FTD HA-Upgrade über CLI von FMC verwaltet

Download-Optionen

-

ePub (769.3 KB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Einleitung

In diesem Dokument wird ein detailliertes Verfahren zur Aktualisierung von Cisco Firepower Threat Defense (FTD)-Geräten über die Befehlszeilenschnittstelle (CLI) beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Cisco Secure Firewall Management Center (FMC)

- Cisco Secure Firewall Threat Defense (FTD)

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco Secure Firewall Management Center v7.2.8

- Cisco FirePOWER Threat Defense für VMWare v7.2.2

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Spezifische Anforderungen für dieses Dokument:

- Cisco Secure Firewall Threat Defense mit Version 7.2 oder höher

- Cisco Secure Firewall Management Center mit Version 7.2 oder höher

Konfigurieren

Um ein FTD-Gerätepaar über CLI aktualisieren zu können, muss die Upgrade-Paketdatei auf dem Gerät vorhanden sein. Es ist wichtig, dass keine ausstehenden Bereitstellungen als Voraussetzung für ein erfolgreiches Upgrade über die CLI vorhanden sind.

Vorbereitung des Upgrades

Warnung: Überprüfen Sie die Upgrade-Reihenfolge Standby/Aktiv, um Datenverkehrsausfälle zu vermeiden.

1. Beginnen Sie mit dem Gerät, das als Standby konfiguriert ist.

2. Öffnen Sie die CLI im Expertenmodus, indem Sie expert eingeben, gefolgt von sudo su im clish-Modus. Bestätigen Sie das Gerätekennwort, um die Berechtigungen zu erweitern und in den Expertenmodus zu wechseln.

Copyright 2004-2022, Cisco and/or its affiliates. All rights reserved.

Cisco is a registered trademark of Cisco Systems, Inc.

All other trademarks are property of their respective owners.

Cisco Firepower Extensible Operating System (FX-OS) v2.12.0 (build 1104)

Cisco Firepower Threat Defense for VMware v7.2.2 (build 54)

> expert

admin@firepower:~$ sudo su

We trust you have received the usual lecture from the local System

Administrator. It usually boils down to these three things:

#1) Respect the privacy of others.

#2) Think before you type.

#3) With great power comes great responsibility.

Password:

root@firepower:/home/admin#

root@firepower:/home/admin# cd

root@firepower:~#

root@firepower:~# Failover-Status überprüfen

Überprüfen Sie den Failover-Status, um sicherzustellen, dass die Schritte auf das sekundäre FTD angewendet werden, das als sekundär und bereit für den Standby-Modus angezeigt werden kann.

firepower#

firepower# sh failover state

State Last Failure Reason Date/Time

This host - Secondary

Standby Ready None

Other host - Primary

Active None

====Configuration State===

Sync Done - STANDBY

====Communication State===

Mac set

firepower#

firepower#Hochladen des Upgrade-Pakets

Laden Sie das Upgrade-Paket über das FMC auf beide Geräte hoch, indem Sie zu Einstellungen > Updates > Produkt-Updates > Lokales Software-Update-Paket hochladen navigieren. Wählen Sie das zuvor heruntergeladene Paket unter software.cisco.com aus, und wählen Sie Hochladen aus.

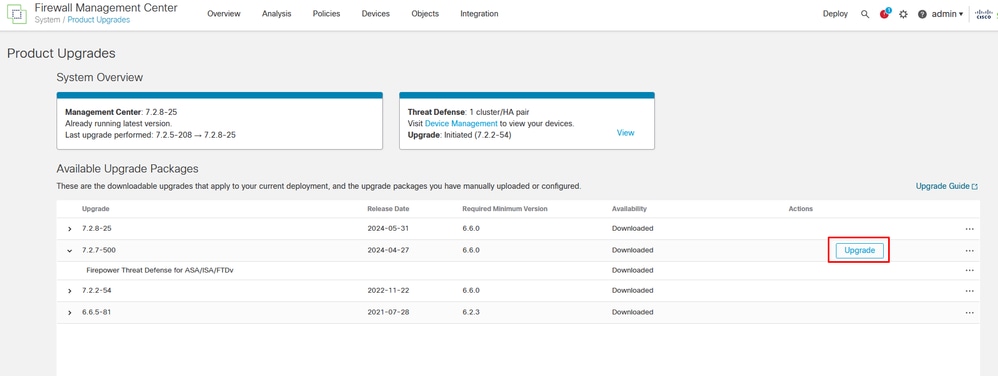

Nachdem Sie das FirePOWER-Paket auf das FMC hochgeladen haben, fahren Sie mit der Schaltfläche Upgrade fort.

Schaltfläche Upgrade

Schaltfläche Upgrade

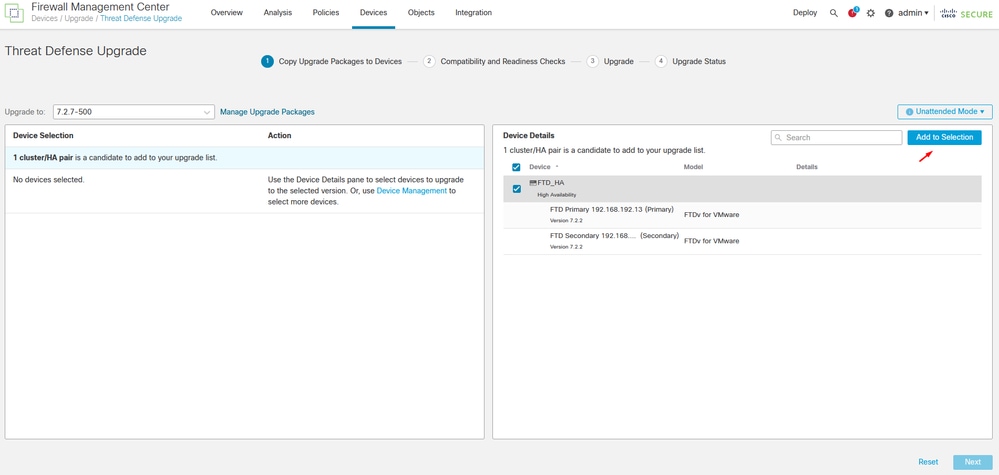

Wählen Sie im Upgrade-Assistenten die FTD HA-Geräte aus, wählen Sie die Geräte aus, und klicken Sie auf Zur Auswahl hinzufügen.

Zur Auswahl hinzufügen

Zur Auswahl hinzufügen

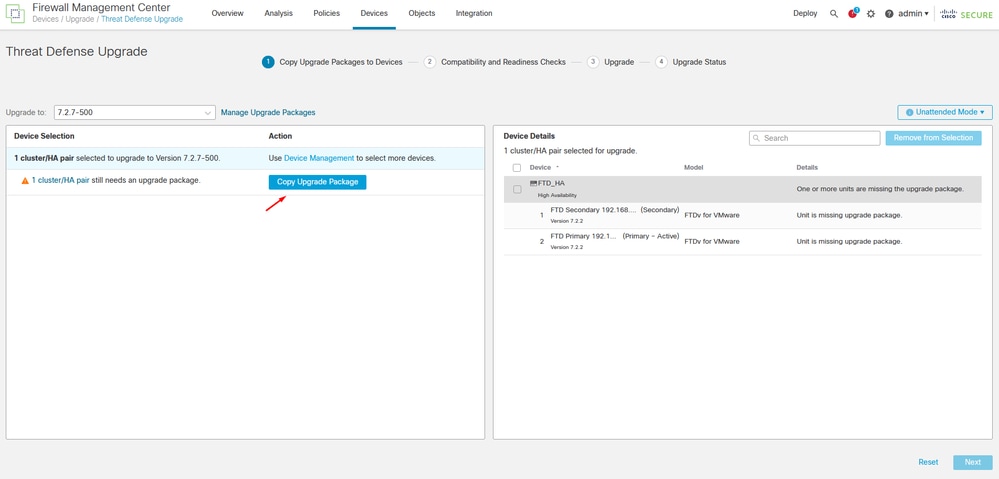

Anschließend können Sie das Upgrade-Paket auf die Geräte kopieren, und es wird eine Meldung angezeigt, dass Sie mit dem Upgrade-Paket fortfahren möchten.

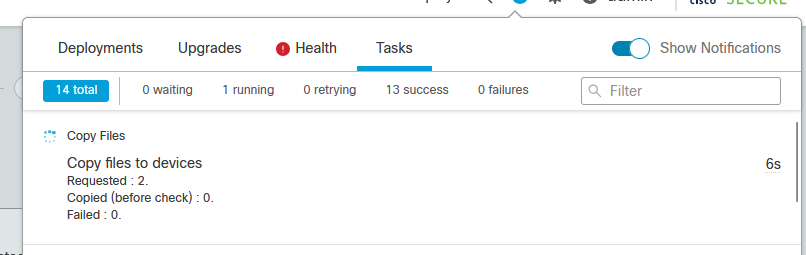

Beim Task "Benachrichtigung" können Sie den Auftrag finden, die Dateien auf das Gerät zu kopieren. Wenn der Task abgeschlossen ist, ist er abgeschlossen und erfolgreich.

Aufgabe Kopieren von Dateien auf Geräte

Aufgabe Kopieren von Dateien auf Geräte

Sie können überprüfen, ob das Paket auf die Geräte unter diesem Pfad hochgeladen wurde:

root@firepower:/ngfw/var/sf/updates#

root@firepower:/ngfw/var/sf/updates# ls -l

total 2181772

-rw-r--r-- 1 root root 1110405120 Jul 18 01:08 Cisco_FTD_Upgrade-7.2.2-54.sh.REL.tar

-rw-r--r-- 1 root root 815 Jul 18 01:23 Cisco_FTD_Upgrade-7.2.2-54.sh.REL.tar.METADATA

-rw-r--r-- 1 root root 1123706880 Jul 18 02:36 Cisco_FTD_Upgrade-7.2.7-500.sh.REL.tar

-rw-r--r-- 1 root root 854 Jul 18 02:37 Cisco_FTD_Upgrade-7.2.7-500.sh.REL.tar.METADATA

root@firepower:/ngfw/var/sf/updates# Bereitschaftsprüfung

Führen Sie mithilfe des folgenden Befehls die Bereitschaftsprüfung über die CLI auf dem sekundären Gerät durch:

root@firepower:/ngfw/var/sf/updates# install_update.pl --detach --readiness-check /ngfw/var/sf/updates/<FTD_Upgrade_Package.sh.REL.tar>Hier ein Beispiel:

root@firepower:/ngfw/var/sf/updates# install_update.pl --detach --readiness-check /ngfw/var/sf/updates/Cisco_FTD_Upgrade-7.2.7-500.sh.REL.tar

ARGV[0] = --detach

ARGV[1] = --readiness-check

ARGV[2] = /ngfw/var/sf/updates/Cisco_FTD_Upgrade-7.2.7-500.sh.REL.tar

bundle_filepath: /ngfw/var/sf/updates/Cisco_FTD_Upgrade-7.2.7-500.sh.REL.tar

install_update.pl begins. bundle_filepath: /var/sf/updates/Cisco_FTD_Upgrade-7.2.7-500.sh.REL.tar

[Readiness-Info]filename : /var/sf/updates/Cisco_FTD_Upgrade-7.2.7-500.sh.REL.tar at /usr/local/sf/lib/perl/5.24.4/SF/Update.pm line 1374.

This was not run through the SF::System APIs at /usr/local/sf/lib/perl/5.24.4/SF/System/Wrappers.pm line 127.

Makeself GetUpdate Info params FILEPATH : /var/tmp/upgrade-patch/Cisco_FTD_Upgrade_Readiness-7.2.7-500.sh at /usr/local/sf/lib/perl/5.24.4/SF/Update/Makeself.pm line 33.

FILEPATH directory name /var/tmp/upgrade-patch at /usr/local/sf/lib/perl/5.24.4/SF/Update/Makeself.pm line 47.

Inside GetInfo FILEPATH :/var/tmp/upgrade-patch/Cisco_FTD_Upgrade_Readiness-7.2.7-500.sh at /usr/local/sf/lib/perl/5.24.4/SF/Update/Makeself.pm line 272.

root@firepower:/ngfw/var/sf/updates#Überwachen Sie die Bereitschaftsprüfung über diesen Pfad:

root@firepower:/ngfw/var/log/sf/Cisco_FTD_Upgrade-7.2.7/upgrade_readiness

root@firepower:/ngfw/var/log/sf/Cisco_FTD_Upgrade-7.2.7/upgrade_readiness# cat upgrade_readiness_status.log

TIMESTAMP:Thu Jul 18 02:43:05 UTC 2024 PERCENT: 0% MESSAGE:Running script 000_start/000_00_run_cli_kick_start.sh...

TIMESTAMP:Thu Jul 18 02:43:05 UTC 2024 PERCENT: 5% MESSAGE:Running script 000_start/000_check_platform_support.sh...

TIMESTAMP:Thu Jul 18 02:43:06 UTC 2024 PERCENT:10% MESSAGE:Running script 000_start/100_start_messages.sh...

TIMESTAMP:Thu Jul 18 02:43:06 UTC 2024 PERCENT:14% MESSAGE:Running script 000_start/101_run_pruning.pl...

TIMESTAMP:Thu Jul 18 02:43:41 UTC 2024 PERCENT:19% MESSAGE:Running script 000_start/105_check_model_number.sh...

TIMESTAMP:Thu Jul 18 02:43:42 UTC 2024 PERCENT:24% MESSAGE:Running script 000_start/106_check_HA_state.pl...

TIMESTAMP:Thu Jul 18 02:43:42 UTC 2024 PERCENT:29% MESSAGE:Running script 000_start/107_version_check.sh...

TIMESTAMP:Thu Jul 18 02:43:42 UTC 2024 PERCENT:33% MESSAGE:Running script 000_start/108_clean_user_stale_entries.pl...

TIMESTAMP:Thu Jul 18 02:43:43 UTC 2024 PERCENT:38% MESSAGE:Running script 000_start/110_DB_integrity_check.sh...

TIMESTAMP:Thu Jul 18 02:43:47 UTC 2024 PERCENT:43% MESSAGE:Running script 000_start/113_EO_integrity_check.pl...

TIMESTAMP:Thu Jul 18 02:43:50 UTC 2024 PERCENT:48% MESSAGE:Running script 000_start/250_check_system_files.sh...

TIMESTAMP:Thu Jul 18 02:43:50 UTC 2024 PERCENT:52% MESSAGE:Running script 000_start/410_check_disk_space.sh...

TIMESTAMP:Thu Jul 18 02:43:55 UTC 2024 PERCENT:57% MESSAGE:Running script 200_pre/001_check_reg.pl...

TIMESTAMP:Thu Jul 18 02:43:55 UTC 2024 PERCENT:62% MESSAGE:Running script 200_pre/002_check_mounts.sh...

TIMESTAMP:Thu Jul 18 02:43:56 UTC 2024 PERCENT:67% MESSAGE:Running script 200_pre/004_check_deploy_package.pl...

TIMESTAMP:Thu Jul 18 02:43:56 UTC 2024 PERCENT:71% MESSAGE:Running script 200_pre/005_check_manager.pl...

TIMESTAMP:Thu Jul 18 02:43:56 UTC 2024 PERCENT:76% MESSAGE:Running script 200_pre/006_check_snort.sh...

TIMESTAMP:Thu Jul 18 02:43:57 UTC 2024 PERCENT:81% MESSAGE:Running script 200_pre/007_check_sru_install.sh...

TIMESTAMP:Thu Jul 18 02:43:57 UTC 2024 PERCENT:86% MESSAGE:Running script 200_pre/009_check_snort_preproc.sh...

TIMESTAMP:Thu Jul 18 02:43:58 UTC 2024 PERCENT:90% MESSAGE:Running script 200_pre/011_check_self.sh...

TIMESTAMP:Thu Jul 18 02:43:58 UTC 2024 PERCENT:95% MESSAGE:Running script 200_pre/015_verify_rpm.sh...

TIMESTAMP:Thu Jul 18 02:44:00 UTC 2024 PERCENT:100% MESSAGE:Readiness Check completed successfully.

root@firepower:/ngfw/var/log/sf/Cisco_FTD_Upgrade-7.2.7/upgrade_readiness# Wenn die Bereitschaftsprüfung fehlschlägt, wenden Sie sich an das Cisco TAC.

Upgrade-Installation

Fahren Sie mit der Installation des Upgrades auf dem sekundären FTD fort. Navigieren Sie zum Ordner mit der Upgrade-Datei, und führen Sie den Installationsbefehl aus:

root@firepower:/ngfw/var/sf/updates# install_update.pl --detach <FTD_Upgrade_Package.sh.REL.tar>Sobald das Upgrade ausgeführt wurde, wird eine Ausgabe wie im nächsten Beispiel angezeigt:

root@firepower:/ngfw/var/sf/updates# install_update.pl --detach Cisco_FTD_Upgrade-7.2.7-500.sh.REL.tar

ARGV[0] = Cisco_FTD_Upgrade-7.2.7-500.sh.REL.tar

bundle_filepath: Cisco_FTD_Upgrade-7.2.7-500.sh.REL.tar

updated absolute bundle_filepath: /ngfw/var/sf/updates/Cisco_FTD_Upgrade-7.2.7-500.sh.REL.tar

install_update.pl begins. bundle_filepath: /var/sf/updates/Cisco_FTD_Upgrade-7.2.7-500.sh.REL.tar

Makeself GetUpdate Info params FILEPATH : /var/tmp/upgrade-patch/Cisco_FTD_Upgrade-7.2.7-500.sh at /usr/local/sf/lib/perl/5.24.4/SF/Update/Makeself.pm line 33.

FILEPATH directory name /var/tmp/upgrade-patch at /usr/local/sf/lib/perl/5.24.4/SF/Update/Makeself.pm line 47.

Inside GetInfo FILEPATH :/var/tmp/upgrade-patch/Cisco_FTD_Upgrade-7.2.7-500.sh at /usr/local/sf/lib/perl/5.24.4/SF/Update/Makeself.pm line 272.

Use of uninitialized value in string at /usr/local/sf/lib/perl/5.24.4/SF/Update/StatusProc.pm line 196.

Use of uninitialized value in string at /usr/local/sf/lib/perl/5.24.4/SF/Update/StatusProc.pm line 196.

Use of uninitialized value in string at /usr/local/sf/lib/perl/5.24.4/SF/Update/StatusProc.pm line 196.

Use of uninitialized value $in_container in string eq at /usr/local/sf/lib/perl/5.24.4/SF/Update/StatusProc.pm line 174.

Verifying archive integrity... All good.

Uncompressing Cisco FTD Upgrade / Sat Apr 27 04:09:29 UTC 2024.................................................................................................................................................................................................................................................................................................................................

Entering is_fmc_managed

Device is FMC Managed

[240718 02:48:13:868] Found original ftd upgrade file /var/sf/updates/Cisco_FTD_Upgrade-7.2.7-500.sh.REL.tar

[240718 02:48:16:990] MAIN_UPGRADE_SCRIPT_START

[240718 02:48:17:006] #####################################

[240718 02:48:17:007] # UPGRADE STARTING

[240718 02:48:17:008] #####################################

compare 7.2.2 and 6.2.3 and

compare, newer installed 7.2.2 > 6.2.3

Entering create_upgrade_status_links...

Create upgrade_status.json and upgrade_status.log link in /ngfw/var/sf/sync/updates_status_logs

Running [ln -f /ngfw/var/log/sf/Cisco_FTD_Upgrade-7.2.7/upgrade_status.json /ngfw/var/sf/sync/updates_status_logs/upgrade_status.json] ...success

Link to JSON upgrade status file /ngfw/var/log/sf/Cisco_FTD_Upgrade-7.2.7/upgrade_status.json created in folder /ngfw/var/sf/sync/updates_status_logs

Running [ln -f /ngfw/var/log/sf/Cisco_FTD_Upgrade-7.2.7/upgrade_status.log /ngfw/var/sf/sync/updates_status_logs/current_update_status.log] ...success

Link to log upgrade status file /ngfw/var/log/sf/Cisco_FTD_Upgrade-7.2.7/upgrade_status.log created in folder /ngfw/var/sf/sync/updates_status_logs

[240718 02:48:17:229] BEGIN 000_start/000_00_run_cli_kick_start.sh

[240718 02:48:18:421] END 000_start/000_00_run_cli_kick_start.sh

[240718 02:48:18:525] BEGIN 000_start/000_00_run_troubleshoot.sh

Auf dem FMC gibt es eine Aufgabe, die das Upgrade auf dem sekundären Gerät ausführt:

Aufgabe wird auf FMC ausgeführt

Aufgabe wird auf FMC ausgeführt

Überwachen Sie den Upgrade-Status über folgenden Pfad:

root@firepower:/ngfw/var/log/sf/Cisco_FTD_Upgrade-X.X.X# tail -f upgrade_status.logHier ist ein Beispiel für die Ausgabe:

root@firepower:/ngfw/var/log/sf/Cisco_FTD_Upgrade-7.2.7# tail -f upgrade_status.log

TIMESTAMP:Thu Jul 18 02:50:25 UTC 2024 PERCENT: 7% MESSAGE:Running script 200_pre/202_disable_syncd.sh... TIMEREMAIN:13 mins

TIMESTAMP:Thu Jul 18 02:50:26 UTC 2024 PERCENT: 7% MESSAGE:Running script 200_pre/400_restrict_rpc.sh... TIMEREMAIN:13 mins

TIMESTAMP:Thu Jul 18 02:50:26 UTC 2024 PERCENT: 7% MESSAGE:Running script 200_pre/500_stop_system.sh... TIMEREMAIN:13 mins

TIMESTAMP:Thu Jul 18 02:50:53 UTC 2024 PERCENT:14% MESSAGE:Running script 200_pre/501_recovery.sh... TIMEREMAIN:12 mins

TIMESTAMP:Thu Jul 18 02:50:53 UTC 2024 PERCENT:14% MESSAGE:Running script 200_pre/505_revert_prep.sh... TIMEREMAIN:12 mins

TIMESTAMP:Thu Jul 18 02:51:46 UTC 2024 PERCENT:14% MESSAGE:Running script 200_pre/999_enable_sync.sh... TIMEREMAIN:12 mins

TIMESTAMP:Thu Jul 18 02:51:46 UTC 2024 PERCENT:14% MESSAGE:Running script 300_os/001_verify_bundle.sh... TIMEREMAIN:12 mins

TIMESTAMP:Thu Jul 18 02:51:47 UTC 2024 PERCENT:14% MESSAGE:Running script 300_os/002_set_auto_neg.pl... TIMEREMAIN:12 mins

TIMESTAMP:Thu Jul 18 02:51:47 UTC 2024 PERCENT:14% MESSAGE:Running script 300_os/060_fix_fstab.sh... TIMEREMAIN:12 mins

TIMESTAMP:Thu Jul 18 02:51:47 UTC 2024 PERCENT:14% MESSAGE:Running script 300_os/100_install_Fire_Linux_OS_aquila.sh (in background: 200_pre/600_ftd_onbox_data_export.sh)... TIMEREMAIN:12 minsWenn die Aktualisierung auf dem sekundären Gerät abgeschlossen ist, wird folgende Meldung angezeigt:

240718 13:40:58:872] Attempting to remove upgrade lock

[240718 13:40:58:873] Success, removed upgrade lock

Upgrade lock /ngfw/tmp/upgrade.lock removed successfully.

[240718 13:40:58:882]

[240718 13:40:58:883] #######################################################

[240718 13:40:58:885] # UPGRADE COMPLETE #

[240718 13:40:58:887] #######################################################

Entering create_upgrade_status_links...

Create upgrade_status.json and upgrade_status.log link in /ngfw/Volume/root/ngfw/var/sf/sync/updates_status_logs

Running [ln -f /ngfw/Volume/root/ngfw/var/log/sf/Cisco_FTD_Upgrade-7.2.7/upgrade_status.json /ngfw/Volume/root/ngfw/var/sf/sync/updates_status_logs/upgrade_status.json] ...success

Link to JSON upgrade status file /ngfw/Volume/root/ngfw/var/log/sf/Cisco_FTD_Upgrade-7.2.7/upgrade_status.json created in folder /ngfw/Volume/root/ngfw/var/sf/sync/updates_status_logs

Running [ln -f /ngfw/Volume/root/ngfw/var/log/sf/Cisco_FTD_Upgrade-7.2.7/upgrade_status.log /ngfw/Volume/root/ngfw/var/sf/sync/updates_status_logs/current_update_status.log] ...success

Link to log upgrade status file /ngfw/Volume/root/ngfw/var/log/sf/Cisco_FTD_Upgrade-7.2.7/upgrade_status.log created in folder /ngfw/Volume/root/ngfw/var/sf/sync/updates_status_logs

Process 10677 exited.I am going away.

RC: 0

Update package reports success: almost finished...

Scheduling a reboot to occur in 5 seconds...

Process 12153 exited.I am going away.

root@firepower:/ngfw/var/sf/updates#

Broadcast message from root@firepower (Thu Jul 18 13:41:05 2024):

The system is going down for reboot NOW!Nach Abschluss des Upgrades vom Standby-Gerät wird das Gerät neu gestartet. Überprüfen Sie nach dem Einschalten der Geräte den Failover-Status, um sicherzustellen, dass alles wie ursprünglich konfiguriert bleibt.

Auf der Active FTD finden Sie:

firepower# show failover state

State Last Failure Reason Date/Time

This host - Primary

Active None

Other host - Secondary

Standby Ready Comm Failure 13:24:46 UTC Jul 18 2024

====Configuration State===

Sync Done

====Communication State===

Mac set

firepower# Auf Standby FTD finden Sie Folgendes:

firepower#

firepower# sh failover state

State Last Failure Reason Date/Time

This host - Secondary

Standby Ready None

Other host - Primary

Active None

====Configuration State===

Sync Skipped - STANDBY

====Communication State===

Mac set

firepower# Es wird eine Meldung angezeigt, dass die Versionen nicht identisch sind.

firepower#

************WARNING****WARNING****WARNING********************************

Mate version 9.18(4)201 is not identical with ours 9.18(2)200

************WARNING****WARNING****WARNING********************************

Führen Sie das Failover manuell über die CLI durch. Verwenden Sie dazu den Befehl failover active auf Standby Device. Das Standby-Gerät ist jetzt aktiv.

Warnung: An diesem Punkt tritt eine kurze Unterbrechung des Datenverkehrs auf, wenn ein Failover erfolgt.

firepower#

firepower# failover active

Switching to Active

firepower#

firepower#

firepower# sh fail

firepower# sh failover state

State Last Failure Reason Date/Time

This host - Secondary

Active None

Other host - Primary

Standby Ready None

====Configuration State===

Sync Skipped

====Communication State===

Mac set

firepower# Sobald das Failover abgeschlossen ist, können Sie das Upgrade des anderen Geräts fortsetzen. Führen Sie die gleichen Schritte wie am Anfang des Dokuments für das Gerät aus, das zuvor aktiv war und jetzt im Standby-Modus ist.

Jetzt werden beide Geräte aktualisiert. Sie können mit dem Befehl show version auf Lina Seite. Für das primäre Gerät:

firepower#

firepower# show failover state

State Last Failure Reason Date/Time

This host - Primary

Standby Ready None

Other host - Secondary

Active None

====Configuration State===

Sync Skipped - STANDBY

====Communication State===

Mac set

firepower# Für das sekundäre Gerät:

firepower#

firepower# sh failover state

State Last Failure Reason Date/Time

This host - Secondary

Active None

Other host - Primary

Standby Ready Comm Failure 14:03:06 UTC Jul 18 2024

====Configuration State===

Sync Skipped

====Communication State===

Mac set

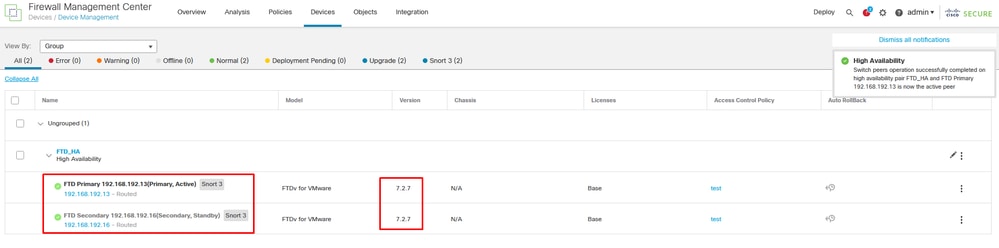

firepower# An dieser Stelle können Sie die Geräte von FMC aus wie zu Beginn umschalten.

Überprüfung

Nachdem beide Geräte erfolgreich aktualisiert wurden, überprüfen Sie den Status innerhalb des FMC und auf beiden FTDs mithilfe des Befehls show version.

firepower# show version

-------------------[ firepower ]--------------------

Model : Cisco Firepower Threat Defense for VMware (75) Version 7.2.7 (Build 500)

UUID : 0edf9f22-78e6-11ea-8ed0-e0e5abf334e2

LSP version : lsp-rel-20240306-2015

VDB version : 353

----------------------------------------------------Auf dem FMC können Sie die Versionsaktualisierung sehen und sind bereit, wie Sie es zu Beginn hatten umzuschalten.

Switched Peers von FMC

Switched Peers von FMC

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

25-Jul-2024 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Jorge Yeudiel Roa NavarroTechnischer Berater

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback