FirePOWER eXtensible Operating System (FXOS) 2.2: Chassis-Authentifizierung/-Autorisierung für Remote-Management mit ISE unter Verwendung von TACACS+

Download-Optionen

-

ePub (2.3 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einführung

In diesem Dokument wird beschrieben, wie die TACACS+-Authentifizierung und -Autorisierung für das FirePOWER eXtensible Operating System (FXOS)-Chassis über die Identity Services Engine (ISE) konfiguriert wird.

Das FXOS-Chassis umfasst die folgenden Benutzerrollen:

- Administrator - Vollständiger Lese- und Schreibzugriff auf das gesamte System. Dem Standard-Administratorkonto wird diese Rolle standardmäßig zugewiesen, und es kann nicht geändert werden.

- Schreibgeschützt: Schreibgeschützter Zugriff auf die Systemkonfiguration ohne Berechtigung zum Ändern des Systemstatus.

- Betrieb - Lese- und Schreibzugriff auf die NTP-Konfiguration, Smart Call Home-Konfiguration für Smart Licensing und Systemprotokolle, einschließlich Syslog-Server und -Fehler. Lesezugriff auf den Rest des Systems.

- AAA - Lese- und Schreibzugriff auf Benutzer, Rollen und AAA-Konfiguration. Lesezugriff auf den Rest des Systems.

Über die CLI kann dies wie folgt angezeigt werden:

fpr4120-TAC-A /security* # Rolle anzeigen

Rolle:

Rollenname Priv.

— —

Aaa

Administrator

Betriebsabläufe

schreibgeschützt

Mitarbeiter: Tony Remirez, Jose Soto, Cisco TAC Engineers.

Voraussetzungen

Anforderungen

Cisco empfiehlt, über Kenntnisse in folgenden Bereichen zu verfügen:

- Kenntnis des FirePOWER eXtensible Operating System (FXOS)

- Kenntnis der ISE-Konfiguration

- In der ISE ist eine Lizenz für die TACACS+-Geräteadministration erforderlich.

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf den folgenden Software- und Hardwareversionen:

- Cisco FirePOWER 4120 Security Appliance Version 2.2

- Virtuelle Cisco Identity Services Engine 2.2.0.470

Die Informationen in diesem Dokument wurden von den Geräten in einer bestimmten Laborumgebung erstellt. Alle in diesem Dokument verwendeten Geräte haben mit einer leeren (Standard-)Konfiguration begonnen. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die potenziellen Auswirkungen eines Befehls verstehen.

Konfigurieren

Ziel der Konfiguration ist es,

- Authentifizierung von Benutzern, die sich über die webbasierte GUI und SSH von FXOS anmelden, mithilfe der ISE

- Autorisieren Sie Benutzer, die sich über die ISE in die webbasierte Benutzeroberfläche und SSH von FXOS einloggen, entsprechend ihrer jeweiligen Benutzerrolle.

- Überprüfung des ordnungsgemäßen Betriebs der Authentifizierung und Autorisierung auf dem FXOS mithilfe der ISE

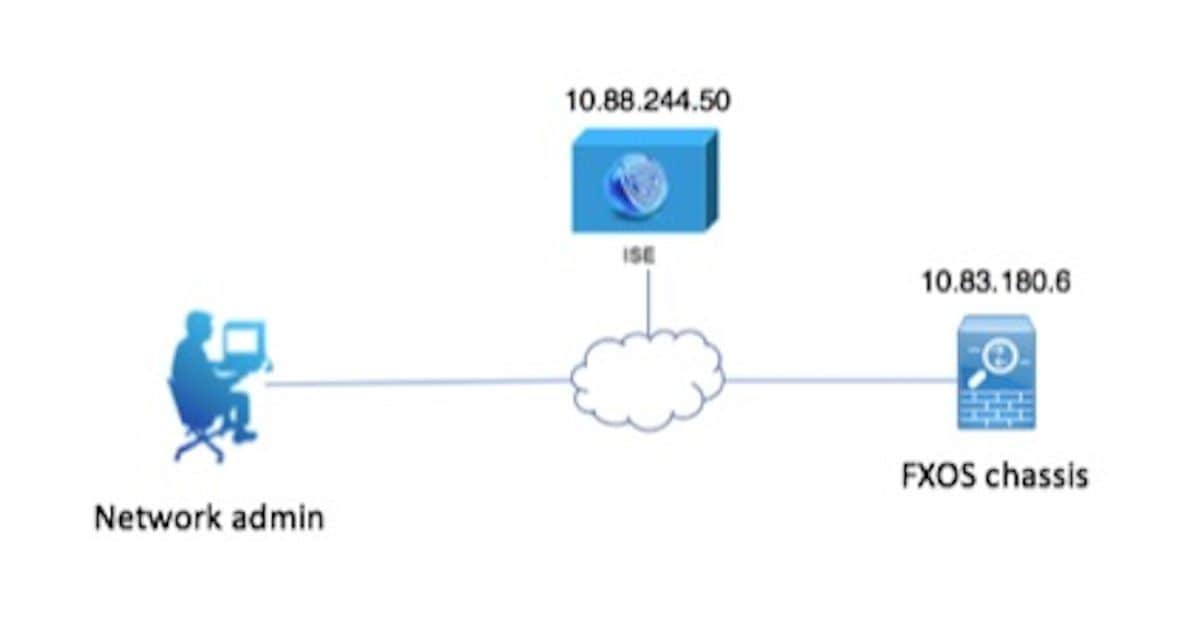

Netzwerkdiagramm

Konfigurationen

Konfigurieren des FXOS-Chassis

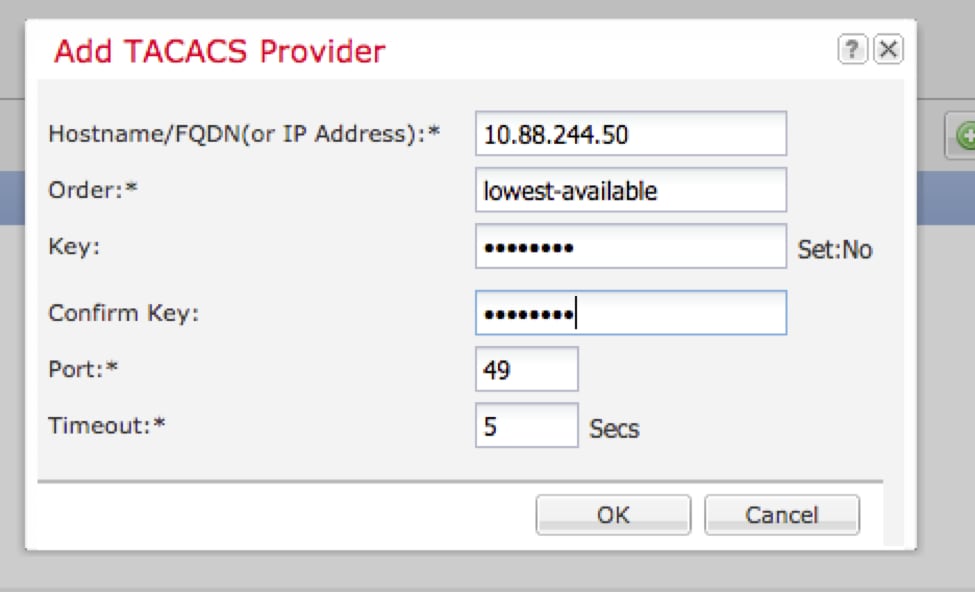

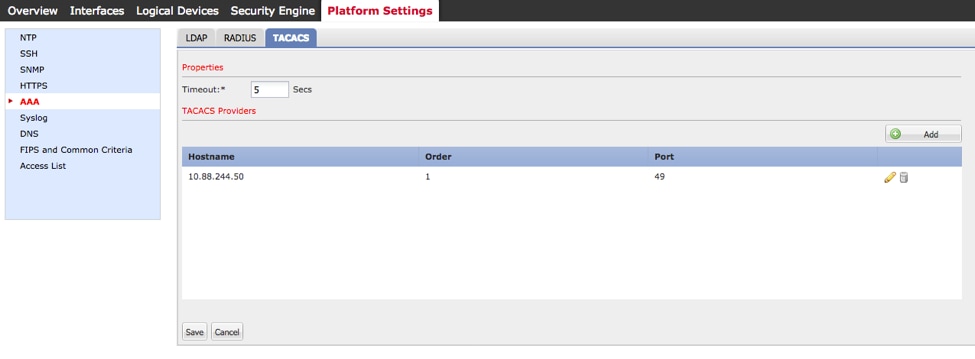

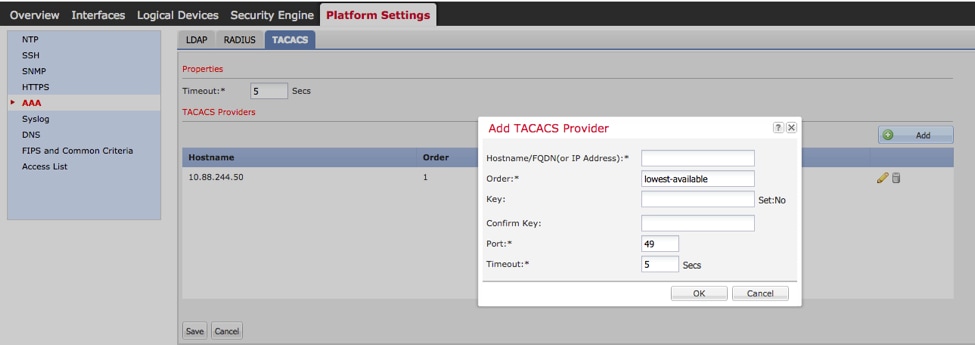

Erstellen eines TACACS+-Anbieters

Schritt 1: Navigieren Sie zu Plattformeinstellungen > AAA.

Schritt 2: Klicken Sie auf die Registerkarte TACACS.

Schritt 3: Für jeden TACACS+-Anbieter, den Sie hinzufügen möchten (bis zu 16 Anbieter).

3.1 Klicken Sie im Bereich TACACS Providers (TACACS-Anbieter) auf Add (Hinzufügen).

3.2 Geben Sie nach dem Öffnen des Dialogfelds TACACS-Anbieter hinzufügen die erforderlichen Werte ein.

3.3 Klicken Sie auf OK, um das Dialogfeld TACACS-Anbieter hinzufügen zu schließen.

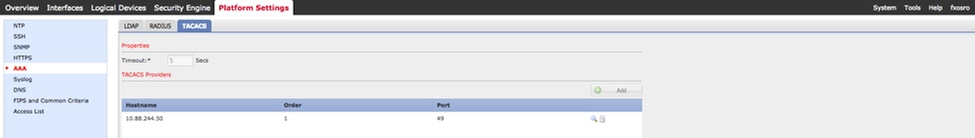

Schritt 4: Klicken Sie auf Speichern.

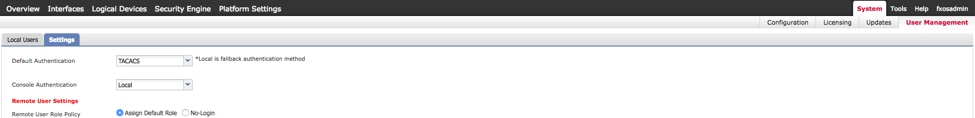

Schritt 5: Navigieren Sie zu System > User Management > Settings.

Schritt 6: Wählen Sie unter Standardauthentifizierung die Option TACACS aus.

Erstellen eines TACACS+-Anbieters mithilfe der CLI

Schritt 1: Führen Sie die folgenden Befehle aus, um die TACACS-Authentifizierung zu aktivieren.

fpr4120-TAC-A# Bereichssicherheit

fpr4120-TAC-A/security # scope default-auth

fpr4120-TAC-A /security/default-auth # Festlegen des Bereichstakkus

Schritt 2: Verwenden Sie den Befehl show detail, um die Konfiguration zu überprüfen.

fpr4120-TAC-A /security/default-auth # Details anzeigen

Standardauthentifizierung:

Admin-Bereich: Taktiken

Operativer Bereich: Taktiken

Aktualisierungszeitraum für Websitzungen (in Sekunden): 600

Sitzungs-Timeout (in Sekunden) für Web-, SSH-, Telnet-Sitzungen: 600

Absolutes Sitzungs-Timeout (in Sekunden) für Web-, SSH- und Telnet-Sitzungen: 3600

Timeout für serielle Konsolensitzung (in Sekunden): 600

Absolutes Sitzungs-Timeout für die serielle Konsole (in Sekunden): 3600

Servergruppe "Admin Authentication":

Operational Authentication Server-Gruppe:

Anwendung des zweiten Faktors: Nein

Schritt 3: Führen Sie zum Konfigurieren der TACACS-Serverparameter die folgenden Befehle aus.

fpr4120-TAC-A# Bereichssicherheit

fpr4120-TAC-A/Security # Scope-Taks

fpr4120-TAC-A /security/tacacs # Server 10.88.244.50 eingeben

fpr4120-TAC-A /security/tacacs/server # "ACS Server" festlegen

fpr4120-TAC-A /security/tacacs/server* # Schlüssel festlegen

Geben Sie den Schlüssel ein: *******

Schlüssel bestätigen: *******

Schritt 4: Verwenden Sie den Befehl show detail, um die Konfiguration zu überprüfen.

fpr4120-TAC-A /security/tacacs/server* # Details anzeigen

TACACS+-Server:

Hostname, FQDN oder IP-Adresse: 10,88,244,50

Beschreibung:

Bestellung: 1

Port: 49

Schlüssel: *****

Timeout: 5

Konfigurieren des ISE-Servers

Hinzufügen des FXOS als Netzwerkressource

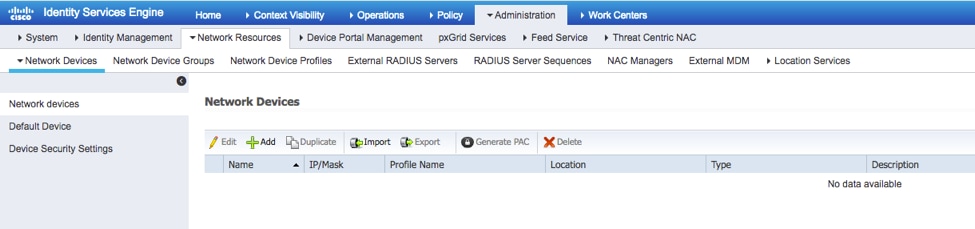

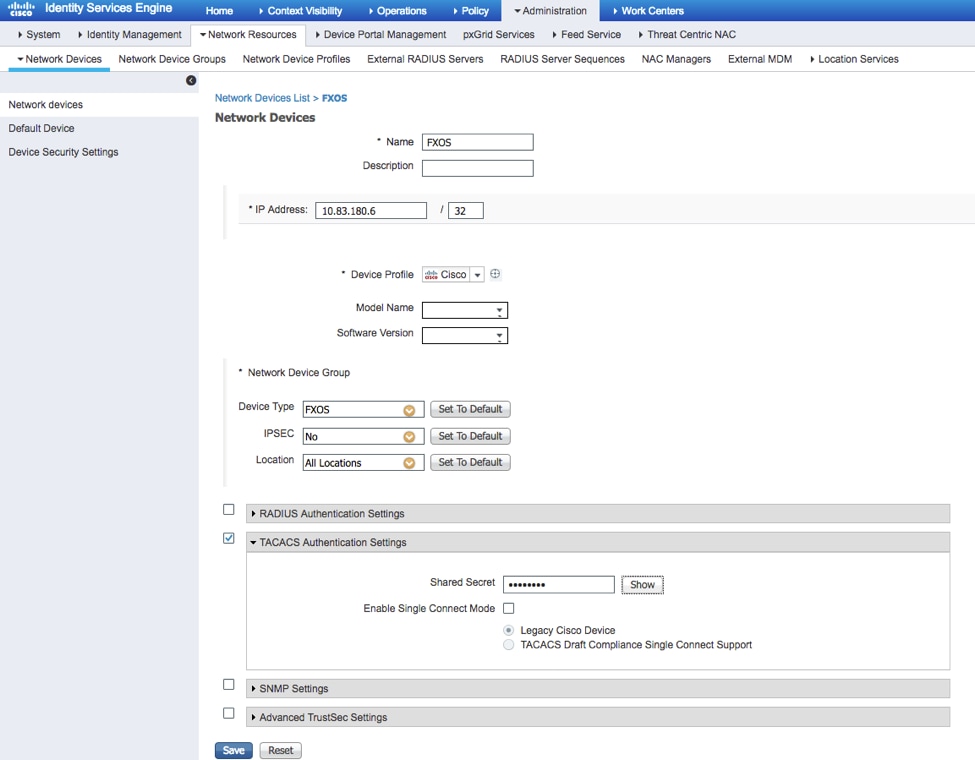

Schritt 1: Navigieren Sie zu Administration > Network Resources > Network Devices.

Schritt 2: Klicken Sie auf HINZUFÜGEN.

Schritt 3: Geben Sie die erforderlichen Werte ein (Name, IP-Adresse, Gerätetyp und TACACS+ aktivieren), und klicken Sie dann auf Senden.

Erstellen von Identitätsgruppen und Benutzern

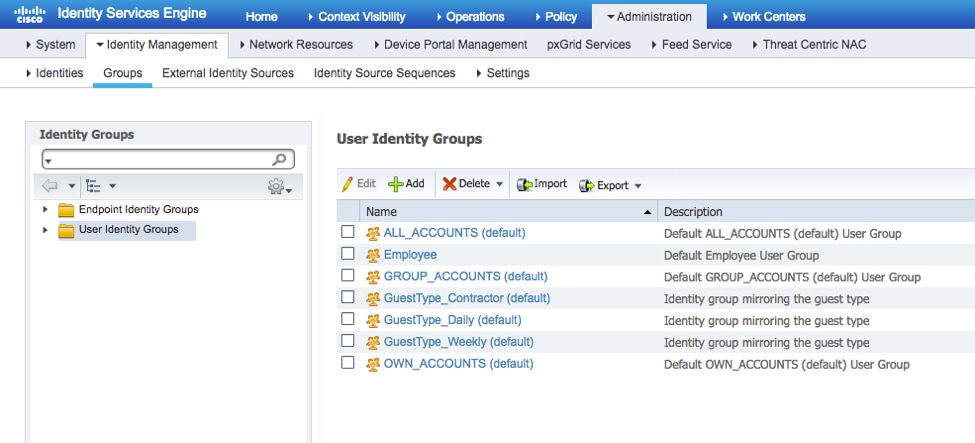

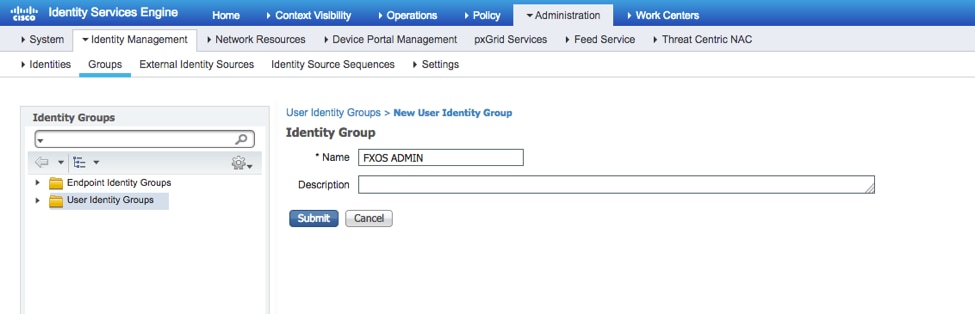

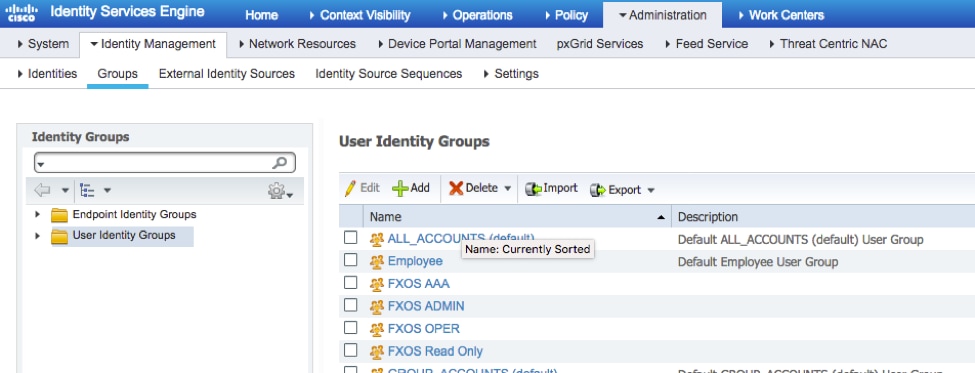

Schritt 1: Navigieren Sie zu Administration > Identity Management > Groups > User Identity Groups (Administration > Identitätsverwaltung > Gruppen > Benutzeridentitätsgruppen).

Schritt 2: Klicken Sie auf HINZUFÜGEN.

Schritt 3: Geben Sie den Wert für Name ein, und klicken Sie auf Senden.

Schritt 4: Wiederholen Sie Schritt 3 für alle erforderlichen Benutzerrollen.

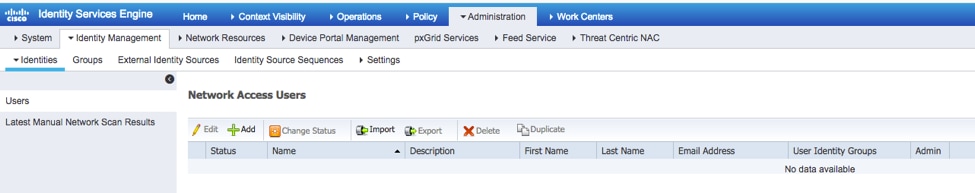

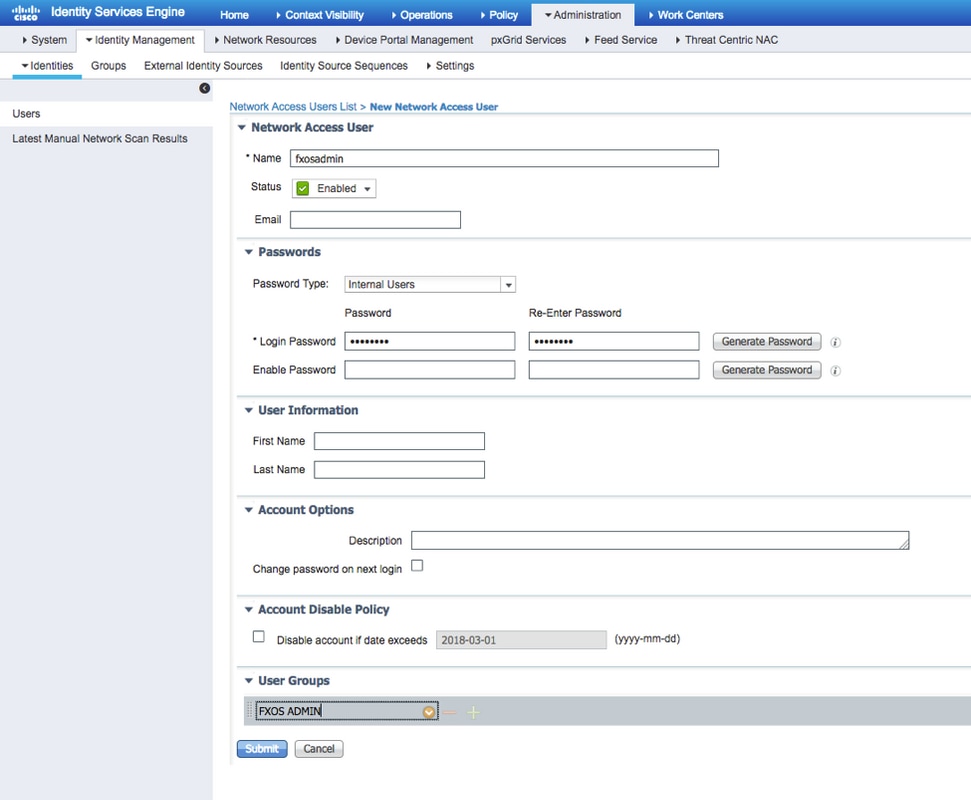

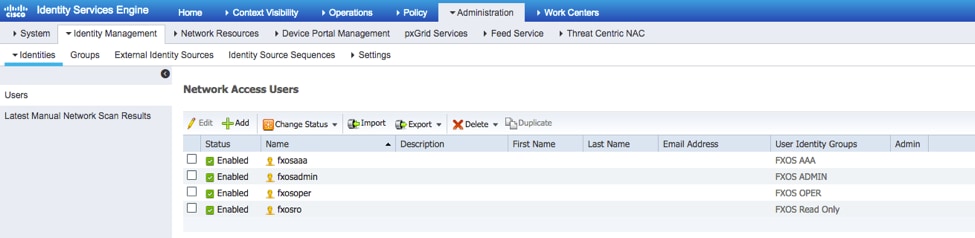

Schritt 5: Navigieren Sie zu Administration > Identity Management > Identity > Users.

Schritt 6: Klicken Sie auf HINZUFÜGEN.

Schritt 7: Geben Sie die erforderlichen Werte ein (Name, Benutzergruppe, Passwort).

Schritt 8: Wiederholen Sie Schritt 6 für alle erforderlichen Benutzer.

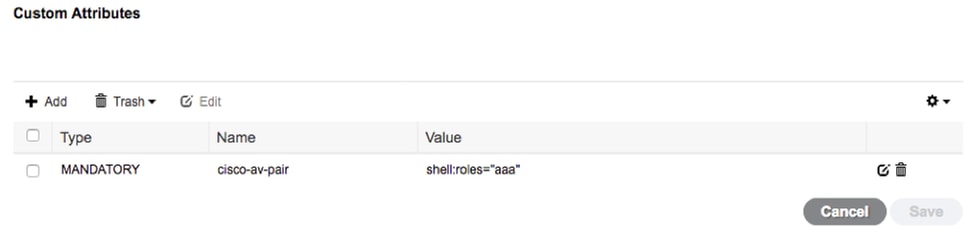

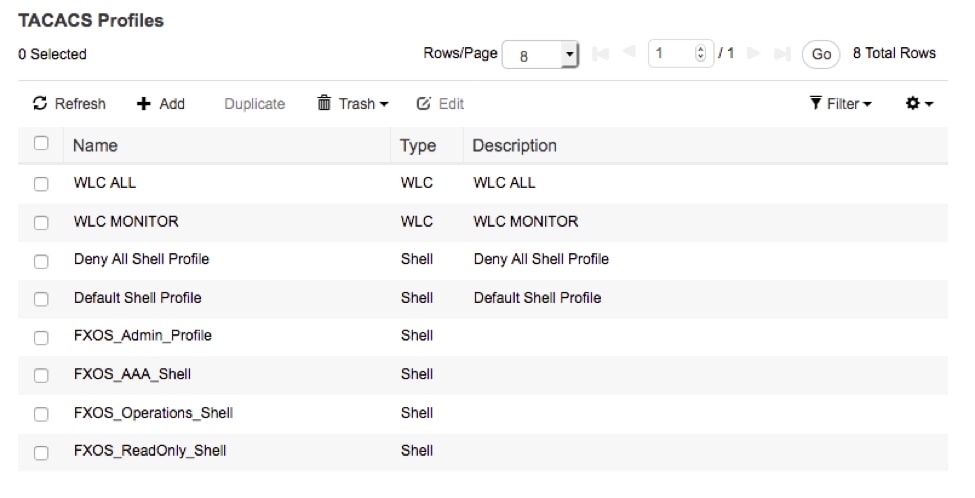

Erstellen des Shell-Profils für jede Benutzerrolle

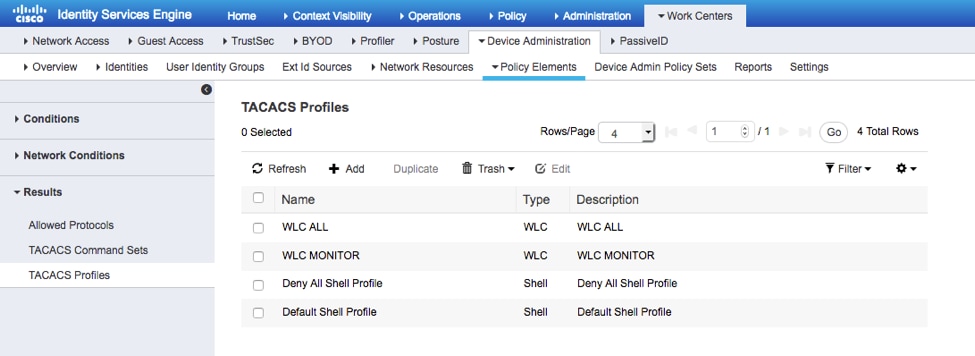

Schritt 1: Navigieren Sie zu Work Centers > Device Administration > Policy Elements > Results > TACACS Profiles und klicken Sie auf +ADD.

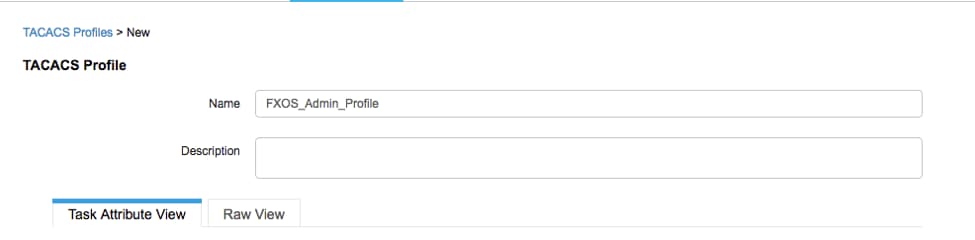

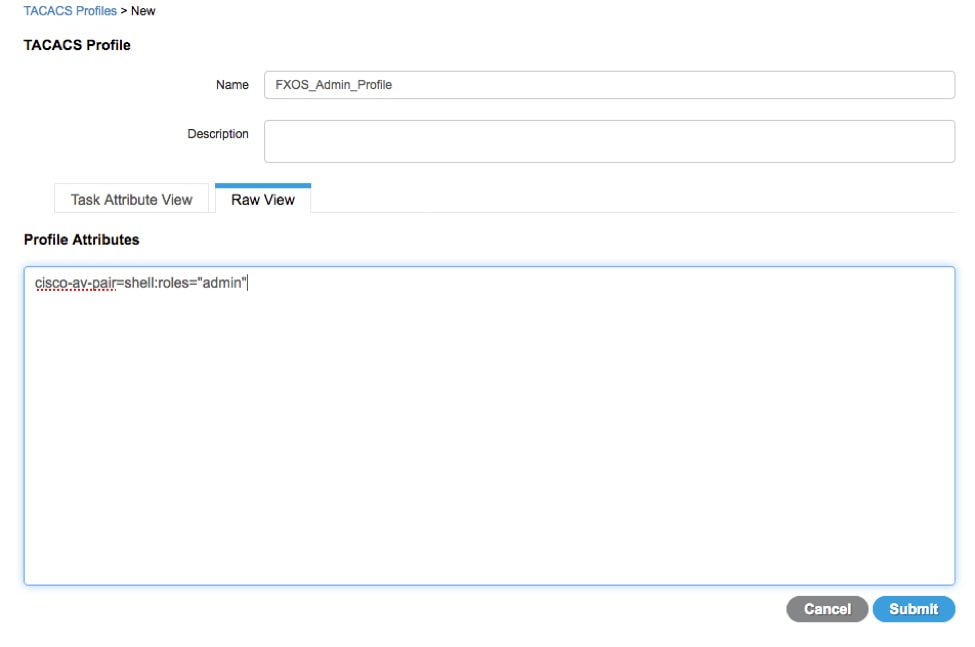

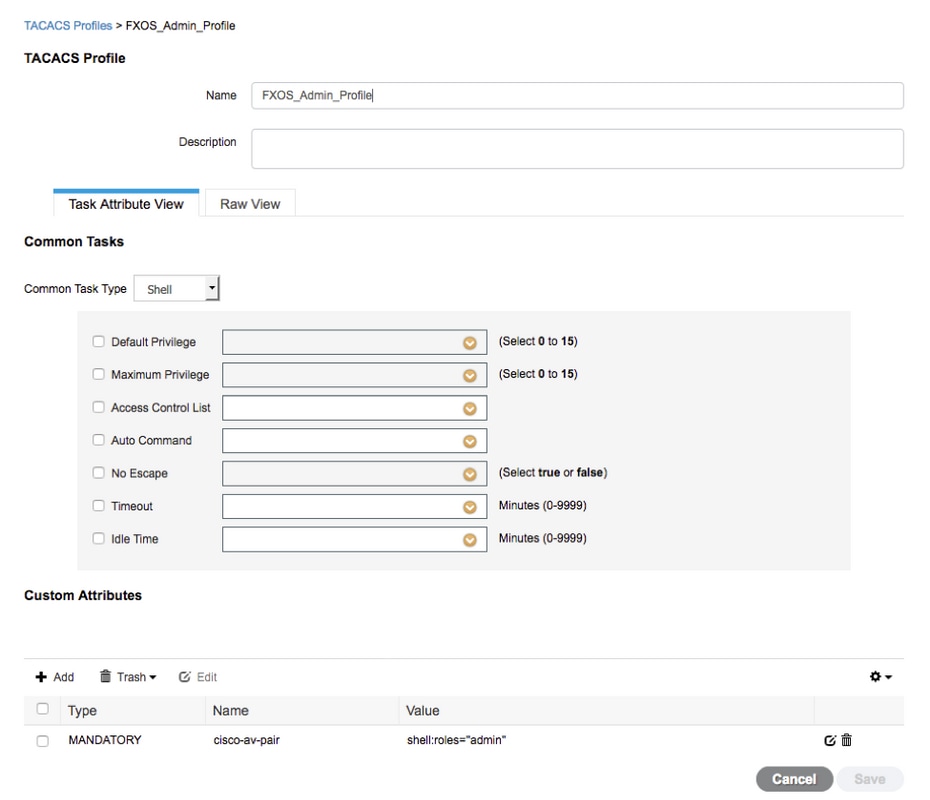

Schritt 2: Geben Sie die erforderlichen Werte für das TACACS-Profil ein.

2.1 Geben Sie den Namen ein.

2.2 Konfigurieren Sie auf der REGISTERKARTE RAW View (RAW-Ansicht) den folgenden CISCO-AV-PAIR.

cisco-av-pair=shell:roles="admin"

2.3 Klicken Sie auf Senden.

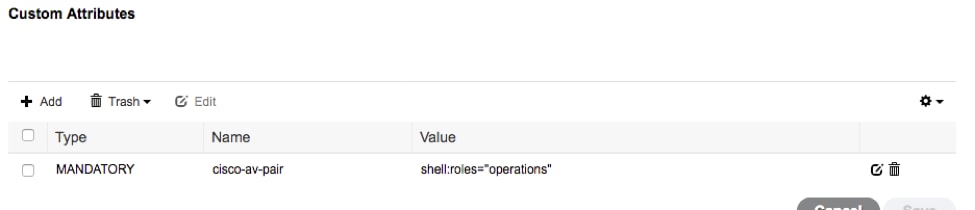

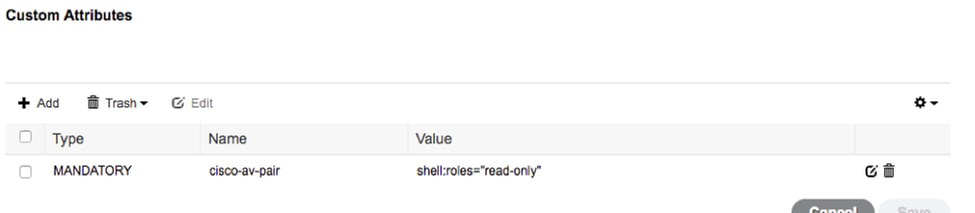

Schritt 3: Wiederholen Sie Schritt 2 für die verbleibenden Benutzerrollen mit den folgenden Cisco-AV-Paaren.

cisco-av-pair=shell:roles="aaa"

cisco-av-pair=shell:roles="operations"

cisco-av-pair=shell:roles="schreibgeschützt"

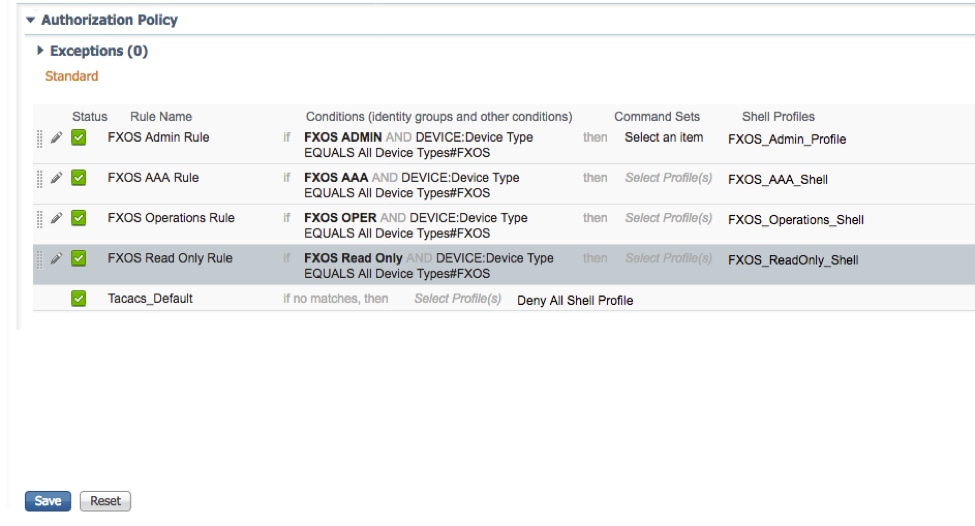

Erstellen der TACACS-Autorisierungsrichtlinie

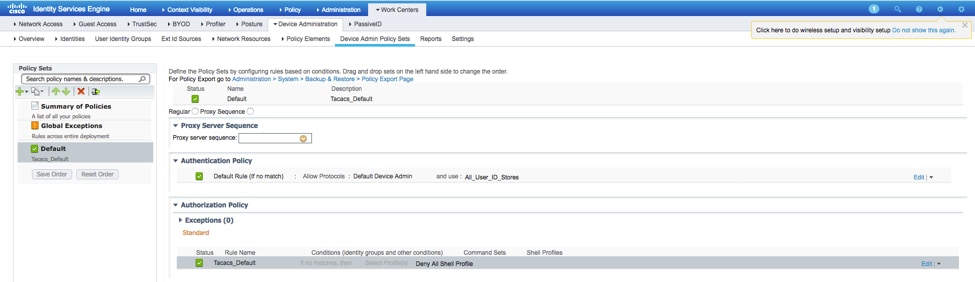

Schritt 1: Navigieren Sie zu Work Center > Device Administration > Device Admin Policy Sets (Geräteverwaltung > Geräte-Admin-Richtliniensätze).

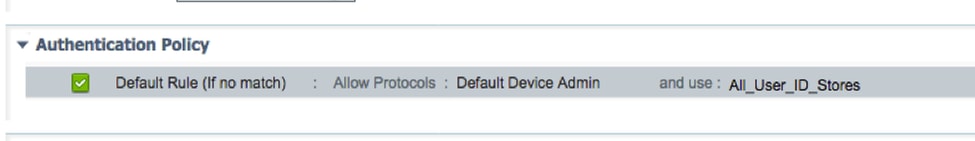

Schritt 2: Stellen Sie sicher, dass die Authentifizierungsrichtlinie auf die Datenbank für interne Benutzer oder den erforderlichen Identitätsspeicher verweist.

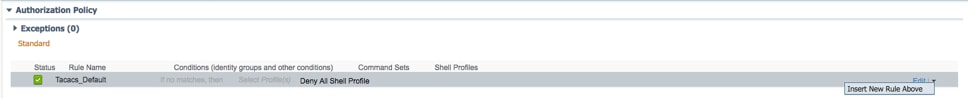

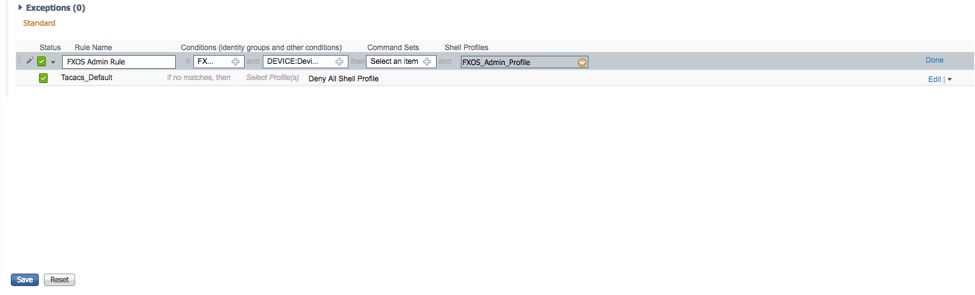

Schritt 3: Klicken Sie am Ende der standardmäßigen Autorisierungsrichtlinie auf den Pfeil, und klicken Sie oben auf Regel einfügen.

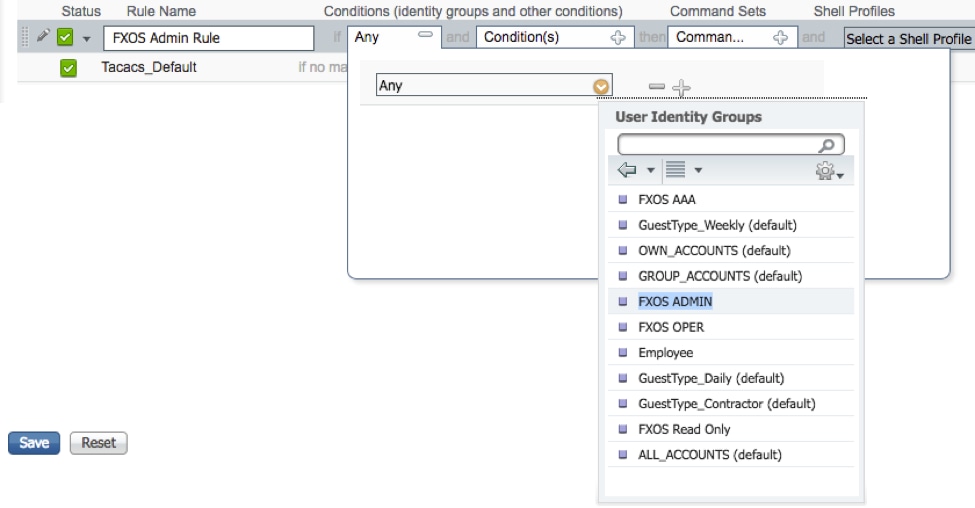

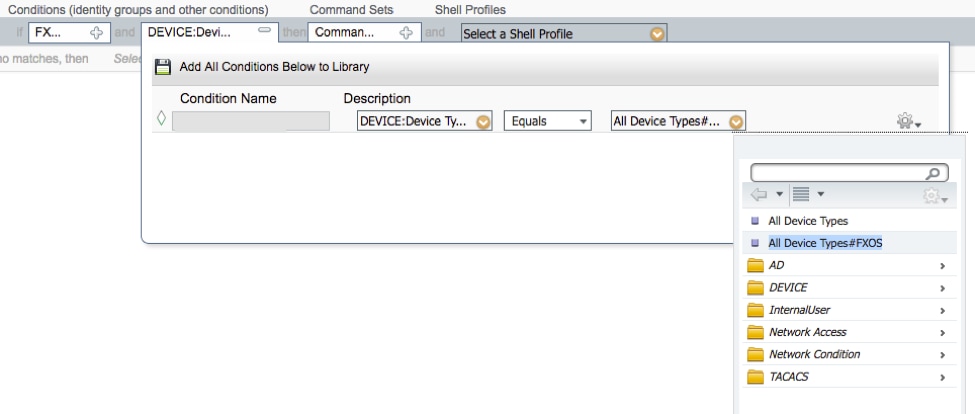

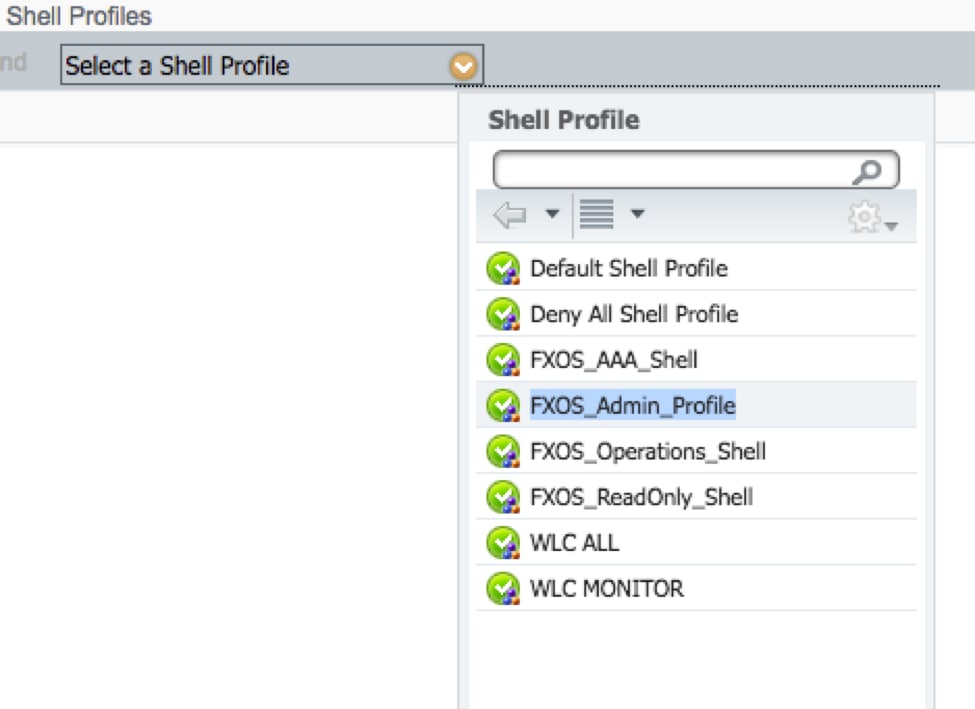

Schritt 4: Geben Sie die Werte für die Regel mit den erforderlichen Parametern ein:

4.1 Regelname: FXOS-Admin-Regel.

4.2 Bedingungen.

Wenn : Benutzeridentitätsgruppe: FXOS ADMIN

Und Gerät: Der Gerätetyp ist gleich allen Gerätetypen #FXOS.

Shell-Profil: FXOS_Admin_Profile

Schritt 5: Klicken Sie auf Fertig.

Schritt 6: Wiederholen Sie die Schritte 3 und 4 für die übrigen Benutzerrollen, und klicken Sie abschließend auf SPEICHERN.

Überprüfen

Sie können jetzt jeden Benutzer testen und die zugewiesene Benutzerrolle überprüfen.

Überprüfung der FXOS-Chassis

1. Telnet oder SSH zum FXOS-Chassis und melden Sie sich mit einem der erstellten Benutzer auf der ISE an.

Benutzername: Fxosadmin

Kennwort:

fpr4120-TAC-A# Scope Security

fpr4120-TAC-A/security # Details für Remote-Benutzer anzeigen

Remote-Benutzer fxosaa:

Beschreibung:

Benutzerrollen:

Name: Aaa

Name: schreibgeschützt

Remote-Benutzer fxosadmin:

Beschreibung:

Benutzerrollen:

Name: Administrator

Name: schreibgeschützt

Remote-Benutzer-Faxgerät:

Beschreibung:

Benutzerrollen:

Name: Betrieb

Name: schreibgeschützt

Remote User FXOTOR:

Beschreibung:

Benutzerrollen:

Name: schreibgeschützt

Je nach dem eingegebenen Benutzernamen werden in der FXOS-Chassis-CLI nur die Befehle angezeigt, die für die zugewiesene Benutzerrolle autorisiert wurden.

Administratorbenutzerrolle.

fpr4120-TAC-A /security # ?

Bestätigung

Benutzersitzungen löschen

Erstellen verwalteter Objekte

Löschen verwalteter Objekte

Deaktivierung von Diensten

Aktivieren von Services

Geben Sie ein verwaltetes Objekt ein.

Bereich Ändert den aktuellen Modus

Festlegen von Eigenschaftenwerten

Systeminformationen anzeigen

Aktive CMC-Sitzungen beenden

fpr4120-TAC-A# Connect-FXOS

fpr4120-TAC-A (fxos)# debug aaa-anfragen

fpr4120-TAC-A (fxos)#

Reiner Lesezugriff auf Benutzerrollen.

fpr4120-TAC-A /security # ?

Bereich Ändert den aktuellen Modus

Festlegen von Eigenschaftenwerten

Systeminformationen anzeigen

fpr4120-TAC-A# Connect-FXOS

fpr4120-TAC-A (fxos)# debug aaa-anfragen

% Berechtigung verweigert für die Rolle

2. Navigieren Sie zur IP-Adresse des FXOS-Chassis, und melden Sie sich mit einem der erstellten Benutzer auf der ISE an.

Administratorbenutzerrolle.

Schreibgeschützte Benutzerrolle.

Hinweis: Beachten Sie, dass die Schaltfläche ADD deaktiviert ist.

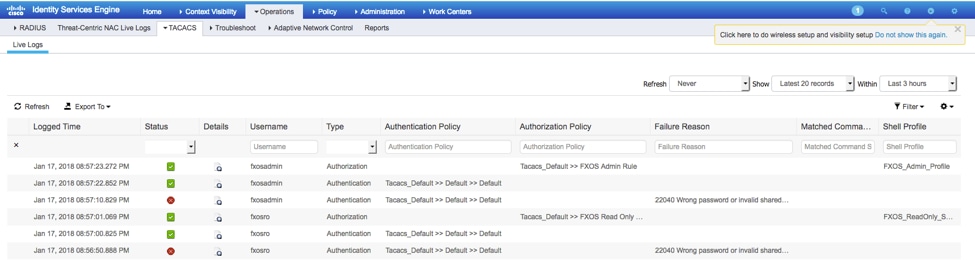

ISE 2.0-Verifizierung

1. Navigieren Sie zu Operations > TACACS Livelog. Erfolgreiche und fehlgeschlagene Versuche sollten angezeigt werden.

Fehlerbehebung

Führen Sie zum Debuggen der AAA-Authentifizierung und -Autorisierung die folgenden Befehle in der FXOS-CLI aus.

fpr4120-TAC-A# Connect-FXOS

fpr4120-TAC-A (fxos)# debug aaa-anfragen

fpr4120-TAC-A (fxos)# debug aaa event

fpr4120-TAC-A (fxos)# debug aaa errors

fpr4120-TAC-A (fxos)# term mon

Nach einem erfolgreichen Authentifizierungsversuch wird die folgende Ausgabe angezeigt.

17.01.2018 15:46:40.305247 aaa: aa_req_process für die Authentifizierung. Sitzung Nr. 0

17.01.2018 15:46:40.305262 aaa: aaa_req_process: Allgemeine AAA-Anfrage von Anwendung: login appln_subtype: Standard

17.01.2018 15:46:40.305271 aaa: try_next_aaa_method

17.01.2018 15:46:40.305285 aaa: Die konfigurierten Methoden gesamt sind 1, der aktuelle Index ist 0.

17.01.2018 15:46:40.305294 aaa: Handle_req_using_method

17. Januar 2018 15:46:40.305301 aaa: AAA_METHODE_SERVER_GRUPPE

17. Januar 2018 15:46:40.305308 aaa: aa_sg_method_handler group = takacs

17. Januar 2018 15:46:40.305315 aaa: Verwenden des an diese Funktion übergebenen sg_protocol

17.01.2018 15:46:40.305324 aaa: Anfrage an TACACS-Dienst senden

17.01.2018 15:46:40.305384 aaa: Konfigurierte Methodengruppe erfolgreich

17. Januar 2018 15:46:40:554631 aaa: aaa_process_fd_set

17. Januar 2018 15:46:40:555229 aaa: aa_process_fd_set: mtscallback auf aaa_q

17. Januar 2018 15:46:40:555817 aaa: mts_message_response_handler: eine MTS-Antwort

17. Januar 2018 15:46:40:556387 aaa: prot_daemon_response_handler

17. Januar 2018 15:46:40:557042 aaa: Sitzung: 0x8dfd68c aus Sitzungstabelle 0 entfernt

17. Januar 2018 15:46:40:557059 aaa: is_aaa_resp_status_Succ= 1

17. Januar 2018 15:46:40:557066 aaa: is_aa_resp_status_Success ist TRUE

17. Januar 2018 15:46:40:557075 aaa: aa_send_client_response für die Authentifizierung. session->flags=21. aa_resp->flags=0.

17. Januar 2018 15:46:40:557083 aaa: AAA_REQ_FLAG_NORMAL

17. Januar 2018 15:46:40:557106 aaa: mts_send_response erfolgreich

17. Januar 2018 15:46:40:557364 aaa: aa_req_process für die Autorisierung. Sitzung Nr. 0

17. Januar 2018 15:46:40:557378 aaa: aaa_req_process called with context from appln: login appln_subtype: default authen_type:2, authen_method: 0

17. Januar 2018 15:46:40:557386 aaa: aaa_send_req_using_context

17. Januar 2018 15:46:40:557394 aaa: aa_sg_method_handler group = (null)

17. Januar 2018 15:46:40:557401 aaa: Verwenden des an diese Funktion übergebenen sg_protocol

17. Januar 2018 15:46:40:557408 aaa: kontextbasiertes oder gerichtetes AAA req (Ausnahme: keine Relay-Anfrage). Keine Kopie einer Anforderung wird übernommen.

17. Januar 2018 15:46:40:557415 aaa: Anfrage an TACACS-Dienst senden

17. Januar 2018 15:46:40.801732 aaa: aa_send_client_response für die Autorisierung. session->flags=9. aa_resp->flags=0.

17. Januar 2018 15:46:40:801740 aaa: AAA_REQ_FLAG_NORMAL

17. Januar 2018 15:46:40.801761 aaa: mts_send_response erfolgreich

17. Januar 2018 15:46:40.848932 aaa: ALTER OPCODE: accounting_interim_update_update

17.01.2018 15:46:40.848943 aaa: aa_create_local_acct_req: user=, session_id=, log=added user:fxosadmin to role:admin

17. Januar 2018 15:46:40.848963 aaa: aa_req_process for accounting. Sitzung Nr. 0

17. Januar 2018 15:46:40.848972 aaa: Die MTS-Anforderungsreferenz lautet NULL. LOKALE Anforderung

17.01.2018 15:46:40.848982 aaa: Festlegen von AAA_REQ_RESPONSE_NOT_NEEED

17.01.2018 15:46:40.848992 aaa: aaa_req_process: Allgemeine AAA-Anfrage von Anwendung: default appln_subtype: Standard

17. Januar 2018 15:46:40.849002 aaa: try_next_aaa_method

17. Januar 2018 15:46:40.849022 aaa: Keine Standardmethoden konfiguriert

17. Januar 2018 15:46:40.849032 aaa: Keine Konfiguration für diese Anforderung verfügbar

17. Januar 2018 15:46:40.849043 aaa: try_fallback_method

17. Januar 2018 15:46:40.849053 aaa: Handle_req_using_method

17. Januar 2018 15:46:40.849063 aaa: local_method_handler

17. Januar 2018 15:46:40.849073 aaa: aaa_local_accounting_msg

17. Januar 2018 15:46:40.849085 aaa: Aktualisieren::Benutzer:fxosadmin zur Rolle hinzugefügt:admin

Nach einem fehlgeschlagenen Authentifizierungsversuch wird die folgende Ausgabe angezeigt.

17.01.2018 15:46:17.836271 aaa: aa_req_process für die Authentifizierung. Sitzung Nr. 0

17.01.2018 15:46:17.83616 aaa: aaa_req_process: Allgemeine AAA-Anfrage von Anwendung: login appln_subtype: Standard

17.01.2018 15:46:17.837063 aaa: try_next_aaa_method

17.01.2018 15:46:17.837416 aaa: Die konfigurierten Methoden gesamt sind 1, der aktuelle Index ist 0.

17.01.2018 15:46:17.83766 aaa: Handle_req_using_method

17.01.2018 15:46:17.838103 aaa: AAA_METHODE_SERVER_GRUPPE

17.01.2018 15:46:17.83847 aaa: aa_sg_method_handler group = takacs

17.01.2018 15:46:17.83826 aaa: Verwenden des an diese Funktion übergebenen sg_protocol

17.01.2018 15:46:17.839167 aaa: Anfrage an TACACS-Dienst senden

17. Januar 2018 15:46:17.840225 aaa: Konfigurierte Methodengruppe erfolgreich

17. Januar 2018 15:46:18.043710 aaa: is_aa_resp_status_Success status = 2

17. Januar 2018 15:46:18.044048 aaa: is_aa_resp_status_Success ist TRUE

17. Januar 2018 15:46:18.044395 aaa: aa_send_client_response für die Authentifizierung. session->flags=21. aa_resp->flags=0.

17. Januar 2018 15:46:18.04473 aaa: AAA_REQ_FLAG_NORMAL

17.01.2018 15:46:18.045096 aaa: mts_send_response erfolgreich

17. Januar 2018 15:46:18.04567 aaa: aaa_cleanup_session

17. Januar 2018 15:46:18.045689 aaa: mts_drop der Anfrage msg

17.01.2018 15:46:18.04569 aaa: aaa_req sollte freigegeben werden.

17. Januar 2018 15:46:18.045715 aaa: aaa_process_fd_set

17. Januar 2018 15:46:18.045722 aaa: aa_process_fd_set: mtscallback auf aaa_q

17. Januar 2018 15:46:18.045732 aaa: aa_enable_info_config: GET_REQ für eine Anmeldefehlermeldung

17. Januar 2018 15:46:18.045738 aaa: Rückgabewert des Konfigurationsvorgangs zurückerhalten:Unbekannter Sicherheitsaspekt

Zugehörige Informationen

Der Ethanalyzer-Befehl in der FX-OS-CLI fordert Sie zur Eingabe des Kennworts auf, wenn die TACACS/RADIUS-Authentifizierung aktiviert ist. Dieses Verhalten wird durch einen Fehler verursacht.

Bug-ID: CSCvg87518

Beiträge von Cisco Ingenieuren

- Tony Remirez HarfuchTAC

- Jose Soto NolascoTAC

- Ezequiel TlecuitlTAC

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback