Einleitung

In diesem Dokument wird die Bereitstellung einer dualen ISP-Konfiguration mithilfe von virtuellen Tunnelschnittstellen auf einem vom FMC verwalteten FTD-Gerät beschrieben.

Voraussetzungen

Grundlegende Anforderungen

- Ein grundlegendes Verständnis von Site-to-Site-VPNs wäre von Vorteil. Dieser Hintergrund hilft Ihnen, den VTI-Einrichtungsprozess, einschließlich der grundlegenden Konzepte und Konfigurationen, zu verstehen.

- Grundlegende Informationen zur Konfiguration und Verwaltung von VTIs auf der Cisco FirePOWER-Plattform sind von entscheidender Bedeutung. Dazu gehören Kenntnisse über die Funktionsweise von VTIs innerhalb des FTD und deren Steuerung über die FMC-Schnittstelle.

Verwendete Komponenten

- Cisco Firepower Threat Defense (FTD) für VMware: Version 7.0.0

- FirePOWER Management Center (FMC): Version 7.2.4 (Build 169)

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Konfigurationen auf FMC

Topologiekonfiguration

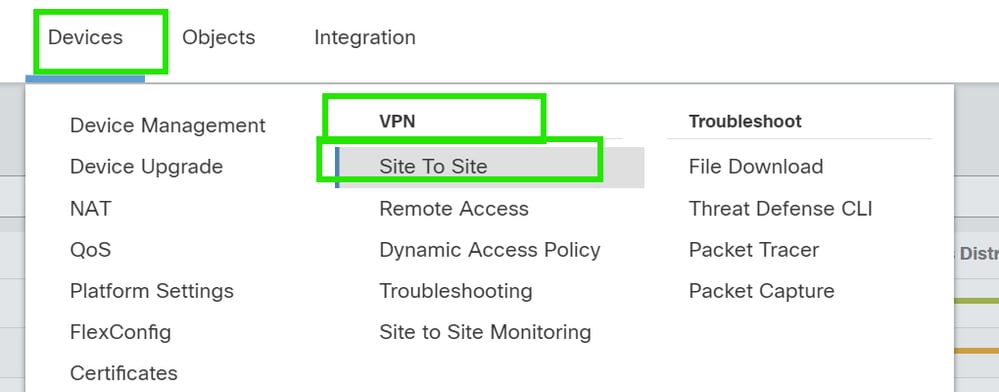

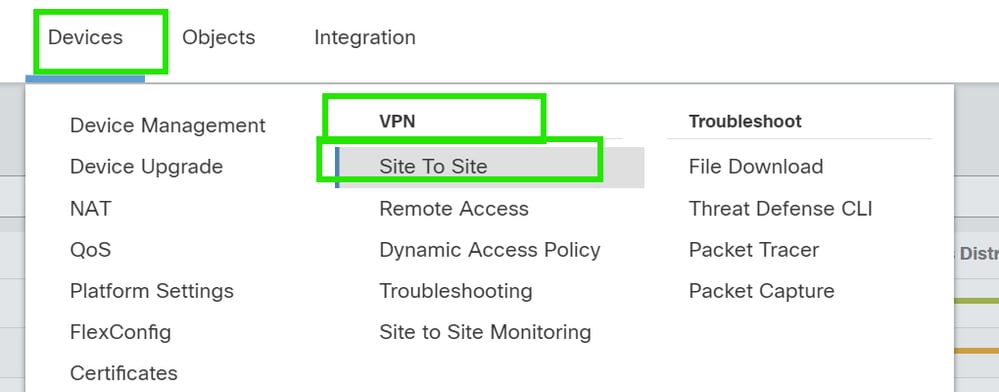

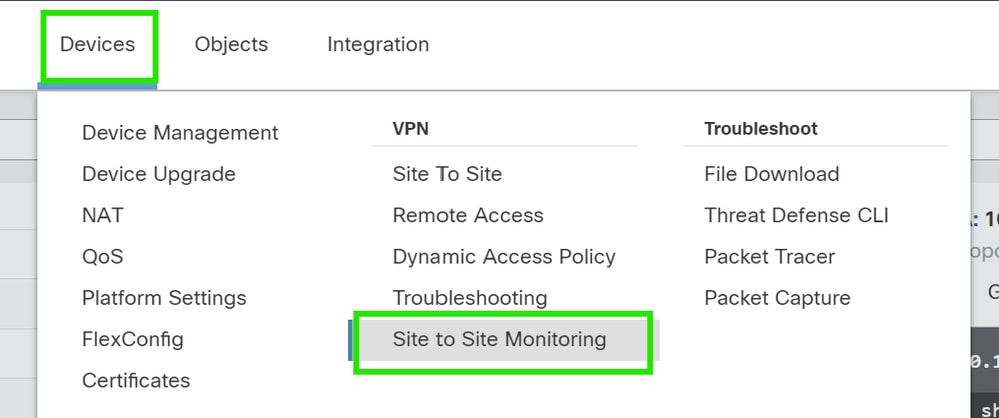

- Navigieren Sie zu Geräte > VPN > Site-to-Site.

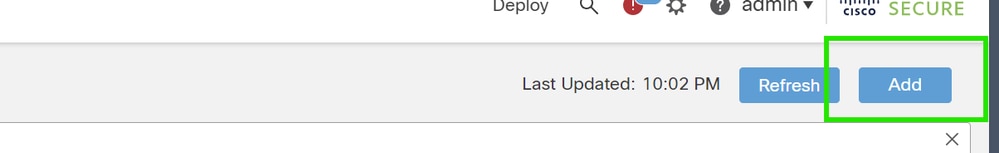

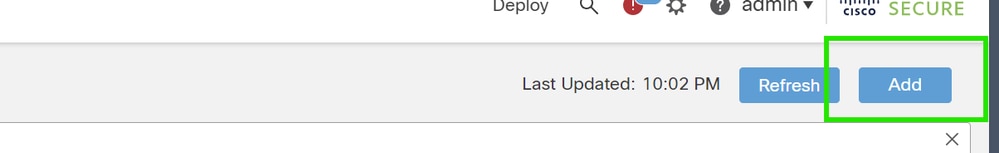

2. Klicken Sie auf Hinzufügen, um die VPN-Topologie hinzuzufügen.

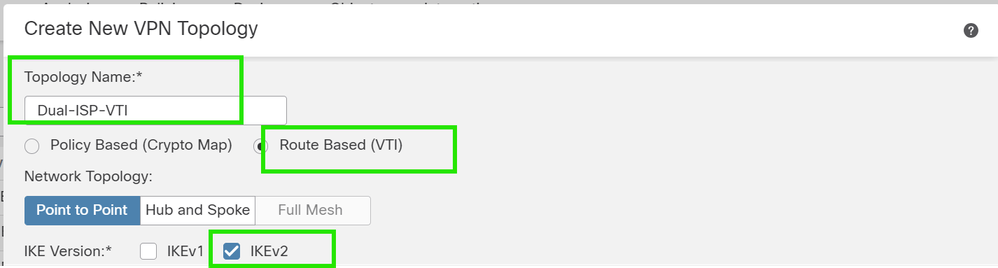

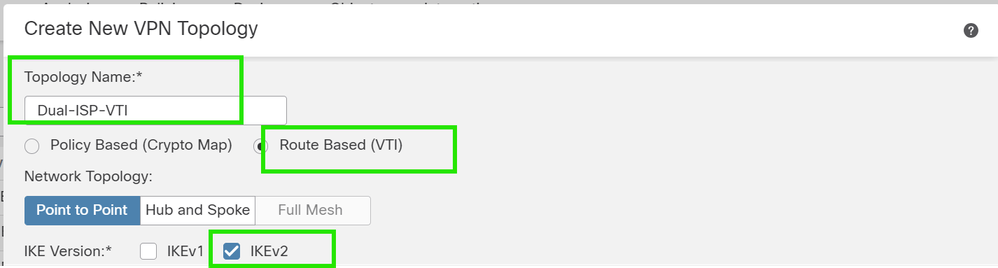

3. Geben Sie einen Namen für die Topologie ein, wählen Sie VTI und Point-to-Point aus, und wählen Sie eine IKE-Version aus (in diesem Fall IKEv2).

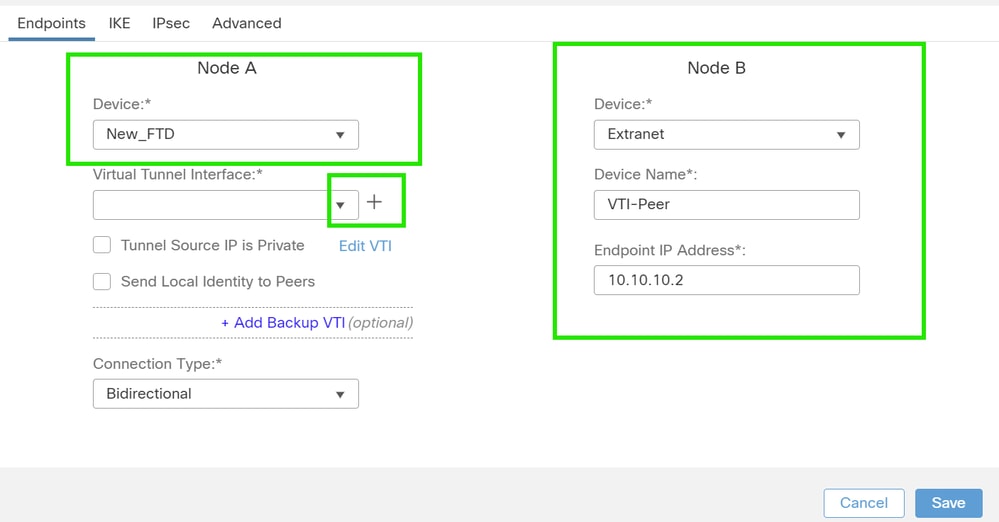

Endgerätekonfiguration

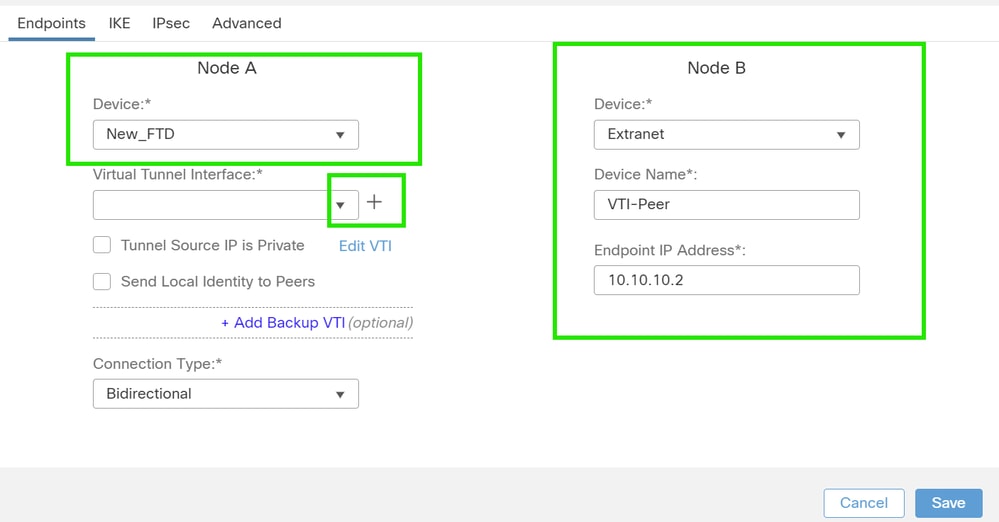

1. Wählen Sie das Gerät, auf dem der Tunnel konfiguriert werden soll.

Fügen Sie die Details des Remote-Peers hinzu.

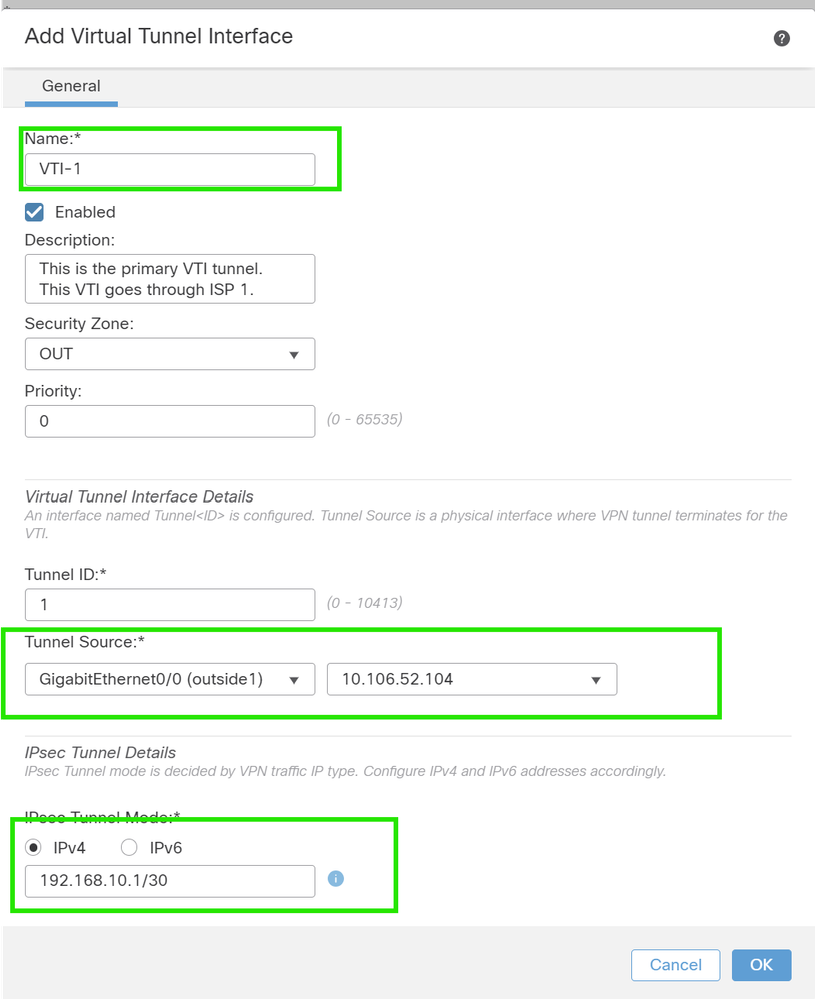

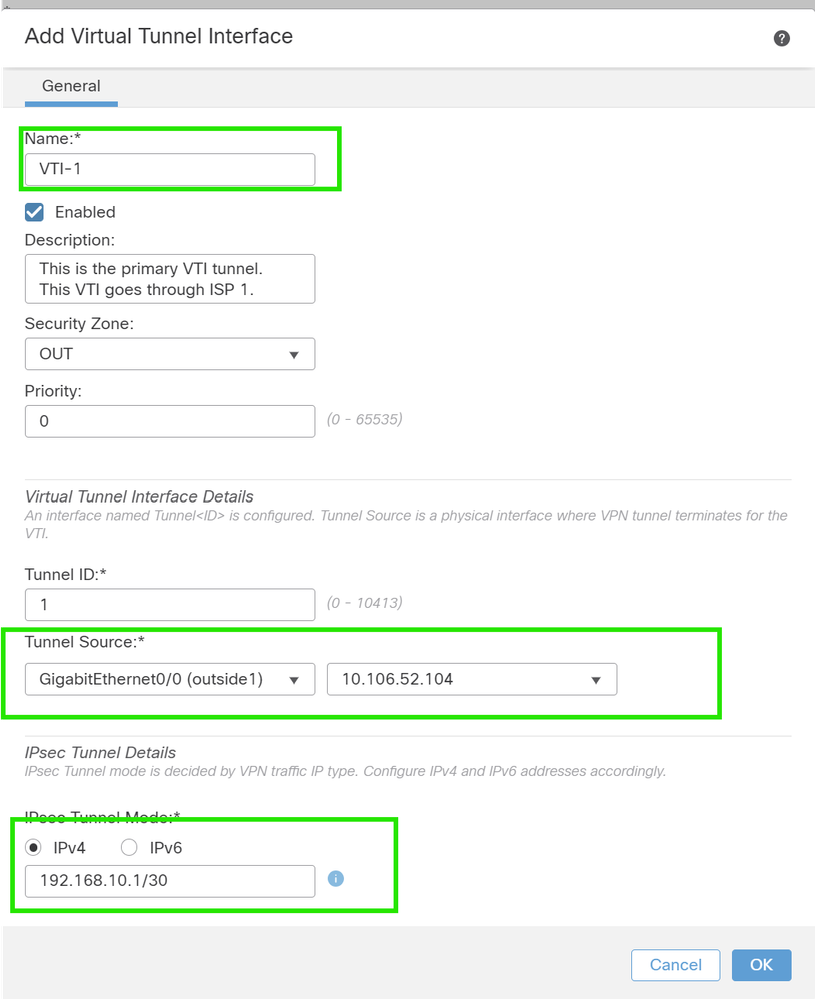

Sie können entweder eine neue virtuelle Vorlagenschnittstelle hinzufügen, indem Sie auf das Symbol "+" klicken, oder Sie wählen eine Schnittstelle aus der vorhandenen Liste aus.

Wenn Sie eine neue VTI-Schnittstelle erstellen, fügen Sie die richtigen Parameter hinzu, aktivieren Sie diese, und klicken Sie auf "OK".

HINWEIS: Dies wird zum primären VTI.

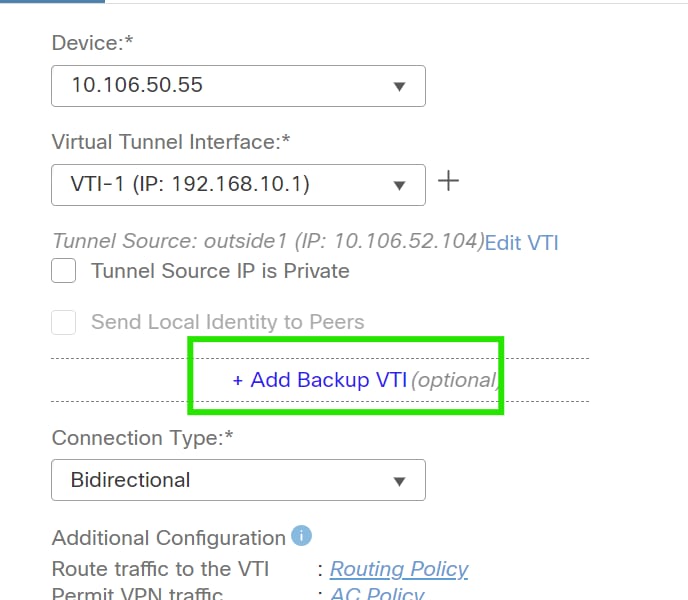

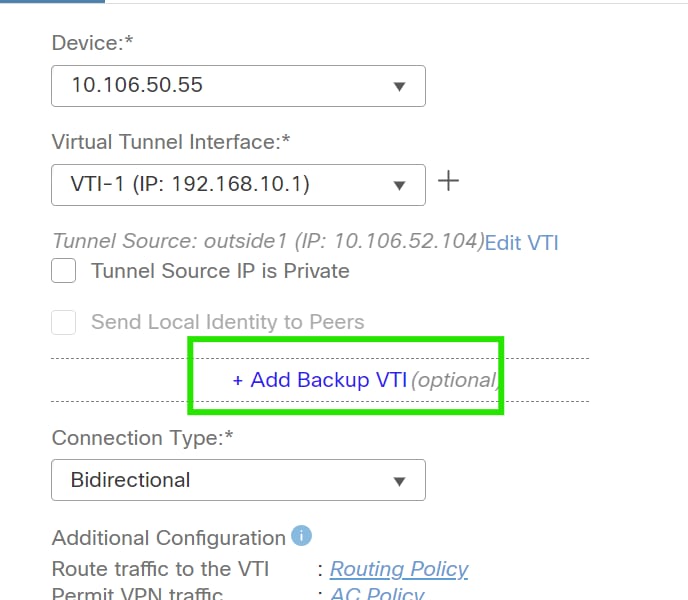

3. Klicken Sie auf "+ ". Fügen Sie "Backup VIT" hinzu, um ein sekundäres VIT hinzuzufügen.

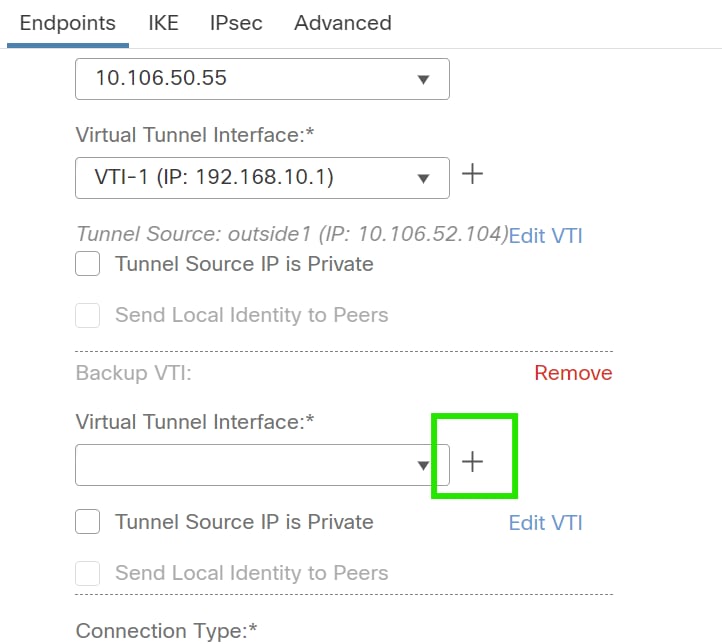

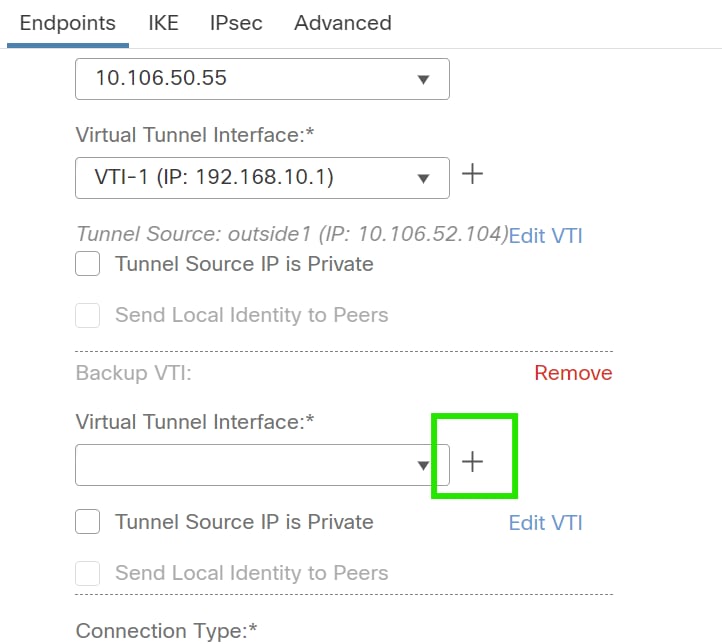

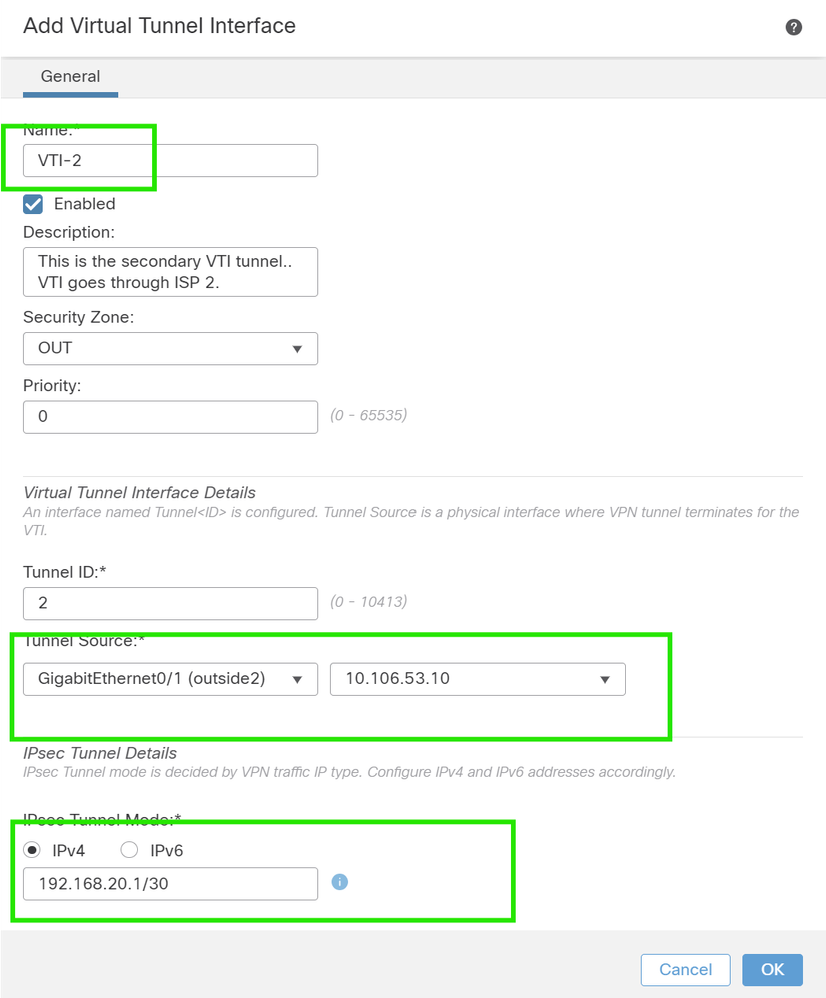

4. Klicken Sie auf "+", um den Parameter für den sekundären VTI hinzuzufügen (falls nicht bereits konfiguriert).

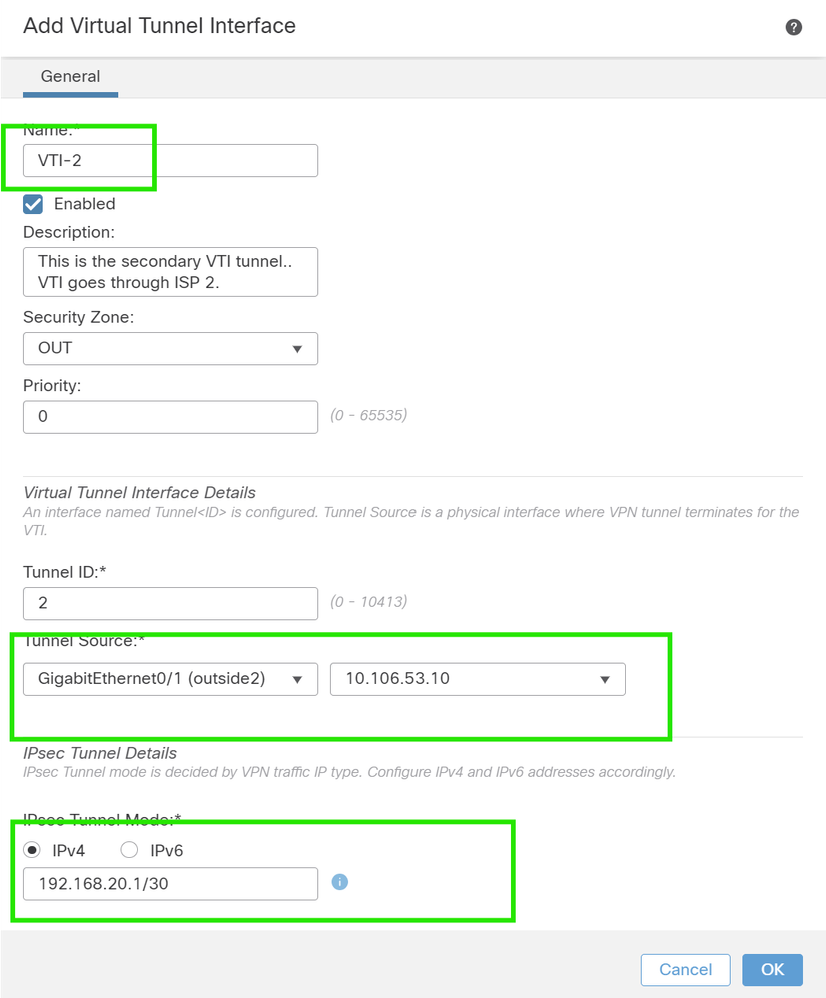

5. Wenn Sie eine neue VTI-Schnittstelle erstellen, fügen Sie die richtigen Parameter hinzu, aktivieren Sie sie, und klicken Sie auf "OK".

HINWEIS: Dies wird zum sekundären VTI.

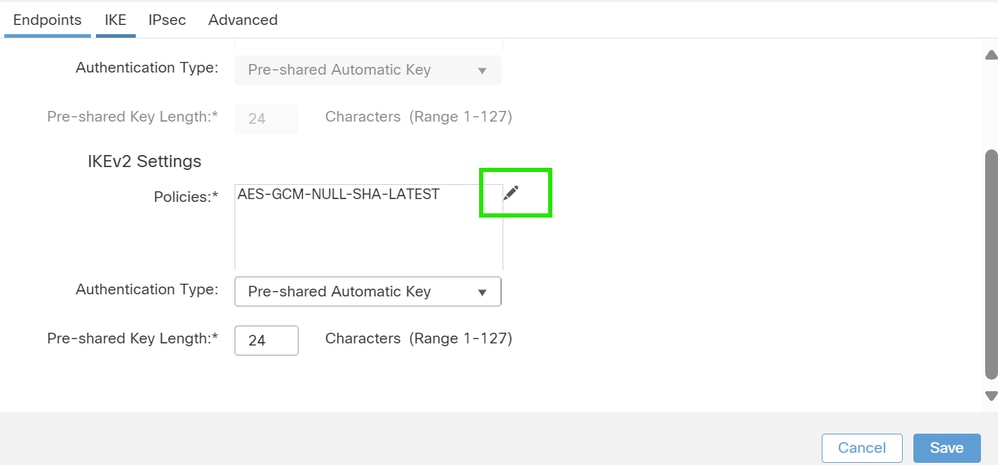

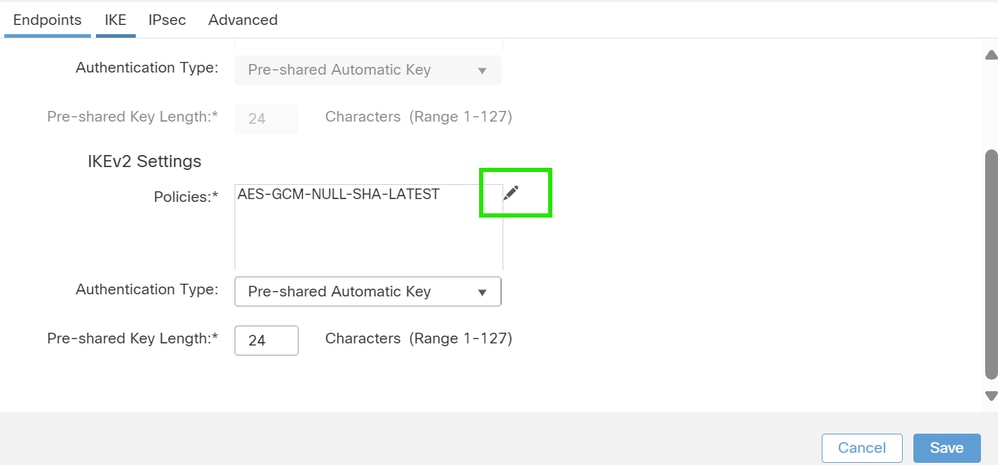

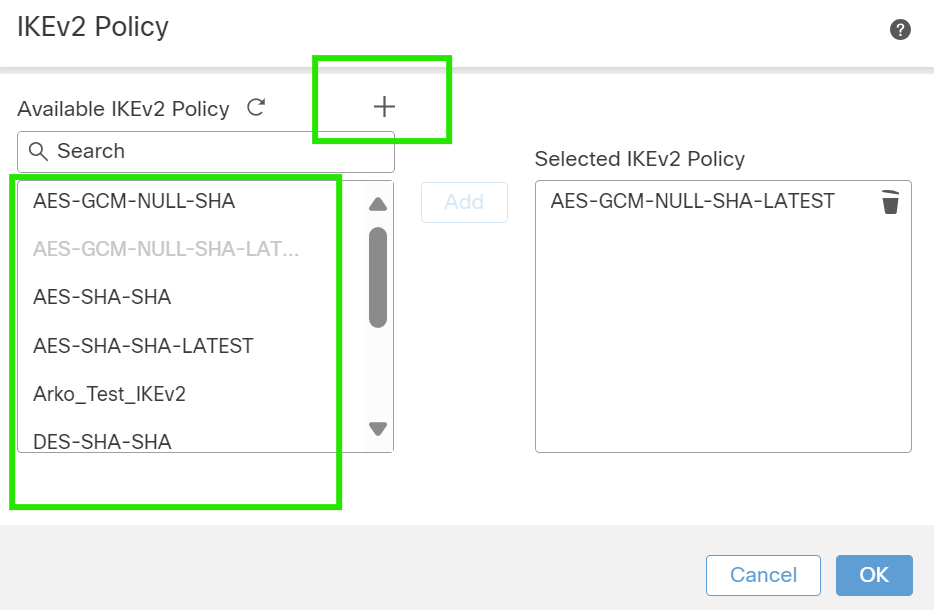

IKE-Konfiguration

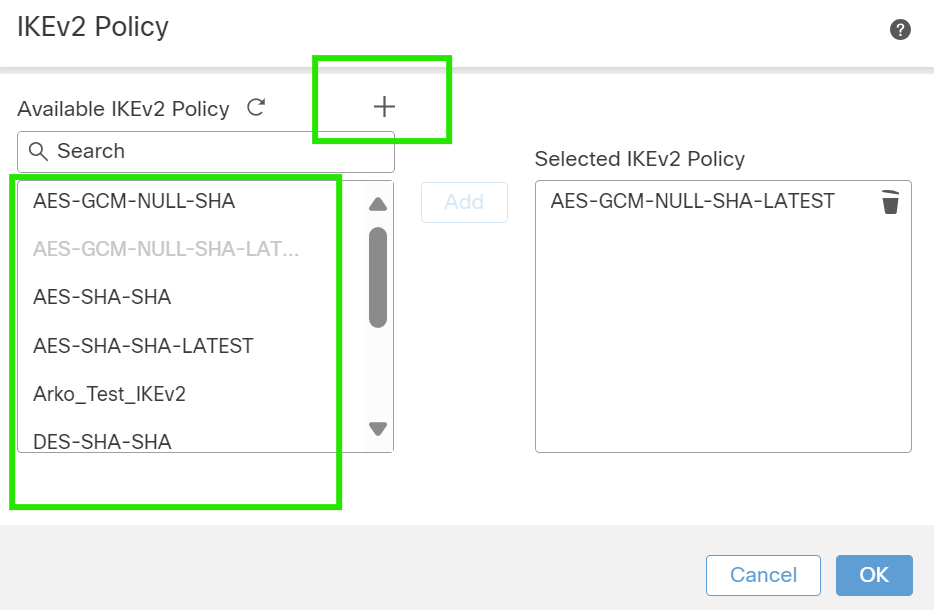

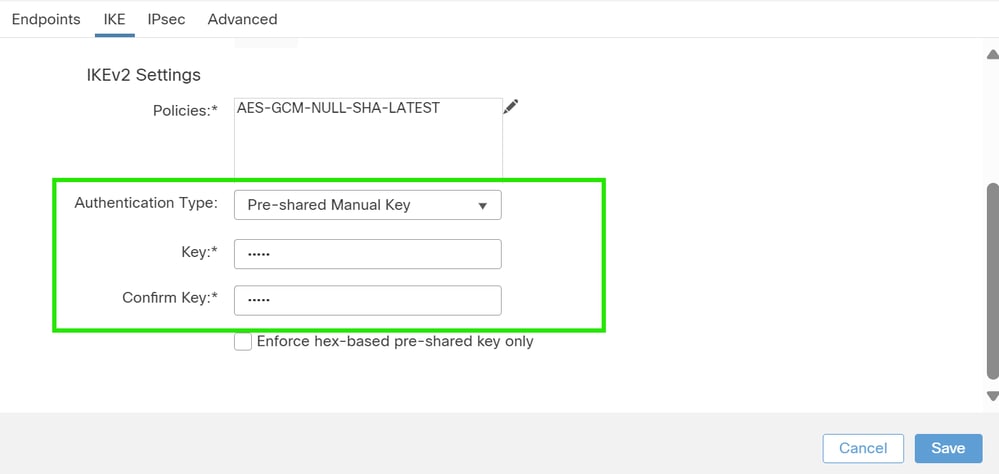

1. Navigieren Sie zur Registerkarte IKE. Sie können eine vordefinierte Richtlinie verwenden, indem Sie auf die Bleistiftschaltfläche neben der Registerkarte "Richtlinie" klicken, um eine neue Richtlinie zu erstellen, oder eine andere verfügbare Richtlinie auswählen, die Ihren Anforderungen entspricht.

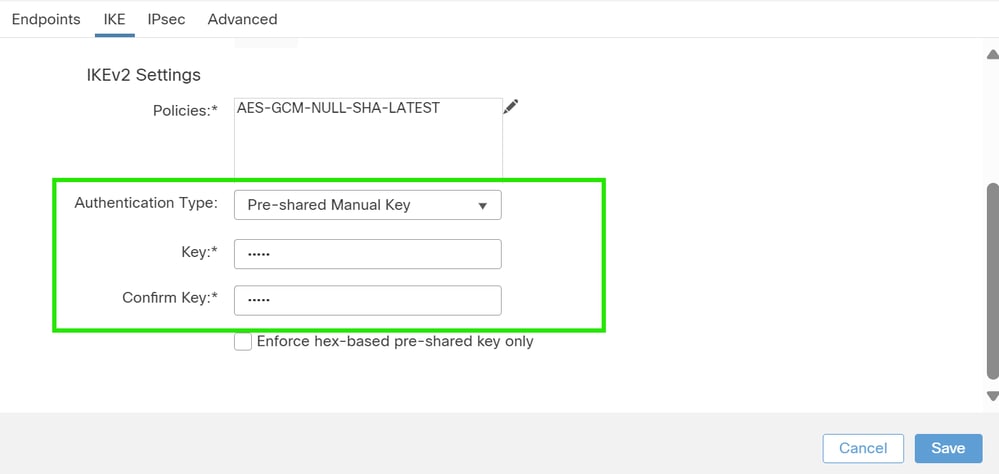

2. Wählen Sie den Authentifizierungstyp aus. Wenn ein vorinstallierter manueller Schlüssel verwendet wird, geben Sie den Schlüssel in den Feldern Schlüssel und Schlüssel bestätigen ein.

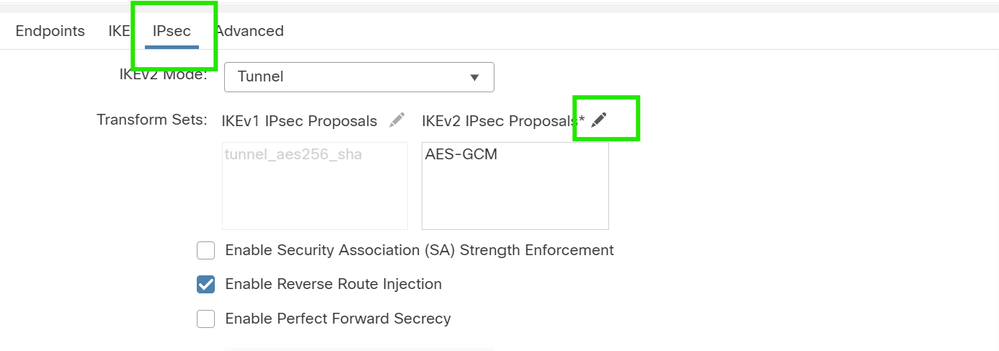

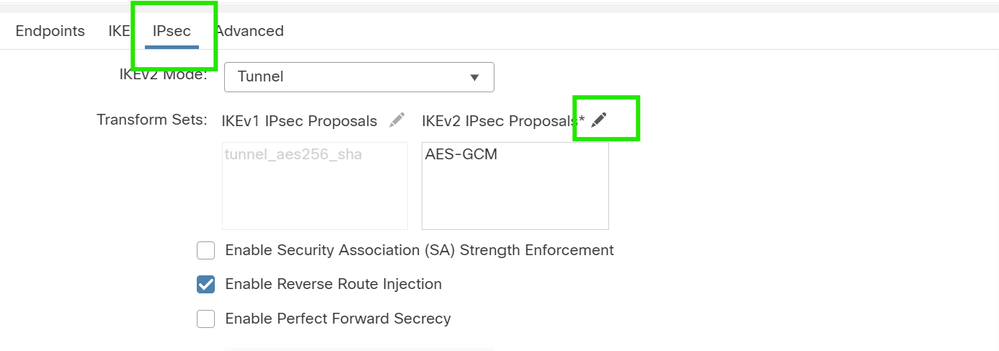

IPsec-Konfiguration

Navigieren Sie zur Registerkarte IPsec. Sie können ein vordefiniertes Angebot verwenden, indem Sie auf das Bleistiftsymbol neben der Registerkarte "Angebot" klicken, um ein neues Angebot zu erstellen, oder ein anderes verfügbares Angebot auf Basis Ihrer Anforderung auswählen.

Routing-Konfiguration

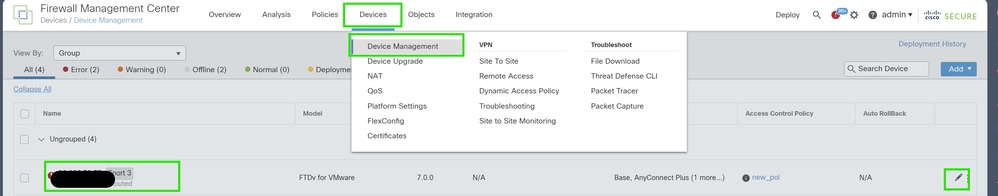

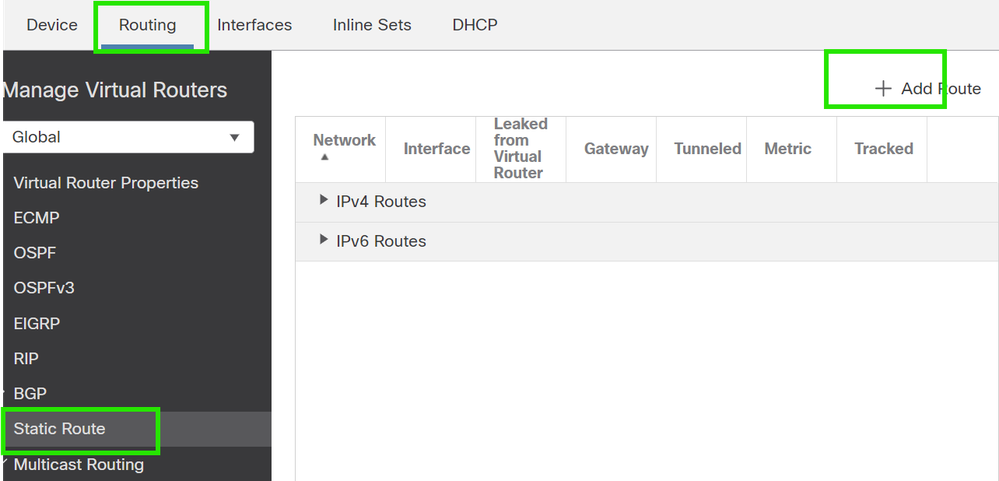

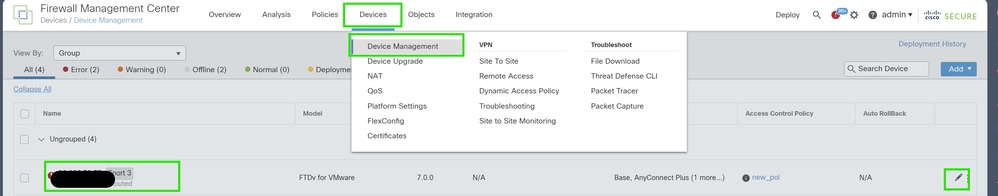

1. Gehen Sie zu Gerät > Gerätemanagement und klicken Sie auf das Bleistiftsymbol, um das Gerät (FTD) zu bearbeiten.

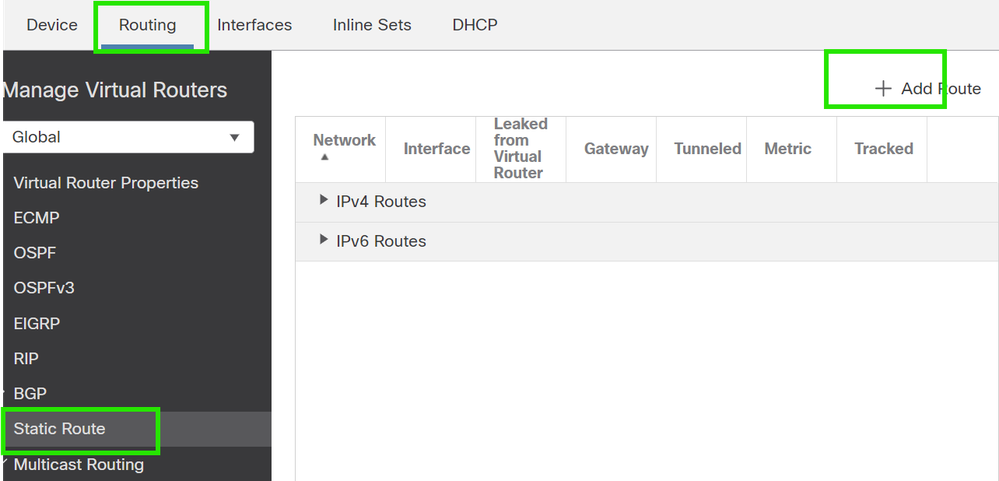

2. Gehen Sie zu Routing > Static Route, und klicken Sie auf die Schaltfläche "+", um eine Route zum primären und sekundären VTI hinzuzufügen.

HINWEIS: Sie können die geeignete Routing-Methode für den Datenverkehr konfigurieren, der die Tunnelschnittstelle passiert. In diesem Fall wurden statische Routen verwendet.

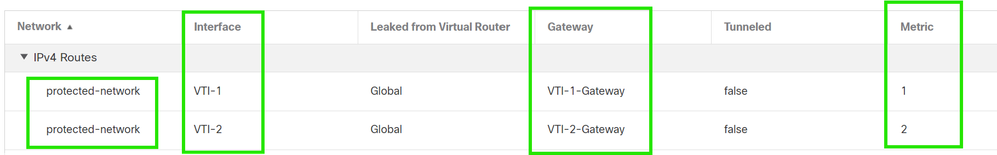

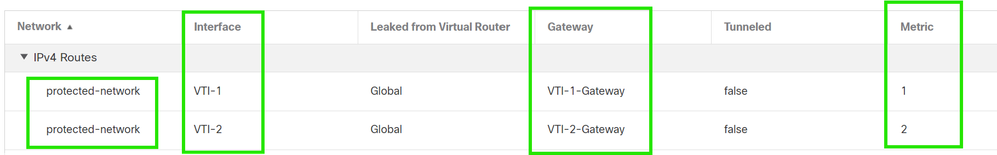

3. Fügen Sie zwei Routen für Ihr geschütztes Netzwerk hinzu, und legen Sie einen höheren AD-Wert (in diesem Fall 2) für die sekundäre Route fest.

Die erste Route verwendet die VTI-1-Schnittstelle, die zweite die VTI-2-Schnittstelle.

Überprüfung

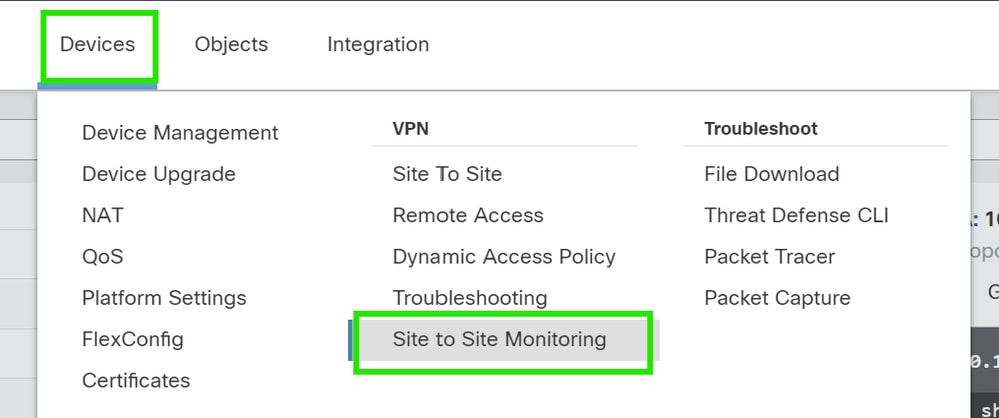

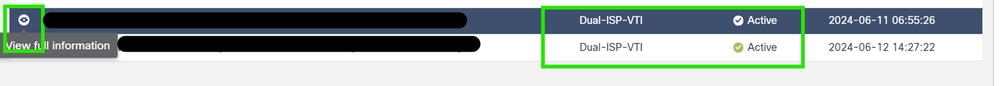

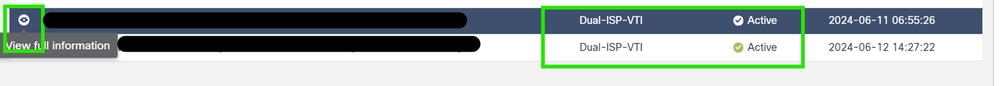

1. Gehen Sie zu Devices > VPN > Site to Site Monitoring .

2. Klicken Sie auf das Auge, um weitere Details über den Status des Tunnels zu überprüfen.

Feedback

Feedback