Einleitung

In diesem Dokument wird beschrieben, wie Sie Firepower Threat Defense (FTD) High Availability (HA) (Aktiv/Standby-Failover) auf Firepower-Geräten konfigurieren und überprüfen.

Voraussetzungen

Anforderungen

Es gibt keine spezifischen Anforderungen für dieses Dokument.

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- 2 Cisco FirePOWER 9300

- 2 Cisco FirePOWER 4100-Appliances (7.2.8)

- FirePOWER Management Center (FMC) (7.2.8)

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Anmerkung: Auf einer FPR9300-Appliance mit FTD können Sie nur Interchassis-HA konfigurieren. Die beiden Einheiten in einer HA-Konfiguration müssen die hier genannten Bedingungen erfüllen.

Aufgabe 1: Überprüfen der Bedingungen

Voraussetzung für diese Aufgabe:

Überprüfen Sie, ob beide FTD-Einheiten die Anforderungen für die Notizen erfüllen und als HA-Einheiten konfiguriert werden können.

Lösung:

Schritt 1: Stellen Sie eine Verbindung zur Management-IP des FPR9300 her, und überprüfen Sie die Modulhardware.

Überprüfen Sie die Hardware des FPR9300-1.

KSEC-FPR9K-1-A# show server inventory

Server Equipped PID Equipped VID Equipped Serial (SN) Slot Status Ackd Memory (MB) Ackd Cores

------- ------------ ------------ -------------------- ---------------- ---------------- ----------

1/1 FPR9K-SM-36 V01 FLM19216KK6 Equipped 262144 36

1/2 FPR9K-SM-36 V01 FLM19206H71 Equipped 262144 36

1/3 FPR9K-SM-36 V01 FLM19206H7T Equipped 262144 36

KSEC-FPR9K-1-A#

Überprüfen Sie die Hardware des FPR9300-2.

KSEC-FPR9K-2-A# show server inventory

Server Equipped PID Equipped VID Equipped Serial (SN) Slot Status Ackd Memory (MB) Ackd Cores

------- ------------ ------------ -------------------- ---------------- ---------------- ----------

1/1 FPR9K-SM-36 V01 FLM19206H9T Equipped 262144 36

1/2 FPR9K-SM-36 V01 FLM19216KAX Equipped 262144 36

1/3 FPR9K-SM-36 V01 FLM19267A63 Equipped 262144 36

KSEC-FPR9K-2-A#

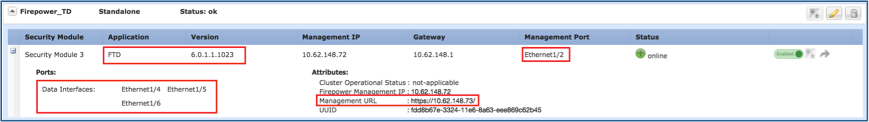

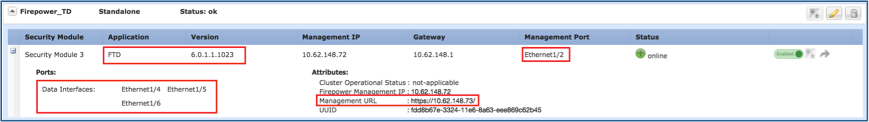

Schritt 2: Melden Sie sich beim FPR9300-1 Chassis Manager an, und navigieren Sie zu Logical Devices (Logische Geräte).

Überprüfen der Softwareversion, -anzahl und -art der Schnittstellen

Aufgabe 2: Konfigurieren von FTD HA

Voraussetzung für diese Aufgabe:

Konfigurieren Sie das Aktiv/Standby-Failover (HA) gemäß diesem Diagramm. In diesem Fall wird ein 41xx-Paar verwendet.

Lösung

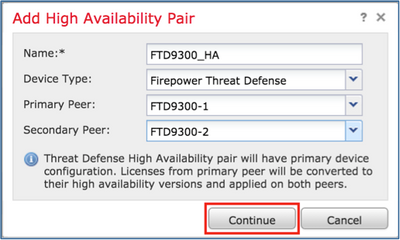

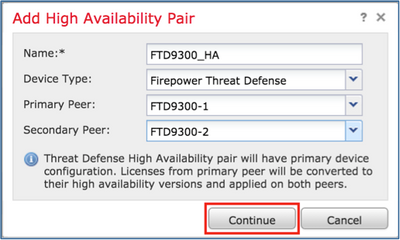

Beide FTD-Geräte sind bereits beim FMC registriert, wie in der Abbildung dargestellt.

Schritt 1: Um FTD-Failover zu konfigurieren, navigieren Sie zu Devices (Geräte) > Device Management (Geräteverwaltung) und wählen Sie Add High Availability (Hochverfügbarkeit hinzufügen), wie im Bild dargestellt.

Schritt 2: Geben Sie den primären Peer und den sekundären Peer ein, und wählen Sie Weiter aus, wie im Bild dargestellt.

Warnung: Stellen Sie sicher, dass Sie die richtige Einheit als primäre Einheit auswählen. Alle Konfigurationen auf der ausgewählten primären Einheit werden auf die ausgewählte sekundäre FTD-Einheit repliziert. Durch die Replikation kann die aktuelle Konfiguration auf der sekundären Einheit ersetzt werden.

Bedingungen

Um HA zwischen zwei FTD-Geräten zu erzielen, müssen folgende Bedingungen erfüllt sein:

- Gleiches Modell

- Gleiche Version - dies gilt für FXOS und FTD - Major (erste Zahl), Minor (zweite Zahl) und Wartung (dritte Zahl) müssen gleich sein.

- Gleiche Anzahl von Schnittstellen

- Gleiche Art von Schnittstellen

- Beide Geräte gehören zur gleichen Gruppe/Domäne in FMC.

- Identische NTP-Konfiguration (Network Time Protocol)

- Vollständige Bereitstellung auf dem FMC ohne unbestätigte Änderungen

- Im selben Firewall-Modus: geroutet oder transparent.

Anmerkung: Dies muss sowohl auf FTD-Geräten als auch auf der FMC-GUI überprüft werden, da es Fälle gegeben hat, in denen die FTDs denselben Modus hatten, aber FMC dies nicht widerspiegelt.

- Auf keiner der Schnittstellen ist DHCP/Point-to-Point Protocol over Ethernet (PPPoE) konfiguriert.

- Anderer Hostname [Fully Qualified Domain Name (FQDN)] für beide Chassis. Um den Chassis-Hostnamen zu überprüfen, navigieren Sie zu FTD CLI, und führen Sie den folgenden Befehl aus:

firepower# show chassis-management-url

https://KSEC-FPR9K-1.cisco.com:443//

Anmerkung: Verwenden Sie nach 6.3 FTD den Befehl show chassis detail (Chassis-Details anzeigen).

Firepower-module1# show chassis detail

Chassis URL : https://FP4100-5:443//

Chassis IP : 10.62.148.187

Chassis IPv6 : ::

Chassis Serial Number : JAD19500BAB

Security Module : 1

Wenn beide Chassis denselben Namen haben, ändern Sie den Namen eines Chassis mit den folgenden Befehlen:

KSEC-FPR9K-1-A# scope system

KSEC-FPR9K-1-A /system # set name FPR9K-1new

Warning: System name modification changes FC zone name and redeploys them non-disruptively

KSEC-FPR9K-1-A /system* # commit-buffer

FPR9K-1-A /system # exit

FPR9K-1new-A#

Nachdem Sie den Chassis-Namen geändert haben, heben Sie die Registrierung von FTD beim FMC auf, und registrieren Sie es erneut. Fahren Sie dann mit der Erstellung des HA-Paars fort.

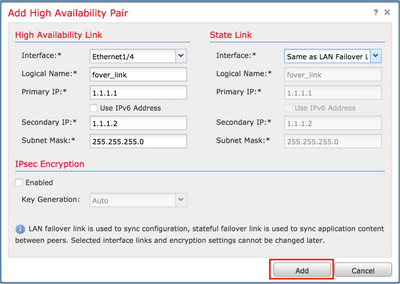

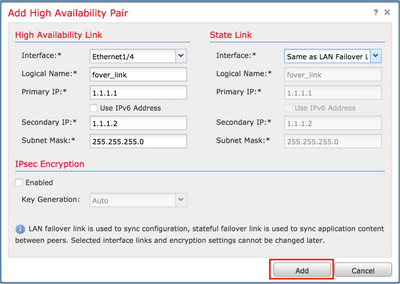

Schritt 3: Konfigurieren Sie die hohe Verfügbarkeit, und geben Sie die Einstellungen für die Links an.

In Ihrem Fall hat der Status-Link die gleichen Einstellungen wie der HA-Link.

Wählen Sie Add (Hinzufügen) aus, und warten Sie einige Minuten, bis das HA-Paar wie im Image dargestellt bereitgestellt wird.

Schritt 4: Konfigurieren der Datenschnittstellen (primäre und Standby-IP-Adressen)

Wählen Sie aus der FMC-GUI die Option HA Edit wie im Bild dargestellt aus.

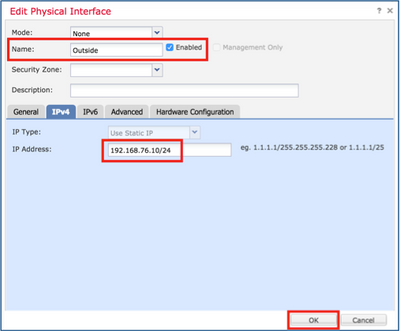

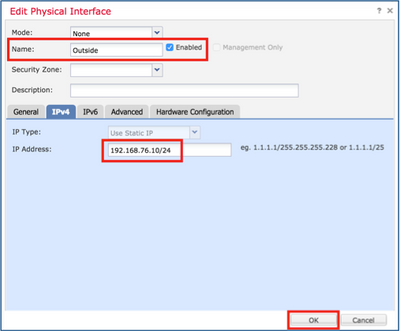

Schritt 5: Konfigurieren Sie die Schnittstelleneinstellungen:

Bei einer Subschnittstelle müssen Sie zuerst die übergeordnete Schnittstelle aktivieren:

Schritt 6: Navigieren Sie zu Hochverfügbarkeit und wählen Sie den Schnittstellennamen Bearbeiten, um die Standby-IP-Adressen wie im Bild dargestellt hinzuzufügen.

Schritt 7. Für die interne Schnittstelle, wie im Bild dargestellt.

Schritt 8: Führen Sie den gleichen Vorgang für die externe Schnittstelle aus.

Schritt 9: Überprüfen Sie das Ergebnis wie im Bild dargestellt.

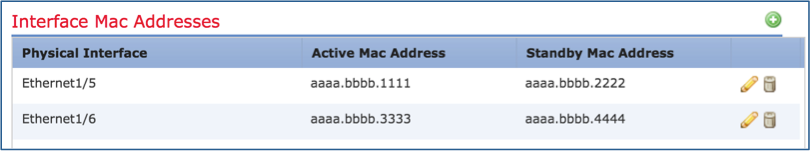

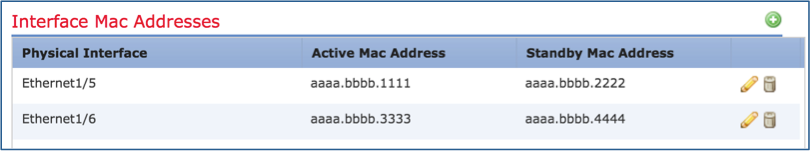

Schritt 10: Bleiben Sie auf der Registerkarte für hohe Verfügbarkeit, und konfigurieren Sie virtuelle MAC-Adressen wie im Bild dargestellt.

Schritt 11. Für die interne Schnittstelle ist wie im Bild dargestellt.

Schritt 12: Führen Sie den gleichen Vorgang für die externe Schnittstelle aus.

Schritt 13: Überprüfen Sie das Ergebnis wie im Bild dargestellt.

Schritt 14. Wählen Sie nach der Konfiguration der Änderungen Speichern und Bereitstellen.

Aufgabe 3: Überprüfen von FTD HA und Lizenz

Voraussetzung für diese Aufgabe:

Überprüfen Sie die FTD HA-Einstellungen und die aktivierten Lizenzen über die FMC-GUI und die FTD-CLI.

Lösung:

Schritt 1: Navigieren Sie zu Übersicht, und überprüfen Sie die HA-Einstellungen und aktivierten Lizenzen, wie im Bild dargestellt.

Schritt 2: Führen Sie in der FTD CLISH CLI den Befehl "show high-availability config" oder den Befehl "show failover" aus:

> show high-availability config

Failover On

Failover unit Primary

Failover LAN Interface: FOVER Port-channel3 (up)

Reconnect timeout 0:00:00

Unit Poll frequency 1 seconds, holdtime 15 seconds

Interface Poll frequency 5 seconds, holdtime 25 seconds

Interface Policy 1

Monitored Interfaces 2 of 1291 maximum

MAC Address Move Notification Interval not set

failover replication http

Version: Ours 9.18(4)210, Mate 9.18(4)210

Serial Number: Ours FLM1949C5RR, Mate FLM2108V9YG

Last Failover at: 08:46:30 UTC Jul 18 2024

This host: Primary - Active

Active time: 1999 (sec)

slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.18(4)210) status (Up Sys)

Interface diagnostic (0.0.0.0): Normal (Waiting)

Interface Inside (192.168.75.10): Link Down (Shutdown)

Interface Outside (192.168.76.10): Normal (Not-Monitored)

slot 1: snort rev (1.0) status (up)

slot 2: diskstatus rev (1.0) status (up)

Other host: Secondary - Standby Ready

Active time: 1466 (sec)

slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.18(4)210) status (Up Sys)

Interface diagnostic (0.0.0.0): Normal (Waiting)

Interface Inside (192.168.75.11): Link Down (Shutdown)

Interface Outside (192.168.76.11): Normal (Not-Monitored)

slot 1: snort rev (1.0) status (up)

slot 2: diskstatus rev (1.0) status (up)

Stateful Failover Logical Update Statistics

<output omitted>

Schritt 3: Führen Sie den gleichen Vorgang für das sekundäre Gerät aus.

Schritt 4: Führen Sie den Befehl show failover state in der LINA-CLI aus:

firepower# show failover state

State Last Failure Reason Date/Time

This host - Primary

Active None

Other host - Secondary

Standby Ready Comm Failure 18:32:56 EEST Jul 21 2016

====Configuration State===

Sync Done

====Communication State===

Mac set

firepower#

Schritt 5: Überprüfen der Konfiguration der primären Einheit (LINA CLI):

> show running-config failover

failover

failover lan unit primary

failover lan interface FOVER Port-channel3

failover replication http

failover mac address Ethernet1/4 aaaa.bbbb.1111 aaaa.bbbb.2222

failover mac address Port-channel2.202 aaaa.bbbb.3333 aaaa.bbbb.4444

failover link FOVER Port-channel3

failover interface ip FOVER 172.16.51.1 255.255.255.0 standby 172.16.51.2

> show running-config interface

!

interface Port-channel2

no nameif

no security-level

no ip address

!

interface Port-channel2.202

vlan 202

nameif Outside

cts manual

propagate sgt preserve-untag

policy static sgt disabled trusted

security-level 0

ip address 192.168.76.10 255.255.255.0 standby 192.168.76.11

!

interface Port-channel3

description LAN/STATE Failover Interface

!

interface Ethernet1/1

management-only

nameif diagnostic

security-level 0

no ip address

!

interface Ethernet1/4

shutdown

nameif Inside

security-level 0

ip address 192.168.75.10 255.255.255.0 standby 192.168.75.11

>

Aufgabe 4: Wechseln der Failover-Rollen

Voraussetzung für diese Aufgabe:

Ändern Sie vom FMC aus die Failover-Rollen von „Primär/Aktiv“ und „Sekundär/Standby“ in „Primär/Standby“ und „Sekundär/Aktiv“.

Lösung:

Schritt 1: Wählen Sie das Symbol aus, wie im Bild dargestellt.

Schritt 2: Bestätigen Sie die Aktion.

Sie können die Befehlsausgabe show failover history verwenden:

| Auf dem neuen aktiven |

Auf dem neuen Standby |

| > Failover-Verlauf anzeigen

==========================================================================

Vom Bundesland zum Bundesland - Grund

========================================================================== 09:27:11 UTC 18. Juli 2024

Standby Ready Just Active Andere Einheit will mich aktiv

(Einstellung über den Befehl config) 09:27:11 UTC 18. Juli 2024

Nur Active Active Drain Andere Einheit will mich Active

(Einstellung über den Befehl config) 09:27:11 UTC 18. Juli 2024

Aktive Entleerung Aktive Konfig. anlegen Andere Einheit möchte Aktiv sein

(Einstellung über den Befehl config) 09:27:11 UTC 18. Juli 2024

Aktiv Konfig. Aktive Konfig. angewendet Andere Einheit will Aktiv sein

(Einstellung über den Befehl config) 09:27:11 UTC 18. Juli 2024

Aktive Konfiguration angewendet Aktiv Andere Einheit möchte Aktiv

(Einstellung über den Befehl config) |

> Failover-Verlauf anzeigen

==========================================================================

Vom Bundesland zum Bundesland - Grund

========================================================================== 09:27:11 UTC 18. Juli 2024

Active Standby Ready Set über den Konfigurationsbefehl

(kein Failover aktiv) |

Schritt 4: Aktivieren Sie die primäre Einheit nach der Überprüfung wieder.

Aufgabe 5: Aufbrechen des HA-Paars

Voraussetzung für diese Aufgabe:

Trennen Sie das Failover-Paar über das FMC.

Lösung:

Schritt 1: Wählen Sie das Symbol aus, wie im Bild dargestellt.

Schritt 2: Überprüfen Sie die Benachrichtigung wie im Bild dargestellt.

Schritt 3. Beachten Sie die Nachricht wie in der Abbildung dargestellt.

Schritt 4: Überprüfen des Ergebnisses über die FMC-GUI oder die CLI

show running-config auf der primären Einheit vor und nach der HA-Trennung:

| Primär-/Standby-Einheit vor HA-Unterbrechung |

Primäre Einheit nach HA-Unterbrechung |

| > Laufende Konfiguration anzeigen

: Gespeichert :

: Seriennummer: FLM1949C5RR

: Hardware: FPR4K-SM-24, 73850 MB RAM, CPU Xeon E5-Serie 2200 MHz, 2 CPUs (48 Kerne)

:

NGFW-Version 7.2.8

!

Hostname-Firewall

enable password ***** verschlüsselt

Starke Verschlüsselung - Deaktiviert

service-module 0 Keepalive-Timeout 4

service-module 0 keepalive-counter 6

Namen

Keine automatische MAC-Adresse !

interface Port-channel2

kein NameEIF

CTS-Handbuch

Weitergeben sgt serve untag

Richtlinie statisches sgt deaktiviert Vertrauenswürdig

keine Sicherheitsstufe

Keine IP-Adresse

!

Schnittstelle Port-channel2.202

VLAN 202

nameEIF Außenbereich

CTS-Handbuch

Weitergeben sgt serve untag

Richtlinie statisches sgt deaktiviert Vertrauenswürdig

Sicherheitsstufe 0

ip address 192.168.76.10 255.255.255.0 standby 192.168.76.11

!

interface Port-channel3

Beschreibung LAN/STATE Failover Interface

!

Schnittstelle Ethernet1/1

nur Management

Nameif-Diagnose

CTS-Handbuch

Weitergeben sgt serve untag

Richtlinie statisches sgt deaktiviert Vertrauenswürdig

Sicherheitsstufe 0

Keine IP-Adresse

!

Schnittstelle Ethernet1/4

nameif Inside

CTS-Handbuch

Weitergeben sgt serve untag

Richtlinie statisches sgt deaktiviert Vertrauenswürdig

Sicherheitsstufe 0

ip address 192.168.75.10 255.255.255.0 standby 192.168.75.11

!

FTP-Modus passiv

ngips conn-match vlan-id

Zugriffskontrolle für Objektgruppen-Suche

Zugriffsgruppe CSM_FW_ACL_ global

access-list CSM_FW_ACL_remark rule-id 9998: VORFILTERRICHTLINIE: Standard-Tunnel- und Prioritätsrichtlinie

access-list CSM_FW_ACL_remark rule-id 9998: REGEL: STANDARD-TUNNELAKTIONSREGEL

access-list CSM_FW_ACL_ advanced permit ipinip any rule-id 9998

access-list CSM_FW_ACL_ advanced permit udp any eq 3544 any range 1025 65535 rule-id 9998

access-list CSM_FW_ACL_ advanced permit udp any range 1025 65535 any eq 3544 rule-id 9998

access-list CSM_FW_ACL_ advanced permit 41 any any rule-id 9998

access-list CSM_FW_ACL_ advanced permit gre any rule-id 9998

Zugriffsliste CSM_FW_ACL_ Bemerkung Regel-ID 268434433: ZUGRIFFSRICHTLINIE: acp_simple - Standard

Zugriffsliste CSM_FW_ACL_ Bemerkung Regel-ID 268434433: L4-REGEL: STANDARDAKTIONSREGEL

access-list CSM_FW_ACL_ advanced permit ip any rule-id 268434433

!

tcp-map UM_STATIC_TCP_MAP

tcp-options range 6 7 allow

tcp-options range 9 18 allow

tcp-options range 20 255 allow

Zulassung unter einer Eilflagge

!

Kein Pager

Keine Protokollierungsmeldung 106015

Keine Protokollierungsmeldung 313001

Keine Protokollierungsmeldung 313008

Keine Protokollierungsmeldung 106023

Keine Protokollierungsmeldung 710003

Keine Protokollierungsmeldung 106100

Keine Protokollierungsmeldung 302015

Keine Protokollierungsmeldung 302014

Keine Protokollierungsmeldung 302013

Keine Protokollierungsmeldung 302018

Keine Protokollierungsmeldung 302017

Keine Protokollierungsmeldung 302016

Keine Protokollierungsmeldung 302021

Keine Protokollierungsmeldung 302020

MTU außerhalb 1500

mtu Diagnose 1500

MTU innerhalb von 1500

Failover

Failover LAN Einheit Primär

Failover LAN-Schnittstelle FOVER Port-channel3

Failover-Replikation http

Failover-MAC-Adresse Ethernet1/4 aaaa.bbb.1111 aaaa.bbb.2222

Failover-MAC-Adresse Port-channel2.202 aaaa.bbb.333 aaaa.bbb.4444

Failover-Link FOVER Port-channel3

Failover-Schnittstelle ip FOVER 172.16.51.1 255.255.255.0 Standby 172.16.51.2 <Ausgabe weggelassen> |

> INFORMATIONEN: Dieses Gerät befindet sich derzeit im Standby-Status. Durch die Deaktivierung von Failover verbleibt das Gerät im Standby-Modus. > Laufende Konfiguration anzeigen

: Gespeichert :

: Seriennummer: FLM1949C5RR

: Hardware: FPR4K-SM-24, 73850 MB RAM, CPU Xeon E5-Serie 2200 MHz, 2 CPUs (48 Kerne)

:

NGFW-Version 7.2.8

!

Hostname-Firewall

enable password ***** verschlüsselt

Starke Verschlüsselung - Deaktiviert

service-module 0 Keepalive-Timeout 4

service-module 0 keepalive-counter 6

Namen

Keine automatische MAC-Adresse !

interface Port-channel2

herunterfahren

kein NameEIF

keine Sicherheitsstufe

Keine IP-Adresse

!

interface Port-channel3

herunterfahren

kein NameEIF

keine Sicherheitsstufe

Keine IP-Adresse

!

Schnittstelle Ethernet1/1

nur Management

herunterfahren

kein NameEIF

keine Sicherheitsstufe

Keine IP-Adresse

!

Schnittstelle Ethernet1/4

herunterfahren

kein NameEIF

keine Sicherheitsstufe

Keine IP-Adresse

!

FTP-Modus passiv

ngips conn-match vlan-id

Zugriffskontrolle für Objektgruppen-Suche

Zugriffsgruppe CSM_FW_ACL_ global

access-list CSM_FW_ACL_remark rule-id 9998: VORFILTERRICHTLINIE: Standard-Tunnel- und Prioritätsrichtlinie

access-list CSM_FW_ACL_remark rule-id 9998: REGEL: STANDARD-TUNNELAKTIONSREGEL

access-list CSM_FW_ACL_ advanced permit ipinip any rule-id 9998

access-list CSM_FW_ACL_ advanced permit udp any eq 3544 any range 1025 65535 rule-id 9998

access-list CSM_FW_ACL_ advanced permit udp any range 1025 65535 any eq 3544 rule-id 9998

access-list CSM_FW_ACL_ advanced permit 41 any any rule-id 9998

access-list CSM_FW_ACL_ advanced permit gre any rule-id 9998

Zugriffsliste CSM_FW_ACL_ Bemerkung Regel-ID 268439552: ZUGRIFFSRICHTLINIE: acp_simple - Erforderlich

Zugriffsliste CSM_FW_ACL_ Bemerkung Regel-ID 268439552: L7-REGEL: Regel 1

access-list CSM_FW_ACL_ advanced permit ip any rule-id 268439552

!

tcp-map UM_STATIC_TCP_MAP

tcp-options range 6 7 allow

tcp-options range 9 18 allow

tcp-options range 20 255 allow

Zulassung unter einer Eilflagge

!

Kein Pager

Keine Protokollierungsmeldung 106015

Keine Protokollierungsmeldung 313001

Keine Protokollierungsmeldung 313008

Keine Protokollierungsmeldung 106023

Keine Protokollierungsmeldung 710003

Keine Protokollierungsmeldung 106100

Keine Protokollierungsmeldung 302015

Keine Protokollierungsmeldung 302014

Keine Protokollierungsmeldung 302013

Keine Protokollierungsmeldung 302018

Keine Protokollierungsmeldung 302017

Keine Protokollierungsmeldung 302016

Keine Protokollierungsmeldung 302021

Keine Protokollierungsmeldung 302020

Kein Failover

<Ausgabe weggelassen>

|

| Sekundäre/aktive Einheit vor HA-Unterbrechung |

Sekundäreinheit nach HA-Unterbrechung |

| > Laufende Konfiguration anzeigen

: Gespeichert :

: Seriennummer: FLM2108V9JG

: Hardware: FPR4K-SM-24, 73850 MB RAM, CPU Xeon E5-Serie 2200 MHz, 2 CPUs (48 Kerne)

:

NGFW-Version 7.2.8

!

Hostname-Firewall

enable password ***** verschlüsselt

Starke Verschlüsselung - Deaktiviert

service-module 0 Keepalive-Timeout 4

service-module 0 keepalive-counter 6

Namen

Keine automatische MAC-Adresse !

interface Port-channel2

kein NameEIF

keine Sicherheitsstufe

Keine IP-Adresse

!

Schnittstelle Port-channel2.202

VLAN 202

nameEIF Außenbereich

CTS-Handbuch

Weitergeben sgt serve untag

Richtlinie statisches sgt deaktiviert Vertrauenswürdig

Sicherheitsstufe 0

ip address 192.168.76.10 255.255.255.0 standby 192.168.76.11

!

interface Port-channel3

Beschreibung LAN/STATE Failover Interface

!

Schnittstelle Ethernet1/1

nur Management

Nameif-Diagnose

Sicherheitsstufe 0

Keine IP-Adresse

!

Schnittstelle Ethernet1/4

nameif Inside

Sicherheitsstufe 0

ip address 192.168.75.10 255.255.255.0 standby 192.168.75.11

!

FTP-Modus passiv

ngips conn-match vlan-id

Zugriffskontrolle für Objektgruppen-Suche

Zugriffsgruppe CSM_FW_ACL_ global

access-list CSM_FW_ACL_remark rule-id 9998: VORFILTERRICHTLINIE: Standard-Tunnel- und Prioritätsrichtlinie

access-list CSM_FW_ACL_remark rule-id 9998: REGEL: STANDARD-TUNNELAKTIONSREGEL

access-list CSM_FW_ACL_ advanced permit ipinip any rule-id 9998

access-list CSM_FW_ACL_ advanced permit udp any eq 3544 any range 1025 65535 rule-id 9998

access-list CSM_FW_ACL_ advanced permit udp any range 1025 65535 any eq 3544 rule-id 9998

access-list CSM_FW_ACL_ advanced permit 41 any any rule-id 9998

access-list CSM_FW_ACL_ advanced permit gre any rule-id 9998

Zugriffsliste CSM_FW_ACL_ Bemerkung Regel-ID 268439552: ZUGRIFFSRICHTLINIE: acp_simple - Erforderlich

Zugriffsliste CSM_FW_ACL_ Bemerkung Regel-ID 268439552: L7-REGEL: Regel 1

access-list CSM_FW_ACL_ advanced permit ip any rule-id 268439552

!

tcp-map UM_STATIC_TCP_MAP

tcp-options range 6 7 allow

tcp-options range 9 18 allow

tcp-options range 20 255 allow

Zulassung unter einer Eilflagge

!

Kein Pager

Keine Protokollierungsmeldung 106015

Keine Protokollierungsmeldung 313001

Keine Protokollierungsmeldung 313008

Keine Protokollierungsmeldung 106023

Keine Protokollierungsmeldung 710003

Keine Protokollierungsmeldung 106100

Keine Protokollierungsmeldung 302015

Keine Protokollierungsmeldung 302014

Keine Protokollierungsmeldung 302013

Keine Protokollierungsmeldung 302018

Keine Protokollierungsmeldung 302017

Keine Protokollierungsmeldung 302016

Keine Protokollierungsmeldung 302021

Keine Protokollierungsmeldung 302020

MTU außerhalb 1500

mtu Diagnose 1500

MTU innerhalb von 1500

Failover

sekundäre Failover-LAN-Einheit

Failover LAN-Schnittstelle FOVER Port-channel3

Failover-Replikation http

Failover-Link FOVER Port-channel3

Failover-Schnittstelle ip FOVER 172.16.51.1 255.255.255.0 Standby 172.16.51.2 <Ausgabe weggelassen> |

> Laufende Konfiguration anzeigen

: Gespeichert :

: Seriennummer: FLM2108V9JG

: Hardware: FPR4K-SM-24, 73850 MB RAM, CPU Xeon E5-Serie 2200 MHz, 2 CPUs (48 Kerne)

:

NGFW-Version 7.2.8

!

Hostname-Firewall

enable password ***** verschlüsselt

Starke Verschlüsselung - Deaktiviert

service-module 0 Keepalive-Timeout 4

service-module 0 keepalive-counter 6

Namen

Keine automatische MAC-Adresse !

interface Port-channel2

kein NameEIF

keine Sicherheitsstufe

Keine IP-Adresse

!

Schnittstelle Port-channel2.202

VLAN 202

nameEIF Außenbereich

CTS-Handbuch

Weitergeben sgt serve untag

Richtlinie statisches sgt deaktiviert Vertrauenswürdig

Sicherheitsstufe 0

ip address 192.168.76.10 255.255.255.0 standby 192.168.76.11

!

interface Port-channel3

kein NameEIF

keine Sicherheitsstufe

Keine IP-Adresse

!

Schnittstelle Ethernet1/1

nur Management

Nameif-Diagnose

Sicherheitsstufe 0

Keine IP-Adresse

!

Schnittstelle Ethernet1/4

nameif Inside

Sicherheitsstufe 0

ip address 192.168.75.10 255.255.255.0 standby 192.168.75.11

!

FTP-Modus passiv

ngips conn-match vlan-id

Zugriffskontrolle für Objektgruppen-Suche

Zugriffsgruppe CSM_FW_ACL_ global

access-list CSM_FW_ACL_remark rule-id 9998: VORFILTERRICHTLINIE: Standard-Tunnel- und Prioritätsrichtlinie

access-list CSM_FW_ACL_remark rule-id 9998: REGEL: STANDARD-TUNNELAKTIONSREGEL

access-list CSM_FW_ACL_ advanced permit ipinip any rule-id 9998

access-list CSM_FW_ACL_ advanced permit udp any eq 3544 any range 1025 65535 rule-id 9998

access-list CSM_FW_ACL_ advanced permit udp any range 1025 65535 any eq 3544 rule-id 9998

access-list CSM_FW_ACL_ advanced permit 41 any any rule-id 9998

access-list CSM_FW_ACL_ advanced permit gre any rule-id 9998

Zugriffsliste CSM_FW_ACL_ Bemerkung Regel-ID 268439552: ZUGRIFFSRICHTLINIE: acp_simple - Erforderlich

Zugriffsliste CSM_FW_ACL_ Bemerkung Regel-ID 268439552: L7-REGEL: Regel 1

access-list CSM_FW_ACL_ advanced permit ip any rule-id 268439552

!

tcp-map UM_STATIC_TCP_MAP

tcp-options range 6 7 allow

tcp-options range 9 18 allow

tcp-options range 20 255 allow

Zulassung unter einer Eilflagge

!

Kein Pager

Keine Protokollierungsmeldung 106015

Keine Protokollierungsmeldung 313001

Keine Protokollierungsmeldung 313008

Keine Protokollierungsmeldung 106023

Keine Protokollierungsmeldung 710003

Keine Protokollierungsmeldung 106100

Keine Protokollierungsmeldung 302015

Keine Protokollierungsmeldung 302014

Keine Protokollierungsmeldung 302013

Keine Protokollierungsmeldung 302018

Keine Protokollierungsmeldung 302017

Keine Protokollierungsmeldung 302016

Keine Protokollierungsmeldung 302021

Keine Protokollierungsmeldung 302020

MTU außerhalb 1500

mtu Diagnose 1500

MTU innerhalb von 1500

Kein Failover

keine Monitorschnittstelle Außenbereich

Kein Servicemodul für Überwachungsschnittstelle <Ausgabe weggelassen> |

Wichtigste Punkte zur HA-Trennung:

| Primär-/Standby-Einheit |

Sekundäre/aktive Einheit |

- Die gesamte Failover-Konfiguration wird entfernt.

- Alle IP-Konfigurationen werden entfernt.

|

- Die gesamte Failover-Konfiguration wird entfernt.

- Standby-IPs bleiben erhalten, werden aber bei der nächsten Bereitstellung entfernt

|

Schritt 5. Nachdem Sie diese Aufgabe abgeschlossen haben, erstellen Sie das HA-Paar neu.

Aufgabe 6: Löschen eines HA-Paars

Diese Aufgabe basiert auf einem HA-Setup auf 41xx mit der Software 7.2.8. In diesem Fall befanden sich die Geräte anfangs in den folgenden Zuständen:

- Primär/Standby

- Sekundär/Aktiv

Voraussetzung für diese Aufgabe:

Löschen Sie das Failover-Paar vom FMC.

Lösung:

Schritt 1. Wählen Sie das Symbol wie im Bild gezeigt:

Schritt 2: Überprüfen Sie die Benachrichtigung, und bestätigen Sie, wie im Bild dargestellt:

Schritt 3: Nach dem Löschen der HA werden beide Geräte vom FMC abgemeldet (entfernt).

Das Ergebnis von show running-config von der LINA-CLI sieht aus wie in dieser Tabelle dargestellt:

| Primäreinheit (Standby)

|

Sekundäreinheit (aktiv)

|

| > Laufende Konfiguration anzeigen

: Gespeichert :

: Seriennummer: FLM1949C5RR

: Hardware: FPR4K-SM-24, 73853 MB RAM, CPU Xeon E5-Serie 2200 MHz, 2 CPUs (48 Kerne)

:

NGFW-Version 7.2.8

!

Hostname FirePOWER-Modul1

enable password ***** verschlüsselt

Starke Verschlüsselung - Deaktiviert

kein asp inspect-dp ack-passthrough

service-module 0 Keepalive-Timeout 4

service-module 0 keepalive-counter 6

Namen

Keine automatische MAC-Adresse !

interface Port-channel2

kein NameEIF

keine Sicherheitsstufe

Keine IP-Adresse

!

Schnittstelle Port-channel2.202

VLAN 202

NameEIF NET202

CTS-Handbuch

Weitergeben sgt serve untag

Richtlinie statisches sgt deaktiviert Vertrauenswürdig

Sicherheitsstufe 0

ip address 172.16.202.1 255.255.255.0 standby 172.16.202.2

!

Schnittstelle Port-channel2.203

VLAN 203

NameEIF NET203

CTS-Handbuch

Weitergeben sgt serve untag

Richtlinie statisches sgt deaktiviert Vertrauenswürdig

Sicherheitsstufe 0

ip address 172.16.203.1 255.255.255.0 standby 172.16.203.2

!

interface Port-channel3

Beschreibung LAN/STATE Failover Interface

!

Schnittstelle Ethernet1/1

nur Management

Nameif-Diagnose

CTS-Handbuch

Weitergeben sgt serve untag

Richtlinie statisches sgt deaktiviert Vertrauenswürdig

Sicherheitsstufe 0

Keine IP-Adresse

!

Schnittstelle Ethernet1/4

NameEIF NET204

CTS-Handbuch

Weitergeben sgt serve untag

Richtlinie statisches sgt deaktiviert Vertrauenswürdig

Sicherheitsstufe 0

ip address 172.16.204.1 255.255.255.0 standby 172.16.204.2

!

FTP-Modus passiv

ngips conn-match vlan-id

Keine Zugriffskontrolle für Objektgruppen-Suche

Zugriffsgruppe CSM_FW_ACL_ global

access-list CSM_FW_ACL_remark rule-id 9998: VORFILTERRICHTLINIE: Standard-Tunnel- und Prioritätsrichtlinie

access-list CSM_FW_ACL_remark rule-id 9998: REGEL: STANDARD-TUNNELAKTIONSREGEL

access-list CSM_FW_ACL_ advanced permit ipinip any rule-id 9998

access-list CSM_FW_ACL_ advanced permit udp any eq 3544 any range 1025 65535 rule-id 9998

access-list CSM_FW_ACL_ advanced permit udp any range 1025 65535 any eq 3544 rule-id 9998

access-list CSM_FW_ACL_ advanced permit 41 any any rule-id 9998

access-list CSM_FW_ACL_ advanced permit gre any rule-id 9998

Zugriffsliste CSM_FW_ACL_ Bemerkung Regel-ID 268434433: ZUGRIFFSRICHTLINIE: acp_simple - Standard

Zugriffsliste CSM_FW_ACL_ Bemerkung Regel-ID 268434433: L4-REGEL: STANDARDAKTIONSREGEL

access-list CSM_FW_ACL_ advanced permit ip any rule-id 268434433

!

tcp-map UM_STATIC_TCP_MAP

tcp-options range 6 7 allow

tcp-options range 9 18 allow

tcp-options range 20 255 allow

tcp-options md5 Löschen

Zulassung unter einer Eilflagge

!

Kein Pager

Keine Protokollierungsmeldung 106015

Keine Protokollierungsmeldung 313001

Keine Protokollierungsmeldung 313008

Keine Protokollierungsmeldung 106023

Keine Protokollierungsmeldung 710003

Keine Protokollierungsmeldung 106100

Keine Protokollierungsmeldung 302015

Keine Protokollierungsmeldung 302014

Keine Protokollierungsmeldung 302013

Keine Protokollierungsmeldung 302018

Keine Protokollierungsmeldung 302017

Keine Protokollierungsmeldung 302016

Keine Protokollierungsmeldung 302021

Keine Protokollierungsmeldung 302020

mtu NET202 1500

mtu NET203 1500

mtu Diagnose 1500

mtu NET204 1500

Failover

Failover LAN Einheit Primär

Failover LAN-Schnittstelle FOVER Port-channel3

Failover-Replikation http

Failover-Link FOVER Port-channel3

Failover-Schnittstelle ip FOVER 172.16.51.1 255.255.255.0 Standby 172.16.51.2

Überwachungsschnittstelle NET202

Überwachungsschnittstelle NET203

icmp unreachable rate-limit 1 burst-size 1 <Ausgabe weggelassen>

> IP anzeigen

System-IP-Adressen:

Schnittstellenname IP-Adresse Subnetzmaske Methode

Port-channel2.202 NET202 172.16.202.1 255.255.255.0 CONFIG

Port-channel2.203 NET203 172.16.203.1 255.255.255.0 CONFIG

Port-channel3 FOVER 172.16.51.1 255.255.255.0 unset

Ethernet1/4 NET204 172.16.204.1 255.255.255.0 CONFIG

Aktuelle IP-Adressen:

Schnittstellenname IP-Adresse Subnetzmaske Methode

Port-channel2.202 NET202 172.16.202.2 255.255.255.0 CONFIG

Port-channel2.203 NET203 172.16.203.2 255.255.255.0 CONFIG

Port-channel3 FOVER 172.16.51.1 255.255.255.0 unset

Ethernet1/4 NET204 172.16.204.2 255.255.255.0 CONFIG > Failover anzeigen

Failover ein

Failover-Einheit Primär

Failover-LAN-Schnittstelle: FOVER Port-channel3 (aktiv)

Timeout für erneute Verbindung 0:00:00

Abfragehäufigkeit 1 Sekunden, Haltezeit 15 Sekunden

Interface-Abfragehäufigkeit 5 Sekunden, Haltezeit 25 Sekunden

Schnittstellenrichtlinie 1

Überwachte Schnittstellen 4 von maximal 1291

Das Intervall für die Benachrichtigung über die Verschiebung der MAC-Adresse ist nicht festgelegt.

Failover-Replikation http

Version: Unser 9.18(4)210, Mate 9.18(4)210

Seriennummer: Unser FLM1949C5RR, Mate FLM2108V9YG

Letzter Failover: 13:56:37 UTC 16. Juli 2024

Dieser Host: Primär - Standby-fähig

Aktive Zeit: 0 (s)

Steckplatz 0: UCSB-B200-M3-U hw/sw rev (0.0/9.18(4)210) status (Up Sys)

Schnittstelle NET202 (172.16.202.2): Normal (überwacht)

Schnittstelle NET203 (172.16.203.2): Normal (überwacht)

Schnittstellendiagnose (0.0.0.0): Normal (wartet)

Schnittstelle NET204 (172.16.204.2): Normal (überwacht)

Steckplatz 1: snort rev (1.0) status (up)

Steckplatz 2: diskstatus rev (1.0) status (up)

Anderer Host: Sekundär - Aktiv

Aktive Zeit: 70293 (s)

Schnittstelle NET202 (172.16.202.1): Normal (überwacht)

Schnittstelle NET203 (172.16.203.1): Normal (überwacht)

Schnittstellendiagnose (0.0.0.0): Normal (wartet)

Schnittstelle NET204 (172.16.204.1): Normal (überwacht)

Steckplatz 1: snort rev (1.0) status (up)

Steckplatz 2: diskstatus rev (1.0) status (up) <Ausgabe weggelassen> |

> Laufende Konfiguration anzeigen

: Gespeichert :

: Seriennummer: FLM2108V9JG

: Hardware: FPR4K-SM-24, 73853 MB RAM, CPU Xeon E5-Serie 2200 MHz, 2 CPUs (48 Kerne)

:

NGFW-Version 7.2.8

!

Hostname FirePOWER-Modul1

enable password ***** verschlüsselt

Starke Verschlüsselung - Deaktiviert

kein asp inspect-dp ack-passthrough

service-module 0 Keepalive-Timeout 4

service-module 0 keepalive-counter 6

Namen

Keine automatische MAC-Adresse !

interface Port-channel2

kein NameEIF

keine Sicherheitsstufe

Keine IP-Adresse

!

Schnittstelle Port-channel2.202

VLAN 202

NameEIF NET202

CTS-Handbuch

Weitergeben sgt serve untag

Richtlinie statisches sgt deaktiviert Vertrauenswürdig

Sicherheitsstufe 0

ip address 172.16.202.1 255.255.255.0 standby 172.16.202.2

!

Schnittstelle Port-channel2.203

VLAN 203

NameEIF NET203

CTS-Handbuch

Weitergeben sgt serve untag

Richtlinie statisches sgt deaktiviert Vertrauenswürdig

Sicherheitsstufe 0

ip address 172.16.203.1 255.255.255.0 standby 172.16.203.2

!

interface Port-channel3

Beschreibung LAN/STATE Failover Interface

!

Schnittstelle Ethernet1/1

nur Management

Nameif-Diagnose

CTS-Handbuch

Weitergeben sgt serve untag

Richtlinie statisches sgt deaktiviert Vertrauenswürdig

Sicherheitsstufe 0

Keine IP-Adresse

!

Schnittstelle Ethernet1/4

NameEIF NET204

CTS-Handbuch

Weitergeben sgt serve untag

Richtlinie statisches sgt deaktiviert Vertrauenswürdig

Sicherheitsstufe 0

ip address 172.16.204.1 255.255.255.0 standby 172.16.204.2

!

FTP-Modus passiv

ngips conn-match vlan-id

Keine Zugriffskontrolle für Objektgruppen-Suche

Zugriffsgruppe CSM_FW_ACL_ global

access-list CSM_FW_ACL_remark rule-id 9998: VORFILTERRICHTLINIE: Standard-Tunnel- und Prioritätsrichtlinie

access-list CSM_FW_ACL_remark rule-id 9998: REGEL: STANDARD-TUNNELAKTIONSREGEL

access-list CSM_FW_ACL_ advanced permit ipinip any rule-id 9998

access-list CSM_FW_ACL_ advanced permit udp any eq 3544 any range 1025 65535 rule-id 9998

access-list CSM_FW_ACL_ advanced permit udp any range 1025 65535 any eq 3544 rule-id 9998

access-list CSM_FW_ACL_ advanced permit 41 any any rule-id 9998

access-list CSM_FW_ACL_ advanced permit gre any rule-id 9998

Zugriffsliste CSM_FW_ACL_ Bemerkung Regel-ID 268434433: ZUGRIFFSRICHTLINIE: acp_simple - Standard

Zugriffsliste CSM_FW_ACL_ Bemerkung Regel-ID 268434433: L4-REGEL: STANDARDAKTIONSREGEL

access-list CSM_FW_ACL_ advanced permit ip any rule-id 268434433

!

tcp-map UM_STATIC_TCP_MAP

tcp-options range 6 7 allow

tcp-options range 9 18 allow

tcp-options range 20 255 allow

tcp-options md5 Löschen

Zulassung unter einer Eilflagge

!

Kein Pager

Keine Protokollierungsmeldung 106015

Keine Protokollierungsmeldung 313001

Keine Protokollierungsmeldung 313008

Keine Protokollierungsmeldung 106023

Keine Protokollierungsmeldung 710003

Keine Protokollierungsmeldung 106100

Keine Protokollierungsmeldung 302015

Keine Protokollierungsmeldung 302014

Keine Protokollierungsmeldung 302013

Keine Protokollierungsmeldung 302018

Keine Protokollierungsmeldung 302017

Keine Protokollierungsmeldung 302016

Keine Protokollierungsmeldung 302021

Keine Protokollierungsmeldung 302020

mtu NET202 1500

mtu NET203 1500

mtu Diagnose 1500

mtu NET204 1500

Failover

sekundäre Failover-LAN-Einheit

Failover LAN-Schnittstelle FOVER Port-channel3

Failover-Replikation http

Failover-Link FOVER Port-channel3

Failover-Schnittstelle ip FOVER 172.16.51.1 255.255.255.0 Standby 172.16.51.2

Überwachungsschnittstelle NET202

Überwachungsschnittstelle NET203

icmp unreachable rate-limit 1 burst-size 1 <Ausgabe weggelassen>

> IP anzeigen

System-IP-Adressen:

Schnittstellenname IP-Adresse Subnetzmaske Methode

Port-channel2.202 NET202 172.16.202.1 255.255.255.0 CONFIG

Port-channel2.203 NET203 172.16.203.1 255.255.255.0 CONFIG

Port-channel3 FOVER 172.16.51.1 255.255.255.0 unset

Ethernet1/4 NET204 172.16.204.1 255.255.255.0 CONFIG

Aktuelle IP-Adressen:

Schnittstellenname IP-Adresse Subnetzmaske Methode

Port-channel2.202 NET202 172.16.202.1 255.255.255.0 CONFIG

Port-channel2.203 NET203 172.16.203.1 255.255.255.0 CONFIG

Port-channel3 FOVER 172.16.51.2 255.255.255.0 unset

Ethernet1/4 NET204 172.16.204.1 255.255.255.0 CONFIG > Failover anzeigen

Failover ein

Sekundäre Failover-Einheit

Failover-LAN-Schnittstelle: FOVER Port-channel3 (aktiv)

Timeout für erneute Verbindung 0:00:00

Abfragehäufigkeit 1 Sekunden, Haltezeit 15 Sekunden

Interface-Abfragehäufigkeit 5 Sekunden, Haltezeit 25 Sekunden

Schnittstellenrichtlinie 1

Überwachte Schnittstellen 4 von maximal 1291

Das Intervall für die Benachrichtigung über die Verschiebung der MAC-Adresse ist nicht festgelegt.

Failover-Replikation http

Version: Unser 9.18(4)210, Mate 9.18(4)210

Seriennummer: Unser FLM2108V9YG, Mate FLM1949C5RR

Letzter Failover: 13:42:35 UTC 16. Juli 2024

Dieser Host: Sekundär - Aktiv

Aktive Zeit: 70312 (s)

Steckplatz 0: UCSB-B200-M3-U hw/sw rev (0.0/9.18(4)210) status (Up Sys)

Schnittstelle NET202 (172.16.202.1): Normal (überwacht)

Schnittstelle NET203 (172.16.203.1): Normal (überwacht)

Schnittstellendiagnose (0.0.0.0): Normal (wartet)

Schnittstelle NET204 (172.16.204.1): Normal (überwacht)

Steckplatz 1: snort rev (1.0) status (up)

Steckplatz 2: diskstatus rev (1.0) status (up)

Anderer Host: Primär - Standby-fähig

Aktive Zeit: 0 (s)

Steckplatz 0: UCSB-B200-M3-U hw/sw rev (0.0/9.18(4)210) status (Up Sys)

Schnittstelle NET202 (172.16.202.2): Normal (überwacht)

Schnittstelle NET203 (172.16.203.2): Normal (überwacht)

Schnittstellendiagnose (0.0.0.0): Normal (wartet)

Schnittstelle NET204 (172.16.204.2): Normal (überwacht)

Steckplatz 1: snort rev (1.0) status (up)

Steckplatz 2: diskstatus rev (1.0) status (up) <Ausgabe weggelassen> |

Schritt 4: Beide FTD-Geräte wurden vom FMC abgemeldet:

> show managers

No managers configured.

Die wichtigsten zu beachtenden Punkte für die Option zum Deaktivieren von HA im FMC:

| Primäre Einheit |

Sekundäre Einheit

|

| Das Gerät wird aus dem FMC entfernt. Es wird keine Konfiguration aus dem FTD-Gerät entfernt. |

Das Gerät wird aus dem FMC entfernt. Es wird keine Konfiguration aus dem FTD-Gerät entfernt. |

Szenario 1

Führen Sie den Befehl 'configure high-availability disable' aus, um die Failover-Konfiguration vom aktiven FTD-Gerät zu entfernen:

> configure high-availability disable ?

Optional parameter to clear interfaces (clear-interfaces) optional parameter to clear interfaces (clear-interfaces) (clear-interfaces)

<cr>

> configure high-availability disable

High-availability will be disabled. Do you really want to continue?

Please enter 'YES' or 'NO': yes

Successfully disabled high-availability.

Ergebnis:

| Primäreinheit (ex-Standby)

|

Sekundäreinheit (ex-aktiv)

|

> INFO: This unit is currently in standby state. By disabling failover, this unit will remain in standby state.

> show failover

Failover Off (pseudo-Standby)

Failover unit Primary

Failover LAN Interface: FOVER Port-channel3 (up)

Reconnect timeout 0:00:00

Unit Poll frequency 1 seconds, holdtime 15 seconds

Interface Poll frequency 5 seconds, holdtime 25 seconds

Interface Policy 1

Monitored Interfaces 0 of 1291 maximum

MAC Address Move Notification Interval not set

failover replication http

> show ip

System IP Addresses:

Interface Name IP address Subnet mask Method

Port-channel3 FOVER 172.16.51.1 255.255.255.0 unset

Current IP Addresses:

Interface Name IP address Subnet mask Method

Port-channel3 FOVER 172.16.51.1 255.255.255.0 unset

|

> show failover

Failover Off

Failover unit Secondary

Failover LAN Interface: not Configured

Reconnect timeout 0:00:00

Unit Poll frequency 1 seconds, holdtime 15 seconds

Interface Poll frequency 5 seconds, holdtime 25 seconds

Interface Policy 1

Monitored Interfaces 4 of 1291 maximum

MAC Address Move Notification Interval not set

> show ip

System IP Addresses:

Interface Name IP address Subnet mask Method

Port-channel2.202 NET202 172.16.202.1 255.255.255.0 CONFIG

Port-channel2.203 NET203 172.16.203.1 255.255.255.0 CONFIG

Ethernet1/4 NET204 172.16.204.1 255.255.255.0 CONFIG

Current IP Addresses:

Interface Name IP address Subnet mask Method

Port-channel2.202 NET202 172.16.202.1 255.255.255.0 CONFIG

Port-channel2.203 NET203 172.16.203.1 255.255.255.0 CONFIG

Ethernet1/4 NET204 172.16.204.1 255.255.255.0 CONFIG

|

| Primär (ex-Standby)

|

Sekundär (ex aktiv)

|

| > Laufende Konfiguration anzeigen

: Gespeichert :

: Seriennummer: FLM1949C5RR

: Hardware: FPR4K-SM-24, 73853 MB RAM, CPU Xeon E5-Serie 2200 MHz, 2 CPUs (48 Kerne)

:

NGFW-Version 7.2.8

!

Hostname FirePOWER-Modul1

enable password ***** verschlüsselt

Starke Verschlüsselung - Deaktiviert

kein asp inspect-dp ack-passthrough

service-module 0 Keepalive-Timeout 4

service-module 0 keepalive-counter 6

Namen

Keine automatische MAC-Adresse !

interface Port-channel2

herunterfahren

kein NameEIF

keine Sicherheitsstufe

Keine IP-Adresse <- IPs werden entfernt

!

interface Port-channel3

Beschreibung LAN/STATE Failover Interface

!

Schnittstelle Ethernet1/1

nur Management

herunterfahren

kein NameEIF

keine Sicherheitsstufe

Keine IP-Adresse

!

Schnittstelle Ethernet1/4

herunterfahren

kein NameEIF

keine Sicherheitsstufe

Keine IP-Adresse

!

FTP-Modus passiv

ngips conn-match vlan-id

Keine Zugriffskontrolle für Objektgruppen-Suche

Zugriffsgruppe CSM_FW_ACL_ global

access-list CSM_FW_ACL_remark rule-id 9998: VORFILTERRICHTLINIE: Standard-Tunnel- und Prioritätsrichtlinie

access-list CSM_FW_ACL_remark rule-id 9998: REGEL: STANDARD-TUNNELAKTIONSREGEL

access-list CSM_FW_ACL_ advanced permit ipinip any rule-id 9998

access-list CSM_FW_ACL_ advanced permit udp any eq 3544 any range 1025 65535 rule-id 9998

access-list CSM_FW_ACL_ advanced permit udp any range 1025 65535 any eq 3544 rule-id 9998

access-list CSM_FW_ACL_ advanced permit 41 any any rule-id 9998

access-list CSM_FW_ACL_ advanced permit gre any rule-id 9998

Zugriffsliste CSM_FW_ACL_ Bemerkung Regel-ID 268434433: ZUGRIFFSRICHTLINIE: acp_simple - Standard

Zugriffsliste CSM_FW_ACL_ Bemerkung Regel-ID 268434433: L4-REGEL: STANDARDAKTIONSREGEL

access-list CSM_FW_ACL_ advanced permit ip any rule-id 268434433

!

tcp-map UM_STATIC_TCP_MAP

tcp-options range 6 7 allow

tcp-options range 9 18 allow

tcp-options range 20 255 allow

tcp-options md5 Löschen

Zulassung unter einer Eilflagge

!

Kein Pager

Keine Protokollierungsmeldung 106015

Keine Protokollierungsmeldung 313001

Keine Protokollierungsmeldung 313008

Keine Protokollierungsmeldung 106023

Keine Protokollierungsmeldung 710003

Keine Protokollierungsmeldung 106100

Keine Protokollierungsmeldung 302015

Keine Protokollierungsmeldung 302014

Keine Protokollierungsmeldung 302013

Keine Protokollierungsmeldung 302018

Keine Protokollierungsmeldung 302017

Keine Protokollierungsmeldung 302016

Keine Protokollierungsmeldung 302021

Keine Protokollierungsmeldung 302020

Kein Failover

Failover LAN Einheit Primär

Failover LAN-Schnittstelle FOVER Port-channel3

Failover-Replikation http

Failover-Link FOVER Port-channel3

Failover-Schnittstelle ip FOVER 172.16.51.1 255.255.255.0 Standby 172.16.51.2

Kein Servicemodul für Überwachungsschnittstelle <Ausgabe weggelassen> |

> Laufende Konfiguration anzeigen

: Gespeichert :

: Seriennummer: FLM2108V9JG

: Hardware: FPR4K-SM-24, 73853 MB RAM, CPU Xeon E5-Serie 2200 MHz, 2 CPUs (48 Kerne)

:

NGFW-Version 7.2.8

!

Hostname FirePOWER-Modul1

enable password ***** verschlüsselt

Starke Verschlüsselung - Deaktiviert

kein asp inspect-dp ack-passthrough

service-module 0 Keepalive-Timeout 4

service-module 0 keepalive-counter 6

Namen

Keine automatische MAC-Adresse !

interface Port-channel2

kein NameEIF

keine Sicherheitsstufe

Keine IP-Adresse

!

Schnittstelle Port-channel2.202

VLAN 202

NameEIF NET202

CTS-Handbuch

Weitergeben sgt serve untag

Richtlinie statisches sgt deaktiviert Vertrauenswürdig

Sicherheitsstufe 0

ip address 172.16.202.1 255.255.255.0 standby 172.16.202.2

!

Schnittstelle Port-channel2.203

VLAN 203

NameEIF NET203

CTS-Handbuch

Weitergeben sgt serve untag

Richtlinie statisches sgt deaktiviert Vertrauenswürdig

Sicherheitsstufe 0

ip address 172.16.203.1 255.255.255.0 standby 172.16.203.2

!

interface Port-channel3

kein NameEIF

keine Sicherheitsstufe

Keine IP-Adresse

!

Schnittstelle Ethernet1/1

nur Management

Nameif-Diagnose

CTS-Handbuch

Weitergeben sgt serve untag

Richtlinie statisches sgt deaktiviert Vertrauenswürdig

Sicherheitsstufe 0

Keine IP-Adresse

!

Schnittstelle Ethernet1/4

NameEIF NET204

CTS-Handbuch

Weitergeben sgt serve untag

Richtlinie statisches sgt deaktiviert Vertrauenswürdig

Sicherheitsstufe 0

ip address 172.16.204.1 255.255.255.0 standby 172.16.204.2

!

FTP-Modus passiv

ngips conn-match vlan-id

Keine Zugriffskontrolle für Objektgruppen-Suche

Zugriffsgruppe CSM_FW_ACL_ global

access-list CSM_FW_ACL_remark rule-id 9998: VORFILTERRICHTLINIE: Standard-Tunnel- und Prioritätsrichtlinie

access-list CSM_FW_ACL_remark rule-id 9998: REGEL: STANDARD-TUNNELAKTIONSREGEL

access-list CSM_FW_ACL_ advanced permit ipinip any rule-id 9998

access-list CSM_FW_ACL_ advanced permit udp any eq 3544 any range 1025 65535 rule-id 9998

access-list CSM_FW_ACL_ advanced permit udp any range 1025 65535 any eq 3544 rule-id 9998

access-list CSM_FW_ACL_ advanced permit 41 any any rule-id 9998

access-list CSM_FW_ACL_ advanced permit gre any rule-id 9998

Zugriffsliste CSM_FW_ACL_ Bemerkung Regel-ID 268434433: ZUGRIFFSRICHTLINIE: acp_simple - Standard

Zugriffsliste CSM_FW_ACL_ Bemerkung Regel-ID 268434433: L4-REGEL: STANDARDAKTIONSREGEL

access-list CSM_FW_ACL_ advanced permit ip any rule-id 268434433

!

tcp-map UM_STATIC_TCP_MAP

tcp-options range 6 7 allow

tcp-options range 9 18 allow

tcp-options range 20 255 allow

tcp-options md5 Löschen

Zulassung unter einer Eilflagge

!

Kein Pager

Keine Protokollierungsmeldung 106015

Keine Protokollierungsmeldung 313001

Keine Protokollierungsmeldung 313008

Keine Protokollierungsmeldung 106023

Keine Protokollierungsmeldung 710003

Keine Protokollierungsmeldung 106100

Keine Protokollierungsmeldung 302015

Keine Protokollierungsmeldung 302014

Keine Protokollierungsmeldung 302013

Keine Protokollierungsmeldung 302018

Keine Protokollierungsmeldung 302017

Keine Protokollierungsmeldung 302016

Keine Protokollierungsmeldung 302021

Keine Protokollierungsmeldung 302020

mtu NET202 1500

mtu NET203 1500

mtu Diagnose 1500

mtu NET204 1500

Kein Failover

Überwachungsschnittstelle NET202

Überwachungsschnittstelle NET203

Kein Servicemodul für Überwachungsschnittstelle |

Wichtigste Punkte, die bei Deable HA from Active FTD CLI (Hochverfügbarkeitsanzeige von aktiver FTD-CLI deaktivieren) zu beachten sind:

| Aktive Einheit

|

Standby-Einheit

|

- Failover-Konfiguration wird entfernt

- Standby-IPs werden nicht entfernt

|

- Schnittstellenkonfigurationen werden entfernt.

- Failover-Konfiguration wird nicht entfernt, Failover ist jedoch deaktiviert (Pseudo-Standby)

|

An dieser Stelle können Sie die HA-Funktion auch für die ehemalige Standby-Einheit deaktivieren.

Szenario 2 (nicht empfohlen)

Warnung: Dieses Szenario führt zu einer Aktiv/Aktiv-Situation und wird daher nicht empfohlen. Es wird nur zur Bewusstheit gezeigt.

Führen Sie den Befehl 'configure high-availability disable' aus, um die Failover-Konfiguration vom Standby-FTD-Gerät zu entfernen:

> configure high-availability disable

High-availability will be disabled. Do you really want to continue?

Please enter 'YES' or 'NO': YES

Successfully disabled high-availability.

Ergebnis:

| Primär (ex-Standby) |

Sekundär (aktiv)

|

| > Failover anzeigen

Failover aus

Sekundäre Failover-Einheit

Failover-LAN-Schnittstelle: nicht konfiguriert

Timeout für erneute Verbindung 0:00:00

Abfragehäufigkeit 1 Sekunden, Haltezeit 15 Sekunden

Interface-Abfragehäufigkeit 5 Sekunden, Haltezeit 25 Sekunden

Schnittstellenrichtlinie 1

Überwachte Schnittstellen 4 von maximal 1291

Das Intervall für die Benachrichtigung über die Verschiebung der MAC-Adresse ist nicht festgelegt.

> IP anzeigen

System-IP-Adressen:

Schnittstellenname IP-Adresse Subnetzmaske Methode

Port-channel2.202 NET202 172.16.202.1 255.255.255.0 manual <- Das Gerät verwendet die gleichen IPs wie das ex-Active!

Port-channel2.203 NET203 172.16.203.1 255.255.255.0 manual

Ethernet1/4 NET204 172.16.204.1 255.255.255.0 Handbuch

Aktuelle IP-Adressen:

Schnittstellenname IP-Adresse Subnetzmaske Methode

Port-channel2.202 NET202 172.16.202.1 255.255.255.0 manual

Port-channel2.203 NET203 172.16.203.1 255.255.255.0 manual

Ethernet1/4 NET204 172.16.204.1 255.255.255.0 Handbuch

|

> Failover anzeigen

Failover Ein <- Failover ist nicht deaktiviert.

Sekundäre Failover-Einheit

Failover-LAN-Schnittstelle: FOVER Port-channel3 (aktiv)

Timeout für erneute Verbindung 0:00:00

Abfragehäufigkeit 1 Sekunden, Haltezeit 15 Sekunden

Interface-Abfragehäufigkeit 5 Sekunden, Haltezeit 25 Sekunden

Schnittstellenrichtlinie 1

Überwachte Schnittstellen 4 von maximal 1291

Das Intervall für die Benachrichtigung über die Verschiebung der MAC-Adresse ist nicht festgelegt.

Failover-Replikation http

Version: Unser 9.18(4)210, Mate 9.18(4)210

Seriennummer: Unser FLM2108V9YG, Mate FLM1949C5RR

Letzter Failover: 12:44:06 UTC 17. Juli 2024

Dieser Host: Sekundär - Aktiv

Aktive Zeit: 632 (s)

Steckplatz 0: UCSB-B200-M3-U hw/sw rev (0.0/9.18(4)210) status (Up Sys)

Schnittstellendiagnose (0.0.0.0): Normal (wartet)

Schnittstelle NET204 (172.16.204.1): Normal (überwacht)

Schnittstelle NET203 (172.16.203.1): Normal (überwacht)

Schnittstelle NET202 (172.16.202.1): Normal (überwacht)

Steckplatz 1: snort rev (1.0) status (up)

Steckplatz 2: diskstatus rev (1.0) status (up)

Anderer Host: Primär - Deaktiviert

Aktive Zeit: 932 (s)

Steckplatz 0: UCSB-B200-M3-U hw/sw rev (0.0/9.18(4)210) status (Up Sys)

Schnittstellendiagnose (0.0.0.0): Unbekannt (wartet)

Schnittstelle NET204 (172.16.204.2): Unbekannt (überwacht)

Schnittstelle NET203 (172.16.203.2): Unbekannt (überwacht)

Schnittstelle NET202 (172.16.202.2): Unbekannt (überwacht)

Steckplatz 1: snort rev (1.0) status (up)

Steckplatz 2: diskstatus rev (1.0) status (up) > IP anzeigen

System-IP-Adressen:

Schnittstellenname IP-Adresse Subnetzmaske Methode

Port-channel2.202 NET202 172.16.202.1 255.255.255.0 manual <- Das Gerät verwendet die gleichen IPs wie das ehemalige Standby-Gerät.

Port-channel2.203 NET203 172.16.203.1 255.255.255.0 manual

Port-channel3 FOVER 172.16.51.1 255.255.255.0 unset

Ethernet1/4 NET204 172.16.204.1 255.255.255.0 Handbuch

Aktuelle IP-Adressen:

Schnittstellenname IP-Adresse Subnetzmaske Methode

Port-channel2.202 NET202 172.16.202.1 255.255.255.0 manual

Port-channel2.203 NET203 172.16.203.1 255.255.255.0 manual

Port-channel3 FOVER 172.16.51.2 255.255.255.0 unset

Ethernet1/4 NET204 172.16.204.1 255.255.255.0 Handbuch |

Wichtigste Punkte, die bei Deable HA from Active FTD CLI (Hochverfügbarkeitsanzeige von aktiver FTD-CLI deaktivieren) zu beachten sind:

| Aktive Einheit

|

Standby-Einheit

|

- Die Failover-Konfiguration wird nicht entfernt und bleibt aktiviert.

- Das Gerät verwendet die gleichen IPs wie das ehemalige Standby-Gerät.

|

- Failover-Konfiguration wird entfernt

- Das Gerät verwendet die gleichen IPs wie die aktive Einheit.

|

Szenario 3

Führen Sie den Befehl 'configure high-availability disable clear-interfaces' aus, um die Failover-Konfiguration vom aktiven FTD-Gerät zu entfernen:

> configure high-availability disable clear-interfaces

High-availability will be disabled. Do you really want to continue?

Please enter 'YES' or 'NO': yes

Successfully disabled high-availability.

>

Ergebnis:

| Primär (ex-Standby) |

Sekundär (ex aktiv)

|

| > Failover anzeigen

Failover aus (Pseudo-Standby)

Failover-Einheit Primär

Failover-LAN-Schnittstelle: FOVER Port-channel3 (aktiv)

Timeout für erneute Verbindung 0:00:00

Abfragehäufigkeit 1 Sekunden, Haltezeit 15 Sekunden

Interface-Abfragehäufigkeit 5 Sekunden, Haltezeit 25 Sekunden

Schnittstellenrichtlinie 1

Überwachte Schnittstellen 0 von maximal 1291

Das Intervall für die Benachrichtigung über die Verschiebung der MAC-Adresse ist nicht festgelegt.

Failover-Replikation http

> IP anzeigen

System-IP-Adressen:

Schnittstellenname IP-Adresse Subnetzmaske Methode

Port-channel3 FOVER 172.16.51.1 255.255.255.0 unset

Aktuelle IP-Adressen:

Schnittstellenname IP-Adresse Subnetzmaske Methode

Port-channel3 FOVER 172.16.51.1 255.255.255.0 unset

>

|

> Failover anzeigen

Failover aus

Sekundäre Failover-Einheit

Failover-LAN-Schnittstelle: nicht konfiguriert

Timeout für erneute Verbindung 0:00:00

Abfragehäufigkeit 1 Sekunden, Haltezeit 15 Sekunden

Interface-Abfragehäufigkeit 5 Sekunden, Haltezeit 25 Sekunden

Schnittstellenrichtlinie 1

Überwachte Schnittstellen 0 von maximal 1291

Das Intervall für die Benachrichtigung über die Verschiebung der MAC-Adresse ist nicht festgelegt.

> IP anzeigen

System-IP-Adressen:

Schnittstellenname IP-Adresse Subnetzmaske Methode

Aktuelle IP-Adressen:

Schnittstellenname IP-Adresse Subnetzmaske Methode

>

|

Wichtigste Punkte für die HA-Deaktivierung und 'Clear-Interfaces' aus der aktiven FTD-CLI:

| Aktive Einheit

|

Standby-Einheit

|

- Failover-Konfiguration wird entfernt

- Die IPs werden entfernt.

|

- Failover-Konfiguration wird nicht entfernt, Failover ist jedoch deaktiviert (Pseudo-Standby)

- Die IPs werden entfernt.

|

Szenario 4

Führen Sie den Befehl 'configure high-availability disable clear-interfaces' aus, um die Failover-Konfiguration vom Standby-FTD-Gerät zu entfernen:

> configure high-availability disable clear-interfaces

High-availability will be disabled. Do you really want to continue?

Please enter 'YES' or 'NO': YES

Successfully disabled high-availability.

>

Ergebnis:

| Primär (ex-Standby) |

Sekundär (aktiv)

|

| > Failover anzeigen

Failover aus

Sekundäre Failover-Einheit

Failover-LAN-Schnittstelle: nicht konfiguriert

Timeout für erneute Verbindung 0:00:00

Abfragehäufigkeit 1 Sekunden, Haltezeit 15 Sekunden

Interface-Abfragehäufigkeit 5 Sekunden, Haltezeit 25 Sekunden

Schnittstellenrichtlinie 1

Überwachte Schnittstellen 0 von maximal 1291

Das Intervall für die Benachrichtigung über die Verschiebung der MAC-Adresse ist nicht festgelegt.

> IP anzeigen

System-IP-Adressen:

Schnittstellenname IP-Adresse Subnetzmaske Methode

Aktuelle IP-Adressen:

Schnittstellenname IP-Adresse Subnetzmaske Methode

>

|

> Failover anzeigen

Failover ein

Sekundäre Failover-Einheit

Failover-LAN-Schnittstelle: FOVER Port-channel3 (aktiv)

Timeout für erneute Verbindung 0:00:00

Abfragehäufigkeit 1 Sekunden, Haltezeit 15 Sekunden

Interface-Abfragehäufigkeit 5 Sekunden, Haltezeit 25 Sekunden

Schnittstellenrichtlinie 1

Überwachte Schnittstellen 4 von maximal 1291

Das Intervall für die Benachrichtigung über die Verschiebung der MAC-Adresse ist nicht festgelegt.

Failover-Replikation http

Version: Unser 9.18(4)210, Mate 9.18(4)210

Seriennummer: Unser FLM2108V9YG, Mate FLM1949C5RR

Letzter Failover: 07:06:56 UTC 18. Juli 2024

Dieser Host: Sekundär - Aktiv

Aktive Zeit: 1194 (Sek.)

Steckplatz 0: UCSB-B200-M3-U hw/sw rev (0.0/9.18(4)210) status (Up Sys)

Schnittstellendiagnose (0.0.0.0): Normal (wartet)

Schnittstelle NET204 (172.16.204.1): Normal (überwacht)

Schnittstelle NET202 (172.16.202.1): Normal (überwacht)

Schnittstelle NET203 (172.16.203.1): Normal (überwacht)

Steckplatz 1: snort rev (1.0) status (up)

Steckplatz 2: diskstatus rev (1.0) status (up)

Anderer Host: Primär - Deaktiviert

Aktive Zeit: 846 (s)

Steckplatz 0: UCSB-B200-M3-U hw/sw rev (0.0/9.18(4)210) status (Up Sys)

Schnittstellendiagnose (0.0.0.0): Unbekannt (wartet)

Schnittstelle NET204 (172.16.204.2): Unbekannt (überwacht)

Schnittstelle NET202 (172.16.202.2): Unbekannt (überwacht)

Schnittstelle NET203 (172.16.203.2): Unbekannt (überwacht)

Steckplatz 1: snort rev (1.0) status (up)

Steckplatz 2: diskstatus rev (1.0) status (up) > IP anzeigen

System-IP-Adressen:

Schnittstellenname IP-Adresse Subnetzmaske Methode

Port-channel2.202 NET202 172.16.202.1 255.255.255.0 manual

Port-channel2.203 NET203 172.16.203.1 255.255.255.0 manual

Port-channel3 FOVER 172.16.51.1 255.255.255.0 unset

Ethernet1/4 NET204 172.16.204.1 255.255.255.0 Handbuch

Aktuelle IP-Adressen:

Schnittstellenname IP-Adresse Subnetzmaske Methode

Port-channel2.202 NET202 172.16.202.1 255.255.255.0 manual

Port-channel2.203 NET203 172.16.203.1 255.255.255.0 manual

Port-channel3 FOVER 172.16.51.2 255.255.255.0 unset

Ethernet1/4 NET204 172.16.204.1 255.255.255.0 Handbuch |

Wichtigste Punkte für die HA-Deaktivierung und 'Clear-Interfaces' aus der aktiven FTD-CLI:

| Aktive Einheit

|

Standby-Einheit

|

- Failover-Konfiguration wird nicht entfernt

- Die IPs werden nicht entfernt.

|

- Failover-Konfiguration wird entfernt

- Die IPs werden entfernt.

|

Schritt 6: Nachdem Sie die Aufgabe abgeschlossen haben, registrieren Sie die Geräte beim FMC und aktivieren Sie das HA-Paar.

Aufgabe 7: Hochverfügbarkeit aussetzen

Voraussetzung für diese Aufgabe:

Setzen Sie HA über die FTD-CLISH-CLI aus.

Lösung:

Schritt 1: Führen Sie auf dem primären FTD den Befehl aus, und bestätigen Sie ihn (geben Sie YES ein).

> configure high-availability suspend

Please ensure that no deployment operation is in progress before suspending high-availability.

Please enter 'YES' to continue if there is no deployment operation in progress and 'NO' if you wish to abort: YES

Successfully suspended high-availability.

Schritt 2. Überprüfen Sie die Änderungen an der primären Einheit:

> show high-availability config

Failover Off

Failover unit Primary

Failover LAN Interface: fover_link Ethernet1/4 (up)

Reconnect timeout 0:00:00

Unit Poll frequency 1 seconds, holdtime 15 seconds

Interface Poll frequency 5 seconds, holdtime 25 seconds

Interface Policy 1

Monitored Interfaces 1 of 1041 maximum

MAC Address Move Notification Interval not set

failover replication http

Schritt 3. Ergebnis für die Sekundäreinheit:

> show high-availability config

Failover Off (pseudo-Standby)

Failover unit Secondary

Failover LAN Interface: fover_link Ethernet1/4 (up)

Reconnect timeout 0:00:00

Unit Poll frequency 1 seconds, holdtime 15 seconds

Interface Poll frequency 5 seconds, holdtime 25 seconds

Interface Policy 1

Monitored Interfaces 1 of 1041 maximum

MAC Address Move Notification Interval not set

failover replication http

Schritt 4: Hochverfügbarkeit auf der primären Einheit fortsetzen:

> configure high-availability resume

Successfully resumed high-availablity.

> .

No Active mate detected

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

Beginning configuration replication: Sending to mate.

End Configuration Replication to mate

>

> show high-availability config

Failover On

Failover unit Primary

Failover LAN Interface: fover_link Ethernet1/4 (up)

Reconnect timeout 0:00:00

Unit Poll frequency 1 seconds, holdtime 15 seconds

Interface Poll frequency 5 seconds, holdtime 25 seconds

Interface Policy 1

Monitored Interfaces 1 of 1041 maximum

MAC Address Move Notification Interval not set

failover replication http

Schritt 5. Das Ergebnis auf der sekundären Einheit, nachdem Sie wieder HA:

> ..

Detected an Active mate

Beginning configuration replication from mate.

WARNING: Failover is enabled but standby IP address is not configured for this interface.

WARNING: Failover is enabled but standby IP address is not configured for this interface.

End configuration replication from mate.

>

> show high-availability config

Failover On

Failover unit Secondary

Failover LAN Interface: fover_link Ethernet1/4 (up)

Reconnect timeout 0:00:00

Unit Poll frequency 1 seconds, holdtime 15 seconds

Interface Poll frequency 5 seconds, holdtime 25 seconds

Interface Policy 1

Monitored Interfaces 1 of 1041 maximum

MAC Address Move Notification Interval not set

failover replication http

>

Häufig gestellte Fragen

Wenn die Konfiguration repliziert wird, wird sie sofort (zeilenweise) oder am Ende der Replikation gespeichert?

Am Ende der Replikation. Der Nachweis ist am Ende der Ausgabe des Befehls debug fover sync zu finden, der die Konfigurations-/Befehlsreplikation zeigt:

cli_xml_server: frep_write_cmd: Cmd: access-list CSM_FW_ACL_ line 1506 remark rule-id 268442578: L7 RULE: ACP_Rule_500

cli_xml_server: frep_write_cmd: Cmd: access-list CSM_FW_ACL_ line 1507 advanced permit tcp object-group group_10 eq 48894 object-group group_10 eq 23470 vlan eq 1392 rule-id 268442578

cli_xml_server: frep_write_cmd: Cmd: access-list CSM_FW_ACL_ line 1508 remark rule-id 268442078: ACCESS POLICY: mzafeiro_500 - Default

cli_xml_server: frep_write_cmd: Cmd: access-list CSM_FW_ACL_ line 1509 remark rule-id 268442078: L4 RULE: DEFAULT ACTION RULE

...

cli_xml_server: frep_write_cmd: Cmd: no access-list CSM_FW_ACL_ advanced permit tcp object-group group_2 eq 32881 object-group group_433 eq 39084 vlan eq 1693 rule-id 268442076

cli_xml_server: frep_write_cmd: Cmd: no access-list CSM_FW_ACL_ line 1510 remark rule-id 268442077: ACCESS POLICY: mzafeiro_ACP1500 - Mandatory

cli_xml_server: frep_write_cmd: Cmd: no access-list CSM_FW_ACL_ line 1510 remark rule-id 268442077: L7 RULE: ACP_Rule_1500

cli_xml_server: frep_write_cmd: Cmd: no access-list CSM_FW_ACL_ advanced permit tcp object-group group_6 eq 8988 object-group group_311 eq 32433 vlan eq 619 rule-id 268442077

cli_xml_server: frep_write_cmd: Cmd: no access-list CSM_FW_ACL_ line 1510 remark rule-id 268440577: ACCESS POLICY: mzafeiro_ACP1500 - Default

cli_xml_server: frep_write_cmd: Cmd: no access-list CSM_FW_ACL_ line 1510 remark rule-id 268440577: L4 RULE: DEFAULT ACTION RULE

cli_xml_server: frep_write_cmd: Cmd: access-list CSM_FW_ACL_ advanced deny ip any any rule-id 268442078 event-log flow-start

cli_xml_server: frep_write_cmd: Cmd: crypto isakmp nat-traversal

cli_xml_server: frep_write_cmd: Cmd: no object-group network group_311

cli_xml_server: frep_write_cmd: Cmd: no object-group network group_433

cli_xml_server: frep_write_cmd: Cmd: no object-group network group_6

cli_xml_server: frep_write_cmd: Cmd: no object-group network group_2

cli_xml_server: frep_write_cmd: Cmd: write memory <--

Was passiert, wenn sich eine Einheit im Pseudo-Standby-Status befindet (Failover deaktiviert) und Sie sie dann neu laden, während die andere Einheit Failover aktiviert hat und aktiv ist?

Sie landen in einem Aktiv/Aktiv-Szenario (obwohl es sich technisch gesehen um ein Aktiv/Failover-Aus handelt). Genau genommen wird Failover deaktiviert, sobald die Einheit in Betrieb genommen wird, aber die Einheit verwendet die gleichen IPs wie das aktive Gerät. Effektiv bedeutet dies:

- Einheit 1: Aktiv

- Einheit 2: Failover deaktiviert. Die Einheit verwendet dieselben Daten-IPs wie Einheit 1, jedoch unterschiedliche MAC-Adressen.

Was passiert mit der Failover-Konfiguration, wenn Sie den Failover manuell deaktivieren (Hochverfügbarkeits-Suspend konfigurieren) und dann das Gerät neu laden?

Wenn Sie den Failover deaktivieren, handelt es sich nicht um eine permanente Änderung (wird nicht in der Startkonfiguration gespeichert, es sei denn, Sie möchten dies ausdrücklich tun). Sie können das Gerät auf zwei verschiedene Arten neu starten/neu laden, und mit der zweiten Methode müssen Sie vorsichtig sein:

Fall 1: Neustart von CLISH

Beim Neustart über CLISH wird keine Bestätigung verlangt. Daher wird die Konfigurationsänderung nicht in der Startkonfiguration gespeichert:

> configure high-availability suspend

Please ensure that no deployment operation is in progress before suspending high-availability.

Please enter 'YES' to continue if there is no deployment operation in progress and 'NO' if you wish to abort: YES

Successfully suspended high-availability.

Bei der aktuellen Konfiguration ist der Failover deaktiviert. In diesem Fall war das Gerät Standby und wechselte erwartungsgemäß in den Pseudo-Standby-Status, um ein Active/Active-Szenario zu vermeiden:

firepower# show failover | include Failover

Failover Off (pseudo-Standby)

Failover unit Secondary

Failover LAN Interface: FOVER Ethernet1/1 (up)

Für die Startkonfiguration ist Failover weiterhin aktiviert:

firepower# show startup | include failover

failover

failover lan unit secondary

failover lan interface FOVER Ethernet1/1

failover replication http

failover link FOVER Ethernet1/1

failover interface ip FOVER 192.0.2.1 255.255.255.0 standby 192.0.2.2

failover ipsec pre-shared-key *****

Starten Sie das Gerät über CLISH neu (Befehl reboot):

> reboot

This command will reboot the system. Continue?

Please enter 'YES' or 'NO': YES

Broadcast message from root@

Threat Defense System: CMD=-stop, CSP-ID=cisco-ftd.6.2.2.81__ftd_001_JMX2119L05CYRIBVX1, FLAG=''

Cisco FTD stopping ...

Sobald die Einheit hochgefahren ist, wechselt sie in die Failover-Aushandlungsphase, da Failover aktiviert ist, und versucht, den Remote-Peer zu erkennen:

User enable_1 logged in to firepower

Logins over the last 1 days: 1.

Failed logins since the last login: 0.

Type help or '?' for a list of available commands.

firepower> .

Detected an Active mate

Fall 2: Neustart von LINA CLI

Beim Neustart über LINA (Befehl reload) wird eine Bestätigung angefordert. Falls Sie also Y (Yes) auswählen, wird die Konfigurationsänderung in der Startkonfiguration gespeichert:

firepower# reload

System config has been modified. Save? [Y]es/[N]o: Y <-- Be careful. This disables the failover in the startup-config

Cryptochecksum: 31857237 8658f618 3234be7c 854d583a

8781 bytes copied in 0.940 secs

Proceed with reload? [confirm]

firepower# show startup | include failover

no failover

failover lan unit secondary

failover lan interface FOVER Ethernet1/1

failover replication http

failover link FOVER Ethernet1/1

failover interface ip FOVER 192.0.2.1 255.255.255.0 standby 192.0.2.2

failover ipsec pre-shared-key *****

Sobald die Einheit hochgefahren ist, wird Failover deaktiviert:

firepower# show failover | include Fail

Failover Off

Failover unit Secondary

Failover LAN Interface: FOVER Ethernet1/1 (up)

Anmerkung: Um dieses Szenario zu vermeiden, stellen Sie sicher, dass Sie die Änderungen nicht in der Startkonfiguration speichern, wenn Sie dazu aufgefordert werden.

Zugehörige Informationen

- Alle Versionen des Cisco Firepower Management Center-Konfigurationsleitfadens finden Sie hier:

Navigieren in der Cisco Secure Firewall Threat Defense-Dokumentation

- Alle Versionen der Konfigurationsleitfäden für FXOS Chassis Manager und CLI finden Sie hier:

Navigieren in der Cisco Firepower 4100/9300 FXOS-Dokumentation

- Das Cisco Global Technical Assistance Center (TAC) empfiehlt dringend diesen Leitfaden, um detailliertes praktisches Wissen über die Sicherheitstechnologien der nächsten Generation von Cisco FirePOWER zu erhalten:

Cisco Firepower Threat Defense (FTD): Best Practices für Konfiguration und Fehlerbehebung bei Next-Generation Firewall (NGFW), Next-Generation Intrusion Prevention System (NGIPS) und Advanced Malware Protection (AMP)

- Für alle technischen Hinweise zu Konfiguration und Fehlerbehebung, die sich auf die FirePOWER-Technologien beziehen

Cisco Secure Firewall Management Center

Feedback

Feedback