Einleitung

In diesem Dokument werden die Schritte beschrieben, die für die Konfiguration einer externen Zwei-Faktor-Authentifizierung für den Verwaltungszugriff in FirePOWER Management Center (FMC) erforderlich sind.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- FirePOWER Management Center (FMC)-Objektkonfiguration

- Identity Services Engine (ISE)-Administration

Verwendete Komponenten

- Cisco FirePOWER Management Center (FMC) mit Version 6.3.0

- Cisco Identity Services Engine (ISE) mit Version 2.6.0.156

- Unterstützte Windows-Version (https://duo.com/docs/authproxy-reference#new-proxy-install) mit Verbindung zu FMC, ISE und Internet als Proxy-Server für die Duo-Authentifizierung

- Windows-Maschine für den Zugriff auf das FMC-, ISE- und Duo-Verwaltungsportal

- Duo Webkonto

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

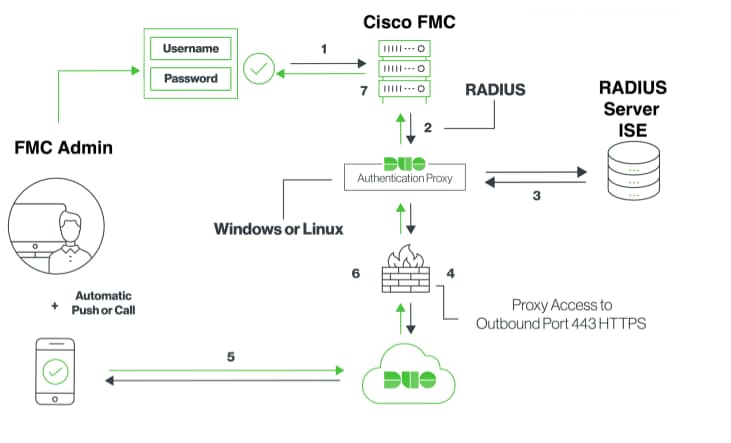

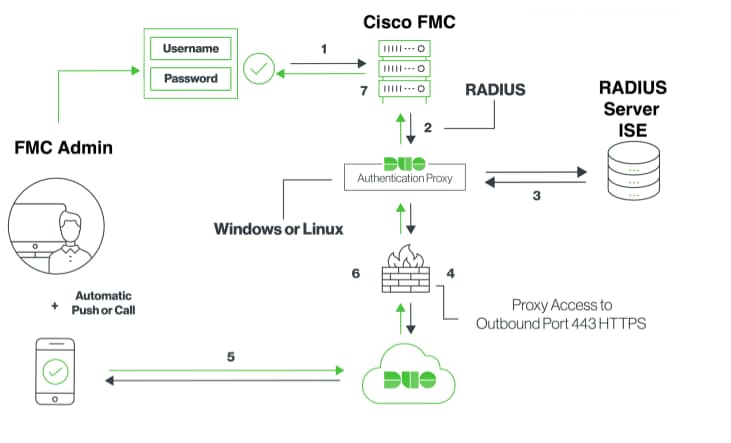

Der FMC-Administrator authentifiziert sich über den ISE-Server, und eine zusätzliche Authentifizierung in Form einer Push-Benachrichtigung wird vom Duo Authentication Proxy-Server an das Mobilgerät des Administrators gesendet.

Authentifizierungsablauf

Erläuterung des Authentifizierungsflusses

- Primäre Authentifizierung an Cisco FMC initiiert.

- Cisco FMC sendet eine Authentifizierungsanforderung an den Duo-Authentifizierungsproxy.

- Für die primäre Authentifizierung muss Active Directory oder RADIUS verwendet werden.

- Duo Authentication Proxy-Verbindung mit Duo Security über TCP-Port 443 hergestellt.

- Sekundäre Authentifizierung über den Dienst von Duo Security.

- Der Duo-Authentifizierungsproxy empfängt die Authentifizierungsantwort.

- Der Zugriff auf die grafische Benutzeroberfläche von Cisco FMC wird gewährt.

Konfigurieren

Beachten Sie zum Abschließen der Konfiguration die folgenden Abschnitte:

Konfigurationsschritte auf FMC

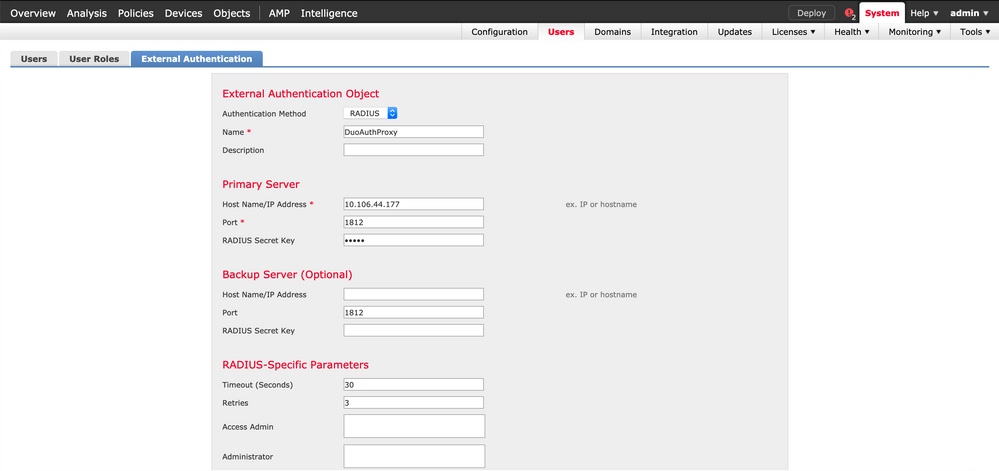

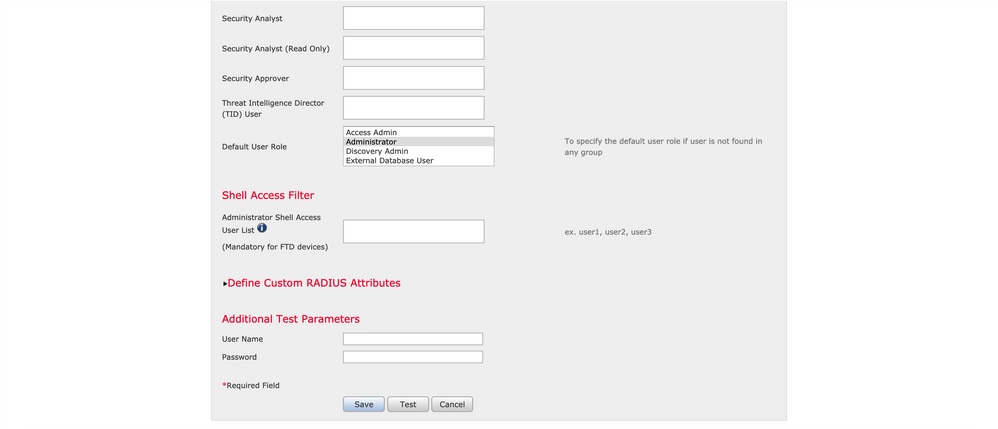

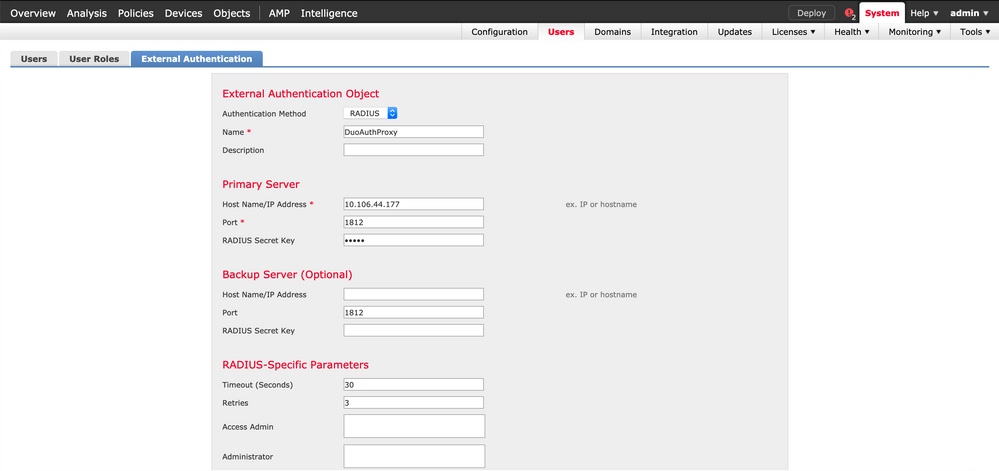

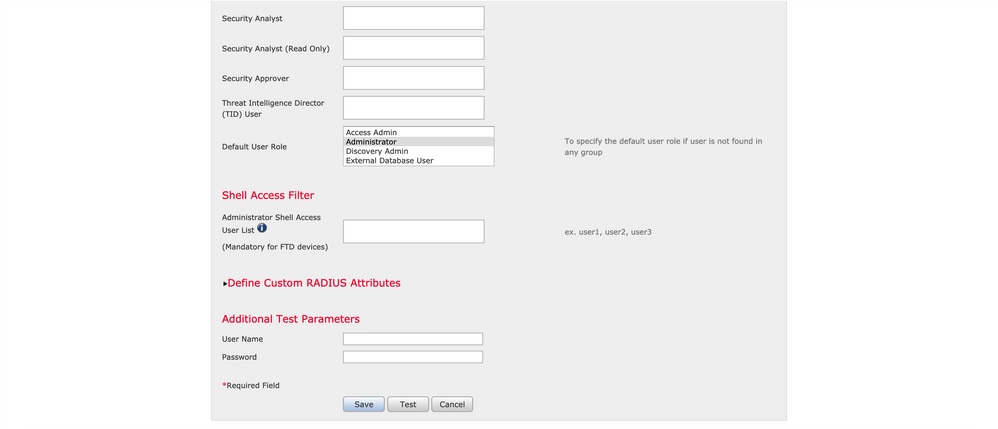

Schritt 1: Navigieren Sie zu System > Users > External Authentication. Erstellen Sie ein externes Authentifizierungsobjekt, und legen Sie die Authentifizierungsmethode auf RADIUS fest. Vergewissern Sie sich, dass Administrator unter "Standard-Benutzerrolle" ausgewählt ist, wie im Bild gezeigt:

Hinweis: 10.106.44.177 ist die IP-Beispieladresse des Duo Authentication Proxy-Servers.

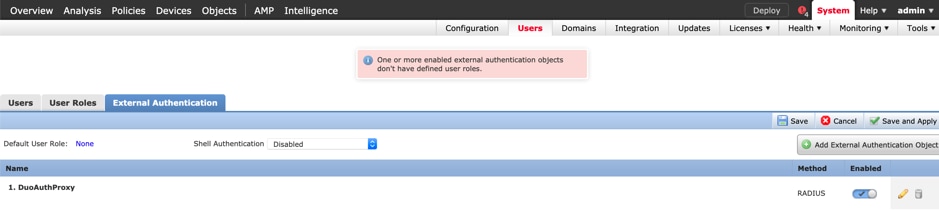

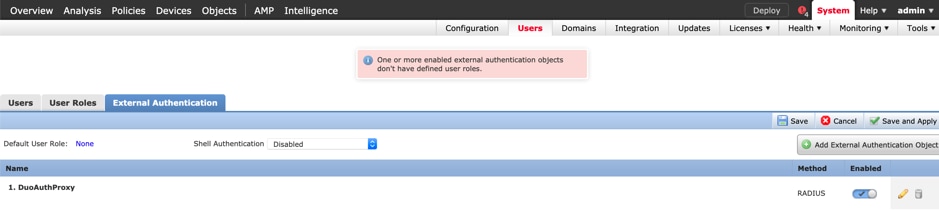

Klicken Sie auf Speichern und Übernehmen. Ignorieren Sie die Warnung, wie in der Abbildung dargestellt:

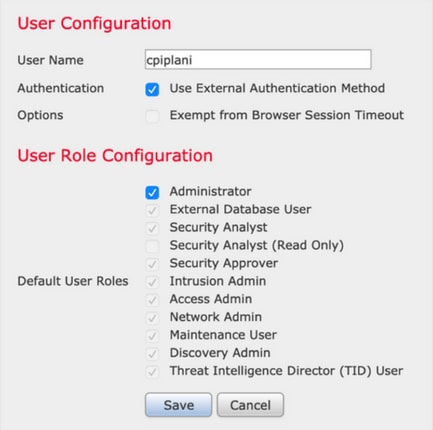

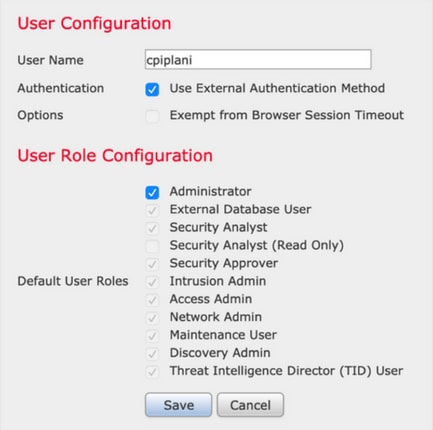

Schritt 2: Navigieren Sie zu System > Users > Users. Erstellen Sie einen Benutzer, und aktivieren Sie die Authentifizierungsmethode als Extern, wie im Bild gezeigt:

Schritt 1: Laden Sie den Duo Authentication Proxy Server herunter, und installieren Sie ihn.

Melden Sie sich beim Windows-Computer an, und installieren Sie den Duo Authentication Proxy Server.

Es wird empfohlen, ein System mit mindestens 1 CPU, 200 MB Festplattenspeicher und 4 GB RAM zu verwenden.

Hinweis: Dieser Computer muss Zugriff auf FMC, RADIUS-Server (in unserem Fall ISE) und Duo Cloud (Internet) haben.

Schritt 2: Konfigurieren Sie die Datei authproxy.cfg.

Öffnen Sie diese Datei in einem Texteditor wie Notepad++ oder WordPad.

Hinweis: Der Standardspeicherort befindet sich unter C:\Program Files (x86)\Duo Security Authentication Proxy\conf\authproxy.cfg

Bearbeiten Sie die Datei authproxy.cfg, und fügen Sie die folgende Konfiguration hinzu:

[radius_client]

host=10.197.223.23 Sample IP Address of the ISE server

secret=cisco Password configured on the ISE server in order to register the network device

Die IP-Adresse des FMC muss zusammen mit dem geheimen RADIUS-Schlüssel konfiguriert werden.

[radius_server_auto]

ikey=xxxxxxxxxxxxxxx

skey=xxxxxxxxxxxxxxxxxxxxxxxxxxx

api_host=api-xxxxxxxx.duosecurity.com

radius_ip_1=10.197.223.76 IP of FMC

radius_secret_1=cisco Radius secret key used on the FMC

failmode=safe

client=radius_client

port=1812

api_timeout=

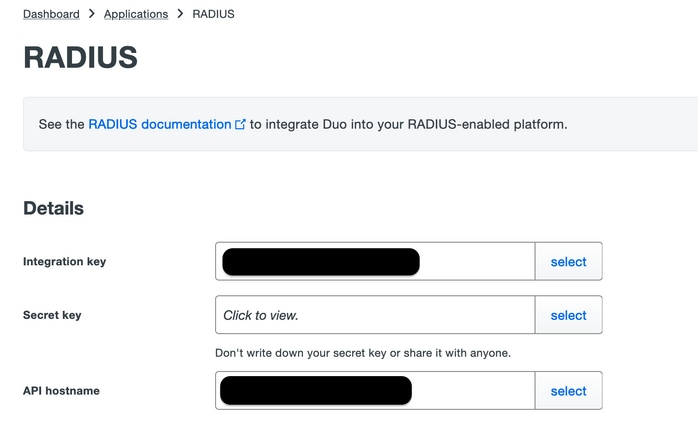

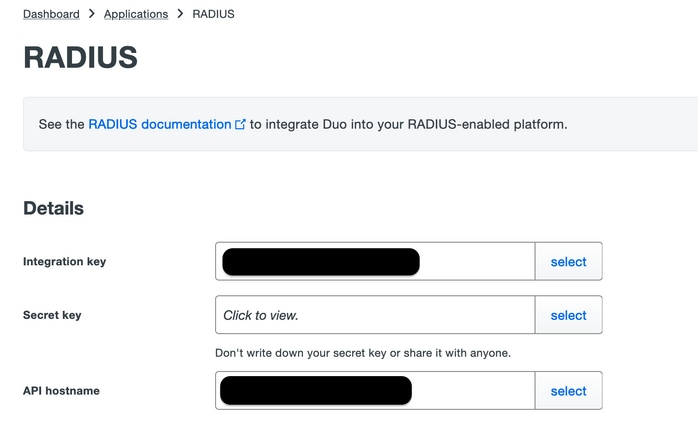

Stellen Sie sicher, dass Sie die ikey-, skey- und api_host-Parameter konfigurieren. Um diese Werte zu erhalten, melden Sie sich bei Ihrem Duo-Konto an (Duo Admin Login), und navigieren Sie zu Applications > Protect an Application. Wählen Sie anschließend die RADIUS-Authentifizierungsanwendung aus, wie im Bild gezeigt:

Integrationsschlüssel = Schlüssel

Geheimschlüssel = skey

API-Hostname = api_host

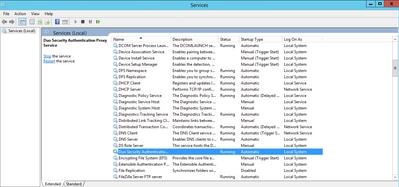

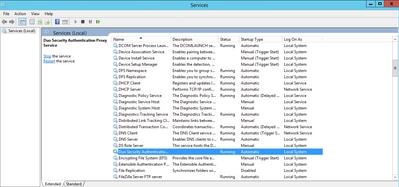

Schritt 3: Starten Sie den Duo Security Authentication Proxy-Dienst neu. Speichern Sie die Datei, und starten Sie den Duo-Dienst auf dem Windows-Computer neu.

Öffnen Sie die Konsole Windows-Dienste (services.msc). Suchen Sie in der Liste der Dienste den Duo Security Authentication Proxy Service, und klicken Sie auf Neu starten, wie im Bild gezeigt:

Konfigurationsschritte auf der ISE

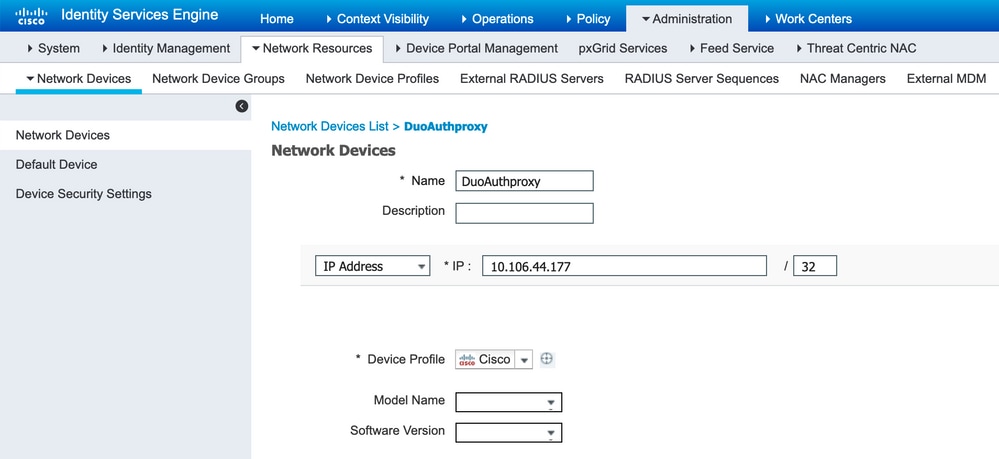

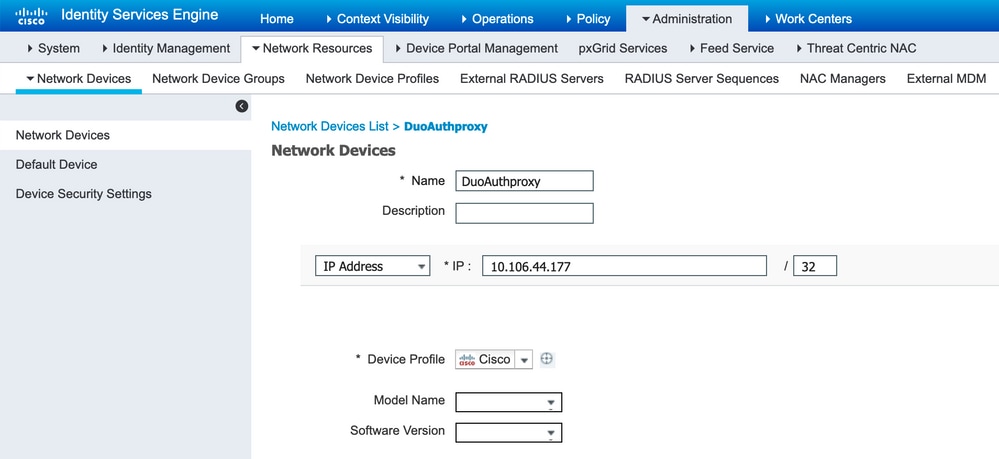

Schritt 1: Navigieren Sie zu Administration > Network Devices, und klicken Sie auf Add, um das Network-Gerät wie in der Abbildung dargestellt zu konfigurieren:

Hinweis: 10.106.44.177 ist die IP-Beispieladresse des Duo Authentication Proxy-Servers.

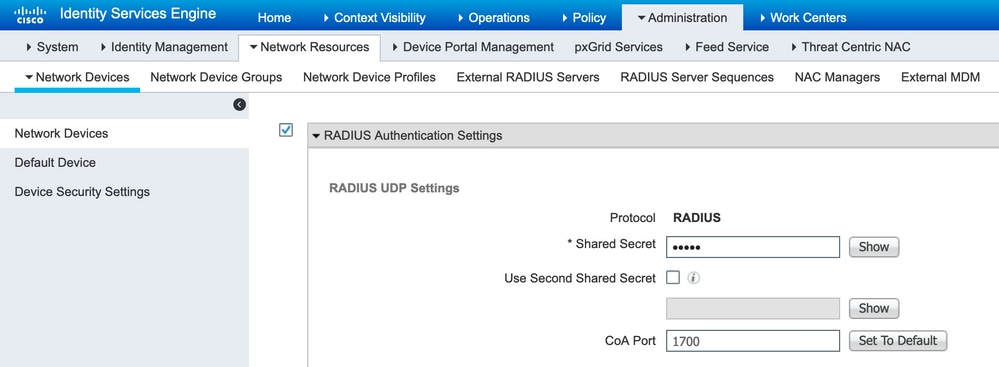

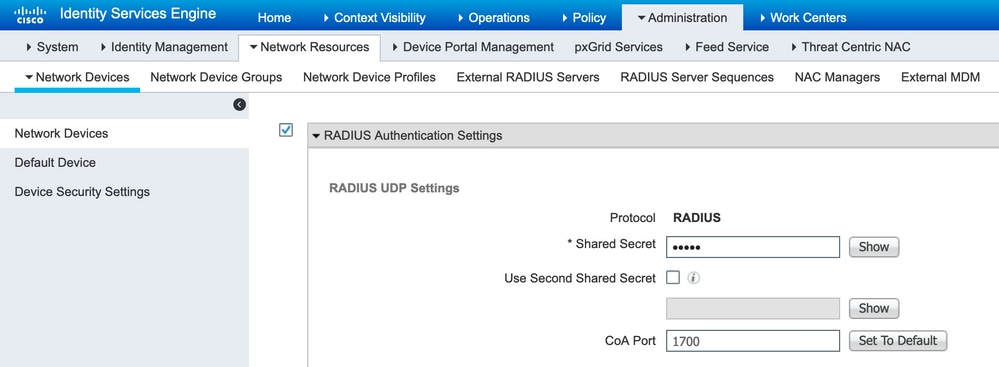

Konfigurieren Sie den gemeinsamen geheimen Schlüssel, wie in der Datei authproxy.cfg im geheimen beschrieben, wie im Bild gezeigt:

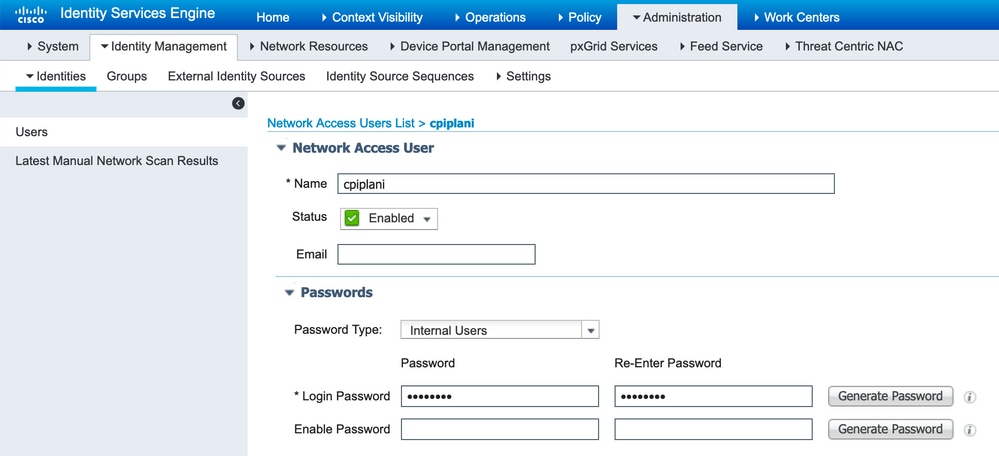

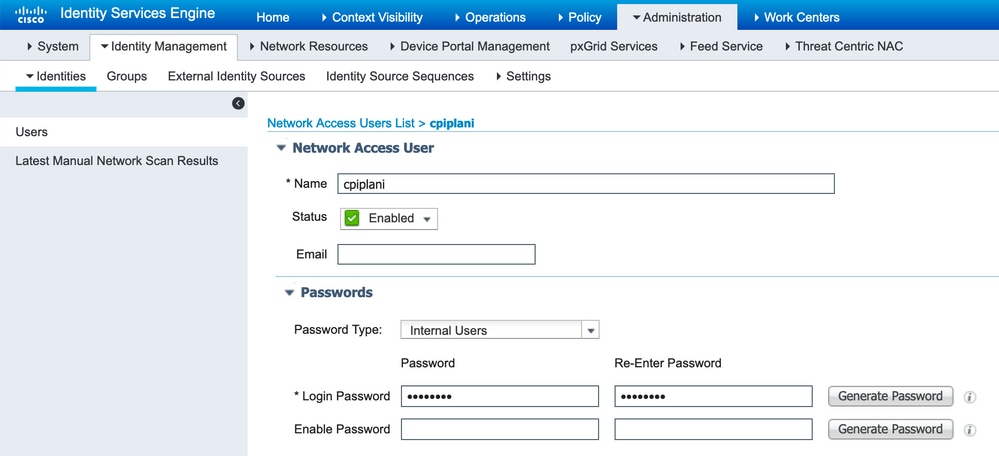

Schritt 2: Navigieren Sie zu Administration > Identities. Klicken Sie auf Hinzufügen, um den Identity-Benutzer wie im Bild dargestellt zu konfigurieren:

Konfigurationsschritte im Duo Administrationsportal

Schritt 1: Erstellen Sie einen Benutzernamen und aktivieren Sie Duo Mobile auf dem Endgerät.

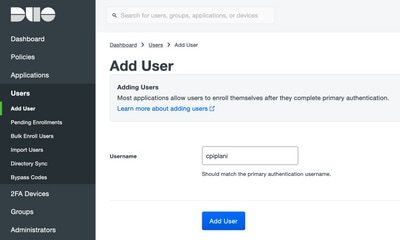

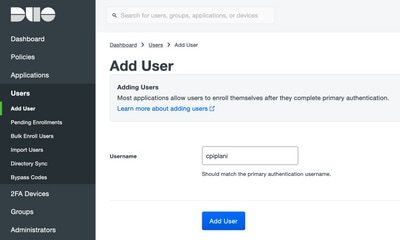

Fügen Sie den Benutzer auf der Duo Cloud-Administrations-Webseite hinzu. Navigieren Sie zu Benutzer > Benutzer hinzufügen, wie in der Abbildung dargestellt:

Hinweis: Stellen Sie sicher, dass die Duo-App auf dem Endbenutzer installiert ist.

Manuelle Installation der Duo-Anwendung für IOS-Geräte

Manuelle Installation der Duo-Anwendung für Android-Geräte

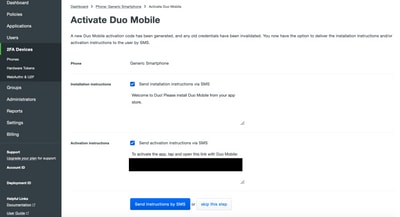

Schritt 2: Automatische Generierung von Code.

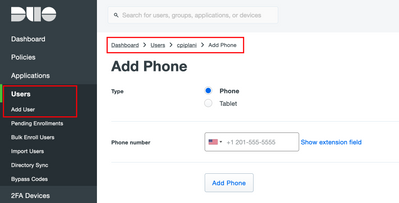

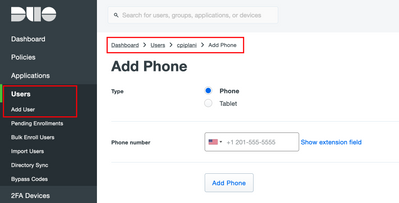

Fügen Sie die Telefonnummer des Benutzers wie im Bild dargestellt hinzu:

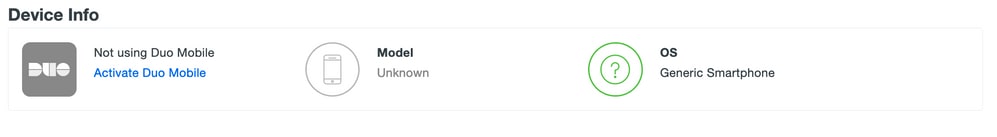

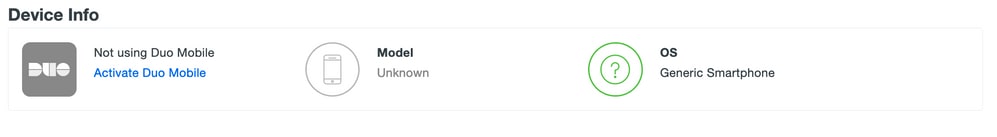

Wählen Sie Activate Duo Mobile wie im Bild gezeigt:

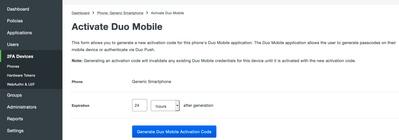

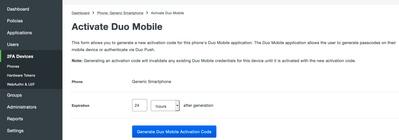

Wählen Sie Generate Duo Mobile Activation Code wie im Bild gezeigt aus:

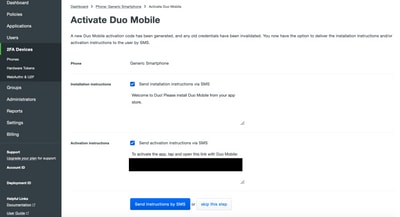

Wählen Sie Anweisungen per SMS senden, wie im Bild gezeigt:

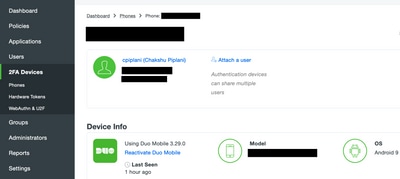

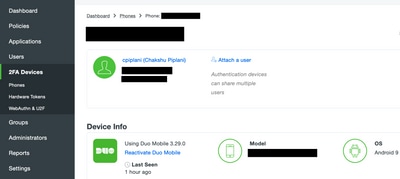

Klicken Sie in der SMS auf den Link, und die Duo App wird mit dem Benutzerkonto im Abschnitt "Geräteinformationen" verknüpft, wie im Bild gezeigt:

Überprüfung

Nutzen Sie diesen Abschnitt, um zu überprüfen, ob Ihre Konfiguration ordnungsgemäß funktioniert.

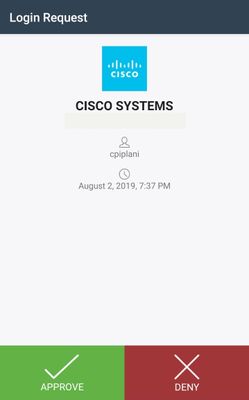

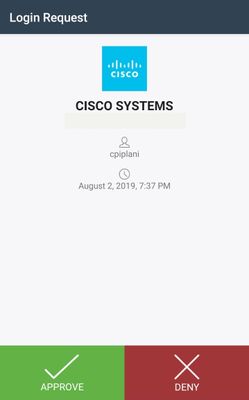

Melden Sie sich mit Ihren auf der ISE-Benutzeridentitätsseite hinzugefügten Benutzeranmeldeinformationen beim FMC an. Sie müssen eine Duo PUSH-Benachrichtigung für die Two Factor Authentication (2FA) auf Ihrem Endpunkt erhalten, diese genehmigen und FMC muss sich wie im Bild gezeigt anmelden:

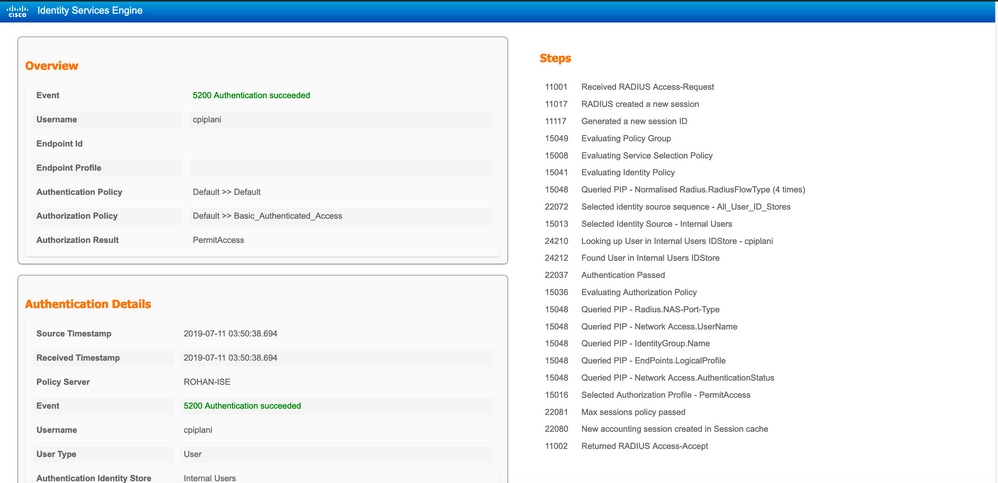

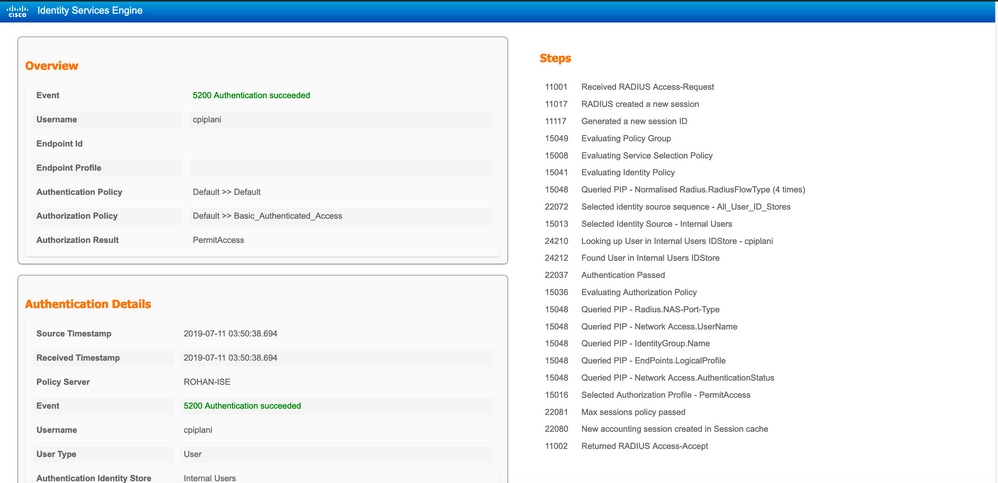

Navigieren Sie auf dem ISE-Server zu Operations > RADIUS > Live Logs (Vorgänge > RADIUS > Live-Protokolle). Suchen Sie den Benutzernamen für die Authentifizierung auf FMC, und wählen Sie den detaillierten Authentifizierungsbericht in der Spalte "Details" aus. Hier müssen Sie überprüfen, ob die Authentifizierung erfolgreich war, wie im Bild gezeigt:

Fehlerbehebung

In diesem Abschnitt erhalten Sie Informationen zur Behebung von Fehlern in Ihrer Konfiguration.

- Überprüfen Sie die Fehlerbehebungen auf dem Duo-Authentifizierungsproxyserver. Die Protokolle befinden sich an folgender Stelle:

C:\Program Dateien (x86)\Duo Sicherheitsauthentifizierungsproxy\log

Öffnen Sie die Datei authproxy.log in einem Texteditor wie Notepad++ oder WordPad.

Protokollausschnitte bei Eingabe falscher Anmeldeinformationen und Ablehnung der Authentifizierung durch den ISE-Server.

2019-08-04T18:54:17+0530 [DuoForwardServer (UDP)] Sending request from 10.197.223.76 to radius_server_auto 10.197.223.76 is the IP of the FMC

2019-08-04T18:54:17+0530 [DuoForwardServer (UDP)] Received new request id 4 from ('10.197.223.76', 34524)

2019-08-04T18:54:17+0530 [DuoForwardServer (UDP)] (('10.197.223.76', 34524), 4): login attempt for username u'cpiplani'

2019-08-04T18:54:17+0530 [DuoForwardServer (UDP)] Sending request for user u'cpiplani' to ('10.197.223.23', 1812) with id 199

2019-08-04T18:54:17+0530 [RadiusClient (UDP)] Got response for id 199 from ('10.197.223.23', 1812); code 3 10.197.223.23 is the IP of the ISE Server.

2019-08-04T18:54:17+0530 [RadiusClient (UDP)] (('10.197.223.76', 34524), 4): Primary credentials rejected - No reply message in packet

2019-08-04T18:54:17+0530 [RadiusClient (UDP)] (('10.197.223.76', 34524), 4): Returning response code 3: AccessReject

2019-08-04T18:54:17+0530 [RadiusClient (UDP)] (('10.197.223.76', 34524), 4): Sending response

- Navigieren Sie auf der ISE zu Operations > RADIUS > Live Logs, um die Authentifizierungsdetails zu überprüfen.

Ausschnitte erfolgreicher Authentifizierung mit ISE und Duo protokollieren:

2019-08-04T18:56:16+0530 [DuoForwardServer (UDP)] Sending request from 10.197.223.76 to radius_server_auto

2019-08-04T18:56:16+0530 [DuoForwardServer (UDP)] Received new request id 5 from ('10.197.223.76', 34095)

2019-08-04T18:56:16+0530 [DuoForwardServer (UDP)] (('10.197.223.76', 34095), 5): login attempt for username u'cpiplani'

2019-08-04T18:56:16+0530 [DuoForwardServer (UDP)] Sending request for user u'cpiplani' to ('10.197.223.23', 1812) with id 137

2019-08-04T18:56:16+0530 [RadiusClient (UDP)] Got response for id 137 from ('10.197.223.23', 1812); code 2 <<<< At this point we have got successful authentication from ISE Server.

2019-08-04T18:56:16+0530 [RadiusClient (UDP)] http POST to https://api-f754c261.duosecurity.com:443/rest/v1/preauth

2019-08-04T18:56:16+0530 [duoauthproxy.lib.http._DuoHTTPClientFactory#info] Starting factory <_DuoHTTPClientFactory: https://api-f754c261.duosecurity.com:443/rest/v1/preauth>

2019-08-04T18:56:17+0530 [HTTPPageGetter (TLSMemoryBIOProtocol),client] (('10.197.223.76', 34095), 5): Got preauth result for: u'auth'

2019-08-04T18:56:17+0530 [HTTPPageGetter (TLSMemoryBIOProtocol),client] Invalid ip. Ip was None

2019-08-04T18:56:17+0530 [HTTPPageGetter (TLSMemoryBIOProtocol),client] http POST to https://api-f754c261.duosecurity.com:443/rest/v1/auth

2019-08-04T18:56:17+0530 [duoauthproxy.lib.http._DuoHTTPClientFactory#info] Starting factory <_DuoHTTPClientFactory: https://api-f754c261.duosecurity.com:443/rest/v1/auth>

2019-08-04T18:56:17+0530 [duoauthproxy.lib.http._DuoHTTPClientFactory#info] Stopping factory <_DuoHTTPClientFactory: https://api-f754c261.duosecurity.com:443/rest/v1/preauth>

2019-08-04T18:56:30+0530 [HTTPPageGetter (TLSMemoryBIOProtocol),client] (('10.197.223.76', 34095), 5): Duo authentication returned 'allow': 'Success. Logging you in...'

2019-08-04T18:56:30+0530 [HTTPPageGetter (TLSMemoryBIOProtocol),client] (('10.197.223.76', 34095), 5): Returning response code 2: AccessAccept <<<< At this point, user has hit the approve button and the authentication is successful.

2019-08-04T18:56:30+0530 [HTTPPageGetter (TLSMemoryBIOProtocol),client] (('10.197.223.76', 34095), 5): Sending response

2019-08-04T18:56:30+0530 [duoauthproxy.lib.http._DuoHTTPClientFactory#info] Stopping factory <_DuoHTTPClientFactory: https://api-f754c261.duosecurity.com:443/rest/v1/auth>

Zugehörige Informationen

Feedback

Feedback