Blockieren von DNS mit Security Intelligence mit FirePOWER Management Center

Download-Optionen

-

ePub (1.7 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einführung

In diesem Dokument wird die Vorgehensweise zum Hinzufügen einer DNS-Liste (Domain Name System) zu einer DNS-Richtlinie beschrieben, sodass Sie diese mit Security Intelligence (SI) anwenden können.

Voraussetzungen

Anforderungen

Cisco empfiehlt, über Kenntnisse in folgenden Bereichen zu verfügen:

- Cisco ASA55XX Threat Defense-Konfiguration

- Konfiguration des Cisco FirePOWER Management Center

Verwendete Komponenten

- Cisco ASA5506W-X Threat Defense (75) Version 6.2.3.4 (Build 42)

- Cisco FirePOWER Management Center für VMWare

- Softwareversion: 6.2.3.4 (Build 42)

- Betriebssystem: Cisco Fire Linux OS 6.2.3 (Build13)

Die Informationen in diesem Dokument wurden von den Geräten in einer bestimmten Laborumgebung erstellt. Alle in diesem Dokument verwendeten Geräte haben mit einer leeren (Standard-)Konfiguration begonnen. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die potenziellen Auswirkungen eines Befehls verstehen.

Hintergrundinformationen

Mithilfe von Sicherheitsinformationen wird Datenverkehr von oder zu IP-Adressen, URLs oder Domänennamen blockiert, die eine bekannte schlechte Reputation aufweisen. In diesem Dokument liegt der Schwerpunkt auf der Blacklisting von Domänennamen.

Im Beispiel wird die Domäne 1 blockiert:

- Cisco.com

Sie können die URL-Filterung verwenden, um einige dieser Sites zu blockieren. Das Problem besteht jedoch darin, dass die URL exakt der Übereinstimmung entsprechen muss. Auf der anderen Seite können DNS-Blacklisting mit SI sich auf Domänen wie "cisco.com" konzentrieren, ohne sich um Unterdomänen oder Änderungen der URL kümmern zu müssen.

Am Ende dieses Dokuments wird auch eine optionale Sinkhole-Konfiguration gezeigt.

Netzwerkdiagramm

Konfigurieren

Konfigurieren einer benutzerdefinierten DNS-Liste mit den Domänen, die blockiert werden sollen, und Hochladen der Liste auf das FMC

Schritt 1: Erstellen Sie eine TXT-Datei mit den Domänen, die Sie blockieren möchten. Speichern Sie die TXT-Datei auf Ihrem Computer:

Schritt 2: Navigieren Sie in FMC zu Object >> Object Management >> DNS Lists and Feeds >> Add DNS List and Feeds.

Schritt 3: Erstellen Sie eine Liste mit dem Namen "BlackList-Domains". Der Typ sollte eine Liste sein, und die TXT-Datei mit den betreffenden Domänen sollte hochgeladen werden, wie in den Bildern gezeigt:

* Beachten Sie, dass beim Hochladen der TXT-Datei die Anzahl der DNS-Einträge alle Domänen lesen soll. In diesem Beispiel ergibt sich insgesamt 1:

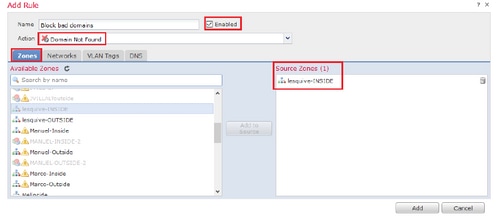

Fügen Sie eine neue DNS-Richtlinie hinzu, und fügen Sie die Aktion "Action configured to 'domain not found" (Aktion für "Domäne nicht gefunden" konfiguriert) hinzu.

* Stellen Sie sicher, dass Sie eine Quellzone, ein Quellnetzwerk und eine DNS-Liste hinzufügen.

Schritt 1: Navigieren Sie zu Richtlinien >> Zugriffskontrolle >> DNS >> DNS-Richtlinie hinzufügen:

Schritt 2: Fügen Sie eine DNS-Regel hinzu, wie im Bild gezeigt:

Wichtige Informationen zur Regelreihenfolge:

- Die globale Whitelist ist immer der erste und hat Vorrang vor allen anderen Regeln.

- Die Descendant DNS Whitelists-Regel wird nur in Multi-Domain-Bereitstellungen und in Nicht-Leaf-Domänen angezeigt. Er ist immer zweitklassig und hat Vorrang vor allen anderen Regeln außer der globalen Whitelist.

- Der Whitelist-Abschnitt geht dem Blacklist-Abschnitt voraus. Whitelist-Regeln haben immer Vorrang vor anderen Regeln.

- Die globale Blacklist steht immer an erster Stelle im Blacklist-Abschnitt und hat Vorrang vor allen anderen Monitor- und Blacklist-Regeln.

- Die Descendant DNS Blacklists-Regel wird nur in Multi-Domain-Bereitstellungen und in Nicht-Leaf-Domänen angezeigt. Er ist immer auf Platz 2 im Blacklist-Abschnitt und hat Vorrang vor allen anderen Monitor- und Blacklist-Regeln außer der Global Blacklist.

- Der Blacklist-Abschnitt enthält Monitor- und Blacklist-Regeln.

- Wenn Sie zum ersten Mal eine DNS-Regel erstellen, wird die Systemposition zuletzt im Whitelist-Abschnitt angezeigt, wenn Sie eine Whitelist-Aktion zuweisen, oder zuletzt im Blacklist-Abschnitt, wenn Sie eine andere Aktion zuweisen.

Zuweisen der DNS-Richtlinie zu Ihrer Zugriffskontrollrichtlinie

Gehen Sie zu Policies > Access Control >> The Policy for your FTD >> Security Intelligence >> DNS Policy, und fügen Sie die von Ihnen erstellte Policy hinzu.

Stellen Sie sicher, dass Sie alle Änderungen nach Abschluss bereitstellen.

Überprüfen

Bevor die DNS-Richtlinie angewendet wird

Schritt 1: Überprüfen Sie die DNS-Server- und IP-Adressinformationen auf Ihrem Hostcomputer, wie im Abbild dargestellt:

Schritt 2: Bestätigen Sie, dass Sie zur Cisco.com-Website navigieren können (siehe Bild):

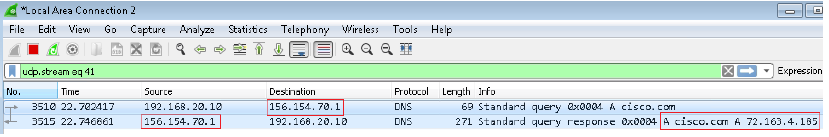

Schritt 3: Mit Paketerfassung bestätigen, dass DNS korrekt aufgelöst wurde:

Nachdem die DNS-Richtlinie angewendet wurde

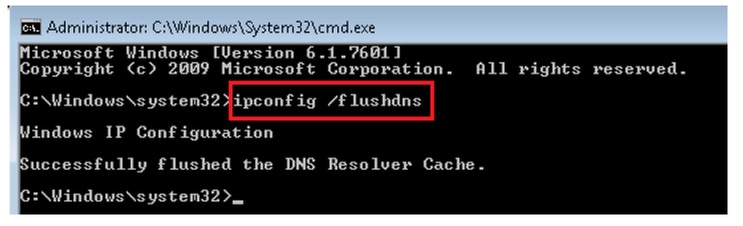

Schritt 1: Löschen Sie den DNS-Cache auf Ihrem Host mit dem Befehl ipconfig /flushdns.

Schritt 2: Navigieren Sie mit einem Webbrowser zur betreffenden Domäne. Es sollte nicht erreichbar sein:

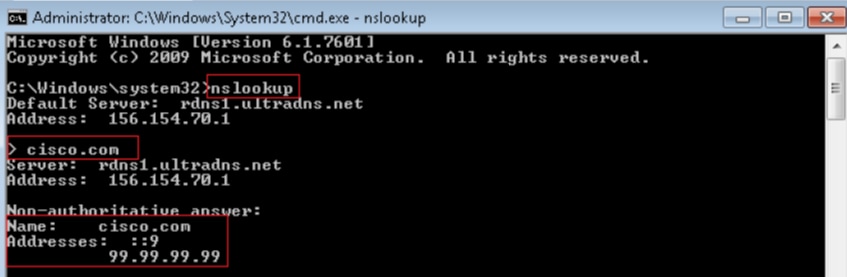

Schritt 3: Versuchen Sie, nslookup auf der Domäne cisco.com herauszugeben. Die Namensauflösung schlägt fehl.

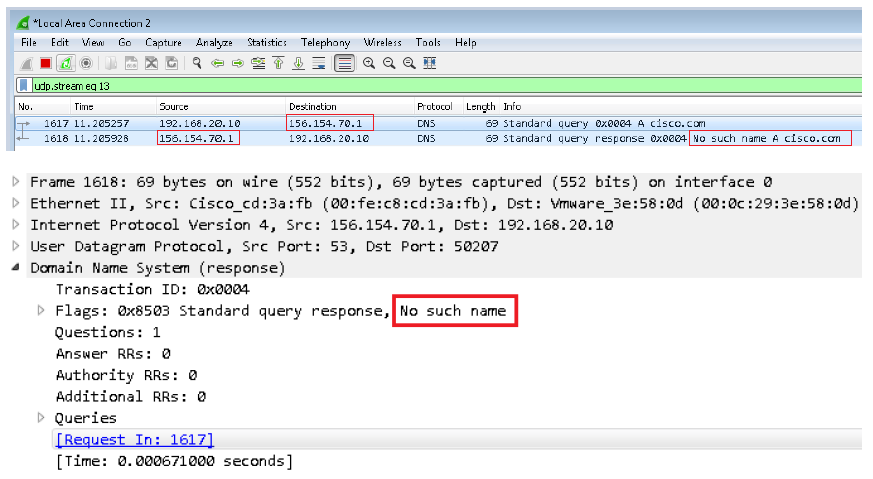

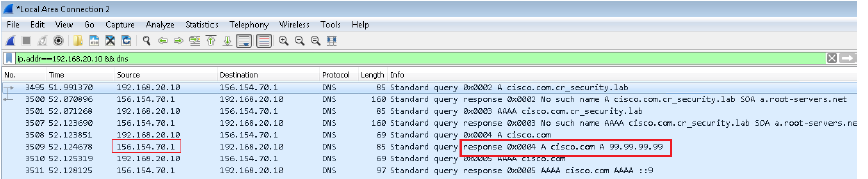

Schritt 4: Paketerfassungen zeigen eine Antwort vom FTD an, nicht vom DNS-Server.

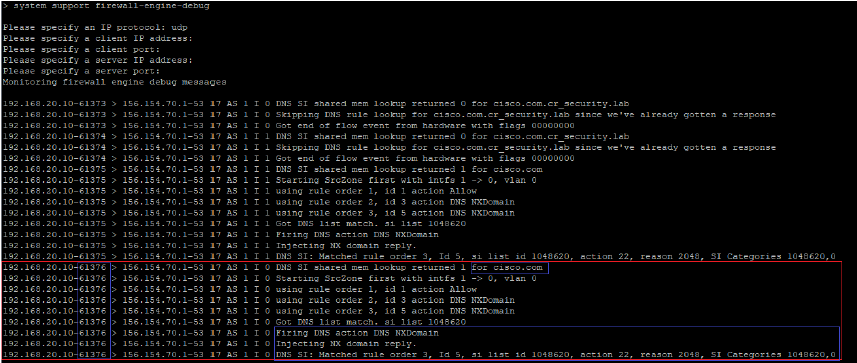

Schritt 5: Führen Sie das Debuggen in der FTD-CLI aus: System unterstützt Firewall-Engine-Debugging und legt UDP-Protokoll fest.

* Debuggt, wenn cisco.com zugeordnet wird:

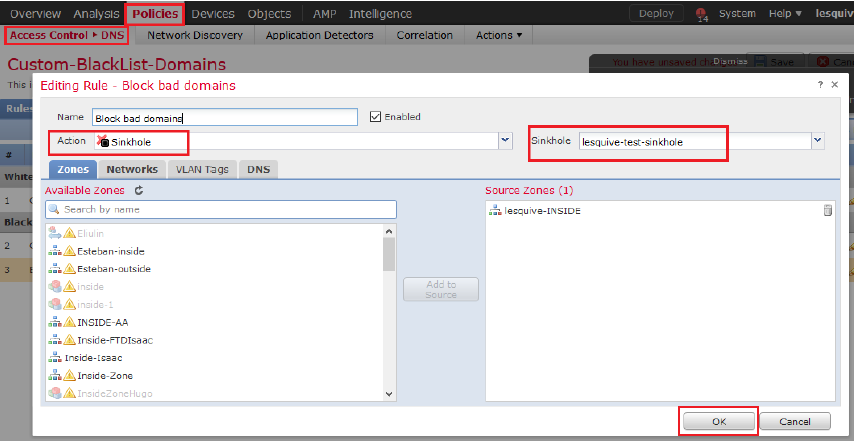

Optionale Sinkloch-Konfiguration

Ein DNS-sinkhole ist ein DNS-Server, der falsche Informationen bereitstellt. Anstatt eine DNS-Antwort "No such name" (Kein solcher Name) auf DNS-Anfragen an Domänen zurückzusenden, die Sie blockieren, gibt sie eine gefälschte IP-Adresse zurück.

Schritt 1: Navigieren Sie zu Objekte >> Objektverwaltung >> Sinkhole >> Sinkhole hinzufügen, und erstellen Sie die gefälschten IP-Adressinformationen.

Schritt 2: Wenden Sie das Sprungloch auf Ihre DNS-Richtlinie an, und stellen Sie Änderungen in FTD bereit.

Überprüfen Sie, ob das Sinkloch funktioniert.

Fehlerbehebung

Navigieren Sie zu Analysis > Connections >> Security Intelligence Events (Analyse >> Verbindungen >> Sicherheitsinformationsereignisse), um alle von SI ausgelösten Ereignisse zu verfolgen, sofern Sie die Anmeldung in der DNS-Richtlinie aktiviert haben:

Sie können den Firewall-Engine-Debug-Befehl zur Systemunterstützung auch auf dem vom FMC verwalteten FTD verwenden.

Paketerfassungen können hilfreich sein, um zu bestätigen, dass DNS-Anfragen an den FTD-Server gesendet werden. Vergessen Sie nicht, beim Testen den Cache auf Ihrem lokalen Host zu löschen.

Beiträge von Cisco Ingenieuren

- Created by Luis J Esquivel BlancoCisco Technical Consulting Engineer

- Edited by Cesar Lopez ZamarripaCisco Technical Consulting Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback