Einleitung

In diesem Dokument wird beschrieben, wie das FirePOWER Management Center (FMC) Single Sign-On (SSO) mit Azure als Identity Provider (idP) konfiguriert wird.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Grundlegendes zum FirePOWER Management Center

- Grundlegendes Verständnis von Single Sign-On

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf folgenden Software-Versionen:

- Cisco FirePOWER Management Center (FMC) Version 6.7.0

- Azure - IDp

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

SAML-Terminologie

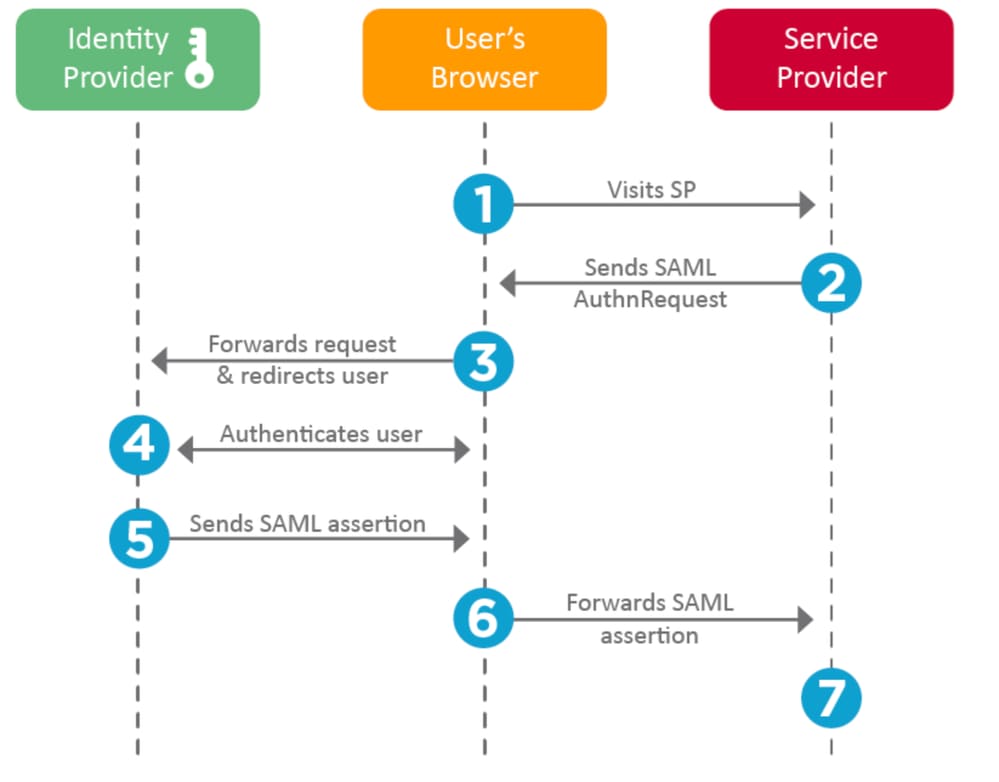

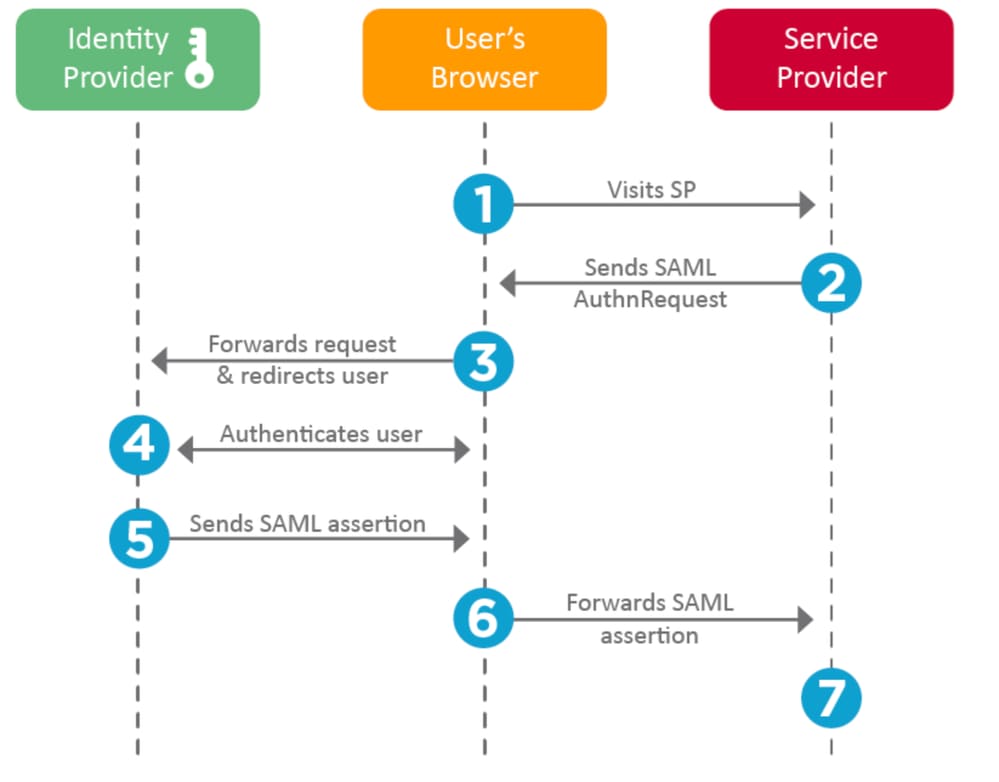

Security Assertion Markup Language (SAML) ist in der Regel das zugrunde liegende Protokoll, das SSO ermöglicht. Ein Unternehmen unterhält eine einzige Anmeldeseite, hinter der sich ein Identitätsspeicher und verschiedene Authentifizierungsregeln befinden. Es kann einfach jede Web-App konfigurieren, die SAML unterstützt, sodass Sie sich bei allen Web-Anwendungen anmelden können. Außerdem hat es den Sicherheitsvorteil, dass Benutzer weder gezwungen werden, für jede Web-App, auf die sie zugreifen müssen, Passwörter zu verwalten (und möglicherweise wiederzuverwenden), noch dass Passwörter für diese Web-Apps verfügbar gemacht werden.

Die Konfiguration für SAML muss an zwei Stellen erfolgen: am IdP und am SP. Der IdP muss so konfiguriert werden, dass er weiß, wohin und wie Benutzer gesendet werden sollen, wenn sie sich bei einem bestimmten SP anmelden möchten. Der SP muss so konfiguriert werden, dass er weiß, dass er von der IdP signierten SAML-Assertionen vertrauen kann.

Definition einiger Kernbegriffe von SAML:

-

Identity Provider (IdP) - Das Software-Tool oder der Software-Service (oft dargestellt durch eine Anmeldeseite und/oder ein Dashboard), der die Authentifizierung durchführt; überprüft Benutzernamen und Kennwörter, überprüft den Kontostatus, ruft Zwei-Faktor- und andere Authentifizierung auf.

-

Service Provider (SP) - Die Webanwendung, auf die der Benutzer zugreifen möchte.

-

SAML Assertion - Eine Nachricht, die die Identität eines Benutzers und häufig andere Attribute bestätigt und über HTTP per Browser-Umleitung gesendet wird.

IDp-Konfiguration

Vorgaben für eine SAML Assertion, was sie enthält und wie sie formatiert werden soll, werden vom SP bereitgestellt und auf den IdP gesetzt.

- EntityID - Ein global eindeutiger Name für den SP. Die Formate variieren, aber es wird immer häufiger, dass dieser Wert als URL formatiert wird.

Beispiel: https://<FQDN-or-IPaddress>/saml/metadaten

- Assertion Consumer Service (ACS) Validator - Eine Sicherheitsmaßnahme in Form eines regulären Ausdrucks (regulärer Ausdruck), der sicherstellt, dass die SAML Assertion an den richtigen ACS gesendet wird. Dies kommt nur bei SP-initiierten Anmeldungen zum Tragen, bei denen die SAML-Anfrage einen ACS-Standort enthält. Dieser ACS-Validator stellt daher sicher, dass der von der SAML-Anfrage bereitgestellte ACS-Standort legitim ist.

Beispiel: https://<FQDN-or-IPaddress>/saml/acs

- Attribute - Anzahl und Format von Attributen können stark variieren. In der Regel gibt es mindestens ein Attribut, die nameID, das in der Regel der Benutzername des Benutzers ist, der versucht, sich anzumelden.

- SAML-Signaturalgorithmus - SHA-1 oder SHA-256. Weniger häufig SHA-384 oder SHA-512. Dieser Algorithmus wird in Verbindung mit dem hier erwähnten X.509-Zertifikat verwendet.

SP-Konfiguration

Auf der Rückseite des obigen Abschnitts wird in diesem Abschnitt auf Informationen eingegangen, die von der IdP bereitgestellt und vom Service Provider festgelegt wurden.

- Aussteller-URL - Eindeutiger Bezeichner der IDp. Formatiert als eine URL, die Informationen über den IdP enthält, sodass der SP überprüfen kann, ob die von ihm empfangenen SAML-Assertionen vom richtigen IdP ausgegeben werden.

- SAML SLO (Single Log-out) Endpoint - Ein IdP-Endpunkt, der Ihre IdP-Sitzung schließt, wenn er hier vom SP umgeleitet wird, in der Regel nachdem auf das Log-out geklickt wurde.

Beispiel: https://access.wristbandtent.com/logout

SAML auf FMC

Die SSO-Funktion in FMC wird ab Version 6.7 eingeführt. Die neue Funktion vereinfacht die FMC-Autorisierung (RBAC), da sie die vorhandenen Informationen FMC-Rollen zuordnet. Sie gilt für alle FMC-UI-Benutzer und FMC-Rollen. Derzeit werden die SAML 2.0-Spezifikation und diese unterstützten IDPs unterstützt.

Einschränkungen und Hinweise

-

SSO kann nur für die globale Domäne konfiguriert werden.

-

FMCs im HA-Paar müssen einzeln konfiguriert werden.

-

Nur lokale/AD-Administratoren können die einmalige Anmeldung konfigurieren.

- Von Idp initiierte SSO wird nicht unterstützt.

Konfigurieren

Konfiguration des Identitätsanbieters

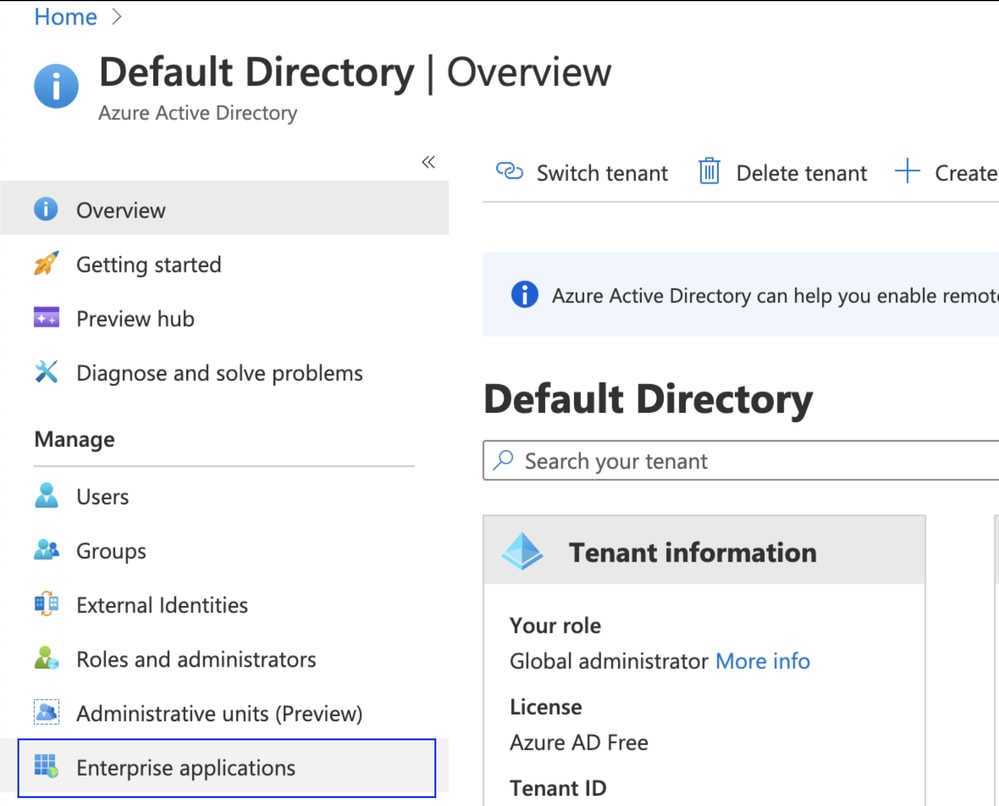

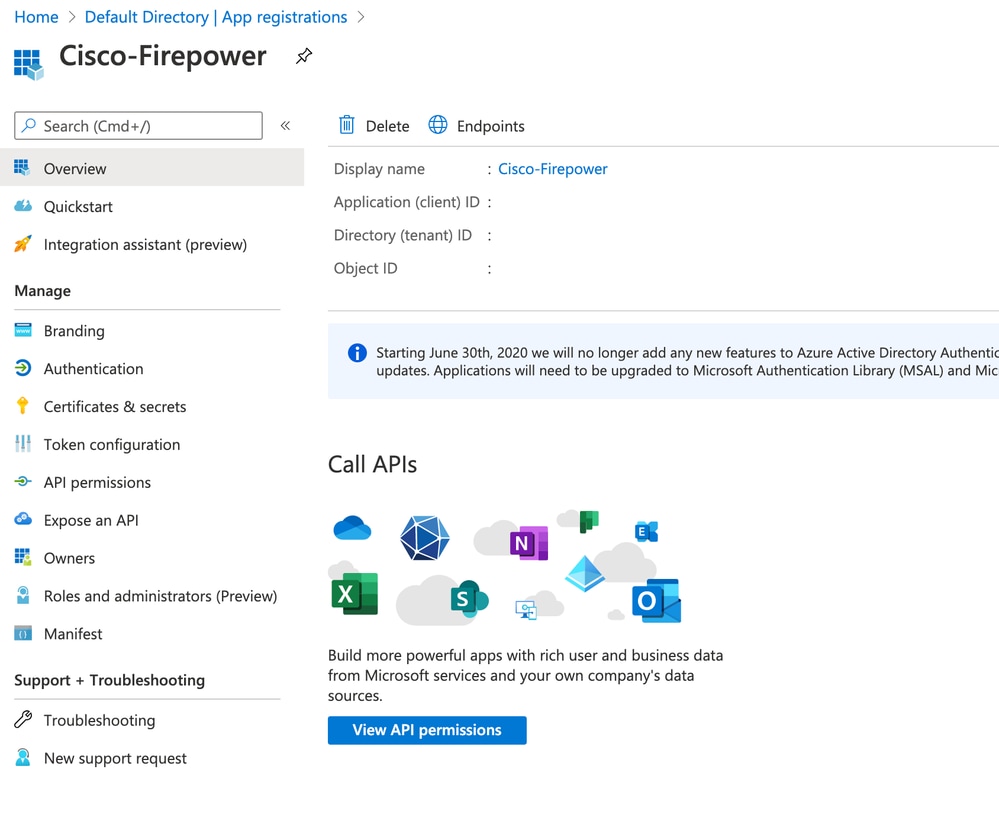

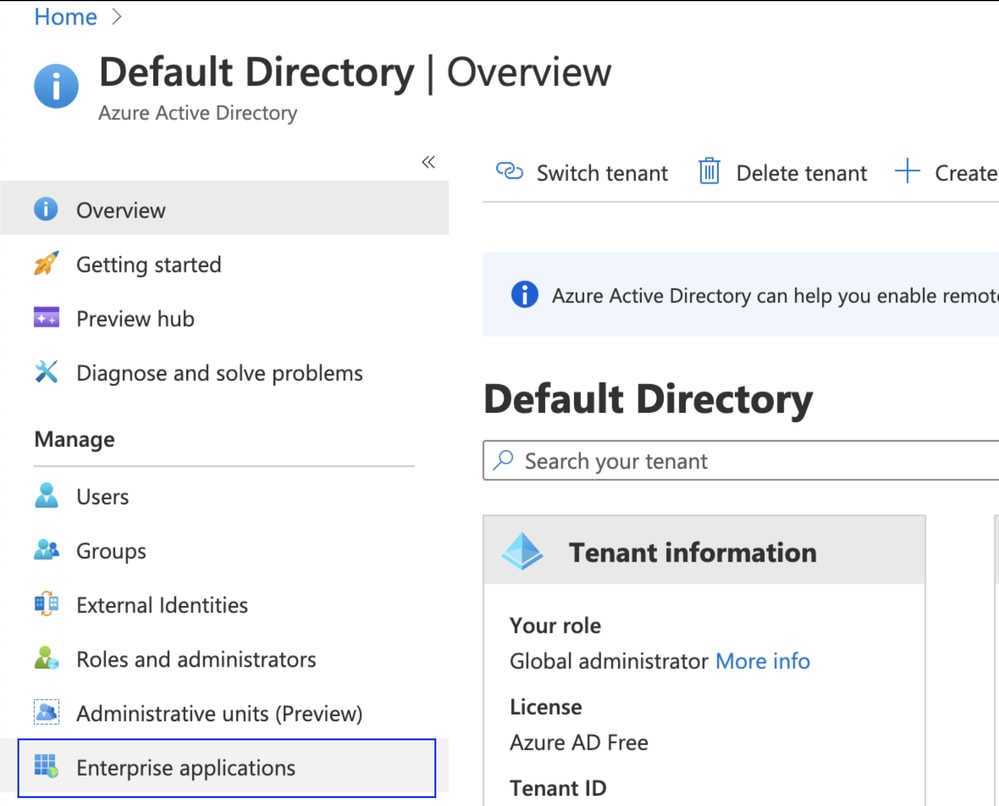

Schritt 1: Melden Sie sich bei Microsoft Azure an. Navigieren Sie zu Azure Active Directory > Enterprise Application.

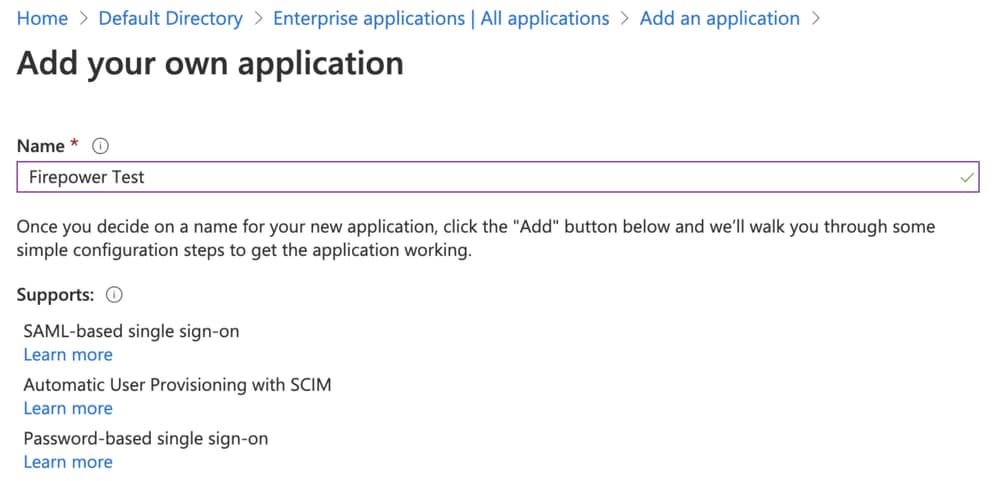

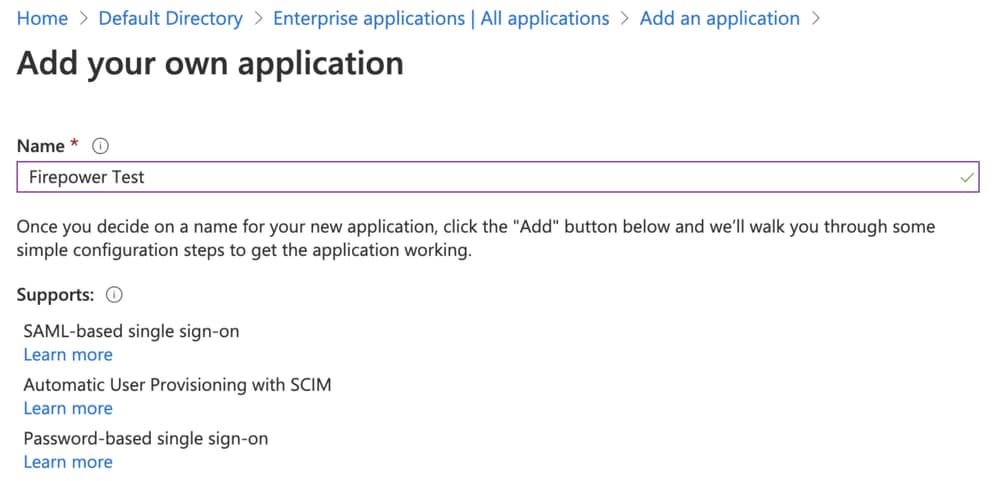

- Schritt 2: Neue Anwendung unter Nicht-Galerieanwendung erstellen, wie in diesem Bild gezeigt:

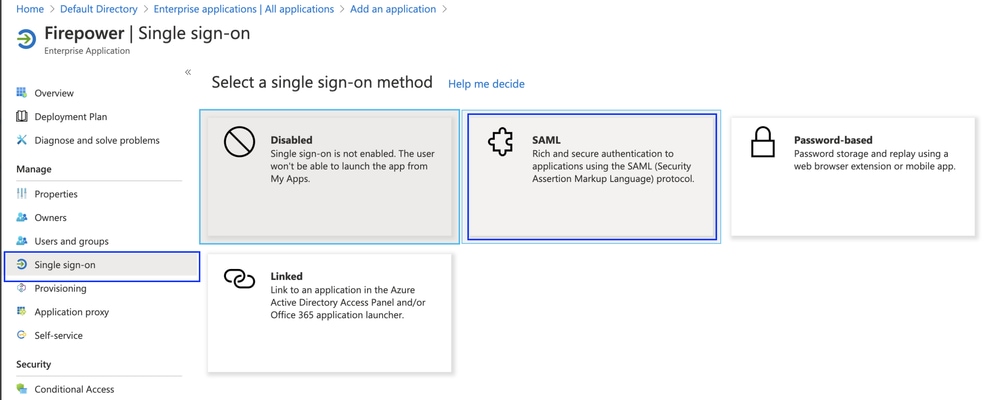

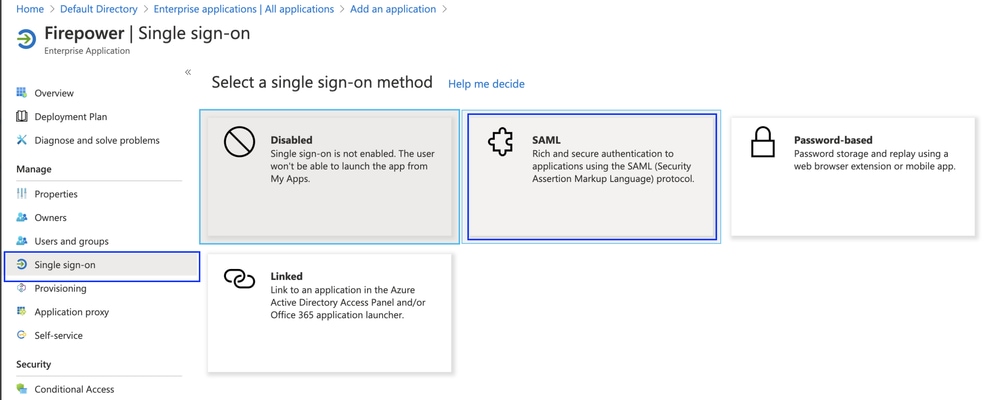

Schritt 3: Bearbeiten Sie die erstellte Anwendung, und navigieren Sie zu Set up single sign on > SAML, wie in diesem Bild dargestellt.

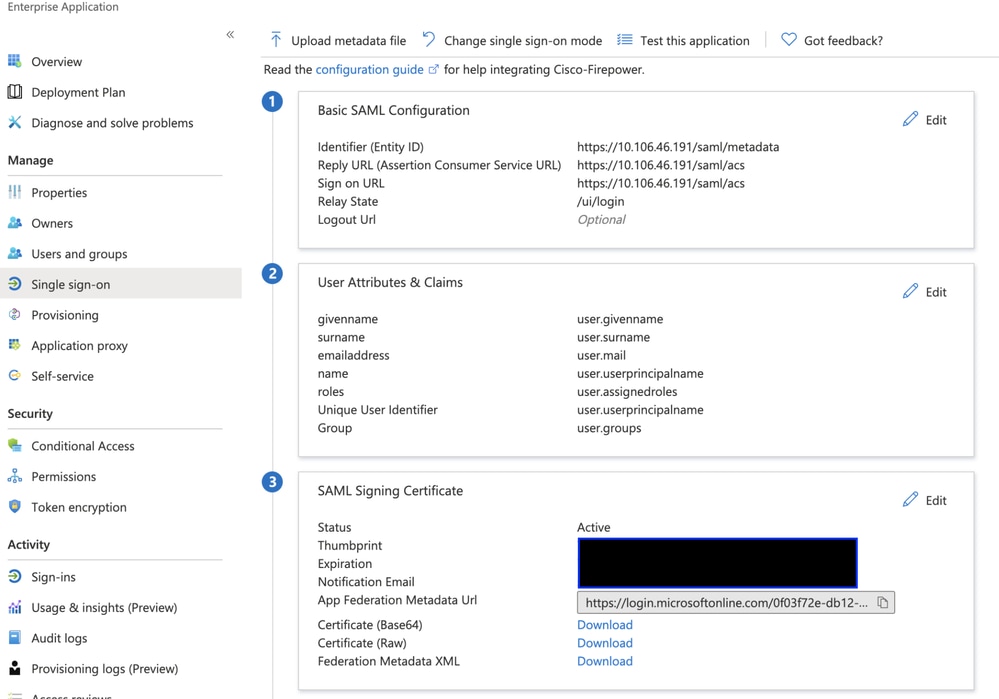

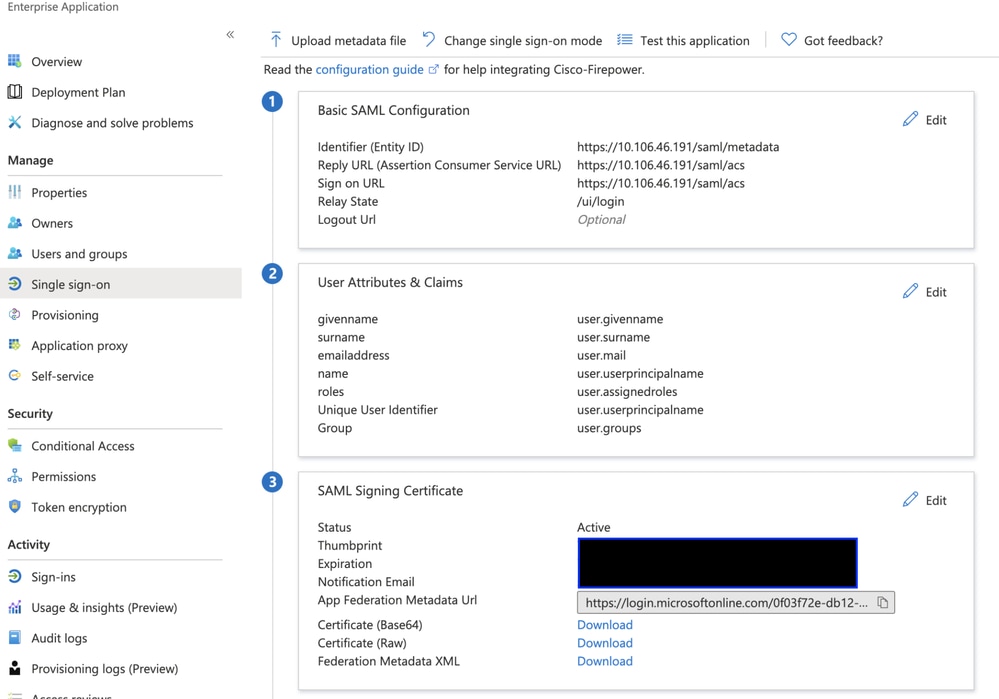

Schritt 4: Bearbeiten Sie die SAML-Basiskonfiguration, und geben Sie die FMC-Details an:

- FMC-URL: https://<FMC-FQDN-or-IPaddress>

- Kennung (Objektkennung): https://<FMC-FQDN-or-IPaddress>/saml/metadaten

- Antwort-URL: https://<FMC-FQDN-or-IPaddress>/saml/acs

- Anmelde-URL: https://<FMC-QDN-or-IPaddress>/saml/acs

- RelayState:/ui/login

Behalten Sie den Rest als Standard bei. Dies wird für den rollenbasierten Zugriff genauer erläutert.

Damit wird die Konfiguration des Identitätsanbieters beendet. Laden Sie die Verbundmetadaten-XML herunter, die für die FMC-Konfiguration verwendet wird.

Konfiguration in FirePOWER Management Center

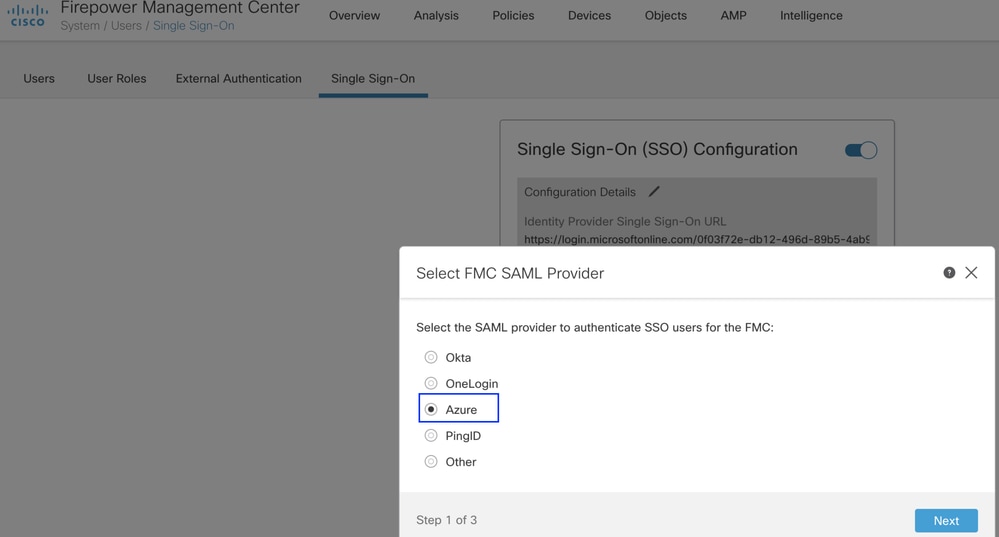

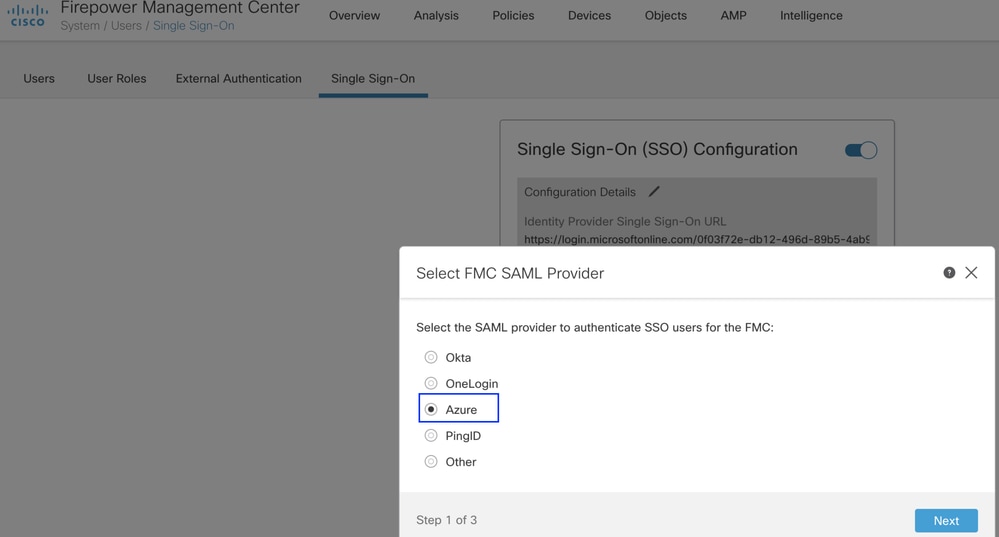

Schritt 1: Melden Sie sich bei FMC an, navigieren Sie zu Einstellungen > Benutzer > Single Sign-On und aktivieren Sie SSO. Wählen Sie Azure als Anbieter aus.

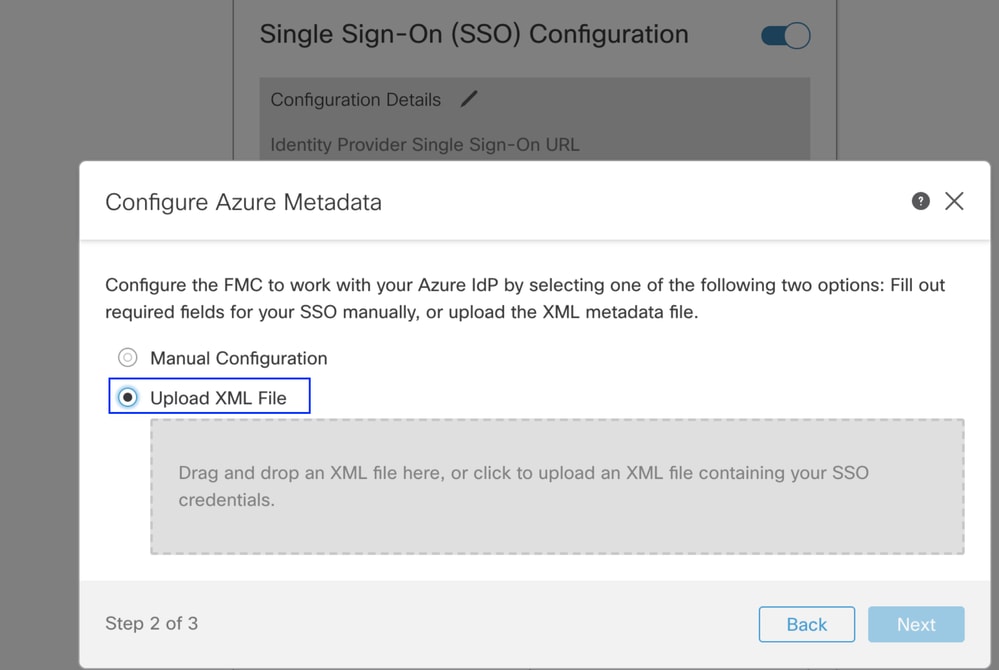

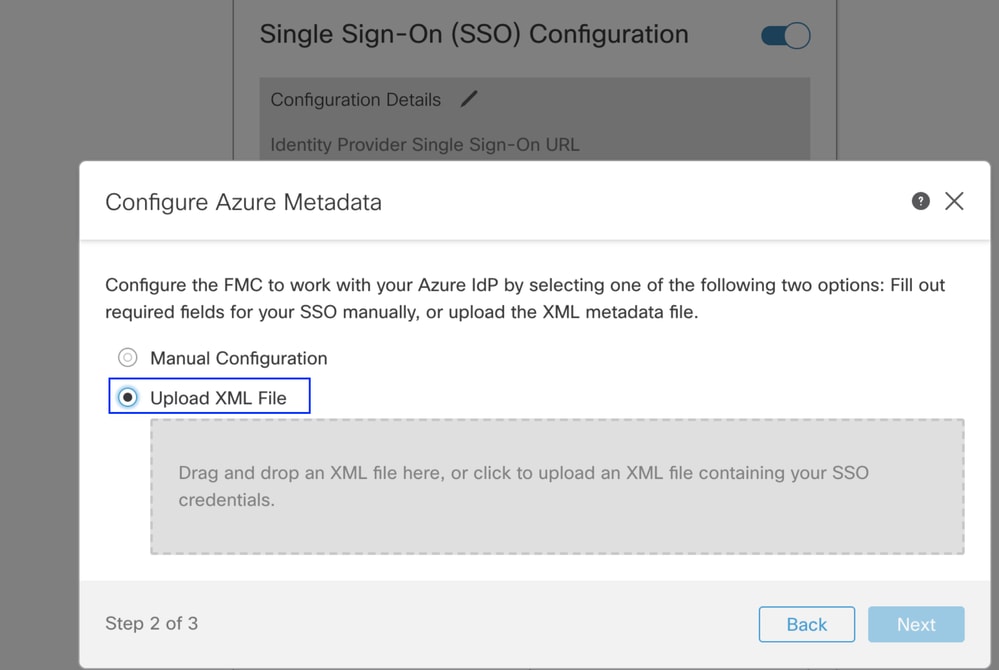

Schritt 2: Laden Sie hier die von Azure heruntergeladene XML-Datei hoch. Alle erforderlichen Details werden automatisch eingetragen.

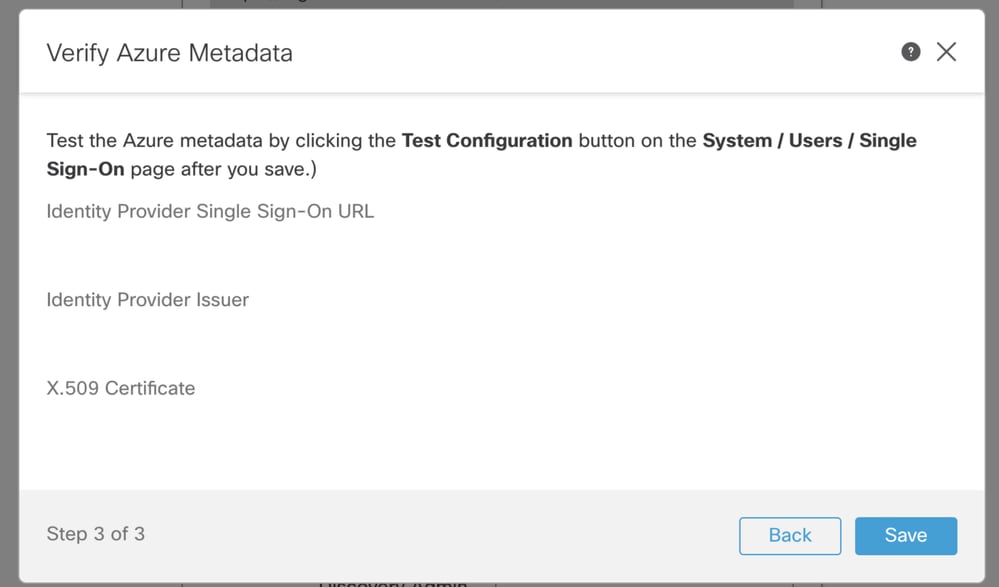

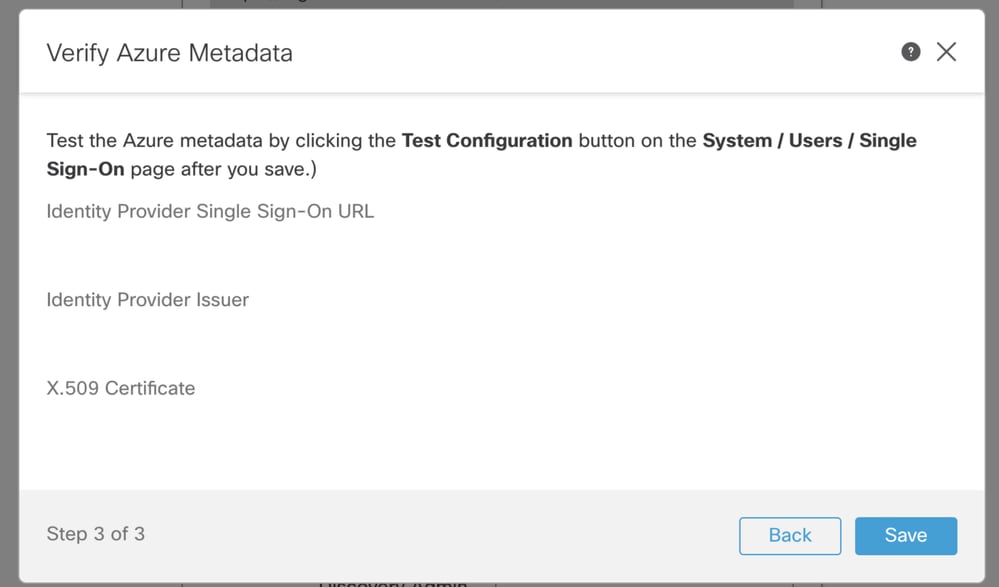

Schritt 3: Überprüfen Sie die Konfiguration, und klicken Sie auf Save (Speichern), wie in diesem Bild dargestellt.

Erweiterte Konfiguration - RBAC mit Azure

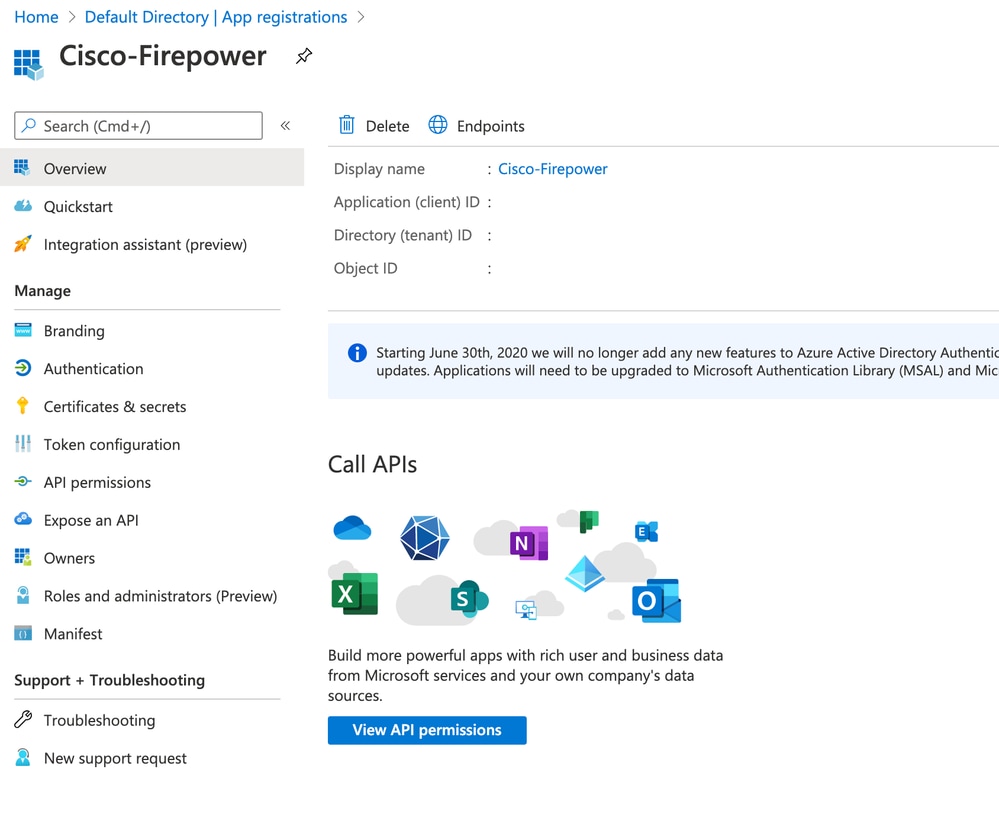

Um verschiedene Rollentypen zum Zuordnen zu Rollen von FMC zu verwenden, müssen Sie das Manifest von Application auf Azure bearbeiten, um den Rollen Werte zuzuweisen. Standardmäßig haben die Rollen den Wert Null.

Schritt 1: Navigieren Sie zu der erstellten Anwendung, und klicken Sie auf Single Sign-on (einmalige Anmeldung).

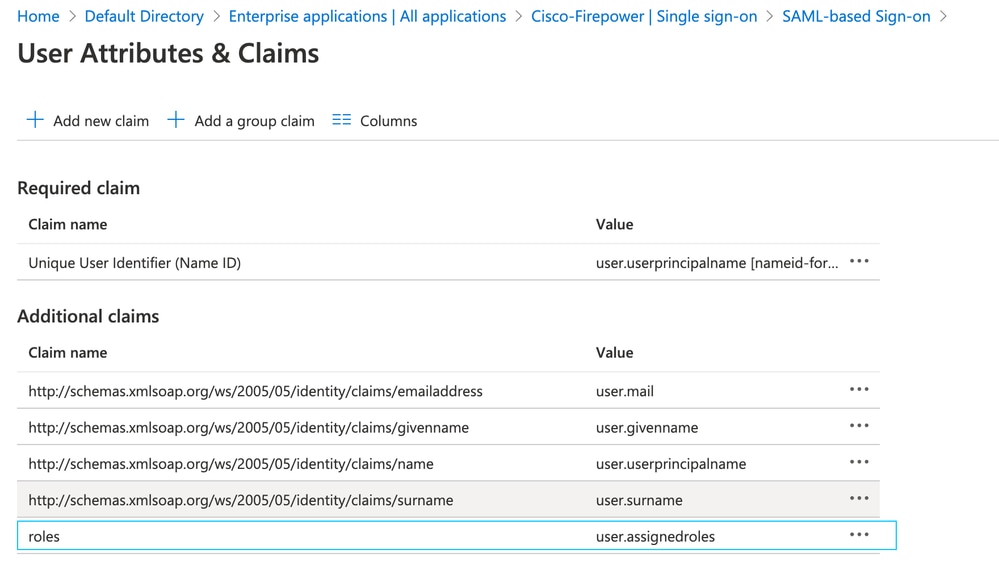

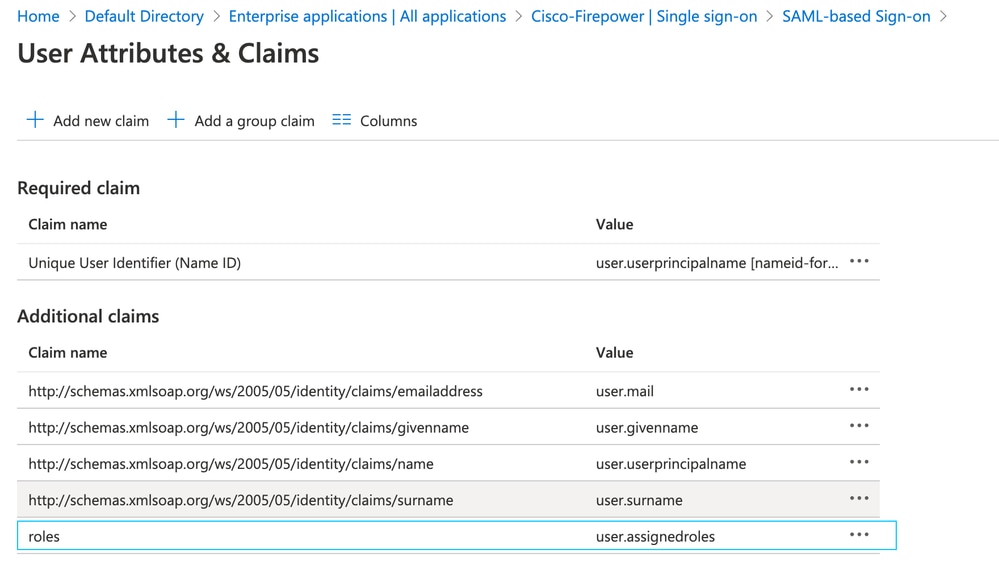

Schritt 2: Benutzerattribute und Ansprüche bearbeiten. Fügen Sie einen neuen Anspruch mit Name:-Rollen hinzu, und wählen Sie den Wert als user.assignedroles aus.

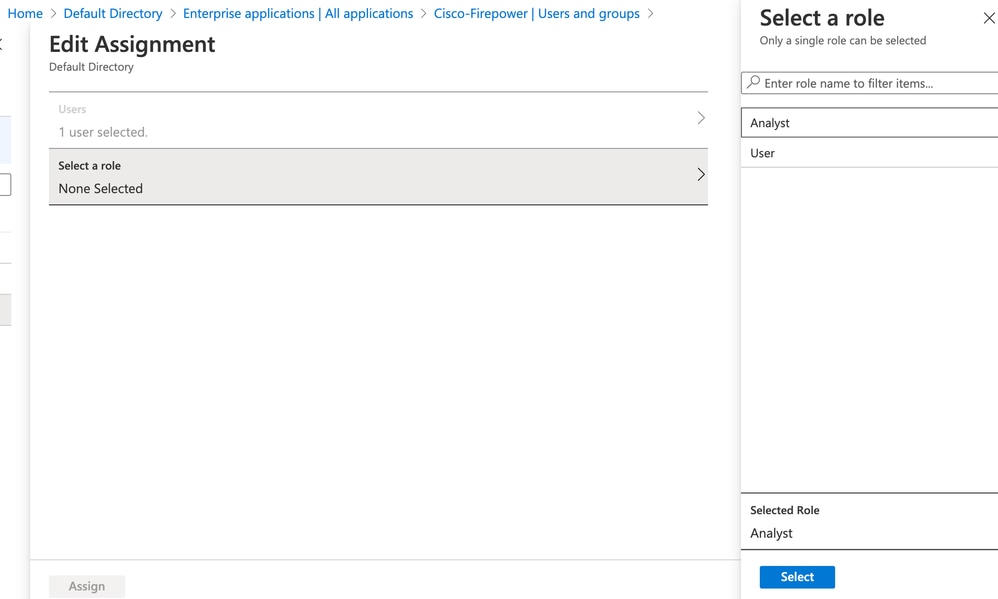

Schritt 3: Navigieren Sie zu <Anwendungsname> > Manifest. Bearbeiten Sie das Manifest. Die Datei ist im JSON-Format, und ein Standardbenutzer ist zum Kopieren verfügbar. Beispiel: Hier werden zwei Rollen erstellt: Benutzer und Analyst.

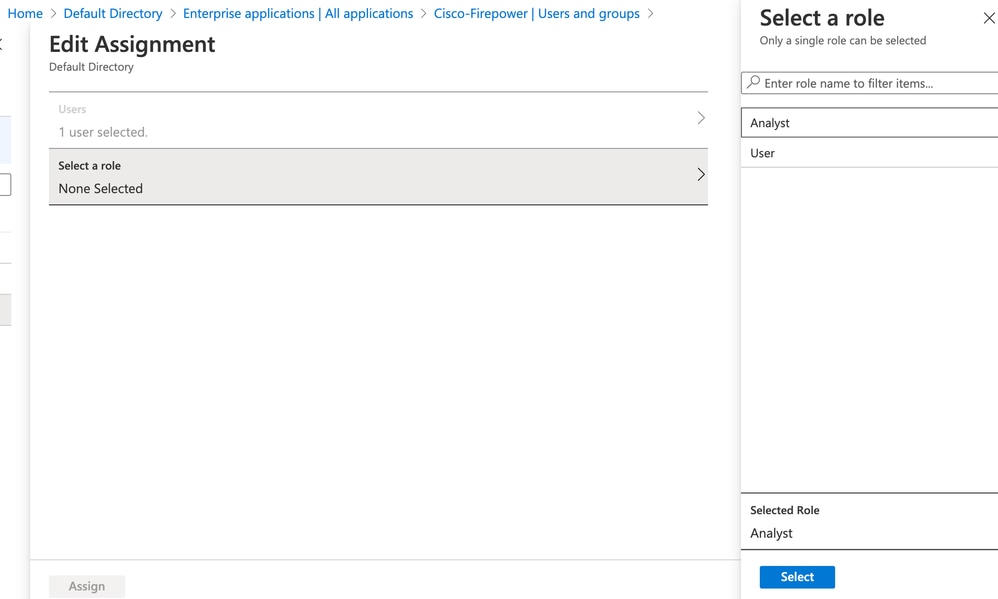

Schritt 4: Navigieren Sie zu <Anwendungsname> > Benutzer und Gruppen. Bearbeiten Sie den Benutzer, und weisen Sie die neu erstellten Rollen zu, wie in diesem Bild dargestellt.

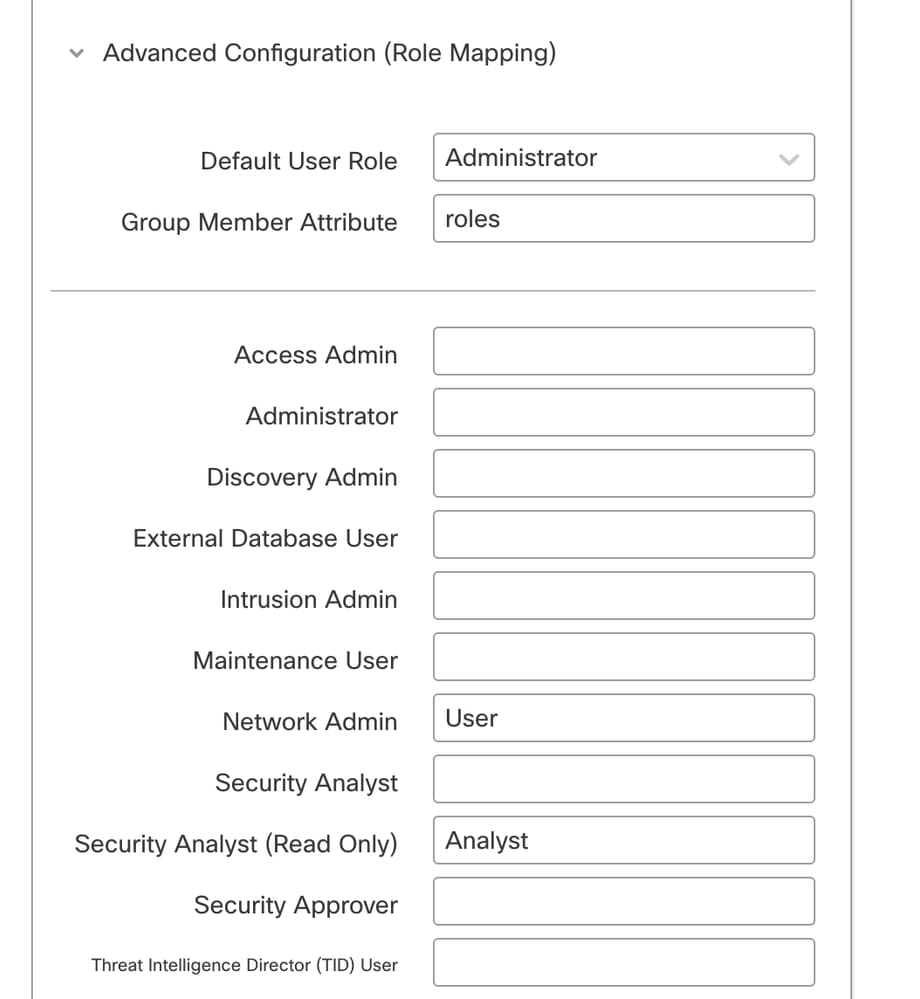

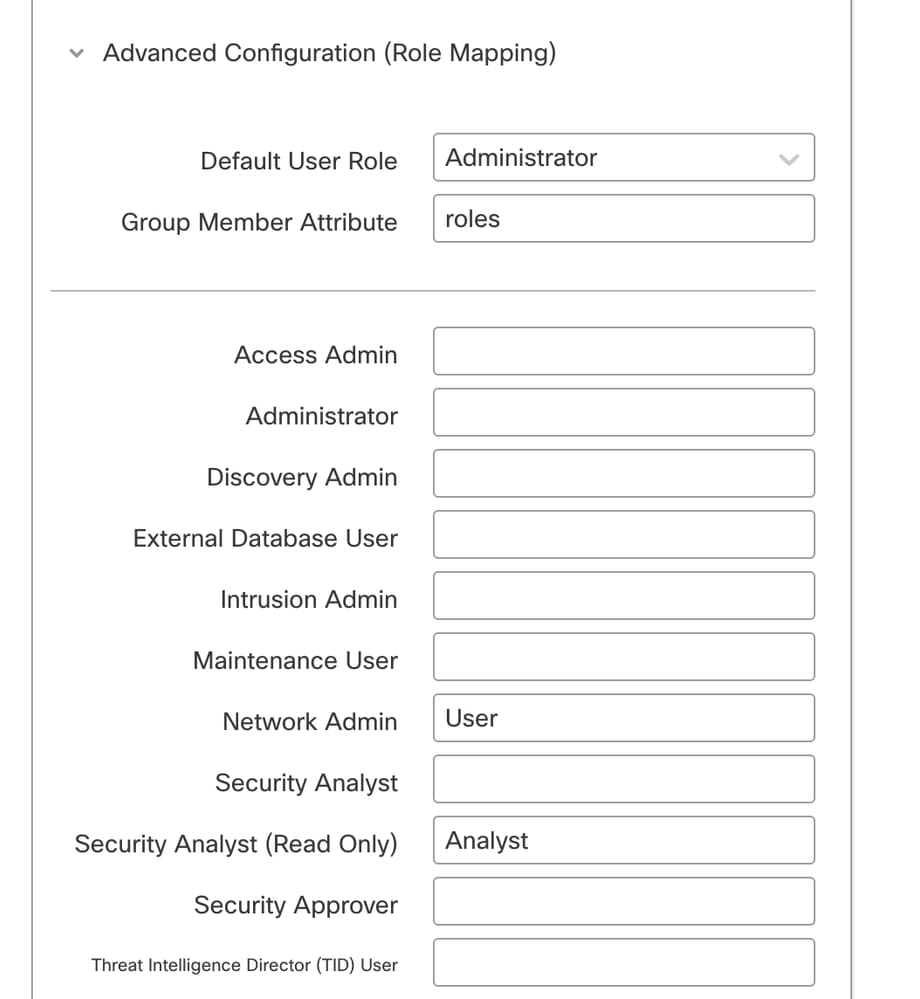

Schritt 4: Melden Sie sich bei FMC an, und bearbeiten Sie die erweiterte Konfiguration in SSO. For, Group Member Attribute: Weisen Sie den Rollen den Anzeigenamen zu, den Sie im Anwendungsmanifest angegeben haben.

Anschließend können Sie sich bei der entsprechenden Rolle anmelden.

Überprüfung

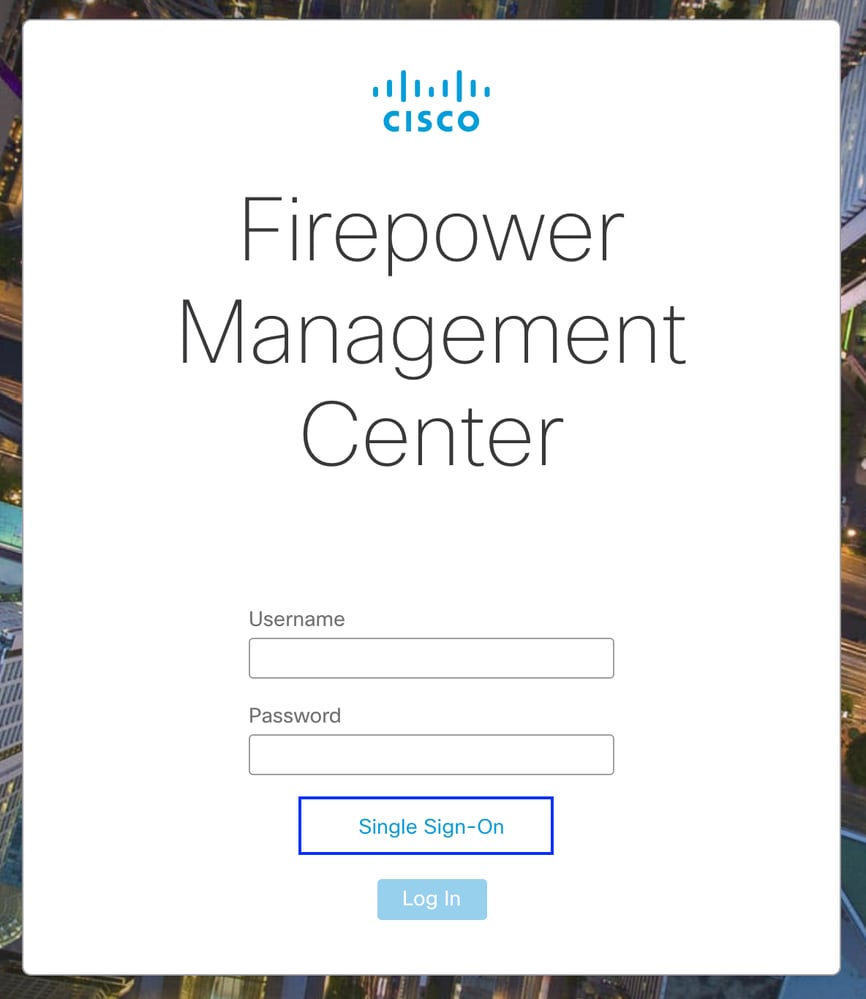

Schritt 1: Navigieren Sie in Ihrem Browser zur FMC-URL: https://<FMC-URL>. Klicken Sie auf Single Sign-On, wie in diesem Bild dargestellt.

Sie werden dann zur Microsoft-Anmeldeseite weitergeleitet, und bei erfolgreicher Anmeldung wird die FMC-Standardseite zurückgegeben.

Schritt 2: Navigieren Sie auf FMC zu System > Users, um den SSO-Benutzer anzuzeigen, der der Datenbank hinzugefügt wurde.

Fehlerbehebung

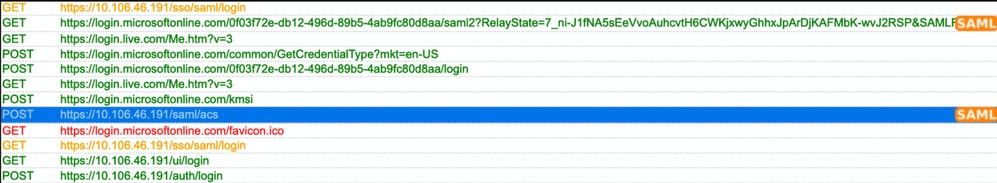

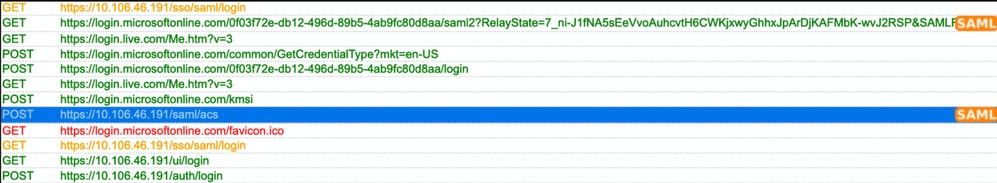

Überprüfen Sie die SAML-Authentifizierung, und dies ist der Workflow, den Sie für eine erfolgreiche Autorisierung erreichen (dieses Image stammt aus einer Laborumgebung):

SAML-Browserprotokolle

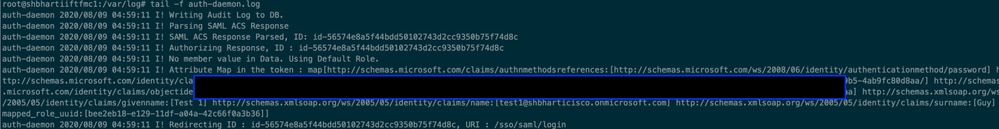

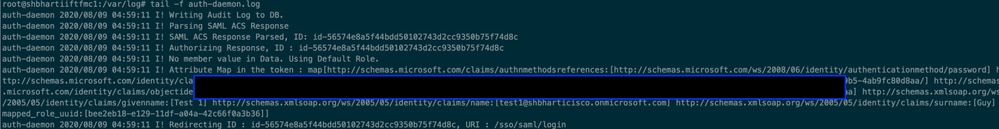

FMC SAML-Protokolle

Überprüfen Sie die SAML-Protokolle auf FMC unter /var/log/auth-daemon.log

Feedback

Feedback