Verständnis der Regelerweiterung auf FirePOWER-Geräten

Download-Optionen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird die Übersetzung der Zugriffskontrollregeln auf den Sensor beschrieben, wenn diese vom FirePOWER Management Center (FMC) bereitgestellt werden.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Kenntnisse der FirePOWER-Technologie

- Kenntnisse bei der Konfiguration von Zugriffskontrollrichtlinien auf FMC

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Firepower Management Center Version 6.0.0 und höher

- ASA Firepower Defense Image (ASA 5515-X, ASA 5525-X, ASA 5545-X, ASA 5555-X, ASA 5585-X) mit Software-Version 6.0.1 und höher

- ASA Firepower SFR-Image (ASA 5515-X, ASA 5525-X, ASA 5545-X, ASA 5555-X, ASA 5585-X) mit Software-Version 6.0.0 und höher

- Firepower 7000/8000-Serie - Sensorversion 6.0.0 und höher

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Hintergrundinformationen

Eine Zugriffskontrollregel wird mit einer oder mehreren Kombinationen dieser Parameter erstellt:

- IP-Adresse (Quelle und Ziel)

- Ports (Quelle und Ziel)

- URL (Vom System bereitgestellte Kategorien und benutzerdefinierte URLs)

- Anwendungserkennung

- VLANs

- Zonen

Basierend auf der Kombination der in der Zugriffsregel verwendeten Parameter ändert sich die Regelerweiterung auf dem Sensor. In diesem Dokument werden verschiedene Kombinationen von Regeln für das FMC und die entsprechenden Erweiterungen für die Sensoren vorgestellt.

Grundlegendes zur Regelerweiterung

Erweiterung einer IP-basierten Regel

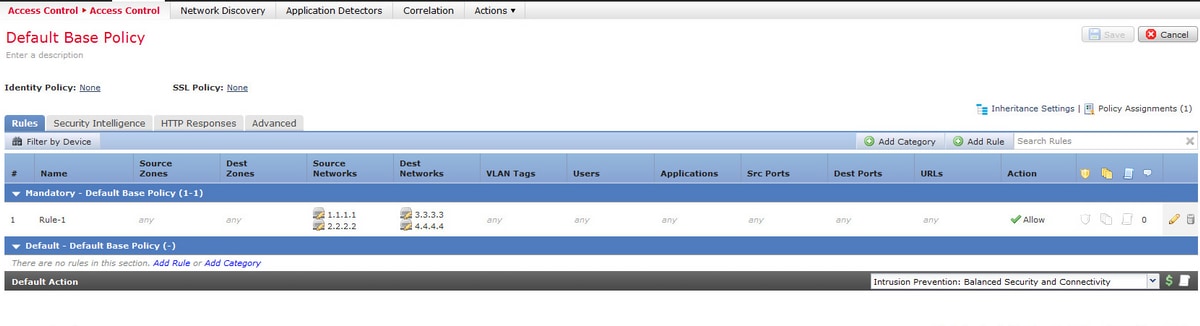

Berücksichtigen Sie die Konfiguration einer Zugriffsregel vom FMC aus, wie in der Abbildung dargestellt:

Dies ist eine einzige Regel für das Management Center. Nach der Bereitstellung auf dem Sensor wird sie jedoch in vier Regeln erweitert, wie im Bild gezeigt:

268436480 allow any 1.1.1.1 32 any any 3.3.3.3 32 any any any (log dcforward flowstart)

268436480 allow any 1.1.1.1 32 any any 4.4.4.4 32 any any any (log dcforward flowstart)

268436480 allow any 2.2.2.2 32 any any 3.3.3.3 32 any any any (log dcforward flowstart)

268436480 allow any 2.2.2.2 32 any any 4.4.4.4 32 any any any (log dcforward flowstart)

268435456 allow any any any any any any any any (ipspolicy 2)

Wenn Sie eine Regel mit zwei als Quelle konfigurierten Subnetzen und zwei als Zieladressen konfigurierten Hosts bereitstellen, wird diese Regel auf vier Regeln auf dem Sensor erweitert.

Hinweis: Wenn der Zugriff auf Basis von Zielnetzwerken blockiert werden soll, empfiehlt es sich, die Funktion "Blacklists" unter "Sicherheitsinformationen" zu verwenden.

Erweiterung einer IP-basierten Regel mithilfe einer benutzerdefinierten URL

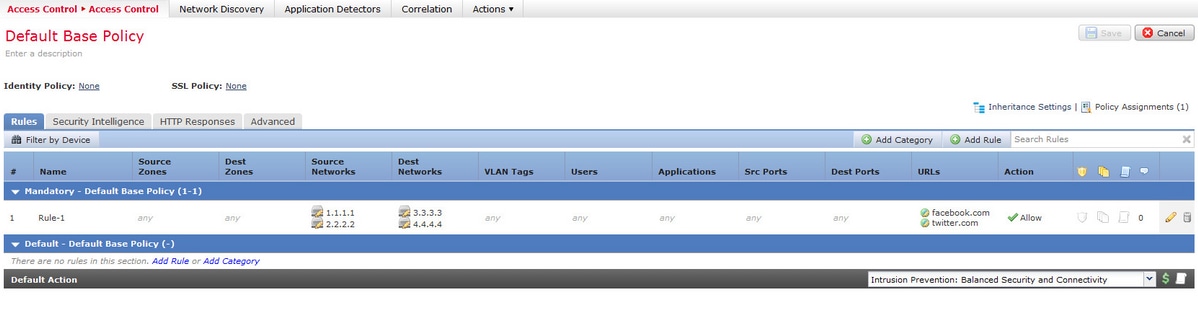

Betrachten Sie die Konfiguration einer Zugriffsregel vom FMC aus, wie im Bild gezeigt:

Dies ist eine einzige Regel für das Management Center. Nach der Bereitstellung auf dem Sensor wird sie jedoch in acht Regeln erweitert, wie im Bild gezeigt:

268436480 allow any 1.1.1.1 32 any any 3.3.3.3 32 any any any (log dcforward flowstart) (url "facebook.com")

268436480 allow any 1.1.1.1 32 any any 3.3.3.3 32 any any any (log dcforward flowstart) (url "twitter.com")

268436480 allow any 1.1.1.1 32 any any 4.4.4.4 32 any any any (log dcforward flowstart) (url "facebook.com")

268436480 allow any 1.1.1.1 32 any any 4.4.4.4 32 any any any (log dcforward flowstart) (url "twitter.com")

268436480 allow any 2.2.2.2 32 any any 3.3.3.3 32 any any any (log dcforward flowstart) (url "facebook.com")

268436480 allow any 2.2.2.2 32 any any 3.3.3.3 32 any any any (log dcforward flowstart) (url "twitter.com")

268436480 allow any 2.2.2.2 32 any any 4.4.4.4 32 any any any (log dcforward flowstart) (url "facebook.com")

268436480 allow any 2.2.2.2 32 any any 4.4.4.4 32 any any any (log dcforward flowstart) (url "twitter.com")

268435456 allow any any any any any any any any (ipspolicy 2)

Wenn Sie eine Regel mit zwei als Quelle konfigurierten Subnetzen, zwei als Zieladressen konfigurierten Hosts und zwei benutzerdefinierten URL-Objekten in einer einzigen Regel im Management Center bereitstellen, wird diese Regel auf acht Regeln auf dem Sensor erweitert. Das bedeutet, dass es für jede benutzerdefinierte URL-Kategorie eine Kombination aus Quell- und Ziel-IP/Port-Bereichen gibt, die konfiguriert und erstellt werden.

Erweiterung einer IP-basierten Regel über Ports

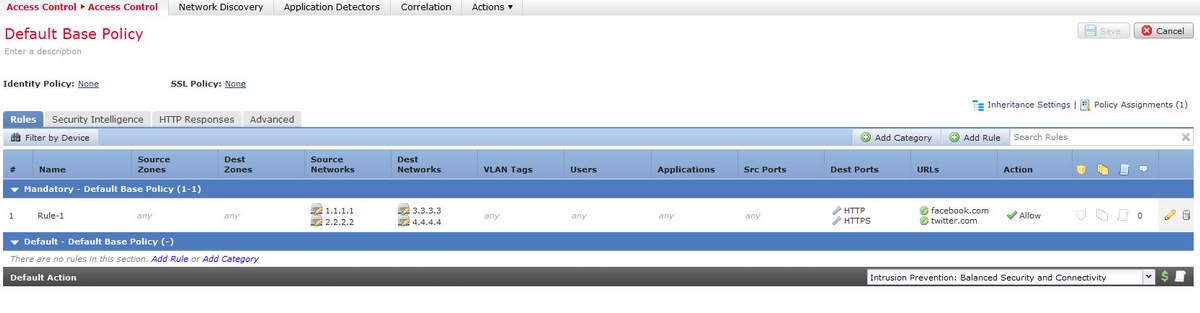

Betrachten Sie die Konfiguration einer Zugriffsregel vom FMC aus, wie im Bild gezeigt:

Dies ist eine einzige Regel für das Management Center. Nach der Bereitstellung auf dem Sensor wird sie jedoch in 16 Regeln erweitert, wie im Bild gezeigt:

268436480 allow any 1.1.1.1 32 any any 3.3.3.3 32 80 any 6 (log dcforward flowstart) (url "facebook.com")

268436480 allow any 1.1.1.1 32 any any 3.3.3.3 32 80 any 6 (log dcforward flowstart) (url "twitter.com")

268436480 allow any 1.1.1.1 32 any any 3.3.3.3 32 443 any 6 (log dcforward flowstart) (url "facebook.com")

268436480 allow any 1.1.1.1 32 any any 3.3.3.3 32 443 any 6 (log dcforward flowstart) (url "twitter.com")

268436480 allow any 1.1.1.1 32 any any 4.4.4.4 32 80 any 6 (log dcforward flowstart) (url "facebook.com")

268436480 allow any 1.1.1.1 32 any any 4.4.4.4 32 80 any 6 (log dcforward flowstart) (url "twitter.com")

268436480 allow any 1.1.1.1 32 any any 4.4.4.4 32 443 any 6 (log dcforward flowstart) (url "facebook.com")

268436480 allow any 1.1.1.1 32 any any 4.4.4.4 32 443 any 6 (log dcforward flowstart) (url "twitter.com")

268436480 allow any 2.2.2.2 32 any any 3.3.3.3 32 80 any 6 (log dcforward flowstart) (url "facebook.com")

268436480 allow any 2.2.2.2 32 any any 3.3.3.3 32 80 any 6 (log dcforward flowstart) (url "twitter.com")

268436480 allow any 2.2.2.2 32 any any 3.3.3.3 32 443 any 6 (log dcforward flowstart) (url "facebook.com")

268436480 allow any 2.2.2.2 32 any any 3.3.3.3 32 443 any 6 (log dcforward flowstart) (url "twitter.com")

268436480 allow any 2.2.2.2 32 any any 4.4.4.4 32 80 any 6 (log dcforward flowstart) (url "facebook.com")

268436480 allow any 2.2.2.2 32 any any 4.4.4.4 32 80 any 6 (log dcforward flowstart) (url "twitter.com")

268436480 allow any 2.2.2.2 32 any any 4.4.4.4 32 443 any 6 (log dcforward flowstart) (url "facebook.com")

268436480 allow any 2.2.2.2 32 any any 4.4.4.4 32 443 any 6 (log dcforward flowstart) (url "twitter.com")

268435456 allow any any any any any any any any (ipspolicy 2)

Wenn Sie eine Regel mit zwei als Quelle konfigurierten Subnetzen, zwei als Zieladressen konfigurierten Hosts und zwei benutzerdefinierten URL-Objekten bereitstellen, die für zwei Ports bestimmt sind, wird diese Regel auf 16 Regeln auf dem Sensor erweitert.

Hinweis: Wenn die Ports in der Zugriffsregel verwendet werden sollen, verwenden Sie Anwendungsdetektoren, die für Standardanwendungen vorhanden sind. Dies hilft, die Regelerweiterung effizient zu gestalten.

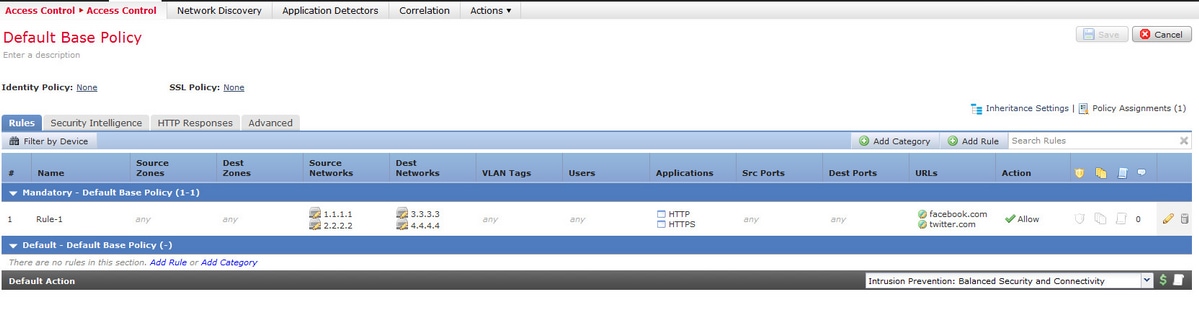

Betrachten Sie die Konfiguration einer Zugriffsregel vom FMC aus, wie im Bild gezeigt:

Wenn Sie Application Detectors anstelle von Ports verwenden, reduziert sich die Anzahl der erweiterten Regeln von sechzehn auf acht, wie im Bild gezeigt:

268436480 allow any 1.1.1.1 32 any any 3.3.3.3 32 any any any (log dcforward flowstart) (appid 676:1, 1122:1) (url "facebook.com")

268436480 allow any 1.1.1.1 32 any any 3.3.3.3 32 any any any (log dcforward flowstart) (appid 676:1, 1122:1) (url "twitter.com")

268436480 allow any 1.1.1.1 32 any any 4.4.4.4 32 any any any (log dcforward flowstart) (appid 676:1, 1122:1) (url "facebook.com")

268436480 allow any 1.1.1.1 32 any any 4.4.4.4 32 any any any (log dcforward flowstart) (appid 676:1, 1122:1) (url "twitter.com")

268436480 allow any 2.2.2.2 32 any any 3.3.3.3 32 any any any (log dcforward flowstart) (appid 676:1, 1122:1) (url "facebook.com")

268436480 allow any 2.2.2.2 32 any any 3.3.3.3 32 any any any (log dcforward flowstart) (appid 676:1, 1122:1) (url "twitter.com")

268436480 allow any 2.2.2.2 32 any any 4.4.4.4 32 any any any (log dcforward flowstart) (appid 676:1, 1122:1) (url "facebook.com")

268436480 allow any 2.2.2.2 32 any any 4.4.4.4 32 any any any (log dcforward flowstart) (appid 676:1, 1122:1) (url "twitter.com")

Erweiterung einer IP-basierten Regel mithilfe von VLANs

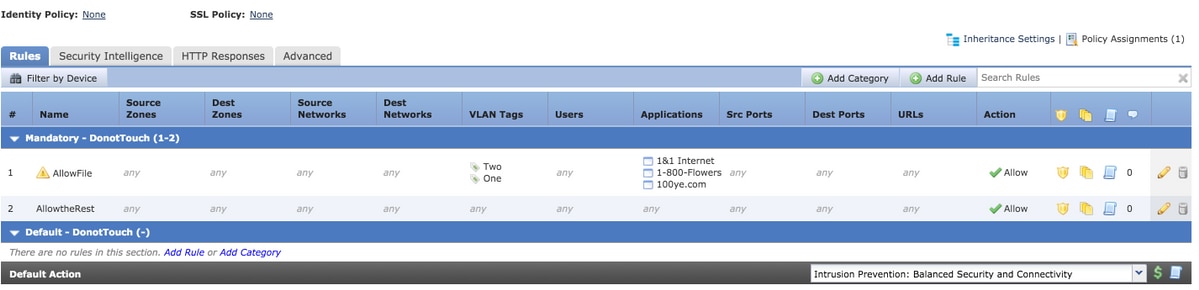

Betrachten Sie die Konfiguration einer Zugriffsregel vom FMC aus, wie im Bild gezeigt:

Die Rule AllowFile verfügt über eine einzige Zeile, die zwei VLAN-IDs mit einigen Anwendungsdetektoren, Zugriffsrichtlinien und Dateirichtlinien entspricht. Die Regel AllowFile wird auf zwei Regeln erweitert.

268436480 allow any any any any any any 1 any (log dcforward flowstart) (ipspolicy 5) (filepolicy 1 enable) (appid 535:4, 1553:4, 3791:4)

268436480 allow any any any any any any 2 any (log dcforward flowstart) (ipspolicy 5) (filepolicy 1 enable) (appid 535:4, 1553:4, 3791:4)

IPS-Richtlinien und Dateirichtlinien sind für jede Zugriffskontrollregel eindeutig. Es werden jedoch mehrere Anwendungsdetektoren in derselben Regel referenziert, sodass sie nicht an der Erweiterung teilnehmen. Wenn Sie eine Regel mit zwei VLAN-IDs und drei Anwendungsdetektoren betrachten, gibt es nur zwei Regeln, eine für jedes VLAN.

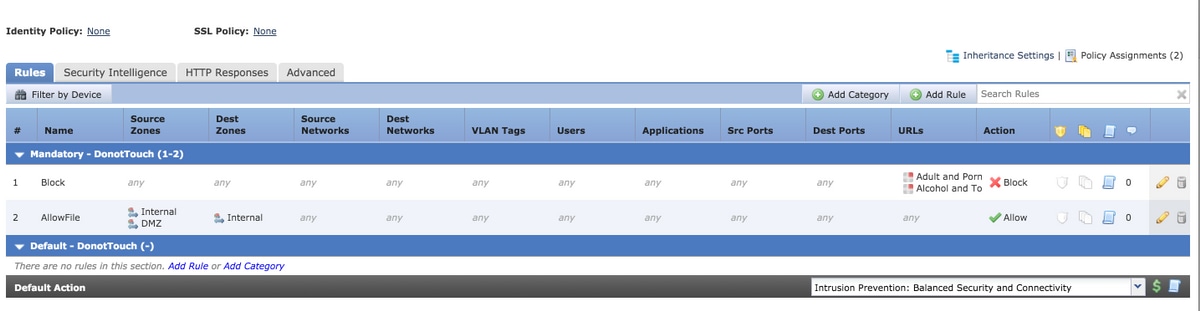

Erweiterung einer IP-basierten Regel mit URL-Kategorien

Betrachten Sie die Konfiguration einer Zugriffsregel vom FMC aus, wie im Bild gezeigt:

Die Block-Regel blockiert URL-Kategorien für Erwachsene und Pornografie Jede Reputation und Alkohol-und Tabakreputation 1-3. Dies ist eine einzelne Regel im Management Center, aber wenn Sie sie für den Sensor bereitstellen, wird sie in zwei Regeln aufgeteilt, wie in diesem Beispiel gezeigt:

268438530 deny any any any any any any any any (log dcforward flowstart) (urlcat 11)

268438530 deny any any any any any any any any (log dcforward flowstart) (urlcat 76) (urlrep le 60)

Wenn Sie eine einzelne Regel mit zwei als Quelle konfigurierten Subnetzen und zwei als Zieladressen konfigurierten Hosts sowie zwei benutzerdefinierte URL-Objekte bereitstellen, die für zwei Ports mit zwei URL-Kategorien bestimmt sind, wird diese Regel auf 32 Regeln auf dem Sensor erweitert.

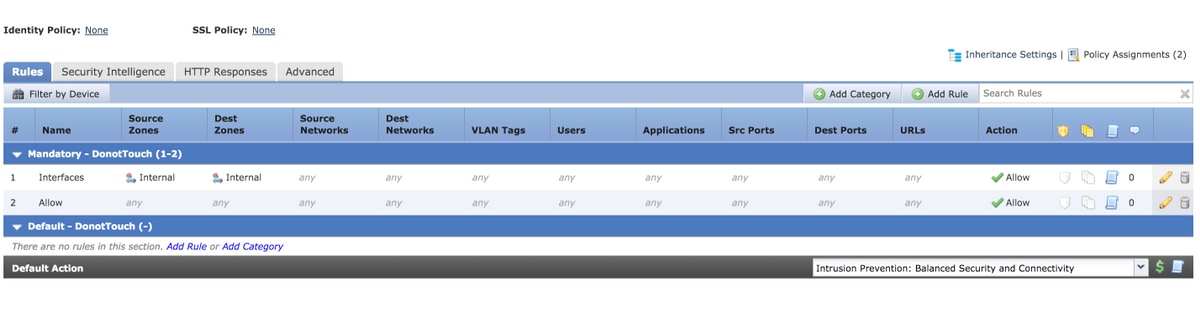

Erweiterung einer IP-basierten Regel um Zonen

Zonen werden Nummern zugewiesen, auf die in Richtlinien verwiesen wird.

Wenn in einer Richtlinie auf eine Zone verwiesen wird, diese Zone jedoch keiner Schnittstelle auf dem Gerät zugewiesen ist, an das die Richtlinie übertragen wird, wird die Zone als any angesehen, und any führt nicht zur Erweiterung von Regeln.

Wenn Quellzone und Zielzone in der Regel identisch sind, wird der Zonenfaktor als any angesehen und nur eine Regel wird hinzugefügt, da ANY nicht zu einer Erweiterung der Regeln führt.

Betrachten Sie die Konfiguration einer Zugriffsregel vom FMC aus, wie im Bild gezeigt:

Es gibt zwei Regeln. Für eine Regel sind Zonen konfiguriert, die Quell- und Zielzone sind jedoch identisch. Die andere Regel hat keine spezielle Konfiguration. In diesem Beispiel wird die Zugriffsregel Schnittstellen nicht in eine Regel übersetzt.

268438531 allow any any any any any any any any (log dcforward flowstart)<-----Allow Access Rule

268434432 allow any any any any any any any any (log dcforward flowstart) (ipspolicy 17)<----------Default Intrusion Prevention Rule

Auf dem Sensor erscheinen beide Regeln gleich, da zonenbasierte Kontrolle über dieselben Schnittstellen nicht zu einer Erweiterung führt.

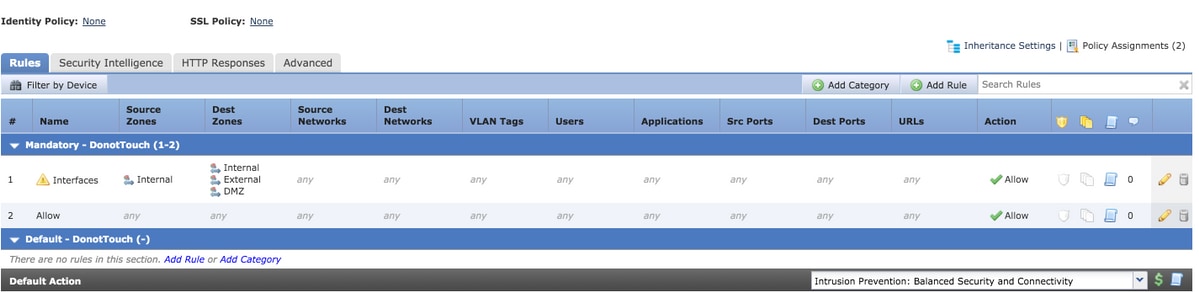

Die Erweiterung von Regeln für zonenbasierten Zugriff auf Zugriffskontrollregeln erfolgt, wenn die in der Regel referenzierte Zone einer Schnittstelle auf dem Gerät zugewiesen wird.

Betrachten Sie die Konfiguration einer Zugriffsregel vom FMC aus wie folgt:

Bei der Regel "Schnittstellen" handelt es sich um zonenbasierte Regeln, wobei die Quellzone die interne Zone und die Zielzone die interne, die externe und die DMZ darstellt. In dieser Regel werden interne und DMZ-Schnittstellenzonen an den Schnittstellen konfiguriert, externe sind auf dem Gerät nicht vorhanden.Dies ist die Erweiterung derselben:

268436480 allow 0 any any 2 any any any any (log dcforward flowstart) <------Rule for Internal to DMZ)

268438531 allow any any any any any any any any (log dcforward flowstart)<--------Allow Access rule

268434432 allow any any any any any any any any (log dcforward flowstart) (ipspolicy 17)<--------Default Intrusion Prevention: Balanced Security over Connectivity

Für ein bestimmtes Schnittstellenpaar wird eine Regel erstellt, die Intern > DMZ mit klarer Zonenspezifikation lautet, und es wird keine Intern > Interne Regel erstellt.

Die Anzahl der erweiterten Regeln ist proportional zur Anzahl der Zonenquell- und -zielpaare, die für gültige zugeordnete Zonen erstellt werden können und umfasst dieselben Quell- und Zielzonenregeln.

Hinweis: Deaktivierte Regeln vom FMC werden während der Richtlinienbereitstellung nicht propagiert und nicht auf den Sensor ausgedehnt.

Allgemeine Formel für Regelerweiterung

Anzahl der Regeln für den Sensor = (Anzahl der Quell-Subnetze oder -Hosts) * (Anzahl der Ziel-S) * (Anzahl der Quell-Ports) * (Anzahl der Ziel-Ports) * (Anzahl der benutzerdefinierten URLs)* (Anzahl der VLAN-Tags)* (Anzahl der URL-Kategorien) * (Anzahl der gültigen Quell- und Zielzonenpaare)

Hinweis: Bei den Berechnungen wird jeder Wert im Feld durch 1 ersetzt.Der Wert any in der Regelkombination wird als 1 betrachtet und erhöht oder erweitert die Regel nicht.

Fehlerbehebung bei Bereitstellungsfehler aufgrund von Regelerweiterung

Wenn nach dem Hinzufügen der Zugriffsregel ein Bereitstellungsfehler auftritt, führen Sie in den Fällen, in denen die Regel-Erweiterungsgrenze erreicht wurde, die unten genannten Schritte aus

Suchen Sie in der Datei /var/log/action.queue.log nach Meldungen mit den folgenden Schlüsselwörtern:

Fehler - zu viele Regeln - Schreibregel 28, max. Regeln 9094

Die obige Meldung zeigt an, dass ein Problem mit der Anzahl der Regeln besteht, die erweitert werden. Überprüfen Sie die Konfiguration auf dem FMC, um die Regeln basierend auf dem oben beschriebenen Szenario zu optimieren.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

16-Jun-2016 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Raghunath KulkarniCisco TAC-Techniker

- Avinash NCisco TAC-Techniker

- Prashant JoshiCisco TAC-Techniker

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback