Installieren und Aktualisieren von FTD auf FirePOWER-Appliances

Download-Optionen

-

ePub (2.0 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

Dieses Dokument beschreibt die Installation, das Upgrade und die Registrierung von Firepower Threat Defense (FTD) Software auf Firepower Appliances.

Voraussetzungen

Anforderungen

Es gibt keine spezifischen Anforderungen für dieses Dokument.

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco Firepower 4140 Security Appliance mit FXOS 2.0(1.37)

- FirePOWER Management Center mit 6.1.0.330

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

FTD ist ein vereinheitlichtes Software-Image, das auf folgenden Plattformen installiert werden kann:

- ASA5506-X, ASA5506W-X, ASA5506H-X, ASA5508-X, ASA5516-X

- ASA5512-X, ASA5515-X, ASA5525-X, ASA5545-X, ASA5555-X

- Firepower-Geräte (FPR2100, FPR4100, FPR9300)

- VMware (ESXi)

- Amazon Web Services (AWS)

- Kernel-basiertes virtuelles System (KVM)

- Integrated Service Router (ISR)-Modul

Konfigurieren

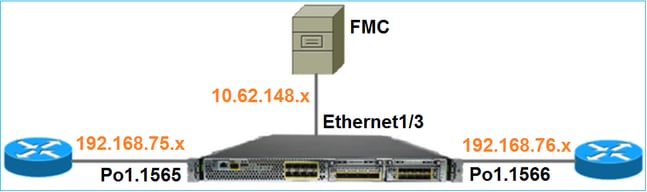

Netzwerkdiagramm

Aufgabe 1: FTD Software-Download

Navigieren Sie zu Next-Generation Firewalls (NGFW) > FirePOWER 4100 Series > FirePOWER 4140 Security Appliance, und wählen Sie "Firepower Threat Defense Software" aus, wie im Bild gezeigt.

Aufgabe 2: Überprüfen der FXOS-FTD-Kompatibilität

Voraussetzung für diese Aufgabe

Überprüfen Sie, ob die FXOS-Version, die auf dem Chassis ausgeführt wird, mit der FTD-Version kompatibel ist, die Sie im Sicherheitsmodul installieren möchten.

Lösung

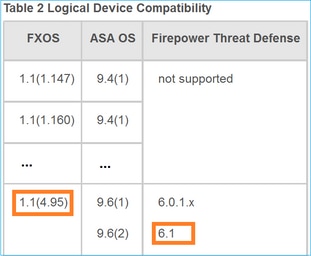

Schritt 1: Überprüfen Sie die FXOS-FTD-Kompatibilität.

Bevor Sie ein FTD-Image auf dem Modul/Blade installieren, stellen Sie sicher, dass das FirePOWER-Chassis eine kompatible FXOS-Software ausführt. Überprüfen Sie im FXOS-Kompatibilitätsleitfaden die Tabelle zur Kompatibilität logischer Geräte. Die mindestens erforderliche FXOS-Version für FTD 6.1.x ist 1.1(4.95), wie in Tabelle 2 gezeigt:

Wenn das FXOS-Image nicht mit dem FTD-Zielimage kompatibel ist, aktualisieren Sie zuerst die FXOS-Software.

Überprüfen des FXOS-Images

Methode 1: Aus Firepower Chassis Manager (FCM) UI Übersichtsseite, wie im Bild gezeigt:

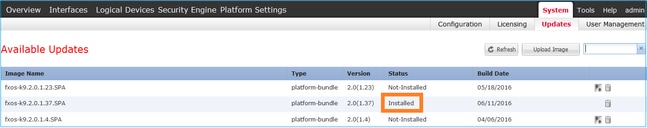

Methode 2. Navigieren Sie zur Seite FCM System > Update (FCM System > Aktualisieren), wie in der Abbildung dargestellt:

Methode 3: Aus FXOS-CLI:

FPR4100# show fabric-interconnect firmware

Fabric Interconnect A:

Running-Kern-Vers: 5.0(3)N2(4.01.35)

Running-Sys-Vers: 5.0(3)N2(4.01.35)

Package-Vers: 2.0(1.37)

Startup-Kern-Vers: 5.0(3)N2(4.01.35)

Startup-Sys-Vers: 5.0(3)N2(4.01.35)

Act-Kern-Status: Ready

Act-Sys-Status: Ready

Bootloader-Vers:

Aufgabe 3: FTD-Image in Firepower-Appliance hochladen

Voraussetzung für diese Aufgabe

Laden Sie das FTD-Image in das FPR4100-Gehäuse hoch.

Lösung

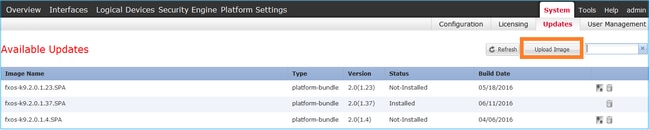

Methode 1 - Laden Sie das FTD-Bild von der FCM-Benutzeroberfläche hoch.

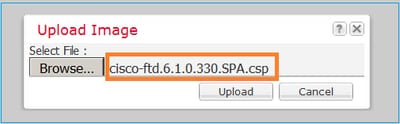

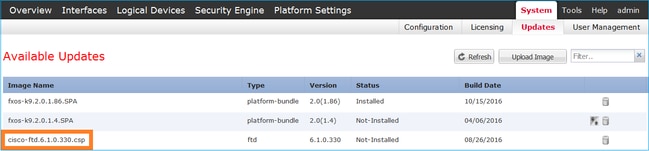

Melden Sie sich beim FPR4100 Chassis Manager an, und navigieren Sie zur Registerkarte System > Updates. Wählen Sie Bild hochladen, um die Datei hochzuladen, wie im Bild dargestellt.

Navigieren Sie zur FTD-Bilddatei, und klicken Sie auf Hochladen, wie im Bild gezeigt:

Akzeptieren Sie die Endbenutzer-Lizenzvereinbarung (EULA).

Die Überprüfung erfolgt wie im Bild dargestellt.

Methode 2: Hochladen des FTD-Image von der FXOS-CLI

Sie können das FTD-Image von einem FTP-, Secure Copy (SCP)-, Secure FTP (SFTP)- oder TFTP-Server hochladen.

Bevor die Image-Übertragung beginnt, überprüfen Sie die Verbindung zwischen der Managementschnittstelle des Gehäuses und dem Remote-Server:

FPR4100# connect local-mgmt FPR4100(local-mgmt)# ping 10.229.24.22 PING 10.229.24.22 (10.229.24.22) from 10.62.148.88 eth0: 56(84) bytes of data. 64 bytes from 10.229.24.22: icmp_seq=1 ttl=124 time=0.385 ms 64 bytes from 10.229.24.22: icmp_seq=2 ttl=124 time=0.577 ms 64 bytes from 10.229.24.22: icmp_seq=3 ttl=124 time=0.347 ms

Um das FTD-Image herunterzuladen, navigieren Sie zu diesem Bereich, und verwenden Sie den Befehl download image:

FPR4100# scope ssa FPR4100 /ssa # scope app-software FPR4100 /ssa/app-software # download image ftp://ftp_username@10.229.24.22/cisco-ftd.6.1.0.330.SPA.csp

Password:

So überwachen Sie den Fortschritt des Image-Uploads:

FPR4100 /ssa/app-software # show download-task detail

Downloads for Application Software:

File Name: cisco-ftd.6.1.0.330.SPA.csp

Protocol: Ftp

Server: 10.229.24.22

Port: 0

Userid: ftp

Path:

Downloaded Image Size (KB): 95040

Time stamp: 2016-12-11T20:27:47.856

State: Downloading

Transfer Rate (KB/s): 47520.000000

Current Task: downloading image cisco-ftd.6.1.0.330.SPA.csp from 10.229.24.22(FSM-STAGE:sam:dme:ApplicationDownloaderDownload:Local)

Verwenden Sie diesen Befehl, um den erfolgreichen Download zu überprüfen:

FPR4100 /ssa/app-software # show download-task

Downloads for Application Software:

File Name Protocol Server Port Userid State

------------------------------ ---------- ------------- ---------- --------- -----

cisco-ftd.6.1.0.330.SPA.csp Ftp 10.229.24.22 0 ftp Downloaded

Weitere Informationen:

KSEC-FPR4100 /ssa/app-software # show download-task fsm status expand

File Name: cisco-ftd.6.1.0.330.SPA.csp

FSM Status:

Affected Object: sys/app-catalogue/dnld-cisco-ftd.6.1.0.330.SPA.csp/fsm

Current FSM: Download

Status: Success

Completion Time: 2016-12-11T20:28:12.889

Progress (%): 100

FSM Stage:

Order Stage Name Status Try

------ ---------------------------------------- ------------ ---

1 DownloadLocal Success 1

2 DownloadUnpackLocal Success 1

File Name: Cisco_FTD_SSP_Upgrade-6.1.0-330.sh

Das Image wird im Chassis-Repository angezeigt:

KSEC-FPR4100 /ssa/app-software # exit

KSEC-FPR4100 /ssa # show app Application: Name Version Description Author Deploy Type CSP Type Is Default App ---------- ---------- ----------- ---------- ----------- ----------- -------------- asa 9.6.2.3 N/A cisco Native Application No ftd 6.1.0.330 N/A cisco Native Application No

Aufgabe 4: FTD-Management und Datenschnittstellen konfigurieren

Voraussetzung für diese Aufgabe

Konfigurieren und aktivieren Sie Management- und Datenschnittstellen für FTD auf der Firepower-Appliance.

Lösung

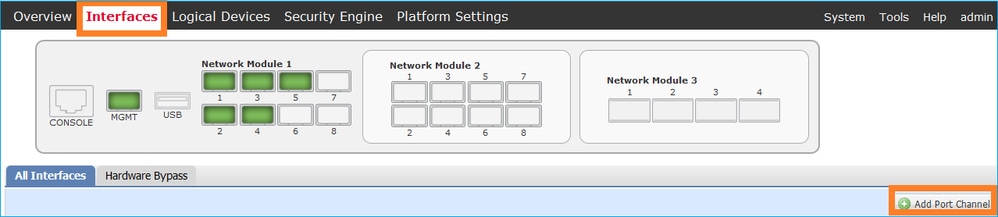

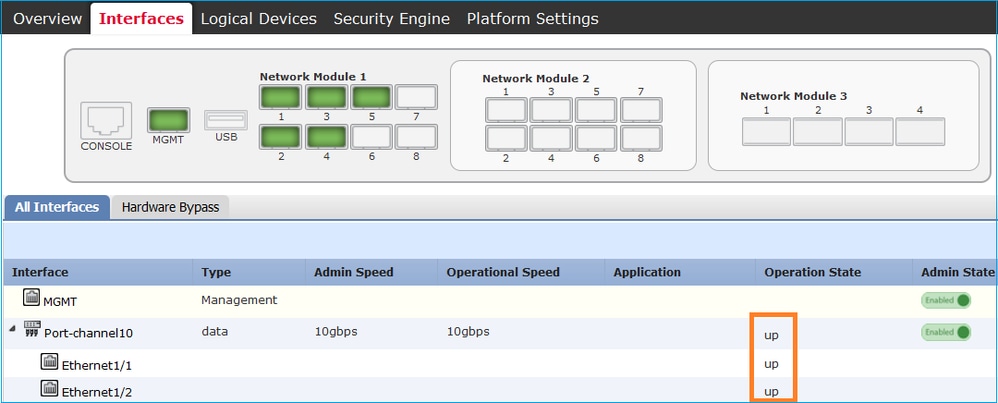

Um eine neue Schnittstelle zu erstellen, melden Sie sich beim FCM an, und navigieren Sie zur Registerkarte Interfaces (Schnittstellen). Die aktuellen Schnittstellen werden angezeigt. Um eine neue Port-Channel-Schnittstelle zu erstellen, wählen Sie die Schaltfläche Add Port Channel (Port-Channel hinzufügen), wie im Bild gezeigt:

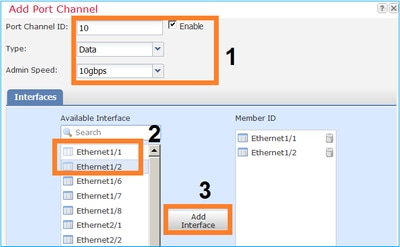

Schritt 1: Erstellen einer Port-Channel-Datenschnittstelle

Erstellen Sie eine neue Port-Channel-Schnittstelle, wie im Bild gezeigt:

| Port-Channel-ID |

10 |

| Typ |

Daten |

| Aktivieren |

Ja |

| Mitglieds-ID |

Ethernet1/1, Ethernet 1/2 |

Geben Sie als Port-Channel-ID einen Wert zwischen 1 und 47 ein.

Hinweis: Port-Channel 48 wird für Cluster verwendet.

Die Überprüfung erfolgt wie im Bild dargestellt.

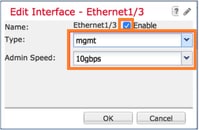

Schritt 2: Erstellen einer Management-Schnittstelle

Wählen Sie auf der Registerkarte Schnittstellen die Schnittstelle aus, wählen Sie Bearbeiten, und konfigurieren Sie die Management-Schnittstelle, wie im Bild dargestellt:

Aufgabe 5: Erstellen und Konfigurieren eines neuen logischen Geräts

Voraussetzung für diese Aufgabe

Erstellen Sie ein FTD als eigenständiges logisches Gerät und stellen Sie es bereit.

Lösung

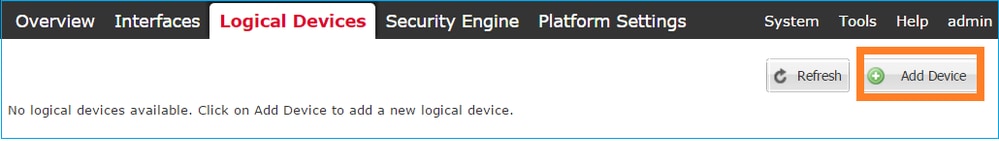

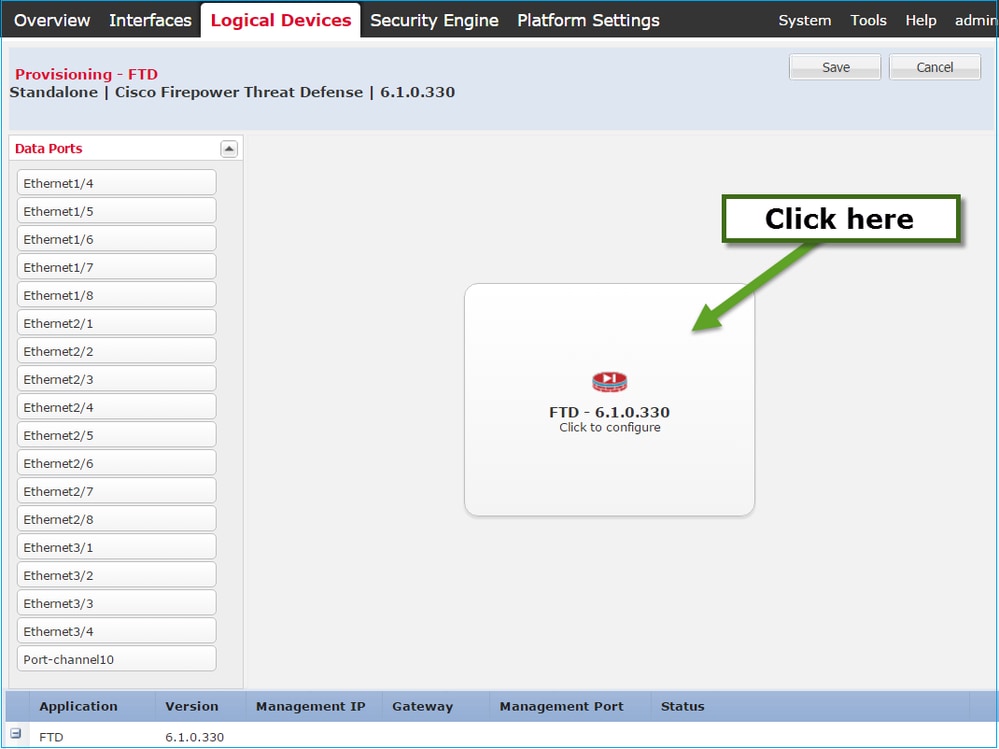

Schritt 1: Hinzufügen eines logischen Geräts

Navigieren Sie zur Registerkarte Logical Devices (Logische Geräte), und wählen Sie die Schaltfläche Add Device (Gerät hinzufügen), um ein neues logisches Gerät zu erstellen, wie im Bild gezeigt:

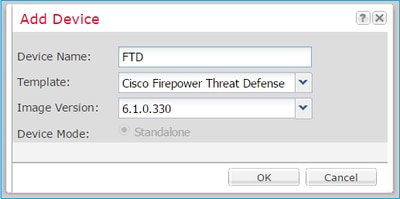

Konfigurieren Sie ein FTD-Gerät mit den im Bild gezeigten Einstellungen:

| Device Name (Gerätename) |

FTD |

| Vorlage |

Cisco FirePOWER Threat Defense |

| Bildversion |

6.1.0.330 |

Schritt 2: Booten des logischen Geräts

Nach der Erstellung des logischen Geräts wird das Fenster Provisioning - device_name angezeigt. Wählen Sie das Gerätesymbol, um die Konfiguration zu starten, wie im Bild gezeigt:

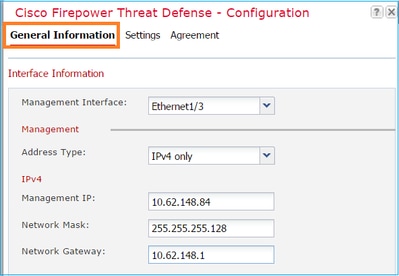

Konfigurieren Sie die Registerkarte "Allgemeine Informationen" des FTD, wie in der Abbildung dargestellt:

| Management-Schnittstelle |

Ethernet1/3 |

| Adresstyp |

Nur IPv4 |

| Management-IP |

10.62.148.84 |

| Netzwerkmaske |

255.255.255.128 |

| Netzwerk-Gateway |

10.62.148.1 |

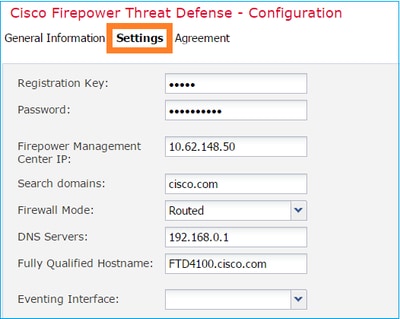

Konfigurieren Sie die Registerkarte FTD-Einstellungen, wie in der Abbildung dargestellt:

| Registrierungsschlüssel |

Cisco |

| Kennwort |

Pa$$w0d |

| FirePOWER Management Center-IP |

10.62.148.50 |

| Domänen suchen |

cisco.com |

| Firewall-Modus |

Geroutet |

| DNS-Server |

192.168.0.1 |

| Vollqualifizierter Hostname |

FTD4100.cisco.com |

| Eventing-Schnittstelle |

- |

Vergewissern Sie sich, dass die Vereinbarung akzeptiert wird, und wählen Sie OK aus.

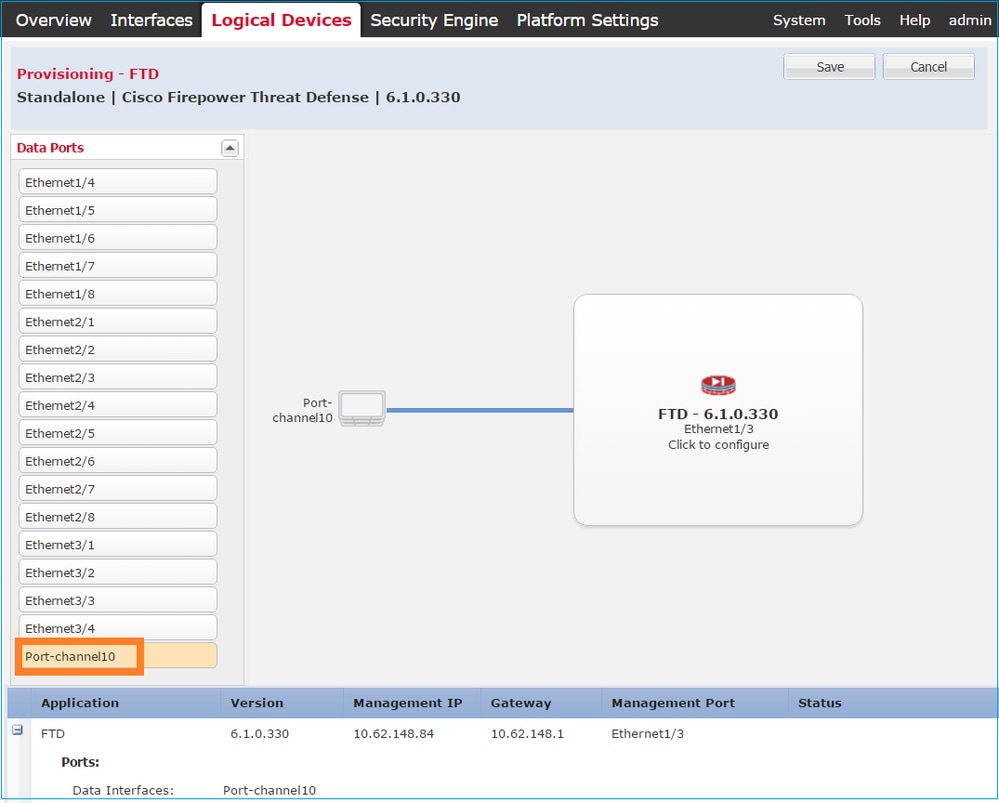

Schritt 3: Zuweisen der Datenschnittstellen

Erweitern Sie den Bereich Data Ports (Datenports), und wählen Sie jede Schnittstelle aus, die FTD zugewiesen werden soll. In diesem Szenario wurde eine Schnittstelle (Port-channel10) zugewiesen, wie in der Abbildung dargestellt:

Wählen Sie Speichern, um die Konfiguration abzuschließen.

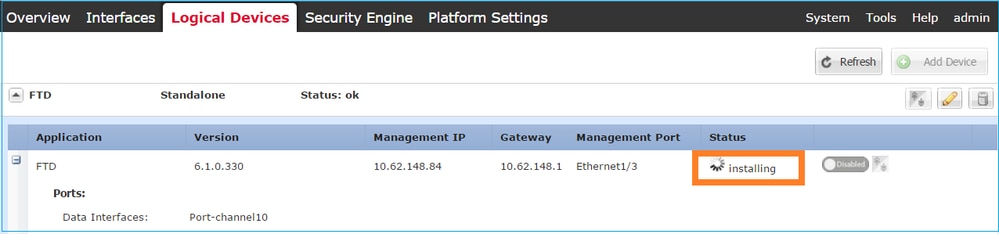

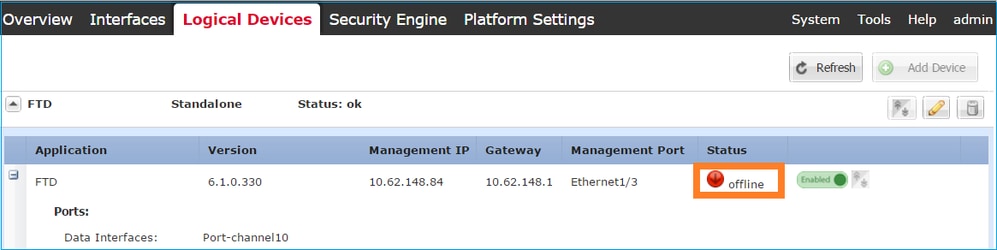

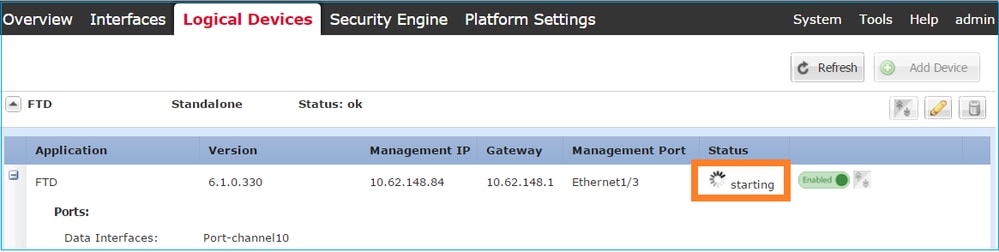

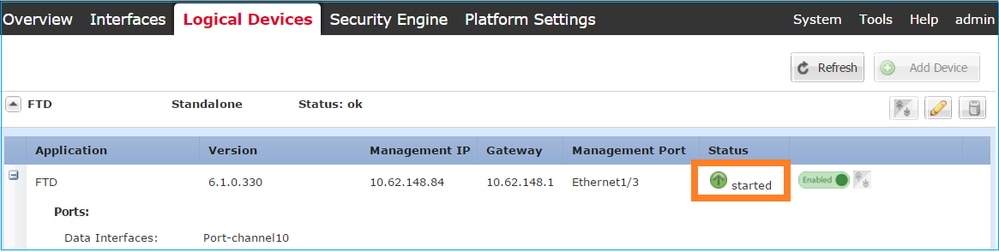

Schritt 4: Überwachen Sie den Installationsprozess.

So verläuft die FTD-Installation, wenn sie von der FCM-Benutzeroberfläche aus überwacht wird, wie in den Abbildungen gezeigt:

Überwachen Sie den Installationsvorgang über die FirePOWER CLI:

FPR4100# connect module 1 console Telnet escape character is '~'. Trying 127.5.1.1... Connected to 127.5.1.1. Escape character is '~'. CISCO Serial Over LAN: Close Network Connection to Exit Cisco FTD: CMD=-start, CSP-ID=cisco-ftd.6.1.0.330__ftd_001_JAD19500F7YHCNL7715, FLAG='' Cisco FTD starting ... Registering to process manager ... VNICs requested: 9,22 Cisco FTD started successfully. Cisco FTD initializing ... Firepower-module1>Setting up VNICs ... Found Firepower management vnic 18. No Firepower eventing vnic configured. Updating /ngfw/etc/sf/arc.conf ... Deleting previous CGroup Configuration ... Initializing Threat Defense ... [ OK ] Starting system log daemon... [ OK ] Stopping mysql... Dec 12 17:12:17 Firepower-module1 SF-IMS[14629]: [14629] pmtool:pmtool [ERROR] Unable to connect to UNIX socket at /ngfw/var/sf/run/PM_Control.sock: No such file or directory Starting mysql... Dec 12 17:12:17 Firepower-module1 SF-IMS[14641]: [14641] pmtool:pmtool [ERROR] Unable to connect to UNIX socket at /ngfw/var/sf/run/PM_Control.sock: No such file or directory Flushing all current IPv4 rules and user defined chains: ...success Clearing all current IPv4 rules and user defined chains: ...success Applying iptables firewall rules: Flushing chain `PREROUTING' Flushing chain `INPUT' Flushing chain `FORWARD' Flushing chain `OUTPUT' Flushing chain `POSTROUTING' Flushing chain `INPUT' Flushing chain `FORWARD' Flushing chain `OUTPUT' Applying rules successed Flushing all current IPv6 rules and user defined chains: ...success Clearing all current IPv6 rules and user defined chains: ...success Applying ip6tables firewall rules: Flushing chain `PREROUTING' Flushing chain `INPUT' Flushing chain `FORWARD' Flushing chain `OUTPUT' Flushing chain `POSTROUTING' Flushing chain `INPUT' Flushing chain `FORWARD' Flushing chain `OUTPUT' Applying rules successed Starting nscd... mkdir: created directory '/var/run/nscd' [ OK ] Starting , please wait......complete. Firstboot detected, executing scripts Executing S01virtual-machine-reconfigure [ OK ] Executing S02aws-pull-cfg [ OK ] Executing S02configure_onbox [ OK ] Executing S04fix-httpd.sh [ OK ] Executing S06addusers [ OK ] Executing S07uuid-init [ OK ] Executing S08configure_mysql [ OK ] ************ Attention ********* Initializing the configuration database. Depending on available system resources (CPU, memory, and disk), this may take 30 minutes or more to complete. ************ Attention ********* Executing S09database-init [ OK ] Executing S11database-populate [ OK ] Executing S12install_infodb [ OK ] Executing S15set-locale.sh [ OK ] Executing S16update-sensor.pl [ OK ] Executing S19cert-tun-init [ OK ] Executing S20cert-init [ OK ] Executing S21disable_estreamer [ OK ] Executing S25create_default_des.pl [ OK ] Executing S30init_lights_out_mgmt.pl [ OK ] Executing S40install_default_filters.pl [ OK ] Executing S42install_default_dashboards.pl [ OK ] Executing S43install_default_report_templates.pl [ OK ] Executing S44install_default_app_filters.pl [ OK ] Executing S45install_default_realms.pl [ OK ] Executing S47install_default_sandbox_EO.pl [ OK ] Executing S50install-remediation-modules [ OK ] Executing S51install_health_policy.pl [ OK ] Executing S52install_system_policy.pl [ OK ] Executing S53change_reconciliation_baseline.pl [ OK ] Executing S70remove_casuser.pl [ OK ] Executing S70update_sensor_objects.sh [ OK ] Executing S85patch_history-init [ OK ] Executing S90banner-init [ OK ] Executing S96grow_var.sh [ OK ] Executing S96install_vmware_tools.pl [ OK ] ********** Attention ********** Initializing the system's localization settings. Depending on available system resources (CPU, memory, and disk), this may take 10 minutes or more to complete. ********** Attention ********** Executing S96localize-templates [ OK ] Executing S96ovf-data.pl [ OK ] Executing S97compress-client-resources [ OK ] Executing S97create_platinum_forms.pl [ OK ] Executing S97install_cas [ OK ] Executing S97install_cloud_support.pl [ OK ] Executing S97install_geolocation.pl [ OK ] Executing S97install_ssl_inspection.pl [ OK ] Executing S97update_modprobe.pl [ OK ] Executing S98check-db-integrity.sh [ OK ] Executing S98htaccess-init [ OK ] Executing S98is-sru-finished.sh [ OK ] Executing S99correct_ipmi.pl [ OK ] Executing S99start-system [ OK ] Executing S99z_db_restore [ OK ] Executing S99_z_cc-integrity.sh [ OK ] Firstboot scripts finished. Configuring NTP... [ OK ] insmod: ERROR: could not insert module /lib/modules/kernel/drivers/uio/igb_uio.ko: File exists rw console=ttyS0,38400 loglevel=2 auto kstack=128 reboot=force panic=1 ide_generic.probe_mask=0x1 ide1=noprobe pci=nocrs processor.max_cstate=1 iommu=pt platform=sspxru boot_img=disk0:/fxos-lfbff-k8.9.6.1.150.SPA ciscodmasz=786432 cisconrsvsz=2359296 hugepagesz=1g hugepages=24 ssp_mode=0 Fru Size : 512 bytes Done VNIC command successful VNIC command successful fatattr: FAT_IOCTL_GET_ATTRIBUTES: Inappropriate ioctl for device fatattr: can't open '/mnt/disk0/.private2': No such file or directory fatattr: can't open '/mnt/disk0/.ngfw': No such file or directory Model reconfigure detected, executing scripts Pinging mysql Found mysql is running Executing 45update-sensor.pl [ OK ] Executing 55recalculate_arc.pl [ OK ] Mon Dec 12 17:16:15 UTC 2016 Starting MySQL... Pinging mysql Pinging mysql, try 1 Found mysql is running Detecting expanded storage... Running initializeObjects... Stopping MySQL... Killing mysqld with pid 32651 Wait for mysqld to exit\c done Mon Dec 12 17:16:21 UTC 2016 Starting sfifd... [ OK ] Starting Cisco Firepower 4140 Threat Defense, please wait...No PM running! ...started. Cisco FTD initialization finished successfully. ... output omitted ... Reading from flash... ! Cryptochecksum (changed): b1abfa7e 63faee14 affdddb0 9bc9d8cd INFO: Power-On Self-Test in process. ....................................................................... INFO: Power-On Self-Test complete. INFO: Starting HW-DRBG health test (DRBG 0)... INFO: HW-DRBG health test (DRBG 0) passed. INFO: Starting HW-DRBG health test (DRBG 1)... INFO: HW-DRBG health test (DRBG 1) passed. INFO: Starting SW-DRBG health test... INFO: SW-DRBG health test passed. Firepower-module1>

Firepower-module1>show services status

Services currently running:

Feature | Instance ID | State | Up Since

-----------------------------------------------------------

ftd | 001_JAD19500F7YHCNL7715 | RUNNING | :00:08:07

Aufgabe 6: FTD beim FirePOWER Management Center (FMC) registrieren

Voraussetzung für diese Aufgabe

FTD beim FMC registrieren.

Lösung

Schritt 1: Überprüfen der grundlegenden Verbindung zwischen FTD und FMC

Bevor Sie das FTD beim FMC registrieren, überprüfen Sie die grundlegende Verbindung zwischen dem FTD und dem FMC:

Firepower-module1>connect ftd

Connecting to ftd console... enter exit to return to bootCLI

> ping system 10.62.148.50

PING 10.62.148.50 (10.62.148.50) 56(84) bytes of data.

64 bytes from 10.62.148.50: icmp_seq=1 ttl=64 time=0.133 ms

64 bytes from 10.62.148.50: icmp_seq=2 ttl=64 time=0.132 ms

64 bytes from 10.62.148.50: icmp_seq=3 ttl=64 time=0.123 ms

Aufgrund der Bootstrap-Konfiguration hat das FTD das Manager-FMC bereits konfiguriert:

> show managers Host : 10.62.148.50 Registration Key : **** Registration : pending RPC Status :

Schritt 2: FTD zum FMC hinzufügen.

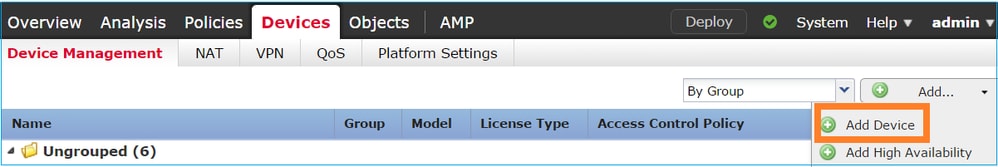

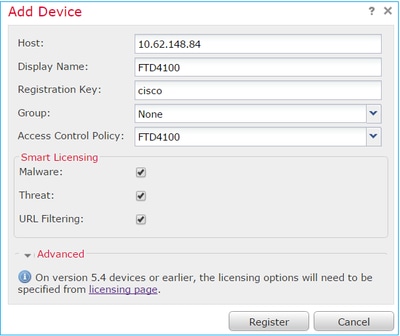

Navigieren Sie auf dem FMC zur Registerkarte Devices (Geräte) > Device Management (Geräteverwaltung), und navigieren Sie zu Add (Hinzufügen) > Add Device (Gerät hinzufügen), wie im Bild gezeigt:

Konfigurieren Sie die FTD-Geräteeinstellungen wie im Bild gezeigt:

Wählen Sie die Schaltfläche Registrieren.

Überprüfen Sie auf dem FMC die Aufgaben, um zu sehen, wie die Registrierung verläuft. Neben der Registrierung hat das FÜZ auch folgende Aufgaben:

- Erkennt das FTD-Gerät (ruft die aktuelle Schnittstellenkonfiguration ab).

- Stellt die ursprüngliche Richtlinie bereit.

Die Registrierung ist erfolgreich, wie im Bild gezeigt:

Hinweis: In Version 6.1 wurde der FirePOWER Device Manager (FDM) eingeführt, um die interne Verwaltung zu ermöglichen. Eine FTD, die auf einer FirePOWER-Appliance installiert ist, kann nicht vom FDM verwaltet werden.

Aufgabe 7: FTD-Upgrade

Voraussetzung für diese Aufgabe

Führen Sie ein FTD-Upgrade von 6.1.0.330 auf 6.1.0.1 durch.

Lösung

Schritt 1: Überprüfen der Kompatibilität

Überprüfen Sie die FXOS-Versionshinweise, um sicherzustellen, dass die FTD-Zielversion mit der FXOS-Software kompatibel ist. Aktualisieren Sie ggf. zuerst die FXOS-Software.

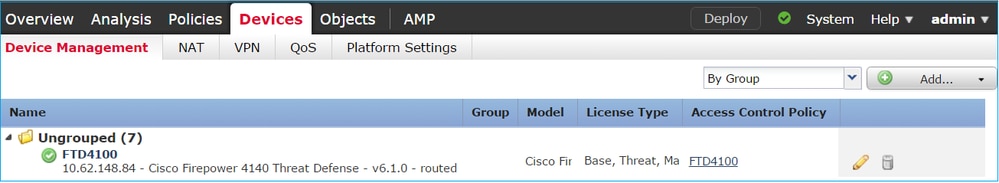

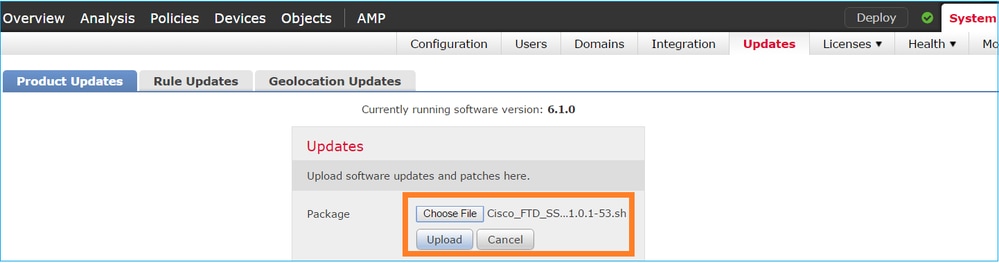

Schritt 2: FTD aktualisieren.

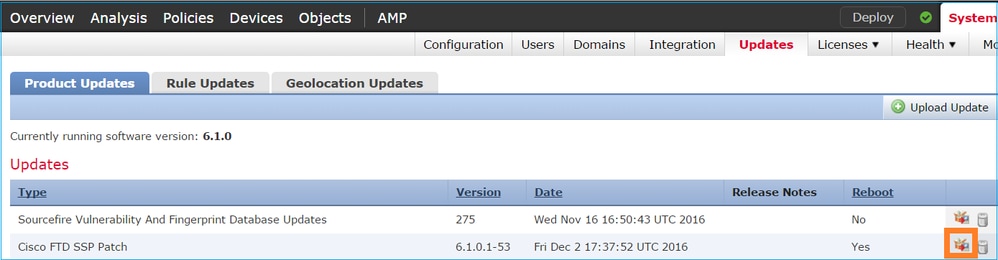

Die FTD-Software wird vom FMC verwaltet, nicht vom FCM. Um das FTD-Modul zu aktualisieren, stellen Sie eine Verbindung mit dem FMC her, navigieren Sie zur Seite System > Updates, und wählen Sie Upload Update (Aktualisierung hochladen) aus, wie im Bild dargestellt.

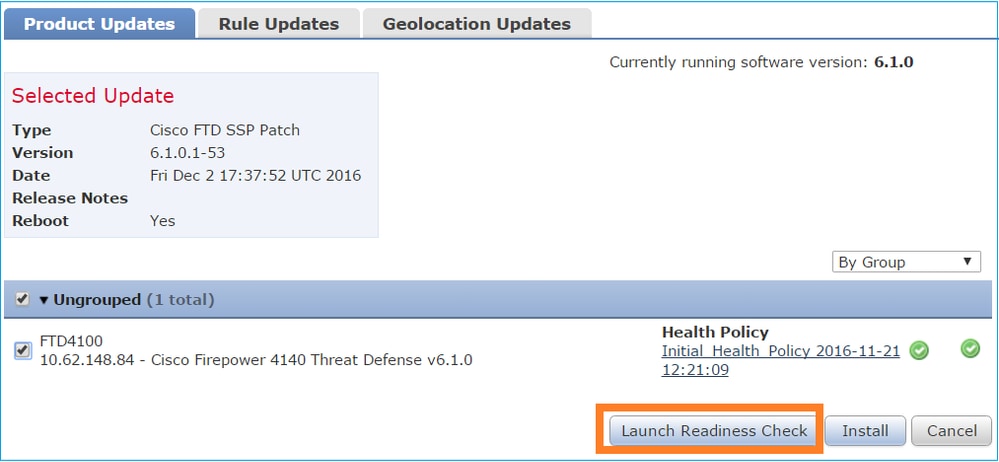

Installieren Sie das Update auf dem FTD-Modul, wie in den Abbildungen gezeigt:

Optional können Sie eine Bereitschaftsprüfung starten:

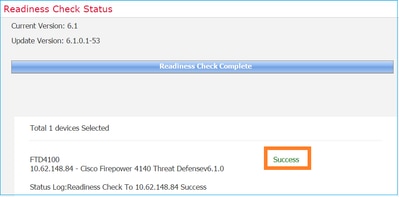

Die folgende Abbildung zeigt eine erfolgreiche Bereitschaftsprüfung:

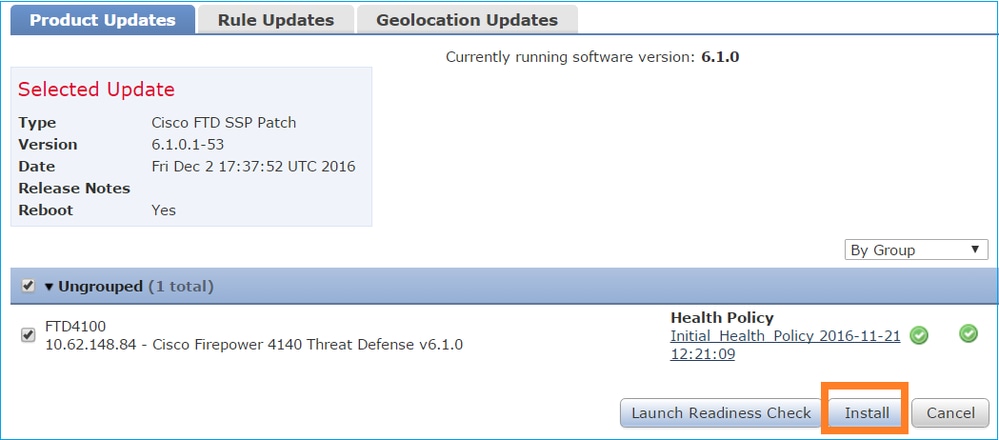

Um den Upgrade-Prozess zu starten, klicken Sie auf Installieren, wie im Image gezeigt:

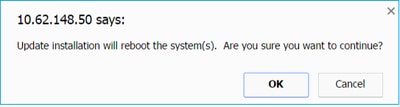

Das Upgrade erfordert einen FTD-Neustart, wie im Image gezeigt:

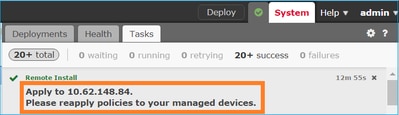

Ähnlich wie bei der FTD-Installation kann der FTD-Upgrade-Prozess über die FMC-Benutzeroberfläche (Aufgaben) überwacht werden. Der Fortschritt der Aktualisierung kann über die FTD-CLI (CLISH-Modus) verfolgt werden.

Implementieren Sie nach Abschluss des Upgrades eine Richtlinie für das FTD, wie im Bild gezeigt:

Verifizierung

Aus der FMC-Benutzeroberfläche, wie im Bild dargestellt:

Aus der FCM-Benutzeroberfläche, wie im Bild gezeigt:

Über die Chassis-CLI:

FPR4100# scope ssa FPR4100 /ssa # show app-instance Application Name Slot ID Admin State Operational State Running Version Startup Version Cluster Oper State -------------------- ---------- --------------- -------------------- --------------- --------------- ------------------ ftd 1 Enabled Online 6.1.0.1.53 6.1.0.330 Not Applicable

Aus der FTD-CLI:

FPR4100# connect module 1 console Telnet escape character is '~'. Trying 127.5.1.1... Connected to 127.5.1.1. Escape character is '~'. CISCO Serial Over LAN: Close Network Connection to Exit > show version ---------------[ FTD4100.cisco.com ]---------------- Model : Cisco Firepower 4140 Threat Defense (76) Version 6.1.0.1 (Build 53) UUID : 22c66994-c08e-11e6-a210-931f3c6bbbea Rules update version : 2016-03-28-001-vrt VDB version : 275 ---------------------------------------------------- >

Firepower 2100

Die FTD auf der Firepower 2100 verwendet ein einzelnes Paket, das sowohl FXOS- als auch FTD-Images enthält. Die Installations- und Upgrade-Verfahren unterscheiden sich daher von denen beim FP4100/FP9300.

FTD-Installation auf FP2100

Es gibt vier verschiedene Verfahren, die fallabhängig sind:

Fall 1: Löschen der Konfiguration und Neustarten des Systems mit demselben FTD-Image

Fall 2: Erstellen Sie ein neues Image des Systems mit einer neuen Anwendungssoftwareversion.

Fall 3: Setzen Sie das System erneut auf die Werkseinstellungen zurück.

Fall 4: Nehmen Sie ein neues Image des Systems auf die Werkseinstellungen vor (Admin-Kennwortwiederherstellung).

Nähere Informationen zu den einzelnen Fällen und deren Vorgehensweise finden Sie unter:

Fall 2 erfüllt die meisten FTD-Installationsfälle, während Fall 3 (Format und Boot von ROMMON) in bestimmten Fällen verwendet werden kann (z. B. System ist instabil oder in einem Boot-Loop usw.).

FTD-Upgrade auf FP2100

Da es kein separates FXOS-Paket gibt, führen Sie zum Upgrade eines FTD auf FP2100 die folgenden Schritte aus:

Schritt 1: Überprüfen der Kompatibilität

Wenn das FTD von FMC verwaltet wird (externes Management), überprüfen Sie den Abschnitt Kompatibilität in den FTD-Versionshinweisen für das Softwareziel.

Schritt 2: Falls erforderlich, sollten Sie zunächst das FMC aktualisieren. Führen Sie immer die FMC-Softwareversion aus, die der FTD-Zielsoftwareversion entspricht oder höher ist.

Schritt 3: FTD aktualisieren.

Es ist das gleiche Verfahren anzuwenden, wie es für FP4100/9300 dokumentiert wurde. Wichtige Dokumente, die vor einer Aktualisierung des FTD zu lesen sind:

- FTD-Versionshinweise (Wenn Sie beispielsweise ein Upgrade auf Version 6.3.0.2 durchführen möchten, überprüfen Sie die Versionshinweise 6.3.0.2, um die Upgrade-Pfade und alle relevanten Details zu überprüfen.) Versionshinweise

- FMC Upgrade-Leitfaden (Kapitel: Upgrade Firepower Threat Defense: Andere Geräte) Cisco Firepower Management Center Upgrade-Leitfaden, Version 6.0-7.0

Überprüfung

Für diese Konfiguration ist derzeit kein Überprüfungsverfahren verfügbar.

Fehlerbehebung

Es sind derzeit keine spezifischen Informationen zur Fehlerbehebung für diese Konfiguration verfügbar.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

4.0 |

06-Sep-2024 |

Formatierung, Abstand, Stil aktualisiert. |

3.0 |

16-Aug-2023 |

Aktualisierte PII, maschinelle Übersetzung, Stilanforderungen, MDF-Tags und Formatierung. |

2.0 |

20-Jul-2022 |

Rezertifizierung |

1.0 |

01-Nov-2017 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Olga YakovenkoLeader Customer Delivery

- Mikis ZafeiroudisCustomer Delivery Engineering Technical Leader

- Dinkar SharmaTechnical Marketing Engineering Technical Leader

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback