FTD-Zugriffskontrollrichtlinien-Regelaktionen klären

Download-Optionen

-

ePub (3.8 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument werden die verschiedenen verfügbaren Aktionen der Zugriffskontrollrichtlinie (Access Control Policy, ACP) und der Vorfilterrichtlinie von Firepower Threat Defense (FTD) beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Flow-Offload

- Paketerfassung auf Firepower Threat Defense-Appliances

- Paketverfolgung und -erfassung mit der Trace-Option auf FTD-Appliances

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco Firepower 4110 Threat Defense Version 6.4.0 (Build 113) und 6.6.0 (Build 90)

- Firepower Management Center (FMC) Version 6.4.0 (Build 113) und 6.6.0 (Build 90)

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Verwandte Produkte

Dieses Dokument kann auch für die folgenden Hardware- und Softwareversionen verwendet werden:

- ASA5506-X, ASA5506W-X, ASA5506H-X, ASA5508-X, ASA5516-X

- ASA5512-X, ASA5515-X, ASA5525-X, ASA5545-X, ASA5555-X

- FPR1000, FPR2100, FPR4100, FPR9300

- VMware (ESXi), Amazon Web Services (AWS), Kernel-based Virtual Machine (KVM)

- ISR-Modul (Integrated Services Router)-Module

- FTD-Softwareversion 6.1.x und höher

Hinweis: Flow Offload wird nur auf nativen Instanzen der ASA- und FTD-Anwendungen sowie auf den Plattformen FPR4100 und FPR9300 unterstützt. FTD-Container-Instanzen unterstützen Flow-Offload nicht.

Hintergrundinformationen

Die Hintergrundoperation jeder Aktion wird zusammen mit ihrer Interaktion mit anderen Funktionen wie Flow Offload und Protokollen, die sekundäre Verbindungen öffnen, untersucht.

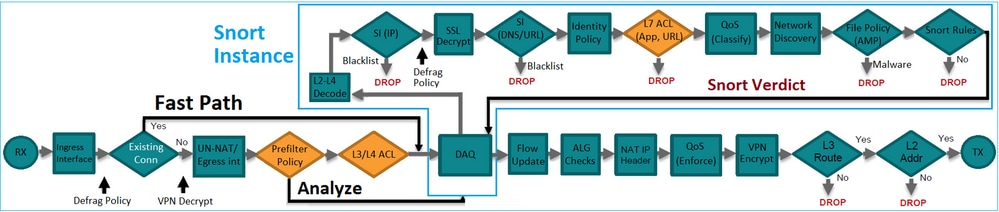

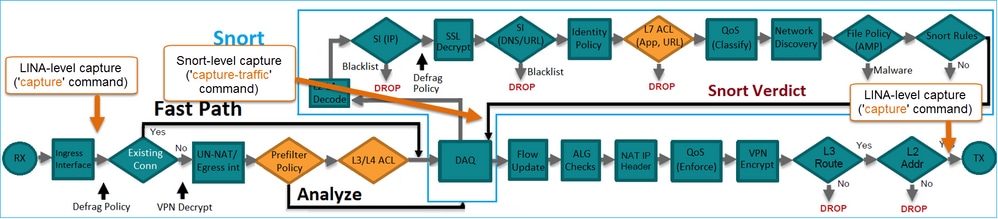

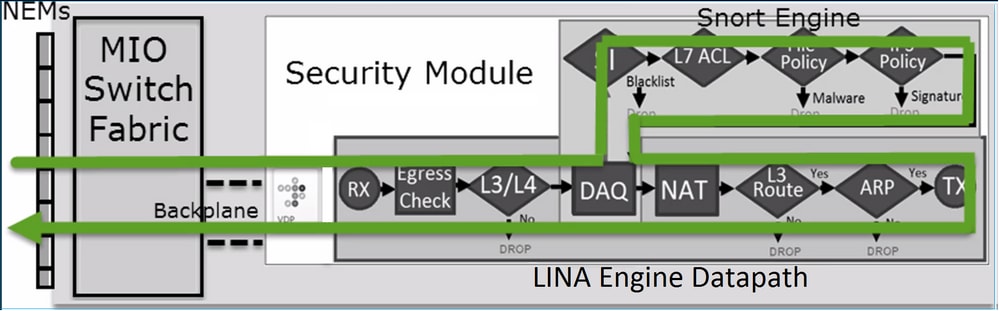

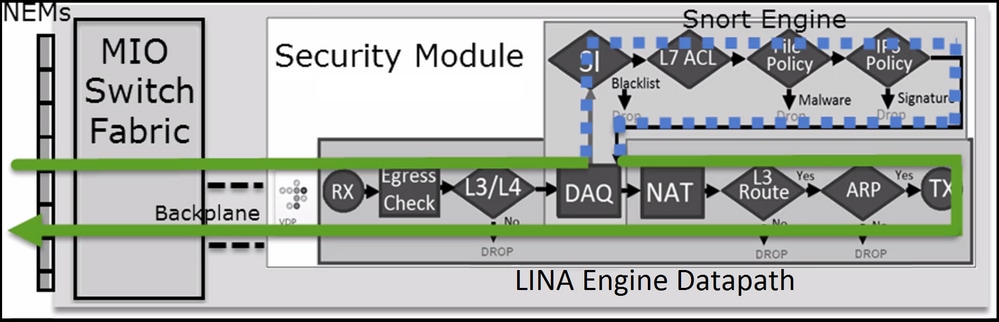

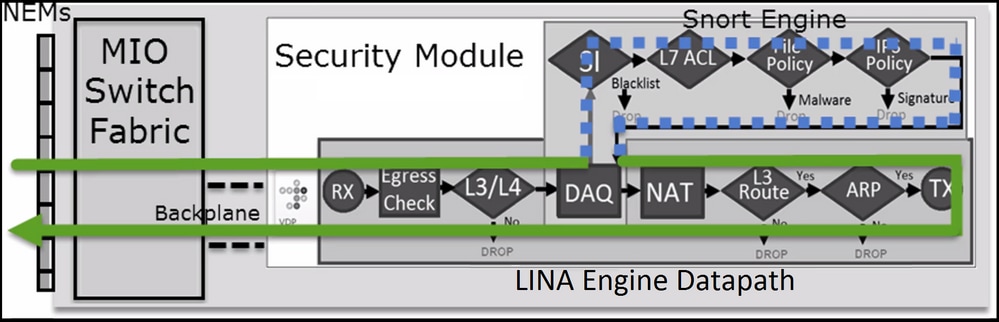

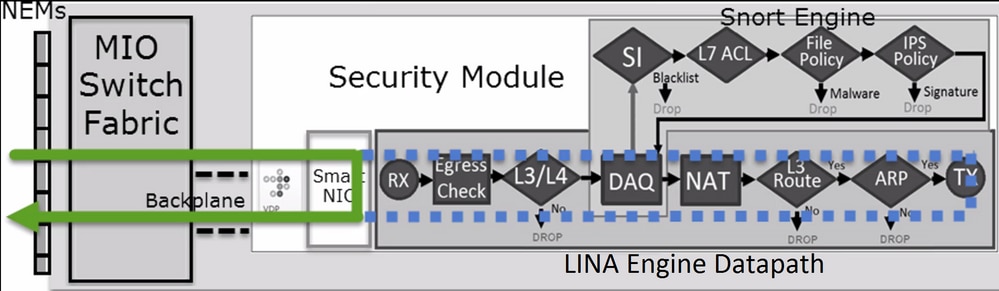

FTD ist ein einheitliches Software-Image, das aus zwei Haupt-Engines besteht:

- LINA-Engine

- Snort-Engine

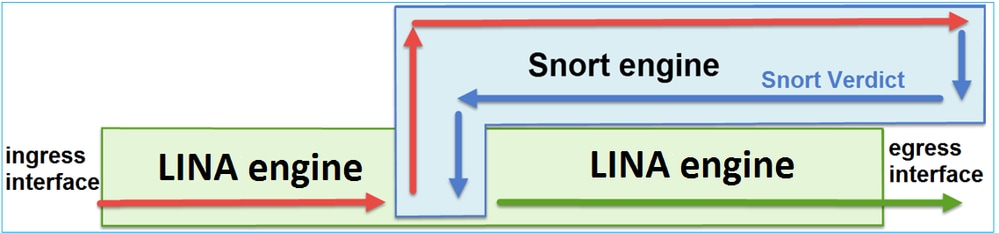

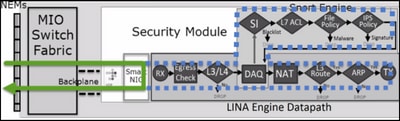

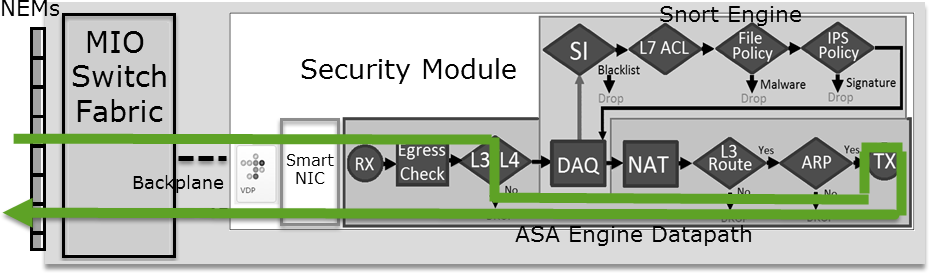

Diese Abbildung zeigt, wie die beiden Engines interagieren:

- Ein Paket trifft an der Ingress-Schnittstelle ein und wird von der LINA-Engine verarbeitet.

- Wenn die FTD-Richtlinie dies erfordert, wird das Paket von der Snort-Engine überprüft.

- Die Snort-Engine gibt ein Urteil (Erlaubnisliste oder Sperrliste) für das Paket zurück.

- Basierend auf dem Snort-Urteil verwirft die LINA-Engine das Paket oder leitet es weiter.

So wird ACP bereitgestellt

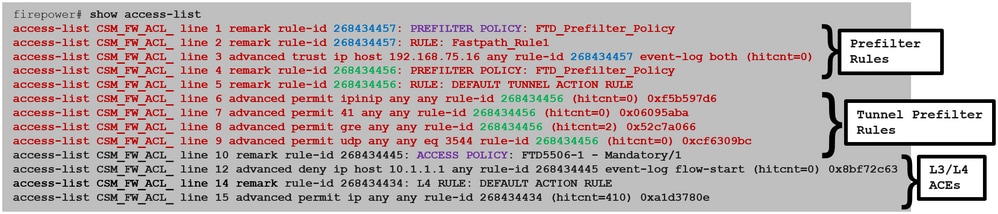

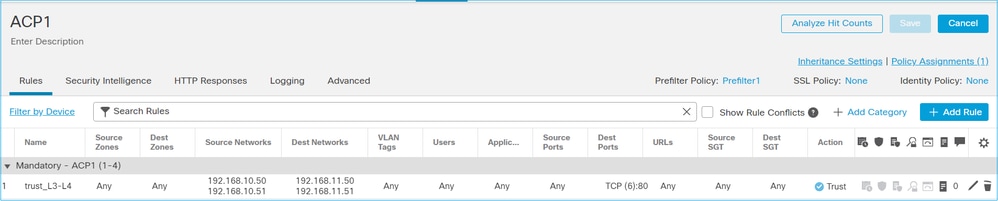

Die Regel wird als Trust-Aktion auf die LINA-Engine angewendet. In beiden Szenarien wird die ACP folgendermaßen bereitgestellt:

- eine globale Zugriffskontrollliste mit dem Namen CSM_FW_ACL_ für die FTD LINA-Engine

- Regeln für die Zugriffskontrolle (Access Control, AC) in der Datei „/ngfw/var/sf/detection_engines/<UUID>/ngfw.rules“ auf der FTD-Snort-Engine

Konfigurieren

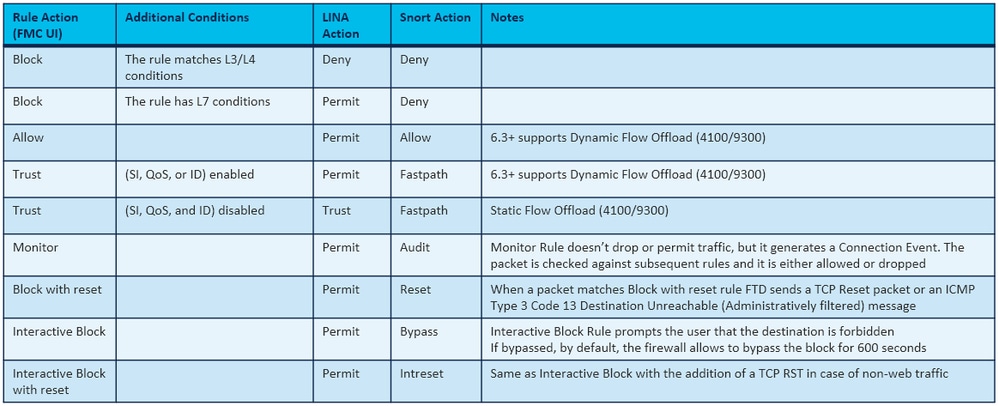

Verfügbare ACP-Aktionen

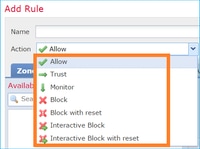

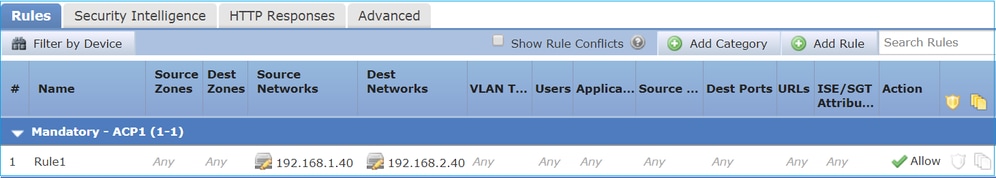

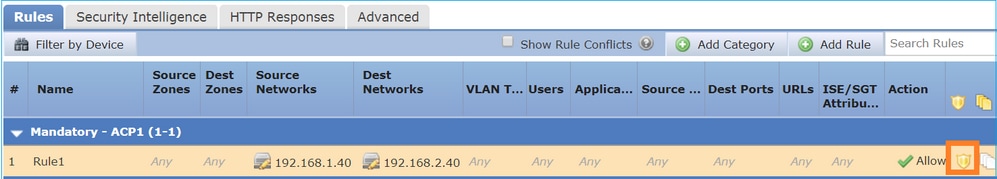

Die FTD-ACP enthält eine oder mehrere Regeln. Die Regeln können mit den in der Abbildung dargestellten Aktionen verbunden werden:

- Zulassen

- Trust

- Überwachung

- Blockieren

- Blockieren mit Zurücksetzung

- Interaktive Blockierung

- Interaktive Blockierung mit Zurücksetzung

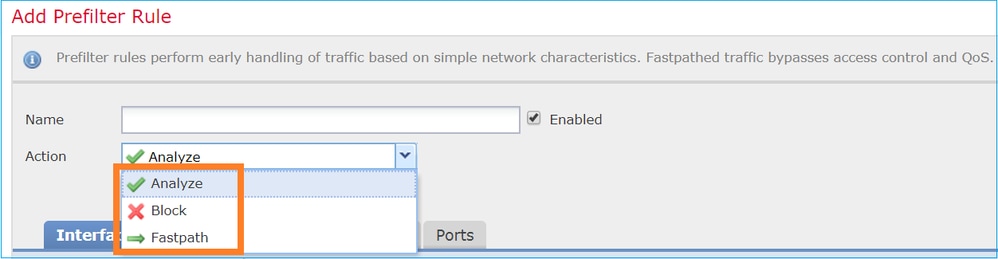

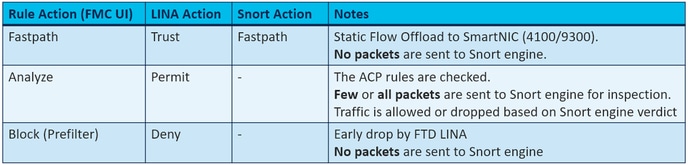

Ebenso kann eine Vorfilterrichtlinie eine oder mehrere Regeln enthalten. Die möglichen Aktionen sind in der Abbildung dargestellt:

Interaktion von ACP und Vorfilterrichtlinie

Die Prefilter-Richtlinie wurde in Version 6.1 eingeführt und erfüllt zwei Hauptaufgaben:

- Sie ermöglicht die Prüfung von getunneltem Traffic, bei dem die FTD-LINA-Engine den äußeren IP-Header überprüft, während die Snort-Engine den inneren IP-Header überprüft. Genauer gesagt, im Fall von getunneltem Datenverkehr (z. B. GRE) wirken sich die Regeln in der Prefilter-Richtlinie immer auf die äußeren Header aus, während die Regeln in den ACP immer für die inneren Sitzungen (inneren Header) gelten. Getunnelter Traffic liegt bei folgenden Protokollen vor:

- GRE

- IP-in-IP

- IPv6-in-IP

- Teredo-Port 3544

- Es bietet Early Access Control (EAC), mit dem der Fluss vollständig an der Snort-Engine vorbeigeleitet werden kann, wie im Bild gezeigt.

Die Vorfilterregeln werden auf FTD als L3/L4-Zugriffskontrollelemente (Access Control Elements, ACEs) bereitgestellt und gehen den konfigurierten L3/L4-ACEs wie in der Abbildung dargestellt voraus:

Hinweis: Prefilter v/s ACP rules = die erste Übereinstimmung wird angewendet.

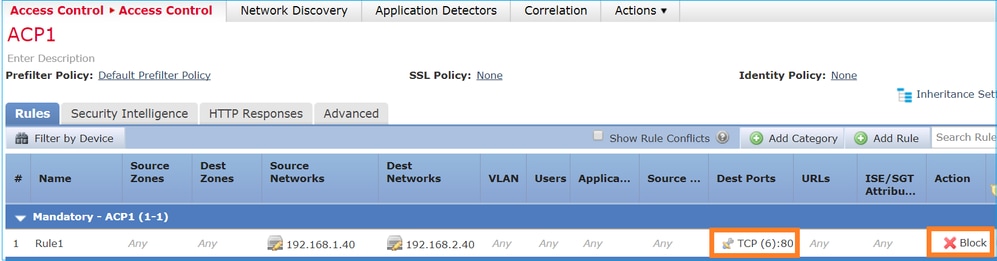

ACP-Aktion: Blockieren

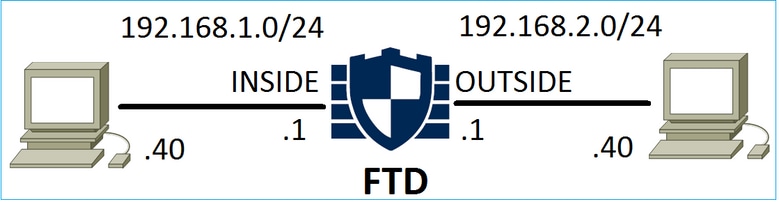

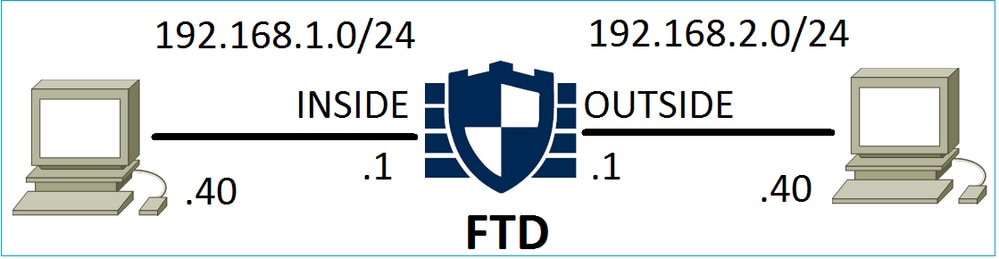

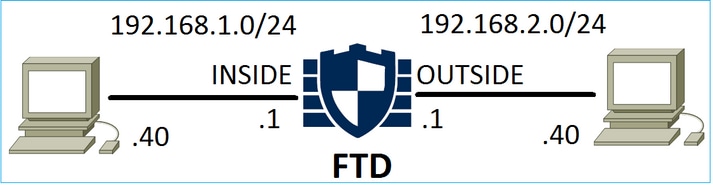

Betrachten Sie die in diesem Bild gezeigte Topologie:

Szenario 1. Frühes Verwerfen durch LINA

Die ACP enthält eine Blockierungsregel, die eine L4-Bedingung (Zielport TCP 80) verwendet, wie in der Abbildung dargestellt:

Die in Snort bereitgestellte Richtlinie:

268435461 deny any 192.168.1.40 32 any any 192.168.2.40 32 80 any 6

Die in LINA bereitgestellte Richtlinie. Beachten Sie, dass die Regel als deny Aktion verschoben wird:

firepower# show access-list

…

access-list CSM_FW_ACL_ line 9 remark rule-id 268435461: L4 RULE: Rule1

access-list CSM_FW_ACL_ line 10 advanced deny tcp host 192.168.1.40 host 192.168.2.40 eq www rule-id 268435461 event-log flow-start (hitcnt=0) 0x6149c43c

Überprüfen des Verhaltens:

Wenn Host-A (192.168.1.40) versucht, eine HTTP-Sitzung mit Host-B (192.168.2.40) zu öffnen, werden die TCP-Synchronisierungspakete (SYN) von der FTD LINA-Engine verworfen und erreichen weder die Snort Engine noch das Ziel:

firepower# show capture

capture CAPI type raw-data buffer 33554432 trace trace-count 100 interface INSIDE [Capturing - 430 bytes]

match ip host 192.168.1.40 any

capture CAPO type raw-data buffer 33554432 trace trace-count 100 interface OUTSIDE [Capturing - 0 bytes]

match ip host 192.168.1.40 any

firepower# show capture CAPI

1: 11:08:09.672801 192.168.1.40.32789 > 192.168.2.40.80: S 3249160620:3249160620(0) win 2920 <mss 1460,sackOK,timestamp 4060517 0>

2: 11:08:12.672435 192.168.1.40.32789 > 192.168.2.40.80: S 3249160620:3249160620(0) win 2920 <mss 1460,sackOK,timestamp 4063517 0>

3: 11:08:18.672847 192.168.1.40.32789 > 192.168.2.40.80: S 3249160620:3249160620(0) win 2920 <mss 1460,sackOK,timestamp 4069517 0>

4: 11:08:30.673610 192.168.1.40.32789 > 192.168.2.40.80: S 3249160620:3249160620(0) win 2920 <mss 1460,sackOK,timestamp 4081517 0>

firepower# show capture CAPI packet-number 1 trace

1: 11:08:09.672801 192.168.1.40.32789 > 192.168.2.40.80: S 3249160620:3249160620(0) win 2920 <mss 1460,sackOK,timestamp 4060517 0>

...

Phase: 4

Type: ACCESS-LIST

Subtype: log

Result: DROP

Config:

access-group CSM_FW_ACL_ global

access-list CSM_FW_ACL_ advanced deny tcp host 192.168.1.40 host 192.168.2.40 eq www rule-id 268435461 event-log flow-start

access-list CSM_FW_ACL_ remark rule-id 268435461: ACCESS POLICY: ACP1 - Mandatory

access-list CSM_FW_ACL_ remark rule-id 268435461: L4 RULE: Rule1

Additional Information:

<- No Additional Information = No Snort Inspection

Result:

input-interface: INSIDE

input-status: up

input-line-status: up

output-interface: OUTSIDE

output-status: up

output-line-status: up

Action: drop

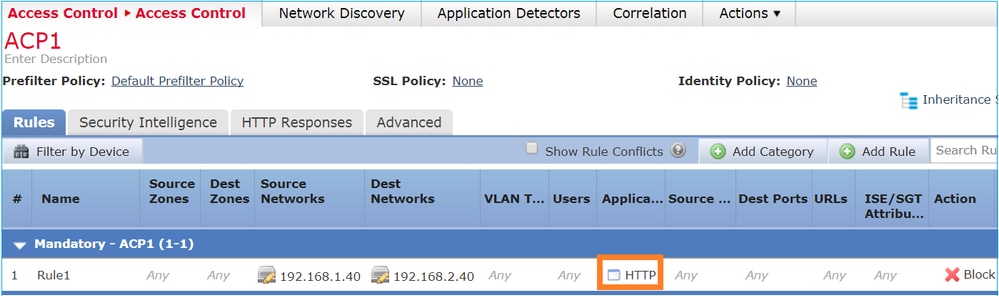

Drop-reason: (acl-drop) Flow is denied by configured rule Szenario 2. Verwerfen aufgrund von Snort-Urteil

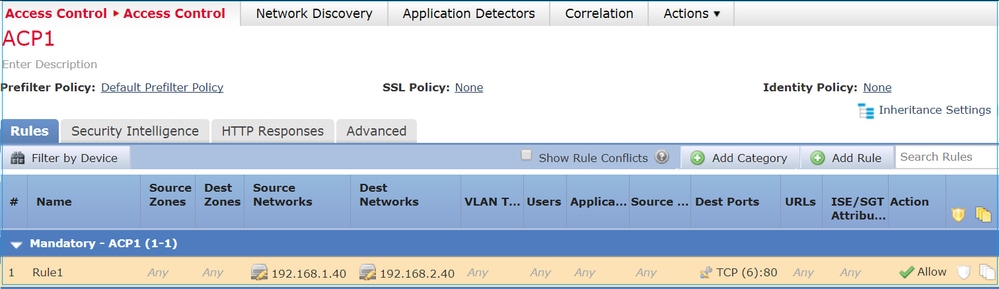

Der ACP enthält eine Blockierungsregel, die eine L7-Bedingung (Anwendungs-HTTP) verwendet, in der Abbildung dargestellt:

Die in Snort bereitgestellte Richtlinie:

268435461 deny any 192.168.1.40 32 any any 192.168.2.40 32 any any any (appid 676:1)Appid 676:1 = HTTP

Die in LINA bereitgestellte Richtlinie.

Hinweis: Die Regel wird als permit Aktion verschoben, da LINA nicht feststellen kann, dass die Sitzung HTTP verwendet. Auf FTD befindet sich der Mechanismus zur Anwendungserkennung in der Snort-Engine.

firepower# show access-list … access-list CSM_FW_ACL_ line 9 remark rule-id 268435461: L7 RULE: Rule1 access-list CSM_FW_ACL_ line 10 advanced permit ip host 192.168.1.40 host 192.168.2.40 rule-id 268435461 (hitcnt=0) 0xb788b786 Bei einer Blockregel, die Application als Bedingung verwendet wird, zeigt die Ablaufverfolgung eines realen Pakets an, dass die Sitzung von der LINA aufgrund des Snort-Engine-Verdicts verworfen wird.

Hinweis: Damit die Snort-Engine die Anwendung bestimmt, muss sie einige Pakete überprüfen (in der Regel 3-10, je nach Anwendungsdecoder). Daher werden einige Pakete durch FTD zum Ziel durchgelassen. Die zulässigen Pakete unterliegen weiterhin der Prüfung der Angriffsrichtlinie, basierend auf der Access Policy > Advanced > Intrusion Policy used before Access Control rule is determined Option.

Überprüfen des Verhaltens:

Wenn Host-A (192.168.1.40) versucht, eine HTTP-Sitzung mit Host-B (192.168.2.40) einzurichten, zeigt die LINA-Ingress-Erfassung Folgendes:

firepower# show capture CAPI 8 packets captured 1: 11:31:19.825564 192.168.1.40.32790 > 192.168.2.40.80: S 357753151:357753151(0) win 2920 <mss 1460,sackOK,timestamp 5450579 0> 2: 11:31:19.826403 192.168.2.40.80 > 192.168.1.40.32790: S 1283931030:1283931030(0) ack 357753152 win 2896 <mss 1380,sackOK,timestamp 5449236 5450579> 3: 11:31:19.826556 192.168.1.40.32790 > 192.168.2.40.80: P 357753152:357753351(199) ack 1283931031 win 2920 <nop,nop,timestamp 5450580 5449236> 4: 11:31:20.026899 192.168.1.40.32790 > 192.168.2.40.80: P 357753152:357753351(199) ack 1283931031 win 2920 <nop,nop,timestamp 5450781 5449236> 5: 11:31:20.428887 192.168.1.40.32790 > 192.168.2.40.80: P 357753152:357753351(199) ack 1283931031 win 2920 <nop,nop,timestamp 5451183 5449236> ... Die Egress-Erfassung sieht wie folgt aus:

firepower# show capture CAPO 5 packets captured 1: 11:31:19.825869 192.168.1.40.32790 > 192.168.2.40.80: S 1163713179:1163713179(0) win 2920 <mss 1380,sackOK,timestamp 5450579 0> 2: 11:31:19.826312 192.168.2.40.80 > 192.168.1.40.32790: S 354801457:354801457(0) ack 1163713180 win 2896 <mss 1460,sackOK,timestamp 5449236 5450579> 3: 11:31:23.426049 192.168.2.40.80 > 192.168.1.40.32790: S 354801457:354801457(0) ack 1163713180 win 2896 <mss 1460,sackOK,timestamp 5452836 5450579> 4: 11:31:29.426430 192.168.2.40.80 > 192.168.1.40.32790: S 354801457:354801457(0) ack 1163713180 win 2896 <mss 1460,sackOK,timestamp 5458836 5450579> 5: 11:31:41.427208 192.168.2.40.80 > 192.168.1.40.32790: S 354801457:354801457(0) ack 1163713180 win 2896 <mss 1460,sackOK,timestamp 5470836 5450579> Die Ablaufverfolgung zeigt, dass das erste Paket (TCP SYN) von Snort zulässig ist, da das Anwendungserkennungsurteil noch nicht erreicht wurde:

firepower# show capture CAPI packet-number 1 trace 1: 11:31:19.825564 192.168.1.40.32790 > 192.168.2.40.80: S 357753151:357753151(0) win 2920 <mss 1460,sackOK,timestamp 5450579 0> ... Phase: 4 Type: ACCESS-LIST Subtype: log Result: ALLOW Config: access-group CSM_FW_ACL_ global access-list CSM_FW_ACL_ advanced permit ip host 192.168.1.40 host 192.168.2.40 rule-id 268435461 access-list CSM_FW_ACL_ remark rule-id 268435461: ACCESS POLICY: ACP1 - Mandatory access-list CSM_FW_ACL_ remark rule-id 268435461: L7 RULE: Rule1 Additional Information: This packet will be sent to snort for additional processing where a verdict will be reached ... Phase: 10 Type: FLOW-CREATION Subtype: Result: ALLOW Config: Additional Information: New flow created with id 23194, packet dispatched to next module … Phase: 12 Type: SNORT Subtype: Result: ALLOW Config: Additional Information: Snort Trace: Packet: TCP, SYN, seq 357753151 AppID: service unknown (0), application unknown (0) Firewall: starting rule matching, zone -1 -> -1, geo 0 -> 0, vlan 0, sgt 65535, user 9999997, icmpType 0, icmpCode 0 Firewall: pending rule-matching, id 268435461, pending AppID NAP id 1, IPS id 0, Verdict PASS Snort Verdict: (pass-packet) allow this packet Result: input-interface: OUTSIDE input-status: up input-line-status: up output-interface: OUTSIDE output-status: up output-line-status: up Action: allow Dasselbe gilt für das TCP SYN/ACK-Paket:

firepower# show capture CAPO packet-number 2 trace 2: 11:31:19.826312 192.168.2.40.80 > 192.168.1.40.32790: S 354801457:354801457(0) ack 1163713180 win 2896 <mss 1460,sackOK,timestamp 5449236 5450579> … Phase: 3 Type: FLOW-LOOKUP Subtype: Result: ALLOW Config: Additional Information: Found flow with id 23194, using existing flow … Phase: 5 Type: SNORT Subtype: Result: ALLOW Config: Additional Information: Snort Trace: Packet: TCP, SYN, ACK, seq 1283931030, ack 357753152 AppID: service unknown (0), application unknown (0) Firewall: starting rule matching, zone -1 -> -1, geo 0 -> 0, vlan 0, sgt 65535, user 9999997, icmpType 0, icmpCode 0 Firewall: pending rule-matching, id 268435461, pending AppID NAP id 1, IPS id 0, Verdict PASS Snort Verdict: (pass-packet) allow this packet Result: input-interface: INSIDE input-status: up input-line-status: up output-interface: INSIDE output-status: up output-line-status: up Action: allow Snort gibt ein DROP-Urteil zurück, sobald eine Überprüfung des dritten Pakets abgeschlossen ist:

firepower# show capture CAPI packet-number 3 trace 3: 11:31:19.826556 192.168.1.40.32790 > 192.168.2.40.80: P 357753152:357753351(199) ack 1283931031 win 2920 <nop,nop,timestamp 5450580 5449236> Phase: 3 Type: FLOW-LOOKUP Subtype: Result: ALLOW Config: Additional Information: Found flow with id 23194, using existing flow Phase: 5 Type: SNORT Subtype: Result: DROP Config: Additional Information: Snort Trace: Packet: TCP, ACK, seq 357753152, ack 1283931031 AppID: service HTTP (676), application unknown (0) Firewall: starting rule matching, zone -1 -> -1, geo 0(0) -> 0, vlan 0, sgt 65535, user 9999997, url http://192.168.2.40/128k.html Firewall: block rule, id 268435461, drop Snort: processed decoder alerts or actions queue, drop NAP id 1, IPS id 0, Verdict BLOCKLIST, Blocked by Firewall Snort Verdict: (block-list) block list this flow Result: input-interface: INSIDE input-status: up input-line-status: up Action: drop Drop-reason: (firewall) Blocked by the firewall preprocessor Sie können den Befehl auch system support trace im FTD-CLISH-Modus ausführen. Dieses Tool bietet zwei Funktionen:

- Zeigt das Snort-Verdict für jedes Paket an, das an die Datenerfassungsbibliothek (Data Acquisition Library, DAQ) gesendet und in LINA angezeigt wird. DAQ ist eine Komponente zwischen der FTD-LINA-Engine und der Snort-Engine.

- Es ermöglicht die gleichzeitige Ausführung von system support firewall-engine-debug, um zu sehen, was innerhalb der Snort-Engine selbst geschieht.

Die Ausgabe sieht wie folgt aus:

> system support trace Please specify an IP protocol: tcp Please specify a client IP address: 192.168.1.40 Please specify a client port: Please specify a server IP address: 192.168.2.40 Please specify a server port: Enable firewall-engine-debug too? [n]: y Monitoring packet tracer debug messages Tracing enabled by Lina 192.168.2.40-80 - 192.168.1.40-32791 6 Packet: TCP, SYN, seq 2620409313 192.168.2.40-80 - 192.168.1.40-32791 6 AppID: service unknown (0), application unknown (0) 192.168.1.40-32791 > 192.168.2.40-80 6 AS 1 I 0 New session 192.168.1.40-32791 > 192.168.2.40-80 6 AS 1 I 0 Starting with minimum 2, 'Rule1', and SrcZone first with zones -1 -> -1, geo 0 -> 0, vlan 0, inline sgt tag: untagged, ISE sgt id: 0, svc 0, payload 0, client 0, misc 0, user 9999997, icmpType 0, icmpCode 0 192.168.1.40-32791 > 192.168.2.40-80 6 Firewall: starting rule matching, zone -1 -> -1, geo 0 -> 0, vlan 0, sgt 65535, user 9999997, icmpType 0, icmpCode 0 192.168.1.40-32791 > 192.168.2.40-80 6 AS 1 I 0 pending rule order 2, 'Rule1', AppID 192.168.1.40-32791 > 192.168.2.40-80 6 Firewall: pending rule-matching, 'Rule1', pending AppID 192.168.1.40-32791 > 192.168.2.40-80 6 NAP id 1, IPS id 0, Verdict PASS Trace buffer and verdict reason are sent to DAQ's PDTS Tracing enabled by Lina 192.168.2.40-80 - 192.168.1.40-32791 6 Packet: TCP, SYN, ACK, seq 3700371680, ack 2620409314 192.168.2.40-80 - 192.168.1.40-32791 6 AppID: service unknown (0), application unknown (0) 192.168.1.40-32791 > 192.168.2.40-80 6 AS 1 I 0 Starting with minimum 2, 'Rule1', and SrcZone first with zones -1 -> -1, geo 0 -> 0, vlan 0, inline sgt tag: untagged, ISE sgt id: 0, svc 0, payload 0, client 0, misc 0, user 9999997, icmpType 0, icmpCode 0 192.168.1.40-32791 > 192.168.2.40-80 6 Firewall: starting rule matching, zone -1 -> -1, geo 0 -> 0, vlan 0, sgt 65535, user 9999997, icmpType 0, icmpCode 0 192.168.1.40-32791 > 192.168.2.40-80 6 AS 1 I 0 pending rule order 2, 'Rule1', AppID 192.168.1.40-32791 > 192.168.2.40-80 6 Firewall: pending rule-matching, 'Rule1', pending AppID 192.168.1.40-32791 > 192.168.2.40-80 6 NAP id 1, IPS id 0, Verdict PASS Trace buffer and verdict reason are sent to DAQ's PDTS Tracing enabled by Lina 192.168.2.40-80 - 192.168.1.40-32791 6 Packet: TCP, ACK, seq 2620409314, ack 3700371681 192.168.2.40-80 - 192.168.1.40-32791 6 AppID: service HTTP (676), application unknown (0) 192.168.1.40-32791 > 192.168.2.40-80 6 AS 1 I 0 Starting with minimum 2, 'Rule1', and SrcZone first with zones -1 -> -1, geo 0(0) -> 0, vlan 0, inline sgt tag: untagged, ISE sgt id: 0, svc 676, payload 0, client 686, misc 0, user 9999997, url http://192.168.2.40/128k.html, xff 192.168.1.40-32791 > 192.168.2.40-80 6 Firewall: starting rule matching, zone -1 -> -1, geo 0(0) -> 0, vlan 0, sgt 65535, user 9999997, url http://192.168.2.40/128k.html 192.168.1.40-32791 > 192.168.2.40-80 6 AS 1 I 0 match rule order 2, 'Rule1', action Block 192.168.1.40-32791 > 192.168.2.40-80 6 AS 1 I 0 deny action 192.168.1.40-32791 > 192.168.2.40-80 6 Firewall: block rule, 'Rule1', drop 192.168.1.40-32791 > 192.168.2.40-80 6 Snort: processed decoder alerts or actions queue, drop 192.168.1.40-32791 > 192.168.2.40-80 6 AS 1 I 0 Deleting session 192.168.1.40-32791 > 192.168.2.40-80 6 NAP id 1, IPS id 0, Verdict BLOCKLIST 192.168.1.40-32791 > 192.168.2.40-80 6 ===> Blocked by Firewall Zusammenfassung

- Die ACP-Blockierungsaktion wird abhängig von den Regelbedingungen entweder als permit-Regel (Zulassen) oder als deny-Regel (Verweigern) in LINA bereitgestellt.

- Wenn die Bedingungen L3/L4 sind, blockiert LINA das Paket. Bei TCP wird das erste Paket (TCP SYN) blockiert.

- Wenn die Bedingungen L7 sind, wird das Paket zur weiteren Überprüfung an die Snort-Engine weitergeleitet. Im Fall von TCP werden einige Pakete über FTD zugelassen, bis Snort ein Urteil gefällt hat. Die zulässigen Pakete unterliegen weiterhin der Prüfung der Angriffsrichtlinie, die auf Zugriffsrichtlinie > Erweitert > Angriffsrichtlinie basiert, bevor die Option Zugriffskontrollregel bestimmt wird.

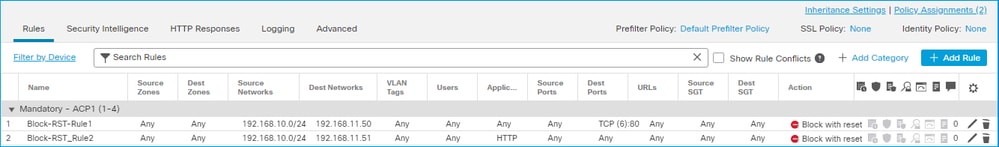

ACP-Aktion: Blockieren mit Zurücksetzung

ACP-Aktion: Blockieren mit ZurücksetzungEine in der FMC-Benutzeroberfläche konfigurierte Regel zum Blockieren mit Zurücksetzung:

Die Regel "Block mit Zurücksetzen" wird auf der FTD LINA-Engine als permit und auf der Snort-Engine als reset Regel bereitgestellt:

firepower# show access-list … access-list CSM_FW_ACL_ line 10 advanced permit tcp 192.168.10.0 255.255.255.0 host 192.168.11.50 eq www rule-id 268438864 (hitcnt=0) 0xba785fc0 access-list CSM_FW_ACL_ line 11 remark rule-id 268438865: ACCESS POLICY: ACP1 - Mandatory access-list CSM_FW_ACL_ line 12 remark rule-id 268438865: L7 RULE: Block-RST_Rule2 access-list CSM_FW_ACL_ line 13 advanced permit ip 192.168.10.0 255.255.255.0 host 192.168.11.51 rule-id 268438865 (hitcnt=0) 0x622350d0 Snort-Engine:

admin@firepower:~$ cat /var/sf/detection_engines/9e080e5c-adc3-11ea-9d37-44884cf7e9ba/ngfw.rules … # Start of AC rule. 268438864 reset any 192.168.10.0 24 any any 192.168.11.50 32 80 any 6 # End rule 268438864 268438865 reset any 192.168.10.0 24 any any 192.168.11.51 32 any any any (appid 676:1) (ip_protos 6, 17) # End rule 268438865 Wenn ein Paket mit der Blockierregel und der Rücksetzregel übereinstimmt, sendet FTD ein TCP Reset Paket oder eine ICMP Type 3 Code 13 Zielnachricht "Nicht erreichbar" (administrativ gefiltert):

root@kali:~/tests# wget 192.168.11.50/file1.zip --2020-06-20 22:48:10-- http://192.168.11.50/file1.zip Connecting to 192.168.11.50:80... failed: Connection refused. Hier eine Erfassung der FTD-Ingress-Schnittstelle:

firepower# show capture CAPI

2 packets captured

1: 21:01:00.977259 802.1Q vlan#202 P0 192.168.10.50.41986 > 192.168.11.50.80: S 3120295488:3120295488(0) win 29200 <mss 1460,sackOK,timestamp 3740873275 0,nop,wscale 7>

2: 21:01:00.978114 802.1Q vlan#202 P0 192.168.11.50.80 > 192.168.10.50.41986: R 0:0(0) ack 3120295489 win 0 2 packets shownSystem support trace zeigt in diesem Fall, dass das Paket aufgrund des Snort-Urteils verworfen wurde:

> system support trace Enable firewall-engine-debug too? [n]: y Please specify an IP protocol: tcp Please specify a client IP address: 192.168.10.50 Please specify a client port: Please specify a server IP address: 192.168.11.50 Please specify a server port: Monitoring packet tracer and firewall debug messages 192.168.10.50-41984 - 192.168.11.50-80 6 AS 1-1 CID 0 Packet: TCP, SYN, seq 3387496622 192.168.10.50-41984 - 192.168.11.50-80 6 AS 1-1 CID 0 Session: new snort session 192.168.10.50-41984 - 192.168.11.50-80 6 AS 1-1 CID 0 AppID: service unknown (0), application unknown (0) 192.168.10.50-41984 > 192.168.11.50-80 6 AS 1-1 I 9 new firewall session 192.168.10.50-41984 > 192.168.11.50-80 6 AS 1-1 I 9 using HW or preset rule order 2, 'Block-RST-Rule1', action Reset and prefilter rule 0 192.168.10.50-41984 > 192.168.11.50-80 6 AS 1-1 I 9 HitCount data sent for rule id: 268438864, 192.168.10.50-41984 > 192.168.11.50-80 6 AS 1-1 I 9 reset action 192.168.10.50-41984 > 192.168.11.50-80 6 AS 1-1 I 9 deleting firewall session flags = 0x0, fwFlags = 0x0 192.168.10.50-41984 - 192.168.11.50-80 6 AS 1-1 CID 0 Firewall: block w/ reset rule, 'Block-RST-Rule1', drop 192.168.10.50-41984 - 192.168.11.50-80 6 AS 1-1 CID 0 Snort: processed decoder alerts or actions queue, drop 192.168.10.50-41984 - 192.168.11.50-80 6 AS 1-1 CID 0 Snort id 9, NAP id 1, IPS id 0, Verdict BLOCKLIST 192.168.10.50-41984 - 192.168.11.50-80 6 AS 1-1 CID 0 ===> Blocked by Firewall Verdict reason is sent to DAQ Anwendungsfälle

Wie Block Aktion, beendet aber sofort die Verbindung.

ACP-Aktion: Zulassen

ACP-Aktion: ZulassenSzenario 1. ACP-Aktion: Zulassen (L3-/L4-Bedingungen)

Szenario 1. ACP-Aktion: Zulassen (L3-/L4-Bedingungen)Normalerweise dient eine Regel zum Zulassen dazu, zusätzliche Überprüfungen wie eine Intrusion-Richtlinie und/oder eine Dateirichtlinie festzulegen. Dieses erste Szenario veranschaulicht den Betrieb einer Zulassungsregel, wenn eine L3/L4-Bedingung angewendet wird.

Beachten Sie die in der Abbildung dargestellte Topologie:

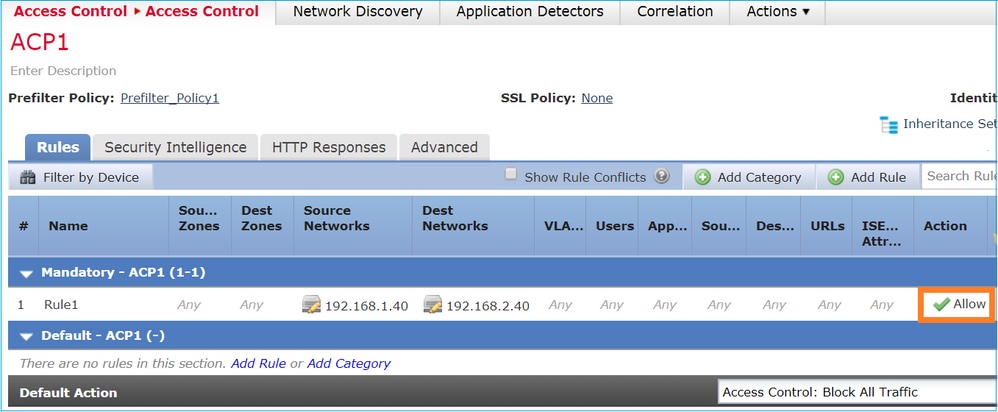

Diese Richtlinie wird wie in der Abbildung dargestellt angewendet:

Die in Snort bereitgestellte Richtlinie. Beachten Sie, dass die Regel als allow Aktion bereitgestellt wird:

# Start of AC rule. 268435461 allow any 192.168.1.40 32 any any 192.168.2.40 32 80 any 6 Die Richtlinie in LINA.

Hinweis: Die Regel wird als permit Aktion bereitgestellt, was im Wesentlichen eine Umleitung zu Snort für eine weitere Überprüfung bedeutet.

firepower# show access-list … access-list CSM_FW_ACL_ line 9 remark rule-id 268435461: L7 RULE: Rule1 access-list CSM_FW_ACL_ line 10 advanced permit tcp host 192.168.1.40 host 192.168.2.40 eq www rule-id 268435461 (hitcnt=1) 0x641a20c3 Um zu sehen, wie FTD einen Fluss behandelt, der mit einer Allow-Regel übereinstimmt, gibt es mehrere Möglichkeiten:

- Überprüfen der Snort-Statistiken

- Unter Verwendung des CLISH-Tools „system support trace“

- Unter Verwendung von „capture“ mit der Trace-Option in LINA und optional mit „capture-traffic“ in der Snort-Engine

Vergleich zwischen „capture“ bei LINA und „capture-traffic“ bei Snort:

Überprüfen des Verhaltens:

Löschen Sie die Snort-Statistik, aktivieren Sie system support trace from CLISH, and initiate an HTTP flow from host-A (192.168.1.40) to host-B (192.168.2.40). All the packets are forwarded to the Snort engine and get the PASS verdict by the Snort:

firepower# clear snort statistics> system support trace Please specify an IP protocol: Please specify a client IP address: 192.168.1.40 Please specify a client port: Please specify a server IP address: 192.168.2.40 Please specify a server port: Enable firewall-engine-debug too? [n]: Monitoring packet tracer debug messages Tracing enabled by Lina 192.168.2.40-80 - 192.168.1.40-32797 6 Packet: TCP, SYN, seq 361134402 192.168.2.40-80 - 192.168.1.40-32797 6 AppID: service unknown (0), application unknown (0) 192.168.1.40-32797 > 192.168.2.40-80 6 Firewall: allow rule, 'Rule1', allow 192.168.1.40-32797 > 192.168.2.40-80 6 NAP id 1, IPS id 0, Verdict PASS Trace buffer and verdict reason are sent to DAQ's PDTS Tracing enabled by Lina 192.168.2.40-80 - 192.168.1.40-32797 6 Packet: TCP, SYN, ACK, seq 1591434735, ack 361134403 192.168.2.40-80 - 192.168.1.40-32797 6 AppID: service unknown (0), application unknown (0) 192.168.1.40-32797 > 192.168.2.40-80 6 Firewall: allow rule, 'Rule1', allow 192.168.1.40-32797 > 192.168.2.40-80 6 NAP id 1, IPS id 0, Verdict PASS Trace buffer and verdict reason are sent to DAQ's PDTS Tracing enabled by Lina 192.168.2.40-80 - 192.168.1.40-32797 6 Packet: TCP, ACK, seq 361134403, ack 1591434736 192.168.2.40-80 - 192.168.1.40-32797 6 AppID: service HTTP (676), application unknown (0) 192.168.1.40-32797 > 192.168.2.40-80 6 Firewall: allow rule, 'Rule1', allow 192.168.1.40-32797 > 192.168.2.40-80 6 NAP id 1, IPS id 0, Verdict PASS Die Zähler für "Pakete passieren" werden erhöht:

> show snort statistics Packet Counters: Passed Packets 54 Blocked Packets 0 Injected Packets 0 Packets bypassed (Snort Down) 0 Packets bypassed (Snort Busy) 0 Flow Counters: Fast-Forwarded Flows 0 Blocklisted Flows 0 ... Durchgelassene Pakete = von der Snort-Engine überprüft

Szenario 2. ACP-Aktion: Zulassen (L3–7-Bedingungen)

Szenario 2. ACP-Aktion: Zulassen (L3–7-Bedingungen)Ein ähnliches Verhalten zeigt sich, wenn die Regel zum Zulassen wie folgt bereitgestellt wird.

Nur eine L3/L4-Bedingung, wie im Bild dargestellt:

Eine L7-Bedingung (z. B. Richtlinie für Sicherheitsrisiken, Dateirichtlinie, Anwendung usw.) wird im Bild angezeigt:

Zusammenfassung

Um es zusammenzufassen: So wird ein Flow von einer FTD verarbeitet, die auf einer FP4100/9300 bereitgestellt wird, wenn eine Regel zum Zulassen wie in der Abbildung dargestellt übereinstimmt:

Hinweis: Der Management Input Output (MIO) ist die Supervisor Engine des Firepower-Chassis.

Szenario 3. Snort Fast-Forward-Urteil mit Zulassen

Szenario 3. Snort Fast-Forward-Urteil mit ZulassenEs gibt bestimmte Szenarien, in denen die FTD Snort Engine ein PERMITLIST-Urteil abgibt (Fast-Forward) und der restliche Fluss an die LINA Engine ausgelagert wird (in einigen Fällen dann an den HW Accelerator - SmartNIC ausgelagert wird). Dazu zählen:

- SSL-Traffic ohne konfigurierte SSL-Richtlinie

- IAB (Intelligent Application Bypass)

Dies ist die visuelle Darstellung des Paketpfads:

Oder in einigen Fällen:

Wichtigste Punkte

- Die Regel zum Zulassen wird in Snort als allow und in LINA als permit bereitgestellt.

- In den meisten Fällen werden alle Pakete einer Sitzung zur zusätzlichen Überprüfung an die Snort-Engine weitergeleitet.

Anwendungsfälle

Eine Regel zum Zulassen kann konfiguriert werden, wenn eine L7-Überprüfung durch die Snort-Engine erforderlich ist. Beispiel:

- Intrusion-Richtlinie

- Dateirichtlinie

ACP-Aktion: Trust

ACP-Aktion: TrustSzenario 1. ACP-Aktion: Trust

Szenario 1. ACP-Aktion: TrustWenn Sie keine erweiterte L7-Inspektion auf Snort-Ebene anwenden möchten (z. B. Intrusion Policy, File Policy, Network Discovery), aber dennoch Funktionen wie Security Intelligence (SI), Identity Policy, QoS usw. verwenden möchten, wird empfohlen, die Trust-Aktion in Ihrer Regel zu verwenden.

Topologie:

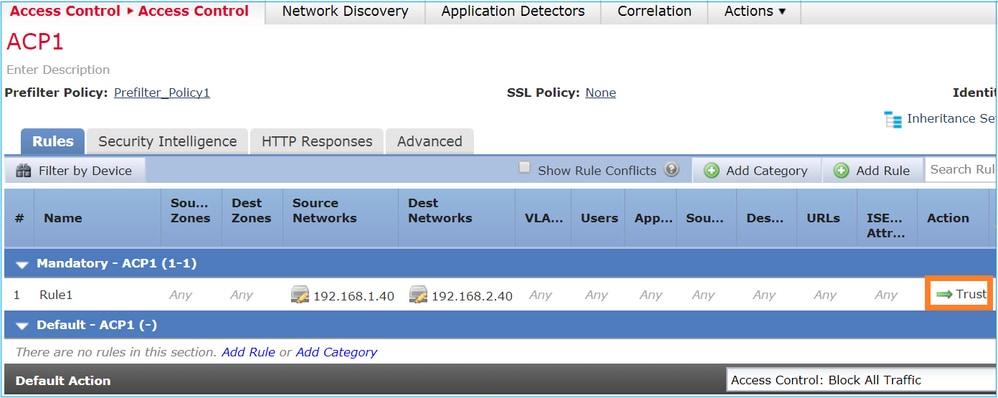

Die konfigurierte Richtlinie:

Die Trust-Regel, wie sie in der FTD-Snort-Engine bereitgestellt wird:

# Start of AC rule. 268438858 fastpath any 192.168.10.50 31 any any 192.168.11.50 31 80 any 6 (log dcforward flowend) Hinweis: Die Zahl 6 ist das Protokoll (TCP).

Die Regel in FTD-LINA:

firepower# show access-list | i 268438858 access-list CSM_FW_ACL_ line 17 remark rule-id 268438858: ACCESS POLICY: ACP1 - Mandatory access-list CSM_FW_ACL_ line 18 remark rule-id 268438858: L7 RULE: trust_L3-L4 access-list CSM_FW_ACL_ line 19 advanced permit tcp object-group FMC_INLINE_src_rule_268438858 object-group FMC_INLINE_dst_rule_268438858 eq www rule-id 268438858 (hitcnt=19) 0x29588b4f access-list CSM_FW_ACL_ line 19 advanced permit tcp host 192.168.10.50 host 192.168.11.50 eq www rule-id 268438858 (hitcnt=19) 0x9d442895 access-list CSM_FW_ACL_ line 19 advanced permit tcp host 192.168.10.50 host 192.168.11.51 eq www rule-id 268438858 (hitcnt=0) 0xd026252b access-list CSM_FW_ACL_ line 19 advanced permit tcp host 192.168.10.51 host 192.168.11.50 eq www rule-id 268438858 (hitcnt=0) 0x0d785cc4 access-list CSM_FW_ACL_ line 19 advanced permit tcp host 192.168.10.51 host 192.168.11.51 eq www rule-id 268438858 (hitcnt=0) 0x3b3234f1

Überprüfen:

Aktivieren system support trace und Initiieren einer HTTP-Sitzung von Host-A (192.168.10.50) zu Host-B (192.168.11.50). Drei Pakete werden an die Snort-Engine weitergeleitet. Snort Engine sendet an LINA das PERMITLIST-Urteil, das im Wesentlichen den Rest des Flusses an die LINA-Engine auslagert:

> system support trace Enable firewall-engine-debug too? [n]: y Please specify an IP protocol: tcp Please specify a client IP address: 192.168.10.50 Please specify a client port: Please specify a server IP address: 192.168.11.50 Please specify a server port: 80 Monitoring packet tracer and firewall debug messages 192.168.10.50-42126 - 192.168.11.50-80 6 AS 1-1 CID 0 Packet: TCP, SYN, seq 453426648 192.168.10.50-42126 - 192.168.11.50-80 6 AS 1-1 CID 0 Session: new snort session 192.168.10.50-42126 - 192.168.11.50-80 6 AS 1-1 CID 0 AppID: service unknown (0), application unknown (0) 192.168.10.50-42126 > 192.168.11.50-80 6 AS 1-1 I 2 new firewall session 192.168.10.50-42126 > 192.168.11.50-80 6 AS 1-1 I 2 using HW or preset rule order 5, 'trust_L3-L4', action Trust and prefilter rule 0 192.168.10.50-42126 > 192.168.11.50-80 6 AS 1-1 I 2 HitCount data sent for rule id: 268438858, 192.168.10.50-42126 - 192.168.11.50-80 6 AS 1-1 CID 0 Firewall: trust/fastpath rule, 'trust_L3-L4', allow 192.168.10.50-42126 - 192.168.11.50-80 6 AS 1-1 CID 0 Snort id 2, NAP id 2, IPS id 0, Verdict PASS 192.168.11.50-80 - 192.168.10.50-42126 6 AS 1-1 CID 0 Packet: TCP, SYN, ACK, seq 2820426532, ack 453426649 192.168.11.50-80 - 192.168.10.50-42126 6 AS 1-1 CID 0 AppID: service unknown (0), application unknown (0) 192.168.11.50-80 - 192.168.10.50-42126 6 AS 1-1 CID 0 Firewall: trust/fastpath rule, 'trust_L3-L4', allow 192.168.11.50-80 - 192.168.10.50-42126 6 AS 1-1 CID 0 Snort id 2, NAP id 2, IPS id 0, Verdict PASS 192.168.10.50-42126 - 192.168.11.50-80 6 AS 1-1 CID 0 Packet: TCP, ACK, seq 453426649, ack 2820426533 192.168.10.50-42126 - 192.168.11.50-80 6 AS 1-1 CID 0 AppID: service unknown (0), application unknown (0) 192.168.10.50-42126 - 192.168.11.50-80 6 AS 1-1 CID 0 Firewall: trust/fastpath rule, 'trust_L3-L4', allow 192.168.10.50-42126 - 192.168.11.50-80 6 AS 1-1 CID 0 Snort id 2, NAP id 2, IPS id 0, Verdict PERMITLIST Sobald die Verbindung beendet wird, ruft die Snort-Engine die Metadateninformationen von der LINA-Engine ab und löscht die Sitzung:

192.168.10.50-42126 > 192.168.11.50-80 6 AS 1-1 I 2 Got end of flow event from hardware with flags 00010001. Rule Match Data: rule_id 0, rule_action 0 rev_id 0, rule_flags 3 192.168.10.50-42126 > 192.168.11.50-80 6 AS 1-1 I 2 Logging EOF for event from hardware with rule_id = 268438858 ruleAction = 3 ruleReason = 0 192.168.10.50-42126 > 192.168.11.50-80 6 AS 1-1 I 2 : Received EOF, deleting the snort session. 192.168.10.50-42126 - 192.168.11.50-80 6 AS 1-1 CID 0 Session: deleting snort session, reason: timeout 192.168.10.50-42126 > 192.168.11.50-80 6 AS 1-1 I 2 deleting firewall session flags = 0x10003, fwFlags = 0x1115 192.168.10.50-42126 - 192.168.11.50-80 6 AS 1-1 CID 0 Session: deleted snort session using 0 bytes; protocol id:(-1) : LWstate 0xf LWFlags 0x6007Snort Capture zeigt die 3 Pakete, die an die Snort Engine gehen:

> capture-traffic Please choose domain to capture traffic from: 0 - management0 1 - management1 2 - Global Selection? 2 Please specify tcpdump options desired. (or enter '?' for a list of supported options) Options: -n vlan and (host 192.168.10.50 and host 192.168.11.50) 10:26:16.525928 IP 192.168.10.50.42144 > 192.168.11.50.80: Flags [S], seq 3065553465, win 29200, options [mss 1380,sackOK,TS val 3789188468 ecr 0,nop,wscale 7], length 0 10:26:16.525928 IP 192.168.11.50.80 > 192.168.10.50.42144: Flags [S.], seq 3581351172, ack 3065553466, win 8192, options [mss 1380,nop,wscale 8,sackOK,TS val 57650410 ecr 3789188468], length 0 10:26:16.525928 IP 192.168.10.50.42144 > 192.168.11.50.80: Flags [.], ack 1, win 229, options [nop,nop,TS val 3789188470 ecr 57650410], length 0 Die LINA-Erfassung zeigt den Flow, der sie durchläuft:

firepower# show capture CAPI 437 packets captured 1: 09:51:19.431007 802.1Q vlan#202 P0 192.168.10.50.42118 > 192.168.11.50.80: S 2459891187:2459891187(0) win 29200 <mss 1460,sackOK,timestamp 3787091387 0,nop,wscale 7> 2: 09:51:19.431648 802.1Q vlan#202 P0 192.168.11.50.80 > 192.168.10.50.42118: S 2860907367:2860907367(0) ack 2459891188 win 8192 <mss 1380,nop,wscale 8,sackOK,timestamp 57440579 3787091387> 3: 09:51:19.431847 802.1Q vlan#202 P0 192.168.10.50.42118 > 192.168.11.50.80: . ack 2860907368 win 229 <nop,nop,timestamp 3787091388 57440579> 4: 09:51:19.431953 802.1Q vlan#202 P0 192.168.10.50.42118 > 192.168.11.50.80: P 2459891188:2459891337(149) ack 2860907368 win 229 <nop,nop,timestamp 3787091388 57440579> 5: 09:51:19.444816 802.1Q vlan#202 P0 192.168.11.50.80 > 192.168.10.50.42118: . 2860907368:2860908736(1368) ack 2459891337 win 256 <nop,nop,timestamp 57440580 3787091388> 6: 09:51:19.444831 802.1Q vlan#202 P0 192.168.11.50.80 > 192.168.10.50.42118: . 2860908736:2860910104(1368) ack 2459891337 win 256 <nop,nop,timestamp 57440580 3787091388> … Das Verfolgen der Pakete von LINA ist eine weitere Möglichkeit, die Snort-Urteile zu sehen. Das erste Paket wurde mit dem PASS-Urteil bewertet:

firepower# show capture CAPI packet-number 1 trace | i Type|Verdict Type: CAPTURE Type: ACCESS-LIST Type: ROUTE-LOOKUP Type: ACCESS-LIST Type: CONN-SETTINGS Type: NAT Type: NAT Type: IP-OPTIONS Type: CAPTURE Type: CAPTURE Type: NAT Type: CAPTURE Type: NAT Type: IP-OPTIONS Type: CAPTURE Type: FLOW-CREATION Type: EXTERNAL-INSPECT Type: SNORT Snort id 22, NAP id 2, IPS id 0, Verdict PASS Snort Verdict: (pass-packet) allow this packet Type: INPUT-ROUTE-LOOKUP-FROM-OUTPUT-ROUTE-LOOKUP Type: ADJACENCY-LOOKUP Type: CAPTURE Nachverfolgung des TCP-SYN/ACK-Pakets an der OUTSIDE-Schnittstelle:

firepower# show capture CAPO packet-number 2 trace | i Type|Verdict Type: CAPTURE Type: ACCESS-LIST Type: FLOW-LOOKUP Type: EXTERNAL-INSPECT Type: SNORT Snort id 22, NAP id 2, IPS id 0, Verdict PASS Snort Verdict: (pass-packet) allow this packet Type: INPUT-ROUTE-LOOKUP-FROM-OUTPUT-ROUTE-LOOKUP Type: ADJACENCY-LOOKUP Type: CAPTURE Die TCP ACK erhält das PERMITLIST-Urteil:

firepower# show capture CAPI packet-number 3 trace | i Type|Verdict Type: CAPTURE Type: ACCESS-LIST Type: FLOW-LOOKUP Type: EXTERNAL-INSPECT Type: SNORT Snort id 22, NAP id 2, IPS id 0, Verdict PERMITLIST Snort Verdict: (fast-forward) fast forward this flow Type: CAPTURE Dies ist die vollständige Ausgabe des Snort-Urteils (Paket 3.)

firepower# show capture CAPI packet-number 3 trace | b Type: SNORT Type: SNORT Subtype: Result: ALLOW Config: Additional Information: Snort Trace: Packet: TCP, ACK, seq 687485179, ack 1029625865 AppID: service unknown (0), application unknown (0) Firewall: trust/fastpath rule, id 268438858, allow Snort id 31, NAP id 2, IPS id 0, Verdict PERMITLIST Snort Verdict: (fast-forward) fast forward this flow Das vierte Paket wird nicht an die Snort-Engine weitergeleitet, da das Urteil von der LINA-Engine zwischengespeichert wird:

firepower# show capture CAPI packet-number 4 trace 441 packets captured 4: 10:34:02.741523 802.1Q vlan#202 P0 192.168.10.50.42158 > 192.168.11.50.80: P 164375589:164375738(149) ack 3008397532 win 229 <nop,nop,timestamp 3789654678 57697031> Phase: 1 Type: CAPTURE Subtype: Result: ALLOW Config: Additional Information: MAC Access list Phase: 2 Type: ACCESS-LIST Subtype: Result: ALLOW Config: Implicit Rule Additional Information: MAC Access list Phase: 3 Type: FLOW-LOOKUP Subtype: Result: ALLOW Config: Additional Information: Found flow with id 1254, using existing flow Phase: 4 Type: SNORT Subtype: Result: ALLOW Config: Additional Information: Snort Verdict: (fast-forward) fast forward this flow Result: input-interface: INSIDE(vrfid:0) input-status: up input-line-status: up Action: allow 1 packet shown Die Snort-Statistiken bestätigen dies:

firepower# show snort statistics Packet Counters: Passed Packets 2 Blocked Packets 0 Injected Packets 0 Packets bypassed (Snort Down) 0 Packets bypassed (Snort Busy) 0 Flow Counters: Fast-Forwarded Flows 1 Blacklisted Flows 0 Miscellaneous Counters: Start-of-Flow events 0 End-of-Flow events 1 Denied flow events 0 Frames forwarded to Snort before drop 0 Inject packets dropped 0 Paketfluss mit Trust-Regel. Einige Pakete werden von Snort und der Rest von LINA überprüft:

Szenario 2. ACP Trust Action (ohne SI, QoS und Identitätsrichtlinie)

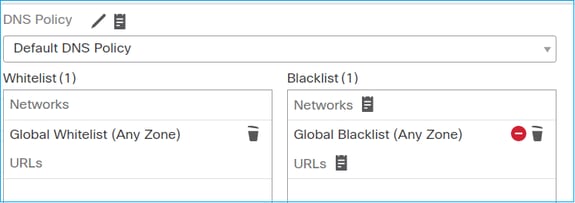

Szenario 2. ACP Trust Action (ohne SI, QoS und Identitätsrichtlinie)Wenn Sie möchten, dass die FTD Sicherheitsinformationsprüfungen (SI) auf alle Datenflüsse anwendet, ist SI bereits auf ACP-Ebene aktiviert und Sie können die SI-Quellen (TALOS, Feeds, Listen usw.) angeben. Falls SI deaktiviert werden soll, deaktivieren Sie SI global für Netzwerke pro ACP, für URL und für das DNS. SI für Netzwerke und URL ist deaktiviert, wie in der Abbildung dargestellt:

In diesem Fall wird die Trust-Regel in LINA als „trust“ (Vertrauen) bereitgestellt:

> show access-list

... access-list CSM_FW_ACL_ line 9 remark rule-id 268435461: L4 RULE: Rule1 access-list CSM_FW_ACL_ line 10 advanced trust ip host 192.168.1.40 host 192.168.2.40 rule-id 268435461 event-log flow-end (hitcnt=0) 0x5c1346d6 Hinweis: Ab 6.2.2 unterstützt FTD TID. TID funktioniert ähnlich wie SI, erzwingt jedoch bei aktivierter SI keine Paketumleitung zur Snort-Engine für die TID-Überprüfung.

Überprüfen des Verhaltens

Initiieren Sie eine HTTP-Sitzung von Host-A (192.168.1.40) zu Host-B (192.168.2.40). Da es sich um einen FP4100 handelt, der Flow Offload in der Hardware unterstützt, geschieht Folgendes:

- Einige Pakete werden über die FTD-LINA-Engine weitergeleitet, und der Rest des Flows wird an SmartNIC (Hardwarebeschleunigung) ausgelagert.

- Keine Pakete werden an die Snort-Engine weitergeleitet

Die FTD LINA-Verbindungstabelle zeigt das "o" Flag an, was bedeutet, dass der Datenfluss an die HW ausgelagert wurde. Beachten Sie außerdem, dass die Markierung "N" fehlt. Dies bedeutet im Wesentlichen, dass keine Snort-Umleitung erfolgt:

firepower# show conn 1 in use, 15 most used TCP OUTSIDE 192.168.2.40:80 INSIDE 192.168.1.40:32809, idle 0:00:00, bytes 949584, flags UIOo In den Snort-Statistiken werden nur Protokollierungsereignisse zu Beginn und am Ende der Sitzung angezeigt:

firepower# show snort statistics Packet Counters: Passed Packets 0 Blocked Packets 0 Injected Packets 0 Packets bypassed (Snort Down) 0 Packets bypassed (Snort Busy) 0 Flow Counters: Fast-Forwarded Flows 0 Blacklisted Flows 0 Miscellaneous Counters: Start-of-Flow events 1 End-of-Flow events 1 Die FTD-LINA-Protokolle zeigen, dass für jede Sitzung zwei Flows (einer pro Richtung) an die Hardware ausgelagert wurden:

Sep 27 2017 20:16:05: %ASA-7-609001: Built local-host INSIDE:192.168.1.40 Sep 27 2017 20:16:05: %ASA-6-302013: Built inbound TCP connection 25384 for INSIDE:192.168.1.40/32809 (192.168.1.40/32809) to OUTSIDE:192.168.2.40/80 (192.168.2.40/80) Sep 27 2017 20:16:05: %ASA-6-805001: Offloaded TCP Flow for connection 25384 from INSIDE:192.168.1.40/32809 (192.168.1.40/32809) to OUTSIDE:192.168.2.40/80 (192.168.2.40/80) Sep 27 2017 20:16:05: %ASA-6-805001: Offloaded TCP Flow for connection 25384 from OUTSIDE:192.168.2.40/80 (192.168.2.40/80) to INSIDE:192.168.1.40/32809 (192.168.1.40/32809) Sep 27 2017 20:16:05: %ASA-6-805002: TCP Flow is no longer offloaded for connection 25384 from OUTSIDE:192.168.2.40/80 (192.168.2.40/80) to INSIDE:192.168.1.40/32809 (192.168.1.40/32809) Sep 27 2017 20:16:05: %ASA-6-805002: TCP Flow is no longer offloaded for connection 25384 from INSIDE:192.168.1.40/32809 (192.168.1.40/32809) to OUTSIDE:192.168.2.40/80 (192.168.2.40/80) Sep 27 2017 20:16:05: %ASA-6-302014: Teardown TCP connection 25384 for INSIDE:192.168.1.40/32809 to OUTSIDE:192.168.2.40/80 duration 0:00:00 bytes 1055048 TCP FINs Sep 27 2017 20:16:05: %ASA-7-609002: Teardown local-host INSIDE:192.168.1.40 duration 0:00:00 Paketfluss mit Trust-Regel, die als trust Aktion in LINA bereitgestellt wird. Einige Pakete werden von LINA überprüft. Der Rest wird an SmartNIC (FP4100/FP9300) ausgelagert:

Anwendungsfälle

- Sie müssen die Trust-Aktion verwenden, wenn nur wenige Pakete von der Snort-Engine geprüft werden sollen (z. B. Anwendungserkennung, SI-Prüfung) und der Rest des Datenflusses an die LINA-Engine ausgelagert werden soll.

- Wenn Sie FTD auf FP4100/9300 verwenden und möchten, dass der Fluss die Snort-Inspektion vollständig umgeht, sollten Sie die Prefilter-Regel mit der Fastpath-Aktion berücksichtigen (siehe den zugehörigen Abschnitt in diesem Dokument).

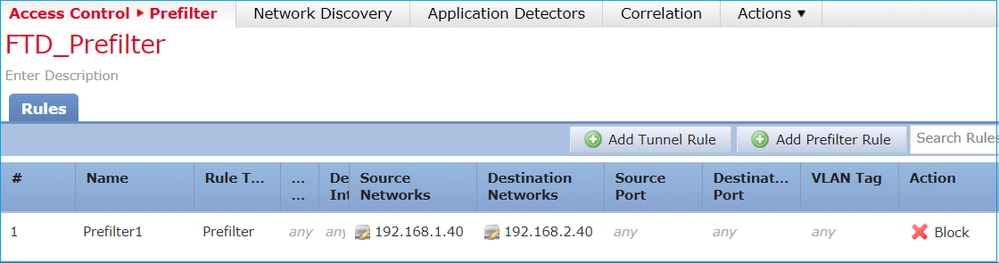

Vorfilterrichtlinienaktion: Blockieren

Vorfilterrichtlinienaktion: BlockierenBeachten Sie die in der Abbildung dargestellte Topologie:

Beachten Sie auch die in der Abbildung dargestellte Richtlinie:

Dies ist die bereitgestellte Richtlinie im FTD Snort-Modul (Datei "ngfw.rules"):

# Start of tunnel and priority rules. # These rules are evaluated by LINA. Only tunnel tags are used from the matched rule id. 268437506 deny any 192.168.1.40 32 any any 192.168.2.40 32 any any any (tunnel -1 In LINA:

access-list CSM_FW_ACL_ line 1 remark rule-id 268437506: PREFILTER POLICY: FTD_Prefilter access-list CSM_FW_ACL_ line 2 remark rule-id 268437506: RULE: Prefilter1 access-list CSM_FW_ACL_ line 3 advanced deny ip host 192.168.1.40 host 192.168.2.40 rule-id 268437506 event-log flow-start (hitcnt=0) 0x76476240 Wenn Sie ein virtuelles Paket nachverfolgen, wird ersichtlich, dass das Paket von LINA verworfen und nie an Snort weitergeleitet wird:

firepower# packet-tracer input INSIDE icmp 192.168.1.40 8 0 192.168.2.40 … Phase: 4 Type: ACCESS-LIST Subtype: log Result: DROP Config: access-group CSM_FW_ACL_ global access-list CSM_FW_ACL_ advanced deny ip host 192.168.1.40 host 192.168.2.40 rule-id 268437506 event-log flow-start access-list CSM_FW_ACL_ remark rule-id 268437506: PREFILTER POLICY: FTD_Prefilter access-list CSM_FW_ACL_ remark rule-id 268437506: RULE: Prefilter1 Additional Information: Result: input-interface: INSIDE input-status: up input-line-status: up output-interface: OUTSIDE output-status: up output-line-status: up Action: drop Drop-reason: (acl-drop) Flow is denied by configured rule Die Snort-Statistiken zeigen Folgendes:

firepower# show snort statistics Packet Counters: Passed Packets 0 Blocked Packets 0 Injected Packets 0 Packets bypassed (Snort Down) 0 Packets bypassed (Snort Busy) 0 Flow Counters: Fast-Forwarded Flows 0 Blacklisted Flows 0 Miscellaneous Counters: Start-of-Flow events 0 End-of-Flow events 0 Denied flow events 1 Die LINA-ASP-Drops zeigen Folgendes:

firepower# show asp drop Frame drop: Flow is denied by configured rule (acl-drop) 1 Anwendungsfälle

Sie können eine Prefilter Block-Regel verwenden, wenn Sie Datenverkehr auf der Basis von L3/L4-Bedingungen blockieren möchten, ohne dass eine Snort-Überprüfung des Datenverkehrs durchgeführt werden muss.

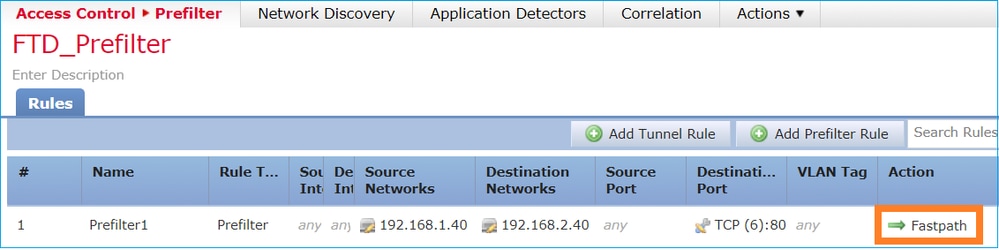

Vorfilterrichtlinienaktion: Fastpath

Vorfilterrichtlinienaktion: FastpathBeachten Sie die in der Abbildung dargestellte Vorfilterrichtlinienregel:

Dies ist die bereitgestellte Richtlinie in der FTD Snort Engine:

268437506 fastpath any any any any any any any any (log dcforward flowend) (tunnel -1)In FTD-LINA:

access-list CSM_FW_ACL_ line 1 remark rule-id 268437506: PREFILTER POLICY: FTD_Prefilter access-list CSM_FW_ACL_ line 2 remark rule-id 268437506: RULE: Prefilter1 access-list CSM_FW_ACL_ line 3 advanced trust tcp host 192.168.1.40 host 192.168.2.40 eq www rule-id 268437506 event-log flow-end (hitcnt=0) 0xf3410b6f Überprüfen des Verhaltens

Wenn Host-A (192.168.1.40) versucht, eine HTTP-Sitzung zu Host-B (192.168.2.40) zu öffnen, durchlaufen einige Pakete LINA. Die übrigen werden an SmartNIC ausgelagert. In diesem Fall zeigt system support trace mit firewall-engine-debug aktiviert Folgendes an:

> system support trace Please specify an IP protocol: tcp Please specify a client IP address: 192.168.1.40 Please specify a client port: Please specify a server IP address: 192.168.2.40 Please specify a server port: Enable firewall-engine-debug too? [n]: y Monitoring packet tracer debug messages 192.168.1.40-32840 > 192.168.2.40-80 6 AS 1 I 8 Got end of flow event from hardware with flags 04000000

Die LINA-Protokolle zeigen den ausgelagerten Flow:

Oct 01 2017 14:36:51: %ASA-7-609001: Built local-host INSIDE:192.168.1.40 Oct 01 2017 14:36:51: %ASA-7-609001: Built local-host OUTSIDE:192.168.2.40 Oct 01 2017 14:36:51: %ASA-6-302013: Built inbound TCP connection 966 for INSIDE:192.168.1.40/32840 (192.168.1.40/32840) to OUTSIDE:192.168.2.40/80 (192.168.2.40/80) Oct 01 2017 14:36:51: %ASA-6-805001: Offloaded TCP Flow for connection 966 from INSIDE:192.168.1.40/32840 (192.168.1.40/32840) to OUTSIDE:192.168.2.40/80 (192.168.2.40/80) Oct 01 2017 14:36:51: %ASA-6-805001: Offloaded TCP Flow for connection 966 from OUTSIDE:192.168.2.40/80 (192.168.2.40/80) to INSIDE:192.168.1.40/32840 (192.168.1.40/32840)

LINA-Erfassungen zeigen, dass 8 Pakete Folgendes durchlaufen:

firepower# show capture capture CAPI type raw-data buffer 33554432 trace trace-count 100 interface INSIDE [Capturing - 3908 bytes] match ip host 192.168.1.40 host 192.168.2.40 capture CAPO type raw-data buffer 33554432 trace trace-count 100 interface OUTSIDE [Capturing - 3908 bytes] match ip host 192.168.1.40 host 192.168.2.40 firepower# show capture CAPI 8 packets captured 1: 14:45:32.700021 192.168.1.40.32842 > 192.168.2.40.80: S 3195173118:3195173118(0) win 2920 <mss 1460,sackOK,timestamp 332569060 0> 2: 14:45:32.700372 192.168.2.40.80 > 192.168.1.40.32842: S 184794124:184794124(0) ack 3195173119 win 2896 <mss 1380,sackOK,timestamp 332567732 332569060> 3: 14:45:32.700540 192.168.1.40.32842 > 192.168.2.40.80: P 3195173119:3195173317(198) ack 184794125 win 2920 <nop,nop,timestamp 332569060 332567732> 4: 14:45:32.700876 192.168.2.40.80 > 192.168.1.40.32842: . 184794125:184795493(1368) ack 3195173317 win 2698 <nop,nop,timestamp 332567733 332569060> 5: 14:45:32.700922 192.168.2.40.80 > 192.168.1.40.32842: P 184795493:184796861(1368) ack 3195173317 win 2698 <nop,nop,timestamp 332567733 332569060> 6: 14:45:32.701425 192.168.2.40.80 > 192.168.1.40.32842: FP 184810541:184810851(310) ack 3195173317 win 2698 <nop,nop,timestamp 332567733 332569061> 7: 14:45:32.701532 192.168.1.40.32842 > 192.168.2.40.80: F 3195173317:3195173317(0) ack 184810852 win 2736 <nop,nop,timestamp 332569061 332567733> 8: 14:45:32.701639 192.168.2.40.80 > 192.168.1.40.32842: . ack 3195173318 win 2697 <nop,nop,timestamp 332567734 332569061>

Die FTD-Flow-Offload-Statistiken zeigen, dass 22 Pakete an die Hardware ausgelagert wurden:

firepower# show flow-offload statistics Packet stats of port : 0 Tx Packet count : 22 Rx Packet count : 22 Dropped Packet count : 0 VNIC transmitted packet : 22 VNIC transmitted bytes : 15308 VNIC Dropped packets : 0 VNIC erroneous received : 0 VNIC CRC errors : 0 VNIC transmit failed : 0 VNIC multicast received : 0 Sie können den show flow-offload flow Befehl auch verwenden, um zusätzliche Informationen zu den ausgelagerten Flows anzuzeigen. Hier ein Beispiel:

firepower# show flow-offload flow

Total offloaded flow stats: 2 in use, 4 most used, 20% offloaded, 0 collisions

TCP intfc 103 src 192.168.1.40:39301 dest 192.168.2.40:20, static, timestamp 616063741, packets 33240, bytes 2326800

TCP intfc 104 src 192.168.2.40:20 dest 192.168.1.40:39301, static, timestamp 616063760, packets 249140, bytes 358263320

firepower# show conn

5 in use, 5 most used

Inspect Snort:

preserve-connection: 1 enabled, 0 in effect, 4 most enabled, 0 most in effect

TCP OUTSIDE 192.168.2.40:21 INSIDE 192.168.1.40:40988, idle 0:00:00, bytes 723, flags UIO

TCP OUTSIDE 192.168.2.40:21 INSIDE 192.168.1.40:40980, idle 0:02:40, bytes 1086, flags UIO

TCP OUTSIDE 192.168.2.40:80 INSIDE 192.168.1.40:49442, idle 0:00:00, bytes 86348310, flags UIO N1

TCP OUTSIDE 192.168.2.40:20 INSIDE 192.168.1.40:39301, idle 0:00:00, bytes 485268628, flags Uo <- offloaded flow

TCP OUTSIDE 192.168.2.40:20 INSIDE 192.168.1.40:34713, idle 0:02:40, bytes 821799360, flags UFRIO- Der Prozentsatz basiert auf der Ausgabe von "show conn". Wenn beispielsweise insgesamt 5 Verbindungen die FTD LINA-Engine durchlaufen und 1 davon ausgelagert wird, werden 20 % als ausgelagert gemeldet.

- Die Höchstgrenze für ausgelagerte Sitzungen hängt von der Softwareversion ab (z. B. unterstützen ASA 9.8.3 und FTD 6.2.3 4 Millionen bidirektionale (oder 8 Millionen unidirektionale) ausgelagerte Datenströme).

- Erreicht die Anzahl der ausgelagerten Datenflüsse den Grenzwert (z. B. 4 Millionen bidirektionale Datenflüsse), werden keine neuen Verbindungen ausgelagert, bis die aktuellen Verbindungen aus der ausgelagerten Tabelle entfernt werden.

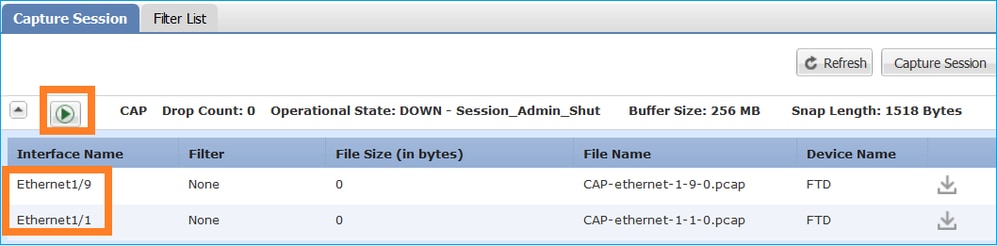

Um alle Pakete auf FP4100/9300 zu sehen, die FTD durchlaufen (ausgelagert + LINA), müssen Sie die Erfassung auf Chassis-Ebene aktivieren, wie in der Abbildung dargestellt:

Die Erfassung der Chassis-Backplane zeigt beide Richtungen. Aufgrund der FXOS-Erfassungsarchitektur (zwei Erfassungspunkte pro Richtung) wird jedes Paket zweimal angezeigt, wie in der Abbildung dargestellt:

Paketstatistiken:

- Gesamtpakete über FTD: 30

- Pakete über FTD LINA: 8

- Ausgelagerte Pakete an SmartNIC HW Accelerator: 22

Bei einer anderen Plattform als FP4100/FP9300 werden alle Pakete von der LINA-Engine verarbeitet, da Flow-Offload nicht unterstützt wird (beachten Sie das Fehlen des o-Flags):

FP2100-6# show conn addr 192.168.1.40 33 in use, 123 most used Inspect Snort: preserve-connection: 0 enabled, 0 in effect, 2 most enabled, 0 most in effect TCP OUTSIDE 192.168.2.40:80 INSIDE 192.168.1.40:50890, idle 0:00:09, bytes 175, flags UxIO Die LINA-Systemprotokolle zeigen nur Ereignisse zum Verbindungsaufbau und zur Verbindungsbeendigung:

FP2100-6# show log | i 192.168.2.40 Jun 21 2020 14:29:44: %FTD-6-302013: Built inbound TCP connection 6914 for INSIDE:192.168.1.40/50900 (192.168.11.101/50900) to OUTSIDE:192.168.2.40/80 (192.168.2.40/80) Jun 21 2020 14:30:30: %FTD-6-302014: Teardown TCP connection 6914 for INSIDE:192.168.1.40/50900 to OUTSIDE:192.168.2.40/80 duration 0:00:46 bytes 565 TCP FINs from OUTSIDE Anwendungsfälle

- Verwenden Sie die Fastpath-Vorfilteraktion, wenn Sie die Snort-Überprüfung vollständig umgehen möchten. Dies ist in der Regel bei sehr großen Flows der Fall, denen Sie vertrauen, beispielsweise bei Backups oder Datenbankübertragungen.

- Auf FP4100-/9300-Appliances löst die Fastpath-Aktion einen Flow-Offload aus, und nur wenige Pakete durchlaufen die FTD-LINA-Engine. Der Rest wird von SmartNIC verarbeitet, was die Latenz verringert.

Vorfilterrichtlinienaktion: Fastpath (Inline-Set)

Vorfilterrichtlinienaktion: Fastpath (Inline-Set)Falls eine Fastpath-Aktion für die Vorfilterrichtlinie auf Datenverkehr angewendet wird, der einen Inline-Satz durchläuft (NGIPS-Schnittstellen), müssen diese Punkte berücksichtigt werden:

- Die Regel wird als trust-Aaktion auf die LINA-Engine angewendet.

- Der Flow wird nicht von der Snort-Engine überprüft.

- Flow-Offload (Hardwarebeschleunigung) findet nicht statt, da Flow-Offload auf NGIPS-Schnittstellen nicht anwendbar ist.

Das folgende Beispiel zeigt eine Paketverfolgung im Fall einer Fastpath-Vorfilteraktion, die auf eine Inline-Gruppe angewendet wird:

firepower# packet-tracer input inside tcp 192.168.1.40 12345 192.168.1.50 80 detailed Phase: 1 Type: NGIPS-MODE Subtype: ngips-mode Result: ALLOW Config: Additional Information: The flow ingressed an interface configured for NGIPS mode and NGIPS services will be applied Forward Flow based lookup yields rule: in id=0x2ad7ac48b330, priority=501, domain=ips-mode, deny=false hits=2, user_data=0x2ad80d54abd0, cs_id=0x0, flags=0x0, protocol=0 src ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0 input_ifc=inside, output_ifc=any Phase: 2 Type: ACCESS-LIST Subtype: log Result: ALLOW Config: access-group CSM_FW_ACL_ global access-list CSM_FW_ACL_ advanced trust ip object 192.168.1.0 object 192.168.1.0 rule-id 268438531 event-log flow-end access-list CSM_FW_ACL_ remark rule-id 268438531: PREFILTER POLICY: PF1 access-list CSM_FW_ACL_ remark rule-id 268438531: RULE: 1 Additional Information: Forward Flow based lookup yields rule: in id=0x2ad9f9f8a7f0, priority=12, domain=permit, trust hits=1, user_data=0x2ad9b23c5d40, cs_id=0x0, use_real_addr, flags=0x0, protocol=0 src ip/id=192.168.1.0, mask=255.255.255.0, port=0, tag=any, ifc=any dst ip/id=192.168.1.0, mask=255.255.255.0, port=0, tag=any, ifc=any, vlan=0, dscp=0x0 input_ifc=any, output_ifc=any Phase: 3 Type: NGIPS-EGRESS-INTERFACE-LOOKUP Subtype: Resolve Egress Interface Result: ALLOW Config: Additional Information: Ingress interface inside is in NGIPS inline mode. Egress interface outside is determined by inline-set configuration Phase: 4 Type: FLOW-CREATION Subtype: Result: ALLOW Config: Additional Information: New flow created with id 7, packet dispatched to next module Module information for forward flow ... snp_fp_ips_tcp_state_track_lite snp_fp_ips_mode_adj snp_fp_tracer_drop snp_ifc_stat Module information for reverse flow ... snp_fp_ips_tcp_state_track_lite snp_fp_ips_mode_adj snp_fp_tracer_drop snp_ifc_stat Result: input-interface: inside input-status: up input-line-status: up Action: allowDies ist die visuelle Darstellung des Paketpfads:

Vorfilterrichtlinienaktion: Fastpath (Inline-Set mit Tap)

Vorfilterrichtlinienaktion: Fastpath (Inline-Set mit Tap)Identisch mit dem Fall des Inline-Sets

Vorfilterrichtlinienaktion: Analysieren

Vorfilterrichtlinienaktion: AnalysierenSzenario 1. Vorfilteranalyse mit ACP-Blockierungsregel

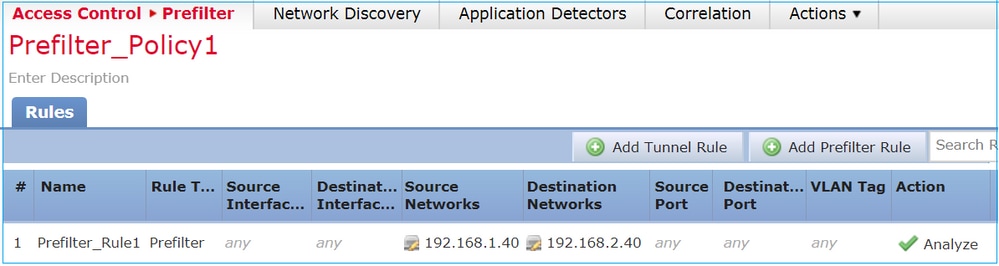

Szenario 1. Vorfilteranalyse mit ACP-BlockierungsregelBeachten Sie die Vorfilterrichtlinie, die wie in der Abbildung dargestellt eine Analyze-Regel (Analysieren) enthält:

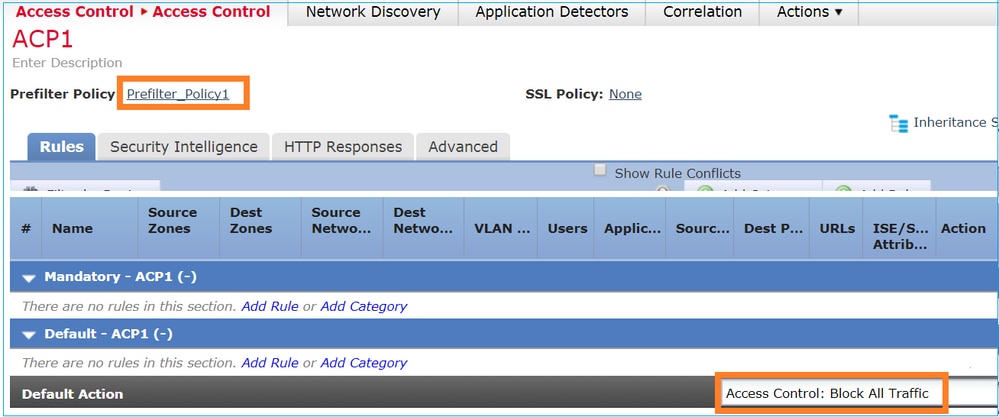

Der ACP enthält nur die Standardregel, die Block All Traffic wie im Bild gezeigt auf festgelegt ist:

Dies ist die bereitgestellte Richtlinie im FTD Snort-Modul (Datei "ngfw.rules"):

# Start of tunnel and priority rules. # These rules are evaluated by LINA. Only tunnel tags are used from the matched rule id. 268435460 allow any 192.168.1.40 32 any any 192.168.2.40 32 any any any (tunnel -1) 268435459 allow any any 1025-65535 any any 3544 any 17 (tunnel -1) 268435459 allow any any 3544 any any 1025-65535 any 17 (tunnel -1) 268435459 allow any any any any any any any 47 (tunnel -1) 268435459 allow any any any any any any any 41 (tunnel -1) 268435459 allow any any any any any any any 4 (tunnel -1) # End of tunnel and priority rules. # Start of AC rule. 268435458 deny any any any any any any any any (log dcforward flowstart) # End of AC rule. Dies ist die bereitgestellte Richtlinie in der FTD-LINA-Engine:

access-list CSM_FW_ACL_ line 3 advanced permit ip host 192.168.1.40 host 192.168.2.40 rule-id 268435460 (hitcnt=0) 0xb788b786Überprüfen des Verhaltens

Packet-Tracer zeigt an, dass das Paket von LINA zugelassen ist, an die Snort-Engine weitergeleitet wird (aufgrund von permit Aktion) und dass Snort Engine ein Block Urteil zurückgibt, da die Standardaktion von AC abgeglichen wurde.

Hinweis: Snort evaluiert den Datenverkehr nicht anhand von Tunnelregeln.

Wenn Sie ein Paket verfolgen, zeigt sich das Gleiche:

firepower# packet-tracer input INSIDE icmp 192.168.1.40 8 0 192.168.2.40 ... Phase: 4 Type: ACCESS-LIST Subtype: log Result: ALLOW Config: access-group CSM_FW_ACL_ global access-list CSM_FW_ACL_ advanced permit ip host 192.168.1.40 host 192.168.2.40 rule-id 268435460 access-list CSM_FW_ACL_ remark rule-id 268435460: PREFILTER POLICY: Prefilter_Policy1 access-list CSM_FW_ACL_ remark rule-id 268435460: RULE: Prefilter_Rule1 Additional Information: This packet will be sent to snort for additional processing where a verdict will be reached … Phase: 14 Type: SNORT Subtype: Result: DROP Config: Additional Information: Snort Trace: Packet: ICMP AppID: service ICMP (3501), application unknown (0) Firewall: starting rule matching, zone -1 -> -1, geo 0 -> 0, vlan 0, sgt 65535, user 9999997, icmpType 8, icmpCode 0 Firewall: block rule, id 268435458, drop Snort: processed decoder alerts or actions queue, drop NAP id 1, IPS id 0, Verdict BLOCKLIST, Blocked by Firewall Snort Verdict: (block-list) block list this flow Result: input-interface: INSIDE input-status: up input-line-status: up output-interface: OUTSIDE output-status: up output-line-status: up Action: drop Drop-reason: (firewall) Blocked by the firewall preprocessor Szenario 2. Vorfilteranalyse mit ACP-Regel zum Zulassen

Szenario 2. Vorfilteranalyse mit ACP-Regel zum ZulassenWenn das Paket die FTD durchlaufen dürfen soll, muss in der ACP eine Regel hinzugefügt werden. Die Aktion kann entweder Zulassen oder Vertrauenswürdig lauten, was vom Ziel abhängt (wenn Sie beispielsweise eine L7-Inspektion anwenden möchten, müssen Sie eine Allow Aktion verwenden), wie im Bild gezeigt:

Die bereitgestellte Richtlinie in der FTD-Snort-Engine:

# Start of AC rule. 268435461 allow any 192.168.1.40 32 any any 192.168.2.40 32 any any any 268435458 deny any any any any any any any any (log dcforward flowstart) # End of AC rule. In der LINA-Engine:

access-list CSM_FW_ACL_ line 3 advanced permit ip host 192.168.1.40 host 192.168.2.40 rule-id 268435460 (hitcnt=1) 0xb788b786Überprüfen des Verhaltens

Der Packet-Tracer zeigt, dass das Paket mit der Regel 268435460 in LINA und 268435461 in der Snort-Engine übereinstimmt:

firepower# packet-tracer input INSIDE icmp 192.168.1.40 8 0 192.168.2.40 ... Phase: 4 Type: ACCESS-LIST Subtype: log Result: ALLOW Config: access-group CSM_FW_ACL_ global access-list CSM_FW_ACL_ advanced permit ip host 192.168.1.40 host 192.168.2.40 rule-id 268435460 access-list CSM_FW_ACL_ remark rule-id 268435460: PREFILTER POLICY: Prefilter_Policy1 access-list CSM_FW_ACL_ remark rule-id 268435460: RULE: Prefilter_Rule1 Additional Information: This packet will be sent to snort for additional processing where a verdict will be reached … Phase: 14 Type: SNORT Subtype: Result: ALLOW Config: Additional Information: Snort Trace: Packet: ICMP AppID: service ICMP (3501), application unknown (0) Firewall: starting rule matching, zone -1 -> -1, geo 0 -> 0, vlan 0, sgt 65535, user 9999997, icmpType 8, icmpCode 0 Firewall: allow rule, id 268435461, allow NAP id 1, IPS id 0, Verdict PASS Snort Verdict: (pass-packet) allow this packet … Result: input-interface: INSIDE input-status: up input-line-status: up output-interface: OUTSIDE output-status: up output-line-status: up Action: allow Szenario 3. Vorfilteranalyse mit ACP-Trust-Regel

Szenario 3. Vorfilteranalyse mit ACP-Trust-RegelWenn die ACP eine Trust-Regel enthält, sieht dies wie in der Abbildung dargestellt aus:

Snort:

# Start of AC rule. 268435461 fastpath any 192.168.1.40 32 any any 192.168.2.40 32 any any any 268435458 deny any any any any any any any any (log dcforward flowstart) # End of AC rule. LINA:

access-list CSM_FW_ACL_ line 3 advanced permit ip host 192.168.1.40 host 192.168.2.40 rule-id 268435460 (hitcnt=2) 0xb788b786Da die SI standardmäßig aktiviert ist, wird die Trust-Regel als permit Aktion auf LINA bereitgestellt, sodass mindestens einige Pakete zur Überprüfung an die Snort-Engine umgeleitet werden.

Überprüfen des Verhaltens

Packet-Tracer zeigt, dass die Snort-Engine das Paket zulässt und den Restfluss im Wesentlichen an LINA auslagert:

firepower# packet-tracer input INSIDE icmp 192.168.1.40 8 0 192.168.2.40 ... Phase: 4 Type: ACCESS-LIST Subtype: log Result: ALLOW Config: access-group CSM_FW_ACL_ global access-list CSM_FW_ACL_ advanced permit ip host 192.168.1.40 host 192.168.2.40 rule-id 268435460 access-list CSM_FW_ACL_ remark rule-id 268435460: PREFILTER POLICY: Prefilter_Policy1 access-list CSM_FW_ACL_ remark rule-id 268435460: RULE: Prefilter_Rule1 Additional Information: This packet will be sent to snort for additional processing where a verdict will be reached … Phase: 14 Type: SNORT Subtype: Result: ALLOW Config: Additional Information: Snort Trace: Packet: ICMP AppID: service ICMP (3501), application unknown (0) Firewall: starting rule matching, zone -1 -> -1, geo 0 -> 0, vlan 0, sgt 65535, user 9999997, icmpType 8, icmpCode 0 Firewall: trust/fastpath rule, id 268435461, allow NAP id 1, IPS id 0, Verdict PERMITLIST Snort Verdict: (fast-forward) fast forward this flow … Result: input-interface: INSIDE input-status: up input-line-status: up output-interface: OUTSIDE output-status: up output-line-status: up Action: allow Szenario 4. Vorfilteranalyse mit ACP-Trust-Regel

Szenario 4. Vorfilteranalyse mit ACP-Trust-RegelIn diesem Szenario wurde SI manuell deaktiviert.

Die Regel wird in Snort wie folgt bereitgestellt:

# Start of AC rule. 268435461 fastpath any 192.168.1.40 32 any any 192.168.2.40 32 any any any 268435458 deny any any any any any any any any (log dcforward flowstart) # End of AC rule. In LINA wird die Regel als "Trust" bereitgestellt. Ein Paket stimmt jedoch mit der Zulässigkeitsregel überein (siehe Anzahl der ACE-Treffer), die aufgrund der Analyze Prefilter-Regel bereitgestellt wird, und das Paket wird von der Snort-Engine geprüft:

access-list CSM_FW_ACL_ line 3 advanced permit ip host 192.168.1.40 host 192.168.2.40 rule-id 268435460 (hitcnt=3) 0xb788b786 ... access-list CSM_FW_ACL_ line 13 advanced trust ip host 192.168.1.40 host 192.168.2.40 rule-id 268435461 event-log flow-end (hitcnt=0) 0x5c1346d6 ... access-list CSM_FW_ACL_ line 16 advanced deny ip any any rule-id 268435458 event-log flow-start (hitcnt=0) 0x97aa021a Überprüfen des Verhaltens

firepower# packet-tracer input INSIDE icmp 192.168.1.40 8 0 192.168.2.40 ... Phase: 4 Type: ACCESS-LIST Subtype: log Result: ALLOW Config: access-group CSM_FW_ACL_ global access-list CSM_FW_ACL_ advanced permit ip host 192.168.1.40 host 192.168.2.40 rule-id 268435460 access-list CSM_FW_ACL_ remark rule-id 268435460: PREFILTER POLICY: Prefilter_Policy1 access-list CSM_FW_ACL_ remark rule-id 268435460: RULE: Prefilter_Rule1 Additional Information: This packet will be sent to snort for additional processing where a verdict will be reached ... Phase: 14 Type: SNORT Subtype: Result: ALLOW Config: Additional Information: Snort Trace: Packet: ICMP AppID: service ICMP (3501), application unknown (0) Firewall: starting rule matching, zone -1 -> -1, geo 0 -> 0, vlan 0, sgt 65535, user 9999997, icmpType 8, icmpCode 0 Firewall: trust/fastpath rule, id 268435461, allow NAP id 1, IPS id 0, Verdict PERMITLIST Snort Verdict: (fast-forward) fast forward this flow … Result: input-interface: INSIDE input-status: up input-line-status: up output-interface: OUTSIDE output-status: up output-line-status: up Action: allow

Wichtigste Punkte

- Die Analyse-Aktion wird als Zulässigkeitsregel im LINA-Modul bereitgestellt. Dies wirkt sich auf das Paket aus, das zur Überprüfung an die Snort-Engine weitergeleitet wird.

- Die Analyze Action stellt keine Regel im Snort-Modul bereit. Daher müssen Sie sicherstellen, dass Sie eine Regel in ACP konfigurieren, die in Snort<

- Es hängt von der ACP-Regel ab, die in der Snort-Engine bereitgestellt wird (Block vs allow vs fastpath), von der Snort kein oder alle oder einige Pakete zulässt

Anwendungsfälle

- Ein Anwendungsfall für die Aktion Analysieren liegt vor, wenn in der Vorfilterrichtlinie eine allgemeine Fastpath-Regel vorhanden ist und einige Ausnahmen für bestimmte Flows eingerichtet werden sollen, damit diese von Snort überprüft werden.

ACP-Aktion: Überwachen

ACP-Aktion: Überwachen

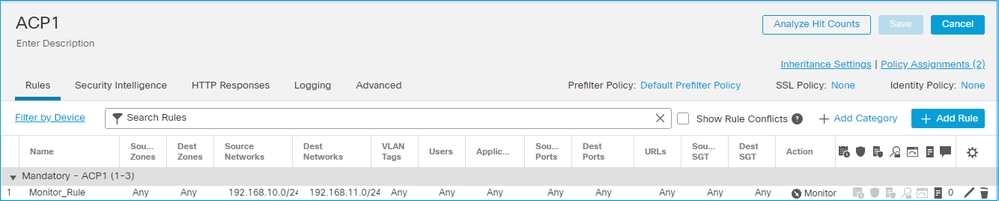

Eine in der FMC-UI konfigurierte Überwachungsregel:

Die Überwachungsregel wird auf der FTD LINA-Engine als permit Aktion und auf der Snort-Engine als audit Aktion bereitgestellt.

firepower# show access-list … access-list CSM_FW_ACL_ line 10 advanced permit ip 192.168.10.0 255.255.255.0 192.168.11.0 255.255.255.0 rule-id 268438863 (hitcnt=0) 0x61bbaf0c Die Snort-Regel:

admin@firepower:~$ cat /var/sf/detection_engines/9e080e5c-adc3-11ea-9d37-44884cf7e9ba/ngfw.rules … # Start of AC rule. 268438863 audit any 192.168.10.0 24 any any 192.168.11.0 24 any any any (log dcforward flowend) # End rule 268438863 Wichtigste Punkte

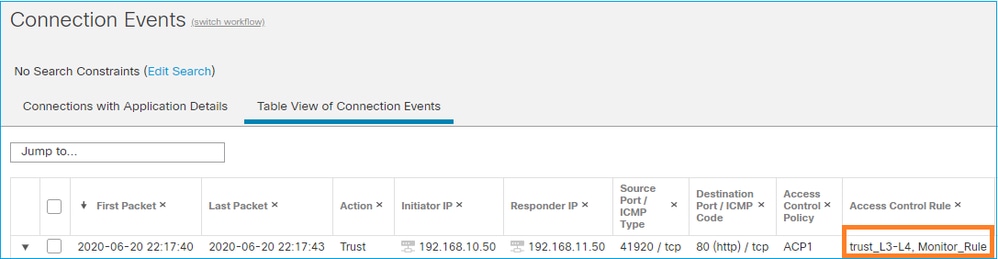

- Die Überwachungsregel lässt keinen Datenverkehr zu oder verwirft ihn, generiert jedoch ein Verbindungsereignis. Das Paket wird anhand nachfolgender Regeln geprüft und entweder zugelassen oder verworfen.

- FMC-Verbindungsereignisse zeigen, dass das Paket zwei Regeln entspricht:

System support trace zeigt, dass die Pakete beiden Regeln entsprechen:

> system support trace Enable firewall-engine-debug too? [n]: y Please specify an IP protocol: tcp Please specify a client IP address: 192.168.10.50 Please specify a client port: Please specify a server IP address: 192.168.11.50 Please specify a server port: Monitoring packet tracer and firewall debug messages 192.168.10.50-41922 - 192.168.11.50-80 6 AS 1-1 CID 0 Packet: TCP, SYN, seq 419031630 192.168.10.50-41922 - 192.168.11.50-80 6 AS 1-1 CID 0 Session: new snort session 192.168.10.50-41922 - 192.168.11.50-80 6 AS 1-1 CID 0 AppID: service unknown (0), application unknown (0) 192.168.10.50-41922 > 192.168.11.50-80 6 AS 1-1 I 19 new firewall session 192.168.10.50-41922 > 192.168.11.50-80 6 AS 1-1 I 19 Starting AC with minimum 2, 'Monitor_Rule', and IPProto first with zone s -1 -> -1, geo 0 -> 0, vlan 0, source sgt type: 0, source sgt tag: 0, ISE sgt id: 0, dest sgt type: 0, ISE dest sgt tag: 0, svc 0, payload 0, client 0, misc 0, user 9999997, icmpType 0, icmpCode 0 192.168.10.50-41922 > 192.168.11.50-80 6 AS 1-1 I 19 match rule order 2, 'Monitor_Rule', action Audit 192.168.10.50-41922 > 192.168.11.50-80 6 AS 1-1 I 19 match rule order 3, 'trust_L3-L4', action Trust 192.168.10.50-41922 > 192.168.11.50-80 6 AS 1-1 I 19 MidRecovery data sent for rule id: 268438858,rule_action:3, rev id:1078 02206, rule_match flag:0x2 Anwendungsfälle

Wird verwendet, um die Netzwerkaktivität zu überwachen und ein Verbindungsereignis zu generieren.

ACP-Aktion: Interaktive Blockierung

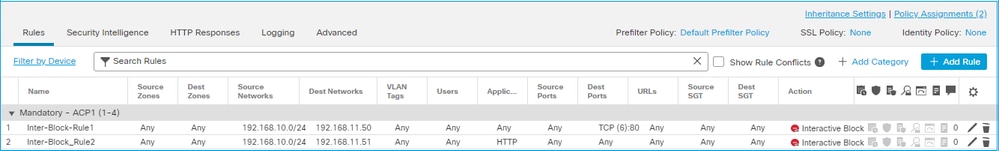

ACP-Aktion: Interaktive BlockierungEine in der FMC-UI konfigurierte Regel zum interaktiven Blockieren:

Die Interactive Block-Regel wird auf der FTD LINA-Engine als permit Aktion und auf der Snort-Engine als Umgehungsregel bereitgestellt:

firepower# show access-list … access-list CSM_FW_ACL_ line 9 remark rule-id 268438864: L7 RULE: Inter-Block-Rule1 access-list CSM_FW_ACL_ line 10 advanced permit tcp 192.168.10.0 255.255.255.0 host 192.168.11.50 eq www rule-id 268438864 (hitcnt=3) 0xba785fc0 access-list CSM_FW_ACL_ line 11 remark rule-id 268438865: ACCESS POLICY: ACP1 - Mandatory access-list CSM_FW_ACL_ line 12 remark rule-id 268438865: L7 RULE: Inter-Block_Rule2 access-list CSM_FW_ACL_ line 13 advanced permit ip 192.168.10.0 255.255.255.0 host 192.168.11.51 rule-id 268438865 (hitcnt=0) 0x622350d0 Snort-Engine:

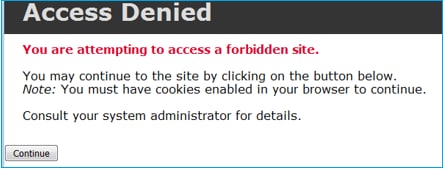

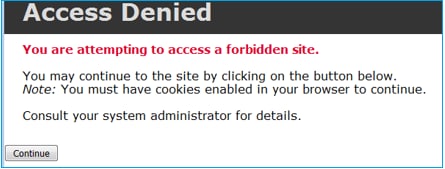

admin@firepower:~$ cat /var/sf/detection_engines/9e080e5c-adc3-11ea-9d37-44884cf7e9ba/ngfw.rules … # Start of AC rule. 268438864 bypass any 192.168.10.0 24 any any 192.168.11.50 32 80 any 6 # End rule 268438864 268438865 bypass any 192.168.10.0 24 any any 192.168.11.51 32 any any any (appid 676:1) (ip_protos 6, 17) # End rule 268438865 Der Benutzer wird von der Regel zum interaktiven Blockieren darüber informiert, dass das Ziel unzulässig ist.

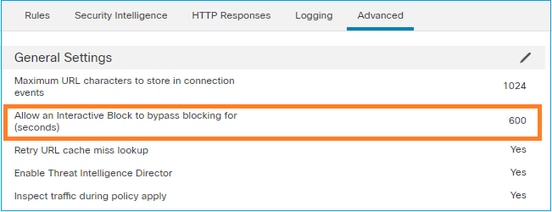

Standardmäßig erlaubt die Firewall das Umgehen der Blockierung für 600 Sekunden:

In der system support trace Ausgabe können Sie sehen, dass zunächst die Firewall den Datenverkehr blockiert und die Blockierungsseite angezeigt wird:

> system support trace … 192.168.10.52-58717 - 192.168.11.50-80 6 AS 1-1 CID 0 Packet: TCP, ACK, seq 983273680, ack 2014879580 192.168.10.52-58717 - 192.168.11.50-80 6 AS 1-1 CID 0 AppID: service HTTP (676), application unknown (0) 192.168.10.52-58717 > 192.168.11.50-80 6 AS 1-1 I 22 Starting AC with minimum 2, 'Inter-Block-Rule1', and IPProto first with zones -1 -> -1, geo 0(0) -> 0, vlan 0, source sgt type: 0, sgt tag: 0, ISE sgt id: 0, dest sgt type: 0, ISE dest_sgt_tag: 0, svc 676, payload 0, client 589, misc 0, user 9999997, min url-cat-list 0-0-0, url http://192.168.11.50/, xff 192.168.10.52-58717 > 192.168.11.50-80 6 AS 1-1 I 22 match rule order 2, 'Inter-Block-Rule1', action Interactive 192.168.10.52-58717 > 192.168.11.50-80 6 AS 1-1 I 22 bypass action sending HTTP interactive response of 1093 bytes 192.168.10.52-58717 - 192.168.11.50-80 6 AS 1-1 CID 0 Firewall: interactive block rule, 'Inter-Block-Rule1', drop 192.168.10.52-58717 - 192.168.11.50-80 6 AS 1-1 CID 0 Snort: processed decoder alerts or actions queue, drop 192.168.10.52-58717 > 192.168.11.50-80 6 AS 1-1 I 22 deleting firewall session flags = 0x800, fwFlags = 0x1002 192.168.10.52-58717 - 192.168.11.50-80 6 AS 1-1 CID 0 Snort id 22, NAP id 1, IPS id 0, Verdict BLACKLIST 192.168.10.52-58717 - 192.168.11.50-80 6 AS 1-1 CID 0 ===> Blocked by Firewall Verdict reason is sent to DAQ Sobald der Benutzer die entsprechende Option auswählt Continue (oder die Browserseite aktualisiert), zeigt das Debugging an, dass die Pakete nach derselben Regel zulässig sind, die die Allow Aktion imitiert:

192.168.10.52-58718 - 192.168.11.50-80 6 AS 1-1 CID 0 Packet: TCP, ACK, seq 1357413630, ack 2607625293 192.168.10.52-58718 - 192.168.11.50-80 6 AS 1-1 CID 0 AppID: service HTTP (676), application unknown (0) 192.168.10.52-58718 > 192.168.11.50-80 6 AS 1-1 I 8 Starting AC with minimum 2, 'Inter-Block-Rule1', and IPProto first with zones -1 -> -1, geo 0(0) -> 0, vlan 0, source sgt type: 0, sgt tag: 0, ISE sgt id: 0, dest sgt type: 0, ISE dest_sgt_tag: 0, svc 676, payload 0, client 589, misc 0, user 9999997, min url-cat-list 0-0-0, url http://192.168.11.50/, xff 192.168.10.52-58718 > 192.168.11.50-80 6 AS 1-1 I 8 match rule order 2, 'Inter-Block-Rule1', action Interactive 192.168.10.52-58718 > 192.168.11.50-80 6 AS 1-1 I 8 bypass action interactive bypass 192.168.10.52-58718 > 192.168.11.50-80 6 AS 1-1 I 8 allow action 192.168.10.52-58718 - 192.168.11.50-80 6 AS 1-1 CID 0 Firewall: allow rule, 'Inter-Block-Rule1', allow 192.168.10.52-58718 - 192.168.11.50-80 6 AS 1-1 CID 0 Firewall: interactive bypass rule, 'Inter-Block-Rule1', allow 192.168.10.52-58718 - 192.168.11.50-80 6 AS 1-1 CID 0 Snort id 8, NAP id 1, IPS id 0, Verdict PASS Anwendungsfälle

Sie können dies nutzen, damit Web-Benutzern eine Warnseite angezeigt wird und sie die Möglichkeit zum Fortfahren erhalten.

ACP-Aktion: Interaktive Blockierung mit Zurücksetzung

ACP-Aktion: Interaktive Blockierung mit Zurücksetzung

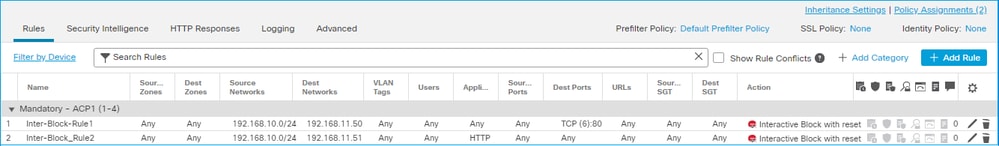

Eine in der FMC-UI konfigurierte Regel zum interaktiven Blockieren mit Zurücksetzung:

Der Interactive Block mit der Reset-Regel wird auf der FTD LINA-Engine als permit Aktion und auf der Snort-Engine als Zinsregel bereitgestellt:

firepower# show access-list … access-list CSM_FW_ACL_ line 9 remark rule-id 268438864: L7 RULE: Inter-Block-Rule1 access-list CSM_FW_ACL_ line 10 advanced permit tcp 192.168.10.0 255.255.255.0 host 192.168.11.50 eq www rule-id 268438864 (hitcnt=13) 0xba785fc0 access-list CSM_FW_ACL_ line 11 remark rule-id 268438865: ACCESS POLICY: ACP1 - Mandatory access-list CSM_FW_ACL_ line 12 remark rule-id 268438865: L7 RULE: Inter-Block_Rule2 access-list CSM_FW_ACL_ line 13 advanced permit ip 192.168.10.0 255.255.255.0 host 192.168.11.51 rule-id 268438865 (hitcnt=0) 0x622350d0 Snort-Engine:

# Start of AC rule. 268438864 intreset any 192.168.10.0 24 any any 192.168.11.50 32 80 any 6 # End rule 268438864 268438865 intreset any 192.168.10.0 24 any any 192.168.11.51 32 any any any (appid 676:1) (ip_protos 6, 17) # End rule 268438865 Wie bei Block mit Zurücksetzen kann der Benutzer die folgende Continue Option auswählen:

Im Snort-Debugging sieht die Aktion mit interaktiver Zurücksetzung wie folgt aus:

> system support trace Enable firewall-engine-debug too? [n]: y Please specify an IP protocol: tcp Please specify a client IP address: 192.168.10.52 Please specify a client port: Please specify a server IP address: 192.168.11.50 Please specify a server port: Monitoring packet tracer and firewall debug messages 192.168.10.52-58958 - 192.168.11.50-80 6 AS 1-1 CID 0 Packet: TCP, SYN, seq 3232128039 192.168.10.52-58958 - 192.168.11.50-80 6 AS 1-1 CID 0 Session: new snort session 192.168.10.52-58958 - 192.168.11.50-80 6 AS 1-1 CID 0 AppID: service unknown (0), application unknown (0) 192.168.10.52-58958 > 192.168.11.50-80 6 AS 1-1 I 24 new firewall session 192.168.10.52-58958 > 192.168.11.50-80 6 AS 1-1 I 24 Starting AC with minimum 2, 'Inter-Block-Rule1', and IPProto first with zones -1 -> -1, geo 0 -> 0, vlan 0, source sgt type: 0, source sgt tag: 0, ISE sgt id: 0, dest sgt type: 0, ISE dest sgt tag: 0, svc 0, payload 0, client 0, misc 0, user 9999997, icmpType 0, icmpCode 0 192.168.10.52-58958 > 192.168.11.50-80 6 AS 1-1 I 24 match rule order 2, 'Inter-Block-Rule1', action Interactive Reset 192.168.10.52-58958 > 192.168.11.50-80 6 AS 1-1 I 24 MidRecovery data sent for rule id: 268438864,rule_action:8, rev id:1099034206, rule_match flag:0x0 192.168.10.52-58958 > 192.168.11.50-80 6 AS 1-1 I 24 HitCount data sent for rule id: 268438864, 192.168.10.52-58958 - 192.168.11.50-80 6 AS 1-1 CID 0 Snort id 24, NAP id 1, IPS id 0, Verdict PASS 192.168.11.50-80 - 192.168.10.52-58958 6 AS 1-1 CID 0 Packet: TCP, SYN, ACK, seq 2228213518, ack 3232128040 192.168.11.50-80 - 192.168.10.52-58958 6 AS 1-1 CID 0 AppID: service unknown (0), application unknown (0) 192.168.11.50-80 - 192.168.10.52-58958 6 AS 1-1 CID 0 Snort id 24, NAP id 1, IPS id 0, Verdict PASS 192.168.10.52-58958 - 192.168.11.50-80 6 AS 1-1 CID 0 Packet: TCP, ACK, seq 3232128040, ack 2228213519 192.168.10.52-58958 - 192.168.11.50-80 6 AS 1-1 CID 0 AppID: service unknown (0), application unknown (0) 192.168.10.52-58958 - 192.168.11.50-80 6 AS 1-1 CID 0 Snort id 24, NAP id 1, IPS id 0, Verdict PASS 192.168.10.52-58958 - 192.168.11.50-80 6 AS 1-1 CID 0 Packet: TCP, ACK, seq 3232128040, ack 2228213519 192.168.10.52-58958 - 192.168.11.50-80 6 AS 1-1 CID 0 AppID: service HTTP (676), application unknown (0) 192.168.10.52-58958 > 192.168.11.50-80 6 AS 1-1 I 24 Starting AC with minimum 2, 'Inter-Block-Rule1', and IPProto first with zones -1 -> -1, geo 0(0) -> 0, vlan 0, source sgt type: 0, sgt tag: 0, ISE sgt id: 0, dest sgt type: 0, ISE dest_sgt_tag: 0, svc 676, payload 0, client 589, misc 0, user 9999997, min url-cat-list 0-0-0, url http://192.168.11.50/, xff 192.168.10.52-58958 > 192.168.11.50-80 6 AS 1-1 I 24 match rule order 2, 'Inter-Block-Rule1', action Interactive Reset 192.168.10.52-58958 > 192.168.11.50-80 6 AS 1-1 I 24 bypass action sending HTTP interactive response of 1093 bytes 192.168.10.52-58958 - 192.168.11.50-80 6 AS 1-1 CID 0 Firewall: interactive block rule, 'Inter-Block-Rule1', drop 192.168.10.52-58958 - 192.168.11.50-80 6 AS 1-1 CID 0 Snort: processed decoder alerts or actions queue, drop 192.168.10.52-58958 > 192.168.11.50-80 6 AS 1-1 I 24 deleting firewall session flags = 0x800, fwFlags = 0x1002 192.168.10.52-58958 - 192.168.11.50-80 6 AS 1-1 CID 0 Snort id 24, NAP id 1, IPS id 0, Verdict BLACKLIST 192.168.10.52-58958 - 192.168.11.50-80 6 AS 1-1 CID 0 ===> Blocked by Firewall Verdict reason is sent to DAQ An dieser Stelle wird dem Endbenutzer die Blockseite angezeigt. Wenn der Benutzer die gleiche Regel auswählt Continue (oder die Webseite aktualisiert), die diesmal für den Datenverkehr gilt: