Einleitung

In diesem Dokument werden häufige Szenarien beschrieben, in denen das FirePOWER-System eine Warnmeldung auslöst: Aktualisierung von Bedrohungsdaten - Cisco Cloud-Konfiguration - Fehler.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- FirePOWER Management Center

- FirePOWER Threat Defence

- FirePOWER-Sensormodul

- Cloud-Integration

- DNS-Auflösung und Proxy-Konnektivität

- Cisco Threat Response (CTR)-Integration

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- FirePOWER Management Center (FMC) Version 6.4.0 oder höher

- Firepower Threat Defense (FTD) oder Firepower Sensor Module (SFR) Version 6.4.0 oder höher

- Cisco Secure Services Exchange (SSE)

- Cisco Smart Account-Portal

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Der Cloud-Konfigurationsfehler wurde beobachtet, da die FTD nicht mit api-sse.cisco.com kommunizieren kann.

Dies ist der Standort, den die FirePOWER-Geräte erreichen müssen, um in die SecureX- und Cloud-Services integriert zu werden.

Diese Warnung ist Teil der Funktion Rapid Threat Containment (RTC). Diese Funktion ist standardmäßig in den neuen Firepower Versionen aktiviert, wobei die FTD in der Lage sein muss, mit api-sse.cisco.com im Internet zu sprechen.

Wenn diese Kommunikation nicht verfügbar ist, zeigt das FTD-Statusüberwachungsmodul die folgende Fehlermeldung an: Threat Data Updates - Cisco Cloud Configuration - Failure (Aktualisierung der Bedrohungsdaten - Cisco Cloud-Konfiguration - Fehler)

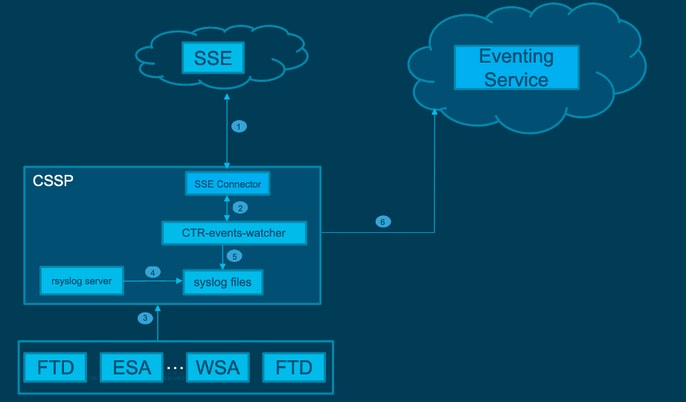

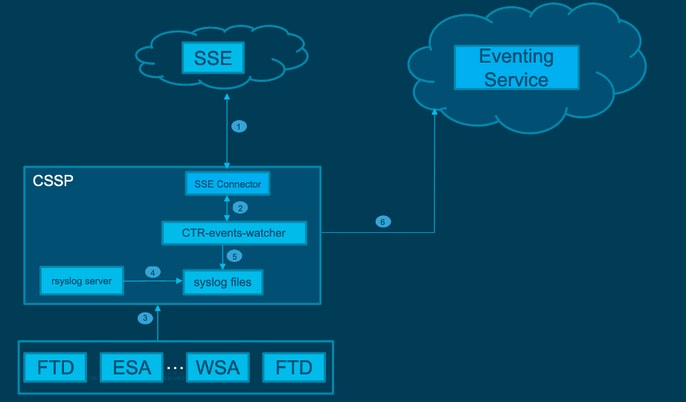

Netzwerkdiagramm

Problem

Cisco Bug-ID CSCvr46845 erklärt, dass das Problem häufig mit der Verbindung zwischen FTD und api-sse.cisco.com zusammenhängt, wenn das FirePOWER-System den Systemalarm Cisco Cloud Configuration - Failure auslöst.

Die Warnung ist jedoch sehr allgemein gehalten und kann auf verschiedene Probleme hinweisen, auch wenn es sich noch um die Verbindung handelt, jedoch in einem anderen Kontext.

Es gibt zwei mögliche Hauptszenarien:

Szenario 1. Wenn die Cloud-Integration nicht aktiviert ist, wird diese Warnung erwartet, da die Verbindung zum Cloud-Portal nicht zulässig ist.

Szenario 2. Wenn die Cloud-Integration aktiviert ist, muss eine detailliertere Analyse durchgeführt werden, um Umstände zu vermeiden, die zu einem Verbindungsausfall führen.

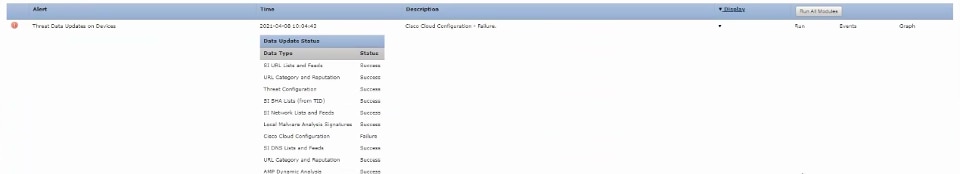

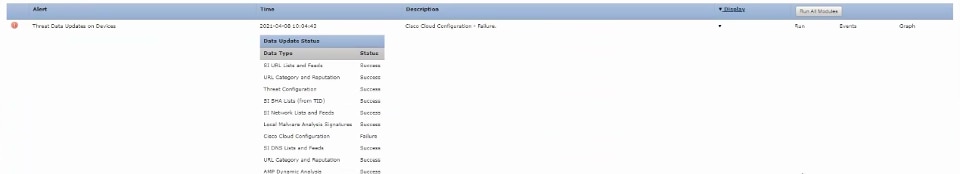

Ein Beispiel für eine Warnmeldung bei einem Systemausfall wird im nächsten Bild angezeigt:

Beispiel für eine Warnmeldung bei einem Systemausfall

Beispiel für eine Warnmeldung bei einem Systemausfall

Fehlerbehebung

Lösung für Szenario 1. Der Cloud-Konfigurationsfehler wurde beobachtet, weil die FTD nicht mit https://api-sse.cisco.com/ kommunizieren kann.

Um die Warnung Cisco Cloud-Konfigurationsfehler zu deaktivieren, navigieren Sie zu System > Health > Policy > Edit policy > Threat Data Updates on Devices. Wählen Sie Enabled (Deaktiviert), Save Policy (Richtlinie speichern) und Exit (Beenden).

Hier finden Sie die Referenzrichtlinien für die Inline-Konfiguration.

Lösung für Szenario 2. Wenn die Cloud-Integration aktiviert werden muss.

Hilfreiche Befehle zur Fehlerbehebung:

curl -v -k https://api-sse.cisco.com <-- To verify connection with the external site

nslookup api-sse.cisco.com <-- To dicard any DNS error

/ngfw/etc/sf/connector.properties <-- To verify is configure properly the FQDN settings

lsof -i | grep conn <-- To verify the outbound connection to the cloud on port 8989/tcp is ESTABLISHED

Option 1: DNS-Konfiguration fehlt

Schritt 1: Überprüfen Sie, ob DNS auf dem FTD konfiguriert ist. Wenn keine DNS-Konfigurationen vorhanden sind, gehen Sie wie folgt vor:

> show network

Schritt 2: Fügen Sie DNS mit dem Befehl hinzu:

> configure network dns servers dns_ip_addresses

Nach der Konfiguration des DNS wird die Integritätswarnung behoben, und das Gerät wird als fehlerfrei angezeigt. Das ist eine kurze Zeitspanne, bevor die Änderung übernommen wird und die richtigen DNS-Server konfiguriert werden.

Testen Sie mit dem curl-Befehl. Wenn das Gerät den Cloud-Standort nicht erreichen kann, wird eine Ausgabe ähnlich diesem Beispiel ausgegeben.

FTD01:/home/ldap/abbac# curl -v -k https://api-sse.cisco.com

* Rebuilt URL to: https://api-sse.cisco.com/

* getaddrinfo(3) failed for api-sse.cisco.com:443

* Couldn't resolve host 'api-sse.cisco.com'

* Closing connection 0

curl: (6) Couldn't resolve host 'api-sse.cisco.com'

Tipp: Beginnen Sie mit der Fehlerbehebung auf die gleiche Weise wie bei Option 1. Überprüfen Sie zunächst, ob die DNS-Konfiguration richtig eingestellt ist. Sie können ein DNS-Problem feststellen, nachdem der curl-Befehl ausgeführt wurde.

Eine korrekte Curl-Ausgabe muss wie folgt lauten:

root@fp:/home/admin# curl -v -k https://api-sse.cisco.com

* Rebuilt URL to: https://api-sse.cisco.com/

* Trying 10.6.187.110...

* Connected to api-sse.cisco.com (10.6.187.110) port 443 (#0)

* ALPN, offering http/1.1

* Cipher selection: ALL:!EXPORT:!EXPORT40:!EXPORT56:!aNULL:!LOW:!RC4:@STRENGTH

* successfully set certificate verify locations:

* CAfile: none

CApath: /etc/ssl/certs

* TLSv1.2 (OUT), TLS header, Certificate Status (22):

* TLSv1.2 (OUT), TLS handshake, Client hello (1):

* TLSv1.2 (IN), TLS handshake, Server hello (2):

* TLSv1.2 (IN), TLS handshake, Certificate (11):

* TLSv1.2 (IN), TLS handshake, Server key exchange (12):

* TLSv1.2 (IN), TLS handshake, Server finished (14):

* TLSv1.2 (OUT), TLS handshake, Client key exchange (16):

* TLSv1.2 (OUT), TLS change cipher, Client hello (1):

* TLSv1.2 (OUT), TLS handshake, Finished (20):

* TLSv1.2 (IN), TLS change cipher, Client hello (1):

* TLSv1.2 (IN), TLS handshake, Finished (20):

* SSL connection using TLSv1.2 / ECDHE-RSA-AES128-GCM-SHA256

* ALPN, server accepted to use http/1.1

* Server certificate:

* subject: C=US; ST=California; L=San Jose; O=Cisco Systems, Inc.; CN=api-sse.cisco.com

* start date: 2019-12-03 20:57:56 GMT

* expire date: 2021-12-03 21:07:00 GMT

* issuer: C=US; O=HydrantID (Avalanche Cloud Corporation); CN=HydrantID SSL ICA G2

* SSL certificate verify result: self signed certificate in certificate chain (19), continuing anyway.

> GET / HTTP/1.1

> Host: api-sse.cisco.com

> User-Agent: curl/7.44.0

> Accept: */*

>

< HTTP/1.1 403 Forbidden

< Date: Wed, 30 Dec 2020 21:41:15 GMT

< Content-Type: text/plain; charset=utf-8

< Content-Length: 9

< Connection: keep-alive

< Keep-Alive: timeout=5

< ETag: "5fb40950-9"

< Cache-Control: no-store

< Pragma: no-cache

< Content-Security-Policy: default-src https: ;

< X-Content-Type-Options: nosniff

< X-XSS-Protection: 1; mode=block

< X-Frame-Options: SAMEORIGIN

< Strict-Transport-Security: max-age=31536000; includeSubDomains

<

* Connection #0 to host api-sse.cisco.com left intact

Forbidden

Curl auf den Server-Hostnamen.

# curl -v -k https://cloud-sa.amp.cisco.com

* Trying 10.21.117.50...

* TCP_NODELAY set

* Connected to cloud-sa.amp.cisco.com (10.21.117.50) port 443 (#0)

* ALPN, offering http/1.1

* Cipher selection: ALL:!EXPORT:!EXPORT40:!EXPORT56:!aNULL:!LOW:!RC4:@STRENGTH

* successfully set certificate verify locations:

* CAfile: /etc/ssl/certs/ca-certificates.crt

CApath: none

* TLSv1.2 (OUT), TLS header, Certificate Status (22):

* TLSv1.2 (OUT), TLS handshake, Client hello (1):

Verwenden Sie die grundlegenden Verbindungstools wie nslookup, telnet und ping, um die richtige DNS-Auflösung für die Cisco Cloud-Website zu überprüfen.

Hinweis: FirePOWER Cloud-Services müssen über eine ausgehende Verbindung zur Cloud auf Port 8989/tcp verfügen.

Wenden Sie nslookup auf die Server-Hostnamen an.

# nslookup cloud-sa.amp.sourcefire.com

# nslookup cloud-sa.amp.cisco.com

# nslookup api.amp.sourcefire.com

# nslookup panacea.threatgrid.com

root@fp:/home/admin# nslookup api-sse.cisco.com

Server: 10.25.0.1

Address: 10.25.0.1#53

Non-authoritative answer:

api-sse.cisco.com canonical name = api-sse.cisco.com.akadns.net.

Name: api-sse.cisco.com.akadns.net

Address: 10.6.187.110

Name: api-sse.cisco.com.akadns.net

Address: 10.234.20.16

Verbindungsprobleme mit der AMP Cloud sind möglicherweise auf die DNS-Auflösung zurückzuführen. Überprüfen Sie die DNS-Einstellungen, oder führen Sie nslookup vom FMC aus.

nslookup api.amp.sourcefire.com

Telnet

root@fp:/home/admin# telnet api-sse.cisco.com 8989

root@fp:/home/admin# telnet api-sse.cisco.com 443

root@fp:/home/admin# telnet cloud-sa.amp.cisco.com 443

Ping

root@fp:/home/admin# ping api-sse.cisco.com

Weitere Optionen zur Fehlerbehebung

Überprüfen Sie die Konnektoreigenschaften unter /ngfw/etc/sf/connector.properties. Sie müssen diese Ausgabe mit dem richtigen Anschluss (8989) und connector_fqdn mit der richtigen URL sehen.

root@Firepower-module1:sf# cat /ngfw/etc/sf/connector.properties

registration_interval=180

connector_port=8989

region_discovery_endpoint=https://api-sse.cisco.com/providers/sse/api/v1/regions

connector_fqdn=api-sse.cisco.com

Weitere Informationen finden Sie im Firepower-Konfigurationsleitfaden.

Bekannte Probleme

Cisco Bug-ID CSCvs05084 FTD Cisco Cloud-Konfigurationsfehler aufgrund des Proxys

Cisco Bug-ID CSCvp56922 Update-Context Sse-Connector-API zur Aktualisierung von Hostname und Version des Geräts verwenden

Cisco Bug-ID CSCvu02123 DOC Bug: Update URL erreichbar von FirePOWER Devices zu SSE im CTR Konfigurationsleitfaden

Cisco Bug-ID CSCvr46845 ENH: Integritätsmeldung Cisco Cloud Configuration - Fehler muss verbessert werden

[Video] FirePOWER - FMC bei SSE registrieren

Feedback

Feedback