Sichere Firewall- und FirePOWER-interne Switch-Erfassung konfigurieren und überprüfen

Download-Optionen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument werden die Konfiguration und Verifizierung der FirePOWER und der interne Switch für die sichere Firewall beschrieben.

Voraussetzungen

Anforderungen

Grundlegendes Produktwissen, Erfassungsanalyse

Verwendete Komponenten

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Sichere Firewall 31xx, 42xx

- Firepower 41xx

- Firepower 93xx

- Cisco Secure Extensible Operating System (FXOS) 2.12.0.x

- Cisco Secure Firewall Threat Defense (FTD) 7.2.0.x, 7.4.1-172

- Cisco Secure Firewall Management Center (FMC) 7.2.0.x, 7.4.1-172

- Adaptive Security Appliance (ASA) 9.18(1)x, 9.20(x)

- Wireshark 3.6.7 (https://www.wireshark.org/download.html)

Hintergrundinformationen

Allgemeiner Überblick über die Systemarchitektur

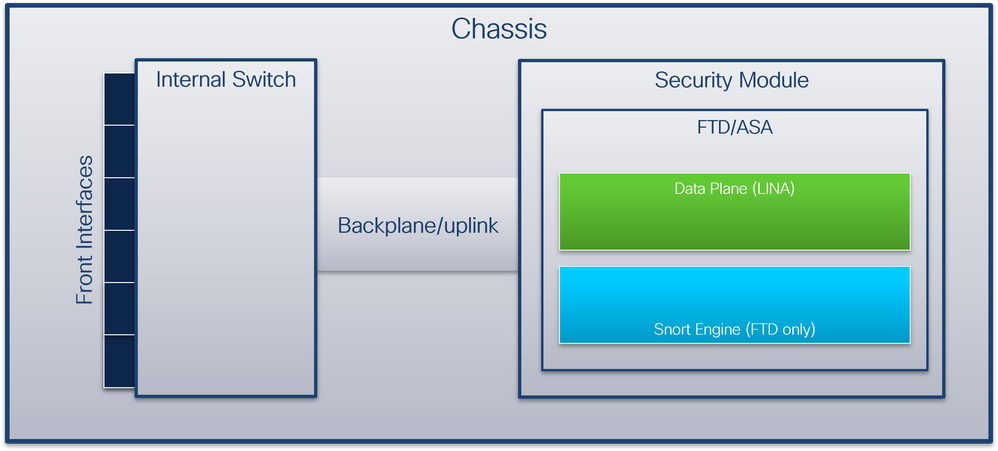

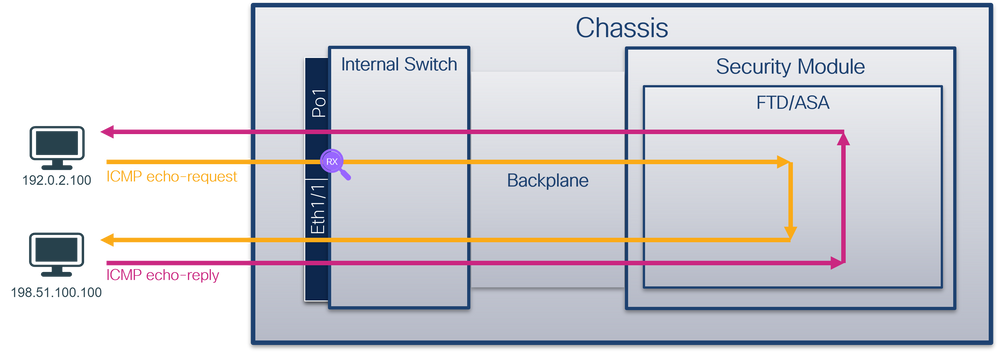

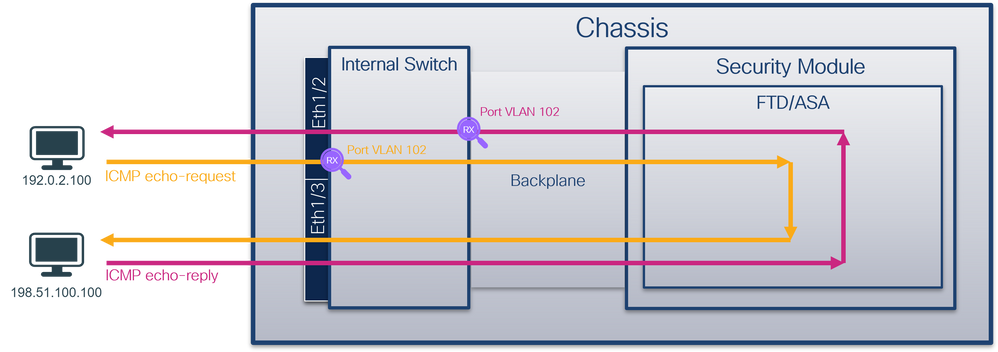

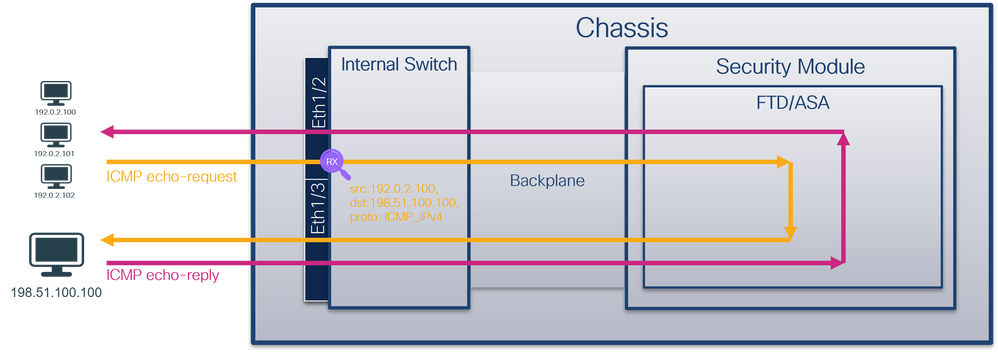

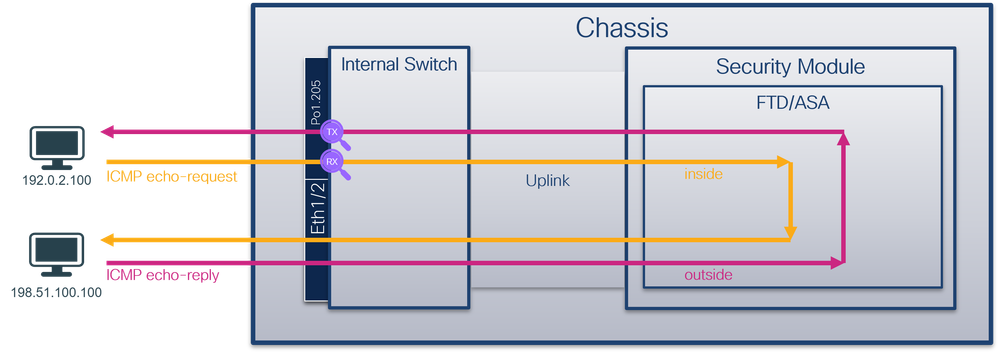

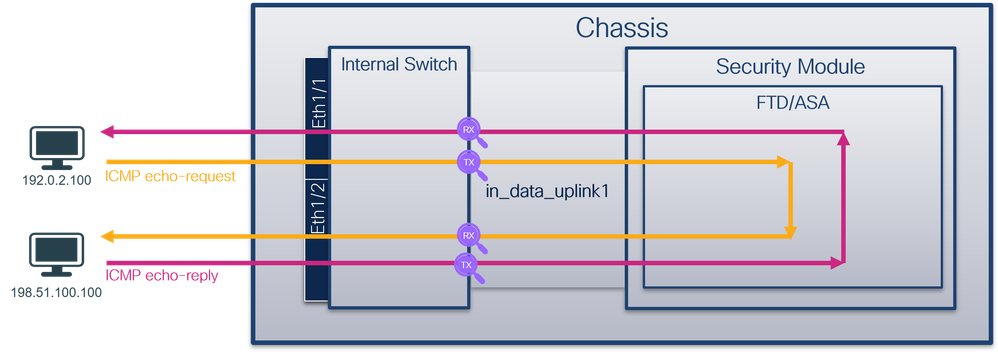

Aus Sicht des Paketflusses kann die Architektur der Firepower 4100/9300 und der Secure Firewall 3100/4200 wie in der folgenden Abbildung dargestellt dargestellt werden:

Das Chassis umfasst folgende Komponenten:

- Interner Switch - Leitet Pakete vom Netzwerk an die Anwendung weiter und umgekehrt. Der interne Switch wird mit den Frontschnittstellen verbunden, die sich auf dem integrierten Schnittstellenmodul oder den externen Netzwerkmodulen befinden und mit externen Geräten, z. B. Switches, verbunden werden. Beispiele für Frontschnittstellen sind Ethernet 1/1, Ethernet 2/4 usw. Die "Front" ist keine starke technische Definition. In diesem Dokument werden Schnittstellen, die mit externen Geräten verbunden sind, von den Backplane- oder Uplink-Schnittstellen unterschieden.

- Backplane oder Uplink - eine interne Schnittstelle, die das Sicherheitsmodul (SM) mit dem internen Switch verbindet.

- Management-Uplink - eine interne Schnittstelle exklusiv für die Secure Firewall 3100/4200, die den Management-Datenverkehrspfad zwischen dem internen Switch und der Anwendung bereitstellt.

- Management-Schnittstelle - eine physische Schnittstelle am Chassis.

- Datenschnittstellen - Schnittstellen, die der Anwendung für die Weiterleitung von Datenverkehr zugewiesen sind.

Bei der sicheren Firewall 3100/4200 werden die Daten-, Management- und Uplink-Schnittstellen bestimmten internen Switch-Ports zugeordnet.

Die Zuordnung kann in der Ausgabe des Befehls "FXOS local-mgmt" in der Shell "show portManager switch status" überprüft werden.

In diesem Beispiel ist Port 0/18 die Schnittstelle für Backplane/Uplink und Port 0/19 die Schnittstelle für Management-Uplink.

firepower-3140# connect local-mgmt

Warning: network service is not available when entering 'connect local-mgmt'

firepower-3140(local-mgmt)# show portmanager switch status

Dev/Port Mode Link Speed Duplex Loopback Autoneg FEC Link Scan Port Manager

--------- -------- ----- ----- ------ ------------- --------- ---------- ----------- ------------

0/1 SGMII Up 1G Full None No None None Link-Up

0/2 SGMII Up 1G Full None No None None Link-Up

0/3 SGMII Down 1G Full n/a No None None Force-Link-Down

0/4 SGMII Down 1G Full n/a No None None Force-Link-Down

0/5 SGMII Down 1G Full n/a No None None Force-Link-Down

0/6 SGMII Down 1G Full n/a No None None Force-Link-Down

0/7 SGMII Down 1G Full n/a No None None Force-Link-Down

0/8 SGMII Down 1G Full n/a No None None Force-Link-Down

0/9 SR_LR Down 25G Full n/a No None None Force-Link-Down

0/10 SR_LR Down 25G Full n/a No None None Force-Link-Down

0/11 1000_BaseXDown 1G Full n/a No None None Force-Link-Down

0/12 1000_BaseXDown 1G Full n/a No None None Force-Link-Down

0/13 1000_BaseXDown 1G Full n/a No None None Force-Link-Down

0/14 1000_BaseXDown 1G Full n/a No None None Force-Link-Down

0/15 1000_BaseXDown 1G Full n/a No None None Force-Link-Down

0/16 1000_BaseXDown 1G Full n/a No None None Force-Link-Down

0/17 1000_BaseX Up 1G Full None No None None Link-Up

0/18 KR2 Up 50G Full None No None None Link-Up

0/19 KR Up 25G Full None No None None Link-Up

0/20 KR Up 25G Full None No None None Link-Up

Diese Tabelle zeigt die Backplane-Schnittstellen für Firepower 4100/9300 und Uplink-Schnittstellen für Secure Firewall 3100/4200:

| Plattform |

Anzahl unterstützter Sicherheitsmodule |

Backplane/Uplink-Schnittstellen |

Management-Uplink-Schnittstellen |

Zugeordneter interner Switch-Port |

Zugeordnete Anwendungsschnittstellen |

| Firepower 4100 (außer Firepower 4110/4112) |

1 |

SM1: Ethernet1/9 Ethernet 1/10 |

– |

– |

Interne Daten0/0 Interne Daten0/1 |

| FirePOWER 4110/4112 |

1 |

Ethernet1/9 |

– |

– |

Interne Daten0/0 Interne Daten0/1 |

| Firepower 9300 |

3 |

SM1: Ethernet1/9 Ethernet 1/10 SM2: Ethernet 1/11 Ethernet 1/12 SM3: Ethernet 1/13 Ethernet 1/14 |

– |

– |

Interne Daten0/0 Interne Daten0/1

Interne Daten0/1

Interne Daten0/1 |

| Sichere Firewall 3100 |

1 |

SM1: in_data_uplink1 |

in_mgmt_uplink1 |

Port 0/18 Port 0/19 |

Interne Daten0/1 Verwaltung1/1 |

| Sichere Firewall 4200 |

1 |

SM1: in_data_uplink1 SM1: in_data_uplink2 (nur 4245) |

in_mgmt_uplink1 in_mgmt_uplink2 |

Port 0/11 Port 0/12 (nur 4245) Port 0/13 Port 0/14 |

Interne Daten0/1 Internal-Data0/2 (nur 4245) Verwaltung1/1 Verwaltung1/2 |

Im Fall von Firepower 4100/9300 mit 2 Backplane-Schnittstellen pro Modul oder Secure Firewall 4245 mit 2 Daten-Uplink-Schnittstellen führen der interne Switch und die Anwendungen auf den Modulen Datenverkehr-Load-Balancing über die 2 Schnittstellen durch.

- Sicherheitsmodul, Security Engine oder Blade - das Modul, in dem Anwendungen wie FTD oder ASA installiert sind. Firepower 9300 unterstützt bis zu drei Sicherheitsmodule.

- Zugeordnete Anwendungsschnittstelle - die Namen der Backplane- oder Uplink-Schnittstellen in Anwendungen wie FTD oder ASA.

Verwenden Sie den Befehl show interface detail, um interne Schnittstellen zu überprüfen:

> show interface detail | grep Interface

Interface Internal-Control0/0 "ha_ctl_nlp_int_tap", is up, line protocol is up

Control Point Interface States:

Interface number is 6

Interface config status is active

Interface state is active

Interface Internal-Data0/0 "", is up, line protocol is up

Control Point Interface States:

Interface number is 2

Interface config status is active

Interface state is active

Interface Internal-Data0/1 "", is up, line protocol is up

Control Point Interface States:

Interface number is 3

Interface config status is active

Interface state is active

Interface Internal-Data0/2 "nlp_int_tap", is up, line protocol is up

Control Point Interface States:

Interface number is 4

Interface config status is active

Interface state is active

Interface Internal-Data0/3 "ccl_ha_nlp_int_tap", is up, line protocol is up

Control Point Interface States:

Interface number is 5

Interface config status is active

Interface state is active

Interface Internal-Data0/4 "cmi_mgmt_int_tap", is up, line protocol is up

Control Point Interface States:

Interface number is 7

Interface config status is active

Interface state is active

Interface Port-channel6.666 "", is up, line protocol is up

Interface Ethernet1/1 "diagnostic", is up, line protocol is up

Control Point Interface States:

Interface number is 8

Interface config status is active

Interface state is active

Allgemeiner Überblick über den internen Switch-Betrieb

Firepower 4100/9300

Zur Weiterleitungsentscheidung verwendet der interne Switch einen Schnittstellen-VLAN-Tag oder Port-VLAN-Tag und einen virtuellen Netzwerk-Tag (VN-Tag).

Das Port-VLAN-Tag wird vom internen Switch verwendet, um eine Schnittstelle zu identifizieren. Der Switch fügt den Port-VLAN-Tag in jedes Eingangspaket ein, das an den Frontschnittstellen empfangen wurde. Der VLAN-Tag wird automatisch vom System konfiguriert und kann nicht manuell geändert werden. Der Tag-Wert kann in der fxos-Befehlsshell überprüft werden:

firepower# connect fxos

…

firepower(fxos)# show run int e1/2

!Command: show running-config interface Ethernet1/2

!Time: Tue Jul 12 22:32:11 2022

version 5.0(3)N2(4.120)

interface Ethernet1/2

description U: Uplink

no lldp transmit

no lldp receive

no cdp enable

switchport mode dot1q-tunnel

switchport trunk native vlan 102

speed 1000

duplex full

udld disable

no shutdown

Der VN-Tag wird ebenfalls vom internen Switch eingefügt und für die Weiterleitung der Pakete an die Anwendung verwendet. Es wird automatisch vom System konfiguriert und kann nicht manuell geändert werden.

Das Port-VLAN-Tag und das VN-Tag werden gemeinsam mit der Anwendung genutzt. Die Anwendung fügt die jeweiligen VLAN-Tags für die Ausgangsschnittstelle und die VN-Tags in jedes Paket ein. Wenn ein Paket von der Anwendung vom internen Switch an den Backplane-Schnittstellen empfangen wird, liest der Switch den VLAN-Tag der Ausgangsschnittstelle und den VN-Tag, identifiziert die Anwendung und die Ausgangsschnittstelle, entfernt den VLAN-Tag des Ports und den VN-Tag und leitet das Paket an das Netzwerk weiter.

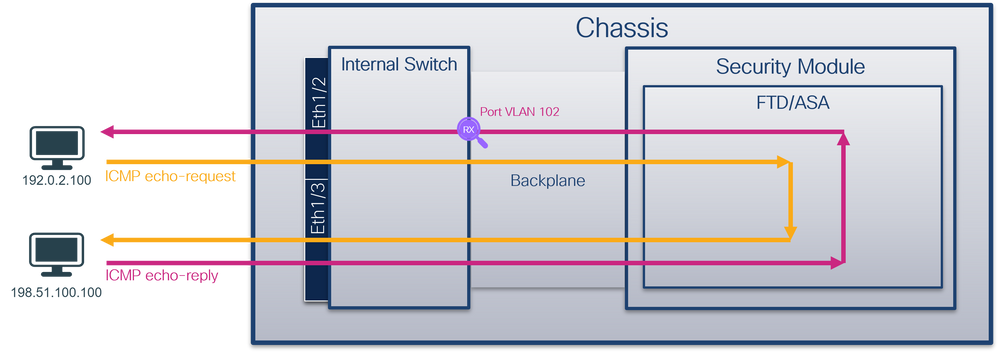

Sichere Firewall 3100/4200

Wie bei Firepower 4100/9300 wird das Port-VLAN-Tag vom internen Switch verwendet, um eine Schnittstelle zu identifizieren.

Das Port-VLAN-Tag wird mit der Anwendung gemeinsam genutzt. Die Anwendung fügt die entsprechenden VLAN-Tags für die Ausgangsschnittstelle in jedes Paket ein. Wenn ein Paket von der Anwendung vom internen Switch der Uplink-Schnittstelle empfangen wird, liest der Switch den VLAN-Tag der Ausgangsschnittstelle, identifiziert die Ausgangsschnittstelle, entfernt den VLAN-Tag des Ports und leitet das Paket an das Netzwerk weiter.

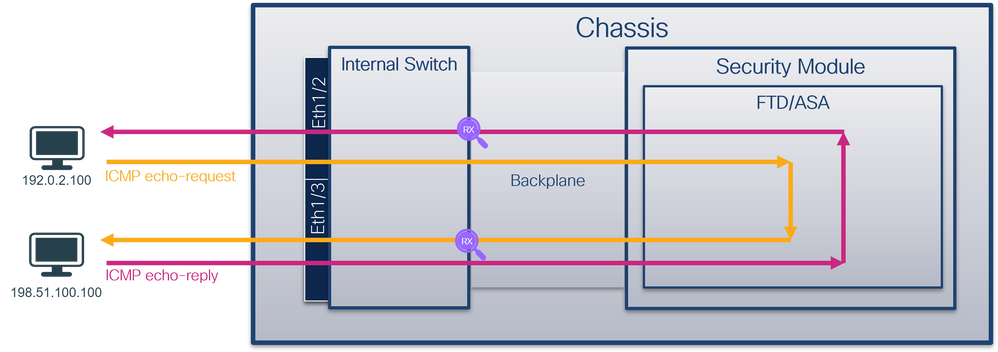

Paketfluss und Erfassungspunkte

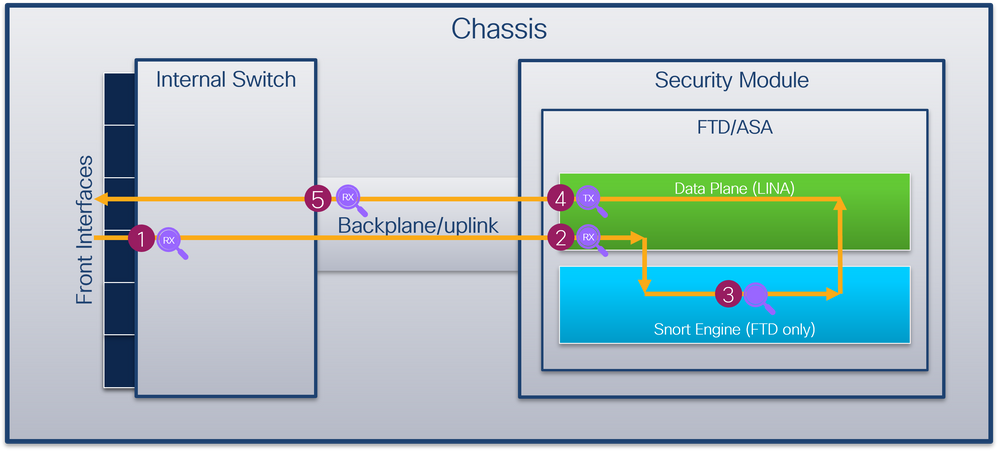

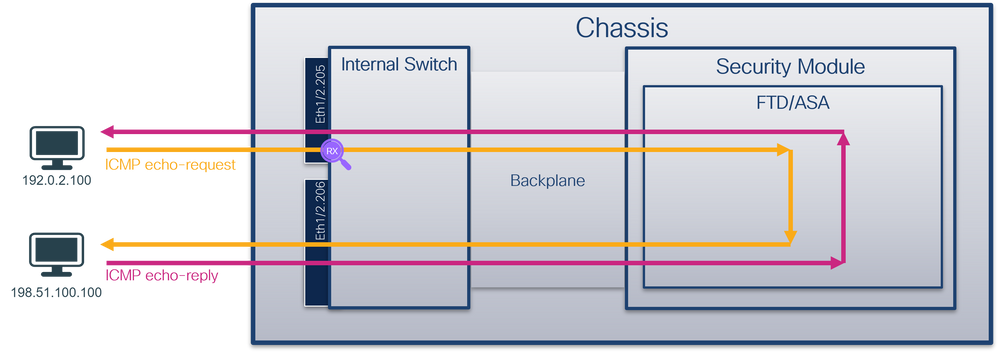

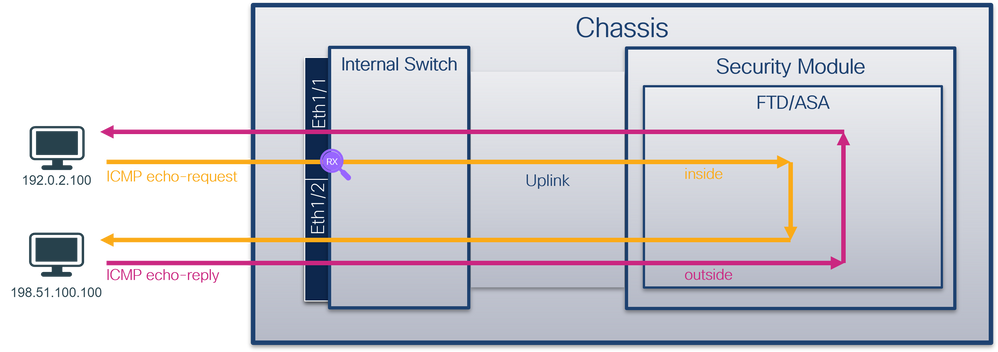

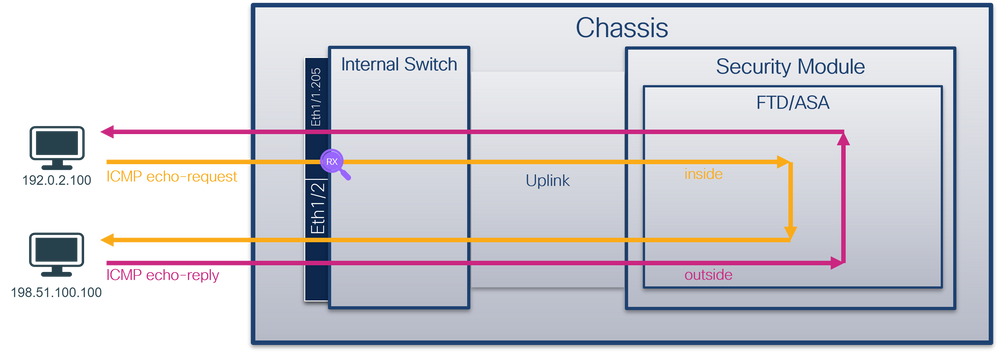

Firepower 4100/9300 und Secure Firewall 3100

Die Firepower 4100/9300 und die Secure Firewall 3100 unterstützen die Paketerfassung an den Schnittstellen des internen Switches.

Diese Abbildung zeigt die Paketerfassungspunkte entlang des Paketpfads innerhalb des Chassis und der Anwendung:

Die wichtigsten Punkte sind:

- Eingangs-Erfassungspunkt an der Vorderseite des internen Switches. Eine Front-Schnittstelle ist jede Schnittstelle, die mit den Peer-Geräten verbunden ist, z. B. Switches.

- Eingangs-Erfassungspunkt der Datenebenenschnittstelle

- Snort Capture Point

- Ausgangspunkt der Datenebenenschnittstelle zur Erfassung des Datenverkehrs

- Interner Eingangs-Erfassungspunkt an der Backplane oder dem Uplink des Switches Eine Backplane- oder Uplink-Schnittstelle verbindet den internen Switch mit der Anwendung.

Der interne Switch unterstützt nur Eingangsschnittstellenerfassungen. Das heißt, dass nur die Pakete erfasst werden können, die vom Netzwerk oder von der ASA-/FTD-Anwendung empfangen wurden. Egress-Paketerfassungen werden nicht unterstützt.

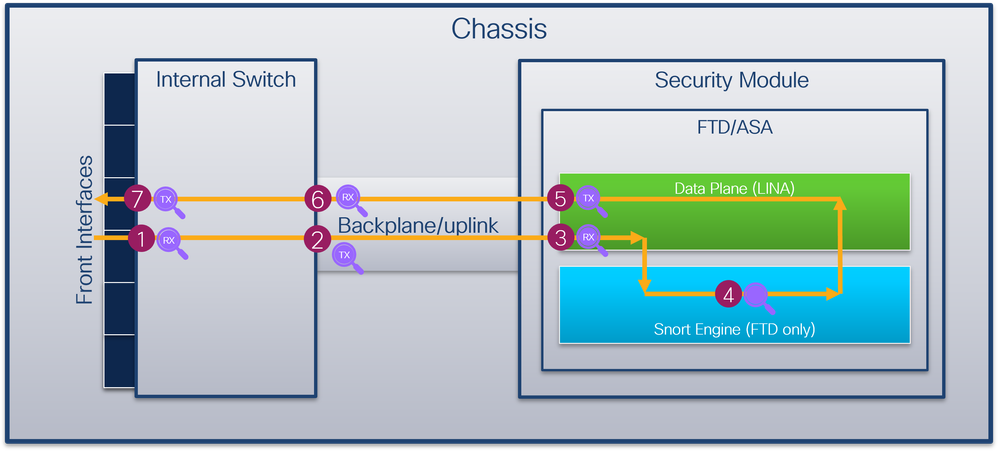

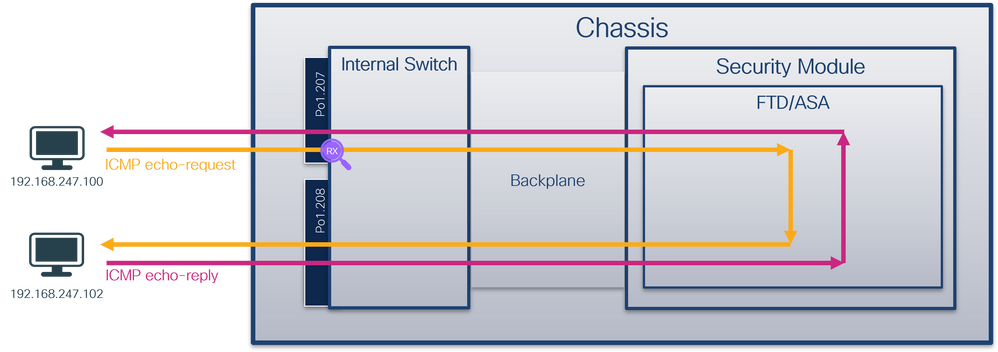

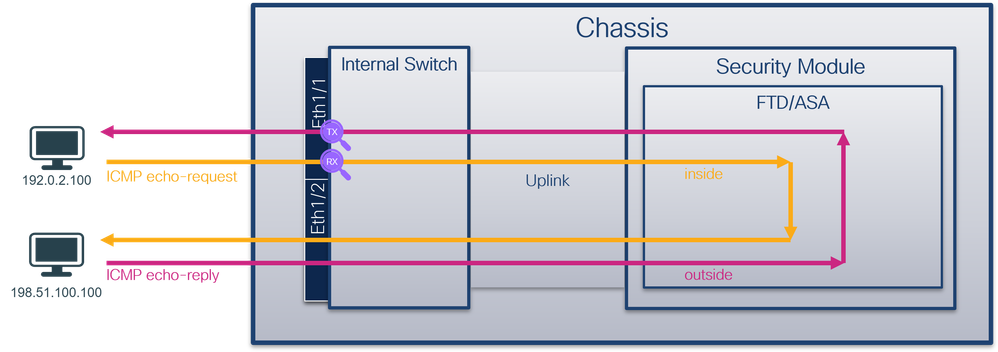

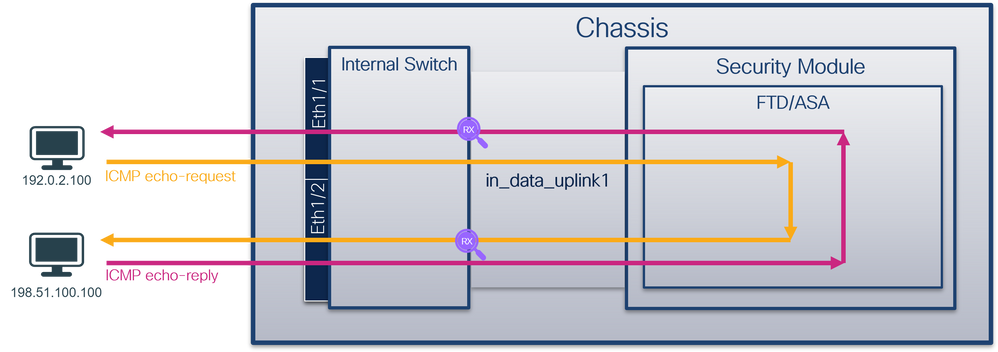

Sichere Firewall 4200

Die Secure Firewall 4200 unterstützt die Paketerfassung an den Schnittstellen des internen Switches. Diese Abbildung zeigt die Paketerfassungspunkte entlang des Paketpfads innerhalb des Chassis und der Anwendung:

Die wichtigsten Punkte sind:

- Eingangs-Erfassungspunkt an der Vorderseite des internen Switches. Eine Front-Schnittstelle ist jede Schnittstelle, die mit den Peer-Geräten verbunden ist, z. B. Switches.

- Ausgangspunkt der internen Switch-Rückwandplatinen-Schnittstelle zur Erfassung des Datenverkehrs

- Eingangs-Erfassungspunkt der Datenebenenschnittstelle

- Snort Capture Point

- Ausgangspunkt der Datenebenenschnittstelle zur Erfassung des Datenverkehrs

- Interner Eingangs-Erfassungspunkt an der Backplane oder dem Uplink des Switches Eine Backplane- oder Uplink-Schnittstelle verbindet den internen Switch mit der Anwendung.

- Ausgangspunkt der internen Switch-Frontschnittstelle zur Erfassung des Datenverkehrs

Der interne Switch unterstützt optional bidirektionale Eingangs- und Ausgangserfassungen. Standardmäßig erfasst der interne Switch Pakete in Eingangsrichtung.

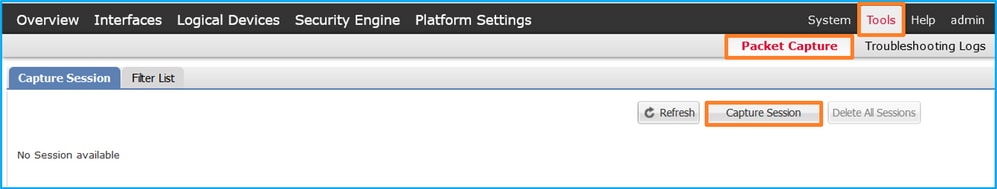

Konfiguration und Verifizierung auf Firepower 4100/9300

Die FirePOWER 4100/9300-internen Switch-Erfassungen können unter Tools > Packet Capture auf FCM oder im Bereich Packet-Capture in der FXOS-CLI konfiguriert werden. Eine Beschreibung der Optionen zur Paketerfassung finden Sie im Konfigurationsleitfaden für Cisco Firepower 4100/9300 FXOS Chassis Manager oder im Konfigurationsleitfaden für Cisco Firepower 4100/9300 FXOS CLI, Kapitel Fehlerbehebung, Abschnitt Paketerfassung.

Diese Szenarien beziehen sich auf häufige Anwendungsfälle von FirePOWER 4100/9300-internen Switch-Erfassungen.

Paketerfassung an einer physischen oder Port-Channel-Schnittstelle

Verwenden Sie den FCM und die CLI, um eine Paketerfassung an der Schnittstelle Ethernet1/2 oder Port-Channel1 zu konfigurieren und zu überprüfen. Bei einer Port-Channel-Schnittstelle müssen Sie alle physischen Mitglieds-Schnittstellen auswählen.

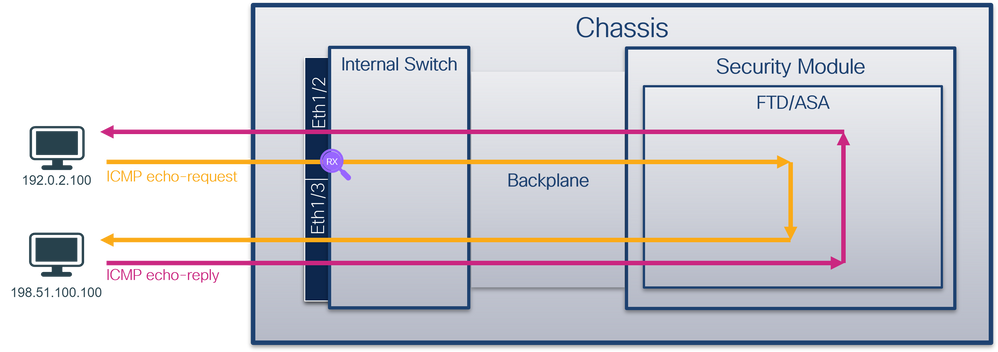

Topologie, Paketfluss und Erfassungspunkte

Konfiguration

FCM

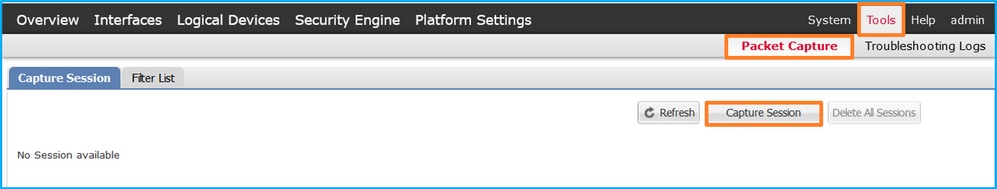

Führen Sie für FCM die folgenden Schritte aus, um eine Paketerfassung an den Schnittstellen Ethernet1/2 oder Port-Channel1 zu konfigurieren:

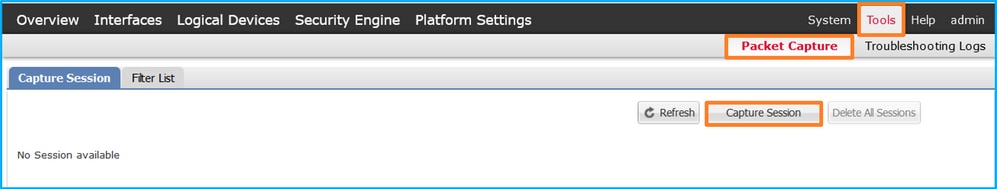

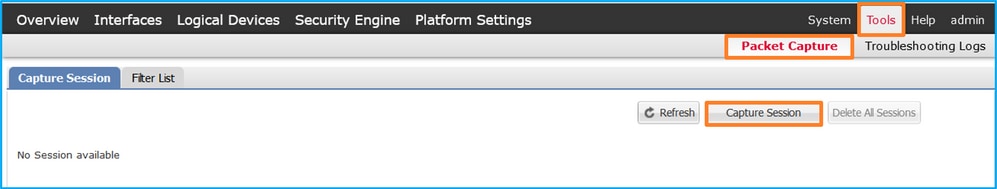

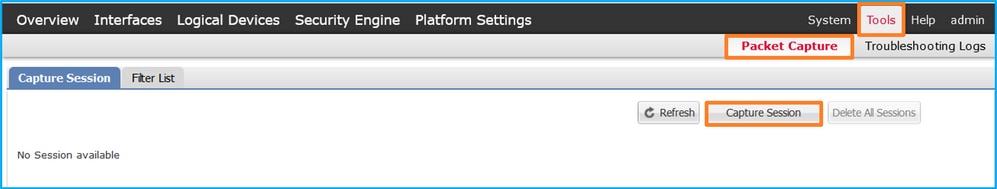

- Verwenden Sie Tools > Packet Capture > Capture Session, um eine neue Erfassungssitzung zu erstellen:

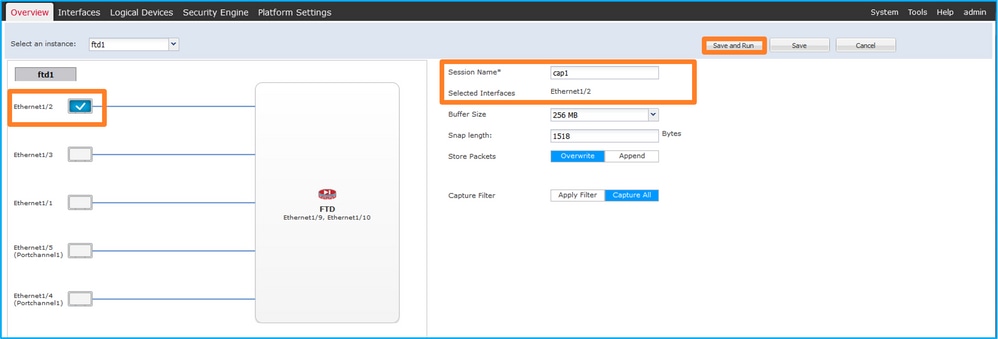

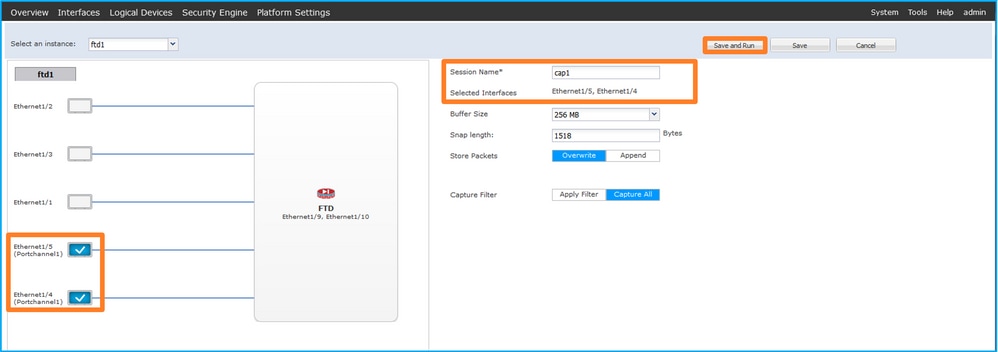

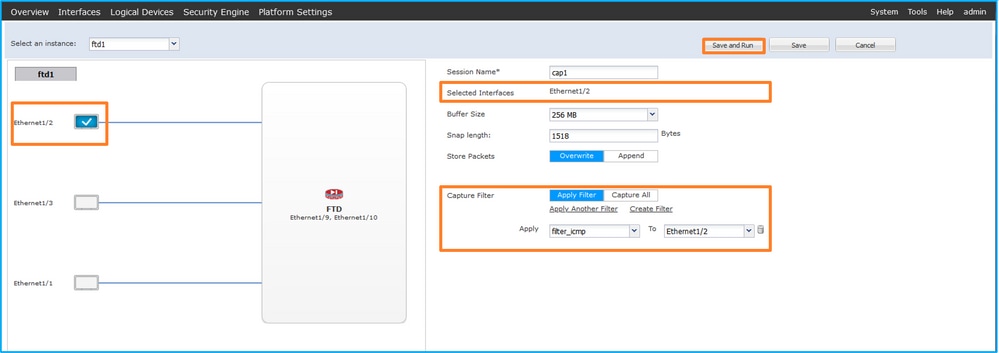

- Wählen Sie die Schnittstelle Ethernet1/2 aus, geben Sie den Sitzungsnamen an, und klicken Sie auf Save and Run, um die Erfassung zu aktivieren:

- Wählen Sie bei einer Port-Channel-Schnittstelle alle physischen Member-Schnittstellen aus, geben Sie den Sitzungsnamen an, und klicken Sie auf Save and Run, um die Erfassung zu aktivieren:

FXOS-CLI

Führen Sie in der FXOS-CLI die folgenden Schritte aus, um eine Paketerfassung an den Schnittstellen Ethernet1/2 oder Port-Channel1 zu konfigurieren:

- Identifizieren Sie den Anwendungstyp und die Kennung:

firepower# scope ssa

firepower /ssa # show app-instance

App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd ftd1 1 Enabled Online 7.2.0.82 7.2.0.82 Native No Not Applicable None

- Geben Sie bei einer Port-Channel-Schnittstelle deren Mitgliedsschnittstellen an:

firepower# connect fxos

<output skipped>

firepower(fxos)# show port-channel summary

Flags: D - Down P - Up in port-channel (members)

I - Individual H - Hot-standby (LACP only)

s - Suspended r - Module-removed

S - Switched R - Routed

U - Up (port-channel)

M - Not in use. Min-links not met

--------------------------------------------------------------------------------

Group Port- Type Protocol Member Ports

Channel

--------------------------------------------------------------------------------

1 Po1(SU) Eth LACP Eth1/4(P) Eth1/5(P)

- Eine Aufzeichnungssitzung erstellen:

firepower# scope packet-capture

firepower /packet-capture # create session cap1

firepower /packet-capture/session* # create phy-port Eth1/2

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

Für Port-Channel-Schnittstellen wird eine separate Erfassung für jede Member-Schnittstelle konfiguriert:

firepower# scope packet-capture

firepower /packet-capture # create session cap1

firepower /packet-capture/session* # create phy-port Eth1/4

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # create phy-port Eth1/5

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

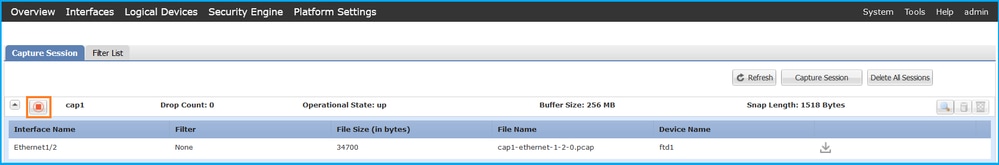

Verifizierung

FCM

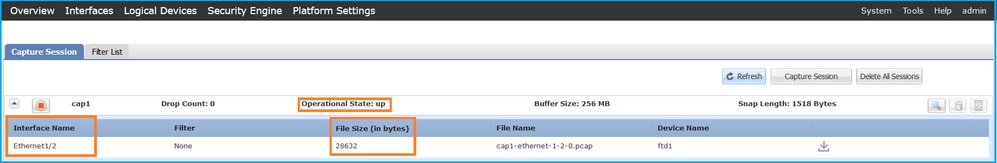

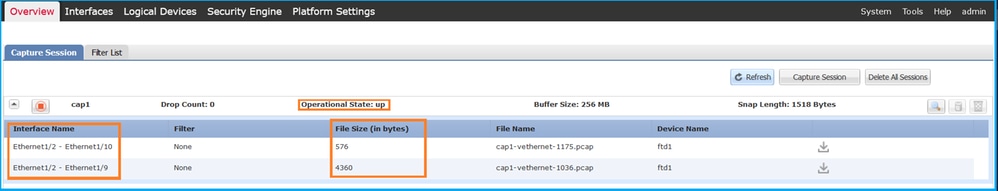

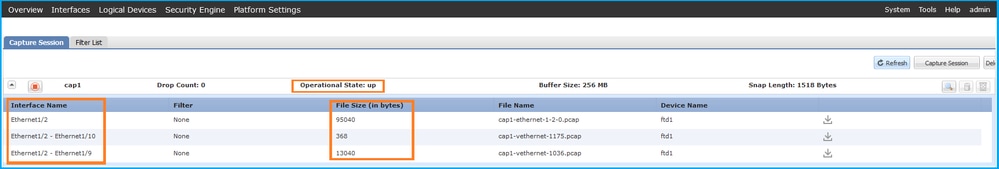

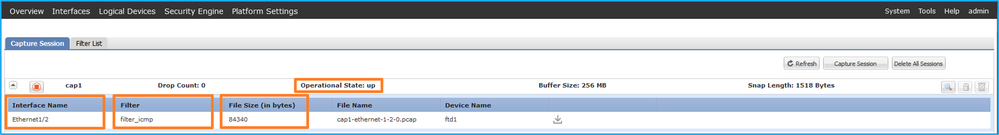

Überprüfen Sie den Schnittstellennamen, stellen Sie sicher, dass der Betriebsstatus aktiv ist und dass die Dateigröße (in Byte) ansteigt:

Port-Channel1 mit Mitgliedsschnittstellen Ethernet1/4 und Ethernet1/5:

FXOS-CLI

Überprüfen Sie die Erfassungsdetails in der Paketerfassung des Bereichs:

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 2

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-2-0.pcap

Pcapsize: 75136 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

Port-Channel 1 mit den Mitgliedsschnittstellen Ethernet1/4 und Ethernet1/5:

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 4

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-4-0.pcap

Pcapsize: 310276 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

Slot Id: 1

Port Id: 5

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-5-0.pcap

Pcapsize: 160 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

Erfassungsdateien erfassen

Führen Sie die Schritte im Abschnitt Sammeln von FirePOWER 4100/9300-internen Switch-Erfassungsdateien durch.

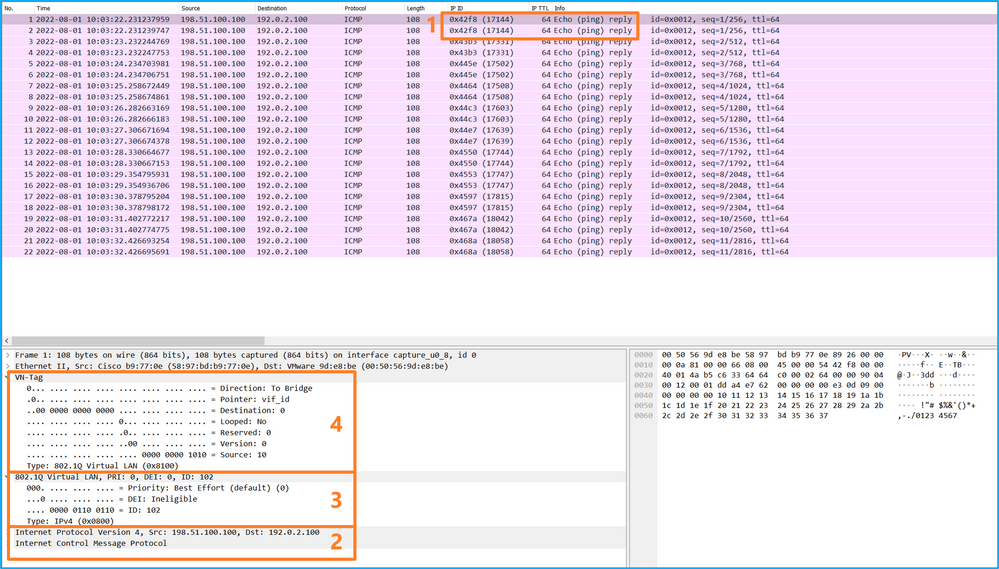

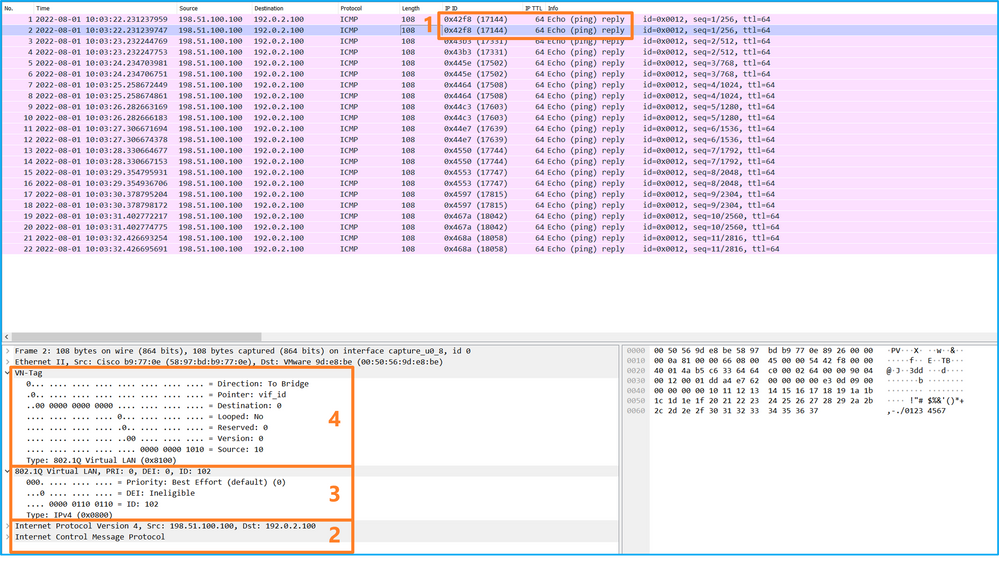

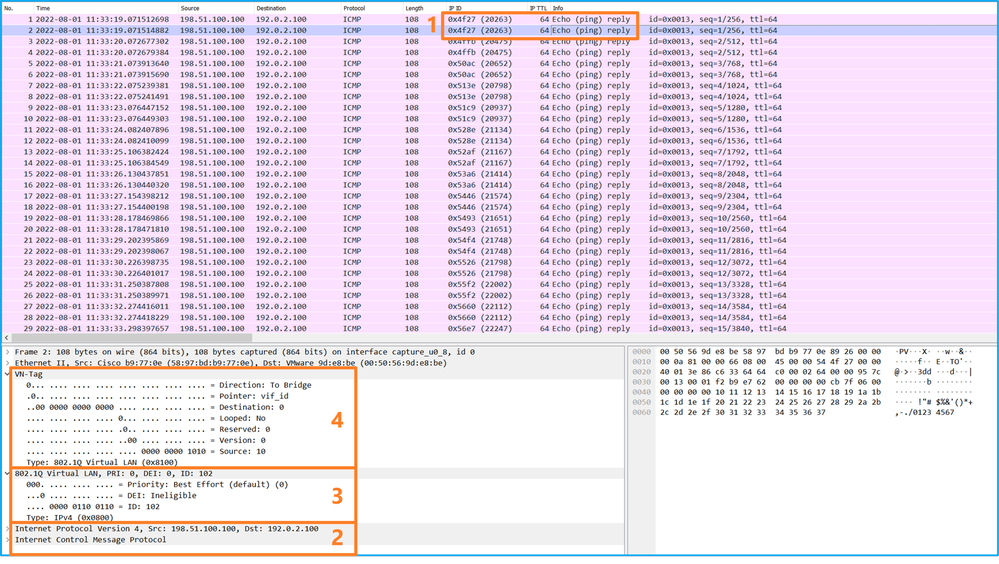

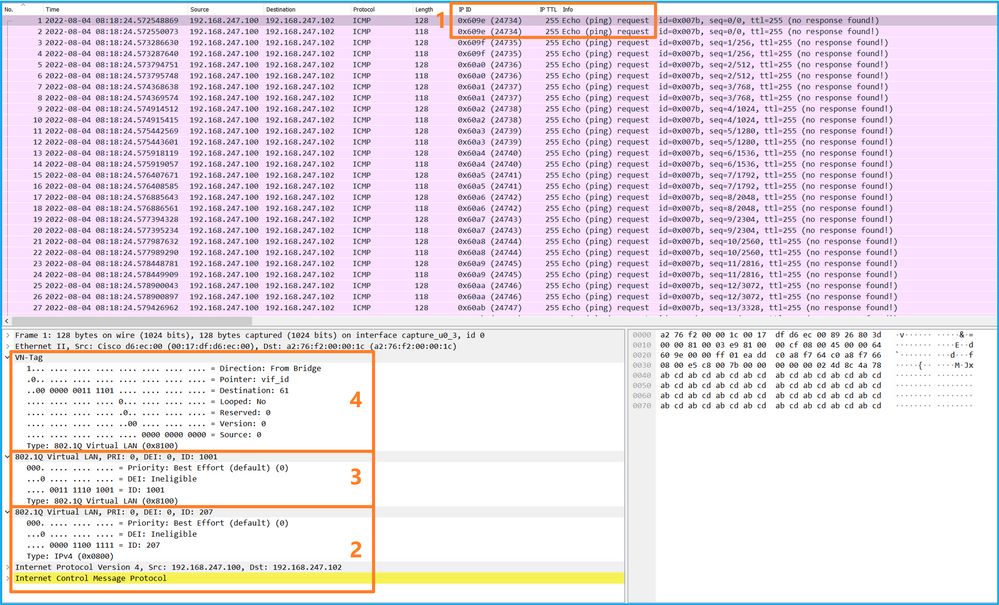

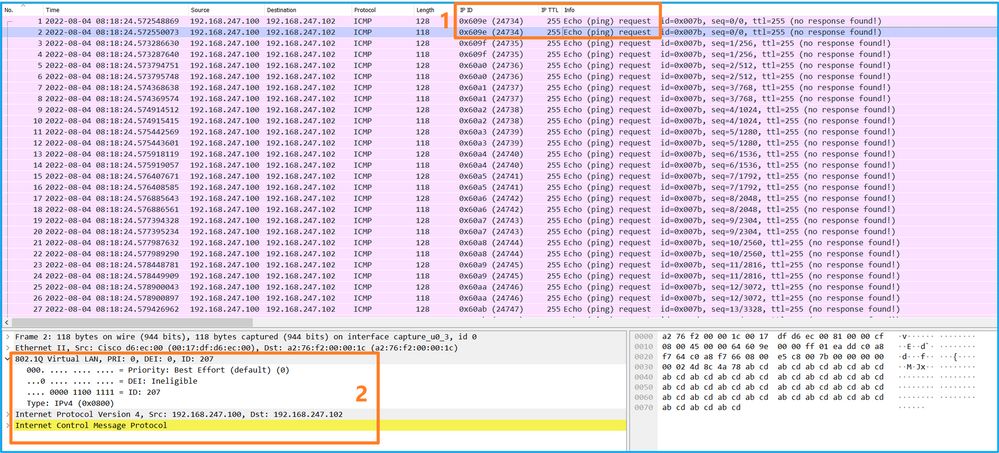

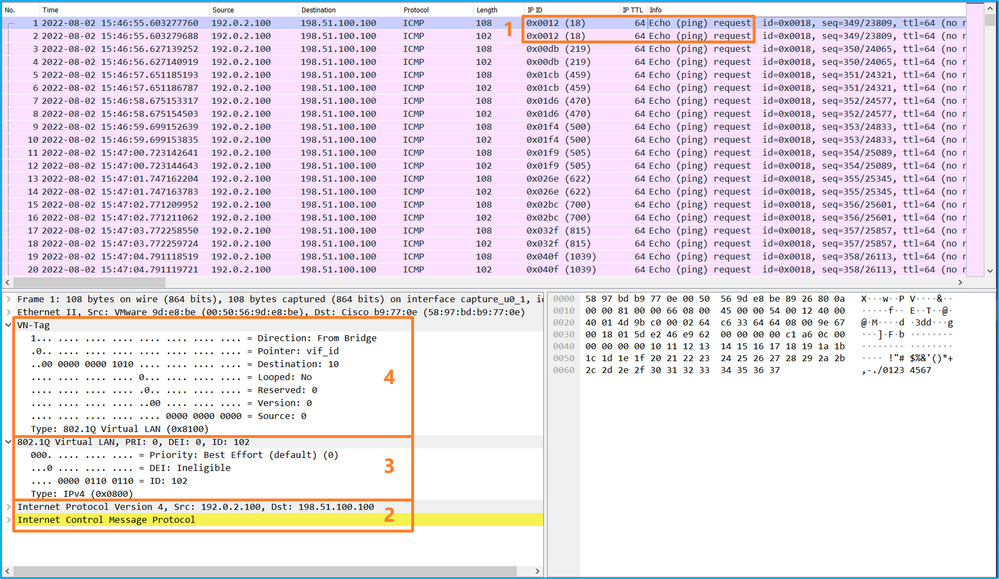

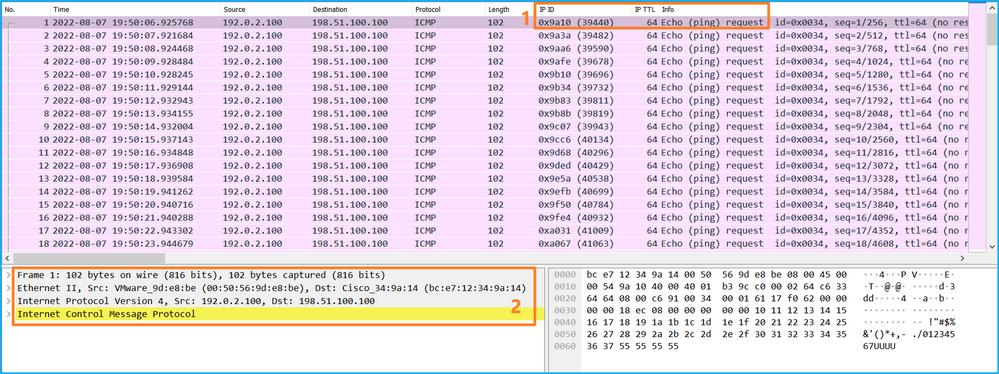

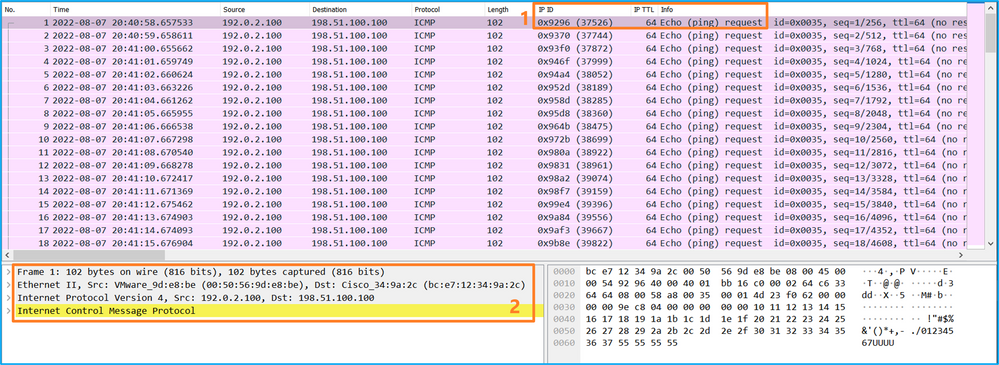

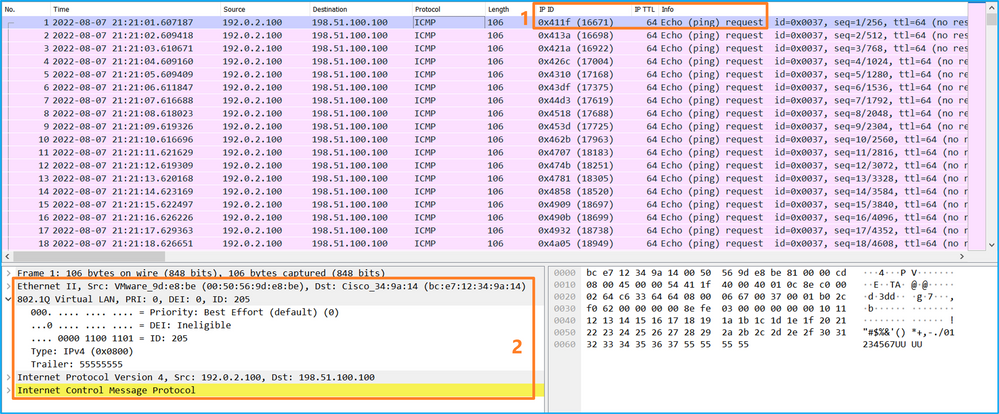

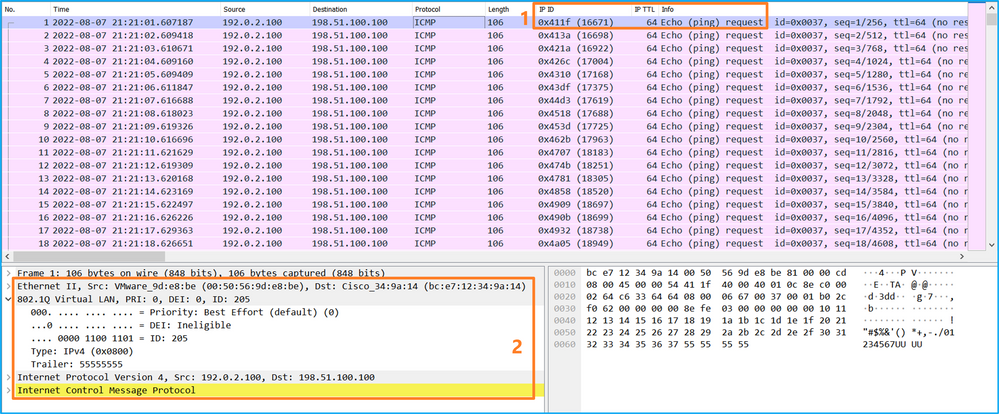

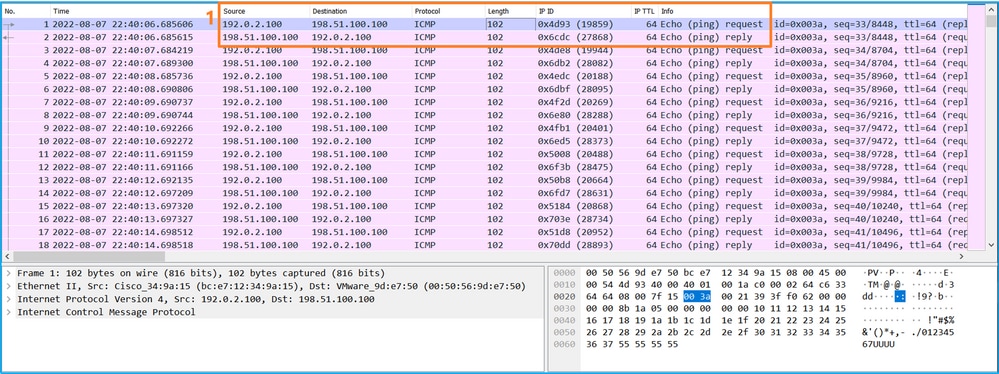

Analyse der Erfassungsdatei

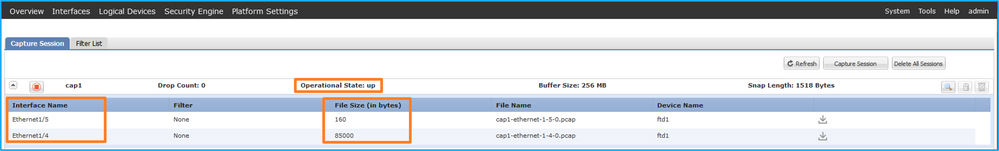

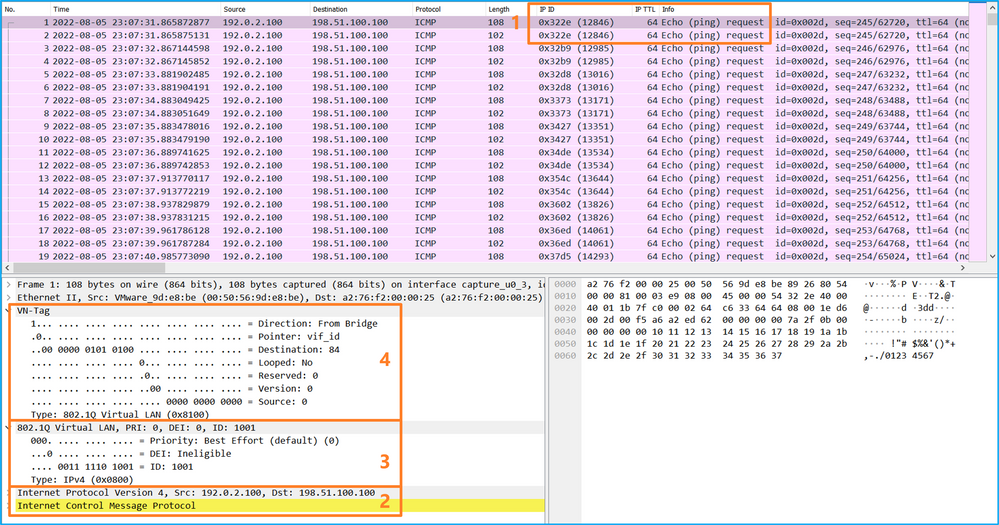

Öffnen Sie die Erfassungsdatei für Ethernet1/2 mit einer Anwendung zum Lesen der Paketerfassungsdatei. Wählen Sie das erste Paket aus, und überprüfen Sie die Schlüsselpunkte:

- Es werden nur ICMP-Echoanforderungspakete erfasst. Jedes Paket wird erfasst und zweimal angezeigt.

- Der ursprüngliche Paket-Header enthält kein VLAN-Tag.

- Der interne Switch fügt den zusätzlichen Port-VLAN-Tag 102 ein, der die Eingangsschnittstelle Ethernet1/2 identifiziert.

- Der interne Switch fügt ein zusätzliches VN-Tag ein.

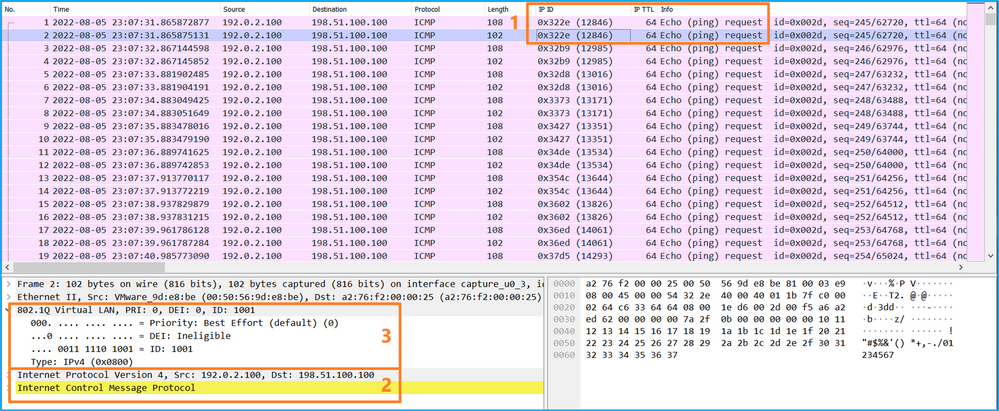

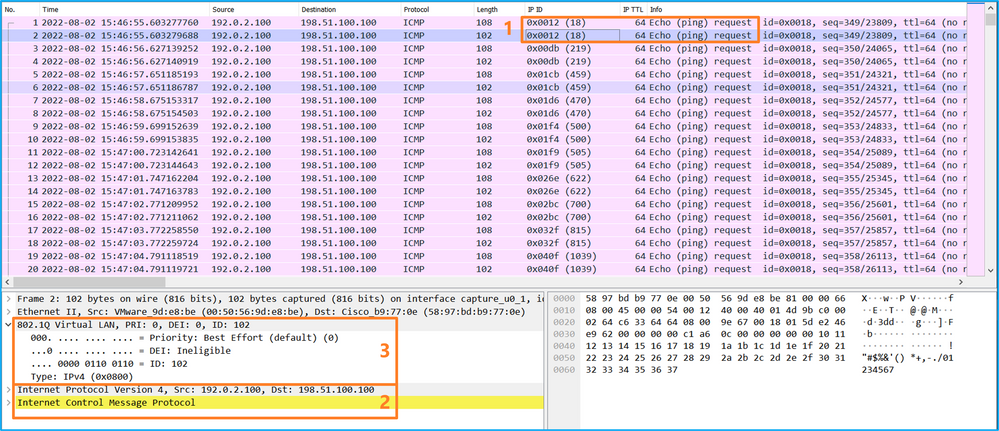

Wählen Sie das zweite Paket aus, und überprüfen Sie die wichtigsten Punkte:

- Es werden nur ICMP-Echoanforderungspakete erfasst. Jedes Paket wird erfasst und zweimal angezeigt.

- Der ursprüngliche Paket-Header enthält kein VLAN-Tag.

- Der interne Switch fügt den zusätzlichen Port-VLAN-Tag 102 ein, der die Eingangsschnittstelle Ethernet1/2 identifiziert.

Öffnen Sie die Erfassungsdateien für Portchannel1-Mitgliedsschnittstellen. Wählen Sie das erste Paket aus, und überprüfen Sie die wichtigsten Punkte:

- Es werden nur ICMP-Echoanforderungspakete erfasst. Jedes Paket wird erfasst und zweimal angezeigt.

- Der ursprüngliche Paket-Header enthält kein VLAN-Tag.

- Der interne Switch fügt ein zusätzliches Port-VLAN-Tag 1001 ein, das die Eingangsschnittstelle Port-Channel1 identifiziert.

- Der interne Switch fügt ein zusätzliches VN-Tag ein.

Wählen Sie das zweite Paket aus, und überprüfen Sie die wichtigsten Punkte:

- Es werden nur ICMP-Echoanforderungspakete erfasst. Jedes Paket wird erfasst und zweimal angezeigt.

- Der ursprüngliche Paket-Header enthält kein VLAN-Tag.

- Der interne Switch fügt ein zusätzliches Port-VLAN-Tag 1001 ein, das die Eingangsschnittstelle Port-Channel1 identifiziert.

Erläuterung

Wenn eine Paketerfassung an einer vorderen Schnittstelle konfiguriert ist, erfasst der Switch gleichzeitig jedes Paket zweimal:

- Nach dem Einfügen des Port-VLAN-Tags.

- Nach dem Einfügen des VN-Tags.

In der Reihenfolge der Vorgänge wird das VN-Tag zu einem späteren Zeitpunkt eingefügt als das Port-VLAN-Tag. In der Erfassungsdatei wird das Paket mit dem VN-Tag jedoch vor dem Paket mit dem Port-VLAN-Tag angezeigt.

In dieser Tabelle ist die Aufgabe zusammengefasst:

| Aufgabe |

Erfassungspunkt |

Internes Port-VLAN in erfassten Paketen |

Richtung |

Erfasster Datenverkehr |

| Konfigurieren und Überprüfen der Paketerfassung an der Schnittstelle Ethernet1/2 |

Ethernet1/2 |

102 |

Nur Eingang |

ICMP-Echo-Anfragen von Host 192.0.2.100 an Host 198.51.100.100 |

| Konfiguration und Verifizierung der Paketerfassung an der Schnittstelle Port-Channel1 mit den Mitgliedsschnittstellen Ethernet1/4 und Ethernet1/5 |

Ethernet1/4 Ethernet1/5 |

1001 |

Nur Eingang |

ICMP-Echo-Anfragen von Host 192.0.2.100 an Host 198.51.100.100 |

Paketerfassung an Backplane-Schnittstellen

Verwenden Sie den FCM und die CLI, um eine Paketerfassung an Backplane-Schnittstellen zu konfigurieren und zu überprüfen.

Topologie, Paketfluss und Erfassungspunkte

Konfiguration

FCM

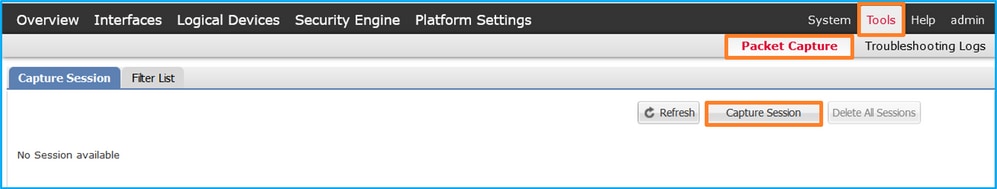

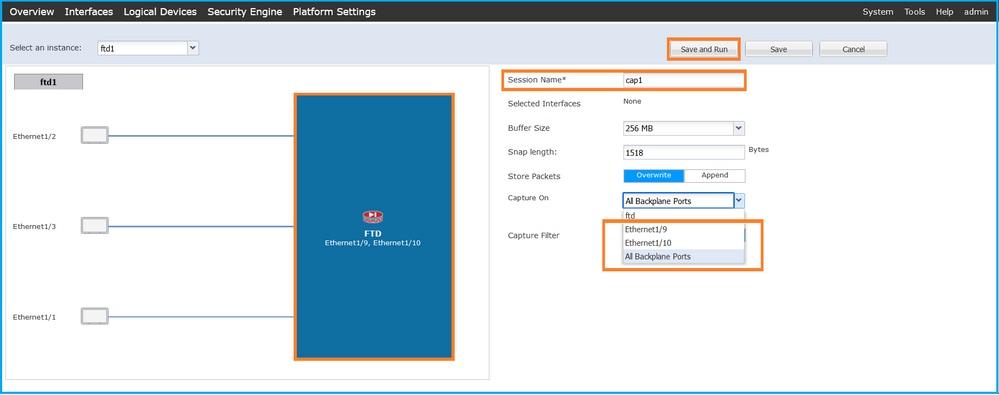

Führen Sie auf FCM die folgenden Schritte aus, um die Paketerfassung an Backplane-Schnittstellen zu konfigurieren:

- Verwenden Sie Tools > Packet Capture > Capture Session, um eine neue Erfassungssitzung zu erstellen:

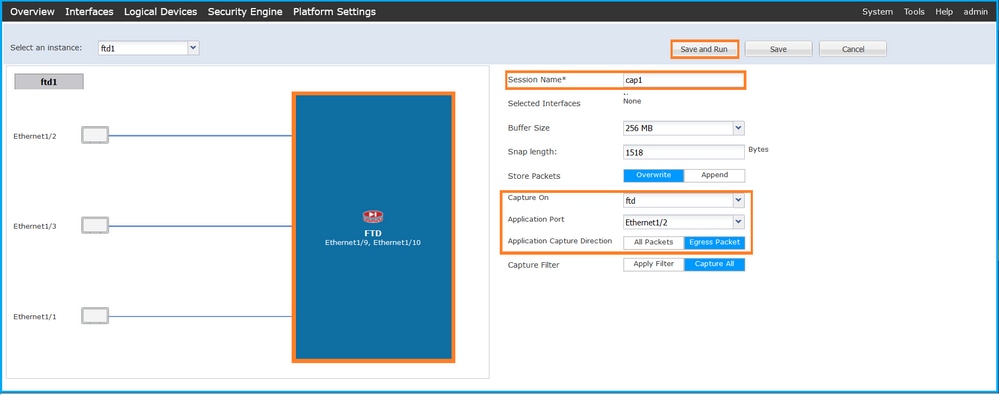

- Um Pakete auf allen Backplane-Schnittstellen zu erfassen, wählen Sie die Anwendung und anschließend Alle Backplane-Ports aus der Dropdown-Liste Capture On (Erfassung auf) aus. Sie können auch die spezifische Backplane-Schnittstelle auswählen. In diesem Fall stehen die Backplane-Schnittstellen Ethernet1/9 und Ethernet1/10 zur Verfügung. Geben Sie den Sitzungsnamen an, und klicken Sie auf Save and Run, um die Aufzeichnung zu aktivieren:

FXOS-CLI

Führen Sie in der FXOS-CLI die folgenden Schritte aus, um die Paketerfassung an Backplane-Schnittstellen zu konfigurieren:

- Identifizieren Sie den Anwendungstyp und die Kennung:

firepower# scope ssa

firepower /ssa# show app-instance

App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd ftd1 1 Enabled Online 7.2.0.82 7.2.0.82 Native No Not Applicable None

- Eine Aufzeichnungssitzung erstellen:

firepower# scope packet-capture

firepower /packet-capture # create session cap1

firepower /packet-capture/session* # create phy-port Eth1/9

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # create phy-port Eth1/10

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

Verifizierung

FCM

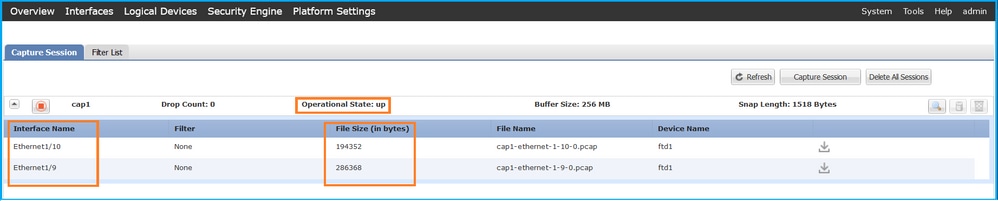

Überprüfen Sie den Schnittstellennamen, stellen Sie sicher, dass der Betriebsstatus aktiv ist und dass die Dateigröße (in Byte) ansteigt:

FXOS-CLI

Überprüfen Sie die Erfassungsdetails in der Paketerfassung des Bereichs:

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 10

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-10-0.pcap

Pcapsize: 1017424 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

Slot Id: 1

Port Id: 9

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-9-0.pcap

Pcapsize: 1557432 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

Erfassungsdateien erfassen

Führen Sie die Schritte im Abschnitt Sammeln von FirePOWER 4100/9300-internen Switch-Erfassungsdateien durch.

Analyse der Erfassungsdatei

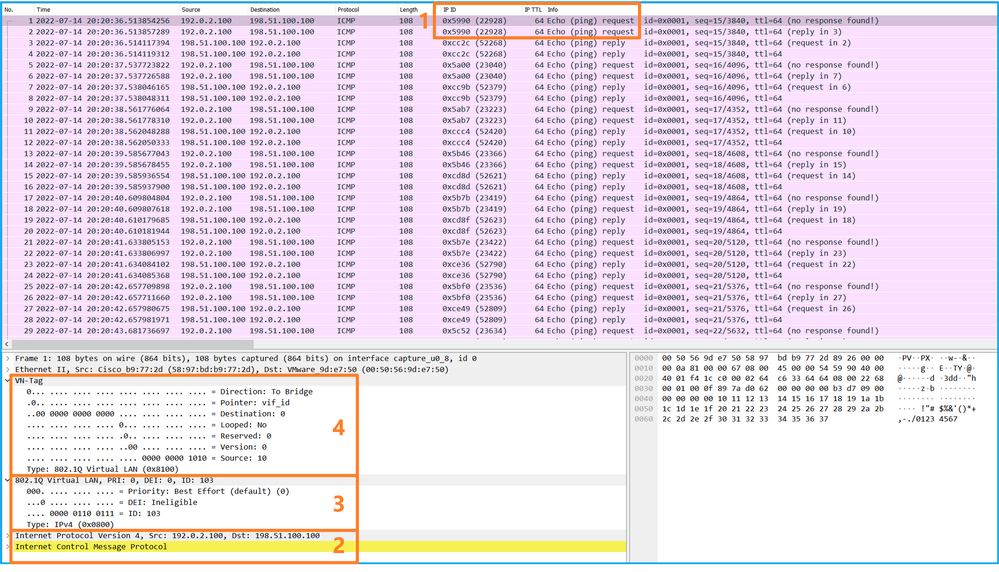

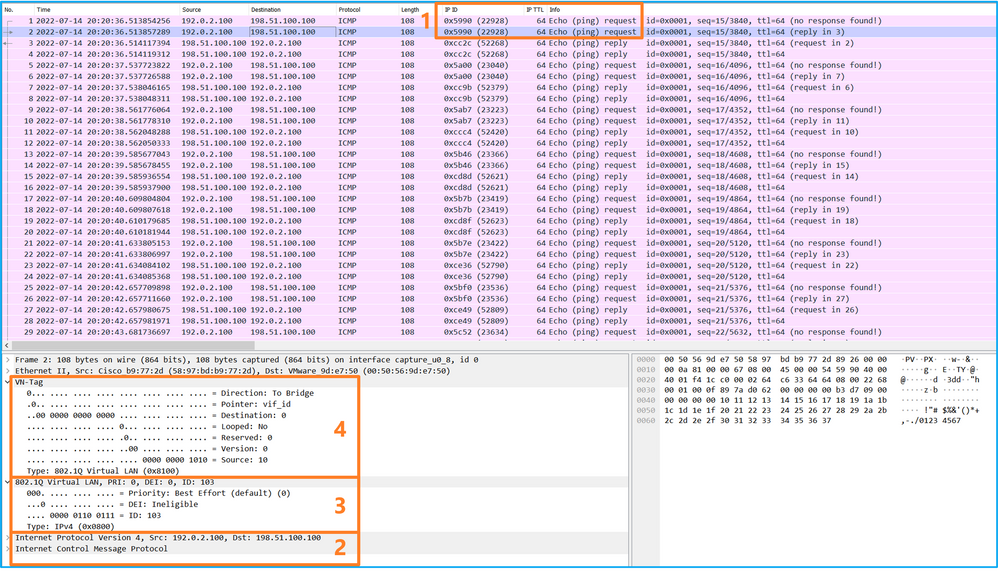

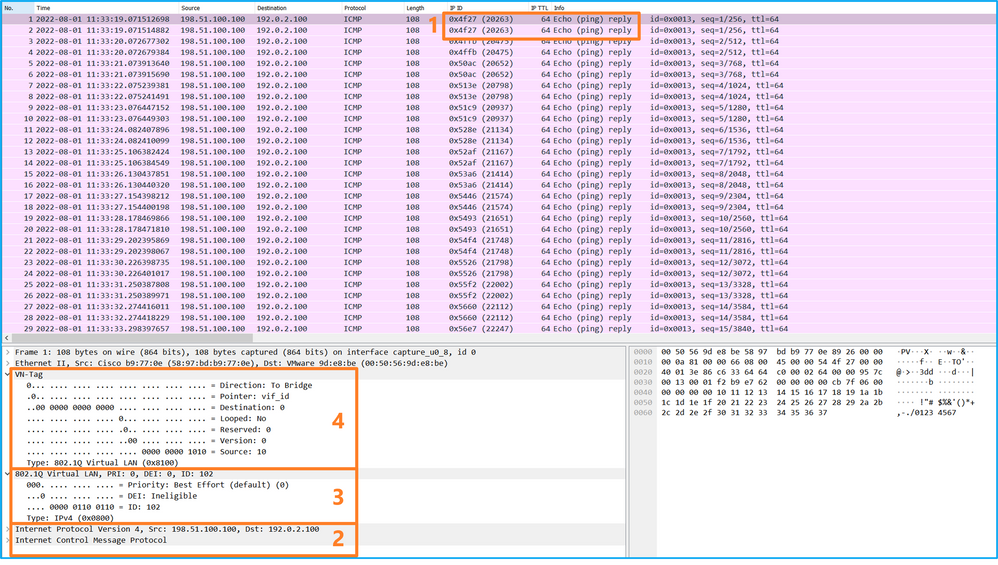

Öffnen Sie die Erfassungsdateien mit einer Anwendung zum Lesen von Paketerfassungsdateien. Bei mehr als einer Backplane-Schnittstelle müssen alle Erfassungsdateien für jede Backplane-Schnittstelle geöffnet werden. In diesem Fall werden die Pakete an der Backplane-Schnittstelle Ethernet1/9 erfasst.

Wählen Sie das erste und das zweite Paket aus, und überprüfen Sie die Schlüsselpunkte:

- Jedes ICMP-Echo-Anforderungspaket wird erfasst und zweimal angezeigt.

- Der ursprüngliche Paket-Header enthält kein VLAN-Tag.

- Der interne Switch fügt den zusätzlichen Port-VLAN-Tag 103 ein, der die Ausgangsschnittstelle Ethernet1/3 identifiziert.

- Der interne Switch fügt ein zusätzliches VN-Tag ein.

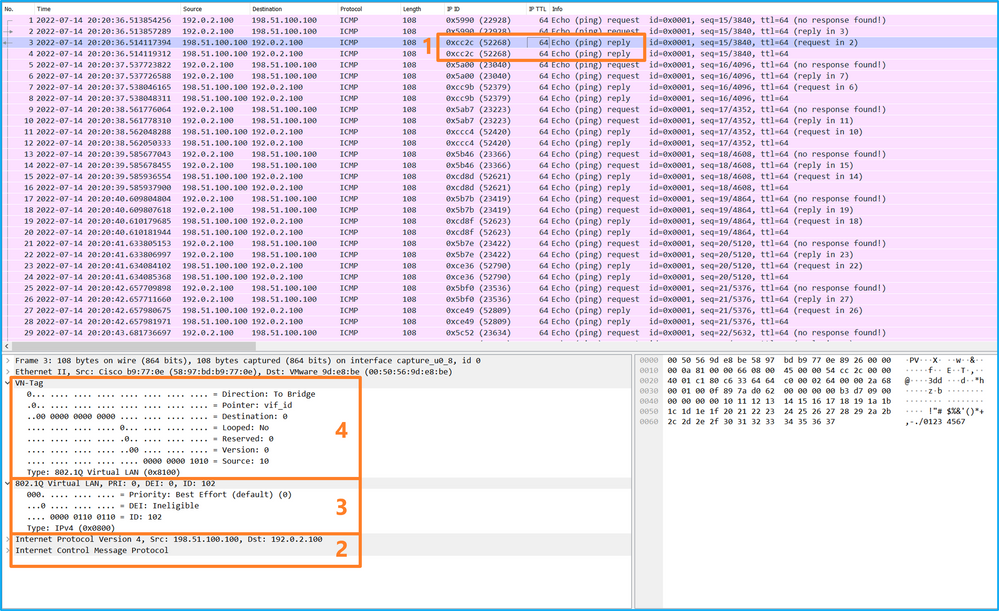

Wählen Sie das dritte und das vierte Paket aus, und überprüfen Sie die Hauptpunkte:

- Jede ICMP-Echoantwort wird erfasst und zweimal angezeigt.

- Der ursprüngliche Paket-Header enthält kein VLAN-Tag.

- Der interne Switch fügt den zusätzlichen Port-VLAN-Tag 102 ein, der die Ausgangsschnittstelle Ethernet1/2 identifiziert.

- Der interne Switch fügt ein zusätzliches VN-Tag ein.

Erläuterung

Wenn eine Paketerfassung auf einer Backplane-Schnittstelle konfiguriert ist, erfasst der Switch gleichzeitig jedes Paket zweimal. In diesem Fall empfängt der interne Switch Pakete, die bereits von der Anwendung auf dem Sicherheitsmodul mit dem Port-VLAN-Tag und dem VN-Tag markiert wurden. Der VLAN-Tag identifiziert die Ausgangsschnittstelle, über die das interne Chassis die Pakete an das Netzwerk weiterleitet. Der VLAN-Tag 103 in den ICMP-Echoanforderungspaketen identifiziert Ethernet1/3 als Ausgangsschnittstelle, während der VLAN-Tag 102 in den ICMP-Echoantwortpaketen Ethernet1/2 als Ausgangsschnittstelle identifiziert. Der interne Switch entfernt den VN-Tag und den VLAN-Tag der internen Schnittstelle, bevor die Pakete an das Netzwerk weitergeleitet werden.

In dieser Tabelle ist die Aufgabe zusammengefasst:

| Aufgabe |

Erfassungspunkt |

Internes Port-VLAN in erfassten Paketen |

Richtung |

Erfasster Datenverkehr |

| Konfiguration und Überprüfung der Paketerfassung an Backplane-Schnittstellen |

Backplane-Schnittstellen |

102 103 |

Nur Eingang |

ICMP-Echo-Anfragen von Host 192.0.2.100 an Host 198.51.100.100 ICMP-Echo-Antworten von Host 198.51.100.100 zu Host 192.0.2.100 |

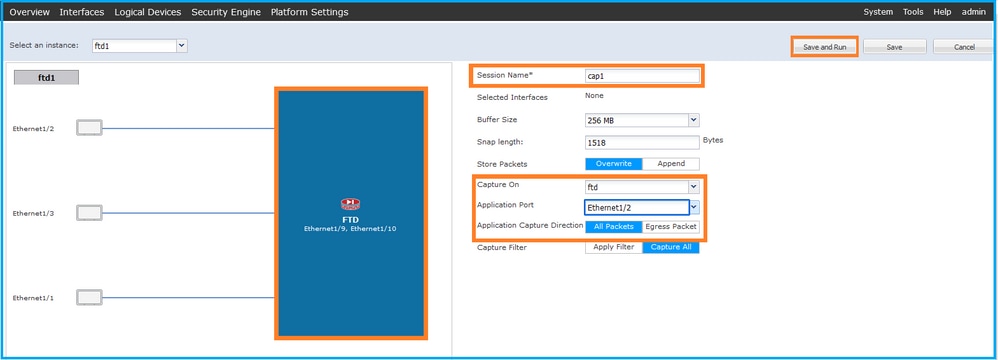

Paketerfassung auf Anwendungs- und Anwendungs-Ports

Die Paketerfassung für Anwendungs- oder Anwendungsports wird immer an Backplane-Schnittstellen und zusätzlich an den vorderen Schnittstellen konfiguriert, wenn der Benutzer die Richtung der Anwendungserfassung angibt.

Es gibt hauptsächlich zwei Anwendungsfälle:

- Konfiguration der Paketerfassung an Backplane-Schnittstellen für Pakete, die eine bestimmte Front-Schnittstelle verlassen Konfigurieren Sie beispielsweise die Paketerfassung auf der Backplane-Schnittstelle Ethernet1/9 für Pakete, die die Schnittstelle Ethernet1/2 verlassen.

- Konfigurieren Sie die gleichzeitige Paketerfassung an einer bestimmten Front- und Backplane-Schnittstelle. Konfigurieren Sie z. B. die gleichzeitige Paketerfassung an Schnittstelle Ethernet1/2 und an Rückwandschnittstelle Ethernet1/9 für Pakete, die die Schnittstelle Ethernet1/2 verlassen.

In diesem Abschnitt werden beide Anwendungsfälle behandelt.

Aufgabe 1

Verwenden Sie den FCM und die CLI, um eine Paketerfassung auf der Backplane-Schnittstelle zu konfigurieren und zu überprüfen. Es werden Pakete erfasst, für die der Anwendungsport Ethernet1/2 als Ausgangsschnittstelle identifiziert wird. In diesem Fall werden ICMP-Antworten erfasst.

Topologie, Paketfluss und Erfassungspunkte

Konfiguration

FCM

Führen Sie auf FCM die folgenden Schritte aus, um eine Paketerfassung auf der FTD-Anwendung und dem Anwendungsport Ethernet1/2 zu konfigurieren:

- Verwenden Sie Tools > Packet Capture > Capture Session, um eine neue Erfassungssitzung zu erstellen:

- Wählen Sie die Anwendung Ethernet1/2 in der Anwendungsport-Dropdown-Liste aus, und wählen Sie Egress Packet in Application Capture Direction (Anwendungserfassungsrichtung) aus. Geben Sie den Sitzungsnamen an, und klicken Sie auf Save and Run, um die Aufzeichnung zu aktivieren:

FXOS-CLI

Führen Sie in der FXOS-CLI die folgenden Schritte aus, um die Paketerfassung an Backplane-Schnittstellen zu konfigurieren:

- Identifizieren Sie den Anwendungstyp und die Kennung:

firepower# scope ssa

firepower /ssa# show app-instance

App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd ftd1 1 Enabled Online 7.2.0.82 7.2.0.82 Native No Not Applicable None

- Eine Aufzeichnungssitzung erstellen:

firepower# scope packet-capture

firepower /packet-capture # create session cap1

firepower /packet-capture/session* # create app-port 1 l12 Ethernet1/2 ftd

firepower /packet-capture/session/app-port* # set app-identifier ftd1

firepower /packet-capture/session/app-port* # set filter ""

firepower /packet-capture/session/app-port* # set subinterface 0

firepower /packet-capture/session/app-port* # up

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

Verifizierung

FCM

Überprüfen Sie den Schnittstellennamen, stellen Sie sicher, dass der Betriebsstatus aktiv ist und dass die Dateigröße (in Byte) ansteigt:

FXOS-CLI

Überprüfen Sie die Erfassungsdetails in der Paketerfassung des Bereichs:

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Application ports involved in Packet Capture:

Slot Id: 1

Link Name: l12

Port Name: Ethernet1/2

App Name: ftd

Sub Interface: 0

Application Instance Identifier: ftd1

Application ports resolved to:

Name: vnic1

Eq Slot Id: 1

Eq Port Id: 9

Pcapfile: /workspace/packet-capture/session-1/cap1-vethernet-1036.pcap

Pcapsize: 53640 bytes

Vlan: 102

Filter:

Name: vnic2

Eq Slot Id: 1

Eq Port Id: 10

Pcapfile: /workspace/packet-capture/session-1/cap1-vethernet-1175.pcap

Pcapsize: 1824 bytes

Vlan: 102

Filter:

Erfassungsdateien erfassen

Führen Sie die Schritte im Abschnitt Sammeln von FirePOWER 4100/9300-internen Switch-Erfassungsdateien durch.

Analyse der Erfassungsdatei

Öffnen Sie die Erfassungsdateien mit einer Anwendung zum Lesen von Paketerfassungsdateien. Bei mehreren Backplane-Schnittstellen müssen Sie sicherstellen, dass Sie alle Erfassungsdateien für jede Backplane-Schnittstelle öffnen. In diesem Fall werden die Pakete an der Backplane-Schnittstelle Ethernet1/9 erfasst.

Wählen Sie das erste und das zweite Paket aus, und überprüfen Sie die Schlüsselpunkte:

- Jede ICMP-Echoantwort wird erfasst und zweimal angezeigt.

- Der ursprüngliche Paket-Header enthält kein VLAN-Tag.

- Der interne Switch fügt den zusätzlichen Port-VLAN-Tag 102 ein, der die Ausgangsschnittstelle Ethernet1/2 identifiziert.

- Der interne Switch fügt ein zusätzliches VN-Tag ein.

Erläuterung

In diesem Fall ist Ethernet1/2 mit dem Port-VLAN-Tag 102 die Ausgangsschnittstelle für die ICMP-Echoantwortpakete.

Wenn die Erfassungsrichtung der Anwendung in den Erfassungsoptionen auf "Egress" (Ausgang) festgelegt ist, werden Pakete mit dem Port-VLAN-Tag 102 im Ethernet-Header an den Backplane-Schnittstellen in der Eingangsrichtung erfasst.

In dieser Tabelle ist die Aufgabe zusammengefasst:

| Aufgabe |

Erfassungspunkt |

Internes Port-VLAN in erfassten Paketen |

Richtung |

Erfasster Datenverkehr |

| Konfiguration und Verifizierung von Erfassungen auf Anwendungs- und Anwendungsport Ethernet1/2 |

Backplane-Schnittstellen |

102 |

Nur Eingang |

ICMP-Echo-Antworten von Host 198.51.100.100 zu Host 192.0.2.100 |

Aufgabe 2

Verwenden Sie den FCM und die CLI, um eine Paketerfassung an der Backplane-Schnittstelle und der Schnittstelle Ethernet1/2 an der Vorderseite zu konfigurieren und zu überprüfen.

Die gleichzeitige Paketerfassung wird konfiguriert auf:

- Front-Schnittstelle - Die Pakete mit dem Port VLAN 102 an der Schnittstelle Ethernet1/2 werden erfasst. Die erfassten Pakete sind ICMP-Echo-Anfragen.

- Backplane-Schnittstellen - Pakete, bei denen Ethernet1/2 als Ausgangsschnittstelle identifiziert wird, oder Pakete mit Port VLAN 102 werden erfasst. Erfasste Pakete sind ICMP-Echoantworten.

Topologie, Paketfluss und Erfassungspunkte

Konfiguration

FCM

Führen Sie auf FCM die folgenden Schritte aus, um eine Paketerfassung auf der FTD-Anwendung und dem Anwendungsport Ethernet1/2 zu konfigurieren:

- Verwenden Sie Tools > Packet Capture > Capture Session, um eine neue Erfassungssitzung zu erstellen:

- Wählen Sie die FTD-Anwendung Ethernet1/2 in der Dropdown-Liste Application Port (Anwendungsport) aus, und wählen Sie All Packets (Alle Pakete) in Application Capture Direction (Anwendungserfassungsrichtung). Geben Sie den Sitzungsnamen an, und klicken Sie auf Save and Run, um die Aufzeichnung zu aktivieren:

FXOS-CLI

Führen Sie in der FXOS-CLI die folgenden Schritte aus, um die Paketerfassung an Backplane-Schnittstellen zu konfigurieren:

- Identifizieren Sie den Anwendungstyp und die Kennung:

firepower# scope ssa

firepower /ssa# show app-instance

App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd ftd1 1 Enabled Online 7.2.0.82 7.2.0.82 Native No Not Applicable None

- Eine Aufzeichnungssitzung erstellen:

firepower# scope packet-capture

firepower /packet-capture # create session cap1

firepower /packet-capture/session* # create phy-port eth1/2

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # exit

firepower /packet-capture/session* # create app-port 1 link12 Ethernet1/2 ftd

firepower /packet-capture/session/app-port* # set app-identifier ftd1

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session # commit

Verifizierung

FCM

Überprüfen Sie den Schnittstellennamen, stellen Sie sicher, dass der Betriebsstatus aktiv ist und dass die Dateigröße (in Byte) ansteigt:

FXOS-CLI

Überprüfen Sie die Erfassungsdetails in der Paketerfassung des Bereichs:

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 2

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-2-0.pcap

Pcapsize: 410444 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

Application ports involved in Packet Capture:

Slot Id: 1

Link Name: link12

Port Name: Ethernet1/2

App Name: ftd

Sub Interface: 0

Application Instance Identifier: ftd1

Application ports resolved to:

Name: vnic1

Eq Slot Id: 1

Eq Port Id: 9

Pcapfile: /workspace/packet-capture/session-1/cap1-vethernet-1036.pcap

Pcapsize: 128400 bytes

Vlan: 102

Filter:

Name: vnic2

Eq Slot Id: 1

Eq Port Id: 10

Pcapfile: /workspace/packet-capture/session-1/cap1-vethernet-1175.pcap

Pcapsize: 2656 bytes

Vlan: 102

Filter:

Erfassungsdateien erfassen

Führen Sie die Schritte im Abschnitt Sammeln von FirePOWER 4100/9300-internen Switch-Erfassungsdateien durch.

Analyse der Erfassungsdatei

Öffnen Sie die Erfassungsdateien mit einer Anwendung zum Lesen von Paketerfassungsdateien. Bei mehreren Backplane-Schnittstellen müssen Sie sicherstellen, dass Sie alle Erfassungsdateien für jede Backplane-Schnittstelle öffnen. In diesem Fall werden die Pakete an der Backplane-Schnittstelle Ethernet1/9 erfasst.

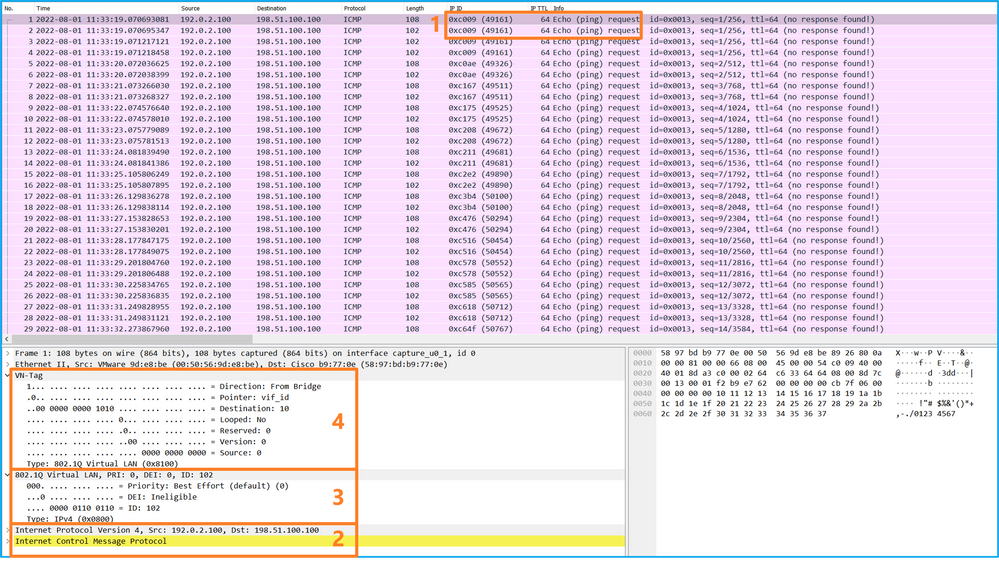

Öffnen Sie die Erfassungsdatei für die Schnittstelle Ethernet1/2, wählen Sie das erste Paket aus, und überprüfen Sie die Schlüsselpunkte:

- Es werden nur ICMP-Echo-Anforderungspakete erfasst. Jedes Paket wird erfasst und zweimal angezeigt.

- Der ursprüngliche Paket-Header enthält kein VLAN-Tag.

- Der interne Switch fügt den zusätzlichen Port-VLAN-Tag 102 ein, der die Eingangsschnittstelle Ethernet1/2 identifiziert.

- Der interne Switch fügt ein zusätzliches VN-Tag ein.

Wählen Sie das zweite Paket aus, und überprüfen Sie die wichtigsten Punkte:

- Es werden nur ICMP-Echo-Anforderungspakete erfasst. Jedes Paket wird erfasst und zweimal angezeigt.

- Der ursprüngliche Paket-Header enthält kein VLAN-Tag.

- Der interne Switch fügt den zusätzlichen Port-VLAN-Tag 102 ein, der die Eingangsschnittstelle Ethernet1/2 identifiziert.

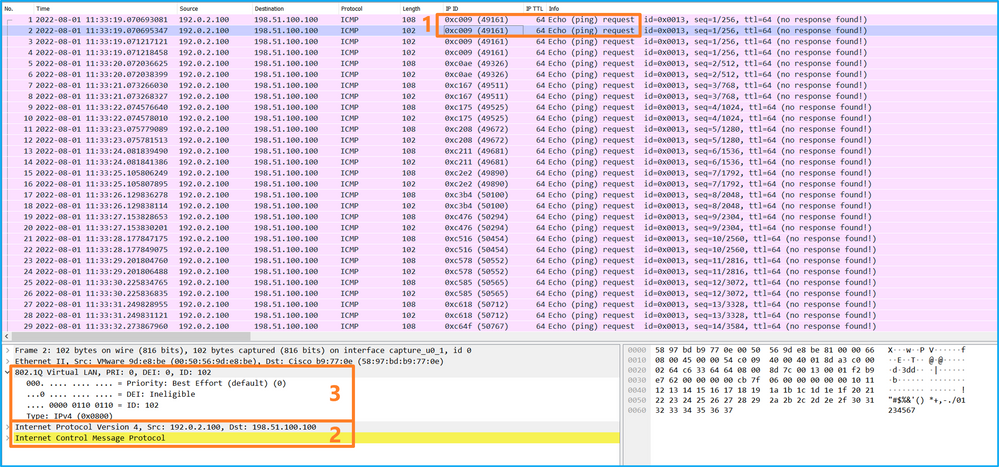

Öffnen Sie die Erfassungsdatei für die Schnittstelle Ethernet1/9, wählen Sie das erste und das zweite Paket aus, und überprüfen Sie die Schlüsselpunkte:

- Jede ICMP-Echoantwort wird erfasst und zweimal angezeigt.

- Der ursprüngliche Paket-Header enthält kein VLAN-Tag.

- Der interne Switch fügt den zusätzlichen Port-VLAN-Tag 102 ein, der die Ausgangsschnittstelle Ethernet1/2 identifiziert.

- Der interne Switch fügt ein zusätzliches VN-Tag ein.

Erläuterung

Wenn die Option All Packets in the Application Capture Direction (Alle Pakete in Anwendungserfassungsrichtung) ausgewählt ist, werden zwei gleichzeitige Paketerfassungen für den ausgewählten Anwendungsport Ethernet1/2 konfiguriert: eine Erfassung an der vorderen Schnittstelle Ethernet1/2 und eine Erfassung an ausgewählten Backplane-Schnittstellen.

Wenn eine Paketerfassung an einer vorderen Schnittstelle konfiguriert ist, erfasst der Switch gleichzeitig jedes Paket zweimal:

- Nach dem Einfügen des Port-VLAN-Tags.

- Nach dem Einfügen des VN-Tags.

In der Reihenfolge der Vorgänge wird das VN-Tag zu einem späteren Zeitpunkt eingefügt als das Port-VLAN-Tag. In der Erfassungsdatei wird das Paket mit dem VN-Tag jedoch früher angezeigt als das Paket mit dem Port-VLAN-Tag. In diesem Beispiel identifiziert der VLAN-Tag 102 in den ICMP-Echoanforderungspaketen Ethernet1/2 als Eingangsschnittstelle.

Wenn eine Paketerfassung auf einer Backplane-Schnittstelle konfiguriert ist, erfasst der Switch gleichzeitig jedes Paket zweimal. Der interne Switch empfängt Pakete, die bereits von der Anwendung auf dem Sicherheitsmodul mit dem Port-VLAN-Tag und dem VN-Tag markiert wurden. Der Port-VLAN-Tag identifiziert die Ausgangsschnittstelle, über die das interne Chassis die Pakete an das Netzwerk weiterleitet. In diesem Beispiel identifiziert der VLAN-Tag 102 in ICMP-Echo-Antwort-Paketen Ethernet1/2 als Ausgangsschnittstelle.

Der interne Switch entfernt den VN-Tag und den VLAN-Tag der internen Schnittstelle, bevor die Pakete an das Netzwerk weitergeleitet werden.

In dieser Tabelle ist die Aufgabe zusammengefasst:

| Aufgabe |

Erfassungspunkt |

Internes Port-VLAN in erfassten Paketen |

Richtung |

Erfasster Datenverkehr |

| Konfiguration und Verifizierung von Erfassungen auf Anwendungs- und Anwendungsport Ethernet1/2 |

Backplane-Schnittstellen |

102 |

Nur Eingang |

ICMP-Echo-Antworten von Host 198.51.100.100 zu Host 192.0.2.100 |

| Schnittstelle Ethernet1/2 |

102 |

Nur Eingang |

ICMP-Echo-Anfragen von Host 192.0.2.100 an Host 198.51.100.100 |

Paketerfassung auf einer Subschnittstelle einer physischen oder Port-Channel-Schnittstelle

Verwenden Sie den FCM und die CLI, um eine Paketerfassung an der Subschnittstelle Ethernet1/2.205 oder der Port-Channel-Subschnittstelle Port-Channel1.207 zu konfigurieren und zu überprüfen. Subschnittstellen und Erfassungen an Subschnittstellen werden nur für die FTD-Anwendung im Containermodus unterstützt. In diesem Fall wird eine Paketerfassung auf Ethernet1/2.205 und Port-Channel1.207 konfiguriert.

Topologie, Paketfluss und Erfassungspunkte

Konfiguration

FCM

Führen Sie auf FCM die folgenden Schritte aus, um eine Paketerfassung auf der FTD-Anwendung und dem Anwendungsport Ethernet1/2 zu konfigurieren:

- Verwenden Sie Tools > Packet Capture > Capture Session, um eine neue Erfassungssitzung zu erstellen:

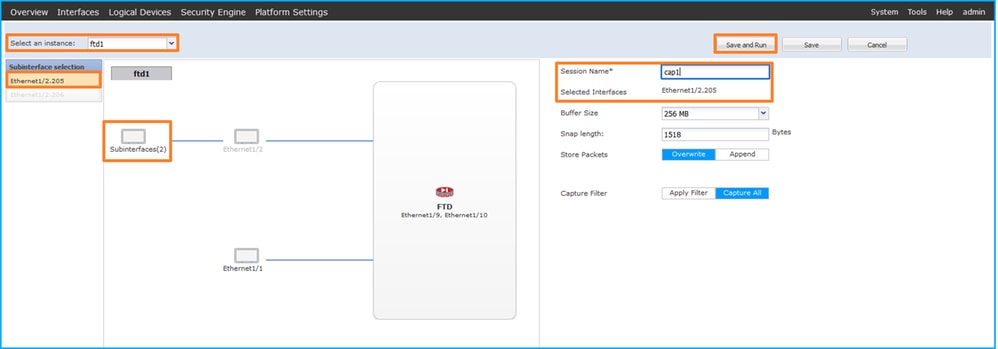

- Wählen Sie die spezifische Anwendungsinstanz ftd1, die Subschnittstelle Ethernet1/2.205, geben Sie den Sitzungsnamen an, und klicken Sie auf Speichern und Ausführen, um die Erfassung zu aktivieren:

3. Im Fall einer Port-Channel-Subschnittstelle sind aufgrund der Cisco Bug-ID CSCvq3119-Subschnittstellen im FCM nicht sichtbar. Verwenden Sie die FXOS-CLI, um Erfassungen auf Port-Channel-Subschnittstellen zu konfigurieren.

FXOS-CLI

Führen Sie die folgenden Schritte auf der FXOS-CLI aus, um eine Paketerfassung an den Subschnittstellen Ethernet1/2.205 und Port-Channel1.207 zu konfigurieren:

- Identifizieren Sie den Anwendungstyp und die Kennung:

firepower# scope ssa

firepower /ssa # show app-instance

App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd ftd1 1 Enabled Online 7.2.0.82 7.2.0.82 Container No RP20 Not Applicable None

ftd ftd2 1 Enabled Online 7.2.0.82 7.2.0.82 Container No RP20 Not Applicable None

- Geben Sie bei einer Port-Channel-Schnittstelle deren Mitgliedsschnittstellen an:

firepower# connect fxos

<output skipped>

firepower(fxos)# show port-channel summary

Flags: D - Down P - Up in port-channel (members)

I - Individual H - Hot-standby (LACP only)

s - Suspended r - Module-removed

S - Switched R - Routed

U - Up (port-channel)

M - Not in use. Min-links not met

--------------------------------------------------------------------------------

Group Port- Type Protocol Member Ports

Channel

--------------------------------------------------------------------------------

1 Po1(SU) Eth LACP Eth1/3(P) Eth1/3(P)

- Eine Aufzeichnungssitzung erstellen:

firepower# scope packet-capture

firepower /packet-capture # create session cap1

firepower /packet-capture/session* # create phy-port Eth1/2

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # set subinterface 205

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

Erstellen Sie für Port-Channel-Subschnittstellen eine Paketerfassung für jede Port-Channel-Member-Schnittstelle:

firepower# scope packet-capture

firepower /packet-capture # create filter vlan207

firepower /packet-capture/filter* # set ovlan 207

firepower /packet-capture/filter* # up

firepower /packet-capture* # create session cap1

firepower /packet-capture/session* create phy-port Eth1/3

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # set subinterface 207

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # create phy-port Eth1/4

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # set subinterface 207

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

Verifizierung

FCM

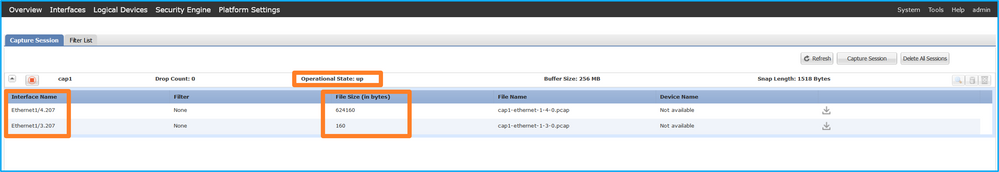

Überprüfen Sie den Schnittstellennamen, stellen Sie sicher, dass der Betriebsstatus aktiv ist und dass die Dateigröße (in Byte) ansteigt:

Port-Channel-Subschnittstellenerfassungen, die auf der FXOS-CLI konfiguriert wurden, sind auch auf FCM sichtbar. Sie können jedoch nicht bearbeitet werden:

FXOS-CLI

Überprüfen Sie die Erfassungsdetails in der Paketerfassung des Bereichs:

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 2

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-2-0.pcap

Pcapsize: 9324 bytes

Filter:

Sub Interface: 205

Application Instance Identifier: ftd1

Application Name: ftd

Port-Channel 1 mit den Mitgliedsschnittstellen Ethernet1/3 und Ethernet1/4:

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 3

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-3-0.pcap

Pcapsize: 160 bytes

Filter:

Sub Interface: 207

Application Instance Identifier: ftd1

Application Name: ftd

Slot Id: 1

Port Id: 4

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-4-0.pcap

Pcapsize: 624160 bytes

Filter:

Sub Interface: 207

Application Instance Identifier: ftd1

Application Name: ftd

Erfassungsdateien erfassen

Führen Sie die Schritte im Abschnitt Sammeln von FirePOWER 4100/9300-internen Switch-Erfassungsdateien durch.

Analyse der Erfassungsdatei

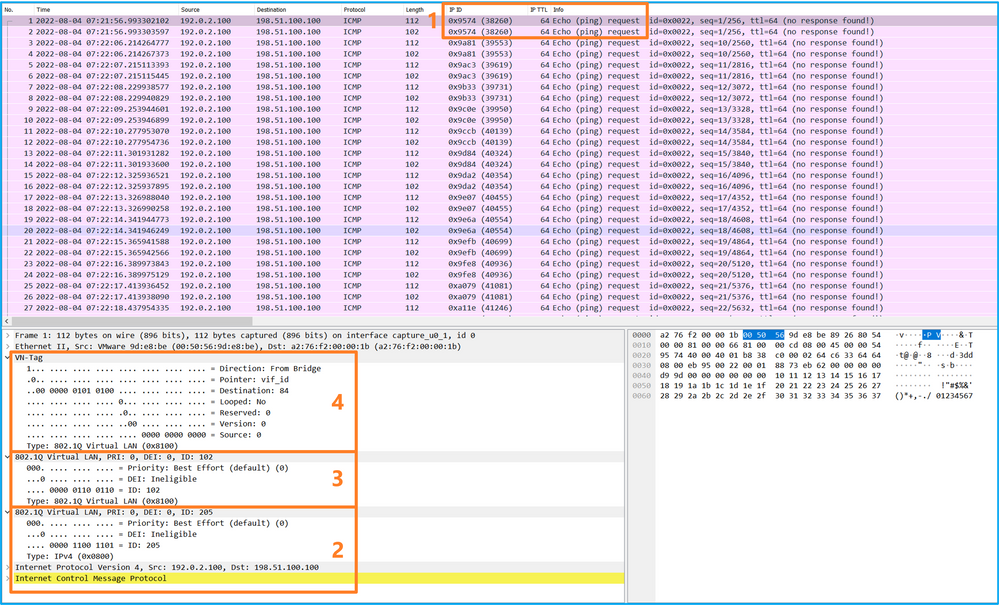

Öffnen Sie die Erfassungsdatei mit einer Anwendung zum Lesen von Paketerfassungsdateien. Wählen Sie das erste Paket aus, und überprüfen Sie die wichtigsten Punkte:

- Es werden nur ICMP-Echo-Anforderungspakete erfasst. Jedes Paket wird erfasst und zweimal angezeigt.

- Der ursprüngliche Paket-Header hat den VLAN-Tag 205.

- Der interne Switch fügt den zusätzlichen Port-VLAN-Tag 102 ein, der die Eingangsschnittstelle Ethernet1/2 identifiziert.

- Der interne Switch fügt ein zusätzliches VN-Tag ein.

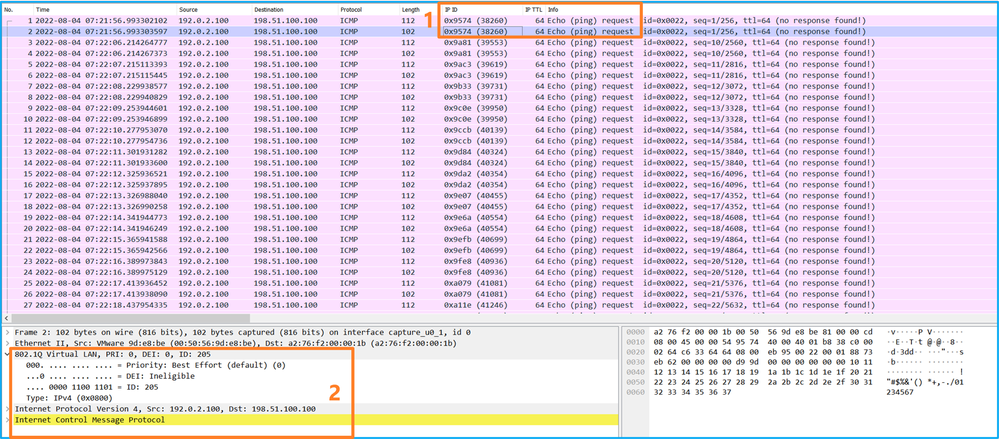

Wählen Sie das zweite Paket aus, und überprüfen Sie die wichtigsten Punkte:

- Es werden nur ICMP-Echo-Anforderungspakete erfasst. Jedes Paket wird erfasst und zweimal angezeigt.

- Der ursprüngliche Paket-Header hat den VLAN-Tag 205.

Öffnen Sie nun die Capture-Dateien für Portchannel1.207. Wählen Sie das erste Paket aus und überprüfen Sie die Schlüsselpunkte

- Es werden nur ICMP-Echo-Anforderungspakete erfasst. Jedes Paket wird erfasst und zweimal angezeigt.

- Der ursprüngliche Paket-Header hat den VLAN-Tag 207.

- Der interne Switch fügt ein zusätzliches Port-VLAN-Tag 1001 ein, das die Eingangsschnittstelle Port-Channel1 identifiziert.

- Der interne Switch fügt ein zusätzliches VN-Tag ein.

Wählen Sie das zweite Paket aus, und überprüfen Sie die wichtigsten Punkte:

- Es werden nur ICMP-Echo-Anforderungspakete erfasst. Jedes Paket wird erfasst und zweimal angezeigt.

- Der ursprüngliche Paket-Header hat den VLAN-Tag 207.

Erläuterung

Wenn eine Paketerfassung an einer vorderen Schnittstelle konfiguriert ist, erfasst der Switch gleichzeitig jedes Paket zweimal:

- Nach dem Einfügen des Port-VLAN-Tags.

- Nach dem Einfügen des VN-Tags.

In der Reihenfolge der Vorgänge wird das VN-Tag zu einem späteren Zeitpunkt eingefügt als das Port-VLAN-Tag. In der Erfassungsdatei wird das Paket mit dem VN-Tag jedoch früher angezeigt als das Paket mit dem Port-VLAN-Tag. Außerdem enthält bei Subschnittstellen in den Erfassungsdateien jedes zweite Paket nicht den Port-VLAN-Tag.

In dieser Tabelle ist die Aufgabe zusammengefasst:

| Aufgabe |

Erfassungspunkt |

Internes Port-VLAN in erfassten Paketen |

Richtung |

Erfasster Datenverkehr |

| Konfiguration und Verifizierung einer Paketerfassung an der Subschnittstelle Ethernet1/2.205 |

Ethernet1/2.205 |

102 |

Nur Eingang |

ICMP-Echo-Anfragen von Host 192.0.2.100 an Host 198.51.100.100 |

| Konfiguration und Verifizierung der Paketerfassung an der Port-Channel1-Subschnittstelle mit den Mitgliedsschnittstellen Ethernet1/3 und Ethernet1/4 |

Ethernet1/3 Ethernet1/4 |

1001 |

Nur Eingang |

ICMP-Echo-Anfragen von 192.168.207.100 an Host 192.168.207.102 |

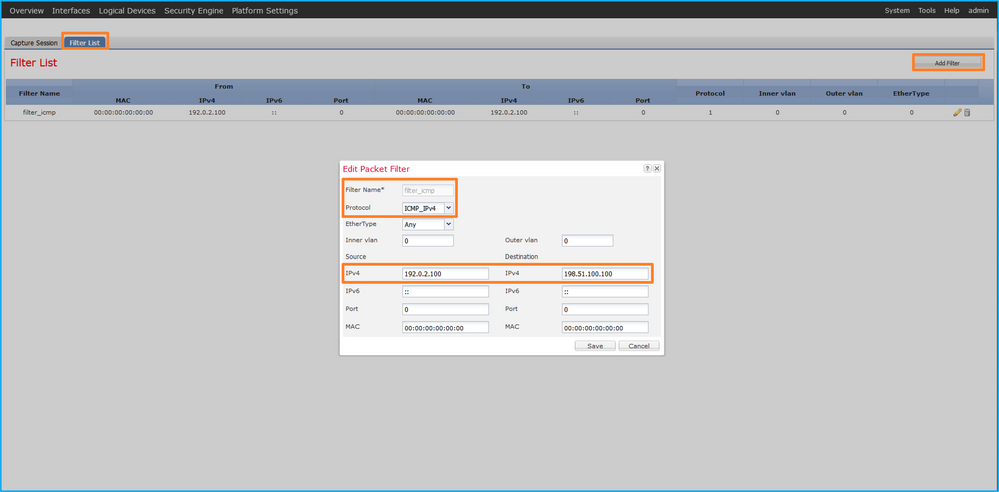

Paketerfassungsfilter

Verwenden Sie den FCM und die CLI, um eine Paketerfassung an der Schnittstelle Ethernet1/2 mit einem Filter zu konfigurieren und zu überprüfen.

Topologie, Paketfluss und Erfassungspunkte

Konfiguration

FCM

Führen Sie für FCM die folgenden Schritte aus, um einen Erfassungsfilter für ICMP-Echo-Anforderungspakete von Host 192.0.2.100 an Host 198.51.100.100 zu konfigurieren und ihn auf die Paketerfassung an Schnittstelle Ethernet1/2 anzuwenden:

-

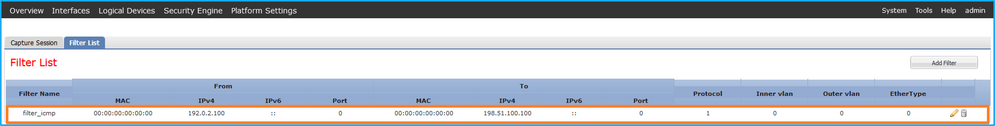

Verwenden Sie Extras > Paketerfassung > Filterliste > Filter hinzufügen, um einen Erfassungsfilter zu erstellen.

- Geben Sie den Filternamen, das Protokoll, die Quell-IPv4 und die Ziel-IPv4 an, und klicken Sie auf Speichern:

- Verwenden Sie Tools > Packet Capture > Capture Session, um eine neue Erfassungssitzung zu erstellen:

- Wählen Sie Ethernet1/2 aus, geben Sie den Sitzungsnamen an, wenden Sie den Erfassungsfilter an, und klicken Sie auf Speichern und ausführen, um die Erfassung zu aktivieren:

FXOS-CLI

Führen Sie in der FXOS-CLI die folgenden Schritte aus, um die Paketerfassung an Backplane-Schnittstellen zu konfigurieren:

- Identifizieren Sie den Anwendungstyp und die Kennung:

firepower# scope ssa

firepower /ssa# show app-instance

App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd ftd1 1 Enabled Online 7.2.0.82 7.2.0.82 Native No Not Applicable None

2. Geben Sie die IP-Protokollnummer in https://www.iana.org/assignments/protocol-numbers/protocol-numbers.xhtml an. In diesem Fall ist die ICMP-Protokollnummer 1.

3. Erstellen Sie eine Erfassungssitzung:

-

firepower# scope packet-capture

firepower /packet-capture # create filter filter_icmp

firepower /packet-capture/filter* # set destip 198.51.100.100

firepower /packet-capture/filter* # set protocol 1

firepower /packet-capture/filter* # set srcip 192.0.2.100

firepower /packet-capture/filter* # exit

firepower /packet-capture* # create session cap1

firepower /packet-capture/session* # create phy-port Ethernet1/2

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # set filter filter_icmp

firepower /packet-capture/session/phy-port* # exit

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

Verifizierung

FCM

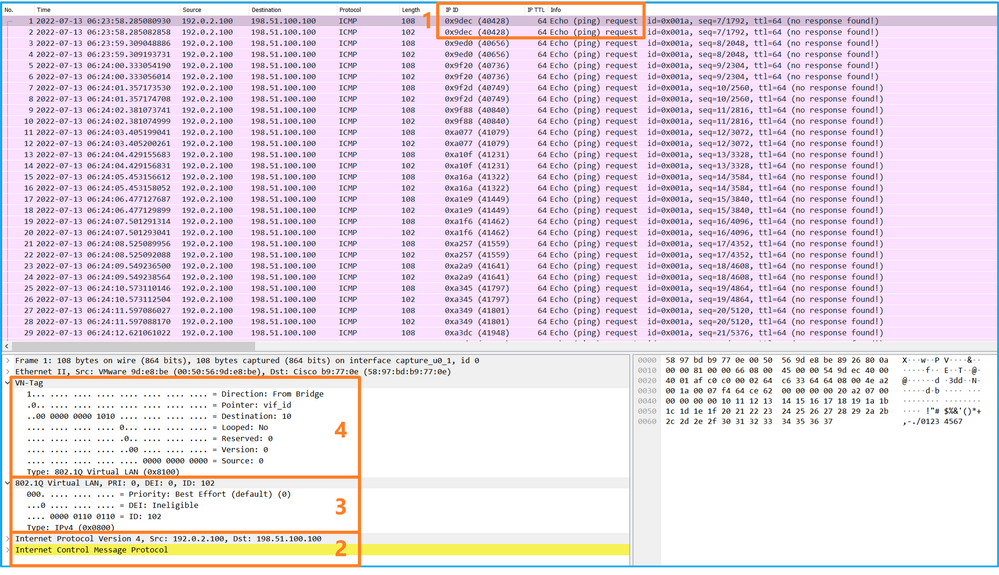

Überprüfen Sie den Schnittstellennamen, stellen Sie sicher, dass der Betriebsstatus aktiv ist und dass die Dateigröße (in Byte) ansteigt:

Überprüfen Sie den Schnittstellennamen, den Filter, stellen Sie sicher, dass der Betriebsstatus aktiv ist, und erhöhen Sie die Dateigröße (in Byte) unter Tools > Packet Capture > Capture Session:

FXOS-CLI

Überprüfen Sie die Erfassungsdetails in der Paketerfassung des Bereichs:

firepower# scope packet-capture

firepower /packet-capture # show filter detail

Configure a filter for packet capture:

Name: filter_icmp

Protocol: 1

Ivlan: 0

Ovlan: 0

Src Ip: 192.0.2.100

Dest Ip: 198.51.100.100

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Src Ipv6: ::

Dest Ipv6: ::

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 2

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-2-0.pcap

Pcapsize: 213784 bytes

Filter: filter_icmp

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

Erfassungsdateien erfassen

Führen Sie die Schritte im Abschnitt Sammeln von FirePOWER 4100/9300-internen Switch-Erfassungsdateien durch.

Analyse der Erfassungsdatei

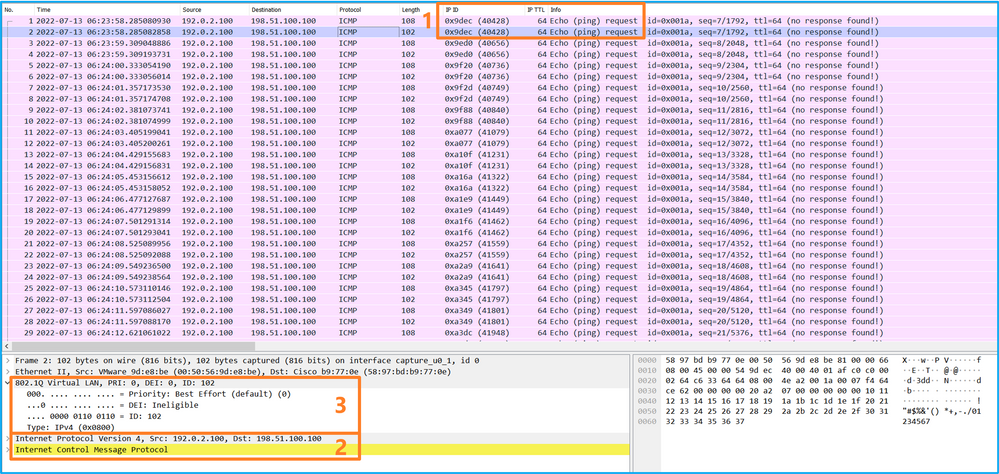

Öffnen Sie die Erfassungsdatei mit einer Anwendung zum Lesen von Paketerfassungsdateien. Wählen Sie das erste Paket aus, und überprüfen Sie die Schlüsselpunkte.

- Es werden nur ICMP-Echo-Anforderungspakete erfasst. Jedes Paket wird erfasst und zweimal angezeigt.

- Der ursprüngliche Paket-Header enthält kein VLAN-Tag.

- Der interne Switch fügt den zusätzlichen Port-VLAN-Tag 102 ein, der die Eingangsschnittstelle Ethernet1/2 identifiziert.

- Der interne Switch fügt ein zusätzliches VN-Tag ein.

Wählen Sie das zweite Paket aus, und überprüfen Sie die wichtigsten Punkte:

- Es werden nur ICMP-Echo-Anforderungspakete erfasst. Jedes Paket wird erfasst und zweimal angezeigt.

- Der ursprüngliche Paket-Header enthält kein VLAN-Tag.

- Der interne Switch fügt den zusätzlichen Port-VLAN-Tag 102 ein, der die Eingangsschnittstelle Ethernet1/2 identifiziert.

Erläuterung

Wenn eine Paketerfassung an einer vorderen Schnittstelle konfiguriert ist, erfasst der Switch gleichzeitig jedes Paket zweimal:

- Nach dem Einfügen des Port-VLAN-Tags.

- Nach dem Einfügen des VN-Tags.

In der Reihenfolge der Vorgänge wird das VN-Tag zu einem späteren Zeitpunkt eingefügt als das Port-VLAN-Tag. In der Erfassungsdatei wird das Paket mit dem VN-Tag jedoch früher angezeigt als das Paket mit dem Port-VLAN-Tag.

Wenn ein Erfassungsfilter angewendet wird, werden nur die Pakete erfasst, die mit dem Filter in Eingangsrichtung übereinstimmen.

In dieser Tabelle ist die Aufgabe zusammengefasst:

| Aufgabe |

Erfassungspunkt |

Internes Port-VLAN in erfassten Paketen |

Richtung |

Benutzerfilter |

Erfasster Datenverkehr |

| Konfigurieren und Überprüfen einer Paketerfassung mit einem Filter an der vorderen Schnittstelle Ethernet1/2 |

Ethernet1/2 |

102 |

Nur Eingang |

Protokolle: ICMP Quelle: 192.0.2.100 Ziel: 198.51.100.100 |

ICMP-Echo-Anfragen von Host 192.0.2.100 an Host 198.51.100.100 |

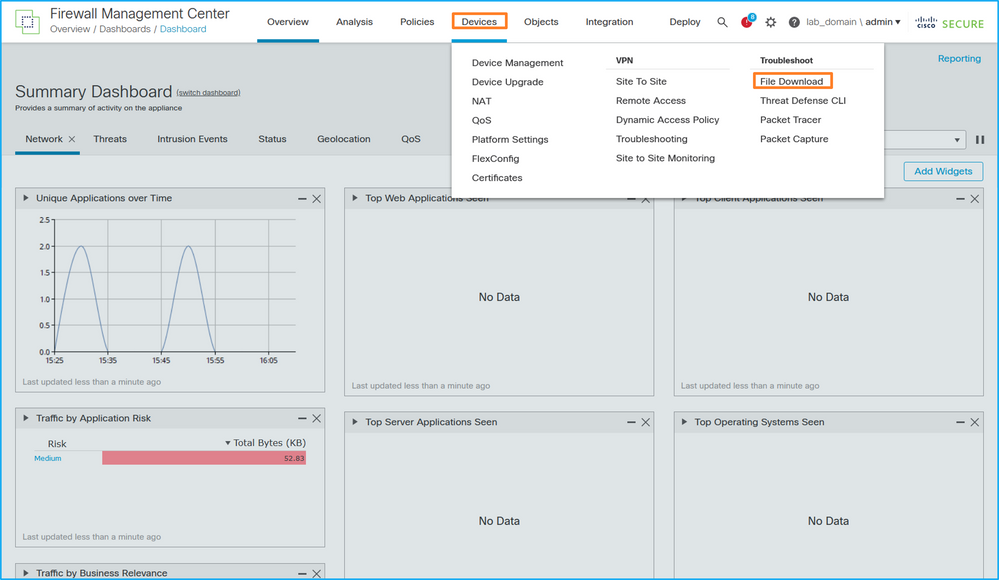

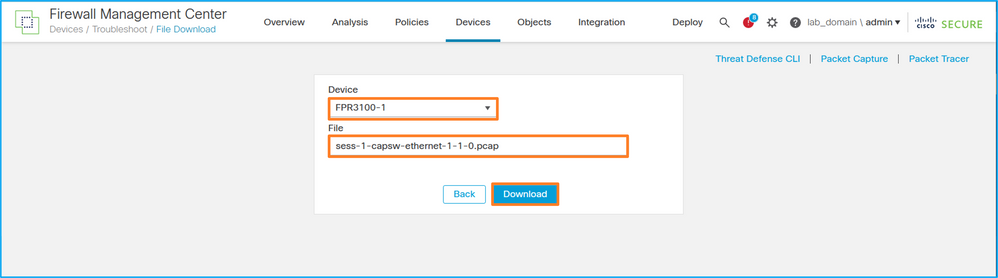

Sammeln von FirePOWER 4100/9300-internen Switch-Erfassungsdateien

FCM

Führen Sie für FCM die folgenden Schritte aus, um interne Switch-Erfassungsdateien zu erfassen:

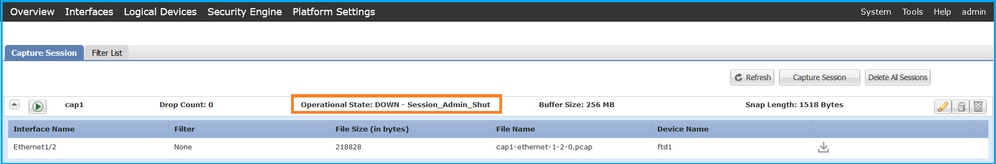

- Klicken Sie auf die Schaltfläche Sitzung deaktivieren, um die aktive Aufzeichnung zu beenden:

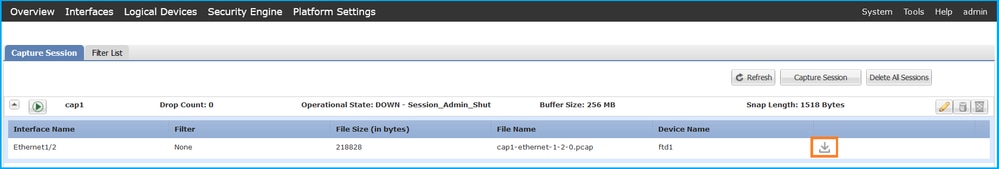

- Vergewissern Sie sich, dass der Betriebsstatus DOWN - Session_Admin_Shut:

- Klicken Sie auf Herunterladen, um die Erfassungsdatei herunterzuladen:

Bei Port-Channel-Schnittstellen wiederholen Sie diesen Schritt für alle Teilnehmer-Schnittstellen.

FXOS-CLI

Führen Sie in der FXOS-CLI die folgenden Schritte aus, um Erfassungsdateien zu erfassen:

- Stoppen Sie die aktive Erfassung:

firepower# scope packet-capture

firepower /packet-capture # scope session cap1

firepower /packet-capture/session # disable

firepower /packet-capture/session* # commit

firepower /packet-capture/session # up

firepower /packet-capture # show session cap1 detail

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Disabled

Oper State: Down

Oper State Reason: Admin Disable

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 2

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-2-0.pcap

Pcapsize: 115744 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

- Laden Sie die Erfassungsdatei aus dem local-mgmt-Befehlsbereich hoch:

firepower# connect local-mgmt

firepower(local-mgmt)# copy /packet-capture/session-1/cap1-ethernet-1-2-0.pcap ?

ftp: Dest File URI

http: Dest File URI

https: Dest File URI

scp: Dest File URI

sftp: Dest File URI

tftp: Dest File URI

usbdrive: Dest File URI

volatile: Dest File URI

workspace: Dest File URI

firepower(local-mgmt)# copy /packet-capture/session-1/cap1-ethernet-1-2-0.pcap ftp://ftpuser@10.10.10.1/cap1-ethernet-1-2-0.pcap

Password:

Bei Port-Channel-Schnittstellen kopieren Sie die Erfassungsdatei für jede Member-Schnittstelle.

Richtlinien, Einschränkungen und Best Practices für Interner Switch Paketerfassung

Die Richtlinien und Einschränkungen im Zusammenhang mit der internen Switch-Erfassung für Firepower 4100/9300 finden Sie im Cisco Firepower 4100/9300 FXOS Chassis Manager Configuration Guide oder im Cisco Firepower 4100/9300 FXOS CLI Configuration Guide, Chapter Troubleshooting , Abschnitt Paketerfassung.

Dies ist die Liste der Best Practices, die auf der Verwendung der Paketerfassung in TAC-Fällen basieren:

- Seien Sie sich der Richtlinien und Einschränkungen bewusst.

- Erfassen Sie Pakete an allen Port-Channel-Mitgliedsschnittstellen, und analysieren Sie alle Erfassungsdateien.

- Verwenden von Erfassungsfiltern.

- Berücksichtigen Sie die Auswirkungen von NAT auf Paket-IP-Adressen, wenn ein Erfassungsfilter konfiguriert wird.

- Erhöhen oder verringern Sie die Snap-Linse, die die Frame-Größe angibt, falls sie vom Standardwert von 1518 Byte abweicht. Eine geringere Größe führt zu einer höheren Anzahl erfasster Pakete und umgekehrt.

- Passen Sie die Puffergröße nach Bedarf an.

- Beachten Sie die Drop Count für FCM oder FXOS CLI. Sobald die Puffergrößengrenze erreicht ist, erhöht sich der Zähler für die Verwerfungszahl.

- Verwenden Sie filter!vntag in Wireshark, um nur Pakete ohne VN-Tag anzuzeigen. Dies ist nützlich, um VN-markierte Pakete in den Front-Interface-Paketerfassungsdateien auszublenden.

- Verwenden Sie den Filter frame.number&1 in Wireshark, um nur ungerade Frames anzuzeigen. Dies ist nützlich, um doppelte Pakete in den Backplane-Schnittstellen-Paketerfassungsdateien auszublenden.

- Bei Protokollen wie TCP wendet Wireshark Farbregeln an, die Pakete mit bestimmten Bedingungen in verschiedenen Farben anzeigen. Bei internen Switch-Erfassungen aufgrund von doppelten Paketen in Erfassungsdateien kann das Paket farbig dargestellt und falsch-positiv markiert werden. Wenn Sie die Paketerfassungsdateien analysieren und einen beliebigen Filter anwenden, exportieren Sie die angezeigten Pakete in eine neue Datei und öffnen Sie stattdessen die neue Datei.

Konfiguration und Verifizierung auf Sichere Firewall 3100/4200

Im Gegensatz zu Firepower 4100/9300 werden die internen Switch-Erfassungen auf der Secure Firewall 3100/4200 über den Switch-Befehl capture <name> auf der Befehlszeilenschnittstelle der Anwendung konfiguriert. Dabei gibt die Switch-Option an, dass die Erfassungen auf dem internen Switch konfiguriert sind.

Dies ist der Befehl capture mit der switch-Option:

> capture cap_sw switch ?

buffer Configure size of capture buffer, default is 256MB

ethernet-type Capture Ethernet packets of a particular type, default is IP

interface Capture packets on a specific interface

ivlan Inner Vlan

match Capture packets based on match criteria

ovlan Outer Vlan

packet-length Configure maximum length to save from each packet, default is

64 bytes

real-time Display captured packets in real-time. Warning: using this

option with a slow console connection may result in an

excessive amount of non-displayed packets due to performance

limitations.

stop Stop packet capture

trace Trace the captured packets

type Capture packets based on a particular type

<cr>

Allgemeine Schritte für die Konfiguration der Paketerfassung:

- Geben Sie eine Eingangsschnittstelle an:

Die Switch-Erfassungskonfiguration akzeptiert den Namen der Eingangsschnittstelle. Der Benutzer kann die Namen der Datenschnittstellen, den internen Uplink oder die Verwaltungsschnittstellen angeben:

> capture capsw switch interface ?

Available interfaces to listen:

in_data_uplink1 Capture packets on internal data uplink1 interface

in_mgmt_uplink1 Capture packets on internal mgmt uplink1 interface

inside Name of interface Ethernet1/1.205

management Name of interface Management1/1

Die Secure Firewall 4200 unterstützt bidirektionale Aufnahmen. Der Standardwert ist "ingress" (Eingang), sofern nicht anders angegeben:

> capture capi switch interface inside direction

both To capture switch bi-directional traffic

egress To capture switch egressing traffic

ingress To capture switch ingressing traffic

Darüber hinaus verfügt die Secure Firewall 4245 über 2 interne Daten- und 2 Management-Uplink-Schnittstellen:

> capture capsw switch interface

eventing Name of interface Management1/2

in_data_uplink1 Capture packets on internal data uplink1 interface

in_data_uplink2 Capture packets on internal data uplink2 interface

in_mgmt_uplink1 Capture packets on internal mgmt uplink1 interface

in_mgmt_uplink2 Capture packets on internal mgmt uplink2 interface

management Name of interface Management1/1

- Geben Sie den Ethernet-Frame-EtherType an. Der Standard-EtherType ist IP. Die Ethernet-Optionswerte geben den EtherType an:

> capture capsw switch interface inside ethernet-type ?

802.1Q

<0-65535> Ethernet type

arp

ip

ip6

pppoed

pppoes

rarp

sgt

vlan

- Geben Sie die Übereinstimmungsbedingungen an. Die Option zum Erfassen von Übereinstimmungen legt die Übereinstimmungskriterien fest:

> capture capsw switch interface inside match ?

<0-255> Enter protocol number (0 - 255)

ah

eigrp

esp

gre

icmp

icmp6

igmp

igrp

ip

ipinip

ipsec

mac Mac-address filter

nos

ospf

pcp

pim

pptp

sctp

snp

spi SPI value

tcp

udp

<cr>

- Geben Sie andere optionale Parameter an, z. B. die Puffergröße, die Paketlänge usw.

- Aktivieren Sie die Erfassung. Der Befehl no capture <Name> switch stop aktiviert die Erfassung:

> capture capsw switch interface inside match ip

> no capture capsw switch stop

- Überprüfen Sie die Erfassungsdetails:

- Der Verwaltungsstatus ist aktiviert, und der Betriebsstatus ist aktiv.

- Größe der Paketerfassungsdatei Pcapsize erhöht sich.

- Die Anzahl der erfassten Pakete in der Ausgabe von show capture <cap_name> ist ungleich null.

- Capture-Pfad PCAPFIE. Die erfassten Pakete werden automatisch im Ordner /mnt/disk0/packet-capture/ gespeichert.

- Erfassungsbedingungen. Die Software erstellt automatisch Erfassungsfilter, die auf den Erfassungsbedingungen basieren.

> show capture capsw

27 packet captured on disk using switch capture

Reading of capture file from disk is not supported

> show capture capsw detail

Packet Capture info

Name: capsw

Session: 1

Admin State: enabled

Oper State: up

Oper State Reason: Active

Config Success: yes

Config Fail Reason:

Append Flag: overwrite

Session Mem Usage: 256

Session Pcap Snap Len: 1518

Error Code: 0

Drop Count: 0

Total Physical ports involved in Packet Capture: 1

Physical port:

Slot Id: 1

Port Id: 1

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-1-0.pcap

Pcapsize: 18838

Filter: capsw-1-1

Packet Capture Filter Info

Name: capsw-1-1

Protocol: 0

Ivlan: 0

Ovlan: 205

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Total Physical breakout ports involved in Packet Capture: 0

0 packet captured on disk using switch capture

Reading of capture file from disk is not supported

- Stoppen Sie die Aufnahmen bei Bedarf:

> capture capsw switch stop

> show capture capsw detail

Packet Capture info

Name: capsw

Session: 1

Admin State: disabled

Oper State: down

Oper State Reason: Session_Admin_Shut

Config Success: yes

Config Fail Reason:

Append Flag: overwrite

Session Mem Usage: 256

Session Pcap Snap Len: 1518

Error Code: 0

Drop Count: 0

Total Physical ports involved in Packet Capture: 1

Physical port:

Slot Id: 1

Port Id: 1

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-1-0.pcap

Pcapsize: 24

Filter: capsw-1-1

Packet Capture Filter Info

Name: capsw-1-1

Protocol: 0

Ivlan: 0

Ovlan: 205

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Total Physical breakout ports involved in Packet Capture: 0

0 packet captured on disk using switch capture

Reading of capture file from disk is not supported

8. Sammeln Sie die Erfassungsdateien. Führen Sie die Schritte im Abschnitt Sammeln von Dateien zur Erfassung interner Switches für sichere Firewalls aus.

In Version 7.4 der Secure Firewall-Software wird die interne Switch-Erfassungskonfiguration auf dem FMC oder FDM nicht unterstützt. Bei der ASA Software-Version 9.18(1) und höher können die internen Switch-Erfassungen in den ASDM-Versionen 7.18.1.x und höher konfiguriert werden.

Diese Szenarien beziehen sich auf häufige Anwendungsfälle der internen Switch-Erfassung für die sichere Firewall 3100/4200.

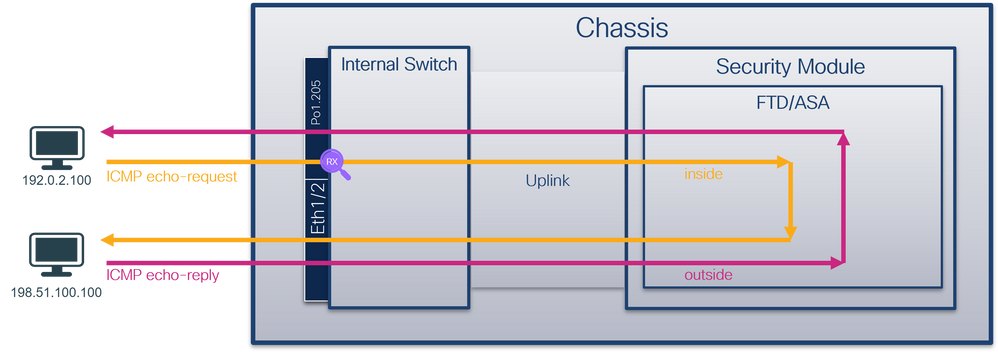

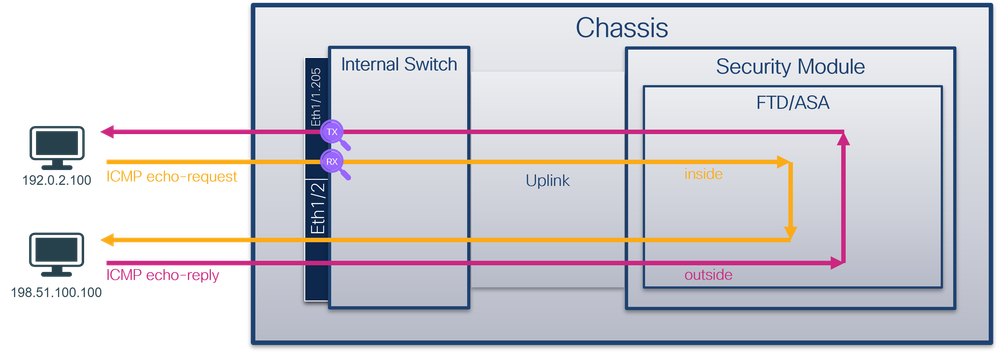

Paketerfassung an einer physischen oder Port-Channel-Schnittstelle

Verwenden Sie FTD oder ASA CLI, um eine Paketerfassung an der Schnittstelle Ethernet1/1 oder Port-Channel1 zu konfigurieren und zu überprüfen. Beide Schnittstellen enthalten den Namen if.

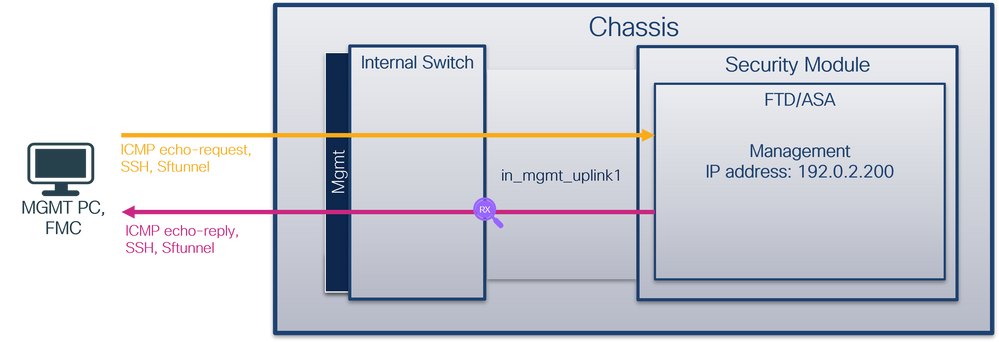

Topologie, Paketfluss und Erfassungspunkte

Sichere Firewall 3100:

Sichere Firewall 4200 mit bidirektionalen Erfassungen:

Konfiguration

Führen Sie auf ASA oder FTD CLI die folgenden Schritte aus, um eine Paketerfassung an der Schnittstelle Ethernet1/1 oder Port-channel1 zu konfigurieren:

- Überprüfen Sie den Namen:

> show nameif

Interface Name Security

Ethernet1/1 inside 0

Ethernet1/2 outside 0

Management1/1 diagnostic 0

> show nameif

Interface Name Security

Port-channel1 inside 0

Ethernet1/2 outside 0

Management1/1 diagnostic 0

- Eine Aufzeichnungssitzung erstellen

> capture capsw switch interface inside

Die Secure Firewall 4200 unterstützt die Erfassungsausrichtung:

> capture capsw switch interface inside direction ?

both To capture switch bi-directional traffic

egress To capture switch egressing traffic

ingress To capture switch ingressing traffic

> capture capsw switch interface inside direction both

- Aufzeichnungssitzung aktivieren:

> no capture capsw switch stop

Verifizierung

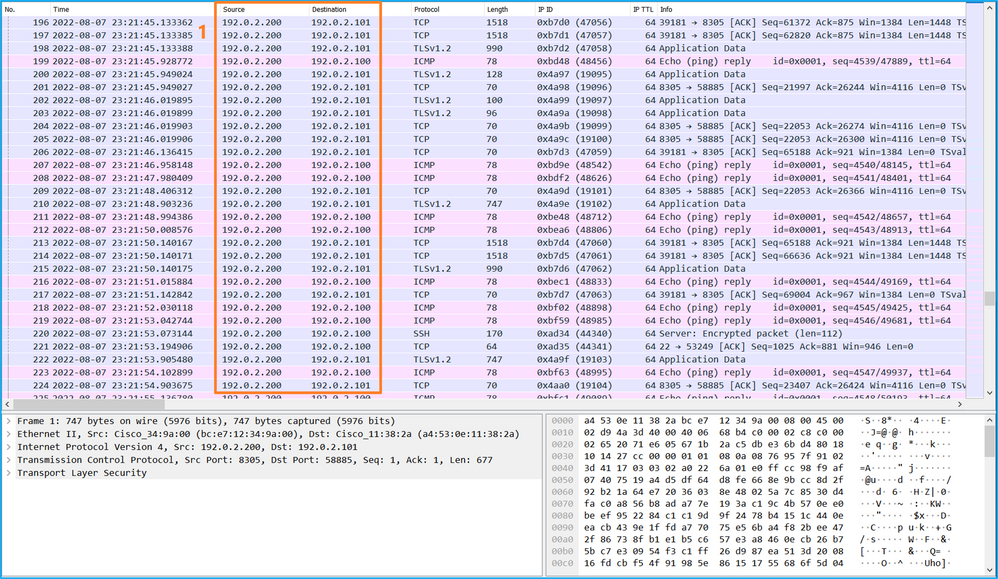

Überprüfen Sie den Namen der Erfassungssitzung, den Verwaltungs- und Betriebsstatus, den Schnittstellensteckplatz und die Kennung. Stellen Sie sicher, dass der Pcapsize-Wert in Byte zunimmt und die Anzahl der erfassten Pakete ungleich null ist:

> show capture capsw detail

Packet Capture info

Name: capsw

Session: 1

Admin State: enabled

Oper State: up

Oper State Reason: Active

Config Success: yes

Config Fail Reason:

Append Flag: overwrite

Session Mem Usage: 256

Session Pcap Snap Len: 1518

Error Code: 0

Drop Count: 0

Total Physical ports involved in Packet Capture: 1

Physical port:

Slot Id: 1

Port Id: 1

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-1-0.pcap

Pcapsize: 12653

Filter: capsw-1-1

Packet Capture Filter Info

Name: capsw-1-1

Protocol: 0

Ivlan: 0

Ovlan: 0

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Total Physical breakout ports involved in Packet Capture: 0

79 packets captured on disk using switch capture

Reading of capture file from disk is not supported

Sichere Firewall 4200:

> show cap capsw detail

Packet Capture info

Name: capsw

Session: 1

Admin State: enabled

Oper State: up

Oper State Reason: Active

Config Success: yes

Config Fail Reason:

Append Flag: overwrite

Session Mem Usage: 256

Session Pcap Snap Len: 1518

Error Code: 0

Drop Count: 0

Total Physical ports involved in Packet Capture: 1

Physical port:

Slot Id: 1

Port Id: 1

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-1-0.pcap

Pcapsize: 0

Direction: both

Drop: disable

Filter: capsw-1-1

Packet Capture Filter Info

Name: capsw-1-1

Protocol: 0

Ivlan: 0

Ovlan: 0

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Total Physical breakout ports involved in Packet Capture: 0

33 packet captured on disk using switch capture

Reading of capture file from disk is not supported

Im Fall von Port-channel1 wird die Erfassung an allen Mitgliedsschnittstellen konfiguriert:

> show capture capsw detail

Packet Capture info

Name: capsw

Session: 1

Admin State: enabled

Oper State: up

Oper State Reason: Active

Config Success: yes

Config Fail Reason:

Append Flag: overwrite

Session Mem Usage: 256

Session Pcap Snap Len: 1518

Error Code: 0

Drop Count: 0

Total Physical ports involved in Packet Capture: 2

Physical port:

Slot Id: 1

Port Id: 4

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-4-0.pcap

Pcapsize: 28824

Filter: capsw-1-4

Packet Capture Filter Info

Name: capsw-1-4

Protocol: 0

Ivlan: 0

Ovlan: 0

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Physical port:

Slot Id: 1

Port Id: 3

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-3-0.pcap

Pcapsize: 18399

Filter: capsw-1-3

Packet Capture Filter Info

Name: capsw-1-3

Protocol: 0

Ivlan: 0

Ovlan: 0

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Total Physical breakout ports involved in Packet Capture: 0

56 packet captured on disk using switch capture

Reading of capture file from disk is not supported

Die Port-Channel-Member-Schnittstellen können in der FXOS-Befehlszeile local-mgmt mit dem Befehl show port channel summary überprüft werden:

> connect fxos

…

firewall# connect local-mgmt

firewall(local-mgmt)# show portchannel summary

Flags: D - Down P - Up in port-channel (members)

I - Individual H - Hot-standby (LACP only)

s - Suspended r - Module-removed

S - Switched R - Routed

U - Up (port-channel)

M - Not in use. Min-links not met

-------------------------------------------------------------------------------

Group Port- Type Protocol Member Ports

Channel

--------------------------------------------------------------------------------