Einleitung

In diesem Dokument werden die Konfigurationsschritte beschrieben, die zur Integration eines Cisco FireSIGHT Management Center (FMC)- oder FirePOWER Managed-Geräts in das Cisco Secure Access Control System 5.x (ACS) für die RADIUS-Benutzerauthentifizierung (Remote Authentication Dial In User Service) erforderlich sind.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Erstkonfiguration von FireSIGHT System und Managed Device über GUI und/oder Shell

- Konfigurieren von Authentifizierungs- und Autorisierungsrichtlinien auf ACS 5.x

- Grundlegendes RADIUS-Wissen

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco Secure Access Control System 5.7 (ACS 5.7)

- Cisco FireSIGHT Manager Center 5.4.1

Die oben genannten Versionen sind die aktuellsten verfügbaren Versionen. Diese Funktion wird von allen ACS 5.x- und FMC 5.x-Versionen unterstützt.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Konfiguration

ACS 5.x-Konfiguration

Konfigurieren von Netzwerkgeräten und Netzwerkgerätegruppen

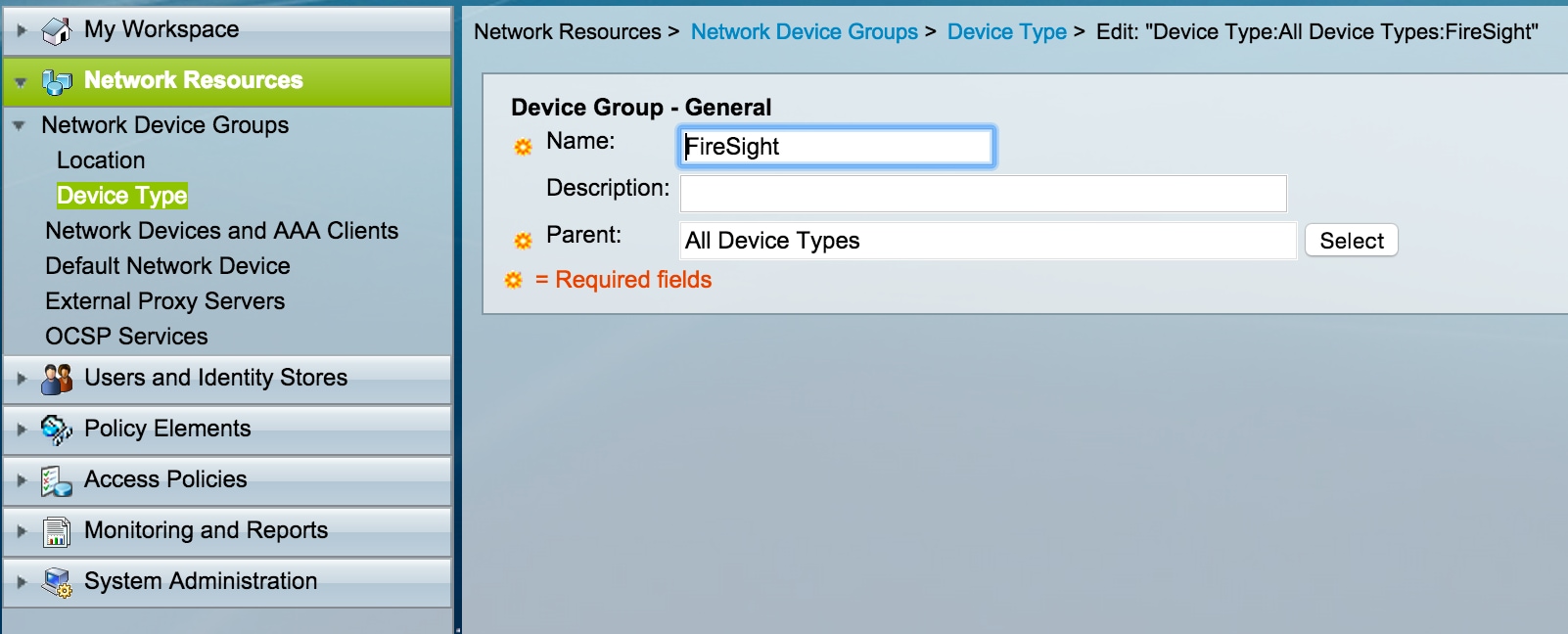

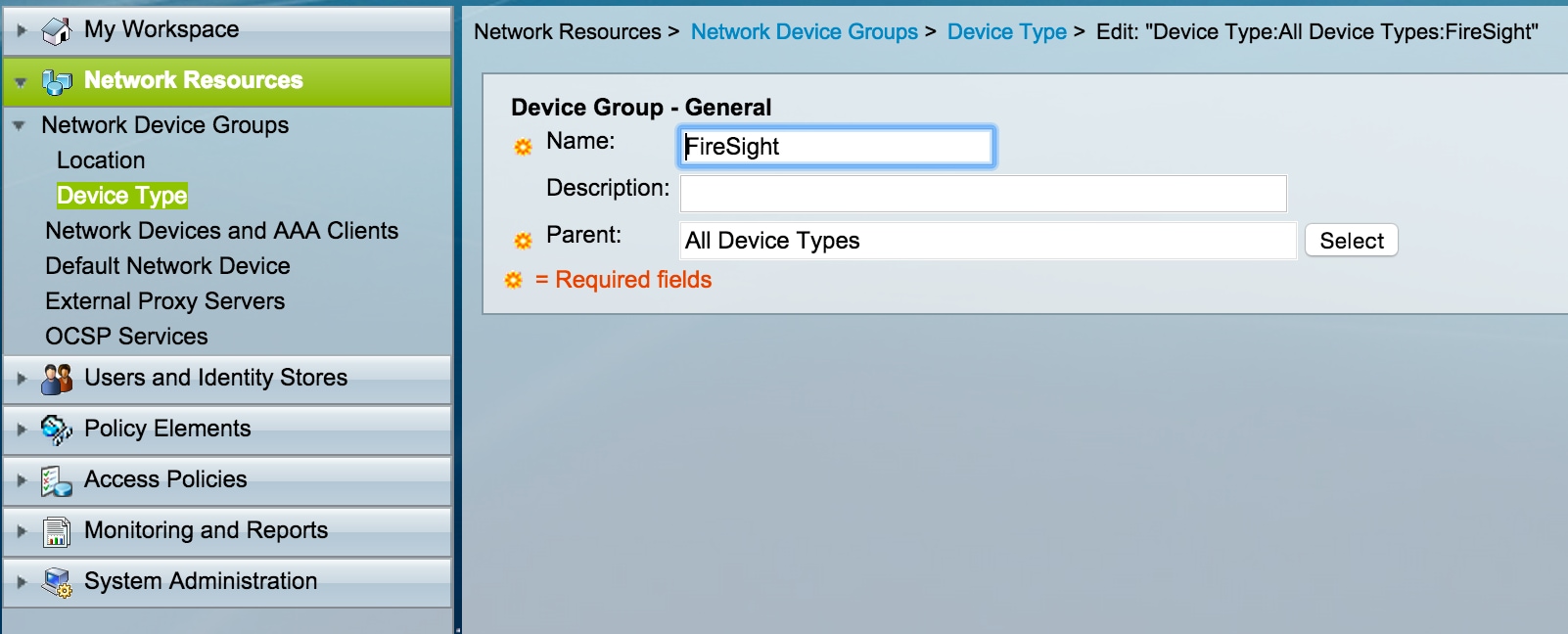

- Navigieren Sie in der ACS-GUI zu Network Device Group (Netzwerkgerätegruppe), klicken Sie auf Device Type (Gerätetyp), und erstellen Sie eine Gerätegruppe. Im folgenden Screenshot wurde der Gerätetyp FireSight konfiguriert. Auf diesen Gerätetyp wird in einem späteren Schritt in der Autorisierungsrichtlinienregeldefinition verwiesen. Klicken Sie auf Speichern.

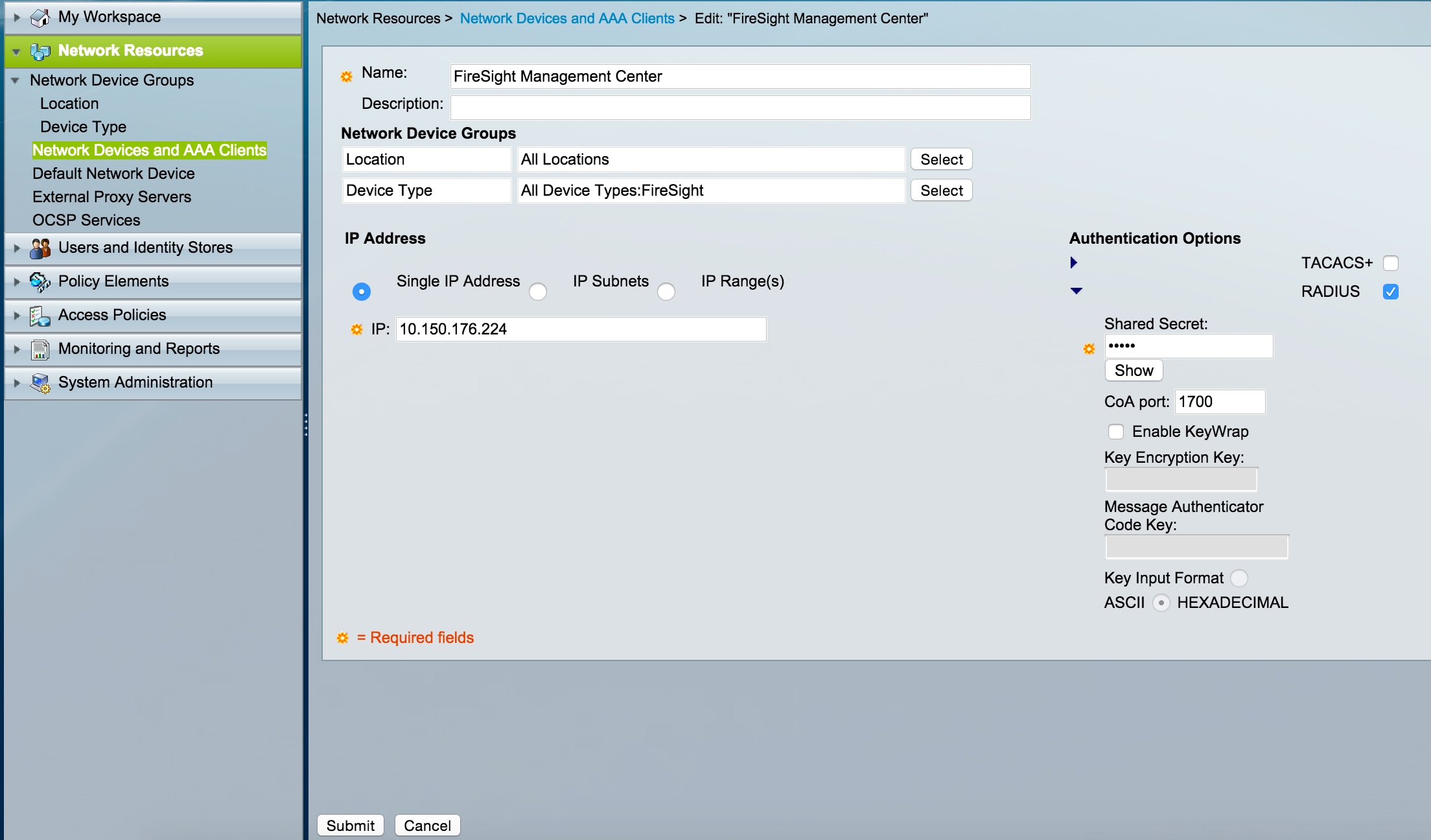

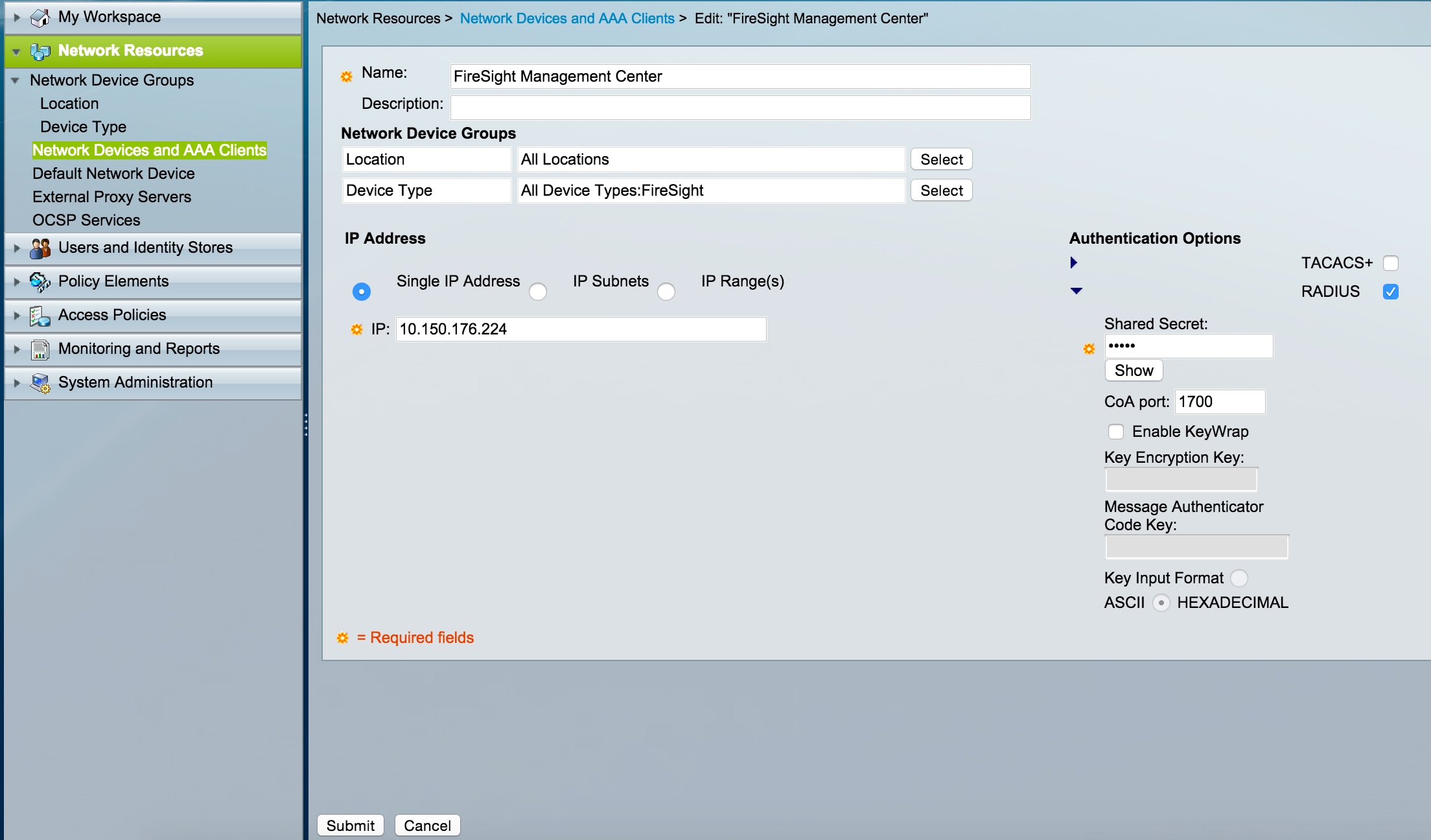

- Navigieren Sie in der ACS-GUI zu Network Device Group (Netzwerkgerätegruppe), klicken Sie auf Network Devices (Netzwerkgeräte) und AAA-Clients, und fügen Sie ein Gerät hinzu. Geben Sie einen beschreibenden Namen und eine Geräte-IP-Adresse an. Das FireSIGHT Management Center ist im Beispiel unten definiert.

- Konfigurieren Sie in Network Device Groups (Netzwerkgerätegruppen) den Gerätetyp wie die im oben beschriebenen Schritt erstellte Gerätegruppe.

- Aktivieren Sie das Kontrollkästchen neben Authentifizierungsoptionen, aktivieren Sie das Kontrollkästchen RADIUS, und geben Sie den gemeinsamen geheimen Schlüssel ein, der für diese NAD verwendet wird. Beachten Sie, dass derselbe gemeinsame geheime Schlüssel später erneut verwendet wird, wenn der RADIUS-Server im FireSIGHT Management Center konfiguriert wird. Klicken Sie auf die Schaltfläche Anzeigen, um den Wert des einfachen Textschlüssels zu überprüfen. Klicken Sie auf Senden.

- Wiederholen Sie die obigen Schritte für alle FireSIGHT Management Center und verwalteten Geräte, für die RADIUS-Benutzerauthentifizierung/Autorisierung für den Zugriff auf die GUI und/oder die Shell erforderlich ist.

Hinzufügen einer Identitätsgruppe in ACS

- Navigieren Sie zu Benutzer und Identitätsdaten, konfigurieren Sie die Identitätsgruppe. In diesem Beispiel lautet die erstellte Identitätsgruppe "FireSight-Administrator". Diese Gruppe wird mit dem Autorisierungsprofil verknüpft, das in den folgenden Schritten definiert wird.

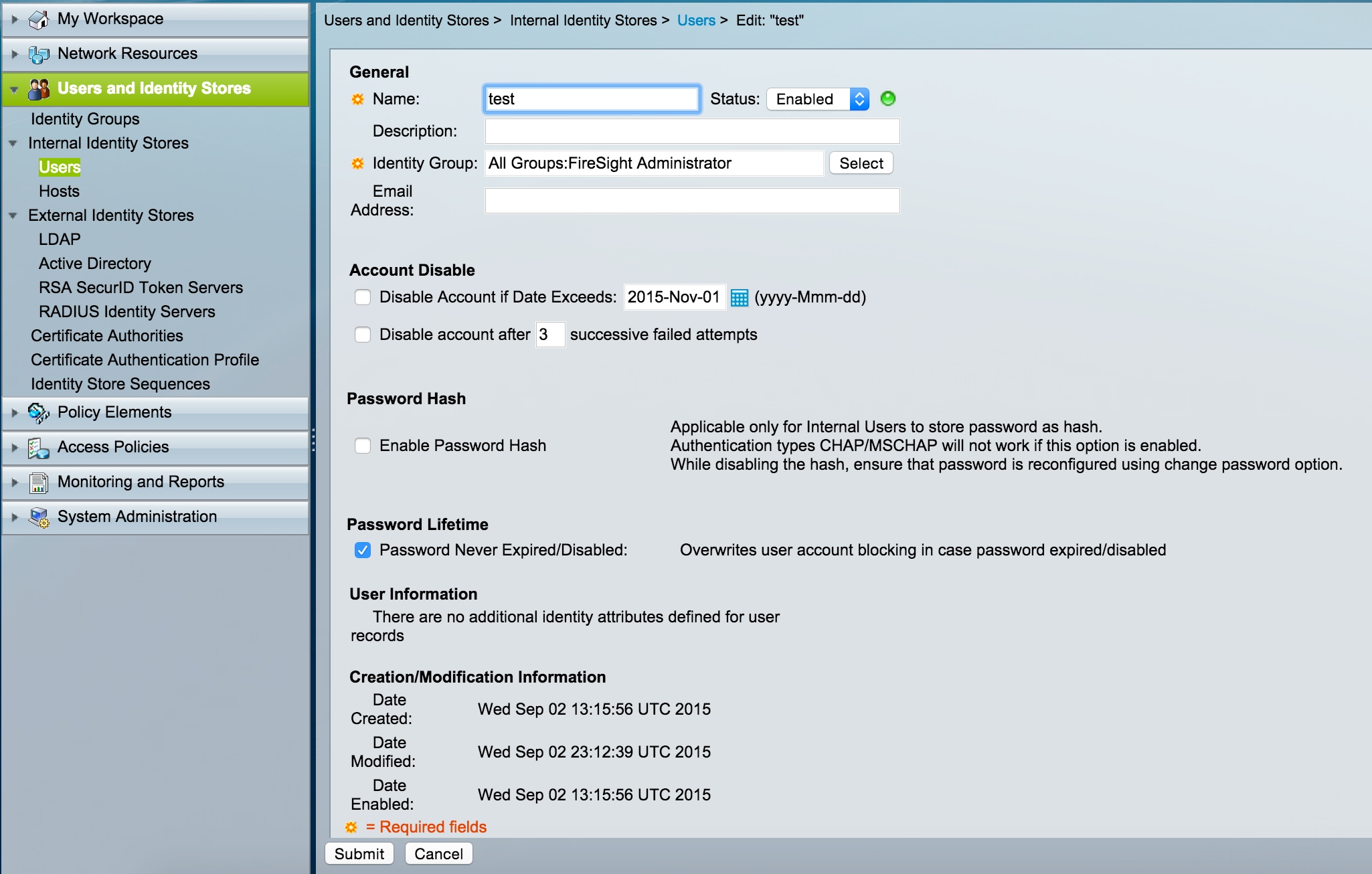

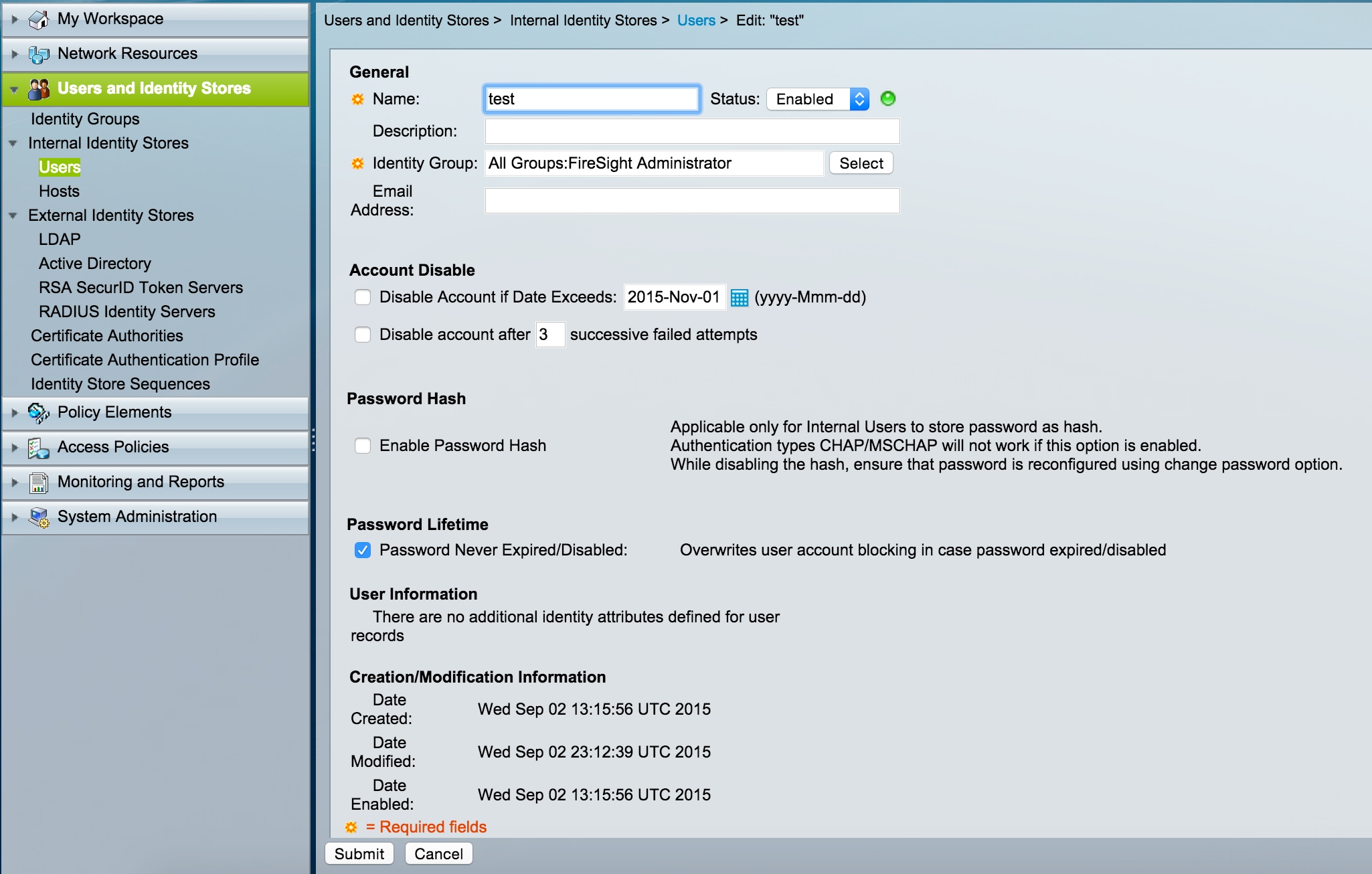

Hinzufügen eines lokalen Benutzers zum ACS

- Navigieren Sie zu Benutzer und Identitätsdaten, konfigurieren Sie Benutzer im Abschnitt Interne Identitätsdaten. Geben Sie die erforderlichen Informationen für die Erstellung des lokalen Benutzers ein, wählen Sie die oben erstellte Identitätsgruppe aus, und klicken Sie auf Submit (Senden).

Konfigurieren der ACS-Richtlinie

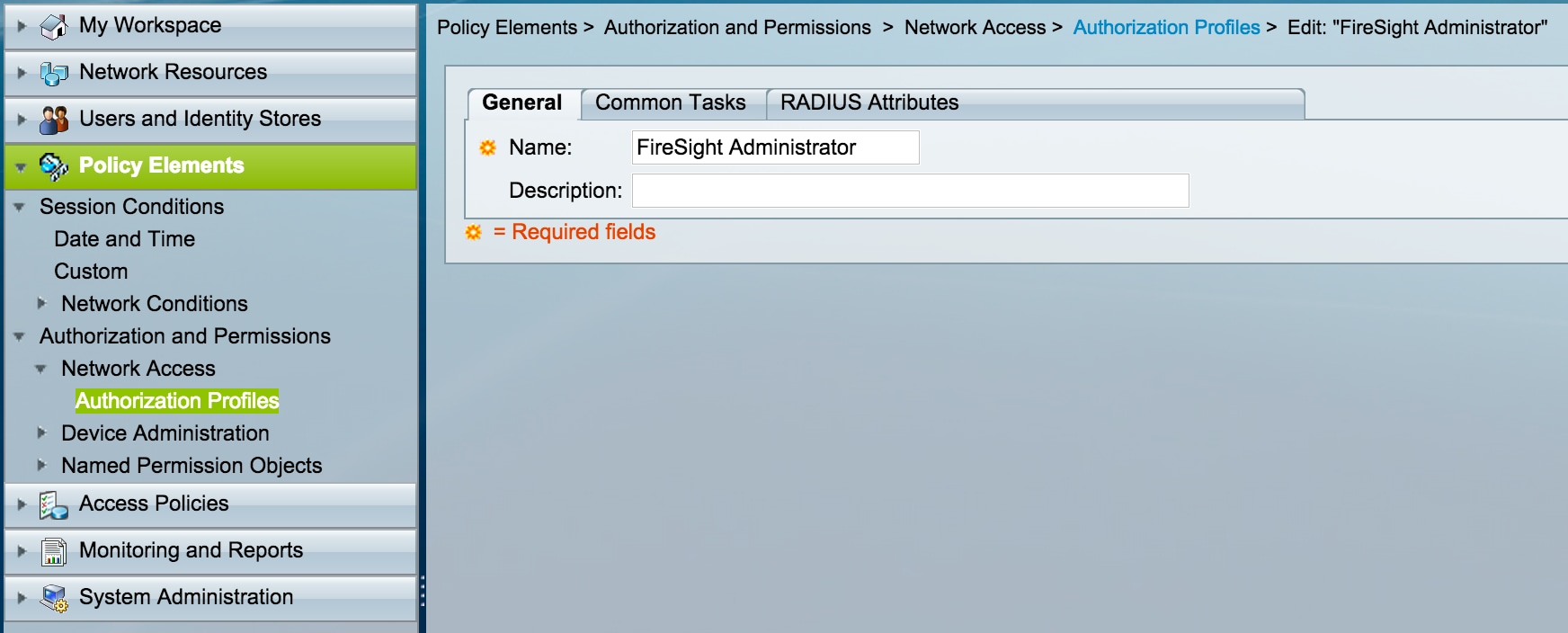

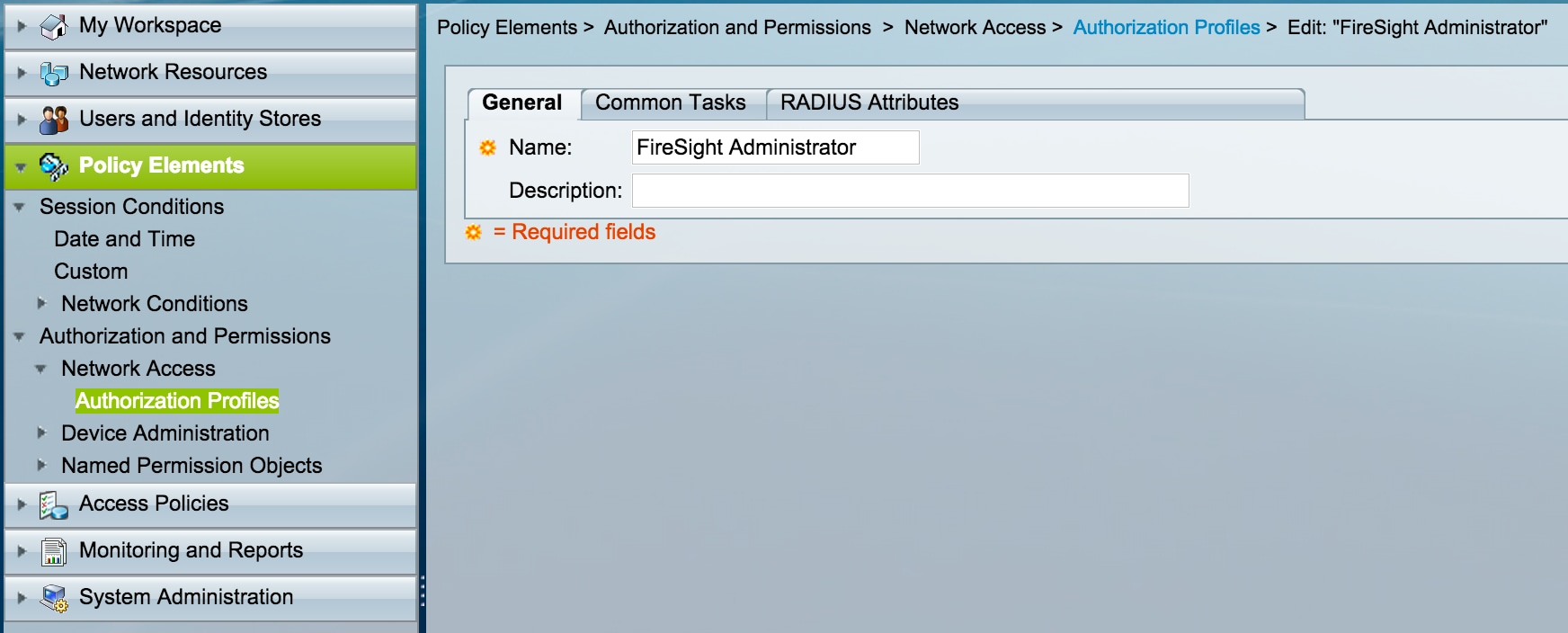

- Navigieren Sie in der ACS-GUI zu Richtlinienelemente > Autorisierung und Berechtigungen > Netzwerkzugriff > Autorisierungsprofile. Erstellen Sie ein neues Autorisierungsprofil mit einem beschreibenden Namen. Im Beispiel unten lautet die erstellte Richtlinie FireSIGHT Administrator.

- Fügen Sie auf der Registerkarte RADIUS-Attribute ein manuelles Attribut zum Autorisieren der oben erstellten Identitätsgruppe hinzu, und klicken Sie auf Senden.

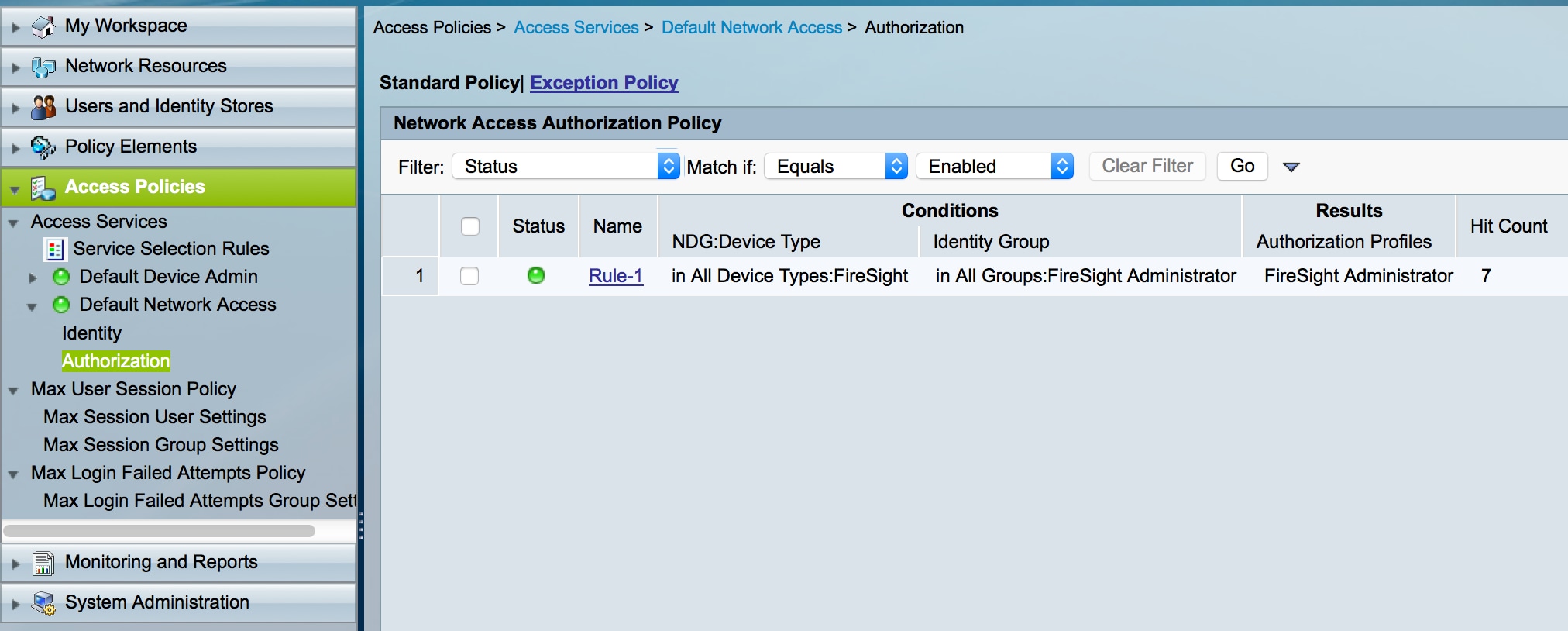

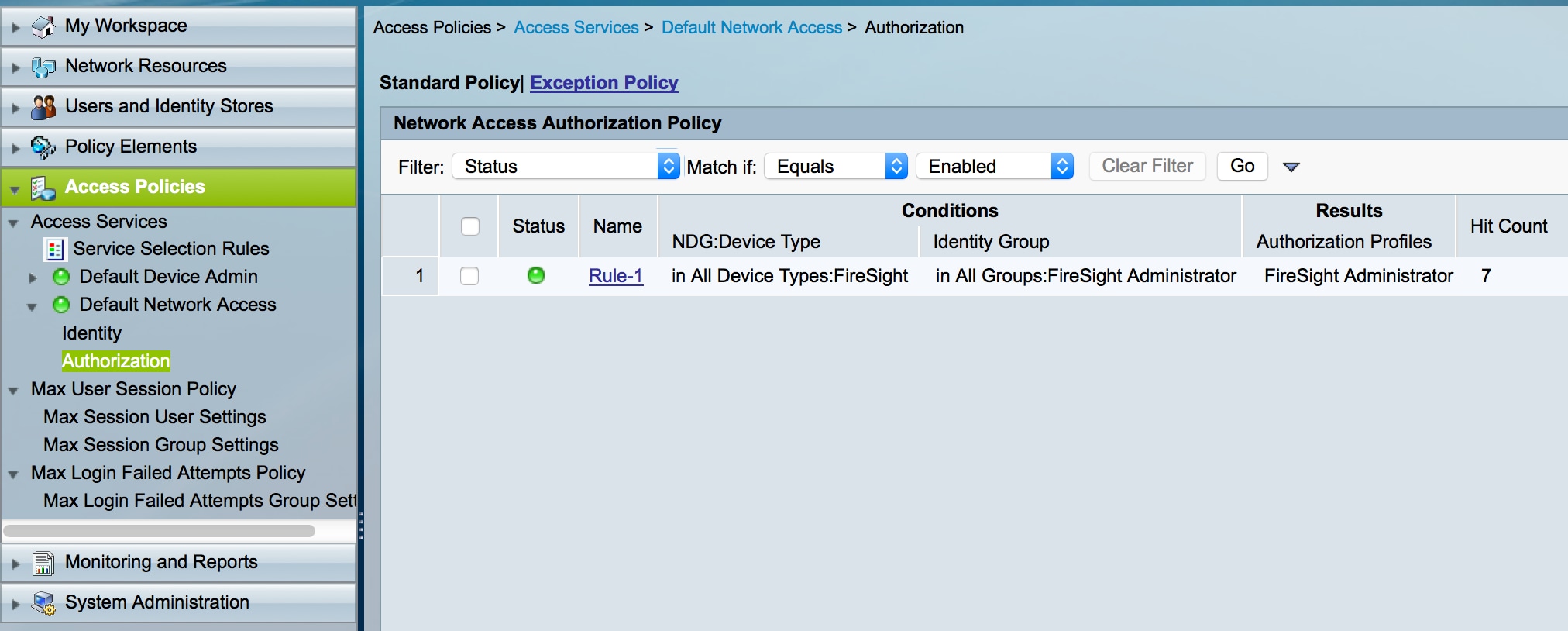

- Navigieren Sie zu Access Policies > Access Services > Default Network Access > Authorization (Zugriffsrichtlinien > Zugriffsservices > Standard-Netzwerkzugriff > Autorisierung), und konfigurieren Sie eine neue Autorisierungsrichtlinie für die FireSIGHT Management Center-Verwaltungssitzungen. Im folgenden Beispiel wird die Bedingung NDG:Device Type & Identity Group (Gerätetyp und Identitätsgruppe) verwendet, um mit dem in den obigen Schritten konfigurierten Gerätetyp und der Identitätsgruppe übereinzustimmen.

- Diese Richtlinie wird dann dem oben konfigurierten FireSIGHT Administrator-Autorisierungsprofil als Ergebnis zugeordnet. Klicken Sie auf Senden.

Konfiguration von FireSIGHT Management Center

Konfiguration der FireSIGHT Manager-Systemrichtlinien

- Melden Sie sich beim FireSIGHT MC an, und navigieren Sie zu System > Local > User Management. Klicken Sie auf die Registerkarte "Externe Authentifizierung". Klicken Sie auf die Schaltfläche + Authentifizierungsobjekt erstellen, um einen neuen RADIUS-Server für die Benutzerauthentifizierung/Autorisierung hinzuzufügen.

- Wählen Sie RADIUS als Authentifizierungsmethode aus. Geben Sie einen beschreibenden Namen für den RADIUS-Server ein. Geben Sie den Hostnamen/die IP-Adresse und den geheimen RADIUS-Schlüssel ein. Der geheime Schlüssel muss mit dem zuvor für ACS konfigurierten Schlüssel übereinstimmen. Geben Sie optional einen Backup-ACS-Server mit Hostnamen/IP-Adresse ein, falls vorhanden.

- Im Abschnitt "RADIUS-spezifische Parameter" in diesem Beispiel wird der Wert "Class=Groups:FireSight Administrator" der Gruppe "FireSight Administrator" zugeordnet. Dies ist der Wert, den ACS als Teil von ACCESS-ACCEPT zurückgibt. Klicken Sie auf Save (Speichern), um die Konfiguration zu speichern, oder fahren Sie mit dem unten stehenden Abschnitt Verify (Überprüfen) fort, um die Authentifizierung mit ACS zu testen.

- Geben Sie unter Shell Access Filter eine kommagetrennte Liste von Benutzern ein, um Shell-/SSH-Sitzungen einzuschränken.

Externe Authentifizierung aktivieren

Führen Sie abschließend die folgenden Schritte aus, um die externe Authentifizierung auf dem FMC zu aktivieren:

- Navigieren Sie zu System > Local > System Policy.

- Wählen Sie im linken Bereich die Option Externe Authentifizierung aus.

- Ändern Sie den Status in Enabled (Aktiviert) (standardmäßig deaktiviert).

- Aktivieren Sie den hinzugefügten ACS RADIUS-Server.

- Speichern Sie die Richtlinie, und wenden Sie sie erneut auf die Appliance an.

Verifizierung

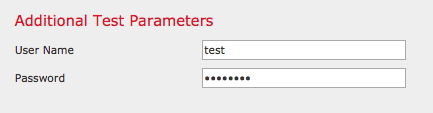

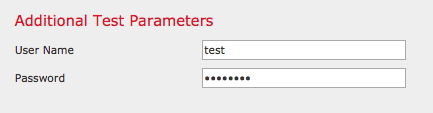

- Um die Benutzerauthentifizierung mit dem ACS zu testen, blättern Sie nach unten zum Abschnitt Zusätzliche Testparameter, und geben Sie einen Benutzernamen und ein Kennwort für den ACS-Benutzer ein. Klicken Sie auf Test. Ein erfolgreicher Test zeigt die grüne Meldung Success: Test Complete (Erfolg: Test abgeschlossen) oben im Browserfenster an.

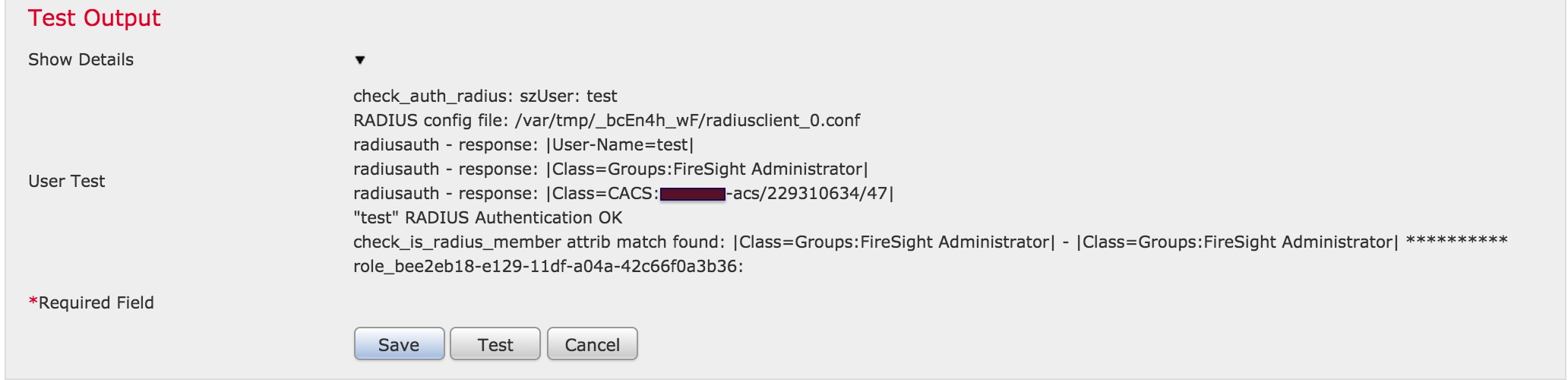

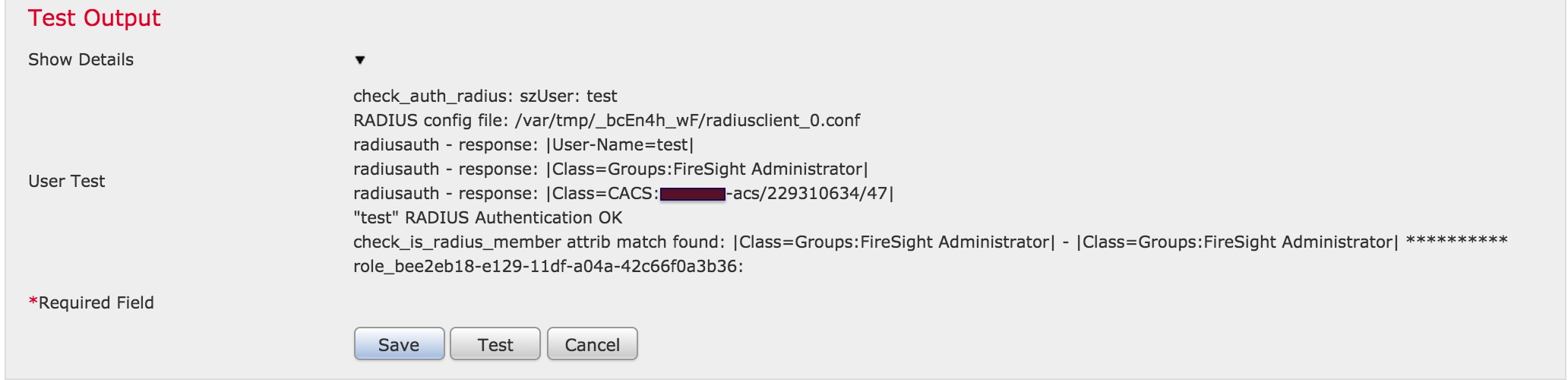

- Um die Ergebnisse der Testauthentifizierung anzuzeigen, gehen Sie zum Abschnitt Testausgabe, und klicken Sie auf den schwarzen Pfeil neben Details anzeigen. Beachten Sie im Beispiel-Screenshot unten die Meldung "radiusauth - response: |Class=Groups:FireSIGHT Administrator|" Wert, der vom ACS empfangen wurde. Dieser Wert muss mit dem Klassenwert übereinstimmen, der der lokalen FireSIGHT-Gruppe zugeordnet ist, die auf dem FireSIGHT MC oben konfiguriert wurde. Klicken Sie auf Speichern.

Feedback

Feedback