L2TPv3 over FlexVPN - Konfigurationsleitfaden

Inhalt

Einleitung

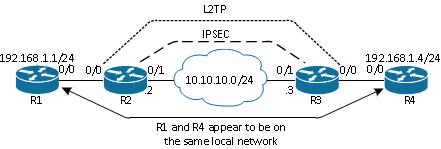

In diesem Dokument wird beschrieben, wie eine Layer 2 Tunneling Protocol Version 3 (L2TPv3)-Verbindung für die Ausführung über eine Cisco IOS FlexVPN Virtual Tunnel Interface (VTI)-Verbindung zwischen zwei Routern, auf denen die Cisco IOS®-Software ausgeführt wird, konfiguriert wird. Mit dieser Technologie können Layer-2-Netzwerke sicher in einem IPsec-Tunnel über mehrere Layer-3-Hops erweitert werden, sodass physisch getrennte Geräte im selben lokalen LAN zu sein scheinen.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Cisco IOS FlexVPN Virtual Tunnel Interface (VTI)

- Layer 2 Tunneling Protocol (L2TP)

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco Integrated Services Router Generation 2 (G2) mit Sicherheits- und Datenlizenz

- Cisco IOS Release 15.1(1)T oder höher zur Unterstützung von FlexVPN. Weitere Informationen finden Sie im Cisco Feature Navigator.

Diese FlexVPN-Konfiguration verwendet intelligente Standardeinstellungen und Pre-Shared Key-Authentifizierung, um die Erläuterung zu vereinfachen. Verwenden Sie für maximale Sicherheit die Verschlüsselungstechnologie der nächsten Generation. Weitere Informationen finden Sie unter Verschlüsselungstechnologie der nächsten Generation.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Konfigurieren

Netzwerktopologie

Bei dieser Konfiguration wird die Topologie in diesem Image verwendet. Ändern Sie die IP-Adressen nach Bedarf für die Installation.

Router R1

Router R1 hat eine IP-Adresse, die auf der Schnittstelle konfiguriert ist:

interface Ethernet0/0

ip address 192.168.1.1 255.255.255.0

Router R2

FlexVPN

Mit diesem Verfahren wird das FlexVPN auf dem Router R2 konfiguriert.

- Erstellen Sie einen Internet Key Exchange Version 2 (IKEv2)-Keyring für den Peer:

crypto ikev2 keyring key1

peer 10.10.10.3

address 10.10.10.3

pre-shared-key ciscol - Erstellen Sie ein IKEv2-Standardprofil, das mit dem Peer-Router übereinstimmt und Pre-Shared-Key-Authentifizierung verwendet:

crypto ikev2 profile default

match identity remote address 10.10.10.3 255.255.255.255

identity local address 10.10.10.2

authentication remote pre-share

authentication local pre-share

keyring local key1 - Erstellen Sie die VTI, und schützen Sie sie mit dem Standardprofil:

interface Tunnel1

ip address 172.16.1.2 255.255.255.0

tunnel source 10.10.10.2

tunnel destination 10.10.10.3

tunnel protection ipsec profile default

L2TPv3

Mit diesem Verfahren wird L2TPv3 auf dem Router R2 konfiguriert.

- Erstellen Sie eine Pseudowire-Klasse, um die Kapselung (L2TPv3) zu definieren, und definieren Sie die FlexVPN-Tunnelschnittstelle, die die L2TPv3-Verbindung verwendet, um den Peer-Router zu erreichen:

pseudowire-class l2tp1

encapsulation l2tpv3

ip local interface Tunnel1 - Verwenden Sie den Befehl xconnectauf der entsprechenden Schnittstelle, um den L2TP-Tunnel zu konfigurieren. Geben Sie die Peer-Adresse der Tunnelschnittstelle an, und geben Sie den Kapselungstyp an:

interface Ethernet0/0

no ip address

xconnect 172.16.1.3 1001 encapsulation l2tpv3 pw-class l2tp1

Router R3

FlexVPN

Mit diesem Verfahren wird das FlexVPN auf dem Router R3 konfiguriert.

- Erstellen Sie einen IKEv2-Keyring für den Peer:

crypto ikev2 keyring key1

peer 10.10.10.2

address 10.10.10.2

pre-shared-key cisco - Erstellen Sie ein IKEv2-Standardprofil, das mit dem Peer-Router übereinstimmt und Pre-Shared-Key-Authentifizierung verwendet:

crypto ikev2 profile default

match identity remote address 10.10.10.2 255.255.255.255

identity local address 10.10.10.3

authentication remote pre-share

authentication local pre-share

keyring local key1 - Erstellen Sie die VTI, und schützen Sie sie mit dem Standardprofil:

interface Tunnel1

ip address 172.16.1.3 255.255.255.0

tunnel source 10.10.10.3

tunnel destination 10.10.10.2

tunnel protection ipsec profile default

L2TPv3

Mit diesem Verfahren wird L2TPv3 auf dem Router R3 konfiguriert.

- Erstellen Sie eine Pseudowire-Klasse, um die Kapselung (L2TPv3) zu definieren, und definieren Sie die FlexVPN-Tunnelschnittstelle, die die L2TPv3-Verbindung verwendet, um den Peer-Router zu erreichen:

pseudowire-class l2tp1

encapsulation l2tpv3

ip local interface Tunnel1 - Verwenden Sie den Befehl xconnectauf der entsprechenden Schnittstelle, um den L2TP-Tunnel zu konfigurieren. Geben Sie die Peer-Adresse der Tunnelschnittstelle an, und geben Sie den Kapselungstyp an:

interface Ethernet0/0

no ip address

xconnect 172.16.1.2 1001 encapsulation l2tpv3 pw-class l2tp1

Router R4

Router R4 hat eine IP-Adresse, die auf der Schnittstelle konfiguriert ist:

interface Ethernet0/0

ip address 192.168.1.4 255.255.255.0

Überprüfung

Nutzen Sie diesen Abschnitt, um zu überprüfen, ob Ihre Konfiguration ordnungsgemäß funktioniert.

IPsec-Sicherheitszuordnung überprüfen

In diesem Beispiel wird überprüft, ob die IPsec-Sicherheitszuordnung auf Router R2 mit der Schnittstelle Tunnel1 erfolgreich erstellt wurde.

R2#show crypto sockets

Number of Crypto Socket connections 1

Tu1 Peers (local/remote): 10.10.10.2/10.10.10.3

Local Ident (addr/mask/port/prot): (10.10.10.2/255.255.255.255/0/47)

Remote Ident (addr/mask/port/prot): (10.10.10.3/255.255.255.255/0/47)

IPSec Profile: "default"

Socket State: Open

Client: "TUNNEL SEC" (Client State: Active)

Crypto Sockets in Listen state:

Client: "TUNNEL SEC" Profile: "default" Map-name: "Tunnel1-head-0"

Überprüfen der IKEv2-SA-Erstellung

In diesem Beispiel wird überprüft, ob die IKEv2-Sicherheitszuordnung (Security Association, SA) auf Router R2 erfolgreich erstellt wurde.

R2#show crypto ikev2 sa

IPv4 Crypto IKEv2 SA

Tunnel-id Local Remote fvrf/ivrf Status

2 10.10.10.2/500 10.10.10.3/500 none/none READY

Encr: AES-CBC, keysize: 256, Hash: SHA512, DH Grp:5, Auth sign: PSK,

Auth verify: PSK

Life/Active Time: 86400/562 sec

IPv6 Crypto IKEv2 SA

L2TPv3-Tunnel überprüfen

In diesem Beispiel wird überprüft, ob der L2TPv3-Tunnel auf dem Router R2 ordnungsgemäß geformt wurde.

R2#show xconnect all

Legend: XC ST=Xconnect State S1=Segment1 State S2=Segment2 State

UP=Up DN=Down AD=Admin Down IA=Inactive

SB=Standby HS=Hot Standby RV=Recovering NH=No Hardware

XC ST Segment 1 S1 Segment 2 S2

------+---------------------------------+--+---------------------------------+--

UP pri ac Et0/0:3(Ethernet) UP l2tp 172.16.1.3:1001 UP

Überprüfung der R1-Netzwerkkonnektivität und -darstellung

In diesem Beispiel wird überprüft, ob Router R1 über eine Netzwerkverbindung mit Router R4 verfügt und sich im gleichen lokalen Netzwerk zu befinden scheint.

R1#ping 192.168.1.4

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.1.4, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 6/6/6 ms

R1#show arp

Protocol Address Age (min) Hardware Addr Type Interface

Internet 192.168.1.1 - aabb.cc00.0100 ARPA Ethernet0/0

Internet 192.168.1.4 4 aabb.cc00.0400 ARPA Ethernet0/0

R1#show cdp neighbors

Capability Codes: R - Router, T - Trans Bridge, B - Source Route Bridge

S - Switch, H - Host, I - IGMP, r - Repeater, P - Phone,

D - Remote, C - CVTA, M - Two-port Mac Relay

Device ID Local Intrfce Holdtme Capability Platform Port ID

R4 Eth 0/0 142 R B Linux Uni Eth 0/0

Fehlerbehebung

In diesem Abschnitt finden Sie Informationen zur Behebung von Fehlern in Ihrer Konfiguration:

- debug crypto ikev2 - IKEv2-Debugging aktivieren.

- debug xconnect event - Aktivieren Sie das Debuggen von xconnect-Ereignissen.

- show crypto ikev2 diagnose error (Fehler bei der Diagnose "IKEv2"): Zeigt die IKEv2-Ausgangspfaddatenbank an.

Das Output Interpreter-Tool (nur registrierte Kunden) unterstützt bestimmte show-Befehle. Verwenden Sie das Output Interpreter-Tool, um eine Analyse der show-Befehlsausgabe anzuzeigen.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

27-May-2013 |

Erstveröffentlichung |

Feedback

Feedback