Konfigurieren von TrustSec (SGTs) mit ISE (Inline-Tagging)

Download-Optionen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird beschrieben, wie TrustSec auf einem Catalyst Switch und einem Wireless LAN Controller mit der Identity Services Engine konfiguriert und verifiziert wird.

Voraussetzungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Grundkenntnisse der Cisco TrustSec-Komponenten (CTS)

- Grundkenntnisse der CLI-Konfiguration von Catalyst Switches

- Grundkenntnisse der GUI-Konfiguration der Cisco Wireless LAN Controller (WLC)

- Erfahrung mit der Identity Services Engine (ISE)-Konfiguration

Anforderungen

Sie müssen die Cisco ISE in Ihrem Netzwerk implementieren, und die Endbenutzer müssen sich bei der Cisco ISE mit 802.1x (oder einer anderen Methode) authentifizieren, wenn sie eine Wireless- oder kabelgebundene Verbindung herstellen. Die Cisco ISE weist dem Datenverkehr ein Security Group Tag (SGT) zu, sobald er sich bei Ihrem Wireless-Netzwerk authentifiziert.

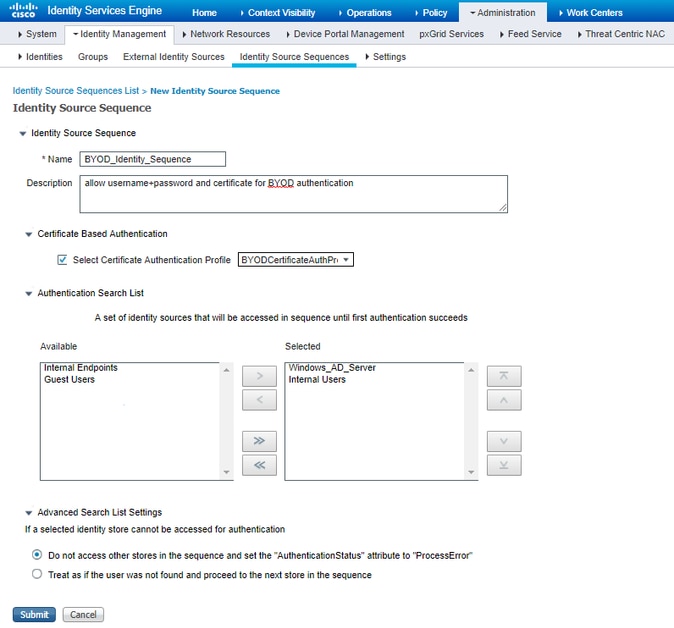

In unserem Beispiel werden Endbenutzer zum Cisco ISE Bring Your Own Device (BYOD)-Portal umgeleitet und erhalten ein Zertifikat, sodass sie nach Abschluss der Schritte des BYOD-Portals mit Extensible Authentication Protocol-Transport Layer Security (EAP-TLS) sicher auf das Wireless-Netzwerk zugreifen können.

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf folgenden Hardware- und Software-Versionen:

- Cisco Identity Services Engine, Version 2.4

- Cisco Catalyst Switch der Serie 3850, Version 3.7.5E

- Cisco WLC, Version 8.5.120.0

- Cisco Aironet Wireless Access Point im lokalen Modus

Überprüfen Sie vor der Bereitstellung von Cisco TrustSec, ob der Cisco Catalyst Switch und/oder die Cisco WLC+AP-Modelle und -Softwareversion Unterstützung für Folgendes bieten:

- TrustSec/Security Group Tags

- Inline-Tagging (andernfalls können Sie SXP anstelle von Inline-Tagging verwenden)

- Statische Zuordnungen von IP zu SGT (falls erforderlich)

- Statische Zuordnungen von Subnetz zu SGT (falls erforderlich)

- Statische VLAN-zu-SGT-Zuordnungen (falls erforderlich)

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Konfigurieren

Netzwerkdiagramm

In diesem Beispiel kennzeichnet der WLC die Pakete als SGT 15, wenn von einem Berater, und + SGT 7, wenn von einem Mitarbeiter.

Der Switch verweigert diese Pakete, wenn sie sich zwischen SGT 15 und SGT 8 befinden (Berater können nicht auf Server zugreifen, die als SGT 8 getaggt sind).

Der Switch lässt diese Pakete zu, wenn sie sich zwischen SGT 7 und SGT 8 befinden (Mitarbeiter können auf Server zugreifen, die als SGT 8 getaggt sind).

Ziel

Jeder kann auf die GuestSSID zugreifen.

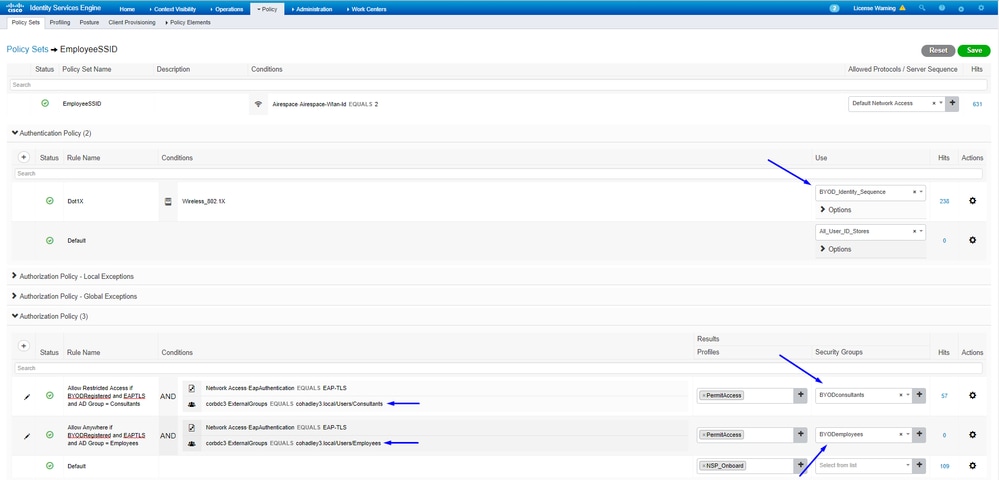

Zugriff für Berater auf die EmployeeSSID, jedoch mit eingeschränktem Zugriff

Ermöglichen Sie Mitarbeitern den Zugriff auf EmployeeSSID mit vollständigem Zugriff.

| "Slot0:" | IP-Adresse | VLAN |

| ISE | 10.201.214.230 | 463 |

| Catalyst Switch | 10.201.235.102 | 1115 |

| WLC | 10.201.214.229 | 463 |

| Access Point | 10.201.214.138 | 455 |

| Name | Benutzername | AD-Gruppe | SG | SGT |

| Jason Smith | Schmied | Berater | BYOD-Berater | 15 |

| Sally Smith | Schmied | Mitarbeiter | BYOD-Mitarbeiter | 7 |

| – | – | – | TrustSec-Geräte | 2 |

Konfigurationen

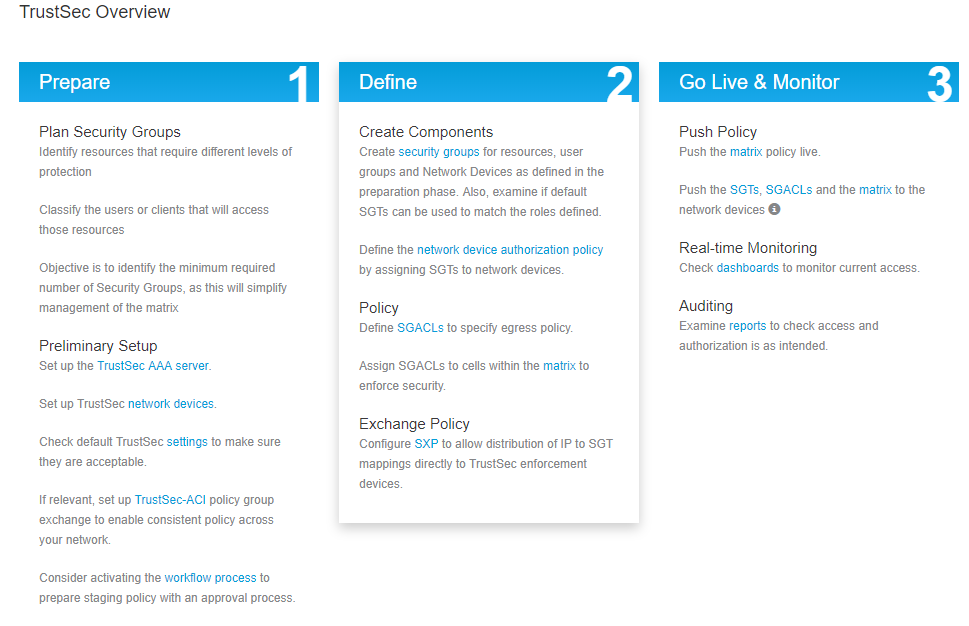

Konfigurieren von TrustSec auf der ISE

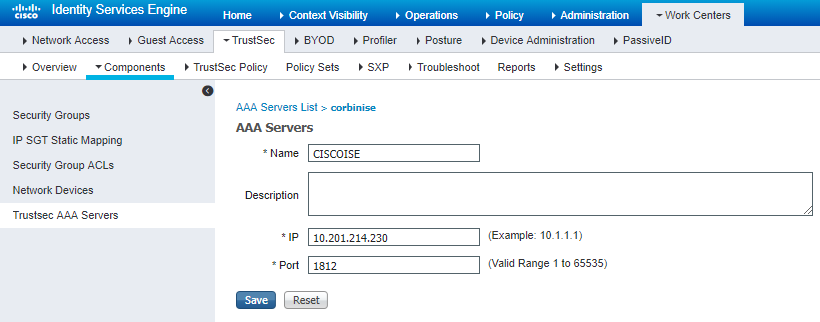

Konfigurieren der Cisco ISE als TrustSec-AAA-Server

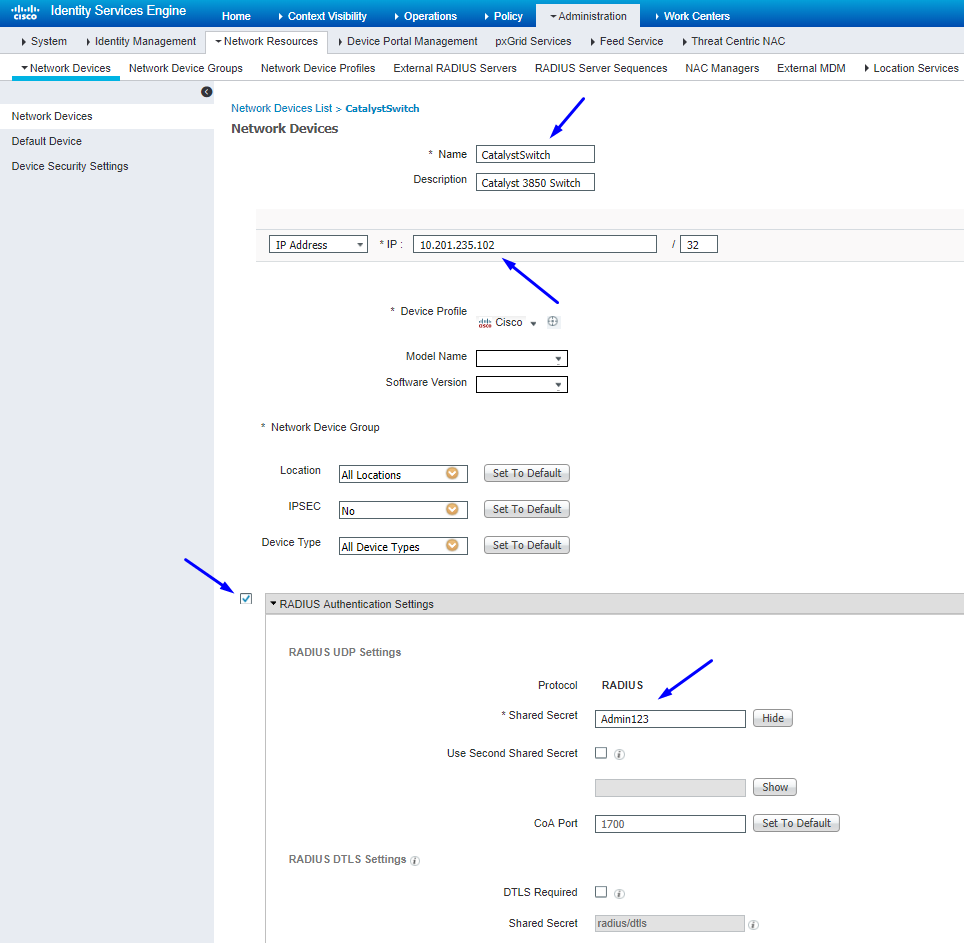

Konfiguration und Überprüfung, ob der Switch als RADIUS-Gerät in der Cisco ISE hinzugefügt wurde

Konfigurieren und Überprüfen, ob der WLC als TrustSec-Gerät in der Cisco ISE hinzugefügt wurde

Geben Sie Ihre Anmeldeinformationen für SSH ein. Auf diese Weise kann die Cisco ISE die statischen IP-zu-SGT-Zuordnungen für den Switch bereitstellen.

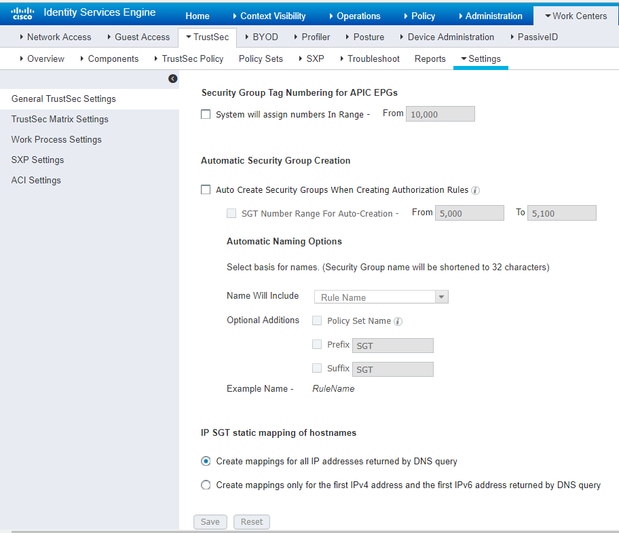

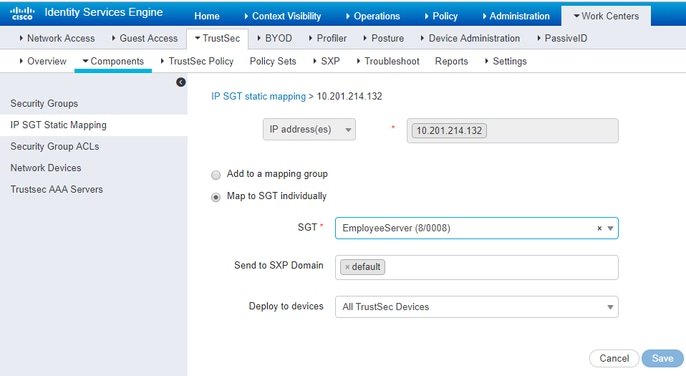

Sie erstellen diese in der Cisco ISE Web-GUI unter Work Centers > TrustSec > Components > IP SGT Static Mappings, wie hier gezeigt:

Tipp: Wenn Sie SSH auf Ihrem Catalyst Switch noch nicht konfiguriert haben, können Sie dieses Handbuch verwenden: How to Configure Secure Shell (SSH) on Catalyst Switch.

Tipp: Wenn Sie nicht möchten, dass die Cisco ISE über SSH auf Ihren Catalyst Switch zugreift, können Sie stattdessen statische IP-zu-SGT-Zuordnungen auf dem Catalyst Switch mit der CLI erstellen (hier in einem Schritt dargestellt).

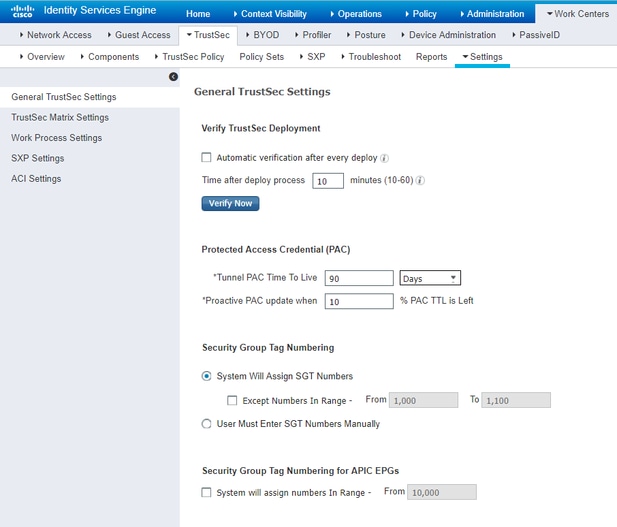

Überprüfen der TrustSec-Standardeinstellungen, um sicherzustellen, dass sie akzeptabel sind (optional)

Sicherheitsgruppen-Tags für Wireless-Benutzer erstellen

Einrichtung einer Sicherheitsgruppe für BYOD-Berater - SGT 15

Einrichtung einer Sicherheitsgruppe für BYOD-Mitarbeiter - SGT 7

Erstellen einer statischen IP-SGT-Zuordnung für den eingeschränkten Webserver

Führen Sie dies für alle anderen IP-Adressen oder Subnetze in Ihrem Netzwerk aus, die sich nicht bei der Cisco ISE mit MAB (MAC Authentication Bypass), 802.1x, Profilen usw. authentifizieren.

Zertifikatauthentifizierungsprofil erstellen

Identitätsquellensequenz mit dem Zertifikatauthentifizierungsprofil von vor erstellen

Zuweisen eines geeigneten SGT zu Wireless-Benutzern (Mitarbeiter und Berater)

| Name | Benutzername | AD-Gruppe | SG | SGT |

| Jason Smith | Schmied | Berater | BYOD-Berater | 15 |

| Sally Smith | Schmied | Mitarbeiter | BYOD-Mitarbeiter | 7 |

| – | – | – | TrustSec-Geräte | 2 |

Zuweisen von SGTs zu den tatsächlichen Geräten (Switch und WLC)

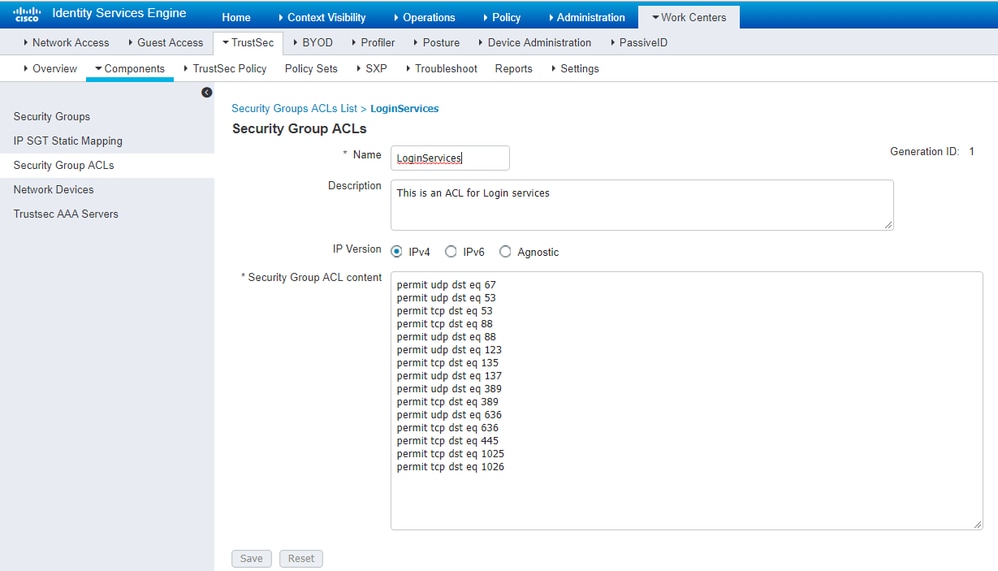

Definieren von SGACLs zum Angeben der Ausgangs-Policy

Ermöglichen Sie Beratern den Zugriff von einem beliebigen externen Standort aus, schränken Sie jedoch den internen Zugriff ein:

Ermöglichen Sie Mitarbeitern den Zugriff von einem externen und einem internen Standort aus:

Zulassen des Zugriffs auf Basisdienste für andere Geräte (optional):

Umleitung aller Endbenutzer auf die Cisco ISE (für die BYOD-Portalumleitung) Keine DNS-, DHCP-, Ping- oder WebAuth-Zugriffe, da diese nicht an die Cisco ISE gesendet werden können:

Durchsetzen Ihrer ACLs in der TrustSec-Richtlinienmatrix der Cisco ISE

Zugriff für Berater von beliebigen externen Standorten aus, jedoch mit Einschränkungen für interne Webserver wie https://10.201.214.132

Mitarbeitern den Zugriff von beliebigen externen Standorten und internen Webservern ermöglichen:

Lassen Sie den Verwaltungsdatenverkehr (SSH, HTTPS und CAPWAP) zu/von Ihren Geräten im Netzwerk (Switch und WLC) zu, damit Sie nach der Bereitstellung von Cisco TrustSec keinen SSH- oder HTTPS-Zugriff verlieren:

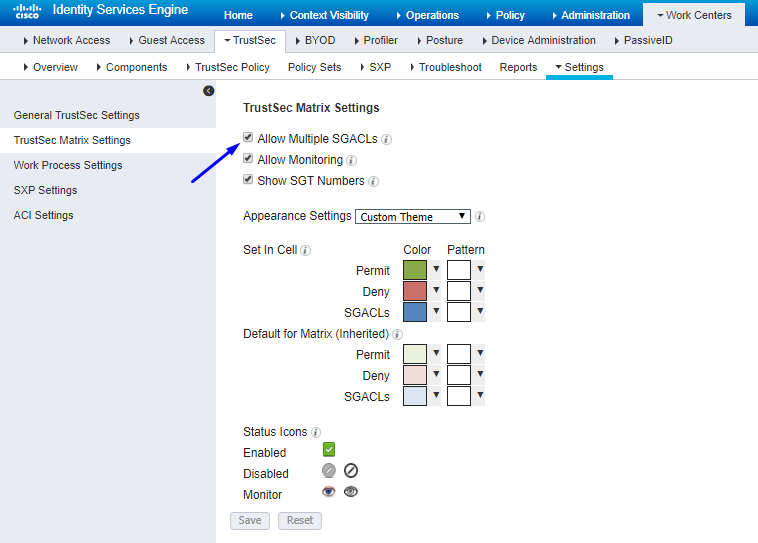

Vorteile der Cisco ISE Allow Multiple SGACLs:

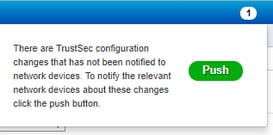

Push Klicken Sie oben rechts auf der Cisco ISE auf, um die Konfiguration auf die gewünschten Geräte zu verschieben. Dies müssen Sie später erneut tun:

TrustSec auf Catalyst Switch konfigurieren

TrustSec auf Catalyst Switch konfigurierenSwitch für Verwendung von Cisco TrustSec für AAA auf Catalyst Switch konfigurieren

Switch für Verwendung von Cisco TrustSec für AAA auf Catalyst Switch konfigurieren

Tipp: In diesem Dokument wird davon ausgegangen, dass Ihre Wireless-Benutzer bereits vor der hier gezeigten Konfiguration erfolgreich BYOD über die Cisco ISE nutzen.

Die fett formatierten Befehle wurden bereits zuvor konfiguriert (damit BYOD Wireless mit der ISE funktioniert).

CatalystSwitch(config)#aaa new-model

CatalystSwitch(config)#aaa server radius policy-device

CatalystSwitch(config)#ip device tracking

CatalystSwitch(config)#radius server CISCOISE

CatalystSwitch(config-radius-server)#address ipv4 10.201.214.230 auth-port 1812 acct-port 1813

CatalystSwitch(config)#aaa group server radius AAASERVER

CatalystSwitch(config-sg-radius)#server name CISCOISE

CatalystSwitch(config)#aaa authentication dot1x default group radius

CatalystSwitch(config)#cts authorization list SGLIST

CatalystSwitch(config)#aaa authorization network SGLIST group radius

CatalystSwitch(config)#aaa authorization network default group AAASERVER

CatalystSwitch(config)#aaa authorization auth-proxy default group AAASERVER

CatalystSwitch(config)#aaa accounting dot1x default start-stop group AAASERVER

CatalystSwitch(config)#aaa server radius policy-device

CatalystSwitch(config)#aaa server radius dynamic-author

CatalystSwitch(config-locsvr-da-radius)#client 10.201.214.230 server-key Admin123

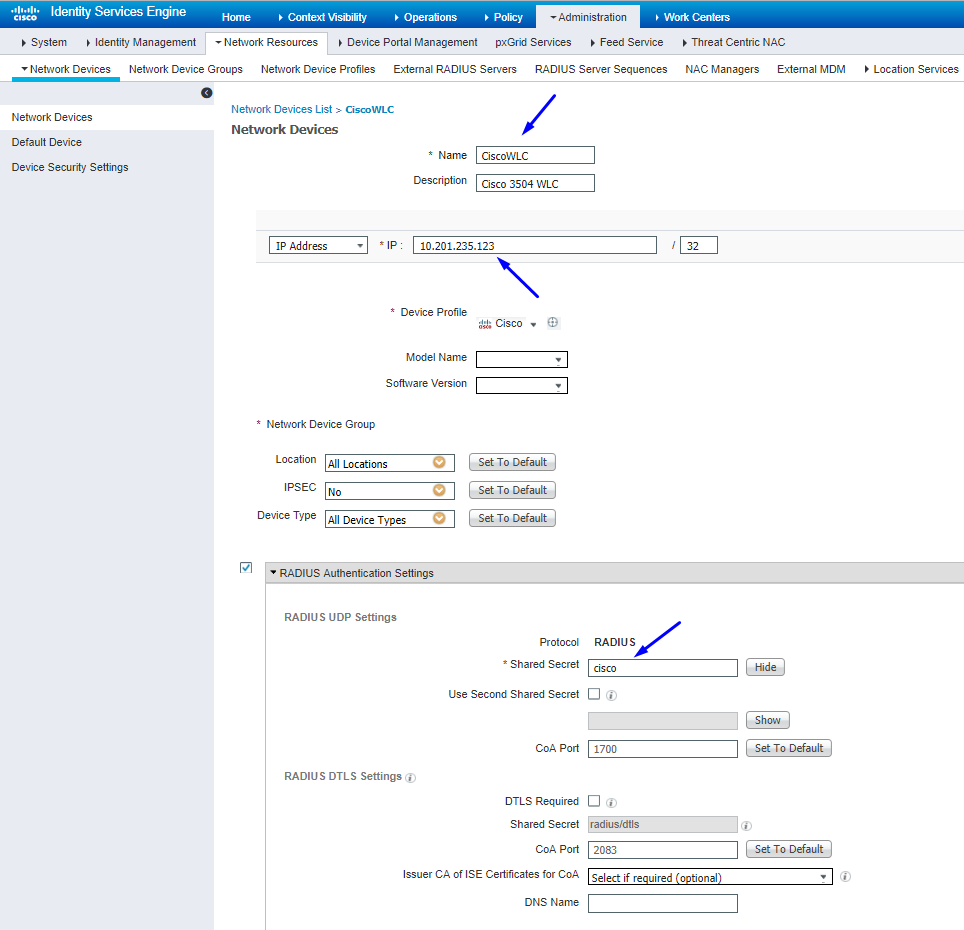

Hinweis: Der PAC-Schlüssel muss mit dem RADIUS Shared Secret identisch sein, das Sie im Administration > Network Devices > Add Device > RADIUS Authentication Settings Abschnitt angegeben haben.

CatalystSwitch(config)#radius-server attribute 6 on-for-login-auth

CatalystSwitch(config)#radius-server attribute 6 support-multiple

CatalystSwitch(config)#radius-server attribute 8 include-in-access-req

CatalystSwitch(config)#radius-server attribute 25 access-request include

CatalystSwitch(config)#radius-server vsa send authentication

CatalystSwitch(config)#radius-server vsa send accounting

CatalystSwitch(config)#dot1x system-auth-control Konfigurieren des PAC-Schlüssels unter dem RADIUS-Server für die Authentifizierung des Switches für die Cisco ISE

Konfigurieren des PAC-Schlüssels unter dem RADIUS-Server für die Authentifizierung des Switches für die Cisco ISECatalystSwitch(config)#radius server CISCOISE

CatalystSwitch(config-radius-server)#address ipv4 10.201.214.230 auth-port 1812 acct-port 1813

CatalystSwitch(config-radius-server)#pac key Admin123

Hinweis: Der PAC-Schlüssel muss mit dem RADIUS Shared Secret identisch sein, das Sie im Administration > Network Devices > Add Device > RADIUS Authentication Settings Abschnitt in der Cisco ISE angegeben haben (wie im Screenshot gezeigt).

CTS-Anmeldeinformationen für die Authentifizierung des Switches für die Cisco ISE konfigurieren

CTS-Anmeldeinformationen für die Authentifizierung des Switches für die Cisco ISE konfigurierenCatalystSwitch#cts credentials id CatalystSwitch password Admin123

Hinweis: Die CTS-Anmeldedaten müssen mit der Geräte-ID + dem Kennwort übereinstimmen, die Sie unter Die CTS-Anmeldedaten müssen mit der Geräte-ID + dem Kennwort übereinstimmen, die Sie im Abschnitt derAdministration > Network Devices > Add Device > Advanced TrustSec Settings Cisco ISE (im Screenshot dargestellt) angegeben haben.

Aktualisieren Sie anschließend Ihre PAC, damit sie sich erneut an die Cisco ISE wendet:

CatalystSwitch(config)#radius server CISCOISE

CatalystSwitch(config-radius-server)#exit

Request successfully sent to PAC Provisioning driver.Globale CTS-Aktivierung auf Catalyst Switch

Globale CTS-Aktivierung auf Catalyst SwitchCatalystSwitch(config)#cts role-based enforcement

CatalystSwitch(config)#cts role-based enforcement vlan-list 1115 (choose the vlan that your end user devices are on only)Erstellen einer statischen IP-zu-SGT-Zuordnung für die eingeschränkten Webserver (optional)

Erstellen einer statischen IP-zu-SGT-Zuordnung für die eingeschränkten Webserver (optional)Dieser eingeschränkte Webserver wird niemals zur Authentifizierung über die ISE übermittelt. Sie müssen ihn daher manuell mit der Switch-CLI oder der ISE Web-GUI taggen, die nur einer von vielen Webservern in Cisco ist.

CatalystSwitch(config)#cts role-based sgt-map 10.201.214.132 sgt 8TrustSec auf Catalyst Switch überprüfen

TrustSec auf Catalyst Switch überprüfenCatalystSwitch#show cts pac

AID: EF2E1222E67EB4630A8B22D1FF0216C1

PAC-Info:

PAC-type = Cisco Trustsec

AID: EF2E1222E67EB4630A8B22D1FF0216C1

I-ID: CatalystSwitch

A-ID-Info: Identity Services Engine

Credential Lifetime: 23:43:14 UTC Nov 24 2018

PAC-Opaque: 000200B80003000100040010EF2E1222E67EB4630A8B22D1FF0216C10006009C0003010025D40D409A0DDAF352A3F1A9884AC3F6000000135B7B521C00093A801FDEE189F60E30C0A161D16267E8C01B7EBE13EAEAFE31D6CF105961F877CD87DFB13D8ED5EBFFB5234FD78E01ECF034431C1AA4B25F3629E7037F386106110A1C450A57FFF49E3BB8973164B2710FB514697AD916BBF7052983B2DCA1951B936243E7D2A2D873C9D263F34C9F5F9E7E38249FD749125B5DD02962C2

Refresh timer is set for 12w5dCatalystSwitch#cts refresh environment-data

Environment data download in progressCatalystSwitch#show cts environment-data

CTS Environment Data

====================

Current state = COMPLETE

Last status = Successful

Local Device SGT:

SGT tag = 2-02:TrustSec_Devices

Server List Info:

Installed list: CTSServerList1-0001, 1 server(s):

*Server: 10.201.214.230, port 1812, A-ID EF2E1222E67EB4630A8B22D1FF0216C1

Status = ALIVE flag(0x11)

auto-test = TRUE, keywrap-enable = FALSE, idle-time = 60 mins, deadtime = 20 secs

Multicast Group SGT Table:

Security Group Name Table:

0001-31 :

0-00:Unknown

2-00:TrustSec_Devices

3-00:Network_Services

4-00:Employees

5-00:Contractors

6-00:Guests

7-00:BYODemployees

8-00:EmployeeServer

15-00:BYODconsultants

255-00:Quarantined_Systems

Transport type = CTS_TRANSPORT_IP_UDP

Environment Data Lifetime = 86400 secs

Last update time = 16:04:29 UTC Sat Aug 25 2018

Env-data expires in 0:23:57:01 (dd:hr:mm:sec)

Env-data refreshes in 0:23:57:01 (dd:hr:mm:sec)

Cache data applied = NONE

State Machine is runningCatalystSwitch#show cts role-based sgt-map all

Active IPv4-SGT Bindings Information

IP Address SGT Source

============================================

10.201.214.132 8 CLI

10.201.235.102 2 INTERNAL

IP-SGT Active Bindings Summary

============================================

Total number of CLI bindings = 1

Total number of INTERNAL bindings = 1

Total number of active bindings = 2TrustSec auf WLC konfigurieren

TrustSec auf WLC konfigurierenKonfigurieren und Überprüfen, ob der WLC als RADIUS-Gerät in der Cisco ISE hinzugefügt wurde

Konfigurieren und Überprüfen, ob der WLC als RADIUS-Gerät in der Cisco ISE hinzugefügt wurde

Konfigurieren und Überprüfen, ob der WLC als TrustSec-Gerät in der Cisco ISE hinzugefügt wurde

Konfigurieren und Überprüfen, ob der WLC als TrustSec-Gerät in der Cisco ISE hinzugefügt wurdeMit diesem Schritt kann die Cisco ISE statische IP-SGT-Zuordnungen zum WLC bereitstellen. Sie haben diese Zuordnungen in einem vorherigen Schritt in der Cisco ISE-Web-GUI unter Work Centers > TrustSec > Components > IP SGT Static Mappings erstellt.

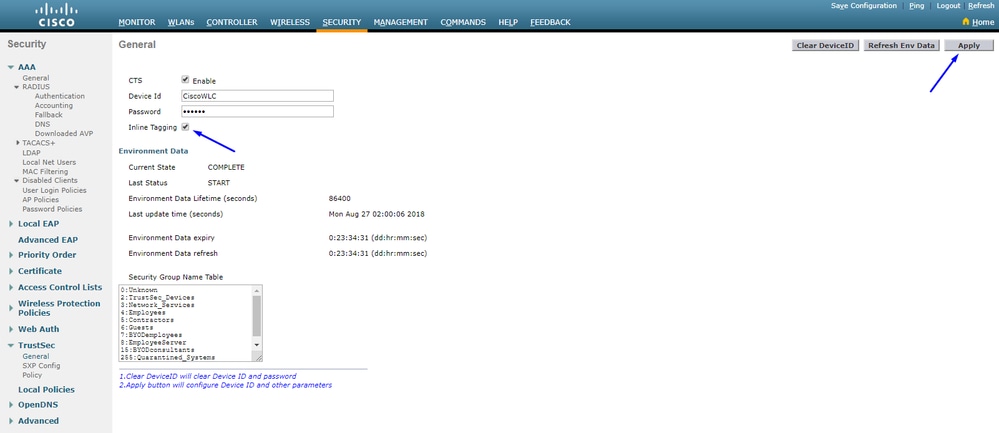

Hinweis: Wir verwenden diese Device ld und Password in einem späteren Schritt in der WLC-WebbenutzeroberflächeSecurity > TrustSec > General.

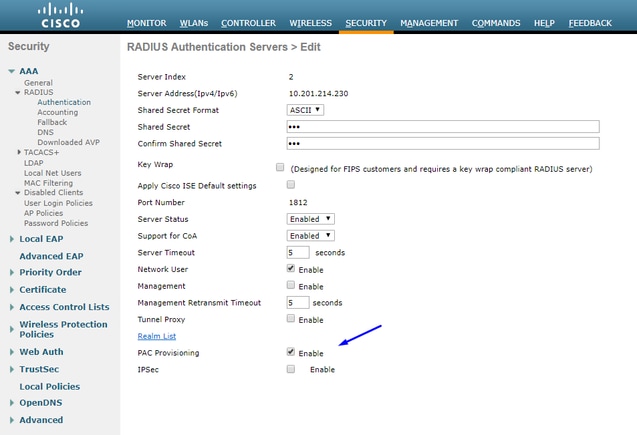

PAC-Bereitstellung von WLC aktivieren

PAC-Bereitstellung von WLC aktivieren

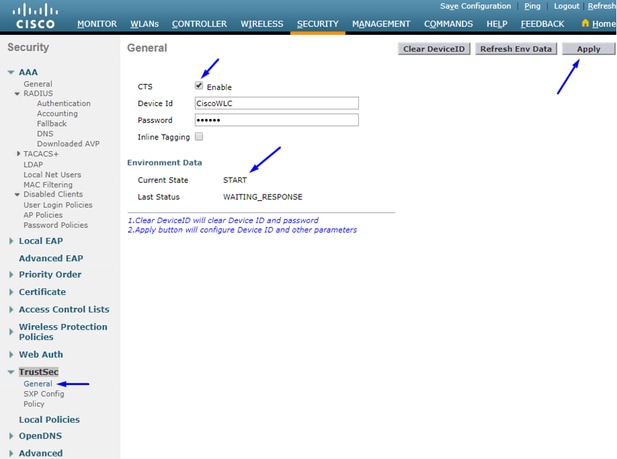

TrustSec auf WLC aktivieren

TrustSec auf WLC aktivieren

Hinweis: CTS Device Id und Password müssen mit dem Device Id und übereinstimmen, Password das Sie in Cisco ISE imAdministration > Network Devices > Add Device > Advanced TrustSec Settings Abschnitt angegeben haben.

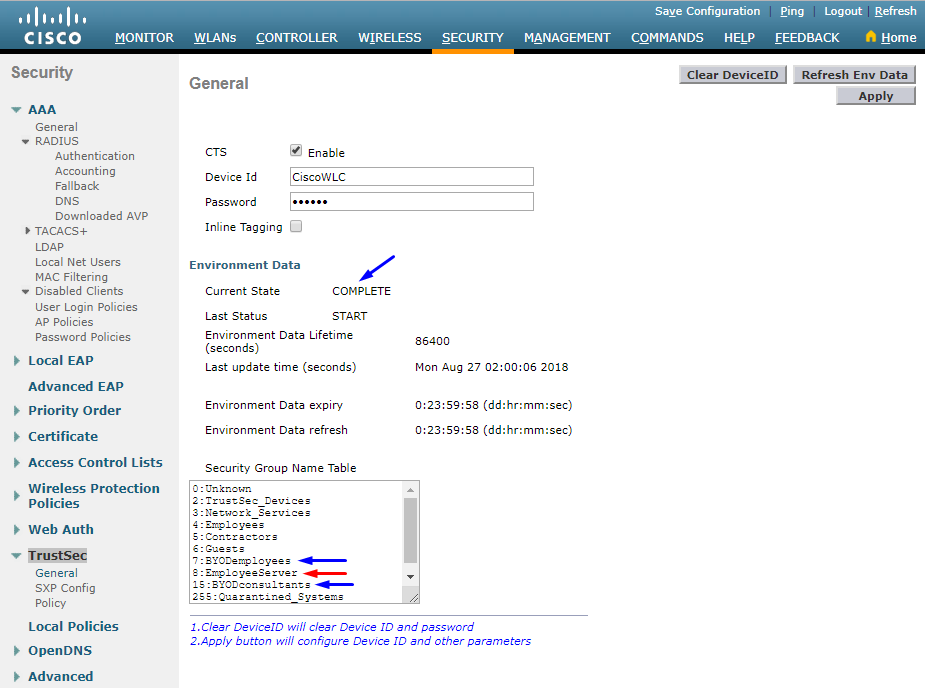

Überprüfen, ob PAC auf WLC bereitgestellt wurde

Überprüfen, ob PAC auf WLC bereitgestellt wurdeWenn Sie auf klicken, wird die PAC erfolgreich vom WLC bereitgestellt (in diesem Schritt durchführen)Refresh Env Data:

CTS-Umgebungsdaten von der Cisco ISE auf WLC herunterladen

CTS-Umgebungsdaten von der Cisco ISE auf WLC herunterladenWenn Sie auf klickenRefresh Env Data, lädt der WLC Ihre SGTs herunter.

SGACL-Downloads und -Durchsetzung im Datenverkehr aktivieren

SGACL-Downloads und -Durchsetzung im Datenverkehr aktivieren

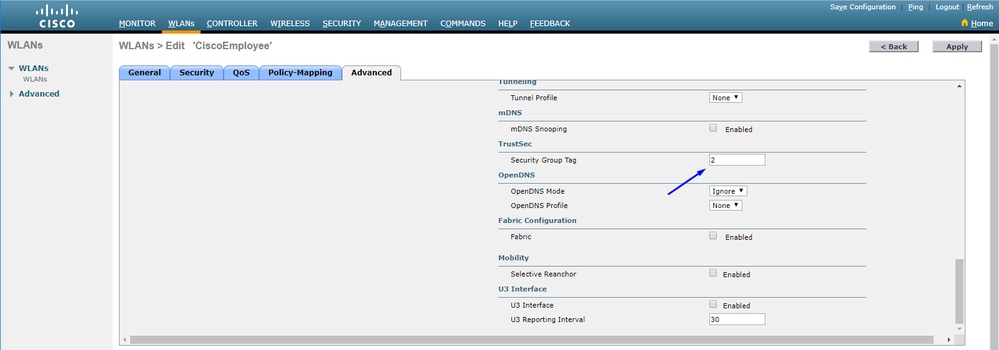

WLC und Access Point das SGT von 2 (TrustSec_Devices) zuweisen

WLC und Access Point das SGT von 2 (TrustSec_Devices) zuweisenWeisen Sie dem WLC+WLAN ein SGT von 2 (TrustSec_Devices) zu, um Datenverkehr (SSH, HTTPS und CAPWAP) vom/zum WLC+AP über den Switch zuzulassen.

Inline-Tagging auf WLC aktivieren

Inline-Tagging auf WLC aktivieren

Scrollen Sie Wireless > Access Points > Global Configuration nach unten und wählen Sie TrustSec Config.

Inline-Tagging auf Catalyst Switch aktivieren

Inline-Tagging auf Catalyst Switch aktivierenCatalystSwitch(config)#interface TenGigabitEthernet1/0/48

CatalystSwitch(config-if)#description goestoWLC

CatalystSwitch(config-if)#switchport trunk native vlan 15

CatalystSwitch(config-if)#switchport trunk allowed vlan 15,455,463,1115

CatalystSwitch(config-if)#switchport mode trunk

CatalystSwitch(config-if)#cts role-based enforcement

CatalystSwitch(config-if)#cts manual

CatalystSwitch(config-if-cts-manual)#policy static sgt 2 trustedÜberprüfung

Überprüfung

CatalystSwitch#show platform acl counters hardware | inkl. SGACL

Ausgangs-IPv4-SGACL-Drop (454): 10 Frames

Ausgangs-IPv6-SGACL-Drop (455): 0 Frames

Ausgangs-IPv4-SGACL-Zellverlust (456): 0 Frames

Ausgangs-IPv6-SGACL-Zellverlust (457): 0 Frames

Tipp: Wenn Sie stattdessen einen Cisco ASR, Nexus oder Cisco ASA verwenden, kann das hier aufgeführte Dokument dabei helfen, sicherzustellen, dass Ihre SGT-Tags durchgesetzt werden: TrustSec Troubleshooting Guide.

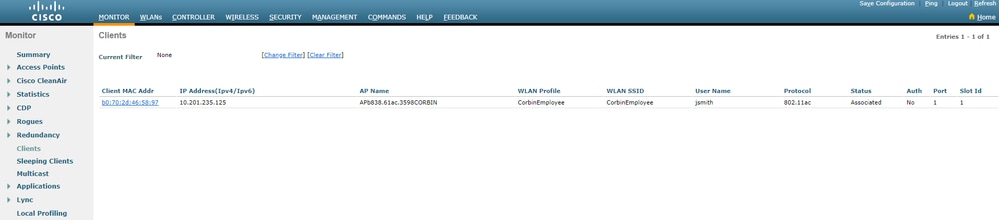

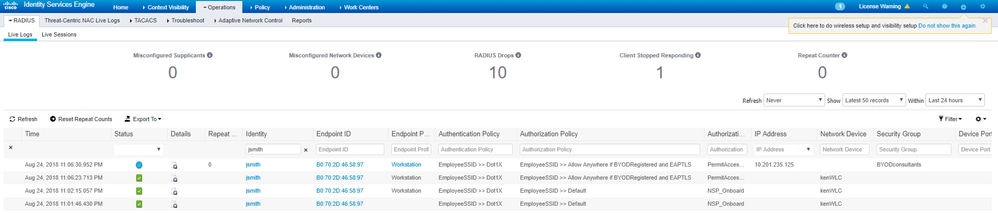

Mit dem Benutzernamen jsmith password Admin123 für Wireless-Zugriff authentifizieren - auf dem Switch wird die ACL "deny" (ACL ablehnen) angezeigt:

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

3.0 |

27-Mar-2024 |

Aktualisierter Inhaltsverzeichnis, Titel, Alternativer Text, maschinelle Übersetzung und Formatierung. |

2.0 |

22-Nov-2022 |

Überarbeitet, um die aktuellen Cisco.com Publishing-Standards zu erfüllen. |

1.0 |

31-Aug-2018 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Corbin HadleyCisco TAC Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback