Konfiguration der SSL VPN-Authentifizierung über FTD, ISE, DUO und Active Directory

Download-Optionen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

Dieses Dokument beschreibt die Integration von SSL VPN in Firepower Threat Defense mit Cisco ISE und DUO Security für AAA.

Anforderungen

- ISE 3.0 oder höher

- FMC 7.0 oder höher

- FTD 7.0 oder höher

- DUO-Authentifizierungsproxy.

- ISE Essentials-Lizenzierung

- DUO Essentials-Lizenzierung

Verwendete Komponenten

- ISE 3.2 Patch 3

- FMC 7.2.5

- FTD 7.2.5

- Proxy DUO 6.3.0

- AnyConnect 4.10.08029

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

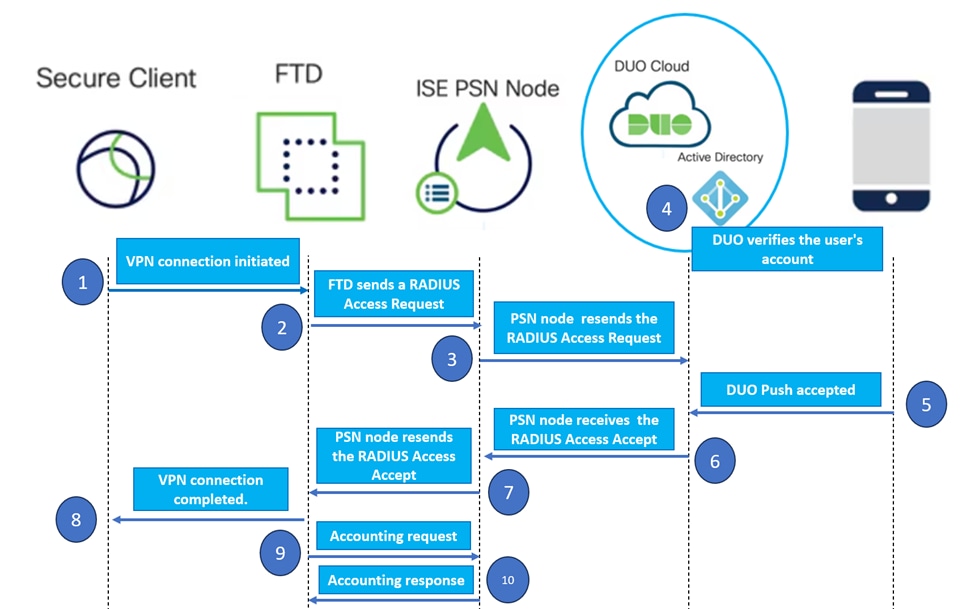

Netzwerkdiagramm

Topologie.

Topologie.

In unserer vorgeschlagenen Lösung ist die Cisco ISE ein wichtiger RADIUS-Server-Proxy. Anstatt Authentifizierungs- oder Autorisierungsrichtlinien direkt auszuwerten, ist die ISE so konfiguriert, dass die RADIUS-Pakete vom FTD an den DUO Authentication Proxy weitergeleitet werden.

Der DUO Authentication Proxy fungiert als dedizierter Vermittler innerhalb dieses Authentifizierungsflusses. Sie wird auf einem Windows-Server installiert und schließt die Lücke zwischen der Cisco ISE und der DUO-Cloud. Die primäre Proxy-Funktion besteht darin, Authentifizierungsanforderungen - eingekapselt in RADIUS-Pakete - an die DUO Cloud zu übertragen. Die DUO Cloud ermöglicht oder verweigert den Netzwerkzugriff basierend auf den Zwei-Faktor-Authentifizierungskonfigurationen.

1. Der Benutzer initiiert den VPN-Authentifizierungsprozess durch Eingabe seines eindeutigen Benutzernamens und Kennworts.

2. Die Firewall Threat Defense (FTD) sendet die Authentifizierungsanforderung an die Cisco Identity Services Engine (ISE).

3. Der Policy Services Node (PSN) leitet die Authentifizierungsanforderung an den DUO-Authentifizierungsproxyserver weiter. Anschließend werden die Anmeldeinformationen vom DUO Authentication Server über den DUO Cloud-Service validiert.

4. Die DUO Cloud vergleicht Benutzername und Passwort mit der synchronisierten Datenbank.

Achtung: Die Synchronisierung zwischen der DUO Cloud und den Organisationen, in denen Active Directory aktiv ist, muss aktiviert sein, damit eine aktuelle Benutzerdatenbank in der DUO Cloud verfügbar ist.

Achtung: Die Synchronisierung zwischen der DUO Cloud und den Organisationen, in denen Active Directory aktiv ist, muss aktiviert sein, damit eine aktuelle Benutzerdatenbank in der DUO Cloud verfügbar ist.

5. Nach erfolgreicher Authentifizierung initiiert die DUO Cloud einen DUO-Push an das registrierte Mobilgerät des Benutzers über eine sichere, verschlüsselte Push-Benachrichtigung. Der Benutzer muss dann den DUO-Push genehmigen, um seine Identität bestätigen und fortfahren zu können.

6. Sobald der Benutzer den DUO-Push genehmigt, sendet der DUO-Authentifizierungsproxy-Server eine Bestätigung zurück an das PSN, um anzugeben, dass die Authentifizierungsanforderung vom Benutzer akzeptiert wurde.

7. Der PSN-Knoten sendet die Bestätigung an das FTD, um mitzuteilen, dass der Benutzer authentifiziert wurde.

8. Der FTD erhält die Authentifizierungsbestätigung und stellt die VPN-Verbindung zum Endpunkt mit den entsprechenden Sicherheitsmaßnahmen her.

9. Der FTD protokolliert die Details der erfolgreichen VPN-Verbindung und überträgt die Abrechnungsdaten sicher an den ISE-Knoten zu Aufzeichnungs- und Prüfzwecken zurück.

10. Der ISE-Knoten protokolliert die Buchhaltungsinformationen in seinen Lebensläufen und stellt sicher, dass alle Datensätze sicher gespeichert werden und für zukünftige Prüfungen oder Compliance-Prüfungen zugänglich sind.

Anmerkung:

Bei der Einrichtung in diesem Leitfaden werden die folgenden Netzwerkparameter verwendet:

- Primäre Netzwerkserver (PNS)-Knoten-IP: 10.4.23.21

- Firepower Threat Defense (FTD) IP für Peer-VPN: 10.4.23.53

- DUO-Authentifizierungsproxy IP: 10.31.126.207

- Domänenname: testlab.local

Konfigurationen

FTD-Konfigurationen

Integration eines RADIUS-Servers in das FirePOWER Management Center (FMC)

1. Rufen Sie das FMC auf, indem Sie Ihren Webbrowser starten und die IP-Adresse des FMC eingeben, um die grafische Benutzeroberfläche (GUI) zu öffnen.

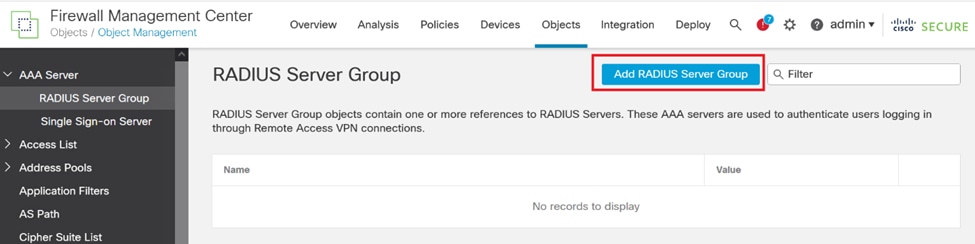

2. Navigieren Sie zum Menü Objekte, wählen Sie AAA-Server aus, und fahren Sie mit der Option RADIUS Server Group fort.

3. Klicken Sie auf die Schaltfläche RADIUS-Servergruppe hinzufügen, um eine neue Gruppe für RADIUS-Server zu erstellen.

RADIUS-Servergruppe.

RADIUS-Servergruppe.

4. Geben Sie einen beschreibenden Namen für die neue AAA RADIUS-Servergruppe ein, um eine klare Identifizierung innerhalb Ihrer Netzwerkinfrastruktur sicherzustellen.

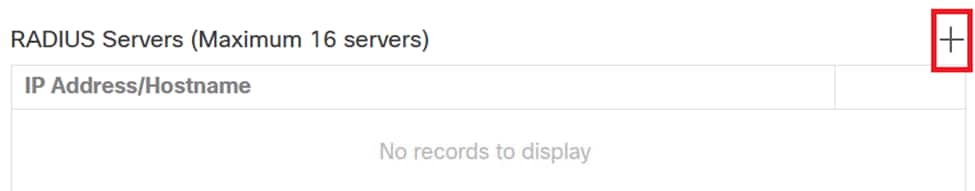

5. Fahren Sie mit dem Hinzufügen eines neuen RADIUS-Servers fort, indem Sie die entsprechende Option in der Gruppenkonfiguration auswählen. RADIUS-Server.

RADIUS-Server.

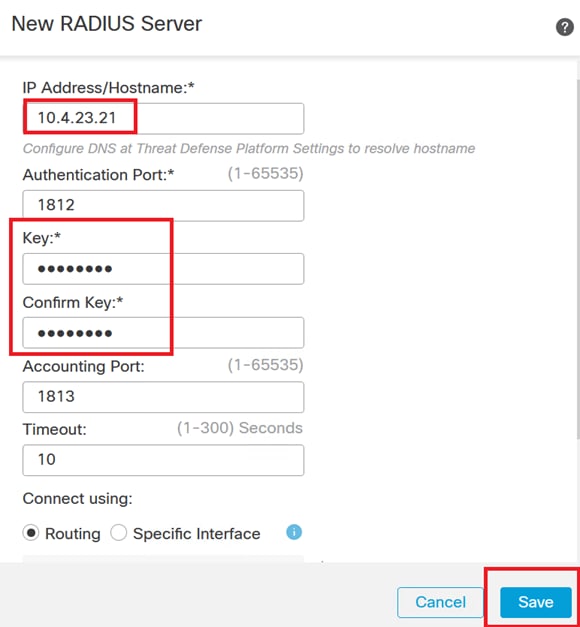

6. Geben Sie die IP-Adresse des RADIUS-Servers ein, und geben Sie den gemeinsamen geheimen Schlüssel ein.

Hinweis: Um eine erfolgreiche RADIUS-Verbindung herzustellen, muss sichergestellt werden, dass dieser geheime Schlüssel sicher mit dem ISE-Server gemeinsam genutzt wird.

Neuer RADIUS-Server.

Neuer RADIUS-Server.

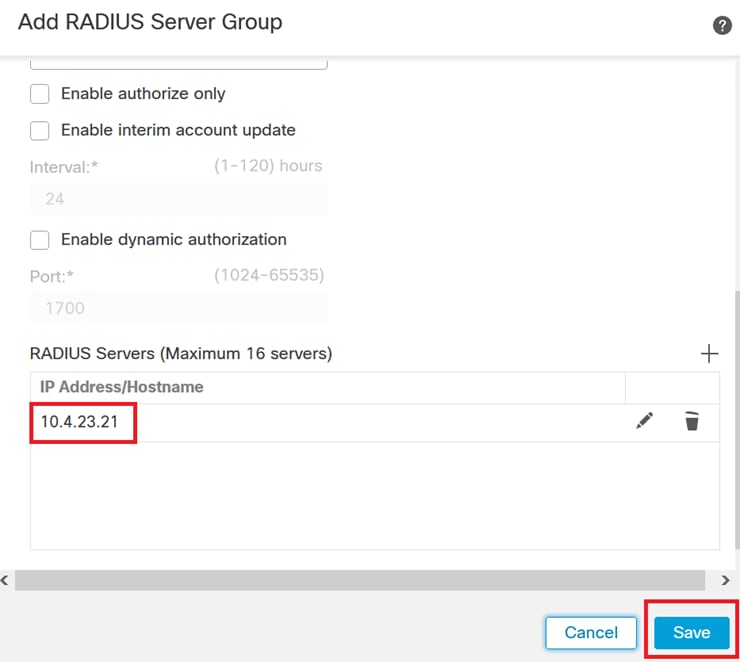

7. Klicken Sie nach der Konfiguration der RADIUS-Serverdetails auf Speichern, um die Einstellungen für die RADIUS-Servergruppe beizubehalten.

Servergruppendetails.

Servergruppendetails.

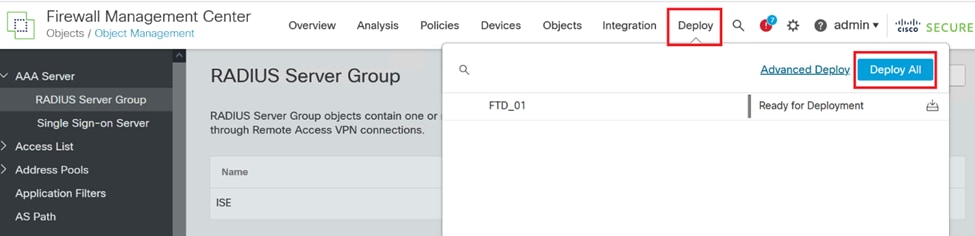

8. Um die Konfiguration des AAA-Servers im gesamten Netzwerk abzuschließen und zu implementieren, navigieren Sie zum Menü Bereitstellen, und wählen Sie dann Alle bereitstellen aus, um die Einstellungen zu übernehmen.

Bereitstellen des AAA-Servers.

Bereitstellen des AAA-Servers.

Konfigurieren Sie das Remote-VPN.

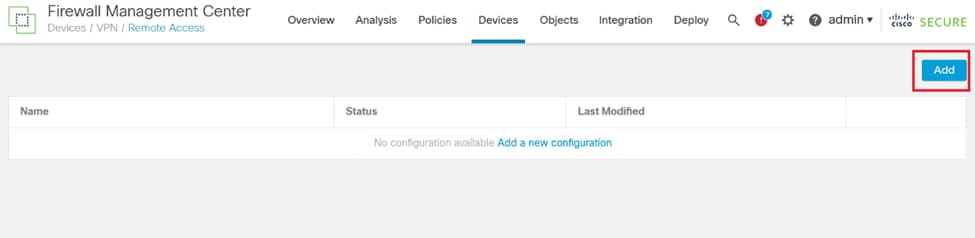

1. Navigieren Sie in der FMC-GUI zu Devices > VPN > Remote Access, um den VPN-Konfigurationsprozess zu starten.

2. Klicken Sie auf die Schaltfläche Hinzufügen, um ein neues VPN-Verbindungsprofil zu erstellen.

VPN-Verbindungsprofil.

VPN-Verbindungsprofil.

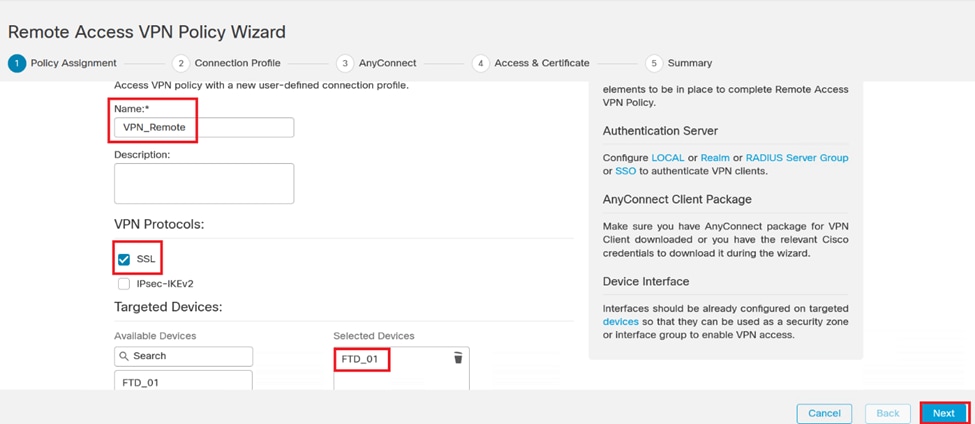

3. Geben Sie einen eindeutigen beschreibenden Namen für das VPN ein, um es in Ihren Netzwerkeinstellungen einfacher zu identifizieren.

4. Wählen Sie die SSL-Option, um eine sichere Verbindung über das SSL VPN-Protokoll sicherzustellen.

5. Wählen Sie aus der Geräteliste das jeweilige FTD-Gerät aus.

VPN-Einstellungen.

VPN-Einstellungen.

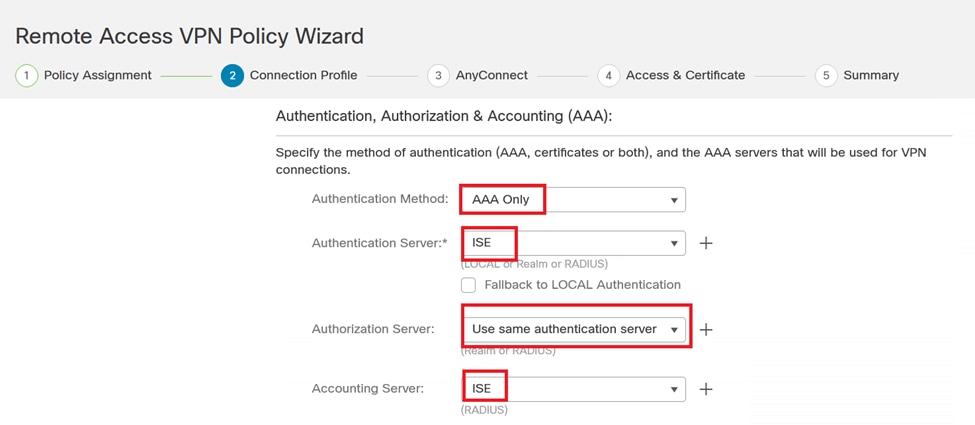

6. Konfigurieren Sie die AAA-Methode, um den PSN-Knoten in den Authentifizierungseinstellungen zu verwenden.

Verbindungsprofil.

Verbindungsprofil.

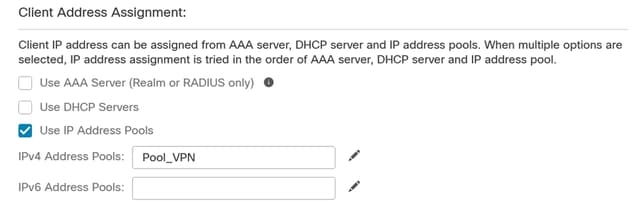

7. Richten Sie eine dynamische IP-Adresszuweisung für VPN ein.

Vorsicht: Zu diesem Beispiel wurde der DHCP-VPN-Pool ausgewählt.

IP-Adresspool.

IP-Adresspool.

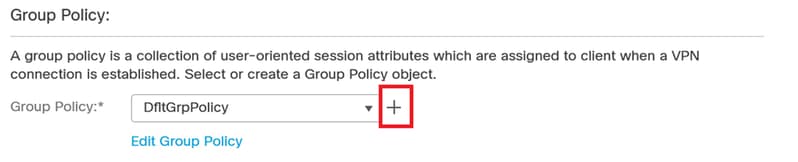

8. Fahren Sie mit dem Erstellen einer neuen Gruppenrichtlinie fort.

Gruppenrichtlinie.

Gruppenrichtlinie.

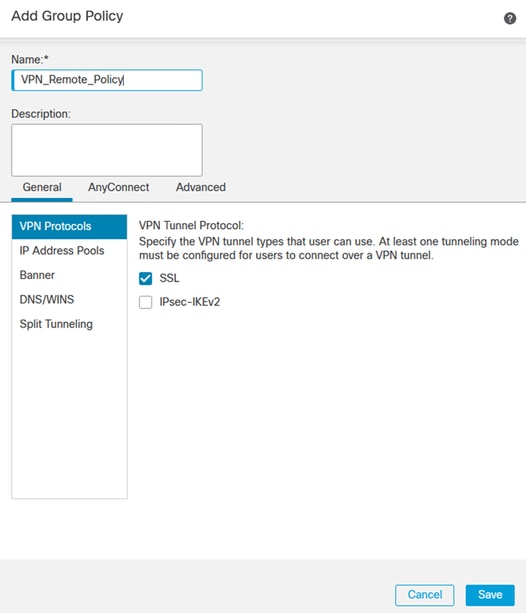

9. Stellen Sie in den Gruppenrichtlinieneinstellungen sicher, dass das SSL-Protokoll ausgewählt ist.

VPN-Protokolle.

VPN-Protokolle.

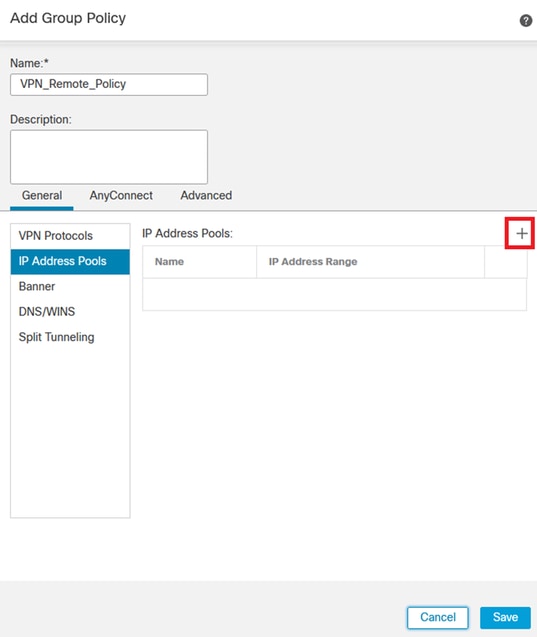

10. Erstellen Sie entweder einen neuen VPN-Pool, oder wählen Sie einen vorhandenen Pool aus, um den Bereich der für VPN-Clients verfügbaren IP-Adressen zu definieren.

VPN-Pool.

VPN-Pool.

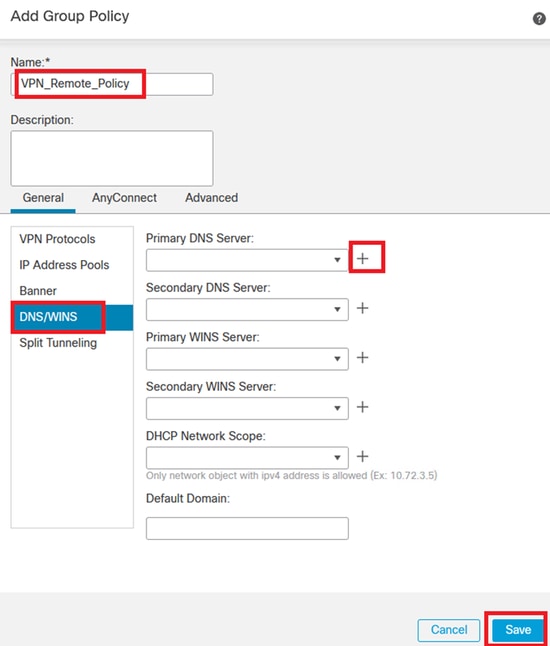

11. Geben Sie die DNS-Serverdetails für die VPN-Verbindung an.

DNS-Einstellungen.

DNS-Einstellungen.

Warnung: Beachten Sie, dass zusätzliche Funktionen wie Banner, Split Tunneling, AnyConnect und Advanced für diese Konfiguration als optional gelten.

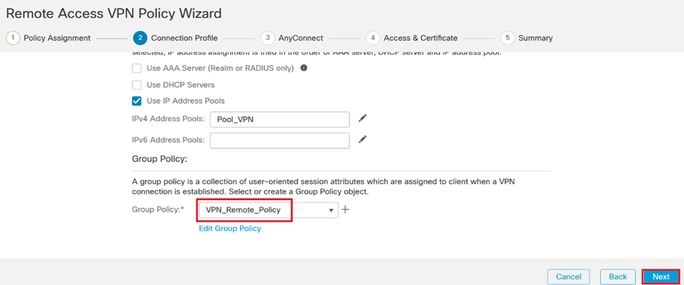

12. Nachdem Sie die erforderlichen Details konfiguriert haben, klicken Sie auf Weiter, um mit der nächsten Phase der Einrichtung fortzufahren.

Gruppenrichtlinie.

Gruppenrichtlinie.

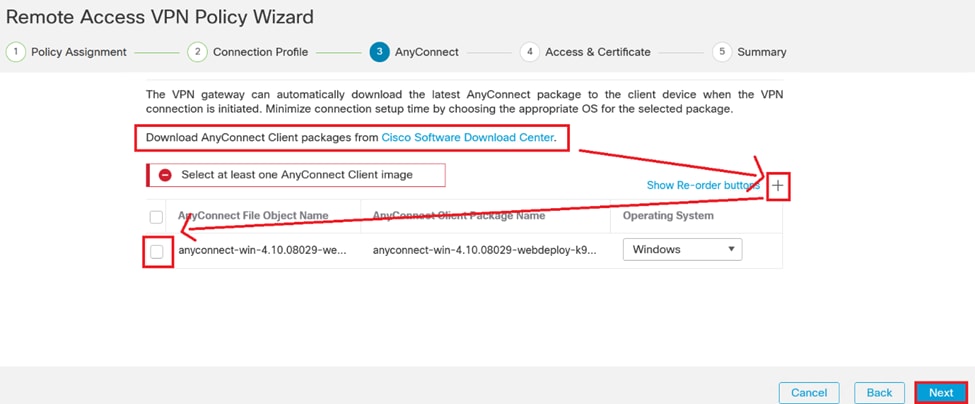

13. Wählen Sie das entsprechende AnyConnect-Paket für die VPN-Benutzer aus. Wenn das erforderliche Paket nicht aufgeführt ist, können Sie das erforderliche Paket zu diesem Zeitpunkt hinzufügen.

Paketinstallation.

Paketinstallation.

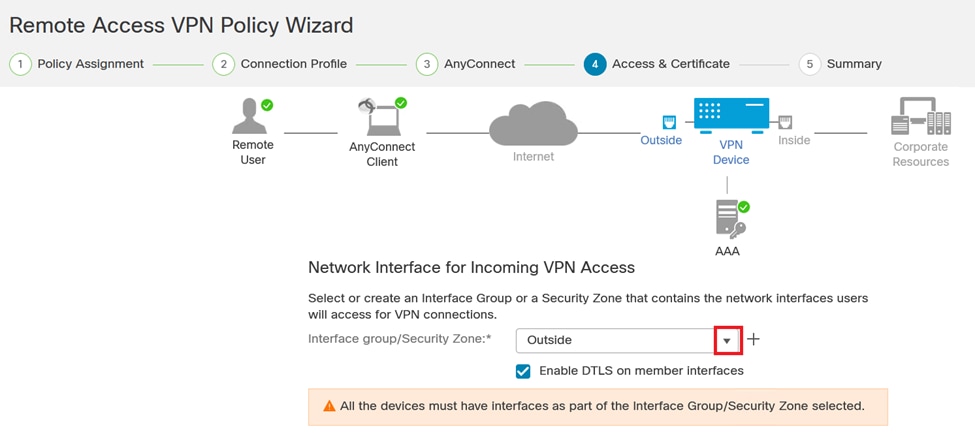

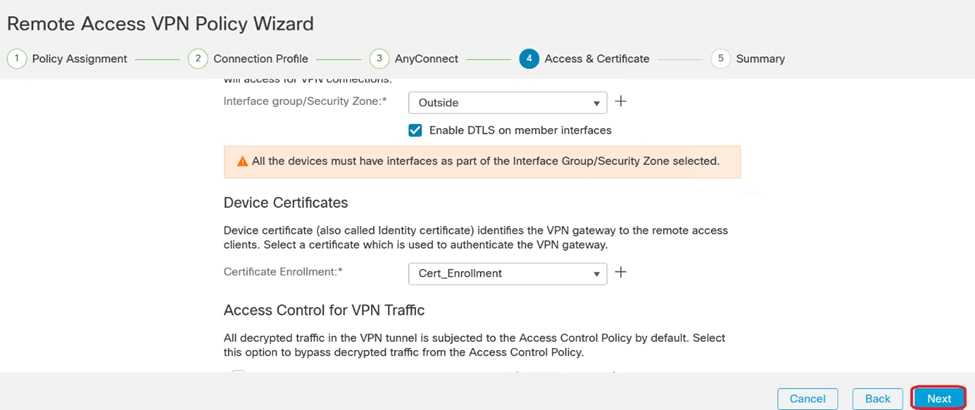

14. Wählen Sie die Netzwerkschnittstelle auf dem FTD-Gerät, in der Sie die VPN-Remote-Funktion aktivieren möchten.

VPN-Schnittstelle

VPN-Schnittstelle

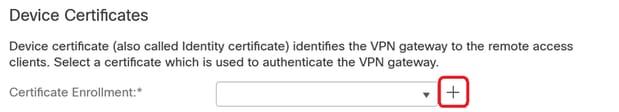

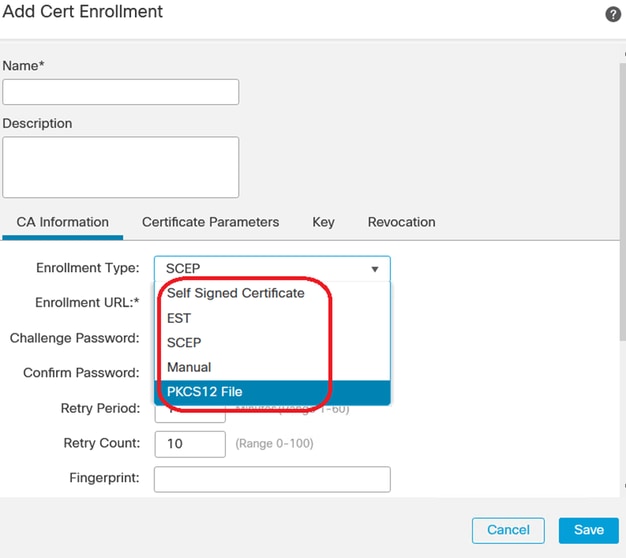

15. Richten Sie einen Zertifikatregistrierungsprozess ein, indem Sie eine der verfügbaren Methoden zum Erstellen und Installieren des Zertifikats auf der Firewall auswählen, was für sichere VPN-Verbindungen entscheidend ist.

Vorsicht: In diesem Leitfaden wurde z. B. ein selbstsigniertes Zertifikat ausgewählt.

Gerätezertifikat.

Gerätezertifikat.

Zertifikatregistrierung.

Zertifikatregistrierung.

16. Klicken Sie nach der Konfiguration der Zertifikatregistrierung auf Weiter.

Übersicht Zugriff und Services

Übersicht Zugriff und Services

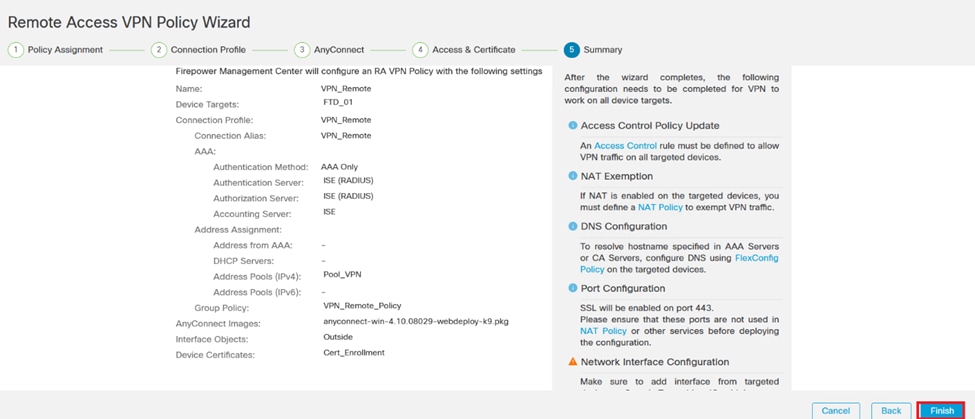

17. Überprüfen Sie die Zusammenfassung aller Konfigurationen, um sicherzustellen, dass sie korrekt sind und der beabsichtigten Konfiguration entsprechen.

Zusammenfassung der VPN-Einstellungen

Zusammenfassung der VPN-Einstellungen

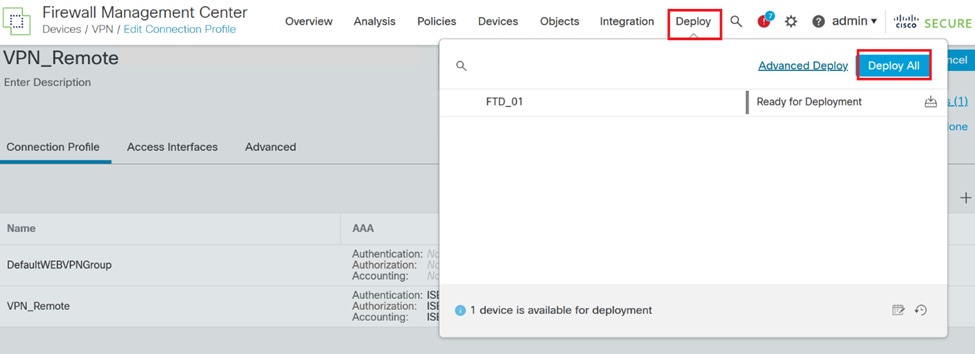

18. Um die VPN-Remotezugriffskonfiguration anzuwenden und zu aktivieren, navigieren Sie zu Deploy > Deploy All (Bereitstellen > Alle bereitstellen) und führen Sie die Bereitstellung für das ausgewählte FTD-Gerät aus.

Bereitstellen der VPN-Einstellungen

Bereitstellen der VPN-Einstellungen

ISE-Konfigurationen

Integrieren Sie DUO als externen Radius-Server.

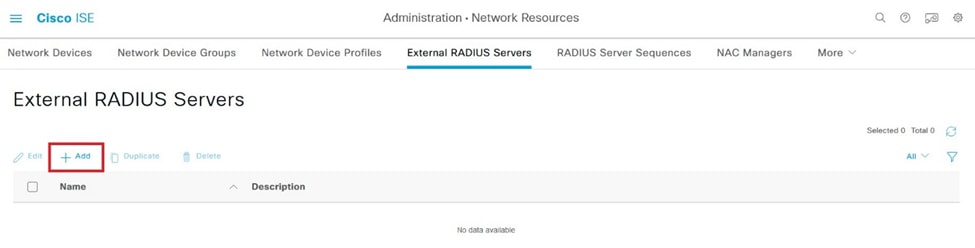

1. Navigieren Sie in der Cisco ISE-Administrationsoberfläche zu Administration > Network Resources > External RADIUS Servers.

2. Klicken Sie auf die Schaltfläche Hinzufügen, um einen neuen externen RADIUS-Server zu konfigurieren.

Externe Radius-Server

Externe Radius-Server

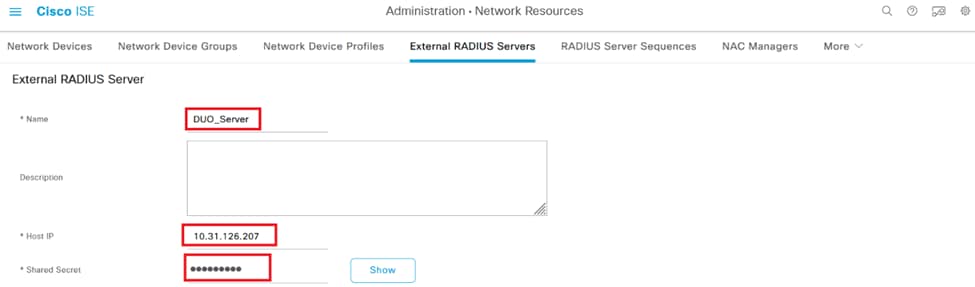

3. Geben Sie einen Namen für den Proxy DUO-Server ein.

4. Geben Sie die richtige IP-Adresse für den Proxy-DUO-Server ein, um eine ordnungsgemäße Kommunikation zwischen der ISE und dem DUO-Server sicherzustellen.

5. Legen Sie den gemeinsamen geheimen Schlüssel fest.

Hinweis: Dieser gemeinsame geheime Schlüssel muss für den Proxy DUO-Server konfiguriert werden, damit eine RADIUS-Verbindung erfolgreich hergestellt werden kann.

6. Wenn Sie alle Details korrekt eingegeben haben, klicken Sie auf Senden, um die neue Proxy DUO Server-Konfiguration zu speichern.

Externe RADIUS-Server

Externe RADIUS-Server

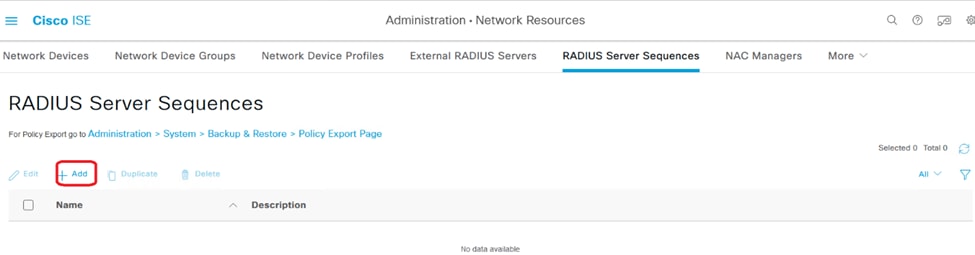

7. Fahren Sie mit Administration > RADIUS Server Sequences fort.

8. Klicken Sie auf Hinzufügen, um eine neue RADIUS-Serversequenz zu erstellen.

RADIUS-Serversequenzen

RADIUS-Serversequenzen

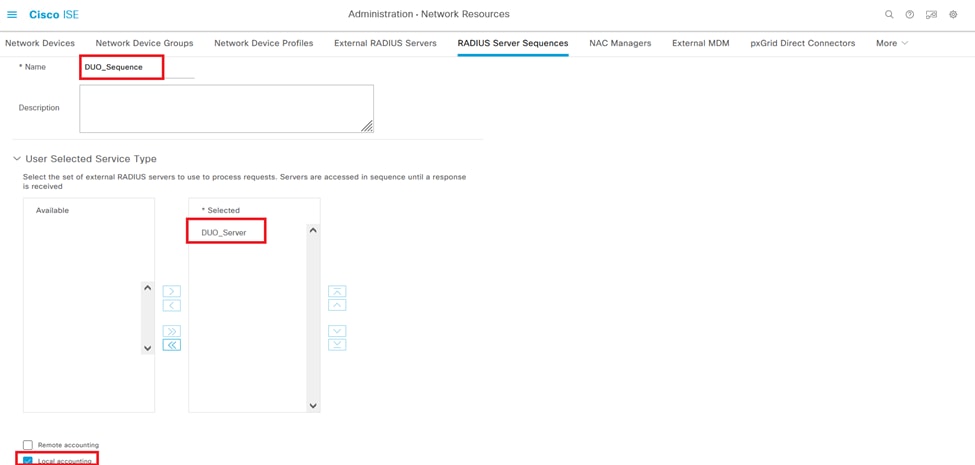

9. Geben Sie einen eindeutigen Namen für die RADIUS-Serversequenz an, um eine einfache Identifizierung zu ermöglichen.

10. Suchen Sie den zuvor konfigurierten DUO RADIUS-Server, der in diesem Handbuch als DUO_Server bezeichnet wird, und verschieben Sie ihn in die ausgewählte Liste auf der rechten Seite, um ihn in die Sequenz aufzunehmen.

11. Klicken Sie auf Senden, um die RADIUS-Serversequenzkonfiguration abzuschließen und zu speichern.

Radius-Serversequenzkonfiguration.

Radius-Serversequenzkonfiguration.

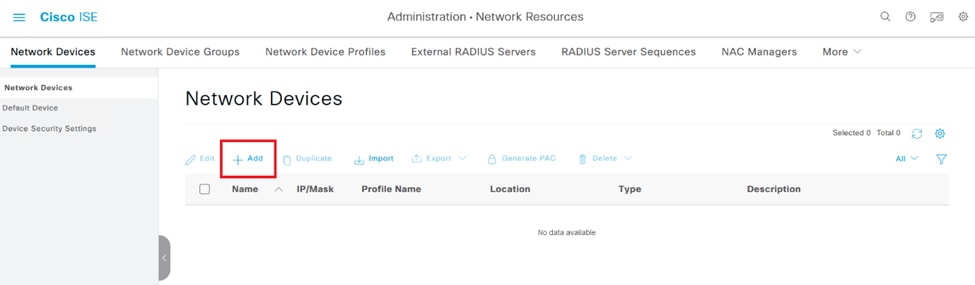

FTD als Netzwerkzugriffsgerät integrieren.

1. Navigieren Sie zum Abschnitt Administration in Ihrer Systemschnittstelle, und wählen Sie von dort Network Resources (Netzwerkressourcen) aus, um auf den Konfigurationsbereich für Netzwerkgeräte zuzugreifen.

2. Sobald Sie sich im Abschnitt "Netzwerkressourcen" befinden, suchen Sie nach der Schaltfläche Hinzufügen, und klicken Sie auf diese Schaltfläche, um das Hinzufügen eines neuen Netzwerkzugriffsgeräts zu initiieren.

Netzwerkzugriffsgeräte.

Netzwerkzugriffsgeräte.

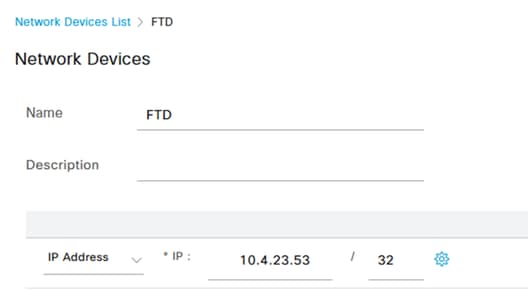

3. Geben Sie in die angezeigten Felder den Namen des Netzwerkzugriffsgeräts ein, um das Gerät in Ihrem Netzwerk zu identifizieren.

4. Fahren Sie mit der Angabe der IP-Adresse des FTD-Geräts (Firepower Threat Defense) fort.

5. Geben Sie den Schlüssel ein, der zuvor während der Einrichtung des FMC (FirePOWER MANAGEMENT CENTER) eingerichtet wurde. Dieser Schlüssel ist für die sichere Kommunikation zwischen Geräten unerlässlich.

6. Schließen Sie den Prozess durch Klicken auf die Schaltfläche Senden ab.

FTD wird als NAD hinzugefügt.

FTD wird als NAD hinzugefügt.

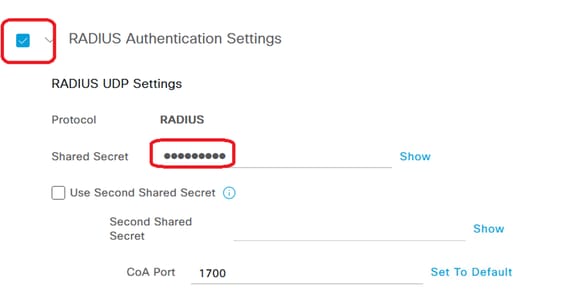

RADIUS-Einstellungen

RADIUS-Einstellungen

DUO-Konfigurationen

DUO-Proxy-Installation.

Rufen Sie den DUO Proxy Download- und Installationshandbuch auf, indem Sie auf den nächsten Link klicken:

https://duo.com/docs/authproxy-reference

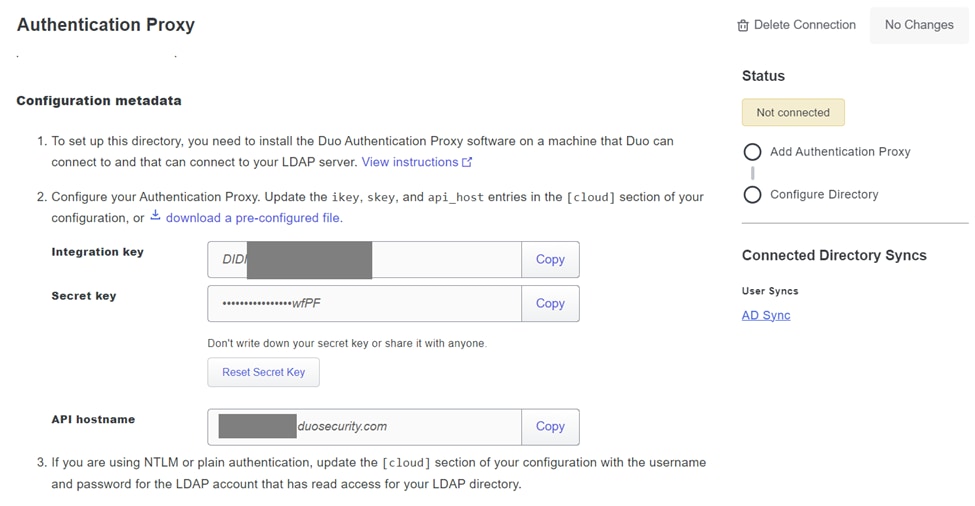

Integration von DUO Proxy mit ISE und DUO Cloud.

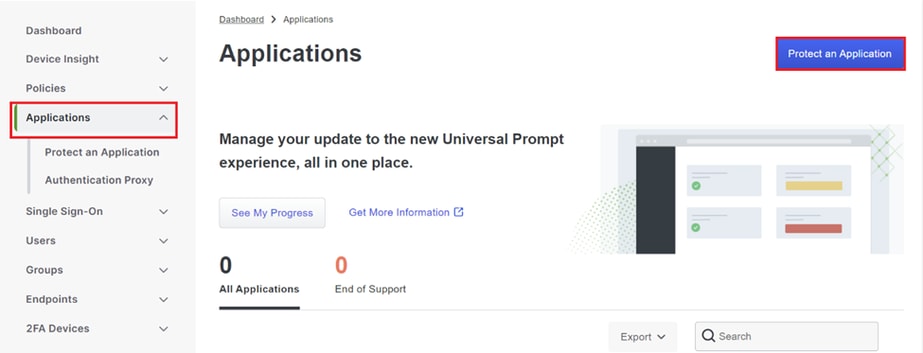

1. Melden Sie sich mit Ihren Anmeldeinformationen auf der DUO Security-Website unter https://duo.com/ an.

2. Navigieren Sie zum Abschnitt "Anwendungen", und wählen Sie "Anwendung schützen" aus, um fortzufahren.

DUO-Anwendungen

DUO-Anwendungen

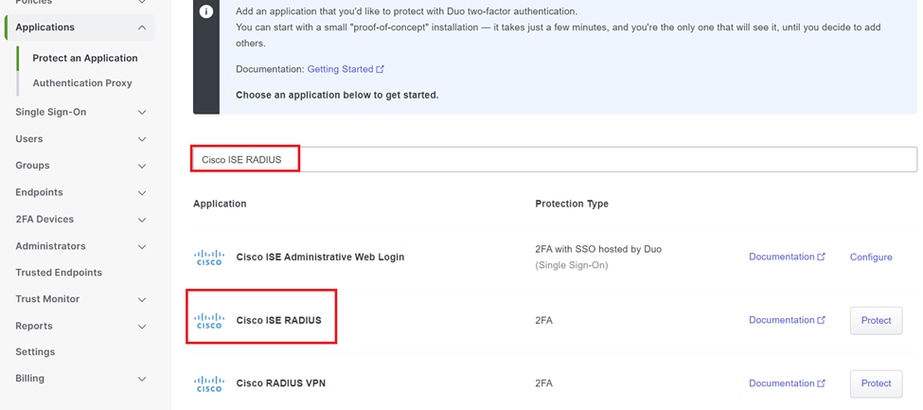

3. Suchen Sie in der Liste nach der Option "Cisco ISE RADIUS", und klicken Sie auf Schützen, um sie Ihren Anwendungen hinzuzufügen.

ISE RADIUS-Option

ISE RADIUS-Option

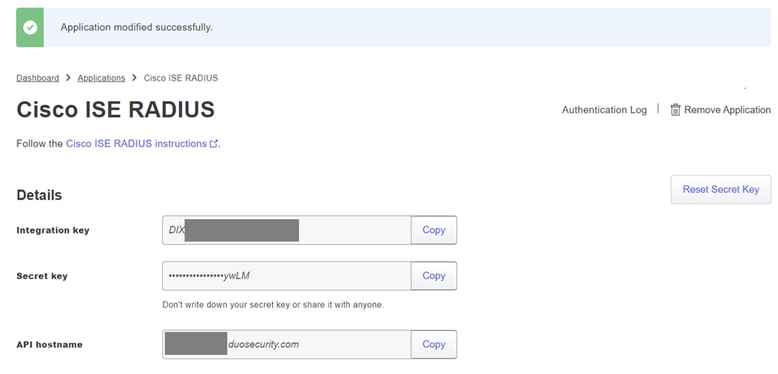

4. Nach dem erfolgreichen Hinzufügen, werden Sie die Details der DUO-Anwendung zu sehen. Blättern Sie nach unten, und klicken Sie auf Speichern.

5. Kopieren Sie den bereitgestellten Integrationsschlüssel, den geheimen Schlüssel und den API-Hostnamen. Diese sind für die nächsten Schritte von entscheidender Bedeutung.

ISE-Serverdetails

ISE-Serverdetails

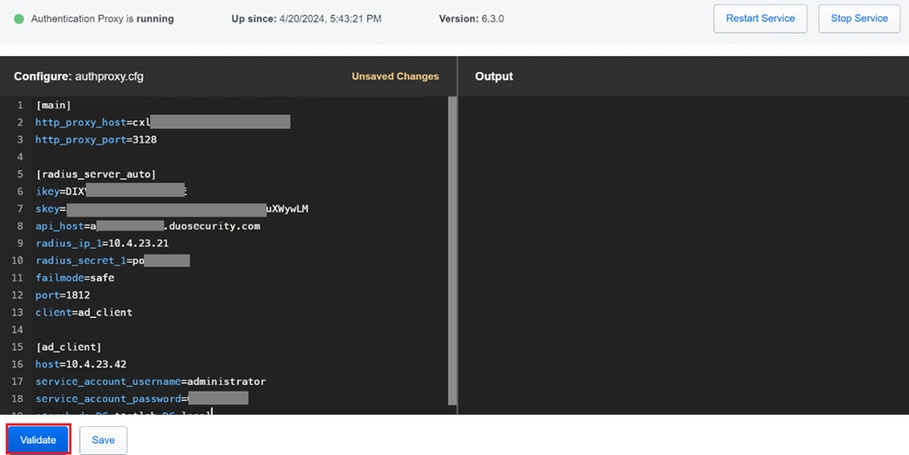

6. Starten Sie den DUO Proxy Manager auf Ihrem System, um mit dem Setup fortzufahren.

DUO-Proxy-Manager

DUO-Proxy-Manager

7. (Optional) Wenn Ihr DUO Proxy Server eine Proxy-Konfiguration benötigt, um eine Verbindung zur DUO Cloud herzustellen, geben Sie die folgenden Parameter ein:

[main]

http_proxy_host=<Proxy IP Address or FQDN >

http_proxy_port=<port>

Vorsicht: Stellen Sie sicher, dass Sie und mit Ihren tatsächlichen Proxy-Details ersetzen.

8. Verwenden Sie jetzt die zuvor kopierten Informationen, um die Integrationskonfiguration abzuschließen.

[radius_server_auto]

ikey=<integration key>

skey=<secret key>

api_host=<API hostname>

radius_ip_1=<ISE IP address>

radius_secret_1=<secret key configured in the external RADIUS server section>

failmode=safe

port=1812

client=ad_client

Tipp: Die Zeile client=ad_client gibt an, dass sich der DUO-Proxy über ein Active Directory-Konto authentifiziert. Stellen Sie sicher, dass diese Informationen richtig sind, um die Synchronisierung mit Active Directory abzuschließen.

Integration von DUO mit Active Directory

1. Integrieren Sie den DUO-Authentifizierungsproxy in Ihr Active Directory.

[ad_client]

host=<AD IP Address>

service_account_username=<service_account_username>

service_account_password=<service_account_password>

search_dn=DC=<domain>,DC=<TLD>

2. Treten Sie Ihrem Active Directory mit DUO Cloud-Services bei. Melden Sie sich bei https://duo.com/ an.

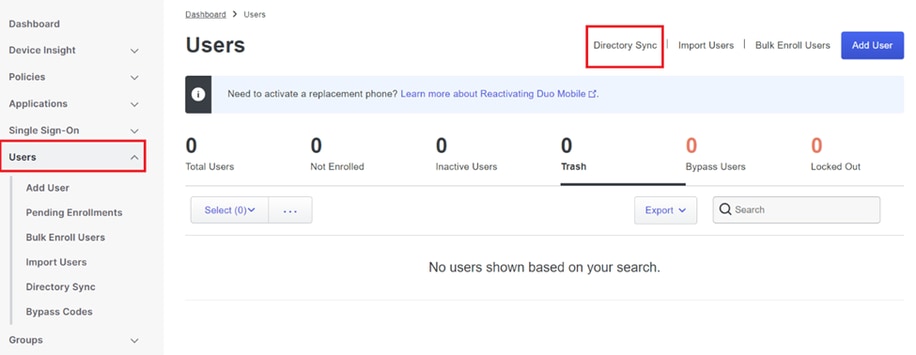

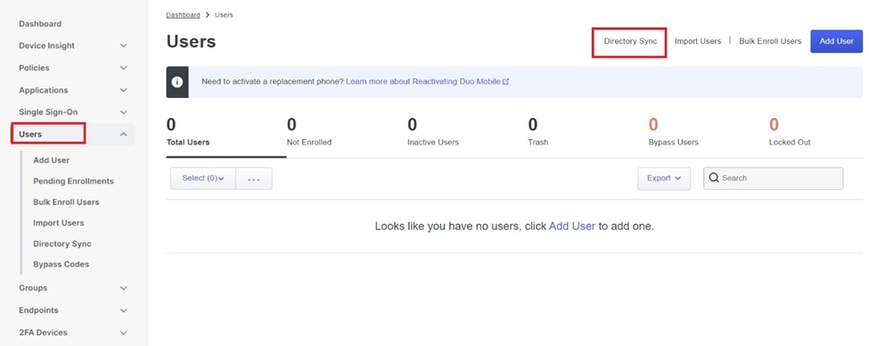

3. Navigieren Sie zu "Benutzer", und wählen Sie "Verzeichnissynchronisierung", um die Synchronisierungseinstellungen zu verwalten.

Verzeichnissynchronisierung

Verzeichnissynchronisierung

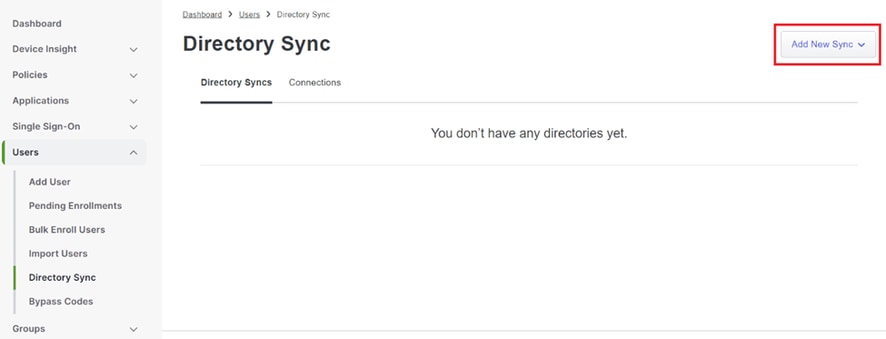

4. Klicken Sie auf "Neue Synchronisierung hinzufügen" und wählen Sie "Active Directory" aus den bereitgestellten Optionen.

Neue Synchronisierung hinzufügen

Neue Synchronisierung hinzufügen

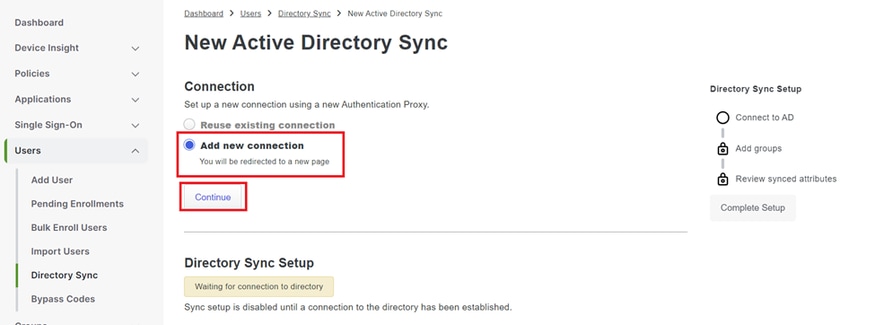

5. Wählen Sie Neue Verbindung hinzufügen und klicken Sie auf Weiter.

Hinzufügen eines neuen Active Directory

Hinzufügen eines neuen Active Directory

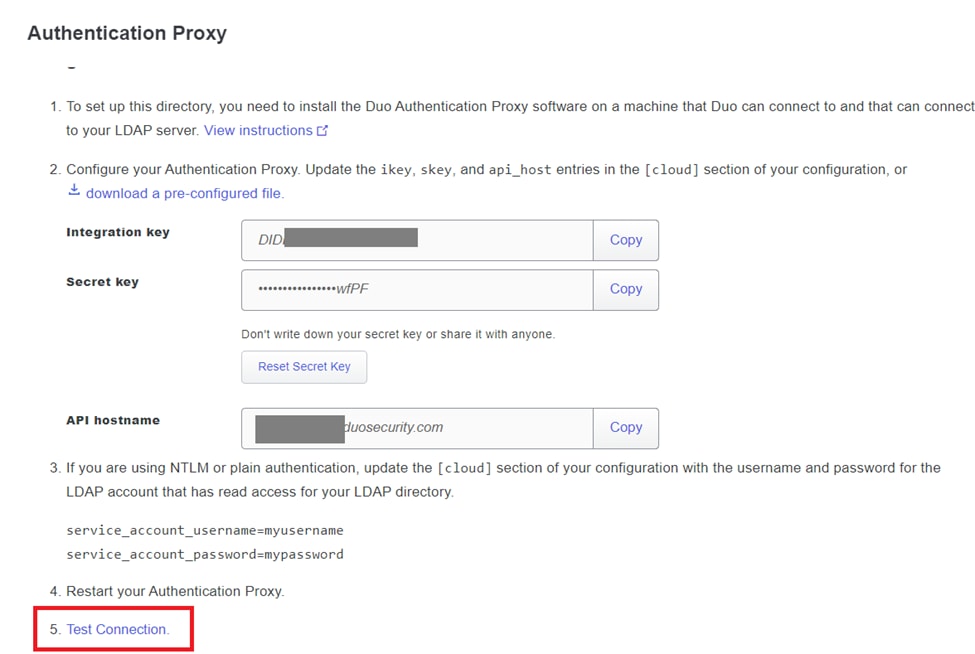

6. Kopieren Sie den generierten Integrationsschlüssel, den geheimen Schlüssel und den API-Hostnamen.

Details zum Authentifizierungsproxy

Details zum Authentifizierungsproxy

7. Kehren Sie zur Konfiguration des DUO-Authentifizierungsproxys zurück, und konfigurieren Sie den Abschnitt [cloud] mit den neuen Parametern, die Sie erhalten haben, sowie den Anmeldeinformationen für das Dienstkonto eines Active Directory-Administrators:

[cloud]

ikey=<integration key>

skey=<secret key>

api_host=<API hostname>

service_account_username=<your domain>\<service_account_username>

service_account_password=<service_account_password>

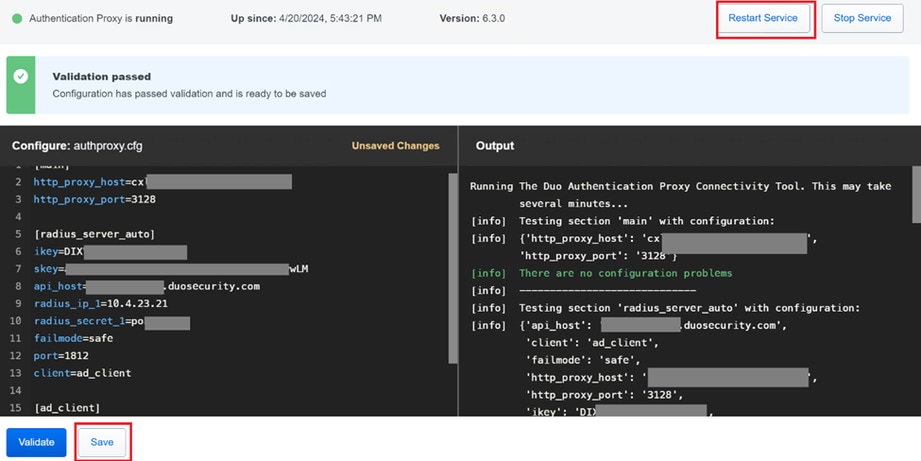

8. Validieren Sie Ihre Konfiguration, indem Sie die Option "validieren" auswählen, um sicherzustellen, dass alle Einstellungen korrekt sind.

Konfiguration von Proxy DUO.

Konfiguration von Proxy DUO.

9. Speichern Sie nach der Validierung Ihre Konfiguration, und starten Sie den DUO-Authentifizierungsproxy-Dienst neu, um die Änderungen zu übernehmen.

Option "Service neu starten".

Option "Service neu starten".

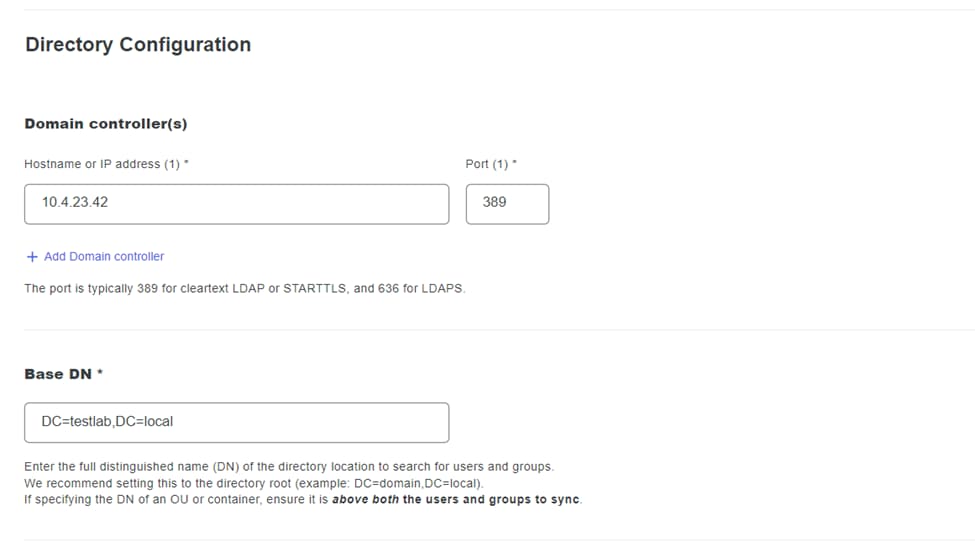

10. Geben Sie im DUO-Verwaltungs-Dashboard die IP-Adresse des Active Directory-Servers zusammen mit der Basis-DN für die Benutzersynchronisierung ein.

Verzeichniseinstellungen

Verzeichniseinstellungen

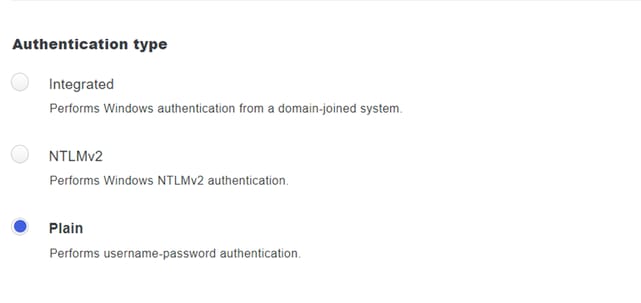

11. Wählen Sie die Option Plain (Einfach), um das System für eine Nicht-NTLMv2-Authentifizierung zu konfigurieren.

Authentifizierungstyp.

Authentifizierungstyp.

12. Speichern Sie Ihre neuen Einstellungen, um sicherzustellen, dass die Konfiguration aktualisiert wird.

Speicheroption

Speicheroption

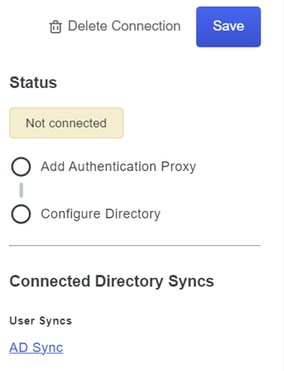

13. Verwenden Sie die "Testverbindung"-Funktion, um sicherzustellen, dass der DUO Cloud-Service mit Ihrem Active Directory kommunizieren kann.

Verbindungsoption testen.

Verbindungsoption testen.

14. Bestätigen Sie, dass der Active Directory-Status als "Verbunden" angezeigt wird, was auf eine erfolgreiche Integration hinweist.

Status erfolgreich.

Status erfolgreich.

Exportieren von Benutzerkonten aus Active Directory (AD) über die DUO Cloud

1. Navigieren Sie zu Users > Directory Sync (Benutzer > Verzeichnissynchronisierung) im Duo Admin-Bereich, um nach den Einstellungen zu suchen, die sich auf die Verzeichnissynchronisierung mit Active Directory beziehen.

Benutzerliste.

Benutzerliste.

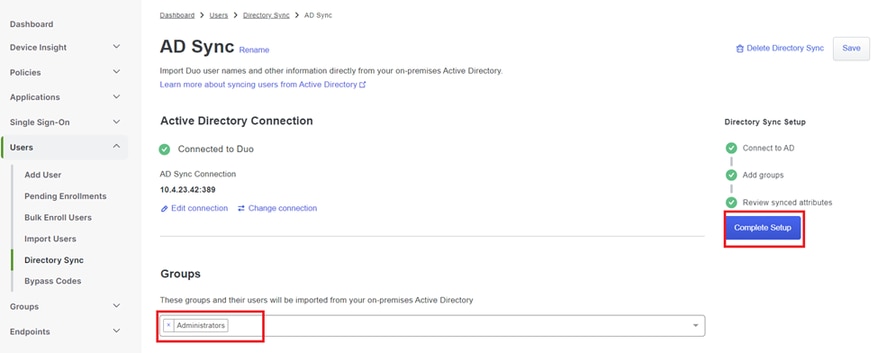

2. Wählen Sie die Active Directory-Konfiguration, die Sie verwalten möchten.

3. Identifizieren Sie in den Konfigurationseinstellungen die Gruppen in Active Directory, die Sie mit der Duo Cloud synchronisieren möchten, und wählen Sie diese aus. Verwenden Sie die Filteroptionen für Ihre Auswahl.

4. Klicken Sie auf Setup abschließen.

AD-Synchronisierung.

AD-Synchronisierung.

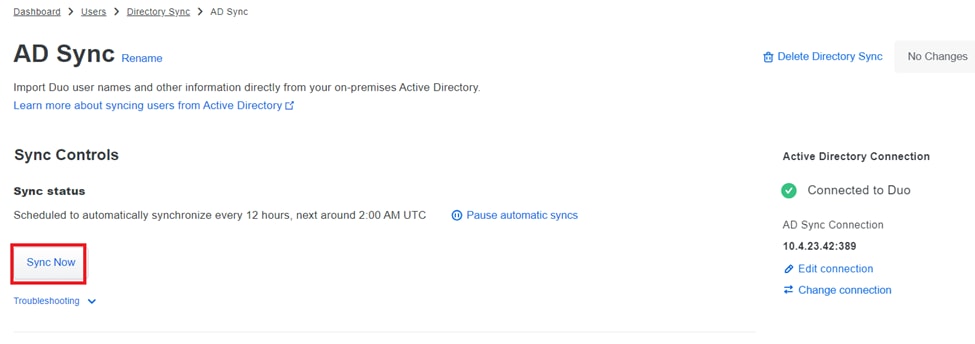

5. Um die Synchronisierung sofort zu starten, klicken Sie auf Jetzt synchronisieren. Dadurch werden die Benutzerkonten der angegebenen Gruppen in Active Directory in die Duo Cloud exportiert, sodass sie in der Duo Sicherheitsumgebung verwaltet werden können.

Starten der Synchronisierung

Starten der Synchronisierung

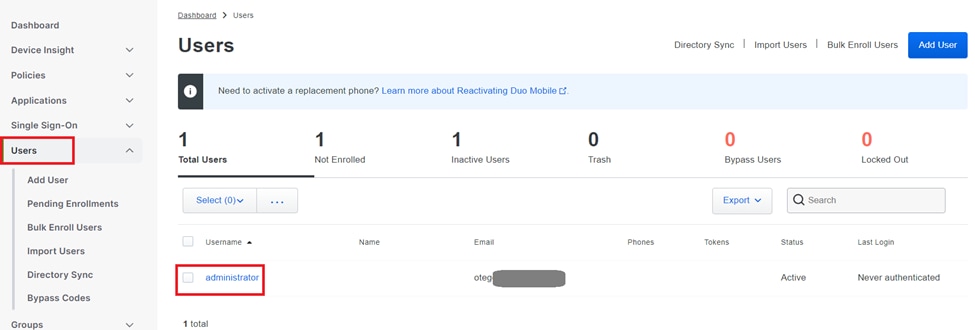

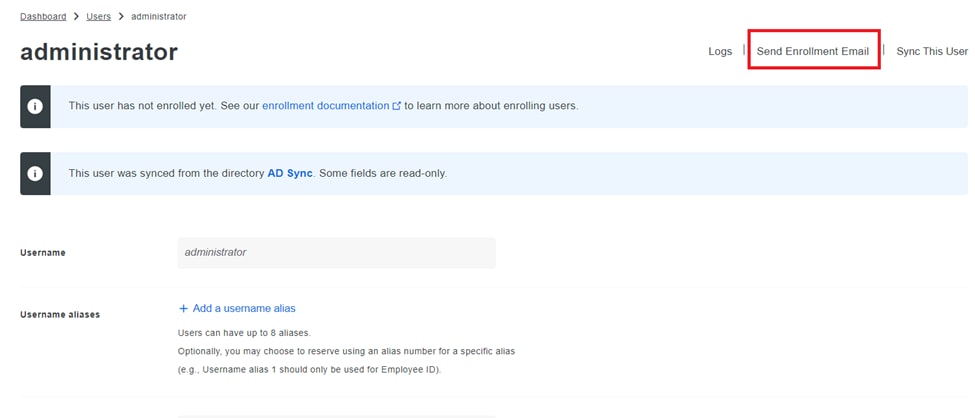

Registrieren Sie Benutzer in der Cisco DUO Cloud.

Die Registrierung von Benutzern ermöglicht die Identitätsüberprüfung mithilfe verschiedener Methoden, z. B. Codezugriff, DUO-Push, SMS-Codes und Token.

1. Navigieren Sie zum Abschnitt Benutzer im Cisco Cloud-Dashboard.

2. Suchen Sie das Konto des Benutzers, den Sie registrieren möchten, und wählen Sie es aus.

Benutzerkontenliste.

Benutzerkontenliste.

3. Klicken Sie auf die Schaltfläche E-Mail-Anmeldung senden, um den Anmeldeprozess zu starten.

Anmeldung per E-Mail.

Anmeldung per E-Mail.

4. Überprüfen Sie den E-Mail-Posteingang, und öffnen Sie die Einladung zur Registrierung, um den Authentifizierungsprozess abzuschließen.

Weitere Informationen zum Registrierungsprozess finden Sie in den folgenden Ressourcen:

- Leitfaden zur allgemeinen Anmeldung: https://guide.duo.com/universal-enrollment

- Leitfaden zur Registrierung: https://guide.duo.com/traditional-enrollment

Verfahren zur Konfigurationsvalidierung.

Validieren Sie die folgenden Schritte, um sicherzustellen, dass Ihre Konfigurationen korrekt und betriebsbereit sind:

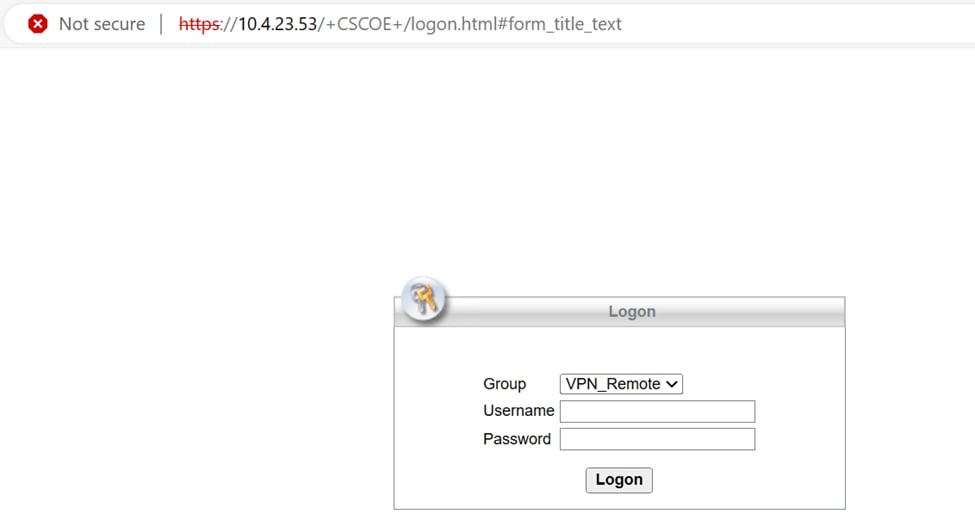

1. Starten Sie einen Webbrowser, und geben Sie die IP-Adresse des Firepower Threat Defense (FTD)-Geräts ein, um auf die VPN-Schnittstelle zuzugreifen.

VPN-Anmeldung.

VPN-Anmeldung.

2. Geben Sie auf Aufforderung Ihren Benutzernamen und Ihr Kennwort ein.

Hinweis: Die Anmeldeinformationen gehören zu den Active Directory-Konten.

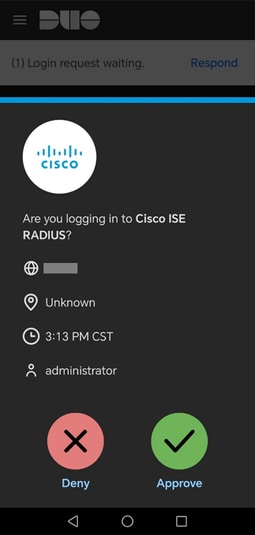

3. Wenn Sie eine DUO-Push-Benachrichtigung erhalten, genehmigen Sie diese mithilfe der DUO Mobile-Software, um den Validierungsprozess fortzusetzen.

DUO-Push

DUO-Push

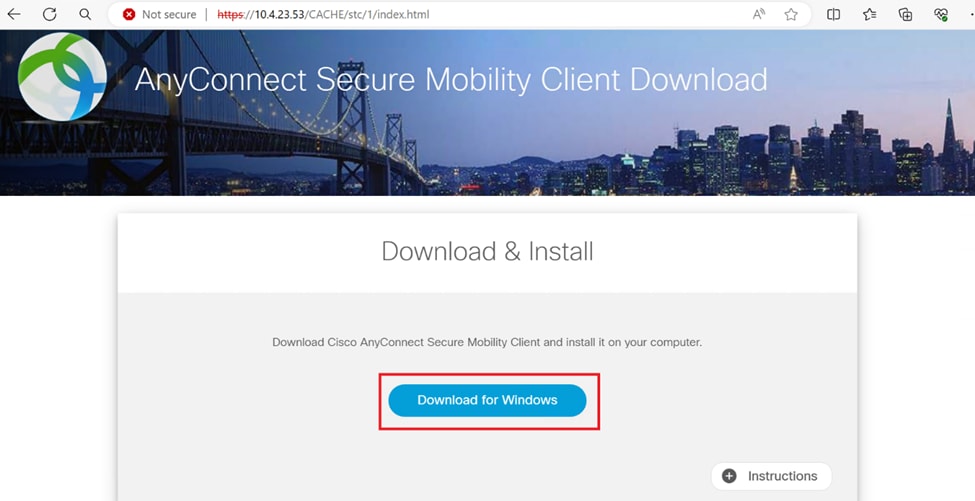

4. Suchen Sie nach dem für Windows-Systeme geeigneten Cisco AnyConnect VPN Client Package, und laden Sie es herunter.

Herunterladen und installieren

Herunterladen und installieren

5. Führen Sie die heruntergeladene AnyConnect-Installationsdatei aus, und fahren Sie fort, um die Anweisungen des Installationsprogramms auf Ihrem Windows-Gerät auszuführen.

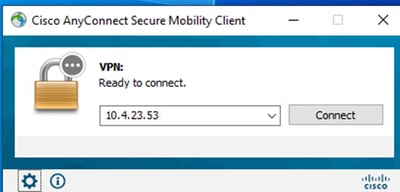

6. Öffnen Sie die Cisco AnyConnect Secure Mobility Client-Software. Stellen Sie eine Verbindung zum VPN her, indem Sie die IP-Adresse des FTD-Geräts eingeben.

AnyConnect-Software.

AnyConnect-Software.

7. Geben Sie auf Aufforderung Ihre VPN-Zugangsdaten ein, und autorisieren Sie die DUO-Push-Benachrichtigung erneut, um Ihre Verbindung zu authentifizieren.

DUO-Push

DUO-Push

VPN-Verbindung erfolgreich.

VPN-Verbindung erfolgreich.

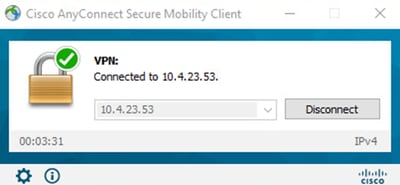

8. Gehen Sie zu Operations > RADIUS > Livelogs, um die Echtzeitaktivität zu überwachen und die ordnungsgemäße Verbindung zu überprüfen, und greifen Sie auf die Live-Protokolle in der Cisco Identity Services Engine (ISE) zu.

ISE-Livelogs.

ISE-Livelogs.

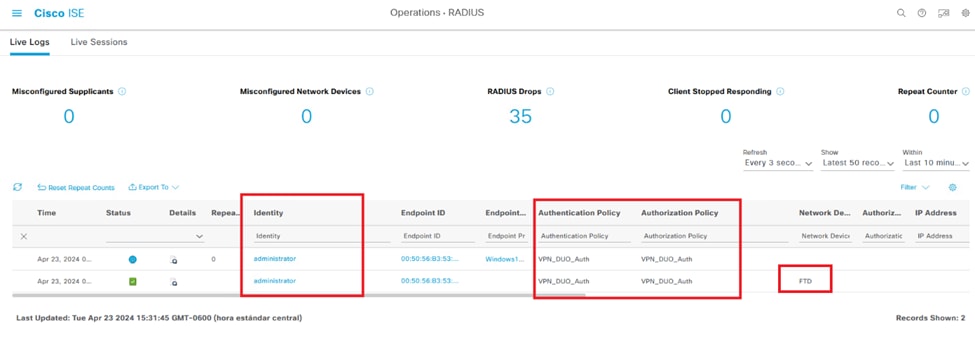

9. Gehen Sie zu Reports > Authentication logs, um die Authentifizierungsprotokolle im DUO Admin Panel zu überprüfen, um erfolgreiche Verifizierungen zu bestätigen.

Authentifizierungsprotokolle

Authentifizierungsprotokolle

Häufige Probleme.

Arbeitsszenario.

Bevor Sie sich mit bestimmten Fehlern im Zusammenhang mit dieser Integration befassen, ist es wichtig, das allgemeine Arbeitsszenario zu verstehen.

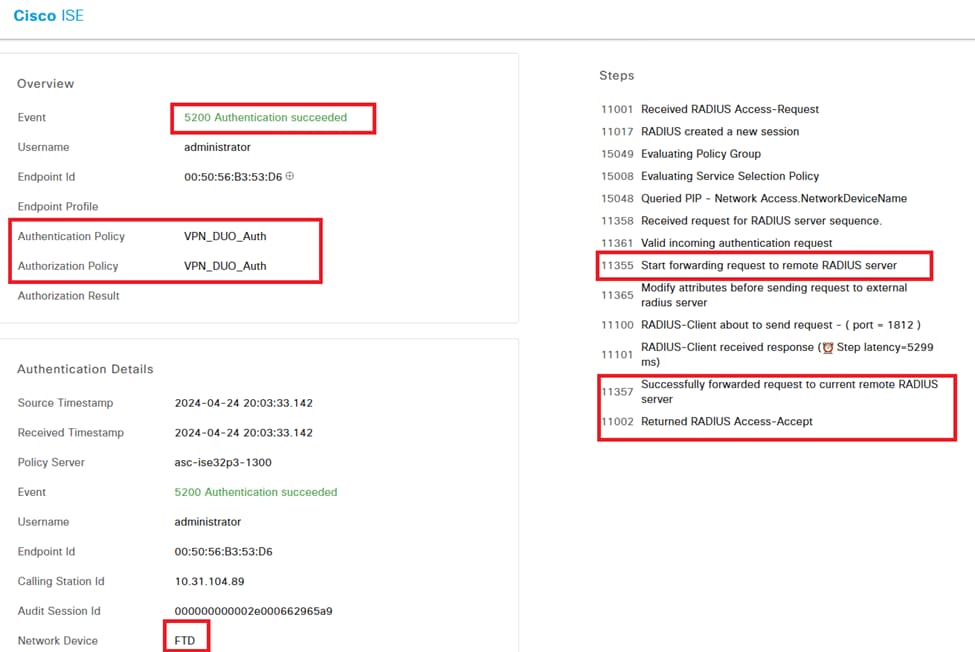

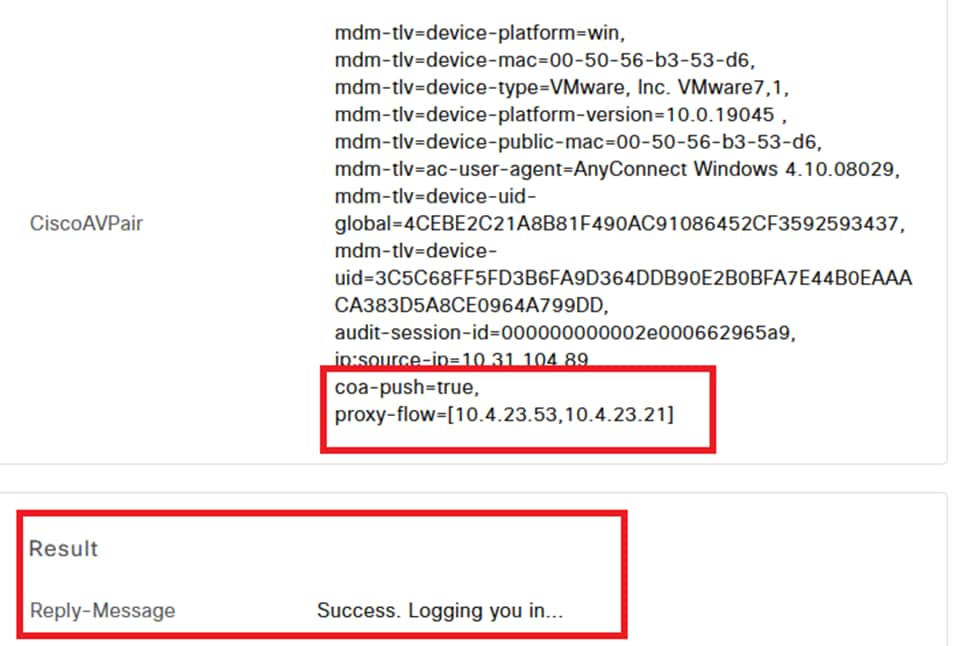

In den ISE-Livelogs können wir bestätigen, dass die ISE die RADIUS-Pakete an den DUO-Proxy weitergeleitet hat. Sobald der Benutzer den DUO-Push akzeptiert hat, wurde der RADIUS Access Accept vom DUO-Proxy-Server empfangen.

Authentifizierung erfolgreich durchführen.

Authentifizierung erfolgreich durchführen.

Ergebnis erfolgreich.

Ergebnis erfolgreich.

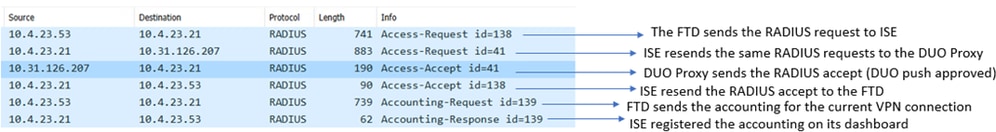

Eine Paketerfassung von der ISE-Seite zeigt die nächsten Informationen an:

ISE-Paketerfassung

ISE-Paketerfassung

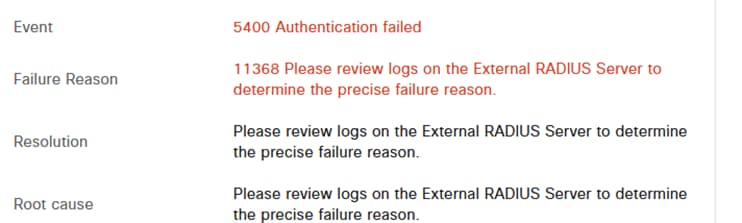

Fehler11368 Überprüfen Sie die Protokolle auf dem externen RADIUS-Server, um den genauen Grund für den Fehler zu ermitteln.

Fehler 11368.

Fehler 11368.

Fehlerbehebung:

- Vergewissern Sie sich, dass der gemeinsame geheime RADIUS-Schlüssel in der ISE mit dem konfigurierten Schlüssel im FMC übereinstimmt.

1. Öffnen Sie die ISE-GUI.

2. Administration > Network Resources > Network Devices.

3. Wählen Sie den DUO-Proxy-Server.

4. Klicken Sie neben dem gemeinsamen geheimen Schlüssel auf "Anzeigen", um den Schlüssel im Nur-Text-Format anzuzeigen.

5. Öffnen Sie die FMC-GUI.

6. Objekte > Objektverwaltung > AAA-Server > RADIUS-Servergruppe.

7. Wählen Sie den ISE-Server aus.

8. Geben Sie den geheimen Schlüssel erneut ein.

- Überprüfen der Active Directory-Integration in DUO

1. Öffnen Sie den DUO Authentication Proxy Manager.

2. Bestätigen Sie den Benutzer und das Kennwort im Abschnitt [ad_client].

3. Klicken Sie auf Validieren, um zu bestätigen, dass die aktuellen Anmeldeinformationen korrekt sind.

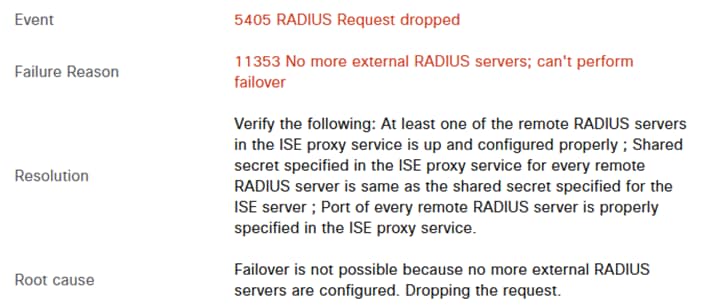

Fehler 1353 Keine externen RADIUS-Server mehr; Failover kann nicht durchgeführt werden

Fehler 11353.

Fehler 11353.

Fehlerbehebung:

- Vergewissern Sie sich, dass der gemeinsame geheime RADIUS-Schlüssel in der ISE mit dem konfigurierten Schlüssel im DUO-Proxy-Server übereinstimmt.

1. Öffnen Sie die ISE-GUI.

2. Administration > Network Resources > Network Devices.

3. Wählen Sie den DUO-Proxy-Server.

4. Klicken Sie neben dem gemeinsamen geheimen Schlüssel auf "Anzeigen", um den Schlüssel im Nur-Text-Format anzuzeigen.

5. Öffnen Sie den DUO Authentication Proxy Manager.

6. Überprüfen Sie den Abschnitt [radius_server_auto], und vergleichen Sie den gemeinsamen geheimen Schlüssel.

Die RADIUS-Sitzungen werden nicht in den ISE-Live-Protokollen angezeigt.

Fehlerbehebung:

- Überprüfen der DUO-Konfiguration

1. Öffnen Sie den DUO Authentication Proxy Manager.

2. Überprüfen Sie die ISE-IP-Adresse im Abschnitt [radius_server_auto].

- Überprüfen der FMC-Konfiguration

1. Öffnen Sie die FMC-GUI.

2. Gehen Sie zu Objekte > Objektverwaltung > AAA-Server > RADIUS-Servergruppe.

3. Wählen Sie den ISE-Server aus.

4. Überprüfen der ISE-IP-Adresse

- Nehmen Sie eine Paketerfassung in der ISE vor, um den Empfang der RADIUS-Pakete zu bestätigen.

1. Gehen Sie zu Operationen > Fehlerbehebung > Diagnosetools > TCP-Dump

Zusätzliche Fehlerbehebung.

- Aktivieren Sie die nächsten Komponenten im PSN als Debugging:

Policy-Engine

Port-JNI

Laufzeit-AAA

Weitere Fehlerbehebungen im DUO Authentication Proxy Manager finden Sie über den folgenden Link:

https://help.duo.com/s/article/1126?language=en_US

DUO-Vorlage.

Mit der nächsten Vorlage können Sie die Konfiguration Ihres DUO-Proxy-Servers abschließen.

[main] <--- OPTIONAL

http_proxy_host=<Proxy IP address or FQDN>

http_proxy_port=<Proxy port>

[radius_server_auto]

ikey=xxxxxxxxxxxxxx

skey=xxxxxxxxxxxxxxxxxxxxxxxxxxxxx

api_host=xxxxxxxxxxxxxxxxxxx

radius_ip_1=<PSN IP Address>

radius_secret_1=xxxxxxxxx

failmode=safe

port=1812

client=ad_client

[ad_client]

host=<AD IP Address>

service_account_username=xxxxxxxx

service_account_password=xxxxxxxxxx

search_dn=DC=xxxxxx,DC=xxxx

[cloud]

ikey=xxxxxxxxxxxxxxxxxx

skey=xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

api_host=xxxxxxxxxxxxxxxxxx

service_account_username=<your domain\username>

service_account_password=xxxxxxxxxxxxxRevisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

2.0 |

25-Jul-2024 |

Erstveröffentlichung |

1.0 |

25-Jul-2024 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Oscar de Jesus Tegoma Aguilar

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback