Veröffentlichen von Zertifikatsperrlisten für ISE auf einem Microsoft CA Server-Konfigurationsbeispiel

Inhalt

Einleitung

In diesem Dokument wird die Konfiguration eines Microsoft Certificate Authority (CA)-Servers beschrieben, der Internetinformationsdienste (IIS) ausführt, um Zertifikatsperrlisten-Updates (Certificate Revocation List, CRL) zu veröffentlichen. Außerdem wird erläutert, wie Sie die Cisco Identity Services Engine (ISE) (Version 1.1 und höher) konfigurieren, um die Updates zur Verwendung bei der Zertifikatsvalidierung abzurufen. Die ISE kann so konfiguriert werden, dass sie Zertifikatsperrlisten für die verschiedenen Zertifizierungsstellen-Stammzertifikate abruft, die sie bei der Zertifikatsvalidierung verwendet.

Voraussetzungen

Anforderungen

Es gibt keine spezifischen Anforderungen für dieses Dokument.

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

-

Cisco Identity Services Engine Version 1.1.2.145

-

Microsoft Windows® Server® 2008 R2

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Konfigurieren

In diesem Abschnitt erfahren Sie, wie Sie die in diesem Dokument beschriebenen Funktionen konfigurieren können.

Hinweis: Verwenden Sie das Tool für die Suche nach Befehlen (nur registrierte Kunden), um weitere Informationen zu den in diesem Abschnitt verwendeten Befehlen zu erhalten.

Konfigurationen

In diesem Dokument werden folgende Konfigurationen verwendet:

-

Abschnitt 1. Erstellen und Konfigurieren eines Ordners auf der Zertifizierungsstelle, in dem die Sperrlisten-Dateien gespeichert werden

-

Abschnitt 2. Erstellen einer Site in IIS zum Verfügbarmachen des neuen Zertifikatsperrlisten-Verteilungspunkts

-

Abschnitt 3: Konfigurieren von Microsoft CA Server zum Veröffentlichen von Sperrlisten-Dateien am Verteilungspunkt

-

Abschnitt 4. Überprüfen Sie, ob die Sperrlisten-Datei vorhanden ist und über IIS zugänglich ist.

-

Abschnitt 5: Konfigurieren der ISE zur Verwendung des neuen CRL-Verteilungspunkts

Abschnitt 1. Erstellen und Konfigurieren eines Ordners auf der Zertifizierungsstelle, in dem die Sperrlisten-Dateien gespeichert werden

Die erste Aufgabe besteht darin, einen Speicherort auf dem Zertifizierungsstellenserver zum Speichern der Zertifikatsperrlisten-Dateien zu konfigurieren. Standardmäßig veröffentlicht der Microsoft-CA-Server die Dateien unter C:\Windows\system32\CertSrv\CertEnroll\ . Anstatt diesen Systemordner zu verwenden, erstellen Sie einen neuen Ordner für die Dateien.

-

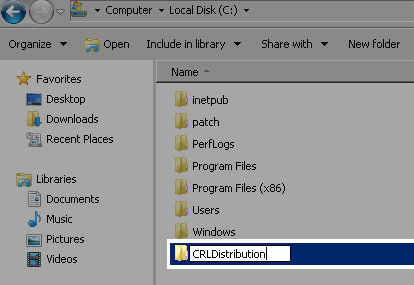

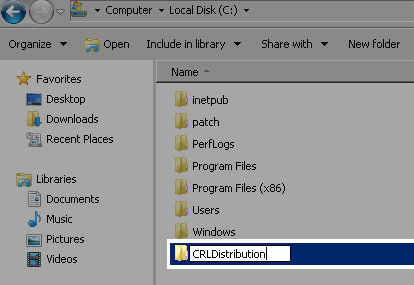

Wählen Sie auf dem IIS-Server einen Speicherort im Dateisystem aus, und erstellen Sie einen neuen Ordner. In diesem Beispiel wird der Ordner C:\CRLDistribution erstellt.

-

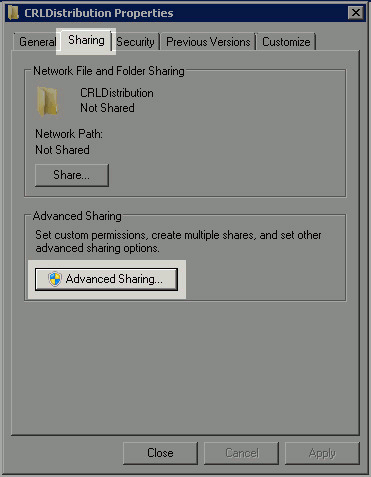

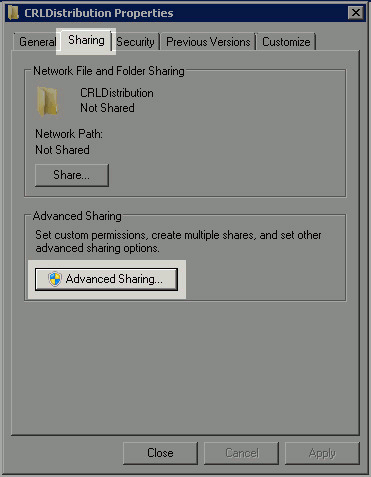

Damit die Zertifizierungsstelle die Zertifikatsperrlisten-Dateien in den neuen Ordner schreiben kann, muss die Freigabe aktiviert sein. Klicken Sie mit der rechten Maustaste auf den neuen Ordner, wählen Sie Eigenschaften, klicken Sie auf die Registerkarte Freigabe, und klicken Sie dann auf Erweiterte Freigabe.

-

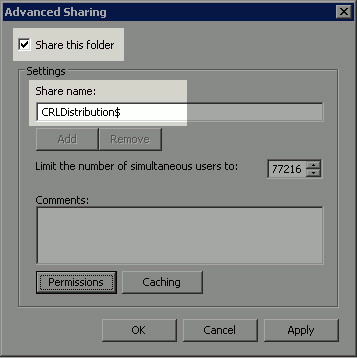

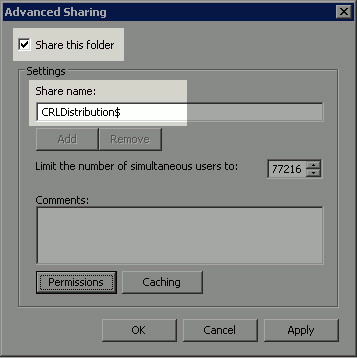

Um den Ordner freizugeben, aktivieren Sie das Kontrollkästchen Diesen Ordner freigeben, und fügen Sie dann am Ende des Freigabenamens im Feld Freigabename ein Dollarzeichen ($) hinzu, um die Freigabe auszublenden.

-

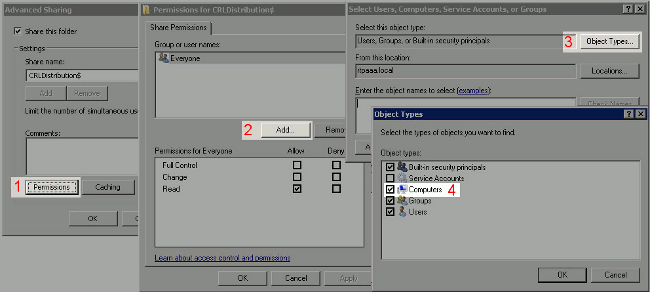

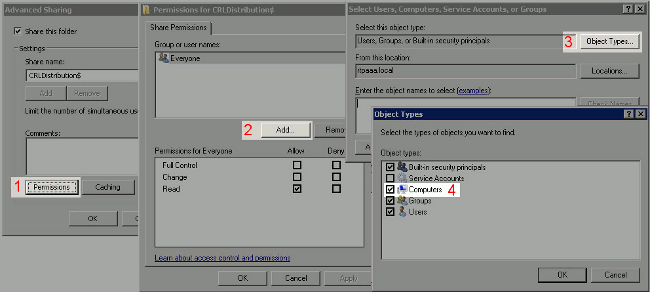

Klicken Sie auf Berechtigungen (1), klicken Sie auf Hinzufügen (2), klicken Sie auf Objekttypen (3), und aktivieren Sie das Kontrollkästchen Computer (4).

-

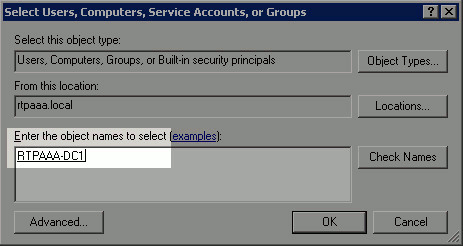

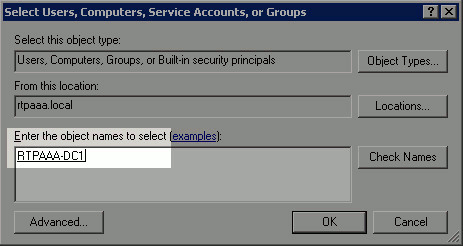

Um zum Fenster Benutzer, Computer, Dienstkonten oder Gruppen auswählen zurückzukehren, klicken Sie auf OK. Geben Sie im Feld Geben Sie die zu verwendenden Objektnamen ein den Computernamen des Zertifizierungsstellenservers ein, und klicken Sie auf Namen überprüfen. Wenn der eingegebene Name gültig ist, wird der Name aktualisiert und unterstrichen angezeigt. Klicken Sie auf OK.

-

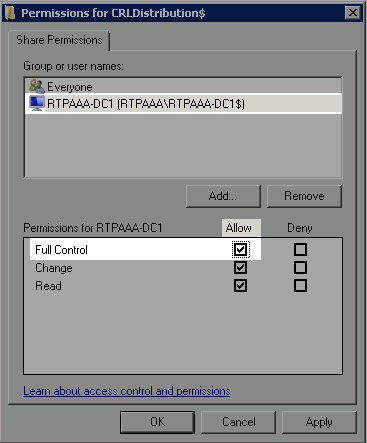

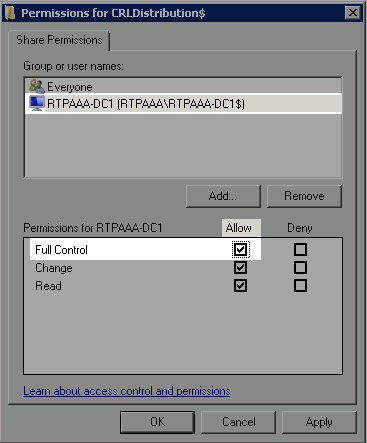

Wählen Sie im Feld "Group or user names" (Gruppen- oder Benutzernamen) den CA-Computer aus. Aktivieren Sie Vollzugriff zulassen, um vollständigen Zugriff auf die Zertifizierungsstelle zu gewähren. Klicken Sie auf OK. Klicken Sie erneut auf OK, um das Fenster Erweiterte Freigabe zu schließen und zum Fenster Eigenschaften zurückzukehren.

-

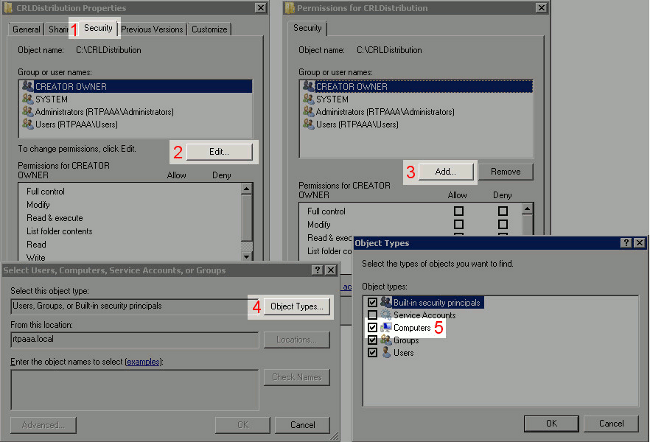

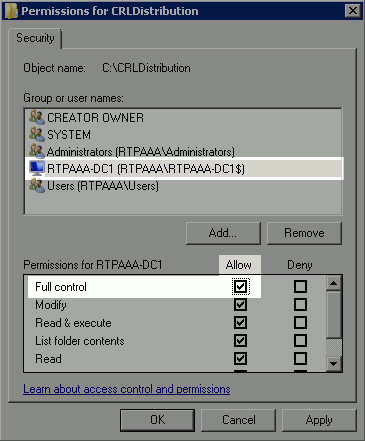

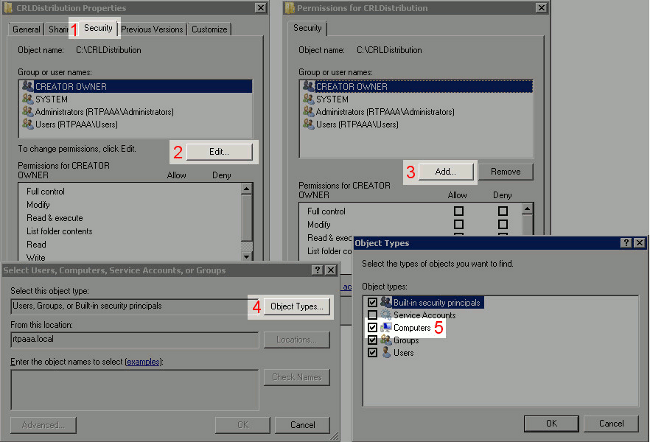

Damit die Zertifizierungsstelle die Sperrlisten-Dateien in den neuen Ordner schreiben kann, müssen Sie die entsprechenden Sicherheitsberechtigungen konfigurieren. Klicken Sie auf die Registerkarte Sicherheit (1), klicken Sie auf Bearbeiten (2), klicken Sie auf Hinzufügen (3), klicken Sie auf Objekttypen (4), und aktivieren Sie das Kontrollkästchen Computer (5).

-

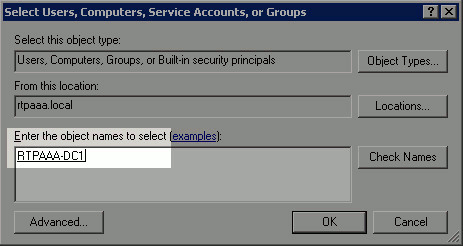

Geben Sie im Feld Geben Sie die zu verwendenden Objektnamen ein den Computernamen des Zertifizierungsstellenservers ein, und klicken Sie auf Namen überprüfen. Wenn der eingegebene Name gültig ist, wird der Name aktualisiert und unterstrichen angezeigt. Klicken Sie auf OK.

-

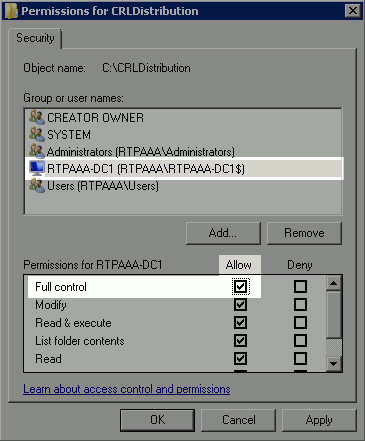

Wählen Sie den CA-Computer im Feld "Group or user names" (Gruppen- oder Benutzernamen) aus, und aktivieren Sie dann das Kontrollkästchen Allow for Full control, um vollständigen Zugriff auf die CA zu gewähren. Klicken Sie auf OK und dann auf Schließen, um die Aufgabe abzuschließen.

Abschnitt 2. Erstellen einer Site in IIS zum Verfügbarmachen des neuen Zertifikatsperrlisten-Verteilungspunkts

Damit die ISE auf die CRL-Dateien zugreifen kann, machen Sie das Verzeichnis, in dem sich die CRL-Dateien befinden, über IIS zugänglich.

-

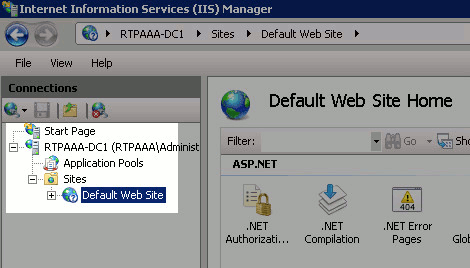

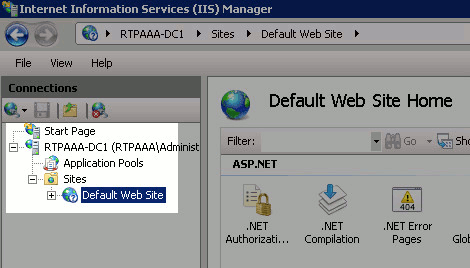

Klicken Sie auf der Taskleiste des IIS-Servers auf Start. Wählen Sie Verwaltung > Internetinformationsdienste (IIS)-Manager aus.

-

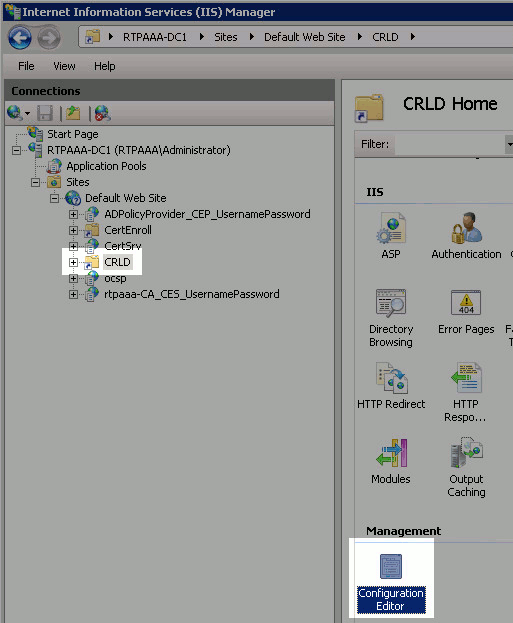

Erweitern Sie im linken Bereich (Konsolenstruktur) den IIS-Servernamen und anschließend Sites.

-

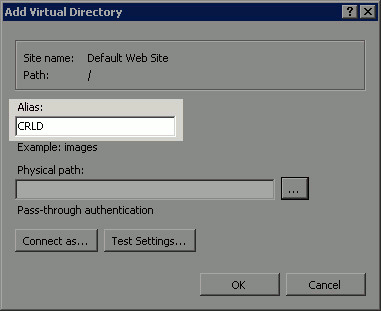

Klicken Sie mit der rechten Maustaste auf Standardwebsite, und wählen Sie Virtuelles Verzeichnis hinzufügen aus.

-

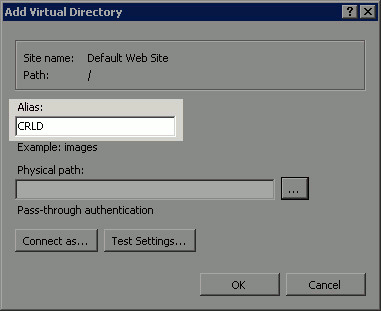

Geben Sie im Feld Alias einen Standortnamen für den Zertifikatsperrlisten-Verteilungspunkt ein. In diesem Beispiel wird CRLD eingegeben.

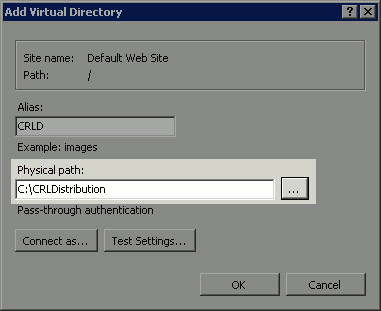

-

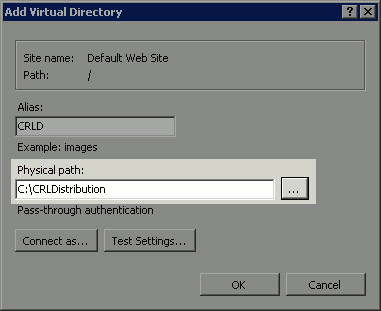

Klicken Sie auf die Auslassungszeichen (. . .) rechts neben dem Feld Physikalischer Pfad zu dem Ordner wechseln, der in Abschnitt 1 erstellt wurde. Wählen Sie den Ordner aus, und klicken Sie auf OK. Klicken Sie auf OK, um das Fenster Virtuelles Verzeichnis hinzufügen zu schließen.

-

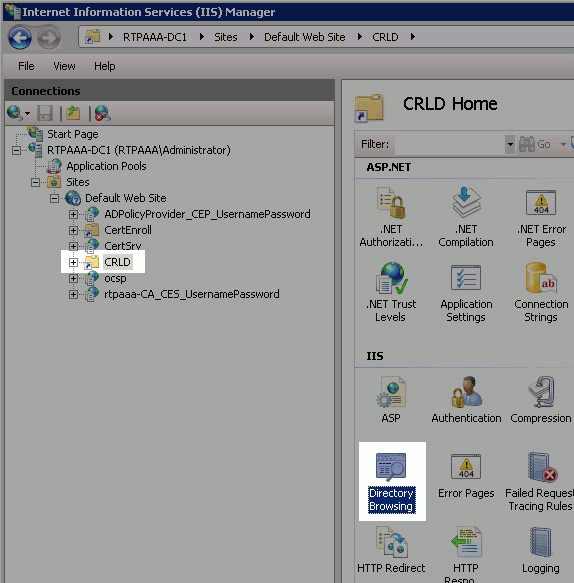

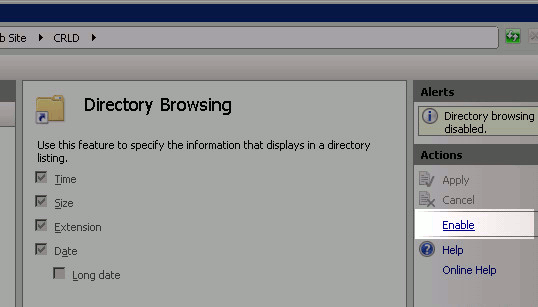

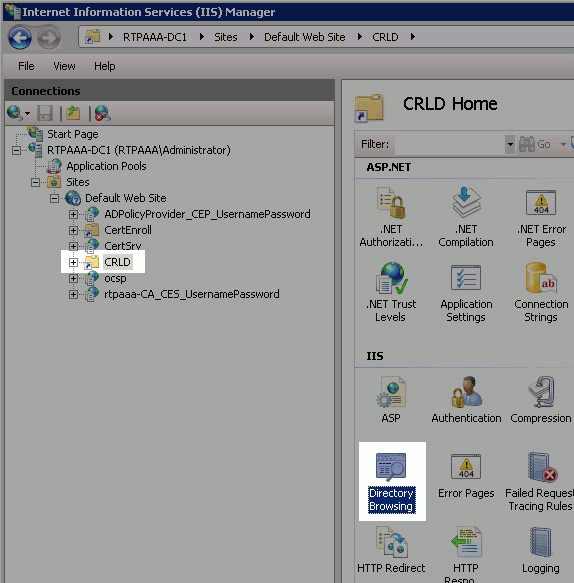

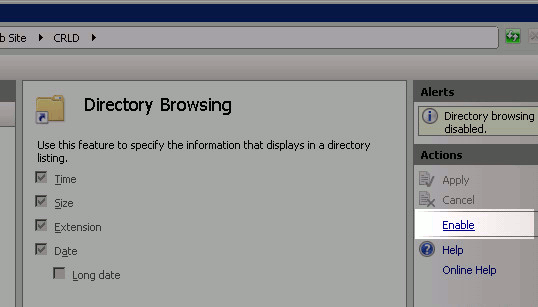

Der in Schritt 4 eingegebene Standortname sollte im linken Bereich hervorgehoben werden. Wenn nicht, wählen Sie es jetzt aus. Doppelklicken Sie im mittleren Bereich auf Verzeichnissuche.

-

Klicken Sie im rechten Bereich auf Aktivieren, um die Verzeichnissuche zu aktivieren.

-

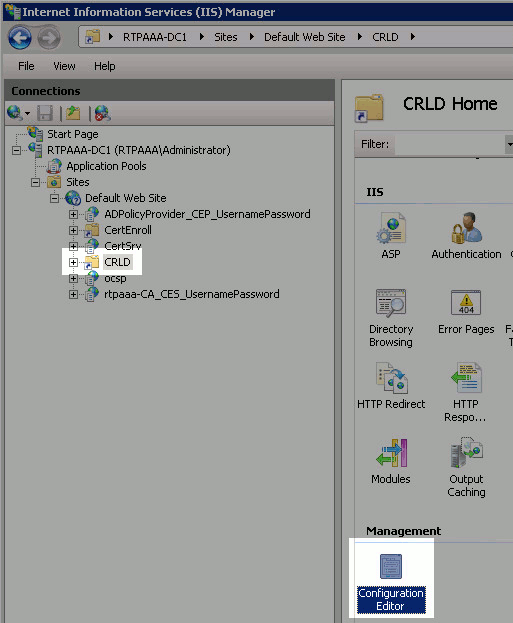

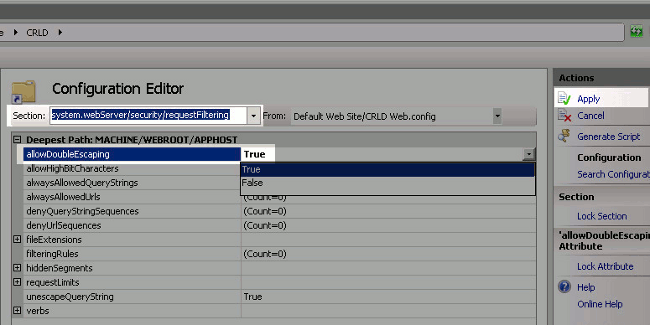

Wählen Sie im linken Bereich erneut den Standortnamen aus. Doppelklicken Sie im mittleren Bereich auf Configuration Editor.

-

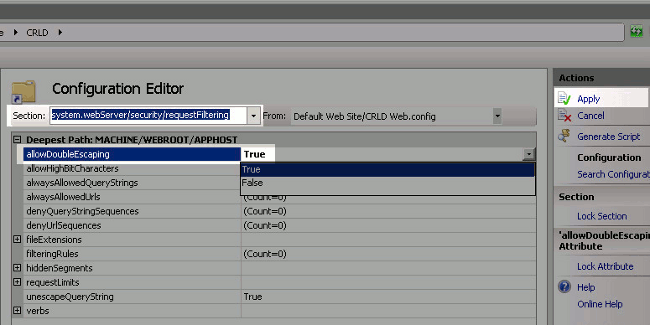

Wählen Sie in der Dropdown-Liste Abschnitt die Option system.webServer/security/requestFiltering aus. Wählen Sie in der Dropdown-Liste allowDoubleEscaping die Option True aus. Klicken Sie im rechten Bereich auf Apply.

Der Ordner sollte nun über IIS zugänglich sein.

Abschnitt 3: Konfigurieren von Microsoft CA Server zum Veröffentlichen von Sperrlisten-Dateien am Verteilungspunkt

Nachdem ein neuer Ordner konfiguriert wurde, in dem die Sperrlisten-Dateien gespeichert sind, und der Ordner in IIS verfügbar gemacht wurde, konfigurieren Sie den Microsoft CA-Server so, dass die Sperrlisten-Dateien am neuen Speicherort veröffentlicht werden.

-

Klicken Sie in der Taskleiste des CA-Servers auf Start. Wählen Sie Verwaltung > Zertifizierungsstelle aus.

-

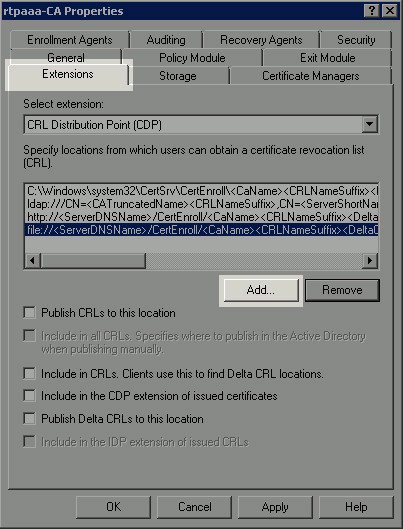

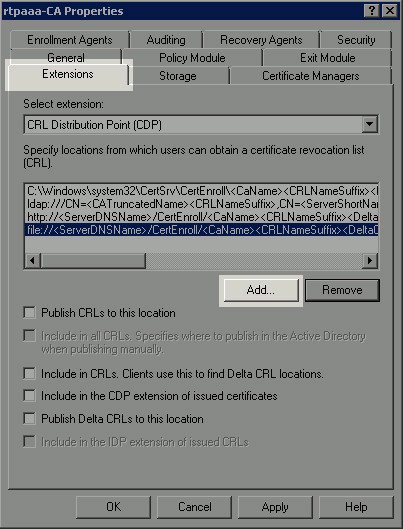

Klicken Sie im linken Bereich mit der rechten Maustaste auf den Namen der Zertifizierungsstelle. Wählen Sie Eigenschaften aus, und klicken Sie dann auf die Registerkarte Erweiterungen. Klicken Sie auf Hinzufügen, um einen neuen Zertifikatsperrlisten-Verteilungspunkt hinzuzufügen.

-

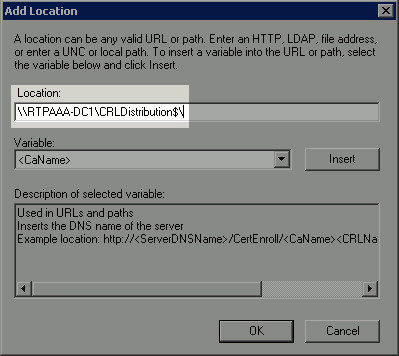

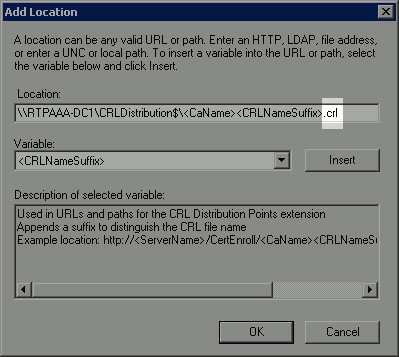

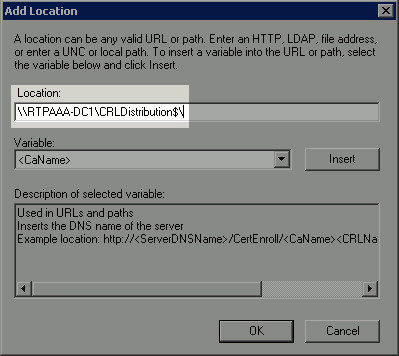

Geben Sie im Feld Speicherort den Pfad zu dem in Abschnitt 1 erstellten und freigegebenen Ordner ein. Im Beispiel in Abschnitt 1 lautet der Pfad:

\\RTPAAA-DC1\CRLDistribution$\

-

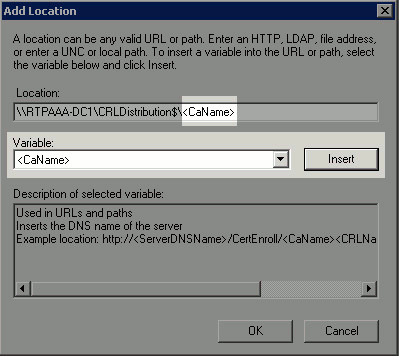

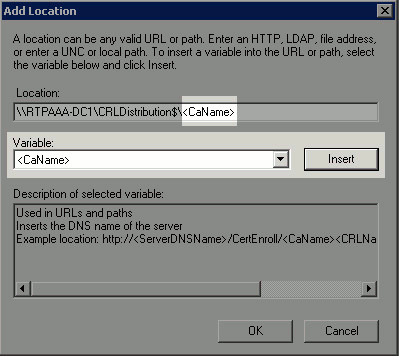

Wenn das Feld "Location" ausgefüllt ist, wählen Sie <CaName> aus der Dropdown-Liste "Variable", und klicken Sie dann auf Insert.

-

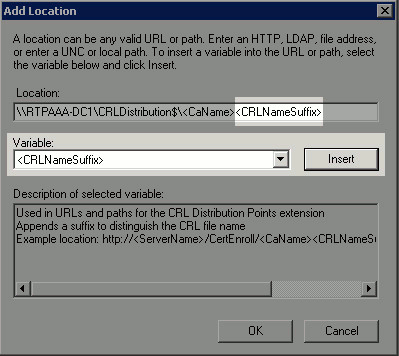

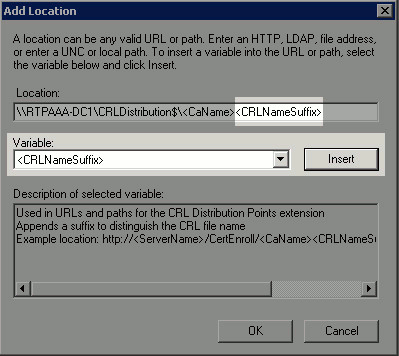

Wählen Sie in der Dropdown-Liste Variable die Option <CRLNameSuffix> aus, und klicken Sie dann auf Einfügen.

-

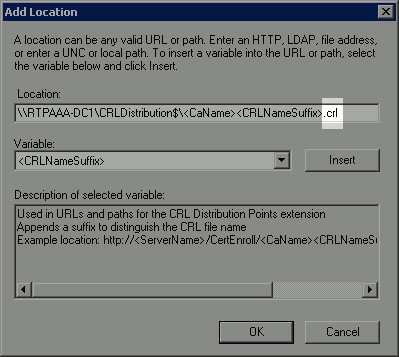

Hängen Sie im Feld Location (Speicherort) die .crl-Datei an das Ende des Pfads an. In diesem Beispiel lautet der Speicherort:

\\RTPAAA-DC1\CRLDistribution$\<CaName><CRLNameSuffix>.crl

-

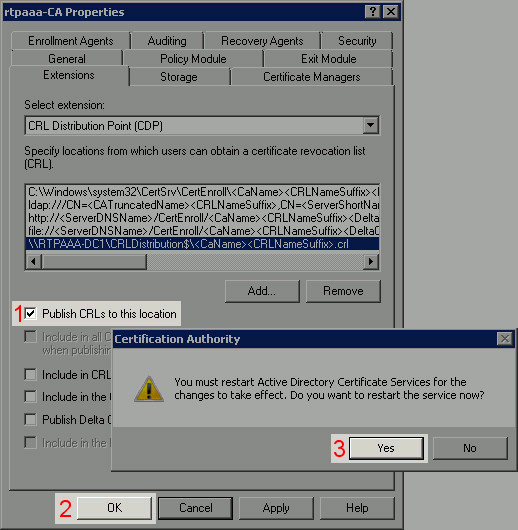

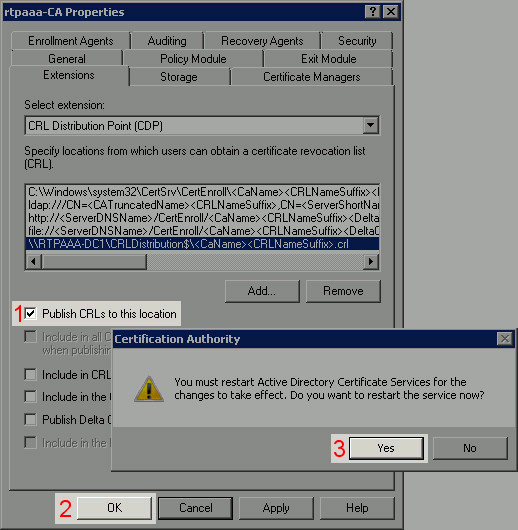

Klicken Sie auf OK, um zur Registerkarte Erweiterungen zurückzukehren. Aktivieren Sie das Kontrollkästchen Sperrlisten an diesem Speicherort veröffentlichen (1), und klicken Sie dann auf OK (2), um das Eigenschaftenfenster zu schließen. Eine Eingabeaufforderung wird angezeigt, um die Berechtigung zum Neustart der Active Directory-Zertifikatdienste zu erhalten. Klicken Sie auf Ja (3).

-

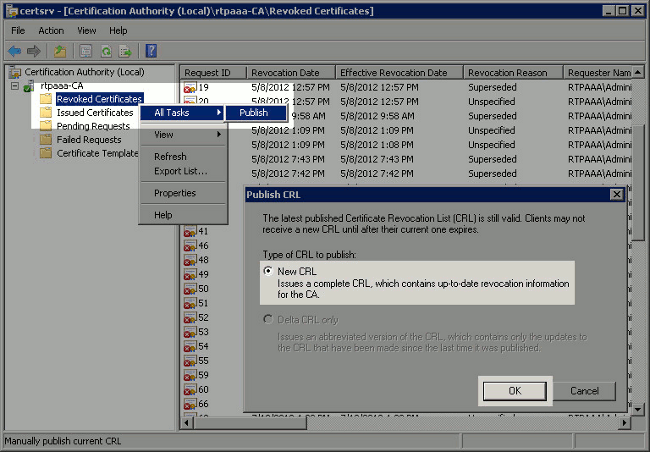

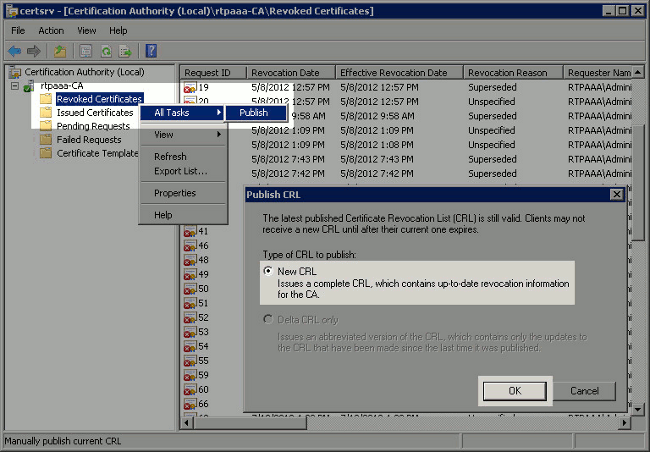

Klicken Sie im linken Bereich mit der rechten Maustaste auf Entzogene Zertifikate. Wählen Sie Alle Aufgaben > Veröffentlichen aus. Stellen Sie sicher, dass Neue Zertifikatsperrliste ausgewählt ist, und klicken Sie dann auf OK.

Der Microsoft CA-Server sollte eine neue .crl-Datei in dem Ordner erstellen, der in Abschnitt 1 erstellt wurde. Wenn die neue CRL-Datei erfolgreich erstellt wurde, wird nach dem Klicken auf OK kein Dialogfeld angezeigt. Wenn ein Fehler bezüglich des neuen Verteilungspunktordners zurückgegeben wird, wiederholen Sie sorgfältig jeden Schritt in diesem Abschnitt.

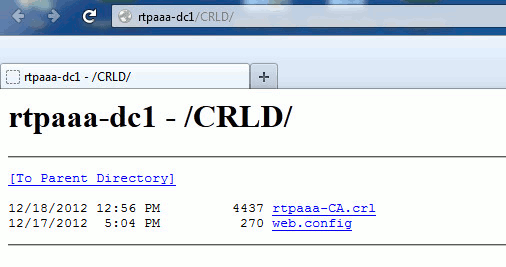

Abschnitt 4. Überprüfen Sie, ob die Sperrlisten-Datei vorhanden ist und über IIS zugänglich ist.

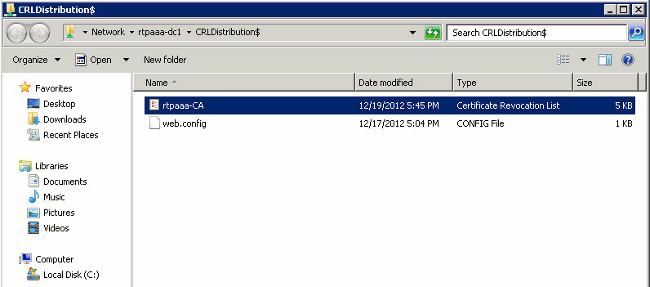

Überprüfen Sie, ob die neuen Sperrlisten-Dateien vorhanden sind und ob sie über IIS von einer anderen Workstation aus zugänglich sind, bevor Sie mit diesem Abschnitt beginnen.

-

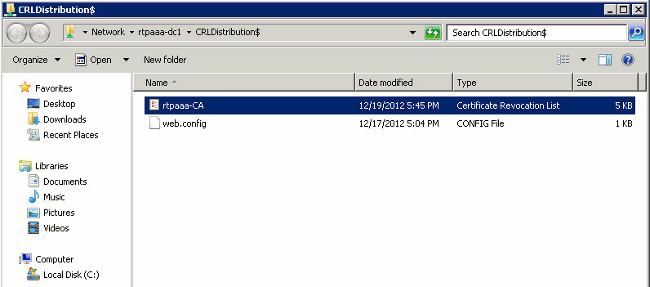

Öffnen Sie auf dem IIS-Server den Ordner, der in Abschnitt 1 erstellt wurde. Es sollte eine einzelne .crl-Datei mit dem Format <CANAME>.crl vorhanden sein, wobei <CANAME> der Name des Zertifizierungsstellenservers ist. In diesem Beispiel lautet der Dateiname:

rtpaaa-CA.crl

-

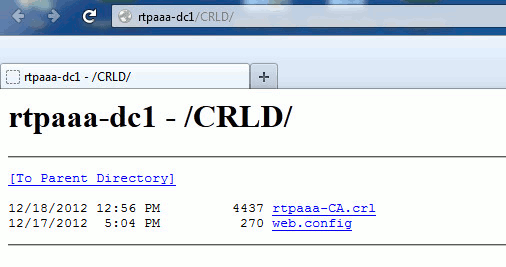

Öffnen Sie von einer Workstation im Netzwerk (idealerweise im selben Netzwerk wie der primäre ISE-Admin-Knoten) einen Webbrowser, und navigieren Sie zu http://<SERVER>/<CRLSITE>, wobei <SERVER> der in Abschnitt 2 konfigurierte Servername des IIS-Servers und <CRLSITE> der für den Verteilungspunkt in Abschnitt 2 ausgewählte Standortname ist. In diesem Beispiel lautet die URL:

http://RTPAAA-DC1/CRLD

Der Verzeichnisindex wird angezeigt, der die in Schritt 1 beobachtete Datei enthält.

Abschnitt 5: Konfigurieren der ISE zur Verwendung des neuen CRL-Verteilungspunkts

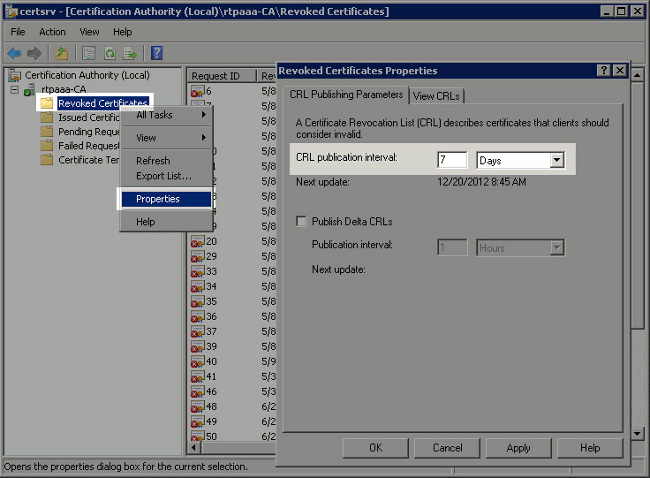

Bevor die ISE zum Abrufen der Zertifikatsperrliste konfiguriert wird, definieren Sie das Intervall zum Veröffentlichen der Zertifikatsperrliste. Die Strategie zur Bestimmung dieses Intervalls geht über den Rahmen dieses Dokuments hinaus. Die potenziellen Werte (in Microsoft CA) betragen 1 Stunde bis einschließlich 411 Jahre. Der Standardwert ist 1 Woche. Wenn Sie ein für Ihre Umgebung geeignetes Intervall festgelegt haben, gehen Sie wie folgt vor, um das Intervall festzulegen:

-

Klicken Sie in der Taskleiste des CA-Servers auf Start. Wählen Sie Verwaltung > Zertifizierungsstelle aus.

-

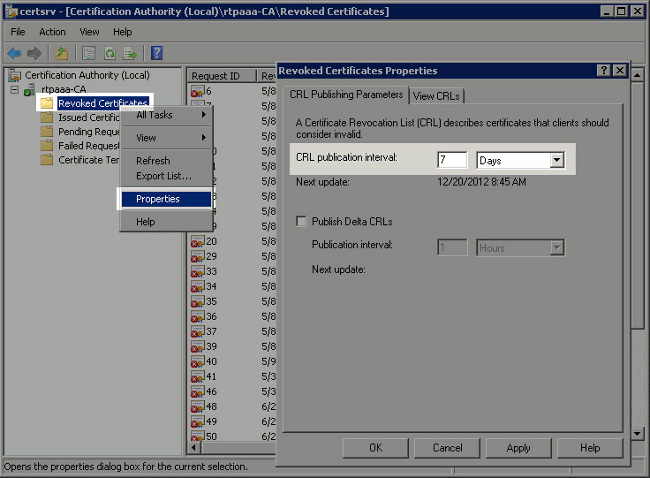

Erweitern Sie im linken Bereich die Zertifizierungsstelle. Klicken Sie mit der rechten Maustaste auf den Ordner Revoked Certificates, und wählen Sie Eigenschaften aus.

-

Geben Sie in die Felder für das Veröffentlichungsintervall der Zertifikatsperrliste die erforderliche Anzahl ein, und wählen Sie den Zeitraum aus. Klicken Sie auf OK, um das Fenster zu schließen und die Änderung zu übernehmen. In diesem Beispiel wird ein Veröffentlichungsintervall von 7 Tagen konfiguriert.

Sie sollten nun mehrere Registrierungswerte bestätigen, um die CRL-Abrufeinstellungen in der ISE zu bestimmen.

-

Geben Sie den Befehl certutil -getreg CA\Clock* ein, um den Wert ClockSkew zu bestätigen. Der Standardwert ist 10 Minuten.

Beispiel:

Values: ClockSkewMinutes REG_DWORS = a (10) CertUtil: -getreg command completed successfully. -

Geben Sie den Befehl certutil -getreg CA\CRLov* ein, um zu überprüfen, ob CRLOverlapPeriod manuell festgelegt wurde. Standardmäßig ist der CRLOverlapUnit-Wert 0, was darauf hinweist, dass kein manueller Wert festgelegt wurde. Wenn der Wert ein anderer Wert als 0 ist, zeichnen Sie den Wert und die Einheiten auf.

Beispiel:

Values: CRLOverlapPeriod REG_SZ = Hours CRLOverlapUnits REG_DWORD = 0 CertUtil: -getreg command completed successfully. -

Geben Sie den Befehl certutil -getreg CA\CRLpe* ein, um die CRLPeriod zu überprüfen, die in Schritt 3 festgelegt wurde.

Beispiel:

Values: CRLPeriod REG_SZ = Days CRLUnits REG_DWORD = 7 CertUtil: -getreg command completed successfully. -

Berechnen Sie die Sperrlisten-Kulanzfrist wie folgt:

-

Wenn CRLOverlapPeriod in Schritt 5 festgelegt wurde: OVERLAP = CRLOverlapPeriod, in Minuten;

Sonstiges: OVERLAP = (CRLPeriod / 10), in Minuten

-

Wenn ÜBERLAPPUNG > 720, dann ÜBERLAPPUNG = 720

-

Wenn OVERLAP < (1,5 * ClockSkewMinutes), dann OVERLAP = (1,5 * ClockSkewMinutes)

-

Wenn OVERLAP > CRLPeriod, in Minuten, dann OVERLAP = CRLPeriod in Minuten

-

Kulanzfrist = 720 Minuten + 10 Minuten = 730 Minuten

Beispiel:

As stated above, CRLPeriod was set to 7 days, or 10248 minutes and CRLOverlapPeriod was not set. a. OVERLAP = (10248 / 10) = 1024.8 minutes b. 1024.8 minutes is > 720 minutes : OVERLAP = 720 minutes c. 720 minutes is NOT < 15 minutes : OVERLAP = 720 minutes d. 720 minutes is NOT > 10248 minutes : OVERLAP = 720 minutes e. Grace Period = 720 minutes + 10 minutes = 730 minutes

Die berechnete Kulanzfrist ist der Zeitraum zwischen dem Veröffentlichen der nächsten Zertifikatsperrliste durch die Zertifizierungsstelle und dem Ablauf der aktuellen Zertifikatsperrliste. Die ISE muss so konfiguriert werden, dass die Zertifikatsperrlisten entsprechend abgerufen werden können.

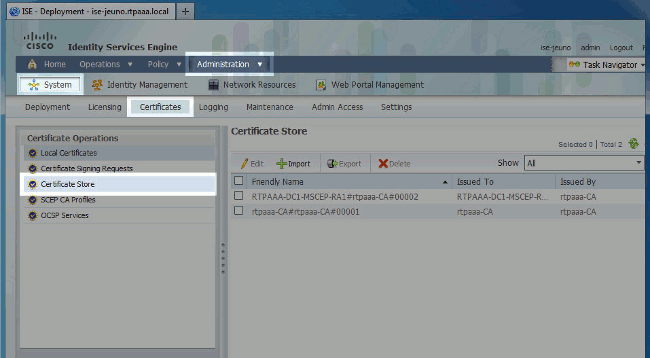

-

-

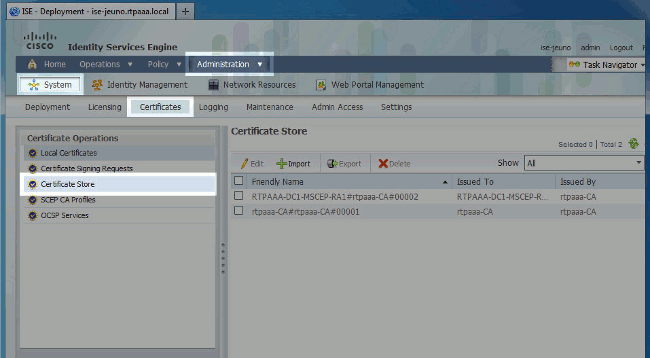

Melden Sie sich beim primären Admin-Knoten an, und wählen Sie Administration > System > Certificates (Verwaltung > System > Zertifikate). Wählen Sie im linken Bereich die Option Zertifikatspeicher aus.

-

Aktivieren Sie das Kontrollkästchen Zertifikatspeicher neben dem Zertifizierungsstellenzertifikat, für das Sie Zertifikatsperrlisten konfigurieren möchten. Klicken Sie auf Bearbeiten.

-

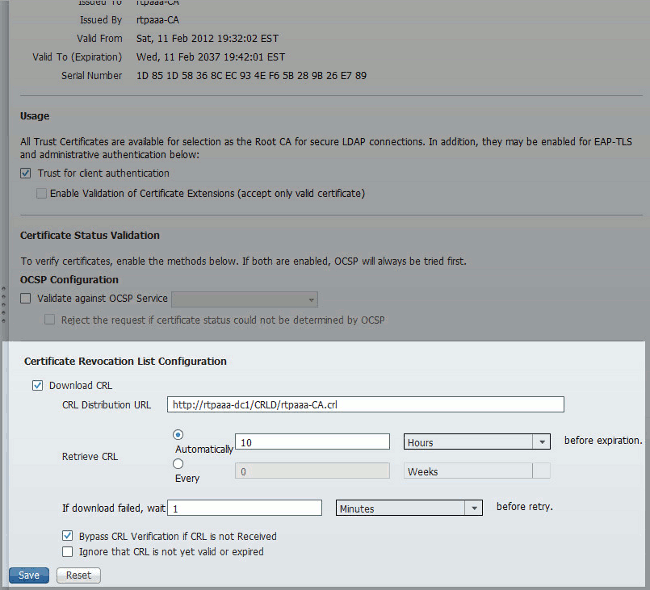

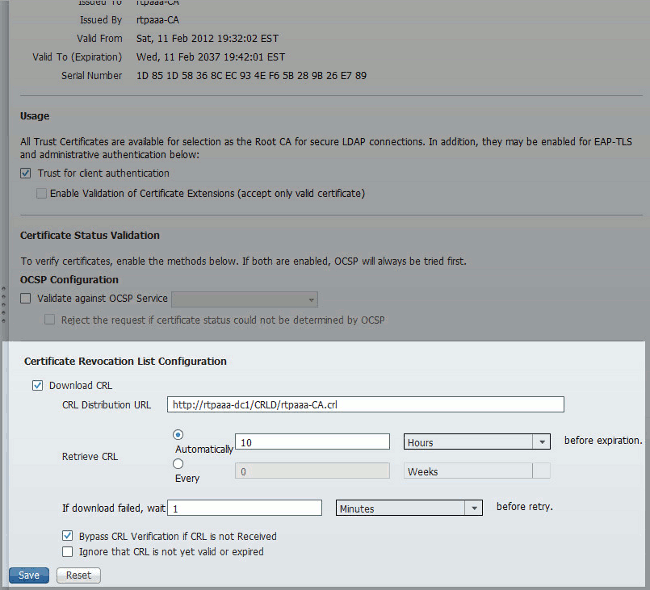

Aktivieren Sie unten im Fenster das Kontrollkästchen Download CRL.

-

Geben Sie im Feld "CRL Distribution URL" den Pfad zum CRL Distribution Point ein, der die in Abschnitt 2 erstellte CRL-Datei enthält. In diesem Beispiel lautet der URL:

http://RTPAAA-DC1/CRLD/rtpaaa-ca.crl

-

Die ISE kann so konfiguriert werden, dass die Zertifikatsperrliste in regelmäßigen Abständen oder auf Basis des Ablaufdatums abgerufen wird (was im Allgemeinen ebenfalls ein regelmäßiges Intervall ist). Wenn das CRL-Veröffentlichungsintervall statisch ist, werden bei Verwendung der zweiten Option schnellere CRL-Updates abgerufen. Klicken Sie auf das Optionsfeld Automatisch.

-

Legen Sie den Wert für den Abruf auf einen Wert fest, der unter dem in Schritt 7 berechneten Kulanzzeitraum liegt. Wenn der Wert länger als der Kulanzzeitraum ist, überprüft ISE den Sperrlisten-Verteilungspunkt, bevor die Zertifizierungsstelle die nächste Sperrliste veröffentlicht hat. In diesem Beispiel wird die Kulanzfrist auf 730 Minuten bzw. 12 Stunden und 10 Minuten berechnet. Für den Abruf wird ein Wert von 10 Stunden verwendet.

-

Legen Sie das Wiederholungsintervall entsprechend Ihrer Umgebung fest. Wenn die ISE die Zertifikatsperrliste im vorigen Schritt nicht im konfigurierten Intervall abrufen kann, wird in diesem kürzeren Intervall ein erneuter Versuch unternommen.

-

Aktivieren Sie das Kontrollkästchen CRL-Überprüfung umgehen, wenn CRL nicht empfangen wurde, um eine zertifikatbasierte Authentifizierung normal (und ohne CRL-Prüfung) fortzusetzen, wenn ISE die CRL für diese CA beim letzten Downloadversuch nicht abrufen konnte. Wenn dieses Kontrollkästchen nicht aktiviert ist, schlägt die gesamte zertifikatbasierte Authentifizierung mit von dieser Zertifizierungsstelle ausgestellten Zertifikaten fehl, wenn die Zertifikatsperrliste nicht abgerufen werden kann.

-

Aktivieren Sie das Kontrollkästchen Ignore that CRL is yet valid or expiry (Sperrliste ignorieren), um ISE die Verwendung abgelaufener (oder noch nicht gültiger) Sperrlisten-Dateien so zu ermöglichen, als ob sie gültig wären. Wenn dieses Kontrollkästchen nicht aktiviert ist, betrachtet die ISE eine Sperrliste vor dem Datum des In-Kraft-Tretens und nach dem Zeitpunkt der nächsten Aktualisierung als ungültig. Klicken Sie auf Speichern, um die Konfiguration abzuschließen.

Überprüfung

Für diese Konfiguration ist derzeit kein Überprüfungsverfahren verfügbar.

Fehlerbehebung

Für diese Konfiguration sind derzeit keine spezifischen Informationen zur Fehlerbehebung verfügbar.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

21-Dec-2012 |

Erstveröffentlichung |

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback