ISE Version 1.3: Konfigurationsbeispiel für ein selbst registriertes Gastportal

Download-Optionen

-

ePub (1.7 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

Die Cisco Identity Services Engine (ISE) Version 1.3 verfügt über einen neuen Gastportaltyp namens "Self Registered Guest Portal", über den Gastbenutzer sich selbst registrieren können, wenn sie Zugriff auf Netzwerkressourcen erhalten. In diesem Portal können Sie mehrere Funktionen konfigurieren und anpassen. In diesem Dokument wird beschrieben, wie Sie diese Funktion konfigurieren und Fehler beheben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, Erfahrung mit der ISE-Konfiguration und Grundkenntnisse in den folgenden Bereichen zu haben:

- ISE-Bereitstellungen und Gast-Flows

- Konfiguration der Wireless LAN Controller (WLC)

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Microsoft Windows 7

- Cisco WLC Version 7.6 und höher

- ISE-Software, Version 3.1 und höher

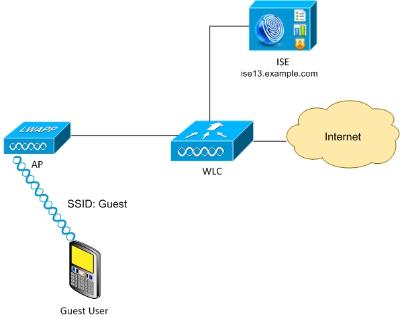

Topologie und Datenfluss

In diesem Szenario sind für Gastbenutzer mehrere Optionen verfügbar, wenn sie sich selbst registrieren.

Dies ist der allgemeine Ablauf:

Schritt 1: Gastbenutzer wird mit Service Set Identifier (SSID) verknüpft: Guest (Gast). Dies ist ein offenes Netzwerk mit MAC-Filterung und ISE zur Authentifizierung. Diese Authentifizierung entspricht der zweiten Autorisierungsregel auf der ISE, und das Autorisierungsprofil wird an das Portal mit der Gastselbstregistrierung weitergeleitet. Die ISE gibt einen RADIUS Access-Accept-Wert mit zwei cisco-av-Paaren zurück:

- url-redirect-acl (welcher Datenverkehr umgeleitet werden soll, und der Name der lokal auf dem WLC definierten Zugriffskontrollliste (ACL))

- url-redirect (where to redirect that traffic- to ISE)

Schritt 2: Der Gastbenutzer wird auf die ISE umgeleitet. Anstatt Anmeldeinformationen für die Anmeldung anzugeben, klickt der Benutzer auf "Don't have a account" (Kein Konto). Der Benutzer wird auf eine Seite umgeleitet, auf der das Konto erstellt werden kann. Ein optionaler geheimer Registrierungscode könnte aktiviert werden, um die Berechtigung zur Selbstregistrierung auf Personen zu beschränken, die diesen geheimen Wert kennen. Nachdem das Konto erstellt wurde, erhält der Benutzer Anmeldeinformationen (Benutzername und Kennwort) und meldet sich mit diesen Anmeldeinformationen an.

Schritt 3: Die ISE sendet eine RADIUS Change of Authorization (CoA)-erneute Authentifizierung an den WLC. Der WLC authentifiziert den Benutzer erneut, wenn er die RADIUS-Zugriffsanforderung mit dem Authorize-Only-Attribut sendet. Die ISE reagiert mit lokal auf dem WLC definierter Access-Accept- und Airespace-ACL, die nur Internetzugang bietet (der endgültige Zugriff für Gastbenutzer hängt von der Autorisierungsrichtlinie ab).

Beachten Sie, dass die ISE bei EAP-Sitzungen (Extensible Authentication Protocol) eine CoA-Terminierung senden muss, um eine erneute Authentifizierung auszulösen, da sich die EAP-Sitzung zwischen dem Supplicant und der ISE befindet. Für MABs (MAC-Filterung) ist eine erneute CoA-Authentifizierung jedoch ausreichend. Eine Trennung bzw. Deauthentifizierung des Wireless-Clients ist nicht erforderlich.

Schritt 4: Der Gastbenutzer hat den gewünschten Zugriff auf das Netzwerk.

Mehrere zusätzliche Funktionen wie Status und Bring Your Own Device (BYOD) können aktiviert werden (auf die später noch eingegangen wird).

Konfigurieren

WLC

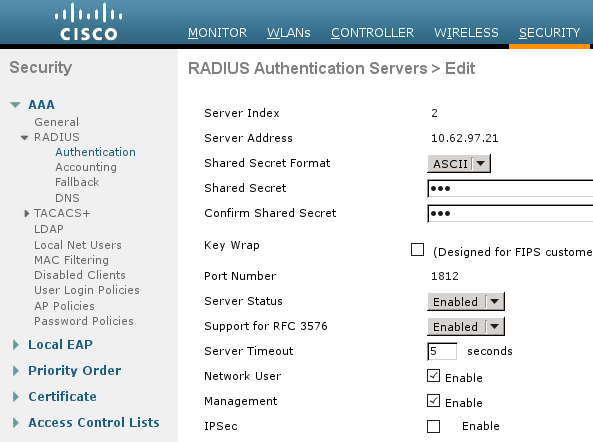

- Fügen Sie den neuen RADIUS-Server für die Authentifizierung und die Kontoverwaltung hinzu. Navigieren Sie zu Security > AAA > Radius > Authentication, um RADIUS CoA (RFC 3576) zu aktivieren.

Eine ähnliche Konfiguration gibt es für die Kontoführung. Es wird außerdem empfohlen, den WLC so zu konfigurieren, dass SSID im Attribut "Called Station ID" gesendet wird. Auf diese Weise kann die ISE flexible Regeln auf Basis der SSID konfigurieren:

- Erstellen Sie auf der Registerkarte WLANs den WLAN-Gast, und konfigurieren Sie die richtige Schnittstelle. Setzen Sie die Layer-2-Sicherheit mit MAC-Filterung auf None (Keine). Wählen Sie unter Security/Authentication, Authorization, and Accounting (AAA) Servers (Sicherheit/Authentifizierung, Autorisierung und Abrechnung) die ISE-IP-Adresse für die Authentifizierung und die Abrechnung aus. Aktivieren Sie auf der Registerkarte Advanced (Erweitert) die Option AAA Override, und legen Sie Network Admission Control (NAC) State (Netzwerkzugangskontrolle) auf RADIUS NAC (CoA-Unterstützung) fest.

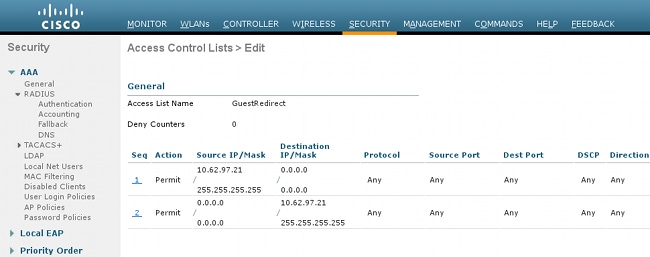

- Navigieren Sie zu Sicherheit > Zugriffskontrolllisten > Zugriffskontrolllisten, und erstellen Sie zwei Zugriffslisten:

- GuestRedirect ermöglicht die Weiterleitung von Datenverkehr, der nicht umgeleitet werden sollte, und leitet den gesamten anderen Datenverkehr um.

- Internet, das für Unternehmensnetzwerke verweigert wird und für alle anderen zulässig ist

Ein Beispiel für die GuestRedirect ACL (die Notwendigkeit, Datenverkehr zur/von der ISE von der Umleitung auszuschließen):

ISE

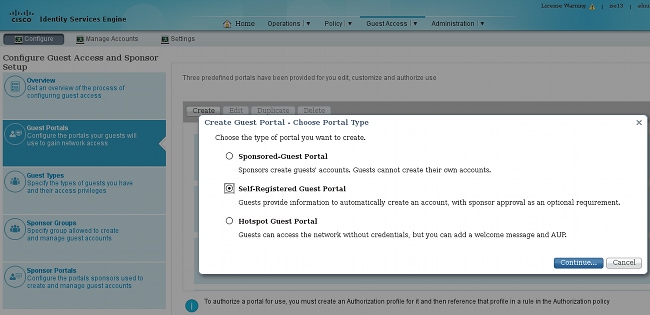

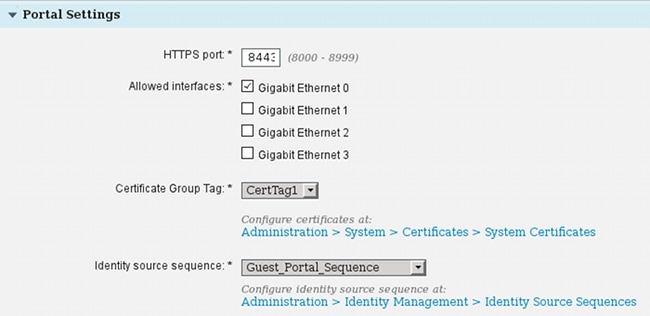

- Navigieren Sie zu Guest Access > Configure > Guest Portals, und erstellen Sie einen neuen Portaltyp, Self Registered Guest Portal:

- Wählen Sie den Portalnamen aus, auf den im Autorisierungsprofil verwiesen wird. Setzen Sie alle anderen Einstellungen auf die Standardeinstellung. Unter Portalseitenanpassung können alle präsentierten Seiten angepasst werden.

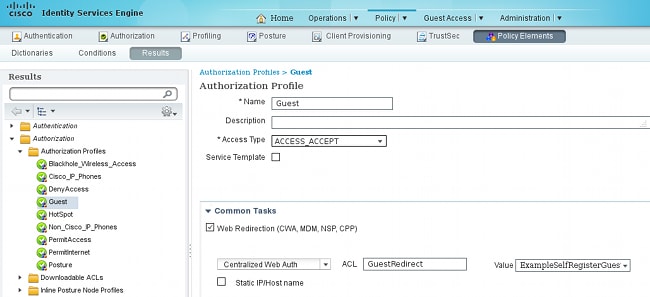

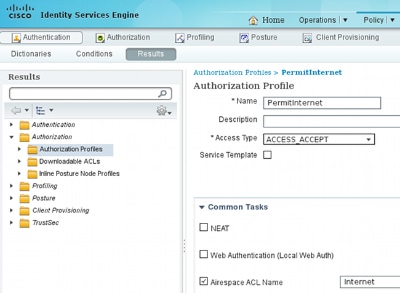

- Autorisierungsprofile konfigurieren:

- Guest (mit Umleitung auf den Namen des Gastportals und ACL GuestRedirect)

- PermitInternet (mit Airespace ACL gleich Internet)

- Guest (mit Umleitung auf den Namen des Gastportals und ACL GuestRedirect)

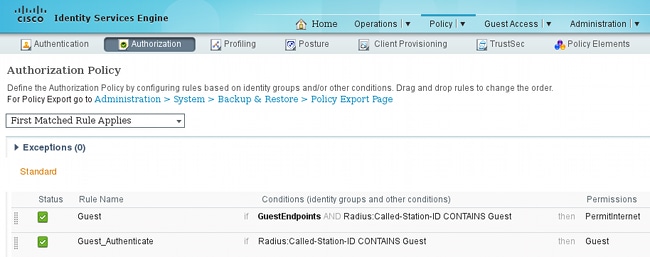

- Um die Autorisierungsregeln zu überprüfen, navigieren Sie zu Policy > Authorization (Richtlinie > Autorisierung). In der ISE-Version 1.3 wird die Authentifizierung für MAB-Zugriff (MAC Authentication Bypass) (MAC-Adresse nicht gefunden) standardmäßig fortgesetzt (nicht abgelehnt). Dies ist für Gastportale sehr nützlich, da die Standardauthentifizierungsregeln nicht geändert werden müssen.

Neue Benutzer, die der Gast-SSID zugeordnet sind, gehören noch keiner Identitätsgruppe an. Aus diesem Grund stimmen sie mit der zweiten Regel überein, die das Guest-Autorisierungsprofil verwendet, um sie an das richtige Guest Portal umzuleiten.

Nachdem ein Benutzer ein Konto erstellt und sich erfolgreich angemeldet hat, sendet die ISE eine RADIUS-CoA, und der WLC führt eine erneute Authentifizierung durch. Diesmal wird die erste Regel zusammen mit dem Autorisierungsprofil PermitInternet abgeglichen und gibt den ACL-Namen zurück, der auf den WLC angewendet wird. - Fügen Sie den WLC als Netzwerkzugriffsgerät hinzu, indem Sie Administration > Network Resources > Network Devices auswählen.

Überprüfung

Verwenden Sie diesen Abschnitt, um zu überprüfen, ob Ihre Konfiguration ordnungsgemäß funktioniert.

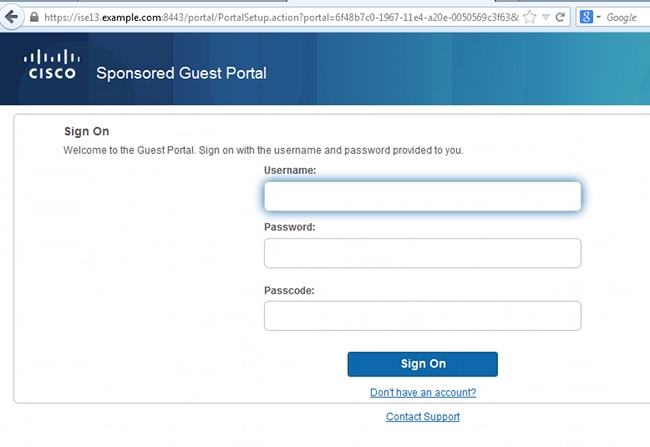

- Nachdem Sie die Zuordnung zur Gast-SSID vorgenommen und eine URL eingegeben haben, werden Sie zur Anmeldeseite weitergeleitet:

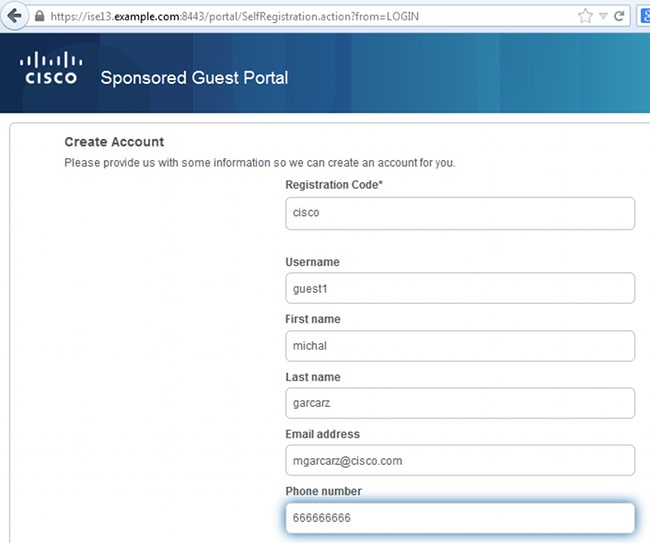

- Da Sie noch keine Anmeldeinformationen haben, müssen Sie die Option Kein Konto haben? auswählen. Es wird eine neue Seite angezeigt, auf der die Kontoerstellung möglich ist. Wenn die Option Registrierungscode in der Konfiguration des Gastportals aktiviert wurde, ist dieser geheime Wert erforderlich (dadurch wird sichergestellt, dass sich nur Personen mit den richtigen Berechtigungen selbst registrieren können).

- Wenn Probleme mit dem Kennwort oder der Benutzerrichtlinie auftreten, navigieren Sie zu Guest Access > Settings > Guest Password Policy oder Guest Access > Settings > Guest Username Policy, um die Einstellungen zu ändern. Hier ein Beispiel:

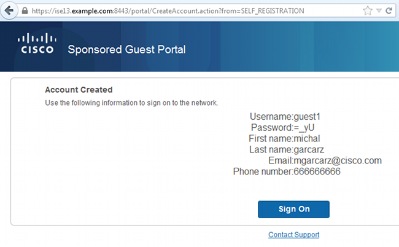

- Nach der erfolgreichen Kontoerstellung werden Ihnen die folgenden Anmeldeinformationen angezeigt (Kennwort wird gemäß den Richtlinien für Gastkennwörter generiert):

- Klicken Sie auf Sign On (Anmelden) und geben Sie Ihre Anmeldeinformationen an (ein zusätzlicher Zugriffs-Passcode kann erforderlich sein, wenn er im Gastportal konfiguriert wurde; dies ist ein weiterer Sicherheitsmechanismus, der nur Personen mit einem bekannten Passwort die Anmeldung erlaubt).

- Bei erfolgreicher Anmeldung wird möglicherweise eine optionale Richtlinie für akzeptable Nutzung (AUP) angezeigt (sofern diese im Gastportal konfiguriert wurde). Möglicherweise wird auch die Seite "Post Access" (auch unter "Guest Portal" konfigurierbar) angezeigt.

Auf der letzten Seite wird bestätigt, dass der Zugriff gewährt wurde:

Fehlerbehebung

In diesem Abschnitt erhalten Sie Informationen zur Behebung von Fehlern in Ihrer Konfiguration.

Zu diesem Zeitpunkt werden von der ISE folgende Protokolle angezeigt:

Der Ablauf ist wie folgt:

- Der Gastbenutzer erhält die zweite Autorisierungsregel (Guest_Authenticate) und wird zu Guest (Authentifizierung erfolgreich) umgeleitet.

- Der Gast wird zur Selbstregistrierung weitergeleitet. Nach erfolgreicher Anmeldung (mit dem neu erstellten Konto) sendet die ISE die CoA-Reauthentifizierung, die vom WLC bestätigt wird ("Dynamische Autorisierung erfolgreich").

- Der WLC führt eine erneute Authentifizierung mit dem Authorize-Only-Attribut durch, und der ACL-Name wird zurückgegeben ("Authorize-Only successfully"). Dem Gast wird der richtige Netzwerkzugriff gewährt.

Berichte (Betrieb > Berichte > ISE-Berichte > Guest Access Reports > Master Guest Report) bestätigen ebenfalls Folgendes:

Ein Sponsor-Benutzer (mit den richtigen Berechtigungen) kann den aktuellen Status eines Gastbenutzers überprüfen.

In diesem Beispiel wird bestätigt, dass das Konto erstellt wurde, der Benutzer sich jedoch noch nie angemeldet hat ("Wartet auf die erstmalige Anmeldung"):

Optionale Konfiguration

Für jede Phase dieses Ablaufs können verschiedene Optionen konfiguriert werden. All dies wird über das Gastportal unter Gastzugriff > Konfigurieren > Gastportale > Portalname > Bearbeiten > Portalverhalten und Flow-Einstellungen konfiguriert. Wichtigere Einstellungen sind:

Einstellungen für die Selbstregistrierung

- Gasttyp - Beschreibt, wie lange das Konto aktiv ist, Optionen zum Ablauf von Kennwörtern, Anmeldezeiten und Optionen (dies ist eine Mischung aus Zeitprofil und Gastrolle von ISE Version 1.2)

- Registrierungscode - Wenn aktiviert, können sich nur Benutzer, die den geheimen Code kennen, selbst registrieren (bei Erstellung des Kontos muss das Kennwort eingegeben werden).

- AUP - Nutzungsrichtlinien bei der Selbstregistrierung akzeptieren

- Gastkonto muss vom Sponsor genehmigt/aktiviert werden

Gasteinstellungen für Anmeldung

- Zugriffscode: Wenn diese Option aktiviert ist, können sich nur Gastbenutzer anmelden, die den geheimen Code kennen.

- AUP - Nutzungsrichtlinien bei der Selbstregistrierung akzeptieren

- Kennwortänderungsoption

Einstellungen für die Geräteregistrierung

- Standardmäßig wird das Gerät automatisch registriert.

Compliance-Einstellungen für Gastgeräte

- Ermöglicht eine Körperhaltung innerhalb des Flusses

BYOD-Einstellungen

- Unternehmensbenutzer, die das Portal als Gäste nutzen, können ihre privaten Geräte registrieren.

Vom Sponsor genehmigte Kunden

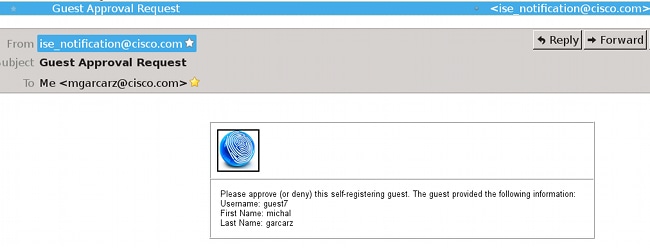

Wenn die Option Eigenregistrierte Gäste zur Genehmigung vorschreiben ausgewählt ist, muss das vom Gast erstellte Konto von einem Sponsor genehmigt werden. Diese Funktion verwendet möglicherweise E-Mail, um Benachrichtigungen an den Sponsor zu senden (zur Genehmigung des Gastkontos):

Wenn der SMTP-Server (Simple Mail Transfer Protocol) oder die Standardbenachrichtigung per E-Mail nicht konfiguriert ist, wird das Konto nicht erstellt:

Das Protokoll aus guest.log bestätigt, dass die globale Absenderadresse für die Benachrichtigung fehlt:

2014-08-01 22:35:24,271 ERROR [http-bio-10.62.97.21-8443-exec-9][] guestaccess.

flowmanager.step.guest.SelfRegStepExecutor -:7AAF75982E0FCD594FE97DE2970D472F::-

Catch GuestAccessSystemException on sending email for approval: sendApproval

Notification: From address is null. A global default From address can be

configured in global settings for SMTP server.

Wenn Sie über die richtige E-Mail-Konfiguration verfügen, wird das Konto erstellt:

Nachdem Sie die Option Genehmigung für selbstregistrierte Gäste erforderlich aktiviert haben, werden die Felder für den Benutzernamen und das Kennwort automatisch aus dem Abschnitt Diese Informationen auf der Seite Erfolg der Selbstregistrierung einschließen entfernt. Aus diesem Grund werden Anmeldeinformationen für Gastbenutzer nicht standardmäßig auf der Webseite angezeigt, auf der Informationen zum Erstellen des Kontos angezeigt werden, wenn eine Genehmigung des Sponsors erforderlich ist. Stattdessen müssen sie per SMS oder E-Mail zugestellt werden. Diese Option muss im Abschnitt Benachrichtigung bei Genehmigung senden über (E-Mail/SMS markieren) aktiviert werden.

Der Sponsor erhält eine Benachrichtigungs-E-Mail:

Der Sponsor meldet sich beim Sponsorportal an und genehmigt das Konto:

Ab diesem Zeitpunkt kann sich der Gastbenutzer (mit den per E-Mail oder SMS erhaltenen Anmeldeinformationen) anmelden.

Insgesamt werden in diesem Fluss drei E-Mail-Adressen verwendet:

- Benachrichtigungsadresse "Von". Diese wird statisch definiert oder dem Konto des Sponsors entnommen und als Absenderadresse sowohl für die Benachrichtigung des Sponsors (zur Genehmigung) als auch für die Anmeldeinformationen des Gasts verwendet. Dies wird unter Guest Access > Configure > Settings > Guest Email Settings konfiguriert.

- "An"-Adresse für Benachrichtigung. Diese wird verwendet, um den Sponsor darüber zu informieren, dass er ein Konto zur Genehmigung erhalten hat. Dies wird im Gastportal unter Gastzugriff > Konfigurieren > Gastportale > Portalname > Genehmigung von selbst registrierten Gästen anfordern > E-Mail-Genehmigungsanfrage an konfiguriert.

- Gastadresse: Diese wird vom Gastbenutzer während der Registrierung bereitgestellt. Wenn Benachrichtigung über Anmeldeinformationen bei Genehmigung per E-Mail senden ausgewählt ist, wird die E-Mail mit Anmeldeinformationen (Benutzername und Kennwort) an den Gast gesendet.

Übermittlung von Anmeldeinformationen per SMS

Gast-Anmeldedaten können auch per SMS zugestellt werden. Folgende Optionen sollten konfiguriert werden:

- Wählen Sie den SMS-Dienstanbieter aus:

- Aktivieren Sie das Kontrollkästchen Benachrichtigung bei Genehmigung per SMS senden.

- Anschließend wird der Gastbenutzer aufgefordert, den verfügbaren Anbieter auszuwählen, wenn er ein Konto erstellt:

- Eine SMS wird mit dem gewählten Anbieter und der gewählten Telefonnummer zugestellt:

- Sie können SMS-Anbieter konfigurieren unter Administration > System > Settings > SMS Gateway.

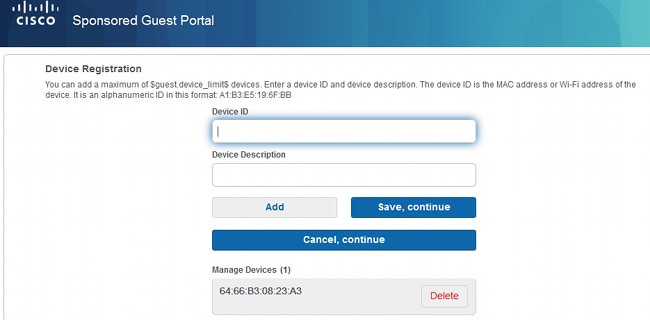

Registrierung von Geräten

Wenn die Option Gäste zur Geräteregistrierung zulassen aktiviert ist, nachdem sich ein Gastbenutzer angemeldet hat und die AUP akzeptiert, können Sie Geräte registrieren:

Das Gerät wurde bereits automatisch hinzugefügt (in der Liste "Geräte verwalten"). Dies liegt daran, dass Gastgeräte automatisch registrieren ausgewählt wurde.

Status

Wenn die Option Erfüllung von Gastgeräteanforderungen erfordern ausgewählt ist, wird Gastbenutzern ein Agent bereitgestellt, der den Status (NAC/Web-Agent) durchführt, nachdem sie sich angemeldet und die AUP akzeptiert haben (und optional eine Geräteregistrierung durchführen). Die ISE verarbeitet Client-Bereitstellungsregeln, um zu entscheiden, welcher Agent bereitgestellt werden soll. Anschließend führt der auf der Station ausgeführte Agent den Status aus (gemäß den Statusregeln) und sendet die Ergebnisse an die ISE, die die CoA erneut authentifiziert, um ggf. den Autorisierungsstatus zu ändern.

Mögliche Autorisierungsregeln könnten wie folgt aussehen:

Die ersten neuen Benutzer, bei denen eine Guest_Authenticate-Regel auftritt, werden zum Portal "Self Register Guest" umgeleitet. Wenn sich der Benutzer selbst registriert und anmeldet, ändert der CoA-Status den Autorisierungsstatus, und der Benutzer erhält eingeschränkten Zugriff für die Durchführung von Status- und Sanierungsmaßnahmen. Erst nachdem der NAC Agent bereitgestellt wurde und die Station die Vorgaben erfüllt, ändert CoA den Autorisierungsstatus erneut, um den Zugriff auf das Internet zu ermöglichen.

Zu den typischen Problemen mit dem Status gehören die fehlenden korrekten Client-Bereitstellungsregeln:

Dies kann auch bestätigt werden, wenn Sie die Datei guest.log (neu in ISE Version 1.3) untersuchen:

2014-08-01 21:35:08,435 ERROR [http-bio-10.62.97.21-8443-exec-9][] guestaccess.

flowmanager.step.guest.ClientProvStepExecutor -:7AAF75982E0FCD594FE97DE2970D472F::-

CP Response is not successful, status=NO_POLICY

BYOD

Wenn die Option Mitarbeitern die Nutzung privater Geräte im Netzwerk erlauben ausgewählt ist, können Benutzer des Unternehmens, die dieses Portal nutzen, den BYOD-Fluss durchlaufen und private Geräte registrieren. Für Gastbenutzer ändert diese Einstellung nichts.

Was bedeutet "Mitarbeiter, die das Portal als Gast nutzen"?

Gastportale werden standardmäßig mit dem Identitätsspeicher Guest_Portal_Sequence konfiguriert:

Dies ist die interne Speichersequenz, die zuerst die internen Benutzer (vor den Gastbenutzern) ausprobiert:

In dieser Phase des Gastportals stellt der Benutzer Anmeldeinformationen bereit, die im Speicher für interne Benutzer definiert sind, und die BYOD-Umleitung erfolgt:

So können Benutzer im Unternehmen BYOD für private Geräte durchführen.

Wenn anstelle von Anmeldeinformationen für interne Benutzer Anmeldeinformationen für Gastbenutzer bereitgestellt werden, wird der normale Fluss fortgesetzt (kein BYOD).

VLAN-Änderung

Diese Option ähnelt der VLAN-Änderung, die in ISE Version 1.2 für das Gastportal konfiguriert wurde. Es ermöglicht Ihnen, ActiveX oder ein Java-Applet auszuführen, was DHCP zur Freigabe und Verlängerung veranlasst. Dies ist erforderlich, wenn der CoA die Änderung des VLAN für den Endpunkt auslöst. Wenn MAB verwendet wird, erkennt der Endpunkt keine Änderung des VLAN. Eine mögliche Lösung besteht darin, das VLAN (DHCP-Freigabe/-Verlängerung) mit dem NAC Agent zu ändern. Eine weitere Möglichkeit besteht darin, über das auf der Webseite zurückgegebene Applet eine neue IP-Adresse anzufordern. Eine Verzögerung zwischen Release/CoA/Renew kann konfiguriert werden. Diese Option wird für Mobilgeräte nicht unterstützt.

Zugehörige Informationen

- Statusservices im Cisco ISE-Konfigurationsleitfaden

- Wireless BYOD mit Identity Services Engine

- ISE SCEP-Unterstützung für BYOD - Konfigurationsbeispiel

- Cisco ISE 1.3 - Administratorhandbuch

- Zentrale Webauthentifizierung im Konfigurationsbeispiel für WLC und ISE

- Zentrale Web-Authentifizierung mit FlexConnect APs auf einem WLC mit ISE - Konfigurationsbeispiel

- Technischer Support und Dokumentation für Cisco Systeme

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

13-Feb-2015 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Michal Garcarz and Nicolas DarchisCisco TAC Engineers.

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback