Einleitung

In diesem Dokument wird beschrieben, wie Sie eine Cisco Identity Services Engine (ISE) für die Integration mit einem Cisco LDAP-Server konfigurieren.

Voraussetzungen

Anforderungen

Es gibt keine spezifischen Anforderungen für dieses Dokument.

Verwendete Komponenten

Die in diesem Dokument enthaltenen Informationen basieren auf den folgenden Software- und Hardwareversionen:

- Cisco ISE Version 1.3 mit Patch 2

- Microsoft Windows Version 7 x64 mit installiertem OpenLDAP

- Cisco Wireless LAN Controller (WLC) Version 8.0.100.0

- Cisco AnyConnect Version 3.1 für Microsoft Windows

- Profileditor für Cisco Network Access Manager

Hinweis: Dieses Dokument gilt für Einrichtungen, die LDAP als externe Identitätsquelle für die ISE-Authentifizierung und -Autorisierung verwenden.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

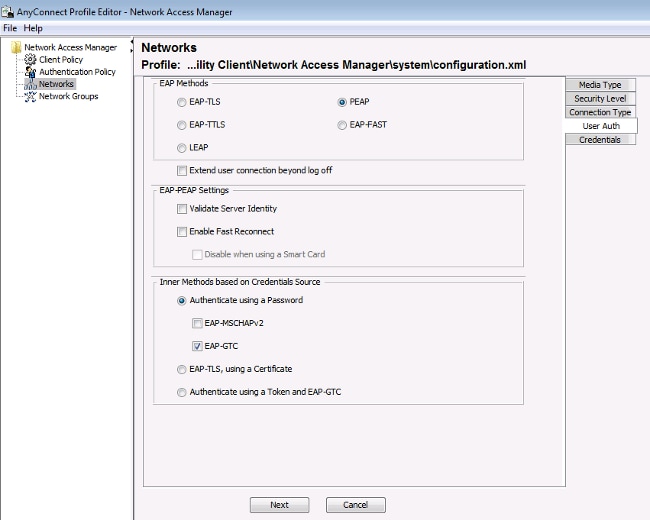

Diese Authentifizierungsmethoden werden von LDAP unterstützt:

- Extensible Authentication Protocol - Generic Token Card (EAP-GTC)

- Extensible Authentication Protocol - Transport Layer Security (EAP-TLS)

- Protected Extensible Authentication Protocol - Transport Layer Security (PEAP-TLS)

Konfigurieren

In diesem Abschnitt wird beschrieben, wie Sie die Netzwerkgeräte konfigurieren und die ISE in einen LDAP-Server integrieren.

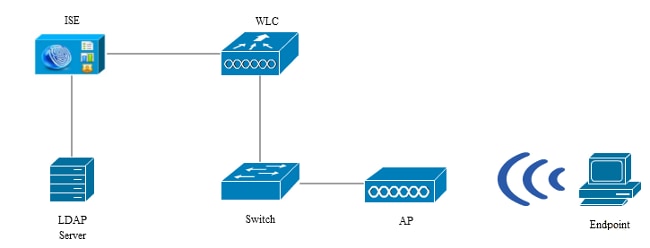

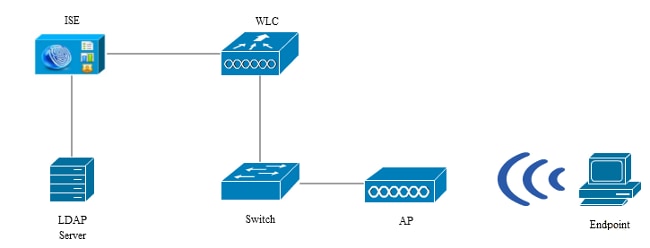

Netzwerkdiagramm

In diesem Konfigurationsbeispiel verwendet der Endpunkt einen Wireless-Adapter, um eine Verbindung mit dem Wireless-Netzwerk herzustellen.

Das Wireless LAN (WLAN) auf dem WLC wird so konfiguriert, dass die Benutzer über die ISE authentifiziert werden. Auf der ISE wird LDAP als externer Identitätsspeicher konfiguriert.

Dieses Bild zeigt die Netzwerktopologie, die verwendet wird:

OpenLDAP konfigurieren

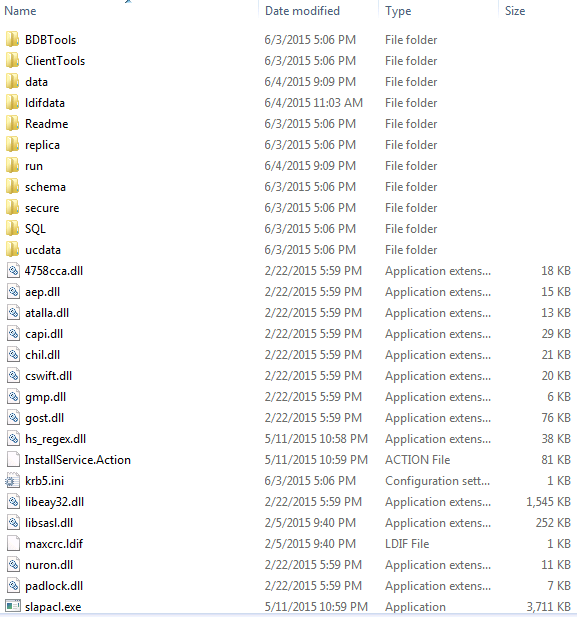

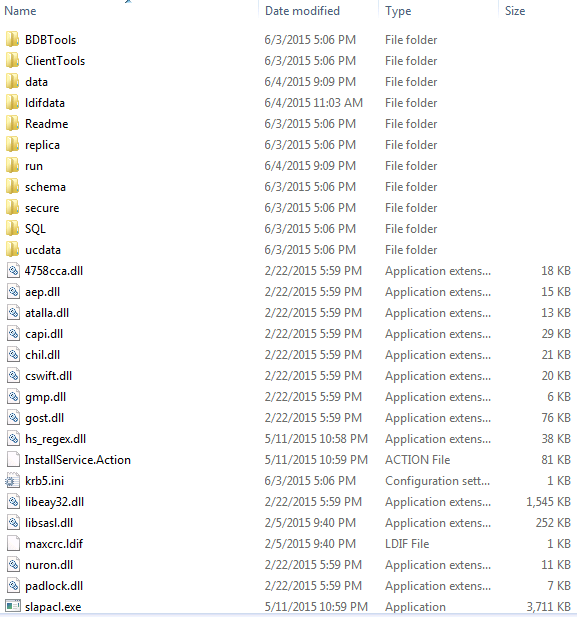

Die Installation von OpenLDAP für Microsoft Windows erfolgt über die GUI und ist einfach. Der Standardspeicherort ist C: > OpenLDAP. Nach der Installation sollte das folgende Verzeichnis angezeigt werden:

Beachten Sie insbesondere zwei Verzeichnisse:

- ClientTools - Dieses Verzeichnis enthält eine Reihe von Binärdateien, die zum Bearbeiten der LDAP-Datenbank verwendet werden.

- ldifdata - Dies ist der Speicherort, an dem Sie die Dateien mit LDAP-Objekten speichern sollten.

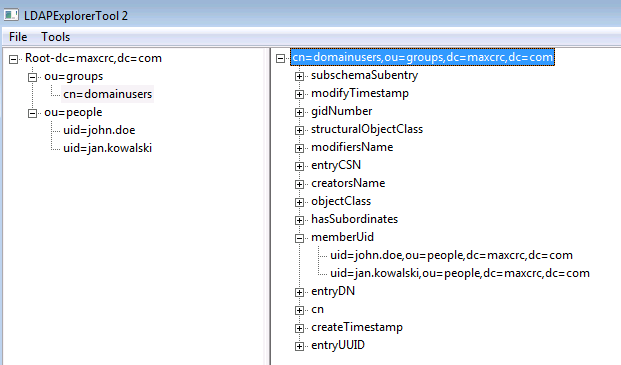

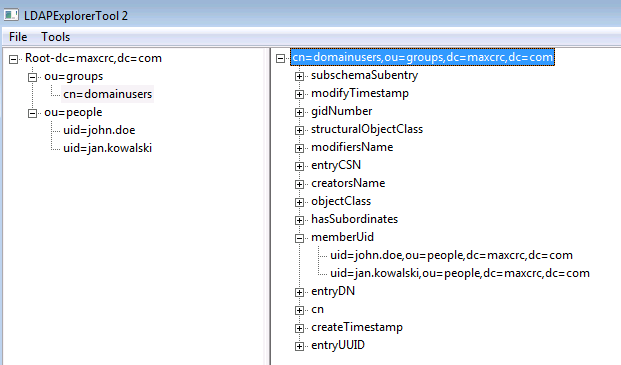

Fügen Sie diese Struktur der LDAP-Datenbank hinzu:

Unter dem Stammverzeichnis müssen Sie zwei Organisationseinheiten (OUs) konfigurieren. Die OU=groups-OU sollte eine untergeordnete Gruppe aufweisen (in diesem Beispiel cn=domainusers).

Die OU=people OU definiert die beiden Benutzerkonten, die zur Gruppe cn=domainusers gehören.

Um die Datenbank zu füllen, müssen Sie zuerst die ldif-Datei erstellen. Die zuvor erwähnte Struktur wurde aus dieser Datei erstellt:

dn: ou=groups,dc=maxcrc,dc=com

changetype: add

ou: groups

description: All groups in organisation

objectclass: organizationalunit

dn: ou=people,dc=maxcrc,dc=com

changetype: add

ou: people

description: All people in organisation

objectclass: organizationalunit

dn: uid=john.doe,ou=people,dc=maxcrc,dc=com

changetype: add

objectClass: top

objectClass: person

objectClass: organizationalPerson

objectClass: inetOrgPerson

uid: john.doe

givenName: John

sn: Doe

cn: John Doe

mail: john.doe@example.com

userPassword: password

dn: uid=jan.kowalski,ou=people,dc=maxcrc,dc=com

changetype: add

objectClass: top

objectClass: person

objectClass: organizationalPerson

objectClass: inetOrgPerson

uid: jan.kowalski

givenName: Jan

sn: Kowalski

cn: Jan Kowalski

mail: jan.kowalski@example.com

userPassword: password

dn: cn=domainusers,ou=groups,dc=maxcrc,dc=com

changetype: add

objectClass: top

objectClass: posixGroup

gidNumber: 678

memberUid: uid=john.doe,ou=people,dc=maxcrc,dc=com

memberUid: uid=jan.kowalski,ou=people,dc=maxcrc,dc=com

Um die Objekte zur LDAP-Datenbank hinzuzufügen, verwenden Sie die Binärdatei ldapchange:

C:\OpenLDAP\ClientTools>ldapmodify.exe -a -x -h localhost -p 389 -D "cn=Manager,

dc=maxcrc,dc=com" -w secret -f C:\OpenLDAP\ldifdata\test.ldif

ldap_connect_to_host: TCP localhost:389

ldap_new_socket: 496

ldap_prepare_socket: 496

ldap_connect_to_host: Trying ::1 389

ldap_pvt_connect: fd: 496 tm: -1 async: 0

attempting to connect:

connect success

adding new entry "ou=groups,dc=maxcrc,dc=com"

adding new entry "ou=people,dc=maxcrc,dc=com"

adding new entry "uid=john.doe,ou=people,dc=maxcrc,dc=com"

adding new entry "uid=jan.kowalski,ou=people,dc=maxcrc,dc=com"

adding new entry "cn=domainusers,ou=groups,dc=maxcrc,dc=com"

Integration von OpenLDAP in die ISE

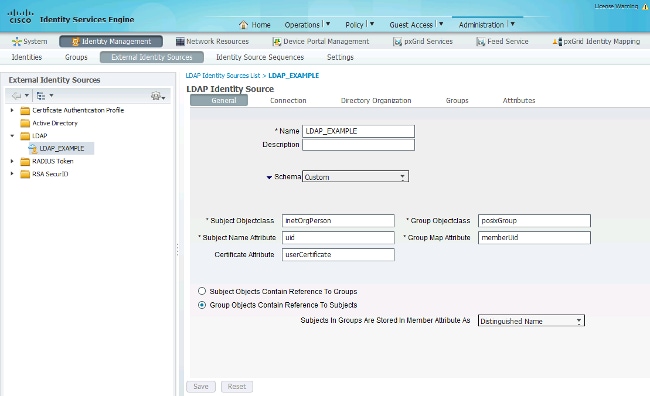

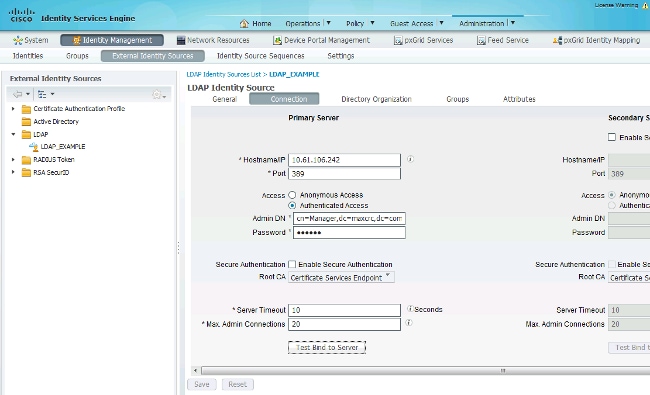

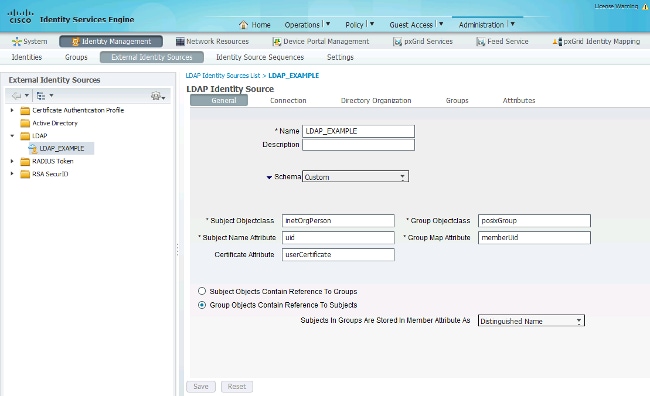

Verwenden Sie die Informationen, die in den Abbildern in diesem Abschnitt bereitgestellt werden, um LDAP als externen Identitätsspeicher auf der ISE zu konfigurieren.

Sie können diese Attribute auf der Registerkarte Allgemein konfigurieren:

- Subject ObjectClass (Betreff-Objektklasse): Dieses Feld entspricht der Objektklasse der Benutzerkonten in der ldif-Datei. Verwenden Sie gemäß der LDAP-Konfiguration eine dieser vier Klassen:

- Oben

- Person

- Organisatorische Person

- InetOrgPerson

- Betreffnamenattribut - Dies ist das Attribut, das vom LDAP abgerufen wird, wenn die ISE abfragt, ob ein bestimmter Benutzername in einer Datenbank enthalten ist. In diesem Szenario müssen Sie john.doe oder jan.kowalski als Benutzernamen auf dem Endpunkt verwenden.

- Group ObjectClass (Gruppenobjektklasse) - Dieses Feld entspricht der Objektklasse für eine Gruppe in der ldif-Datei. In diesem Szenario ist die Objektklasse für die Gruppe cn=domainusers posixGroup.

- Gruppenzuordnungsattribut - Dieses Attribut definiert, wie die Benutzer den Gruppen zugeordnet werden. Unter der Gruppe cn=domainusers in der Datei ldif sehen Sie zwei memberUid-Attribute, die den Benutzern entsprechen.

Die ISE bietet auch einige vorkonfigurierte Schemas (Microsoft Active Directory, Sun, Novell):

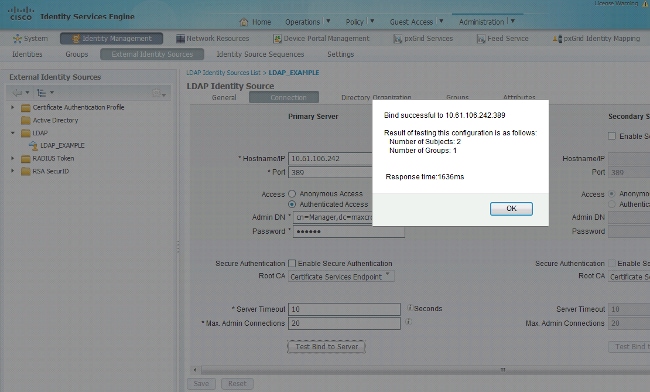

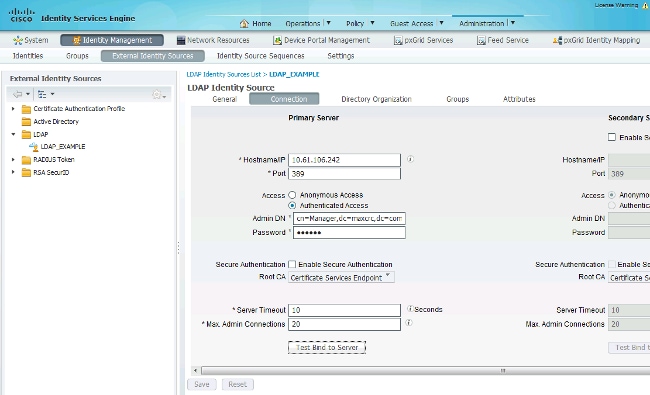

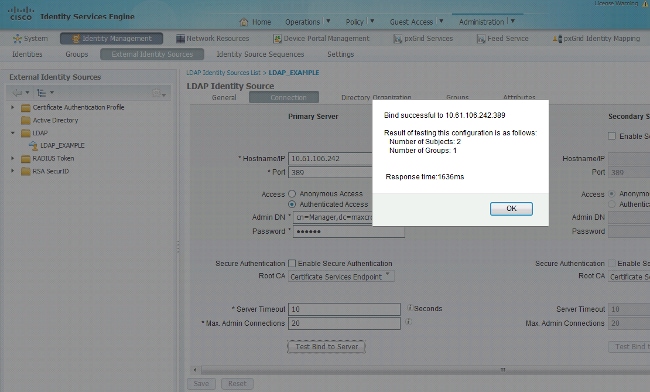

Nachdem Sie die richtige IP-Adresse und den richtigen Domänennamen festgelegt haben, können Sie die Testbindung an den Server durchführen. An dieser Stelle rufen Sie keine Themen oder Gruppen ab, da die Suchbasis noch nicht konfiguriert ist.

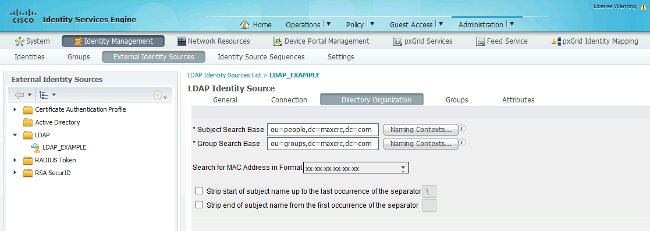

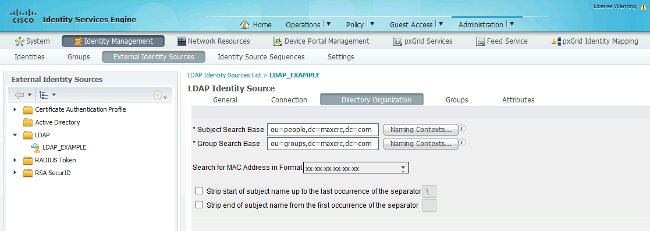

Konfigurieren Sie auf der nächsten Registerkarte die Suchbasis für Betreff/Gruppe. Dies ist der Verknüpfungspunkt für die ISE mit dem LDAP. Sie können nur Themen und Gruppen abrufen, die untergeordnete Elemente Ihres Verbindungspunkts sind.

In diesem Szenario werden die Subjekte aus der OU=people und die Gruppen aus der OU=groups abgerufen:

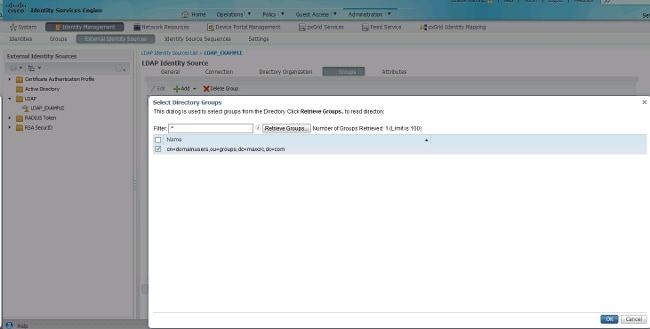

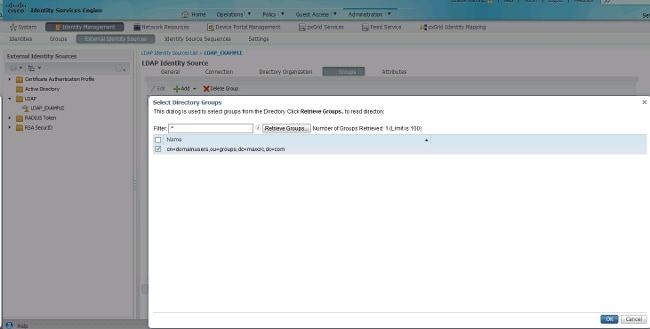

Auf der Registerkarte Gruppen können Sie die Gruppen aus dem LDAP auf der ISE importieren:

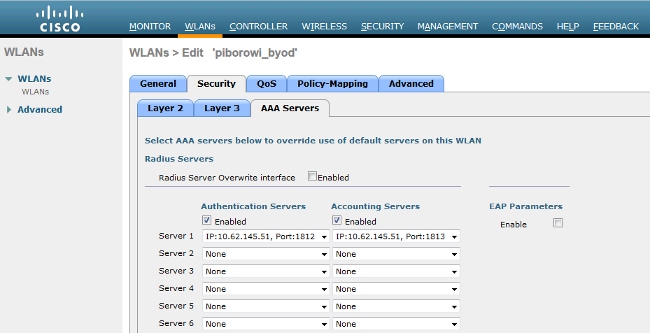

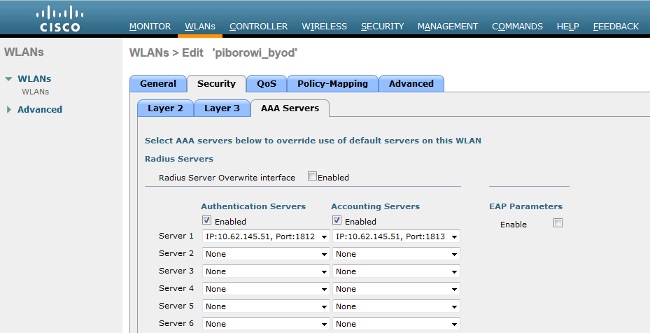

Konfigurieren des WLC

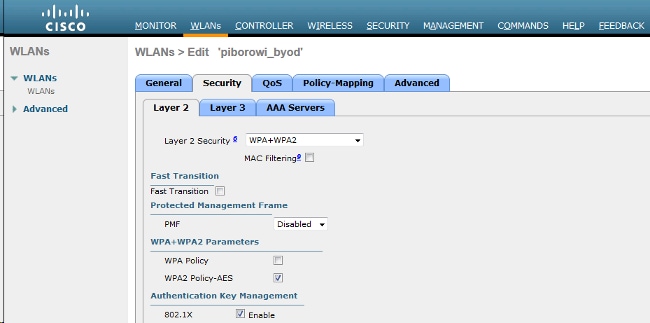

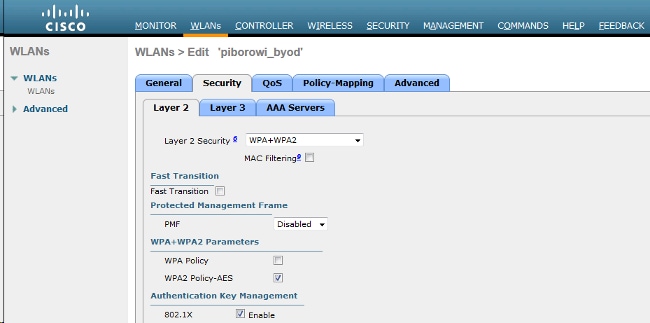

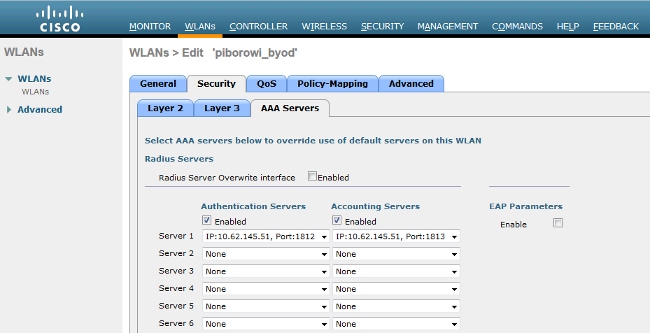

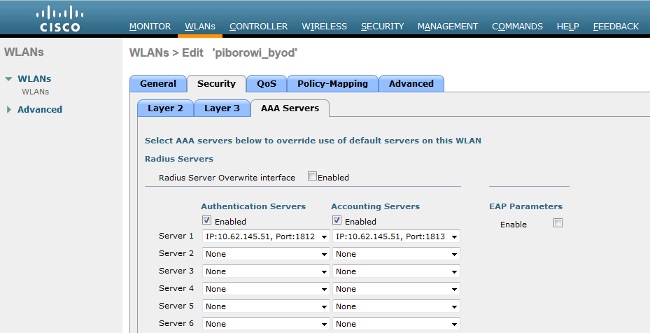

Verwenden Sie die Informationen in diesen Images, um den WLC für die 802.1x-Authentifizierung zu konfigurieren:

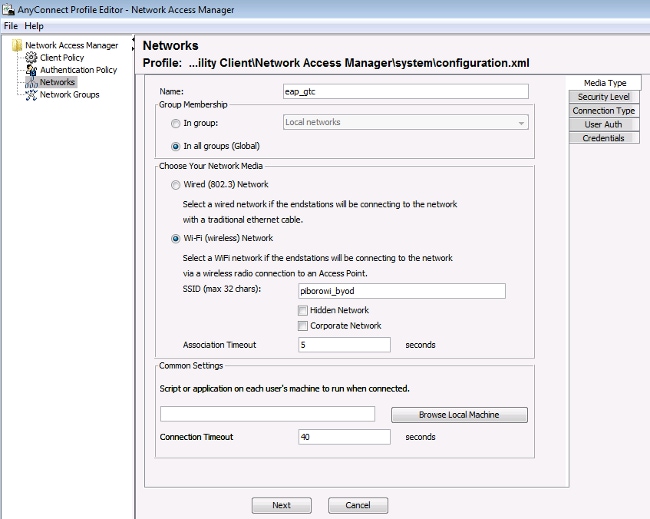

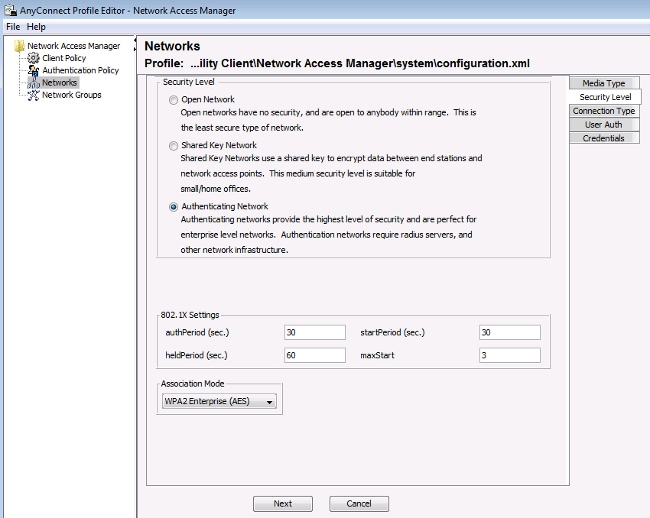

Konfigurieren von EAP-GTC

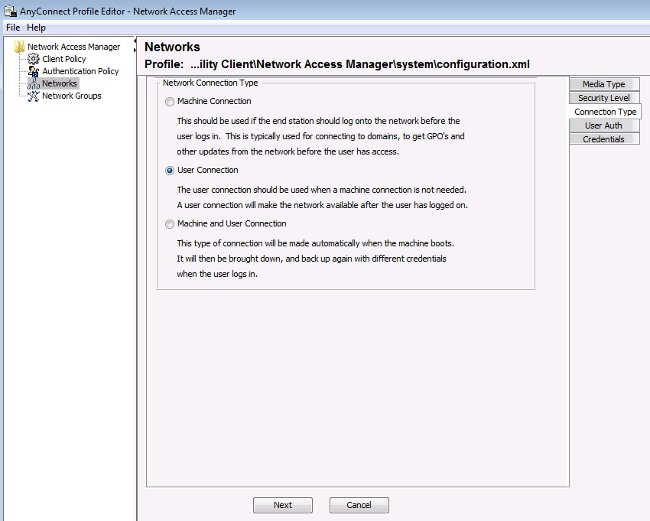

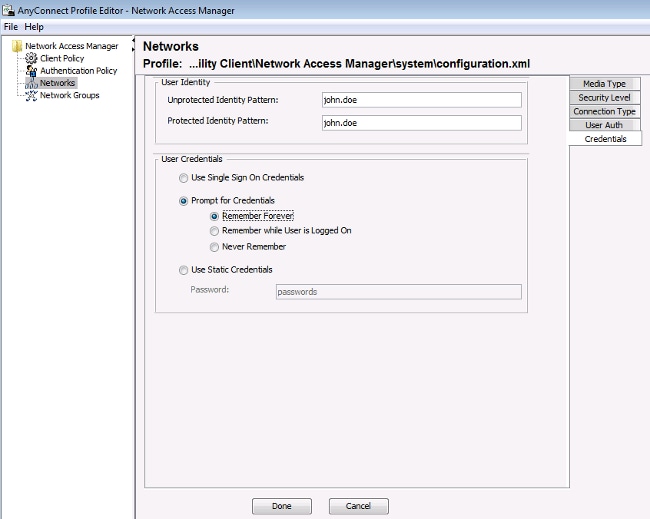

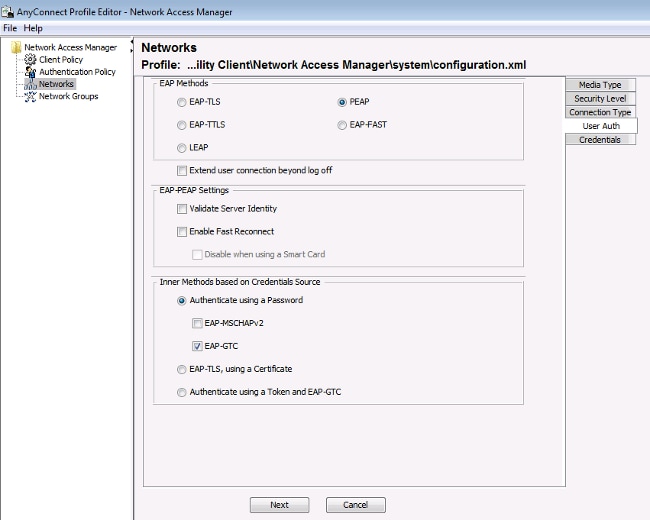

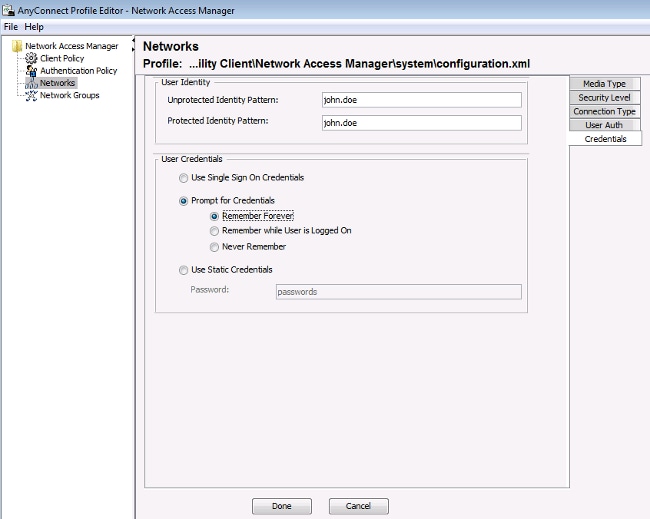

Eine der unterstützten Authentifizierungsmethoden für LDAP ist EAP-GTC. Die Funktion ist in Cisco AnyConnect verfügbar, Sie müssen jedoch den Network Access Manager Profile Editor installieren, um das Profil richtig zu konfigurieren.

Sie müssen auch die Konfiguration des Network Access Manager bearbeiten, die sich (standardmäßig) hier befindet:

C: > ProgramData > Cisco > Cisco AnyConnect Secure Mobility Client > Network Access Manager > System > configuration.xml-Datei

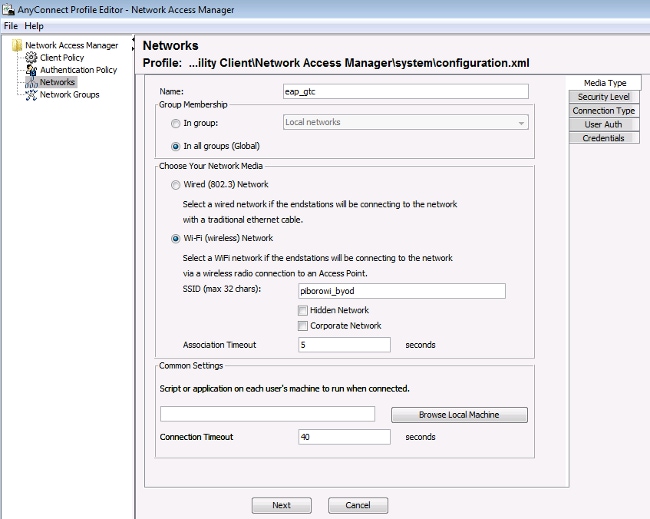

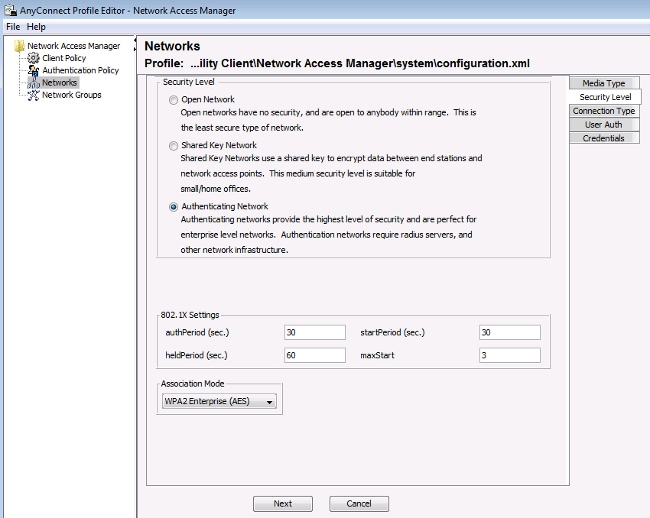

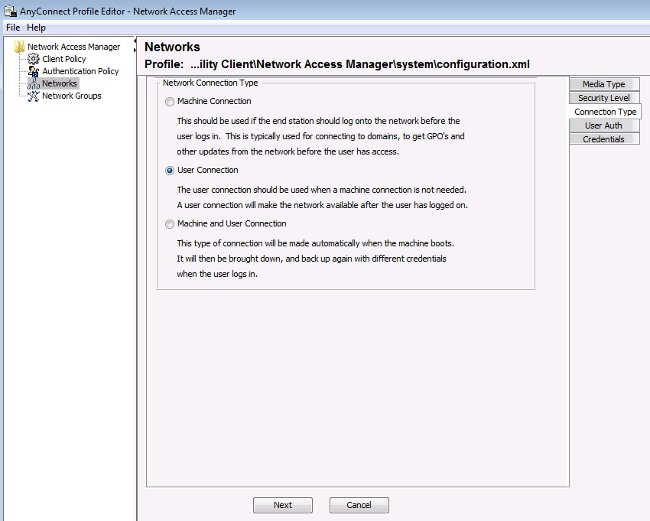

Verwenden Sie die Informationen in diesen Images, um EAP-GTC auf dem Endpunkt zu konfigurieren:

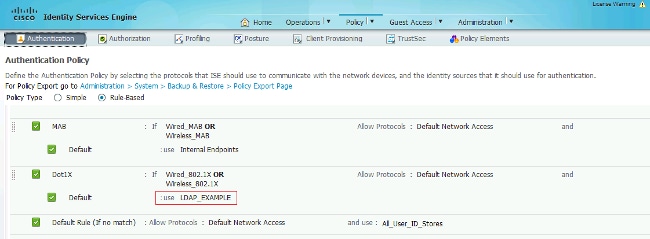

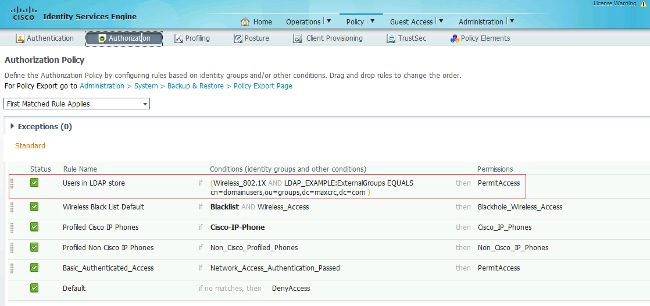

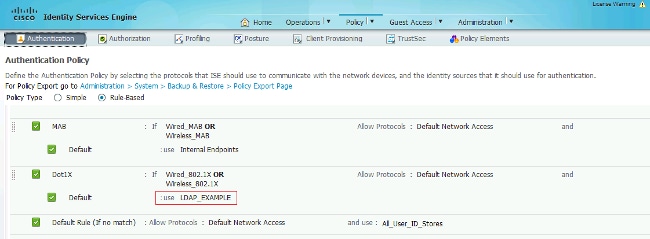

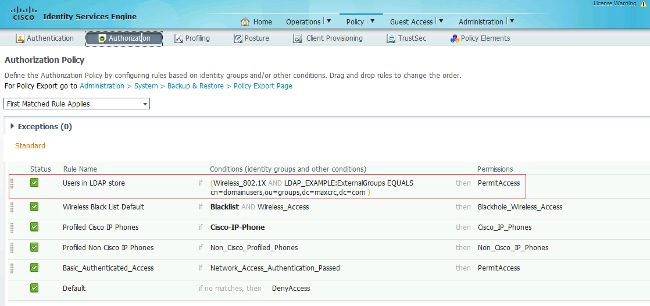

Verwenden Sie die Informationen in diesen Images, um die Authentifizierungs- und Autorisierungsrichtlinien auf der ISE zu ändern:

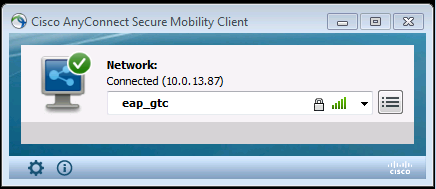

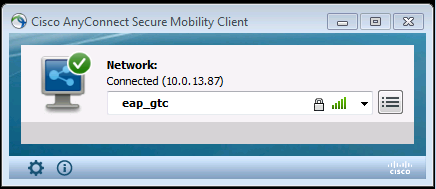

Nachdem Sie die Konfiguration angewendet haben, sollten Sie in der Lage sein, eine Verbindung zum Netzwerk herzustellen:

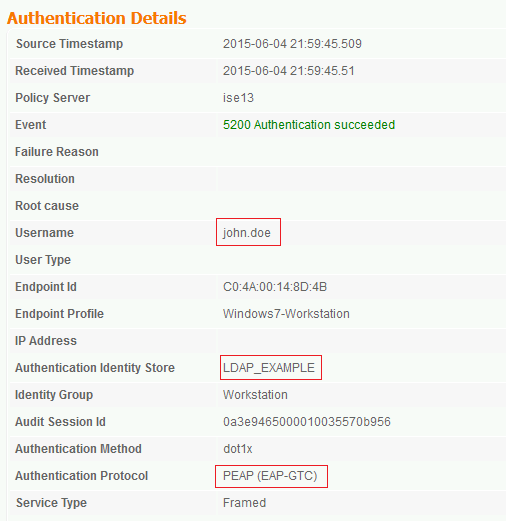

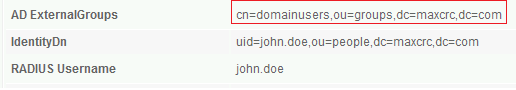

Überprüfung

Um die LDAP- und ISE-Konfigurationen zu überprüfen, rufen Sie die Themen und Gruppen mit einer Testverbindung zum Server ab:

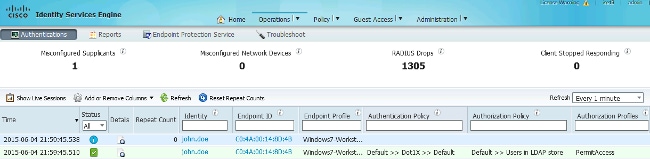

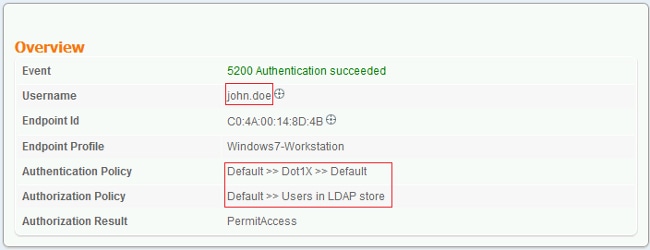

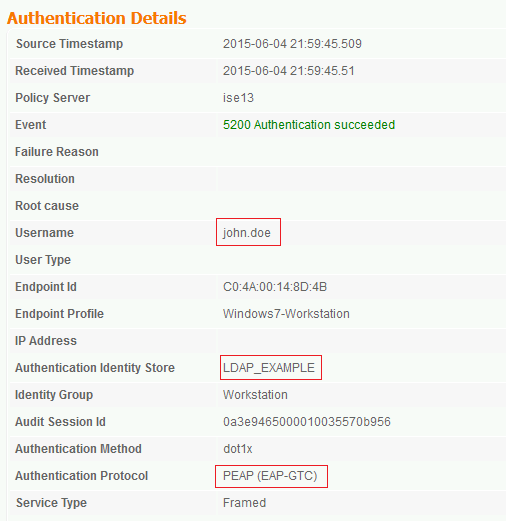

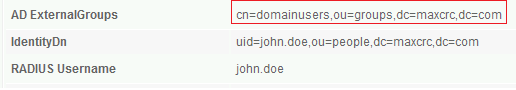

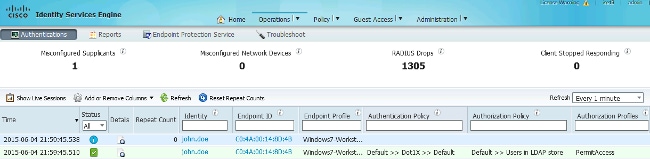

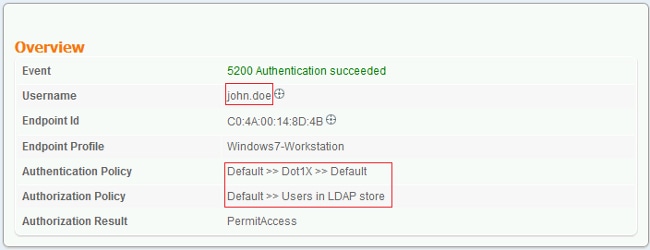

Die folgenden Bilder illustrieren einen Beispielbericht der ISE:

Fehlerbehebung

In diesem Abschnitt werden einige häufige Fehler beschrieben, die bei dieser Konfiguration aufgetreten sind, und es wird beschrieben, wie diese Fehler behoben werden:

Stellen Sie sicher, dass das Authentifizierungsprotokoll im gleichen Bericht eine der unterstützten Methoden anzeigt (EAP-GTC, EAP-TLS oder PEAP-TLS).

- Wenn Sie im Authentifizierungsbericht feststellen, dass der Betreff nicht im Identitätsspeicher gefunden wurde, stimmt der Benutzername aus dem Bericht nicht mit dem Betreffnamenattribut für einen Benutzer in der LDAP-Datenbank überein.

In diesem Szenario wurde der Wert für dieses Attribut auf uid gesetzt, was bedeutet, dass die ISE die uid-Werte für den LDAP-Benutzer überprüft, wenn sie versucht, eine Übereinstimmung zu finden.

- Wenn die Themen und Gruppen während eines Binding an Server-Tests nicht korrekt abgerufen werden, ist dies eine falsche Konfiguration für die Suchbasen.

Denken Sie daran, dass die LDAP-Hierarchie von Leaf-to-Root und DC angegeben werden muss (kann aus mehreren Wörtern bestehen).

Tipp: Informationen zur Fehlerbehebung der EAP-Authentifizierung auf WLC-Seite finden Sie im Dokument EAP Authentication with WLAN Controllers (WLC) Configuration Example Cisco.

Feedback

Feedback