Einleitung

In diesem Dokument wird die Konfiguration der TACACS+-Authentifizierung und -Befehlsautorisierung auf der Cisco Adaptive Security Appliance (ASA) mit Identity Service Engine (ISE) 2.0 und höher beschrieben. Die ISE speichert Ressourcen wie Benutzer, Gruppen und Endpunkte mithilfe eines lokalen Identitätsspeichers.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- ASA-Firewall ist voll funktionsfähig

- Verbindung zwischen ASA und ISE

- ISE-Server ist "bootstrapping"

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco Identity Service Engine 2.0

- Cisco ASA Software Version 9.5(1)

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Konfigurieren

Ziel der Konfiguration ist es,

- Authentifizierung von SSH-Benutzern über internen Identitätsspeicher

- Autorisieren Sie den ssh-Benutzer, sodass er nach der Anmeldung in den privilegierten EXEC-Modus versetzt wird.

- Überprüfen und jeden ausgeführten Befehl zur Überprüfung an die ISE senden

Netzwerkdiagramm

Konfigurationen

Konfigurieren der ISE für Authentifizierung und Autorisierung

Es werden zwei Benutzer erstellt. Der Benutzeradministrator ist Teil der lokalen Identitätsgruppe der Netzwerkadministratoren auf der ISE. Dieser Benutzer verfügt über vollständige CLI-Berechtigungen. Der Benutzer ist Teil der lokalen Identitätsgruppe des Netzwerkwartungsteams auf der ISE. Dieser Benutzer darf nur Befehle anzeigen und Pings senden.

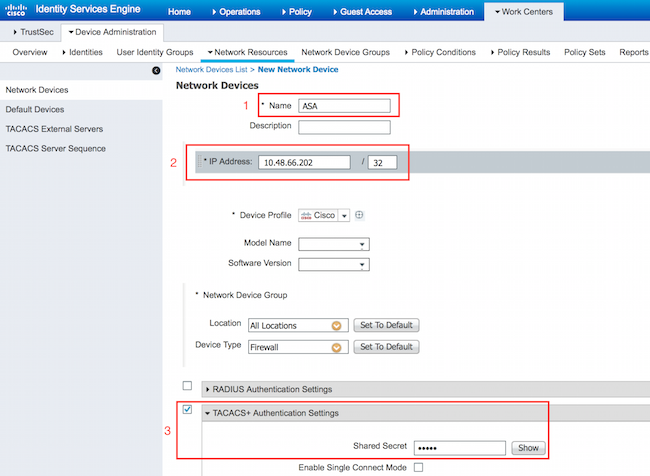

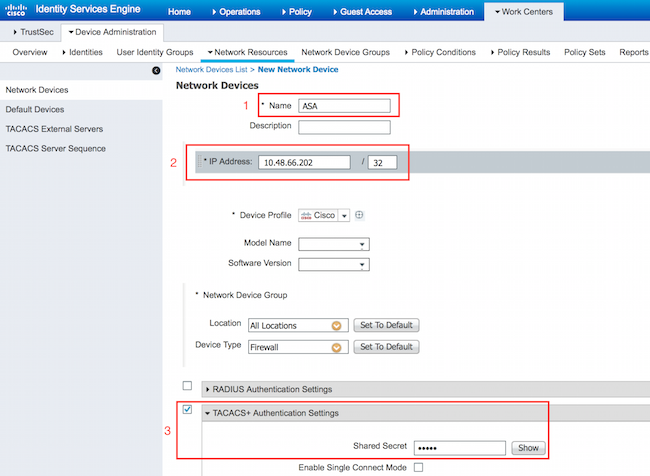

Netzwerkgerät hinzufügen

Navigieren Sie zu Work Centers > Device Administration > Network Resources > Network Devices. Klicken Sie auf Hinzufügen. Geben Sie einen Namen und eine IP-Adresse ein, aktivieren Sie das Kontrollkästchen TACACS+-Authentifizierungseinstellungen, und geben Sie einen gemeinsamen geheimen Schlüssel an. Optional können Gerätetyp/Standort angegeben werden.

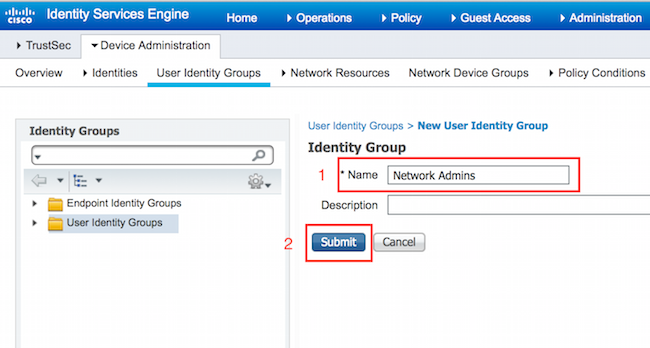

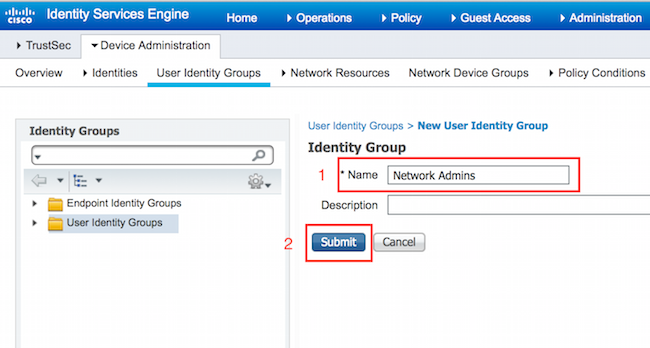

Benutzeridentitätsgruppen konfigurieren

Navigieren Sie zu Work Centers > Device Administration > User Identity Groups. Klicken Sie auf Hinzufügen. Geben Sie einen Namen ein, und klicken Sie auf Senden.

Wiederholen Sie den gleichen Schritt, um die Benutzeridentitätsgruppe des Netzwerkwartungsteams zu konfigurieren.

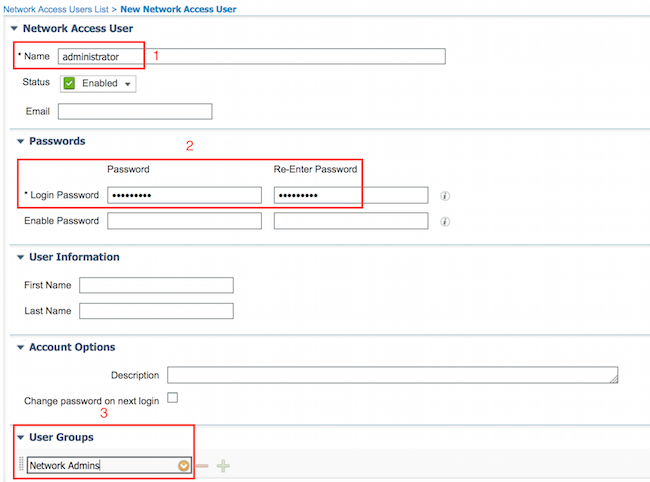

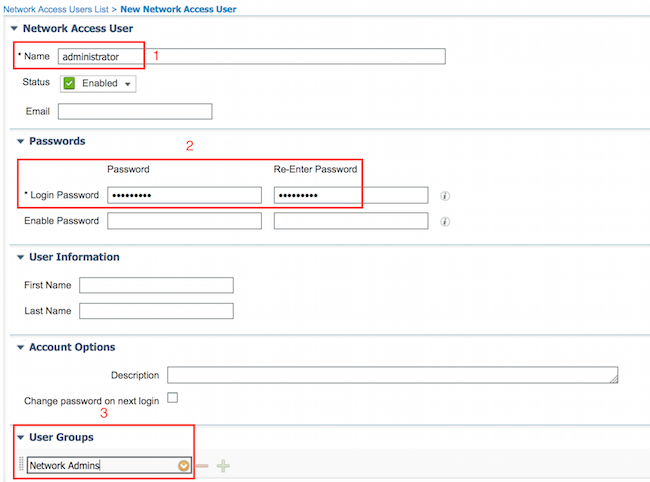

Konfigurieren von Benutzern

Navigieren Sie zu Work Centers > Device Administration > Identities > Users. Klicken Sie auf Hinzufügen. Geben Sie den Namen ein, geben Sie das Kennwort für die Anmeldung an, geben Sie die Benutzergruppe an, und klicken Sie auf Senden.

Wiederholen Sie die Schritte zum Konfigurieren des Benutzers und zum Zuweisen der Benutzeridentitätsgruppe des Netzwerkwartungsteams.

Geräteverwaltungsdienst aktivieren

Navigieren Sie zu Administration > System > Deployment. Wählen Sie den erforderlichen Knoten aus. Aktivieren Sie das Kontrollkästchen Geräte-Admin-Service aktivieren, und klicken Sie auf Speichern.

Hinweis: Für TACACS müssen Sie eine separate Lizenz installieren.

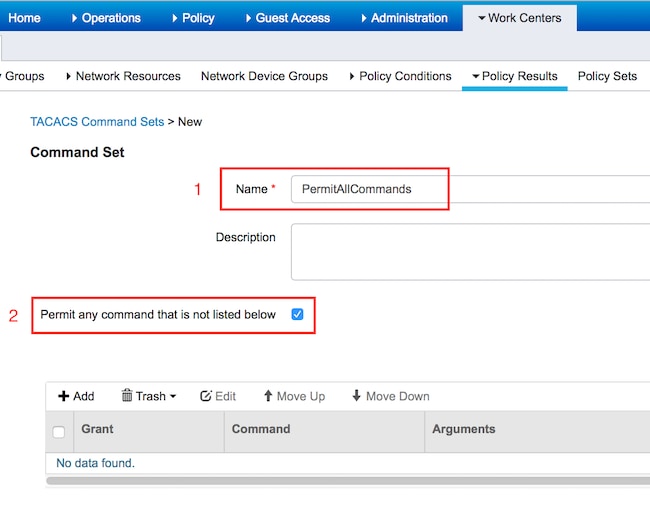

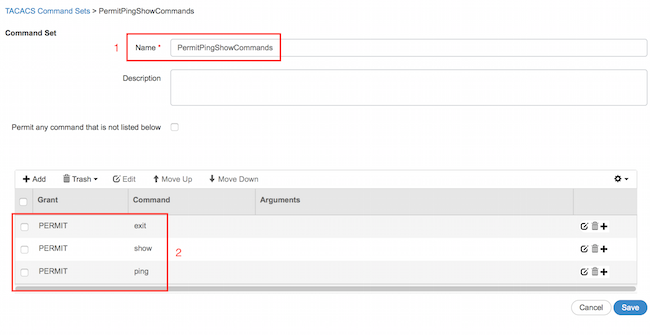

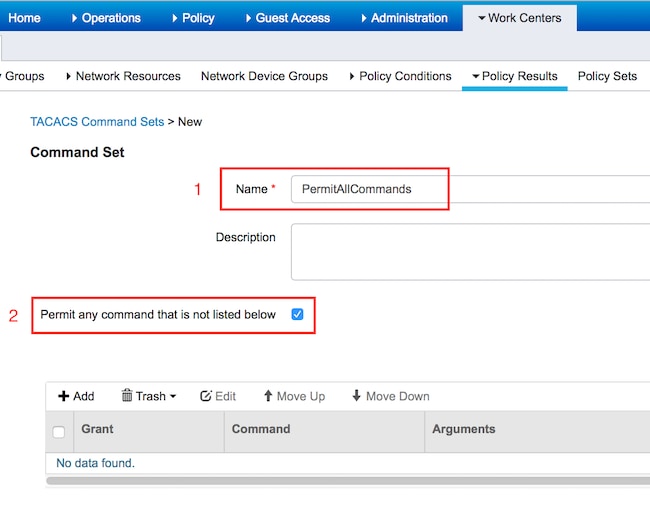

Konfigurieren von TACACS-Befehlssätzen

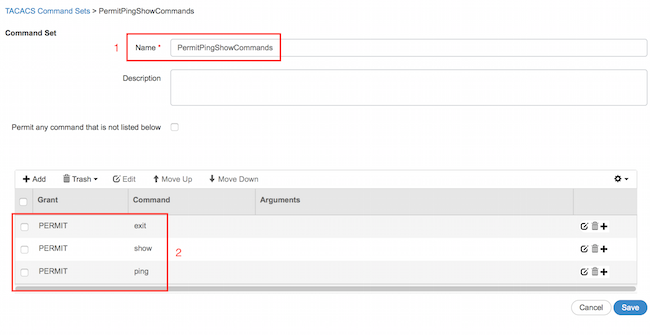

Es werden zwei Befehlssätze konfiguriert. Zuerst PermitAllCommands für den Administrator-Benutzer, der alle Befehle auf dem Gerät zulässt. Zweite PermitPingShowCommands für Benutzer, die nur Show- und Ping-Befehle zulassen.

1. Navigieren Sie zu Work Centers > Device Administration > Policy Results > TACACS Command Sets. Klicken Sie auf Hinzufügen. Geben Sie den Namen PermitAllCommands ein, wählen Sie das Kontrollkästchen Befehle zulassen, die unten nicht aufgeführt sind, und klicken Sie auf Senden.

2. Navigieren Sie zu Work Centers > Device Administration > Policy Results > TACACS Command Sets. Klicken Sie auf Hinzufügen. Geben Sie den Namen PermitPingShowCommands ein, klicken Sie auf Add (Hinzufügen), und lassen Sie die Befehle show, ping und exit zu. Wenn Argumente leer gelassen werden, sind standardmäßig alle Argumente enthalten. Klicken Sie auf Senden.

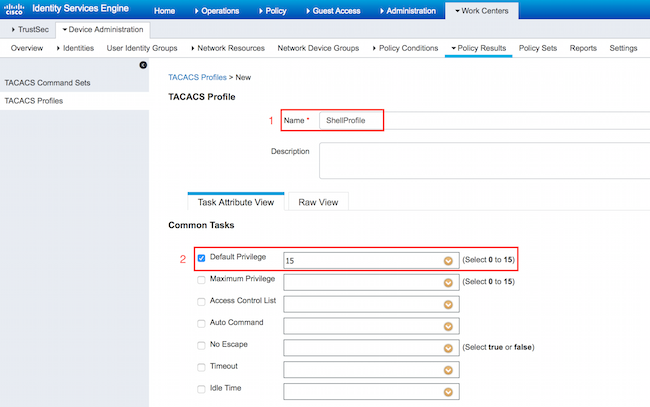

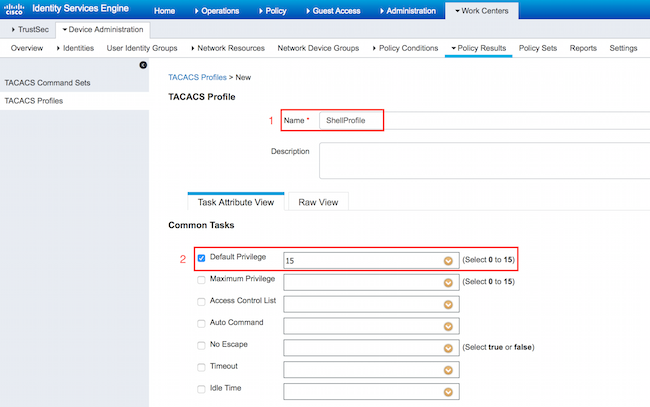

TACACS-Profil konfigurieren

Es wird ein einzelnes TACACS-Profil konfiguriert. Die eigentliche Befehlserzwingung erfolgt über Befehlssätze. Navigieren Sie zu Work Centers > Device Administration > Policy Results > TACACS Profiles. Klicken Sie auf Hinzufügen. Geben Sie Name ShellProfile ein, aktivieren Sie das Kontrollkästchen Default Privilege (Standardberechtigung), und geben Sie den Wert 15 ein. Klicken Sie auf Senden.

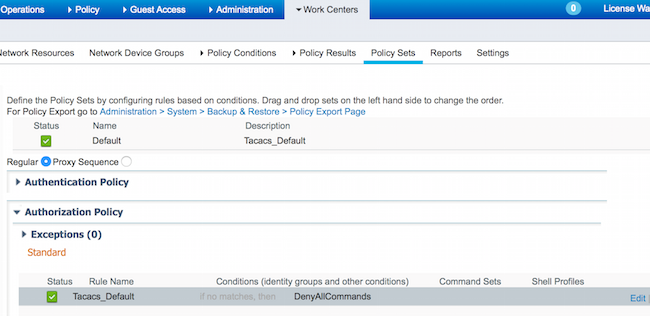

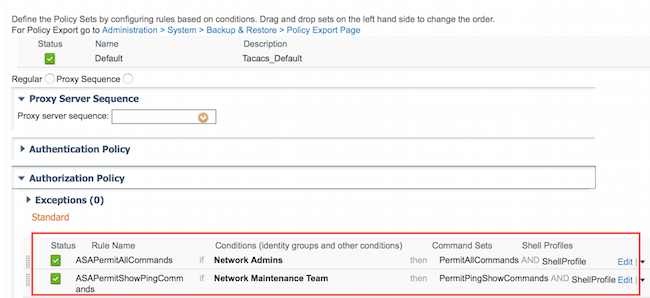

Konfigurieren der TACACS-Autorisierungsrichtlinie

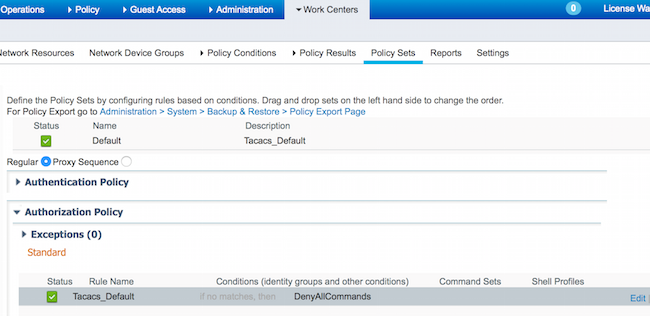

Die Authentifizierungsrichtlinie verweist standardmäßig auf All_User_ID_Stores, das auch den lokalen Speicher enthält, sodass er unverändert bleibt.

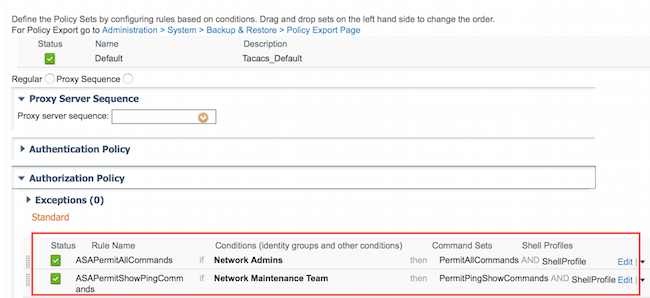

Navigieren Sie zu Work Centers > Device Administration > Policy Sets > Default > Authorization Policy > Edit > Insert New Rule oben.

Es werden zwei Autorisierungsregeln konfiguriert. Die erste Regel weist dem TACACS-Profil ShellProfile und dem Befehl Set PermitAllCommands basierend auf der Mitgliedschaft der Benutzeridentitätsgruppe für Netzwerkadministratoren zu. Die zweite Regel weist dem TACACS-Profil ShellProfile und dem Befehl Set PermitPingShowCommands auf der Grundlage der Mitgliedschaft der Benutzeridentitätsgruppe des Netzwerkwartungsteams zu.

Konfigurieren der Cisco ASA-Firewall für Authentifizierung und Autorisierung

1. Erstellen Sie mit dem Befehl username einen lokalen Benutzer mit voller Berechtigung für Fallback, wie hier gezeigt

ciscoasa(config)# username cisco password cisco privilege 15

2. Definieren Sie die TACACS-Server-ISE, geben Sie die Schnittstelle, die Protokoll-IP-Adresse und den TACACS-Schlüssel an.

aaa-server ISE protocol tacacs+

aaa-server ISE (mgmt) host 10.48.17.88

key cisco

Hinweis: Der Serverschlüssel sollte mit dem auf dem ISE-Server zuvor definierten Schlüssel übereinstimmen.

3. Testen Sie die Erreichbarkeit des TACACS-Servers mit dem Befehl test aaa wie dargestellt.

ciscoasa# test aaa authentication ISE host 10.48.17.88 username administrator Krakow123

INFO: Attempting Authentication test to IP address <10.48.17.88> (timeout: 12 seconds)

INFO: Authentication Successful

Die Ausgabe des vorherigen Befehls zeigt an, dass der TACACS-Server erreichbar ist und der Benutzer erfolgreich authentifiziert wurde.

4. Konfigurieren Sie die Authentifizierung für SSH-, EXEC-Autorisierung und Befehlsautorisierungen wie unten gezeigt. Mit aaa authentication exec authentication-server auto-enable werden Sie automatisch in den privilegierten EXEC-Modus versetzt.

aaa authentication ssh console ISE

aaa authorization command ISE

aaa authorization exec authentication-server auto-enable

Hinweis: Mit den obigen Befehlen erfolgt die Authentifizierung auf der ISE, der Benutzer wird direkt in den privilegierten Modus versetzt, und die Befehlsautorisierung findet statt.

5. Lassen Sie shh auf der Verwaltungsschnittstelle zu.

ssh 0.0.0.0 0.0.0.0 mgmt

Überprüfung

Cisco ASA Firewall-Verifizierung

1. SSH für die ASA-Firewall als Administrator, der zur Benutzeridentitätsgruppe mit vollem Zugriff gehört. Die Gruppe Netzwerkadministratoren ist dem Befehlssatz ShellProfile und PermitAllCommands auf der ISE zugeordnet. Versuchen Sie, einen beliebigen Befehl auszuführen, um vollständigen Zugriff zu gewährleisten.

EKORNEYC-M-K04E:~ ekorneyc$ ssh administrator@10.48.66.202

administrator@10.48.66.202's password:

Type help or '?' for a list of available commands.

ciscoasa#

ciscoasa# configure terminal

ciscoasa(config)# crypto ikev1 policy 10

ciscoasa(config-ikev1-policy)# encryption aes

ciscoasa(config-ikev1-policy)# exit

ciscoasa(config)# exit

ciscoasa#

2. Ssh zur ASA-Firewall als Benutzer, der zur Benutzeridentitätsgruppe mit beschränktem Zugriff gehört. Die Gruppe "Netzwerkwartung" wird dem Befehlssatz ShellProfile und PermitPingShowCommands auf der ISE zugeordnet. Führen Sie einen beliebigen Befehl aus, um sicherzustellen, dass nur show-Befehle und ping-Befehle ausgegeben werden können.

EKORNEYC-M-K04E:~ ekorneyc$ ssh user@10.48.66.202

administrator@10.48.66.202's password:

Type help or '?' for a list of available commands.

ciscoasa#

ciscoasa# show version | include Software

Cisco Adaptive Security Appliance Software Version 9.5(1)

ciscoasa# ping 8.8.8.8

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 8.8.8.8, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 20/24/30 ms

ciscoasa# configure terminal

Command authorization failed

ciscoasa# traceroute 8.8.8.8

Command authorization failed

ISE 2.0-Verifizierung

1. Navigieren Sie zu Operationen > TACACS-Livelog. Stellen Sie sicher, dass die oben beschriebenen Versuche erkannt werden.

2. Klicken Sie auf die Details eines der roten Berichte, kann fehlgeschlagenen Befehl ausgeführt früher gesehen werden.

Fehlerbehebung

Fehler: Fehlgeschlagener Versuch: Befehlsautorisierung fehlgeschlagen

Überprüfen Sie die SelectedCommandSet-Attribute, um zu überprüfen, ob die erwarteten Befehlssätze von der Autorisierungsrichtlinie ausgewählt wurden.

Zugehörige Informationen

Technischer Support und Dokumentation für Cisco Systeme

ISE 2.0 - Versionshinweise

ISE 2.0 Hardware-Installationshandbuch

ISE 2.0 Upgrade-Leitfaden

ACS auf ISE Migration - Tool-Leitfaden

ISE 2.0 Active Directory-Integrationsleitfaden

ISE 2.0 Engine - Administratorhandbuch

Feedback

Feedback