Konfigurieren der Überprüfung für ISE 2.1 und AnyConnect 4.3 (Status-USB)

Download-Optionen

-

ePub (2.7 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird beschrieben, wie Sie die Cisco Identity Services Engine (ISE) so konfigurieren, dass nur dann umfassender Zugriff auf das Netzwerk gewährt wird, wenn die Verbindung zu USB-Massenspeichergeräten unterbrochen wird.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Grundkenntnisse der Konfiguration der Adaptive Security Appliance (ASA) CLI und der SSL VPN-Konfiguration

- Grundkenntnisse der VPN-Konfiguration für Remote-Zugriff auf der ASA

- Grundkenntnisse der ISE und Statusservices

Verwendete Komponenten

Cisco Identity Services Engine (ISE) Version 2.1 unterstützt zusammen mit AnyConnect Secure Mobility Client 4.3 die Überprüfung und Beseitigung von USB-Massenspeichern. Die Informationen in diesem Dokument basieren auf folgenden Software-Versionen:

- Cisco ASA Software Version 9.2(4) und höher

- Microsoft Windows Version 7 mit Cisco AnyConnect Secure Mobility Client Version 4.3 und höher

- Cisco ISE, Version 2.1 und höher

Konfigurieren

Netzwerkdiagramm

Der Fluss ist:

- Der Benutzer ist noch nicht mit dem VPN verbunden, das private USB-Massenspeichergerät ist angeschlossen, und für den Benutzer sind Inhalte verfügbar.

- Die vom AnyConnect-Client initiierte VPN-Sitzung wird über die ISE authentifiziert. Der Status des Endpunkts ist nicht bekannt, die Regel "Posture_Unknown" wird ausgelöst, und die Sitzung wird an die ISE umgeleitet.

- Die USB-Prüfungen stellen eine neue Klasse von Prüfungen des AC-ISE-Status dar, da sie den Endpunkt kontinuierlich überwachen, solange er sich im selben ISE-gesteuerten Netzwerk befindet.Die einzige logische Abhilfemaßnahme, die verfügbar ist, ist das Sperren der USB-Geräte, die durch ihren Laufwerkbuchstaben identifiziert werden

- VPN-Sitzung auf ASA wird aktualisiert, Umleitungszugriffskontrollliste wird entfernt und vollständiger Zugriff wird gewährt

Die VPN-Sitzung ist nur ein Beispiel. Die Statusfunktion funktioniert auch bei anderen Zugriffsarten einwandfrei.

ASA

ASA wird für den SSL VPN-Fernzugriff unter Verwendung der ISE als AAA-Server konfiguriert. Radius-CoA zusammen mit Umleitungs-ACL muss konfiguriert werden:

aaa-server ISE21 protocol radius

authorize-only

interim-accounting-update periodic 1

dynamic-authorization

aaa-server ISE21 (outside) host 10.48.23.88

key cisco

tunnel-group RA type remote-access

tunnel-group RA general-attributes

address-pool POOL

authentication-server-group ISE21

accounting-server-group ISE21

default-group-policy GP-SSL

tunnel-group RA webvpn-attributes

group-alias RA enable

webvpn

enable outside

anyconnect image disk0:/anyconnect-win-4.3.00520-k9.pkg 1

anyconnect enable

tunnel-group-list enable

error-recovery disable

group-policy GP-SSL internal

group-policy GP-SSL attributes

dns-server value 10.62.145.72

vpn-tunnel-protocol ssl-client

access-list ACL_WEBAUTH_REDIRECT extended deny udp any any eq domain

access-list ACL_WEBAUTH_REDIRECT extended deny ip any host 10.48.23.88

access-list ACL_WEBAUTH_REDIRECT extended deny icmp any any

access-list ACL_WEBAUTH_REDIRECT extended permit tcp any any

Weitere Informationen finden Sie unter:

AnyConnect 4.0-Integration mit ISE Version 1.3 - Konfigurationsbeispiel

ISE

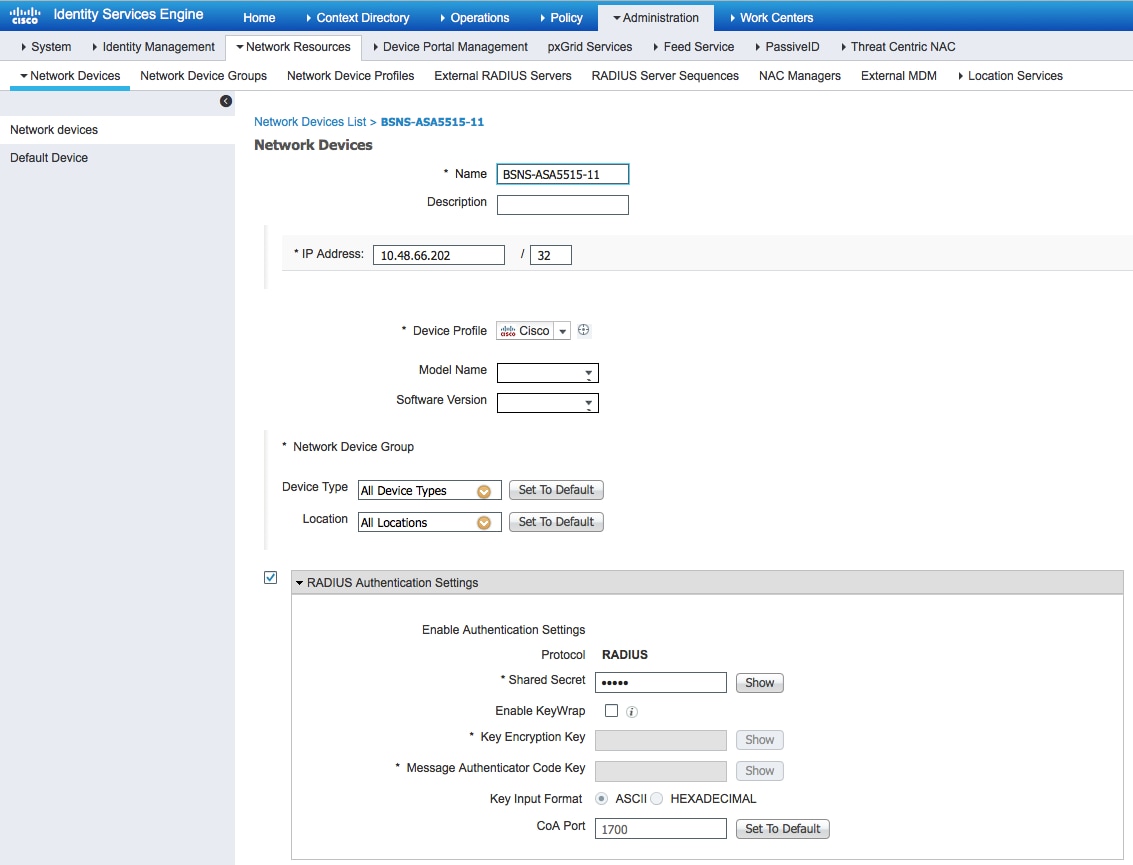

Schritt 1: Netzwerkgerät konfigurieren

Wählen Sie Administration > Network Resources > Network Devices > Add ASA aus.

Schritt 2: Statusbedingungen und Richtlinien konfigurieren

Stellen Sie sicher, dass die Statusbedingungen aktualisiert werden: Option Administration > System > Settings > Posture > Updates > Update now (Verwaltung > System > Einstellungen > Status > Aktualisierungen)

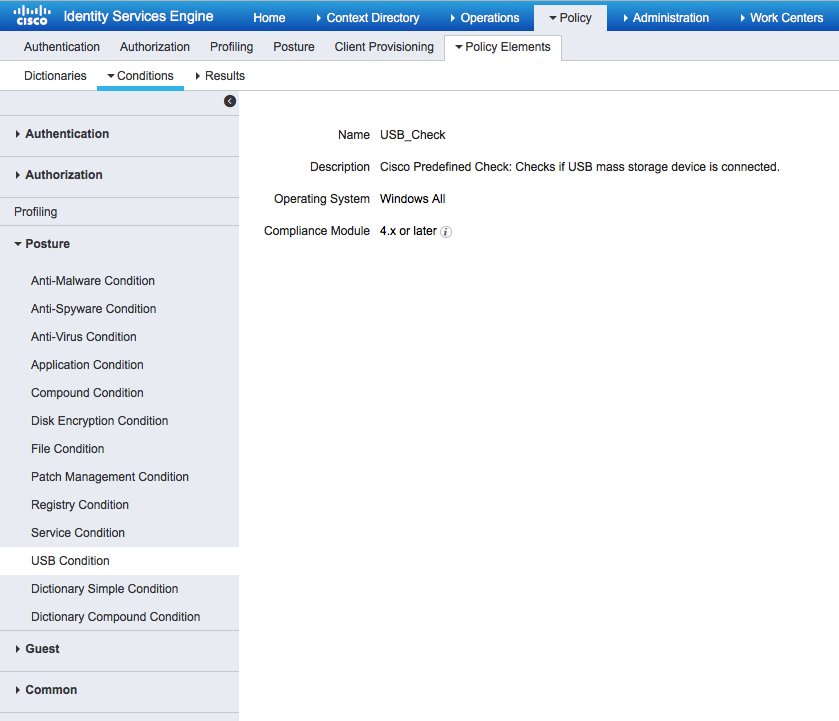

ISE 2.1 wird mit einer vorkonfigurierten USB-Bedingung geliefert, die überprüft, ob ein USB-Massenspeichergerät angeschlossen ist.

Aus Richtlinie > Richtlinienelemente > Bedingungen > Status > USB-Bedingung Bestehende Bedingung überprüfen:

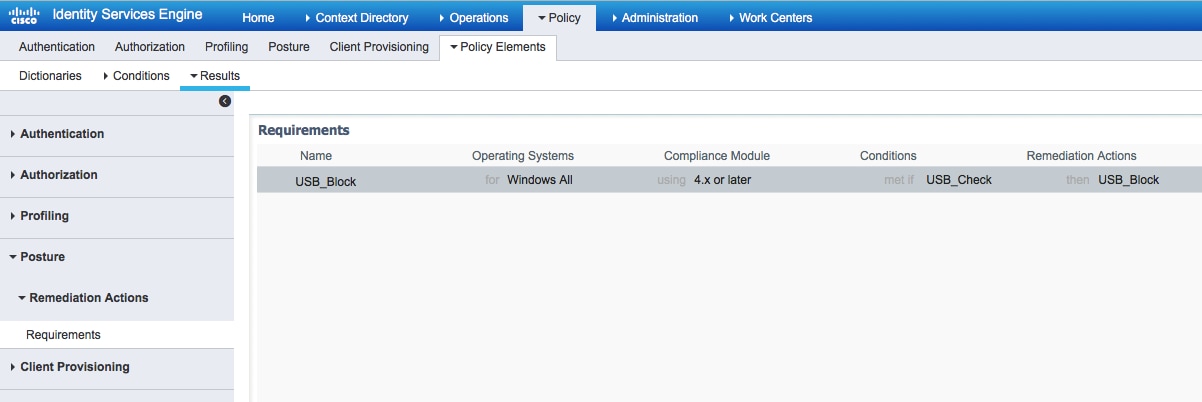

Überprüfen Sie unter Policy > Policy Elements > Results > Posture > Requirements die vorkonfigurierte Anforderung, die diese Bedingung verwendet.

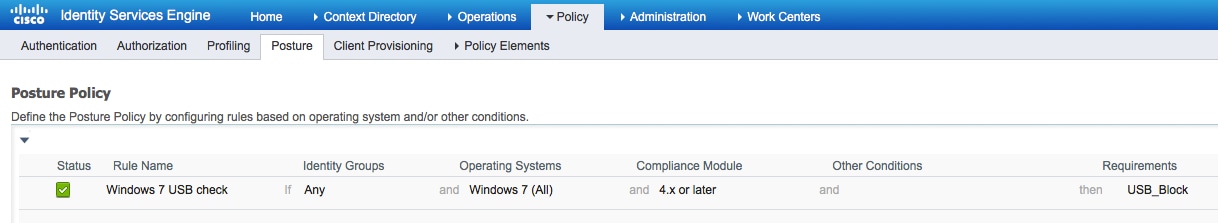

Fügen Sie unter Policy > Posture (Richtlinie > Status) eine Bedingung hinzu, unter der alle Windows-Computer diese Anforderung verwenden müssen:

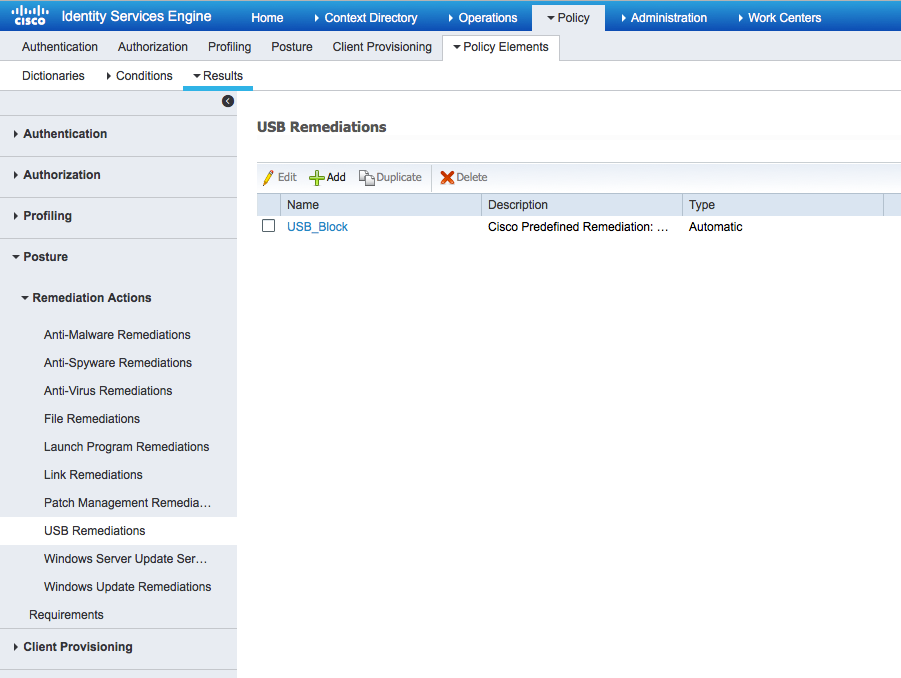

Aus Richtlinie > Richtlinienelemente > Ergebnisse > Status > Wiederherstellungsaktionen > USB-Wiederherstellungsmaßnahmen überprüfen vorkonfigurierte Wiederherstellungsaktionen zum Blockieren von USB-Speichergeräten:

Schritt 3: Konfigurieren von Ressourcen und Richtlinien für die Clientbereitstellung

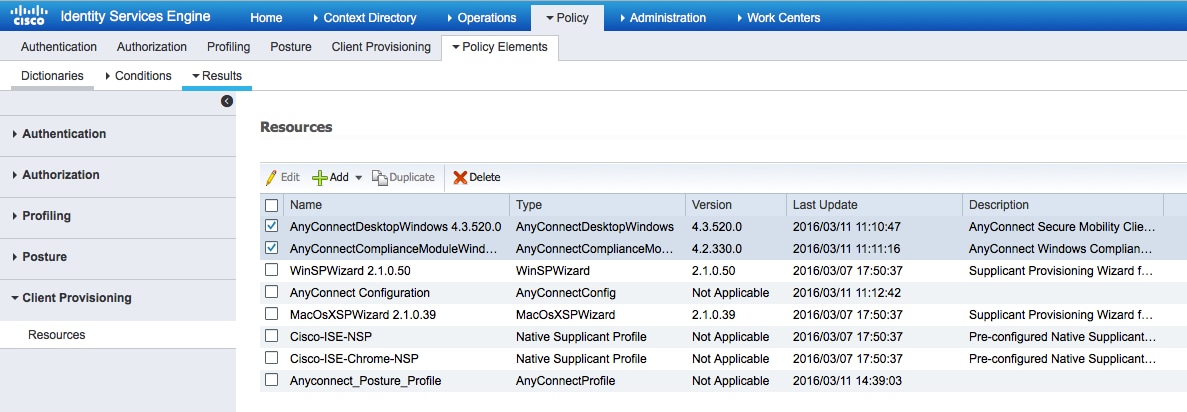

Unter Policy > Policy Elements > Client Provisioning > Resources (Richtlinie > Richtlinienelemente > Client-Bereitstellung > Ressourcen) laden Sie das Compliance-Modul von Cisco.com herunter, und laden Sie das AnyConnect 4.3-Paket manuell hoch:

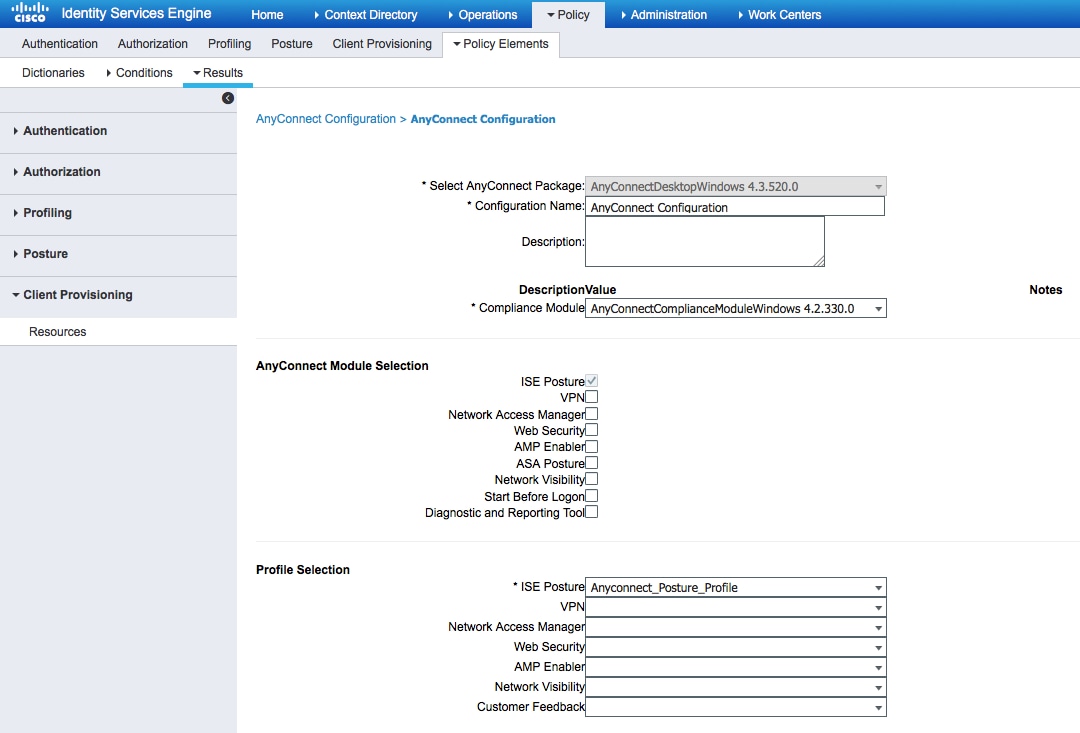

Erstellen Sie mit Add > NAC Agent oder AnyConnect Posture Profile ein AnyConnect Posture-Profil (Name: Anyconnect_Posture_Profile) mit Standardeinstellungen.

Fügen Sie mit Add > AnyConnect Configuration eine AnyConnect-Konfiguration hinzu (Name: AnyConnect Configuration):

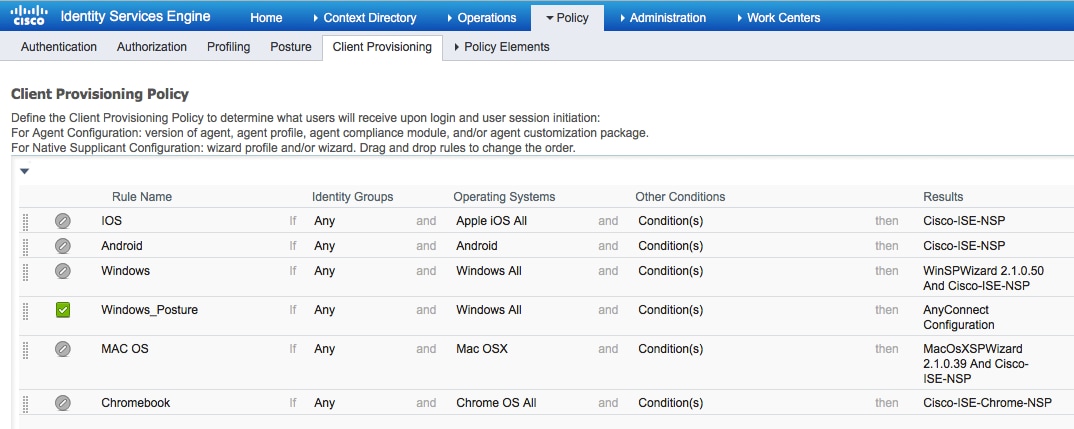

Unter Richtlinie > Client-Bereitstellung erstellen Sie eine neue Richtlinie (Windows_Posture), damit Windows die AnyConnect-Konfiguration verwenden kann:

Schritt 4: Konfiguration der Authentifizierungsregeln

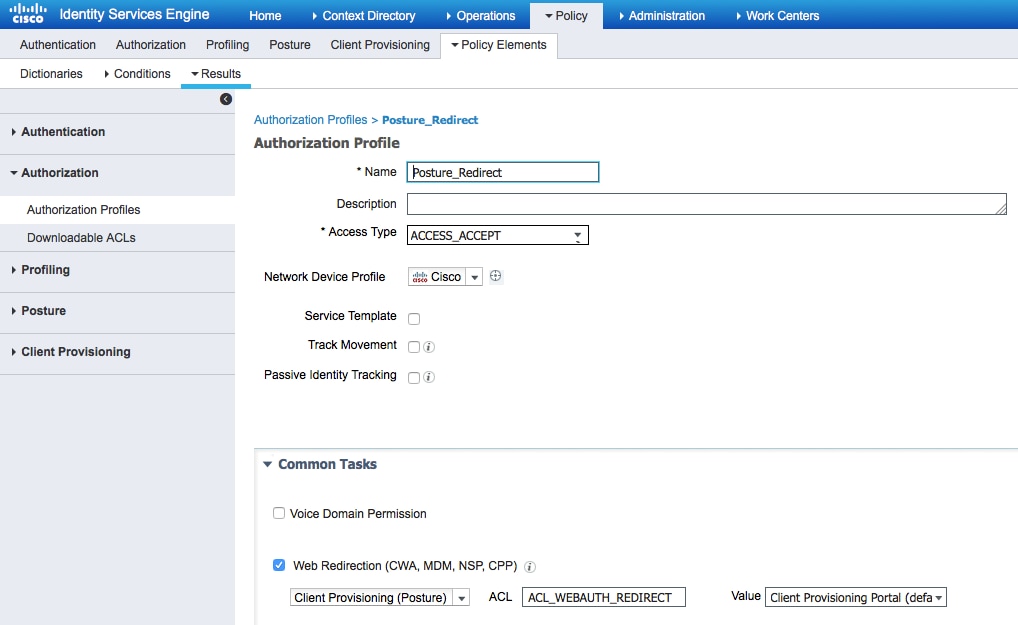

Aus Policy > Policy Elements > Results > Authorization (Richtlinie > Richtlinienelemente > Ergebnisse > Autorisierung) fügen Sie ein Autorisierungsprofil (Name: Posture_Redirect) hinzu, das zu einem standardmäßigen Client-Bereitstellungsportal umgeleitet wird:

Hinweis: Die ACL_WEBAUTH_REDIRECT-ACL ist auf ASA definiert.

Erstellen Sie unter Richtlinie > Autorisierung eine Autorisierungsregel für die Umleitung. Eine Autorisierungsregel für konforme Geräte ist auf der ISE vorkonfiguriert:

Wenn der Endpunkt die Vorgaben erfüllt, ist vollständiger Zugriff möglich. Wenn der Status unbekannt oder nicht konform ist, wird die Umleitung für die Client-Bereitstellung zurückgegeben.

Überprüfung

Vor Einrichtung der VPN-Sitzung

Das USB-Gerät ist angeschlossen, und der Inhalt ist für den Benutzer verfügbar.

Einrichtung von VPN-Sitzungen

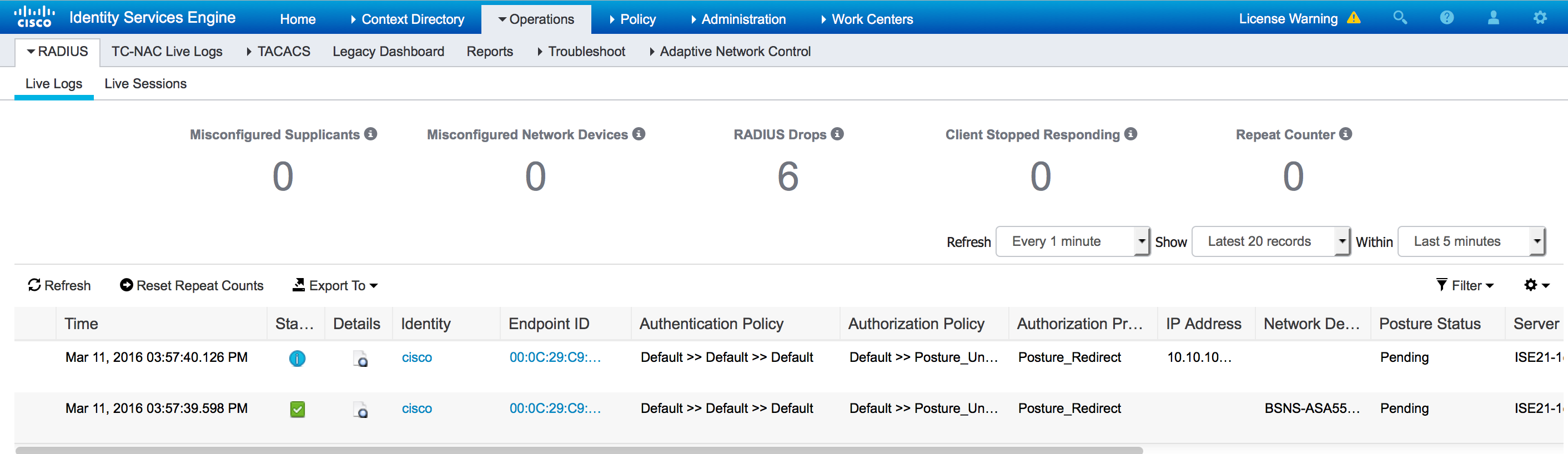

Während der Authentifizierung gibt die ISE im Rahmen des Posture_Redirect-Autorisierungsprofils eine Umleitungszugriffsliste und eine Umleitungsurl zurück.

Sobald die VPN-Sitzung hergestellt ist, wird der ASA-Datenverkehr vom Client entsprechend der Umleitungszugriffsliste umgeleitet:

BSNS-ASA5515-11# sh vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : cisco Index : 29

Assigned IP : 10.10.10.10 Public IP : 10.229.16.34

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES128 DTLS-Tunnel: (1)AES128

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA1 DTLS-Tunnel: (1)SHA1

Bytes Tx : 14696 Bytes Rx : 18408

Pkts Tx : 20 Pkts Rx : 132

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : GP-SSL Tunnel Group : RA

Login Time : 15:57:39 CET Fri Mar 11 2016

Duration : 0h:07m:22s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0a3042ca0001d00056e2dce3

Security Grp : none

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 29.1

Public IP : 10.229.16.34

Encryption : none Hashing : none

TCP Src Port : 61956 TCP Dst Port : 443

Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 22 Minutes

Client OS : win

Client OS Ver: 6.1.7601 Service Pack 1

Client Type : AnyConnect

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.3.00520

Bytes Tx : 6701 Bytes Rx : 774

Pkts Tx : 5 Pkts Rx : 1

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 29.2

Assigned IP : 10.10.10.10 Public IP : 10.229.16.34

Encryption : AES128 Hashing : SHA1

Encapsulation: TLSv1.0 TCP Src Port : 61957

TCP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 22 Minutes

Client OS : Windows

Client Type : SSL VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.3.00520

Bytes Tx : 6701 Bytes Rx : 1245

Pkts Tx : 5 Pkts Rx : 5

Pkts Tx Drop : 0 Pkts Rx Drop : 0

DTLS-Tunnel:

Tunnel ID : 29.3

Assigned IP : 10.10.10.10 Public IP : 10.229.16.34

Encryption : AES128 Hashing : SHA1

Encapsulation: DTLSv1.0 UDP Src Port : 55708

UDP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 26 Minutes

Client OS : Windows

Client Type : DTLS VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.3.00520

Bytes Tx : 1294 Bytes Rx : 16389

Pkts Tx : 10 Pkts Rx : 126

Pkts Tx Drop : 0 Pkts Rx Drop : 0

ISE Posture:

Redirect URL : https://ISE21-1ek.example.com:8443/portal/gateway?sessionId=0a3042ca0001d00056e2dce3&portal=2b1ba210-e...

Redirect ACL : ACL_WEBAUTH_REDIRECT

Client-Bereitstellung

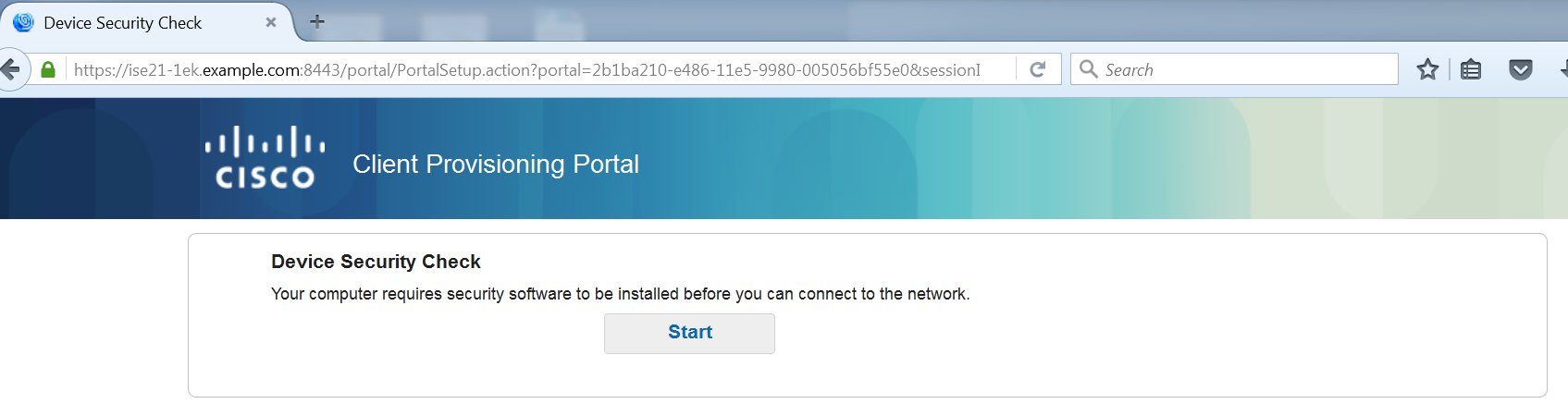

Zu diesem Zeitpunkt wird der Datenverkehr des Endpunkt-Webbrowsers zur Client-Bereitstellung an die ISE umgeleitet:

Bei Bedarf wird AnyConnect zusammen mit dem Posture and Compliance-Modul aktualisiert.

Statusüberprüfung und CoA

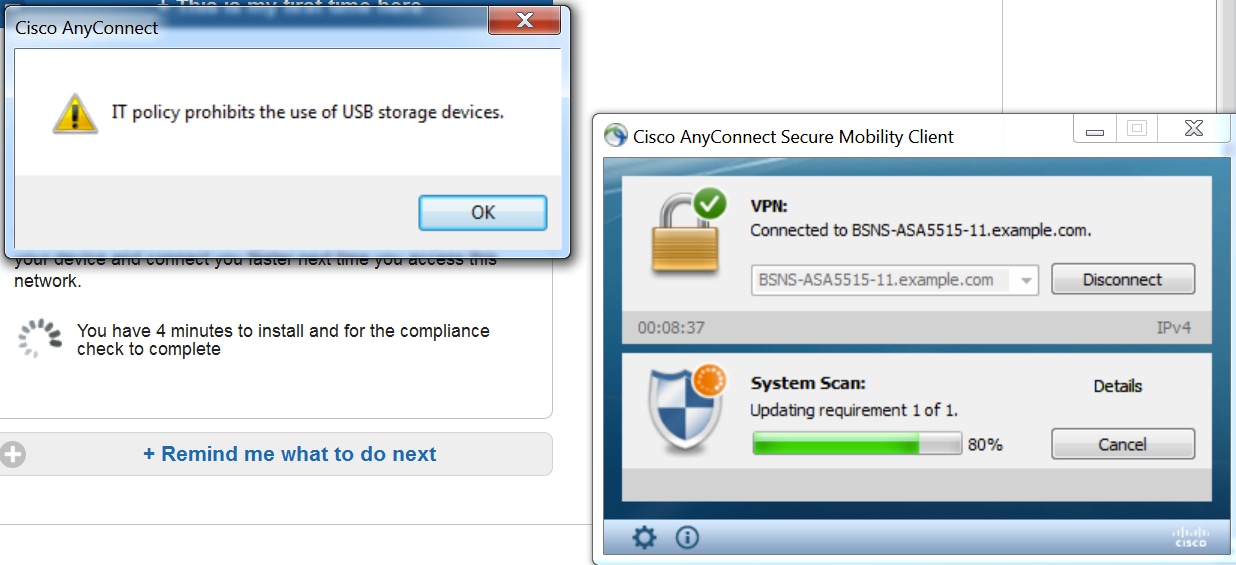

Statusmodul ausgeführt wird, ISE erkennen (es kann DNS A-Eintrag erforderlich sein, damit enroll.cisco.com erfolgreich ist), Statusbedingungen herunterladen und überprüfen, neue OPSWAT v4 USB-Blockaktion. Die konfigurierte Nachricht wird für den Benutzer angezeigt:

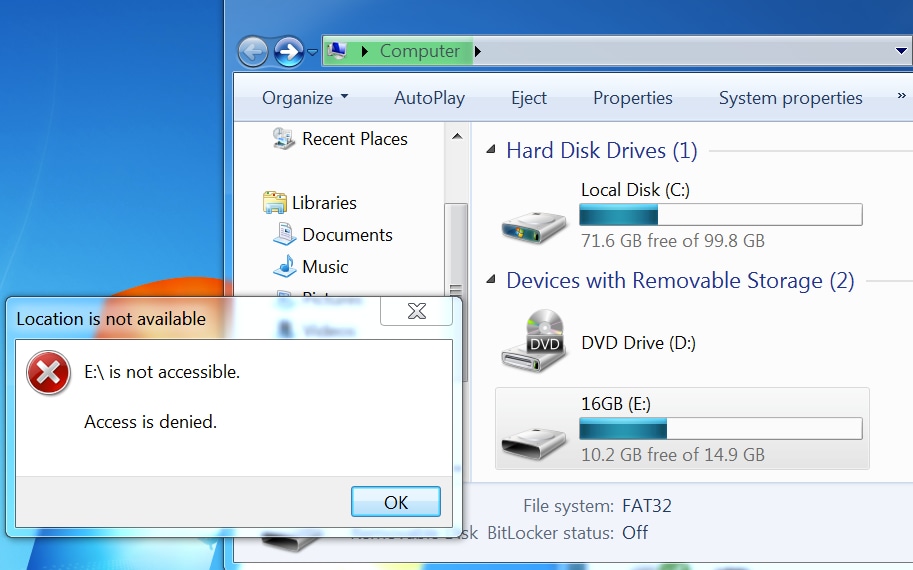

Sobald die Nachricht bestätigt wurde, ist das USB-Gerät für den Benutzer nicht mehr verfügbar:

ASA entfernt die Umleitungs-ACL und bietet vollständigen Zugriff. AnyConnect meldet Compliance:

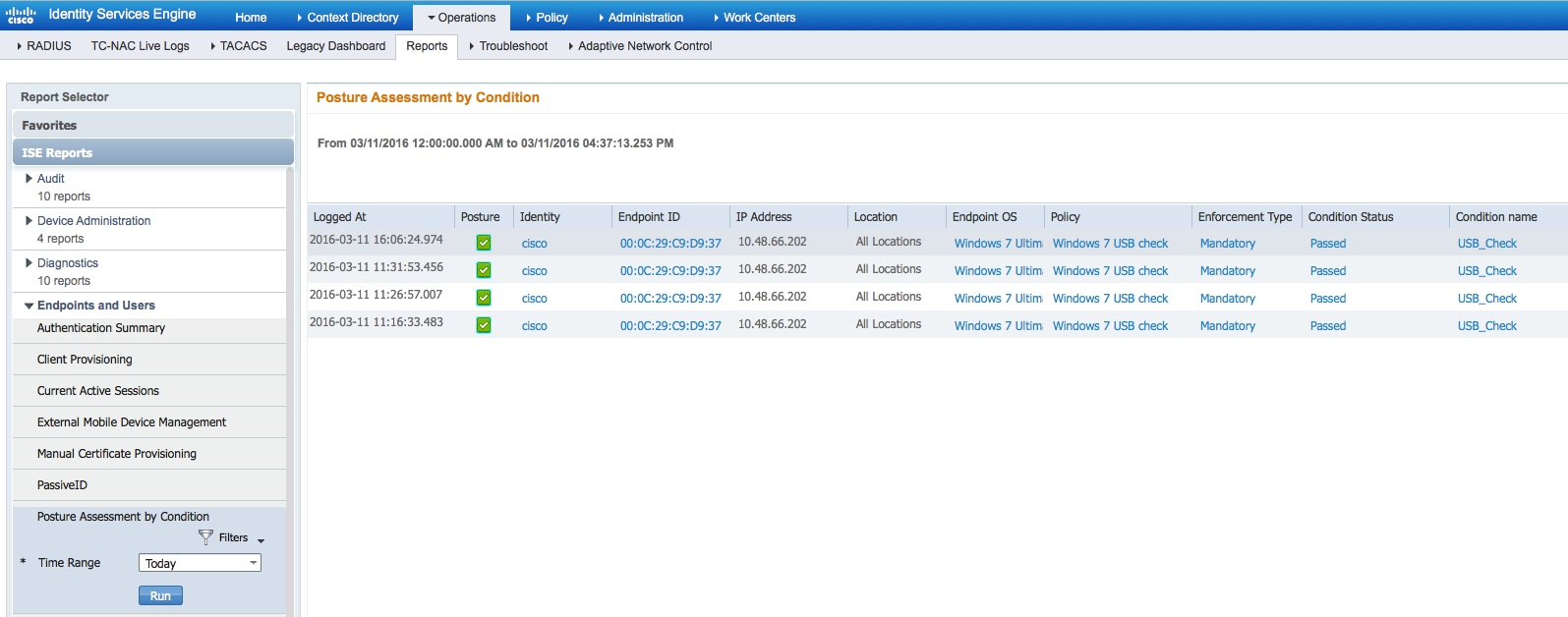

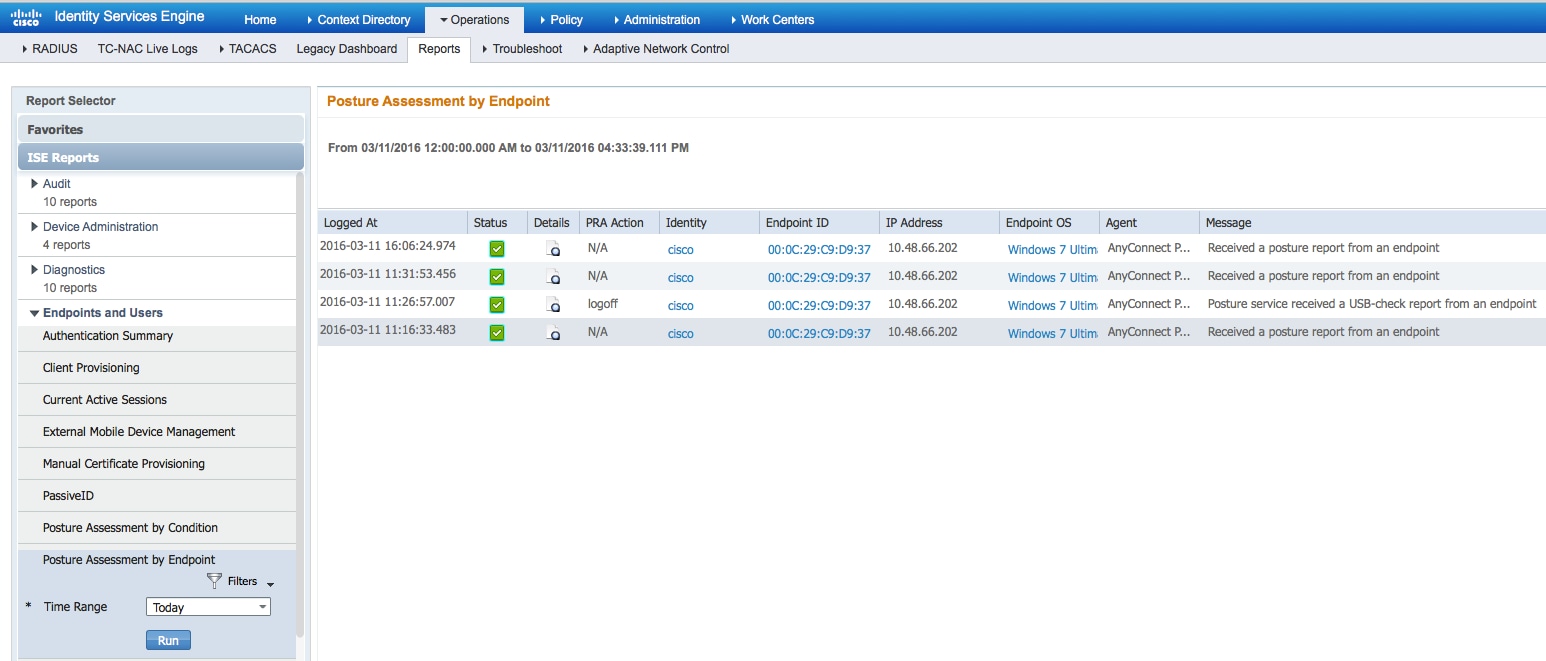

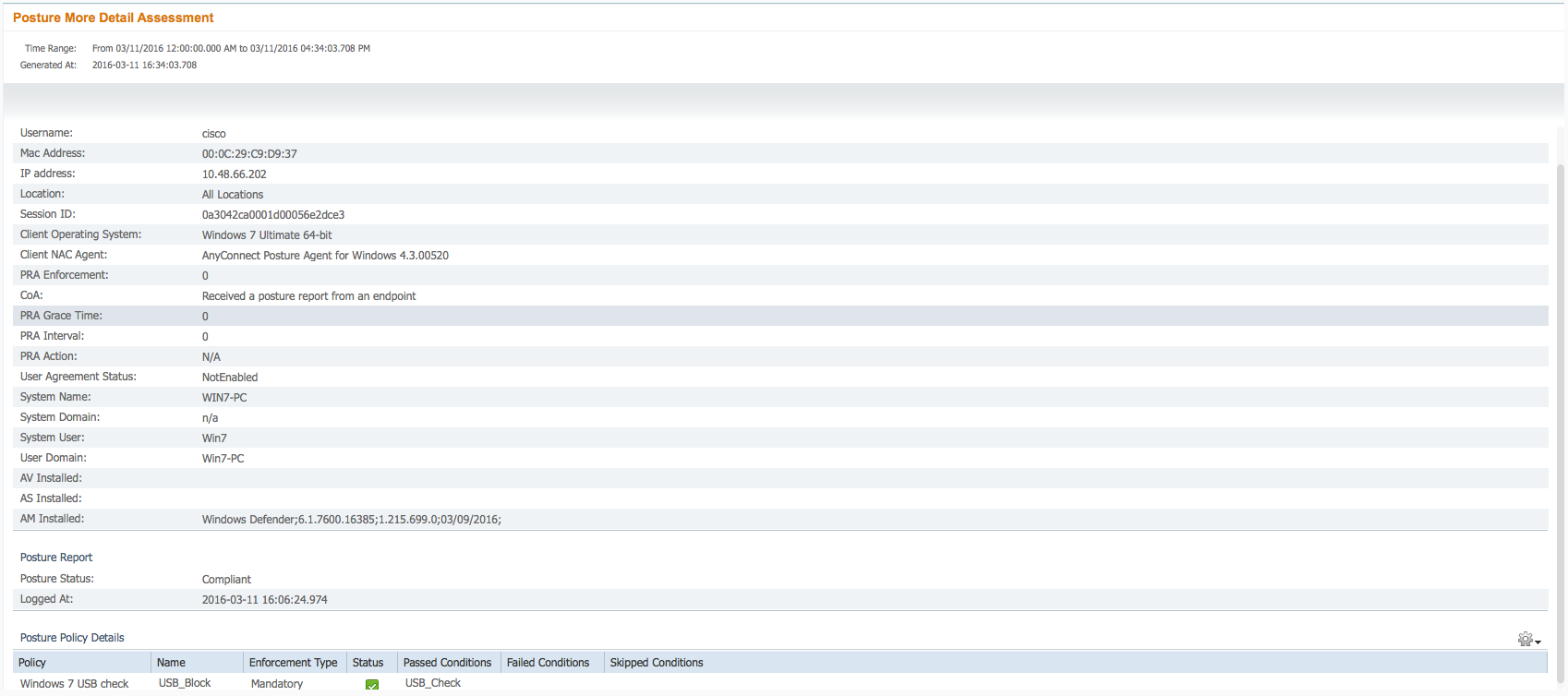

Detaillierte Berichte zur ISE können zudem bestätigen, dass die erforderlichen Bedingungen erfüllt wurden.

Statusüberprüfung nach Bedingung:

Statusüberprüfung nach Endgerät:

Endgerätebericht im Detail:

Fehlerbehebung

Die ISE kann Einzelheiten zu den Ausfallbedingungen liefern, daher sollten entsprechende Maßnahmen ergriffen werden.

Referenzen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

07-Jun-2016 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Eugene KorneychukCisco TAC-Techniker

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback