Einleitung

In diesem Dokument wird beschrieben, wie zwei Zertifikate erneuert werden, die für das Simple Certificate Enrollment Protocol (SCEP) verwendet werden: Exchange Enrollment Agent und CEP Encryption-Zertifikat auf Microsoft Active Directory 2012.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Grundkenntnisse der Microsoft Active Directory-Konfiguration

- Grundkenntnisse der Public Key Infrastructure (PKI)

- Grundkenntnisse der Identity Services Engine (ISE)

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco Identity Services Engine Version 2.0

- Microsoft Active Directory 2012 R2

Problem

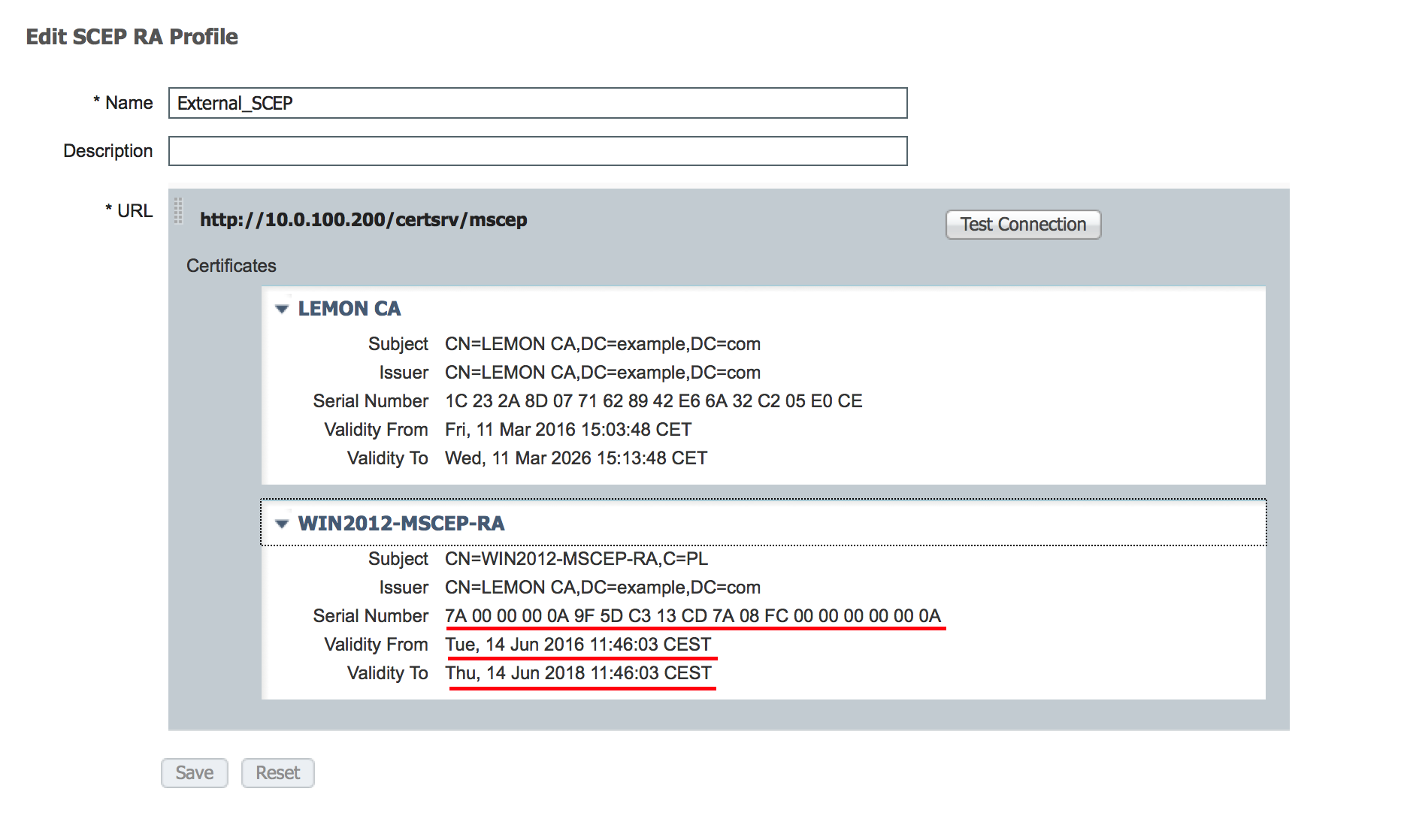

Die Cisco ISE verwendet das SCEP-Protokoll zur Unterstützung der Registrierung privater Geräte (BYOD-Integration). Bei Verwendung einer externen SCEP-CA wird diese CA durch ein SCEP-RA-Profil auf der ISE definiert. Wenn ein SCEP-RA-Profil erstellt wird, werden dem Speicher für vertrauenswürdige Zertifikate automatisch zwei Zertifikate hinzugefügt:

- CA-Stammzertifikat,

- RA (Registration Authority)-Zertifikat, das von der Zertifizierungsstelle signiert wird.

RA ist für den Empfang und die Validierung der Anforderung vom registrierenden Gerät sowie für die Weiterleitung an die Zertifizierungsstelle zuständig, die das Client-Zertifikat ausstellt.

Wenn das RA-Zertifikat abläuft, wird es nicht automatisch auf Seiten der Zertifizierungsstelle erneuert (in diesem Beispiel Windows Server 2012). Dies sollte manuell vom Active Directory-/CA-Administrator durchgeführt werden.

Das folgende Beispiel zeigt, wie Sie dies unter Windows Server 2012 R2 erreichen.

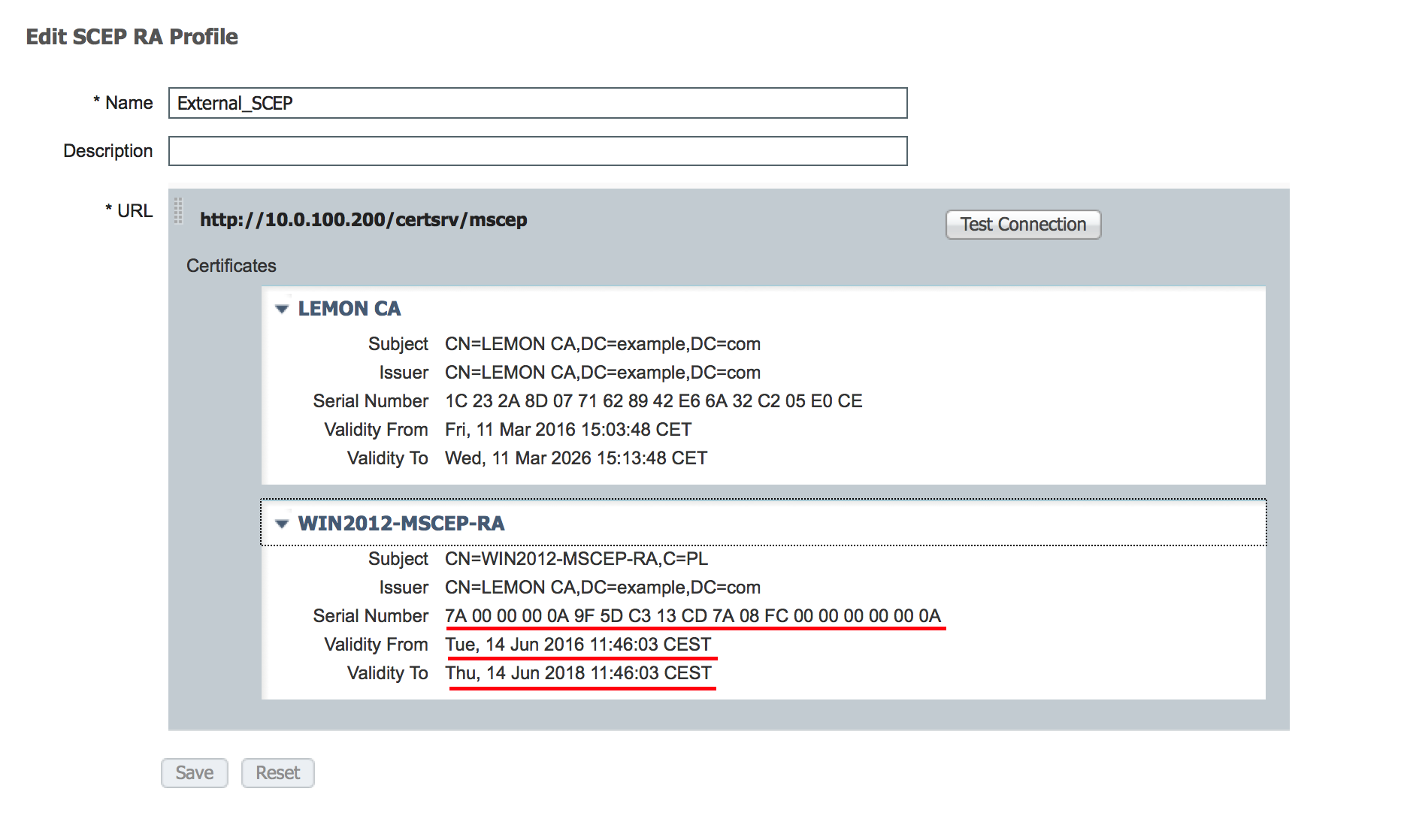

Anfängliche SCEP-Zertifikate sichtbar auf ISE:

Es wird angenommen, dass das MSCEP-RA-ZERTIFIKAT abgelaufen ist und erneuert werden muss.

Es wird angenommen, dass das MSCEP-RA-ZERTIFIKAT abgelaufen ist und erneuert werden muss.

Lösung

Vorsicht: Alle Änderungen an Windows Server sollten zuerst vom Administrator eingesehen werden.

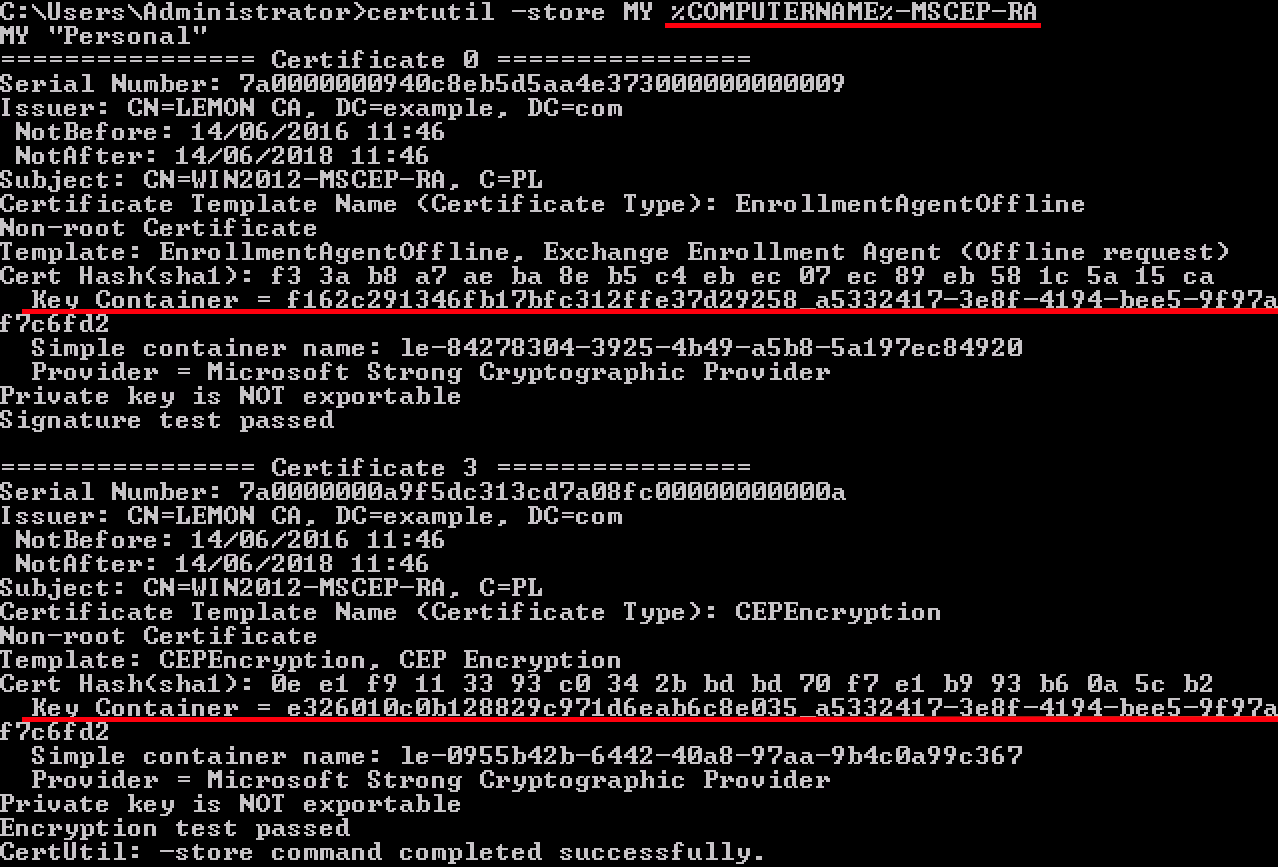

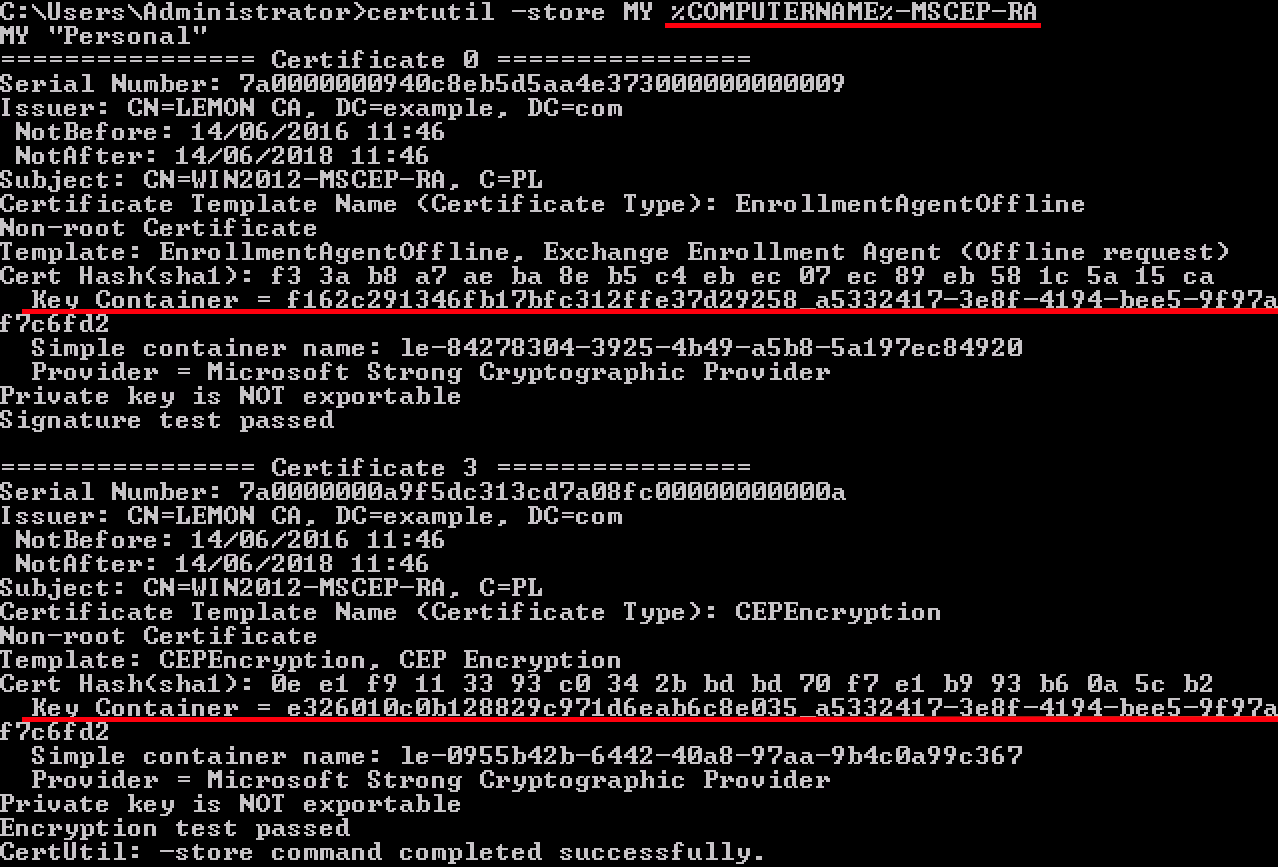

1. Identifizieren Sie alte private Schlüssel

Suchen Sie mithilfe des Tools certutil nach privaten Schlüsseln, die mit den RA-Zertifikaten in Active Directory verknüpft sind. Suchen Sie danach den Schlüsselcontainer.

certutil -store MY %COMPUTERNAME%-MSCEP-RA

Bitte beachten Sie, dass der Name Ihres anfänglichen MSCEP-RA-Zertifikats in dieser Anfrage angepasst werden sollte, falls er sich von dem Namen Ihres ursprünglichen MSCEP-RA-Zertifikats unterscheidet. Standardmäßig sollte er jedoch den Computernamen enthalten.

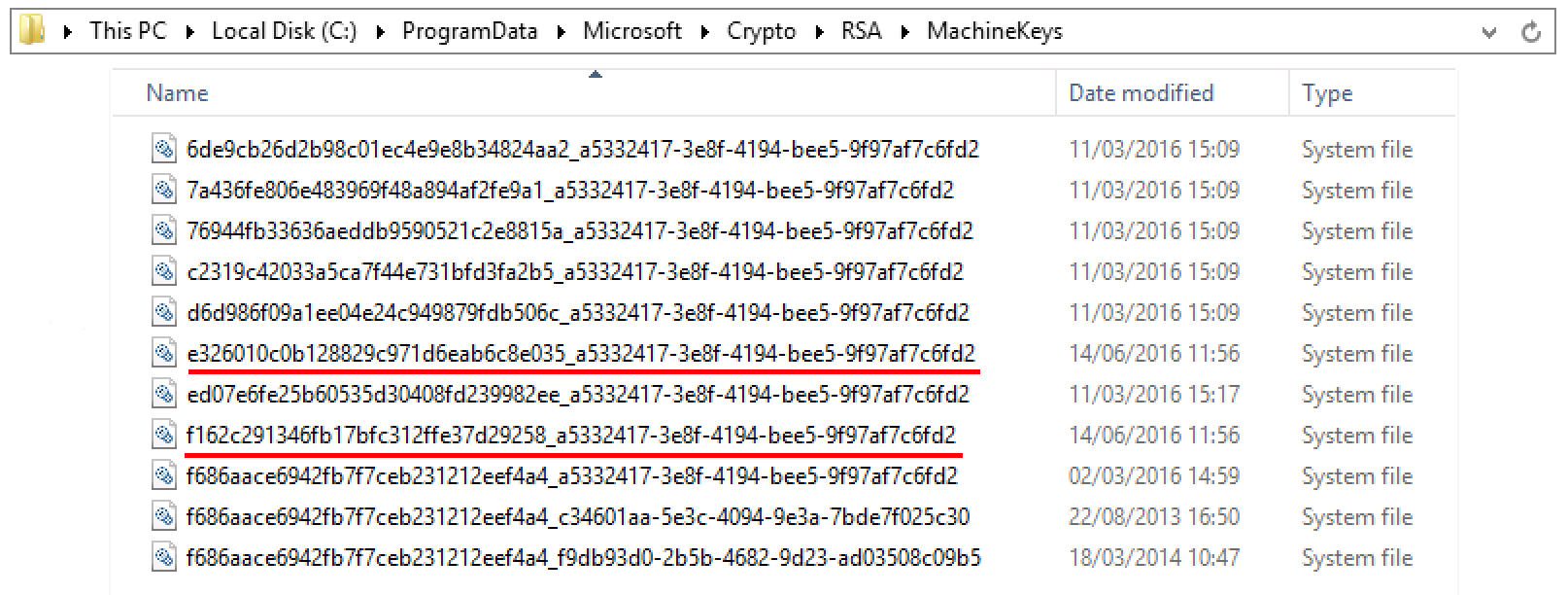

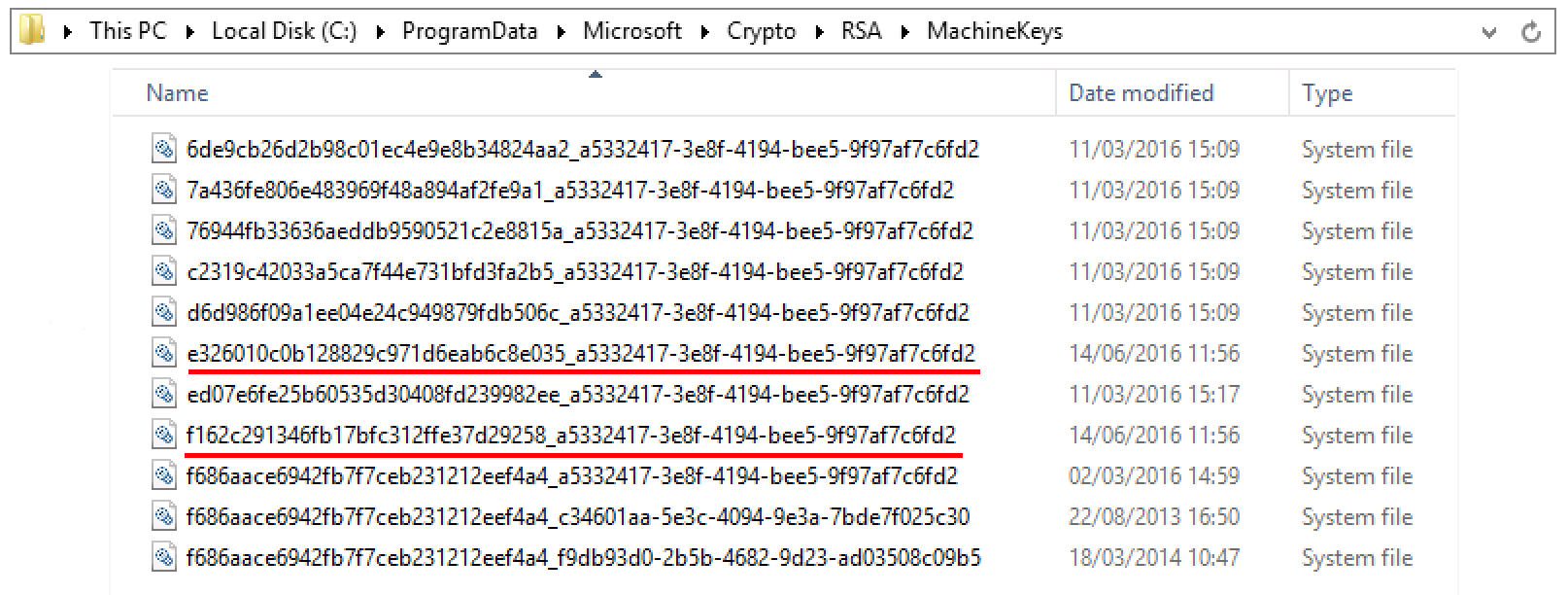

2. Alte private Schlüssel löschen

Löschen Sie die referenzierenden Schlüssel manuell aus dem folgenden Ordner:

C:\ProgramData\Microsoft\Crypto\RSA\MachineKeys

3. Alte MSCEP-RA-Zertifikate löschen

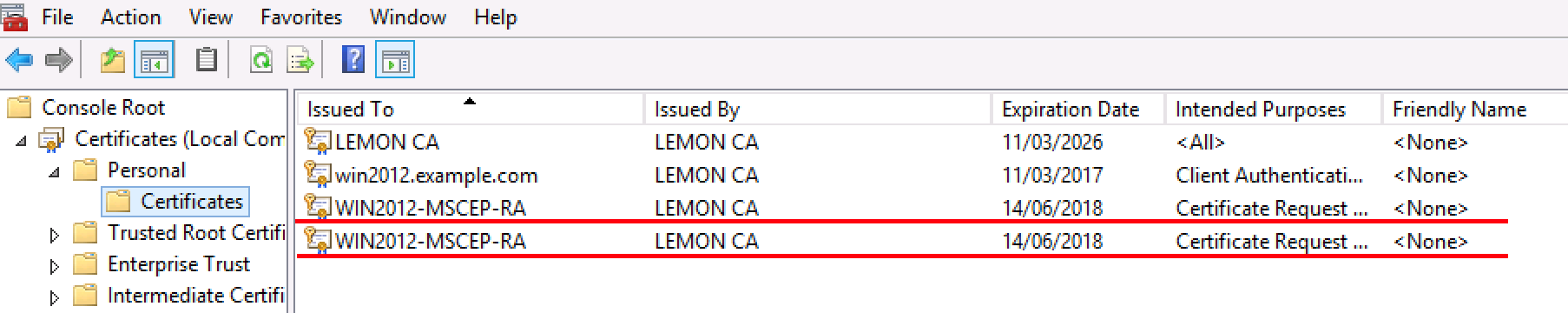

Entfernen Sie nach dem Löschen der privaten Schlüssel die MSCEP-RA-Zertifikate von der MMC-Konsole.

MMC > Datei > Snap-In hinzufügen/entfernen... > "Zertifikate" hinzufügen > Computerkonto > Lokaler Computer

4. Generieren neuer Zertifikate für SCEP

4.1. Generieren des Exchange-Registrierungszertifikats

4.1.1. Erstellen Sie eine Datei cisco_ndes_sign.inf mit dem Inhalt unten. Diese Informationen werden später vom Tool certreq.exe verwendet, um die CSR (Certificate Signing Request) zu generieren:

[NewRequest]

Subject = “CN=NEW-MSCEP-RA,OU=Cisco,O=Systems,L=Krakow,S=Malopolskie,C=PL”

Exportable = TRUE

KeyLength = 2048

KeySpec = 2

KeyUsage = 0x80

MachineKeySet = TRUE

ProviderName = “Microsoft Enhanced Cryptographic Provider v1.0″

ProviderType = 1

[EnhancedKeyUsageExtension]

OID = 1.3.6.1.4.1.311.20.2.1

[RequestAttributes]

CertificateTemplate = EnrollmentAgentOffline

Tipp: Wenn Sie diese Dateivorlage kopieren, stellen Sie sicher, dass sie Ihren Anforderungen entspricht, und überprüfen Sie, ob alle Zeichen ordnungsgemäß kopiert wurden (einschließlich Anführungszeichen).

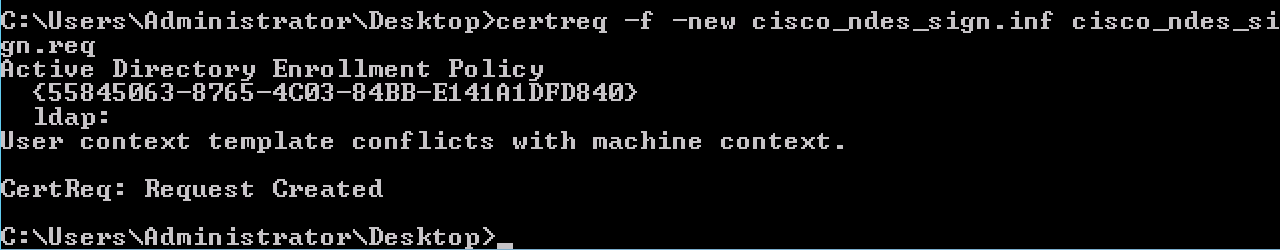

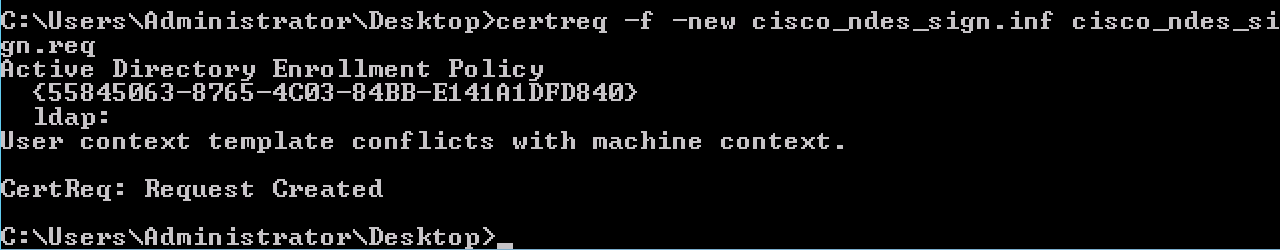

4.1.2. Erstellen Sie mithilfe des folgenden Befehls eine CSR-Datei auf Basis der INF-Datei:

certreq -f -new cisco_ndes_sign.inf cisco_ndes_sign.req

Wenn das Warndialogfeld Benutzerkontextvorlage in Konflikt mit dem Computerkontext auftaucht, klicken Sie auf OK. Diese Warnung kann ignoriert werden.

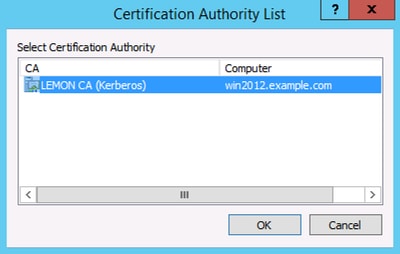

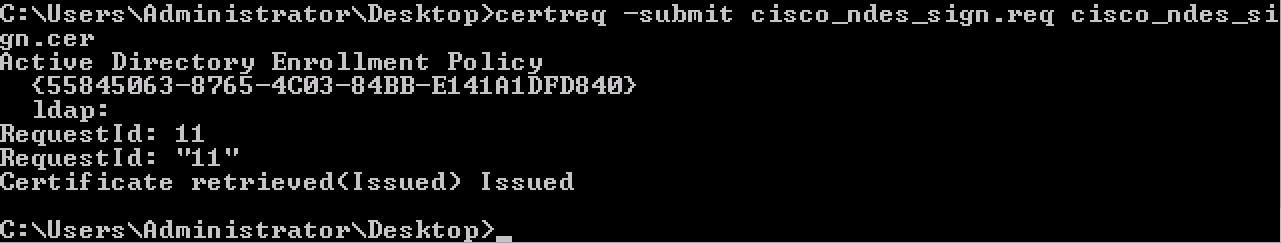

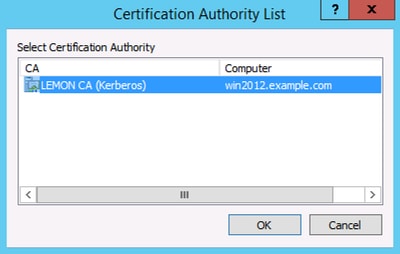

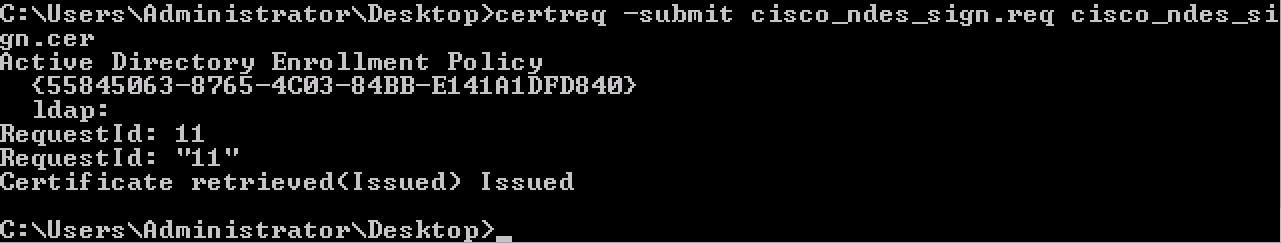

4.1.3. Senden Sie die CSR-Anfrage mit folgendem Befehl:

certreq -submit cisco_ndes_sign.req cisco_ndes_sign.cer

Während dieses Vorgangs wird ein Fenster geöffnet, in dem die richtige Zertifizierungsstelle ausgewählt wird.

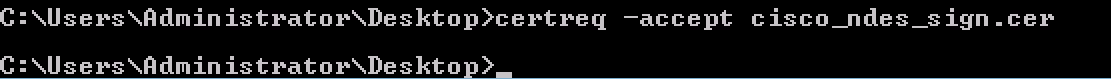

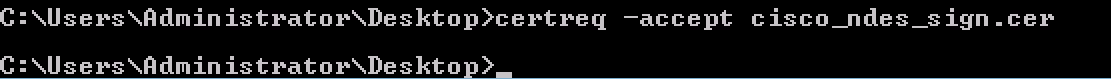

4.1.4 Akzeptieren Sie das im vorherigen Schritt ausgestellte Zertifikat. Als Ergebnis dieses Befehls wird das neue Zertifikat importiert und in den persönlichen Speicher des lokalen Computers verschoben:

certreq -accept cisco_ndes_sign.cer

4.2. Generieren des CEP-Verschlüsselungszertifikats

4.2.1. Erstellen Sie eine neue Datei cisco_ndes_xchg.inf:

[NewRequest]

Subject = "CN=NEW-MSCEP-RA,OU=Cisco,O=Systems,L=Krakow,S=Malopolskie,C=PL"

Exportable = TRUE

KeyLength = 2048

KeySpec = 1

KeyUsage = 0x20

MachineKeySet = TRUE

ProviderName = “Microsoft RSA Schannel Cryptographic Provider”

ProviderType = 12

[EnhancedKeyUsageExtension]

OID = 1.3.6.1.4.1.311.20.2.1

[RequestAttributes]

CertificateTemplate = CEPEncryption

Führen Sie die gleichen Schritte wie in Abschnitt 4.1 beschrieben aus.

4.2.2. Erstellen Sie eine CSR-Anfrage auf Basis der neuen .INF-Datei:

certreq -f -new cisco_ndes_xchg.inf cisco_ndes_xchg.req

4.2.3. Antrag stellen:

certreq -submit cisco_ndes_xchg.req cisco_ndes_xchg.cer

4.2.4: Akzeptieren Sie das neue Zertifikat, indem Sie es in den persönlichen Speicher des lokalen Computers verschieben:

certreq -accept cisco_ndes_xchg.cer

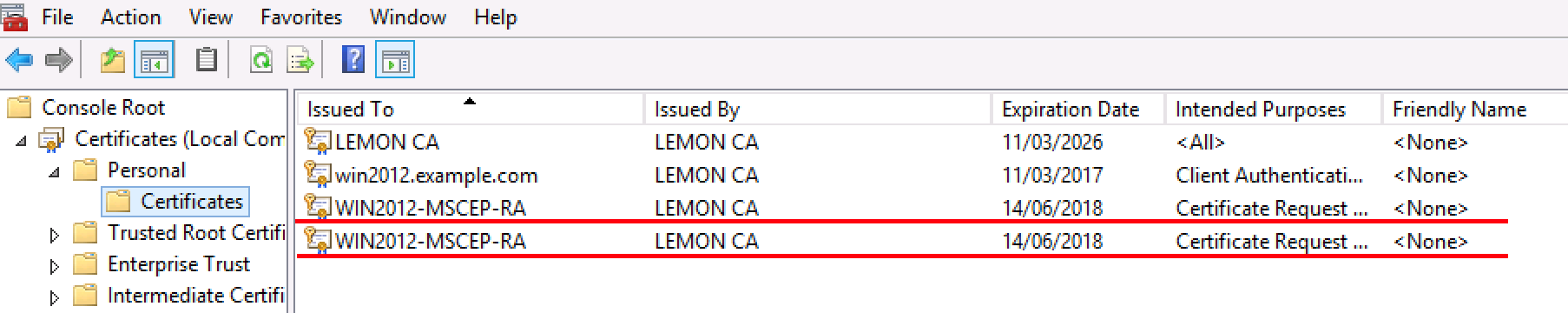

5. Überprüfen

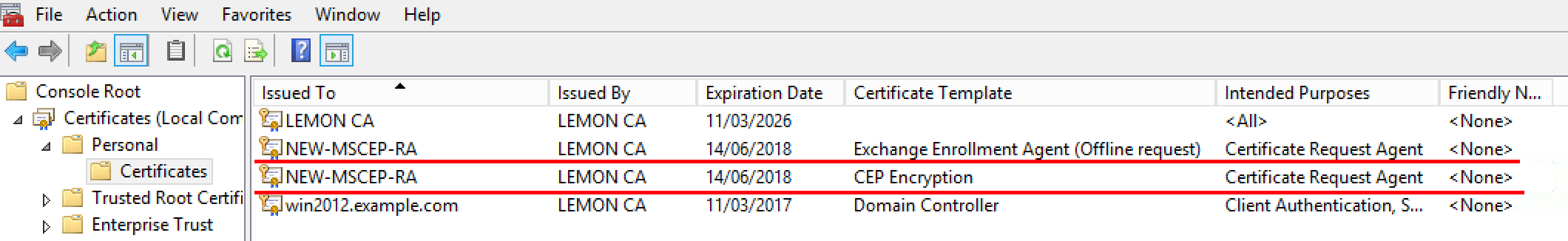

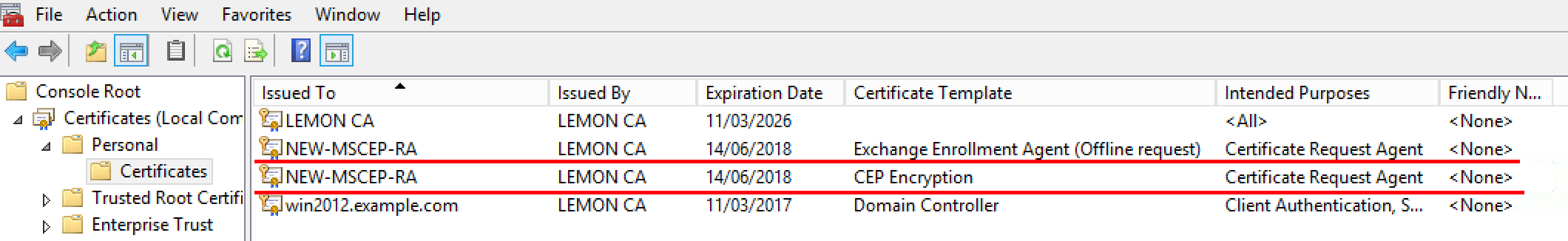

Nach Abschluss von Schritt 4 werden im persönlichen Speicher des lokalen Computers zwei neue MSCEP-RA-Zertifikate angezeigt:

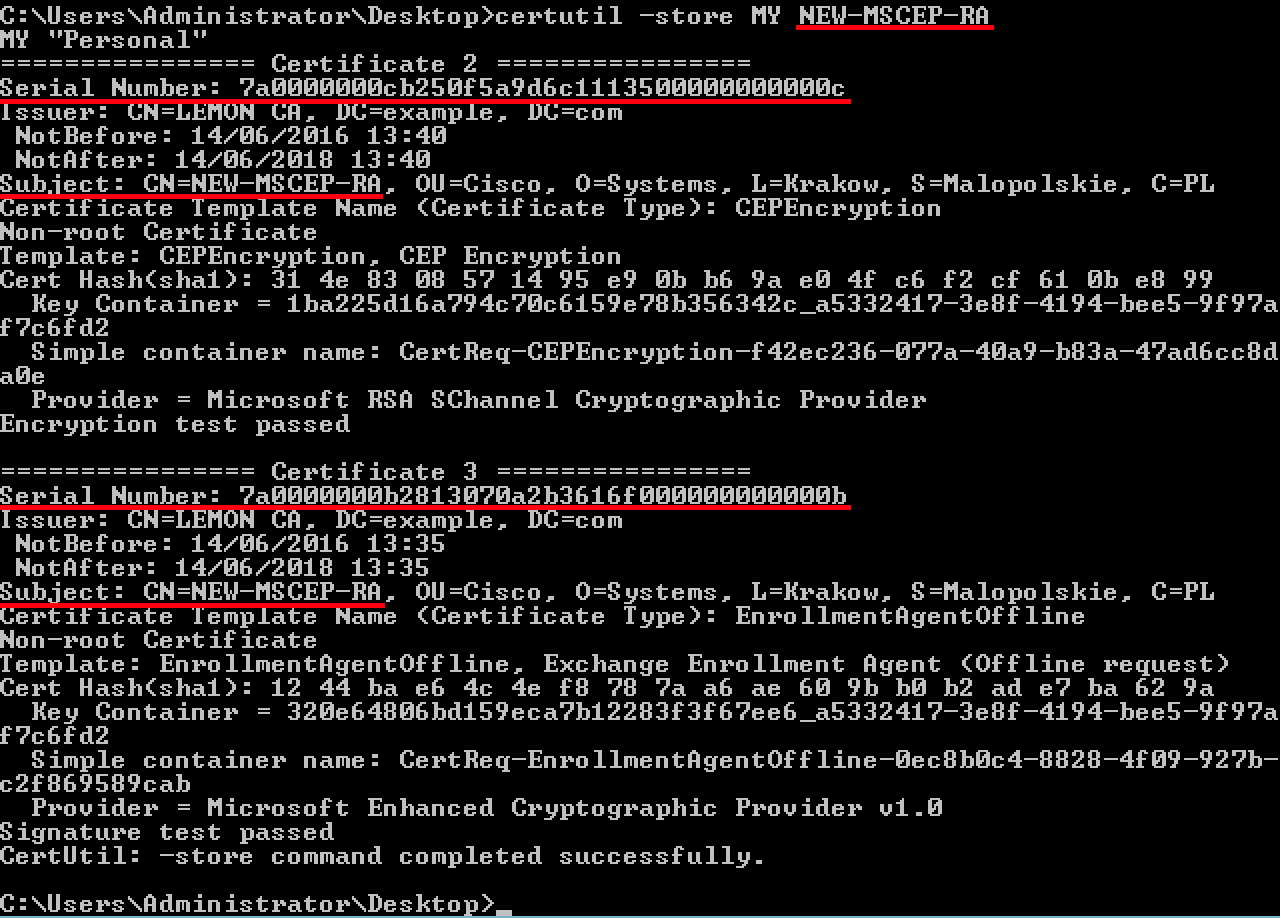

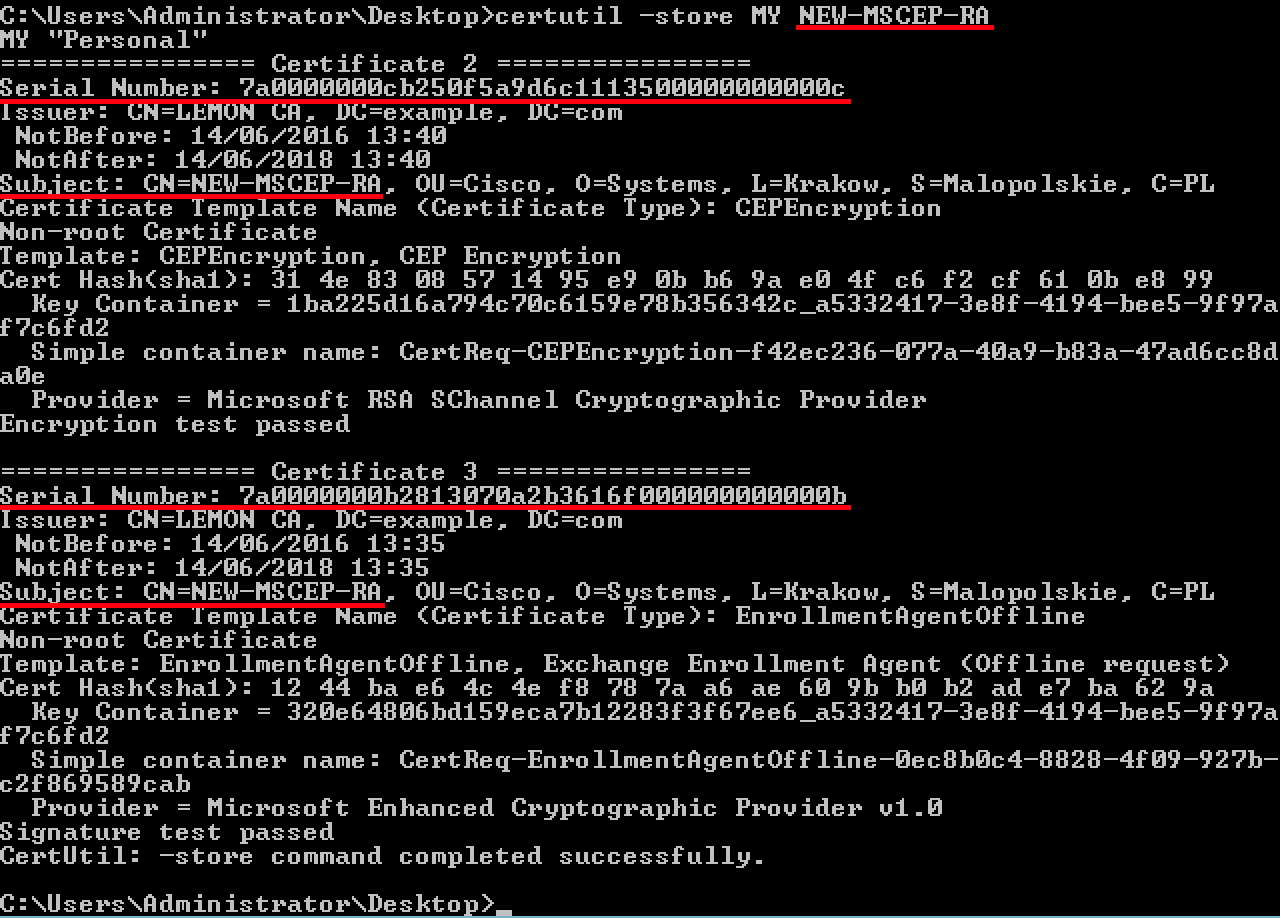

Sie können die Zertifikate auch mit dem Tool certutil.exe überprüfen (vergewissern Sie sich, dass Sie den richtigen neuen Zertifikatsnamen verwenden). MSCEP-RA-Zertifikate mit neuen Common Names und neuen Seriennummern müssen angezeigt werden:

certutil -store MY NEW-MSCEP-RA

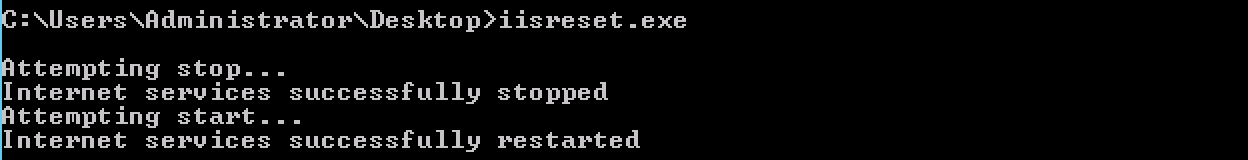

6. IIS neu starten

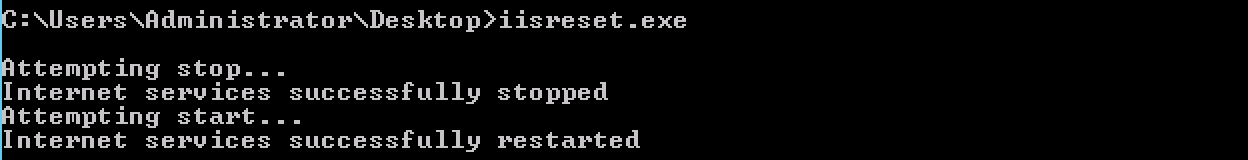

Starten Sie den IIS-Server (Internet Information Services) neu, um die Änderungen anzuwenden:

iisreset.exe

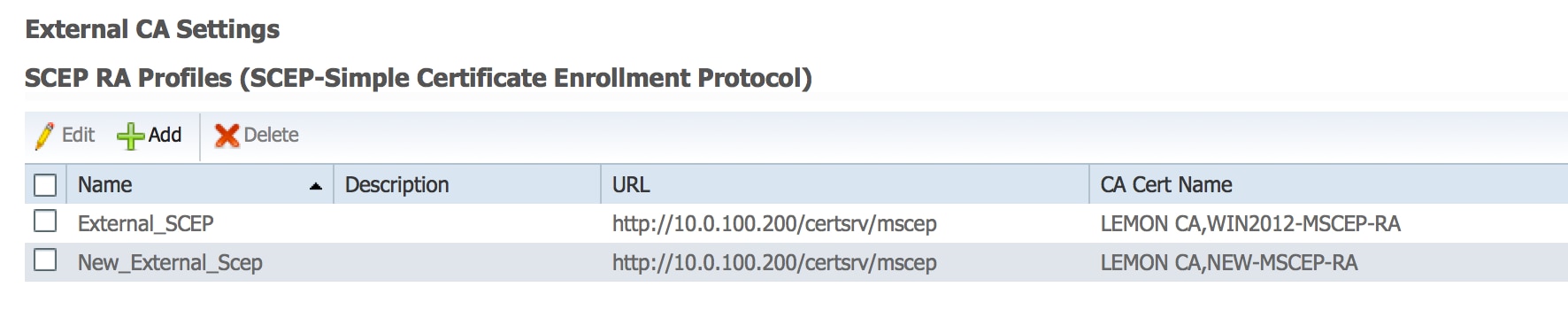

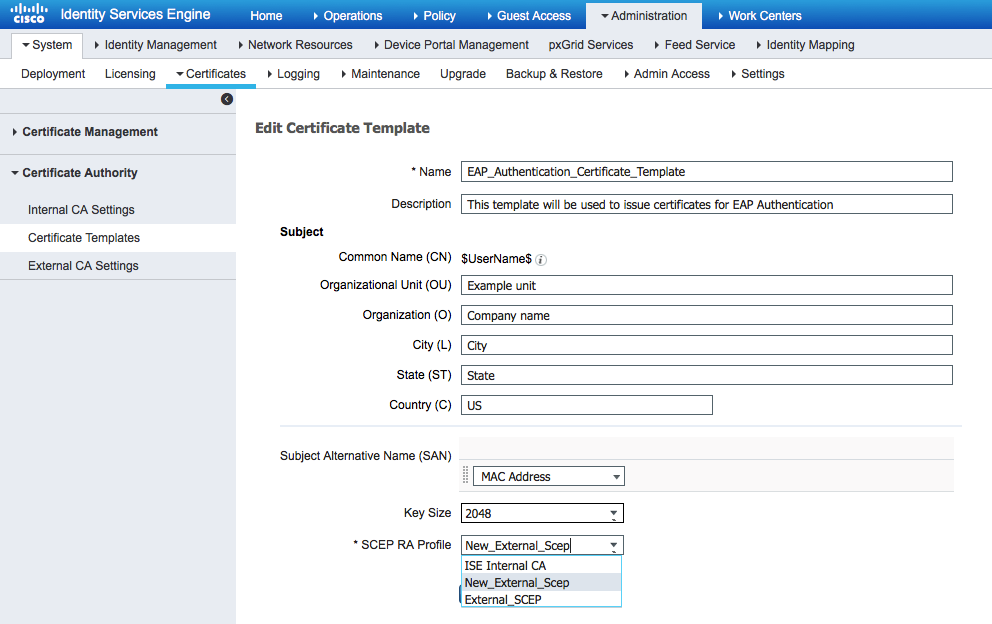

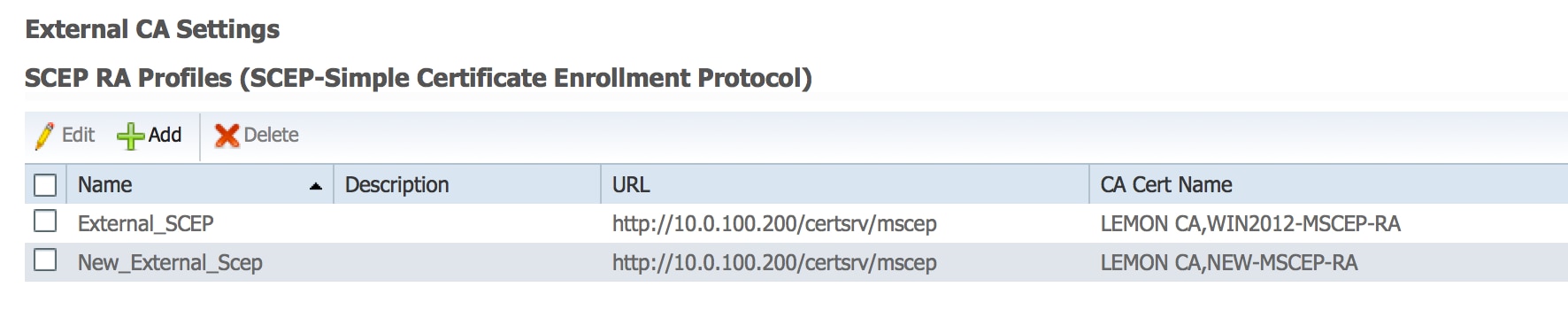

7. Erstellen Sie ein neues SCEP RA-Profil.

Erstellen Sie auf der ISE ein neues SCEP RA-Profil (mit derselben Server-URL wie die alte), sodass neue Zertifikate heruntergeladen und dem Speicher für vertrauenswürdige Zertifikate hinzugefügt werden:

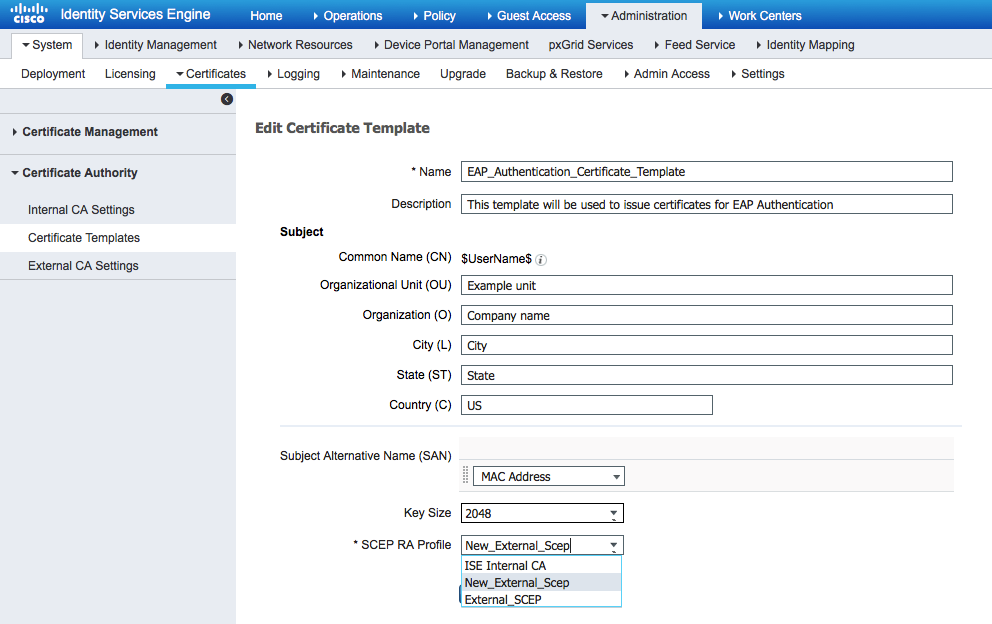

8. Zertifikatvorlage ändern

Stellen Sie sicher, dass das neue SCEP-RA-Profil in der vom BYOD-Benutzer verwendeten Zertifikatvorlage angegeben ist (Sie können dies unter Administration > System > Certificates > Certificate Authority > Certificates Templates überprüfen):

Referenzen

1. Microsoft TechNet-Zonenartikel

2. Cisco ISE-Konfigurationsleitfäden

Es wird angenommen, dass das MSCEP-RA-ZERTIFIKAT abgelaufen ist und erneuert werden muss.

Es wird angenommen, dass das MSCEP-RA-ZERTIFIKAT abgelaufen ist und erneuert werden muss.

Feedback

Feedback