Einleitung

In diesem Dokument wird beschrieben, wie die Prime-Infrastruktur für die Authentifizierung über TACACS mit ISE 2.x konfiguriert wird.

Anforderungen

Cisco empfiehlt, dass Sie über Grundkenntnisse in den folgenden Themen verfügen:

- Identity Services Engine (ISE)

- Prime-Infrastruktur

Konfigurieren

Cisco Prime Network Control System 3.1

Cisco Identity Service Engine 2.0 oder höher

(Hinweis: Die ISE unterstützt TACACS erst ab Version 2.0. Es ist jedoch möglich, Prime mit Radius zu konfigurieren. Prime enthält neben TACACS auch eine Liste der Radius-Attribute, falls Sie Radius verwenden möchten, sowie eine ältere Version der ISE oder eine Lösung von einem Drittanbieter.)

Prime-Konfiguration

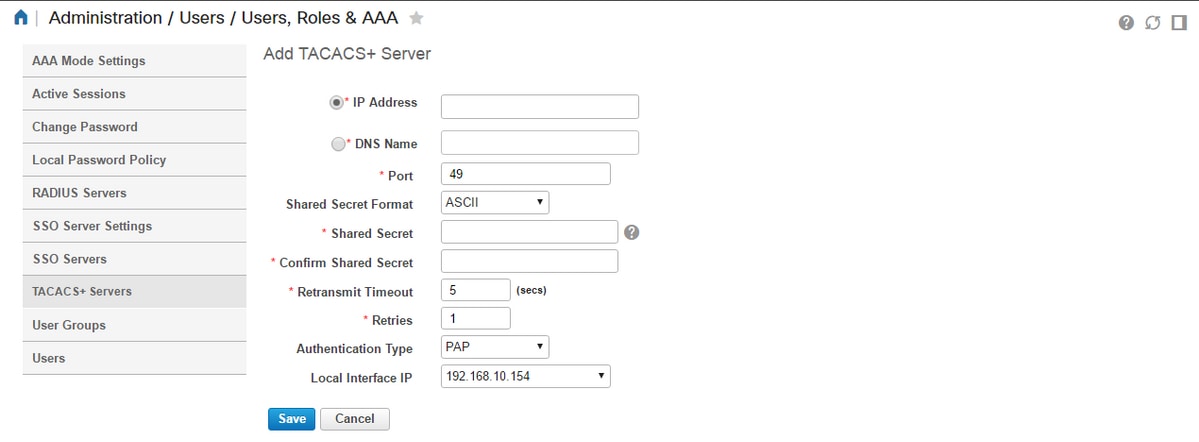

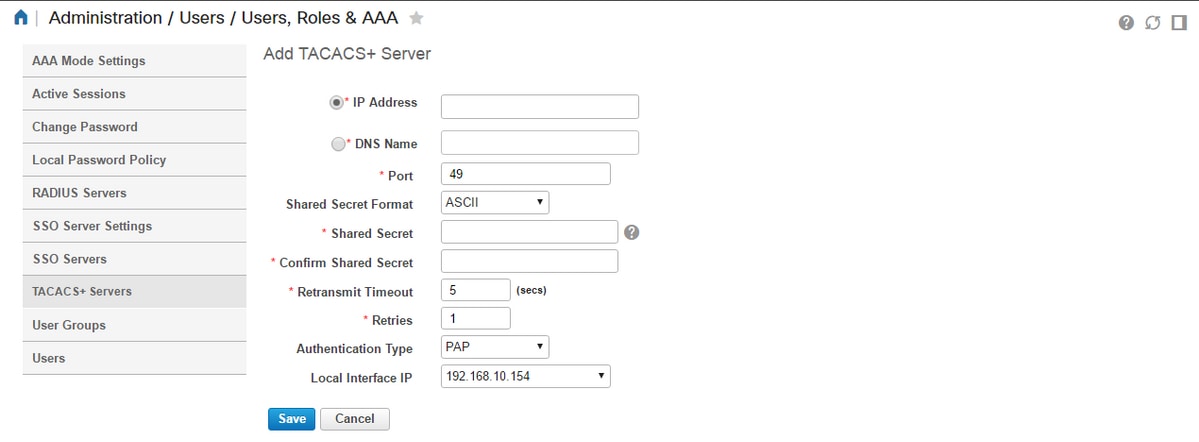

Navigieren Sie zum folgenden Bildschirm: Administration / Users/ Users, Roles & AAA (siehe unten).

Wählen Sie dort die Registerkarte TACACS+-Server aus, wählen Sie dann in der rechten oberen Ecke die Option TACACS+-Server hinzufügen aus, und wählen Sie Los.

Auf dem nächsten Bildschirm steht die Konfiguration des TACACS-Servereintrags zur Verfügung (dies muss für jeden einzelnen TACACS-Server durchgeführt werden).

Hier müssen Sie entweder die IP-Adresse oder die DNS-Adresse des Servers sowie den gemeinsamen geheimen Schlüssel eingeben. Beachten Sie auch die IP-Adresse der lokalen Schnittstelle, die Sie verwenden möchten, da diese IP-Adresse später für den AAA-Client in der ISE verwendet werden muss.

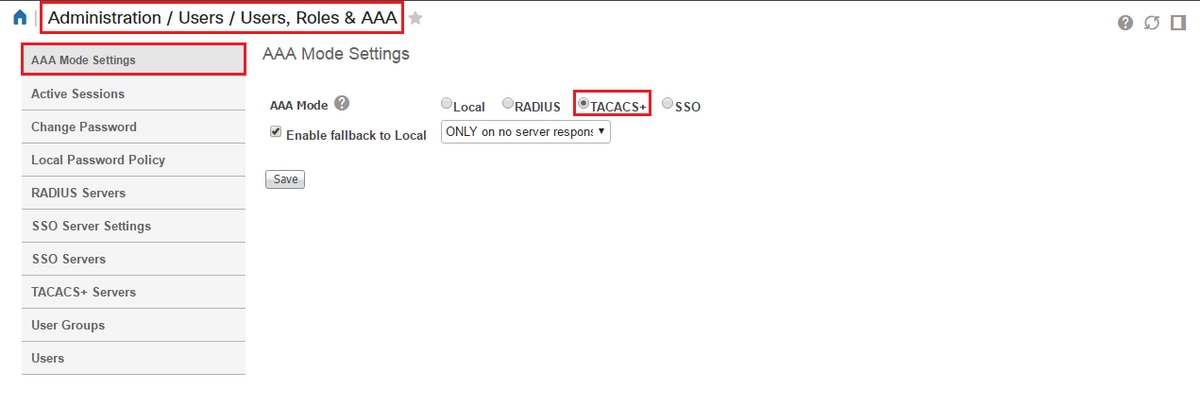

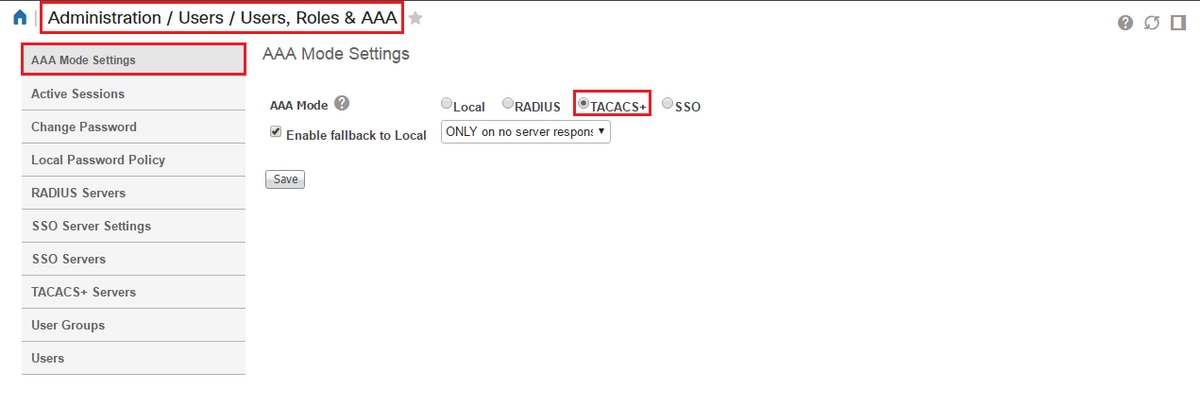

Um die Konfiguration auf Prime abzuschließen. Sie müssen TACACS auf der Registerkarte für die AAA-Moduseinstellungen unter Administration/Benutzer/Benutzer, Rollen und AAA aktivieren.

(Hinweis: Es wird empfohlen, die Option Enable fallback to Local (Fallback auf Lokal aktivieren) zu aktivieren. Verwenden Sie dabei entweder die Option ONLY on no server response (NUR bei Serverantwort) oder die Option On no response (Keine Antwort oder Fehler), insbesondere während Sie die Konfiguration testen.)

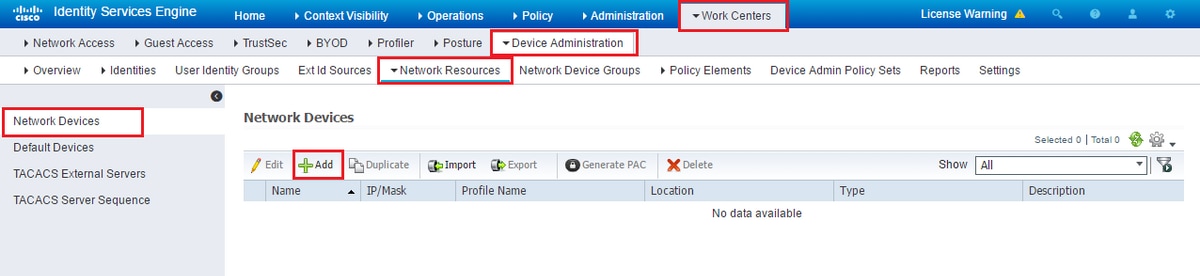

ISE-Konfiguration

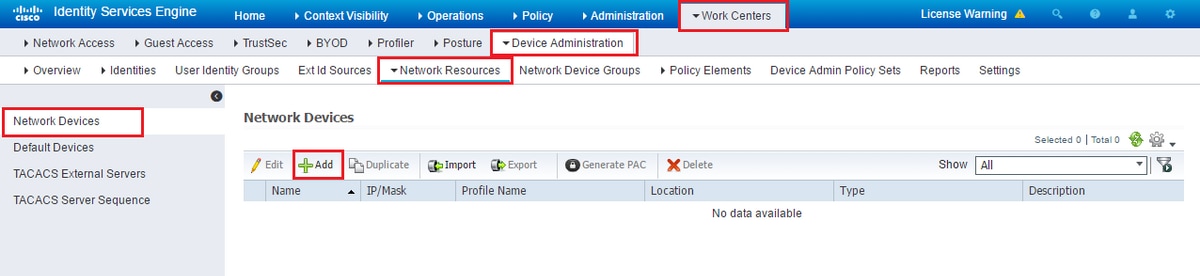

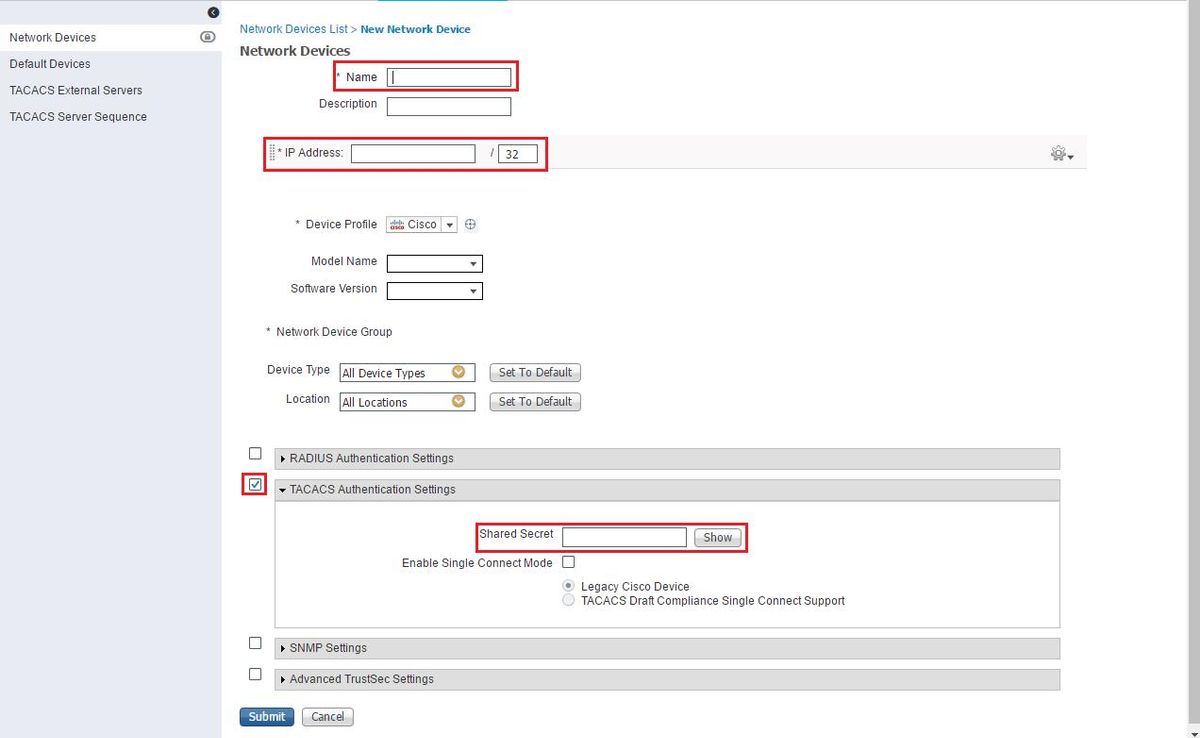

Konfigurieren von Prime als AAA-Client auf der ISE in Work Centern/Geräteverwaltung/Netzwerkressourcen/Netzwerkgeräten/Hinzufügen

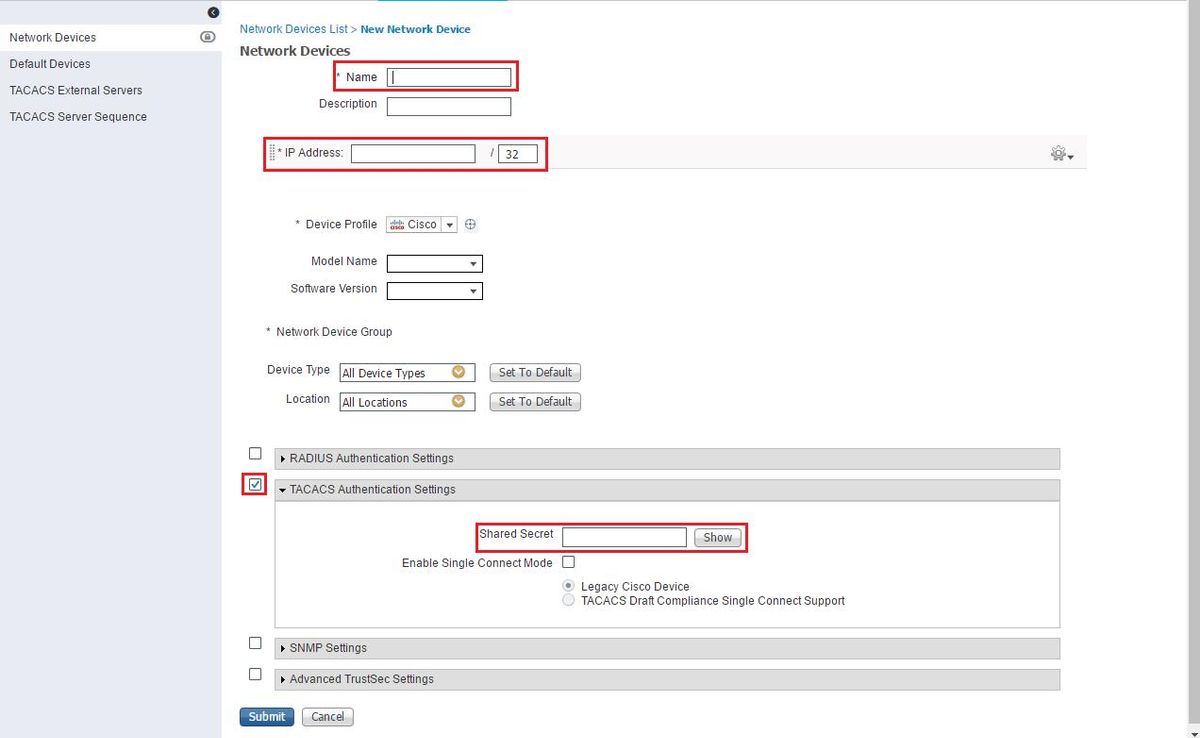

Geben Sie die Informationen für den Prime-Server ein. Die erforderlichen Attribute, die Sie einschließen müssen, sind Name, IP-Adresse, und wählen Sie die Option für TACACS und den gemeinsamen geheimen Schlüssel aus. Sie können außerdem einen Gerätetyp speziell für Prime hinzufügen, um ihn später als Bedingung für die Autorisierungsregel oder andere Informationen zu verwenden. Dies ist jedoch optional.

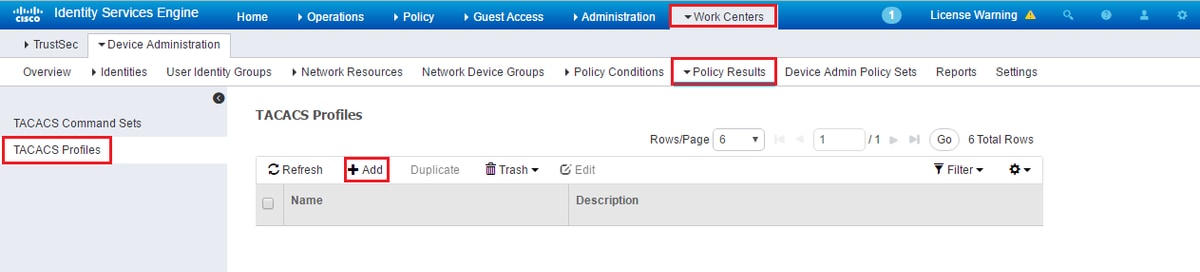

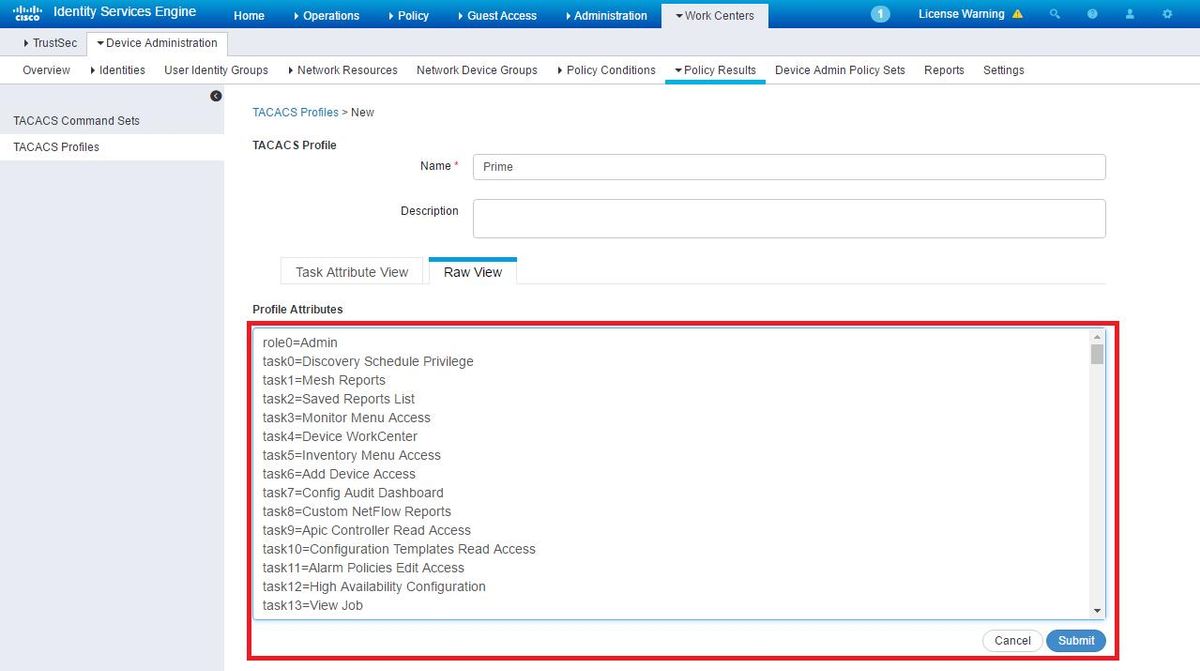

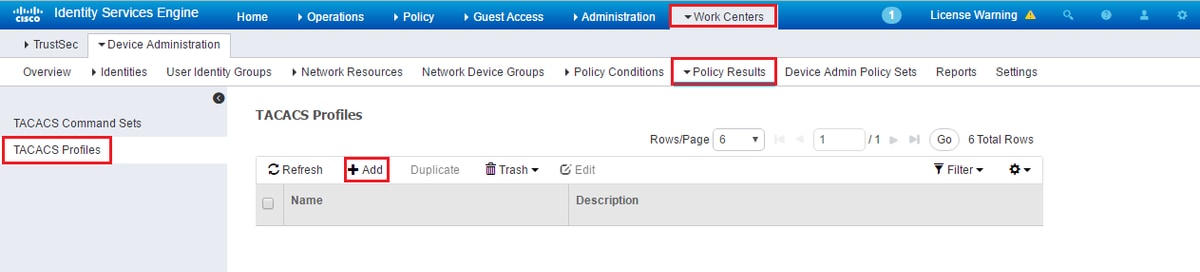

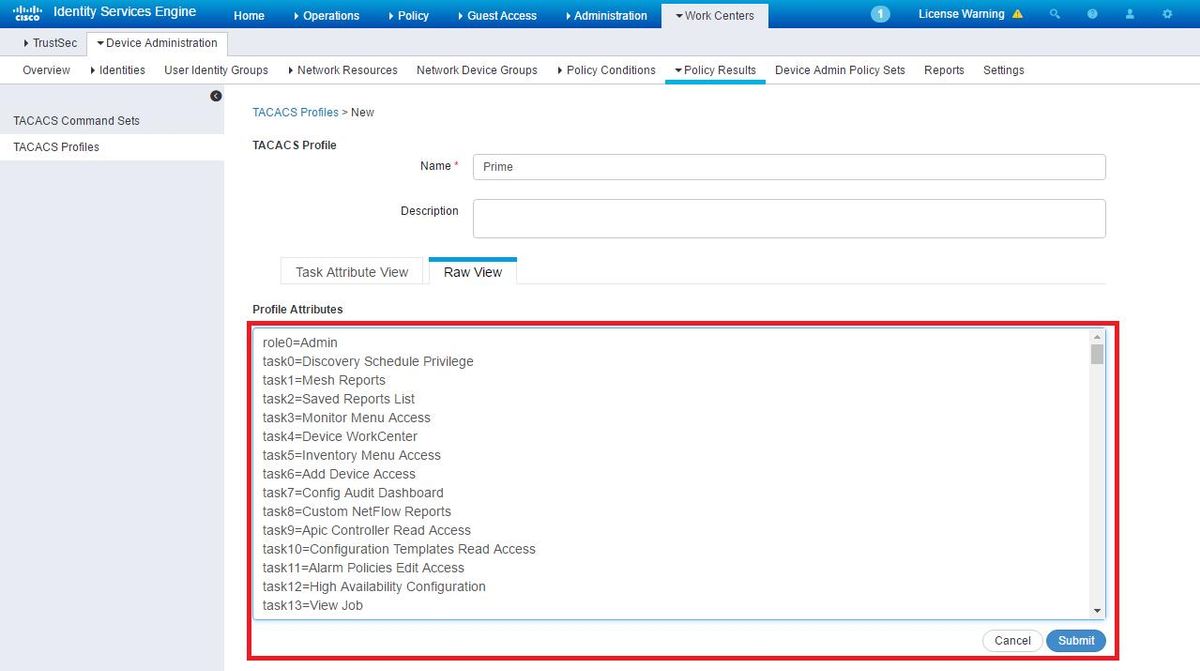

Erstellen Sie dann ein TACACS-Profilergebnis, um die erforderlichen Attribute von der ISE an Prime zu senden und die richtige Zugriffsebene bereitzustellen. Navigieren Sie zu Work Centers / Policy Results / Tacacs Profiles, und wählen Sie die Option Add (Hinzufügen) aus.

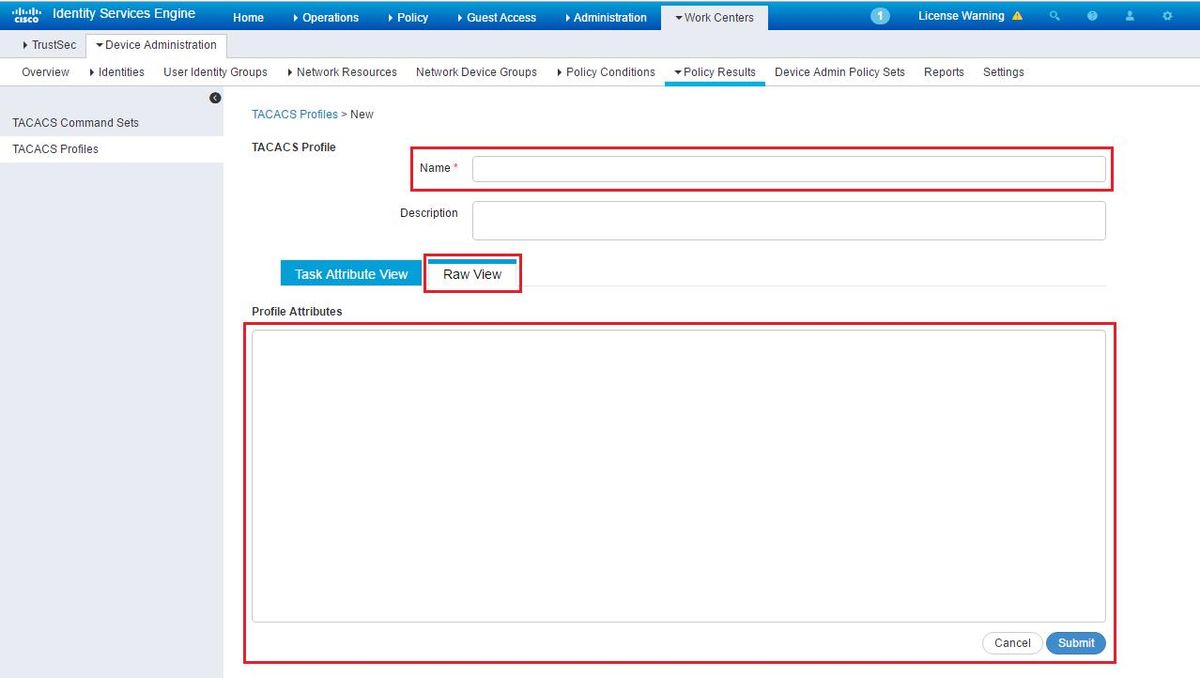

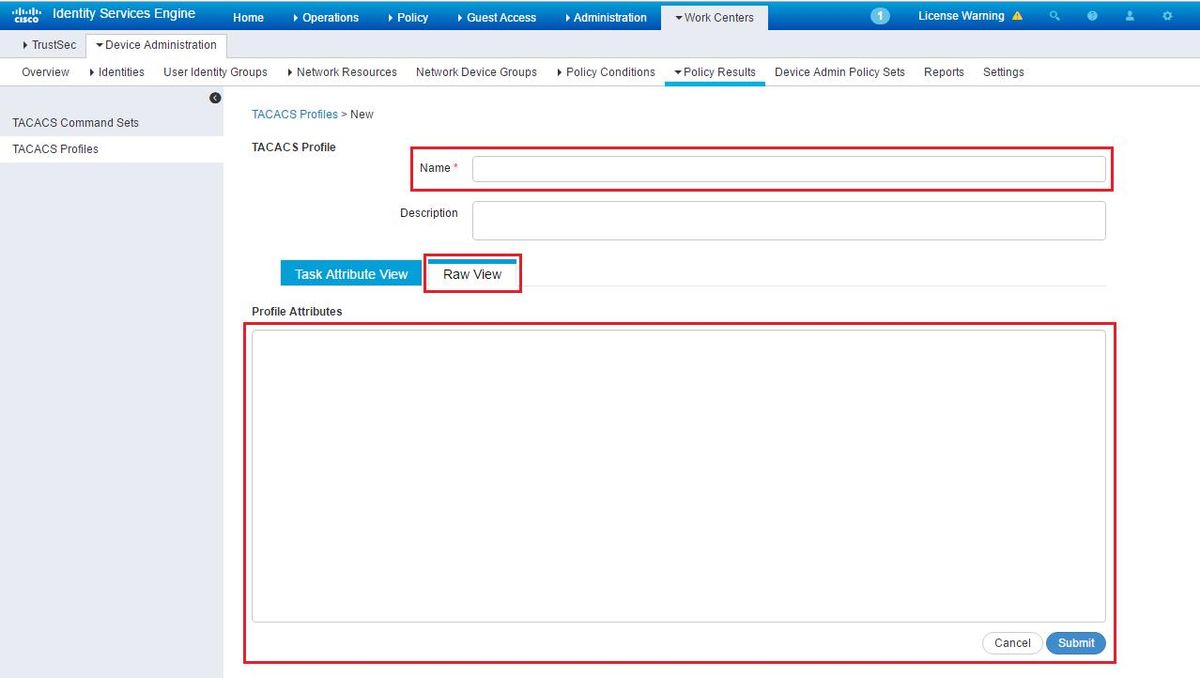

Konfigurieren Sie den Namen, und verwenden Sie die Option Rohansicht, um die Attribute unter dem Feld Profilattribute einzugeben. Die Attribute werden vom Primer-Server selbst bereitgestellt.

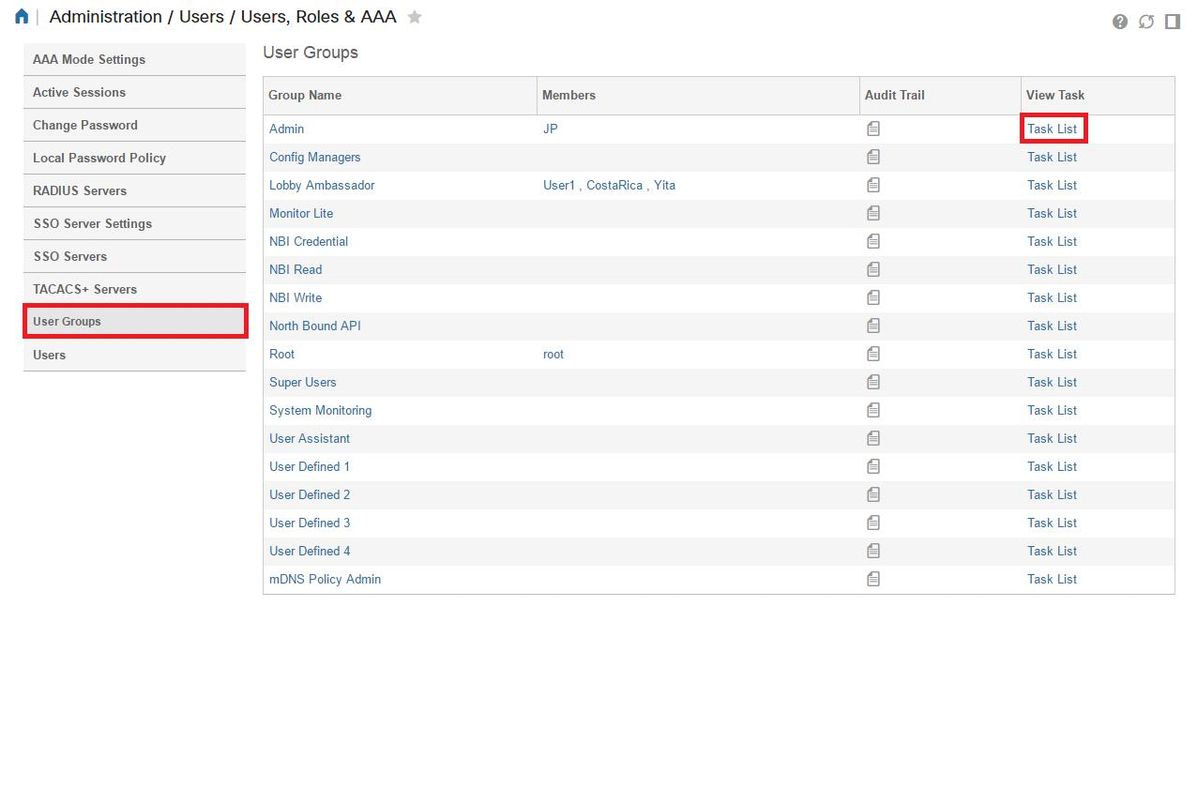

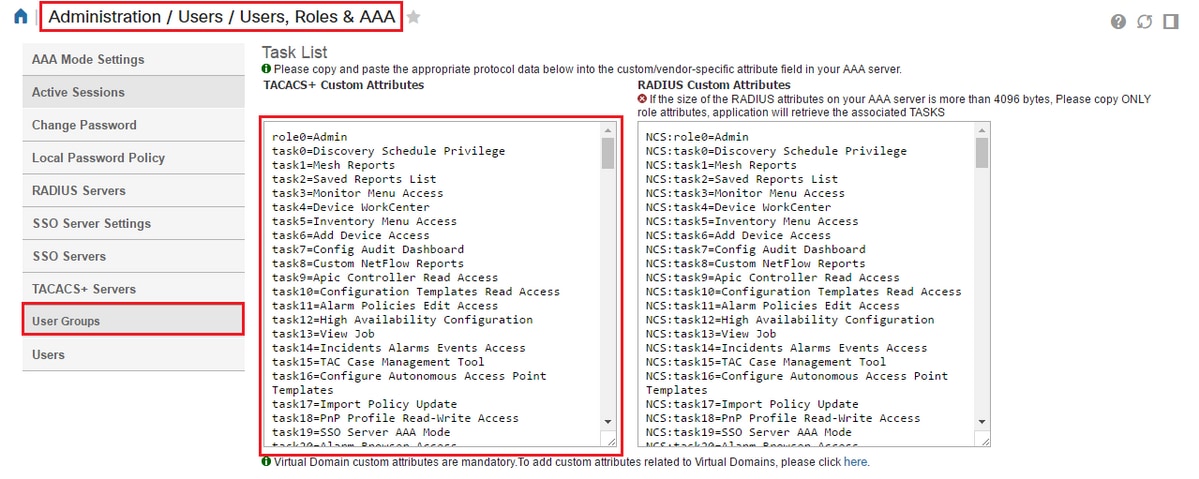

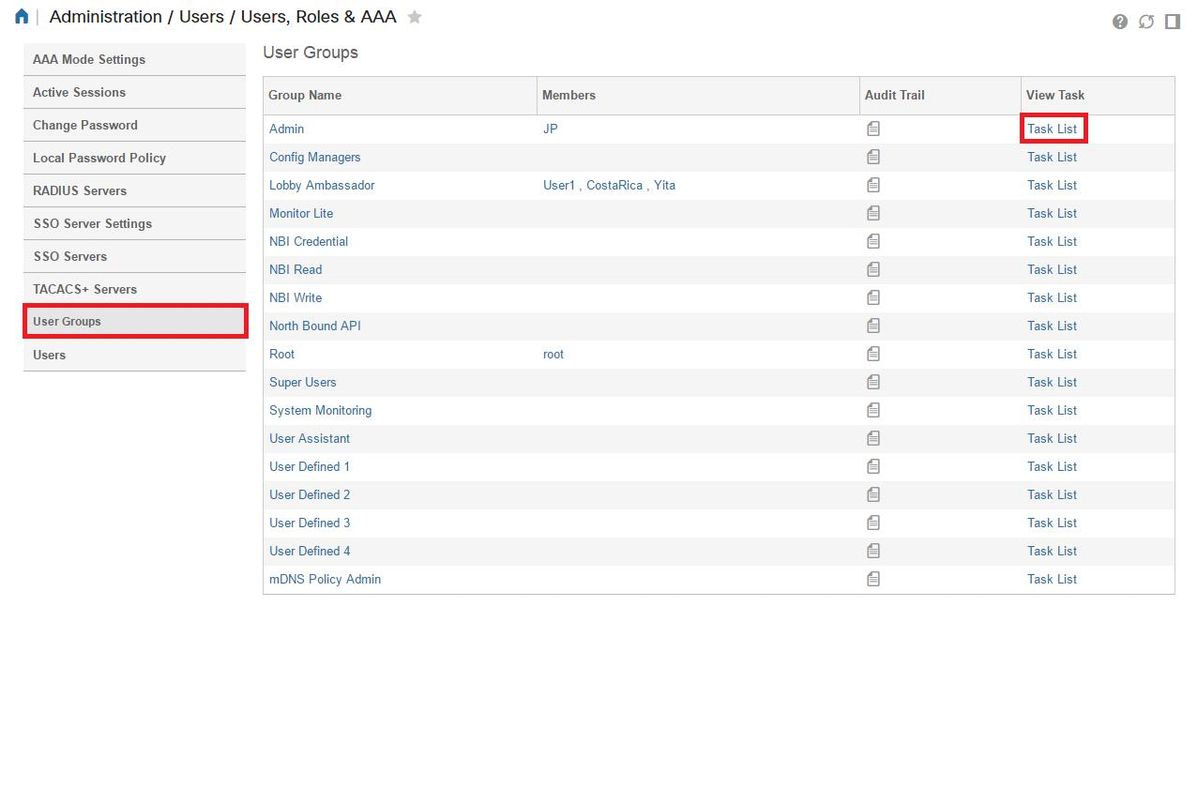

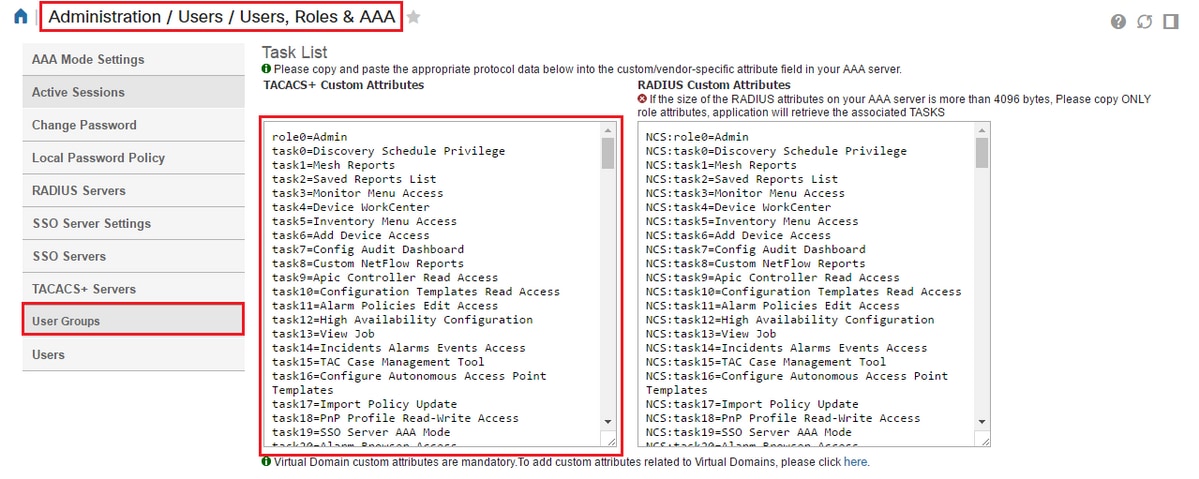

Rufen Sie die Attribute im Bildschirm "Administration / Users/ Users, Roles & AAA" ab, und wählen Sie die Registerkarte User Groups aus. Wählen Sie hier die gewünschte Zugriffsebene für die Gruppe aus. In diesem Beispiel erhalten Sie Administratorzugriff, indem Sie auf der linken Seite die entsprechende Aufgabenliste auswählen.

Kopieren aller benutzerdefinierten TACACS-Attribute

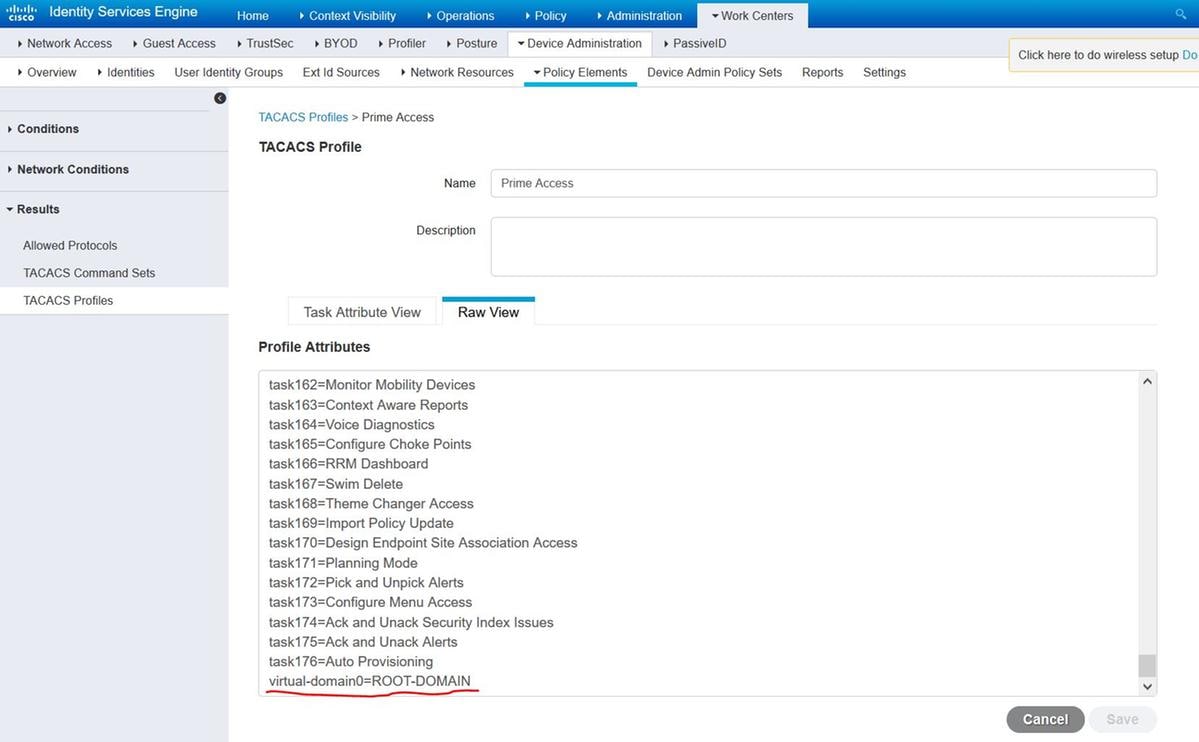

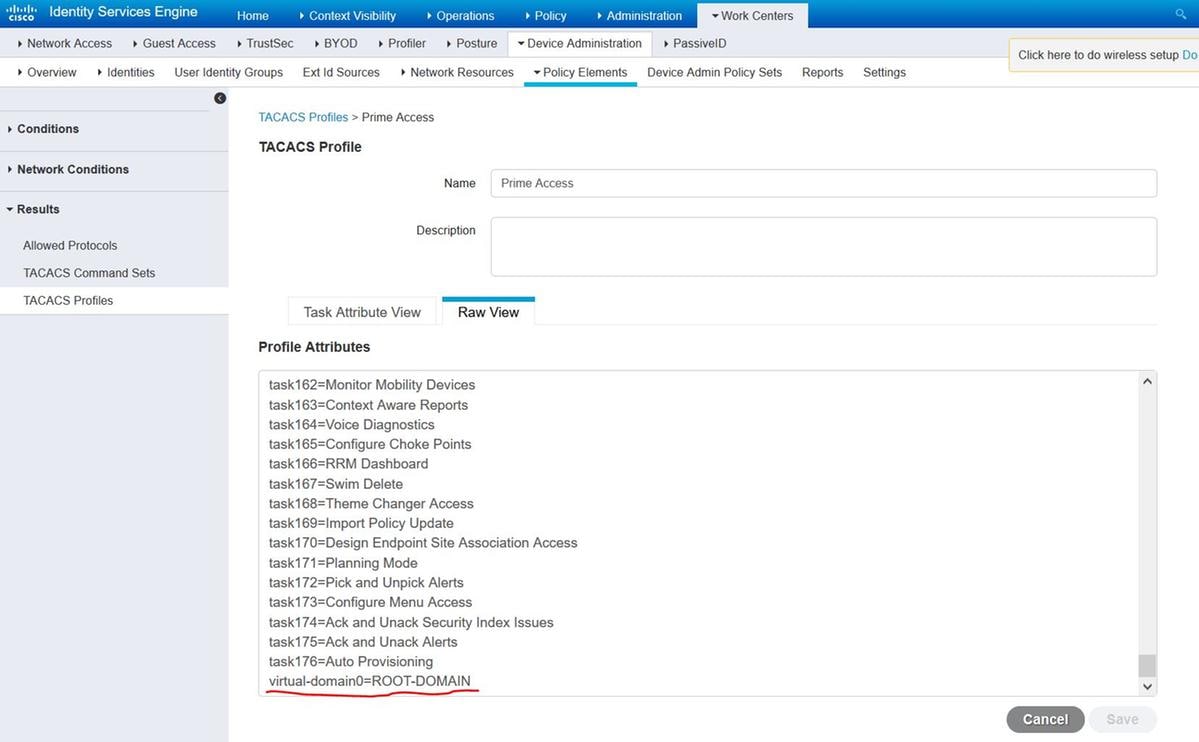

Fügen Sie sie dann im Abschnitt Rohansicht des Profils auf der ISE ein.

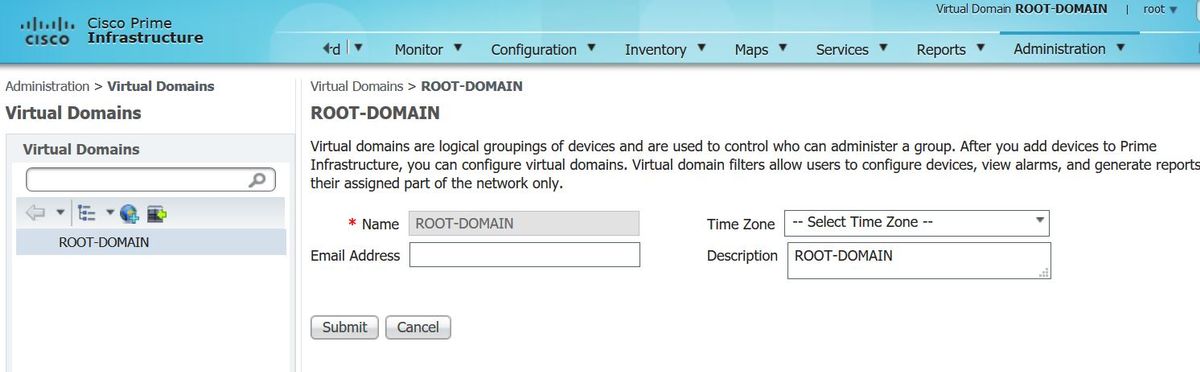

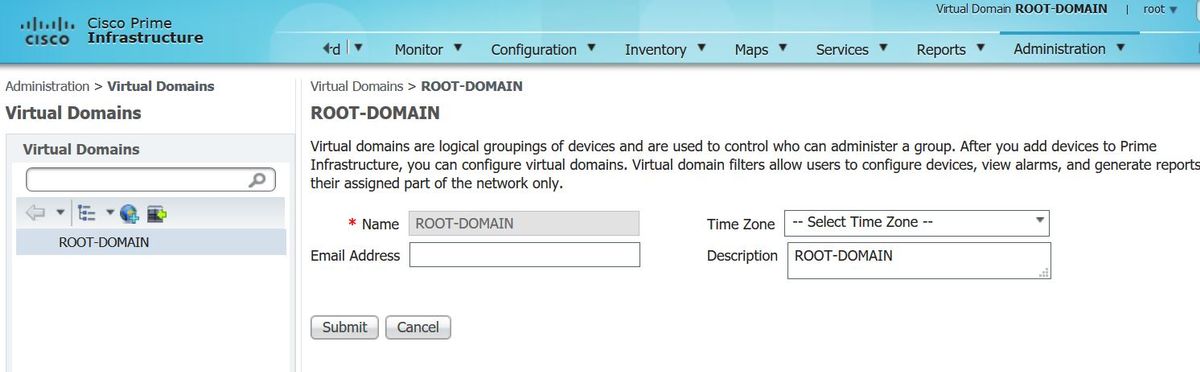

Benutzerdefinierte Attribute für virtuelle Domänen sind erforderlich. Informationen zur Root-Domäne finden Sie unter Prime Administration -> Virtual Domains (Prime-Administration -> Virtuelle Domänen).

Der Name der virtuellen Prime-Domäne muss als Attribut "virtual-domain0="virtual domain name" hinzugefügt werden.

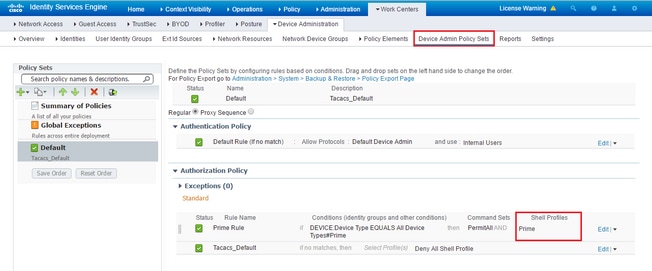

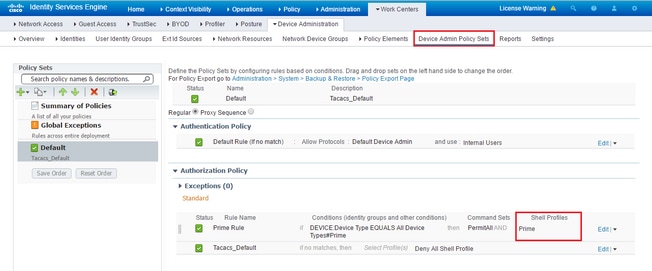

Anschließend müssen Sie nur noch eine Regel zum Zuweisen des im vorherigen Schritt erstellten Shell-Profils unter Work Centers/Device Administration/Device Admin Policy Sets (Work Center/Geräteverwaltung/Gerätemanagement-Richtliniensätze) erstellen.

(Hinweis: Die "Bedingungen" variieren je nach Bereitstellung. Sie können "Gerätetyp" jedoch speziell für Prime oder einen anderen Filtertyp wie die IP-Adresse von Prime als eine der "Bedingungen" verwenden, damit Anfragen durch diese Regel ordnungsgemäß gefiltert werden.)

An diesem Punkt sollte die Konfiguration abgeschlossen sein.

Fehlerbehebung

Wenn diese Konfiguration nicht erfolgreich ist und die lokale Rückfalloption auf Prime aktiviert wurde, können Sie ein Failover von der ISE erzwingen, indem Sie die IP-Adresse von Prime entfernen. Dies führt dazu, dass die ISE nicht reagiert und die Verwendung lokaler Anmeldedaten erzwingt. Wenn der lokale Fallback so konfiguriert ist, dass er bei einer Ablehnung ausgeführt wird, funktionieren die lokalen Konten weiterhin und bieten dem Kunden Zugriff.

Wenn die ISE eine erfolgreiche Authentifizierung anzeigt und mit der richtigen Regel übereinstimmt, Prime jedoch die Anforderung immer noch ablehnt, können Sie überprüfen, ob die Attribute im Profil richtig konfiguriert sind und keine weiteren Attribute gesendet werden.

Feedback

Feedback