Einleitung

In diesem Dokument wird die Konfiguration einer benutzerspezifischen Dynamic Access Control List (dACL) für Benutzer in einem Identitätsspeicher beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse der Richtlinienkonfiguration auf der Identity Services Engine (ISE) verfügen.

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Identity Services Engine 3.0

- Microsoft Windows Active Directory 2016

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Die Konfiguration einer benutzerspezifischen dynamischen Zugriffskontrollliste richtet sich an Benutzer, die entweder im internen ISE-Identitätsspeicher oder in einem externen Identitätsspeicher vorhanden sind.

Konfigurieren

Die benutzerspezifische dACL kann für jeden Benutzer im internen Speicher konfiguriert werden, der ein benutzerdefiniertes Benutzerattribut verwendet. Für einen Benutzer im Active Directory (AD) kann ein beliebiges Attribut vom Typ Zeichenfolge verwendet werden, um dasselbe zu erreichen. Dieser Abschnitt enthält Informationen, die für die Konfiguration der ISE- und AD-Attribute erforderlich sind, sowie die Konfiguration, die für die Funktion auf der ISE erforderlich ist.

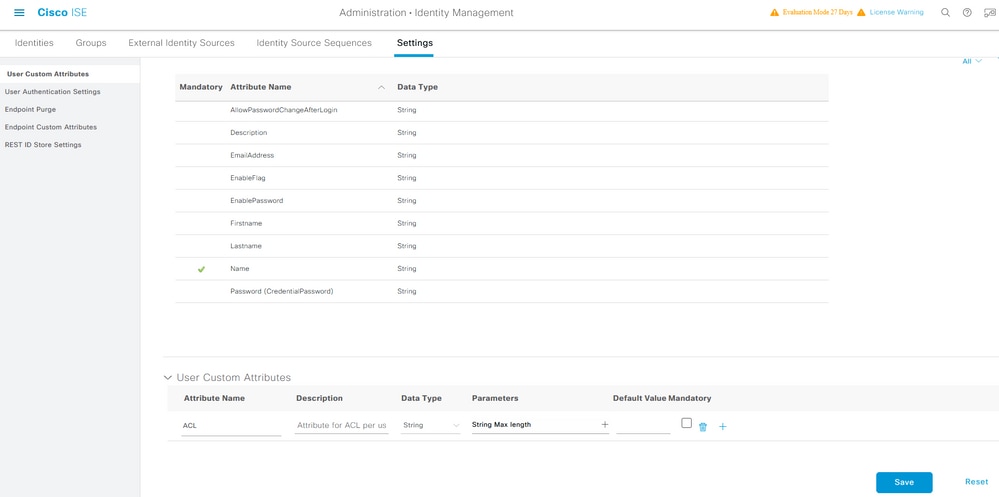

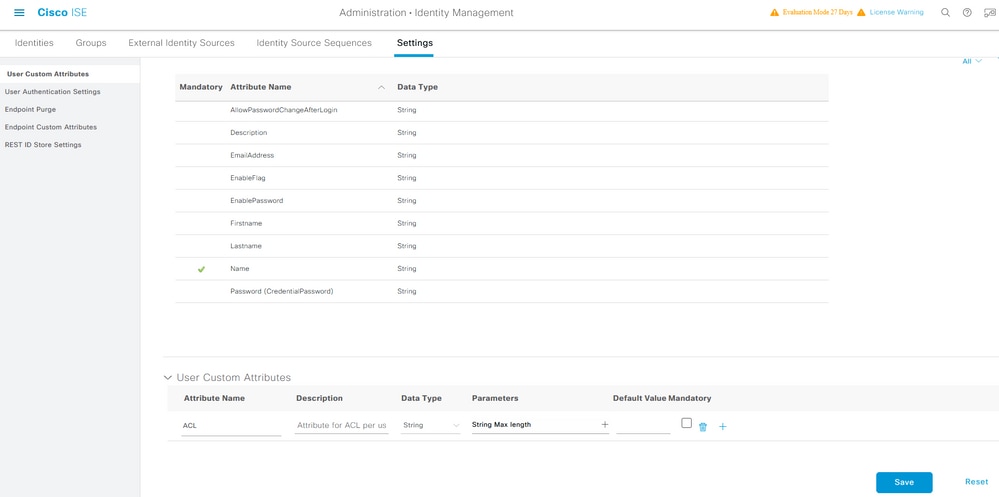

Konfigurieren eines neuen benutzerdefinierten Benutzerattributs auf der ISE

Navigieren Sie zu Administration > Identity Management > Settings > User Custom Attributes. Klicken Sie auf die Schaltfläche +, wie im Bild gezeigt, um ein neues Attribut hinzuzufügen und die Änderungen zu speichern. In diesem Beispiel lautet der Name des benutzerdefinierten Attributs ACL.

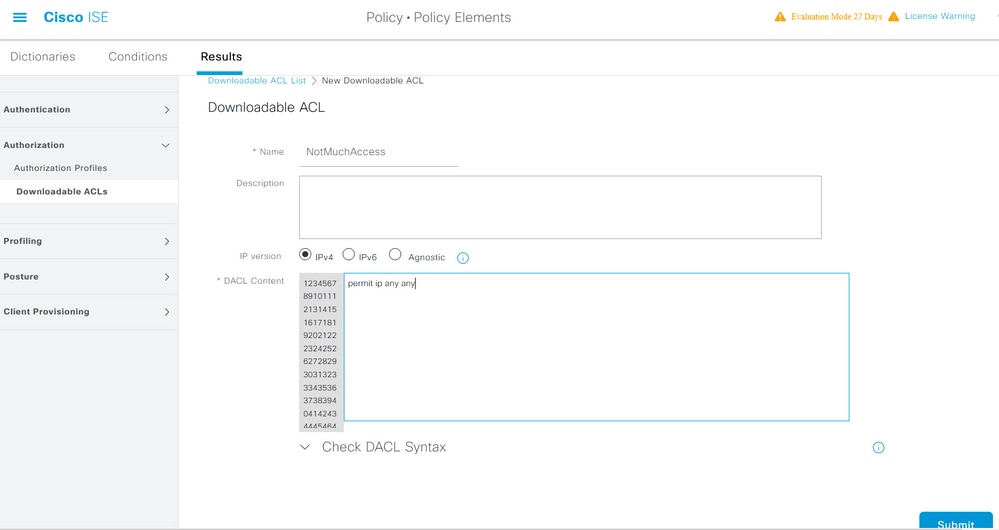

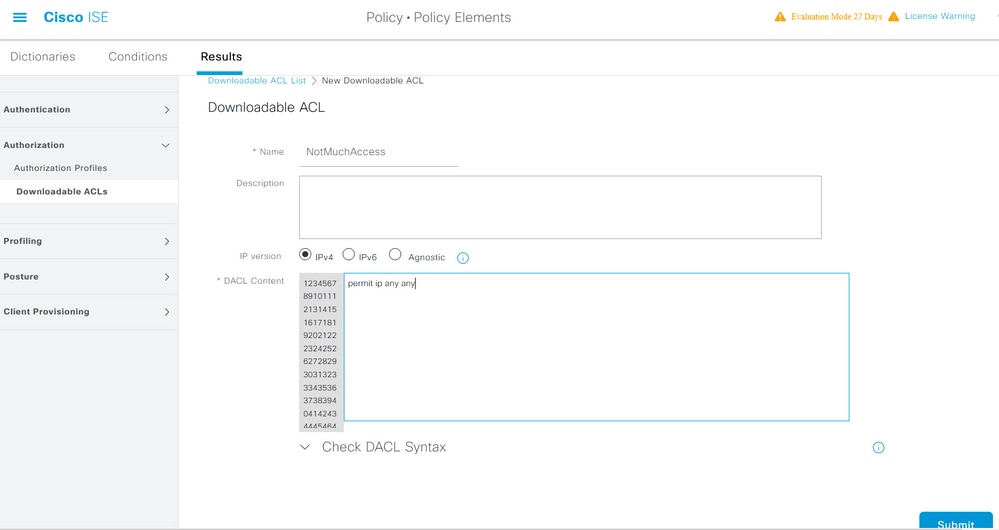

dACL konfigurieren

Um herunterladbare ACLs zu konfigurieren, navigieren Sie zu Richtlinie > Richtlinienelemente > Ergebnisse > Autorisierung > Herunterladbare ACLs. Klicken Sie auf Hinzufügen. Geben Sie einen Namen und den Inhalt der dACL an, und speichern Sie die Änderungen. Wie in der Abbildung dargestellt, lautet der Name der dACL NotMuchAccess.

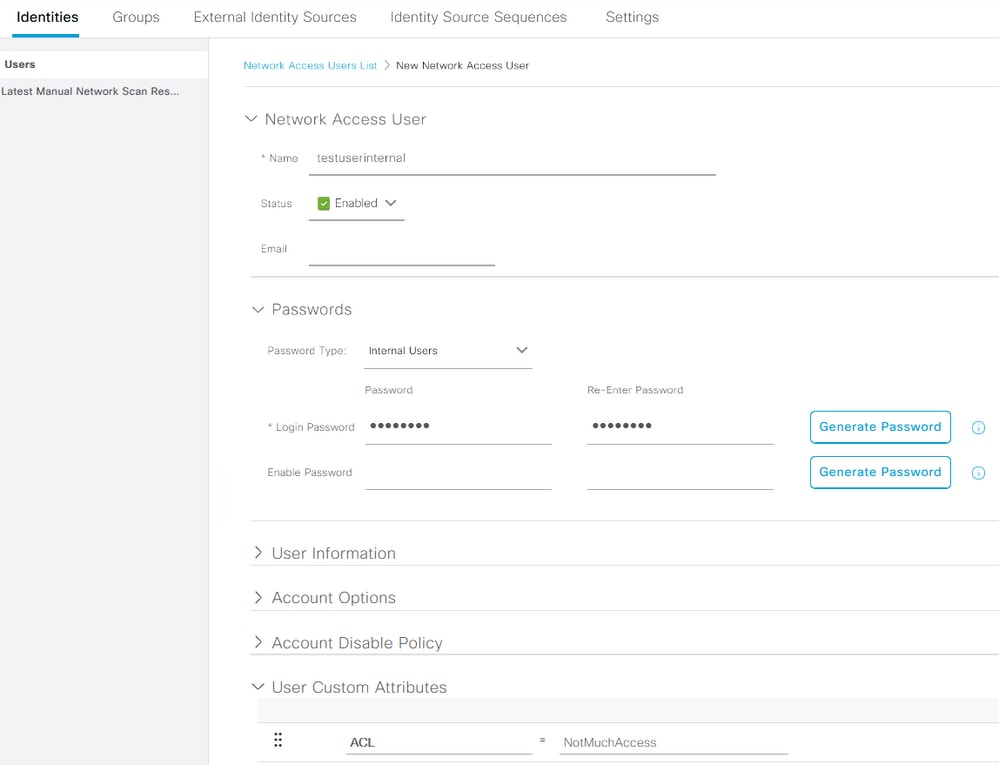

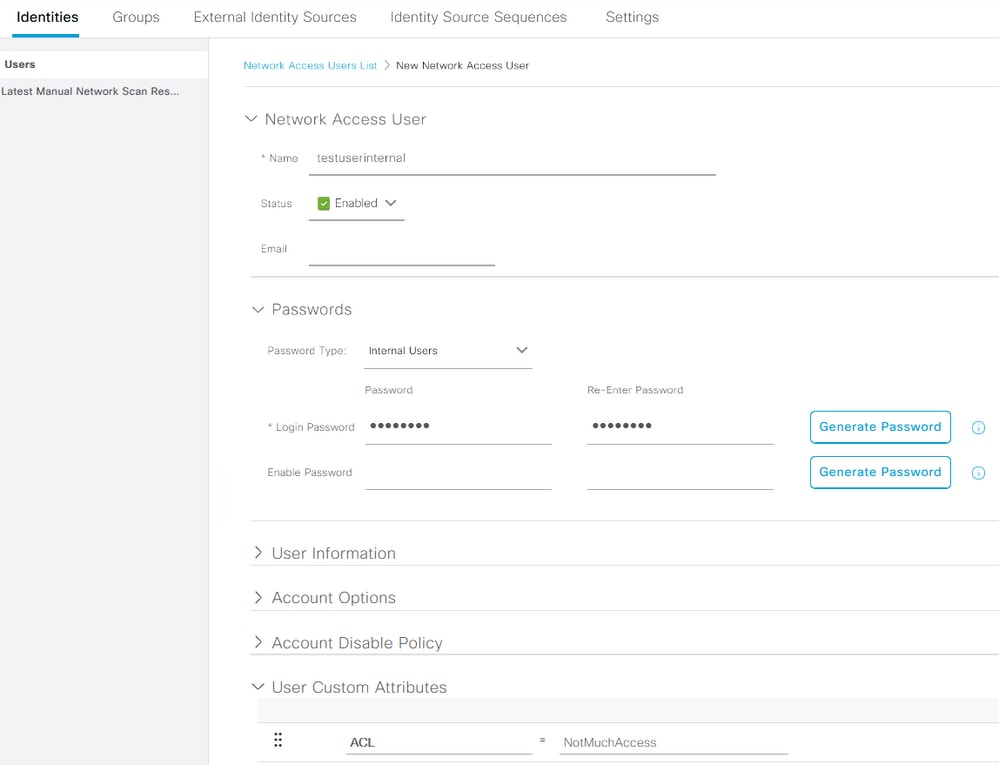

Konfigurieren eines internen Benutzerkontos mit dem benutzerdefinierten Attribut

Navigieren Sie zu Administration > Identity Management > Identities > Users > Add. Erstellen Sie einen Benutzer, und konfigurieren Sie den benutzerdefinierten Attributwert mit dem Namen der dACL, die der Benutzer bei der Autorisierung abrufen muss. In diesem Beispiel lautet der Name der dACL NotMuchAccess.

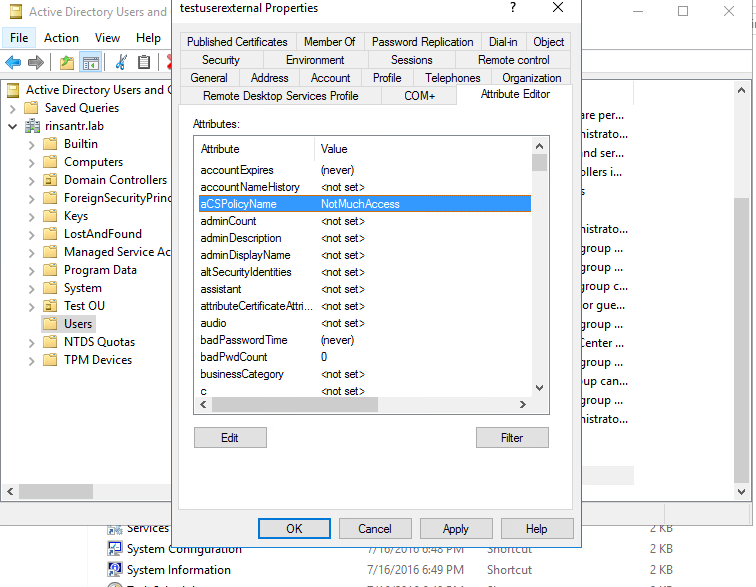

AD-Benutzerkonto konfigurieren

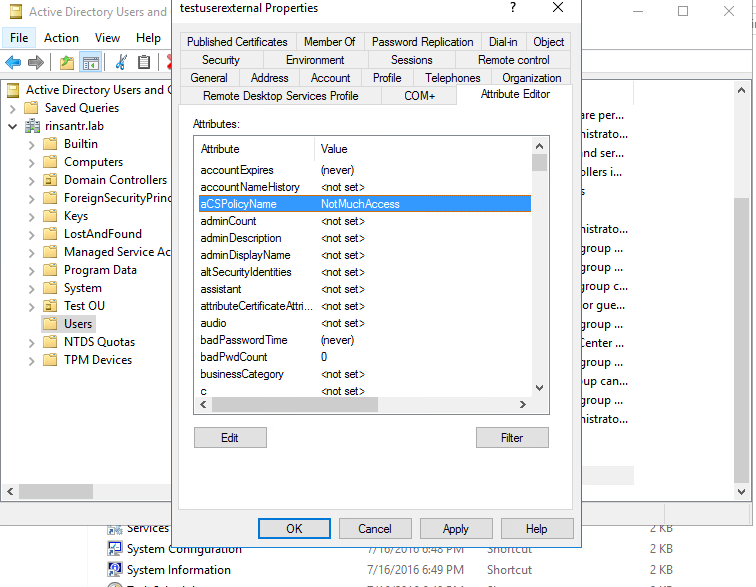

Navigieren Sie im Active Directory zu den Benutzerkontoeigenschaften, und wechseln Sie dann zur Registerkarte Attribute-Editor. Wie im Bild gezeigt, ist aCSPolicyName das Attribut, mit dem der dACL-Name angegeben wird. Wie bereits erwähnt, kann jedoch auch jedes Attribut verwendet werden, das einen Zeichenfolgenwert akzeptieren kann.

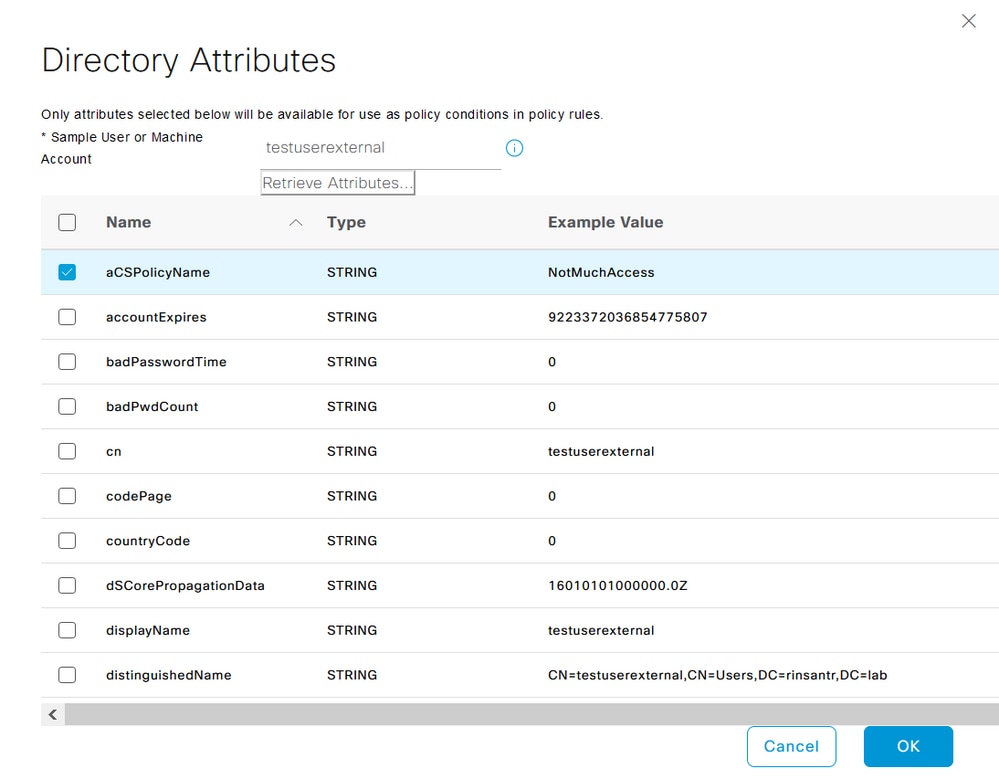

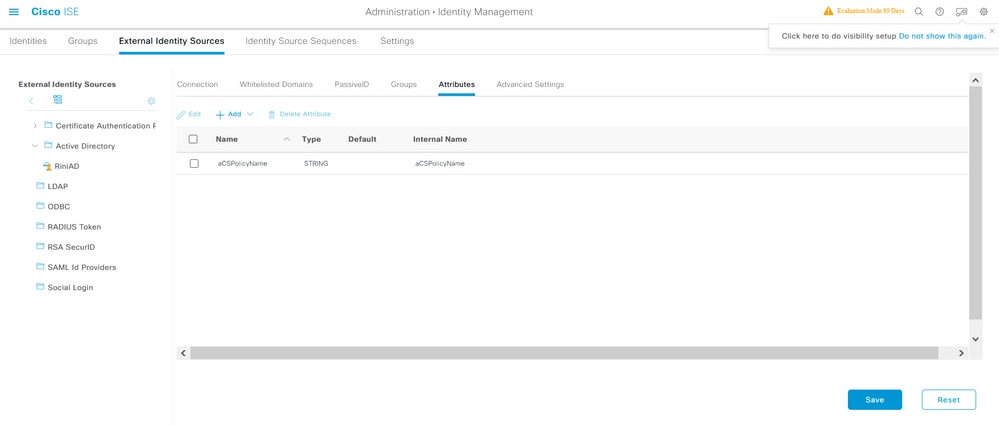

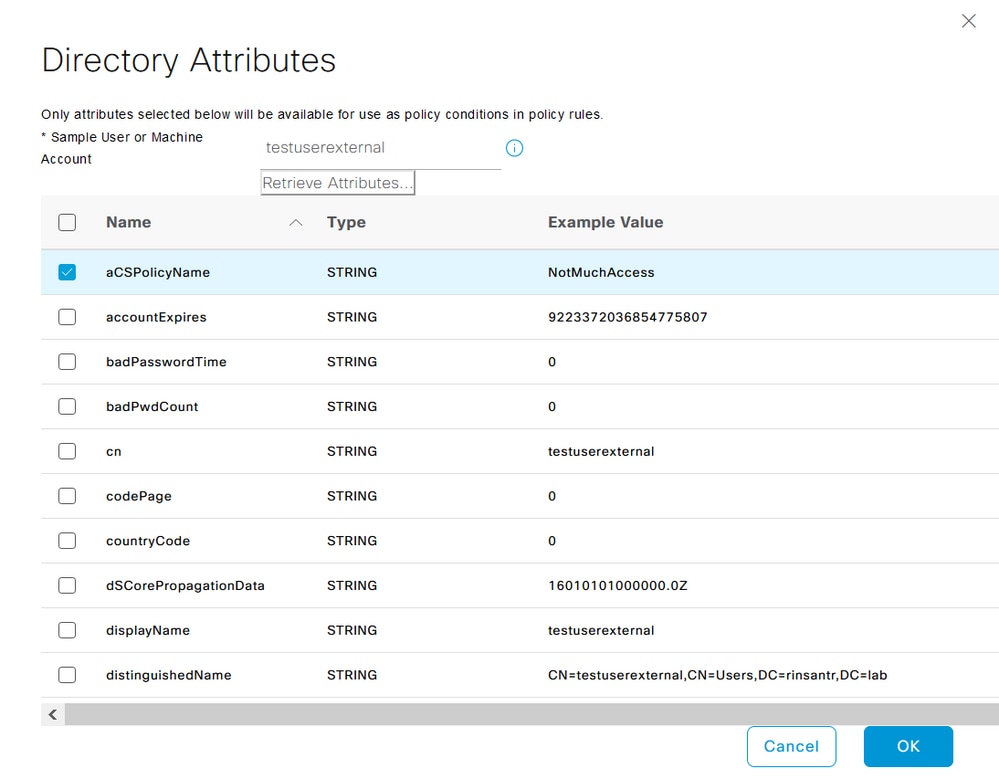

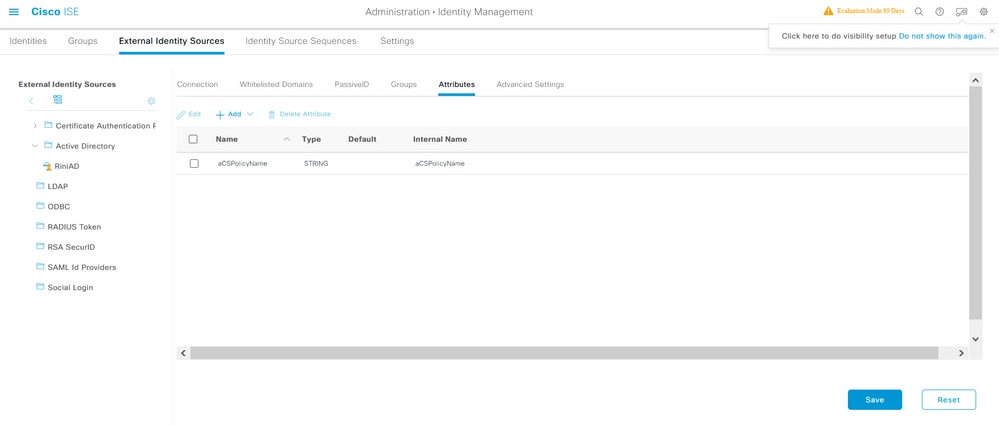

Attribut von AD in ISE importieren

Um das für AD konfigurierte Attribut zu verwenden, muss es von der ISE importiert werden. Um das Attribut zu importieren, navigieren Sie zu Administration > Identity Management > External Identity Sources > Active Directory > [Join point configured] > Attributes tab. Klicken Sie auf Hinzufügen und dann auf Attribute aus Verzeichnis auswählen. Geben Sie im AD den Namen des Benutzerkontos an, und klicken Sie dann auf Attribute abrufen. Wählen Sie das für die dACL konfigurierte Attribut aus, klicken Sie auf OK und dann auf Speichern. Wie im Bild gezeigt, ist aCSPolicyName das Attribut.

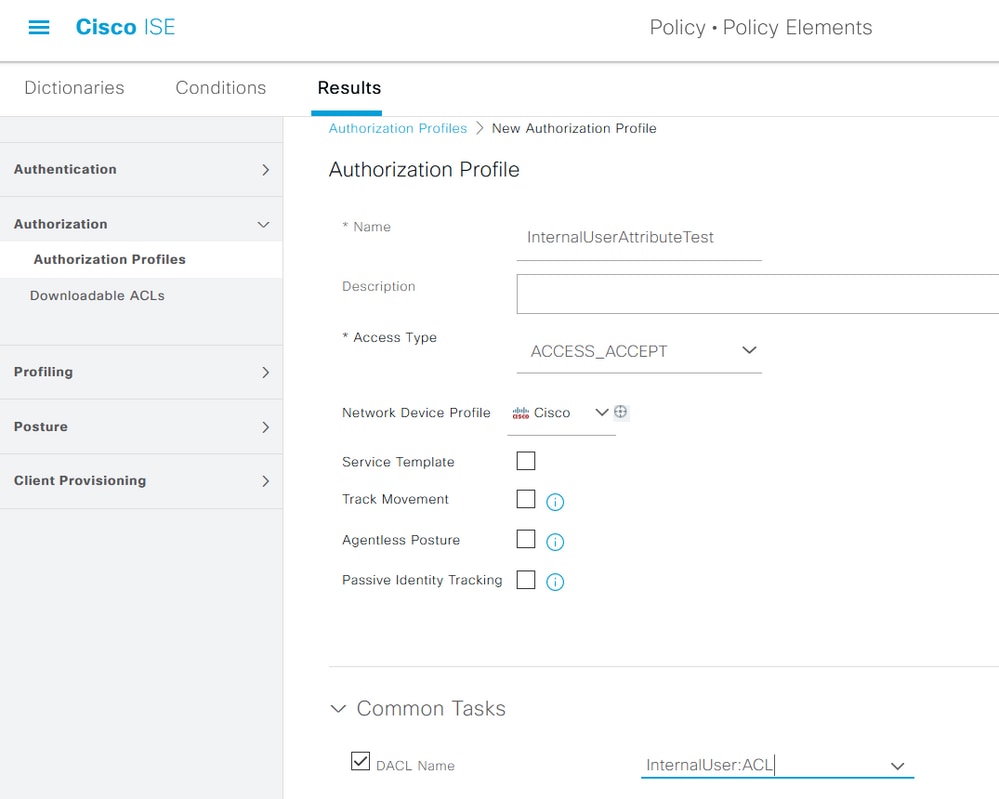

Autorisierungsprofile für interne und externe Benutzer konfigurieren

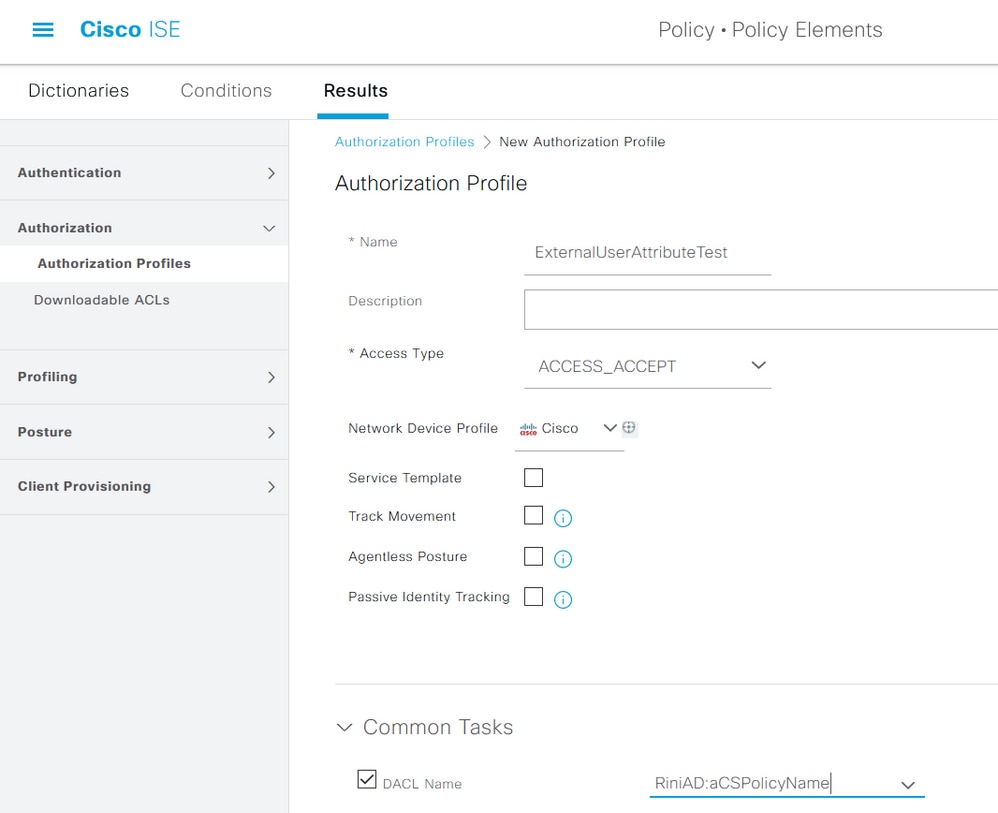

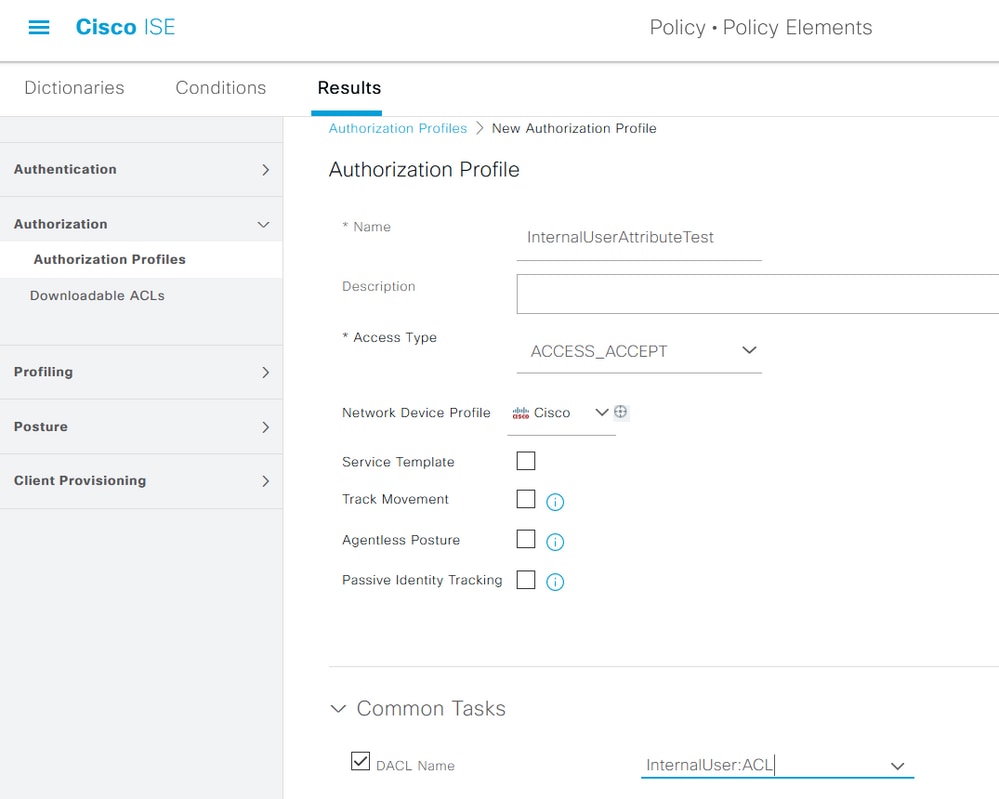

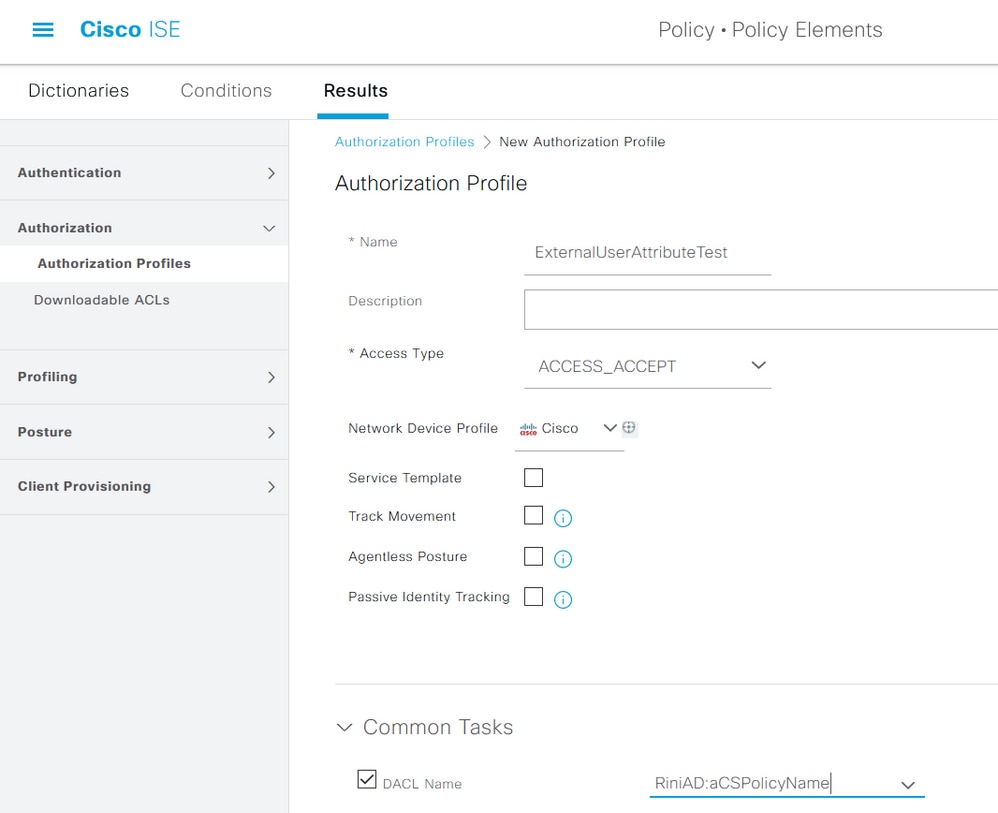

Um Autorisierungsprofile zu konfigurieren, navigieren Sie zu Policy > Policy Elements > Results > Authorization > Authorization Profiles. Klicken Sie auf Hinzufügen. Geben Sie einen Namen an, und wählen Sie den dACL-Namen InternalUser:<name of custom attribute created> für den internen Benutzer aus. Wie im Bild gezeigt, wird für interne Benutzer das Profil InternalUserAttributeTest konfiguriert, wobei dACL als InternalUser:ACL konfiguriert ist.

Verwenden Sie für externe Benutzer <Join point name>:<attribute configured on AD> als dACL-Namen. In diesem Beispiel wird das Profil ExternalUserAttributeTest mit der dACL konfiguriert, die als RiniAD:aCSPolicyName konfiguriert ist, wobei RiniAD der Name des Join-Punkts ist.

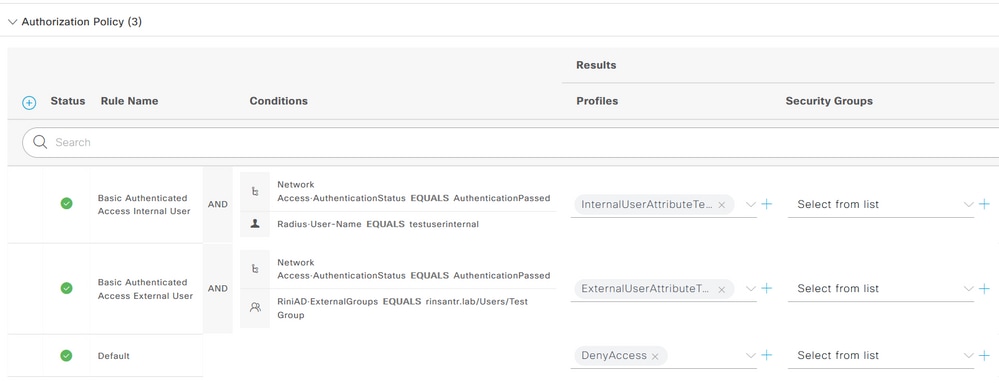

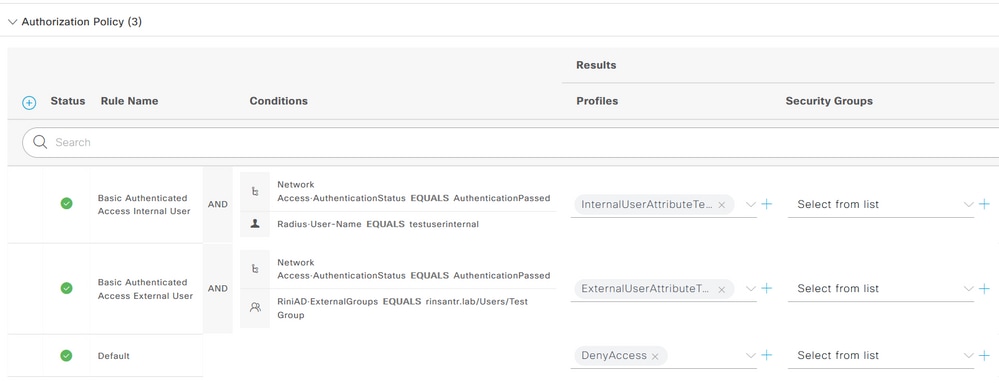

Autorisierungsrichtlinien konfigurieren

Autorisierungsrichtlinien können unter Richtlinie > Richtliniensätze konfiguriert werden, basierend auf den Gruppen, in denen der externe Benutzer im AD vorhanden ist, und basierend auf dem Benutzernamen im internen ISE-Identitätsspeicher. In diesem Beispiel ist testuserexternal ein Benutzer in der Gruppe rinsantr.lab/Users/Test Group, und testuserinternal ist ein Benutzer im internen ISE-Identitätsspeicher.

Überprüfung

In diesem Abschnitt können Sie überprüfen, ob die Konfiguration funktioniert.

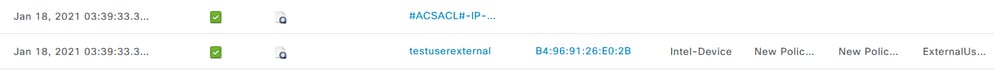

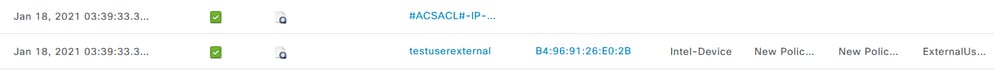

Überprüfen Sie die RADIUS-Live-Protokolle, um die Benutzerauthentifizierungen zu überprüfen.

Interner Benutzer:

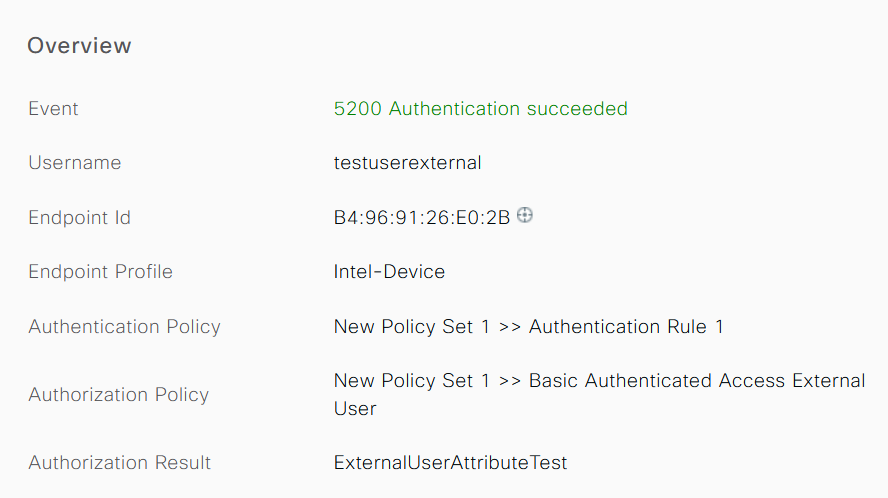

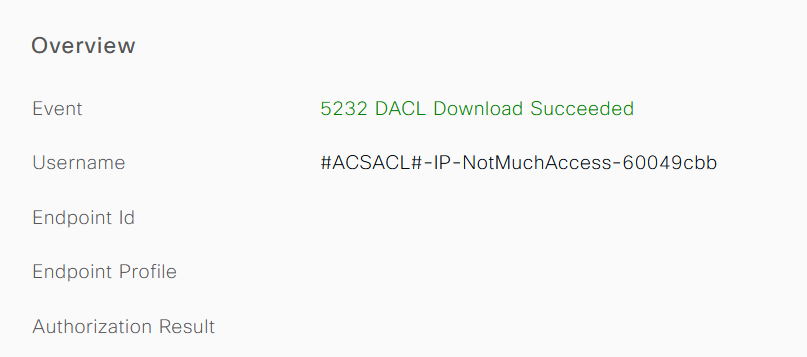

Externer Benutzer:

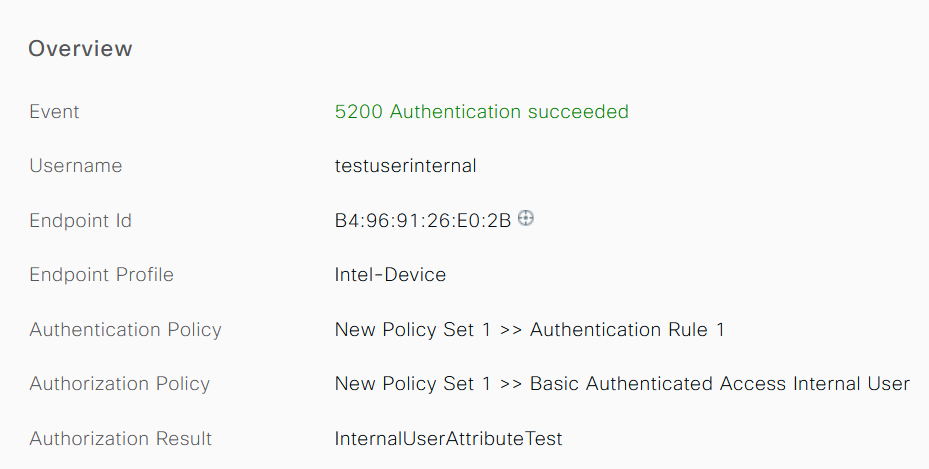

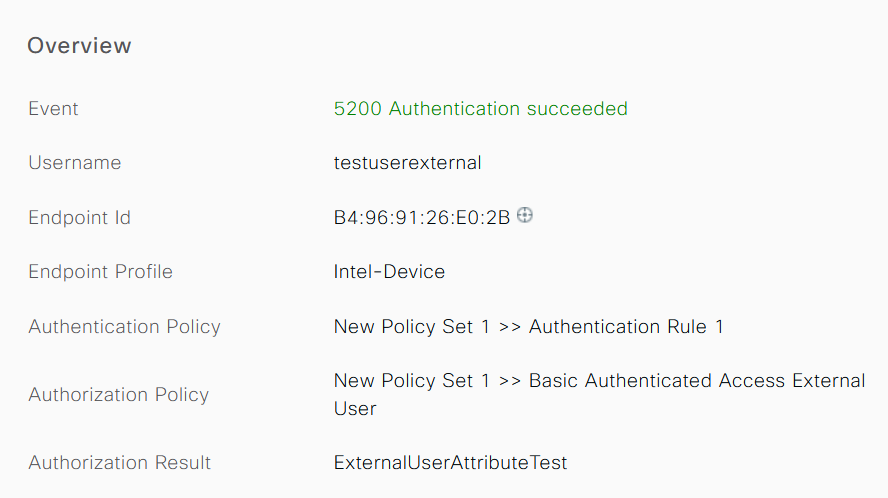

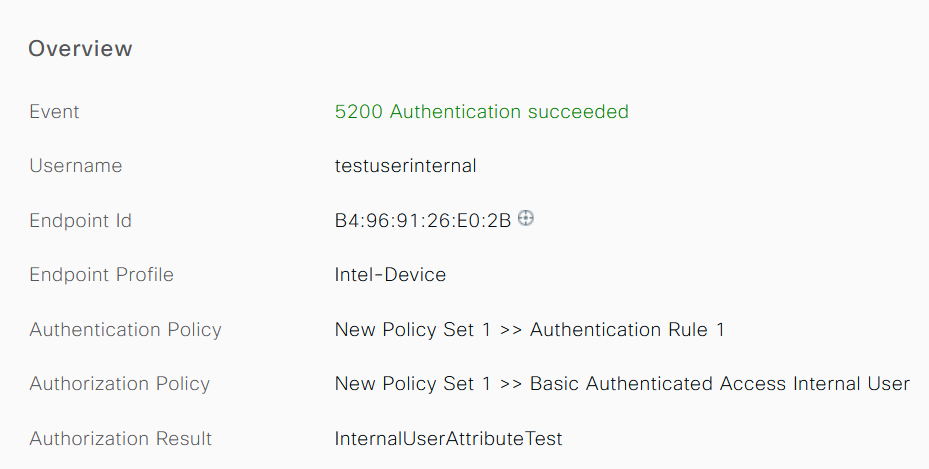

Klicken Sie auf das Lupensymbol für die erfolgreichen Benutzerauthentifizierungen, um zu überprüfen, ob die Anforderungen die richtigen Richtlinien im Abschnitt "Übersicht" der detaillierten Live-Protokolle erreichen.

Interner Benutzer:

Externer Benutzer:

Überprüfen Sie im Abschnitt "Other Attributes" (Andere Attribute) der detaillierten Live-Protokolle, ob die Benutzerattribute abgerufen wurden.

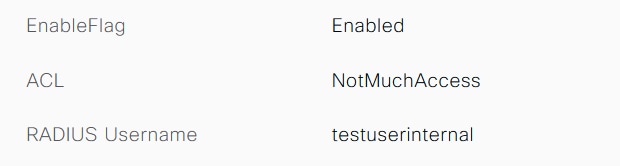

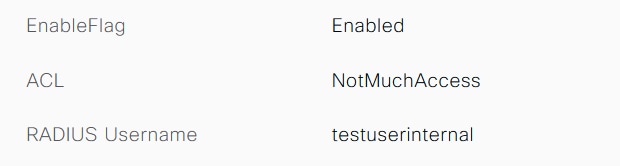

Interner Benutzer:

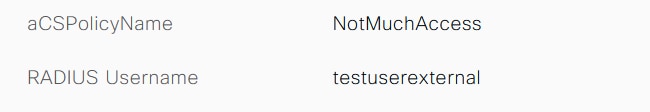

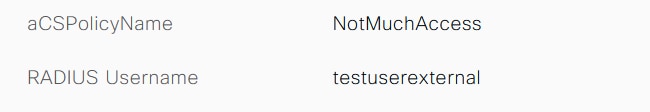

Externer Benutzer:

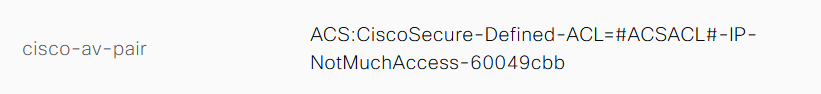

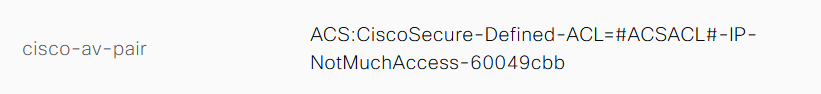

Überprüfen Sie im Abschnitt "Ergebnis" der detaillierten Live-Protokolle, ob das dACL-Attribut als Teil von Access-Accept gesendet wird.

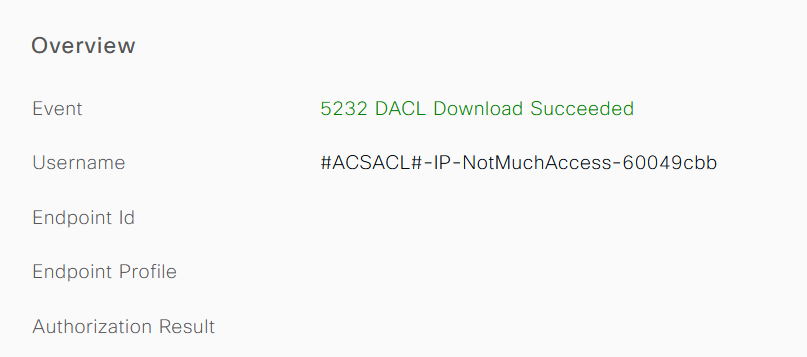

Überprüfen Sie außerdem die RADIUS-Live-Protokolle, um zu überprüfen, ob die dACL nach der Benutzerauthentifizierung heruntergeladen wurde.

Klicken Sie im Download-Protokoll der dACL auf das Lupensymbol, und überprüfen Sie den Abschnitt Overview (Übersicht), um den dACL-Download zu bestätigen.

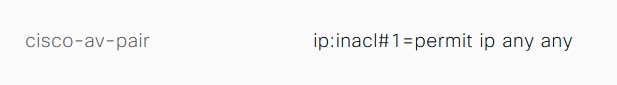

Im Abschnitt "Ergebnis" dieses detaillierten Berichts können Sie den Inhalt der dACL überprüfen.

Fehlerbehebung

Es sind derzeit keine spezifischen Informationen zur Fehlerbehebung für diese Konfiguration verfügbar.

Feedback

Feedback