Verwendung von RADIUS für die Geräteadministration mit Identity Services Engine

Download-Optionen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument werden die Attribute beschrieben, die verschiedene Produkte von Cisco und von Drittanbietern von einem AAA-Server wie der Cisco ISE erwarten.

Hintergrundinformationen

Produkte von Cisco und anderen Anbietern erhalten eine Zusammenstellung der Attribute eines AAA-Servers (Authentication, Authorization, Accounting). In diesem Fall ist der Server eine Cisco ISE, und die ISE würde diese Attribute zusammen mit einem Access-Accept als Teil eines Autorisierungsprofils (RADIUS) zurückgeben.

Dieses Dokument enthält detaillierte Anweisungen zum Hinzufügen benutzerdefinierter Attribut-Autorisierungsprofile sowie eine Liste der Geräte und RADIUS-Attribute, die die Geräte voraussichtlich vom AAA-Server erhalten. Alle Themen enthalten Beispiele.

Die in diesem Dokument enthaltene Attributliste ist weder vollständig noch verbindlich und kann jederzeit geändert werden, ohne dieses Dokument zu aktualisieren.

Die Geräteadministration eines Netzwerkgeräts erfolgt in der Regel mit dem Protokoll TACACS+. Wenn das Netzwerkgerät jedoch TACACS+ nicht unterstützt oder die ISE keine Geräteadministrationslizenz hat, kann sie auch mit RADIUS erfolgen, wenn das Netzwerkgerät die Verwaltung des RADIUS-Geräts unterstützt. Einige Geräte unterstützen beide Protokolle, und die Benutzer können selbst entscheiden, welches Protokoll sie verwenden möchten. TACACS+ kann jedoch von Vorteil sein, da es über Funktionen wie Befehlsautorisierung und Befehlskontoverwaltung verfügt.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über folgende Kenntnisse verfügen:

- Cisco ISE als Radius-Server im Netzwerk

- Der Workflow des Radius-Protokolls - RFC2865

Die ISE-Bereitstellung erfordert mindestens so viele Essential-Lizenzen wie die Anzahl gleichzeitiger RADIUS-Sitzungen, die für die Geräteadministration über RADIUS verwendet werden.

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf der Cisco Identity Services Engine (ISE) 3.x und höheren Versionen der ISE.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Konfigurieren

Schritt 1: Erstellen der anbieterspezifischen Attribute (VSA)

Es können für jeden der Anbieter verschiedene Wörterbücher erstellt und jedem dieser Wörterbücher Attribute hinzugefügt werden. Jedes Dictionary kann mehrere Attribute enthalten, die in den Autorisierungsprofilen verwendet werden können. Jedes Attribut definiert im Allgemeinen die unterschiedliche Rolle der Geräteverwaltung, die ein Benutzer erhalten kann, wenn er sich beim Netzwerkgerät anmeldet. Das Attribut kann jedoch für verschiedene Zwecke des Betriebs oder der Konfiguration auf dem Netzwerkgerät vorgesehen sein.

Die ISE umfasst vordefinierte Attribute für einige Anbieter. Wenn der Anbieter nicht aufgeführt ist, kann er als Wörterbuch mit Attributen hinzugefügt werden. Bei einigen Netzwerkgeräten sind die Attribute konfigurierbar und können für verschiedene Zugriffsarten geändert werden. Wenn dies der Fall ist, muss die ISE mit Attributen konfiguriert werden, die das Netzwerkgerät für verschiedene Zugriffsarten erwartet.

Die Attribute, die voraussichtlich mit einem Radius Access-Accept gesendet werden, werden wie folgt definiert:

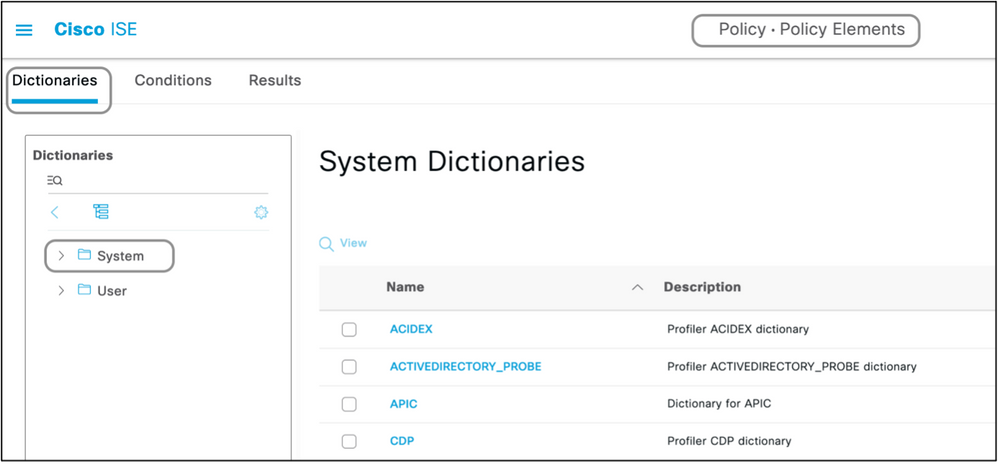

- Navigieren Sie zu Richtlinie > Richtlinienelemente > Wörterbücher > System > Radius > Radius Vendors > Add.

- Der Name und die Anbieter-IDs sind einzugeben und zu speichern.

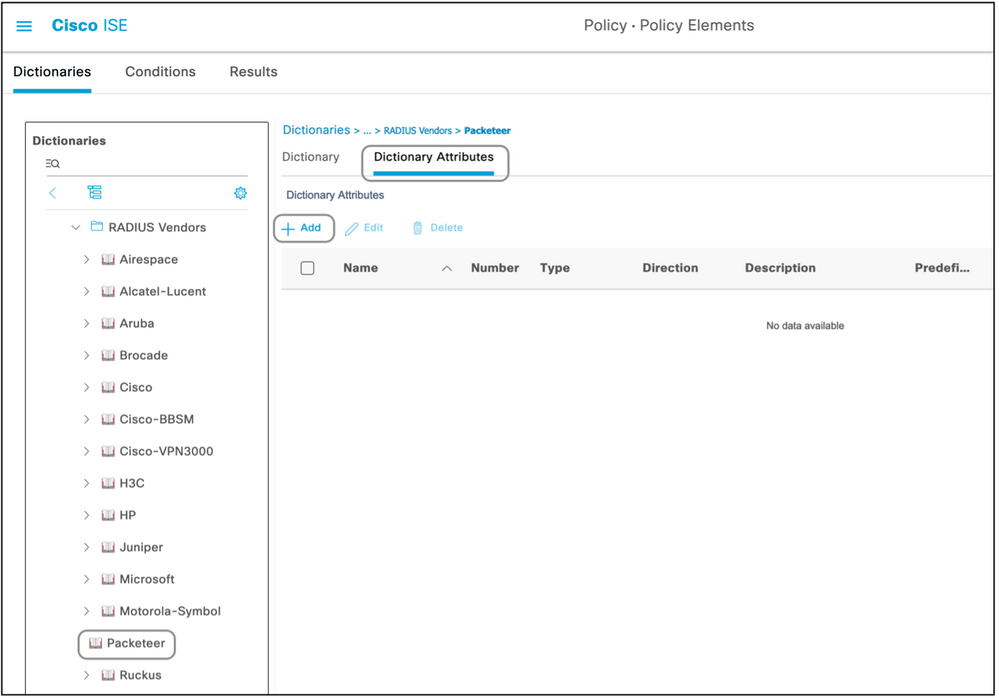

- Klicken Sie auf den gespeicherten Radius-Anbieter, und navigieren Sie zu Dictionary Attributes.

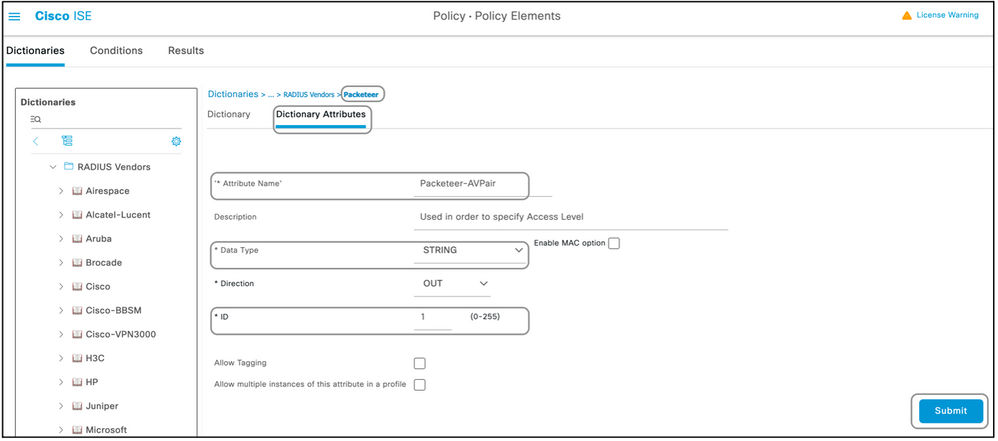

- Klicken Sie auf Hinzufügen, und geben Sie die Groß-/Kleinschreibung für Attributname, Datentyp, Richtung und ID ein.

- Speichern Sie das Attribut.

- Fügen Sie auf derselben Seite weitere Attribute hinzu, wenn demselben Dictionary mehrere Attribute hinzugefügt werden sollen.

Anmerkung: Alle Felder, die in diesem Abschnitt als Werte eingegeben werden, sind vom Anbieter selbst bereitzustellen. Die Websites der Anbieter können besucht werden, oder der Anbieter-Support kann kontaktiert werden, falls diese nicht bekannt sind.

Anmerkung: Nicht alle Anbieter erfordern das Hinzufügen eines bestimmten Wörterbuchs. Wenn der Anbieter die von der IETF definierten Radiusattribute verwenden kann, die bereits auf der ISE vorhanden sind, kann dieser Schritt übersprungen werden.

Schritt 2: Erstellen eines Netzwerkgeräteprofils

Dieser Abschnitt ist nicht obligatorisch. Ein Netzwerkgeräteprofil hilft, den hinzugefügten Netzwerkgerätetyp zu isolieren und geeignete Autorisierungsprofile für diese Geräte zu erstellen. Wie die RADIUS-Wörterbücher verfügt auch die ISE über einige vordefinierte Profile, die verwendet werden können. Falls noch nicht vorhanden, kann ein neues Geräteprofil erstellt werden.

So fügen Sie ein Netzwerkprofil hinzu:

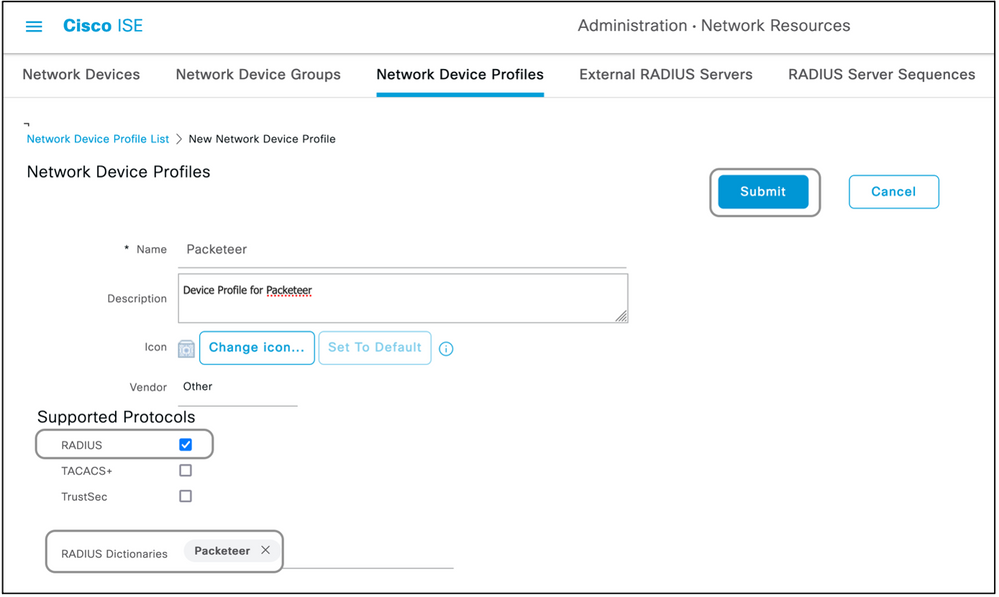

- Navigieren Sie zu Administration > Network Resources > Network Device Profiles > Add.

- Geben Sie einen Namen an, und aktivieren Sie das Kontrollkästchen für RADIUS.

- Wählen Sie unter RADIUS Dictionaries das im vorherigen Abschnitt erstellte Wörterbuch aus.

- Wenn mehrere Wörterbücher für den gleichen Gerätetyp erstellt wurden, können alle Wörterbücher unter RADIUS-Wörterbücher ausgewählt werden.

- Speichern Sie das Profil.

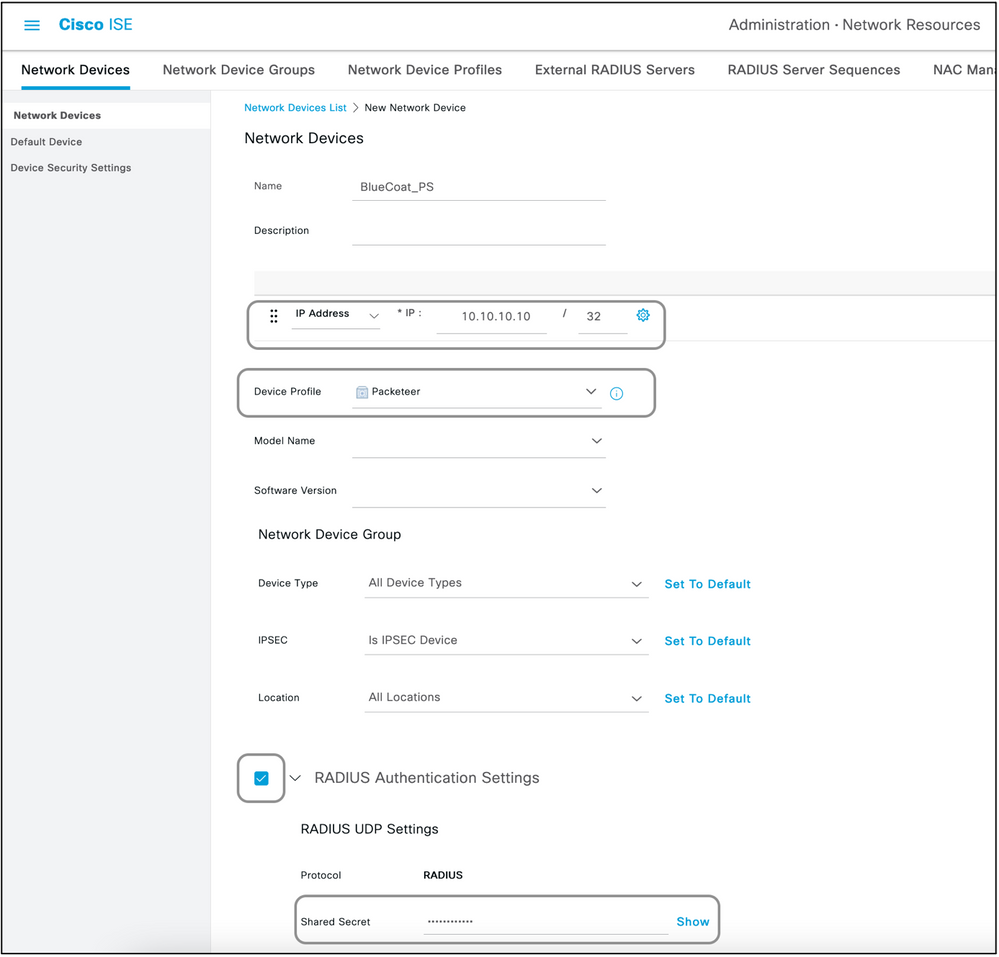

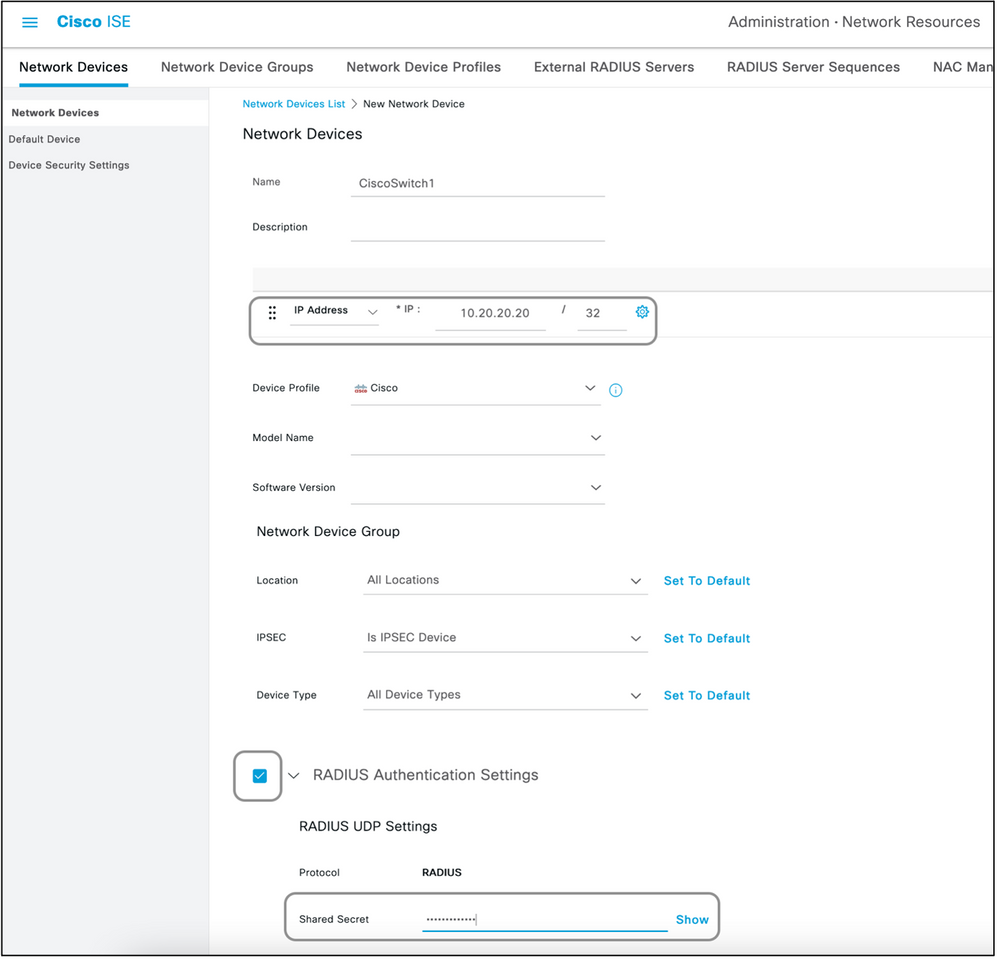

Schritt 3: Hinzufügen des Netzwerkgeräts zur ISE

Das Netzwerkgerät, auf dem die Geräteadministration erfolgt, muss zusammen mit einem auf dem Netzwerkgerät definierten Schlüssel der ISE hinzugefügt werden. Auf dem Netzwerkgerät wird die ISE mit diesem Schlüssel als RADIUS-AAA-Server hinzugefügt.

So fügen Sie ein Gerät zur ISE hinzu:

- Navigieren Sie zu Administration > Network Resources > Network Devices > Add.

- Geben Sie einen Namen und die IP-Adresse ein.

- Sie können das Geräteprofil aus der Dropdown-Liste auswählen, um es mit dem im vorherigen Abschnitt definierten Profil zu verknüpfen. Wenn kein Profil erstellt wurde, kann der Cisco Standard verwendet werden.

- Überprüfen Sie die RADIUS-Authentifizierungseinstellungen.

- Geben Sie den gemeinsamen geheimen Schlüssel ein, und speichern Sie das Gerät.

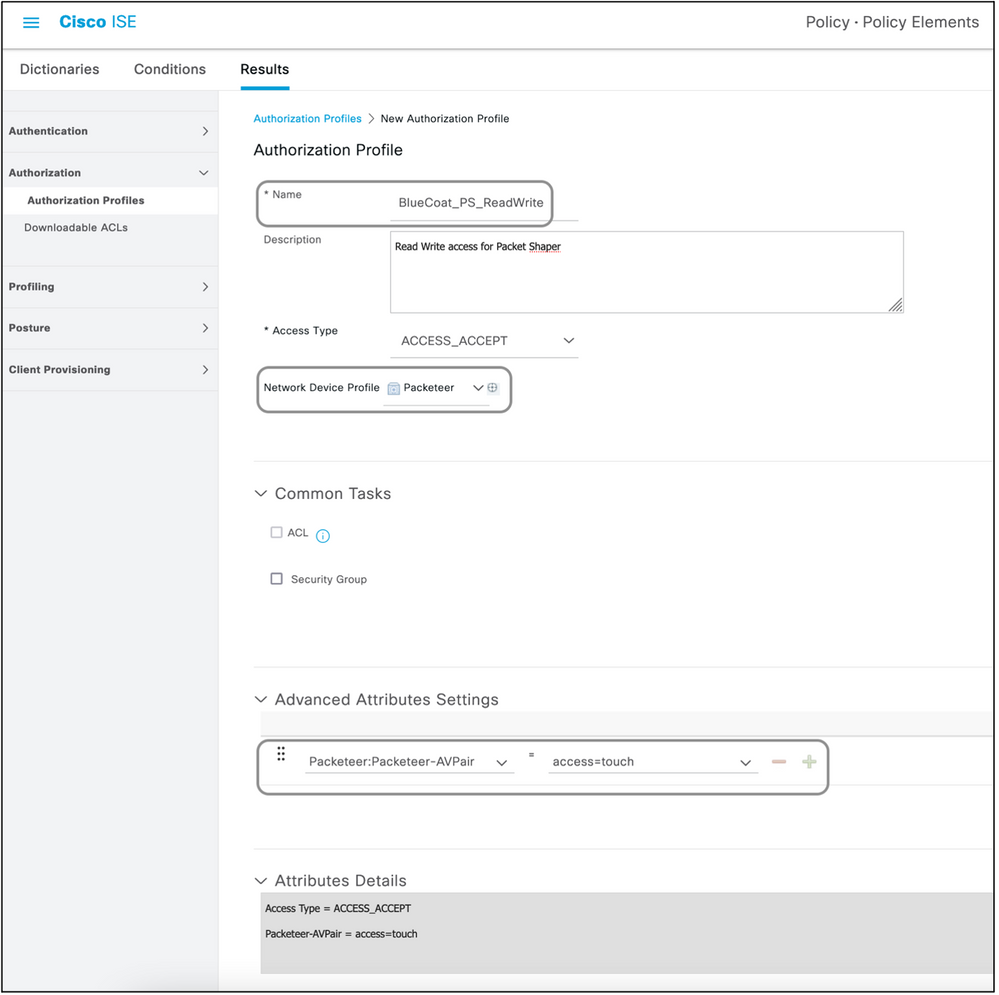

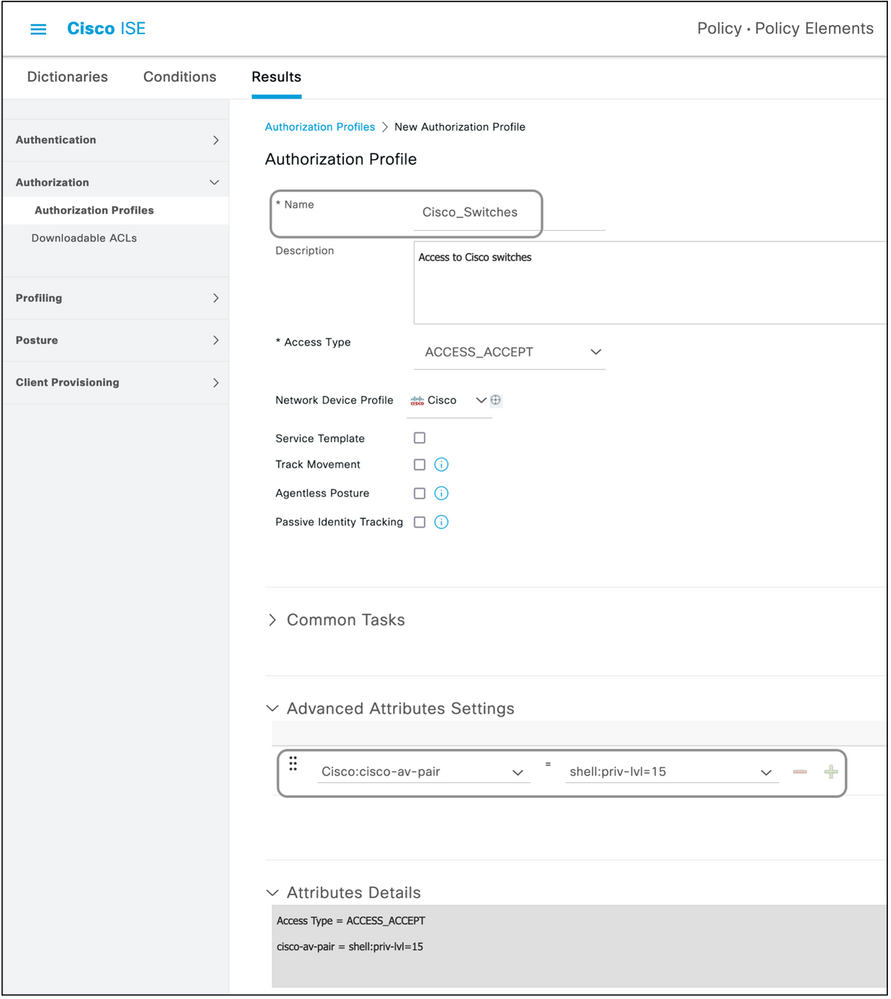

Schritt 4: Erstellen von Autorisierungsprofilen

Das Endergebnis, das von der ISE als "Access-Accept" oder "Access-Reject" weitergeleitet wird, wird in einem Autorisierungsprofil definiert. Jedes Autorisierungsprofil kann zusätzliche Attribute übertragen, die das Netzwerkgerät erwartet.

So erstellen Sie ein Autorisierungsprofil:

- Navigieren Sie zu Policy > Policy Elements > Results > Authorization > Authorization Profiles (Richtlinie > Richtlinienelemente > Ergebnisse > Autorisierung > Autorisierungsprofile).

- Klicken Sie unter Standardautorisierungsprofile auf Hinzufügen.

Die Profiltypen, die hinzugefügt werden können, sind Access-Accept und Access-Reject.

Erstellen eines Access-Accept-Profils

Dieses Profil wird für den Zugriff auf das Netzwerkgerät verwendet. Diesem Profil können mehrere Attribute zugeordnet werden. So gehen Sie vor:

- Geben Sie einen sinnvollen Namen an, und wählen Sie Access Type (Zugriffstyp) als Access-Accept (Access-Accept) aus.

- Wählen Sie das Netzwerkgeräteprofil aus, das in einem der vorherigen Abschnitte erstellt wurde. Wenn kein Profil erstellt wurde, kann die Cisco Standardeinstellung verwendet werden.

- Bei verschiedenen Profiltypen werden auf dieser Seite die Konfigurationsoptionen eingeschränkt.

- Wählen Sie unter Erweiterte Attributeinstellungen das Wörterbuch und das entsprechende Attribut (LHS) aus.

- Weisen Sie dem Attribut einen Wert (RHS) zu, entweder aus dem Dropdown-Menü, falls verfügbar, oder geben Sie den erwarteten Wert ein.

- Wenn mehrere Attribute als Teil desselben Ergebnisses gesendet werden sollen, klicken Sie auf das Symbol +, und wiederholen Sie die Schritte 4 und 5.

Erstellen Sie mehrere Autorisierungsprofile für jede der Ergebnisse/Rollen/Autorisierungen, die von der ISE erwartet werden.

Anmerkung: Die konsolidierten Attribute können im Feld Attributdetails überprüft werden.

Erstellen eines Access-Reject-Profils

Dieses Profil wird verwendet, um eine Ablehnung für die Geräteadministration zu senden. Es kann jedoch weiterhin verwendet werden, um Attribute zusammen mit dieser zu senden. Hiermit wird ein Radius Access-Reject-Paket gesendet. Die Schritte bleiben bis auf den ersten Schritt, in dem Access-Reject (Zugriffstyp) anstelle von Access-Accept (Zugriffstyp) ausgewählt werden muss, unverändert.

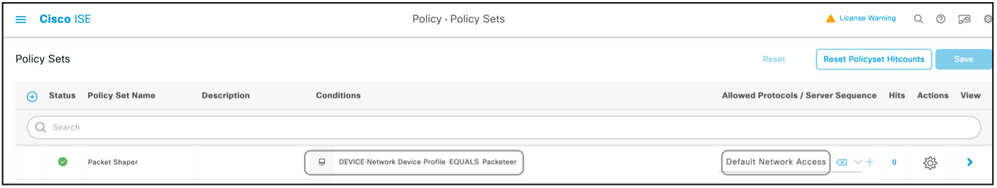

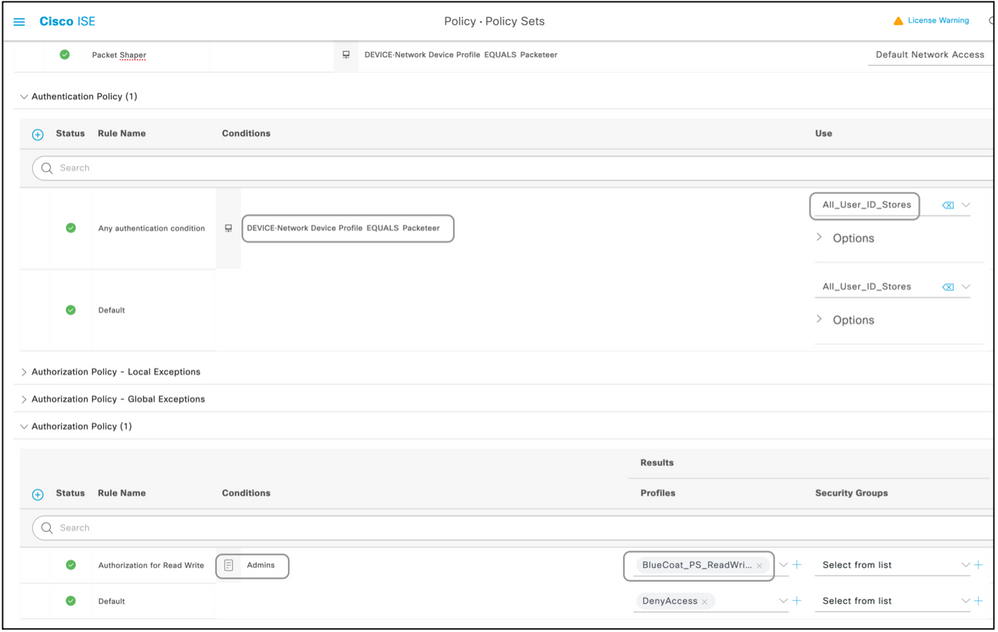

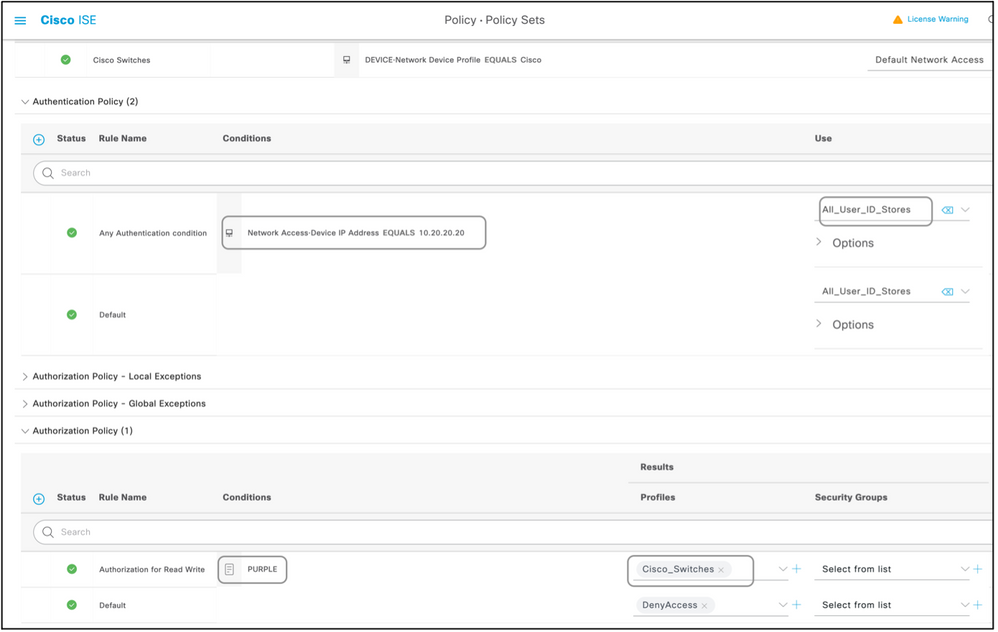

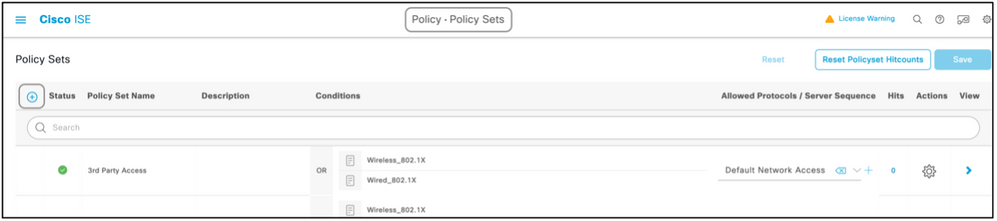

Schritt 5: Erstellen eines Policy Sets

Richtliniensätze auf der ISE werden von oben nach unten ausgewertet, und der erste, der die in den Richtliniensätzen festgelegten Bedingungen erfüllt, ist für die ISE-Antwort auf das vom Netzwerkgerät gesendete Radius Access-Request-Paket verantwortlich. Cisco empfiehlt einen eindeutigen Richtliniensatz für jeden Gerätetyp. Die Bedingung zur Auswertung der Benutzerauthentifizierung und -autorisierung erfolgt bei der Auswertung. Wenn die ISE über externe Identitätsquellen verfügt, kann sie für die Art der Autorisierung verwendet werden.

Ein typischer Richtliniensatz wird auf diese Weise erstellt:

- Navigieren Sie zu Policy > Policy Sets > +.

- Umbenennen des Neuer Richtliniensatz 1.

- Die Bedingung für dieses Gerät als eindeutig festlegen.

- Erweitern Sie den Richtliniensatz.

- Erweitern Sie die Authentifizierungsrichtlinie, um eine Authentifizierungsregel festzulegen. Die externe Quelle oder die internen Benutzer sind Beispiele, die als Identitätsquellensequenz verwendet werden können, anhand derer die ISE nach dem Benutzer sucht.

- Die Authentifizierungsrichtlinie ist festgelegt. Die Richtlinie kann an dieser Stelle gespeichert werden.

- Erweitern Sie die Autorisierungsrichtlinie, um die Autorisierungsbedingungen für die Benutzer hinzuzufügen. Ein Beispiel ist die Suche nach einer bestimmten AD-Gruppe oder internen ISE-Identitätsgruppe. Geben Sie der Regel einen ähnlichen Namen.

- Das Ergebnis für die Autorisierungsregel kann im Dropdown-Menü ausgewählt werden.

- Erstellen Sie mehrere Autorisierungsregeln für verschiedene Arten von Zugriff, die vom Anbieter unterstützt werden.

Geräteliste

Jedes Gerät, das die Geräteadministration mit Radius unterstützt, kann mit einigen Änderungen an allen im vorherigen Abschnitt genannten Schritten zur ISE hinzugefügt werden. Daher enthält dieses Dokument eine Liste von Geräten, die mit den in diesem Abschnitt bereitgestellten Informationen arbeiten. Die Liste der Attribute und Werte in diesem Dokument ist weder vollständig noch verbindlich und kann jederzeit geändert werden, ohne dass eine Aktualisierung dieses Dokuments erforderlich ist. Die Validierung finden Sie auf den Websites des jeweiligen Anbieters und im Anbietersupport.

Aggregation Services Router (ASR)

Hierfür müssen keine separaten Wörterbücher und VSAs erstellt werden, da diese Cisco AV-Paare verwenden, die bereits auf der ISE vorhanden sind.

Attribut(e): cisco-av-pair

Wert(e): shell:tasks="#<Rollenname>,<Berechtigung>:<Prozess>"

Syntax:Legen Sie die Werte von<Rollenname> auf den Namen einer Rolle fest, die lokal auf dem Router definiert ist. Die Rollenhierarchie kann in Form einer Struktur beschrieben werden, in der die Rolle#rootis oben in der Struktur angezeigt wird und die Rolle#leafadd zusätzliche Befehle enthält. Diese beiden Rollen können kombiniert und zurückgegeben werden, wenn:shell:tasks="#root,#leaf".

Berechtigungen können auch auf Basis einzelner Prozesse zurückgegeben werden, sodass einem Benutzer Lese-, Schreib- und Ausführungsberechtigungen für bestimmte Prozesse erteilt werden können. Um beispielsweise einem Benutzer Lese- und Schreibberechtigungen für den BGP-Prozess zuzuweisen, setzen Sie den Wert auf:shell:tasks="#root,rw:bgp". Die Reihenfolge der Attribute spielt keine Rolle. Das Ergebnis ist gleich, ob der Wert auf "toshell:tasks="#root,rw:bgp" oder "toshell:tasks="rw:bgp,#root" gesetzt ist.

Beispiel: Hinzufügen des Attributs zu einem Autorisierungsprofil

| Dictionary-Typ | RADIUS-Attribut | Attributtyp | Attributwert |

|---|---|---|---|

| RADIUS - Cisco | cisco-av-pair | String | shell:tasks="#root,#leaf,rwx:bgp,r:ospf" |

Cisco Switches IOS® und Cisco IOS® XE

Hierfür müssen kein separates Wörterbuch und keine VSAs erstellt werden, da es RADIUS-Attribute verwendet, die bereits auf der ISE vorhanden sind.

Attribut(e):cisco-av-pair

Wert(e):shell:priv-lvl=<level>

Syntax:Legen Sie die Werte von <level>auf die Nummern fest, die im Wesentlichen die Anzahl der zu sendenden Berechtigungen sind. Wenn 15 gesendet wird, bedeutet dies in der Regel Lese-/Schreibzugriff, und wenn 7 gesendet wird, bedeutet dies schreibgeschützt.

Beispiel: Hinzufügen des Attributs zu einem Autorisierungsprofil

| Dictionary-Typ | RADIUS-Attribut | Attributtyp | Attributwert |

|---|---|---|---|

| RADIUS - Cisco | cisco-av-pair | String | shell:priv-lvl=15 |

BlueCoat Packet Shaper

Attribute:Packeter-AVPair

Wert(e):access=<level>

Nutzung:<level>ist die Ebene des zu gewährenden Zugriffs. Touch-Zugriff ist gleichbedeutend mit Lese- und Schreibzugriff, während Look-Zugriff gleichbedeutend mit Schreibzugriff ist.

Dictionary erstellen, wie in diesem Dokument gezeigt, mit folgenden Werten:

- Name: Packeteer

- Hersteller-ID: 2334

- Herstellerlänge - Feldgröße: 1

- Anbietertyp-Feldgröße: 1

Geben Sie die Details des Attributs ein:

- Attribut:Packeter-AVPair

- Beschreibung: Wird verwendet, um die Zugriffsebene anzugeben.

- Kreditorenattribut-ID: 1

- Richtung: Aus

- Mehrere zulässig: Falsch

- Tagging zulassen: Deaktiviert

- Attributtyp: String

Beispiel: Fügen Sie das Attribut einem Autorisierungsprofil hinzu (für schreibgeschützten Zugriff).

| Dictionary-Typ | RADIUS-Attribut | Attributtyp | Attributwert |

|---|---|---|---|

| RADIUS-Packeter | Packeter - AVPair | String | access=look |

Beispiel: Fügen Sie das Attribut einem Autorisierungsprofil hinzu (für Lese- und Schreibzugriff).

| Dictionary-Typ | RADIUS-Attribut | Attributtyp | Attributwert |

|---|---|---|---|

| RADIUS-Packeter | Packeter - AVPair | String | access=touch |

BlueCoat Proxy-Server (AV/SG)

Attribut(e): Blue-Coat-Zulassung

Wert(e): <level>

Nutzung:<level>ist die Ebene des zu gewährenden Zugriffs. 0 bedeutet "kein Zugriff", 1 bedeutet "schreibgeschützter Zugriff" und 2 bedeutet "Lese-/Schreibzugriff". Für die Zugriffsebene ist das Blue-Coat-Authorization-Attribut verantwortlich.

Dictionary erstellen, wie in diesem Dokument gezeigt, mit folgenden Werten:

- Name: BlueCoat

- Hersteller-ID: 14501

- Herstellerlänge - Feldgröße: 1

- Anbietertyp-Feldgröße: 1

Geben Sie die Details des Attributs ein:

- Attribut: Blue-Coat-Gruppe

- Kreditorenattribut-ID: 1

- Richtung: BEIDE

- Mehrere zulässig: Falsch

- Tagging zulassen: Deaktiviert

- Attributtyp: Vorzeichenlose Ganzzahl 32 (UINT32)

Geben Sie die Details des zweiten Attributs ein:

- Attribut: Blue-Coat-Zulassung

- Beschreibung: Wird verwendet, um die Zugriffsebene anzugeben.

- Kreditorenattribut-ID: 2

- Richtung: BEIDE

- Mehrere zulässig: Falsch

- Tagging zulassen: Deaktiviert

- Attributtyp: Vorzeichenlose Ganzzahl 32 (UINT32)

Beispiel: Fügen Sie das Attribut einem Autorisierungsprofil hinzu (ohne Zugriff).

| Dictionary-Typ | RADIUS-Attribut | Attributtyp | Attributwert |

|---|---|---|---|

| RADIUS-BlueCoat | Blue-Coat-Gruppe | INT32 | 0 |

Beispiel: Fügen Sie das Attribut einem Autorisierungsprofil hinzu (für schreibgeschützten Zugriff).

| Dictionary-Typ | RADIUS-Attribut | Attributtyp | Attributwert |

|---|---|---|---|

| RADIUS-BlueCoat | Blue-Coat-Gruppe | INT32 | 1 |

Beispiel: Fügen Sie das Attribut einem Autorisierungsprofil hinzu (für Lese- und Schreibzugriff).

| Dictionary-Typ | RADIUS-Attribut | Attributtyp | Attributwert |

|---|---|---|---|

| RADIUS-BlueCoat | Blue-Coat-Gruppe | INT32 | 2 |

Brocade-Switches

Hierfür müssen kein separates Wörterbuch und keine VSAs erstellt werden, da es RADIUS-Attribute verwendet, die bereits auf der ISE vorhanden sind.

Attribut(e): Tunnel-Private-Group-ID

Wert(e):U:<VLAN1>; T:<VLAN2>

Syntax:Legen Sie<VLAN1>den Wert des Daten-VLAN fest. Legen Sie <VLAN2>den Wert des Sprach-VLANs fest. In diesem Beispiel ist das Daten-VLAN VLAN 10 und das Sprach-VLAN VLAN 21.

Beispiel: Hinzufügen des Attributs zu einem Autorisierungsprofil

| Dictionary-Typ | RADIUS-Attribut | Attributtyp | Attributwert |

|---|---|---|---|

| RADIUS-IETF | Tunnel-Private-Group-ID | Markierte Zeichenfolge | U:10;T:21 |

Infoblox

Attribut(e):Infoblox-Group-Info

Wert(e):<Gruppenname>

Syntax:<Gruppenname> ist der Name der Gruppe mit den Berechtigungen, die der Benutzer erhält. Diese Gruppe muss auf dem Infoblox-Gerät konfiguriert werden. In diesem Konfigurationsbeispiel lautet der Gruppenname MyGroup.

Dictionary erstellen, wie in diesem Dokument gezeigt, mit folgenden Werten:

- Name: Infoblox

- Hersteller-ID: 7779

- Herstellerlänge - Feldgröße: 1

- Anbietertyp-Feldgröße: 1

Geben Sie die Details des Attributs ein:

- Attribut:Infoblox-Group-Info

- Kreditorenattribut-ID: 009

- Richtung: Aus

- Mehrere zulässig: Falsch

- Tagging zulassen: Deaktiviert

- Attributtyp: String

Beispiel: Hinzufügen des Attributs zu einem Autorisierungsprofil

| Dictionary-Typ | RADIUS-Attribut | Attributtyp | Attributwert |

|---|---|---|---|

| RADIUS-Infoblox | Infoblox-Gruppe-Info | String | MeineGruppe |

Cisco FirePOWER Management Center

Hierfür müssen kein separates Wörterbuch und keine VSAs erstellt werden, da es RADIUS-Attribute verwendet, die bereits auf der ISE vorhanden sind.

Attribut(e):cisco-av-pair

Wert(e): Class-[25]=<Rolle>

Syntax:Legen Sie die Werte von <Rolle>auf die Namen der Rollen fest, die lokal im FMC definiert sind. Erstellen Sie mehrere Rollen, z. B. einen Administrator und einen schreibgeschützten Benutzer, auf dem FMC, und weisen Sie die Werte den Attributen auf der ISE zu, die vom FMC ebenfalls empfangen werden sollen.

Beispiel: Hinzufügen des Attributs zu einem Autorisierungsprofil

| Dictionary-Typ | RADIUS-Attribut | Attributtyp | Attributwert |

|---|---|---|---|

| RADIUS - Cisco | cisco-av-pair | String | Klasse-[25]=NetAdmins |

Nexus Switches

Hierfür müssen kein separates Wörterbuch und keine VSAs erstellt werden, da es RADIUS-Attribute verwendet, die bereits auf der ISE vorhanden sind.

Attribut(e):cisco-av-pair

Wert(e):shell:roles="<role1> <role2>"

Verwendung:Legen Sie die Werte von<role1>und<role2>auf die Namen der Rollen fest, die lokal auf dem Switch definiert sind. Wenn mehrere Rollen erstellt wurden, trennen Sie diese durch ein Leerzeichen. Wenn mehrere Rollen vom AAA-Server an den Nexus-Switch zurückgegeben werden, hat der Benutzer Zugriff auf Befehle, die durch die Vereinigung aller drei Rollen definiert werden.

Die integrierten Rollen werden unterBenutzerkonten konfigurieren und RBAC definiert.

Beispiel: Hinzufügen des Attributs zu einem Autorisierungsprofil

| Dictionary-Typ | RADIUS-Attribut | Attributtyp | Attributwert |

|---|---|---|---|

| RADIUS - Cisco | cisco-av-pair | String | shell:roles="network-admin vdc-admin vdc-operator" |

Wireless LAN-Controller (WLC)

Hierfür müssen kein separates Wörterbuch und keine VSAs erstellt werden, da es RADIUS-Attribute verwendet, die bereits auf der ISE vorhanden sind.

Attribut(e):Servicetyp

Wert(e):Verwaltung (6)/NAS-Aufforderung (7)

Verwendung: Um dem Benutzer Lese-/Schreibzugriff auf den Wireless LAN Controller (WLC) zu gewähren, muss der Wert Administrative (Administrativ) sein. für schreibgeschützten Zugriff, muss der Wert NAS-Prompt sein.

Weitere Informationen finden Sie unter Konfigurationsbeispiel für die RADIUS-Serverauthentifizierung von Verwaltungsbenutzern auf dem Wireless LAN-Controller (WLC).

Beispiel: Fügen Sie das Attribut einem Autorisierungsprofil hinzu (für schreibgeschützten Zugriff).

| Dictionary-Typ | RADIUS-Attribut | Attributtyp | Attributwert |

|---|---|---|---|

| RADIUS-IETF | Servicetyp | Aufzählung | NAS-Aufforderung |

Beispiel: Fügen Sie das Attribut einem Autorisierungsprofil hinzu (für Lese- und Schreibzugriff).

| Dictionary-Typ | RADIUS-Attribut | Attributtyp | Attributwert |

|---|---|---|---|

| RADIUS-IETF | Servicetyp | Aufzählung | Verwaltung |

Data Center Network Manager (DCNM)

DCNM muss neu gestartet werden, nachdem die Authentifizierungsmethode geändert wurde. Andernfalls kann statt network-admin eine Netzwerkbetreiberberechtigung zugewiesen werden.

Hierfür müssen kein separates Wörterbuch und keine VSAs erstellt werden, da es RADIUS-Attribute verwendet, die bereits auf der ISE vorhanden sind.

Attribut(e):cisco-av-pair

Wert(e):shell:roles=<role>

| DCNM-Rolle | RADIUS Cisco-AV-Pair |

|---|---|

| Benutzer | shell:roles = "network-operator" |

| Administrator | shell:roles = "network-admin" |

Audiocodes

Attribut(e): ACL-Authentifizierungsebene

Wert(e): ACL-Auth-Level = "<Ganzzahl>"

Syntax:<Ganzzahl> ist die Zugriffsstufe, die gewährt werden soll. Ein Wert des ACL-Auth-Level-Attributs mit dem Namen ACL-Auth-UserLevel von 50 für den Benutzer, ein Wert des ACL-Auth-Level-Attributs mit dem Namen ACL-Auth-AdminLevel von Wert100 für den Administrator und ein Wert von ACL-Auth-Level mit dem Namen ACL-Auth-SecurityAdminLevel von Wert 200 für den Sicherheitsadministrator. Die Namen können übersprungen werden, und die Werte für Attribute können direkt als Wert für das Autorisierungsprofil Advanced AV-Paar angegeben werden.

Dictionary erstellen, wie in diesem Dokument gezeigt, mit folgenden Werten:

- Name: Audiocodes

- Hersteller-ID: 5003

- Herstellerlänge - Feldgröße: 1

- Anbietertyp-Feldgröße: 1

Geben Sie die Details des Attributs ein:

- Attribut: ACL-Authentifizierungsebene

- Beschreibung: Wird verwendet, um die Zugriffsebene anzugeben.

- Kreditorenattribut-ID: 35

- Richtung: Aus

- Mehrere zulässig: Falsch

- Tagging zulassen: Deaktiviert

- Attributtyp: Ganzzahl

Beispiel: Fügen Sie das Attribut einem Autorisierungsprofil (für Benutzer) hinzu.

| Dictionary-Typ | RADIUS-Attribut | Attributtyp | Attributwert |

|---|---|---|---|

| RADIUS-Audio-Codes | ACL-Authentifizierungsebene | Ganzzahl | 50 |

Beispiel: Fügen Sie das Attribut einem Autorisierungsprofil hinzu (für admin).

| Dictionary-Typ | RADIUS-Attribut | Attributtyp | Attributwert |

|---|---|---|---|

| RADIUS-Audio-Codes | ACL-Authentifizierungsebene | Ganzzahl | 100 |

Beispiel: Fügen Sie das Attribut einem Autorisierungsprofil hinzu (für Sicherheitsadministratoren).

| Dictionary-Typ | RADIUS-Attribut | Attributtyp | Attributwert |

|---|---|---|---|

| RADIUS-Audio-Codes | ACL-Authentifizierungsebene | Ganzzahl | 200 |

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

4.0 |

06-Jan-2025 |

Rezertifizierung. Zeile im Abschnitt "Anforderungen" hinzugefügt. Grammatik. |

3.0 |

24-Oct-2022 |

Rezertifizierung. |

2.0 |

24-Oct-2022 |

Aktualisierung des technischen Inhalts, um ihn auf den neuesten Stand zu bringen

Aktualisierte Formatierung, Haftungsausschluss, Alt-Tags, Gerunds, maschinelle Übersetzung, Stilanforderungen. |

1.0 |

15-May-2020 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Viraj NagarmunoliCisco TAC Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback