Konfigurieren der rollenbasierten ISE-Zugriffskontrolle mit Lightweight Directory Access Protocol

Download-Optionen

-

ePub (1.4 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird ein Konfigurationsbeispiel für die Verwendung des Lightweight Directory Access Protocol (LDAP) als externer Identitätsspeicher für den Administratorzugriff auf die Management-GUI der Cisco Identity Services Engine (ISE) beschrieben.

Voraussetzungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Konfiguration der Cisco ISE Version 3.0

- LDAP

Anforderungen

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco ISE Version 3.0

- Windows Server 2016

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Konfigurationen

In diesem Abschnitt können Sie einen LDAP-basierten Benutzer konfigurieren, um administrativen/benutzerdefinierten Zugriff auf die ISE-GUI zu erhalten. In der folgenden Konfiguration werden LDAP-Protokollabfragen verwendet, um den Benutzer aus dem Active Directory für die Authentifizierung abzurufen.

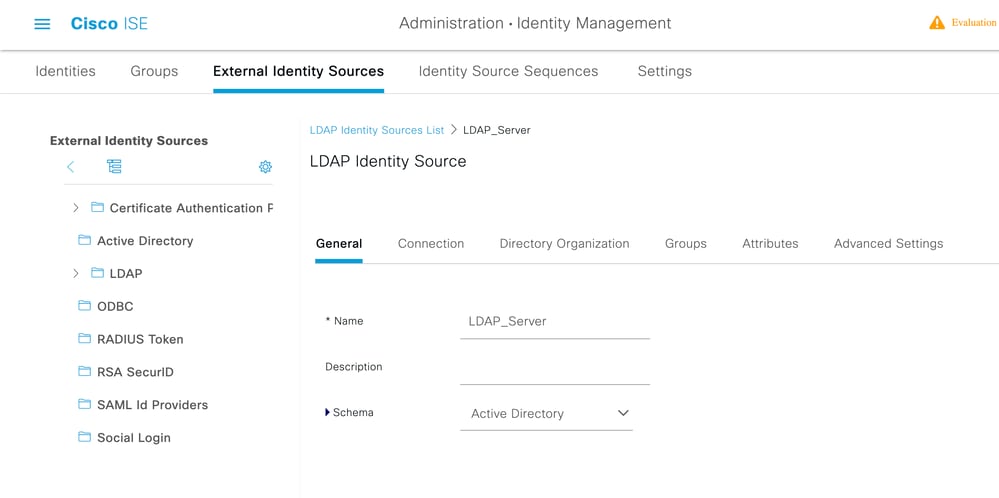

Beitritt der ISE zum LDAP

- Navigieren Sie zu Administration > Identity Management > External Identity Sources > Active Directory > LDAP.

- Geben Sie auf der Registerkarte Allgemein den Namen des LDAP ein, und wählen Sie das Schema Active Directory aus.

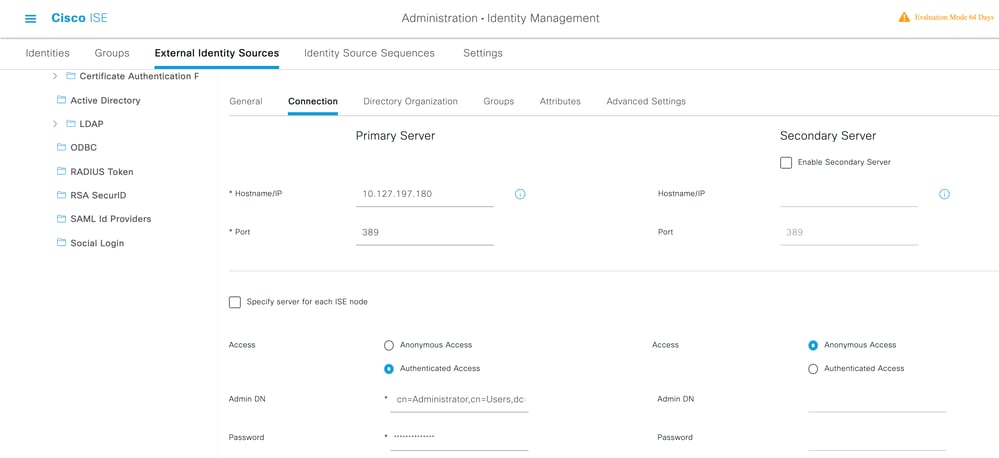

Verbindungstyp und LDAP-Konfiguration konfigurieren

1. Navigieren Sie zu ISE > Administration > Identity Management > External Identity Sources > LDAP.

2. Konfigurieren Sie den Hostnamen des primären LDAP-Servers zusammen mit dem Port 389(LDAP)/636 (LDAP-Secure) .

3. Geben Sie den Pfad für den Distinguished Name (DN) des Administrators mit dem Administratorkennwort für den LDAP-Server ein.

4.Klicken Sie auf Test Bind Server, um die Erreichbarkeit des LDAP-Servers von der ISE zu testen.

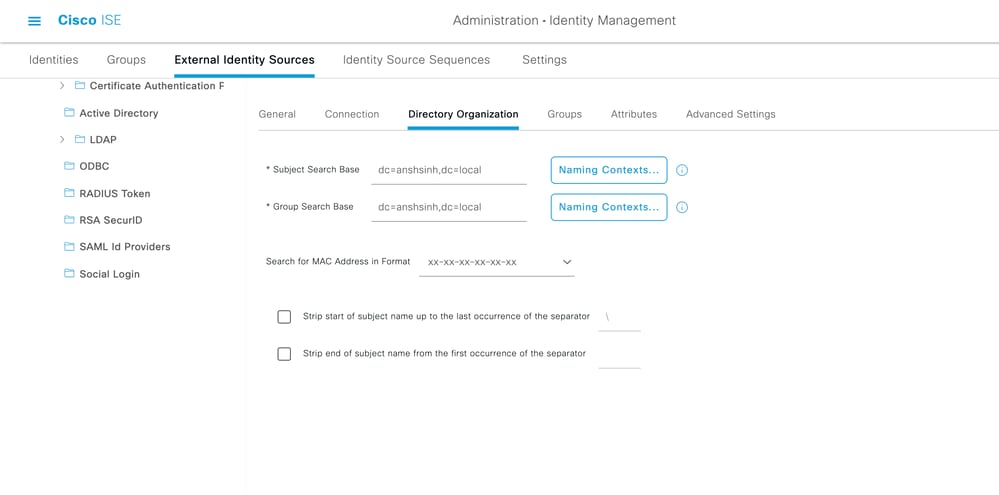

Konfigurieren der Verzeichnisorganisation, der Gruppen und der Attribute

1. Wählen Sie die richtige Organisationsgruppe des Benutzers basierend auf der Hierarchie der im LDAP-Server gespeicherten Benutzer aus.

Administrator-Zugriff für LDAP-Benutzer aktivieren

Führen Sie diese Schritte aus, um die kennwortbasierte Authentifizierung zu aktivieren.

- Navigieren Sie zu ISE > Administration > System > Admin Access > Authentication.

- Wählen Sie auf der Registerkarte Authentifizierungsmethode die Option Kennwortbasiert aus.

- Wählen Sie LDAP aus dem Dropdown-Menü Identitätsquelle aus.

- Klicken Sie auf Änderungen speichern.

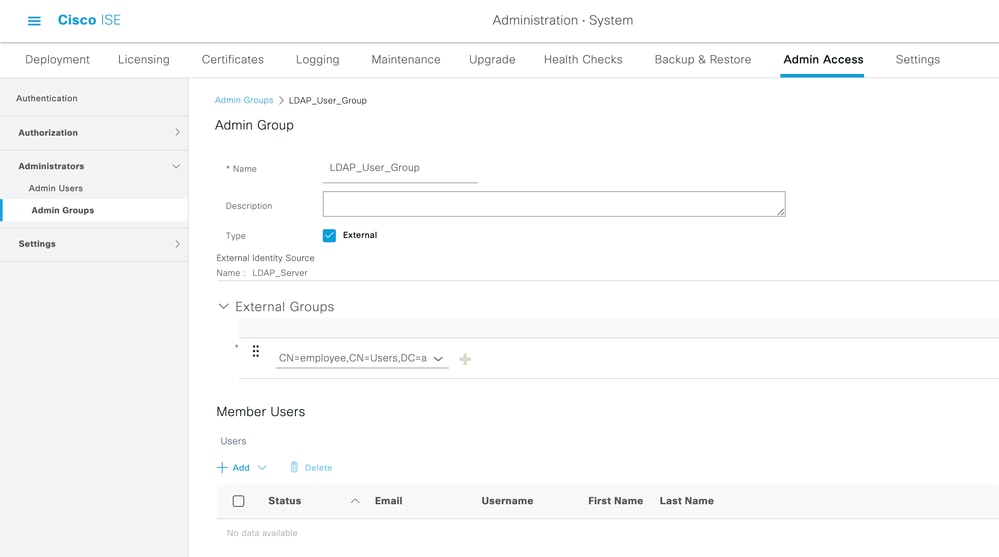

Zuordnen der Admin-Gruppe zur LDAP-Gruppe

Konfigurieren Sie die Administratorgruppe auf der ISE, und ordnen Sie sie der AD-Gruppe zu. Dadurch erhält der konfigurierte Benutzer auf Basis der Autorisierungsrichtlinien, die auf den konfigurierten RBAC-Berechtigungen für den Administrator basieren, Zugriff auf Basis der Gruppenmitgliedschaft.

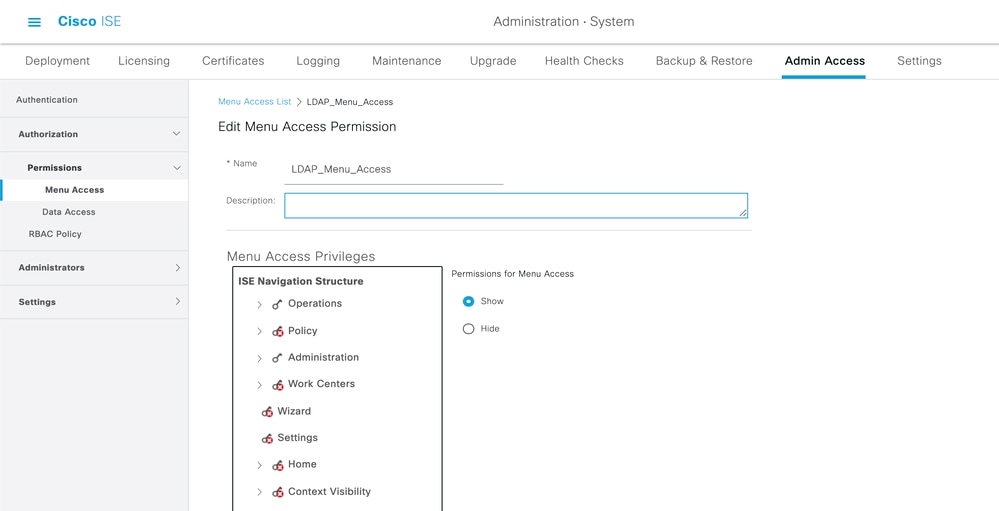

Festlegen von Berechtigungen für den Menüzugriff

1. Navigieren Sie zu ISE > Administration > System > Authorization > Permissions > Menu Access.

2. Legen Sie den Menüzugriff für den Administrator fest, der auf die ISE-GUI zugreifen soll. Sie können die untergeordneten Entitäten so konfigurieren, dass sie in der GUI angezeigt oder ausgeblendet werden, damit ein Benutzer bei Bedarf nur eine Reihe von Vorgängen ausführen kann.

3. Klicken Sie auf Speichern.

Festlegen von Berechtigungen für den Datenzugriff

1. Navigieren Sie zu ISE > Administration > System > Authorization > Permissions > Data Access.

2. Definieren Sie den Datenzugriff für den Administrator, damit dieser vollständigen oder schreibgeschützten Zugriff auf die Identitätsgruppen in der ISE-GUI hat.

3. Klicken Sie auf Speichern.

RBAC-Berechtigungen für die Admin-Gruppe festlegen

- Navigieren Sie zu ISE > Administration > System > Admin Access > Authorization > Policy.

- Wählen Sie im Dropdown-Menü "Aktionen" auf der rechten Seite die Option Neue Richtlinie einfügen aus, um eine neue Richtlinie hinzuzufügen.

- Erstellen Sie eine neue Regel mit der Bezeichnung LDAP_RBAC_policy, ordnen Sie sie der im Abschnitt Admin-Zugriff für AD aktivieren definierten Admin-Gruppe zu, und weisen Sie ihr Berechtigungen für den Menü- und Datenzugriff zu.

- Klicken Sie auf Save Changes (Änderungen speichern), um die Bestätigung der gespeicherten Änderungen in der unteren rechten Ecke der GUI anzuzeigen.

Hinweis: Der Administrator kann die vom System generierten Standardrichtlinien und -berechtigungen für die rollenbasierte Zugriffskontrolle nicht ändern. Hierzu müssen Sie neue RBAC-Richtlinien mit den erforderlichen Berechtigungen erstellen, die auf Ihren Anforderungen basieren, und diese Richtlinien einer Admin-Gruppe zuordnen.

Hinweis: Nur ein Admin-Benutzer aus der Standard-Super Admin-Gruppe kann andere Admin-Benutzer ändern oder löschen. Selbst ein extern zugeordneter Benutzer, der Teil einer Admin-Gruppe ist, die mit den Menü- und Datenzugriffsberechtigungen der Super Admin-Gruppe geklont wurde, kann einen Admin-Benutzer nicht ändern oder löschen.

Überprüfung

Verwenden Sie diesen Abschnitt, um zu überprüfen, ob Ihre Konfiguration ordnungsgemäß funktioniert.

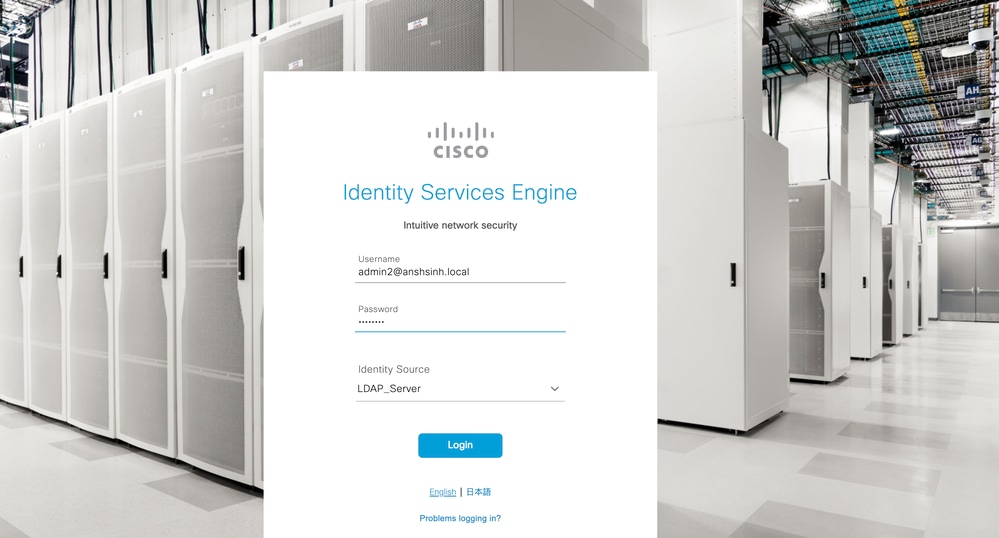

Zugriff auf die ISE mit AD-Anmeldeinformationen

Gehen Sie wie folgt vor, um mit AD-Anmeldeinformationen auf die ISE zuzugreifen:

- Öffnen der ISE-GUI zur Anmeldung beim LDAP-Benutzer

- Wählen Sie LDAP_Server aus dem Dropdown-Menü Identitätsquelle aus.

- Geben Sie den UPN und das Kennwort aus der LDAP-Datenbank ein, und melden Sie sich an.

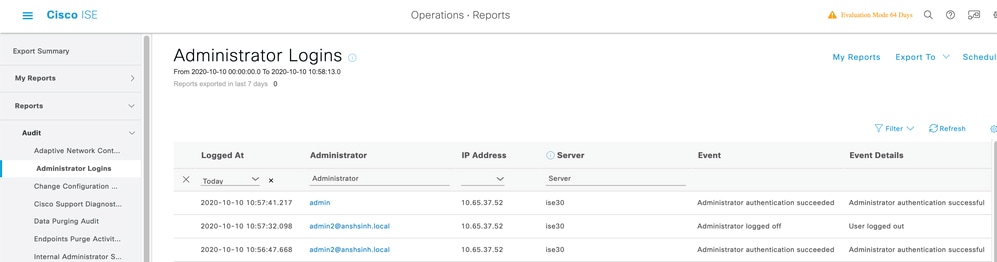

Überprüfen Sie die Anmeldung für die Administratoranmeldungen in Audit Reports (Überwachungsberichte). Navigieren Sie zu ISE > Operations > Reports > Audit > Administrators Logins.

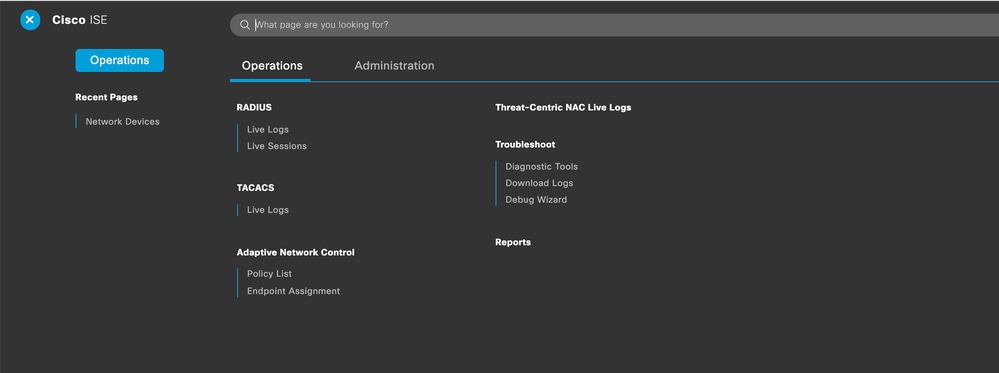

Um sicherzustellen, dass diese Konfiguration ordnungsgemäß funktioniert, überprüfen Sie den authentifizierten Benutzernamen oben rechts in der ISE-GUI. Definieren Sie einen benutzerdefinierten Zugriff mit eingeschränktem Zugriff auf das Menü, wie hier gezeigt:

Fehlerbehebung

In diesem Abschnitt erhalten Sie Informationen zur Behebung von Fehlern in Ihrer Konfiguration.

Allgemeine Informationen

Um den RBAC-Prozess zu beheben, müssen diese ISE-Komponenten beim Debuggen auf dem ISE-Admin-Knoten aktiviert werden:

RBAC - Diese Meldung druckt die RBAC-bezogene Nachricht, wenn wir uns anmelden (ise-psc.log).

access-filter - Gibt den Zugriff auf den Ressourcenfilter aus (ise-psc.log)

runtime-AAA - Gibt die Protokolle für Anmelde- und LDAP-Interaktionsmeldungen aus (prrt-server.log)

Paketerfassungsanalyse

Protokollanalyse

Überprüfen Sie den Port-Server.log.

PAPAuthenticator,2020-10-10 08:54:00,621,DEBUG,0x7f852bee3700,cntx=0002480105,sesn=ise30/389444264/3178,CPMSessionID=ise30:userauth286,user=admin2@anshsinh.local,validateEvent: Username is [admin2@anshsinh.local] bIsMachine is [0] isUtf8Valid is [1],PAPAuthenticator.cpp:86

IdentitySequence,2020-10-10 08:54:00,627,DEBUG,0x7f852c4e9700,cntx=0002480105,sesn=ise30/389444264/3178,CPMSessionID=ise30:userauth286,user=admin2@anshsinh.local,******* Authen IDStoreName:LDAP_Server,IdentitySequenceWorkflow.cpp:377

LDAPIDStore,2020-10-10 08:54:00,628,DEBUG,0x7f852c4e9700,cntx=0002480105,sesn=ise30/389444264/3178,CPMSessionID=ise30:userauth286,user=admin2@anshsinh.local,Send event to LDAP_Server_924OqzxSbv_199_Primary server,LDAPIDStore.h:205

Server,2020-10-10 08:54:00,634,DEBUG,0x7f85293b8700,cntx=0002480105,sesn=ise30/389444264/3178,CPMSessionID=ise30:userauth286,user=admin2@anshsinh.local,LdapServer::onAcquireConnectionResponse: succeeded to acquire connection,LdapServer.cpp:724

Connection,2020-10-10 08:54:00,634,DEBUG,0x7f85293b8700,LdapConnectionContext::sendSearchRequest(id = 1221): base = dc=anshsinh,dc=local, filter = (&(objectclass=Person)(userPrincipalName=admin2@anshsinh.local)),LdapConnectionContext.cpp:516

Server,2020-10-10 08:54:00,635,DEBUG,0x7f85293b8700,cntx=0002480105,sesn=ise30/389444264/3178,CPMSessionID=ise30:userauth286,user=admin2@anshsinh.local,LdapSubjectSearchAssistant::processAttributes: found CN=admin2,CN=Users,DC=anshsinh,DC=local entry matching admin2@anshsinh.local subject,LdapSubjectSearchAssistant.cpp:268

Server,2020-10-10 08:54:00,635,DEBUG,0x7f85293b8700,cntx=0002480105,sesn=ise30/389444264/3178,CPMSessionID=ise30:userauth286,user=admin2@anshsinh.local,LdapSubjectSearchAssistant::processGroupAttr: attr = memberOf, value = CN=employee,CN=Users,DC=anshsinh,DC=local,LdapSubjectSearchAssistant.cpp:389

Server,2020-10-10 08:54:00,636,DEBUG,0x7f85293b8700,cntx=0002480105,sesn=ise30/389444264/3178,CPMSessionID=ise30:userauth286,user=admin2@anshsinh.local,LdapServer::onAcquireConnectionResponse: succeeded to acquire connection,LdapServer.cpp:724

Server,2020-10-10 08:54:00,636,DEBUG,0x7f85293b8700,cntx=0002480105,sesn=ise30/389444264/3178,CPMSessionID=ise30:userauth286,user=admin2@anshsinh.local,LdapServer::authenticate: user = admin2@anshsinh.local, dn = CN=admin2,CN=Users,DC=anshsinh,DC=local,LdapServer.cpp:352

Connection,2020-10-10 08:54:00,636,DEBUG,0x7f85293b8700,LdapConnectionContext::sendBindRequest(id = 1223): dn = CN=admin2,CN=Users,DC=anshsinh,DC=local,LdapConnectionContext.cpp:490

Server,2020-10-10 08:54:00,640,DEBUG,0x7f85293b8700,cntx=0002480105,sesn=ise30/389444264/3178,CPMSessionID=ise30:userauth286,user=admin2@anshsinh.local,LdapServer::handleAuthenticateSuccess: authentication of admin2@anshsinh.local user succeeded,LdapServer.cpp:474

LDAPIDStore,2020-10-10 08:54:00,641,DEBUG,0x7f852c6eb700,cntx=0002480105,sesn=ise30/389444264/3178,CPMSessionID=ise30:userauth286,user=admin2@anshsinh.local,LDAPIDStore::onResponse: LdapOperationStatus=AuthenticationSucceeded -> AuthenticationResult=Passed,LDAPIDStore.cpp:336Überprüfen Sie das ise-psc.log.

Aus diesen Protokollen können Sie die RBAC-Richtlinie überprüfen, die für den Benutzer admin2 beim Zugriff auf die Netzwerkgeräteressource verwendet wird.

2020-10-10 08:54:24,474 DEBUG [admin-http-pool51][] com.cisco.cpm.rbacfilter.AccessUtil -:admin2@anshsinh.local:::- For admin2@anshsinh.local on /NetworkDevicesLPInputAction.do -- ACCESS ALLOWED BY MATCHING administration_networkresources_devices

2020-10-10 08:54:24,524 INFO [admin-http-pool51][] cpm.admin.ac.actions.NetworkDevicesLPInputAction -:admin2@anshsinh.local:::- In NetworkDevicesLPInputAction container method

2020-10-10 08:54:24,524 DEBUG [admin-http-pool51][] cisco.ise.rbac.authorization.RBACAuthorization -:admin2@anshsinh.local:::- :::::::::Inside RBACAuthorization.getDataEntityDecision:::::: userName admin2@anshsinh.local dataType RBAC_NETWORK_DEVICE_GROUP permission ALL

2020-10-10 08:54:24,526 DEBUG [admin-http-pool51][] ise.rbac.evaluator.impl.DataPermissionEvaluatorImpl -:admin2@anshsinh.local:::- In DataPermissionEvaluator:hasPermission

2020-10-10 08:54:24,526 DEBUG [admin-http-pool51][] ise.rbac.evaluator.impl.DataPermissionEvaluatorImpl -:admin2@anshsinh.local:::- Data access being evaluated:LDAP_Data_Access

2020-10-10 08:54:24,528 DEBUG [admin-http-pool51][] cisco.ise.rbac.authorization.RBACAuthorization -:admin2@anshsinh.local:::- :::::::::Inside RBACAuthorization.getDataEntityDecision:::::: permission retrieved false

2020-10-10 08:54:24,528 INFO [admin-http-pool51][] cpm.admin.ac.actions.NetworkDevicesLPInputAction -:admin2@anshsinh.local:::- Finished with rbac execution

2020-10-10 08:54:24,534 INFO [admin-http-pool51][] cisco.cpm.admin.license.TrustSecLicensingUIFilter -:admin2@anshsinh.local:::- Should TrustSec be visible :true

2020-10-10 08:54:24,593 DEBUG [admin-http-pool51][] cisco.ise.rbac.authorization.RBACAuthorization -:admin2@anshsinh.local:::- :::::::::Inside RBACAuthorization.getPermittedNDG:::::: userName admin2@anshsinh.local

2020-10-10 08:54:24,595 DEBUG [admin-http-pool51][] ise.rbac.evaluator.impl.DataPermissionEvaluatorImpl -:admin2@anshsinh.local:::- In DataPermissionEvaluator:getPermittedNDGMap

2020-10-10 08:54:24,597 DEBUG [admin-http-pool51][] ise.rbac.evaluator.impl.DataPermissionEvaluatorImpl -:admin2@anshsinh.local:::- processing data Access :LDAP_Data_Access

2020-10-10 08:54:24,604 INFO [admin-http-pool51][] cisco.cpm.admin.license.TrustSecLicensingUIFilter -:admin2@anshsinh.local:::- Should TrustSec be visible :trueRevisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

21-Oct-2020 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Anshu SinhaCisco TAC-Techniker

- Priyaranjan DalaiCisco TAC-Techniker

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback