Einleitung

In diesem Dokument wird die Integration der Cisco ISE mit dem Secure LDAPS-Server als externe Identitätsquelle beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Grundkenntnisse der Identity Service Engine (ISE)-Administration

- Grundkenntnisse von Active Directory/Secure Lightweight Directory Access Protocol (LDAPS)

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco ISE 2.6 Patch 7

- Microsoft Windows 2012 R2 mit installierten Active Directory Lightweight Directory Services

- Windows 10-Betriebssystem-PC mit nativem Supplicant und installiertem Benutzerzertifikat

- Cisco Switch C3750X mit 152-2.E6-Image

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

LDAPS ermöglicht die Verschlüsselung von LDAP-Daten (einschließlich Benutzeranmeldeinformationen) bei der Übertragung, wenn eine Verzeichnisbindung eingerichtet wird. LDAPS verwendet TCP-Port 636.

Diese Authentifizierungsprotokolle werden von LDAPS unterstützt:

- EAP Generic Token Card (EAP-GTC)

- Password Authentication Protocol (PAP)

- EAP Transport Layer Security (EAP-TLS)

- PEAP-TLS (Protected EAP Transport Layer Security)

Hinweis: EAP-MSCHAPV2 (als innere Methode von PEAP, EAP-FAST oder EAP-TTLS), LEAP, CHAP und EAP-MD5 werden von der externen LDAPS-Identitätsquelle nicht unterstützt.

Konfigurieren

In diesem Abschnitt werden die Konfiguration der Netzwerkgeräte und die Integration der ISE in den LDAPS-Server von Microsoft Active Directory (AD) beschrieben.

Netzwerkdiagramm

In diesem Konfigurationsbeispiel verwendet der Endpunkt eine Ethernet-Verbindung mit einem Switch für die Verbindung mit dem LAN. Der verbundene Switch-Port ist für die 802.1x-Authentifizierung konfiguriert, um die Benutzer mithilfe der ISE zu authentifizieren. Auf der ISE wird LDAPS als externer Identitätsspeicher konfiguriert.

Dieses Bild zeigt die Netzwerktopologie, die verwendet wird:

Konfigurieren von LDAPS in Active Directory

Installieren des Identitätszertifikats auf dem Domänencontroller

Um LDAPS zu aktivieren, installieren Sie ein Zertifikat auf dem Domänencontroller (DC), das folgende Anforderungen erfüllt:

- Das LDAPS-Zertifikat befindet sich im persönlichen Zertifikatspeicher des Domänencontrollers.

- Ein privater Schlüssel, der mit dem Zertifikat übereinstimmt, ist im Speicher des Domänencontrollers vorhanden und dem Zertifikat richtig zugeordnet.

- Die Erweiterung "Erweiterte Schlüsselverwendung" enthält die Objektkennung für die Serverauthentifizierung (1.3.6.1.5.5.7.3.1) (auch als OID bezeichnet).

- Der vollqualifizierte Domänenname (Fully Qualified Domain Name, FQDN) des Domänencontrollers (z. B. DC1.testlab.com) muss in einem der folgenden Attribute vorhanden sein: dem Common Name (CN) im Feld "Subject" (Betreff) und dem DNS-Eintrag in der Subject Alternative Name Extension (Erweiterung des alternativen Betreffs).

- Das Zertifikat muss von einer Zertifizierungsstelle (Certificate Authority, CA) ausgestellt werden, der der Domänencontroller und die LDAP-Clients vertrauen. Für eine vertrauenswürdige sichere Kommunikation müssen der Client und der Server der Stammzertifizierungsstelle und den zwischengeschalteten Zertifizierungsstellenzertifikaten der jeweils anderen Seite vertrauen, die Zertifikate für diese ausgestellt haben.

- Zur Generierung des Schlüssels muss der Channel Cryptographic Service Provider (CSP) verwendet werden.

Zugriff auf die LDAP-Verzeichnisstruktur

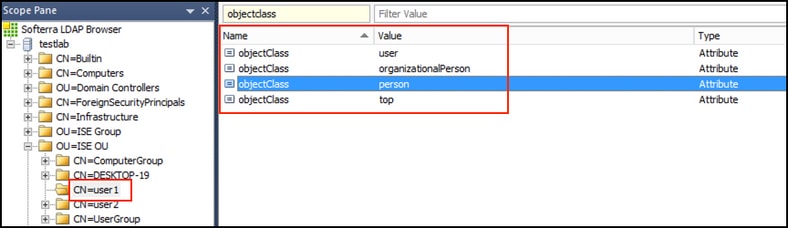

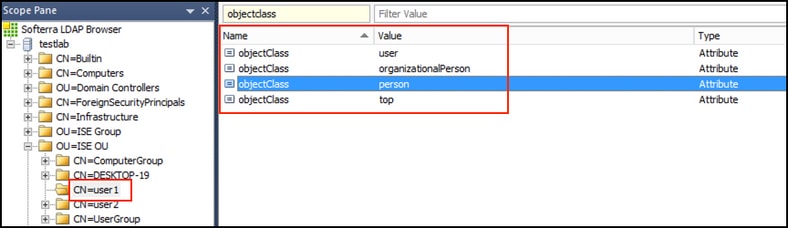

Um auf das LDAPS-Verzeichnis auf dem Active Directory-Server zuzugreifen, verwenden Sie einen beliebigen LDAP-Browser. In dieser Übung wird der Softerra LDAP-Browser 4.5 verwendet.

1. Stellen Sie eine Verbindung zur Domäne auf dem TCP-Port 636 her.

2. Erstellen Sie der Einfachheit halber eine Organisationseinheit (OU) mit dem Namen ISE OU im AD, und diese muss über eine Gruppe mit dem Namen UserGroup verfügen. Erstellen Sie zwei Benutzer (user1 und user2), und machen Sie sie zu Mitgliedern der Benutzergruppe.

Hinweis: Die LDAP-Identitätsquelle auf der ISE wird nur für die Benutzerauthentifizierung verwendet.

Integration der ISE mit dem LDAPS-Server

1. Importieren Sie das Zertifikat der LDAP-Server-Stammzertifizierungsstelle in das vertrauenswürdige Zertifikat.

2. Validieren Sie das ISE-Admin-Zertifikat, und stellen Sie sicher, dass das ISE-Admin-Zertifikat auch im vertrauenswürdigen Zertifikatspeicher vorhanden ist.

3. Um den LDAPS-Server zu integrieren, nutzen Sie die verschiedenen LDAP-Attribute aus dem LDAPS-Verzeichnis. Navigieren Sie zu Administration > Identity Management > External Identity Sources > LDAP Identity Sources > Add:

4. Konfigurieren Sie diese Attribute über die Registerkarte Allgemein:

Subject Object class: Dieses Feld entspricht der Object-Klasse von Benutzerkonten. Hier können Sie eine der vier Klassen verwenden:

- Oben

- Person

- Organisatorische Person

- InetOrgPerson

Subject Name Attribute (Attribut für den Antragstellernamen): Dieses Feld ist der Name des Attributs, das den Benutzernamen aus der Anforderung enthält. Dieses Attribut wird vom LDAPS abgerufen, wenn die ISE einen bestimmten Benutzernamen in der LDAP-Datenbank anfordert (Sie können cn, sAMAccountName usw. verwenden). In diesem Szenario wird der Benutzername user1 auf dem Endpunkt verwendet.

Gruppennamen-Attribut: Dies ist das Attribut, das den Namen einer Gruppe enthält. Die Attributwerte des Gruppennamen in Ihrem LDAP-Verzeichnis müssen mit den LDAP-Gruppennamen auf der Seite Benutzergruppen übereinstimmen.

Group ObjectClass (Gruppenobjektklasse): Dieser Wert wird bei Suchvorgängen verwendet, um die als Gruppen erkannten Objekte anzugeben.

Gruppenzuordnungsattribut: Dieses Attribut definiert, wie die Benutzer den Gruppen zugeordnet werden.

Zertifikatattribut: Geben Sie das Attribut ein, das die Zertifikatdefinitionen enthält. Diese Definitionen können optional verwendet werden, um Zertifikate zu validieren, die von Clients vorgelegt werden, wenn sie als Teil eines Zertifikatauthentifizierungsprofils definiert werden. In diesem Fall wird ein Binärvergleich zwischen dem Clientzertifikat und dem aus der LDAP-Identitätsquelle abgerufenen Zertifikat durchgeführt.

5. Um die LDAPS-Verbindung zu konfigurieren, navigieren Sie zur Registerkarte Verbindung:

6. Führen Sie dsquery auf dem Domänencontroller aus, um den Benutzernamen DN abzurufen, der zum Herstellen einer Verbindung mit dem LDAP-Server verwendet werden soll:

PS C:\Users\Administrator> dsquery user -name poongarg

"CN=poongarg,CN=Users,DC=testlab,DC=com"

Schritt 1: SLegen Sie die richtige IP-Adresse oder den richtigen Hostnamen des LDAP-Servers fest, legen Sie den LDAPS-Port (TCP 636) fest, und richten Sie eine Admin-DN ein, um eine Verbindung mit dem LDAP über SSL herzustellen.

Schritt 2: Aktivieren Sie die Option Sichere Authentifizierung und Serveridentitätsprüfung.

Schritt 3: Wählen Sie im Dropdown-Menü das Zertifikat der LDAP-Server-Stammzertifizierungsstelle und das Zertifikat der ISE-Admin-Zertifizierungsstelle für den Aussteller aus (Wir haben die Zertifizierungsstelle verwendet, die auf demselben LDAP-Server installiert ist, um auch das ISE-Admin-Zertifikat auszustellen).

Schritt 4: Wählen Sie die Testbindung an den Server aus. An dieser Stelle werden keine Themen oder Gruppen abgerufen, da die Suchbasis noch nicht konfiguriert ist.

7. Konfigurieren Sie auf der Registerkarte Verzeichnisorganisation die Suchbasis für Betreff/Gruppe. Es ist der Verknüpfungspunkt für die ISE zum LDAP. Jetzt können Sie nur Themen und Gruppen abrufen, die dem Verknüpfungspunkt untergeordnet sind. In diesem Szenario werden der Betreff und die Gruppe aus der OU=ISE-OU abgerufen:

8. Klicken Sie unter Gruppen auf Hinzufügen, um die Gruppen aus dem LDAP auf der ISE zu importieren und die Gruppen abzurufen, wie in diesem Bild gezeigt:

Konfigurieren des Switches

Konfigurieren Sie den Switch für die 802.1x-Authentifizierung. Windows PC ist mit Switch-Port Gig2/0/47 verbunden

aaa new-model

radius server ISE

address ipv4 x.x.x.x auth-port 1812 acct-port 1813

key xxxxxx

aaa group server radius ISE_SERVERS

server name ISE

!

aaa server radius dynamic-author

client x.x.x.x server-key xxxxxx

!

aaa authentication dot1x default group ISE_SERVERS local

aaa authorization network default group ISE_SERVERS

aaa accounting dot1x default start-stop group ISE_SERVERS

!

dot1x system-auth-control

ip device tracking

!

radius-server attribute 6 on-for-login-auth

radius-server attribute 8 include-in-access-req

!

!

interface GigabitEthernet2/0/47

switchport access vlan xx

switchport mode access

authentication port-control auto

dot1x pae authenticator

Konfigurieren des Endpunkts

Windows Native Supplicant wird verwendet, und eines der LDAP-unterstützten EAP-Protokolle wird verwendet, EAP-TLS für die Benutzerauthentifizierung und -autorisierung.

1. Stellen Sie sicher, dass der PC mit dem Benutzerzertifikat (für Benutzer1) ausgestattet ist und für die Client-Authentifizierung vorgesehen ist. Bei den vertrauenswürdigen Stammzertifizierungsstellen ist die Zertifikatskette des Ausstellers auf dem PC vorhanden:

2. Aktivieren Sie die Dot1x-Authentifizierung und die Select-Authentifizierungsmethode als Microsoft:Smart Card oder ein anderes Zertifikat für die EAP-TLS-Authentifizierung:

3. Klicken Sie auf Zusätzliche Einstellungen, und ein Fenster wird geöffnet. Aktivieren Sie das Kontrollkästchen mit dem Angeben des Authentifizierungsmodus, und wählen Sie die Benutzerauthentifizierung aus, wie in diesem Bild gezeigt:

Konfigurieren des Richtliniensatzes auf der ISE

Da das EAP-TLS-Protokoll verwendet wird, muss vor der Konfiguration des Richtliniensatzes das Zertifikatauthentifizierungsprofil konfiguriert werden, und die Identitätsquellensequenz wird später in der Authentifizierungsrichtlinie verwendet.

Verwenden Sie das Zertifikatauthentifizierungsprofil in der Identitätsquellensequenz, und definieren Sie die externe LDAPS-Identitätsquelle in der Authentifizierungssuchliste:

Konfigurieren Sie jetzt den Richtliniensatz für die kabelgebundene Dot1x-Authentifizierung:

Nach dieser Konfiguration authentifizieren Sie den Endpunkt mithilfe des EAP-TLS-Protokolls anhand der LDAPS-Identitätsquelle.

Überprüfung

1. Überprüfen Sie die Authentifizierungssitzung am mit dem PC verbundenen Switch-Port:

2. Um die LDAPS- und ISE-Konfigurationen zu verifizieren, können Sie die Subjekte und Gruppen mit einer Testverbindung zum Server abrufen:

3. Überprüfen Sie den Benutzerauthentifizierungsbericht:

4. Überprüfen Sie den detaillierten Authentifizierungsbericht für den Endpunkt:

5. Überprüfen Sie, ob die Daten zwischen dem ISE- und dem LDAPS-Server verschlüsselt sind, indem Sie die Paketerfassung auf der ISE zum LDAPS-Server durchführen:

Fehlerbehebung

In diesem Abschnitt werden einige häufige Fehler beschrieben, die bei dieser Konfiguration aufgetreten sind, und es wird beschrieben, wie diese Fehler behoben werden.

- Im Authentifizierungsbericht wird folgende Fehlermeldung angezeigt:

Authentication method is not supported by any applicable identity store

Diese Fehlermeldung zeigt an, dass die ausgewählte Methode nicht von LDAP unterstützt wird. Stellen Sie sicher, dass im Authentifizierungsprotokoll desselben Berichts eine der unterstützten Methoden (EAP-GTC, EAP-TLS oder PEAP-TLS) angezeigt wird.

2. Die Testbindung an den Server wurde mit einem Fehler beendet.

In der Regel ist dies auf den Fehler bei der Validierung des LDAPS-Serverzertifikats zurückzuführen. Um solche Probleme zu beheben, sollten Sie eine Paketerfassung auf der ISE durchführen und alle drei Komponenten der Laufzeit und des Prrt-jni auf Debugebene aktivieren, das Problem neu erstellen und die Datei prrt-server.log überprüfen.

Bei der Paketerfassung wird ein ungültiges Zertifikat gemeldet, und der Port-Server zeigt Folgendes an:

04:10:20,197,ERROR,0x7f9c5b6f1700,LdapSslConnectionContext::checkCryptoResult(id = 1289): error message = SSL alert: code=0x22A=554 ; source=local ; type=fatal ; message="Server certificate identity verification failed: host IP didnt match SAN IP.s3_clnt.c:1290

Hinweis: Der Hostname auf der LDAP-Seite muss mit dem Antragstellernamen des Zertifikats (oder einem anderen Antragstellernamen) konfiguriert werden. Wenn Sie diese also nicht im Betreff oder SAN haben, funktioniert sie nicht. Das Zertifikat mit der IP-Adresse in der SAN-Liste wird benötigt.

3. Im Authentifizierungsbericht konnten Sie feststellen, dass der Betreff nicht im Identitätsspeicher gefunden wurde. Das bedeutet, dass der Benutzername aus dem Bericht nicht mit dem Subject Name Attribute (Betreffattribut) für einen Benutzer in der LDAP-Datenbank übereinstimmt. In diesem Szenario wurde der Wert für dieses Attribut auf sAMAccountName festgelegt, d. h., die ISE sucht beim Versuch, eine Übereinstimmung zu finden, nach den sAMAccountName-Werten für den LDAP-Benutzer.

4. Die Subjekte und Gruppen konnten während einer Bindung an den Servertest nicht korrekt abgerufen werden. Die wahrscheinlichste Ursache für dieses Problem ist eine falsche Konfiguration für die Suchbasis. Denken Sie daran, dass die LDAP-Hierarchie von Leaf-to-Root und DC angegeben werden muss (kann aus mehreren Wörtern bestehen).

Zugehörige Informationen

Feedback

Feedback