Konfigurieren des passiven ID-Agenten der EVT-basierten Identity Services Engine

Download-Optionen

-

ePub (1.6 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird der neue ISE-Agent (ISE-Passive Identity Connector) beschrieben, der in der ISE 3.0-Version eingeführt wurde.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Cisco Identity Services Administration

- MS-RPC, WMI-Protokolle

- Active Directory-Verwaltung

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco Identity Services Engine Version 3.0 und höher

- Microsoft Windows Server 2016 Standard

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

In diesem Artikel werden auch die Vorteile von ISE-PIC Agent und die Konfiguration dieses Agenten auf der ISE beschrieben. Der passive ISE-Identitätsagent ist inzwischen ein integraler Bestandteil der Identity Firewall-Lösung, die auch Cisco FirePower Management Center nutzt.

Notwendigkeit eines neuen Protokolls

Die Passive Identity-Funktion (Passive ID) der ISE unterstützt eine Reihe wichtiger Anwendungsfälle wie Identity-Based Firewall, EasyConnect usw. Diese Funktion hängt von der Fähigkeit ab, Benutzer zu überwachen, die sich bei den Active Directory-Domänencontrollern anmelden und ihren Benutzernamen und ihre IP-Adressen abrufen. Das aktuelle Hauptprotokoll zur Überwachung der Domänencontroller ist WMI. Die Konfiguration ist jedoch schwierig/invasiv, hat Auswirkungen auf die Leistung von Clients und Servern und kann in skalierten Bereitstellungen extrem hohe Latenzzeiten bei der Erkennung von Anmeldungsereignissen zur Folge haben. Nach gründlicher Recherche und alternativen Möglichkeiten zum Abrufen der für Passive Identity Services erforderlichen Informationen wurde ein alternatives Protokoll - die so genannte Eventing API (EVT) - entwickelt, das bei der Behandlung dieses Anwendungsfalls effizienter ist. Es wird manchmal als MS-EVEN6 bezeichnet, auch als "Eventing Remote Protocol" bezeichnet, das dem auf dem Wireless-Netzwerk basierenden RPC-Protokoll zugrunde liegt.

Vorteile beim Einsatz von MS-EVEN6

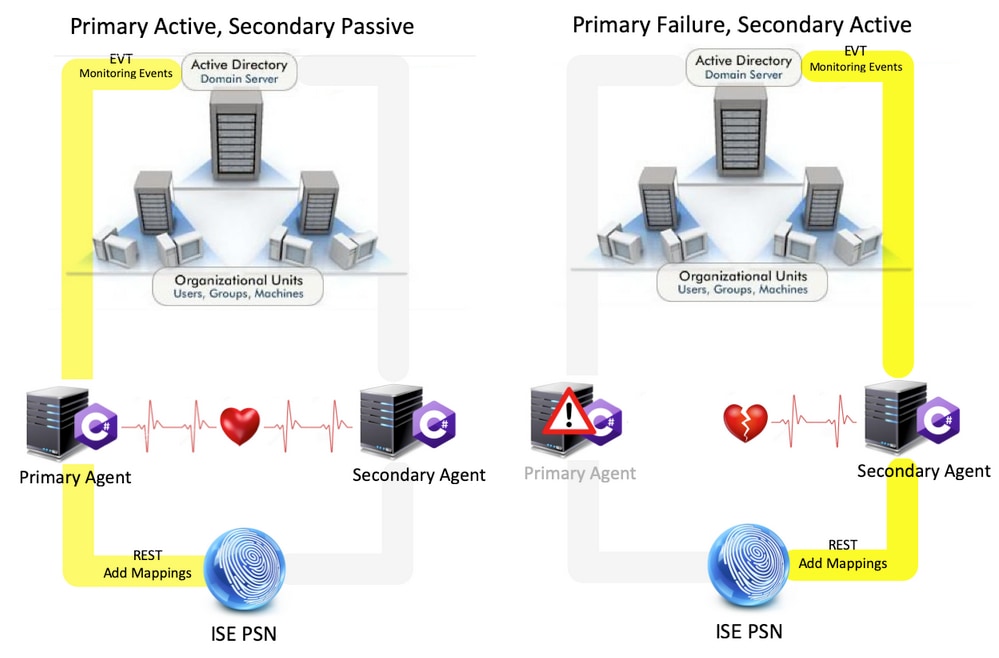

Hohe Verfügbarkeit

Der ursprüngliche Agent verfügte über keine HA-Option (High Availability), und wenn Wartungsarbeiten auf dem Server erforderlich waren, auf dem der Agent ausgeführt wurde oder bei dem ein Ausfall aufgetreten ist, wurden Anmeldeereignisse verpasst, und Funktionen wie die identitätsbasierte Firewall führten während dieses Zeitraums zu einem Datenverlust. Dies war eines der Hauptprobleme bei der Verwendung von ISE PIC Agent vor dieser Version. Ab dieser Version können Agenten mit hoher Verfügbarkeit arbeiten. Die ISE verwendet den UDP-Port 9095 für den Austausch von Heartbeats zwischen den Agenten, um eine hohe Verfügbarkeit sicherzustellen. Es können mehrere HA-Paare von Agenten zur Überwachung verschiedener Domänencontroller konfiguriert werden.

Skalierbarkeit

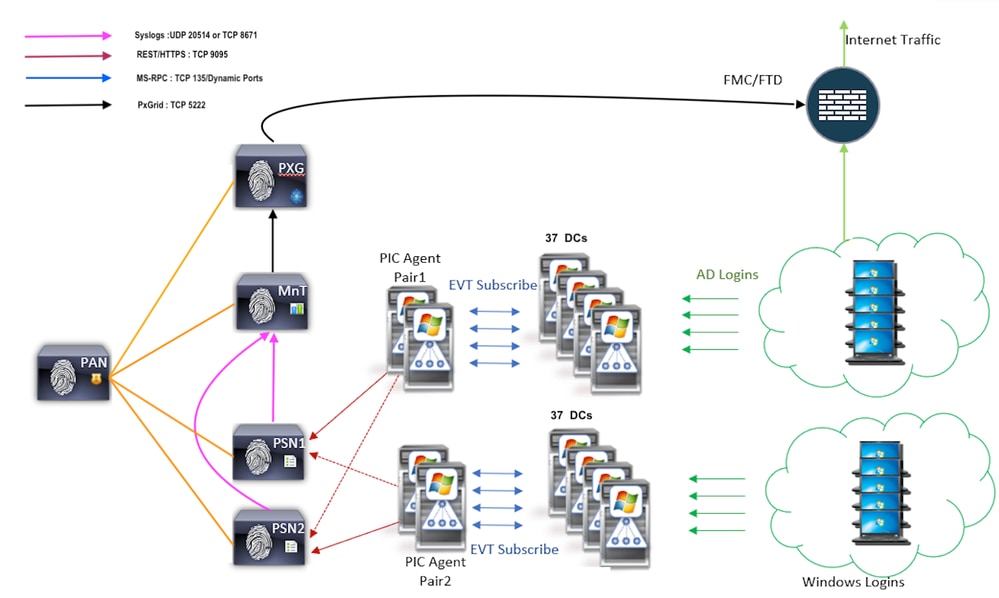

Der neue Agent bietet eine bessere Unterstützung durch erhöhte Skalierungszahlen für eine unterstützte Anzahl von Domänencontrollern und die Anzahl von Ereignissen, die er verarbeiten kann. Folgende Skalierungszahlen wurden getestet:

- Maximale Anzahl der überwachten Domänencontroller (mit 2 Paaren von Agenten): 74

- Maximale Anzahl getesteter Zuordnungen/Ereignisse: 292.000 (3.950 Ereignisse pro Rechenzentrum)

- Maximal getestete TPS: 500

Skalierung der Test-Setup-Architektur

Abfrage historischer Ereignisse

Im Falle eines Failovers oder eines Dienstneustarts für den PIC-Agent werden Ereignisse, die in der Vergangenheit für einen konfigurierten Zeitraum generiert wurden, abgefragt und erneut an die PSN-Knoten gesendet, um sicherzustellen, dass keine Daten verloren gehen. In der Standardeinstellung werden vergangene Ereignisse im Wert von 60 Sekunden ab Beginn des Service von der ISE abgefragt, um einen möglichen Datenverlust während des Serviceverlusts auszuschließen.

Geringerer Verarbeitungsaufwand

Im Gegensatz zu WMI, das bei großer oder starker Auslastung CPU-intensiv ist, verbraucht EVT nicht so viele Ressourcen wie WMI. Die Skalierungstests zeigten eine deutlich verbesserte Leistung der Abfragen bei Verwendung von EVT.

Konfigurieren

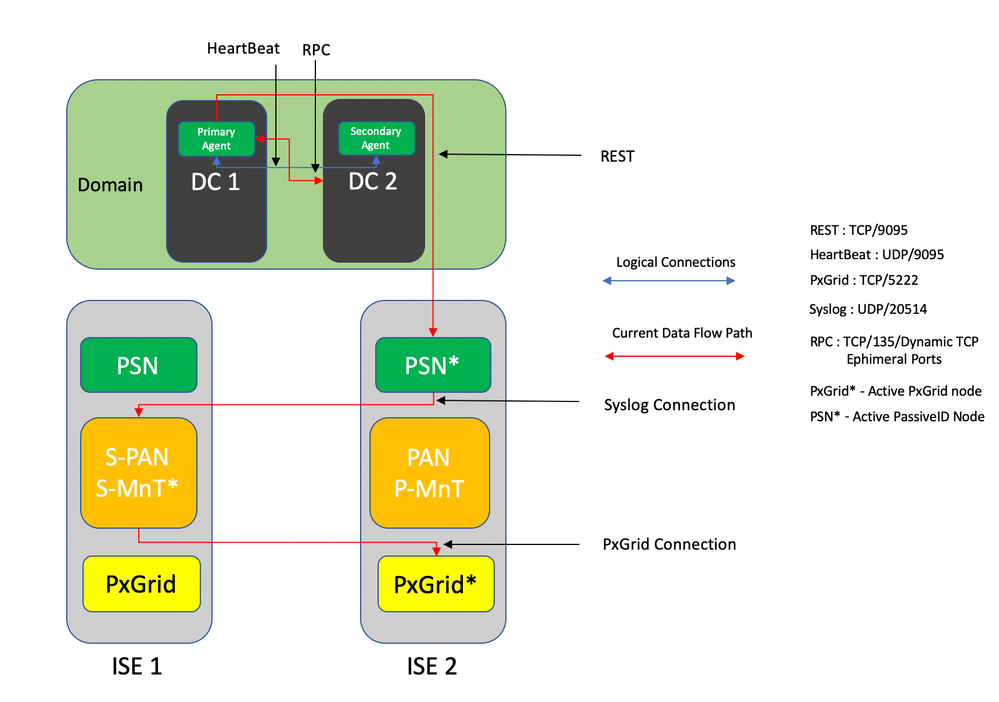

Verbindungsdiagramm

Konfigurationen

Konfigurieren von ISE für PassiveID Agent

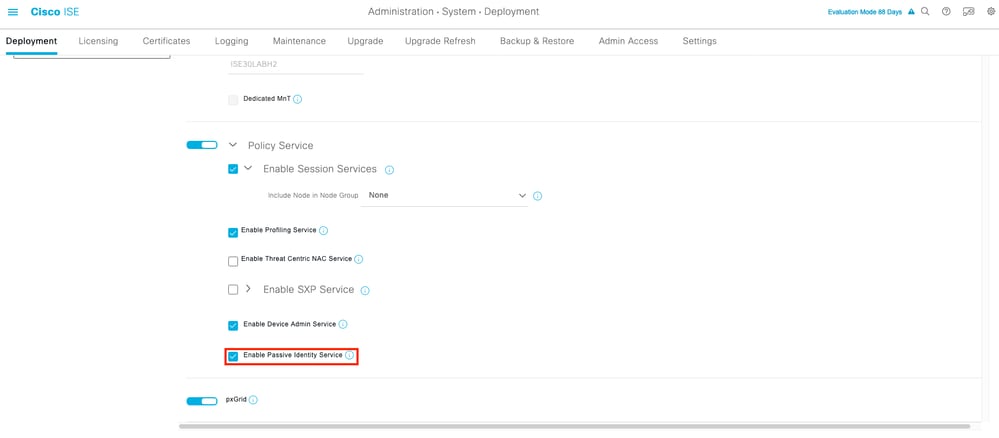

Um PassiveID-Dienste zu konfigurieren, müssen die Passive Identity Services auf mindestens einem Policy Service Node (PSN) aktiviert sein. Für passive Identitätsdienste, die im Aktiv/Standby-Modus arbeiten, können maximal zwei Knoten verwendet werden. Die ISE muss außerdem einer Active Directory-Domäne angehören, und nur die in dieser Domäne vorhandenen Domänencontroller können von den auf der ISE konfigurierten Agenten überwacht werden. Informationen zum Beitritt der ISE zu einer Active Directory-Domäne finden Sie im Active Directory Integration Guide.

Navigieren Sie zu Administration > System > Deployment > [Choose a PSN] > Edit, um Passive Identity Services zu aktivieren, wie hier gezeigt:

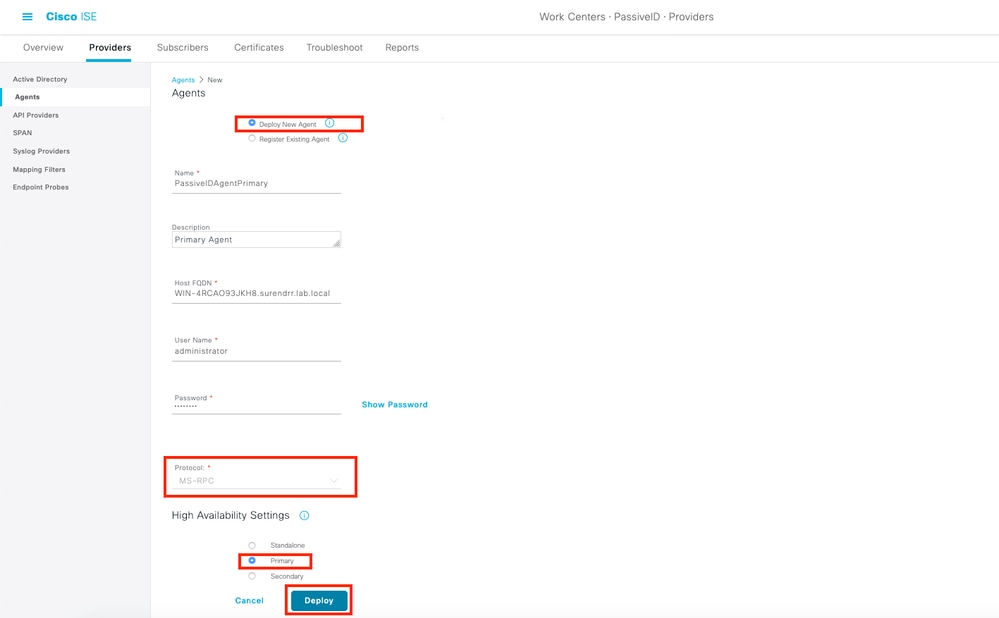

Navigieren Sie zu Work Centers > PassiveID > Providers > Agents > Add, um einen neuen Agent wie folgt bereitzustellen:

Anmerkung: 1. Wenn der Agent von der ISE auf dem Domänencontroller installiert werden soll, muss das hier verwendete Konto über ausreichende Berechtigungen verfügen, um ein Programm zu installieren und es auf dem Server auszuführen, der im Feld "Host Fully Qualified Domain Name (FQDN)" (Vollqualifizierter Hostname (FQDN)) angegeben ist. Der Host-FQDN kann dabei der eines Mitgliedsservers anstelle eines Domänencontrollers sein.

2. Wenn ein Agent bereits manuell oder von einer früheren ISE-Bereitstellung mit MSRPC installiert wurde, sind die auf der Active Directory- oder Windows-Seite erforderlichen Berechtigungen und Konfigurationen im Vergleich zu WMI, dem anderen Protokoll (und dem einzigen verfügbaren Protokoll vor 3.0), das von PIC-Agenten verwendet wird, geringer. Das in diesem Fall verwendete Benutzerkonto kann ein reguläres Domänenkonto sein, das Teil der Gruppe "Ereignisprotokollleser" ist. Wählen Sie Vorhandenen Agent registrieren und verwenden Sie diese Kontodetails, um den Agenten zu registrieren, der manuell auf den Domänencontrollern installiert wird.

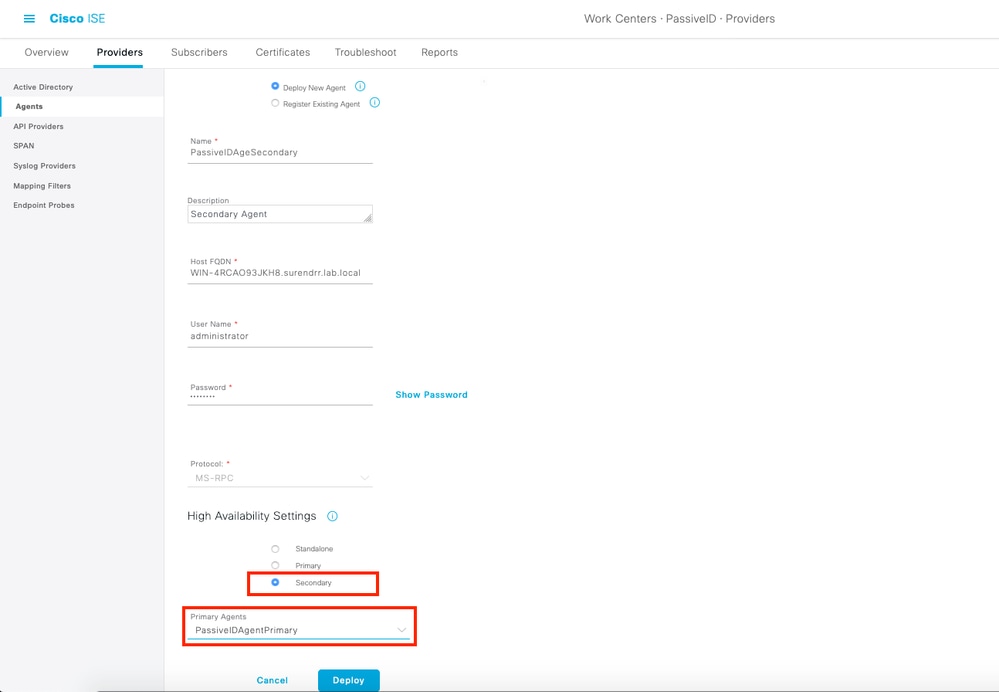

Konfigurieren Sie nach einer erfolgreichen Bereitstellung einen weiteren Agenten auf einem anderen Server, und fügen Sie ihn als sekundären Agenten und dann seinen primären Peer hinzu, wie in diesem Image dargestellt.

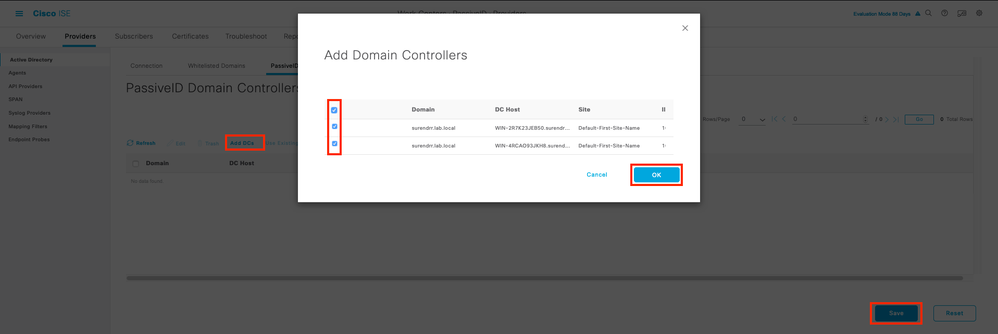

Um die Domänencontroller zu überwachen, die die Agenten verwenden, navigieren Sie zu Work Centers > PassiveID > Providers > Active Directory > [Click on the Join Point] > PassiveID . Klicken Sie auf Domänencontroller hinzufügen und wählen Sie die Domänencontroller aus, von denen die Benutzer-IP-Zuordnung/Ereignisse abgerufen werden, klicken Sie auf OK, und klicken Sie dann auf Speichern, um die Änderungen zu speichern, wie in diesem Bild dargestellt.

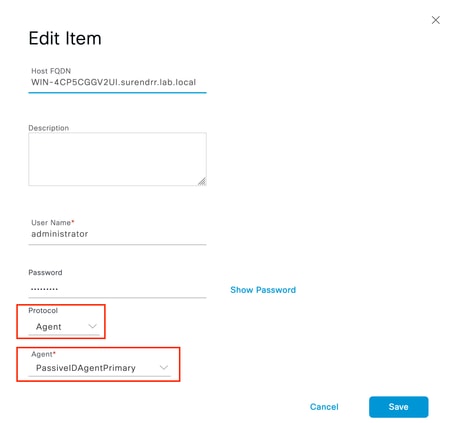

Um die Agents anzugeben, von denen die Ereignisse abgerufen werden können, navigieren Sie zu Work Centers > PassiveID > Providers > Active Directory > [Click on the Join Point] > PassiveID. Wählen Sie die Domänencontroller aus, und klicken Sie auf Bearbeiten. Geben Sie den Benutzernamen und das Kennwort ein. Wählen Sie Agent und dann das Dialogfeld Speichern aus. Klicken Sie auf der Registerkarte PassiveID auf Speichern, um die Konfiguration abzuschließen.

Hinweis: In diesem Abschnitt können Konfigurations- und Testoptionen bis Version 3.0 Patch 4 eingerichtet werden.

Passive ID Agent Konfigurationsdatei verstehen

Die Konfigurationsdatei für den PassiveID Agent befindet sich unter C:\Program Files (x86)\Cisco\Cisco ISE PassiveID Agent\PICAgent.exe.config . In der Konfigurationsdatei wird der Inhalt angezeigt:

<?xml version="1.0" encoding="utf-8"?>

<Konfiguration>

<configSections>

<section name="log4net" type="log4net.Config.Log4NetConfigurationSectionHandler, log4net"/>

</configSections>

<log4net>

<root>

<level value="DEBUG" /> <!— Protokollierungsstufen: OFF, FATAL, ERROR, WARNUNG, INFO, DEBUG, ALL —>

<!— Legt die Protokollstufe der Protokolle fest, die für den PassiveID-Agenten auf dem Server gesammelt wurden, auf dem er ausgeführt wird. —>

<appender-ref="RollingFileAppender" />

</root>

<appender name="RollingFileAppender" type="log4net.Appender.RollingFileAppender">

<file value="CiscoISEPICAgent.log" /> <!— Ändern Sie diese Einstellung nicht. —>

<appendToFile value="true" />

<rollingStyle value="Size" />

<maxSizeRollBackups value="5" /> <!— Diese Zahl legt die maximale Anzahl von Protokolldateien fest, die vor dem Rollover generiert werden —>

<maximumFileSize value="10MB" /> <!— Legt die maximale Größe jeder generierten Protokolldatei fest —>

<staticLogFileName value="true" />

<layout type="log4net.Layout.PatternLayout">

<conversionPattern value="%date %level - %message%newline" />

</layout>

</appender>

</log4net>

<Systemstart>

<supportedRuntime version="v4.0"/>

<supportedRuntime version="v2.0.50727"/>

</startup>

<AppSettings>

<add key="heartbeatFrequency" value="400" /> <!— Diese Zahl definiert die Herzschlagfrequenz in Millisekunden, die zwischen dem primären Agenten und dem sekundären Agenten ausgeführt wird, wenn diese in einem Paar auf der ISE konfiguriert sind —>

<add key="heartbeatThreshold" value="1000"/> <!— Diese Zahl definiert die maximale Zeitdauer in Millisekunden, während der der Agent auf Heartbeats wartet, nachdem der andere Agent gekennzeichnet wurde —>

<add key="showHeartbeats" value="false" /> <!— Ändern Sie den Wert in "true", um Herzschlagmeldungen in der Protokolldatei anzuzeigen. —>

<add key="maxRestThreads" value="200" /> <!— Definiert die maximale Anzahl von REST-Threads, die zum Senden der Ereignisse an die ISE generiert werden können. Ändern Sie diesen Wert erst, wenn Sie vom Cisco TAC dazu aufgefordert werden. —>

<add key="mappingTransport" value="rest" /> <!— Definiert den Medientyp, der zum Senden der Zuordnungen an die ISE verwendet wird. Diesen Wert nicht ändern —>

<add key="maxHistorySeconds" value="60" /> <!— Definiert die Dauer in Sekunden in der Vergangenheit, für die die historischen Ereignisse beim Neustart des Services abgerufen werden müssen —>

<add key="restTimeout" value="5000" /> <!— Definiert den Timeout-Wert für einen REST-Aufruf der ISE —>

<add key="showTPS" value="false" /> <!— Ändern Sie diesen Wert in "true", um die TPS von Ereignissen anzuzeigen, die empfangen und an die ISE gesendet werden —>

<add key="showPOSTS" value="false" /> <!— Ändern Sie diesen Wert in "true", um die an die ISE gesendeten Ereignisse zu drucken. —>

<add key="nodeFailoverTimeSpan" value="5000" /> <!— Definiert die Bedingung für den Schwellenwert in Millisekunden, innerhalb dessen die Anzahl der Fehler, die bei der Kommunikation mit dem aktiven PassiveID-PSN-Knoten auftreten können, für den Failover gezählt wird —>

<add key="nodeFailoverMaxErrors" value="5" /> <!— Definiert die maximale Anzahl von Fehlern, die innerhalb des angegebenen nodeFailoverTimeSpan toleriert werden, bevor ein Failover zum Standby-PassiveID-PSN-Knoten erfolgt —>

</appSettings>

</configuration>

Überprüfung

Überprüfen von passiven ID-Services auf der ISE

1. Überprüfen Sie, ob der PassiveID-Dienst auf der GUI aktiviert ist und ob er über den Befehl show application status ise auf der CLI der ISE als "running" markiert wurde.

ISE PROCESS NAME STATE PROCESS ID

--------------------------------------------------------------------

Database Listener running 129052

Database Server running 108 PROCESSES

Application Server running 9830

Profiler Database running 5127

ISE Indexing Engine running 13361

AD Connector running 20609

M&T Session Database running 4915

M&T Log Processor running 10041

Certificate Authority Service running 15493

EST Service running 41658

SXP Engine Service disabled

Docker Daemon running 815

TC-NAC Service disabled

pxGrid Infrastructure Service disabled

pxGrid Publisher Subscriber Service disabled

pxGrid Connection Manager disabled

pxGrid Controller disabled

PassiveID WMI Service running 15951

PassiveID Syslog Service running 16531

PassiveID API Service running 17093

PassiveID Agent Service running 17830

PassiveID Endpoint Service running 18281

PassiveID SPAN Service running 20253

DHCP Server (dhcpd) disabled

DNS Server (named) disabled

ISE Messaging Service running 1472

ISE API Gateway Database Service running 4026

ISE API Gateway Service running 7661

Segmentation Policy Service disabled

REST Auth Service disabled

SSE Connector disabled

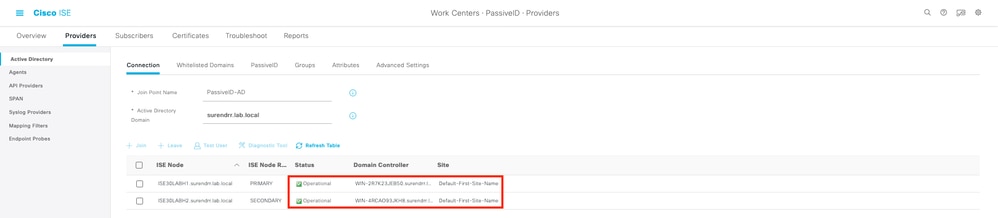

2. Überprüfen Sie, ob der ISE Active Directory-Anbieter mit den Domänencontrollern unter Work Centers > PassiveID > Providers > Active Directory > Connection verbunden ist.

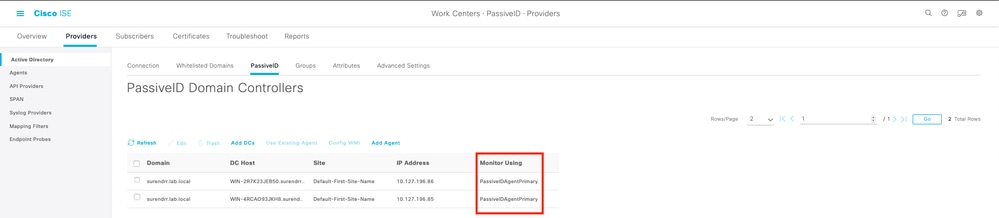

3. Überprüfen Sie, ob die erforderlichen Domänencontroller vom Agenten unter Work Centers > PassiveID > Providers > Active Directory > PassiveID überwacht werden.

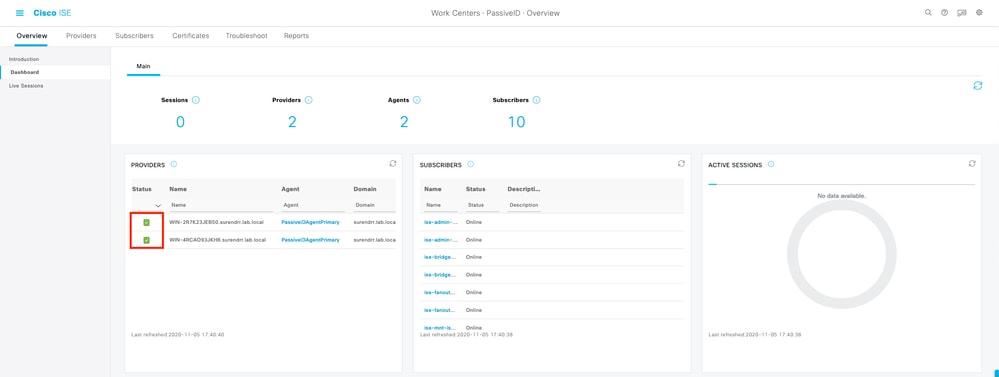

4. Überprüfen Sie, ob der Status der überwachten Domänencontroller aktiv ist. Zum Beispiel, grün markiert auf dem Dashboard bei Work Centers > PassiveID > Overview > Dashboard.

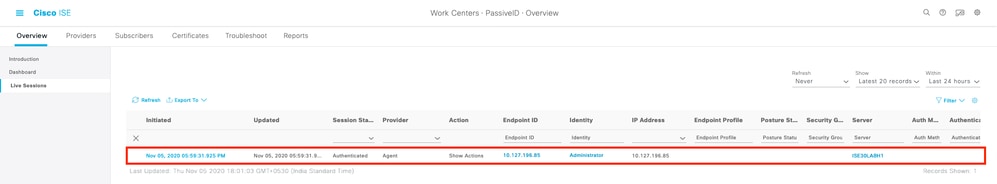

5. Stellen Sie sicher, dass Live-Sitzungen ausgefüllt werden, wenn eine Windows-Anmeldung auf dem Domänencontroller unter Work Centers > PassiveID > Overview > Live Sessions registriert wird.

Überprüfen der Agent-Dienste auf dem Windows-Server

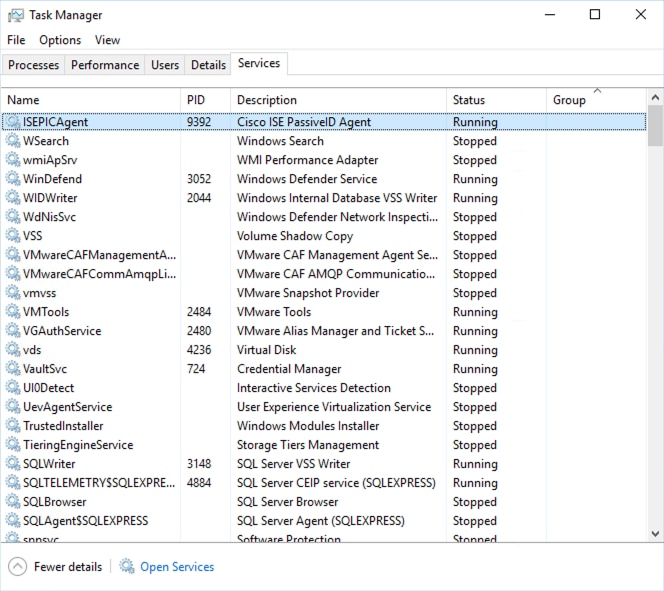

1. Überprüfen Sie den ISEPICAgent-Dienst auf dem Server, auf dem PIC Agent installiert ist.

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

2.0 |

01-Aug-2024 |

Alternativer Text hinzugefügt.

Aktualisierte Einführung, maschinelle Übersetzung und Formatierung. |

1.0 |

10-Dec-2020 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Surendra KanalaTechnical Consulting Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback