Konfigurieren der IP-Zugriffsbeschränkung in der ISE

Download-Optionen

-

ePub (493.0 KB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument werden die verfügbaren Optionen zum Konfigurieren von IP-Zugriffsbeschränkungen in ISE 3.1, 3.2 und 3.3 beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse der Cisco Identity Service Engine (ISE) verfügen.

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco ISE Version 3.1

- Cisco ISE Version 3.2

- Cisco ISE Version 3.3

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Mit der Funktion für IP-Zugriffsbeschränkungen können Administratoren steuern, welche IP-Adressen oder IP-Adressbereiche auf das ISE-Admin-Portal und die ISE-Services zugreifen können.

Diese Funktion gilt für verschiedene ISE-Schnittstellen und -Services, darunter:

- Admin-Portalzugriff und CLI

- ERS API-Zugriff

- Zugriff auf das Gast- und Sponsorportal

- Zugriff auf das Geräteportal

Wenn diese Funktion aktiviert ist, lässt die ISE nur Verbindungen von den angegebenen IP-Adressen oder -Bereichen zu. Alle Versuche, von nicht angegebenen IPs auf ISE-Verwaltungsschnittstellen zuzugreifen, werden blockiert.

Im Falle einer versehentlichen Sperre bietet die ISE eine Startoption im "sicheren Modus", mit der IP-Zugriffsbeschränkungen umgangen werden können. Administratoren erhalten so wieder Zugriff und können Fehlkonfigurationen korrigieren.

Verhalten in ISE 3.1 und niedriger

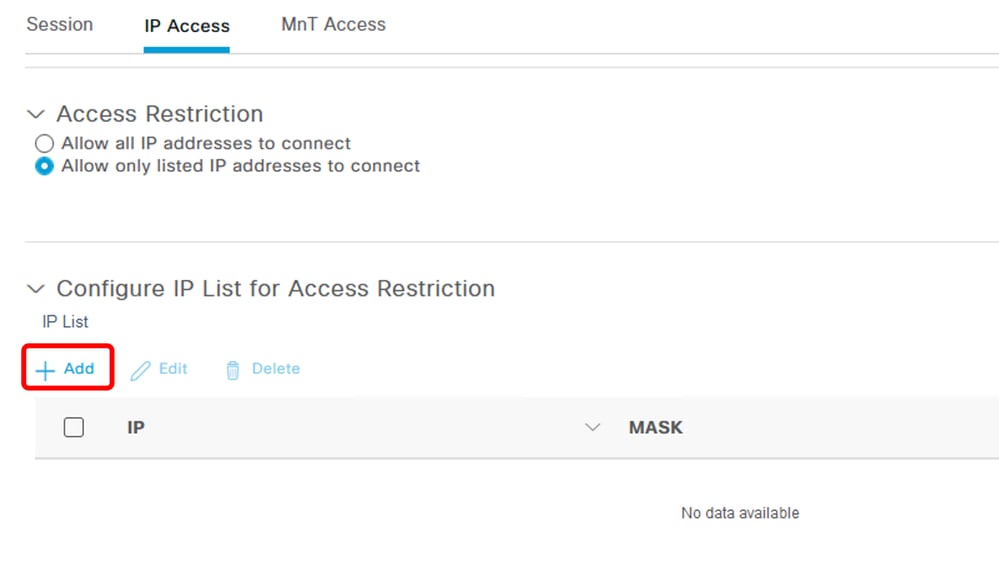

Navigieren Sie zu Administration > Admin Access > Settings > Access . Folgende Optionen stehen zur Verfügung:

- Sitzung

- IP-Zugriff

- MnT-Zugriff

Konfigurieren

- Wählen Sie

Allow only listed IP addresses to connect . - Klicken Sie auf .

Add

IP-Zugriffskonfiguration

IP-Zugriffskonfiguration

- In ISE 3.1 haben Sie keine Option zur Auswahl zwischen

Admin undUser Diensten. Die Aktivierung von IP Access Restriction blockiert Verbindungen zu:- GUI

- CLI

- SNMP

- SSH

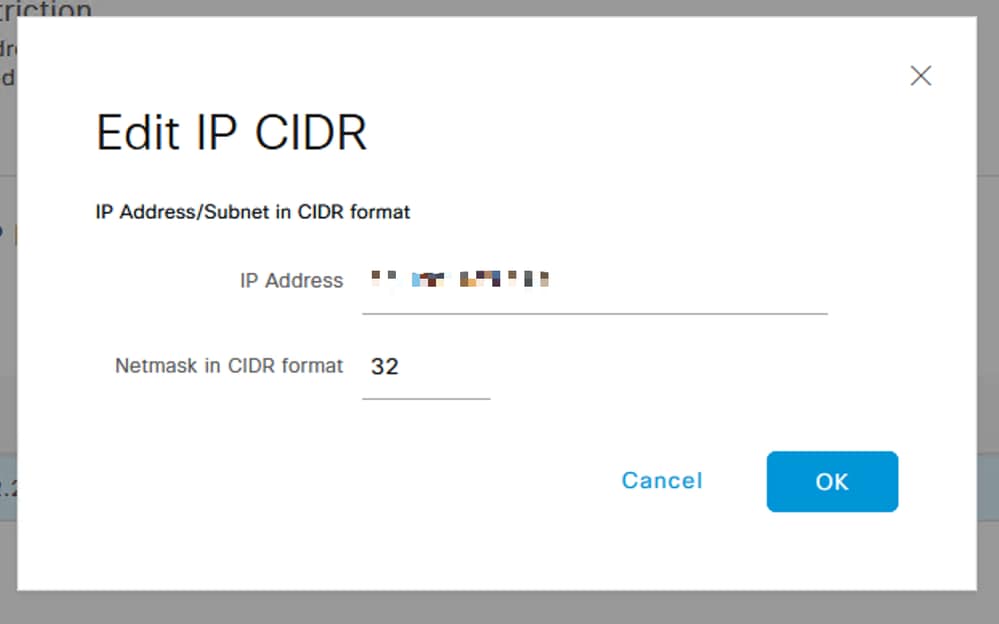

- Es wird ein Dialogfeld geöffnet, in dem Sie die IP-Adressen IPv4 oder IPv6 im CIDR-Format eingeben.

- Sobald die IP konfiguriert ist, legen Sie die Maske im CIDR-Format fest.

IP-CIDR bearbeiten.

IP-CIDR bearbeiten.

Hinweis: Das CIDR-Format (IP Classless Inter-Domain Routing) ist eine Methode zur Darstellung von IP-Adressen und den zugehörigen Routing-Präfixen.

Beispiel:

IP: 10.8.16.32

Maske: /32

Vorsicht: Bei der Konfiguration von IP-Einschränkungen muss sorgfältig vorgegangen werden, um zu verhindern, dass der legitime Administratorzugriff versehentlich gesperrt wird. Cisco empfiehlt, vor der vollständigen Implementierung alle Konfigurationen mit IP-Einschränkungen sorgfältig zu testen.

Tipp: Für IPv4-Adressen:

- Verwenden Sie /32 für bestimmte IP-Adressen.

- Verwenden Sie für Subnetze alle anderen Optionen. Beispiel: 10.26.192.0/18

Verhalten in ISE 3.2

Verhalten in ISE 3.2Navigieren Sie zu Folgende Optionen sind Administration > Admin Access > Settings > Access. verfügbar:

- Sitzung

- IP-Zugriff

- MnT-Zugriff

Konfigurieren

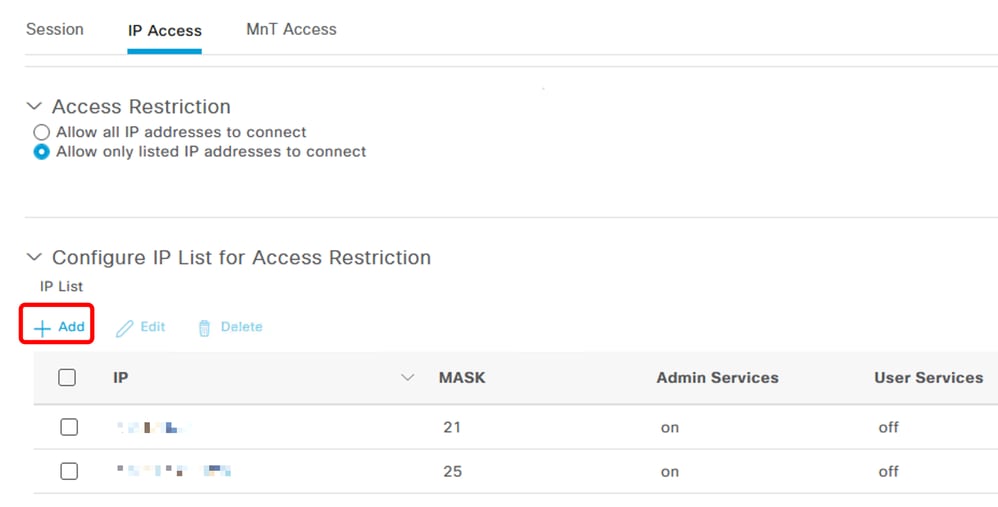

Konfigurieren- Auswählen

Allow only listed IP addresses to connect. - Klicken Sie auf .

Add

IP-Zugriffskonfiguration

IP-Zugriffskonfiguration

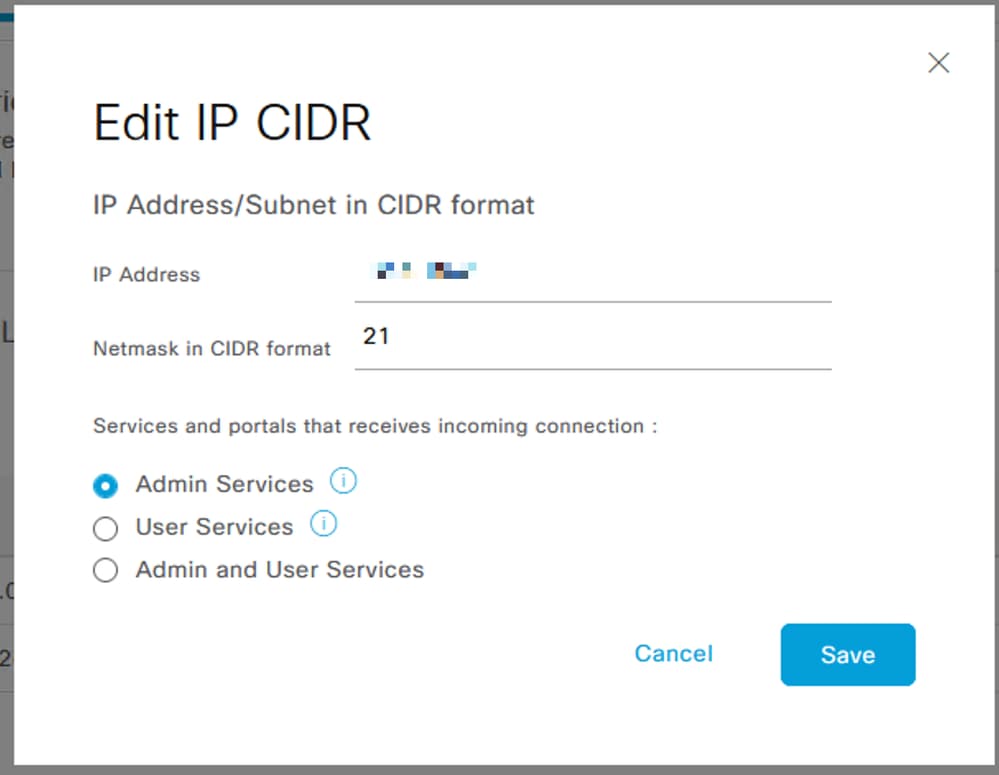

- Es wird ein Dialogfeld geöffnet, in dem Sie die IP-Adressen IPv4 oder IPv6 im CIDR-Format eingeben.

- Sobald die IP konfiguriert ist, legen Sie die Maske im CIDR-Format fest.

- Für die Beschränkung des IP-Zugangs stehen folgende Optionen zur Verfügung:

- Admin-Services: GUI, CLI (SSH), SNMP, ERS, OpenAPI, UDN, API-Gateway, PxGrid (in Patch 2 deaktiviert), MnT-Analysen

- Benutzerservices: Gast, BYOD, Status, Profilerstellung

- Admin- und Benutzerdienste

IP-CIDR bearbeiten.

IP-CIDR bearbeiten.

- Klicke auf die

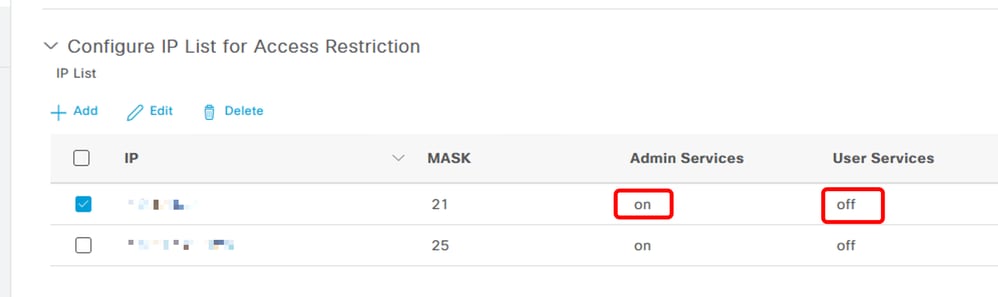

Save Schaltfläche. ON bedeutet, dass Admin-Dienste aktiviert sindOFF, dass Benutzerdienste deaktiviert sind.

IP-Zugriffskonfiguration in 3.2

IP-Zugriffskonfiguration in 3.2

Verhalten bei ISE 3.2 P4 und höher

Verhalten bei ISE 3.2 P4 und höher

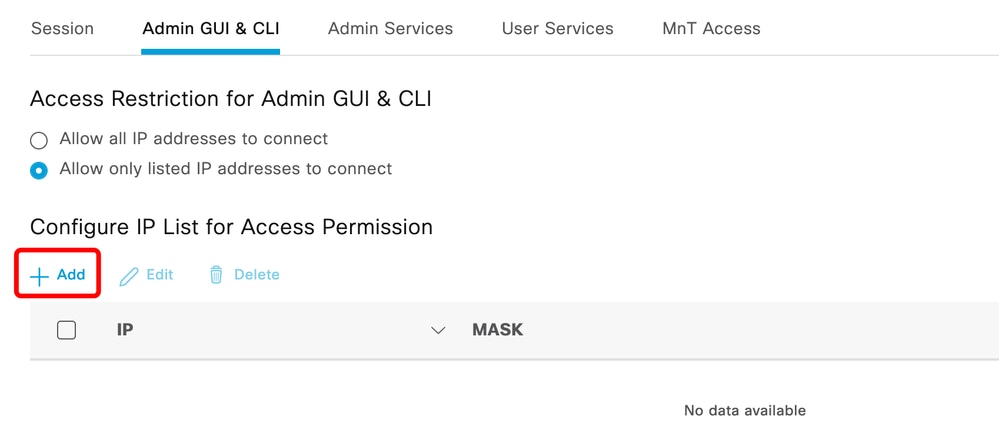

Navigieren Sie zu Administration > Admin Access > Settings > Access . Folgende Optionen stehen zur Verfügung:

- Sitzung

- Admin-GUI und -CLI: ISE-GUI (TCP 443), ISE-CLI (SSH TCP 22) und SNMP.

- Admin-Services: ERS-API, offene API, pxGrid, DataConnect

- Benutzerservices: Gast, BYOD, Status.

- MNT-Zugriff: Mit dieser Option verbraucht die ISE keine Syslog-Meldungen, die von externen Quellen gesendet wurden.

Hinweis: Die Zugriffsbeschränkung pxGrid und Data Connect gilt für ISE 3.3+, nicht jedoch für ISE 3.2 P4+.

Konfigurieren

Konfigurieren- Auswählen

Allow only listed IP addresses to connect. - Klicken Sie auf

Add.

IP-Zugriffskonfiguration in 3.3

IP-Zugriffskonfiguration in 3.3

- Es wird ein Dialogfeld geöffnet, in dem Sie die IP-Adressen IPv4 oder IPv6 im CIDR-Format eingeben.

- Sobald die IP konfiguriert ist, legen Sie die Maske im CIDR-Format fest.

- Klicken Sie auf .

Add

Wiederherstellen der ISE-GUI/CLI

Wiederherstellen der ISE-GUI/CLI- Melden Sie sich mit der Konsole an.

- ISE-Dienste stoppen mit

application stop ise - ISE-Dienste starten mit

application start ise safe - Entfernen Sie die IP-Zugriffsbeschränkung aus der GUI.

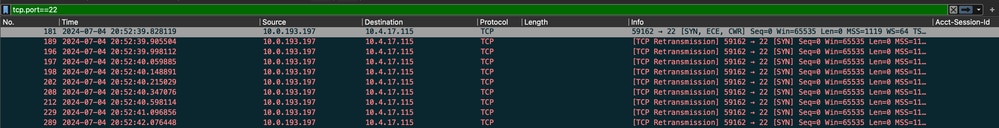

Fehlerbehebung

FehlerbehebungÜberprüfen Sie anhand einer Paketerfassung, ob die ISE nicht reagiert oder den Datenverkehr verwirft.

ISE-Firewall-Regeln überprüfen

ISE-Firewall-Regeln überprüfen- Für 3.1 und niedriger, können Sie dies nur in der Show-Tech zu überprüfen.

- Sie können eine Show-Tech auf der lokalen Festplatte speichern, indem Sie

show tech-support file <filename> - Anschließend können Sie die Datei mithilfe von

copy disk:/<filename> ftp://<ip_address>/path. Die Repository-URL ändert sich je nach verwendetem Repository-Typ. - Sie können die Datei auf Ihren Computer herunterladen, damit Sie sie lesen und nach

Running iptables -nvL. - Die ersten Regeln in der Show-Tech sind hier nicht enthalten. Mit anderen Worten, hier finden Sie die letzten Regeln, die der Show-Tech durch IP Access Restriktionsfunktion beigefügt sind.

- Sie können eine Show-Tech auf der lokalen Festplatte speichern, indem Sie

*****************************************

Running iptables -nvL...

*****************************************

.

.

Chain ACCEPT_22_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT tcp -- eth0 * x.x.x.x/x 0.0.0.0/0 tcp dpt:22 Firewall rule permitting the SSH traffic from segment x.x.x.x/x

461 32052 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

65 4048 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_161_udp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT udp -- * * x.x.x.x/x 0.0.0.0/0 udp dpt:161 Firewall rule permitting the SNMP traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0- Für Version 3.2 und höher können Sie den Befehl verwenden, um die Firewall-Regeln zu überprüfen

show firewall. - 3.2 und höher bieten mehr Kontrolle über die Services, die durch die IP-Zugriffsbeschränkung blockiert werden.

gjuarezo-311/admin#show firewall

.

.

Chain ACCEPT_22_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

170 13492 ACCEPT tcp -- eth0 * x.x.x.x/x 0.0.0.0/0 tcp dpt:22 Firewall rule permitting the SSH traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

13 784 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_161_udp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT udp -- * * x.x.x.x/x 0.0.0.0/0 udp dpt:161 Firewall rule permitting the SNMP traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_8910_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT tcp -- * * x.x.x.x/x 0.0.0.0/0 tcp dpt:8910 Firewall rule permitting the PxGrid traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

90 5400 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_8443_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT tcp -- * * x.x.x.x/x 0.0.0.0/0 tcp dpt:8443 Firewall rule permitting the HTTPS traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_8444_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT tcp -- * * x.x.x.x/x 0.0.0.0/0 tcp dpt:8444 Firewall rule permitting the Block List Portal traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_8445_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT tcp -- * * x.x.x.x/x 0.0.0.0/0 tcp dpt:8445 Firewall rule permitting the Sponsor Portal traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0Debug-Protokolle überprüfen

Debug-Protokolle überprüfen

Warnung: Nicht der gesamte Datenverkehr generiert Protokolle. Die Einschränkung des IP-Zugriffs kann den Datenverkehr auf Anwendungsebene und mithilfe der internen Linux Firewall blockieren. SNMP, CLI und SSH werden auf Firewall-Ebene blockiert, sodass keine Protokolle generiert werden.

- Aktivieren Sie

Infrastructure Komponente für DEBUG über GUI. - Aktivieren Sie die

Admin-infra Komponente für DEBUG über die GUI. - Aktivieren Sie die

NSF Komponente für DEBUG über die GUI. - Verwenden Sie show logging application ise-psc.log tail.

Die Beispiel-Protokolleinträge werden angezeigt, wenn der ISE-Admin-WebUI-Zugriff eingeschränkt ist, wobei das zulässige Subnetz 198.18.133.0/24 ist, während der ISE-Admin aus 198.18.134.28 stammt.

2024-07-18 02:27:55,508 DEBUG [admin-http-pool4][[]] cisco.cpm.infrastructure.systemconfig.CpmIpFilterCache -:::::- IpList -> 198.18.133.0/24/basicServices

2024-07-18 02:27:55,508 DEBUG [admin-http-pool4][[]] cisco.cpm.infrastructure.systemconfig.CpmIpFilterCache -:::::- Low ip address198.18.133.0

2024-07-18 02:27:55,508 DEBUG [admin-http-pool4][[]] cisco.cpm.infrastructure.systemconfig.CpmIpFilterCache -:::::- High ip address198.18.133.255

2024-07-18 02:27:55,508 DEBUG [admin-http-pool4][[]] cisco.cpm.nsf.impl.NetworkElement -:::::- The ip address to check is v4 198.18.134.28

2024-07-18 02:27:55,508 DEBUG [admin-http-pool4][[]] cisco.cpm.infrastructure.systemconfig.CpmIpFilterCache -:::::- Checkin Ip In ipList returned Finally ->falseZugehörige Informationen

Zugehörige Informationen Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

05-Jul-2024 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Jonathan Casillas GutierrezSecurity Technical Leader

- Glen Juarez OlguinSecurity Technical Leader

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback