PIX-, TACACS+- und RADIUS-Beispielkonfigurationen: 4.2.x

Inhalt

Einleitung

RADIUS- und TACACS+-Authentifizierung kann für FTP-, Telnet- und HTTP-Verbindungen durchgeführt werden. Die TACACS+-Autorisierung wird unterstützt, die RADIUS-Autorisierung nicht.

Die Syntax für die Authentifizierung hat sich in PIX-Software 4.2.2 leicht geändert. Dieses Dokument verwendet die Syntax für Softwareversionen 4.2.2.

Voraussetzungen

Anforderungen

Es gibt keine spezifischen Anforderungen für dieses Dokument.

Verwendete Komponenten

Dieses Dokument ist nicht auf bestimmte Software- und Hardware-Versionen beschränkt.

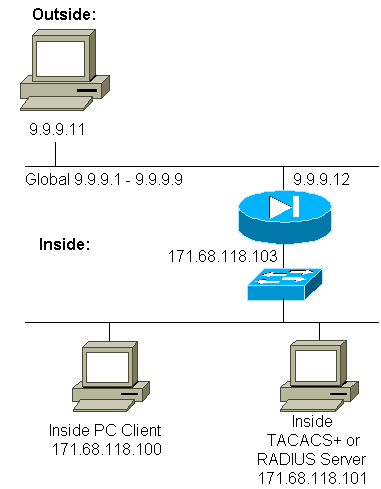

Netzwerkdiagramm

In diesem Dokument wird die folgende Netzwerkeinrichtung verwendet:

| PIX-Konfiguration |

|---|

pix2# write terminal Building configuration : Saved : PIX Version 4.2(2) nameif ethernet0 outside security0 nameif ethernet1 inside security100 enable password 8Ry2YjIyt7RRXU24 encrypted passwd OnTrBUG1Tp0edmkr encrypted hostname pix2 fixup protocol http 80 fixup protocol smtp 25 no fixup protocol ftp 21 no fixup protocol h323 1720 no fixup protocol rsh 514 no fixup protocol sqlnet 1521 no failover failover timeout 0:00:00 failover ip address outside 0.0.0.0 failover ip address inside 0.0.0.0 failover ip address 0.0.0.0 names pager lines 24 logging console debugging no logging monitor logging buffered debugging logging trap debugging logging facility 20 interface ethernet0 auto interface ethernet1 auto interface ethernet2 auto ip address outside 9.9.9.12 255.255.255.0 ip address inside 171.68.118.103 255.255.255.0 ip address 0.0.0.0 0.0.0.0 arp timeout 14400 global (outside) 1 9.9.9.1-9.9.9.9 netmask 255.0.0.0 static (inside,outside) 9.9.9.10 171.68.118.100 netmask 255.255.255.255 0 0 conduit permit icmp any any conduit permit tcp host 9.9.9.10 eq telnet any no rip outside passive no rip outside default no rip inside passive no rip inside default timeout xlate 3:00:00 conn 1:00:00 udp 0:02:00 timeout rpc 0:10:00 h323 0:05:00 timeout uauth 0:00:00 absolute ! !--- The next entry depends on whether TACACS+ or RADIUS is used. ! tacacs-server (inside) host 171.68.118.101 cisco timeout 5 radius-server (inside) host 171.68.118.101 cisco timeout 10 ! !--- The focus of concern is with hosts on the inside network !--- accessing a particular outside host. ! aaa authentication any outbound 171.68.118.0 255.255.255.0 9.9.9.11 255.255.255.255 tacacs+|radius ! !--- It is possible to be less granular and authenticate !--- all outbound FTP, HTTP, Telnet traffic with: aaa authentication ftp outbound 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 tacacs+|radius aaa authentication http outbound 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 tacacs+|radius aaa authentication telnet outbound 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 tacacs+|radius ! !--- Accounting records are sent for !--- successful authentications to the TACACS+ or RADIUS server. ! aaa accounting any outbound 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 tacacs+|radius ! no snmp-server location no snmp-server contact snmp-server community public no snmp-server enable traps telnet 171.68.118.100 255.255.255.255 mtu outside 1500 mtu inside 1500 mtu 1500 Smallest mtu: 1500 floodguard 0 tcpchecksum silent Cryptochecksum:be28c9827e13baf89a937c617cfe6da0 : end [OK] |

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Authentifizierung und Autorisierung

-

Authentifizierung ist die Identität des Benutzers.

-

Autorisierung ist das, was der Benutzer tun kann.

-

Die Authentifizierung ist ohne Autorisierung gültig.

-

Die Autorisierung ist ohne Authentifizierung nicht gültig.

Nehmen wir beispielsweise an, Sie haben einhundert Benutzer im Netzwerk und möchten nur, dass sechs dieser Benutzer FTP, Telnet oder HTTP außerhalb des Netzwerks ausführen können. Weisen Sie den PIX an, ausgehenden Datenverkehr zu authentifizieren und allen sechs Benutzern IDs auf dem TACACS+/RADIUS-Sicherheitsserver zu geben. Mit einfacher Authentifizierung können diese sechs Benutzer mit Benutzername und Passwort authentifiziert werden, dann gehen. Die anderen 94 Benutzer können nicht ausgehen. Der PIX fordert die Benutzer zur Eingabe von Benutzername/Kennwort auf und gibt dann ihren Benutzernamen und ihr Kennwort an den TACACS+/RADIUS-Sicherheitsserver weiter. Je nach Antwort wird außerdem die Verbindung geöffnet oder verweigert. Diese sechs Benutzer können FTP, Telnet oder HTTP ausführen.

Gehen Sie jedoch davon aus, dass einer dieser drei Benutzer, "Terry", nicht vertrauenswürdig ist. Sie möchten Terry gestatten, FTP zu verwenden, jedoch nicht HTTP oder Telnet nach außen. Das bedeutet, dass Sie eine Autorisierung hinzufügen müssen. Das heißt, Autorisieren, was Benutzer tun können, zusätzlich zur Authentifizierung, wer sie sind. Wenn Sie dem PIX die Autorisierung hinzufügen, sendet das PIX zuerst den Benutzernamen und das Kennwort von Terry an den Sicherheitsserver und sendet dann eine Autorisierungsanfrage, die dem Sicherheitsserver mitteilt, welchen "Befehl" Terry auszuführen versucht. Wenn der Server richtig eingerichtet ist, kann Terry die Berechtigung erhalten, "FTP 1.2.3.4" zu verwenden, aber es wird ihm die Möglichkeit verweigert, "HTTP" oder "Telnet" zu verwenden.

Was der Benutzer bei der Authentifizierung/Autorisierung sieht auf

Wenn Sie versuchen, von innen nach außen (oder umgekehrt) mit Authentifizierung/Autorisierung zu gehen auf:

-

Telnet - Dem Benutzer wird eine Eingabeaufforderung mit einem Benutzernamen gefolgt von einer Kennwortanforderung angezeigt. Wenn die Authentifizierung (und Autorisierung) auf dem PIX/Server erfolgreich ist, wird der Benutzer vom Zielhost darüber hinaus zur Eingabe von Benutzername und Kennwort aufgefordert.

-

FTP - Der Benutzer wird aufgefordert, einen Benutzernamen einzugeben. Der Benutzer muss als Benutzernamen "local_username@remote_username" und als Kennwort "local_password@remote_password" eingeben. Der PIX sendet den "local_username" und "local_password" an den lokalen Sicherheitsserver. Wenn die Authentifizierung (und Autorisierung) auf dem PIX/Server erfolgreich ist, werden der "remote_username" und das "remote_password" an den Ziel-FTP-Server weitergeleitet.

-

HTTP - Im Browser wird ein Fenster angezeigt, das einen Benutzernamen und ein Kennwort anfordert. Wenn die Authentifizierung (und Autorisierung) erfolgreich ist, erreicht der Benutzer die Ziel-Website weiter. Beachten Sie, dass Browser Benutzernamen und Kennwörter zwischenspeichern. Wenn es scheint, dass der PIX eine HTTP-Verbindung zeitlich aussetzen sollte, dies aber nicht tut, ist es wahrscheinlich, dass eine erneute Authentifizierung stattfindet, während der Browser den zwischengespeicherten Benutzernamen und das Passwort an den PIX "aufnimmt". Diese wird dann an den Authentifizierungsserver weitergeleitet. PIX-Syslog und/oder Server-Debug-Programme zeigen dieses Phänomen. Wenn Telnet und FTP normal zu funktionieren scheinen, HTTP-Verbindungen jedoch nicht, ist dies der Grund.

Für alle Szenarien verwendete Serverkonfigurationen

Wenn in den Konfigurationsbeispielen für den TACACS+-Server nur die Authentifizierung aktiviert ist, funktionieren die Benutzer "all", "telnetonly", "httponly" und "ftponly". In den Konfigurationsbeispielen für den RADIUS-Server funktioniert der Benutzer "all".

Wenn dem PIX eine Autorisierung hinzugefügt wird, sendet der PIX zusätzlich zum Senden des Benutzernamens und Kennworts an den TACACS+-Authentifizierungsserver Befehle (Telnet, HTTP oder FTP) an den TACACS+-Server. Der TACACS+-Server überprüft dann, ob dieser Benutzer für diesen Befehl autorisiert ist.

In einem späteren Beispiel gibt der Benutzer unter 171.68.118.100 den Befehl telnet 9.9.9.11 aus. Wenn dies vom PIX empfangen wird, übergibt das PIX den Benutzernamen, das Kennwort und den Befehl zur Verarbeitung an den TACACS+-Server.

Neben der Authentifizierung kann der Benutzer "telnetonly" Telnet-Vorgänge über das PIX-System durchführen. Die Benutzer "httponly" und "ftponly" können jedoch keine Telnet-Vorgänge über den PIX durchführen.

(Auch hier wird die Autorisierung mit RADIUS aufgrund der Art der Protokollspezifikation nicht unterstützt.)

Konfiguration des Cisco Secure UNIX TACACS+-Servers

Cisco Secure 2.x

-

Hier werden Strophen von Benutzern angezeigt.

-

Fügen Sie der Datei CSU.cfg die PIX-IP-Adresse oder den vollqualifizierten Domänennamen und -schlüssel hinzu.

user = all { password = clear "all" default service = permit } user = telnetonly { password = clear "telnetonly" service = shell { cmd = telnet { permit .* } } } user = ftponly { password = clear "ftponly" service = shell { cmd = ftp { permit .* } } } user = httponly { password = clear "httponly" service = shell { cmd = http { permit .* } } }

Konfiguration des Cisco Secure UNIX RADIUS-Servers

Verwenden Sie die erweiterte grafische Benutzeroberfläche (GUI), um die PIX IP und den Schlüssel zur Liste der Netzwerkzugriffsserver (NAS) hinzuzufügen. Der Benutzer-Stroph wird hier angezeigt:

all Password="all" User-Service-Type = Shell-User

Cisco Secure NT 2.x RADIUS

Die Einrichtung wird im Abschnitt Beispielkonfigurationen der Online- und Webdokumentation zu CiscoSecure 2.1 beschrieben. Attribut 6 (Servicetyp) lautet Anmelden oder Administrativ.

Fügen Sie die IP-Adresse des PIX mithilfe der GUI im Abschnitt "NAS-Konfiguration" hinzu.

EasyACS TACACS+

Die EasyACS-Dokumentation enthält Informationen zur Einrichtung.

-

Klicken Sie im Gruppenabschnitt auf Shell exec (um exec-Berechtigungen zu erteilen).

-

Um die Autorisierung zum PIX hinzuzufügen, klicken Sie unten in der Gruppeneinrichtung auf Nicht übereinstimmende IOS-Befehle verweigern.

-

Wählen Sie für jeden zuzulassenden Befehl (z. B. Telnet) die Option Hinzufügen/Bearbeiten aus.

-

Wenn Sie Telnet für bestimmte Standorte zulassen möchten, geben Sie die IP(s) in den Argumentabschnitt ein. Um Telnet für alle Standorte zuzulassen, klicken Sie auf Alle nicht aufgelisteten Argumente zulassen.

-

Klicken Sie auf Bearbeitungsbefehl beenden.

-

Führen Sie die Schritte 1 bis 5 für jeden der zulässigen Befehle aus (z. B. Telnet, HTTP und/oder FTP).

-

Fügen Sie die IP-Adresse des PIX mithilfe der GUI im Abschnitt "NAS-Konfiguration" hinzu.

Cisco Secure NT 2.x TACACS+

Die Cisco Secure 2.x-Dokumentation enthält Informationen zum Setup.

-

Klicken Sie im Gruppenabschnitt auf Shell exec (um exec-Berechtigungen zu erteilen).

-

Um die Autorisierung zum PIX hinzuzufügen, klicken Sie unten in der Gruppeneinrichtung auf Nicht übereinstimmende IOS-Befehle verweigern.

-

Aktivieren Sie das Kontrollkästchen Befehl unten, und geben Sie den Befehl ein, den Sie zulassen möchten (z. B. Telnet).

-

Wenn Sie Telnet für bestimmte Standorte zulassen möchten, geben Sie die IP-Adresse in den Argumentabschnitt ein (z. B. "permit 1.2.3.4"). Um Telnet für alle Standorte zuzulassen, klicken Sie auf Nicht aufgelistete Argumente zulassen.

-

Klicken Sie auf Senden.

-

Führen Sie die Schritte 1 bis 5 für jeden der zulässigen Befehle aus (z. B. Telnet, FTP und/oder HTTP).

-

Fügen Sie die IP-Adresse des PIX mithilfe der GUI im Abschnitt "NAS-Konfiguration" hinzu.

Konfiguration des Livingston RADIUS-Servers

Fügen Sie die PIX-IP-Adresse und den Schlüssel zur Client-Datei hinzu.

all Password="all" User-Service-Type = Shell-User

Konfiguration des Merge-RADIUS-Servers

Fügen Sie der Client-Datei die PIX IP und den Schlüssel hinzu.

all Password="all" Service-Type = Shell-User

Konfiguration des TACACS+-Freeware-Servers

# Handshake with router--PIX needs 'tacacs-server host #.#.#.# cisco':

key = "cisco"

user = all {

default service = permit

login = cleartext "all"

}

user = telnetonly {

login = cleartext "telnetonly"

cmd = telnet {

permit .*

}

}

user = httponly {

login = cleartext "httponly"

cmd = http {

permit .*

}

}

user = ftponly {

login = cleartext "ftponly"

cmd = ftp {

permit .*

}

}

Schritte zum Debuggen

-

Stellen Sie sicher, dass die PIX-Konfigurationen funktionieren, bevor Sie AAA (Authentication, Authorization, Accounting) hinzufügen.

-

Wenn Sie Datenverkehr nicht weiterleiten können, bevor Sie AAA einrichten, können Sie dies im Nachhinein nicht mehr tun.

-

-

Aktivieren Sie die Protokollierung in PIX:

-

Der Befehl logging console debugging sollte nicht auf einem stark belasteten System verwendet werden.

-

Der Befehl logging buffered debugging kann verwendet werden. Die Ausgabe der Befehle show logging oder logging kann dann an einen Syslog-Server gesendet und überprüft werden.

-

-

Vergewissern Sie sich, dass das Debuggen für die TACACS+- oder RADIUS-Server aktiviert ist. Diese Option steht allen Servern zur Verfügung.

Beispiele für Authentifizierungsdebugging aus PIX

PIX-Debugging - gute Authentifizierung - RADIUS

Dies ist ein Beispiel für ein PIX-Debugging mit guter Authentifizierung:

109001: Auth start for user '???' from 171.68.118.100/1116 to 9.9.9.11/23 109011: Authen Session Start: user 'bill', sid 1 109005: Authentication succeeded for user 'bill' from 171.68.118.100/1116 to 9.9.9.11/23 109012: Authen Session End: user 'bill', sid 1, elapsed 1 seconds 302001: Built TCP connection 1 for faddr 9.9.9.11/23 gaddr 9.9.9.10/1116 laddr 171.68.118.100/1116 (bill)

PIX-Debugging - Ungültige Authentifizierung (Benutzername oder Kennwort) - RADIUS

Dies ist ein Beispiel für ein PIX-Debugging mit schlechter Authentifizierung (Benutzername oder Kennwort). Dem Benutzer werden vier Benutzername/Kennwort-Sätze angezeigt. Die Meldung "Fehler: Maximale Anzahl der Wiederholungen überschritten" wird angezeigt.

Hinweis: Wenn es sich um einen FTP-Versuch handelt, ist ein Versuch zulässig. Für HTTP sind unbegrenzte Wiederholungsversuche zulässig.

109001: Auth start for user '???' from 171.68.118.100/1132 to 9.9.9.11/23 109006: Authentication failed for user '' from 171.68.118.100/1132 to 9.9.9.11/23

PIX-Fehlerbehebung - Serverausfall - RADIUS

Dies ist ein Beispiel für ein PIX-Debugging bei ausgefallenem Server. Der Benutzer sieht den Benutzernamen einmal. Der Server "hängt" dann und fragt nach einem Passwort (dreimal).

109001: Auth start for user '???' from 171.68.118.100/1151 to 9.9.9.11/23 109002: Auth from 171.68.118.100/1151 to 9.9.9.11/23 failed (server 171.68.118.101 failed) 109002: Auth from 171.68.118.100/1151 to 9.9.9.11/23 failed (server 171.68.118.101 failed)

PIX-Debugging - Gute Authentifizierung - TACACS+

Dies ist ein Beispiel für ein PIX-Debugging mit guter Authentifizierung:

109001: Auth start for user '???' from 171.68.118.100/1200 to 9.9.9.11/23 109011: Authen Session Start: user 'cse', sid 3 109005: Authentication succeeded for user 'cse' from 171.68.118.100/1200 to 9.9.9.11/23 109012: Authen Session End: user 'cse', sid 3, elapsed 1 seconds 302001: Built TCP connection 3 for faddr 9.9.9.11/23 gaddr 9.9.9.10/1200 laddr 171.68.118.100/1200 (cse)

PIX-Debugging - Ungültige Authentifizierung (Benutzername oder Kennwort) - TACACS+

Dies ist ein Beispiel für ein PIX-Debugging mit schlechter Authentifizierung (Benutzername oder Kennwort). Dem Benutzer werden vier Benutzername/Kennwort-Sätze angezeigt. Die Meldung "Fehler: Maximale Anzahl der Wiederholungen überschritten" wird angezeigt.

Hinweis: Wenn es sich um einen FTP-Versuch handelt, ist ein Versuch zulässig. Für HTTP sind unbegrenzte Wiederholungsversuche zulässig.

109001: Auth start for user '???' from 171.68.118.100/1203 to 9.9.9.11/23 109006: Authentication failed for user '' from 171.68.118.100/1203 to 9.9.9.11/23

PIX-Debugging - Serverausfall - TACACS+

Dies ist ein Beispiel für ein PIX-Debugging bei ausgefallenem Server. Der Benutzer sieht den Benutzernamen einmal. Sofort wird die Meldung "Fehler: Max. Anzahl der Versuche überschritten" angezeigt.

109001: Auth start for user '???' from 171.68.118.100/1212 to 9.9.9.11/23 109002: Auth from 171.68.118.100/1212 to 9.9.9.11/23 failed (server 171.68.118.101 failed) 109002: Auth from 171.68.118.100/1212 to 9.9.9.11/23 failed (server 171.68.118.101 failed) 109002: Auth from 171.68.118.100/1212 to 9.9.9.11/23 failed (server 171.68.118.101 failed) 109006: Authentication failed for user '' from 171.68.118.100/1212 to 9.9.9.11/23

Autorisierung hinzufügen

Da die Autorisierung ohne Authentifizierung nicht gültig ist, ist die Autorisierung für dieselbe Quelle und dasselbe Ziel erforderlich:

aaa authorization any outbound 171.68.118.0 255.255.255.0 9.9.9.11 255.255.255.255 tacacs+|radius

Wenn alle drei ausgehenden Services ursprünglich authentifiziert wurden:

aaa authorization http outbound 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 tacacs+|radius aaa authorization ftp outbound 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 tacacs+|radius aaa authorization telnet outbound 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 tacacs+|radius

Beispiele für Authentifizierungs- und Autorisierungsdebugs aus PIX

PIX-Debugging - Gute Authentifizierung und Autorisierung - TACACS+

Dies ist ein Beispiel für ein PIX-Debugging mit guter Authentifizierung und Autorisierung:

109001: Auth start for user '???' from 171.68.118.100/1218 to 9.9.9.11/23 109011: Authen Session Start: user 'telnetonly', sid 5 109005: Authentication succeeded for user 'telnetonly' from 171.68.118.100/1218 to 9.9.9.11/23 109011: Authen Session Start: user 'telnetonly', sid 5 109007: Authorization permitted for user 'telnetonly' from 171.68.118.100/1218 to 9.9.9.11/23 109012: Authen Session End: user 'telnetonly', sid 5, elapsed 1 seconds 302001: Built TCP connection 4 for faddr 9.9.9.11/23 gaddr 9.9.9.10/1218 laddr 171.68.118.100/1218 (telnetonly)

PIX-Debugging - Gute Authentifizierung, aber Fehler bei der Autorisierung - TACACS+

Dies ist ein Beispiel für ein PIX-Debugging mit guter Authentifizierung, aber fehlgeschlagener Autorisierung:

109001: Auth start for user '???' from 171.68.118.100/1223 to 9.9.9.11/23 109011: Authen Session Start: user 'httponly', sid 6 109005: Authentication succeeded for user 'httponly' from 171.68.118.100/1223 to 9.9.9.11/23 109008: Authorization denied for user 'httponly' from 171.68.118.100/1223 to 9.9.9.11/23

PIX-Debugging - Fehlerhafte Authentifizierung, keine Autorisierung versucht - TACACS+

Dies ist ein Beispiel für ein PIX-Debugging mit Authentifizierung und Autorisierung. Die Autorisierung wurde jedoch aufgrund einer fehlerhaften Authentifizierung (Benutzername oder Kennwort) nicht versucht. Dem Benutzer werden vier Benutzername/Kennwort-Sätze angezeigt. Die Meldung "Fehler: Maximale Anzahl von Wiederholungen überschritten" wird angezeigt.

Hinweis: Wenn es sich um einen FTP-Versuch handelt, ist ein Versuch zulässig. Für HTTP sind unbegrenzte Wiederholungsversuche zulässig.

109001: Auth start for user '???' from 171.68.118.100/1228 to 9.9.9.11/23 109006: Authentication failed for user '' from 171.68.118.100/1228 to 9.9.9.11/23

PIX-Debugging - Authentifizierung/Autorisierung, Serverausfall - TACACS+

Dies ist ein Beispiel für ein PIX-Debugging mit Authentifizierung und Autorisierung. Der Server ist ausgefallen. Der Benutzer sieht den Benutzernamen einmal. Sofort wird die Meldung "Fehler: Maximale Anzahl der Versuche überschritten." angezeigt.

109001: Auth start for user '???' from 171.68.118.100/1237 to 9.9.9.11/23 109002: Auth from 171.68.118.100/1237 to 9.9.9.11/23 failed (server 171.68.118.101 failed) 109002: Auth from 171.68.118.100/1237 to 9.9.9.11/23 failed (server 171.68.118.101 failed) 109002: Auth from 171.68.118.100/1237 to 9.9.9.11/23 failed (server 171.68.118.101 failed) 109006: Authentication failed for user '' from 171.68.118.100/1237 to 9.9.9.11/23

Buchhaltung hinzufügen

TACACS+

aaa accounting any outbound 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0: tacacs+

Debug sieht gleich aus, ob die Buchhaltung aktiviert oder deaktiviert ist. Zum Zeitpunkt der Erstellung wird jedoch ein "Start"-Abrechnungsdatensatz gesendet. Außerdem wird zum Zeitpunkt der Beendigung ein "Stopp"-Abrechnungsdatensatz gesendet:

109011: Authen Session Start: user 'telnetonly', sid 13 109005: Authentication succeeded for user 'telnetonly' from 171.68.118.100/1299 to 9.9.9.11/23 109011: Authen Session Start: user 'telnetonly', sid 13 109007: Authorization permitted for user 'telnetonly' from 171.68.118.100/1299 to 9.9.9.11/23 109012: Authen Session End: user 'telnetonly', sid 13, elapsed 1 seconds 302001: Built TCP connection 11 for faddr 9.9.9.11/23 gaddr 9.9.9.10/1299 laddr 171.68.118.100/1299 (telnetonly) 302002: Teardown TCP connection 11 faddr 9.9.9.11/23 gaddr 9.9.9.10/1299 laddr 171.68.118.100/1299 duration 0:00:02 bytes 112

Die TACACS+-Buchhaltungsdatensätze sehen wie diese Ausgabe aus (diese stammen von Cisco Secure UNIX; die Datensätze in Cisco Secure Windows können stattdessen durch Kommas getrennt werden):

Tue Sep 29 11:00:18 1998 redclay cse PIX 171.68.118.103 start task_id=0x8 foreign_ip=9.9.9.11 local_ip=171.68.118.100 cmd=telnet Tue Sep 29 11:00:36 1998 redclay cse PIX 171.68.118.103 stop task_id=0x8 foreign_ip=9.9.9.11 local_ip=171.68.118.100 cmd=telnet elapsed_time=17 bytes_in=1198 bytes_out=62 Tue Sep 29 11:02:08 1998 redclay telnetonly PIX 171.68.118.103 start task_id=0x9 foreign_ip=9.9.9.11 local_ip=171.68.118.100 cmd=telnet Tue Sep 29 11:02:27 1998 redclay telnetonly PIX 171.68.118.103 stop task_id=0x9 foreign_ip=9.9.9.11 local_ip=171.68.118.100 cmd=telnet elapsed_time=19 bytes_in=2223 bytes_out=64

Die Felder werden wie hier dargestellt aufgeteilt:

DAY MO DATE TIME YEAR NAME_OF_PIX USER SENDER PIX_IP START/STOP UNIQUE_TASK_ID DESTINATION SOURCE SERVICE <TIME> <BYTES_IN> <BYTES_OUT>

RADIUS

aaa accounting any outbound 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 radius

Debug sieht gleich aus, ob die Buchhaltung aktiviert oder deaktiviert ist. Zum Zeitpunkt der Erstellung wird jedoch ein "Start"-Abrechnungsdatensatz gesendet. Außerdem wird zum Zeitpunkt der Beendigung ein "Stopp"-Abrechnungsdatensatz gesendet:

109001: Auth start for user '???' from 171.68.118.100/1316 to 9.9.9.11/23 109011: Authen Session Start: user 'bill', sid 16 109005: Authentication succeeded for user 'bill' from 171.68.118.100/1316 to 9.9.9.11/23 109012: Authen Session End: user 'bill', sid 16, elapsed 1 seconds 302001: Built TCP connection 14 for faddr 9.9.9.11/23 gaddr 9.9.9.10/1316 laddr 171.68.118.100/1316 (bill) 302002: Teardown TCP connection 14 faddr 9.9.9.11/23 gaddr 9.9.9.10/1316 laddr 171.68.118.100/1316 duration 0:00:03 bytes 112

RADIUS-Accounting-Datensätze sehen wie diese Ausgabe aus (diese stammen von Cisco Secure UNIX; die in Cisco Secure Windows sind durch Kommas getrennt):

Mon Sep 28 10:47:01 1998 Acct-Status-Type = Start Client-Id = 171.68.118.103 Login-Host = 171.68.118.100 Login-TCP-Port = 23 Acct-Session-Id = "0x00000004" User-Name = "bill" Mon Sep 28 10:47:07 1998 Acct-Status-Type = Stop Client-Id = 171.68.118.103 Login-Host = 171.68.118.100 Login-TCP-Port = 23 Acct-Session-Id = "0x00000004" User-Name = "bill" Acct-Session-Time = 5

Die Felder werden wie hier dargestellt aufgeteilt:

Acct-Status-Type = START or STOP Client-ID = IP_OF_PIX Login_Host = SOURCE_OF_TRAFFIC Login-TCP-Port = # Acct-Session-ID = UNIQUE_ID_PER_RADIUS_RFC User-name = <whatever> <Acct-Session-Time = #>

Maximale Anzahl von Sitzungen und Anzeigen angemeldeter Benutzer

Einige TACACS- und RADIUS-Server verfügen über die Funktion "max-session" (max-session) oder "view log-in users" (angemeldete Benutzer anzeigen). Die Möglichkeit, max-sessions durchzuführen oder angemeldete Benutzer einzuchecken, hängt von den Abrechnungsdatensätzen ab. Wenn ein Accounting-Startdatensatz generiert wird, jedoch kein Stopp-Datensatz, geht der TACACS- oder RADIUS-Server davon aus, dass die Person noch angemeldet ist (d. h. eine Sitzung über den PIX hat). Dies funktioniert bei Telnet- und FTP-Verbindungen aufgrund der Art der Verbindungen gut. Als Beispiel:

Der Nutzer Telnet von 171.68.118.100 bis 9.9.9.25 durch den PIX, authentifiziert auf dem Weg:

(pix) 109001: Auth start for user '???' from 171.68.118.100/1200

to 9.9.9.25/23

(pix) 109011: Authen Session Start: user 'cse', sid 3

(pix) 109005: Authentication succeeded for user 'cse' from 171.68.118.100/12

00 to 9.9.9.25/23

(pix) 302001: Built TCP connection 5 for faddr 9.9.9.25/23 gaddr 9.9.9.10/12

00 laddr 171.68.118.100/1200 (cse)

(server start account) Sun Nov 8 16:31:10 1998 rtp-pinecone.rtp.cisco.com

cse PIX 171.68.118.100 start task_id=0x3 foreign_ip=9.9.9.25

local_ip=171.68.118.100 cmd=telnet

Da der Server einen "Start"-Datensatz, aber keinen "Stopp"-Datensatz (zu diesem Zeitpunkt) gesehen hat, zeigt der Server an, dass der "Telnet"-Benutzer angemeldet ist. Wenn der Benutzer versucht, eine andere Verbindung herzustellen, die authentifiziert werden muss (z. B. von einem anderen PC), und wenn die maximale Anzahl der Sitzungen auf dem Server für diesen Benutzer auf "1" festgelegt ist, wird die Verbindung vom Server abgelehnt.

Der Benutzer geht geschäftlich auf dem Ziel-Host um und beendet ihn (verbringt dort 10 Minuten).

(pix) 302002: Teardown TCP connection 5 faddr 9.9.9.25/80 gaddr 9.9.9.10/128 1 laddr 171.68.118.100/1281 duration 0:00:00 bytes 1907 (cse) (server stop account) Sun Nov 8 16:41:17 1998 rtp-pinecone.rtp.cisco.com cse PIX 171.68.118.100 stop task_id=0x3 foreign_ip=9.9.9.25 local_ip=171.68.118.100 cmd=telnet elapsed_time=5 bytes_in=98 bytes_out=36

Unabhängig davon, ob uauth den Wert 0 (d. h., authentifizieren Sie sich jedes Mal) oder mehr (authentifizieren Sie sich ein Mal und nicht wieder während des auth-Zeitraums) hat, wird für jeden Standort, auf den zugegriffen wird, ein Accounting-Datensatz abgeschnitten.

Das HTTP funktioniert jedoch aufgrund der Art des Protokolls anders. Hier ein Beispiel:

Der Benutzer durchsucht den PIX von 171.68.118.100 bis 9.9.9.25.

(pix) 109001: Auth start for user '???' from 171.68.118.100/1281

to 9.9.9.25 /80 (pix) 109011: Authen Session Start: user 'cse', sid 5

(pix) 109005: Authentication succeeded for user 'cse'

from 171.68.118.100/12 81 to 9.9.9.25/80

(pix) 302001: Built TCP connection 5 for faddr 9.9.9.25/80 gaddr 9.9.9.10/12 81

laddr 171.68.118.100/1281 (cse)

(server start account) Sun Nov 8 16:35:34 1998 rtp-pinecone.rtp.cisco.com

cse PIX 171.68.118.100 start task_id=0x9 foreign_ip=9.9.9.25

local_ip=171.68.118.100 cmd=http

(pix) 302002: Teardown TCP connection 5 faddr 9.9.9.25/80 gaddr 9.9.9.10/128 1

laddr 171.68.118.100/1281 duration 0:00:00 bytes 1907 (cse)

(server stop account) Sun Nov 8 16:35.35 1998 rtp-pinecone.rtp.cisco .com

cse PIX 171.68.118.100 stop task_id=0x9 foreign_ip =9.9.9.25

local_ip=171.68.118.100 cmd=http elapsed_time=0

bytes_ in=1907 bytes_out=223

Der Benutzer liest eine heruntergeladene Webseite.

Notieren Sie sich die Uhrzeit. Dieser Download dauerte eine Sekunde (es gab weniger als eine Sekunde zwischen dem Start- und dem Stopp-Record). Ist der Benutzer noch bei der Website angemeldet und die Verbindung noch offen? Nein.

Funktioniert hier max-sessions oder eingeloggte User anzeigen? Nein, weil die Verbindungszeit in HTTP zu kurz ist. Die Zeit zwischen den Datensätzen "Built" und "Teardown" (dem Datensatz "start" und "stop") beträgt eine Sekunde. Es wird keinen "Start"-Datensatz ohne "Stopp"-Datensatz geben, da die Datensätze praktisch zum gleichen Zeitpunkt auftreten. Es wird immer noch für jede Transaktion ein "Start"- und ein "Stopp"-Datensatz an den Server gesendet, unabhängig davon, ob uauth für 0 oder etwas Größeres festgelegt ist. Die "max-sessions" und die "view log-in"-Benutzer funktionieren aufgrund der HTTP-Verbindungen jedoch nicht.

Verwenden des Befehls Except

Wenn wir in unserem Netzwerk entscheiden, dass ein ausgehender Benutzer (171.68.118.100) nicht authentifiziert werden muss, können wir dies tun:

aaa authentication any outbound 171.68.118.0 255.255.255.0 9.9.9.11 255.255.255.255 tacacs+ aaa authentication except outbound 171.68.118.100 255.255.255.255 9.9.9.11 255.255.255.255 tacacs+

Authentifizierung gegenüber dem PIX

Im vorherigen Abschnitt wurde die Authentifizierung von Telnet- (und HTTP-, FTP-) Datenverkehr über das PIX-System angesprochen. Mit 4.2.2 können auch Telnet-Verbindungen zum PIX authentifiziert werden. Hier definieren wir die IPs von Geräten, die Telnet mit dem PIX verbinden können:

telnet 171.68.118.100 255.255.255.255

Geben Sie dann das Telnet-Passwort passwd ww ein.

Fügen Sie den neuen Befehl hinzu, um Benutzer zu authentifizieren, die dem PIX Telnetting hinzufügen:

aaa authentication telnet console tacacs+|radius

Wenn Benutzer von Telnet auf PIX zugreifen, werden sie zur Eingabe des Telnet-Kennworts aufgefordert ("ww"). Der PIX fordert auch den TACACS+- oder RADIUS-Benutzernamen und das Kennwort an.

Ändern der Eingabeaufforderung, die den Benutzern angezeigt wird

Wenn Sie den folgenden Befehl hinzufügen: auth-prompt YOU_ARE_AT_THE_PIX, sehen Benutzer, die den PIX durchlaufen, die folgende Sequenz:

YOU_ARE_AT_THE_PIX [at which point you enter the username] Password:[at which point you enter the password]

Bei Ankunft am Zielort werden die Aufforderungen "Username:" und "Password:" angezeigt. Diese Aufforderung wirkt sich nur auf Benutzer aus, die den PIX durchlaufen, nicht auf Benutzer, die den PIX durchlaufen.

Hinweis: Es sind keine Abrechnungsdatensätze für den Zugriff auf den PIX vorhanden.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

10-Dec-2001 |

Erstveröffentlichung |

Feedback

Feedback