Konfigurationsbeispiel für einen IPsec-Tunnel zwischen PIX 7.x und VPN 3000 Concentrator

Inhalt

Einführung

Dieses Dokument enthält eine Beispielkonfiguration zum Einrichten eines LAN-to-LAN IPsec-VPN-Tunnels zwischen einer PIX Firewall 7.x und einem Cisco VPN 3000-Konzentrator.

Unter Konfigurationsbeispiel für PIX/ASA 7.x Enhanced Spoke-to-Client VPN mit TACACS+-Authentifizierung erfahren Sie mehr über das Szenario, in dem der LAN-zu-LAN-Tunnel zwischen den PIXs auch einem VPN-Client den Zugriff auf die Spoke-PIX über den Hub-PIX ermöglicht.

Weitere Informationen zum Szenario, in dem der LAN-zu-LAN-Tunnel zwischen PIX/ASA 7.x-Sicherheits-Appliance zwischen einem IOS-Router und einem LAN-zu-LAN-IPsec-Tunnel zwischen dem PIX/ASA-Router und einem IOS-Router verläuft, finden Sie im Konfigurationsbeispiel für die PIX/ASA 7.x Security Appliance.

Voraussetzungen

Anforderungen

Stellen Sie sicher, dass Sie diese Anforderungen erfüllen, bevor Sie versuchen, diese Konfiguration durchzuführen:

-

Dieses Dokument erfordert ein grundlegendes Verständnis des IPsec-Protokolls. Weitere Informationen zu IPsec finden Sie unter Einführung in die IPsec-Verschlüsselung.

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf den folgenden Software- und Hardwareversionen:

-

Cisco Security Appliance der Serie PIX 500 mit Softwareversion 7.1(1)

-

Cisco VPN 3060 Concentrator mit Softwareversion 4.7.2(B)

Hinweis: PIX 506/506E unterstützt 7.x nicht.

Die Informationen in diesem Dokument wurden von den Geräten in einer bestimmten Laborumgebung erstellt. Alle in diesem Dokument verwendeten Geräte haben mit einer leeren (Standard-)Konfiguration begonnen. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die potenziellen Auswirkungen eines Befehls verstehen.

Informationen zur Konfiguration von PIX 6.x finden Sie unter Konfigurationsbeispiel für den LAN-to-LAN IPSec-Tunnel zwischen dem Cisco VPN 3000 Concentrator und der PIX-Firewall.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie in den Cisco Technical Tips Conventions (Technische Tipps zu Konventionen von Cisco).

Konfigurieren

In diesem Abschnitt erhalten Sie Informationen zum Konfigurieren der in diesem Dokument beschriebenen Funktionen.

Hinweis: Verwenden Sie das Command Lookup Tool (nur registrierte Kunden), um weitere Informationen zu den in diesem Abschnitt verwendeten Befehlen zu erhalten.

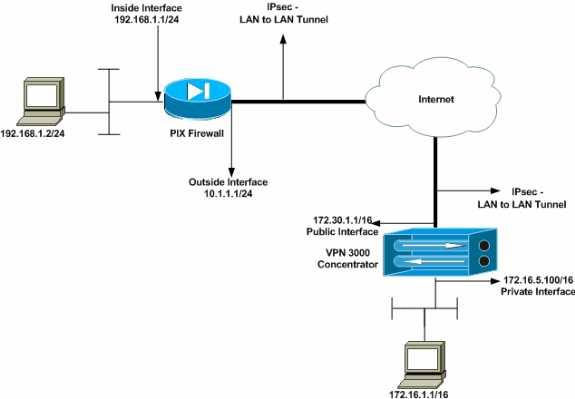

Netzwerkdiagramm

In diesem Dokument wird die folgende Netzwerkeinrichtung verwendet:

Konfigurieren des PIX

| PIX |

|---|

PIX7#show running-config : Saved : PIX Version 7.1(1) ! hostname PIX7 enable password 8Ry2YjIyt7RRXU24 encrypted names ! !--- Configures the outside interface of the PIX. !--- By default, the security level for the outside interface is 0. interface Ethernet0 nameif outside security-level 0 ip address 10.1.1.1 255.255.255.0 ! !--- Configures the inside interface of the PIX. !--- By default, the security level for the inside interface is 100. interface Ethernet1 nameif inside security-level 100 ip address 192.168.1.1 255.255.255.0 ! !--- Defines the IP addresses that should not be NATed. access-list nonat extended permit ip 192.168.1.0 255.255.255.0 172.16.0.0 255.255.0.0 access-list outside extended permit icmp any any !--- Defines the IP addresses that can communicate via the IPsec tunnel. access-list 101 extended permit ip 192.168.1.0 255.255.255.0 172.16.0.0 255.255.0.0 access-list OUT extended permit ip any any pager lines 24 mtu outside 1500 mtu inside 1500 no failover asdm image flash:/asdm-504.bin no asdm history enable arp timeout 14400 nat (inside) 0 access-list nonat access-group OUT in interface outside route outside 0.0.0.0 0.0.0.0 10.1.1.2 1 !--- Output is suppressed. !--- These are the IPsec parameters that are negotiated with the client. crypto ipsec transform-set my-set esp-aes-256 esp-sha-hmac crypto map mymap 20 match address 101 crypto map mymap 20 set peer 172.30.1.1 crypto map mymap 20 set transform-set my-set crypto map mymap interface outside !--- These are the Phase I parameters negotiated by the two peers. isakmp enable outside isakmp policy 10 authentication pre-share isakmp policy 10 encryption aes-256 isakmp policy 10 hash sha isakmp policy 10 group 2 isakmp policy 10 lifetime 86400 !--- A tunnel group consists of a set of records !--- that contain tunnel connection policies. The two attributes !--- are General and IPsec. Use the remote peer IP address as the !--- name of the Tunnel group. In this example 172.30.1.1 is the peer IP address. !--- Refer to Tunnel Group for more information. tunnel-group 172.30.1.1 type ipsec-l2l tunnel-group 172.30.1.1 ipsec-attributes pre-shared-key * !--- Output is suppressed. ! : end PIX7# |

Konfigurieren des VPN 3000-Konzentrators

VPN Concentrators sind in den Werkseinstellungen nicht vorprogrammiert und verfügen nicht über IP-Adressen. Sie müssen den Konsolenport verwenden, um die Erstkonfigurationen als menübasierte Befehlszeilenschnittstelle (CLI) zu konfigurieren. Informationen zur Konfiguration über die Konsole finden Sie unter Konfigurieren von VPN-Concentrators über die Konsole.

Nachdem Sie die IP-Adresse auf der (privaten) Ethernet-1-Schnittstelle konfiguriert haben, können Sie den Rest entweder über die CLI oder über die Browser-Schnittstelle konfigurieren. Die Browserschnittstelle unterstützt sowohl HTTP als auch HTTP über Secure Socket Layer (SSL).

Diese Parameter werden über die Konsole konfiguriert:

-

Uhrzeit/Datum: Die korrekte Uhrzeit und das richtige Datum sind sehr wichtig. Sie stellen sicher, dass Protokollierungs- und Abrechnungseinträge korrekt sind und dass das System ein gültiges Sicherheitszertifikat erstellen kann.

-

Ethernet 1 (private) Schnittstelle - Die IP-Adresse und -Maske (aus der Netzwerktopologie 172.16.5.100/16).

Der Zugriff auf den VPN Concentrator erfolgt nun über einen HTML-Browser aus dem internen Netzwerk. Weitere Informationen zur Konfiguration des VPN-Concentrators im CLI-Modus finden Sie unter Verwenden der Kommandozeilenschnittstelle für die schnelle Konfiguration.

Geben Sie die IP-Adresse der privaten Schnittstelle im Webbrowser ein, um die GUI-Schnittstelle zu aktivieren.

Klicken Sie auf das Symbol zum Speichern der Änderungen im Speicher. Der werksseitig voreingestellte Benutzername und das werkseitige Kennwort sind admin, wobei die Groß- und Kleinschreibung zu beachten ist.

-

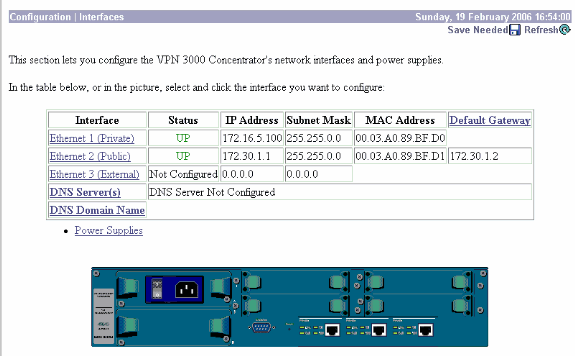

Starten Sie die Benutzeroberfläche, und wählen Sie Configuration > Interfaces (Konfiguration > Schnittstellen) aus, um die IP-Adresse für die öffentliche Schnittstelle und das Standard-Gateway zu konfigurieren.

-

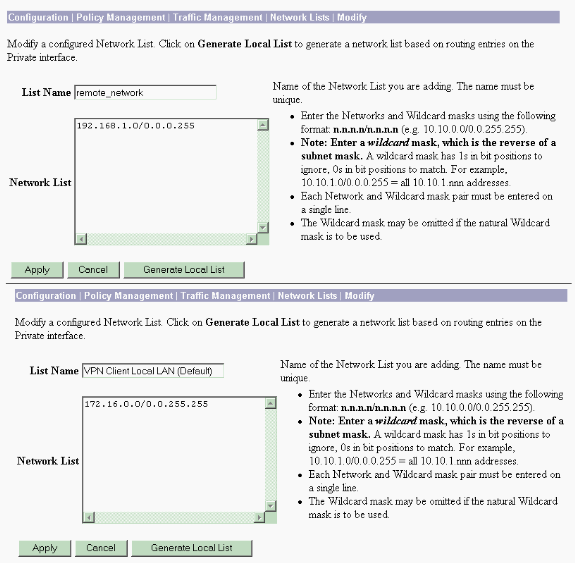

Wählen Sie Configuration > Policy Management > Traffic Management > Network Lists > Add or Modify (Konfiguration > Richtlinienmanagement > Datenverkehrsmanagement > Netzwerklisten > Hinzufügen oder Ändern, um die Netzwerklisten zu erstellen, die den zu verschlüsselnden Datenverkehr definieren.

Fügen Sie hier sowohl das lokale als auch das Remote-Netzwerk hinzu. Die IP-Adressen sollten denen in der Zugriffsliste entsprechen, die auf dem Remote-PIX konfiguriert wurde.

In diesem Beispiel sind die beiden Netzwerklisten remote_network und VPN Client Local LAN.

-

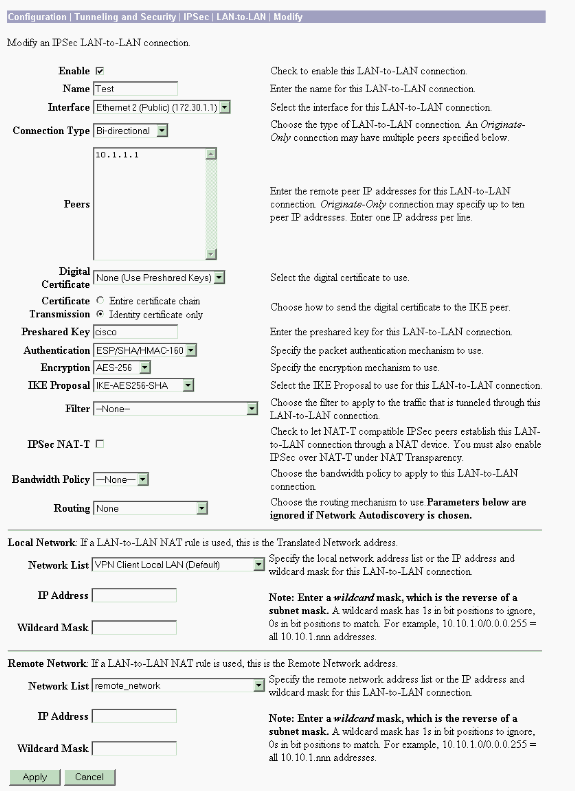

Wählen Sie Configuration > System > Tunneling Protocols > IPSec LAN-to-LAN > Add aus, um den IPsec LAN-to-LAN-Tunnel zu konfigurieren. Klicken Sie abschließend auf Apply.

Geben Sie die Peer-IP-Adresse, die in Schritt 2 erstellten Netzwerklisten, die IPsec- und ISAKMP-Parameter und den vorinstallierten Schlüssel ein.

In diesem Beispiel ist die Peer-IP-Adresse 10.1.1.1, die Netzwerklisten sind remote_network und VPN Client Local LAN, und Cisco ist der vorinstallierte Schlüssel.

-

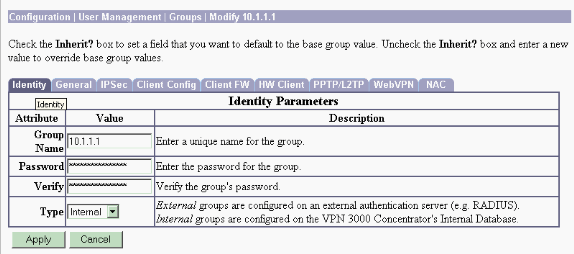

Wählen Sie Konfiguration > Benutzerverwaltung > Gruppen > Ändern Sie 10.1.1.1, um die automatisch generierten Gruppeninformationen anzuzeigen.

Hinweis: Ändern Sie diese Gruppeneinstellungen nicht.

Überprüfen

In diesem Abschnitt überprüfen Sie, ob Ihre Konfiguration ordnungsgemäß funktioniert.

PIX überprüfen

Das Output Interpreter Tool (nur registrierte Kunden) (OIT) unterstützt bestimmte show-Befehle. Verwenden Sie das OIT, um eine Analyse der Ausgabe des Befehls show anzuzeigen.

-

show isakmp sa: Zeigt alle aktuellen IKE-Sicherheitszuordnungen (SAs) in einem Peer an. Der Status MM_ACTIVE gibt an, dass der Hauptmodus zum Einrichten des IPsec-VPN-Tunnels verwendet wird.

In diesem Beispiel initiiert die PIX-Firewall die IPsec-Verbindung. Die Peer-IP-Adresse ist 172.30.1.1 und verwendet den Hauptmodus, um die Verbindung herzustellen.

PIX7#show isakmp sa Active SA: 1 Rekey SA: 0 (A tunnel will report 1 Active and 1 Rekey SA during rekey) Total IKE SA: 1 1 IKE Peer: 172.30.1.1 Type : L2L Role : initiator Rekey : no State : MM_ACTIVE -

show ipsec sa: Zeigt die von aktuellen SAs verwendeten Einstellungen an. Prüfen Sie, ob die Peer-IP-Adressen, die Netzwerke, auf die sowohl die lokalen als auch die Remote-Endgeräte zugreifen können, und das verwendete Transformationssatz verwendet werden. Es gibt zwei ESP-SAs, eine in jede Richtung.

PIX7#show ipsec sa interface: outside Crypto map tag: mymap, seq num: 20, local addr: 10.1.1.1 access-list 101 permit ip 192.168.1.0 255.255.255.0 172.16.0.0 255.255.0.0 local ident (addr/mask/prot/port): (192.168.1.0/255.255.255.0/0/0) remote ident (addr/mask/prot/port): (172.16.0.0/255.255.0.0/0/0) current_peer: 172.30.1.1 #pkts encaps: 4, #pkts encrypt: 4, #pkts digest: 4 #pkts decaps: 4, #pkts decrypt: 4, #pkts verify: 4 #pkts compressed: 0, #pkts decompressed: 0 #pkts not compressed: 4, #pkts comp failed: 0, #pkts decomp failed: 0 #send errors: 0, #recv errors: 0 local crypto endpt.: 10.1.1.1, remote crypto endpt.: 172.30.1.1 path mtu 1500, ipsec overhead 76, media mtu 1500 current outbound spi: 136580F6 inbound esp sas: spi: 0xF24F4675 (4065281653) transform: esp-aes-256 esp-sha-hmac in use settings ={L2L, Tunnel,} slot: 0, conn_id: 1, crypto-map: mymap sa timing: remaining key lifetime (kB/sec): (3824999/28747) IV size: 16 bytes replay detection support: Y outbound esp sas: spi: 0x136580F6 (325419254) transform: esp-aes-256 esp-sha-hmac in use settings ={L2L, Tunnel,} slot: 0, conn_id: 1, crypto-map: mymap sa timing: remaining key lifetime (kB/sec): (3824999/28745) IV size: 16 bytes replay detection support: YVerwenden Sie die Befehle clear ipsec sa und clear isakmp sa, um den Tunnel zurückzusetzen.

Überprüfen des VPN 3000-Konzentrators

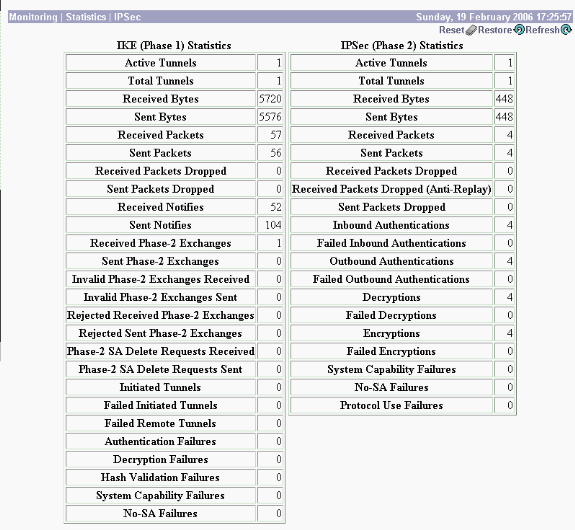

Wählen Sie Monitoring > Statistics > IPsec aus, um zu überprüfen, ob der Tunnel im VPN 3000 Concentrator verfügbar ist. Diese enthält die Statistiken für IKE- und IPsec-Parameter.

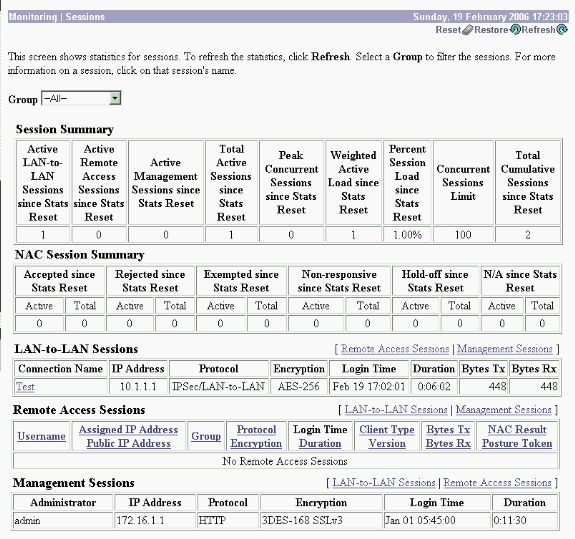

Sie können die Sitzung aktiv unter Überwachung > Sitzungen überwachen. Sie können den IPsec-Tunnel hier zurücksetzen.

Fehlerbehebung

Dieser Abschnitt enthält Informationen zur Fehlerbehebung in Ihrer Konfiguration.

Fehlerbehebung für PIX

Das Output Interpreter Tool (nur registrierte Kunden) (OIT) unterstützt bestimmte show-Befehle. Verwenden Sie das OIT, um eine Analyse der Ausgabe des Befehls show anzuzeigen.

Hinweis: Beachten Sie vor der Verwendung von Debug-Befehlen die Informationen zu Debug-Befehlen.

Die Debug-Befehle für PIX für VPN-Tunnel sind:

-

debug crypto isakmp - Debuggt ISAKMP SA-Verhandlungen.

-

debug crypto ipsec - Debuggt IPsec SA-Verhandlungen.

Fehlerbehebung beim VPN 300 Concentrator

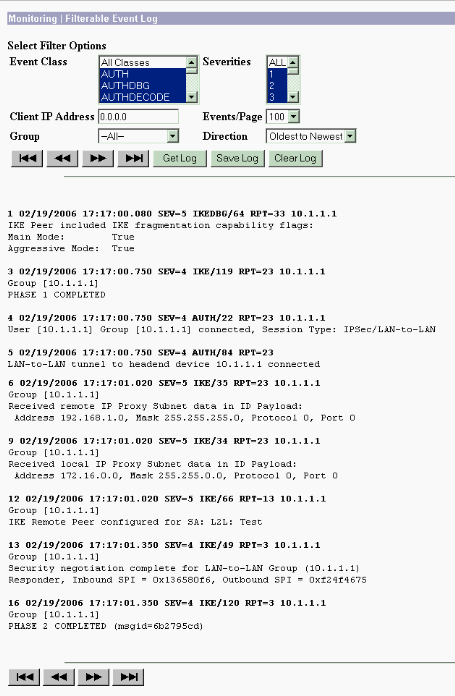

Ähnlich wie die Debugbefehle auf den Cisco Routern können Sie Ereignisklassen so konfigurieren, dass alle Alarme angezeigt werden. Wählen Sie Configuration > System > Events > Classes > Add aus, um die Protokollierung von Ereignisklassen zu aktivieren.

Wählen Sie Monitoring > Filterable Event Log (Überwachung > Filterbares Ereignisprotokoll), um die aktivierten Ereignisse zu überwachen.

PFS

Bei IPsec-Verhandlungen stellt Perfect Forward Secrecy (PFS) sicher, dass jeder neue kryptografische Schlüssel nicht mit einem vorherigen Schlüssel in Beziehung steht. Aktivieren oder deaktivieren Sie PFS auf beiden Tunnel-Peers, andernfalls wird der LAN-to-LAN (L2L)-IPsec-Tunnel nicht in PIX/ASA eingerichtet.

PFS ist standardmäßig deaktiviert. Um PFS zu aktivieren, verwenden Sie den Befehl pfs mit dem Schlüsselwort enable im Gruppenrichtlinienkonfigurationsmodus. Um PFS zu deaktivieren, geben Sie das disable-Schlüsselwort ein.

hostname(config-group-policy)#pfs {enable | disable}

Um das PFS-Attribut aus der aktuellen Konfiguration zu entfernen, geben Sie die no-Form dieses Befehls ein. Eine Gruppenrichtlinie kann einen Wert für PFS von einer anderen Gruppenrichtlinie erben. Geben Sie die no-Form dieses Befehls ein, um zu verhindern, dass ein Wert geerbt wird.

hostname(config-group-policy)#no pfs

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

16-Oct-2008 |

Erstveröffentlichung |

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback