PIX/ASA 7.x: SSH/Telnet an der inneren und äußeren Schnittstelle - Konfigurationsbeispiel

Inhalt

Einleitung

Dieses Dokument enthält eine Beispielkonfiguration für Secure Shell (SSH) auf den internen und externen Schnittstellen der Cisco Security Appliance der Version 7.x und höher. Bei der Remote-Konfiguration der Security Appliance über die Befehlszeile wird Telnet oder SSH verwendet. Da Telnet-Kommunikation unverschlüsselt und inklusive Kennwörtern versendet wird, wird SSH dringend empfohlen. SSH-Datenverkehr wird in einem Tunnel verschlüsselt und schützt dadurch Kennwörter und andere Konfigurationsbefehle vor Abfangen.

Die Sicherheits-Appliance ermöglicht SSH-Verbindungen zur Sicherheits-Appliance zu Verwaltungszwecken. Die Sicherheits-Appliance ermöglicht maximal fünf gleichzeitige SSH-Verbindungen für jeden Sicherheitskontext, sofern verfügbar, und global maximal 100 Verbindungen für alle Kontexte zusammen.

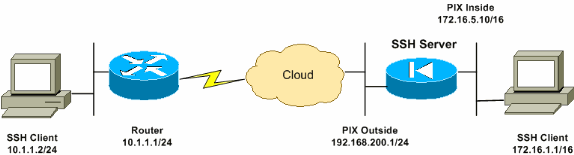

In diesem Konfigurationsbeispiel wird die PIX Security Appliance als SSH-Server angesehen. Der Datenverkehr von SSH-Clients (10.1.1.2/24 und 172.16.1.1/16) zum SSH-Server wird verschlüsselt. Die Sicherheits-Appliance unterstützt die SSH-Remote-Shell-Funktion der SSH-Versionen 1 und 2 sowie DES- und 3DES-Verschlüsselungsstandards. Die SSH-Versionen 1 und 2 sind unterschiedlich und nicht interoperabel.

Voraussetzungen

Anforderungen

Es gibt keine spezifischen Anforderungen für dieses Dokument.

Verwendete Komponenten

Die in diesem Dokument enthaltenen Informationen basieren auf der Cisco PIX Firewall-Software, Version 7.1 und 8.0.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Hinweis: SSHv2 wird in PIX/ASA 7.x und höheren Versionen unterstützt und in früheren Versionen als 7.x nicht.

Verwandte Produkte

Diese Konfiguration kann auch mit Cisco Security Appliances der Serie ASA 5500 mit der Softwareversion 7.x oder höher verwendet werden.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Konfigurieren

In diesem Abschnitt erfahren Sie, wie Sie die in diesem Dokument beschriebenen Funktionen konfigurieren können.

Hinweis: Jeder Konfigurationsschritt enthält die erforderlichen Informationen zur Verwendung der Befehlszeile oder des Adaptive Security Device Manager (ASDM).

Hinweis: Verwenden Sie das Command Lookup Tool, also das Tool für die Suche nach Befehlen (nur registrierte Kunden), um weitere Informationen zu den in diesem Abschnitt verwendeten Befehlen zu erhalten.

Netzwerkdiagramm

In diesem Dokument wird die folgende Netzwerkeinrichtung verwendet:

SSH-Konfigurationen

In diesem Dokument werden folgende Konfigurationen verwendet:

SSH-Zugriff auf die Sicherheits-Appliance

Gehen Sie wie folgt vor, um den SSH-Zugriff auf die Sicherheits-Appliance zu konfigurieren:

-

Für SSH-Sitzungen sind zur Authentifizierung immer ein Benutzername und ein Kennwort erforderlich. Es gibt zwei Möglichkeiten, diese Anforderung zu erfüllen.

Konfigurieren Sie einen Benutzernamen und ein Kennwort, und verwenden Sie AAA:

Syntax :

pix(config)#username username password password pix(config)#aaa authentication {telnet | ssh | http | serial} console {LOCAL | server_group [LOCAL]}

Hinweis: Wenn Sie eine TACACS+- oder RADIUS-Servergruppe für die Authentifizierung verwenden, können Sie die Sicherheits-Appliance so konfigurieren, dass sie die lokale Datenbank als Fallback-Methode verwendet, wenn der AAA-Server nicht verfügbar ist. Geben Sie den Namen der Servergruppe und dann LOCAL an (bei LOCAL wird die Groß-/Kleinschreibung unterschieden). Es wird empfohlen, in der lokalen Datenbank denselben Benutzernamen und dasselbe Kennwort wie auf dem AAA-Server zu verwenden, da die Eingabeaufforderung der Sicherheits-Appliance keine Angabe darüber enthält, welche Methode verwendet wird.

Hinweis: Beispiel:

pix(config)#aaa authentication ssh console TACACS+ LOCAL

Hinweis: Alternativ können Sie die lokale Datenbank ohne Fallback als Hauptauthentifizierungsmethode verwenden. Geben Sie dazu LOCAL alone (LOKAL) ein.

Beispiel:

pix(config)#aaa authentication ssh console LOCAL

ODER

Verwenden Sie den Standardbenutzernamen pix und das Telnet-Standardkennwort cisco. Sie können das Telnet-Kennwort mit folgendem Befehl ändern:

pix(config)#passwd passwordHinweis: In dieser Situation kann auch der Befehl password verwendet werden. Beide Befehle führen das Gleiche aus.

-

Generieren Sie ein RSA-Schlüsselpaar für die PIX-Firewall, das für SSH erforderlich ist:

pix(config)#crypto key generate rsa modulus modulus_sizeHinweis: Der Wert für modulus_size (in Bits) kann 512, 768, 1024 oder 2048 sein. Je größer der von Ihnen angegebene Schlüssel-Modul-Wert ist, desto länger dauert die Generierung des RSA-Schlüsselpaars. Der Wert 1024 wird empfohlen.

Hinweis: Der Befehl zum Generieren eines RSA-Schlüsselpaars unterscheidet sich bei PIX-Softwareversionen vor 7.x. In früheren Versionen muss ein Domänenname festgelegt werden, bevor Sie Schlüssel erstellen können.

Hinweis: Im Multiple-Context-Modus müssen Sie die RSA-Schlüssel für jeden Kontext generieren. Außerdem werden Kryptografiebefehle im Systemkontextmodus nicht unterstützt.

-

Geben Sie die Hosts an, die eine Verbindung mit der Sicherheits-Appliance herstellen dürfen.

Mit diesem Befehl werden die Quelladresse, die Netzmaske und die Schnittstelle der Hosts angegeben, die eine Verbindung mit SSH herstellen dürfen. Sie kann für mehrere Hosts, Netzwerke oder Schnittstellen mehrfach eingegeben werden. In diesem Beispiel sind ein Host innerhalb und ein Host außerhalb des Netzwerks zulässig.

pix(config)#ssh 172.16.1.1 255.255.255.255 inside pix(config)#ssh 10.1.1.2 255.255.255.255 outside

-

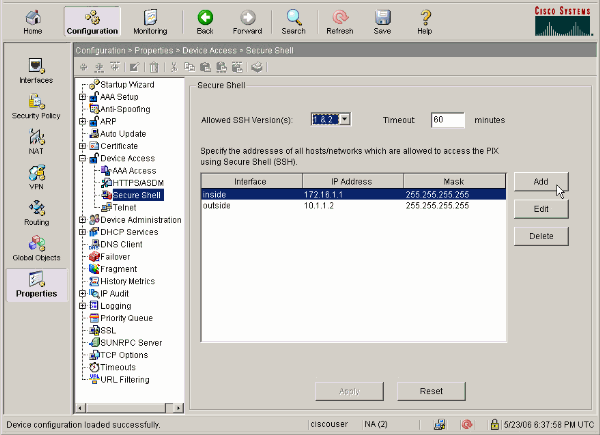

Optional: Standardmäßig lässt die Sicherheits-Appliance SSH-Version 1 und Version 2 zu. Geben Sie den folgenden Befehl ein, um Verbindungen auf eine bestimmte Version zu beschränken:

pix(config)# ssh versionHinweis: Die Versionsnummer kann 1 oder 2 sein.

-

Optional: Standardmäßig werden SSH-Sitzungen nach fünf Minuten Inaktivität geschlossen. Diese Zeitüberschreitung kann auf eine Dauer zwischen 1 und 60 Minuten konfiguriert werden.

pix(config)#ssh timeout minutes

Verwenden eines SSH-Clients

Geben Sie beim Öffnen der SSH-Sitzung den Benutzernamen und das Anmeldekennwort der Security Appliance der Serie PIX 500 an. Wenn Sie eine SSH-Sitzung starten, wird in der Konsole der Sicherheitsappliance ein Punkt (.) angezeigt, bevor die Eingabeaufforderung zur SSH-Benutzerauthentifizierung angezeigt wird:

hostname(config)# .

Die Anzeige des Punkts hat keinen Einfluss auf die Funktionalität von SSH. Der Punkt wird in der Konsole angezeigt, wenn ein Serverschlüssel generiert wird oder eine Nachricht mit privaten Schlüsseln während des SSH-Schlüsselaustauschs entschlüsselt wird, bevor die Benutzerauthentifizierung erfolgt. Diese Aufgaben können bis zu zwei Minuten oder länger dauern. Der Punkt ist eine Statusanzeige, die bestätigt, dass die Sicherheits-Appliance ausgelastet ist und nicht hängen geblieben ist.

Die SSH-Versionen 1.x und 2 sind völlig unterschiedliche Protokolle und nicht kompatibel. Einen kompatiblen Client herunterladen. Weitere Informationen finden Sie im Abschnitt "Holen Sie sich einen SSH-Client" unter Erweiterte Konfigurationen.

PIX-Konfiguration

In diesem Dokument wird diese Konfiguration verwendet:

| PIX-Konfiguration |

|---|

PIX Version 7.1(1) ! hostname pix enable password 8Ry2YjIyt7RRXU24 encrypted names ! interface Ethernet0 nameif outside security-level 0 ip address 192.168.200.1 255.255.255.0 ! interface Ethernet1 nameif inside security-level 100 ip address 172.16.5.10 255.255.0.0 ! passwd 2KFQnbNIdI.2KYOU encrypted ftp mode passive pager lines 24 mtu outside 1500 mtu inside 1500 no failover icmp permit any outside no asdm history enable arp timeout 14400 route outside 10.1.1.0 255.255.255.0 192.168.200.1 1 timeout xlate 3:00:00 timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 timeout mgcp-pat 0:05:00 sip 0:30:00 sip_media 0:02:00 timeout uauth 0:05:00 absolute !--- AAA for the SSH configuration username ciscouser password 3USUcOPFUiMCO4Jk encrypted aaa authentication ssh console LOCAL http server enable http 172.16.0.0 255.255.0.0 inside no snmp-server location no snmp-server contact snmp-server enable traps snmp authentication linkup linkdown coldstar telnet timeout 5 !--- Enter this command for each address or subnet !--- to identify the IP addresses from which !--- the security appliance accepts connections. !--- The security appliance accepts SSH connections from all interfaces. ssh 10.1.1.2 255.255.255.255 outside !--- Allows the users on the host 172.161.1.1 !--- to access the security appliance !--- on the inside interface. ssh 172.16.1.1 255.255.255.255 inside !--- Sets the duration from 1 to 60 minutes !--- (default 5 minutes) that the SSH session can be idle, !--- before the security appliance disconnects the session. ssh timeout 60 console timeout 0 ! class-map inspection_default match default-inspection-traffic ! ! policy-map global_policy class inspection_default inspect dns maximum-length 512 inspect ftp inspect h323 h225 inspect h323 ras inspect netbios inspect rsh inspect rtsp inspect skinny inspect esmtp inspect sqlnet inspect sunrpc inspect tftp inspect sip inspect xdmcp ! service-policy global_policy global Cryptochecksum:a6b05fd04f9fbd0a39f1ca7328de91f7 : end |

Hinweis: Um über SSH auf die Verwaltungsschnittstelle von ASA/PIX zuzugreifen, geben Sie den folgenden Befehl ein: ssh 172.16.16.160 255.255.255.255 Management

Konfiguration mit ASDM 5.x

Gehen Sie wie folgt vor, um das Gerät mithilfe von ASDM für SSH zu konfigurieren:

-

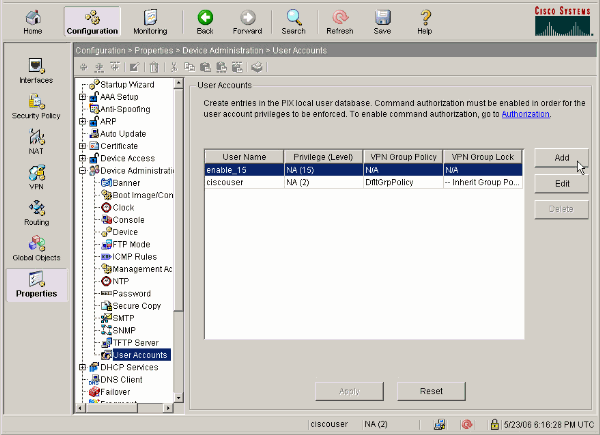

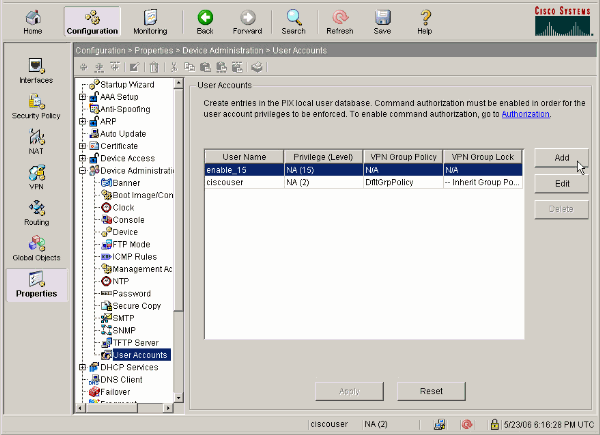

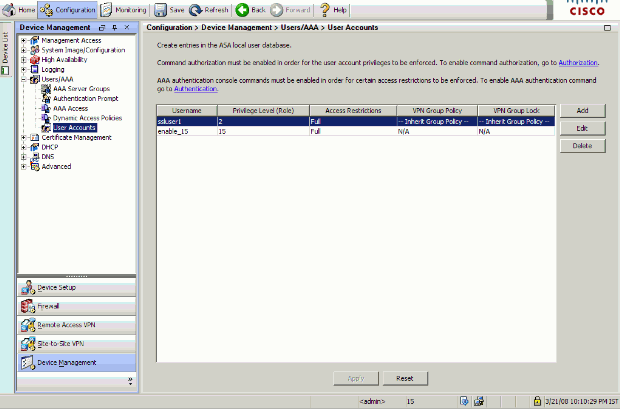

Wählen Sie Configuration > Properties > Device Administration > User Accounts (Konfiguration > Eigenschaften > Geräteverwaltung > Benutzerkonten), um einen Benutzer mit ASDM hinzuzufügen.

-

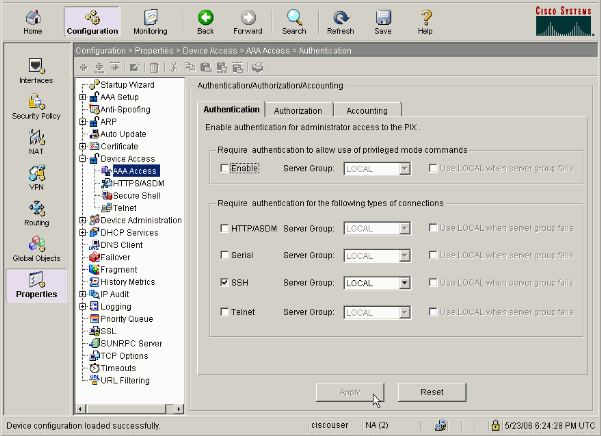

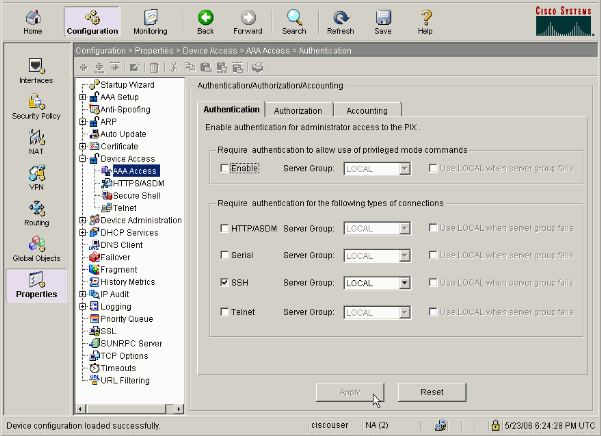

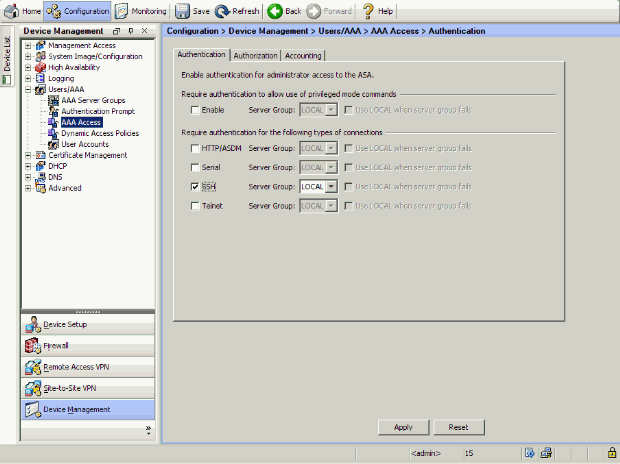

Wählen Sie Configuration > Properties > Device Access > AAA Access > Authentication, um die AAA-Authentifizierung für SSH mit ASDM einzurichten.

-

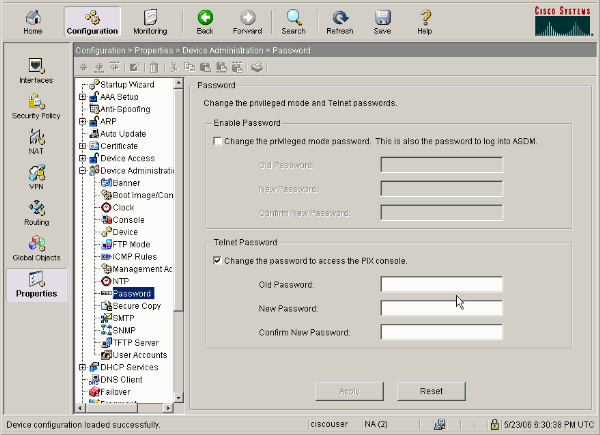

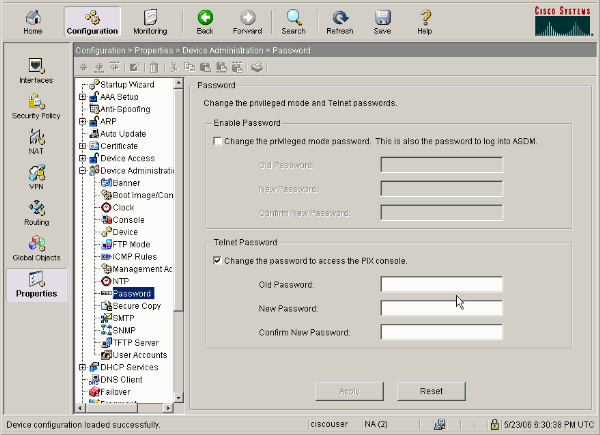

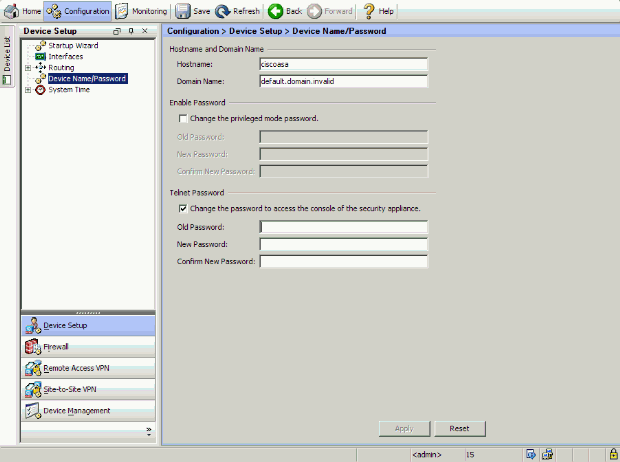

Wählen Sie Configuration > Properties > Device Administration > Password (Konfiguration > Eigenschaften > Geräteverwaltung > Kennwort), um das Telnet-Kennwort mit ASDM zu ändern.

-

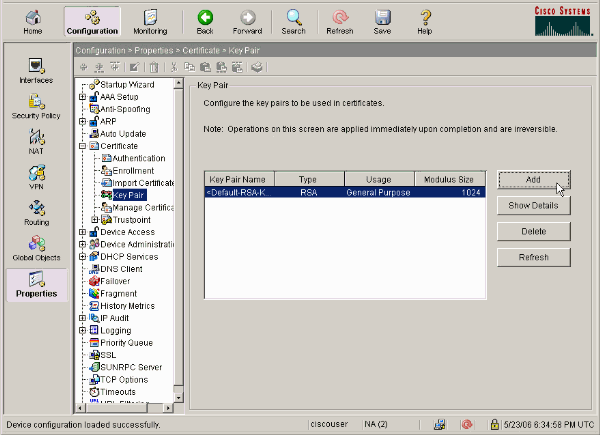

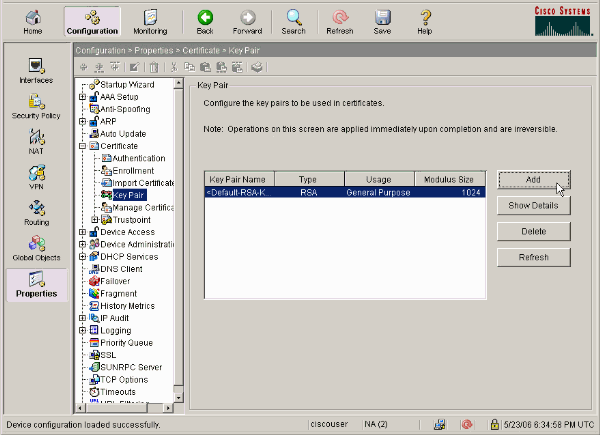

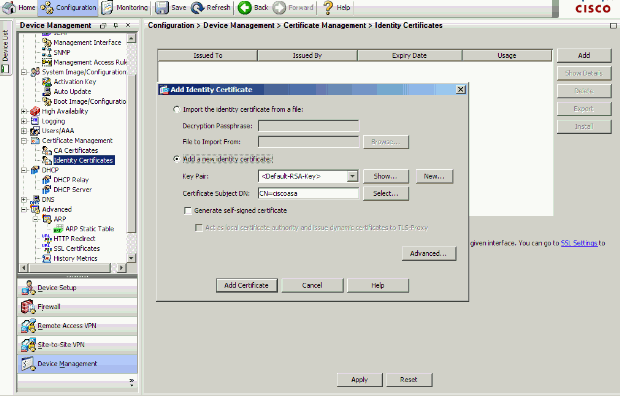

Wählen Sie Configuration > Properties > Certificate > Key Pair aus, klicken Sie auf Add (Hinzufügen), und verwenden Sie die angezeigten Standardoptionen, um die gleichen RSA-Schlüssel mit ASDM zu generieren.

-

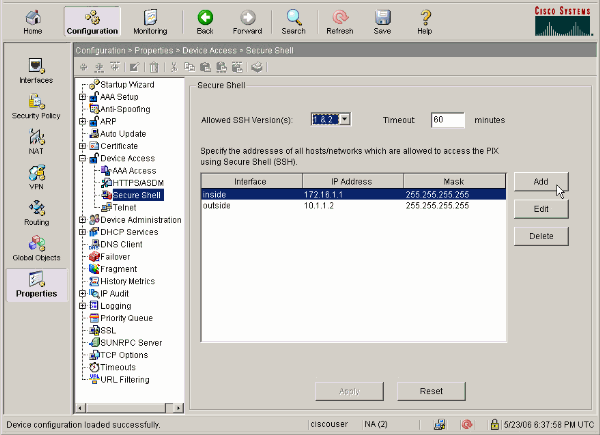

Wählen Sie Configuration > Properties > Device Access > Secure Shell aus, um ASDM zur Angabe der Hosts zu verwenden, die eine Verbindung mit SSH herstellen dürfen, und um die Version und die Timeout-Optionen anzugeben.

-

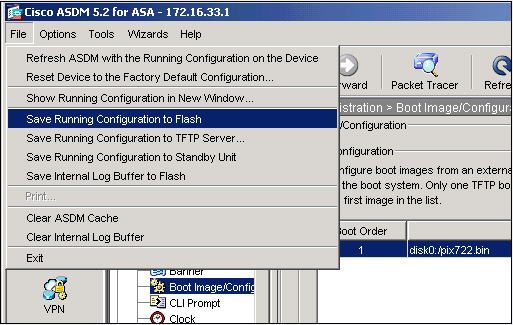

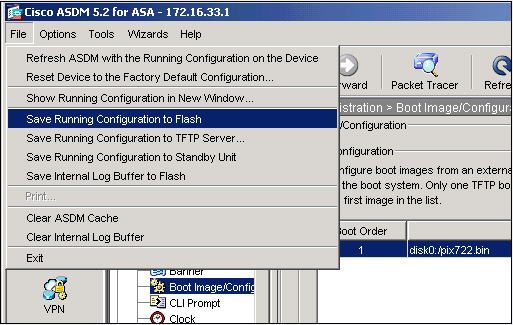

Klicken Sie auf Datei > Aktuelle Konfiguration in Flash speichern, um die Konfiguration zu speichern.

Konfiguration mit ASDM 6.x

Führen Sie diese Schritte aus:

-

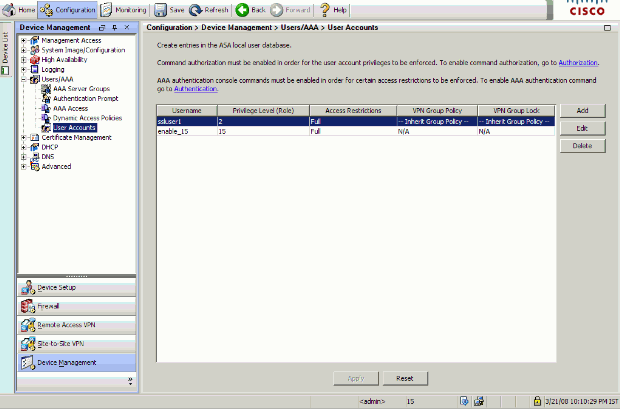

Wählen Sie Configuration > Device Management > Users/AAA > User Accounts, um einen Benutzer mit ASDM hinzuzufügen.

-

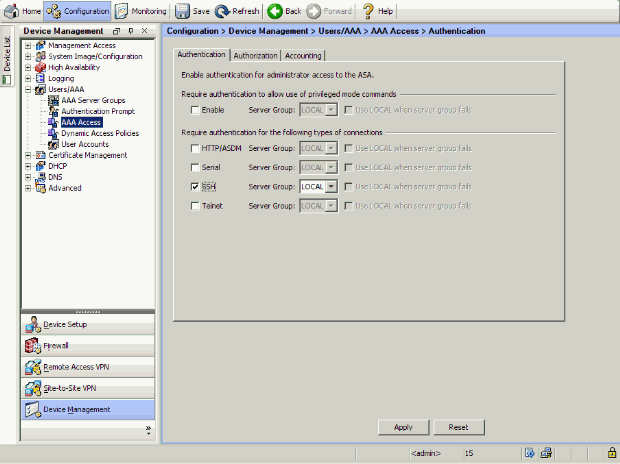

Wählen Sie Configuration > Device Management > Users/AAA > AAA Access > Authentication, um die AAA-Authentifizierung für SSH mit ASDM einzurichten.

-

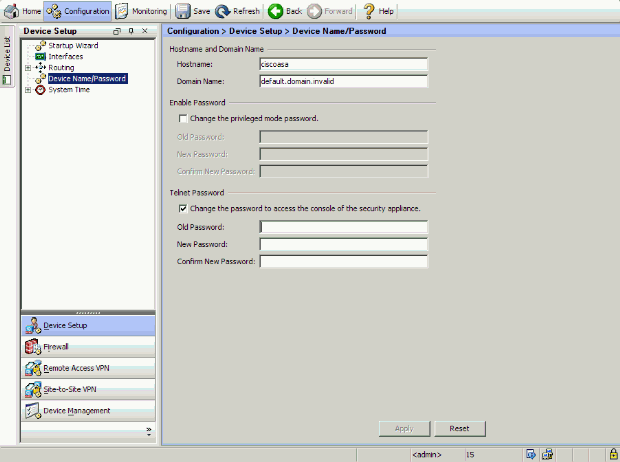

Wählen Sie Configuration > Device Setup > Device Name/Password (Konfiguration > Geräteeinrichtung > Gerätename/-kennwort), um das Telnet-Kennwort für ASDM zu ändern.

-

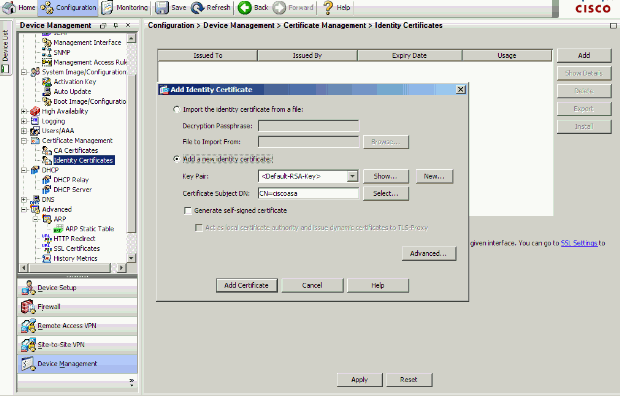

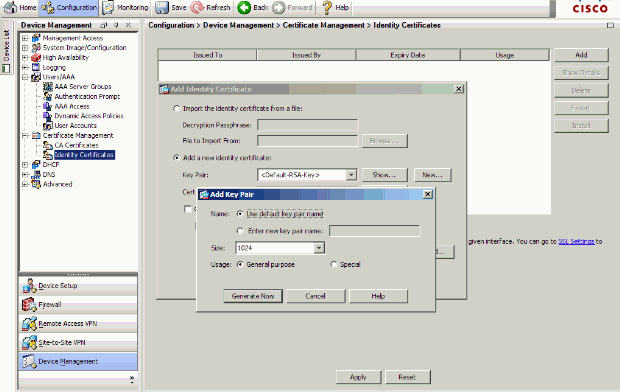

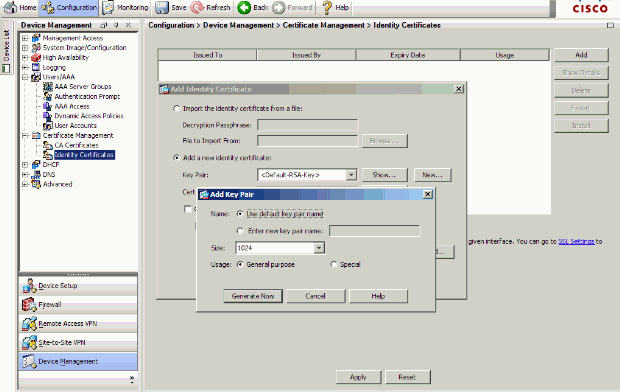

Wählen Sie Configuration > Device Management > Certificate Management > Identity Certificates, klicken Sie auf Add, und verwenden Sie die angezeigten Standardoptionen, um die gleichen RSA-Schlüssel mit ASDM zu generieren.

-

Klicken Sie unter Ein neues Identitätszertifikat hinzufügen auf Neu, um ein Standardschlüsselpaar hinzuzufügen, falls dieses nicht vorhanden ist. Klicken Sie dann auf Jetzt generieren.

-

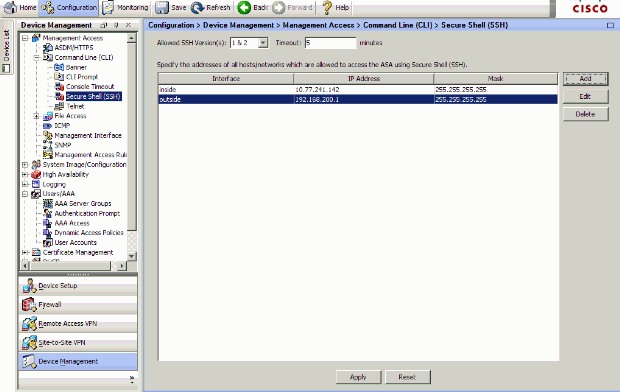

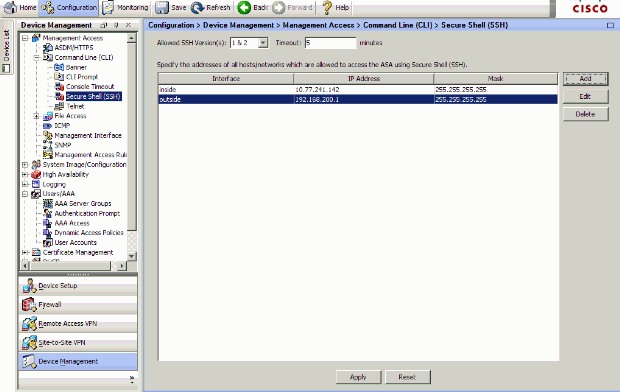

Wählen Sie Configuration > Device Management > Management Access > Command Line (CLI) > Secure Shell (SSH) aus, um ASDM zum Angeben von Hosts zu verwenden, die eine Verbindung mit SSH herstellen dürfen, und um die Version und die Timeout-Optionen anzugeben.

-

Klicken Sie oben im Fenster auf Speichern, um die Konfiguration zu speichern.

-

Wenn Sie aufgefordert werden, die Konfiguration im Flash-Speicher zu speichern, wählen Sie Apply (Anwenden), um die Konfiguration zu speichern.

Telnet-Konfiguration

Um der Konsole einen Telnet-Zugriff hinzuzufügen und die Leerlaufzeitüberschreitung festzulegen, geben Sie den Befehl telnet im globalen Konfigurationsmodus ein. Standardmäßig werden Telnet-Sitzungen, die fünf Minuten lang inaktiv bleiben, von der Sicherheits-Appliance geschlossen. Um den Telnet-Zugriff von einer zuvor festgelegten IP-Adresse zu entfernen, verwenden Sie die Form no (kein) dieses Befehls.

telnet {{hostname | IP_address mask interface_name} | {IPv6_address interface_name} | {timeout number}}

no telnet {{hostname | IP_address mask interface_name} | {IPv6_address interface_name} | {timeout number}}

Mit dem Befehl telnet können Sie festlegen, welche Hosts mit Telnet auf die Konsole der Sicherheitslösung zugreifen können.

Hinweis: Sie können Telnet für die Sicherheits-Appliance auf allen Schnittstellen aktivieren. Die Sicherheits-Appliance erzwingt jedoch, dass der gesamte Telnet-Datenverkehr an die externe Schnittstelle durch IPsec geschützt wird. Um eine Telnet-Sitzung mit der externen Schnittstelle zu aktivieren, konfigurieren Sie IPsec auf der externen Schnittstelle so, dass IP-Datenverkehr einbezogen wird, der von der Sicherheits-Appliance generiert wird, und aktivieren Sie Telnet auf der externen Schnittstelle.

Hinweis: Wenn eine Schnittstelle die Sicherheitsstufe 0 oder niedriger als jede andere Schnittstelle hat, lässt PIX/ASA Telnet generell nicht zu.

Hinweis: Es wird nicht empfohlen, über eine Telnet-Sitzung auf die Security Appliance zuzugreifen. Die Anmeldeinformationen für die Authentifizierung, z. B. das Kennwort, werden als Klartext gesendet. Die Telnet-Server- und Client-Kommunikation erfolgt nur im Klartext. Cisco empfiehlt die Verwendung von SSH für eine sicherere Datenkommunikation.

Wenn Sie eine IP-Adresse eingeben, müssen Sie auch eine Netzmaske eingeben. Es gibt keine Standard-Netzmaske. Verwenden Sie nicht die Subnetzmaske des internen Netzwerks. Die Netzmaske ist nur eine Bitmaske für die IP-Adresse. Um den Zugriff auf eine einzelne IP-Adresse zu beschränken, verwenden Sie 255 in jedem Oktett, z. B. 255.255.255.255.

Wenn IPsec ausgeführt wird, können Sie einen unsicheren Schnittstellennamen angeben, bei dem es sich in der Regel um die externe Schnittstelle handelt. Sie können mindestens den Befehl crypto map konfigurieren, um mit dem Befehl telnet einen Schnittstellennamen anzugeben.

Geben Sie den Befehl password ein, um ein Kennwort für den Telnet-Zugriff auf die Konsole festzulegen. Der Standardwert ist cisco. Geben Sie den Befehl who (Benutzer) ein, um anzuzeigen, welche IP-Adressen derzeit auf die Konsole der Sicherheitsappliance zugreifen. Führen Sie den Befehl kill aus, um eine aktive Telnet-Konsolensitzung zu beenden.

Um eine Telnet-Sitzung mit der internen Schnittstelle zu aktivieren, gehen Sie die folgenden Beispiele durch:

Beispiel 1

In diesem Beispiel erhält nur der Host 10.1.1.1 über Telnet Zugriff auf die Konsole der Security Appliance:

pix(config)#telnet 10.1.1.1 255.255.255.255 inside

Beispiel 2

In diesem Beispiel erhält nur das Netzwerk 10.0.0.0/8 über Telnet Zugriff auf die Konsole der Sicherheits-Appliance:

pix(config)#telnet 10.0.0.0 255.0.0.0 inside

Beispiel 3

In diesem Beispiel erhalten alle Netzwerke über Telnet Zugriff auf die Konsole der Sicherheits-Appliance:

pix(config)#telnet 0.0.0.0 0.0.0.0 inside

Wenn Sie den Befehl aaa mit dem Schlüsselwort console verwenden, muss der Zugriff auf die Telnet-Konsole über einen Authentifizierungsserver authentifiziert werden.

Hinweis: Wenn Sie den Befehl aaa so konfiguriert haben, dass eine Authentifizierung für den Telnet-Konsolenzugriff der Security Appliance erforderlich ist und die Konsolenanmeldeanforderung eine Zeitüberschreitung aufweist, können Sie über die serielle Konsole auf die Security Appliance zugreifen. Geben Sie dazu den Benutzernamen der Security Appliance und das Kennwort ein, das mit dem Befehl enable password festgelegt wird.

Führen Sie den Befehl telnet timeout aus, um die maximale Zeit festzulegen, die eine Telnet-Konsolensitzung inaktiv sein kann, bevor sie von der Sicherheits-Appliance abgemeldet wird. Sie können den Befehl no telnet nicht mit dem Befehl telnet timeout verwenden.

Dieses Beispiel zeigt, wie Sie die maximale Dauer der Inaktivität einer Sitzung ändern:

hostname(config)#telnet timeout 10 hostname(config)#show running-config telnet timeout telnet timeout 10 minutes

SSH-/Telnet-Unterstützung im ACS 4.x

Wenn Sie die RADIUS-Funktionen betrachten, können Sie den RADIUS für die SSH-Funktion verwenden.

Wenn versucht wird, über Telnet, SSH, HTTP oder eine serielle Konsolenverbindung auf die Sicherheits-Appliance zuzugreifen, und der Datenverkehr mit einer Authentifizierungsanweisung übereinstimmt, fordert die Sicherheits-Appliance einen Benutzernamen und ein Kennwort an. Anschließend werden diese Anmeldeinformationen an den RADIUS (ACS)-Server gesendet, und der CLI-Zugriff wird je nach Antwort vom Server gewährt oder verweigert.

Weitere Informationen finden Sie im Abschnitt AAA-Server und Unterstützung für lokale Datenbanken unter Konfigurieren von AAA-Servern und der lokalen Datenbank.

Zum Beispiel benötigt Ihre ASA Security Appliance 7.0 eine IP-Adresse, von der aus die Security Appliance Verbindungen annimmt, z. B.:

hostname(config)#ssh source_IP_address mask source_interface

Weitere Informationen finden Sie im Abschnitt Zulassen des SSH-Zugriffs unter Konfigurieren von AAA-Servern und der lokalen Datenbank.

Weitere Informationen zur Konfiguration des SSH/Telnet-Zugriffs auf PIX mit ACS-Authentifizierung finden Sie unter PIX/ASA : Cut-through Proxy for Network Access using TACACS+ and RADIUS Server Configuration Example (Konfigurationsbeispiel für TACACS+ und RADIUS-Server).

Überprüfung

Verwenden Sie diesen Abschnitt, um zu überprüfen, ob Ihre Konfiguration ordnungsgemäß funktioniert.

Das Output Interpreter-Tool (OIT) (nur registrierte Kunden) unterstützt bestimmte show-Befehle. Verwenden Sie das OIT, um eine Analyse der Ausgabe des Befehls show anzuzeigen.

SSH debuggen

Führen Sie den Befehl debug ssh aus, um SSH-Debugging zu aktivieren.

pix(config)#debug ssh SSH debugging on

Diese Ausgabe zeigt, dass die Authentifizierungsanforderung von Host 10.1.1.2 (außerhalb von PIX) an "pix" erfolgreich ist:

pix# Device ssh opened successfully. SSH0: SSH client: IP = '10.1.1.2' interface # = 1 SSH: host key initialised SSH0: starting SSH control process SSH0: Exchanging versions - SSH-1.99-Cisco-1.25 SSH0: send SSH message: outdata is NULL server version string:SSH-1.99-Cisco-1.25SSH0: receive SSH message: 83 (83) SSH0: client version is - SSH-1.99-3.2.0 SSH Secure Shell for Windows client version string:SSH-1.99-3.2.0 SSH Secure Shell for WindowsSSH0: begin ser ver key generation SSH0: complete server key generation, elapsed time = 1760 ms SSH2 0: SSH2_MSG_KEXINIT sent SSH2 0: SSH2_MSG_KEXINIT received SSH2: kex: client->server aes128-cbc hmac-md5 none SSH2: kex: server->client aes128-cbc hmac-md5 none SSH2 0: expecting SSH2_MSG_KEXDH_INIT SSH2 0: SSH2_MSG_KEXDH_INIT received SSH2 0: signature length 143 SSH2: kex_derive_keys complete SSH2 0: newkeys: mode 1 SSH2 0: SSH2_MSG_NEWKEYS sent SSH2 0: waiting for SSH2_MSG_NEWKEYS SSH2 0: newkeys: mode 0 SSH2 0: SSH2_MSG_NEWKEYS receivedSSH(pix): user authen method is 'no AAA', aaa server group ID = 0 SSH(pix): user authen method is 'no AAA', aaa server group ID = 0 SSH2 0: authentication successful for pix !--- Authentication for the PIX was successful. SSH2 0: channel open request SSH2 0: pty-req request SSH2 0: requested tty: vt100, height 25, width 80 SSH2 0: shell request SSH2 0: shell message received

Wenn ein Benutzer einen falschen Benutzernamen angibt, z. B. "pix1" statt "pix", lehnt die PIX-Firewall die Authentifizierung ab. Diese Debug-Ausgabe zeigt die fehlgeschlagene Authentifizierung an:

pix# Device ssh opened successfully. SSH0: SSH client: IP = '10.1.1.2' interface # = 1 SSH: host key initialised SSH0: starting SSH control process SSH0: Exchanging versions - SSH-1.99-Cisco-1.25 SSH0: send SSH message: outdata is NULL server version string:SSH-1.99-Cisco-1.25SSH0: receive SSH message: 83 (83) SSH0: client version is - SSH-1.99-3.2.0 SSH Secure Shell for Windows client version string:SSH-1.99-3.2.0 SSH Secure Shell for WindowsSSH0: begin server key generation SSH0: complete server key generation, elapsed time = 1960 ms SSH2 0: SSH2_MSG_KEXINIT sent SSH2 0: SSH2_MSG_KEXINIT received SSH2: kex: client->server aes128-cbc hmac-md5 none SSH2: kex: server->client aes128-cbc hmac-md5 none SSH2 0: expecting SSH2_MSG_KEXDH_INIT SSH2 0: SSH2_MSG_KEXDH_INIT received SSH2 0: signature length 143 SSH2: kex_derive_keys complete SSH2 0: newkeys: mode 1 SSH2 0: SSH2_MSG_NEWKEYS sent SSH2 0: waiting for SSH2_MSG_NEWKEYS SSH2 0: newkeys: mode 0 SSH2 0: SSH2_MSG_NEWKEYS receivedSSH(pix1): user authen method is 'no AAA', aaa server group ID = 0 SSH(pix1): user authen method is 'no AAA', aaa server group ID = 0 SSH2 0: authentication failed for pix1 !--- Authentication for pix1 was not successful due to the wrong username.

Wenn der Benutzer das falsche Kennwort eingibt, zeigt Ihnen diese Debug-Ausgabe die fehlgeschlagene Authentifizierung an.

pix#

Device ssh opened successfully.

SSH0: SSH client: IP = '10.1.1.2' interface # = 1

SSH: host key initialised

SSH0: starting SSH control process

SSH0: Exchanging versions - SSH-1.99-Cisco-1.25

SSH0: send SSH message: outdata is NULL server version string:

SSH-1.99-Cisco-1.25SSH0: receive SSH message: 83 (83)

SSH0: client version is - SSH-1.99-3.2.0 SSH Secure Shell for

Windows client version string:SSH-1.99-3.2.0

SSH Secure Shell for WindowsSSH0: begin server key generation

SSH0: complete server key generation, elapsed time = 1920 ms

SSH2 0: SSH2_MSG_KEXINIT sent

SSH2 0: SSH2_MSG_KEXINIT received

SSH2: kex: client->server aes128-cbc hmac-md5 none

SSH2: kex: server->client aes128-cbc hmac-md5 none

SSH2 0: expecting SSH2_MSG_KEXDH_INIT

SSH2 0: SSH2_MSG_KEXDH_INIT received

SSH2 0: signature length 143

SSH2: kex_derive_keys complete

SSH2 0: newkeys: mode 1

SSH2 0: SSH2_MSG_NEWKEYS sent

SSH2 0: waiting for SSH2_MSG_NEWKEYS

SSH2 0: newkeys: mode 0

SSH2 0: SSH2_MSG_NEWKEYS receivedSSH(pix): user authen method

is 'no AAA', aaa server group ID = 0

SSH(pix): user authen method is 'no AAA', aaa server group ID = 0

SSH2 0: authentication failed for pixSSH(pix): user authen method

is 'no AAA', aaa server group ID = 0

SSH2 0: authentication failed for pix

!--- Authentication for PIX was not successful due to the wrong password.

Aktive SSH-Sitzungen anzeigen

Führen Sie diesen Befehl aus, um die Anzahl der verbundenen SSH-Sitzungen und den Verbindungsstatus zum PIX zu überprüfen:

pix#show ssh session

SID Client IP Version Mode Encryption Hmac State Username

0 10.1.1.2 1.99 IN aes128-cbc md5 SessionStarted pix

OUT aes128-cbc md5 SessionStarted pix

Wählen Sie Monitoring > Properties > Device Access > Secure Shell Sessions, um die Sitzungen mit ASDM anzuzeigen.

Öffentlichen RSA-Schlüssel anzeigen

Führen Sie diesen Befehl aus, um den öffentlichen Teil der RSA-Schlüssel auf der Sicherheits-Appliance anzuzeigen:

pix#show crypto key mypubkey rsa Key pair was generated at: 19:36:28 UTC May 19 2006 Key name: <Default-RSA-Key> Usage: General Purpose Key Modulus Size (bits): 1024 Key Data: 30819f30 0d06092a 864886f7 0d010101 05000381 8d003081 89028181 00c172f4 95f66c34 2c2ced37 aa3442d8 12158c93 131480dd 967985ab 1d7b92d9 5290f695 8e9b5b0d d88c0439 6169184c d8fb951c 19023347 d6b3f939 99ac2814 950f4422 69b67328 f64916b1 82e15341 07590da2 390fbefd 38758888 7319196c de61aef1 165c4bab 03d081d5 ddaf15cc c9ddb204 c2b451e0 f19ce0f3 485b1d69 8b020301 0001

Wählen Sie Configuration > Properties > Certificate > Key Pair aus, und klicken Sie auf Show Details (Details anzeigen), um RSA-Schlüssel mit ASDM anzuzeigen.

Fehlerbehebung

In diesem Abschnitt finden Sie Informationen zur Behebung von Fehlern in Ihrer Konfiguration.

Entfernen der RSA-Schlüssel aus dem PIX

In bestimmten Situationen, z. B. wenn Sie die PIX-Software aktualisieren oder die SSH-Version im PIX ändern, müssen Sie möglicherweise RSA-Schlüssel entfernen und neu erstellen. Führen Sie diesen Befehl aus, um das RSA-Schlüsselpaar aus dem PIX zu entfernen:

pix(config)#crypto key zeroize rsa

Wählen Sie Configuration > Properties > Certificate > Key Pair aus, und klicken Sie auf Delete (Löschen), um RSA-Schlüssel mit ASDM zu entfernen.

SSH-Verbindung fehlgeschlagen

Fehlermeldung auf PIX/ASA:

%PIX|ASA-3-315004: Fail to establish SSH session because RSA host key retrieval failed.

Die entsprechende Fehlermeldung auf dem SSH-Client-Computer:

Selected cipher type

not supported by server.

Um dieses Problem zu beheben, entfernen Sie die RSA-Schlüssel, und erstellen Sie sie neu. Führen Sie diesen Befehl aus, um das RSA-Schlüsselpaar von der ASA zu entfernen:

ASA(config)#crypto key zeroize rsa

Führen Sie diesen Befehl aus, um den neuen Schlüssel zu generieren:

ASA(config)# crypto key generate rsa modulus 1024

Kein Zugriff auf ASA mit SSH möglich

Fehlermeldung:

ssh_exchange_identification: read: Connection reset by peer

Gehen Sie folgendermaßen vor, um dieses Problem zu beheben:

-

Laden Sie entweder die ASA neu, oder entfernen Sie alle SSH-bezogenen Konfigurationen und RSA-Schlüssel.

-

Neukonfiguration der SSH-Befehle und Neugenerierung der RSA-Schlüssel

Kein Zugriff auf sekundäre ASA mit SSH möglich

Befindet sich die ASA im Failover-Modus, ist es nicht möglich, über den VPN-Tunnel eine SSH-Verbindung zur Standby-ASA herzustellen. Der Grund hierfür ist, dass der Antwortverkehr für das SSH die externe Schnittstelle der Standby-ASA nutzt.

Zugehörige Informationen

- Cisco Security Appliances der PIX 500-Serie

- Cisco Adaptive Security Appliances der Serie ASA 5500

- Cisco PIX Firewall-Software

- Cisco Secure PIX Firewall - Befehlsreferenzen

- Konfigurieren von SSH-Verbindungen - Cisco Router und Cisco Concentrators

- Requests for Comments (RFCs)

- Technischer Support und Dokumentation für Cisco Systeme

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

10-Mar-2006 |

Erstveröffentlichung |

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback