Einleitung

Dieses Dokument beschreibt die Konfiguration der externen OKTA SSO-Authentifizierung für die Anmeldung beim Cisco Secure Email Encryption Service (Registered Envelope).

Voraussetzungen

Administratorzugriff auf den Cisco Secure Email Encryption Service (registrierter Umschlag)

Administratorzugriff auf OKTA.

Selbstsignierte oder CA-signierte (optional) X.509 SSL-Zertifikate im PKCS #12- oder PEM-Format (von OKTA bereitgestellt).

Hintergrundinformationen

- Der Cisco Secure Email Encryption Service (Registered Envelope) ermöglicht die SSO-Anmeldung für Endbenutzer, die SAML verwenden.

- OKTA ist ein Identitätsmanager, der Authentifizierungs- und Autorisierungsdienste für Ihre Anwendungen bereitstellt.

- Der Cisco Secure Email Encryption Service (Registered Envelope) kann als Anwendung festgelegt werden, die zur Authentifizierung und Autorisierung mit OKTA verbunden ist.

- SAML ist ein XML-basiertes, offenes Standarddatenformat, mit dem Administratoren nach der Anmeldung bei einer dieser Anwendungen nahtlos auf einen definierten Satz von Anwendungen zugreifen können.

- Weitere Informationen zu SAML finden Sie unter: Allgemeine Informationen zu SAML

Anforderungen

- Administratorkonto für den Cisco Secure Email Encryption Service (registrierter Umschlag)

- OKTA-Administratorkonto.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle in diesem Dokument verwendeten Geräte begannen mit einer gelöschten (Standard-)Konfiguration. Wenn das Netzwerk aktiv ist, stellen Sie sicher, dass Sie die potenziellen Auswirkungen eines Befehls verstehen.

Konfigurieren

Unter Okta.

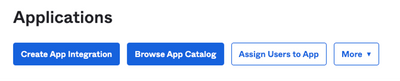

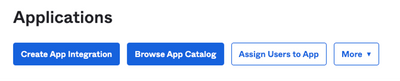

1. Navigieren Sie zum Anwendungsportal, und wählen Sie Create App Integration, wie in der Abbildung dargestellt:

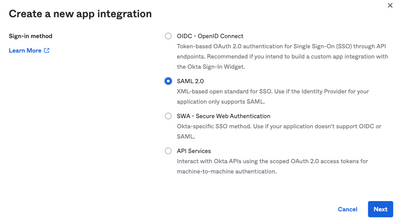

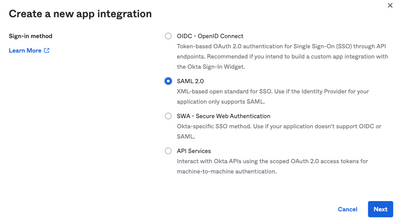

2. Wählen SAML 2.0 als Anwendungstyp, wie in der Abbildung dargestellt:

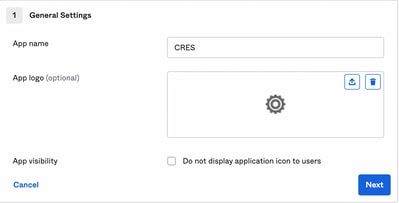

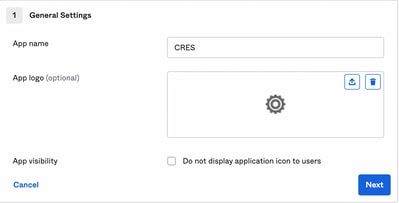

3. Geben Sie den App-Namen ein. CRES und wählen Next, wie in der Abbildung dargestellt:

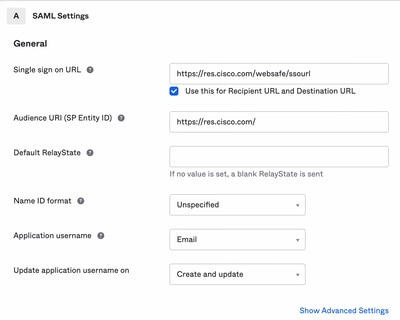

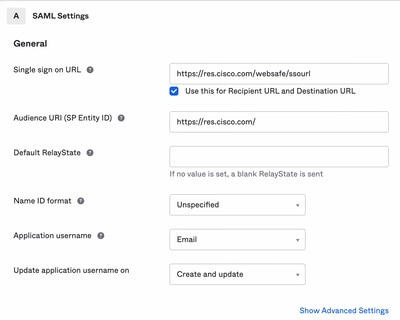

4. Unter dem SAML settings, füllen Sie die Lücken aus, wie in der Abbildung dargestellt:

- URL für die einmalige Anmeldung: Dies ist der Assertion Consumer Service, der über den Cisco Secure Email Encryption Service bereitgestellt wird.

- Zielgruppen-URI (SP Entity ID): Dies ist die vom Cisco Secure Email Encryption Service erhaltene Entitäts-ID.

- Format der Namens-ID: Beibehalten des Namens "Nicht angegeben".

- Application username (Anwendungsbenutzername): Eine E-Mail, die den Benutzer auffordert, seine E-Mail-Adresse bei der Authentifizierung einzugeben.

- Aktualisieren Sie den Benutzernamen der Anwendung auf: Erstellen und Aktualisieren.

Blättern Sie nach unten zu Group Attibute Statements (optional), wie in der Abbildung dargestellt:

Geben Sie die nächste Attributanweisung ein:

-Name: group

- Namensformat: Unspecified

- Filter: Equals und OKTA

Auswählen Next .

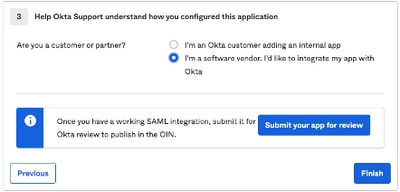

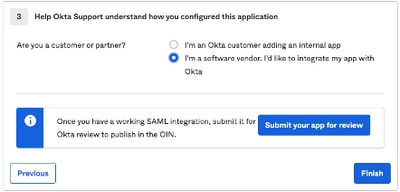

5. Wenn Sie aufgefordert werden, Help Okta to understand how you configured this application, geben Sie bitte den zutreffenden Grund für die aktuelle Umgebung ein, wie in der Abbildung dargestellt:

Auswählen Finish um mit dem nächsten Schritt fortzufahren.

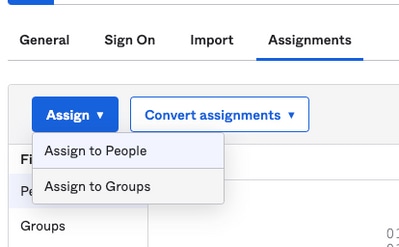

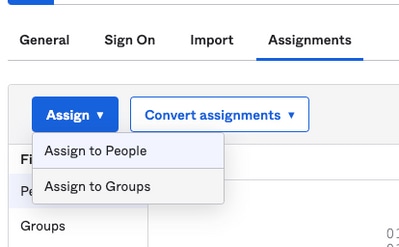

6. Wählen Sie Assignments und anschließend Assign > Assign to Groups, wie in der Abbildung dargestellt:

7. Wählen Sie die OKTA-Gruppe, d. h. die Gruppe mit den autorisierten Benutzern, um auf die Umgebung zuzugreifen.

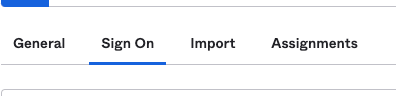

8. Wählen Sie Sign On, wie in der Abbildung dargestellt:

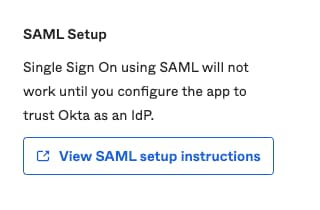

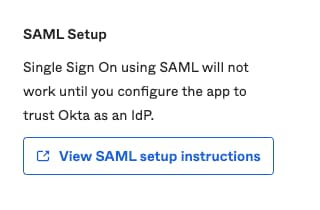

9. Blättern Sie nach unten, und wählen Sie rechts die View SAML setup instructions Option, wie im Bild gezeigt:

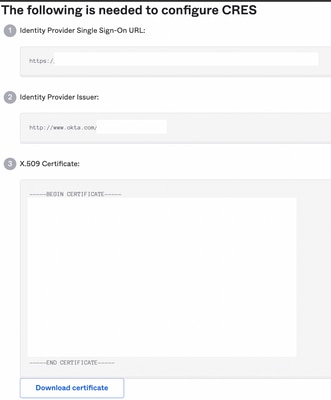

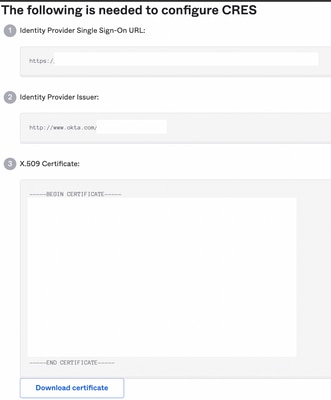

10. Speichern Sie auf einem Notizblock die nächsten Informationen, die notwendig sind, um in die Cisco Secure Email Encryption Service Portal, wie im Bild gezeigt:

- URL für einmalige Anmeldung des Identitätsanbieters

- Aussteller des Identitätsanbieters

- X.509-Zertifikat

11. Nachdem Sie die OKTA-Konfiguration abgeschlossen haben, können Sie zum Cisco Secure Email Encryption Service zurückkehren.

Im Rahmen des Cisco Secure Email Encryption Service (registrierter Umschlag):

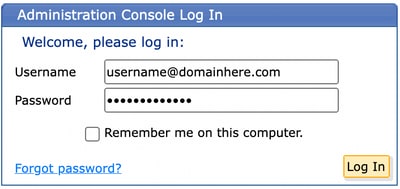

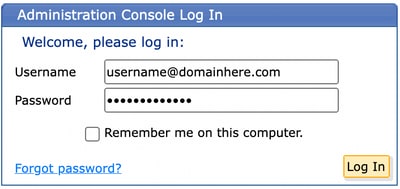

1. Melden Sie sich als Administrator bei Ihrem Unternehmensportal an. Der Link lautet: CRES-Verwaltungsportal, wie in der Abbildung dargestellt:

2. Auf dem Accounts Wählen Sie auf der Registerkarte Manage Accounts Registerkarte, wie in der Abbildung dargestellt:

3. Klicken Sie auf eine Kontonummer, und wählen Sie Details Registerkarte, wie in der Abbildung dargestellt:

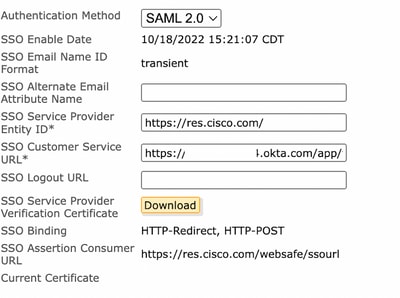

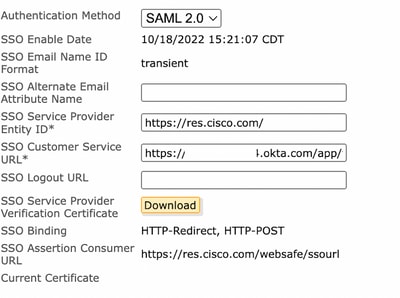

4. Blättern Sie nach unten zu Authentication Method und wählen SAML 2.0, wie in der Abbildung dargestellt:

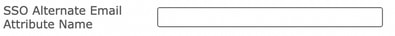

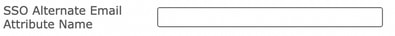

5. Für die SSO Alternate Email Attribute, lassen Sie es leer, wie im Bild gezeigt:

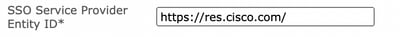

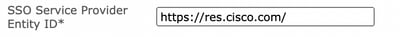

6. Für die SSO Service Provider Entity ID*, geben https://res.cisco.com/ , wie in der Abbildung dargestellt:

7. Für die SSO Customer Service URL*, geben Sie Identity Provider Single Sign-On URL bereitgestellt von Okta, wie im Bild zu sehen:

8. Für die SSO Logout URL, lassen Sie es leer, wie im Bild gezeigt:

9. Für die SSO Identity Provider Verification Certificate, laden Sie das von OKTA bereitgestellte X.509 Zertifikat hoch.

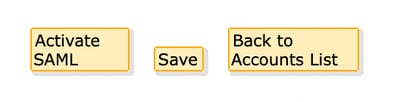

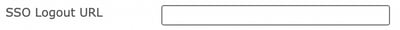

10. Wählen Sie Save um die Einstellungen zu speichern, wie im Bild gezeigt:

11. Wählen Sie Activate SAML So starten Sie den SAML-Authentifizierungsprozess und erzwingen die SSO-Authentifizierung, wie im Bild gezeigt:

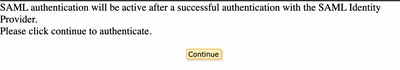

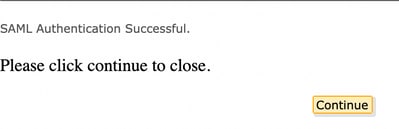

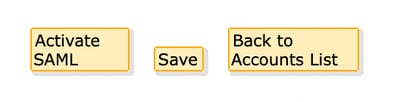

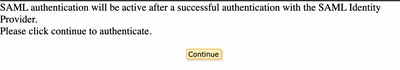

12. Es wird ein neues Fenster geöffnet, in dem Sie darüber informiert werden, dass die SAML-Authentifizierung nach der erfolgreichen Authentifizierung beim SAML Identity Provider aktiviert wird. Auswählen Continue, wie in der Abbildung dargestellt:

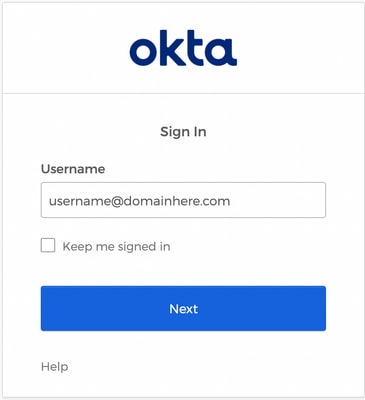

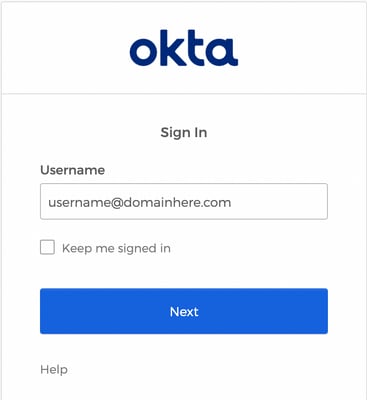

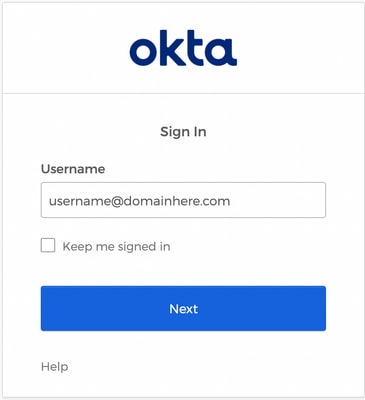

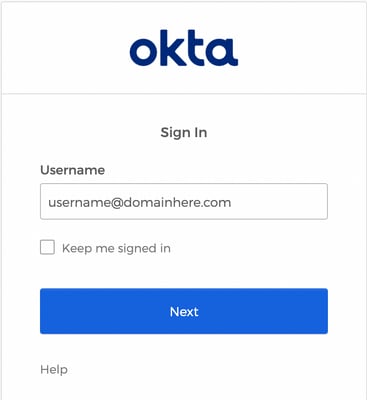

13. Ein neues Fenster wird geöffnet, in dem Sie sich mit OKTA-Anmeldedaten authentifizieren können. Geben Sie Username und wählen Next, wie in der Abbildung dargestellt:

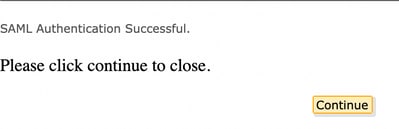

14. Wenn der Authentifizierungsprozess erfolgreich verläuft, SAML Authentication Successful wird angezeigt. Auswählen Continue um dieses Fenster zu schließen, wie in der Abbildung dargestellt:

15. Bestätigen Sie die SSO Enable Date wird auf das Datum und die Uhrzeit festgelegt, an dem bzw. zu der die SAML-Authentifizierung erfolgreich war, wie im Bild gezeigt:

Die SAML-Konfiguration ist abgeschlossen. Derzeit werden Benutzer, die der CRES-Organisation angehören, zur Verwendung ihrer OKTA-Anmeldeinformationen umgeleitet, wenn sie ihre E-Mail-Adresse eingeben.

Überprüfung

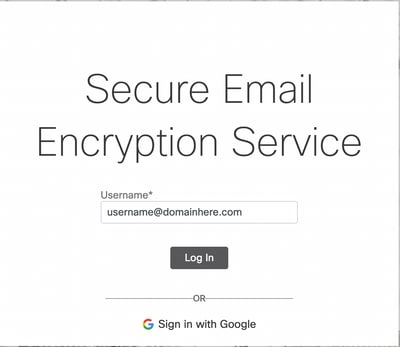

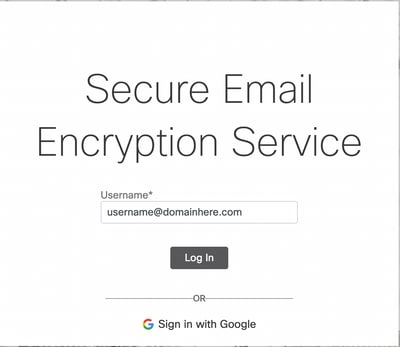

1. Navigieren Sie zum Secure Email Encryption Service-Portal. Geben Sie die bei CRES registrierte E-Mail-Adresse ein, wie im Bild dargestellt:

2. Es wird ein neues Fenster geöffnet, in dem Sie mit der OKTA-Authentifizierung fortfahren können. Melden Sie sich mit den OKTA-Anmeldeinformationen an, wie im Bild gezeigt:

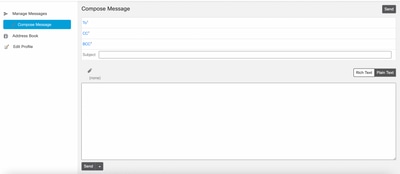

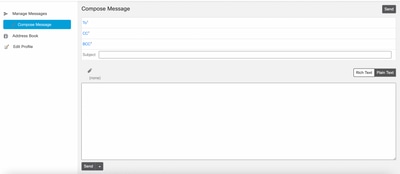

3. Wenn die Authentifizierung erfolgreich ist, öffnet der sichere E-Mail-Verschlüsselungsdienst die Compose Message Fenster, wie in der Abbildung dargestellt:

Endbenutzer können jetzt auf das Secure Email Encryption Service-Portal zugreifen, um sichere E-Mails zu verfassen oder neue Umschläge mit OKTA-Anmeldeinformationen zu öffnen.

Zugehörige Informationen

Administratorleitfaden für Cisco Secure Email Encryption Service 6.2

Cisco Secure Gateway - Benutzerhandbücher

OKTA-Unterstützung

Feedback

Feedback