Konfigurieren von sicherem Zugriff mit der Sophos XG-Firewall

Download-Optionen

-

ePub (6.3 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird beschrieben, wie Sie sicheren Zugriff mit der Sophos XG-Firewall konfigurieren.

Voraussetzungen

- Konfiguration der Benutzerbereitstellung

- Konfiguration der ZTNA SSO-Authentifizierung

- Konfigurieren des sicheren Remotezugriff-VPN

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Sophos XG-Firewall

- Sicherer Zugriff

- Cisco Secure Client - VPN

- Cisco Secure Client - ZTNA

- Clientless-ZTNA

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf:

- Sophos XG-Firewall

- Sicherer Zugriff

- Cisco Secure Client - VPN

- Cisco Secure Client - ZTNA

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Sicherer Zugriff - Sophos

Sicherer Zugriff - Sophos

Cisco hat Secure Access entwickelt, um den Schutz und die Bereitstellung des Zugriffs auf private Anwendungen vor Ort und Cloud-basiert zu gewährleisten. Außerdem wird die Verbindung vom Netzwerk zum Internet gesichert. Dies wird durch die Implementierung mehrerer Sicherheitsmethoden und -ebenen erreicht, die alle darauf abzielen, die Informationen beim Zugriff über die Cloud zu erhalten.

Konfigurieren

Konfigurieren des Tunnels für sicheren Zugriff

Navigieren Sie zum Admin-Bereich von Secure Access.

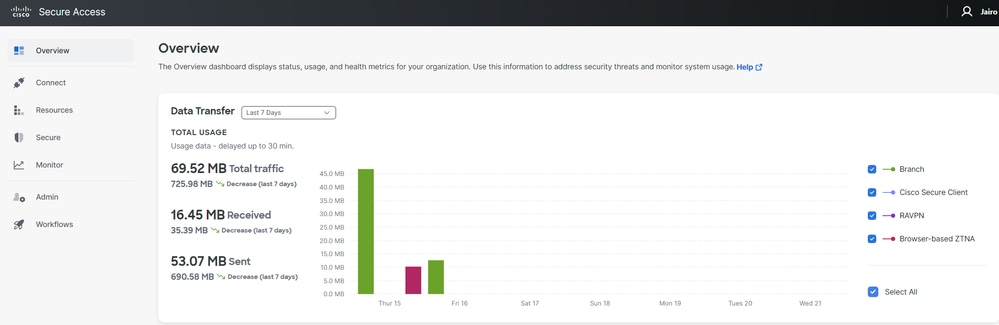

Sicherer Zugriff - Hauptseite

Sicherer Zugriff - Hauptseite

- Klicken Sie

Connect > Network Connections.

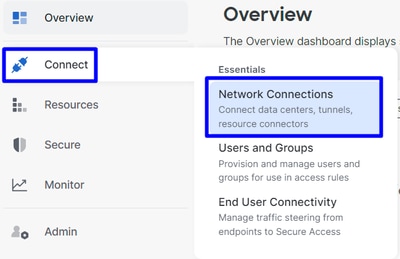

Sicherer Zugriff - Netzwerkverbindungen

Sicherer Zugriff - Netzwerkverbindungen

- Klicken Sie unter

Network Tunnel Groups auf+ Add.

Sicherer Zugriff - Netzwerk-Tunnelgruppen

Sicherer Zugriff - Netzwerk-Tunnelgruppen

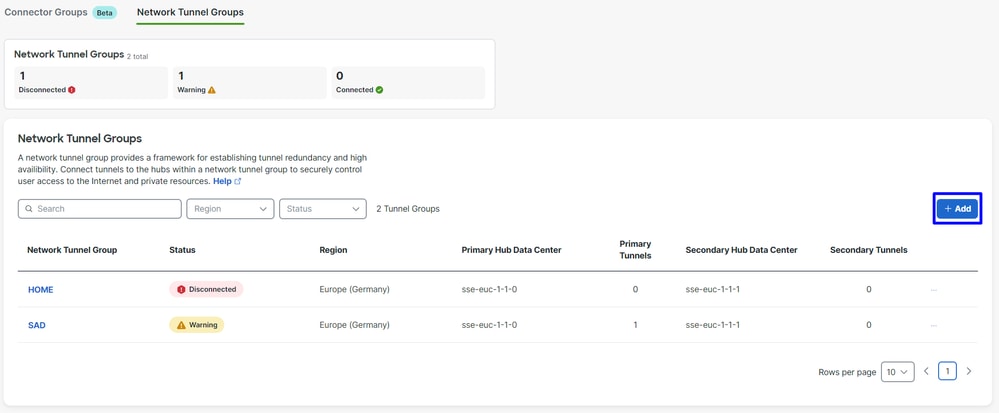

- Konfigurieren

Tunnel Group Name,Region undDevice Type. - Klicken Sie auf .

Next

Sicherer Zugriff - Tunnelgruppen - Allgemeine Einstellungen

Sicherer Zugriff - Tunnelgruppen - Allgemeine Einstellungen

Hinweis: Wählen Sie die Region aus, die dem Standort Ihrer Firewall am nächsten ist.

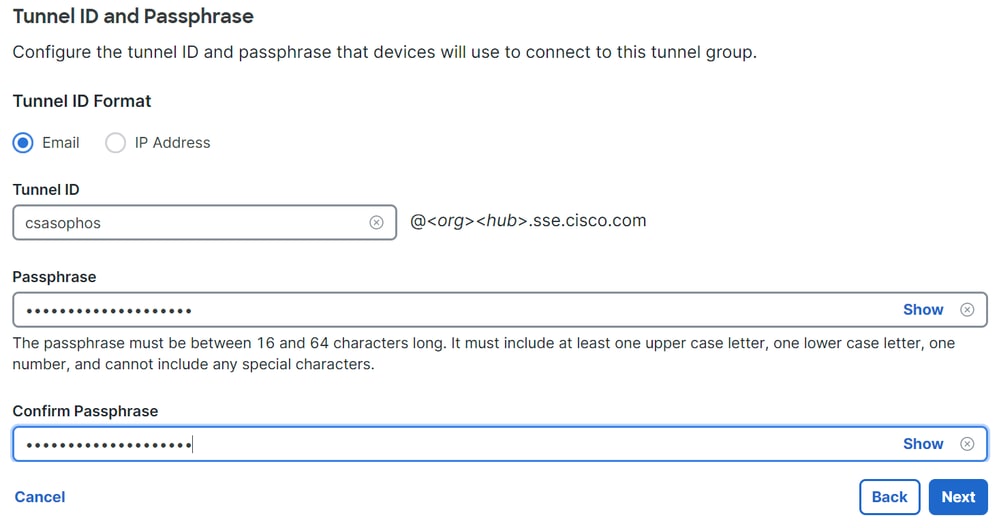

- Konfigurieren Sie die

Tunnel ID Format undPassphrase. - Klicken Sie auf .

Next

Sicherer Zugriff - Tunnelgruppen - Tunnel-ID und Passphrase

Sicherer Zugriff - Tunnelgruppen - Tunnel-ID und Passphrase

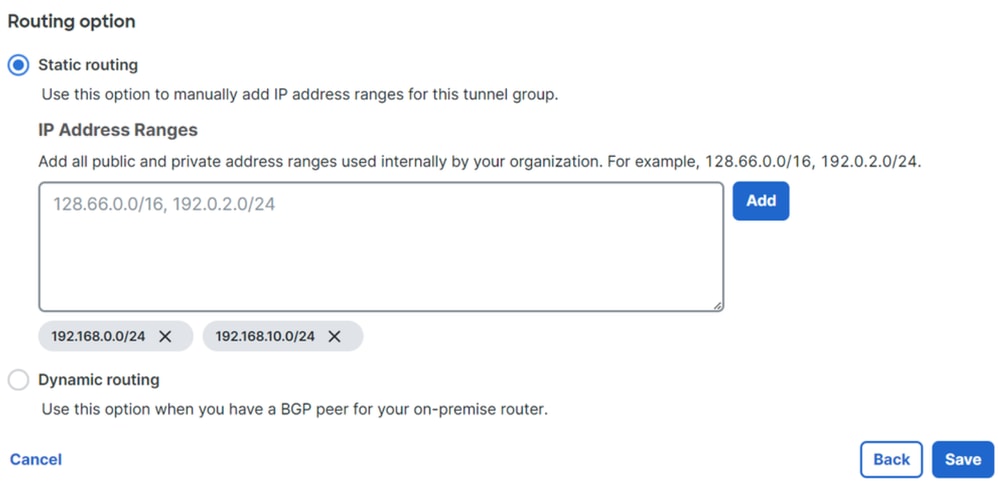

- Konfigurieren Sie die IP-Adressbereiche oder Hosts, die Sie in Ihrem Netzwerk konfiguriert haben, und leiten Sie den Datenverkehr über Secure Access weiter.

- Klicken Sie auf .

Save

Sicherer Zugriff - Tunnelgruppen - Routing-Optionen

Sicherer Zugriff - Tunnelgruppen - Routing-Optionen

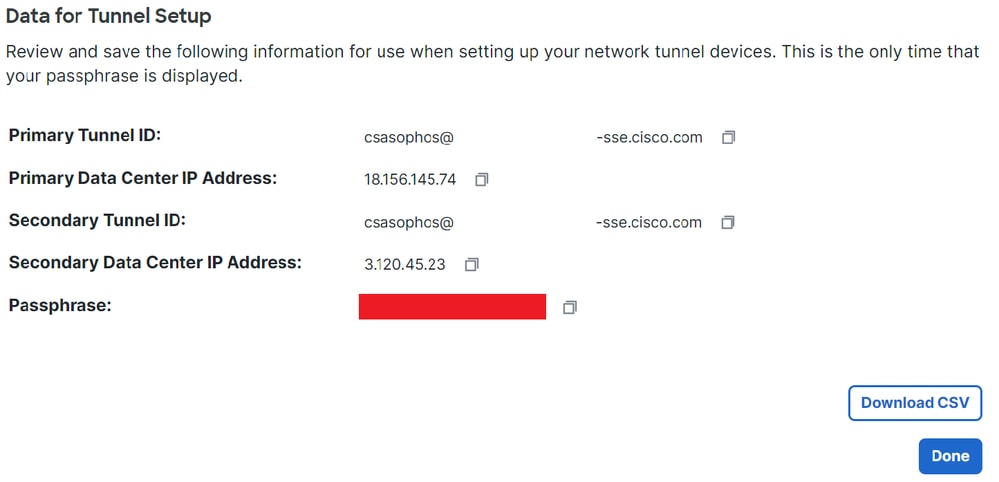

Nachdem Sie auf Save die Informationen über den Tunnel wird angezeigt, speichern Sie diese Informationen für den nächsten Schritt, Configure the tunnel on Sophos.

Tunneldaten

Tunneldaten Sicherer Zugriff - Tunnelgruppen - Fortsetzen der Konfiguration

Sicherer Zugriff - Tunnelgruppen - Fortsetzen der Konfiguration

Konfigurieren des Tunnels auf Sophos

Konfigurieren des Tunnels auf SophosIPsec-Profil konfigurieren

IPsec-Profil konfigurierenUm das IPsec-Profil zu konfigurieren, navigieren Sie zu Ihrer Sophos XG Firewall.

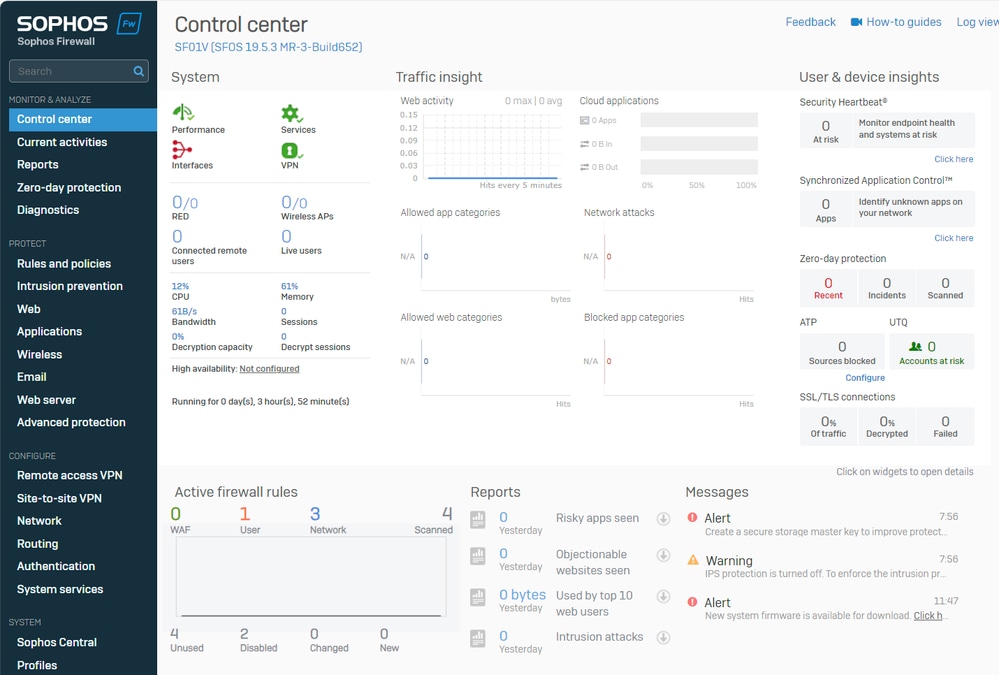

Sie erhalten etwas Ähnliches:

Sophos - Administratorkonsole

Sophos - Administratorkonsole

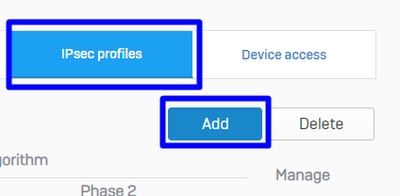

- Navigieren Sie zu

Profiles - Klicken Sie auf

IPsec Profiles und anschließend aufAdd

Sophos - IPsec-Profile

Sophos - IPsec-Profile

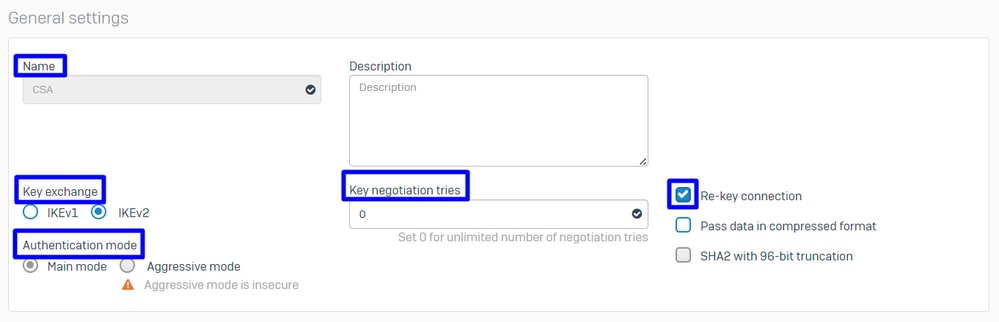

Unter General Settings Konfigurieren:

Name: Ein Referenzname für die Cisco Secure Access PolicyKey Exchange: IKEv2Authentication Mode:Main-ModusKey Negotiation Tries:0Re-Key connection: Aktivieren Sie die Option

Sophos - IPsec-Profile - Allgemeine Einstellungen

Sophos - IPsec-Profile - Allgemeine Einstellungen

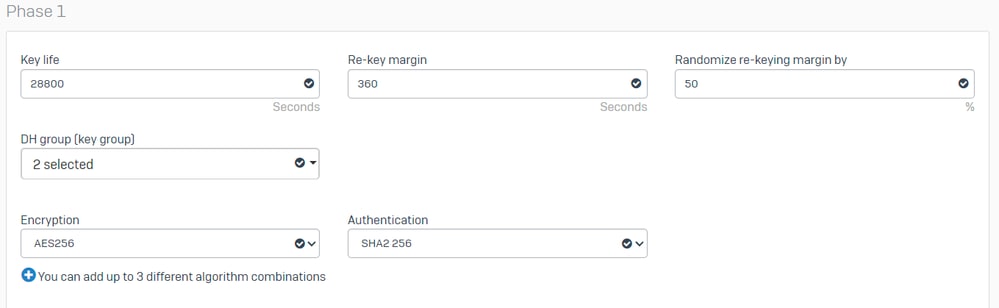

Unter Phase 1 Konfigurieren:

Key Life:28800DH group(key group): Wählen Sie 19 und 20Encryption: AES256Authentication: SHA2 256Re-key margin: 360 (Standard)Randomize re-keying margin by: 50 (Standard)

Sophos - IPsec-Profile - Phase 1

Sophos - IPsec-Profile - Phase 1

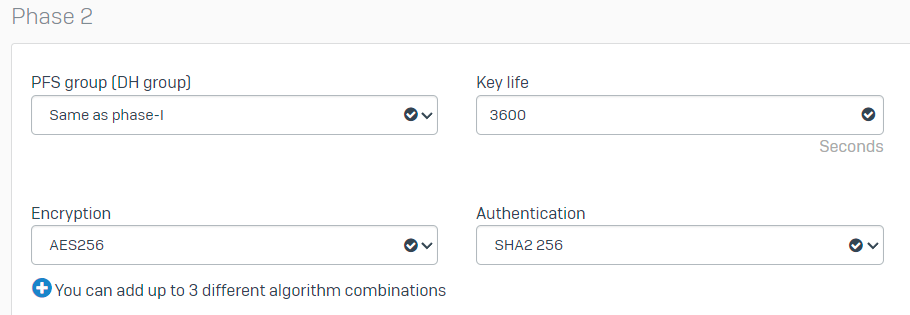

Unter Phase 2 Konfigurieren:

PFS group (DH group): Wie Phase IKey life:3600Encryption: AES 256Authentication: SHA2 256

Sophos - IPsec-Profile - Phase 2

Sophos - IPsec-Profile - Phase 2

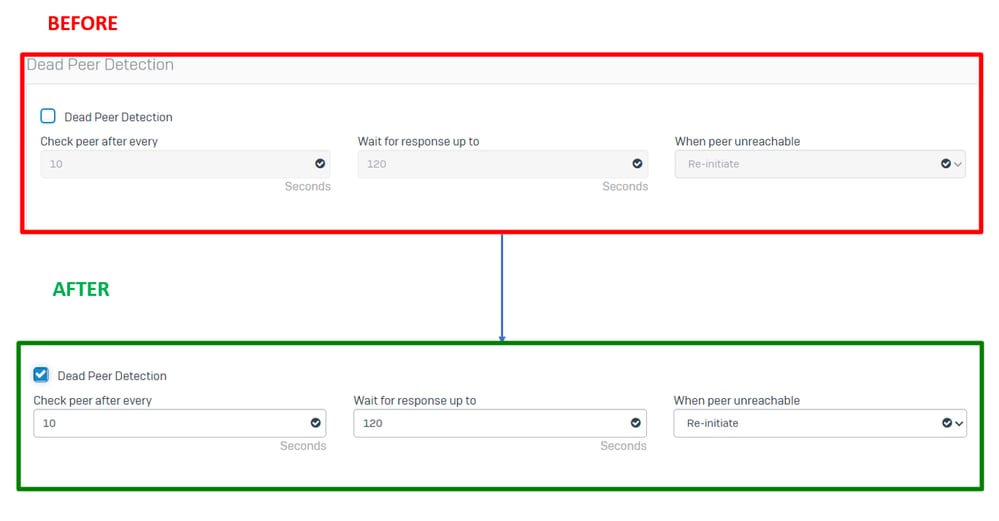

Unter Dead Peer Detection Konfigurieren:

Dead Peer Detection: Aktivieren Sie die OptionCheck peer after every:10Wait for response up to: 120 (Standard)When peer unreachable: Re-initiate (Standard)

Sophos - IPsec-Profile - Dead Peer Detection

Sophos - IPsec-Profile - Dead Peer Detection

Danach klicke auf Save and proceed with the next step, Configure Site-to-site VPN.

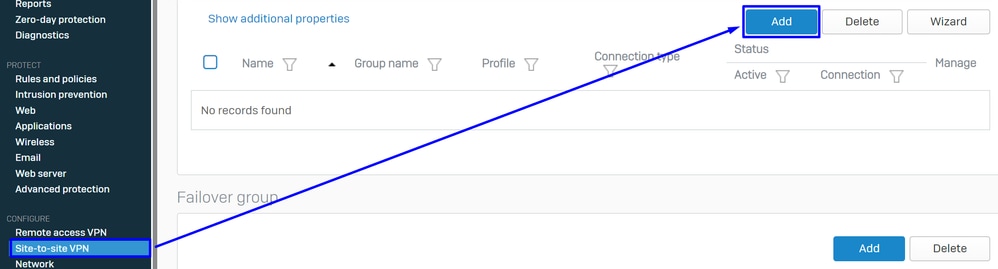

Site-to-Site-VPN konfigurieren

Site-to-Site-VPN konfigurierenUm die Konfiguration des VPNs zu starten, klicken Sie auf Site-to-site VPN und dann auf Add.

Sophos - Site-to-Site-VPN

Sophos - Site-to-Site-VPN

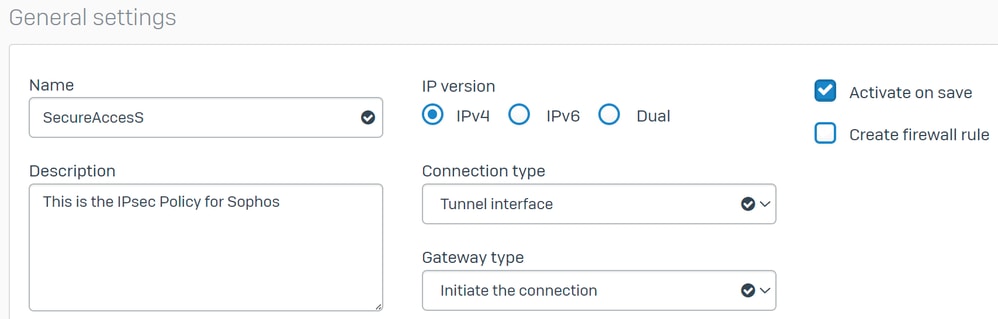

Unter General Settings Konfigurieren:

Name: Ein Referenzname für die Cisco Secure Access IPsec-RichtlinieIP version:IPv4Connection type: TunnelschnittstelleGateway type: Verbindung herstellenActive on save: Aktivieren Sie die Option

Hinweis: Die Option Active on save aktiviert das VPN automatisch, nachdem Sie das Site-to-Site-VPN konfiguriert haben.

Sophos - Site-to-Site-VPN - Allgemeine Einstellungen

Sophos - Site-to-Site-VPN - Allgemeine Einstellungen

Hinweis: Mit der Option "Tunnel interface" wird eine virtuelle Tunnelschnittstelle für die Sophos XG Firewall mit dem Namen XFRM erstellt.

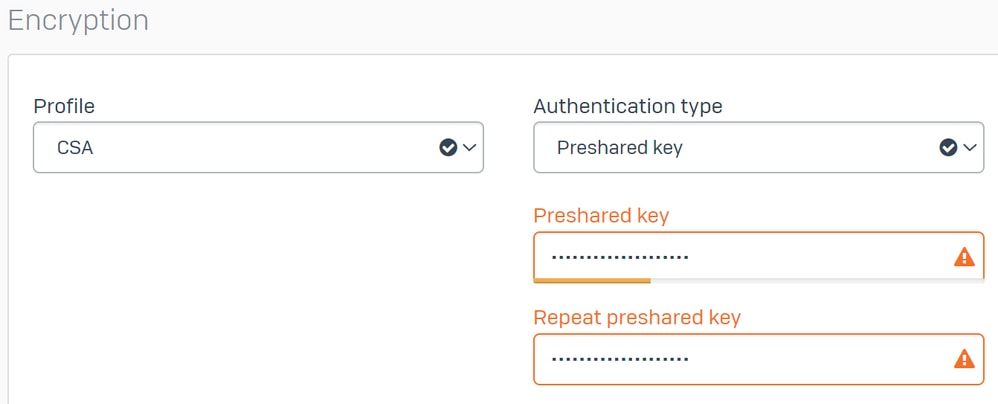

Unter Encryption Konfigurieren:

Profile: Das Profil, das Sie auf dem Schritt erstellen,Configure IPsec ProfileAuthentication type: Vorinstallierter SchlüsselPreshared key: Der Schlüssel, den Sie auf dem Schritt konfigurieren,Configure the Tunnel on Secure AccessRepeat preshared key:Preshared key

Sophos - Site-to-Site-VPN - Verschlüsselung

Sophos - Site-to-Site-VPN - Verschlüsselung

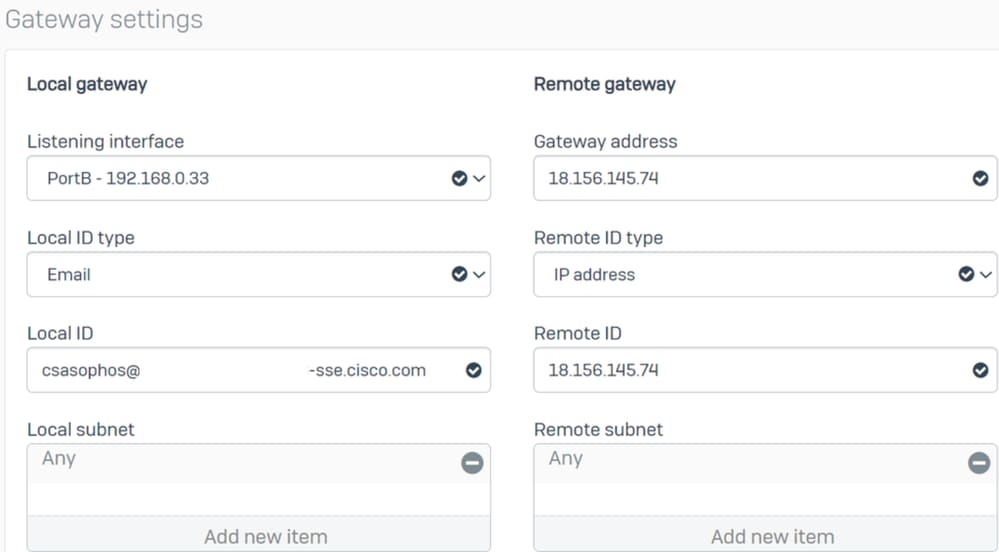

Verwenden Sie diese Tabelle unter Gateway Settings configure Local Gateway andRemote Gateway options (Konfigurieren und Optionen) als Referenz.

| Lokales Gateway |

Remote-Gateway |

| Listening-Schnittstelle Ihre WAN-Internetschnittstelle |

Gateway-Adresse Die unter dem Schritt generierte öffentliche IP, |

| Lokaler ID-Typ |

Remote-ID-Typ IP-Adresse |

| Lokale ID |

Remote-ID Die unter dem Schritt generierte öffentliche IP, |

| Lokales Subnetz |

Remote-Subnetz Beliebig |

Sophos - Site-to-Site-VPN - Gateway-Einstellungen

Sophos - Site-to-Site-VPN - Gateway-Einstellungen

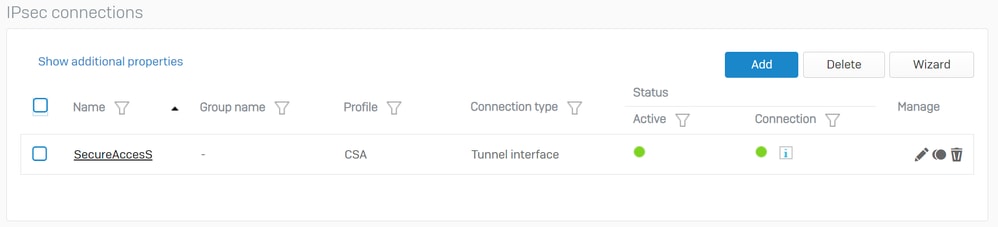

Danach klicken Sie auf Save, und Sie können sehen, dass der Tunnel erstellt wurde.

Sophos - Site-to-Site-VPN - IPsec-Verbindungen

Sophos - Site-to-Site-VPN - IPsec-Verbindungen

Hinweis: Um zu überprüfen, ob der Tunnel auf dem letzten Bild korrekt aktiviert ist, können Sie den Connection Status überprüfen. Wenn er grün ist, ist der Tunnel verbunden, wenn er nicht grün ist, und der Tunnel ist nicht verbunden.

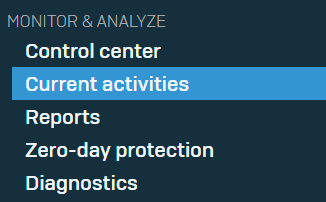

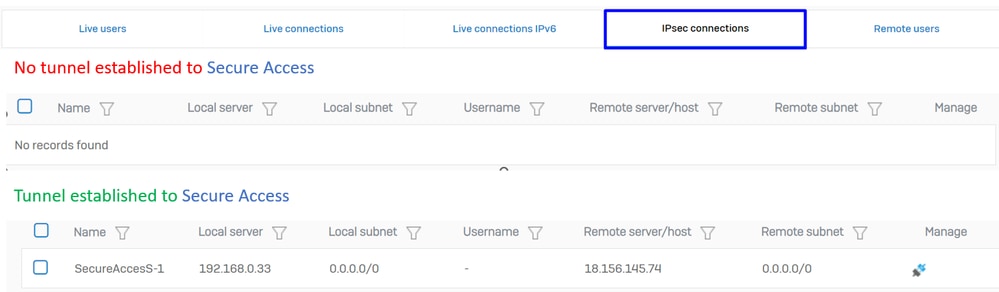

Um zu überprüfen, ob ein Tunnel eingerichtet ist, navigieren Sie zu Current Activities > IPsec Connections.

Sophos - Überwachen und Analysieren - IPsec

Sophos - Überwachen und Analysieren - IPsec

Sophos - Überwachen und Analysieren - IPsec vor und nach

Sophos - Überwachen und Analysieren - IPsec vor und nach

Danach können wir mit dem Schritt fortfahren, Configure Tunnel Interface Gateway.

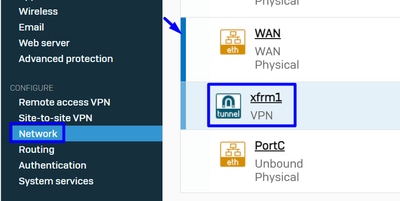

Konfigurieren der Tunnelschnittstelle

Konfigurieren der TunnelschnittstelleNavigieren Sie zu Ihrer WAN im VPN konfigurierten Schnittstelle, Network und überprüfen Sie sie, um die virtuelle Tunnelschnittstelle mit dem Namen xfrm zu bearbeiten.

- Klicken Sie auf

xfrm die Schnittstelle.

Sophos - Netzwerk - Tunnelschnittstelle

Sophos - Netzwerk - Tunnelschnittstelle

- Konfigurieren Sie die Schnittstelle mit einer IP, die in Ihrem Netzwerk nicht geroutet werden kann. Sie können beispielsweise 169.254.x.x/30 verwenden. Dies ist normalerweise eine IP in einem nicht routbaren Bereich. In unserem Beispiel verwenden wir 169.254.0.1/30.

Sophos - Netzwerk - Tunnelschnittstelle - Konfiguration

Sophos - Netzwerk - Tunnelschnittstelle - Konfiguration

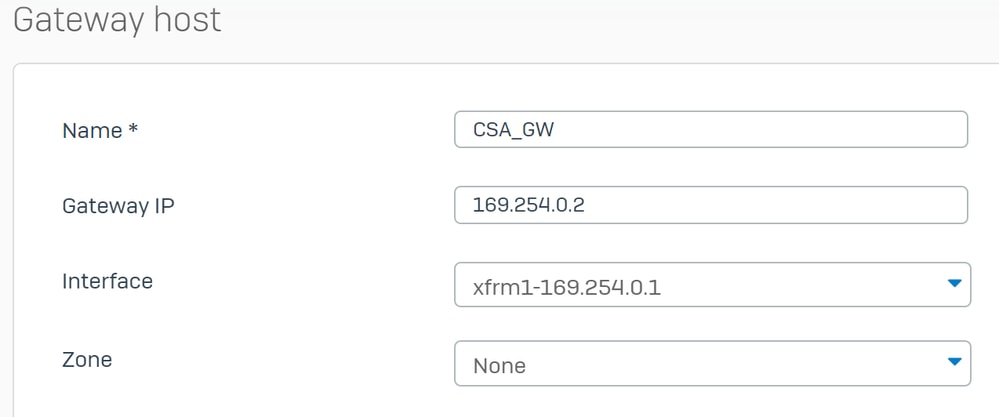

Konfigurieren der Gateways

Konfigurieren der GatewaysUm das Gateway für die virtuelle Schnittstelle zu konfigurieren (xfrm)

- Navigieren Sie zu

Routing > Gateways - Klicken Sie auf

Add

Sophos - Routing - Gateways

Sophos - Routing - Gateways

Unter Gateway host Konfigurieren:

Name: Ein Name, der auf die für das VPN erstellte virtuelle Schnittstelle verweist.Gateway IP: In unserem Fall 169.254.0.2 ist das die IP unter dem Netzwerk 169.254.0.1/30, die wir bereits unter dem Schritt zugewiesen haben,Configure Tunnel InterfaceInterface: Virtuelle VPN-SchnittstelleZone: Keine (Standard)

Sophos - Routing - Gateways - Gateway-Host

Sophos - Routing - Gateways - Gateway-Host

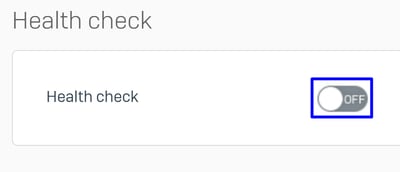

- Aktivieren

Health check Sie unter Deaktivieren die Option - Klicken Sie auf

Save

Sophos - Routing - Gateways - Statusprüfung

Sophos - Routing - Gateways - Statusprüfung

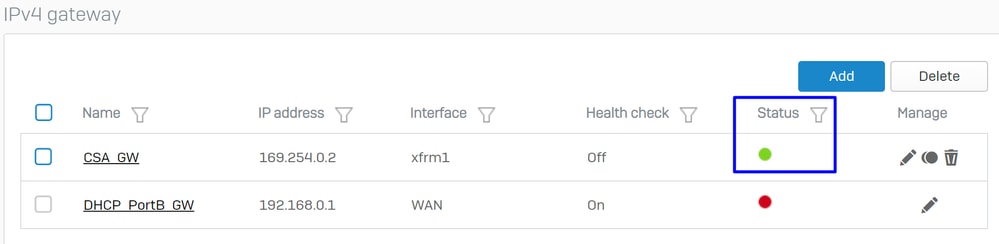

Sie können den Status des Kabelmodems beobachten, nachdem Sie die Konfiguration gespeichert haben:

Sophos - Routing - Gateways - Status

Sophos - Routing - Gateways - Status

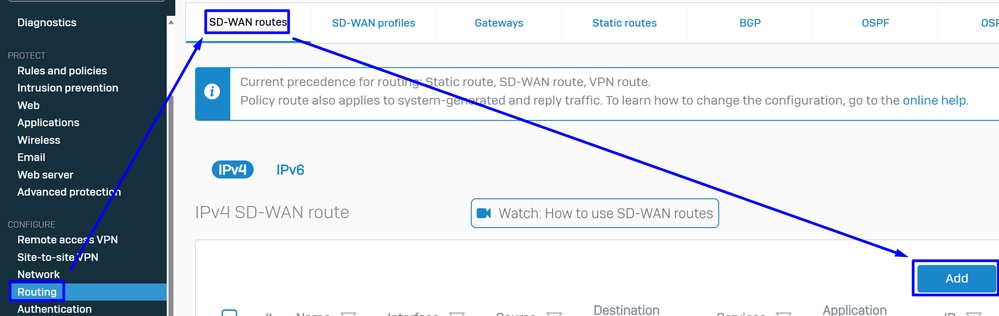

Konfigurieren der SD-WAN-Route

Konfigurieren der SD-WAN-RouteUm den Konfigurationsprozess abzuschließen, müssen Sie die Route erstellen, die die Weiterleitung des Datenverkehrs an Secure Access ermöglicht.

Navigieren Sie zu Routing > SD-WAN routes.

- Klicken Sie

Add

Sophos - SD-WAN-Routen

Sophos - SD-WAN-Routen

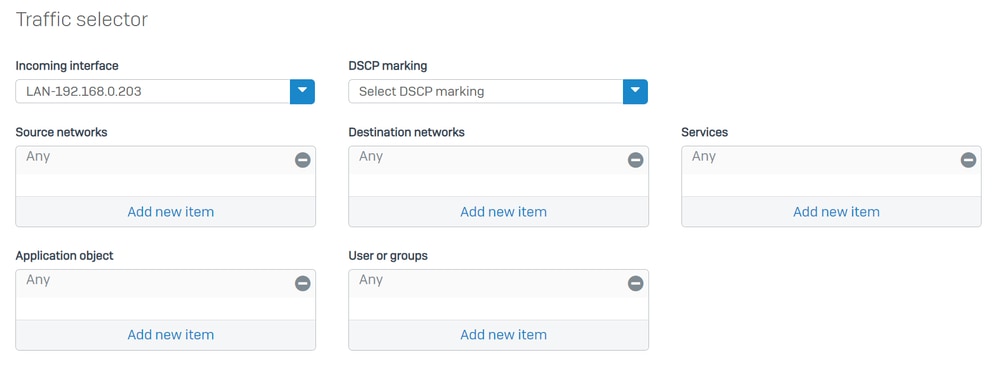

Unter Traffic Selector Konfigurieren:

Incoming interface: Wählen Sie die Schnittstelle aus, von der aus der Datenverkehr gesendet werden soll, oder die Benutzer, die über RA-VPN, ZTNA oder Clientless-ZTNA darauf zugreifenDSCP marking: Nichts für dieses BeispielSource networks: Wählen Sie die Adresse aus, die Sie durch den Tunnel routen möchten.Destination networks: Beliebiges Ziel oder Sie können ein Ziel angebenServices: Beliebige oder Sie können die Dienste angebenApplication object: Eine Anwendung, wenn Sie das Objekt konfiguriert habenUser or groups: Wenn Sie eine bestimmte Benutzergruppe hinzufügen möchten, um den Datenverkehr an Secure Access weiterzuleiten

Sophos - SD-WAN-Routen - Datenverkehrsauswahl

Sophos - SD-WAN-Routen - Datenverkehrsauswahl

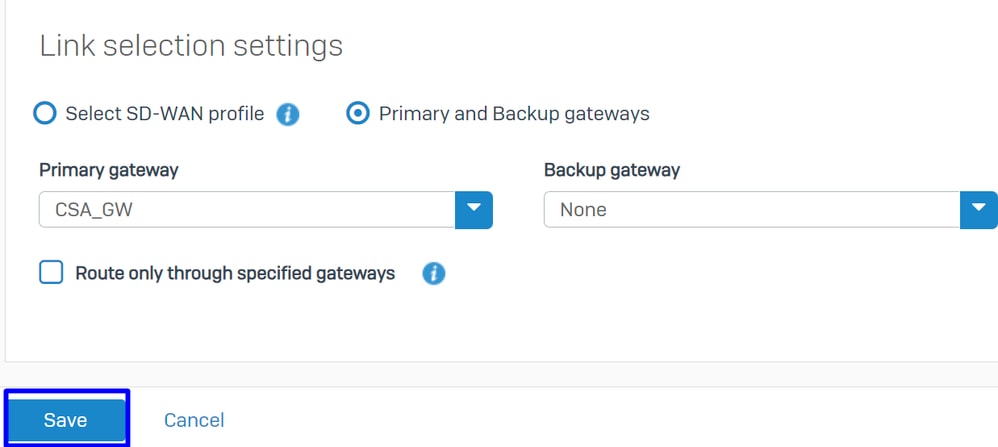

Konfigurieren Link selection settings Sie das Kabelmodem wie folgt:

Primary and Backup gateways: Aktivieren Sie die OptionPrimary gateway: Wählen Sie das Gateway aus, das im Schritt konfiguriert wurde.Configure the Gateways- Klicken Sie

Save

Sophos - SD-WAN-Routen - Traffic Selector - Primäre und Backup-Gateways

Sophos - SD-WAN-Routen - Traffic Selector - Primäre und Backup-Gateways

Nachdem Sie die Konfiguration auf der Sophos XG-Firewall abgeschlossen haben, können Sie mit dem Schritt fortfahren: Configure Private App.

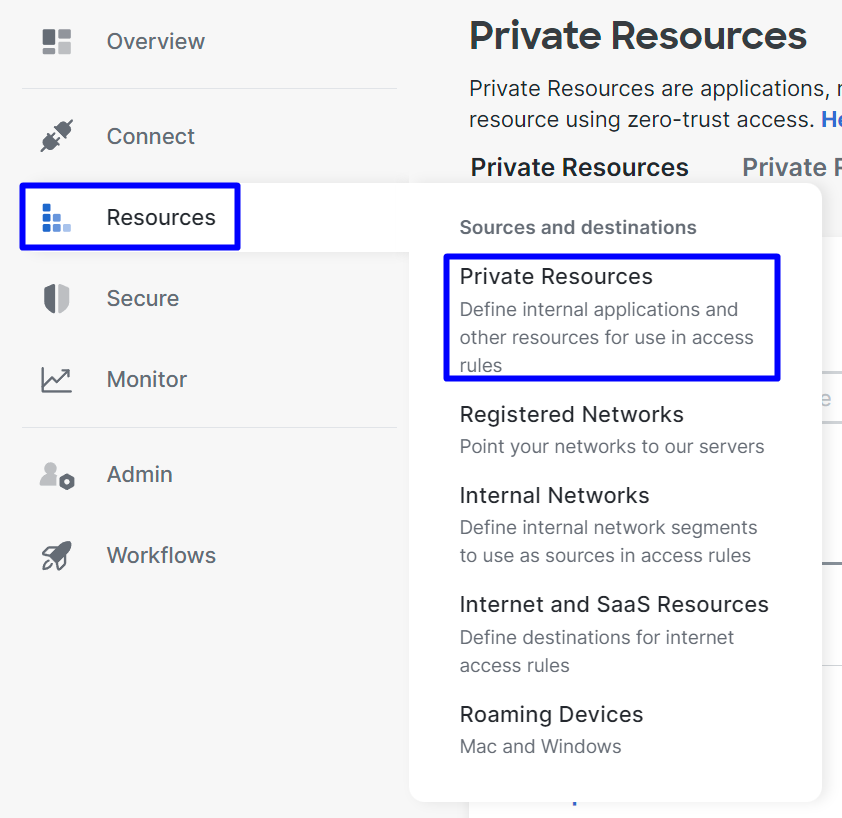

Private App konfigurieren

Private App konfigurierenUm den Zugriff auf die private App zu konfigurieren, melden Sie sich beim Admin-Portal an.

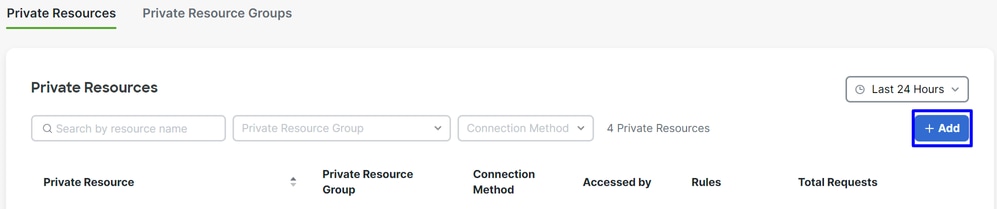

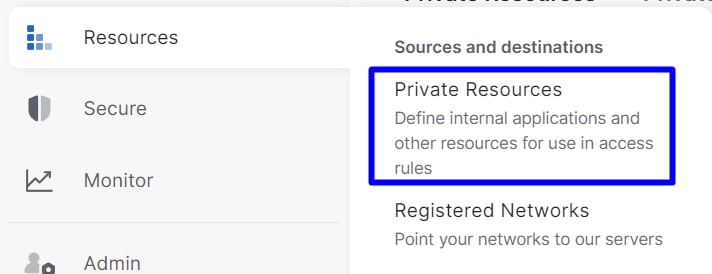

- Navigieren Sie zu

Resources > Private Resources

Sicherer Zugriff - Private Ressourcen

Sicherer Zugriff - Private Ressourcen

- Klicken Sie

+ Add

Sicherer Zugriff - Private Ressourcen 2

Sicherer Zugriff - Private Ressourcen 2

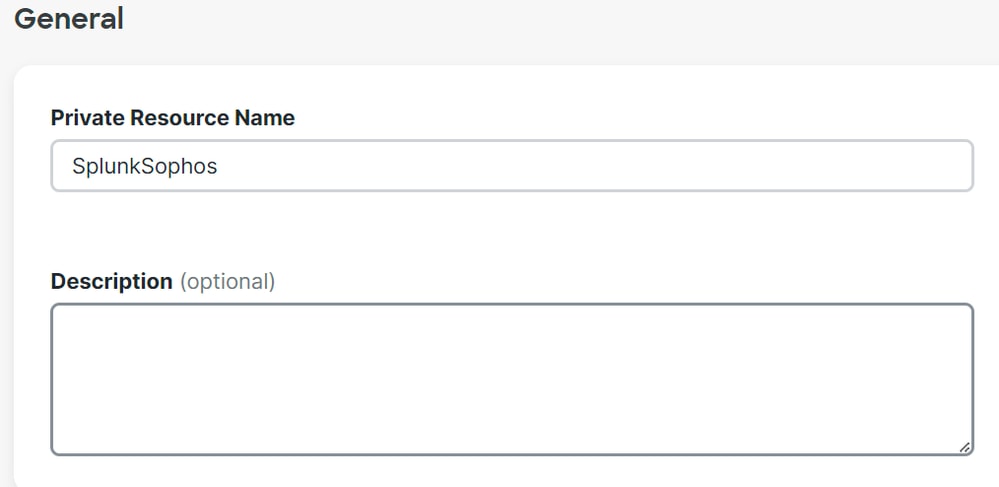

- Unter

General KonfigurierenPrivate Resource Name

Sicherer Zugriff - Private Ressourcen - Allgemein

Sicherer Zugriff - Private Ressourcen - Allgemein

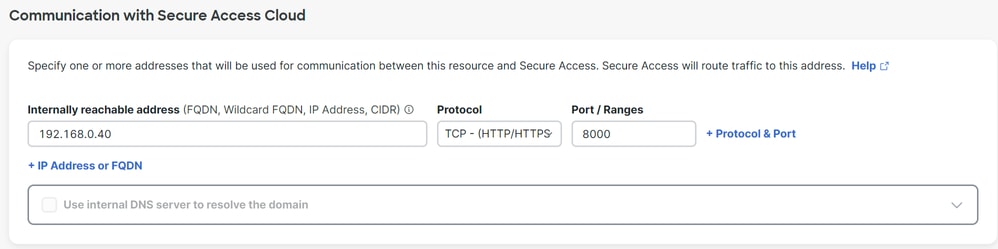

Unter Communication with Secure Access Cloud Konfigurieren:

Internally reachable address (FQDN, Wildcard FQDN, IP Address, CIDR): Wählen Sie die Ressource aus, auf die Sie zugreifen möchten

Hinweis: Denken Sie daran, dass die intern erreichbare Adresse auf dem Schritt zugewiesen wurde Configure the Tunnel on Secure Access.

Protocol: Wählen Sie das Protokoll aus, mit dem Sie auf diese Ressource zugreifenPort / Ranges : Wählen Sie die Ports aus, die Sie für den Zugriff auf die App aktivieren müssen.

Sicherer Zugriff - Private Ressourcen - Kommunikation mit sicherer Zugriffs-Cloud

Sicherer Zugriff - Private Ressourcen - Kommunikation mit sicherer Zugriffs-Cloud

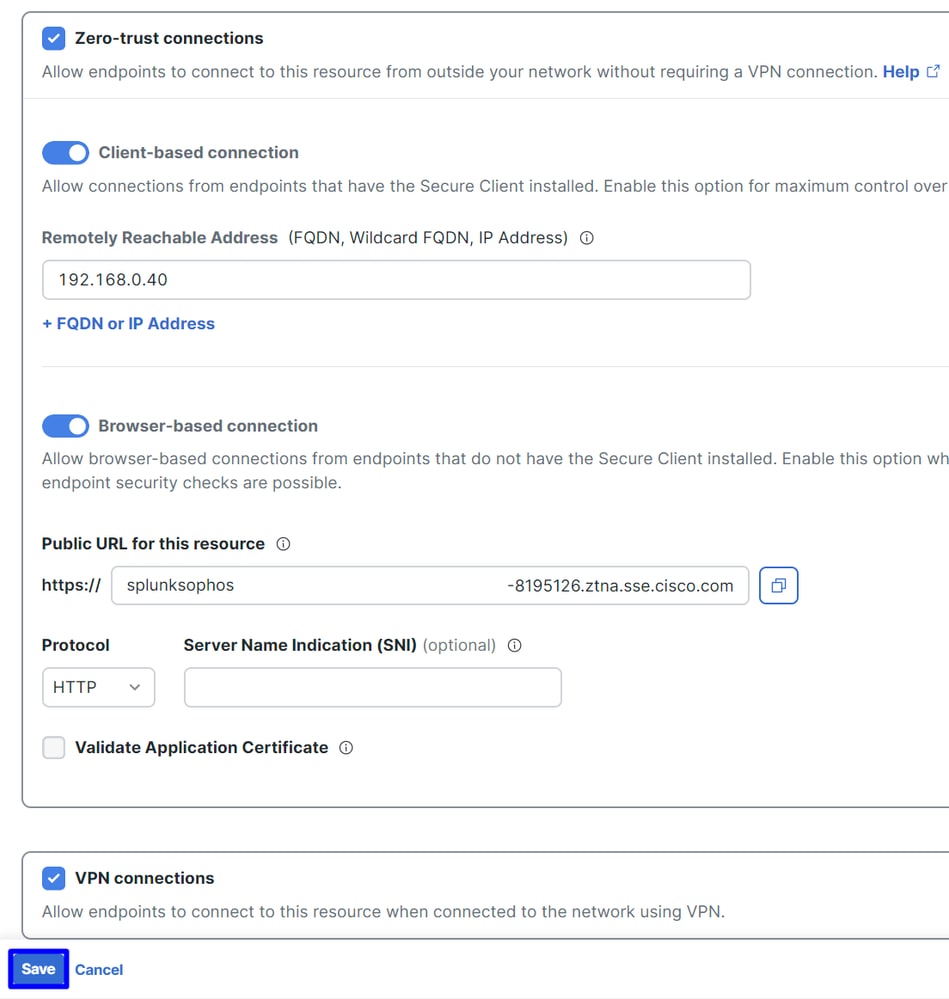

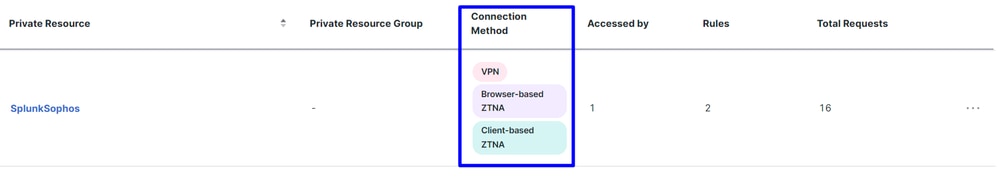

In Endpoint Connection Methods konfigurieren Sie alle Möglichkeiten für den Zugriff auf private Ressourcen über sicheren Zugriff und wählen die Methoden aus, die Sie für Ihre Umgebung verwenden möchten:

Zero-trust connections: Aktivieren Sie das Kontrollkästchen, um den ZTNA-Zugriff zu aktivieren.Client-based connection: Schaltfläche aktivieren, um Client-Basis-ZTNA zuzulassenRemotely Reachable Address: Konfigurieren Sie die IP-Adresse Ihrer privaten App.

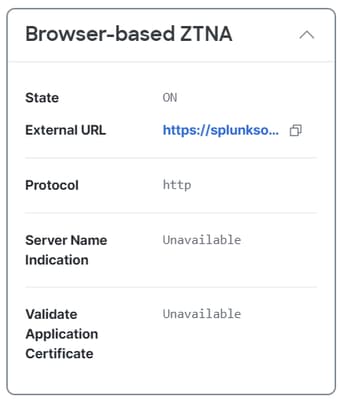

Browser-based connection: Aktivieren Sie die Schaltfläche, um browserbasiertes ZTNA zuzulassen.Public URL for this resource: Fügen Sie einen Namen hinzu, der zusammen mit der Domäne ztna.sse.cisco.com verwendet werden soll.Protocol: Wählen Sie HTTP oder HTTPS als Protokoll für den Zugriff über den Browser.

VPN connections: Aktivieren Sie das Kontrollkästchen, um den RA-VPN-Zugriff zu aktivieren.

- Klicken Sie auf

Save

Sicherer Zugriff - Private Ressourcen - Kommunikation mit sicherem Zugriff Cloud 2

Sicherer Zugriff - Private Ressourcen - Kommunikation mit sicherem Zugriff Cloud 2

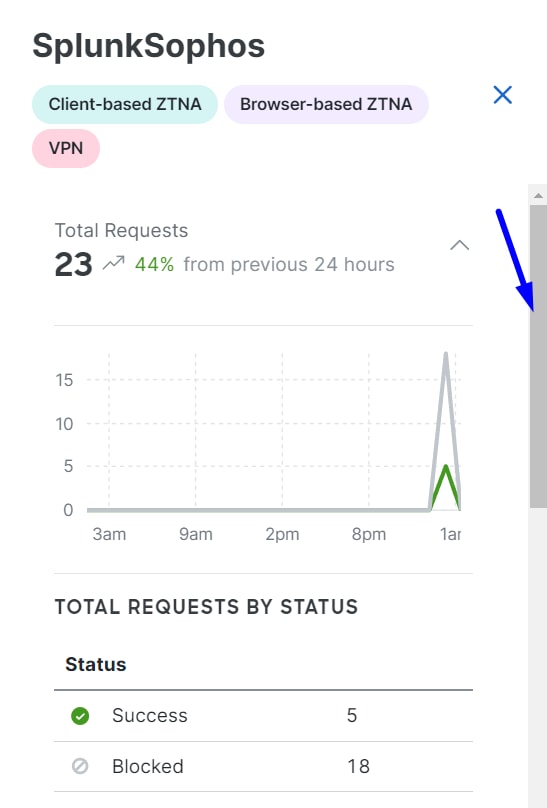

Nach Abschluss der Konfiguration ist dies das Ergebnis:

Sicherer Zugriff - Konfigurierte private Ressourcen

Sicherer Zugriff - Konfigurierte private Ressourcen

Jetzt können Sie mit dem Schritt fortfahren, Configure the Access Policy.

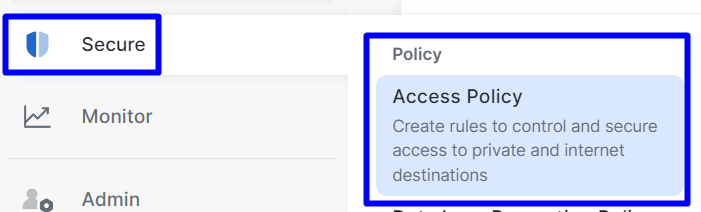

Konfigurieren der Zugriffsrichtlinie

Konfigurieren der ZugriffsrichtlinieUm die Zugriffsrichtlinie zu konfigurieren, navigieren Sie zu Secure > Access Policy.

Sicherer Zugriff - Zugriffsrichtlinie

Sicherer Zugriff - Zugriffsrichtlinie

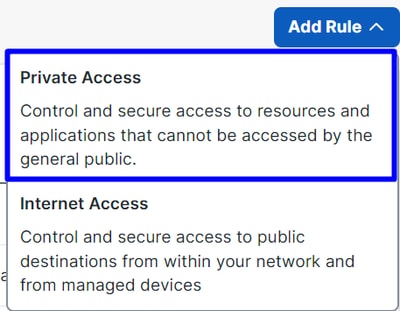

- Klicken Sie auf

Add Rule > Private Access

Sicherer Zugriff - Zugriffsrichtlinie - Privater Zugriff

Sicherer Zugriff - Zugriffsrichtlinie - Privater Zugriff

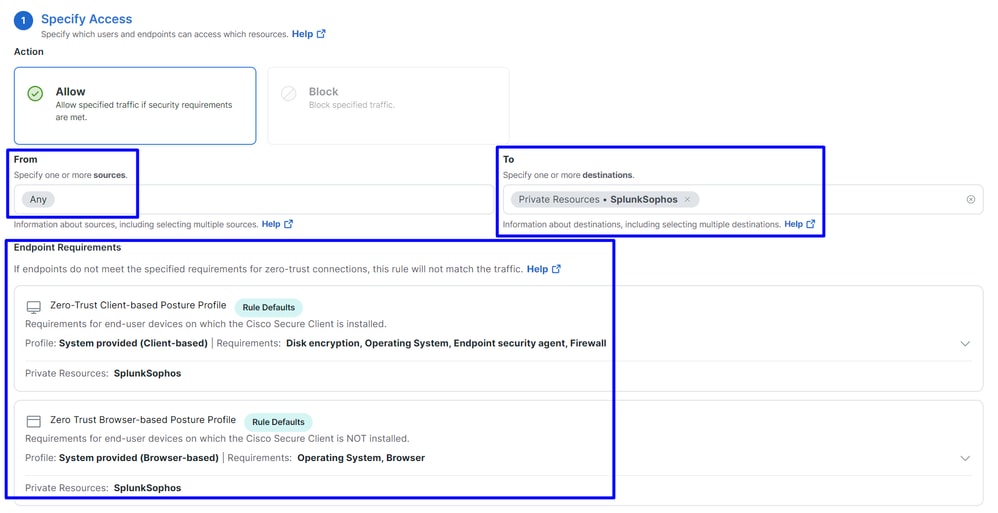

Konfigurieren Sie die nächsten Optionen, um den Zugriff über mehrere Authentifizierungsmethoden bereitzustellen:

1. Specify Access

Action:ZulassenRule name: Geben Sie einen Namen für Ihre Zugriffsregel an.From: Die Benutzer, denen Sie den Zugriff gewährenTo: Die Anwendung, für die Sie den Zugriff zulassen möchtenEndpoint Requirements: (Standard)

- Klicken Sie auf

Next

Sicherer Zugriff - Zugriffsrichtlinie - Zugriff festlegen

Sicherer Zugriff - Zugriffsrichtlinie - Zugriff festlegen

Hinweis: Schritt 2. Configure Security nach Bedarf, aber in diesem Fall haben Sie nicht aktiviert, Intrusion Prevention (IPS), oder Tenant Control Profile.

- Klicken

Save Sie auf, um Folgendes anzuzeigen:

Sicherer Zugriff - Zugriffsrichtlinie konfiguriert

Sicherer Zugriff - Zugriffsrichtlinie konfiguriert

Danach können Sie mit dem Schritt fortfahren Verify.

Überprüfung

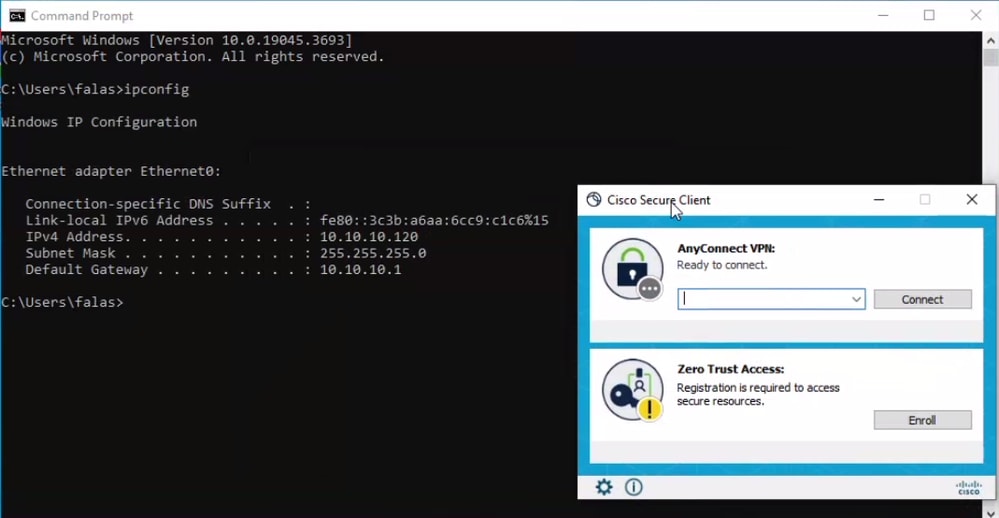

ÜberprüfungUm den Zugriff zu überprüfen, müssen Sie den Agenten von Cisco Secure Client installiert haben, den Sie von Software Download - Cisco Secure Client herunterladen können.

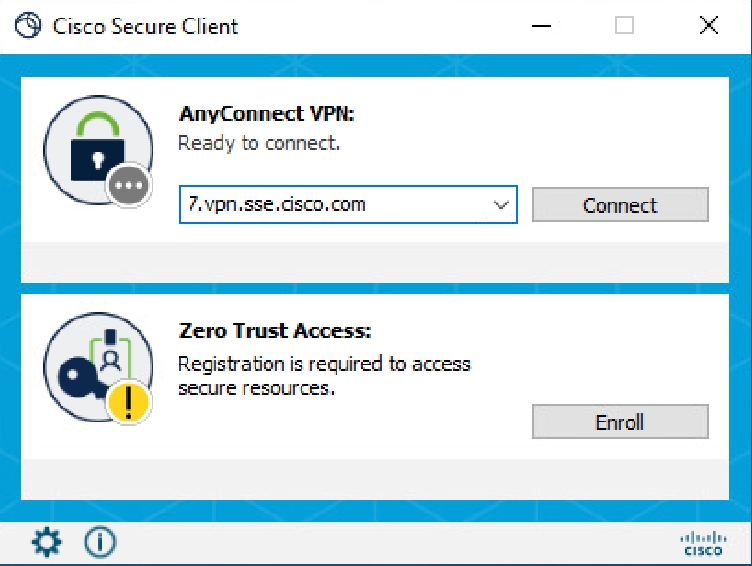

RA-VPN

RA-VPNAnmeldung über Cisco Secure Client Agent - VPN.

Sicherer Client - VPN

Sicherer Client - VPN

- Authentifizierung über Ihren SSO-Anbieter

Sicherer Zugriff - VPN - SSO

Sicherer Zugriff - VPN - SSO

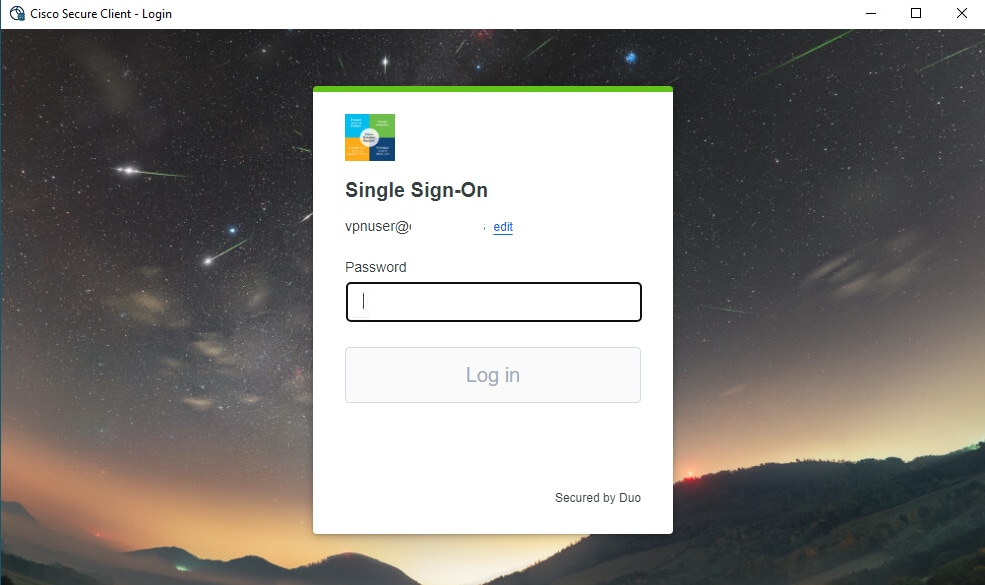

- Nachdem Sie authentifiziert wurden, können Sie auf die Ressource zugreifen:

Sicherer Zugriff - VPN - Authentifizierung

Sicherer Zugriff - VPN - Authentifizierung

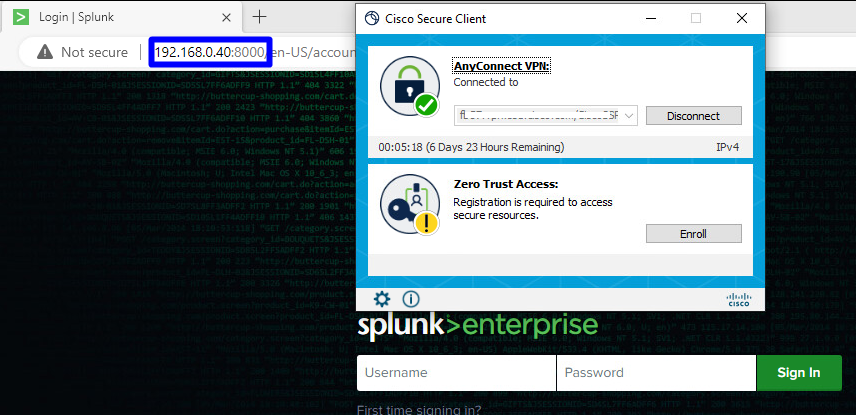

Navigieren Sie zu:Monitor > Activity Search

Sicherer Zugriff - Aktivitätssuche - RA-VPN

Sicherer Zugriff - Aktivitätssuche - RA-VPN

Sie können sehen, dass sich der Benutzer über RA-VPN authentifizieren durfte.

Client-Basis-ZTNA

Client-Basis-ZTNAAnmeldung über Cisco Secure Client Agent - ZTNA.

Sicherer Client - ZTNA

Sicherer Client - ZTNA

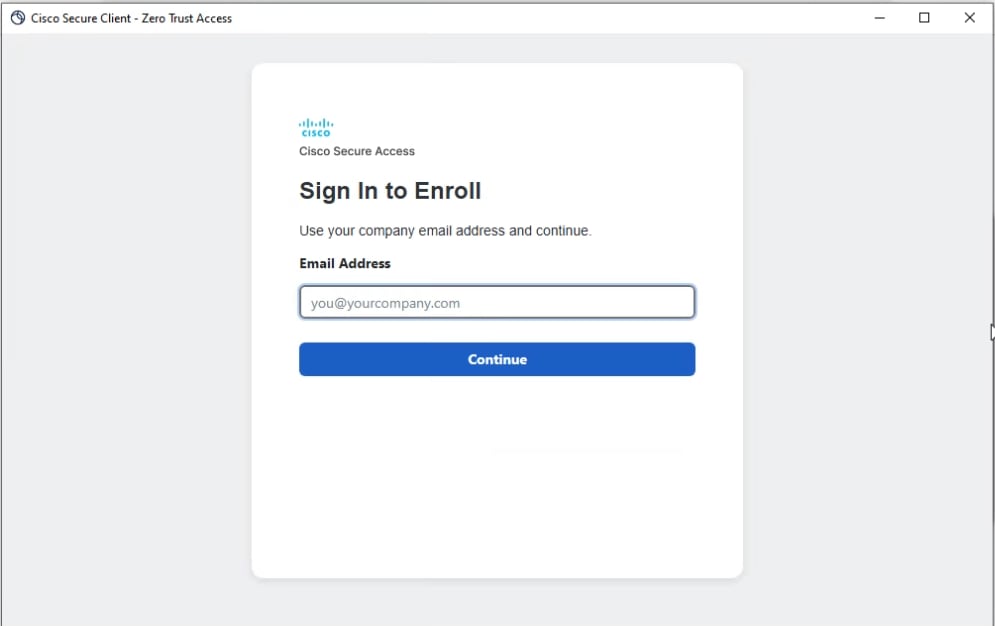

- Melden Sie sich mit Ihrem Benutzernamen an.

Secure Client - ZTNA - Anmeldung

Secure Client - ZTNA - Anmeldung

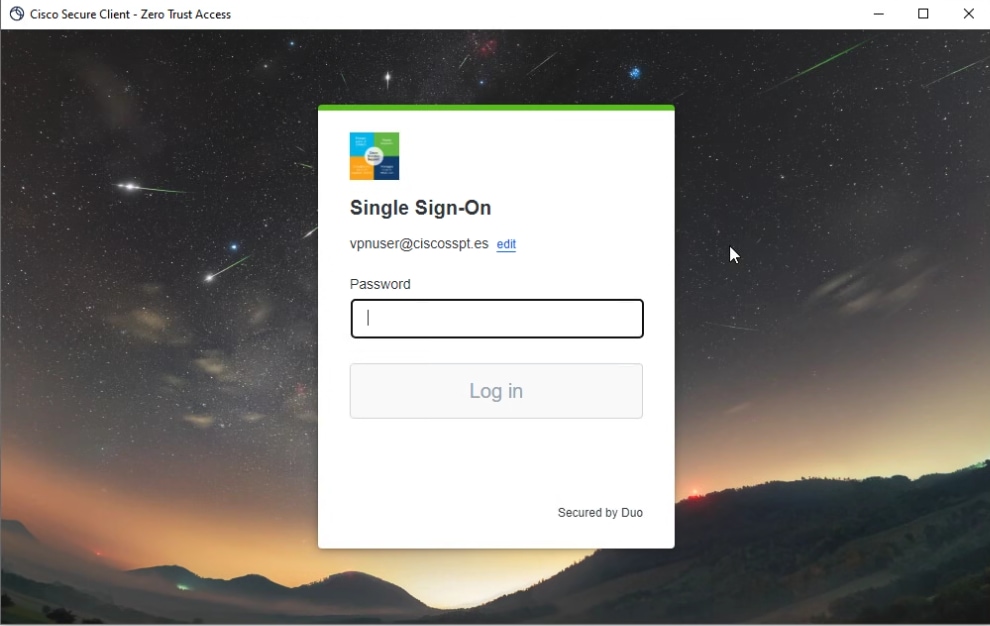

- Authentifizierung bei Ihrem SSO-Anbieter

Secure Client - ZTNA - SSO-Anmeldung

Secure Client - ZTNA - SSO-Anmeldung

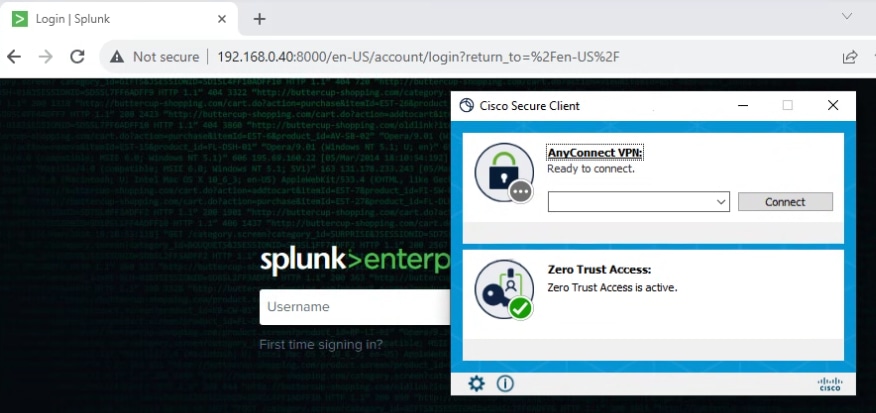

- Nachdem Sie authentifiziert wurden, können Sie auf die Ressource zugreifen:

Sicherer Zugriff - ZTNA - Protokolliert

Sicherer Zugriff - ZTNA - Protokolliert

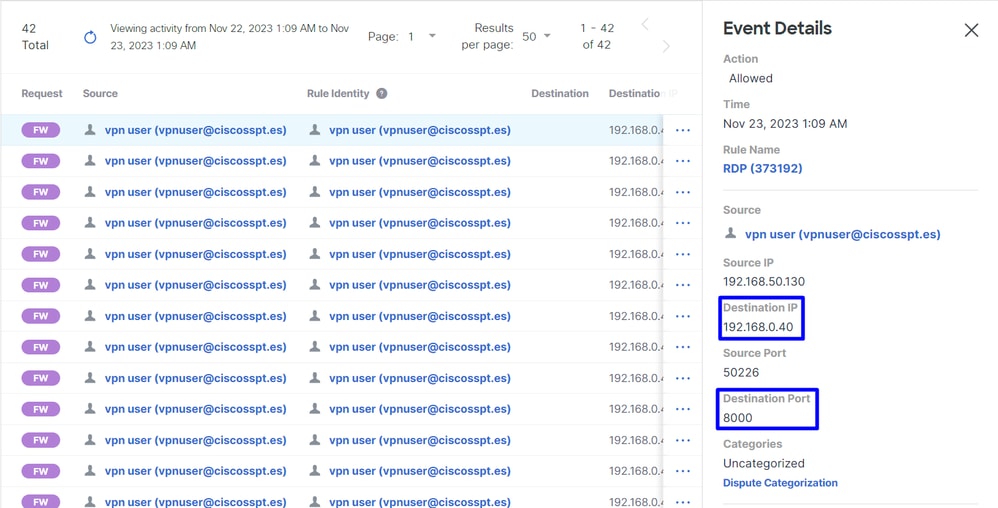

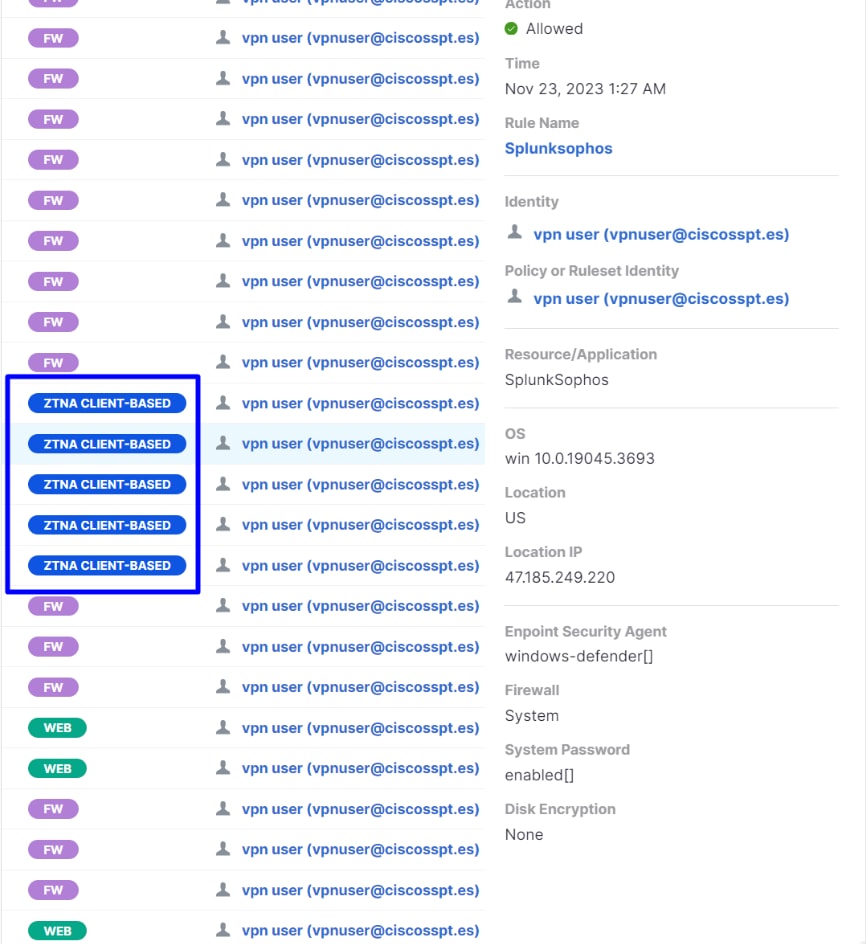

Navigieren Sie zu:Monitor > Activity Search

Sicherer Zugriff - Aktivitätssuche - Client-basiert mit ZTNA

Sicherer Zugriff - Aktivitätssuche - Client-basiert mit ZTNA

Sie können sehen, dass sich der Benutzer über eine clientbasierte ZTNA authentifizieren durfte.

Browserbasiertes ZTNA

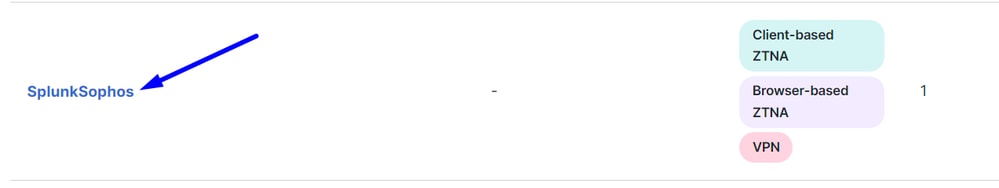

Browserbasiertes ZTNAUm die URL abzurufen, müssen Sie zu gehen Resources > Private Resources.

Sicherer Zugriff - Private Ressource

Sicherer Zugriff - Private Ressource

- Klicken Sie auf Ihre Richtlinie.

Sicherer Zugriff - Private Ressource - SplunkSophos

Sicherer Zugriff - Private Ressource - SplunkSophos

- Nach unten

Sicherer Zugriff - Private Ressource - Nach unten scrollen

Sicherer Zugriff - Private Ressource - Nach unten scrollen

- Hier finden Sie Browser-basierte ZTNA

Sicherer Zugriff - Private Ressource - browserbasierte ZTNA-URL

Sicherer Zugriff - Private Ressource - browserbasierte ZTNA-URL

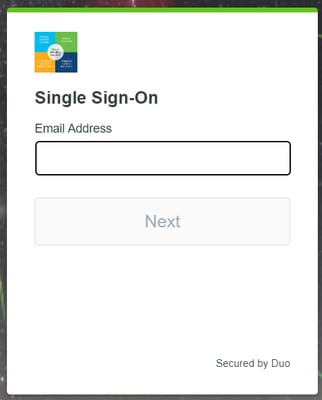

- Kopieren Sie die URL in den Browser, und drücken Sie die Eingabetaste. Sie werden auf die SSO umgeleitet.

Browserbasiertes ZTNA

Browserbasiertes ZTNA

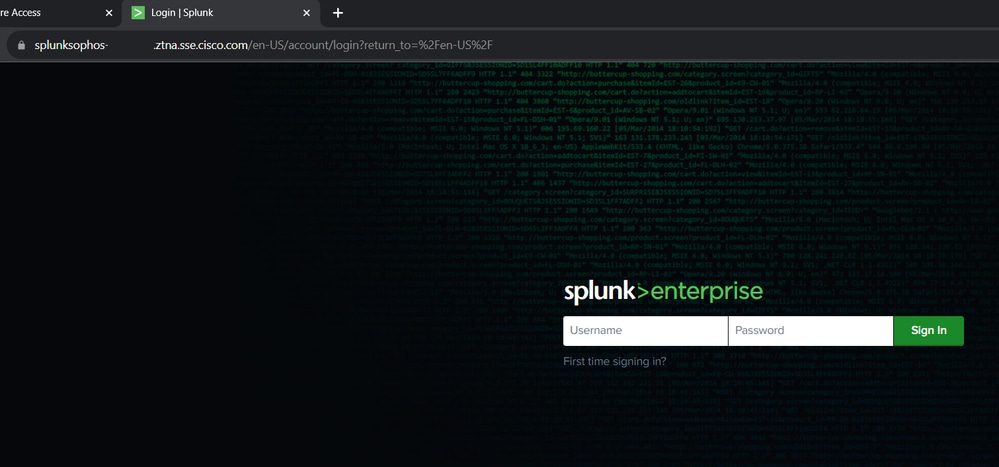

- Nach der Anmeldung können Sie über das browserbasierte ZTNA auf Ihr Gerät zugreifen.

Browserbasiert - ZTNA - Protokolliert

Browserbasiert - ZTNA - Protokolliert

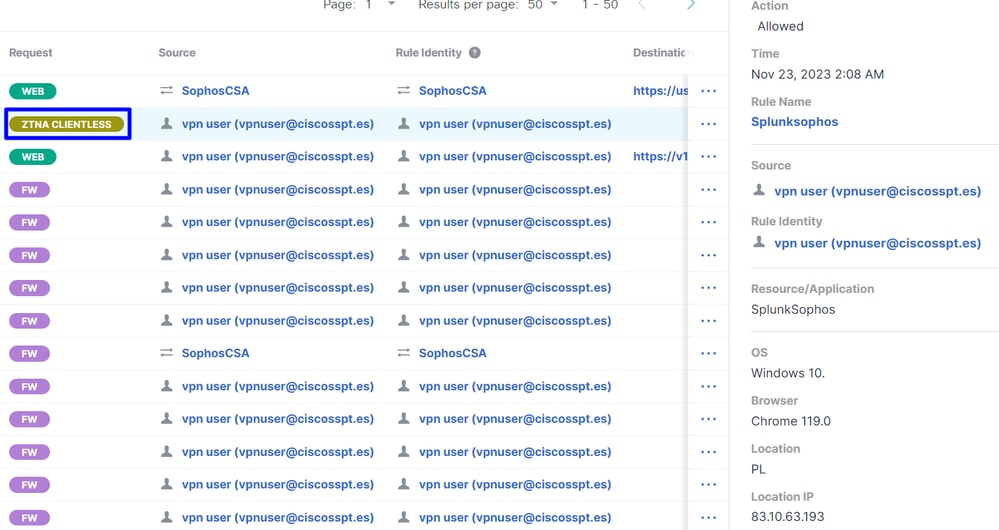

- Navigieren Sie zu:

Monitor > Activity Search

Sicherer Zugriff - Aktivitätssuche - browserbasiert auf ZTNA

Sicherer Zugriff - Aktivitätssuche - browserbasiert auf ZTNA

Sie können sehen, dass sich der Benutzer über eine browserbasierte ZTNA authentifizieren konnte.

Zugehörige Informationen

Zugehörige Informationen Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

28-Nov-2023

|

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Jairo MorenoTAC

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback