Konfigurieren eines sicheren Zugriffs mit einer sicheren Firewall mit hoher Verfügbarkeit

Download-Optionen

-

ePub (4.5 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird beschrieben, wie Sie sicheren Zugriff mit einer sicheren Firewall mit hoher Verfügbarkeit konfigurieren.

Voraussetzungen

- Konfiguration der Benutzerbereitstellung

- Konfiguration der ZTNA SSO-Authentifizierung

- Konfigurieren des sicheren Remotezugriff-VPN

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

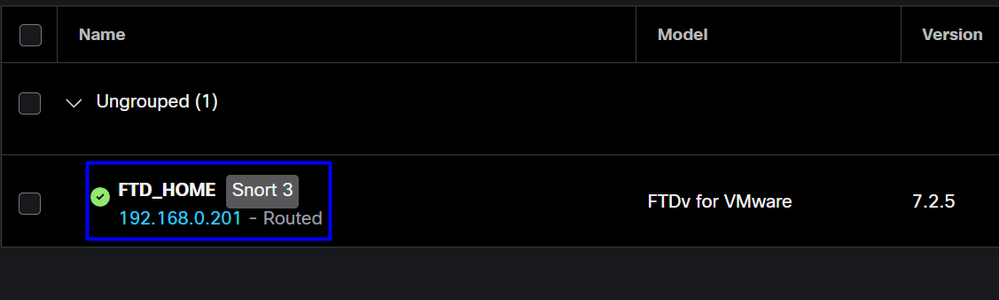

- Firepower Management Center 7.2

- FirePOWER Threat Defense 7.2

- Sicherer Zugriff

- Cisco Secure Client - VPN

- Cisco Secure Client - ZTNA

- Clientless-ZTNA

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf:

- Firepower Management Center 7.2

- FirePOWER Threat Defense 7.2

- Sicherer Zugriff

- Cisco Secure Client - VPN

- Cisco Secure Client - ZTNA

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

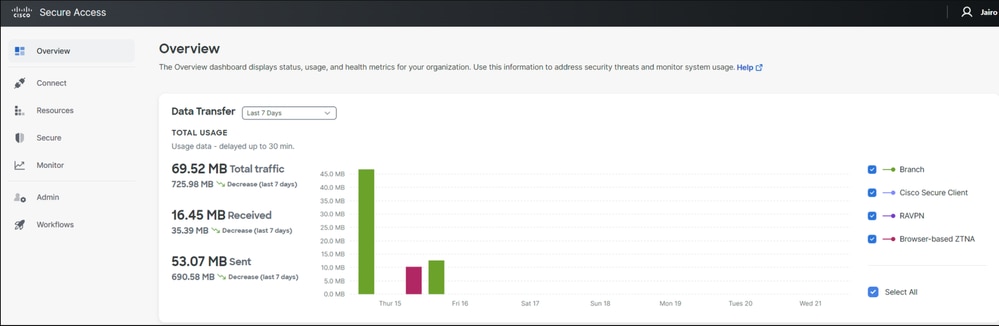

Cisco hat Secure Access entwickelt, um den Zugriff auf private Anwendungen vor Ort und in der Cloud zu schützen. Außerdem wird die Verbindung vom Netzwerk zum Internet gesichert. Dies wird durch die Implementierung mehrerer Sicherheitsmethoden und -ebenen erreicht, die alle darauf abzielen, die Informationen beim Zugriff über die Cloud zu erhalten.

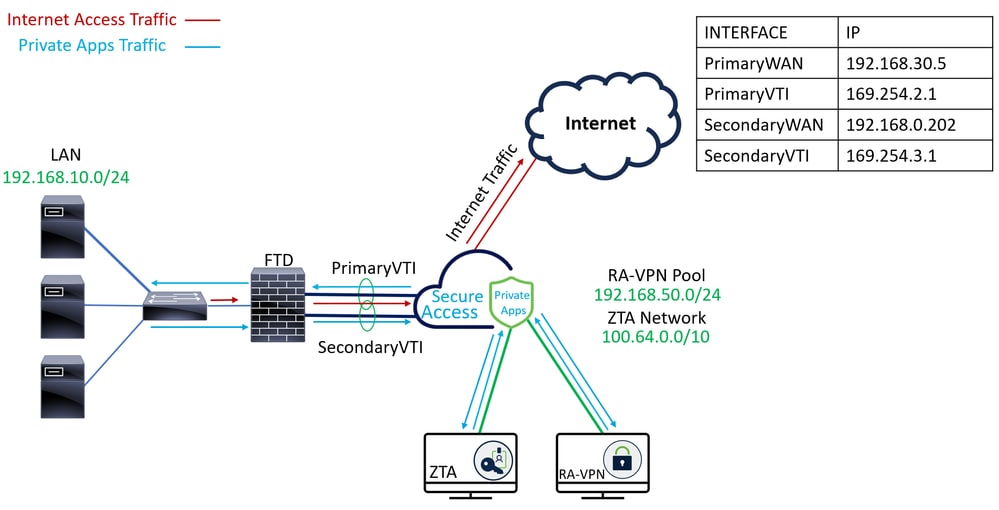

Netzwerkdiagramm

Konfigurieren

Konfigurieren des VPN für sicheren Zugriff

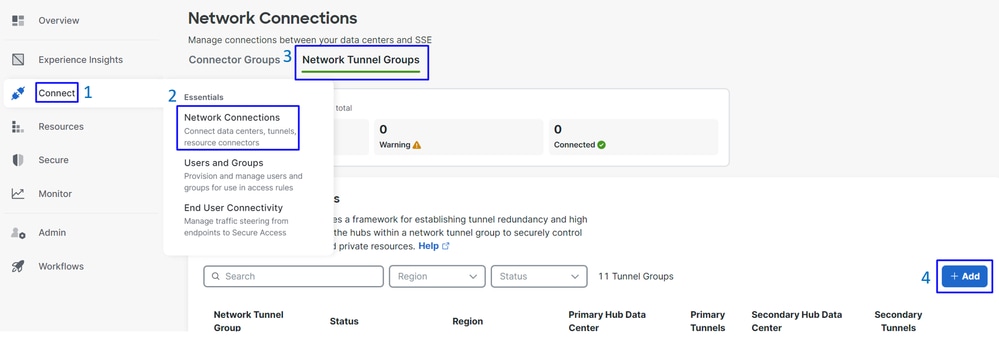

Navigieren Sie zum Admin-Bereich von Sicherer Zugriff.

- Klicken Sie

Connect > Network Connections

- Klicken Sie unter

Network Tunnel Groupsauf+ Add

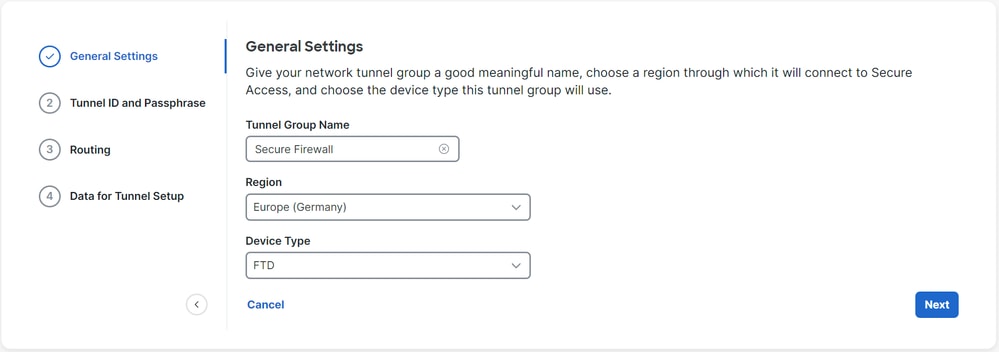

- Konfiguration

Tunnel Group NameRegionundDevice Type - Klicken Sie auf

Next

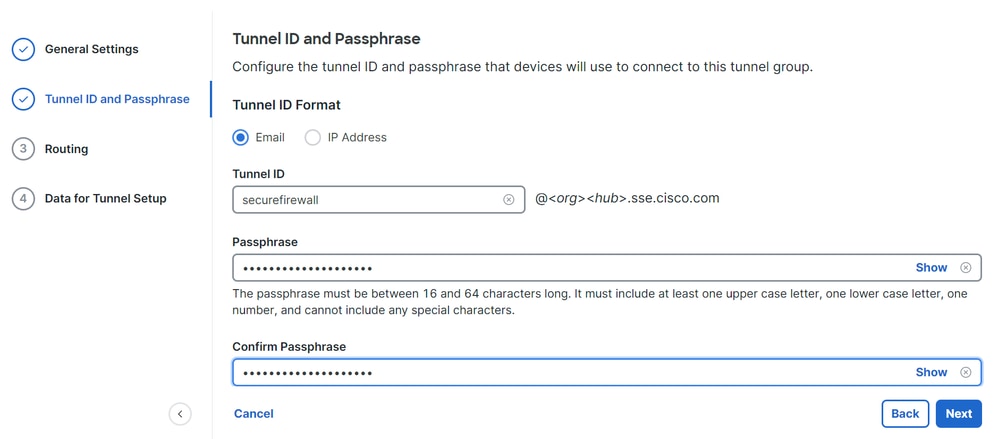

- Konfigurieren Sie die

Tunnel ID FormatundPassphrase - Klicken Sie auf

Next

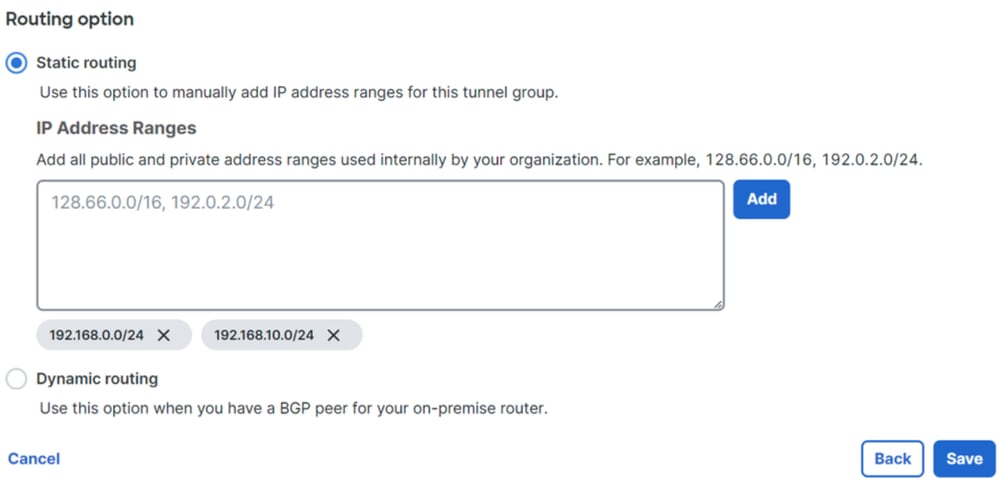

- Konfigurieren Sie die IP-Adressbereiche oder Hosts, die Sie in Ihrem Netzwerk konfiguriert haben, und leiten Sie den Datenverkehr über sicheren Zugriff weiter.

- Klicken Sie auf

Save

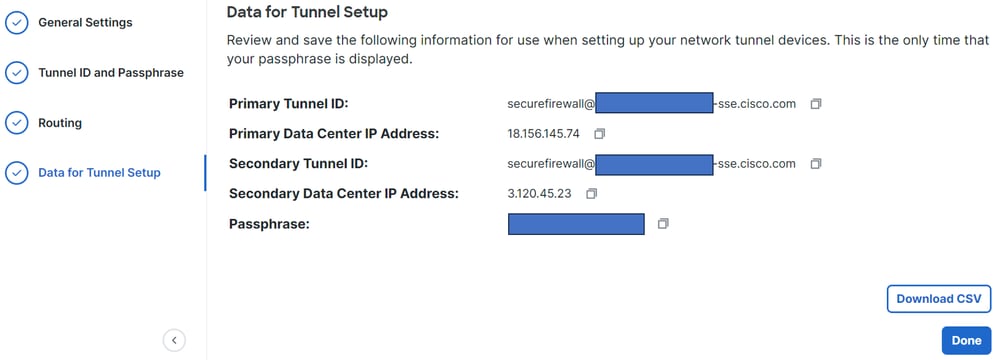

Nachdem Sie auf Save die Informationen über den Tunnel angezeigt wird, bitte speichern Sie diese Informationen für den nächsten Schritt, Configure the tunnel on Secure Firewall.

Daten für Tunnel-Setup

Konfigurieren des Tunnels auf einer sicheren Firewall

Konfigurieren der Tunnelschnittstelle

In diesem Szenario verwenden Sie die VTI-Konfiguration (Virtual Tunnel Interface) auf der sicheren Firewall, um dieses Ziel zu erreichen. Denken Sie daran, dass Sie in diesem Fall einen doppelten ISP haben, und dass wir Hochverfügbarkeit benötigen, wenn einer Ihrer ISPs ausfällt.

| SCHNITTSTELLEN |

ROLLE |

| PrimärWAN |

Principal Internet WAN |

| Sekundäres WAN |

Sekundäres Internet-WAN |

| PrimärVTI |

Verlinkt zum Senden des Datenverkehrs an Secure Access über |

| Sekundäre VTI |

Verlinkt zum Senden des Datenverkehrs an Secure Access über |

Anmerkung: 1. Sie müssen eine statische Route zur hinzufügen oder der Primary or Secondary Datacenter IP zuweisen, damit beide Tunnel verfügbar sind.

Anmerkung: 2. Wenn zwischen den Schnittstellen ECMP konfiguriert ist, müssen Sie keine statische Route zu erstellen, Primary or Secondary Datacenter IP damit beide Tunnel verfügbar sind.

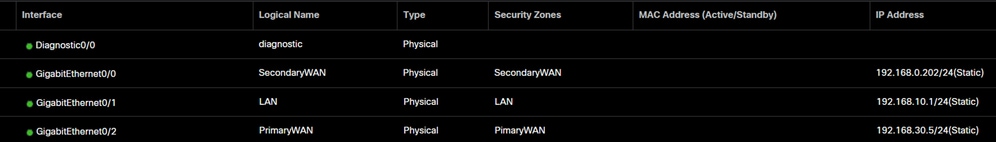

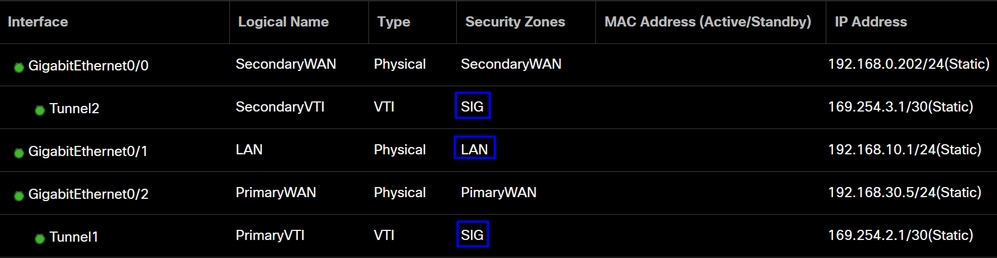

Basierend auf dem Szenario verfügen wir über PrimaryWAN und SecondaryWAN, mit denen wir die VTI-Schnittstellen erstellen müssen.

Navigieren Sie zu IhremFirepower Management Center > Devices.

- Wählen Sie Ihren FTD

- Auswählen

Interfaces

- Klicken Sie

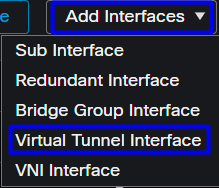

Add Interfaces > Virtual Tunnel Interface

- Konfigurieren Sie die Schnittstelle anhand der nächsten Informationen.

Name: Konfigurieren Sie einen Namen, der sich aufPrimaryWAN interfaceSecurity Zone: Sie können einen anderenSecurity Zoneverwenden, aber es ist besser, einen neuen für den sicheren Datenverkehr zu erstellen.Tunnel ID: Nummer für Tunnel-ID hinzufügenTunnel Source: Wählen Sie IhrePrimaryWAN interface, und wählen Sie die private oder öffentliche IP-Adresse Ihrer Schnittstelle aus.IPsec Tunnel Mode: WählenIPv4und konfigurieren Sie eine nicht routbare IP in Ihrem Netzwerk mit Maske 30

Anmerkung: Für die VTI-Schnittstelle muss eine nicht routbare IP-Adresse verwendet werden. Wenn Sie beispielsweise über zwei VTI-Schnittstellen verfügen, können Sie 169.254.2.1/30 für die PrimaryVTI und 169.254.3.1/30 für die SecondaryVTIverwenden.

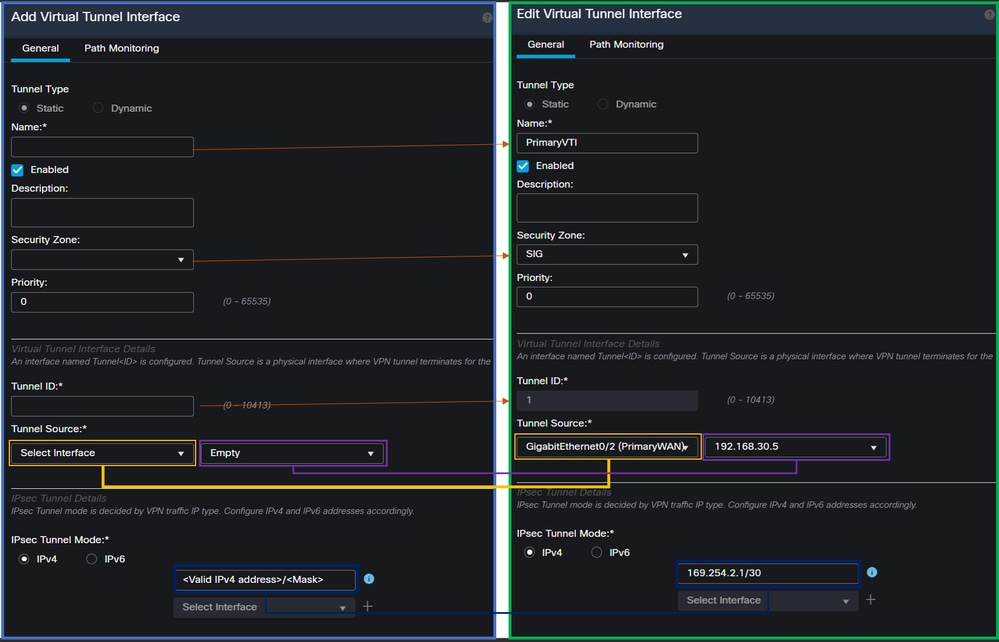

Danach müssen Sie das Gleiche für die tun, SecondaryWAN interfaceund Sie haben alles für die VTI High Availability eingerichtet, und als Ergebnis haben Sie das nächste Ergebnis:

Für dieses Szenario werden folgende IPs verwendet:

| Logischer Name |

IP |

Bereich |

| PrimärVTI |

169.254.2.1/30 |

169.254.2.1-169.254.2.2 |

| Sekundäre VTI |

169.254.3.1/30 |

169.254.3.1-169.254.3.2 |

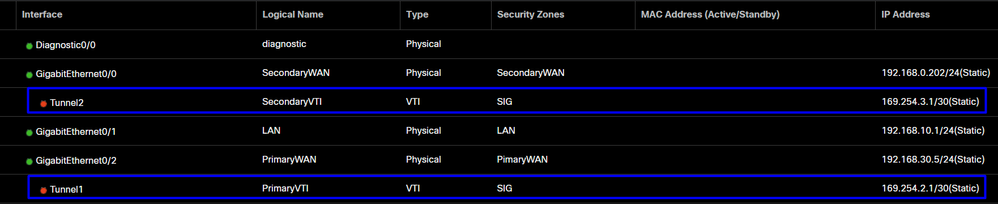

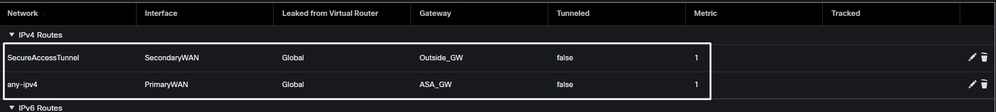

Konfigurieren einer statischen Route für die sekundäre Schnittstelle

Damit der Datenverkehr der SecondaryWAN interface die erreichen kann, müssen Sie eine statische Route zur IP-Adresse desSecondary Datacenter IP AddressRechenzentrums konfigurieren. Sie können ihn mit einer Metrik von eins (1) konfigurieren, um ihn an die Spitze der Routing-Tabelle zu setzen. Geben Sie außerdem die IP als Host an.

Vorsicht: Dies ist nur erforderlich, wenn zwischen den WAN-Kanälen kein ECMP eingerichtet wurde. Wenn Sie ECMP konfiguriert haben, können Sie mit dem nächsten Schritt fortfahren.

Navigieren Sie zu Device > Device Management

- Klicken Sie auf Ihr FTD-Gerät.

- Klicken Sie

Routing - Auswählen

Static Route > + Add Route

Interface: Wählen Sie die sekundäre WAN-Schnittstelle ausGateway: Wählen Sie das sekundäre WAN-Gateway ausSelected Network: Fügen Sie die sekundäre Rechenzentrums-IP als Host hinzu. finden Sie die Informationen zu den Informationen, die Sie beim Konfigurieren des Tunnels im Schritt Sicherer Zugriff, Daten für Tunneleinrichtung, erhalten haben.Metric: Eine verwenden (1)OKKlicken SieSaveauf und, um die Informationen zu speichern und dann bereitzustellen.

Konfigurieren des VPN für sicheren Zugriff im VTI-Modus

Um das VPN zu konfigurieren, navigieren Sie zu Ihrer Firewall:

- Klicken Sie

Devices > Site to Site - Klicken Sie

+ Site to Site VPN

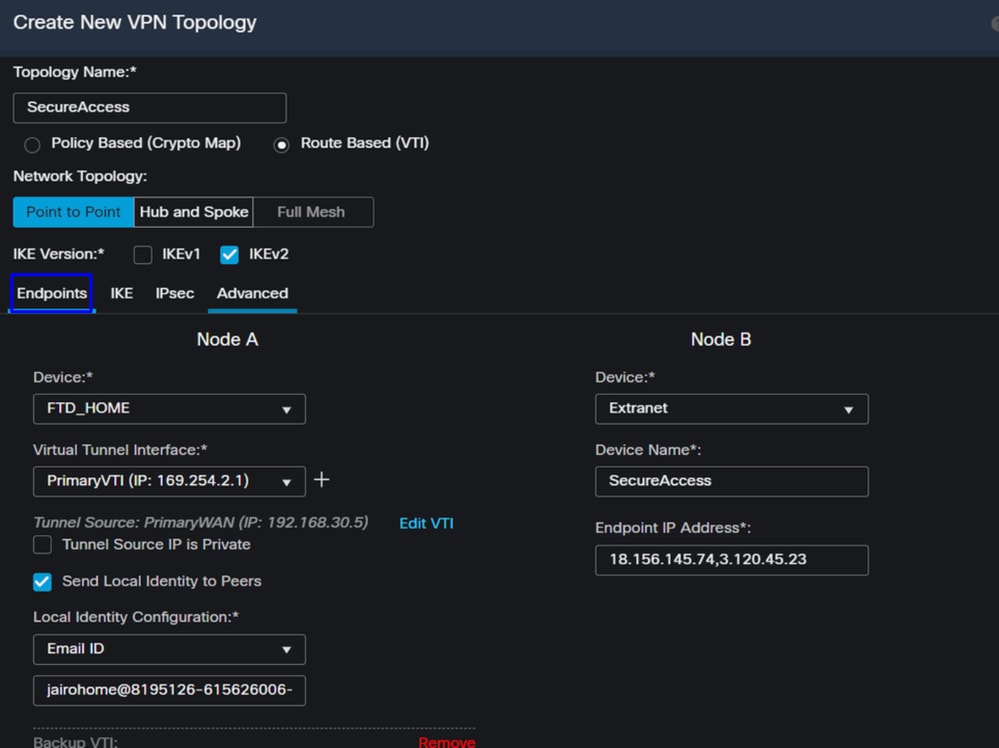

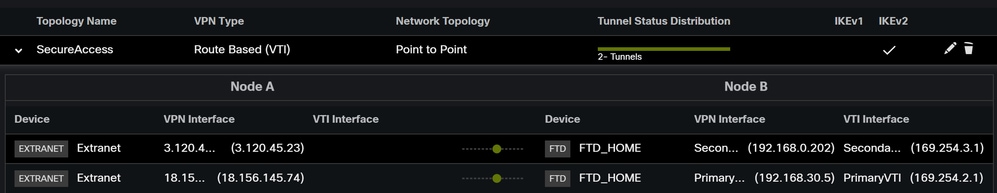

Endgerätekonfiguration

Zum Konfigurieren des Schritts "Endgeräte" müssen Sie die Informationen aus dem Schritt "Daten für Tunneleinrichtung" verwenden.

- Topologiename: Erstellen eines Namens für die Secure Access-Integration

- Auswählen

Routed Based (VTI) - Auswählen

Point to Point IKE Version: IKEv2 auswählen

Anmerkung: IKEv1 wird für die Integration mit Secure Access nicht unterstützt.

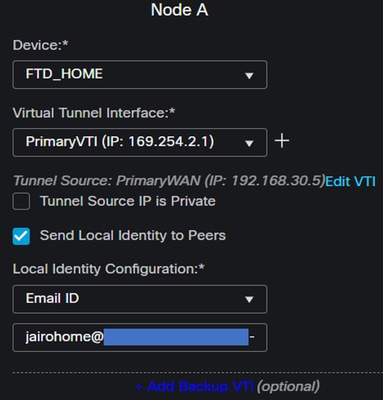

Unter Node Amüssen Sie die folgenden Parameter konfigurieren:

Device: Wählen Sie Ihr FTD-GerätVirtual Tunnel Interface: Wählen Sie den VTI aus, der mit derPrimaryWAN Interfaceverknüpft ist.- Aktivieren Sie das Kontrollkästchen für

Send Local Identity to Peers Local Identity Configuration: Wählen Sie die E-Mail-ID aus, und geben Sie die Informationen gemäß den Angaben in Ihrer Konfiguration im Schritt "Daten für Tunnel-Setup"Primary Tunnel IDein.

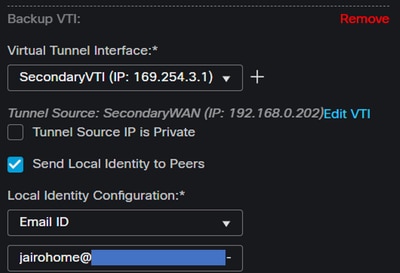

Nachdem Sie die Informationen konfiguriert haben, klicken Sie auf den PrimaryVTI folgenden Link + Add Backup VTI:

Virtual Tunnel Interface: Wählen Sie den VTI aus, der mit derPrimaryWAN Interfaceverknüpft ist.- Aktivieren Sie das Kontrollkästchen für

Send Local Identity to Peers Local Identity Configuration: Wählen Sie die E-Mail-ID aus, und geben Sie die Informationen gemäß den Angaben in Ihrer Konfiguration im Schritt "Daten für Tunnel-Setup"Secondary Tunnel IDein.

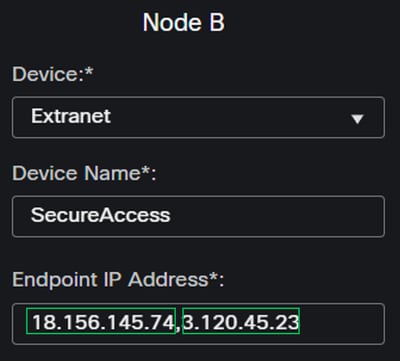

Unter Node Bmüssen Sie die folgenden Parameter konfigurieren:

Device: ExtranetDevice Name: Wählen Sie einen Namen aus, um Secure Access als Ziel zu erkennen.Endpoint IP Address: Die Konfiguration für die primäre und sekundäre Konfiguration muss die primäre sein. Diese Informationen finden SieDatacenter IP,Secondary Datacenter IPim Schritt "Daten für Tunnel-Setup".

Danach ist die Konfiguration für abgeschlossen, und Sie können Endpoints mit dem Schritt "IKE-Konfiguration" fortfahren.

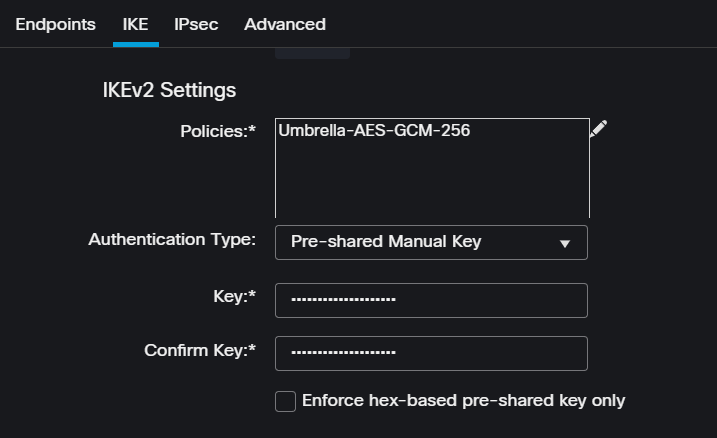

IKE-Konfiguration

Um die IKE-Parameter zu konfigurieren, klicken Sie auf IKE.

Unter müssen IKE, Sie die nächsten Parameter konfigurieren:

Policies: Sie können die Standard-Umbrella-Konfiguration verwendenUmbrella-AES-GCM-256oder auf der Grundlage desSupported IKEv2 and IPSEC Parameters

Authentication Type: Vorinstallierter manueller SchlüsselKeyundConfirm Key: Sie finden diePassphraseInformationen im Schritt Daten für Tunneleinrichtung.

Danach ist Ihre Konfiguration für abgeschlossen, und Sie können IKE mit dem Schritt "IPSEC-Konfiguration" fortfahren.

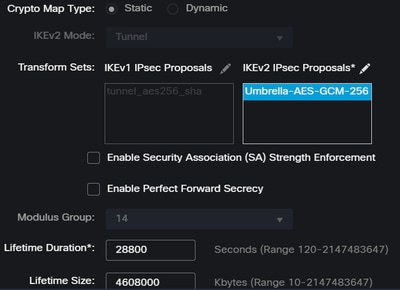

IPSEC-Konfiguration

Um die IPSEC-Parameter zu konfigurieren, klicken Sie auf IPSEC.

Unter müssen IPSEC, Sie die nächsten Parameter konfigurieren:

Policies: Sie können die Standard-Umbrella-Konfiguration verwendenUmbrella-AES-GCM-256oder auf der Grundlage desSupported IKEv2 and IPSEC Parameters

Anmerkung: Für IPSEC ist nichts anderes erforderlich.

Danach ist Ihre Konfiguration für abgeschlossen, und Sie können nun IPSEC mit dem Schritt "Erweiterte Konfiguration" fortfahren.

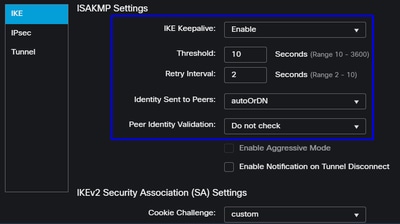

Erweiterte Konfiguration

Um die erweiterten Parameter zu konfigurieren, klicken Sie auf Erweitert.

Unter müssen Advanced, Sie die nächsten Parameter konfigurieren:

IKE Keepalive: EnableThreshold: 10Retry Interval: 2Identity Sent to Peers: AutoOderDNPeer Identity Validation: Nicht prüfen

Danach können Sie aufSaveund Deployklicken.

Anmerkung: Nach einigen Minuten wird das VPN für beide Knoten eingerichtet.

Danach ist Ihre Konfiguration für den abgeschlossen, und Sie können VPN to Secure Access in VTI Mode nun mit dem Schritt fortfahrenConfigure Policy Base Routing.

Warnung: Der Datenverkehr zu Secure Access wird nur dann an den primären Tunnel weitergeleitet, wenn beide Tunnel eingerichtet sind. Wenn der primäre Tunnel ausfällt, lässt Secure Access die Weiterleitung des Datenverkehrs durch den sekundären Tunnel zu.

Hinweis: Das Failover am Secure Access-Standort basiert auf den DPD-Werten, die im Benutzerhandbuch für unterstützte IPsec-Werte dokumentiert sind.

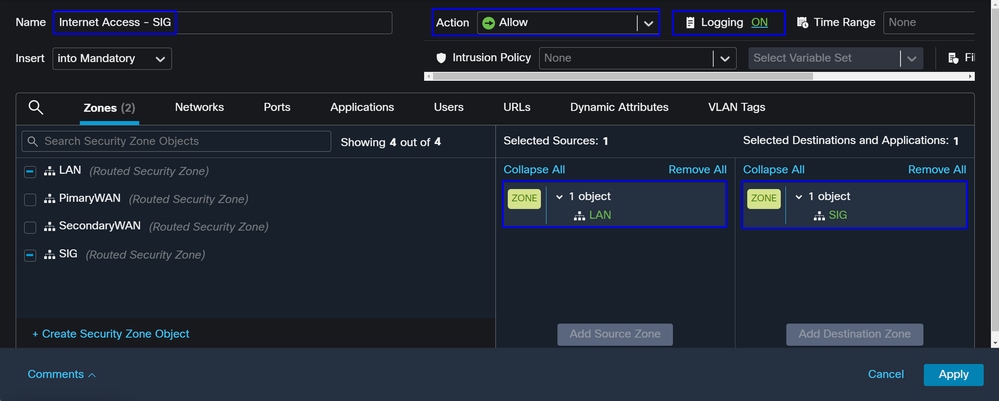

Szenarien für die Konfiguration von Zugriffsrichtlinien

Die definierten Zugriffsrichtlinienregeln basieren auf:

| Schnittstelle |

Zone |

| PrimärVTI |

SIGNIEREN |

| Sekundäre VTI |

SIGNIEREN |

| LAN |

LAN |

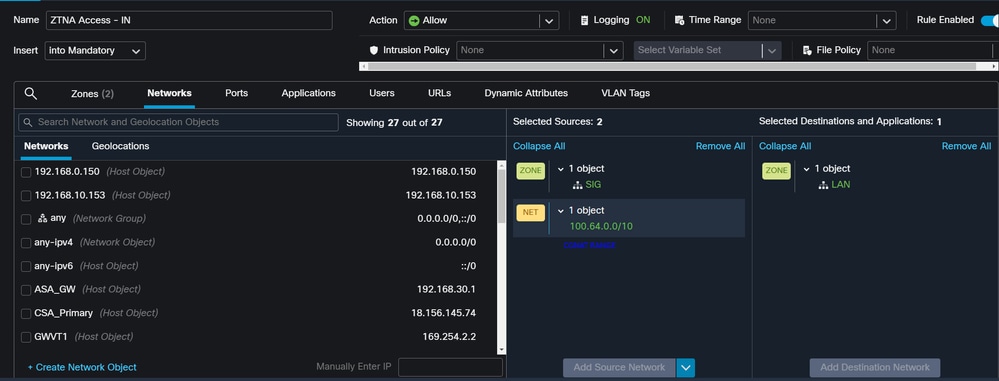

Szenario mit Internetzugriff

Um allen Ressourcen, die Sie auf dem richtlinienbasierten Routing konfigurieren, Zugriff auf das Internet zu ermöglichen, müssen Sie einige Zugriffsregeln sowie einige Richtlinien für sicheren Zugriff konfigurieren. Lassen Sie mich daher erklären, wie Sie dies in diesem Szenario erreichen:

Diese Regel ermöglicht den Zugriff auf das LAN Internet, in diesem Fall auf das Internet SIG.

RA-VPN-Szenario

Um den Zugriff durch die RA-VPN-Benutzer zu ermöglichen, muss dieser auf der Grundlage des Bereichs konfiguriert werden, den Sie dem RA-VPN-Pool zugewiesen haben.

Anmerkung: Die RA-VPNaaS-Richtlinie können Sie über "Manage Virtual Private Networks" (Virtuelle private Netzwerke verwalten) konfigurieren.

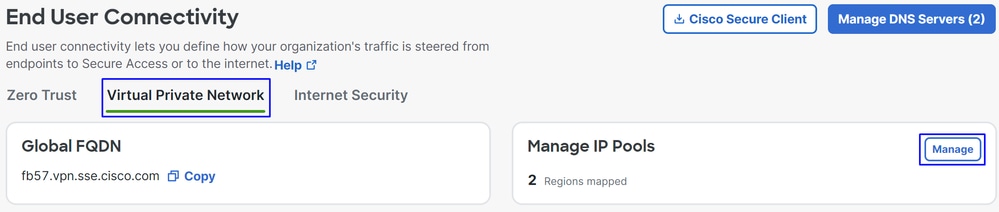

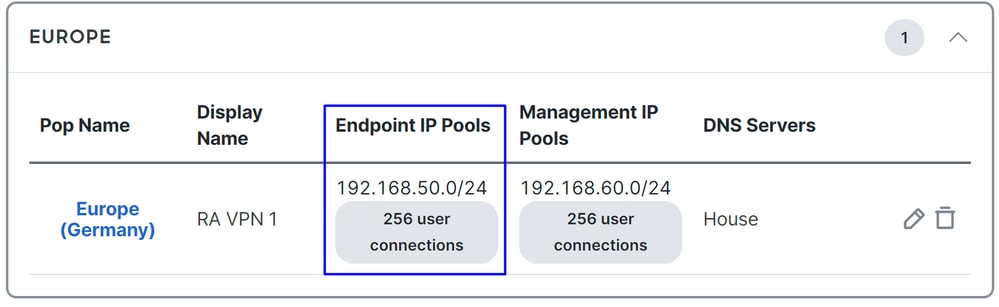

Wie überprüfen Sie den IP-Pool Ihres VPNaaS?

Navigieren Sie zu Ihrem Dashboard für sicheren Zugriff.

- Klicken Sie

Connect > End User Connectivity - Klicken Sie

Virtual Private Network - Klicken Sie

Manage IP Poolsunter aufManage

- Du siehst dein Becken unter

Endpoint IP Pools

- Sie müssen diesen Bereich unter SIG zulassen, ihn aber auch unter der ACL hinzufügen, die Sie in Ihrem PBR konfigurieren.

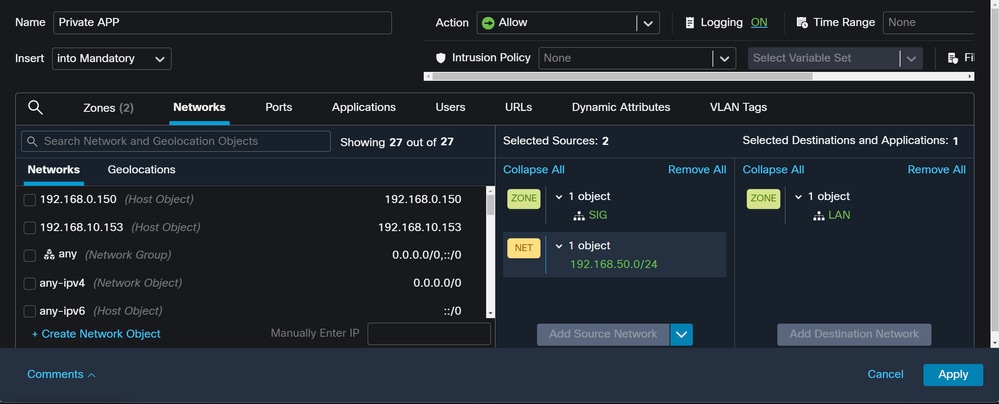

Konfiguration von Zugriffsregeln

Wenn Sie Secure Access nur so konfigurieren, dass es mit den Funktionen für den Zugriff auf private Anwendungsressourcen verwendet wird, kann Ihre Zugriffsregel wie folgt aussehen:

Diese Regel lässt Datenverkehr vom RA-VPN-Pool 192.168.50.0/24 zu Ihrem LAN zu. können Sie bei Bedarf weitere angeben.

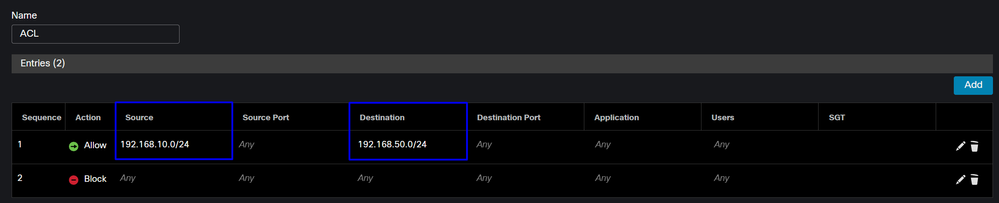

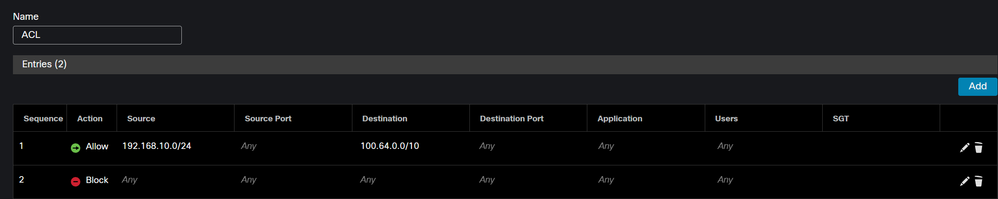

ACL-Konfiguration

Um den Routing-Verkehr von SIG zu Ihrem LAN zuzulassen, müssen Sie ihn unter der ACL hinzufügen, damit er unter dem PBR funktioniert.

CLAP-BAP-ZTNA-Szenario

Sie müssen Ihr Netzwerk auf der Grundlage des CGNAT-Bereichs 100.64.0.0/10 konfigurieren, um den Zugriff auf Ihr Netzwerk über die Client Base ZTA- oder Browser Base ZTA-Benutzer zu ermöglichen.

Konfiguration von Zugriffsregeln

Wenn Sie Secure Access nur so konfigurieren, dass es mit den Funktionen für den Zugriff auf private Anwendungsressourcen verwendet wird, kann Ihre Zugriffsregel wie folgt aussehen:

Diese Regel lässt Datenverkehr von der ZTNA CGNAT-Reihe 100.64.0.0/10 zu Ihrem LAN zu.

ACL-Konfiguration

Um den Routing-Datenverkehr von SIG über CGNAT zu Ihrem LAN zuzulassen, müssen Sie ihn unter der ACL hinzufügen, damit er unter dem PBR funktioniert.

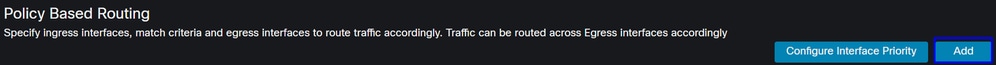

Richtlinienbasierte Weiterleitung konfigurieren

Um den Zugriff auf interne Ressourcen und das Internet über sicheren Zugriff zu ermöglichen, müssen Sie Routen über Policy Base Routing (PBR) erstellen, die das Routing des Datenverkehrs von der Quelle zum Ziel vereinfachen.

- Navigieren Sie zu

Devices > Device Management - Wählen Sie das FTD-Gerät, auf dem Sie die Route erstellen.

- Klicken Sie

Routing - Auswählen

Policy Base Routing Klicken Sie aufAdd

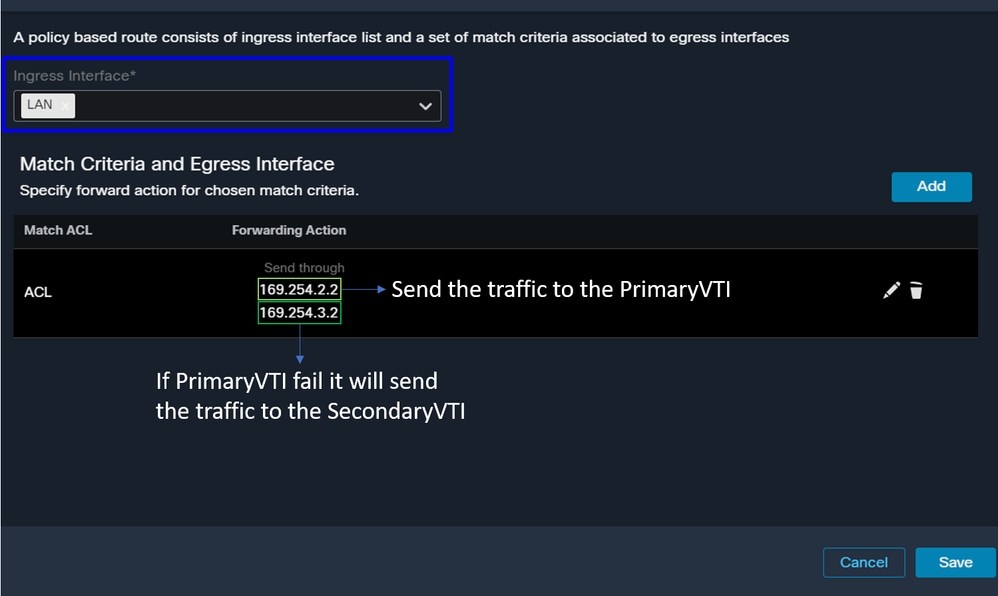

In diesem Szenario wählen Sie alle Schnittstellen aus, die Sie als Quelle für das Routing des Datenverkehrs zu Secure Access oder für die Benutzerauthentifizierung zu Secure Access verwenden, indem Sie RA-VPN oder Client- oder browserbasierten ZTA-Zugriff auf die internen Netzwerkressourcen verwenden:

- Wählen Sie unter Ingress Interface (Eingangsschnittstelle) alle Schnittstellen aus, die Datenverkehr über Secure Access senden:

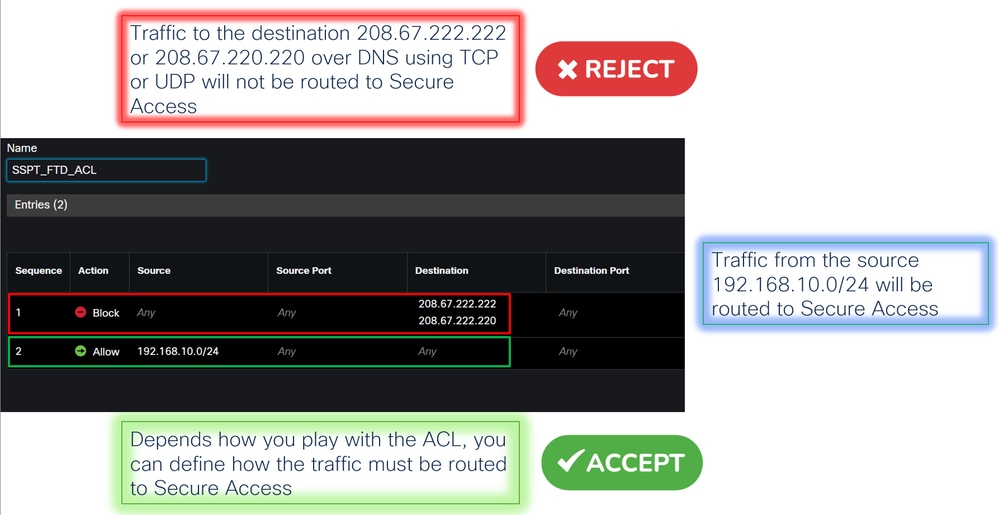

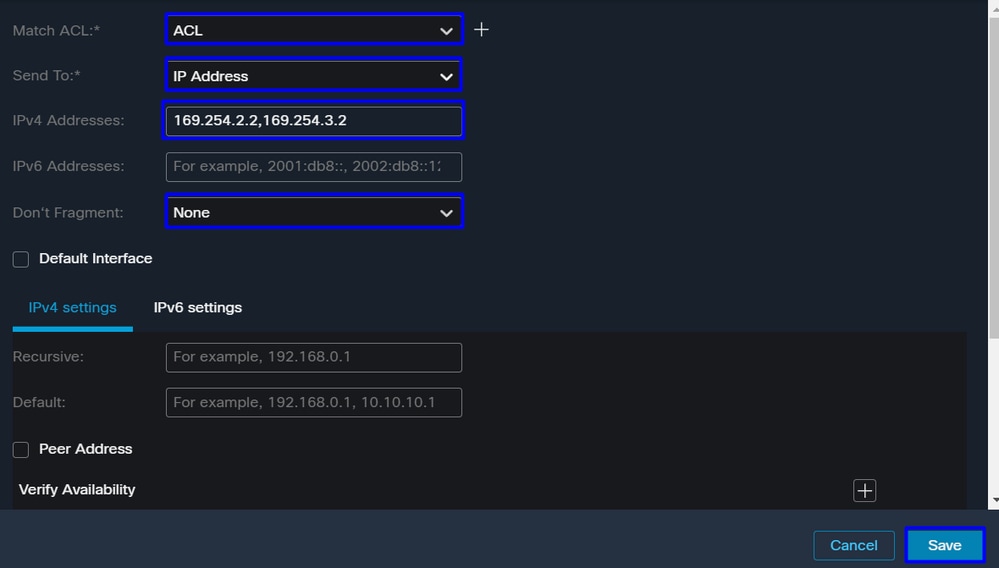

- Unter Match Criteria and Egress Interface definieren Sie die nächsten Parameter, nachdem Sie auf

Addklicken:

Match ACL: Für diese ACL konfigurieren Sie alle Elemente, die Sie an Secure Access weiterleiten:

Send To: IP-Adresse auswählenIPv4 Addresses: Sie müssen die nächste IP unter der Maske 30 verwenden, die auf beiden VTI konfiguriert wurde. können Sie überprüfen, ob unter dem Schritt VTI Interface Config

| Schnittstelle |

IP |

GW |

| PrimärVTI |

169.254.2.1/30 |

169.254.2.2 |

| Sekundäre VTI |

169.254.3.1/30 |

169.254.3.2 |

Nachdem Sie es so konfiguriert haben, haben Sie das nächste Ergebnis, und Sie können fortfahren, um zu klicken Save:

Danach müssen Sie Save es erneut durchführen, und Sie haben es wie folgt konfiguriert:

Anschließend können Sie die Bereitstellung durchführen und den Datenverkehr der auf der ACL konfigurierten Computer sehen, der den Datenverkehr an den sicheren Zugriff weiterleitet:

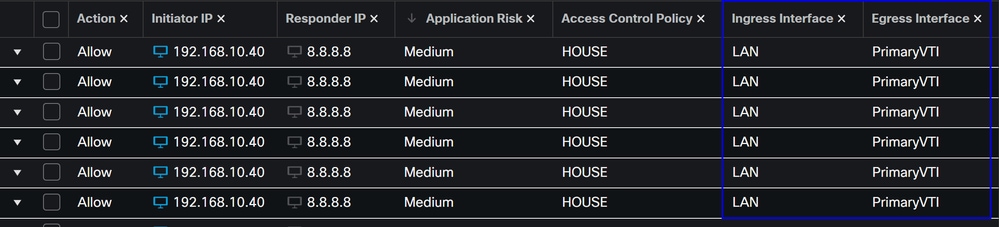

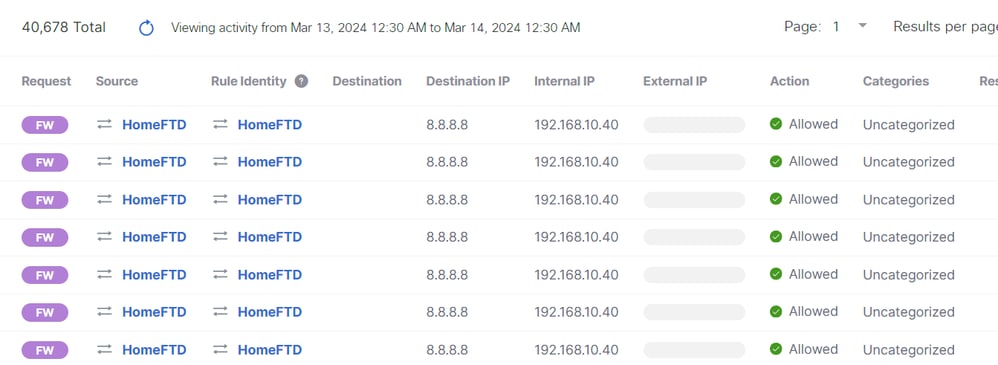

Aus dem Conexion Events im FÜZ:

Über die Activity Search in Sicherer Zugriff:

Anmerkung: Standardmäßig lässt die Richtlinie für sicheren Zugriff Datenverkehr zum Internet zu. Um den Zugriff auf private Anwendungen zu ermöglichen, müssen Sie private Ressourcen erstellen und sie der Zugriffsrichtlinie für den Zugriff auf private Ressourcen hinzufügen.

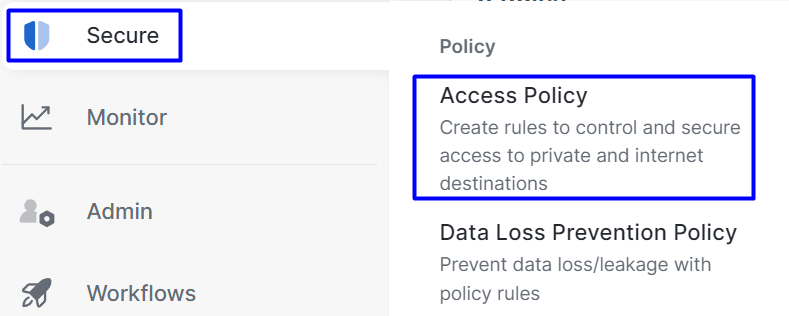

Konfigurieren der Internet-Zugriffsrichtlinie für sicheren Zugriff

Um den Zugriff für den Internetzugriff zu konfigurieren, müssen Sie die Richtlinie auf Ihrem Secure Access Dashboard erstellen:

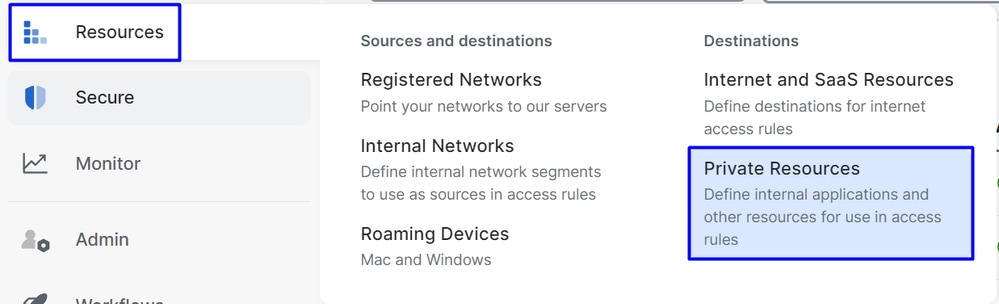

- Klicken Sie

Secure > Access Policy

- Klicken Sie

Add Rule > Internet Access

Dort können Sie die Quelle als Tunnel angeben, und zum Ziel können Sie einen beliebigen Tunnel auswählen, je nachdem, was Sie in der Richtlinie konfigurieren möchten. Weitere Informationen finden Sie im Secure Access-Benutzerhandbuch.

Konfigurieren des Zugriffs auf private Ressourcen für ZTNA und RA-VPN

Um den Zugriff für private Ressourcen zu konfigurieren, müssen Sie die Ressourcen zuerst im Dashboard für sicheren Zugriff erstellen:

Klicken Sie Resources > Private Resources

- Klicken Sie anschließend auf

ADD

Im Abschnitt "Konfiguration" finden Sie die nächsten zu konfigurierenden Abschnitte: General, Communication with Secure Access Cloud and Endpoint Connection Methods.

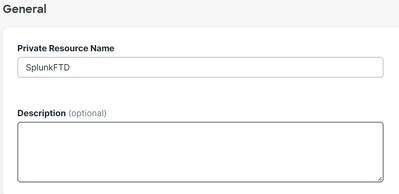

Allgemein

Private Resource Name: Erstellen Sie einen Namen für die Ressource, auf die Sie über den sicheren Zugriff auf Ihr Netzwerk zugreifen

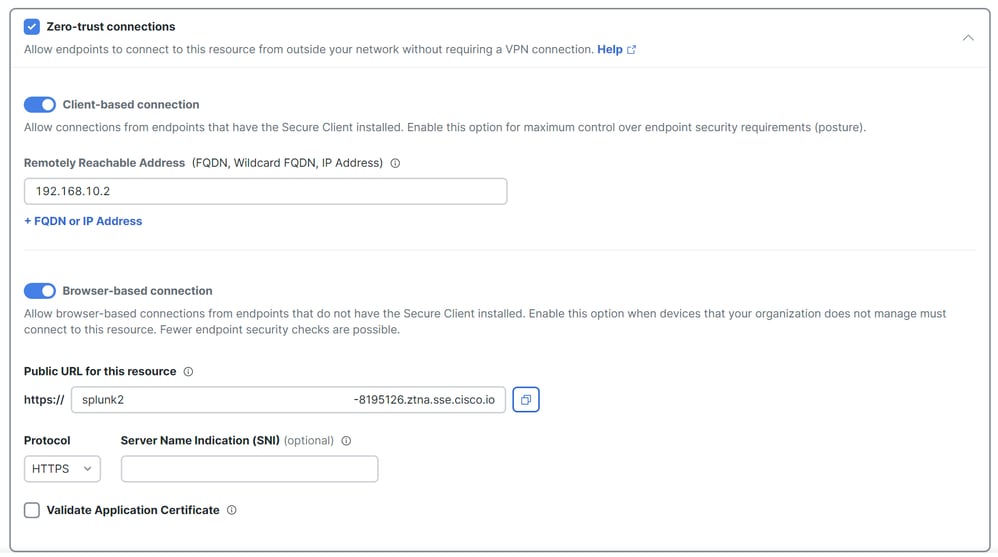

Endgeräteverbindungsmethoden

Zero Trust Connections: Aktivieren Sie das Kontrollkästchen.Client-based connection: Wenn Sie es aktivieren, können Sie das Secure Client - Zero Trust Module verwenden, um den Zugriff über den Client-Basismodus zu ermöglichen.Remote Reachable Address (FQDN, Wildcard FQDN, IP Address): Konfigurieren Sie die Ressourcen IP oder FQDN. Wenn Sie FQDN konfigurieren, müssen Sie den DNS hinzufügen, um den Namen aufzulösen.Browser-based connection: Wenn Sie diese Option aktivieren, können Sie über einen Browser auf Ihre Ressourcen zugreifen (fügen Sie nur Ressourcen mit HTTP- oder HTTPS-Kommunikation hinzu)Public URL for this resource: Konfigurieren Sie die öffentliche URL, die Sie über den Browser verwenden. Diese Ressource wird durch sicheren Zugriff geschützt.Protocol: Protokoll auswählen (HTTP oder HTTPS)

VPN Connection: Aktivieren Sie das Kontrollkästchen, um den Zugriff über RA-VPNaaS zu aktivieren.

Klicken Sie anschließend aufSave, und Sie können diese Ressource der hinzufügen Access Policy.

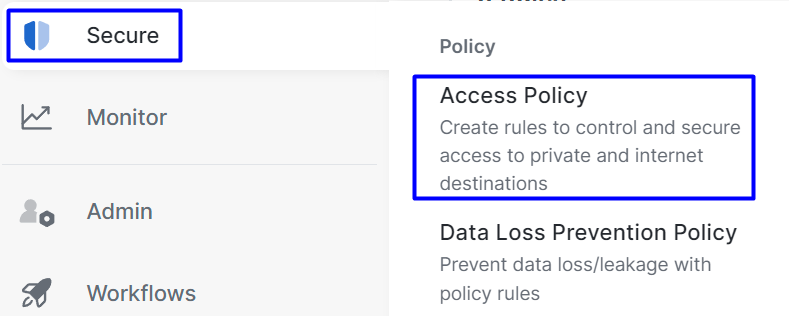

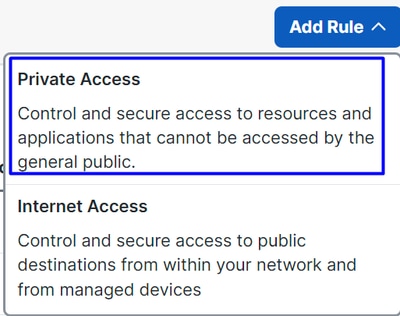

Konfigurieren der Zugriffsrichtlinie

Wenn Sie die Ressource erstellen, müssen Sie sie einer der Richtlinien für den sicheren Zugriff zuweisen:

- Klicken Sie

Secure > Access Policy

- Klicken Sie auf

Add > Private Resource

Für diese Private Access-Regel konfigurieren Sie die Standardwerte, um den Zugriff auf die Ressource zu ermöglichen. Weitere Informationen zu Richtlinienkonfigurationen finden Sie im Benutzerhandbuch.

Action: Wählen Sie Erlauben, um den Zugriff auf die Ressource zuzulassen.From: Geben Sie den Benutzer an, mit dem Sie sich bei der Ressource anmelden können.To: Wählen Sie die Ressource aus, auf die Sie über sicheren Zugriff zugreifen möchten.

Zero-Trust Client-based Posture Profile: Standardprofil für Client-Basiszugriff auswählenZero-Trust Browser-based Posture Profile: Standardprofil-Browser für Basiszugriff auswählen

Anmerkung: Weitere Informationen zur Statusrichtlinie finden Sie im Benutzerhandbuch für sicheren Zugriff.

Klicken Sie anschließend auf Next undSave und Ihre Konfiguration, und Sie können versuchen, über RA-VPN und Client Base ZTNA oder Browser Base ZTNA auf Ihre Ressourcen zuzugreifen.

Fehlerbehebung

Um eine Fehlerbehebung basierend auf der Kommunikation zwischen der sicheren Firewall und sicherem Zugriff durchzuführen, können Sie problemlos überprüfen, ob Phase 1 (IKEv2) und Phase 2 (IPSEC) zwischen den Geräten eingerichtet wurde.

Phase 1 überprüfen (IKEv2)

Um Phase1 zu überprüfen, müssen Sie den nächsten Befehl in der CLI Ihres FTD ausführen:

show crypto isakmp saIn diesem Fall ist die gewünschte Ausgabe zwei, die für die Rechenzentrum-IPs von Secure Access IKEv2 SAs eingerichtet sind, und der gewünschte Status lautet READY:

There are no IKEv1 SAs

IKEv2 SAs:

Session-id:3, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote fvrf/ivrf Status Role

52346451 192.168.0.202/4500 3.120.45.23/4500 Global/Global READY RESPONDER

Encr: AES-GCM, keysize: 256, Hash: N/A, DH Grp:20, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/4009 sec

Child sa: local selector 0.0.0.0/0 - 255.255.255.255/65535

remote selector 0.0.0.0/0 - 255.255.255.255/65535

ESP spi in/out: 0xfb34754c/0xc27fd2ba

IKEv2 SAs:

Session-id:2, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote fvrf/ivrf Status Role

52442403 192.168.30.5/4500 18.156.145.74/4500 Global/Global READY RESPONDER

Encr: AES-GCM, keysize: 256, Hash: N/A, DH Grp:20, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/3891 sec

Child sa: local selector 0.0.0.0/0 - 255.255.255.255/65535

remote selector 0.0.0.0/0 - 255.255.255.255/65535

ESP spi in/out: 0x4af761fd/0xfbca3343Phase 2 (IPSEC) überprüfen

Um Phase2 zu überprüfen, müssen Sie den nächsten Befehl in der CLI Ihres FTD ausführen:

interface: PrimaryVTI

Crypto map tag: __vti-crypto-map-Tunnel1-0-1, seq num: 65280, local addr: 192.168.30.5

Protected vrf (ivrf): Global

local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

remote ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

current_peer: 18.156.145.74

#pkts encaps: 71965, #pkts encrypt: 71965, #pkts digest: 71965

#pkts decaps: 91325, #pkts decrypt: 91325, #pkts verify: 91325

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 71965, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 192.168.30.5/4500, remote crypto endpt.: 18.156.145.74/4500

path mtu 1500, ipsec overhead 63(44), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: FBCA3343

current inbound spi : 4AF761FD

inbound esp sas:

spi: 0x4AF761FD (1257726461)

SA State: active

transform: esp-aes-gcm-256 esp-null-hmac no compression

in use settings ={L2L, Tunnel, NAT-T-Encaps, IKEv2, VTI, }

slot: 0, conn_id: 2, crypto-map: __vti-crypto-map-Tunnel1-0-1

sa timing: remaining key lifetime (kB/sec): (3916242/27571)

IV size: 8 bytes

replay detection support: Y

Anti replay bitmap:

0xFFFFFFFF 0xFFFFFFFF

outbound esp sas:

spi: 0xFBCA3343 (4224332611)

SA State: active

transform: esp-aes-gcm-256 esp-null-hmac no compression

in use settings ={L2L, Tunnel, NAT-T-Encaps, IKEv2, VTI, }

slot: 0, conn_id: 2, crypto-map: __vti-crypto-map-Tunnel1-0-1

sa timing: remaining key lifetime (kB/sec): (4239174/27571)

IV size: 8 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

interface: SecondaryVTI

Crypto map tag: __vti-crypto-map-Tunnel2-0-2, seq num: 65280, local addr: 192.168.0.202

Protected vrf (ivrf): Global

local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

remote ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

current_peer: 3.120.45.23

#pkts encaps: 0, #pkts encrypt: 0, #pkts digest: 0

#pkts decaps: 0, #pkts decrypt: 0, #pkts verify: 0

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 192.168.0.202/4500, remote crypto endpt.: 3.120.45.23/4500

path mtu 1500, ipsec overhead 63(44), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: C27FD2BA

current inbound spi : FB34754C

inbound esp sas:

spi: 0xFB34754C (4214519116)

SA State: active

transform: esp-aes-gcm-256 esp-null-hmac no compression

in use settings ={L2L, Tunnel, NAT-T-Encaps, IKEv2, VTI, }

slot: 0, conn_id: 20, crypto-map: __vti-crypto-map-Tunnel2-0-2

sa timing: remaining key lifetime (kB/sec): (4101120/27412)

IV size: 8 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

outbound esp sas:

spi: 0xC27FD2BA (3263156922)

SA State: active

transform: esp-aes-gcm-256 esp-null-hmac no compression

in use settings ={L2L, Tunnel, NAT-T-Encaps, IKEv2, VTI, }

slot: 0, conn_id: 20, crypto-map: __vti-crypto-map-Tunnel2-0-2

sa timing: remaining key lifetime (kB/sec): (4239360/27412)

IV size: 8 bytes

replay detection support: Y

Anti replay bitmap:

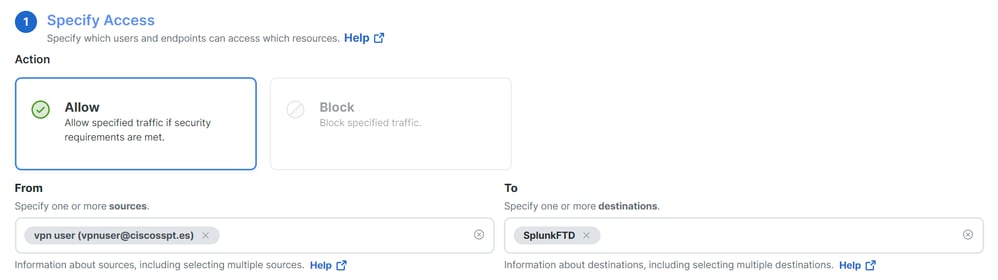

0x00000000 0x00000001In der letzten Ausgabe können Sie sehen, dass beide Tunnel eingerichtet sind. was nicht erwünscht ist, ist die nächste Ausgabe unter dem Paketencapsunddecaps.

In diesem Szenario erstellen Sie ein Ticket beim TAC.

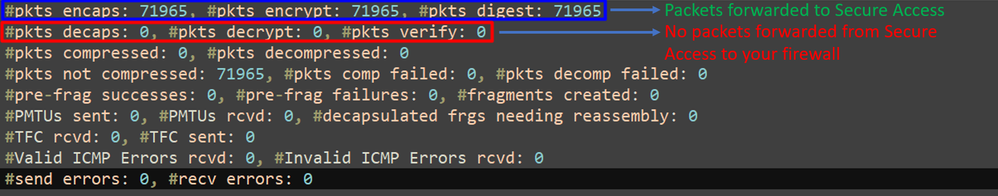

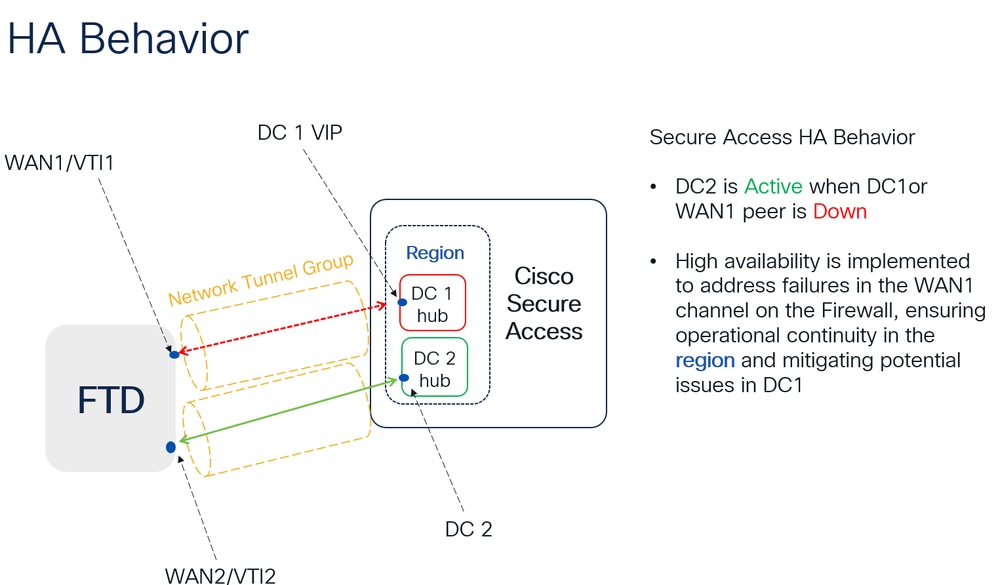

Hochverfügbarkeitsfunktion

Die Funktion der Tunnel mit sicherem Zugriff, die mit dem Rechenzentrum in der Cloud kommunizieren, ist aktiv/passiv, d. h. nur das Rechenzentrum 1 kann Datenverkehr empfangen. die Tür des DC 2 ist geschlossen, bis Tunnel Nummer 1 ausfällt.

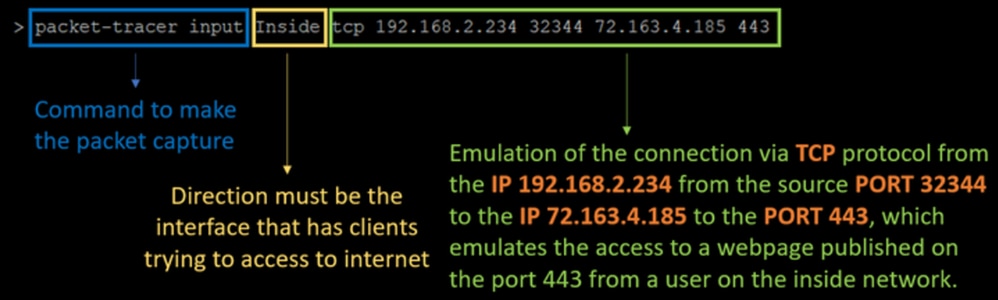

Überprüfen der Datenverkehrsweiterleitung für den sicheren Zugriff

In diesem Beispiel verwenden wir die Quelle als Rechner im Firewall-Netzwerk:

- Quelle: 192.168.10.40

- Ziel: 146.112.255.40 (Sicherer Zugriff, Überwachungs-IP)

Beispiel:

Command:

packet-tracer input LAN tcp 192.168.10.40 3422 146.112.255.40 80Output:

Phase: 1

Type: ACCESS-LIST

Subtype:

Result: ALLOW

Elapsed time: 14010 ns

Config:

Implicit Rule

Additional Information:

MAC Access list

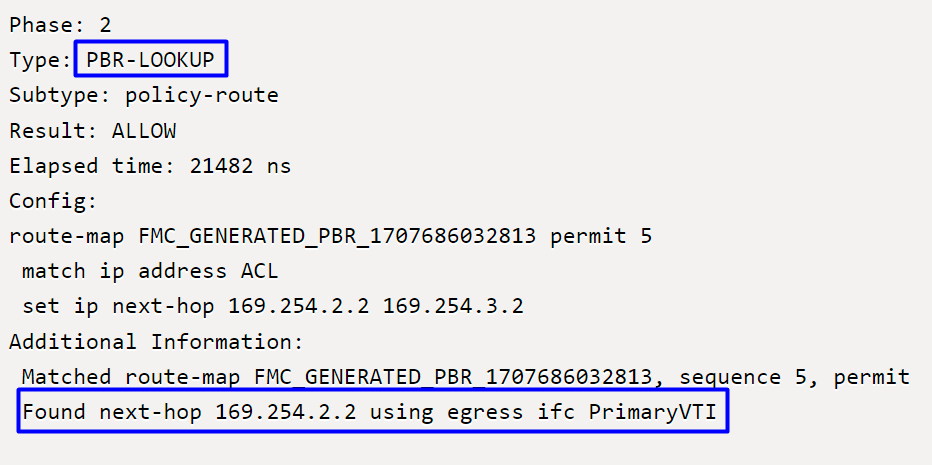

Phase: 2

Type: PBR-LOOKUP

Subtype: policy-route

Result: ALLOW

Elapsed time: 21482 ns

Config:

route-map FMC_GENERATED_PBR_1707686032813 permit 5

match ip address ACL

set ip next-hop 169.254.2.2 169.254.3.2

Additional Information:

Matched route-map FMC_GENERATED_PBR_1707686032813, sequence 5, permit

Found next-hop 169.254.2.2 using egress ifc PrimaryVTI

Phase: 3

Type: OBJECT_GROUP_SEARCH

Subtype:

Result: ALLOW

Elapsed time: 0 ns

Config:

Additional Information:

Source Object Group Match Count: 0

Destination Object Group Match Count: 0

Object Group Search: 0

Phase: 4

Type: ACCESS-LIST

Subtype: log

Result: ALLOW

Elapsed time: 233 ns

Config:

access-group CSM_FW_ACL_ global

access-list CSM_FW_ACL_ advanced permit ip any ifc PrimaryVTI any rule-id 268434435

access-list CSM_FW_ACL_ remark rule-id 268434435: ACCESS POLICY: HOUSE - Mandatory

access-list CSM_FW_ACL_ remark rule-id 268434435: L7 RULE: New-Rule-#3-ALLOW

Additional Information:

This packet will be sent to snort for additional processing where a verdict will be reached

Phase: 5

Type: CONN-SETTINGS

Subtype:

Result: ALLOW

Elapsed time: 233 ns

Config:

class-map class_map_Any

match access-list Any

policy-map policy_map_LAN

class class_map_Any

set connection decrement-ttl

service-policy policy_map_LAN interface LAN

Additional Information:

Phase: 6

Type: NAT

Subtype: per-session

Result: ALLOW

Elapsed time: 233 ns

Config:

Additional Information:

Phase: 7

Type: IP-OPTIONS

Subtype:

Result: ALLOW

Elapsed time: 233 ns

Config:

Additional Information:

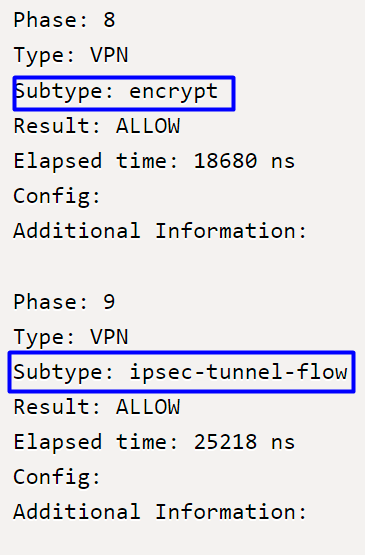

Phase: 8

Type: VPN

Subtype: encrypt

Result: ALLOW

Elapsed time: 18680 ns

Config:

Additional Information:

Phase: 9

Type: VPN

Subtype: ipsec-tunnel-flow

Result: ALLOW

Elapsed time: 25218 ns

Config:

Additional Information:

Phase: 10

Type: NAT

Subtype: per-session

Result: ALLOW

Elapsed time: 14944 ns

Config:

Additional Information:

Phase: 11

Type: IP-OPTIONS

Subtype:

Result: ALLOW

Elapsed time: 0 ns

Config:

Additional Information:

Phase: 12

Type: FLOW-CREATION

Subtype:

Result: ALLOW

Elapsed time: 19614 ns

Config:

Additional Information:

New flow created with id 23811, packet dispatched to next module

Phase: 13

Type: EXTERNAL-INSPECT

Subtype:

Result: ALLOW

Elapsed time: 27086 ns

Config:

Additional Information:

Application: 'SNORT Inspect'

Phase: 14

Type: SNORT

Subtype: appid

Result: ALLOW

Elapsed time: 28820 ns

Config:

Additional Information:

service: (0), client: (0), payload: (0), misc: (0)

Phase: 15

Type: SNORT

Subtype: firewall

Result: ALLOW

Elapsed time: 450193 ns

Config:

Network 0, Inspection 0, Detection 0, Rule ID 268434435

Additional Information:

Starting rule matching, zone 1 -> 3, geo 0 -> 0, vlan 0, src sgt: 0, src sgt type: unknown, dst sgt: 0, dst sgt type: unknown, user 9999997, no url or host, no xff

Matched rule ids 268434435 - Allow

Result:

input-interface: LAN(vrfid:0)

input-status: up

input-line-status: up

output-interface: PrimaryVTI(vrfid:0)

output-status: up

output-line-status: up

Action: allow

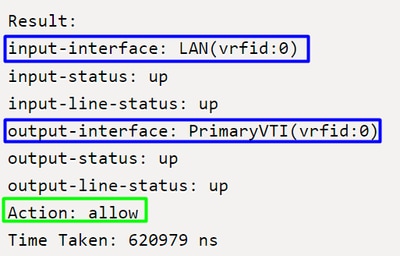

Time Taken: 620979 nsHier können uns viele Dinge einen Kontext zur Kommunikation liefern und wissen, ob alles richtig unter der PBR-Konfiguration ist, um den Datenverkehr richtig zu Secure Access zu routen:

Phase 2 gibt an, dass der Datenverkehr an die PrimaryVTI Schnittstelle weitergeleitet wird. Dies ist richtig, da der Internetdatenverkehr basierend auf den Konfigurationen in diesem Szenario über den VTI an Secure Access weitergeleitet werden muss.

Phase 8 entspricht der Verschlüsselungsstufe einer VPN-Verbindung, bei der der Datenverkehr ausgewertet und zur Verschlüsselung autorisiert wird, um eine sichere Übertragung der Daten zu gewährleisten. Phase 9 hingegen konzentriert sich auf die spezifische Verwaltung des Datenverkehrsflusses innerhalb des VPN IPSec-Tunnels und bestätigt, dass verschlüsselter Datenverkehr ordnungsgemäß durch den eingerichteten Tunnel geleitet und zugelassen wird.

Um den Vorgang abzuschließen, sehen Sie am Ende des Datenstromergebnisses den Datenverkehr von der LAN zur Weiterleitung des Datenverkehrs PrimaryVTI an Secure Access. Die Aktion allow bestätigt, dass der Datenverkehr problemlos weitergeleitet wird.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

28-Nov-2024 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Jairo MorenoTAC

- Fay LeeZEIT

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback