Einleitung

In diesem Dokument wird der Prozess der dynamischen Zuweisung von Gruppenrichtlinien mithilfe der SAML-Authentifizierung in der Cisco Secure Firewall beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Grundlegende Kenntnisse über Remote Access VPN, SSL und Zertifikate

- Grundlegendes SAML-Wissen

- Erfahrung mit FirePOWER Management Center

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco Secure Firewall v7.2.0

- Cisco Secure Firewall Management Center (FMC) v7.2.0

- Cisco Secure Client 5.0.04032

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

In diesem Dokument wird Okta als Identity Provider (IdP) verwendet. Es muss jedoch darauf hingewiesen werden, dass jede IdP verwendet werden kann, die die Anpassung von Attributen ermöglicht, die in der SAML Assertion gesendet werden.

Die SAML-IDp kann so konfiguriert werden, dass zusätzlich zur Authentifizierungsassertion auch Assertionsattribute gesendet werden. Die SAML-Service Provider-Komponente in ASA/FTD interpretiert die von IdP empfangenen SAML-Assertionen und trifft auf deren Grundlage eine Richtlinienauswahl.

Konfigurieren

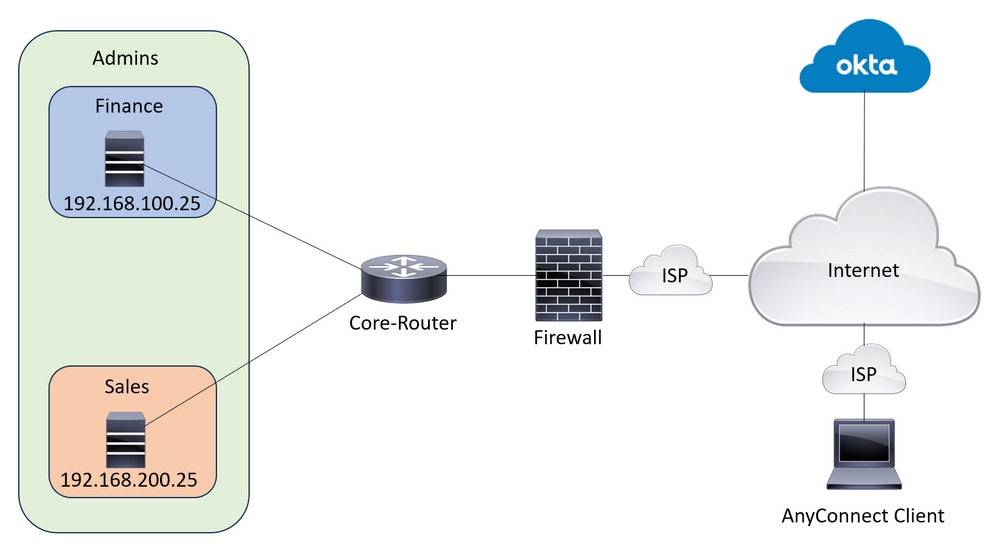

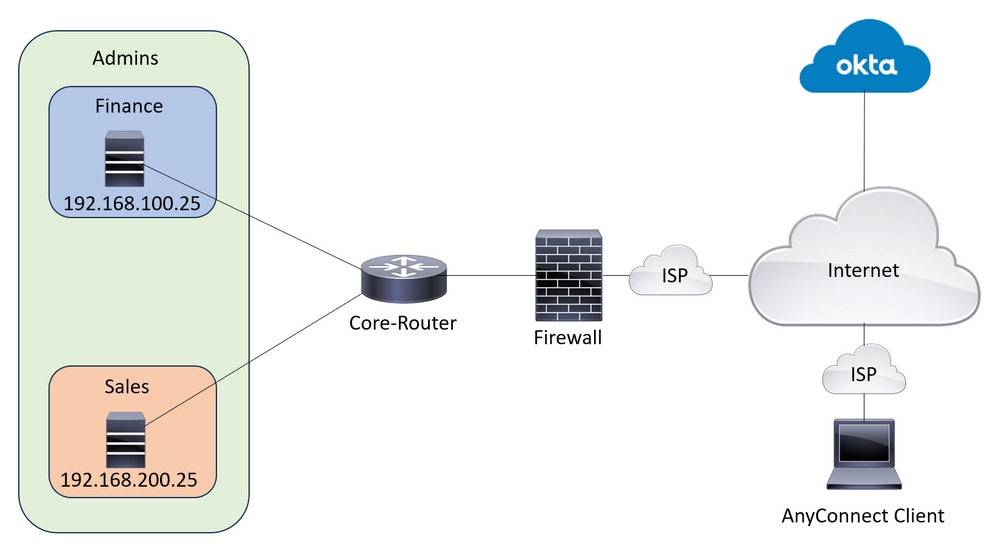

Netzwerkdiagramm

Labortopologie

Labortopologie

Hinweis: Diese Konfiguration funktioniert nur, wenn ein Benutzer zu einer Gruppe gehört. Sie funktioniert nicht, wenn ein Benutzer zu mehreren Gruppen gehört.

Konfigurationen

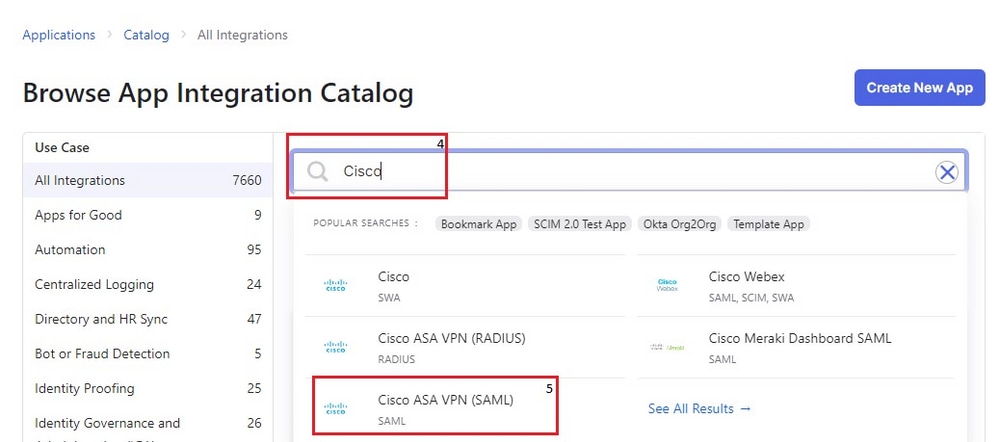

Okta - SAML-Konfiguration Teil #1

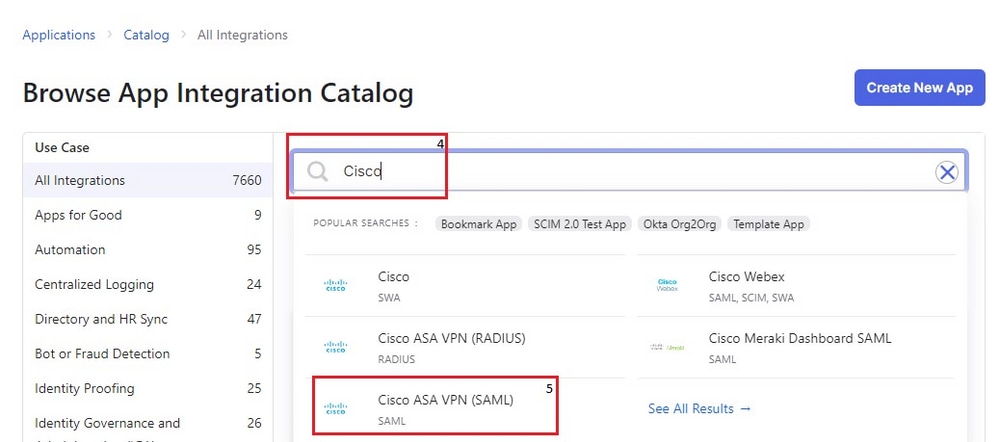

1. Navigieren Sie zu Applications > Applications und klicke auf Browse App Catalog. Suchen nachCisco in der Katalogsuchleiste ein, und wählen Sie Cisco ASA VPN SAML, und klicken Sie dann auf Add Integration.

Okta Anwendung hinzufügen

Okta Anwendung hinzufügen

Okta ASA SAML-Anwendung

Okta ASA SAML-Anwendung

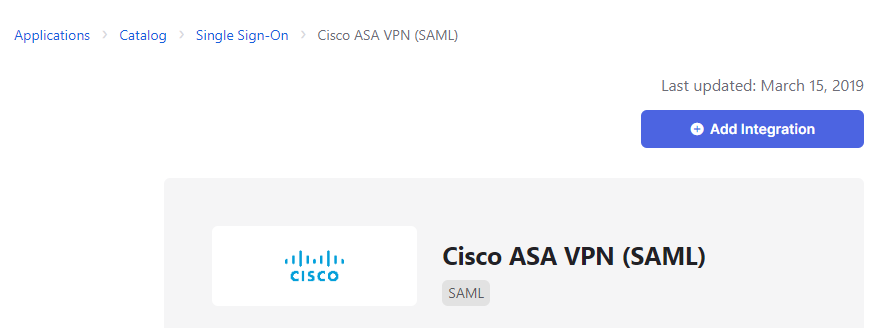

Schaltfläche zum Hinzufügen einer Okta-Anwendung

Schaltfläche zum Hinzufügen einer Okta-Anwendung

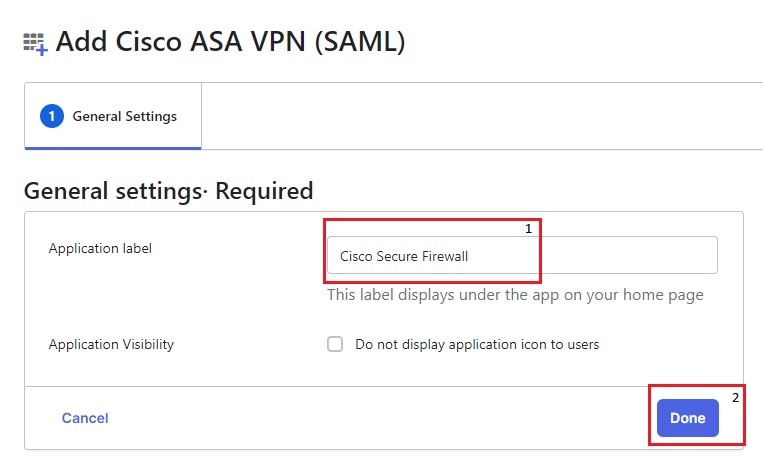

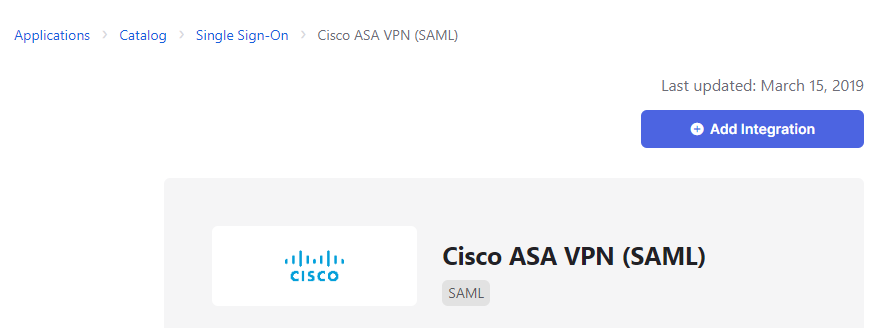

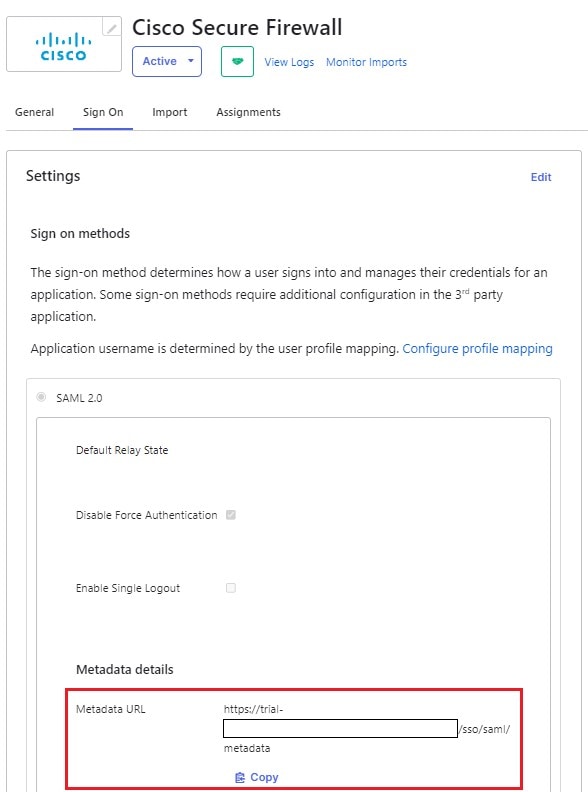

2. Füllen Sie die Application Label im General Settings Abschnitt und klicken Sie auf Done.

Allgemeine Einstellungen für Okta

Allgemeine Einstellungen für Okta

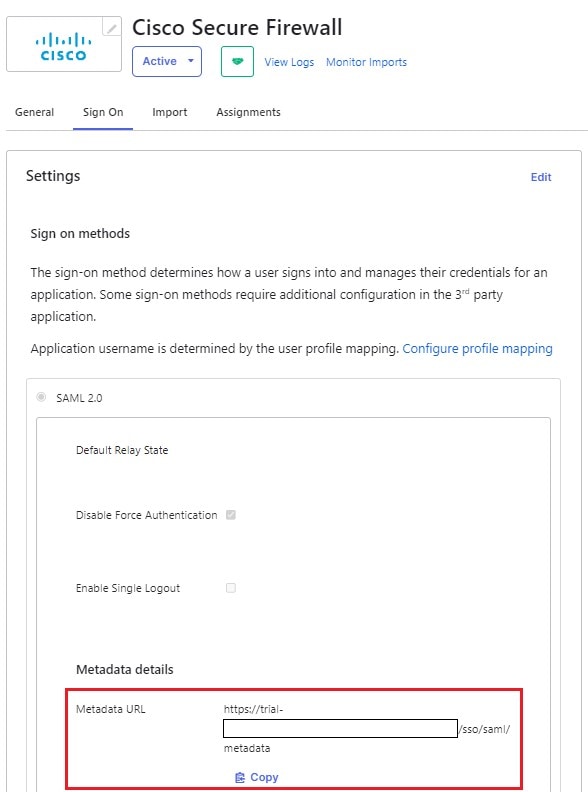

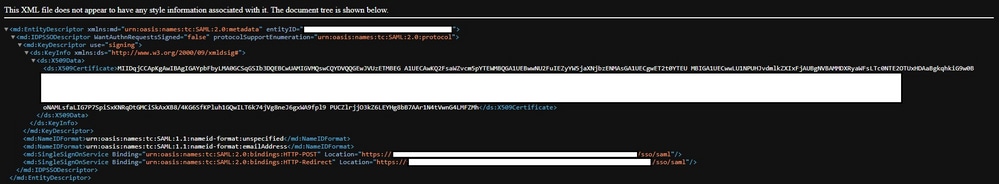

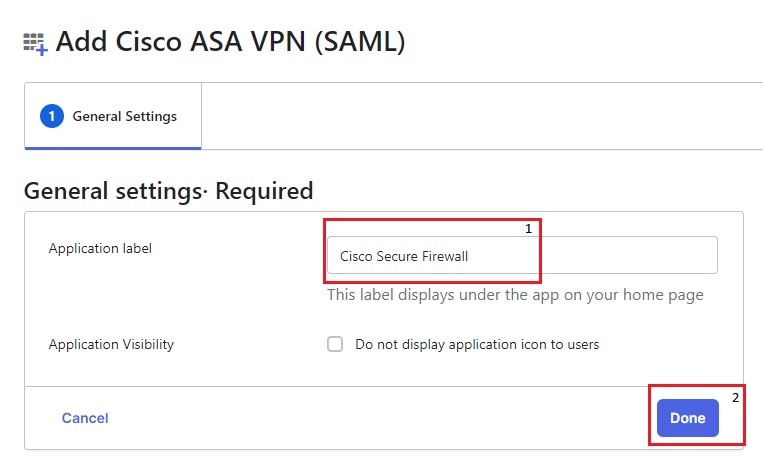

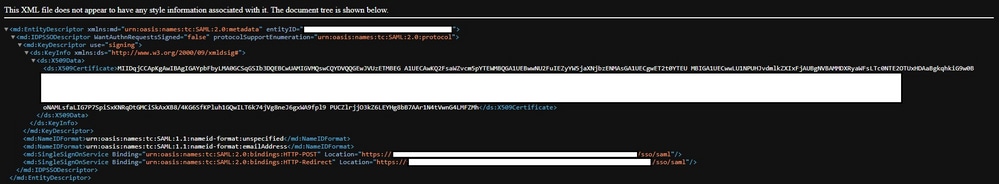

3. Im Sign Onfinden Sie die Metadata URL, kopieren und auf einer neuen Registerkarte öffnen. Die Fehlermeldung Metadata XML Datei sieht aus wie in diesem Bild gezeigt:

Okta Auf Seite anmelden

Okta Auf Seite anmelden

XML-Metadaten

XML-Metadaten

4. Laden Sie das SAML SIgning Certificateaus demselben Sign On Abschnitt. Diese wird für die Konfiguration von SSO in FMC benötigt.

5. Konfigurieren Sie anschließend den SSO-Server auf FMC. Es wird davon ausgegangen, dass das SSL-Zertifikat für FTD konfiguriert und registriert ist (hier der Name des Vertrauenspunkts RAVPN-SSL).

FMC - SAML-Konfiguration

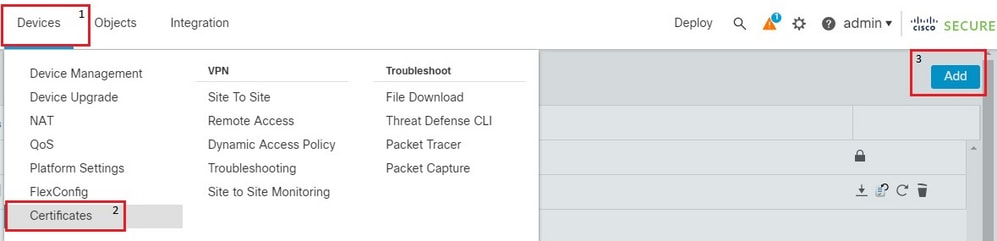

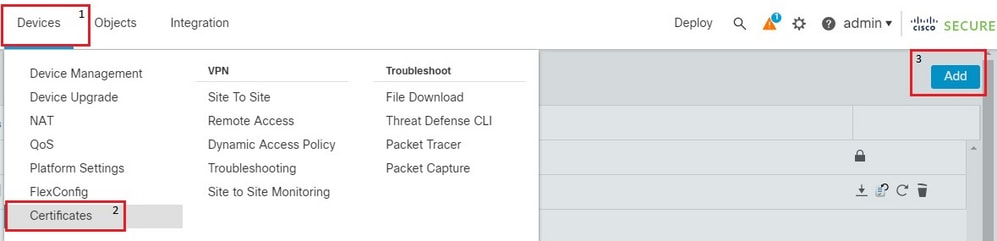

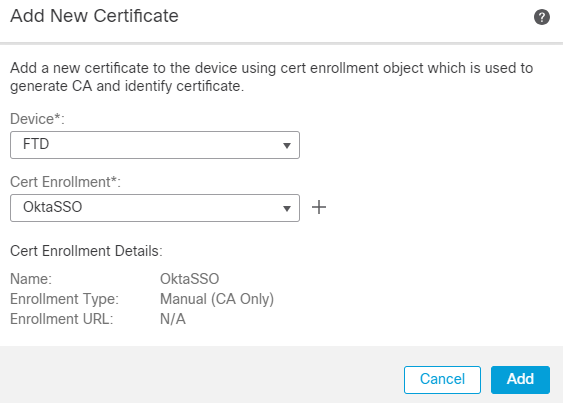

1. Navigieren Sie in FMC zu Devices > Certificates und klicke auf Add.

FMC-Geräte nav

FMC-Geräte nav

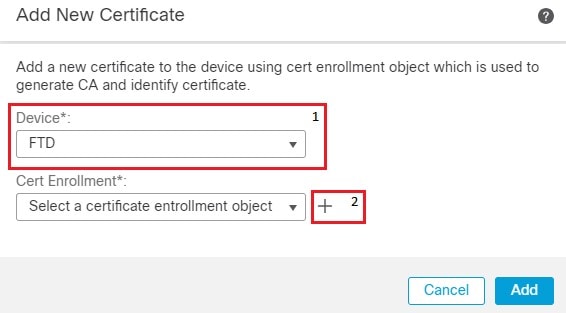

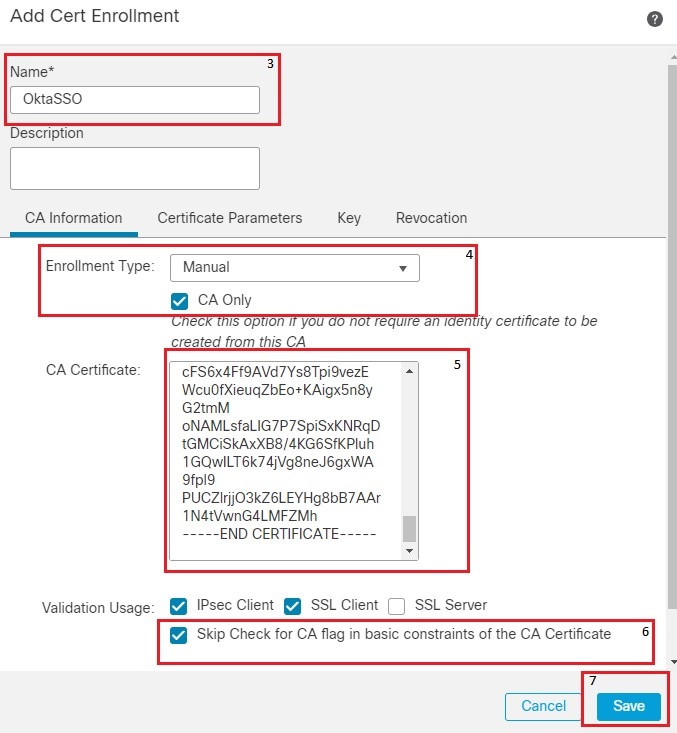

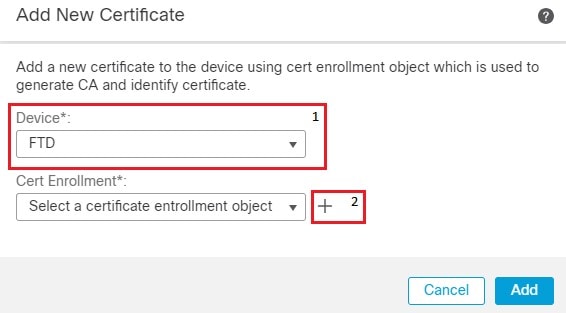

2. Wählen Sie das entsprechende Gerät, und klicken Sie auf + neben Zertifikatregistrierung. Geben Sie einen Namen für die Zertifikatregistrierung an. Unter CA Information, wählen Sie den Anmeldungstyp aus, Manual. Überprüfen Sie CA Only Kontrollkästchen und im CA Certificate -Abschnitt fügen Sie den Inhalt des Zertifikats ein, das Sie zuvor von der Okta SAML-Seite erhalten haben. Klicken Sie abschließend auf Save.

Anmeldung für FMC-Zertifikate

Anmeldung für FMC-Zertifikate

Details zur Registrierung des FMC-Zertifikats

Details zur Registrierung des FMC-Zertifikats

Hinweis: Aktivieren Sie die Option Skip Check for CA flag in basic constraints of the CA certificate, da das von der IdP bereitgestellte Zertifikat normalerweise selbst signiert ist.

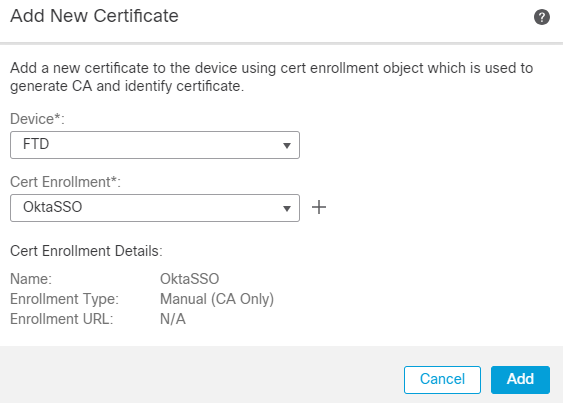

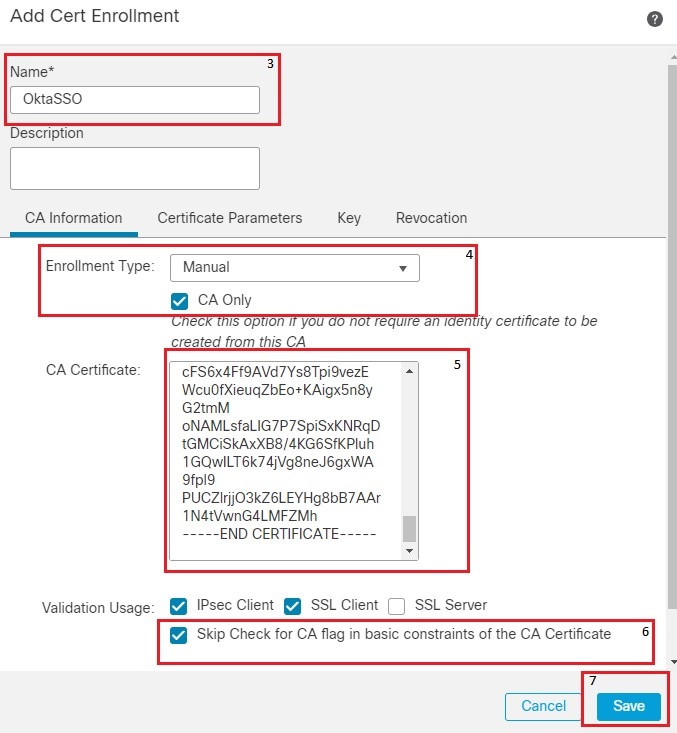

3. Klicken Sie Add um sich für das Zertifikat anzumelden.

fmc add certregistrierung

fmc add certregistrierung

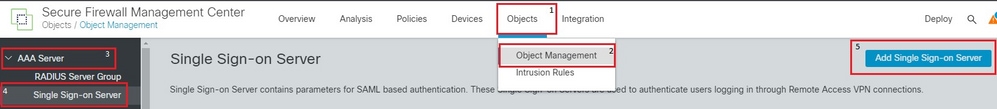

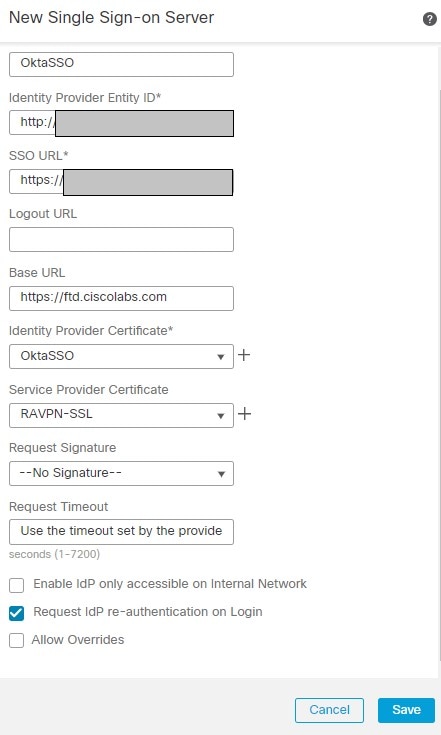

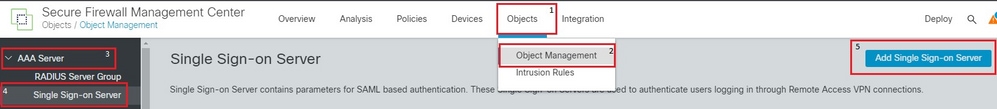

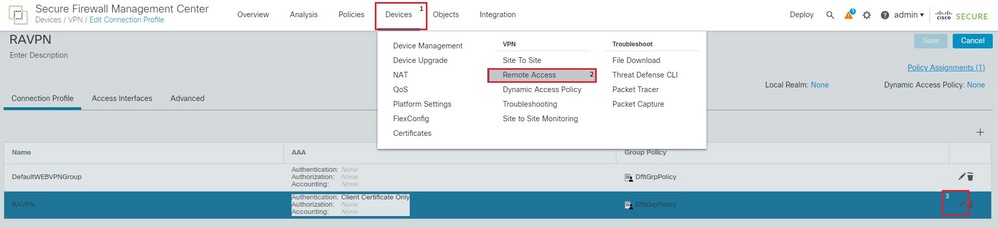

4. Navigieren Sie zu Objects > Object Management > AAA Server > Single Sign-on Server und klicke auf Add Single Sign-on Server. Geben Sie die erforderlichen Informationen aus der XML-Metadaten (Entity-ID und SSO-URL) ein. Die Basis-URL ist die common name (CN) die Sie für das FTD SSL-Zertifikat besitzen. Das IdP-Zertifikat ist OktaSSO das zuvor registriert wurde, und das Dienstanbieterzertifikat ist das SSL certificate für FTD, das RAVPN-SSL in diesem Fall. Belassen Sie alles andere als Standard. Klicken Sie abschließend auf Save.

FMC-Objektname

FMC-Objektname

FMC SSO-Konfiguration

FMC SSO-Konfiguration

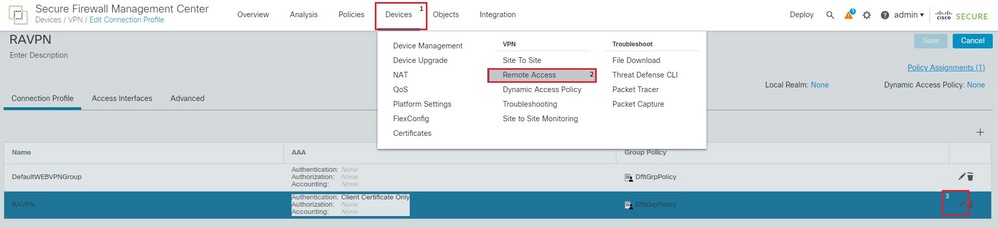

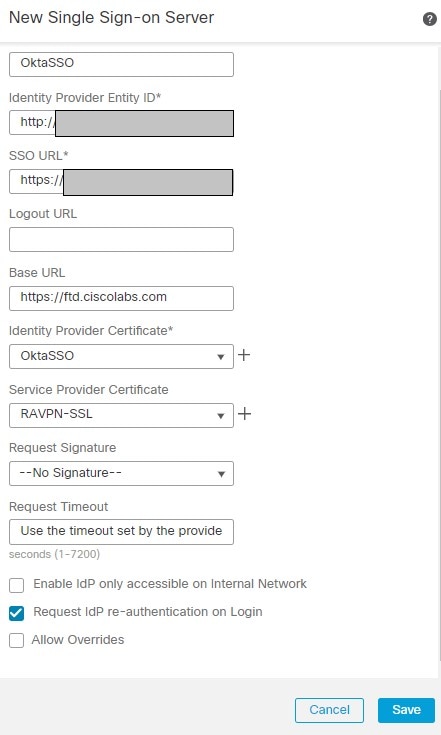

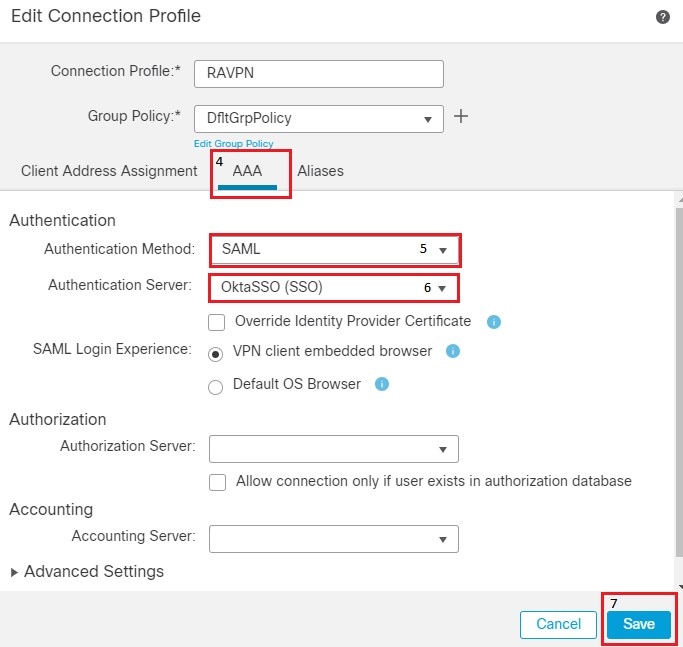

5. Dieser SSO-Server wird im RAS-Profil als unsere Authentifizierung verwendet. Navigieren Sie zu Devices > Remote Access > Edit und bearbeiten Sie das Verbindungsprofil "Besorgnis erregend". Verwenden Sie im Abschnitt AAA den zuvor als Authentifizierungsmethode erstellten SSO-Server. Klicken Sie abschließend auf Save. Speichern Sie die Änderungen, indem Sie auf Save in der rechten oberen Ecke.

FMC Geräte RA nav

FMC Geräte RA nav

Einstellungen für das FMC-Verbindungsprofil

Einstellungen für das FMC-Verbindungsprofil

6. Erstellen Sie anschließend die drei benannten Gruppenrichtlinien, Admins, Financeund Vertrieb.

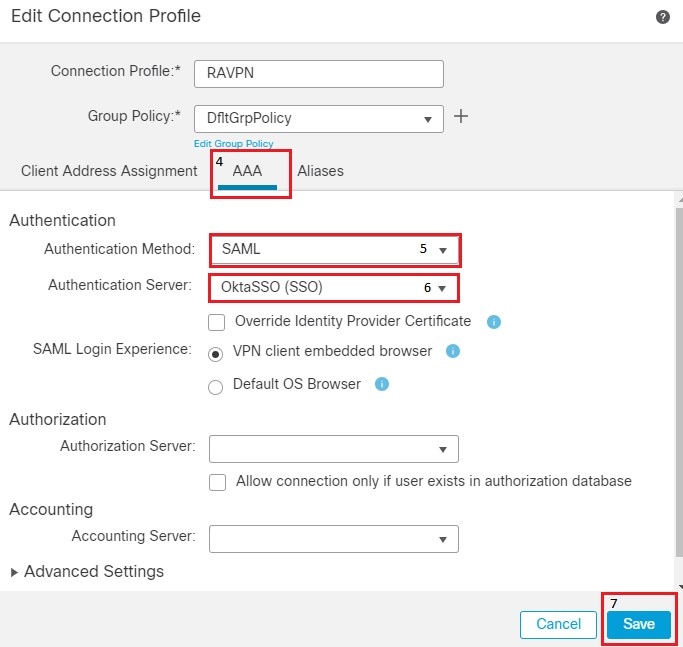

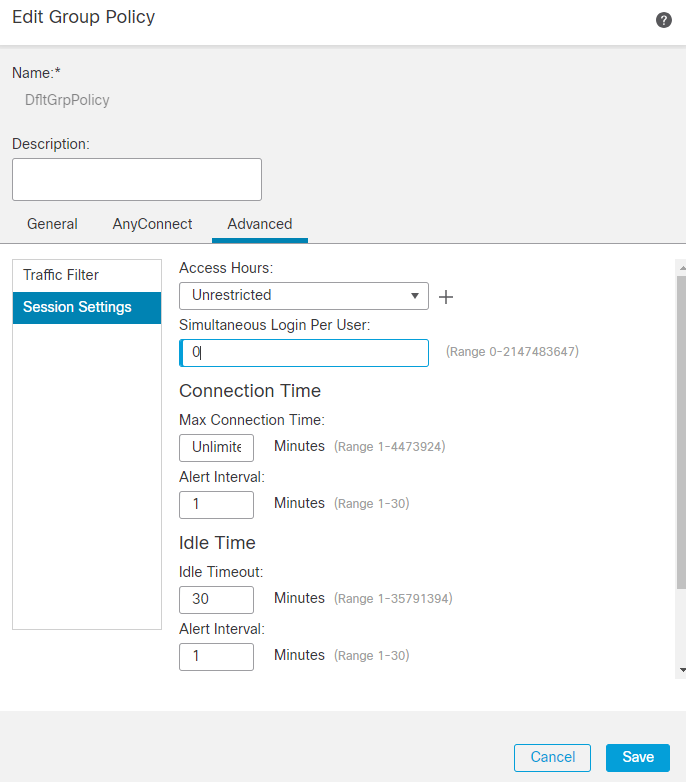

7. Die Gruppenpolitik DfltGrpPolicy verfügt über die Simultaneous Login Per User. Wert auf 0 gesetzt, damit er von keinem Benutzer verwendet wird.

Einstellungen für FMC DfltGrpPolicy

Einstellungen für FMC DfltGrpPolicy

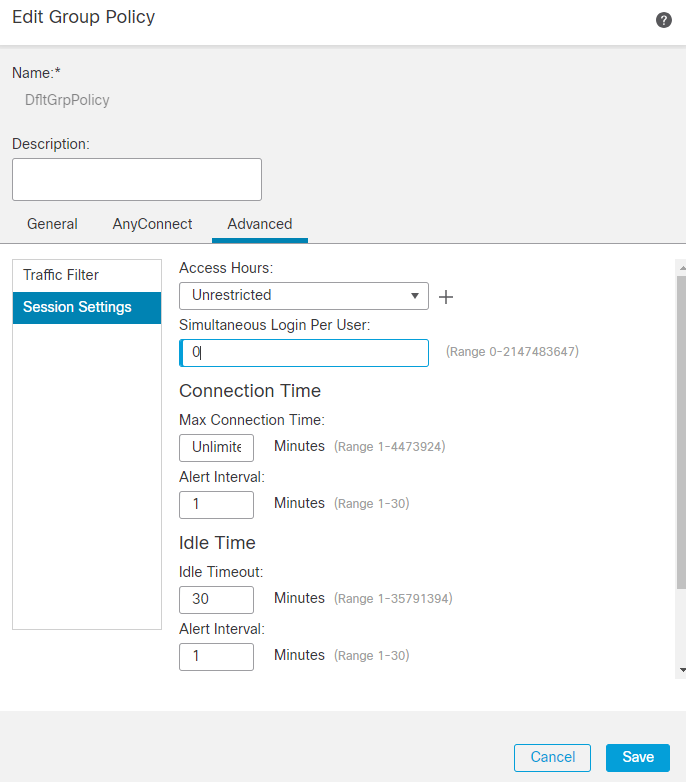

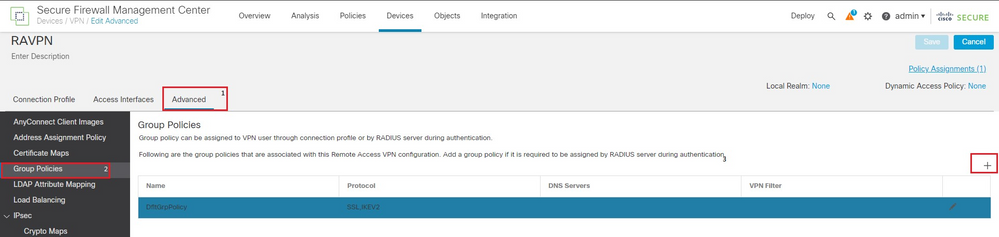

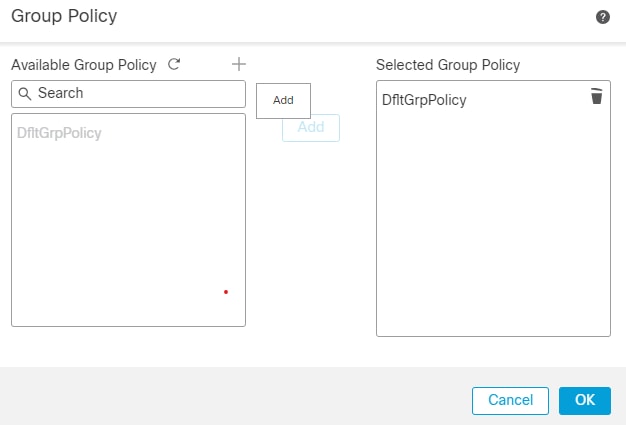

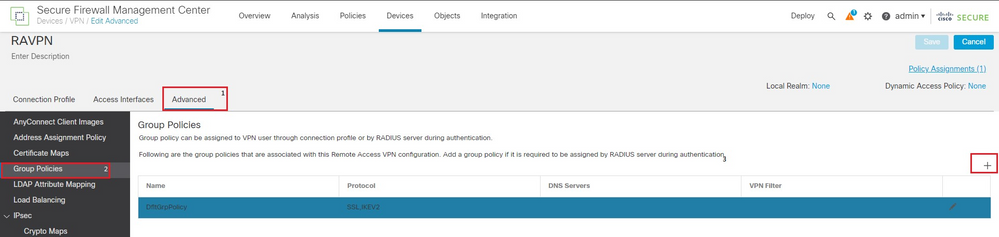

8. Navigieren Sie zu Advanced Section > Group Policies und klicke auf +. Klicken Sie auf + um eine neue Gruppenrichtlinie zu erstellen.

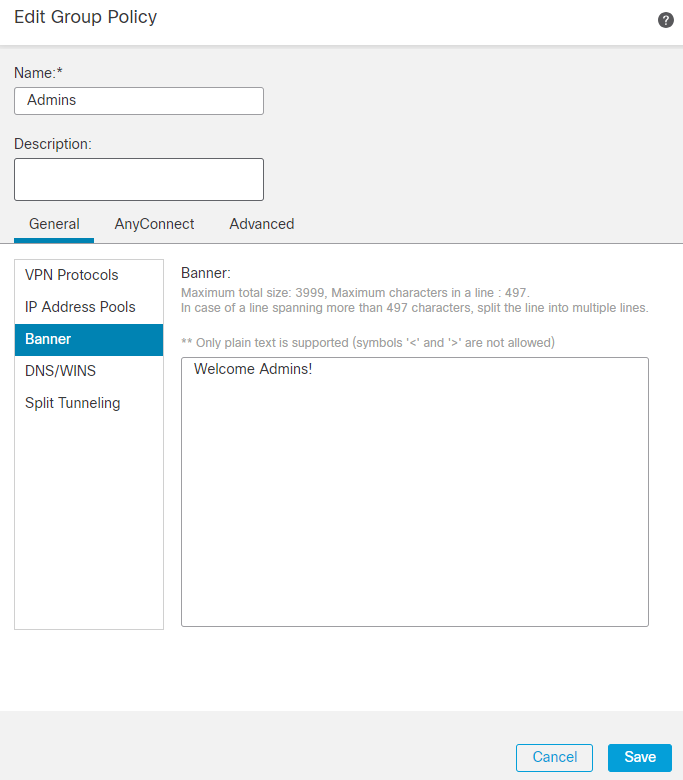

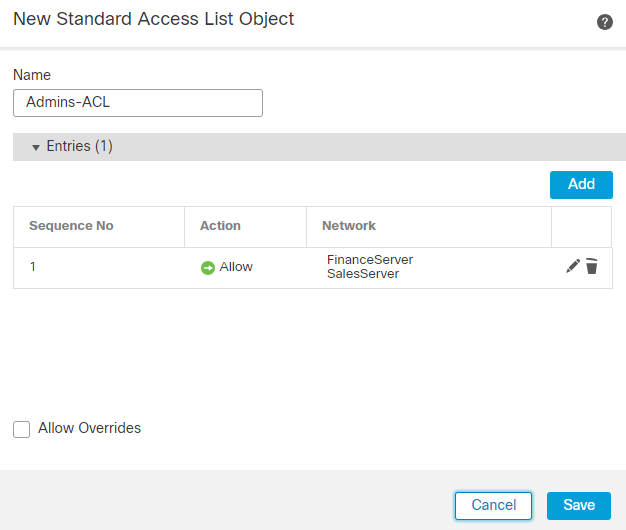

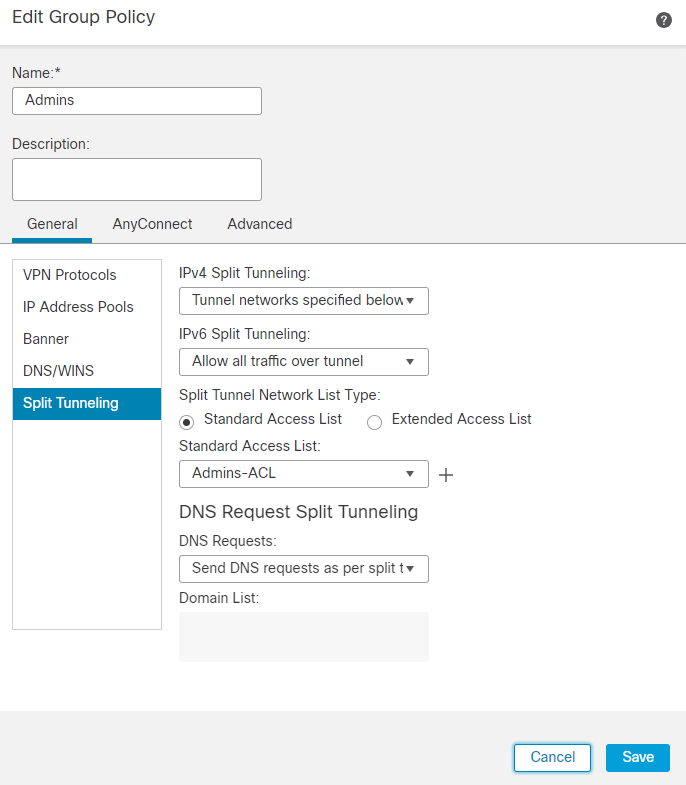

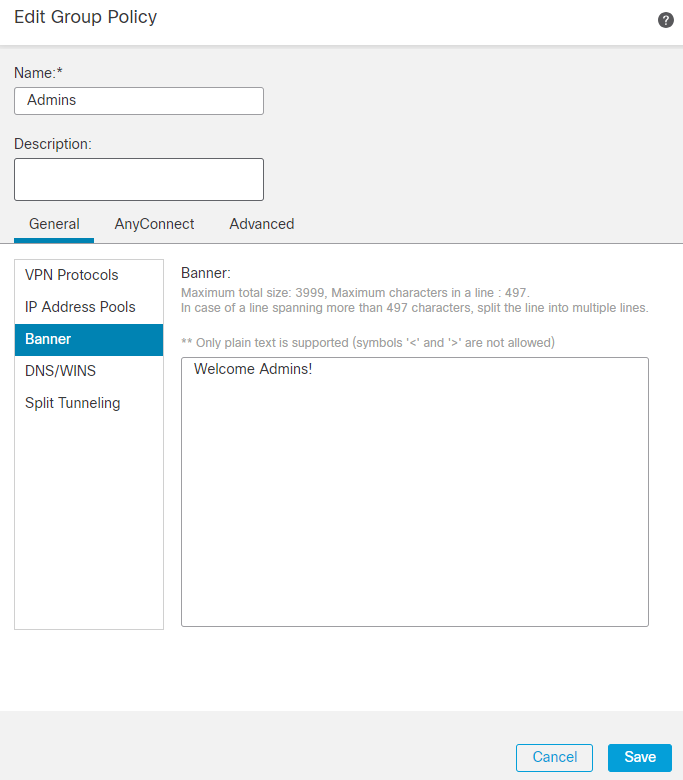

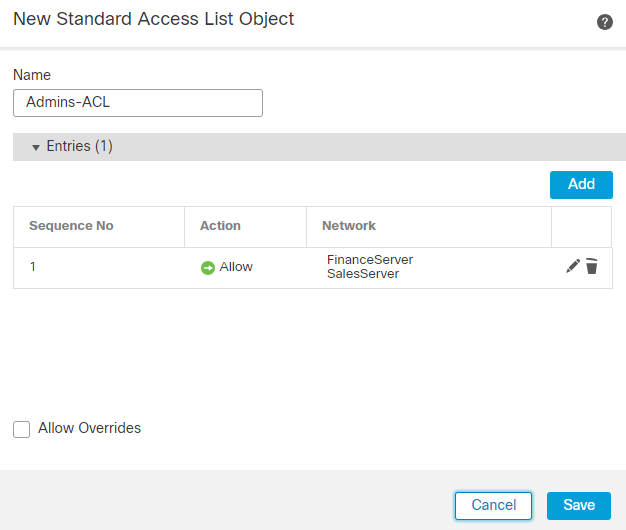

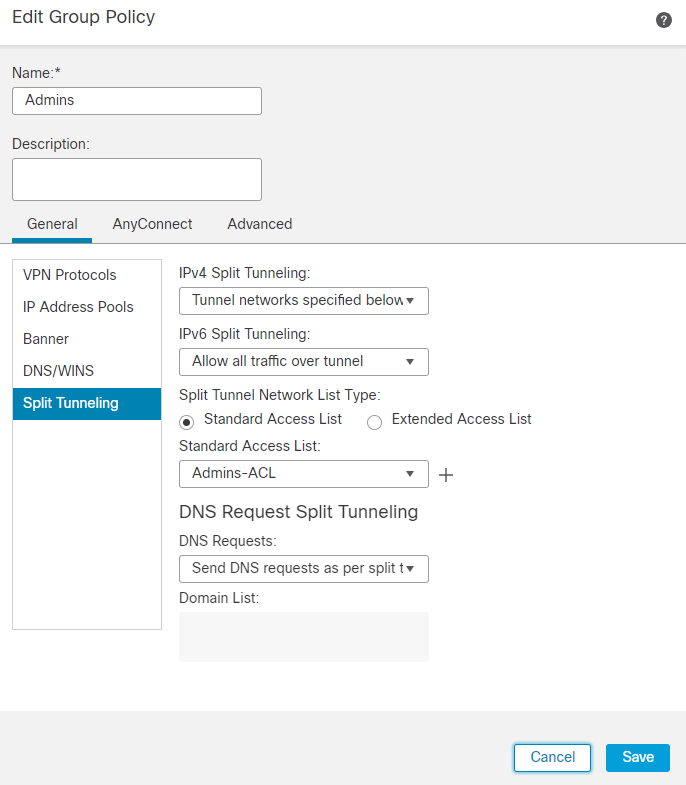

9. Das Bild zeigt ein Beispiel der Gruppe Admins. Geben Sie folgenden Namen ein: Admins und diese Gruppe hat Welcome Admins! als ihr Banner-Wert. Für diese Gruppe ist außerdem Split Tunneling konfiguriert, um Tunnel networks specified below die sowohl auf Finance und Sales Team-Servern. Belassen Sie die restlichen Optionen als Standardwerte. Klicken Sie abschließend auf Save.

FMC RAVPN Adv. GP

FMC RAVPN Adv. GP

Dialogfeld "GP hinzufügen"

Dialogfeld "GP hinzufügen"

Administrator-GP-Dialogfeld

Administrator-GP-Dialogfeld

Admin-GP-ACL

Admin-GP-ACL

Dialogfeld "Admin GP ACL"

Dialogfeld "Admin GP ACL"

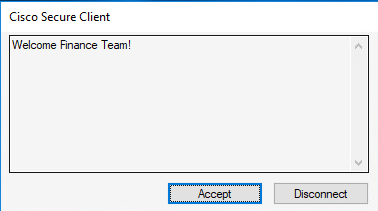

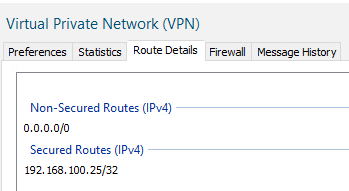

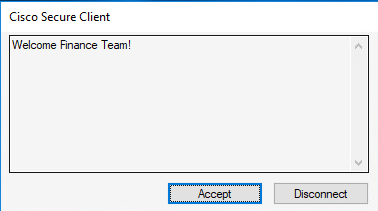

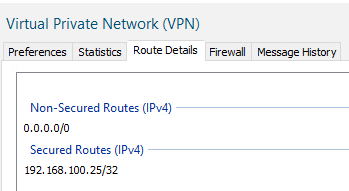

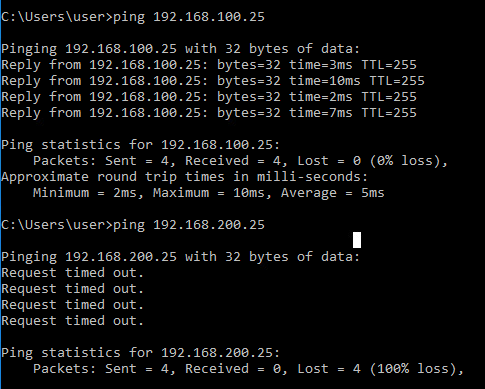

9. Ähnlich erstellen Sie die beiden verbleibenden Gruppen Finance und Sales. In dieser Übung werden sie mit Bannerwerten konfiguriert Welcome Finance Team! und Welcome Sales Team! jeweils. Sie werden auch mit Split-Tunneling konfiguriert, wie z. B. Admins mit denen sie nur auf ihre Server zugreifen, d. h. Finance Gruppe kann nur auf FinanceServer und Sales Gruppe kann nur auf SalesServer.

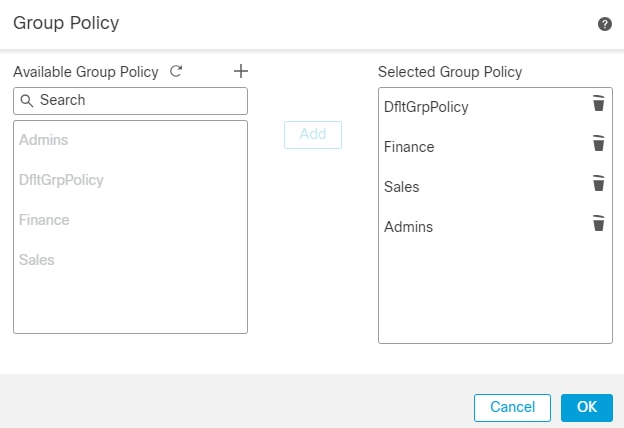

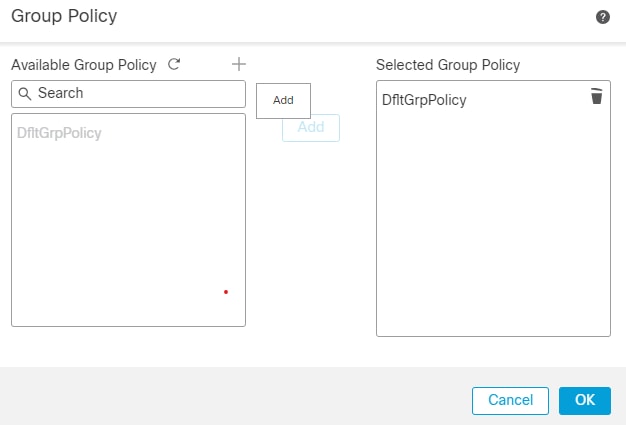

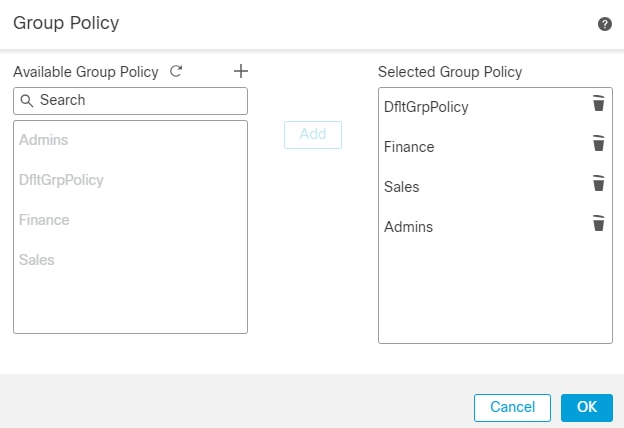

10. Nachdem erstellt, fügen Sie alle und klicken Sie auf OK.

Alle GP hinzufügen

Alle GP hinzufügen

11. Klicken Sie auf Save in der rechten oberen Ecke, und stellen Sie die Änderungen bereit.

12. Die erforderlichen Konfigurationen auf FTD/FMC sind abgeschlossen. Die verbleibende SAML-Konfiguration auf Okta wird im nächsten Abschnitt konfiguriert.

Okta - SAML-Konfiguration Teil #2

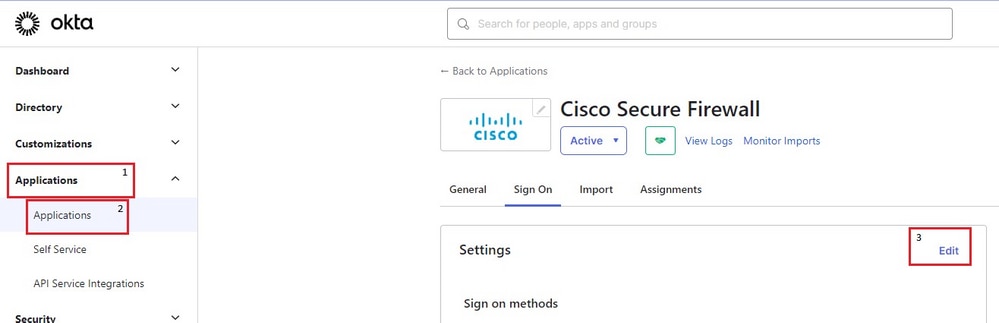

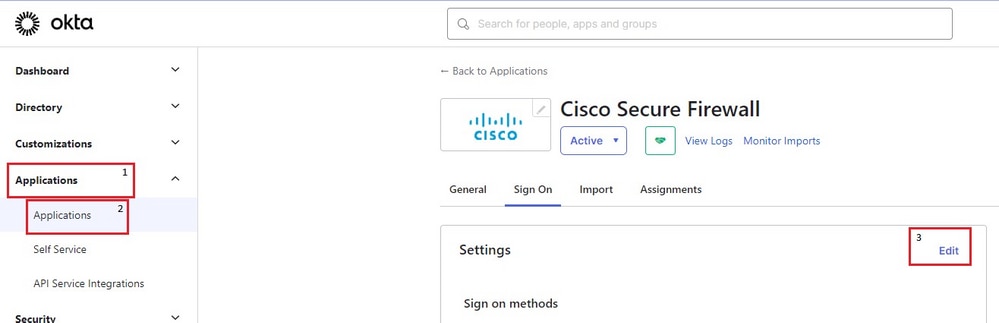

1. Navigieren Sie zu Applications > Applications und klicke auf Application > Sign on Section > Edit.

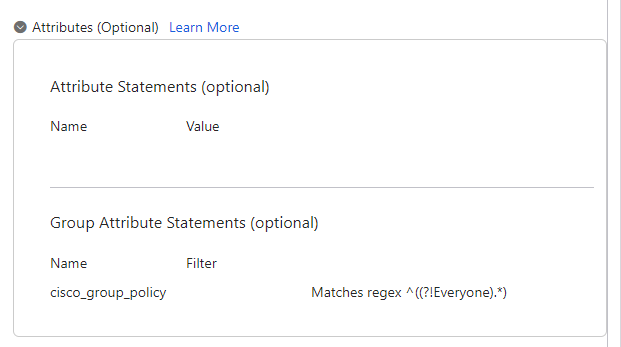

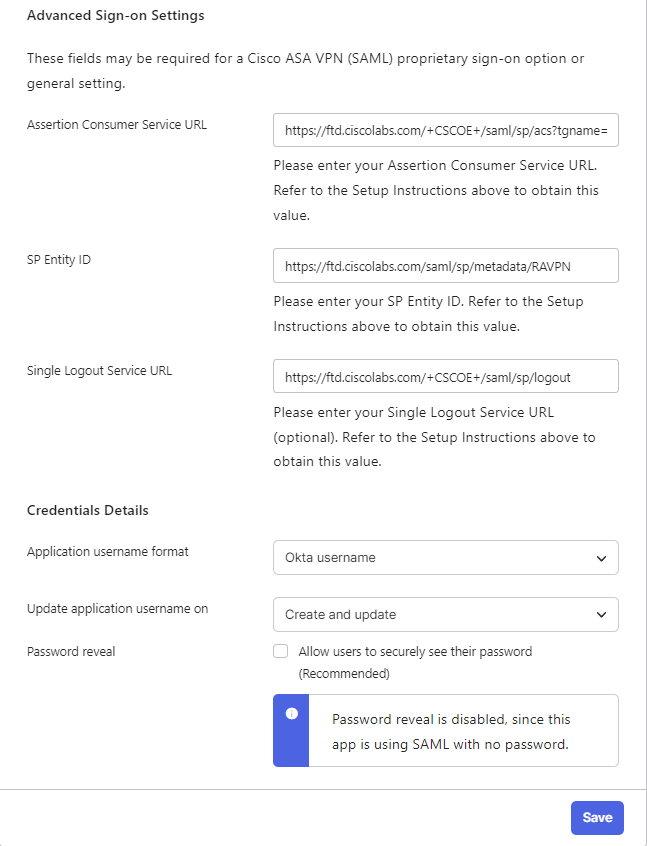

2. Das benutzerdefinierte Gruppenattribut, das in Okta - SAML Config Part #1 die cisco_group_policymuss in der SAML-Assertion gesendet werden. Klicken Sie auf den Dropdown-Pfeil links neben Attributes (Optional) und im Group Attributes Statements (Optional)verwenden Sie die group als Name und cisco_group_policy als Filter die dem regulären Ausdruck entspricht ^((?!Everyone).*) wie dargestellt.

Einstellungen für Okta-Anmeldung

Einstellungen für Okta-Anmeldung

Okta App-Attribut

Okta App-Attribut

Hinweis: Der Regex-Filter ^((?!Everyone).*)enthält die Gruppen, die dem Benutzer zugewiesen sind (in dieser Übung ist es nur eine pro Benutzer, außer Everyone, und senden Sie es als Wert von cisco_group_policy in der SAML-Assertion.

4. Klicken Sie Preview SAML um zu sehen, wie die Assertion aussieht.

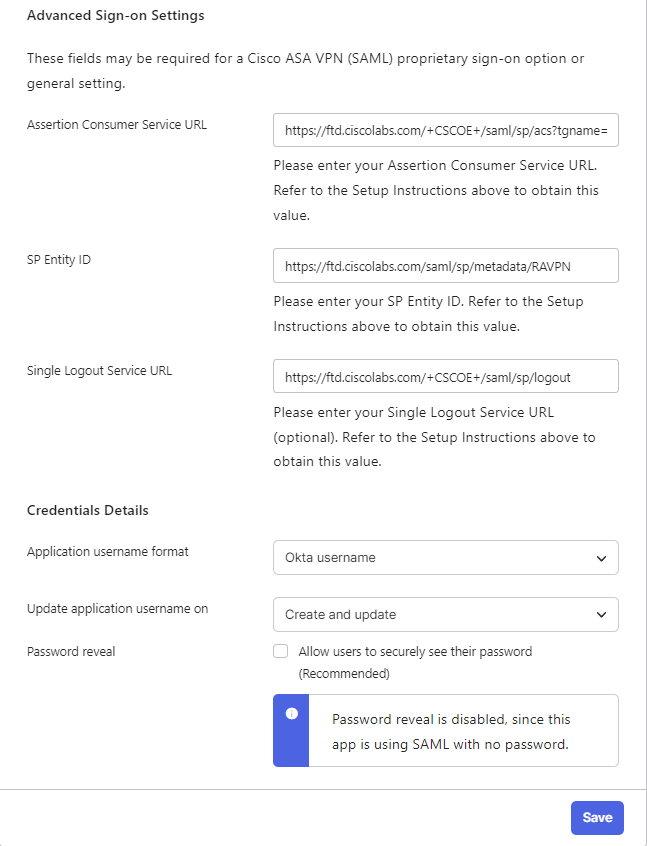

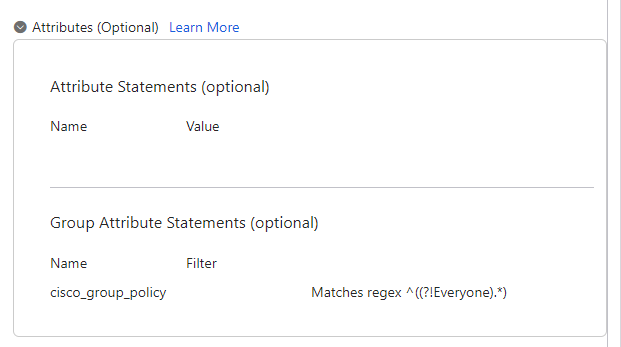

5. Unter Advanced Settings Füllen Sie die Werte im Feld aus, um die SAML-Konfiguration auf Okta abzuschließen. Klicken Sie abschließend auf Save.

Entitäts-ID: https://

/saml/sp/metadata/

Assertion Consumer-URL: https://

/+CSCOE+/saml/sp/acs?tgname=

URL für einzelnen Abmeldedienst: https://

/+CSCOE+/saml/sp/logout

Okta SSO-Einstellung

Okta SSO-Einstellung

Okta - Benutzer und Gruppen

1. Beginnen Sie mit der Konfiguration der Gruppen, erstellen Sie drei Gruppen auf der Grundlage des Netzwerkdiagramms, Admins, Financeund Sales.

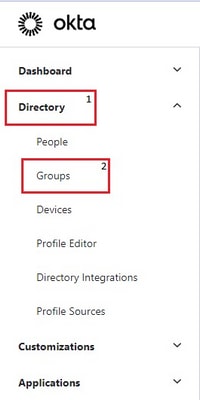

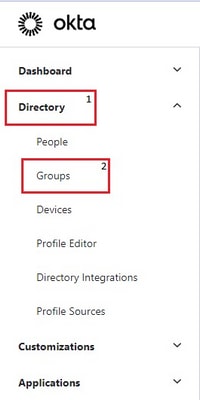

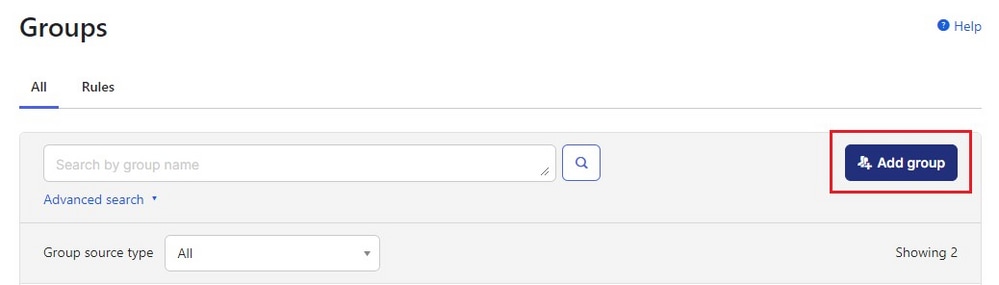

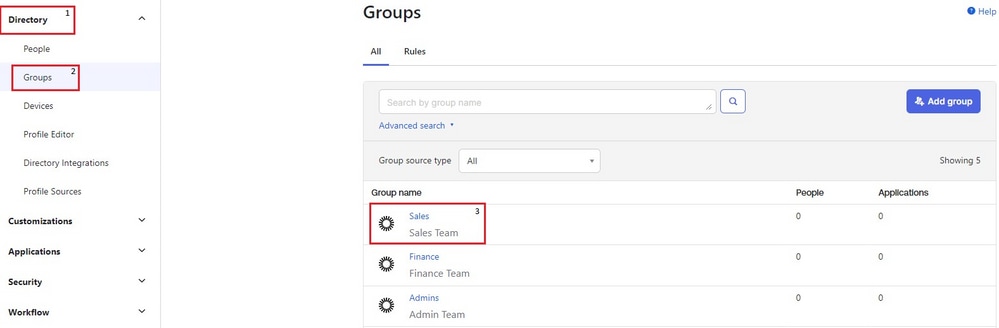

2. Melden Sie sich bei Okta Admin Dashboard an. Navigieren Sie zu Directory > Groups.

Okta-Verzeichnisgruppe nav

Okta-Verzeichnisgruppe nav

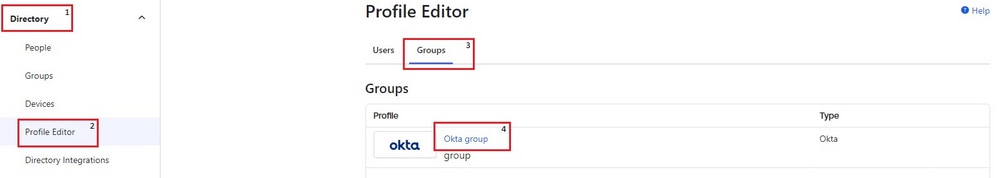

3. Klicken Sie Add group.

Okta Gruppe hinzufügen

Okta Gruppe hinzufügen

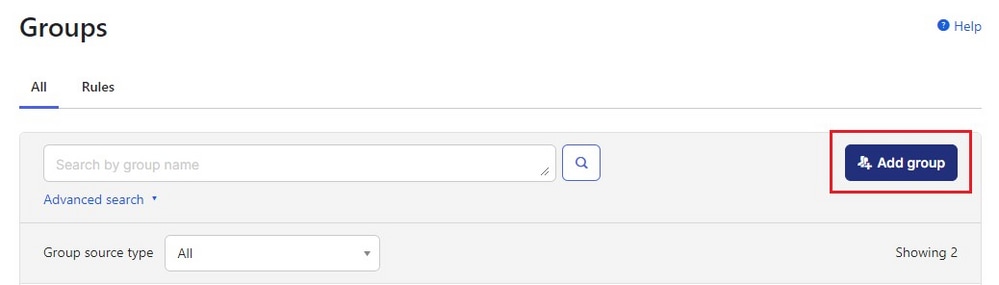

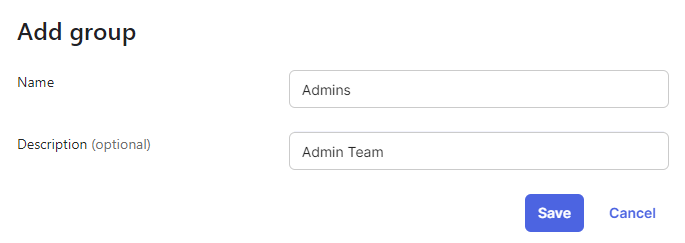

4. Geben Sie den Gruppennamen und eine optionale Beschreibung ein. Die Konfiguration wird für das Admins group. Klicken Sie abschließend auf Save.

Okta-Administratorgruppe

Okta-Administratorgruppe

5. Wiederholen Sie die gleichen Schritte, um Finance und Sales Gruppen.

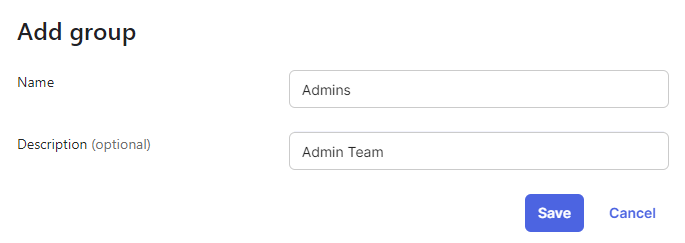

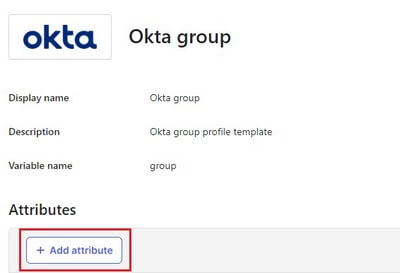

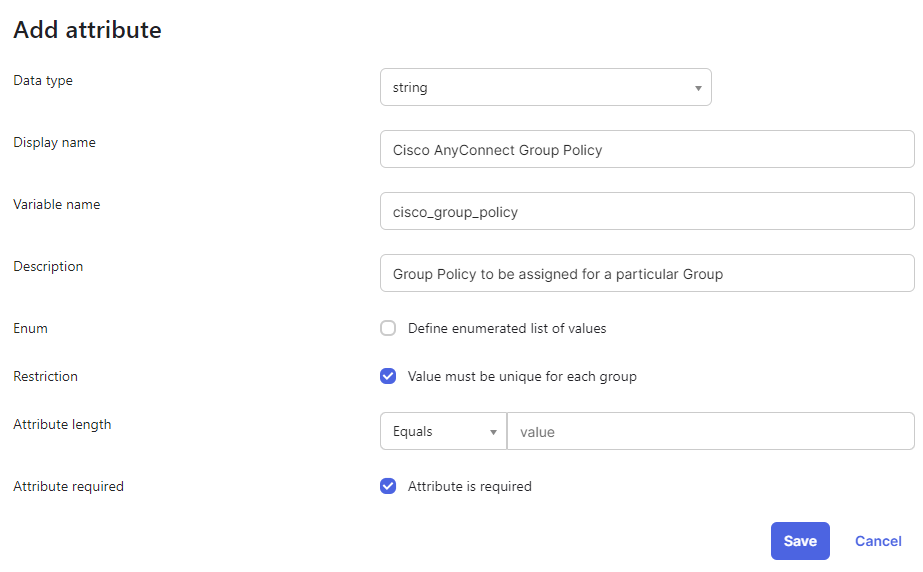

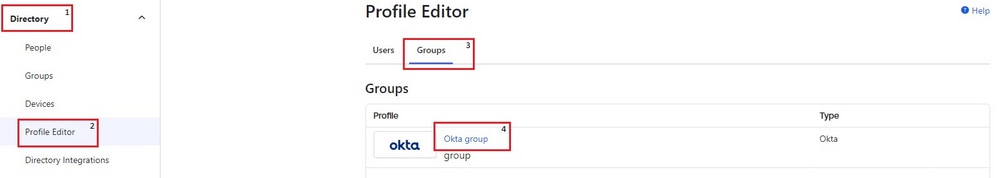

6. Als Nächstes navigieren Sie zu Directory > Profile Editor > Groups wie dargestellt. Klicken Sie auf Okta group.

Okta-Gruppenattribut

Okta-Gruppenattribut

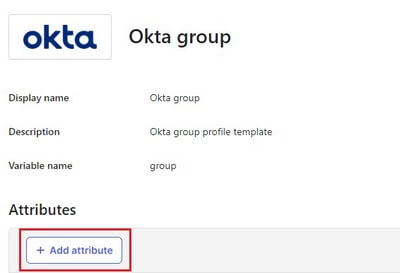

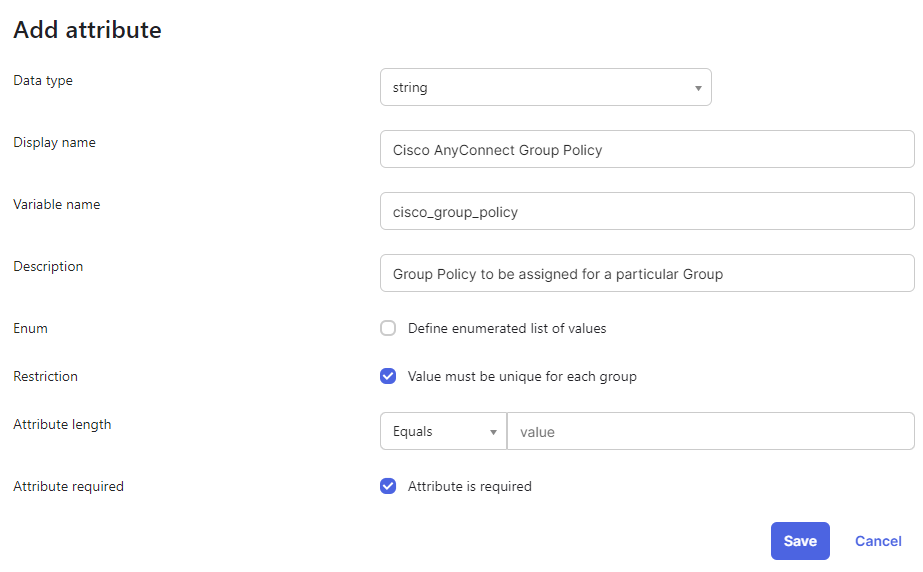

7. Klicken Sie Add Attribute, und füllen Sie die Werte wie dargestellt aus.

Okta-Attribut hinzufügen

Okta-Attribut hinzufügen

Okta-Gruppenattribut-Dialog

Okta-Gruppenattribut-Dialog

Hinweis: Der Wert des Felds Variable name muss streng cisco_group_policy.

8. Klicken Sie abschließend auf Save.

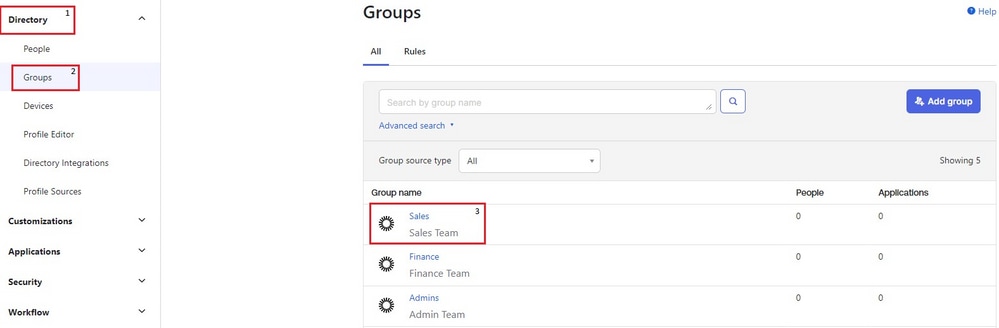

9. Navigieren Sie zu Directory > Groups, klicken Sie auf eine der drei zuvor erstellten Gruppen. Das Bild zeigt ein Beispiel für die Salesgruppe.

Liste der Okta-Gruppen

Liste der Okta-Gruppen

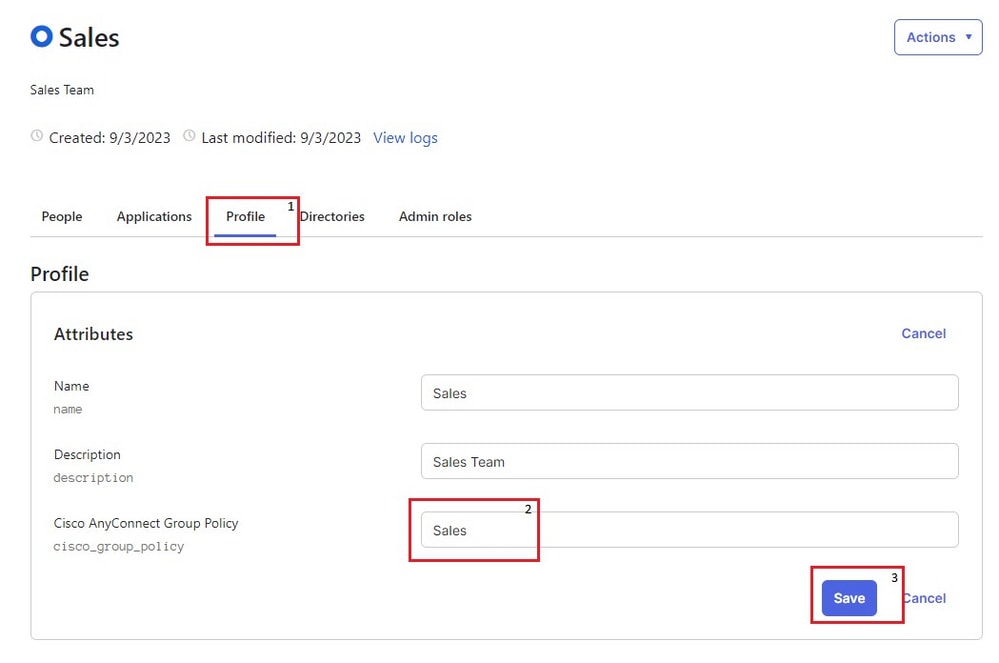

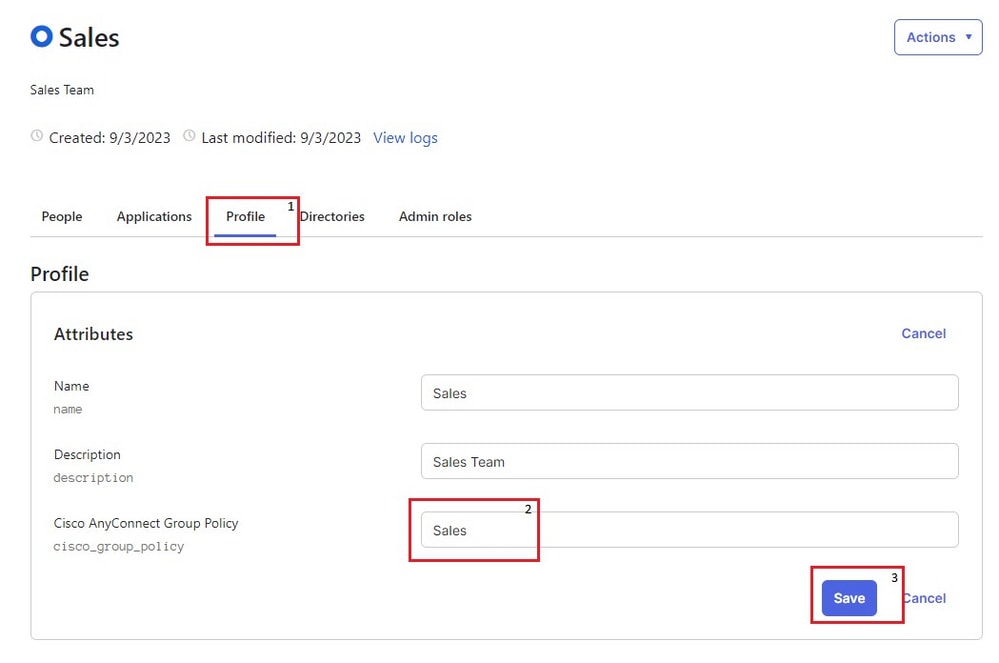

10. Unter dem Profile -Abschnitt wird das in Schritt 7 erstellte Attribut angezeigt. Klicken Sie auf Edit und geben Sie den Wert mit dem Namen der Gruppenrichtlinie ein, der die Gruppe zugewiesen werden soll. Konfigurieren Sie den Wert Sales um es einfach zu halten. Klicken Sie abschließend auf Save.

Okta Vertriebsgruppe

Okta Vertriebsgruppe

11. Wiederholen Sie die gleichen Schritte für die Gruppen Admins und Finance. Konfigurieren Sie den Wert für cisco_group_policy zu Admins und Finance jeweils.

Hinweis: Der Wert von cisco_group_policy muss genau mit dem zuvor konfigurierten Namen der Gruppenrichtlinie übereinstimmen.

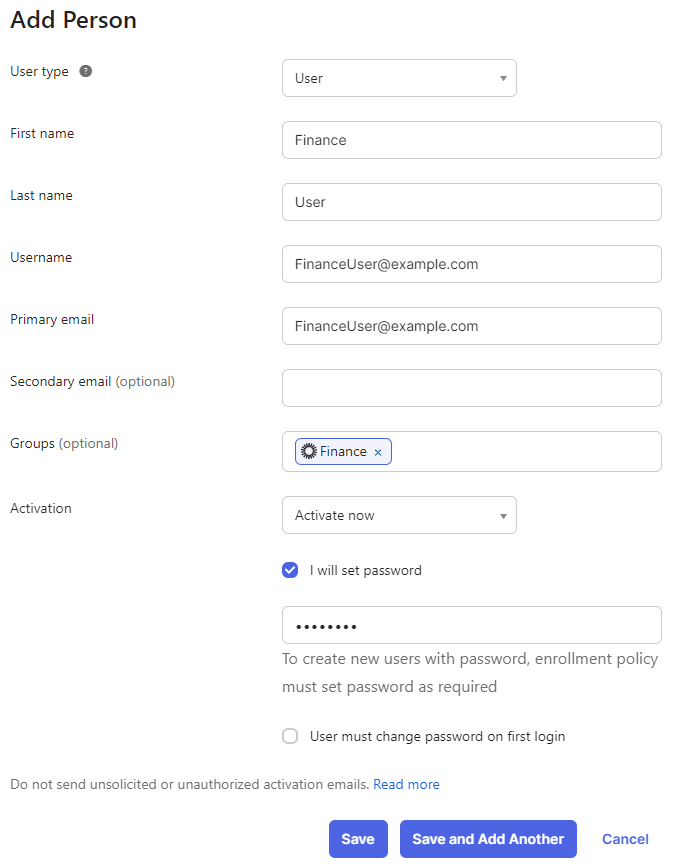

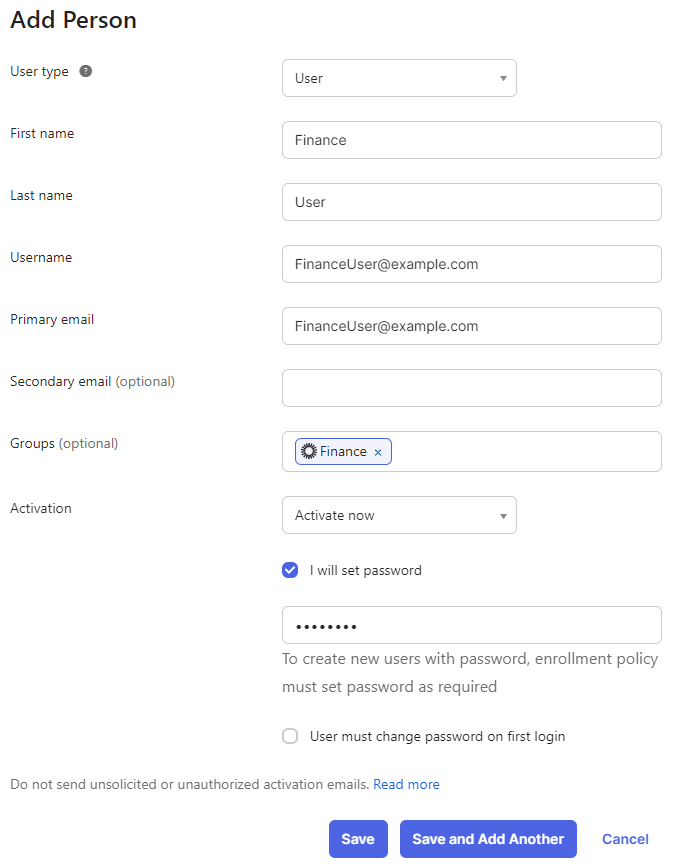

12. Als Nächstes erstellen Sie einige Benutzer und weisen sie den Gruppen zu, die in den vorherigen Schritten erstellt wurden. Navigieren Sie zu Directory > People und klicke auf Add Person.

13. Erstellen Sie drei Benutzer, um die Übung zu testen, FinanceUser, SalesUserund AdminUser die zu Finance, Salesund Admins Gruppen. Das Bild zeigt ein Beispiel für FinanceUser Gruppen.

Okta Person hinzufügen

Okta Person hinzufügen

Okta-Benutzer

Okta-Benutzer

14. Wiederholen Sie die gleichen Schritte für die beiden verbleibenden Benutzer. AdminUser und SalesUser.

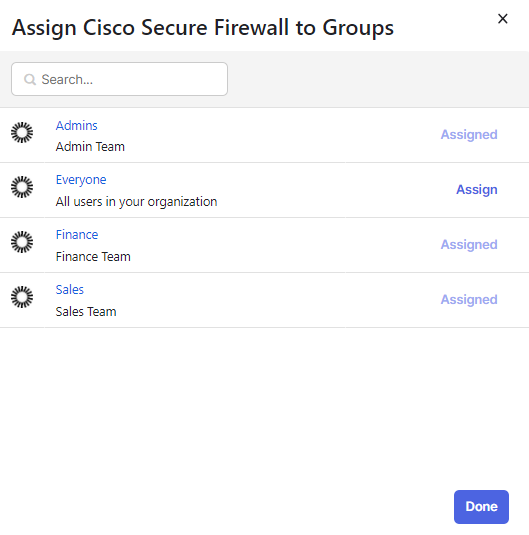

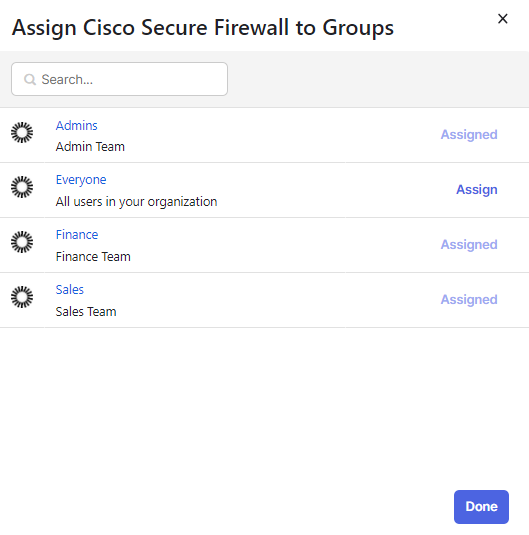

15. Im letzten Schritt werden die erstellten Gruppen der SAML-Anwendung hinzugefügt. Navigieren Sie zu Applications > Applications > Edit > Assignments. Klicken Sie auf Assign > Assign to Groups. Den drei zuvor erstellten Gruppen zuweisen und auf Done.

Benutzer Okta einer Gruppe zuweisen

Benutzer Okta einer Gruppe zuweisen

Okta-Gruppe zuweisen

Okta-Gruppe zuweisen

Überprüfung

Benutzer finanzieren

Banner

Banner für Finanzteams

Banner für Finanzteams

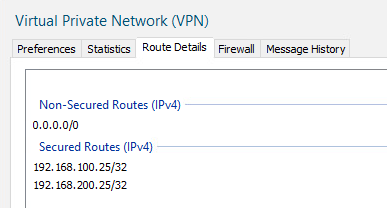

Gesicherte Routen

Gesicherte Routen für Finanzdienstleister

Gesicherte Routen für Finanzdienstleister

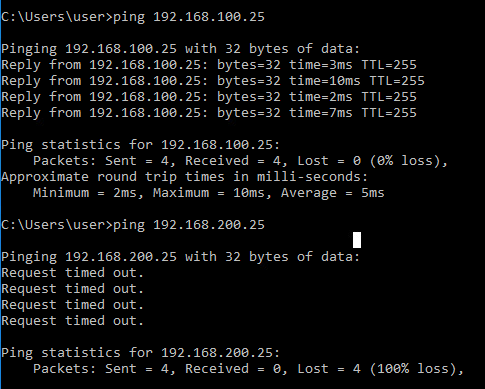

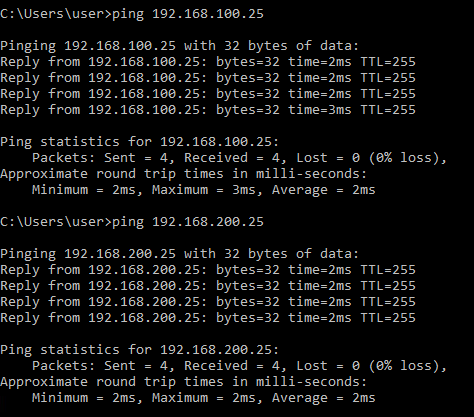

Server-Erreichbarkeit

ICMP zum Ziel

ICMP zum Ziel

Sitzung über FTD

firepower# sh vpn-sessiondb anyconnect filter name FinanceUser@xxxxxxx

Username : FinanceUser@xxxxxxx Index : 14

Assigned IP : 10.72.1.1 Public IP : 10.106.68.246

--------- OUTPUT OMMITTED ---------

Group Policy : Finance Tunnel Group : RAVPN

Duration : 0h:03m:26s

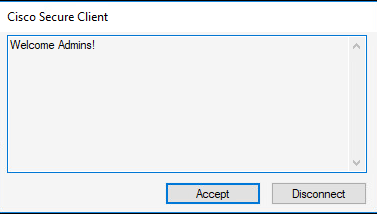

Vertriebsbenutzer

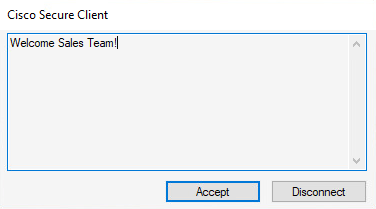

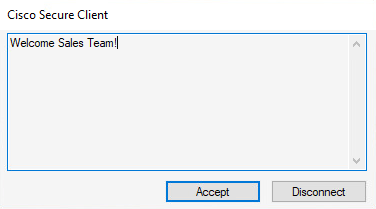

Banner

Banner für Vertriebsteam

Banner für Vertriebsteam

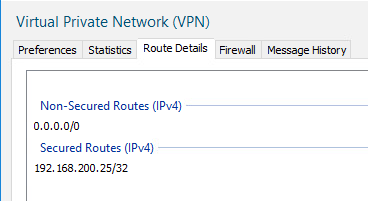

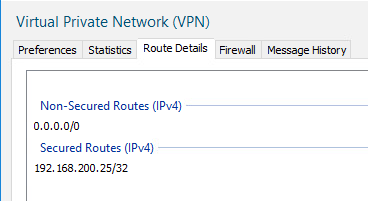

Gesicherte Routen

Vertriebsteam sicherte Routen

Vertriebsteam sicherte Routen

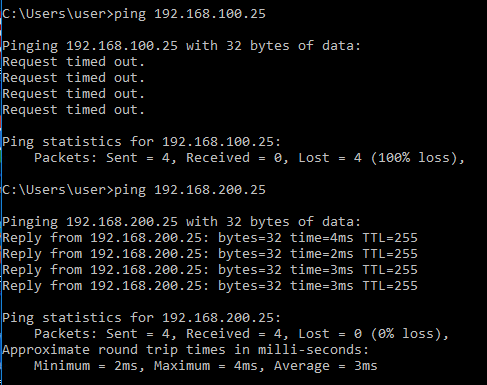

Server-Erreichbarkeit

ICMP zum Ziel

ICMP zum Ziel

Sitzung über FTD

firepower# sh vpn-sessiondb anyconnect filter name SalesUser@xxxxxxx

Username : SalesUser@xxxxxxx Index : 15

Assigned IP : 10.72.1.1 Public IP : 10.106.68.246

--------- OUTPUT OMMITTED ---------

Group Policy : Sales Tunnel Group : RAVPN

Duration : 0h:02m:57s

Administrator-Benutzer

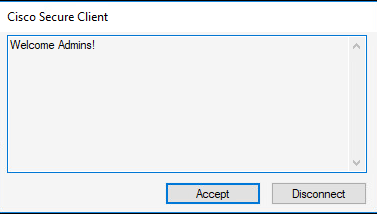

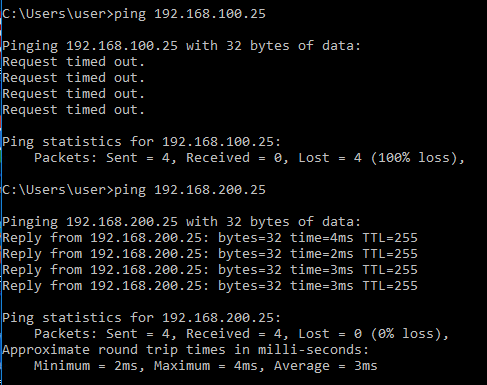

Banner

Banner für Admin-Team

Banner für Admin-Team

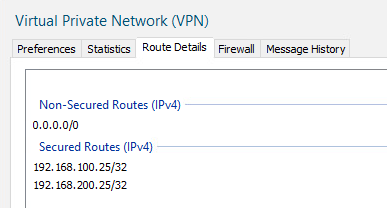

Gesicherte Routen

Sichere Admin-Routen

Sichere Admin-Routen

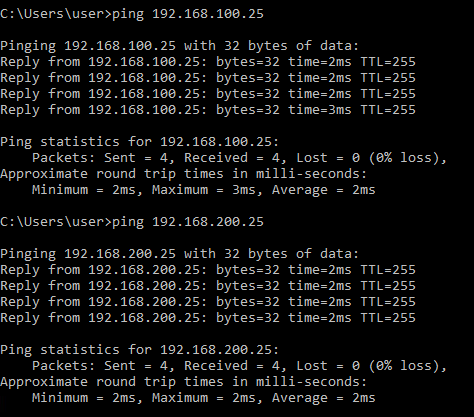

Server-Erreichbarkeit

ICMP zum Ziel

ICMP zum Ziel

Sitzung über FTD

firepower# sh vpn-sessiondb anyconnect filter name AdminUser@xxxxxxx

Username : AdminUser@xxxxxxx Index : 16

Assigned IP : 10.72.1.1 Public IP : 10.106.68.246

--------- OUTPUT OMMITTED ---------

Group Policy : Admins Tunnel Group : RAVPN

Duration : 0h:03m:05s

Fehlerbehebung

1. Stellen Sie sicher, dass die Uhrzeit auf FTD und Okta synchronisiert ist. Gleiches prüfen mit show clock auf der FTD-CLI.

firepower# sh clock

05:14:52.494 UTC Mon Sep 4 2023

2. Wenden Sie SAML-Debugs an, um zu überprüfen, ob die SAML-Assertion erfolgreich ist.

firepower# debug webvpn saml 255

------------ OUTPUT OMMITTED ------------

Sep 04 05:20:42

[SAML] consume_assertion:

http://www[.]okta[.]com/XXXXXXXXXXXXXX FinanceUser@xxxxxxx

[saml] webvpn_login_primary_username: SAML assertion validation succeeded

------------ OUTPUT OMMITTED ------------

3. Lesen Sie dieses Dokument, um häufige Probleme auf der Client-Seite zu beheben.

Feedback

Feedback