Konfiguration der Cisco Security Awareness Integration mit Cisco Secure Email Gateway

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument werden die erforderlichen Schritte zum Konfigurieren der CSA-Integration (Cisco Security Awareness) mit dem Cisco Secure Email Gateway beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Konzepte und Konfiguration von Cisco Secure Email Gateway

- CSA-Cloud-Service

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf AsyncOS für SEG 14.0 und höher.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Erstellen und Senden von Phishing-Simulationen vom CSA Cloud Service

Schritt 1: Beim CSA Cloud Service anmelden

Siehe:

1. https://secat.cisco.com/ für die Region AMERIKA

2. https://secat-eu.cisco.com/ für die Region Europa

Schritt 2: Einen Empfänger für Phishing-E-Mails erstellen

Navigieren Sie zu Environment > Users > Add New User und fülle die Felder E-Mail, Vorname, Nachname und Sprache aus. Klicken Sie anschließend auf Save Changeswie im Bild dargestellt.

Screenshot der Benutzeroberflächenseite zum Hinzufügen eines neuen Benutzers

Screenshot der Benutzeroberflächenseite zum Hinzufügen eines neuen Benutzers

Hinweis: Ein Kennwort muss nur für einen CSA-Administrator festgelegt werden, der berechtigt ist, Simulationen zu erstellen und zu starten.

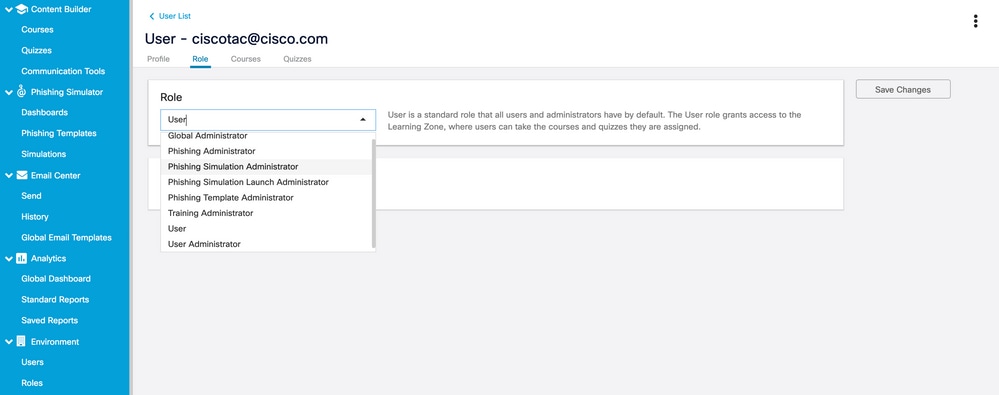

Die Rolle des Benutzers kann nach dem Erstellen des Benutzers ausgewählt werden. Sie können die Rolle aus der Dropdown-Liste auswählen, wie in dieser Abbildung dargestellt:

Anzeigen der Dropdown-Optionen für Benutzerrollen

Anzeigen der Dropdown-Optionen für Benutzerrollen

Aktivieren Sie das KontrollkästchenUser is Phishing Recipient > Save Changeswie im Bild dargestellt.

Screenshot, in dem das Kontrollkästchen "Benutzer ist Phishing-Empfänger" aktiviert ist.

Screenshot, in dem das Kontrollkästchen "Benutzer ist Phishing-Empfänger" aktiviert ist.

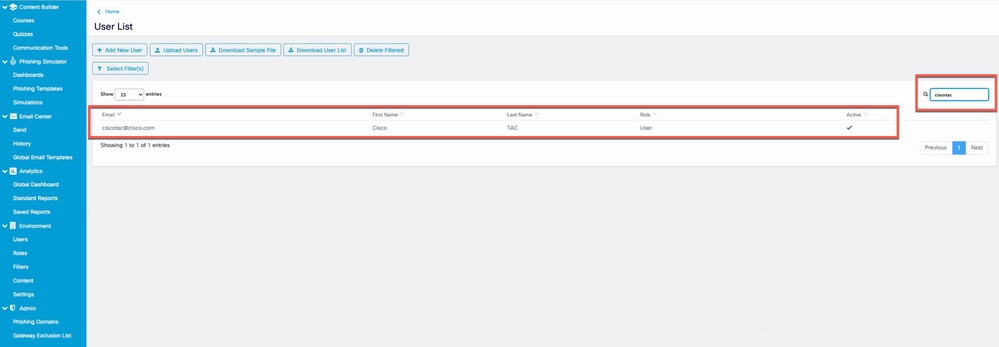

Überprüfen Sie, ob der Benutzer erfolgreich hinzugefügt wurde und aufgeführt wird, wenn die Suche anhand der E-Mail-Adresse im Filter durchgeführt wird, wie im Bild gezeigt.

Screenshot des neuen Benutzers in der Benutzerliste

Screenshot des neuen Benutzers in der Benutzerliste

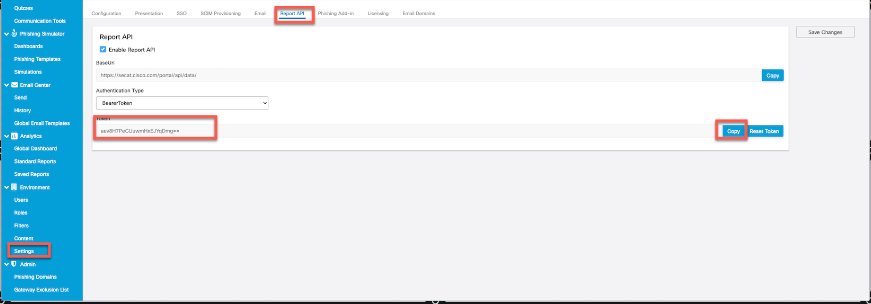

Schritt 3: Berichts-API aktivieren

Navigieren Sie zu Environments > Settings > Report API KarteireiterEnable Report API > Save Changes .

Hinweis: Notieren Sie sich das Träger-Token. Sie benötigen diese, um die SEG mit CSA zu integrieren.

Screenshot, der das Kontrollkästchen "Report API aktivieren" anzeigt, ist aktiviert.

Screenshot, der das Kontrollkästchen "Report API aktivieren" anzeigt, ist aktiviert.

Schritt 4: Phishing-Simulationen erstellen

a. Navigieren Sie zu Phishing Simulator > Simulations > Create New Simulation und wählen Sie Template aus der verfügbaren Liste, wie im Bild dargestellt.

Screenshot der Schaltfläche "Neue Simulation erstellen"

Screenshot der Schaltfläche "Neue Simulation erstellen"

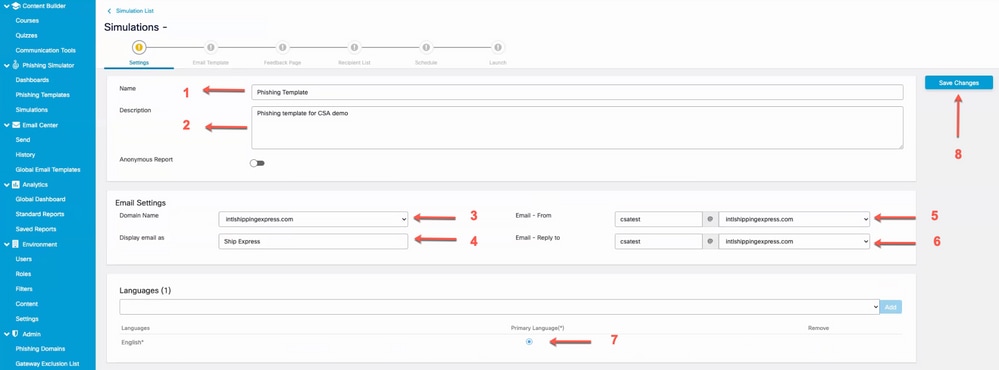

b. Geben Sie folgende Informationen ein:

- Wählen Sie einen Namen für die Vorlage aus.

- Beschreibung der Vorlage.

- Domänenname, mit dem die Phishing-E-Mail gesendet wird.

- Der Anzeigename für die Phishing-E-Mail.

- E-Mail-Absenderadresse (in der Dropdown-Liste auswählen).

- Antwortadresse (aus Dropdown-Liste auswählen).

- Wählen Sie die Sprache aus.

- Speichern Sie die Änderungen.

Screenshot der Felder, die für die Konfiguration einer neuen Simulation ausgefüllt werden müssen

Screenshot der Felder, die für die Konfiguration einer neuen Simulation ausgefüllt werden müssen

c. Klicken Sie Import from Filters und die Phishing-E-Mail-Empfänger zur Recipient Listwie in Abbildung dargestellt.

Screenshot mit der Schaltfläche "Aus Filtern importieren"

Screenshot mit der Schaltfläche "Aus Filtern importieren"

Sie können Benutzer entweder nach Sprache oder nach Managern filtern. Klicken Sie Add wie im Bild dargestellt.

Screenshot des Dialogfelds "Benutzer filtern" zum Filtern nach Sprache oder Manager

Screenshot des Dialogfelds "Benutzer filtern" zum Filtern nach Sprache oder Manager

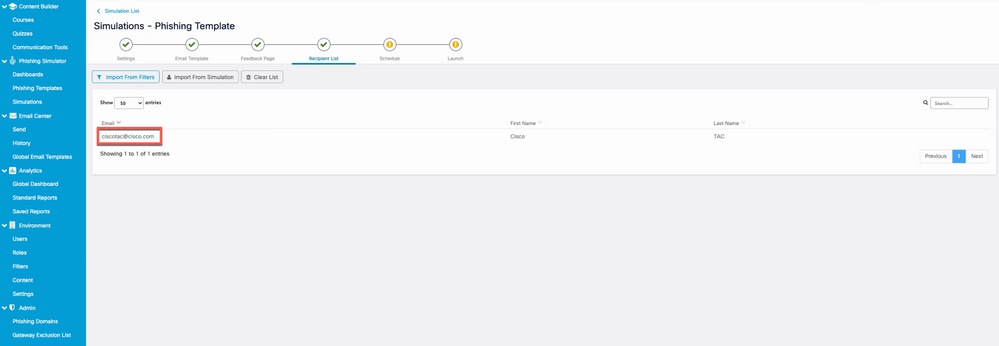

Hier sehen Sie ein Beispiel für den Benutzer, der in Schritt 2. erstellt wurde und jetzt der Empfängerliste hinzugefügt wird, wie im Bild gezeigt.

Screenshot des zuvor erstellten Benutzers, der als Empfänger für die Phishing-Simulation aufgeführt ist

Screenshot des zuvor erstellten Benutzers, der als Empfänger für die Phishing-Simulation aufgeführt ist

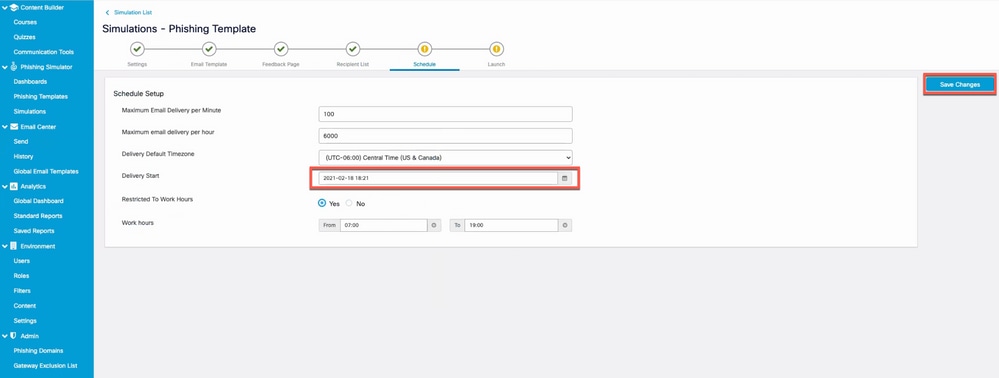

d. Stellen Sie dieDelivery StartDatum und Save Änderungen, um die Kampagne wie im Bild dargestellt zu planen.

Screenshot des Felds Lieferanfang

Screenshot des Felds Lieferanfang

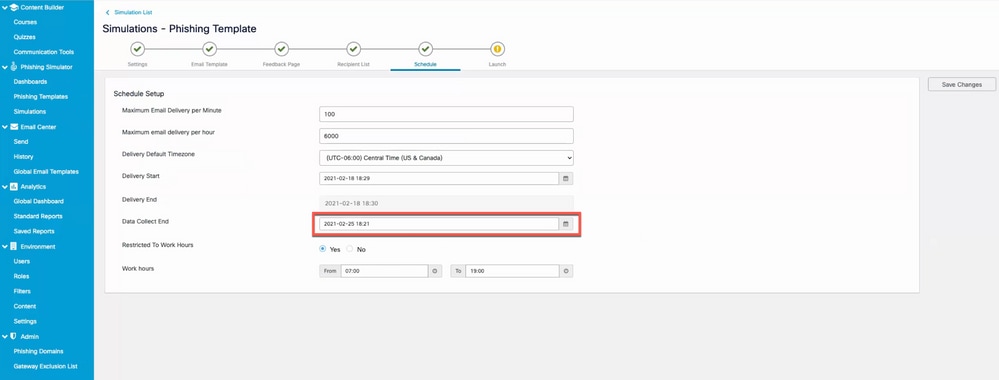

Nach der Auswahl des Startdatums können Sie über die Option end date für die Kampagne ist aktiviert, wie im Bild gezeigt.

Screenshot des Feldes Datenerfassungsende, das angibt, wann die Simulation beendet werden soll

Screenshot des Feldes Datenerfassungsende, das angibt, wann die Simulation beendet werden soll

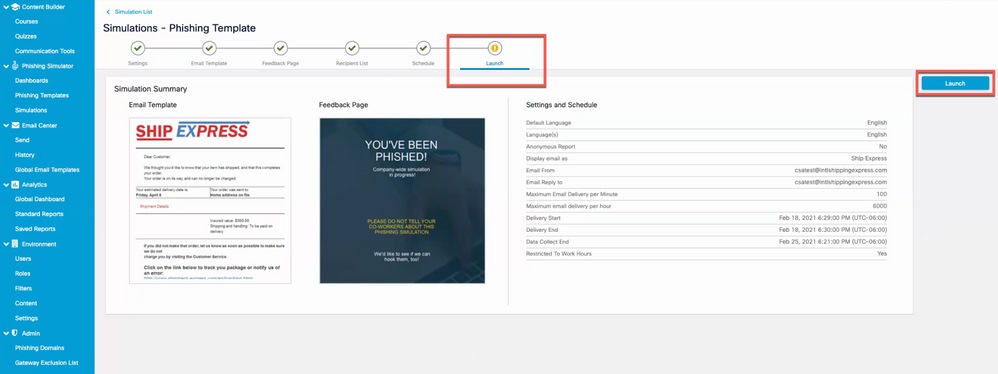

e. Auf Launch , um die Kampagne wie im Bild dargestellt zu starten.

Screenshot der letzten Registerkarte des Assistenten zum Erstellen von Simulationen, auf der die Kampagne gestartet werden kann

Screenshot der letzten Registerkarte des Assistenten zum Erstellen von Simulationen, auf der die Kampagne gestartet werden kann

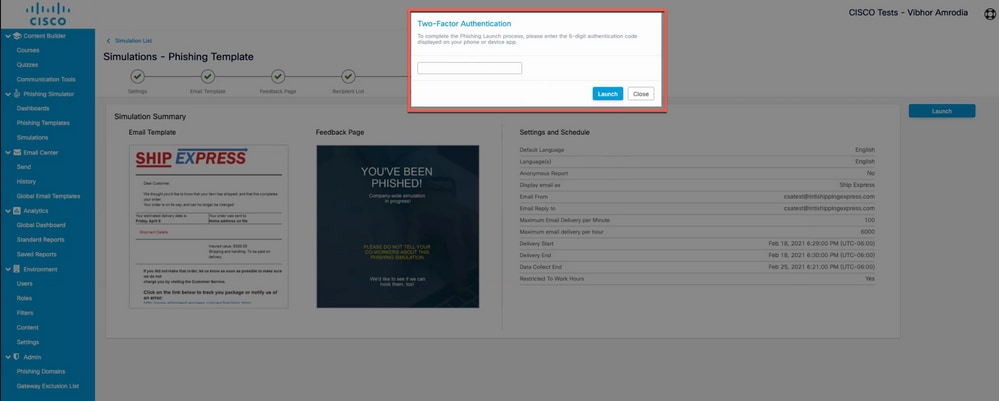

Nach dem Klicken auf die Schaltfläche zum Starten kann ein Zwei-Faktor-Authentifizierungscode angefordert werden. Geben Sie den Code ein und klicken Sie auf Launchwie im Bild dargestellt.

Screenshot des Popup-Fensters mit der Aufforderung, den Code für die Zwei-Faktor-Authentifizierung einzugeben

Screenshot des Popup-Fensters mit der Aufforderung, den Code für die Zwei-Faktor-Authentifizierung einzugeben

Schritt 5: Überprüfung aktiver Simulationen

Navigieren Sie zu Phishing Simulator > Dashboards. Die aktive Simulationsliste liefert die aktiven Simulationen. Sie können auch auf Export as PDF und erhalte den gleichen Bericht wie im Bild dargestellt.

Screenshot des Dashboards mit Phishing-Simulationen

Screenshot des Dashboards mit Phishing-Simulationen

Was sieht man auf der Seite des Empfängers?

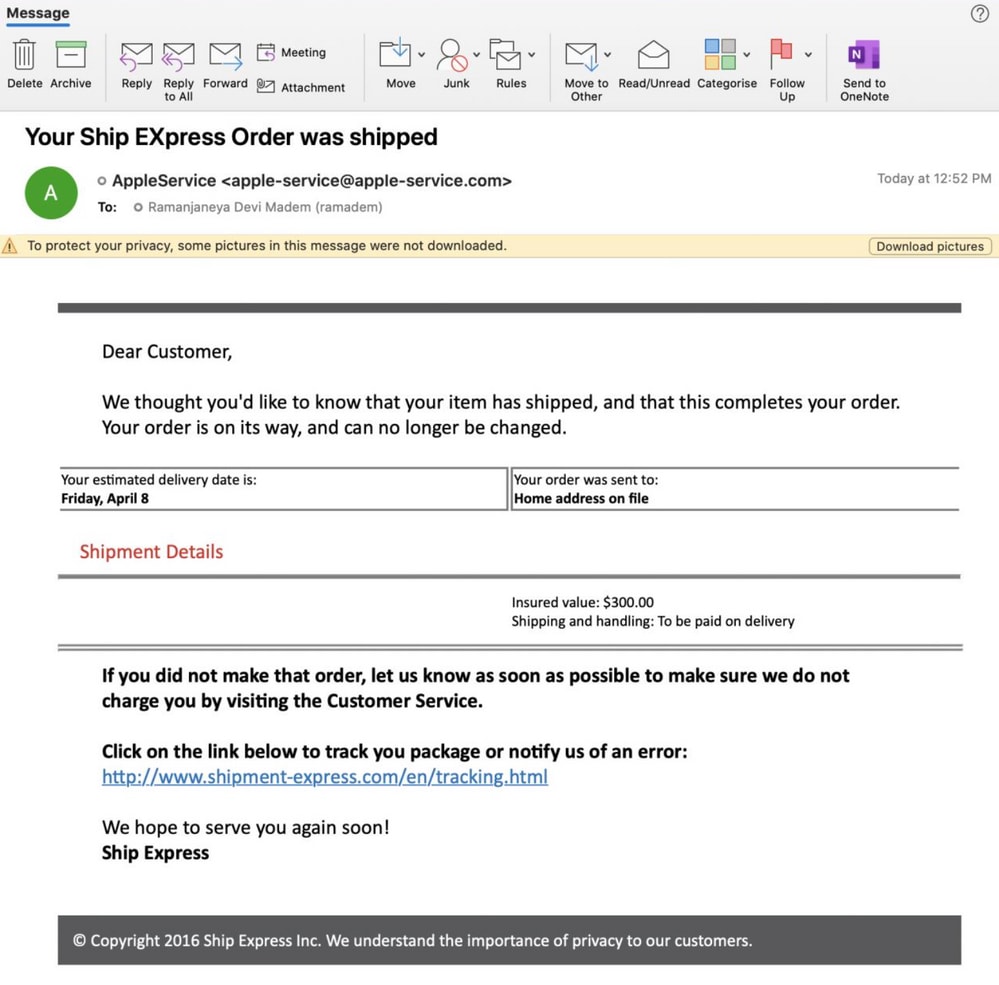

Beispiel einer Phishing-Simulations-E-Mail im Empfängereingang.

Beispiel einer simulierten Phishing-E-Mail in einer Benutzer-Mailbox

Beispiel einer simulierten Phishing-E-Mail in einer Benutzer-Mailbox

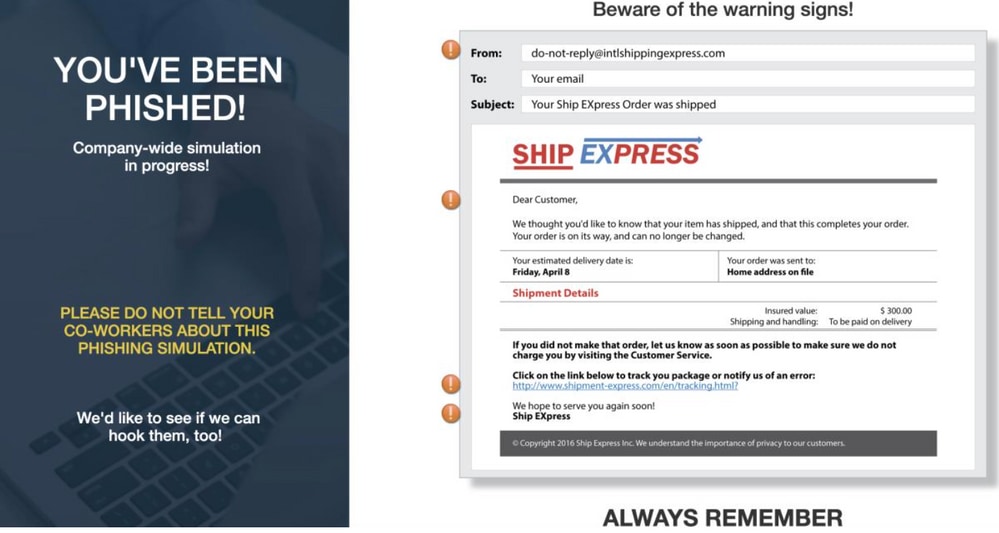

Wenn der Empfänger auf die URL klickt, wird dem Benutzer diese Feedback-Seite angezeigt, und dieser Benutzer wird als Teil der Liste "Repeat Clickers" (Clicker wiederholen, die frei auf die Phishing-URL geklickt haben) in CSA angezeigt.

Beispiel für die Feedbackseite, die der Benutzer nach dem Klicken auf die URL in der Phishing-E-Mail sieht.

Beispiel für die Feedbackseite, die der Benutzer nach dem Klicken auf die URL in der Phishing-E-Mail sieht.

Überprüfung auf CSA

Die Liste Repeat Clickers wird angezeigt unterAnalytics > Standard Reports > Phishing Simulations > Repeat Clickersas shown in the image.

Screenshot der Seite "Repeat Clickers"

Screenshot der Seite "Repeat Clickers"

Konfigurieren des sicheren E-Mail-Gateways

Hinweis: Im Abschnitt Create and Send Phishing Simulations von CSA Cloud Service Schritt 3. wenn Sie Report API , haben Sie den Trägerhinweis notiert. Halten Sie das bereit!

Screenshot der Seite unter Report API, auf der der Administrator das Trägertoken finden kann

Screenshot der Seite unter Report API, auf der der Administrator das Trägertoken finden kann

Schritt 1: Cisco Security Awareness-Funktion im sicheren E-Mail-Gateway

Navigieren Sie auf der Secure Email Gateway-GUI zu Security Services > Cisco Security Awareness > Enable . Geben Sie die Region und das CSA-Token (Träger-Token, erhalten vom CSA Cloud-Service, wie in der zuvor erwähnten Anmerkung gezeigt) ein, senden Sie die Änderungen, und bestätigen Sie sie.

Screenshot der Seite mit den Cisco Security Awareness-Einstellungen auf dem Cisco Secure Email Gateway

Screenshot der Seite mit den Cisco Security Awareness-Einstellungen auf dem Cisco Secure Email Gateway

CLI-Konfiguration

Typ csaconfig um CSA über die CLI zu konfigurieren.

ESA (SERVICE)> csaconfig

Choose the operation you want to perform:

- EDIT - To edit CSA settings

- DISABLE - To disable CSA service

- UPDATE_LIST - To update the Repeat Clickers list

- SHOW_LIST - To view details of the Repeat Clickers list

[]> edit

Currently used CSA Server is: https://secat.cisco.com

Available list of Servers:

1. AMERICAS

2. EUROPE

Select the CSA region to connect

[1]>

Do you want to set the token? [Y]>

Please enter the CSA token for the region selected :

The CSA token should not:

- Be blank

- Have spaces between characters

- Exceed 256 characters.

Please enter the CSA token for the region selected :

Please specify the Poll Interval

[1d]> Schritt 2: E-Mails mit simuliertem Phishing vom CSA Cloud Service zulassen

Hinweis: CYBERSEC_AWARENESS_ALLOWED Die Mailflow-Richtlinie wird standardmäßig erstellt, wobei alle Scan-Engines wie hier dargestellt deaktiviert sind.

Screenshot der "CYBERSEC_AWARENESS_ALLOWED"-Mail Flow-Richtlinie mit deaktivierten Sicherheitsfunktionen

Screenshot der "CYBERSEC_AWARENESS_ALLOWED"-Mail Flow-Richtlinie mit deaktivierten Sicherheitsfunktionen

So lassen Sie simulierte Phishing-Kampagnen-E-Mails vom CSA Cloud Service zu, um alle Scan Engines auf Secure Email Gateway zu umgehen:

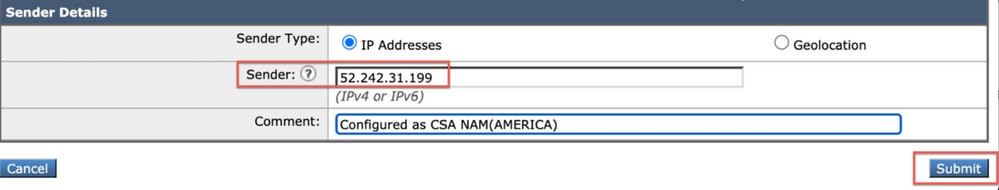

a. Erstellen Sie eine neue Absendergruppe, und weisen Sie die CYBERSEC_AWARENESS_ALLOWED Mail Flow-Richtlinie. Navigieren Sie zu Mail Policies > HAT Overview > Add Sender Group und wählen Sie die Richtlinie CYBERSEC_AWARENESS_ALLOWED und die Reihenfolge auf "1" und dann Submit and Add Senders.

b. Absender hinzufügen IP/domain Oder Geo Location von dem aus die E-Mails der Phishing-Kampagne gestartet werden.

Navigieren Sie zu Mail Polices > HAT Overview > Add Sender Group > Submit and Add Senders > Add the sender IP > Submit und Commit ändert sich, wie im Bild dargestellt.

Screenshot einer Absendergruppe "CyberSec_Awareness_Allowed", bei der die Mail Flow-Richtlinie "CYBERSEC_AWARENESS_ALLOWED" ausgewählt wurde.

Screenshot einer Absendergruppe "CyberSec_Awareness_Allowed", bei der die Mail Flow-Richtlinie "CYBERSEC_AWARENESS_ALLOWED" ausgewählt wurde.

Screenshot der Seite mit den Cisco Security Awareness-Einstellungen auf dem Cisco Secure Email Gateway

Screenshot der Seite mit den Cisco Security Awareness-Einstellungen auf dem Cisco Secure Email Gateway

CLI-Konfiguration:

1. Navigieren Sie zu listenerconfig > Edit > Inbound (PublicInterface) > HOSTACCESS > NEW > New Sender Group .

2. Erstellen Sie eine neue Absendergruppe mit CYBERSEC_AWARENESS_ALLOWED Mail-Richtlinie und fügen Sie eine Absender-IP/Domäne hinzu, von der aus die Phishing-Kampagnen-E-Mails initiiert werden.

3. Legen Sie die Reihenfolge der neuen Absendergruppe auf 1 fest, und verwenden Sie die Move Option unter listenerconfig > EDIT > Inbound (PublicInterface) > HOSTACCESS > MOVE .

4. Verpflichten.

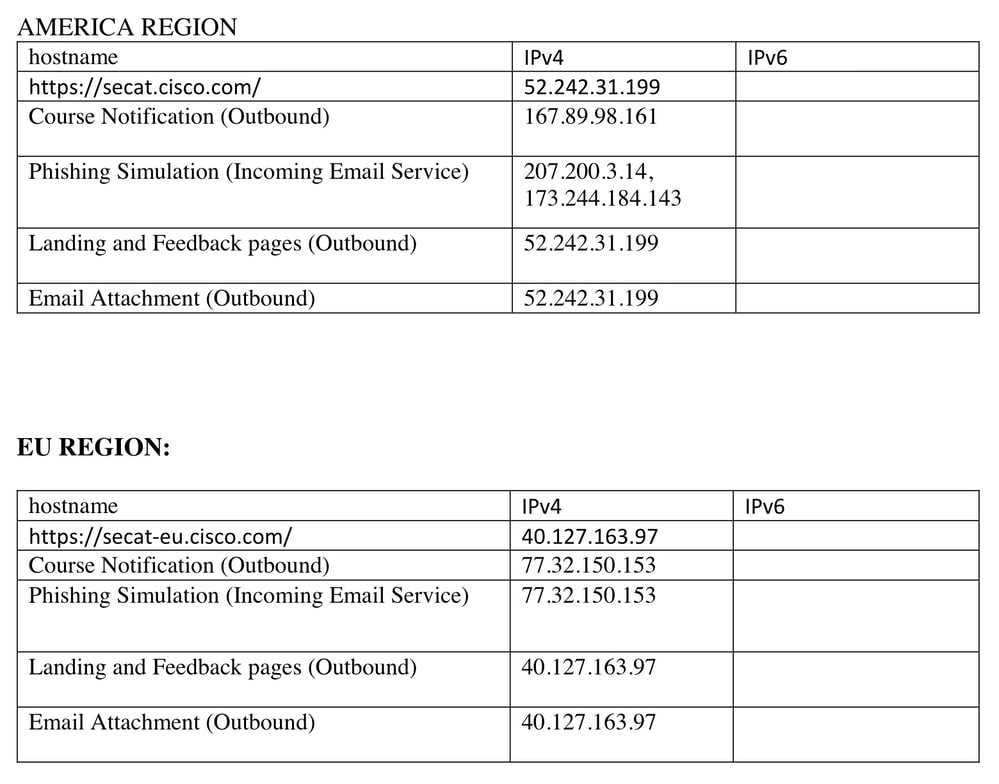

Hinweis: Die Absender-IP ist die IP-Adresse des CSA und basiert auf der ausgewählten Region. Die richtige IP-Adresse finden Sie in der Tabelle. Lassen Sie diese IP-Adressen/Hostnamen in der Firewall mit der Portnummer 443 für SEG 14.0.0-xxx zu, um eine Verbindung mit dem CSA-Cloud-Service herzustellen.

Screenshot der IP-Adressen und Hostnamen der CSA Americas- und EU-Regionen

Screenshot der IP-Adressen und Hostnamen der CSA Americas- und EU-Regionen

Schritt 3: Ergreifen Sie Maßnahmen bei Repeat Clicker von SEG

Sobald die Phishing-E-Mails versendet und die Liste der wiederholten Klicker in der SEG eingefügt wurde, kann eine aggressive Richtlinie für eingehende E-Mails erstellt werden, um Maßnahmen für E-Mails an diese spezifischen Benutzer zu ergreifen.

Erstellen Sie eine neue aggressive benutzerdefinierte Richtlinie für eingehende E-Mails, und aktivieren Sie Include Repeat Clickers List im Empfängerbereich ein.

Navigieren Sie von der GUI zu Mail Policies > Incoming Mail Policies > Add Policy > Add User > Include Repeat Clickers List > Submit und Commit die Änderungen.

Screenshot einer benutzerdefinierten Richtlinie für eingehende E-Mails, die so konfiguriert ist, dass sie für wiederholte Klicker bestimmte E-Mails verarbeitet

Screenshot einer benutzerdefinierten Richtlinie für eingehende E-Mails, die so konfiguriert ist, dass sie für wiederholte Klicker bestimmte E-Mails verarbeitet

Leitfaden zur Fehlerbehebung

1. Navigieren Sie zu csaconfig > SHOW_LISTum die Details der Liste der Wiederholungsclicker anzuzeigen.

ESA (SERVICE)> csaconfig

Choose the operation you want to perform:

- EDIT - To edit CSA settings

- DISABLE - To disable CSA service

- UPDATE_LIST - To update the Repeat Clickers list

- SHOW_LIST - To view details of the Repeat Clickers list

[]> show_list

List Name : Repeat Clickers

Report ID : 2020

Last Updated : 2021-02-22 22:19:08

List Status : Active

Repeat Clickers : 4 2. Navigieren Sie zu csaconfig > UPDATE_LIST , wenn Sie die Aktualisierung der Liste wiederholter Klicker erzwingen möchten.

ESA (SERVICE)> csaconfig

Choose the operation you want to perform:

- EDIT - To edit CSA settings

- DISABLE - To disable CSA service

- UPDATE_LIST - To update the Repeat Clickers list

- SHOW_LIST - To view details of the Repeat Clickers list

[]> update_list

Machine: ESA An update for the Repeat Clickers list was initiated successfully.

3. Navigieren Sie zu /data/pub/csa/ um festzustellen, ob die Liste der wiederholten Klicker heruntergeladen wurde oder ob ein Fehler vorliegt. Dies ist die working setup:

Tue Jan 5 13:20:31 2021 Info: CSA: Connecting to the Cisco Security Awareness cloud service [https://secat.cisco.com/portal/api/license/info]

Tue Jan 5 13:20:31 2021 Info: CSA: Polling the Cisco Security Awareness cloud service to download the latest Repeat Clickers list.

Tue Jan 5 13:20:31 2021 Info: CSA: Trying to get the license expiry date: loop count 0

Tue Jan 5 13:20:31 2021 Info: CSA: Connecting to the Cisco Security Awareness cloud service [https://secat.cisco.com/portal/api/data/report/2020]

Tue Jan 5 13:20:31 2021 Info: CSA: Trying to download Repeat clickers list: loop count 0

Tue Jan 5 13:20:31 2021 Info: CSA: The update of the Repeat Clickers list was completed at [Tue Jan 5 13:20:29 2021]. Version: 1

Wed Jan 6 13:20:32 2021 Info: CSA: Polling the Cisco Security Awareness cloud service to download the latest Repeat Clickers list. Here is an output when you have entered the incorrect token:

Fri Feb 19 12:28:39 2021 Info: CSA: Connecting to the Cisco Security Awareness cloud service [https://secat.cisco.com/portal/api/license/info]

Fri Feb 19 12:28:39 2021 Info: CSA: Trying to get the license expiry date: loop count 0

Fri Feb 19 12:28:39 2021 Info: CSA: Polling the Cisco Security Awareness cloud service to download the latest Repeat Clickers list.

Fri Feb 19 12:28:43 2021 Info: CSA: Connecting to the Cisco Security Awareness cloud service [https://secat.cisco.com/portal/api/data/report/2020]

Fri Feb 19 12:28:43 2021 Info: CSA: Trying to download Repeat clickers list: loop count 0

Fri Feb 19 12:28:44 2021 Warning: CSA: The download of the Repeat Clickers list from the Cisco Security Awareness cloud service failed because of an invalid token. 4. Navigieren Sie zu /data/log/heimdall/csa um detaillierte Protokolle abzurufen.

Working output:

2021-01-05 13:20:22,292 INFO csa Connecting to the Cisco Security Awareness cloud service [https://secat.cisco.com/portal/api/license/info]

Tue Jan 5 13:20:22 2021: DEBUG: csa: THR : ExpiryPoller Trying to get the license expiry date : loop count 0

2021-01-05 13:20:22,293 INFO csa Trying to get the license expiry date: loop count 0

2021-01-05 13:20:22,293 INFO csa Polling the Cisco Security Awareness cloud service to download the latest Repeat Clickers list.

2021-01-05 13:20:22,300 INFO requests.packages.urllib3.connectionpool Starting new HTTPS connection (1): secat.cisco.com

2021-01-05 13:20:27,343 INFO csa Connecting to the Cisco Security Awareness cloud service [https://secat.cisco.com/portal/api/data/report/2020]

Tue Jan 5 13:20:27 2021: DEBUG: csa: THR : CSAPoller Trying to download Repeat clickers list: loop count 0

2021-01-05 13:20:27,343 INFO csa Trying to download Repeat clickers list: loop count 0

2021-01-05 13:20:27,344 INFO requests.packages.urllib3.connectionpool Starting new HTTPS connection (1): secat.cisco.com

Tue Jan 5 13:20:29 2021: INFO: csa: THR : CSAPoller Downloaded Repeat Clicker List.

Tue Jan 5 13:20:29 2021: INFO: csa: THR : CSAPoller Updated the repeat clickers list at [Tue Jan 5 13:20:29 2021] with version [1]

2021-01-05 13:20:29,934 INFO csa The update of the Repeat Clickers list was completed at [Tue Jan 5 13:20:29 2021]. Version: 1

Tue Jan 5 13:20:32 2021: DEBUG: csa: THR : CSAPoller Queue is empty: No need of any config update

Tue Jan 5 13:20:32 2021: DEBUG: csa: THR : CSAPoller Waiting for timeout of [86400.0]s or notify signal5. Navigieren Sie zu data/csa/reports um die Berichts-ID in verschlüsseltem Format abzurufen, das die Benutzer enthält.

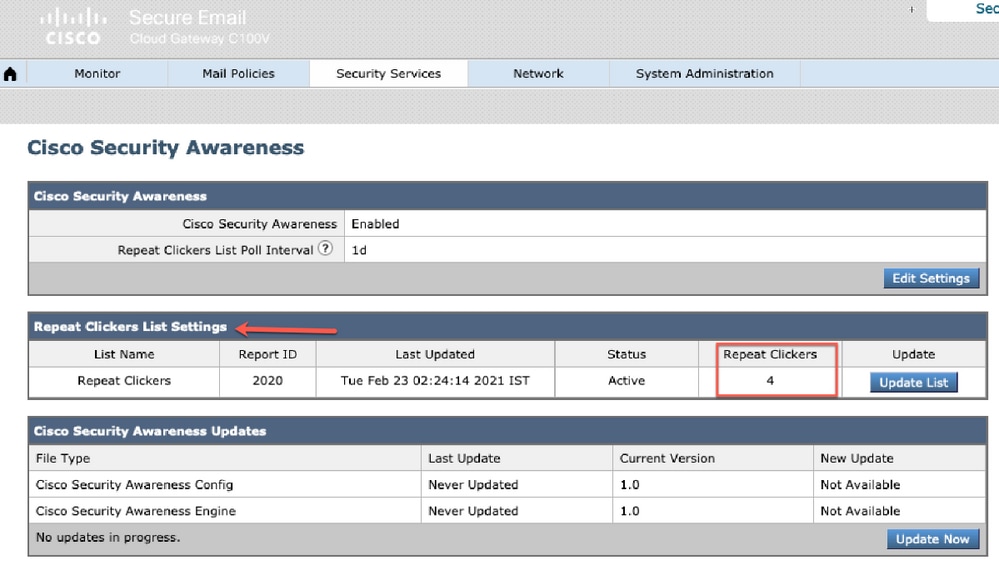

6. Die Anzahl der wiederholten Klicker ist auch in der GUI zu sehen. Navigieren Sie zu Security Services > Cisco Security Awarenesswie im Bild dargestellt.

Cisco Security Awareness-Seite mit der Anzahl der wiederholten Klicker" />Screenshot der Security Services > Cisco Security Awareness-Seite mit der Anzahl der wiederholten Klicker

Cisco Security Awareness-Seite mit der Anzahl der wiederholten Klicker" />Screenshot der Security Services > Cisco Security Awareness-Seite mit der Anzahl der wiederholten Klicker

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

05-Apr-2023 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Anvitha PrabhuCisco Customer Delivery Leader

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback