Einleitung

In diesem Dokument werden die Bedingungen beschrieben, die erfüllt sein müssen, um automatisierte Aktionen auszulösen.

Hintergrundinformationen

Automatisierte Aktionen werden bei Kompromittierung ausgelöst (d. h., ein nicht kompromittierter Computer wird zu einem kompromittierten Computer). Wenn ein bereits kompromittierter Computer eine neue Erkennung auslöst, wird diese Erkennung der Kompromittierung hinzugefügt. Da es sich jedoch nicht um eine neue Kompromittierung handelt, wird keine automatisierte Aktion ausgelöst.

Eine Ausnahme hiervon ist der Schweregrad. Die Auslösung automatisierter Aktionen basiert auf Kriterien, die einen hohen Schweregrad aufweisen. Kompromittierungen haben jedoch keinen eigenen Schweregrad (nur bei der Einzelerkennung). Wenn für eine automatisierte Aktion der Schweregrad "Hoch" konfiguriert ist und eine Erkennung als "Mittel" ausgelöst wird, löst sie die Aktion nicht aus. Wenn ein nachfolgendes Ereignis zu dem hohen Kompromiss hinzugefügt wird, wird die Aktion ausgelöst, da diese neue Erkennung in dem bereits vorhandenen Kompromiss enthalten ist.

Was ist ein kompromittierter Computer?

Ein kompromittierter Computer ist ein Endpunkt, mit dem ein aktiver Kompromiss verbunden ist. Bei einem kompromittierten System kann nur jeweils ein Kompromiss aktiv sein.

Geltungsbereich

Windows, Mac

Automatisierte Aktionen verfügbar

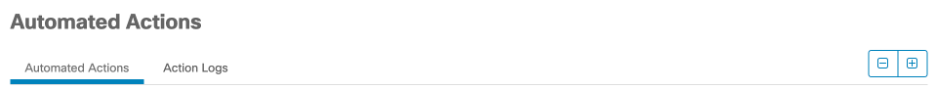

-

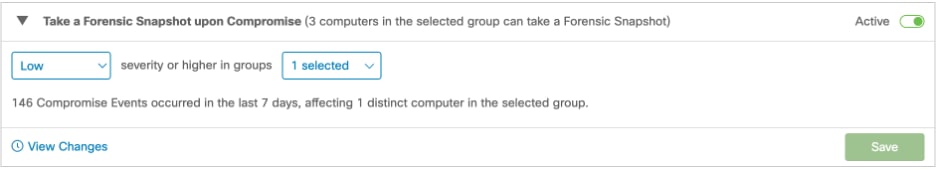

Forensische Momentaufnahme bei Kompromittierung: Erstellt eine forensische Momentaufnahme eines Computers, wenn eine Kompromittierung auftritt. Ein Compromise-Ereignis ist im Grunde ein Ereignis, das von einem Connector gesendet wird und über ein potenziell bösartiges Ereignis informiert.

Bedingungen zum Auslösen dieser automatisierten Aktion: Ereignisse mit dem ausgewählten Schweregrad oder einem höheren Schweregrad lösen die automatisierte Aktion aus.

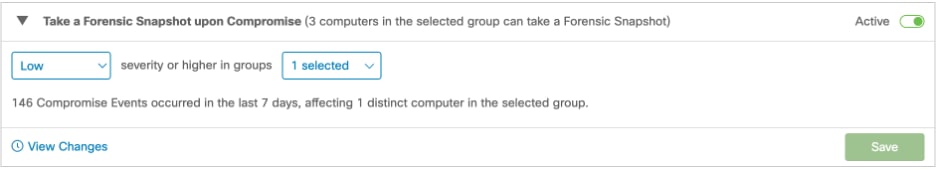

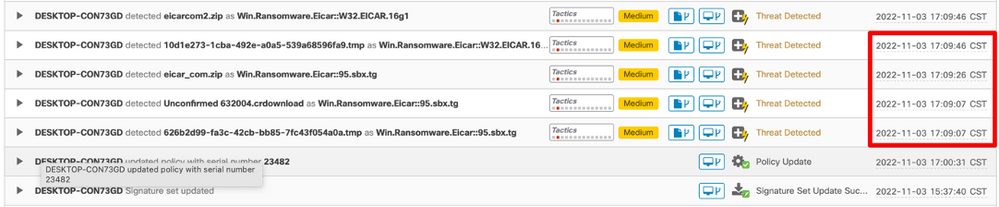

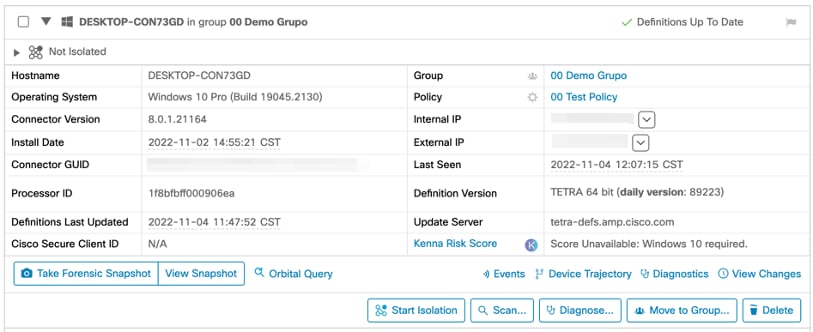

Dies ist ein Beispiel für einen kompromittierten Computer:

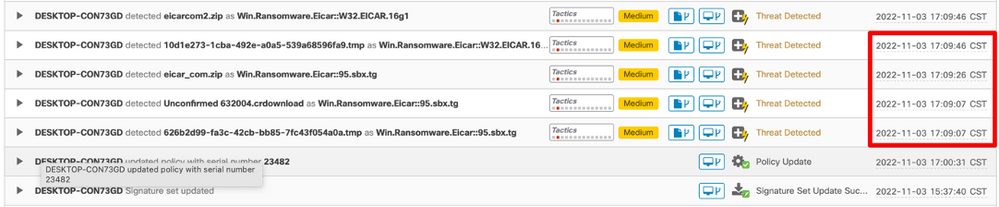

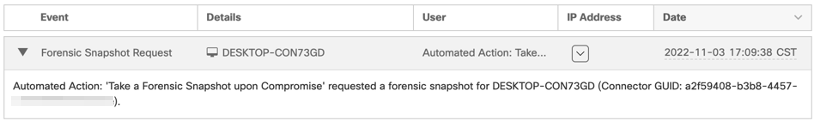

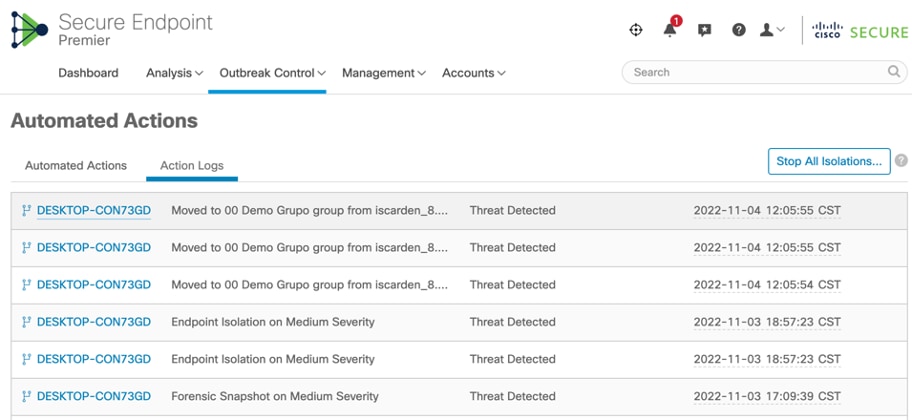

Dies ist das Protokoll der automatisierten Aktion (über die Registerkarte Audit Log).

-

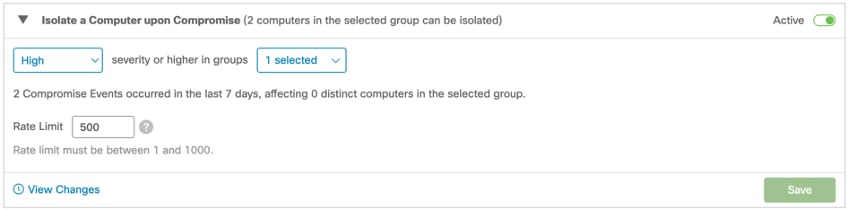

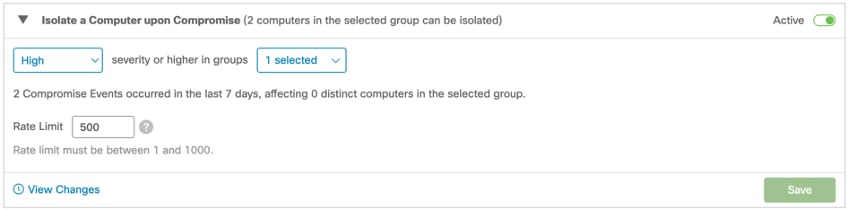

Computer bei Kompromittierung isolieren: Computer werden isoliert, wenn eine Kompromittierung auftritt.

Bedingungen zum Auslösen dieser automatisierten Aktion: Ereignisse mit dem ausgewählten Schweregrad oder einem höheren Schweregrad lösen die automatisierte Aktion aus. Das Durchsatzlimit schützt Sie vor falsch positiven Erkennungen. Die Funktion "Übertragungsratenlimit" ermittelt die Gesamtzahl der Isolationen in einem 24-Stunden-Rollfenster. Ist die Anzahl der Isolationen größer als der Grenzwert, werden keine weiteren Isolationen ausgelöst. Computer werden wieder isoliert, sobald die Anzahl der Kompromittierungen unter den Grenzwert im 24-Stunden-Rollfenster fällt oder Sie die Isolation auf Computern beenden, die automatisch isoliert wurden.

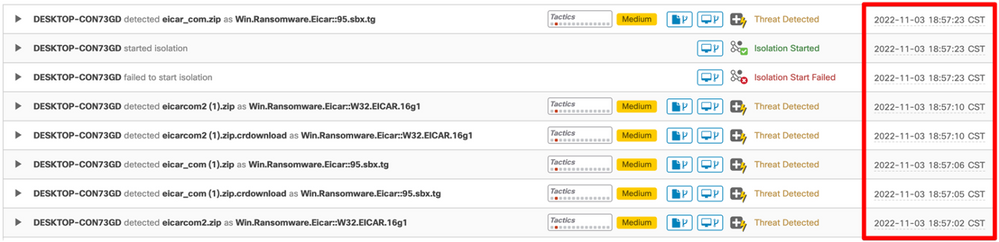

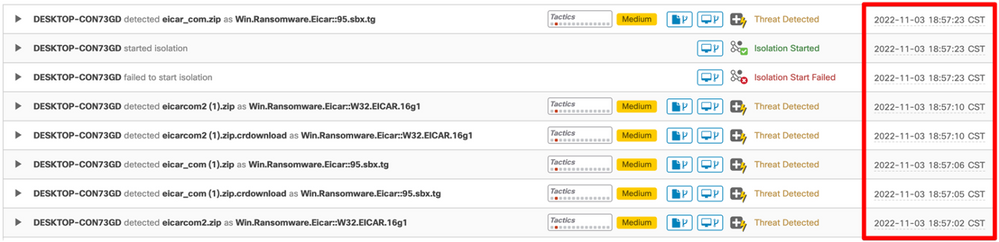

Dies ist ein Beispiel für einen kompromittierten Computer:

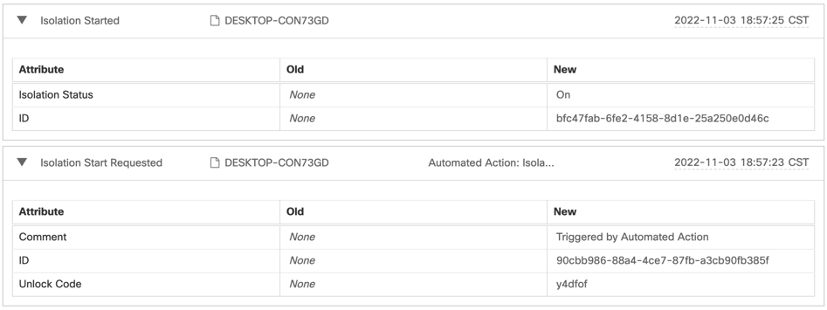

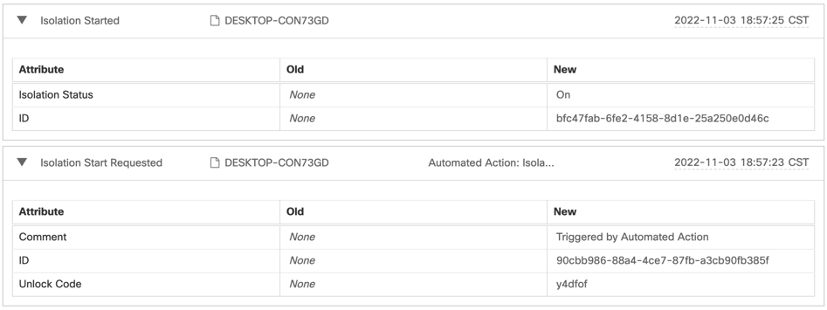

Dies ist das Protokoll der automatisierten Aktion (über die Registerkarte Audit Log):

-

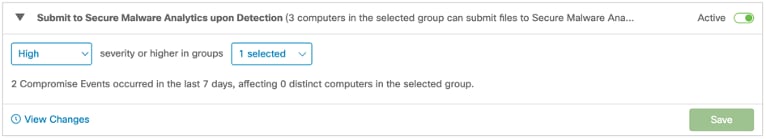

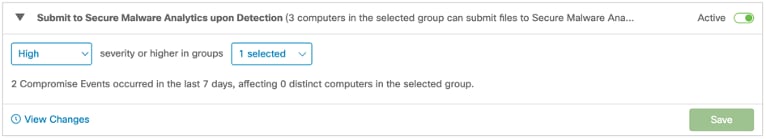

Bei Erkennung an Secure Malware Analytics senden: Senden Sie eine Datei zur Dateianalyse an Secure Malware Analytics, wenn eine Erkennung auftritt.

Bedingungen zum Auslösen dieser automatisierten Aktion: Ereignisse mit dem ausgewählten Schweregrad oder einem höheren Schweregrad lösen die automatisierte Aktion aus.

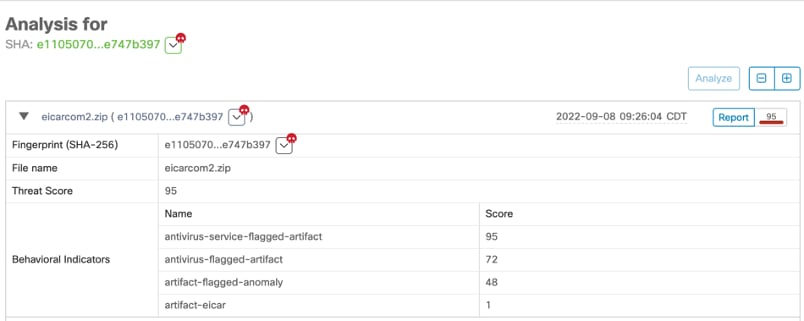

Beispiel eines kompromittierten Systems:

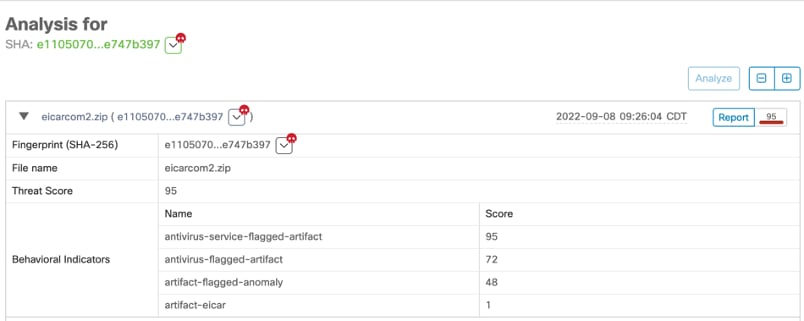

In diesem Fall wurde die Datei bereits zuvor an Secure Malware Analytics gesendet, sodass die Dateianalyse bereits durchgeführt wurde. Beispiel:

Hinweis: Diese automatisierte Aktion ist nicht mit Kompromittierungen verbunden und wird pro Erkennung ausgeführt.

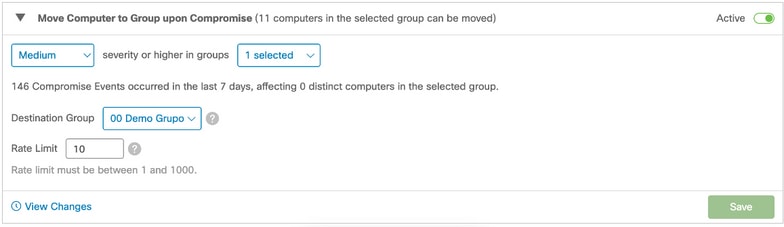

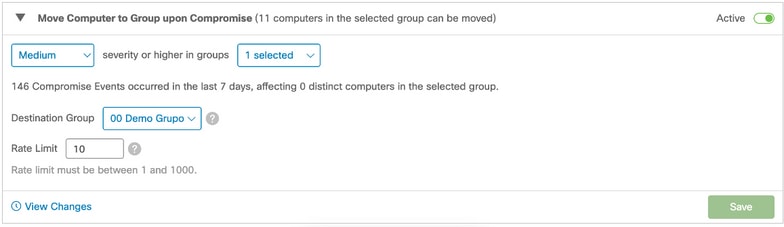

- Computer bei Kompromittierung in eine Gruppe verschieben: Computer können bei Auslösung der Aktion aus der aktuellen Gruppe in eine andere Gruppe verschoben werden. Dadurch können Sie angegriffene Computer in eine Gruppe verschieben, die über eine Richtlinie mit aggressiveren Scan- und Engine-Einstellungen verfügt, um die angegriffene Situation zu beheben.

Bedingungen zum Auslösen dieser automatisierten Aktion: Ereignisse mit dem ausgewählten Schweregrad oder einem höheren Schweregrad lösen die automatisierte Aktion aus.

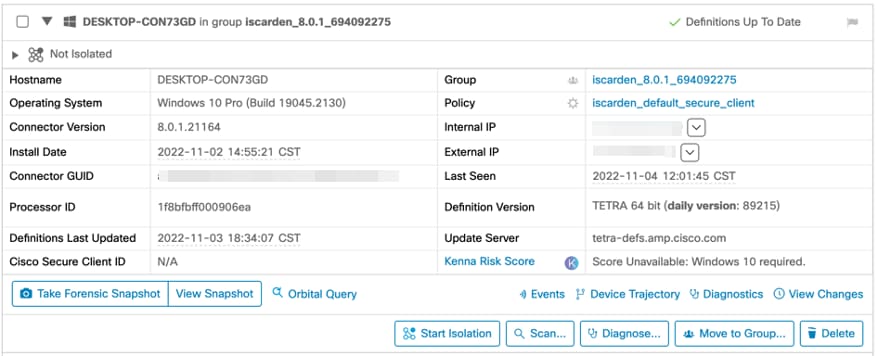

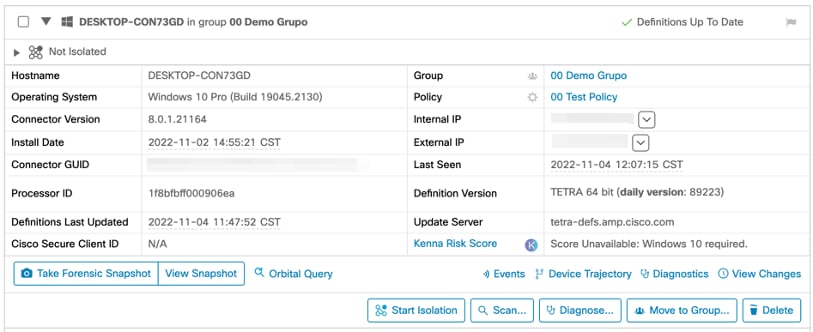

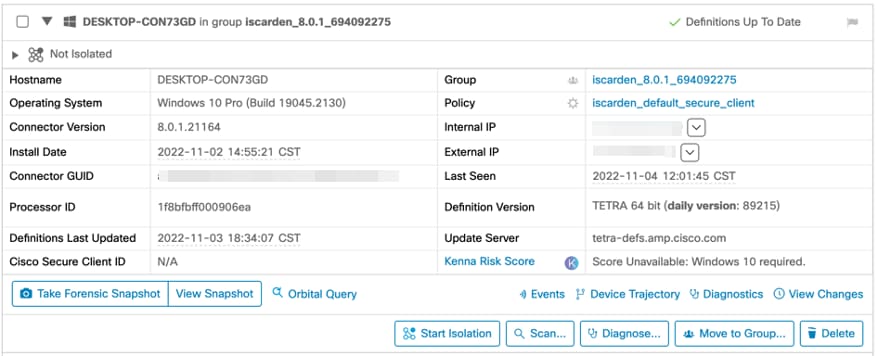

Dies ist der Computer in der ursprünglichen Gruppe:

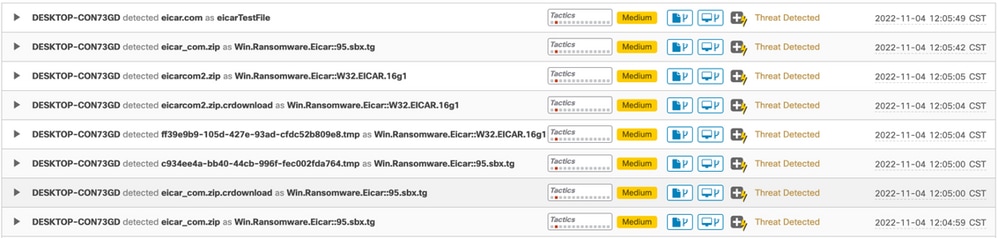

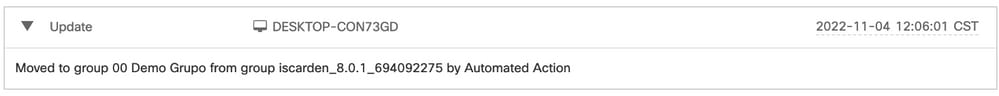

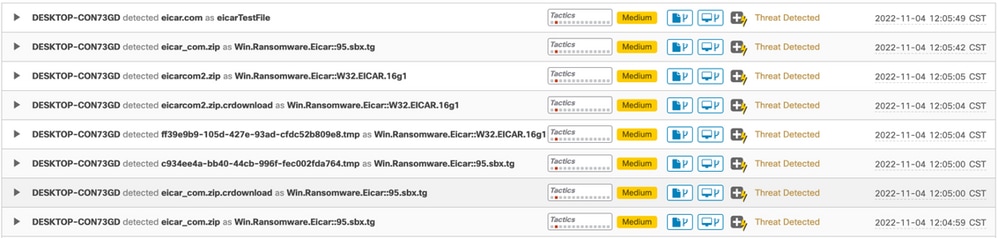

Dies sind die Ereignisse der Kompromittierung:

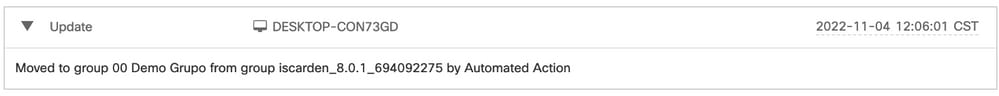

Dies ist das Protokoll der automatisierten Aktion (über die Registerkarte Audit Log):

Der Computer wurde in die angegebene Gruppe in der Einstellung "Automatisierte Aktion" verschoben:

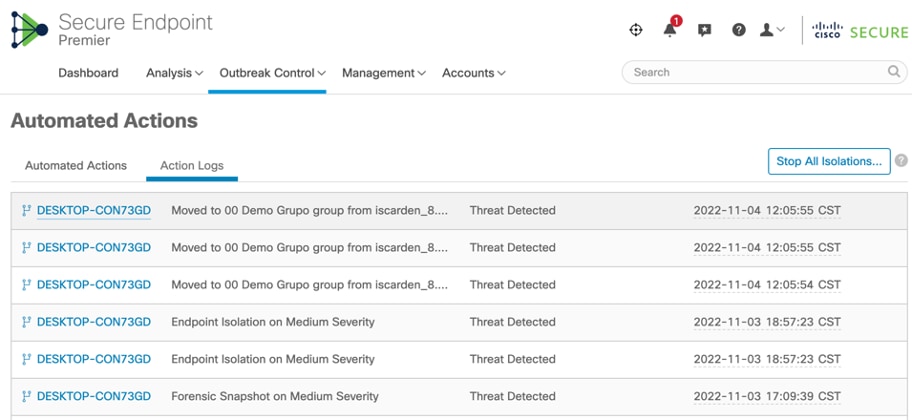

Aktionsprotokolle

Dies ist die vollständige Liste der automatisierten Aktionsprotokolle auf der Registerkarte "Automatisierte Aktionen":

Zugehörige Informationen

Secure Endpoint - Benutzerhandbuch

Feedback

Feedback