Einleitung

In diesem Dokument werden die Funktionen von IKEv2-Krypto-Map-Backup-Peers während des Link-Failovers auf Cisco Secure Firewall-Geräten beschrieben.

Voraussetzungen

・ Adaptive Security Appliance Version 9.14(1) oder höher

・ Firewall Threat Defense Version 6.6 oder höher

・ Firewall Management Center Version 6.6 oder höher

・ Firewall Device Manager Version 6.6 - 7.0 (über API) oder 7.1+ über GUI

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

・ Grundlegendes Verständnis der IKEv2-Site-to-Site-Crypto-Maps

・ Grundlegende Basisverbindungen zwischen VPN-Endpunkten

・ Grundlegendes Verständnis der IP Service Level Agreement-Funktionalität

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf den folgenden Software- und Hardwareversionen:

・ Zwei Cisco ASAv-Geräte Version 9.16(2)

・ Drei Cisco IOS® Router Version 15.9(3)M4

・ Zwei Ubuntu-Hosts Version 20.04

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Theorie

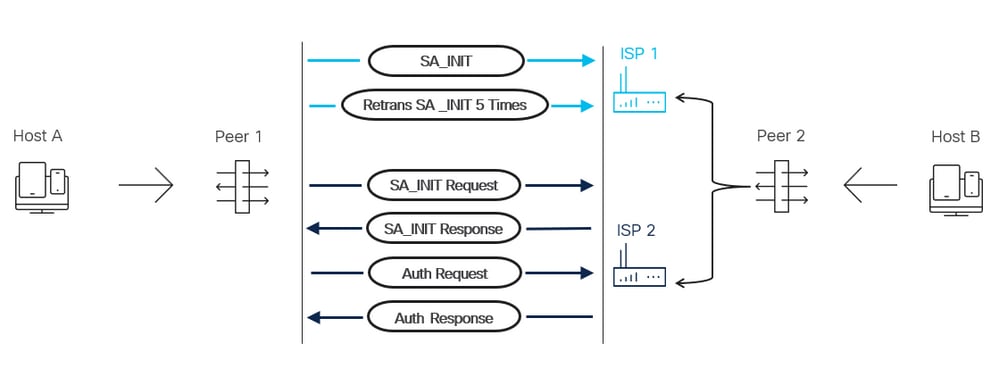

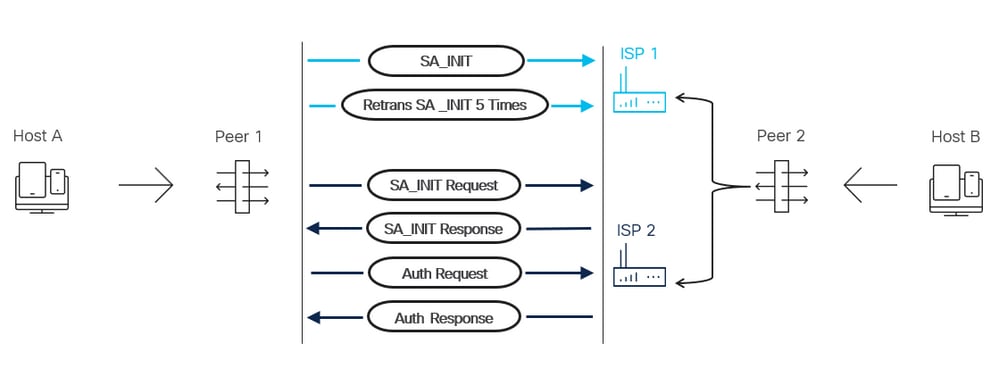

IKEv2-Peer-Traversal wird auf der Responder-Seite einer IKEv2-Multi-Peer-Topologie nicht unterstützt. Es gibt beispielsweise zwei VPN-Endpunkte in einer Topologie mit den Namen Peer 1 und Peer 2. Peer 2 hat zwei ISP-Schnittstellen, und Peer 1 hat eine ISP-Schnittstelle. Bei einem ISP-Failover initiiert Peer 2 IKE an der sekundären ISP-Schnittstelle, wenn die Konfiguration zur Überwachung des Pfads vorhanden ist. Peer 1 durchläuft nicht automatisch IP-Adressen, um den Backup-Peer zu verwenden, der für die Crypto Map aufgeführt ist, um das ISP-Failover von Peer 2 zu ermöglichen. Die Verbindung schlägt fehl, bis Datenverkehr von Peer 1 initiiert wird. Sobald Peer 1 den Datenverkehr auf Basis der Krypto-ACL initiiert, versucht er, über den primären ISP-Pfad zu kommunizieren, bis der Pfad aufgrund von erneuten Übertragungen als nicht verfügbar deklariert wird. Dieser Vorgang dauert ca. 2 Minuten. Sobald der primäre Peer für inaktiv erklärt wurde, initiiert Peer 1 eine Verbindung mit dem aufgelisteten Backup-Peer, und die Verbindung wird hergestellt. Sobald der primäre ISP-Pfad wieder verfügbar ist und Peer 2 zu seiner primären ISP-Schnittstelle wechselt, muss Peer 1 interessanten Datenverkehr generieren. Auf diese Weise kann Peer 1 eine Verbindung mit dem in der Crypto Map aufgeführten primären Peer initiieren und die IKE-Verbindung wie gewohnt herstellen.

Reihenfolge der Vorgänge

1. VPN Peer 2 SLA erkennt einen Pfadfehler.

2. VPN Peer 2 verfügt über eine aktualisierte Routing-Tabelle, um den Pfad zum Erreichen von VPN Peer 1 zu ändern, wodurch sich die IKE-Identität ändert.

3. Host A initiiert kontinuierlich Datenverkehr, der für Host B bestimmt ist.

4. VPN-Peer 1 versucht, eine IKE-Verbindung mit der Primary-ISP-Schnittstelle von VPN-Peer 2 herzustellen, bis 5 Neuübertragungen auftreten.

5. VPN-Peer 1 deklariert dann, dass der Peer ausgefallen ist, und wechselt zum sekundären Peer in der Crypto Map, der sekundären ISP-Schnittstelle von VPN-Peer 2. Diese Verbindung wurde erfolgreich hergestellt.

Netzwerkdiagramm

Konfigurationsbeispiel

VPN-Peer 2

Interfaces:

interface GigabitEthernet0/0

nameif PRIMARY-ISP

security-level 0

ip address 203.0.113.1 255.255.255.0

interface GigabitEthernet0/1

nameif BACKUP-ISP

security-level 0

ip address 198.51.100.1 255.255.255.0

interface GigabitEthernet0/2

nameif inside

security-level 100

ip address 192.168.10.2 255.255.255.00

SLA und Routing:

sla monitor 500

type echo protocol ipIcmpEcho 209.165.200.226 interface PRIMARY-ISP

num-packets 3

frequency 5

sla monitor schedule 500 life forever start-time now

track 1 rtr 500 reachability

route PRIMARY-ISP 0.0.0.0 0.0.0.0 203.0.113.2 1 track 1

route BACKUP-ISP 0.0.0.0 0.0.0.0 198.51.100.2 254

Verschlüsselung:

crypto ikev2 policy 1

encryption aes-256

integrity sha256

group 21

prf sha256

lifetime seconds 86400

crypto ikev2 enable PRIMARY-ISP

crypto ikev2 enable BACKUP-ISP

crypto ipsec ikev2 ipsec-proposal PROPOSAL

protocol esp encryption aes-256

protocol esp integrity sha-256

crypto map MAP 1 match address CRYPTO

crypto map MAP 1 set peer 192.0.2.1

crypto map MAP 1 set ikev2 ipsec-proposal PROPOSAL

crypto map MAP interface PRIMARY-ISP

crypto map MAP interface BACKUP-ISP

Tunnelgruppe:

tunnel-group 192.0.2.1 type ipsec-l2l

tunnel-group 192.0.2.1 ipsec-attributes

ikev2 remote-authentication pre-shared-key cisco

ikev2 local-authentication pre-shared-key cisco

Zugriffsliste:

access-list CRYPTO line 1 extended permit ip 192.168.10.0 255.255.255.0 10.10.10.0 255.255.255.0

VPN-Peer 1

Interfaces:

interface GigabitEthernet0/0

nameif OUTSIDE

security-level 0

ip address 192.0.2.1 255.255.255.0

interface GigabitEthernet0/1

nameif INSIDE

security-level 100

ip address 10.10.10.2 255.255.255.0

Routing:

route OUTSIDE 0.0.0.0 0.0.0.0 192.0.2.2

Verschlüsselung:

crypto ikev2 policy 1

encryption aes-256

integrity sha256

group 21

prf sha256

lifetime seconds 86400

crypto ikev2 enable OUTSIDE

crypto ipsec ikev2 ipsec-proposal PROPOSAL

protocol esp encryption aes-256

protocol esp integrity sha-256

crypto map MAP-2 1 match address CRYPTO-2

crypto map MAP-2 1 set peer 203.0.113.1 198.51.100.1

crypto map MAP-2 1 set ikev2 ipsec-proposal PROPOSAL

crypto map MAP-2 interface OUTSIDE

Tunnelgruppe:

tunnel-group 203.0.113.1 type ipsec-l2l

tunnel-group 203.0.113.1 ipsec-attributes

ikev2 remote-authentication pre-shared-key cisco

ikev2 local-authentication pre-shared-key cisco

tunnel-group 198.51.100.1 type ipsec-l2l

tunnel-group 198.51.100.1 ipsec-attributes

ikev2 remote-authentication pre-shared-key cisco

ikev2 local-authentication pre-shared-key cisco

Zugriffsliste:

access-list CRYPTO-2 line 1 extended permit ip 10.10.10.0 255.255.255.0 192.168.10.0 255.255.255.0

Primärer ISP

Schnittstellen:

GigabitEthernet0/0 203.0.113.2 255.255.255.0

GigabitEthernet0/1 209.165.200.225 255.255.255.224

Backup-ISP

Schnittstellen:

GigabitEthernet0/0 198.51.100.2 255.255.255.0

GigabitEthernet0/1 209.165.202.130 255.255.255.224

ISP

Schnittstellen:

GigabitEthernet0/0 209.165.202.129 255.255.255.224

GigabitEthernet0/1 209.165.200.226 255.255.255.224

Hosts

Host 2:

192.168.10.1 255.255.255.0 dev ens2

Gastgeber 1:

10.10.10.1 255.255.255.0 dev ens2

Konfigurationsziele

In dieser Übung fragt VPN Peer 2 die Erreichbarkeit der G0/1-Schnittstelle für den primären ISP ab. Diese Abfrage wird mit ICMP über die SLA-Überwachung durchgeführt. Die SLA-Konfiguration ist an eine Spur gebunden, die dann an die Primär-ISP-Route gebunden wird. Wenn diese Route aufgrund eines SLA-Erreichbarkeitsfehlers nicht mehr verfügbar ist, wird die Backup-ISP-Route automatisch aktiviert. Das bedeutet, dass die IKE-Aushandlung von VPN Peer 2 jetzt von der BACKUP-ISP-Schnittstelle mit der IP-Adresse 198.51.100.1 initiiert wird. Auf der Seite für VPN-Peer 1 wird die Adresse 198.51.100.1 in der Crypto Map als sekundärer Peer aufgeführt. VPN-Peer 1 muss den Krypto-ACL-Verkehr zum primären Peer in der Krypto-Zuordnung initiieren. Deklarieren Sie dann, dass der Peer durch Neuübertragungen inaktiv ist, bevor der sekundäre Peer in der Crypto Map verwendet wird.

Überprüfung

Verwenden Sie diesen Abschnitt, um die Konfigurationsfunktionen wie vorgesehen zu bestätigen

Bevor SLA einen Fehler erkennt:

VPN-PEER-2# show track

Track 1

Response Time Reporter 500 reachability

Reachability is Up

12 changes, last change 05:51:34

Latest operation return code: OK

Latest RTT (millisecs) 7

Tracked by:

STATIC-IP-ROUTING 0

VPN-PEER-2# show route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

SI - Static InterVRF

Gateway of last resort is 203.0.113.2 to network 0.0.0.0

S* 0.0.0.0 0.0.0.0 [1/0] via 203.0.113.2, PRIMARY-ISP

C 192.168.10.0 255.255.255.0 is directly connected, inside

L 192.168.10.2 255.255.255.255 is directly connected, inside

C 198.51.100.0 255.255.255.0 is directly connected, BACKUP-ISP

L 198.51.100.1 255.255.255.255 is directly connected, BACKUP-ISP

C 203.0.113.0 255.255.255.0 is directly connected, PRIMARY-ISP

L 203.0.113.1 255.255.255.255 is directly connected, PRIMARY-ISP

VPN-PEER-2# show crypto ikev2 sa

IKEv2 SAs:

Session-id:75, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote Status Role

160993547 203.0.113.1/500 192.0.2.1/500 READY INITIATOR

Encr: AES-CBC, keysize: 256, Hash: SHA256, DH Grp:21, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/21202 sec

Child sa: local selector 192.168.10.0/0 - 192.168.10.255/65535

remote selector 10.10.10.0/0 - 10.10.10.255/65535

ESP spi in/out: 0x30138366/0x7405d4a0

VPN-PEER-1# show crypto ikev2 sa

IKEv2 SAs:

Session-id:75, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote Status Role

168559091 192.0.2.1/500 203.0.113.1/500 READY RESPONDER

Encr: AES-CBC, keysize: 256, Hash: SHA256, DH Grp:21, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/21386 sec

Child sa: local selector 10.10.10.0/0 - 10.10.10.255/65535

remote selector 192.168.10.0/0 - 192.168.10.255/65535

ESP spi in/out: 0x7405d4a0/0x30138366

Wenn SLA einen Fehler erkennt:

VPN-PEER-2# show track 1

Track 1

Response Time Reporter 500 reachability

Reachability is Down

13 changes, last change 00:05:23

Latest operation return code: Timeout

Tracked by:

STATIC-IP-ROUTING 0

VPN-PEER-2# show route

S* 0.0.0.0 0.0.0.0 [254/0] via 198.51.100.2, BACKUP-ISP

VPN-PEER-2# show crypto ikev2 sa

There are no IKEv2 SAs

Achtung: IKE bleibt inaktiv, bis Host A den für Host B bestimmten Datenverkehr initiiert. VPN-Peer 1 deklariert dann den primären Peer in der Crypto Map als inaktiv und wechselt zur Backup-Peer-IP-Adresse.

VPN-PEER-1# show crypto ikev2 sa

IKEv2 SAs:

Session-id:79, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote Status Role

178593183 192.0.2.1/500 198.51.100.1/500 READY INITIATOR

Encr: AES-CBC, keysize: 256, Hash: SHA256, DH Grp:21, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/232 sec

Child sa: local selector 10.10.10.0/0 - 10.10.10.255/65535

remote selector 192.168.10.0/0 - 192.168.10.255/65535

ESP spi in/out: 0x695d6bf0/0xbefc13c

Hinweis: VPN-Peer 1 deklariert den Ausfall des primären Peers in der Crypto Map und initiiert die Verbindung zur IP-Adresse des Backup-Peers.

Fehlerbehebung

Debug crypto ikev2 platform 255

Debug crypto ikev2 protocol 255

Debug crypto ispec 255

Debug sla monitor error #

Debug sla monitor trace

Feedback

Feedback