Upgrade des aktiven/Standby-ASA-Failover-Paars für die sichere Firewall

Download-Optionen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Einleitung

In diesem Dokument wird beschrieben, wie Sie ASA für Failover-Bereitstellungen für die sichere Firewall 1000, 2100 im Appliance-Modus und die sichere Firewall 3100/4200 aktualisieren.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Cisco Secure Firewall Threat Defense:

- Konfiguration der Cisco Adaptive Security Appliance (ASA).

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf den Softwareversionen:

- Cisco Adaptive Security Appliance Software Version 9.14(4)

- Cisco Adaptive Security Appliance Software Version 9.16(4)

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Konfigurieren

Überprüfen der Voraussetzungen

Schritt 1. Führen Sie den Befehl show fxos mode aus, um sicherzustellen, dass sich das Gerät im Appliance-Modus befindet.

Anmerkung: Für Secure Firewall 21XX In Version 9.13 und früheren Versionen wird nur der Plattformmodus unterstützt. In Version 9.14 und höher ist der Appliance-Modus der Standard.

ciscoasa# show fxos mode

Mode is currently set to appliance

Schritt 2: Überprüfen der Kompatibilität

Lesen Sie das Dokument zur ASA-Kompatibilität der Cisco Secure Firewall, um die Kompatibilität zwischen der FTD-Hardwareplattform und der ASA-Software der Secure Firewall zu überprüfen. Siehe

Cisco Secure Firewall ASA-Kompatibilität

Schritt 3: Laden Sie das Upgrade-Paket von Cisco Software Central herunter.

Anmerkung: Für die sichere Firewall 1000/2100 und die sichere Firewall 3100/4200 können Sie ASA oder FXOS nicht separat installieren. beide Images sind Teil eines Pakets.

Im entsprechenden Titel erfahren Sie mehr über die ASA- und FXOS-Versionen, die Teil des Pakets sind. Siehe Secure Firewall 1000/2100 und 3100/4200 ASA und FXOS-Paketversionen .

Upgrade über die Kommandozeile

Schritt 1: Setzen Sie das ASDM-Image zurück.

Stellen Sie im globalen Konfigurationsmodus eine Verbindung zur primären Einheit her, und führen Sie die folgenden Befehle aus:

ciscoasa(config)# asdm image disk0:/asdm.bin

ciscoasa(config)# exit

ciscoasa# copy running-config startup-config

Source filename [running-config]?

Cryptochecksum: 6beb01d1 b7a3c30f 5e8eb557 a8ebb8ca

12067 bytes copied in 3.780 secs (4022 bytes/sec)Schritt 2: Laden Sie das Software-Image auf die primäre Einheit hoch.

Anmerkung: In diesem Dokument verwenden Sie einen FTP-Server. Sie können jedoch auch TFTP, HTTP oder andere Servertypen verwenden.

ciscoasa# copy ftp://calo:calo@10.88.7.12/cisco-asa-fp2k.9.16.4.SPA disk0:/cisco-asa-fp2k.9.16.4.SPA

Address or name of remote host [10.88.7.12]?

Source username [calo]?

Source password []? ****

Source filename [cisco-asa-fp2k.9.16.4.SPA]?

Destination filename [cisco-asa-fp2k.9.16.4.SPA]?

Accessing ftp:/calo:

@10.88.7.12/cisco-asa-fp2k.9.16.4.SPA...!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! Verifying file disk0:/cisco-asa-fp2k.9.16.4.SPA... Writing file disk0:/cisco-asa-fp2k.9.16.4.SPA... 474475840 bytes copied in 843.230 secs (562842 bytes/sec)

Schritt 3: Laden Sie das Software-Image auf die sekundäre Einheit hoch.

Führen Sie den Befehl auf der primären Einheit aus.

ciscoasa# failover exec mate copy /noconfirm ftp://calo:calo@10.88.7.12/cisco-asa-fp2k.9.16.4.SPA disk0:/cisco-asa-fp2k.9.16.4.SPA

Accessing ftp://calo :

@10.88.7.12/cisco-asa-fp2k.9.16.4.SPA...!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! Verifying file disk0:/cisco-asa-fp2k.9.16.4.SPA... Writing file disk0:/cisco-asa-fp2k.9.16.4.SPA... 474475840 bytes copied in 843.230 secs (562842 bytes/sec)

Schritt 4: Überprüfen Sie, ob mit dem show running-config boot system Befehl ein aktuelles Boot-Image konfiguriert wurde.

Anmerkung: Möglicherweise haben Sie kein Bootsystem konfiguriert.

ciscoasa(config)# show running-config boot system

boot system disk0:/cisco-asa-fp2k.9.14.4.SPASchritt 5 (optional). Falls Sie ein Boot-Image konfiguriert haben, müssen Sie es entfernen.

Keine Boot-System-Diskette:/asa_image_name

Beispiel:

ciscoasa(config)# no boot system disk0:/cisco-asa-fp2k.9.14.4.SPASchritt 6: Wählen Sie das zu bootende Image aus.

ciscoasa(config)# boot system disk0:/cisco-asa-fp2k.9.16.4.SPA

The system is currently installed with security software package 9.14.4, which has:

- The platform version: 2.8.1.172

- The CSP (asa) version: 9.14.4

Preparing new image for install...

!!!!!!!!!!!!

Image download complete (Successful unpack the image).

Installation of version 9.16.4 will do the following:

- upgrade to the new platform version 2.10.1.217

- upgrade to the CSP ASA version 9.16.4

After installation is complete, ensure to do write memory and reload to save this config and apply the new image.

Finalizing image install process...

Install_status: ready............................

Install_status: validating-images....

Install_status: upgrading-npu

Install_status: upgrading-system.

Install_status: update-software-pack-completedSchritt 7: Speichern Sie die Konfiguration mit dem Befehl copy running-config startup-config.

Schritt 8: Laden Sie die Sekundäreinheit neu, um die neue Version zu installieren.

ciscoasa(config)# failover reload-standby

Warten Sie, bis die Sekundäreinheit geladen ist.

Schritt 9: Nachdem die Standby-Einheit neu geladen wurde, ändern Sie die primäre Einheit aus dem aktiven Zustand in den Standby-Zustand.

ciscoasa# no failover active

Schritt 10: Laden Sie das neue Standby-Gerät neu, um die neue Version zu installieren. Sie müssen eine Verbindung mit der neuen aktiven Einheit herstellen.

ciscoasa(config)# failover reload-standby Sobald das neue Standby-Gerät geladen wurde, ist das Upgrade abgeschlossen.

Upgrade mit ASDM

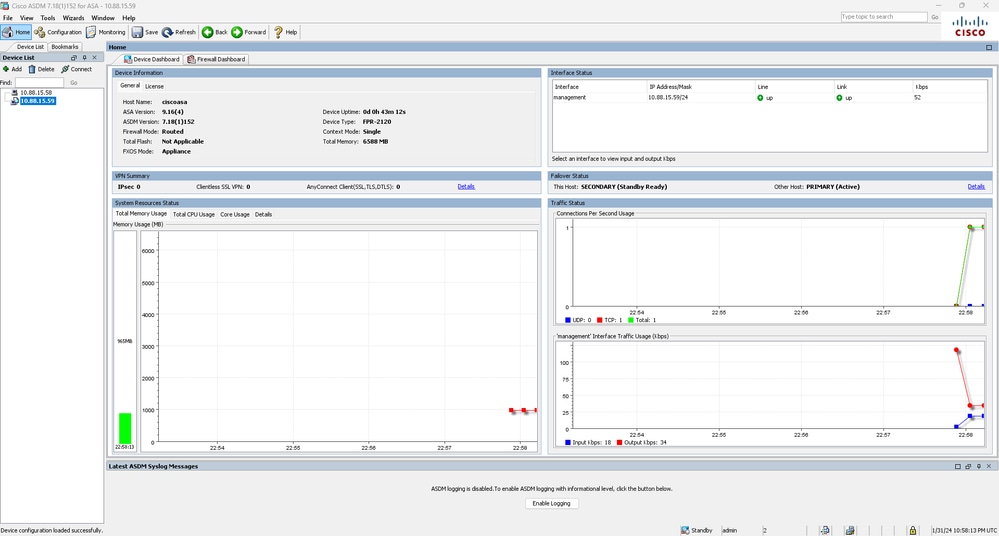

Schritt 1: Mit ASDM an die Sekundäreinheit anschließen

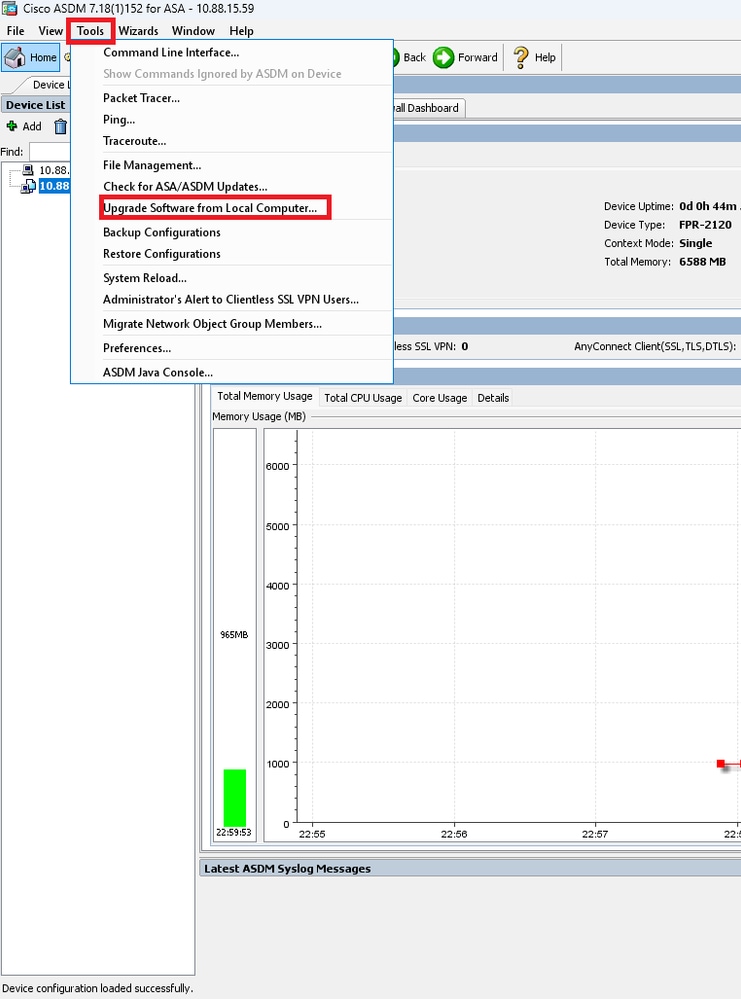

Schritt 2. Gehen Sie zu Extras > Software von lokalem Computer aktualisieren.

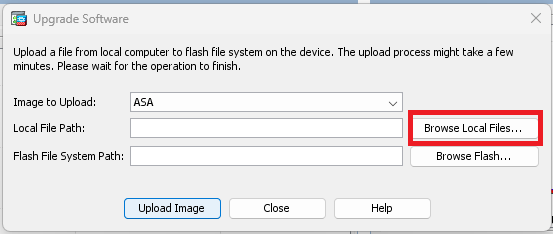

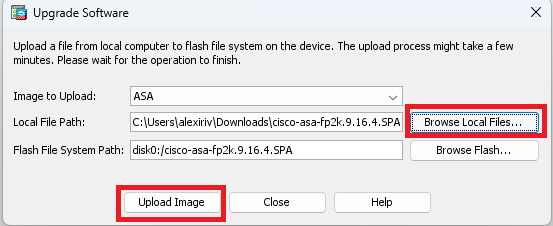

Schritt 3. Wählen Sie ASA aus der Dropdown-Liste aus.

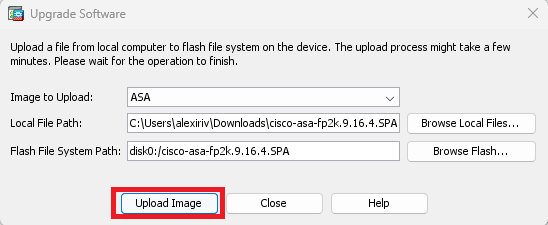

Schritt 4: Klicken Sie im Fenster Upgrade Software auf Browse Local Files (Lokale Dateien durchsuchen), um das Software-Image auf die sekundäre Einheit hochzuladen.

Anmerkung: Der Flash File System Path ist standardmäßig disk0; Um es zu ändern, klicken Sie auf Flash durchsuchen und wählen Sie den neuen Pfad.

Klicken Sie auf Bild hochladen.

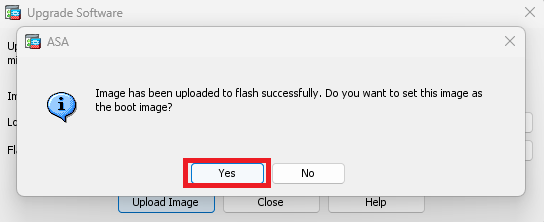

Wenn Sie das Bild hochgeladen haben, klicken Sie auf Nein.

Schritt 5: Setzen Sie das ASDM-Image zurück.

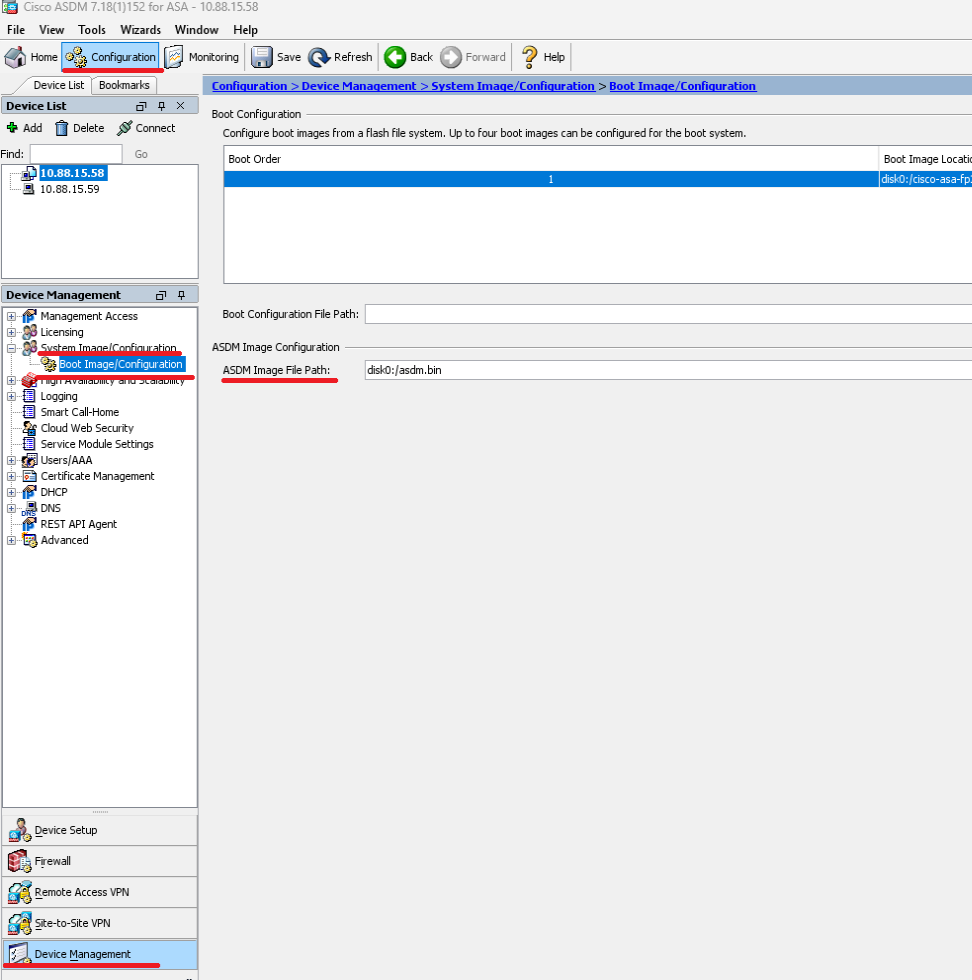

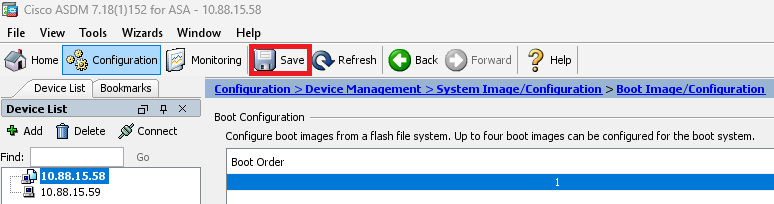

Stellen Sie mit ASDM eine Verbindung zur primären Einheit her, und gehen Sie zu Configuration > Device Management > System Image/Configuration > Boot Image/Configuration.

Geben Sie in ASDM Image File Path (ASDM-Image-Dateipfad) den Wert disk0:/asdm.bin ein, und wenden Sie ihn an.

Schritt 6: Laden Sie das Software-Image auf die primäre Einheit hoch.

Klicken Sie auf Lokale Dateien durchsuchen, und wählen Sie das Upgrade-Paket auf Ihrem Gerät aus.

Klicken Sie auf Bild hochladen.

Klicken Sie nach dem Hochladen auf Ja.

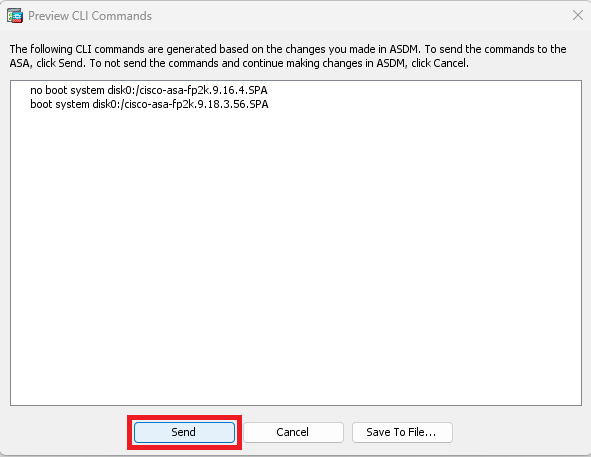

Klicken Sie in den Vorschaufenstern auf die Schaltfläche Senden, um die Konfiguration zu speichern.

Schritt 7: Klicken Sie auf Speichern, um die Konfiguration zu speichern.

Schritt 8: Laden Sie die Sekundäreinheit neu, um die neue Version zu installieren.

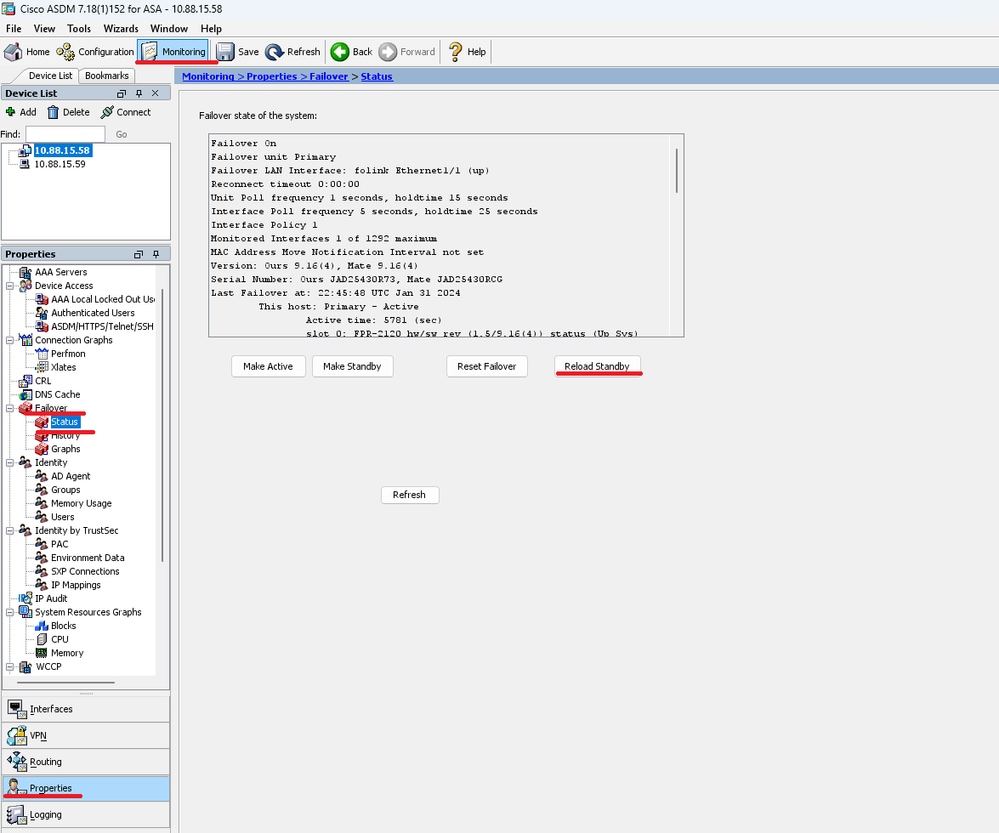

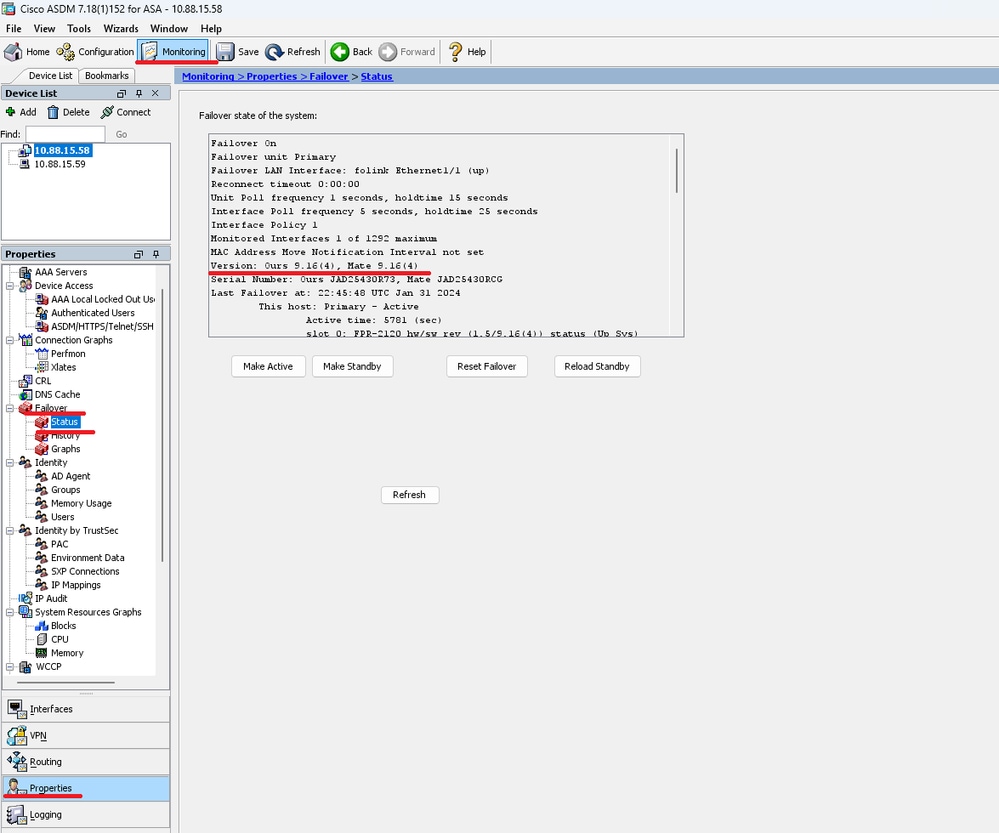

Gehen Sie zu Überwachung > Eigenschaften > Failover > Status, und klicken Sie auf Standby neu laden.

Warten Sie, bis das Standby-Gerät geladen ist.

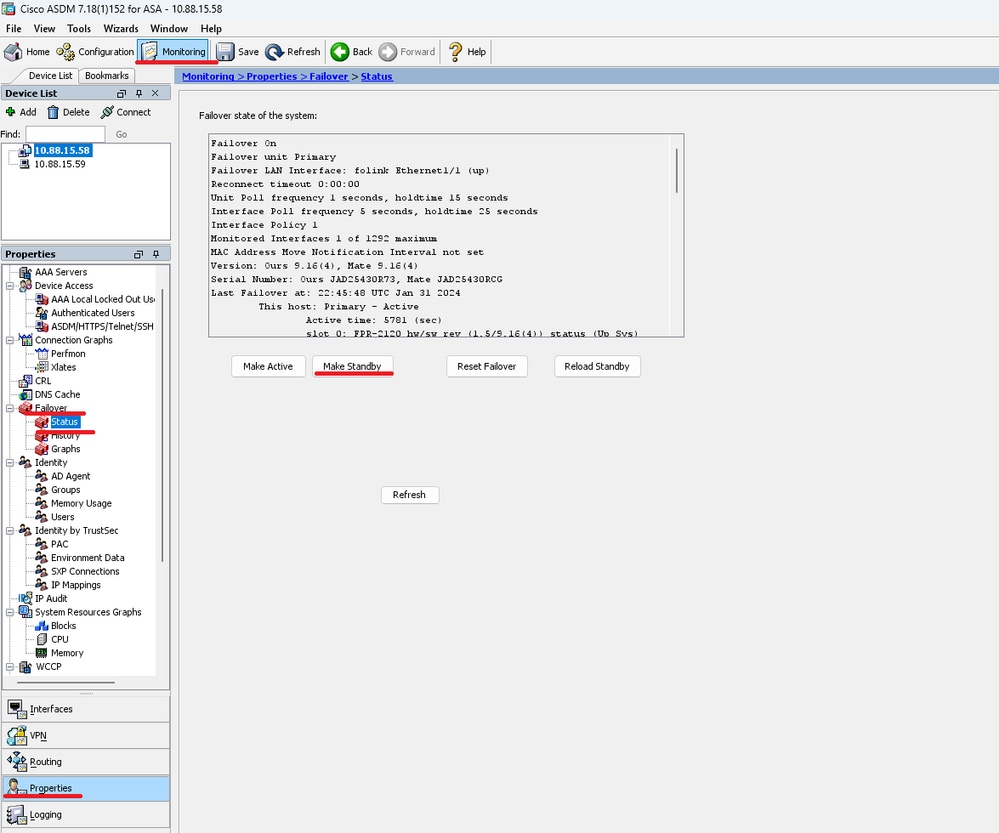

Schritt 9: Nachdem das Standby-Gerät neu geladen wurde, ändern Sie den Status des primären Geräts in den Status des aktiven Geräts.

Gehen Sie zu Überwachung > Eigenschaften > Failover > Status, und klicken Sie auf Standby-Modus einrichten.

Anmerkung: ASMD stellt automatisch eine Verbindung zur neuen aktiven Einheit her.

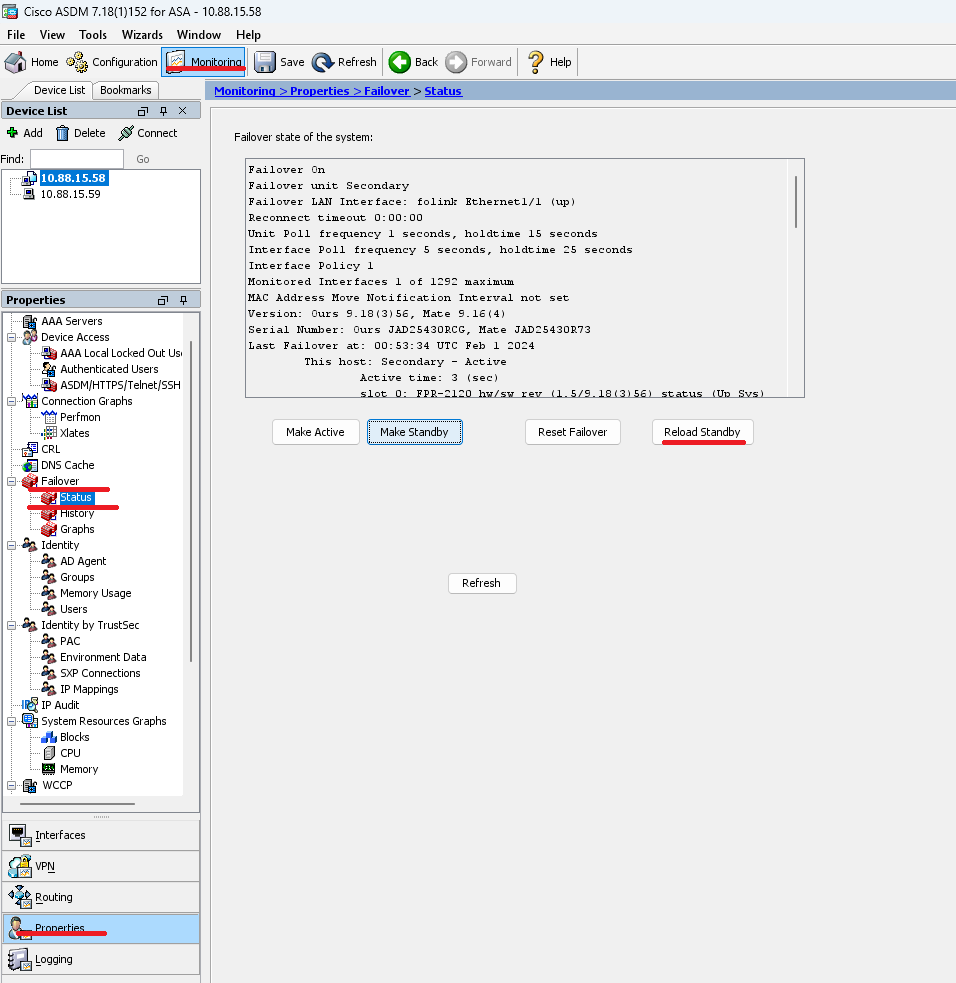

Schritt 10: Laden Sie das neue Standby-Gerät neu, um die neue Version zu installieren.

Gehen Sie zu Überwachung > Eigenschaften > Failover > Status, und klicken Sie auf Standby neu laden.

Sobald das neue Standby-Gerät geladen wurde, ist das Upgrade abgeschlossen.

Überprüfung

Um zu überprüfen, ob das Upgrade auf beiden Geräten abgeschlossen wurde, überprüfen Sie das Upgrade über die CLI und ASDM.

Über CLI

ciscoasa# show failover

Failover On

Failover unit Primary

Failover LAN Interface: folink Ethernet1/1 (up)

Reconnect timeout 0:00:00

Unit Poll frequency 1 seconds, holdtime 15 seconds

Interface Poll frequency 5 seconds, holdtime 25 seconds

Interface Policy 1

Monitored Interfaces 1 of 1292 maximum

MAC Address Move Notification Interval not set

Version: Ours 9.16(4), Mate 9.16(4)

Serial Number: Ours JAD25430R73, Mate JAD25430RCG

Last Failover at: 22:45:48 UTC Jan 31 2024

This host: Primary - Active

Active time: 45 (sec)

slot 0: FPR-2120 hw/sw rev (1.5/9.16(4)) status (Up Sys)

Interface management (10.88.15.58): Normal (Monitored)

Other host: Secondary - Standby Ready

Active time: 909 (sec)

slot 0: FPR-2120 hw/sw rev (1.5/9.16(4)) status (Up Sys)

Interface management (10.88.15.59): Normal (Monitored)

Stateful Failover Logical Update Statistics

Link : folink Ethernet1/1 (up)

Stateful Obj xmit xerr rcv rerr

General 27 0 29 0

sys cmd 27 0 27 0

up time 0 0 0 0

RPC services 0 0 0 0

TCP conn 0 0 0 0

UDP conn 0 0 0 0

ARP tbl 0 0 1 0

Xlate_Timeout 0 0 0 0

IPv6 ND tbl 0 0 0 0

VPN IKEv1 SA 0 0 0 0

VPN IKEv1 P2 0 0 0 0

VPN IKEv2 SA 0 0 0 0

VPN IKEv2 P2 0 0 0 0

VPN CTCP upd 0 0 0 0

VPN SDI upd 0 0 0 0

VPN DHCP upd 0 0 0 0

SIP Session 0 0 0 0

SIP Tx 0 0 0 0

SIP Pinhole 0 0 0 0

Route Session 0 0 0 0

Router ID 0 0 0 0

User-Identity 0 0 1 0

CTS SGTNAME 0 0 0 0

CTS PAC 0 0 0 0

TrustSec-SXP 0 0 0 0

IPv6 Route 0 0 0 0

STS Table 0 0 0 0

Umbrella Device-ID 0 0 0 0

Logical Update Queue Information

Cur Max Total

Recv Q: 0 10 160

Xmit Q: 0 1 53

Über ASDM

Gehen Sie zu Monitoring > Properties > Failover > Status, hier wird die ASA-Version für beide Geräte angezeigt.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

02-Feb-2024 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Alexis Armando Rivera GarciaCisco Security Technical Consulting Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback