Einleitung

In diesem Dokument wird beschrieben, wie das Secure Firewall Management Center (FMC) für den Verwaltungszugriff für die Authentifizierung über Single Sign-On (SSO) konfiguriert wird.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

・ Grundlegendes Verständnis von Single Sign-On und SAML

・ Verständnis der Konfiguration auf dem Identity Provider (iDP)

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf folgenden Software-Versionen:

・ Cisco Secure Firewall Management Center (FMC) Version 7.2.4

・ Duo als Identitätsanbieter

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Konfigurieren

Diese iDPs werden unterstützt und für die Authentifizierung getestet:

Okta

・ OneLogin

・ PingID

・ Azure AD

・ Sonstige (alle iDP, die SAML 2.0 entsprechen)

Hinweis: Keine neue Lizenz erforderlich. Diese Funktion kann sowohl im lizenzierten als auch im Evaluierungsmodus verwendet werden.

Einschränkungen und Einschränkungen

Dies sind bekannte Einschränkungen für die SSO-Authentifizierung für den FMC-Zugriff:

・ SSO kann nur für die globale Domäne konfiguriert werden.

・ FMC-Geräte, die am HA-Paar teilnehmen, erfordern eine individuelle Konfiguration.

・ Nur lokale/AD-Administratoren können SSO auf FMC konfigurieren (SSO-Administratoren können SSO-Einstellungen auf FMC nicht konfigurieren/aktualisieren).

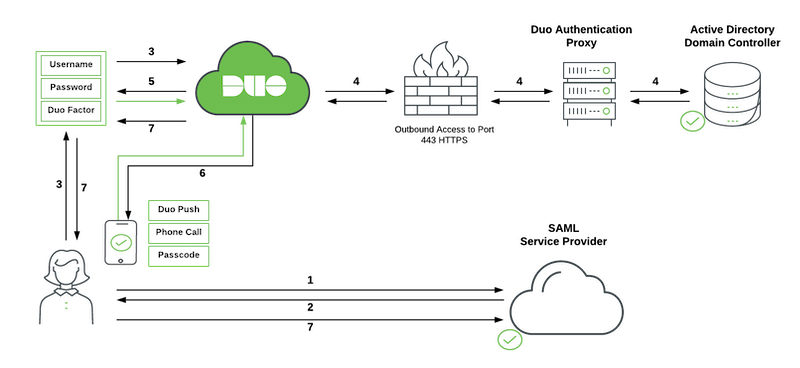

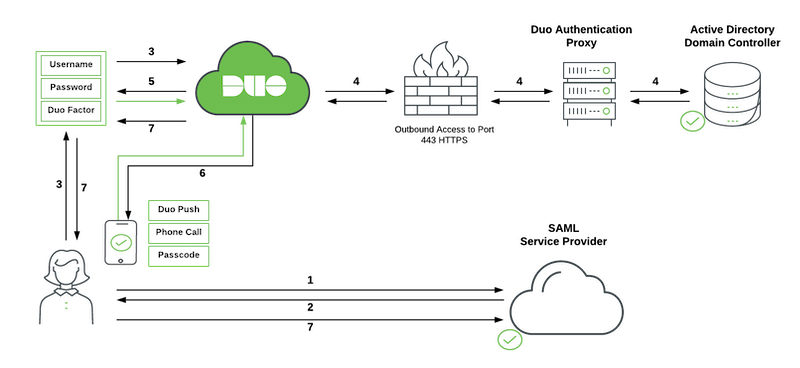

Netzwerkdiagramm

Konfigurationsschritte beim Identitätsanbieter (Duo)

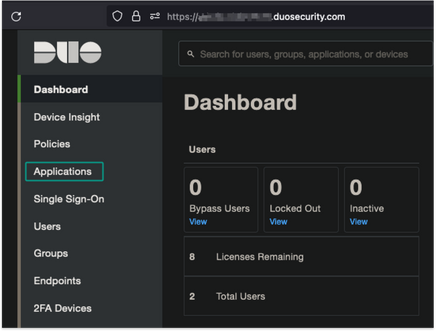

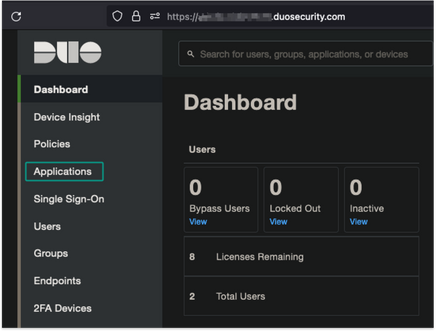

Navigieren Sie im Dashboard zu Anwendungen:

Beispiel-URL: https://admin-debXXXXX.duosecurity.com/applications

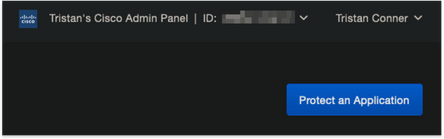

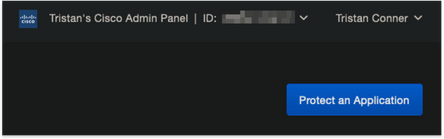

Wählen Sie Anwendung schützen aus.

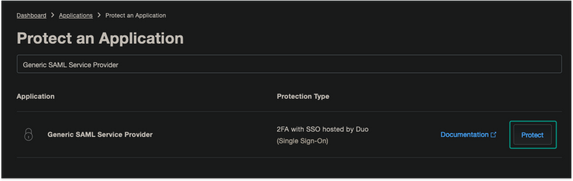

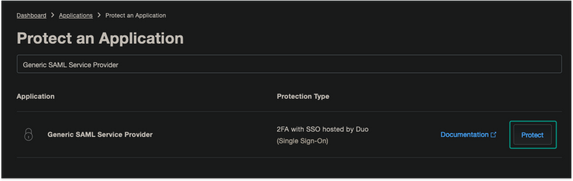

Suchen Sie nach einem generischen SAML-Dienstanbieter.

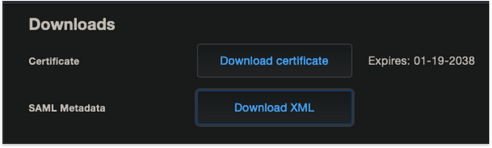

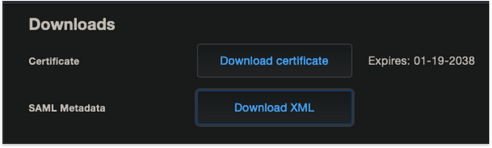

Zertifikat und XML herunterladen

Konfigurieren des Dienstanbieters

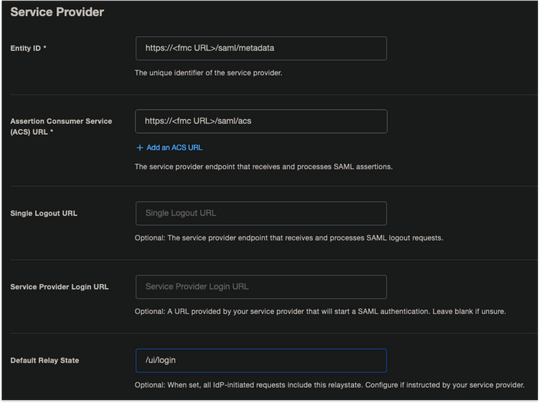

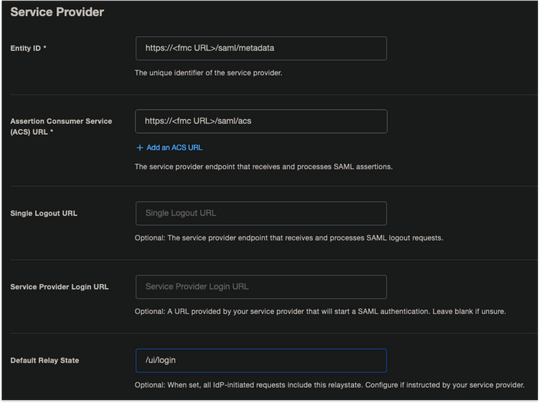

Geben Sie die SAML-Einstellungen ein:

URL für einmalige Anmeldung: https://<fmc URL>/saml/acs

Zielgruppen-URI (SP-Element-ID): https://<fmc URL>/saml/metadaten

Standard-Relaystatus: /ui/login

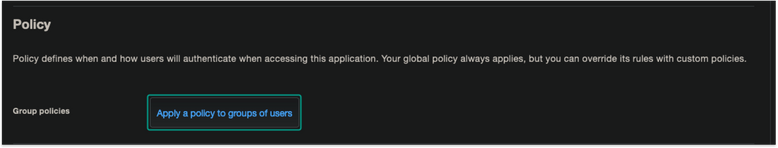

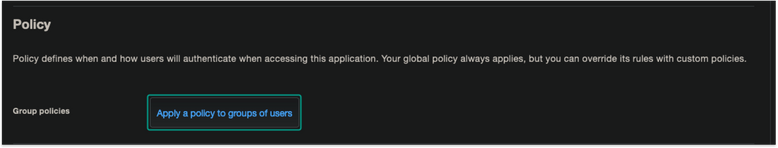

Konfigurieren Sie die Apply-Richtlinie für alle Benutzer.

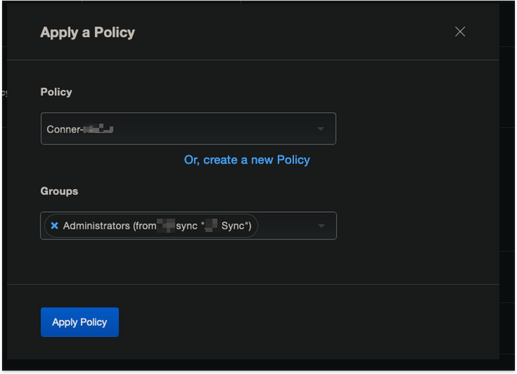

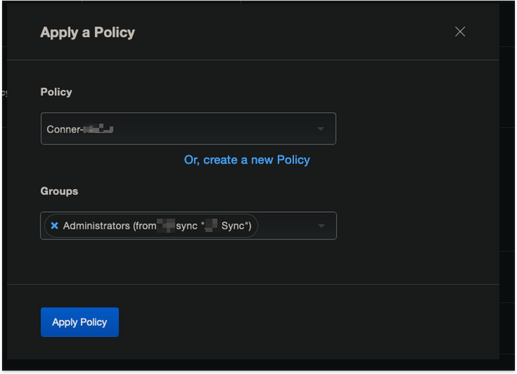

Detaillierte Anwendung einer Richtlinie.

Wählen Sie die erforderliche Administratorgruppe aus der entsprechenden benutzerdefinierten Richtlinie aus.

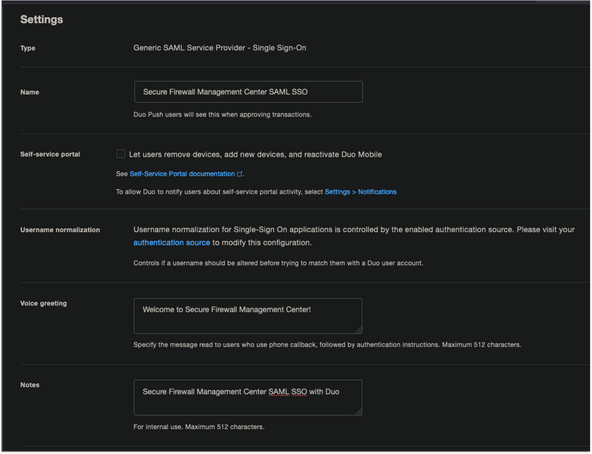

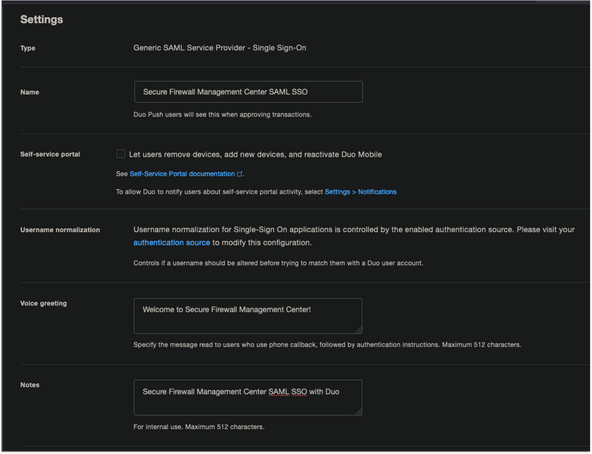

Konfigurieren Sie die erforderlichen Verwaltungseinstellungen.

Anwendung speichern

Konfigurationsschritte im Secure Firewall Management Center

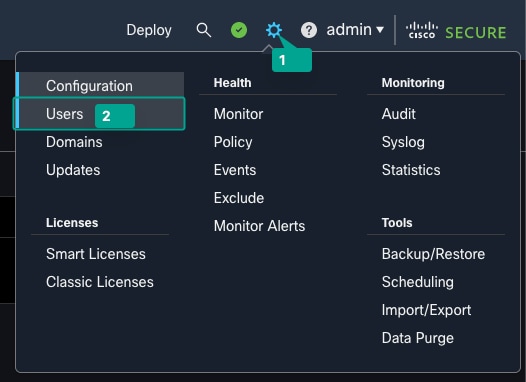

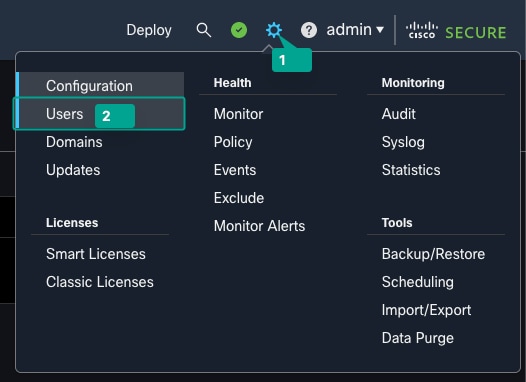

Melden Sie sich mit Administratorrechten beim FMC an. Navigieren Sie zu System > Users.

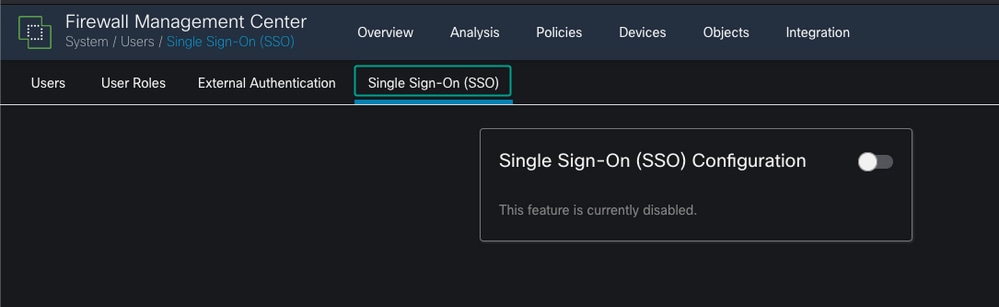

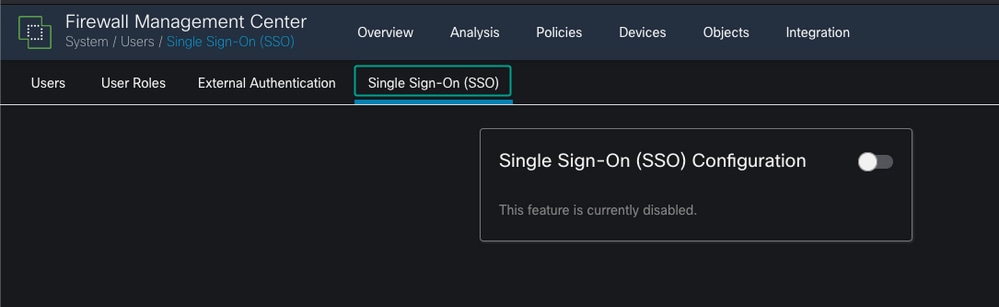

Klicken Sie auf Single Sign-On (Einmalige Anmeldung), wie in dieser Abbildung dargestellt.

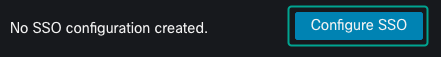

Aktivieren Sie die Option für einmaliges Anmelden (standardmäßig deaktiviert).

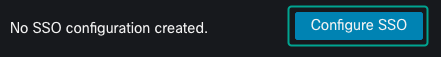

Klicken Sie auf SSO konfigurieren, um die SSO-Konfiguration auf FMC zu starten.

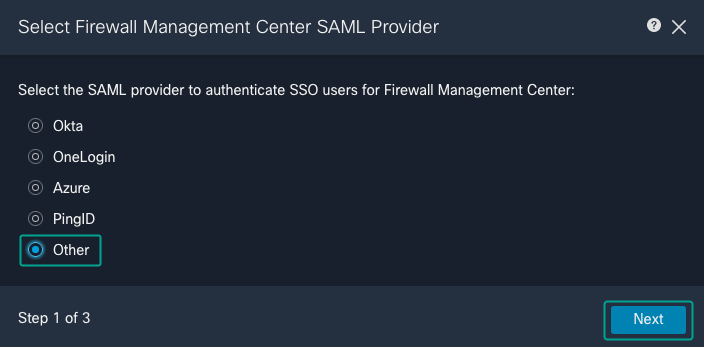

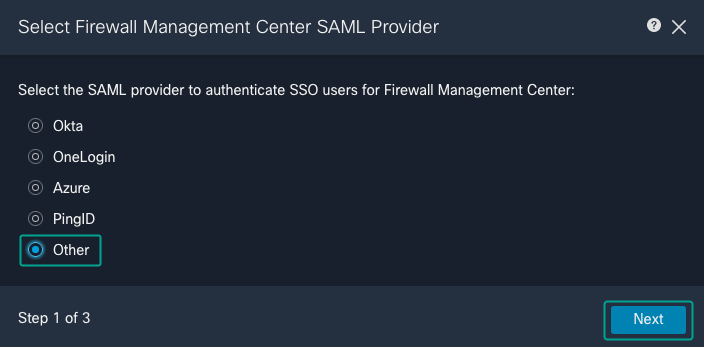

Wählen Sie den SAML-Anbieter des Firewall Management Centers aus. Klicken Sie auf Next (Weiter).

Für die Zwecke dieser Demonstration wird Andere verwendet.

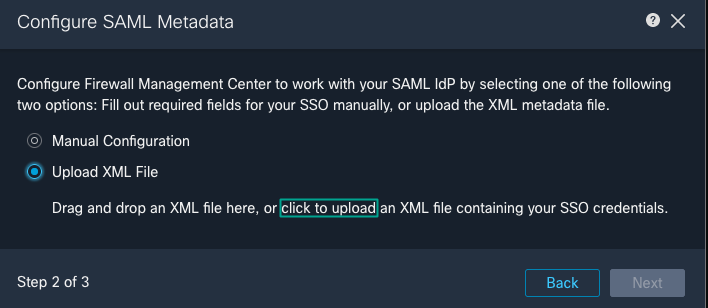

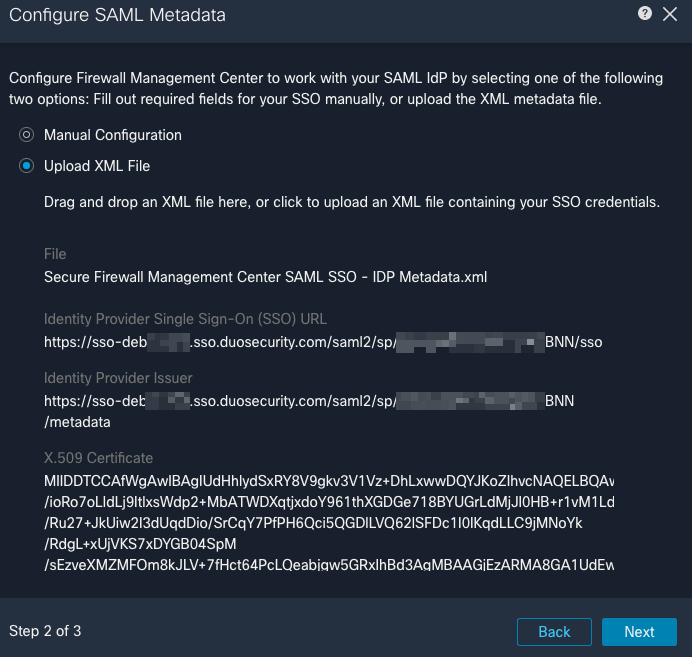

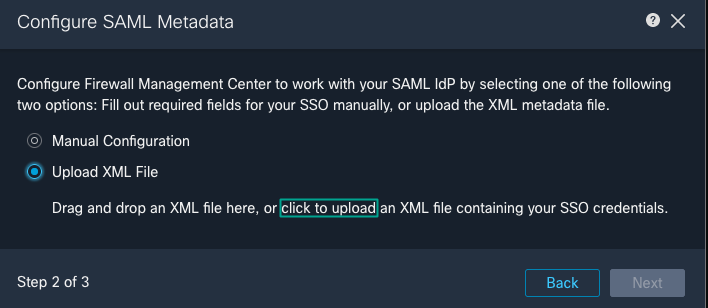

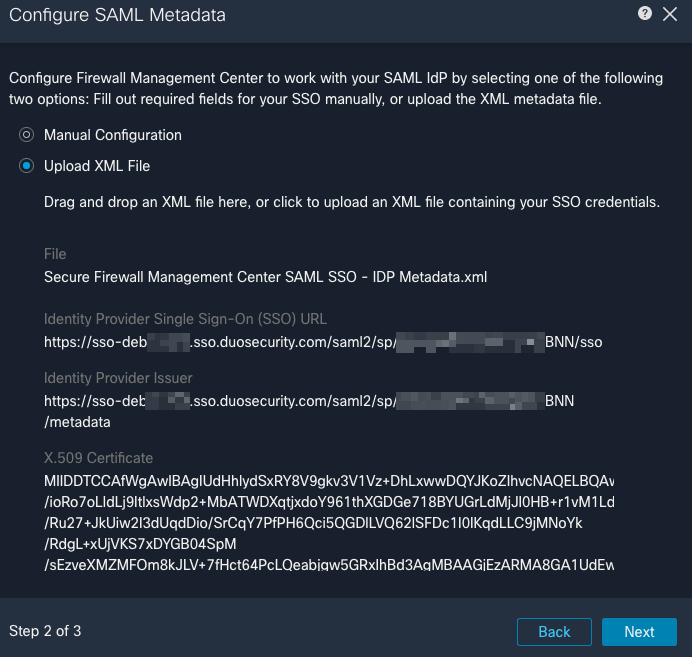

Sie können auch "XML-Datei hochladen" wählen und die zuvor von Duo Configuration abgerufene XML-Datei hochladen.

Nach dem Hochladen der Datei zeigt das FMC die Metadaten an. Klicken Sie auf Weiter, wie in diesem Bild dargestellt.

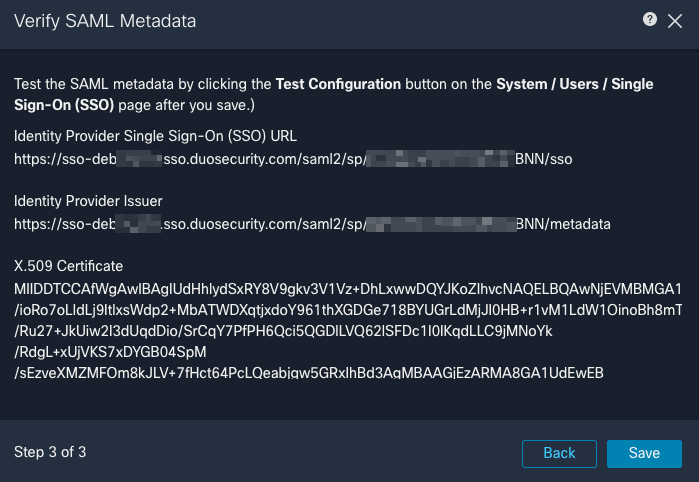

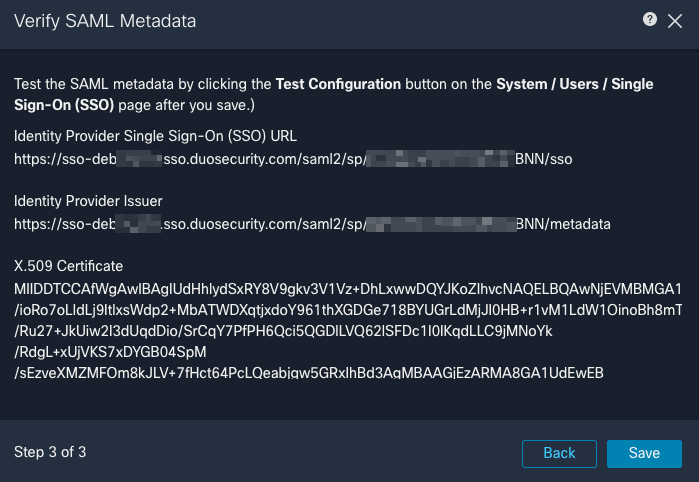

Überprüfen der Metadaten Klicken Sie auf Speichern, wie in diesem Bild dargestellt.

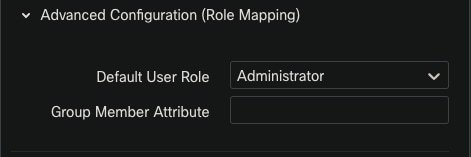

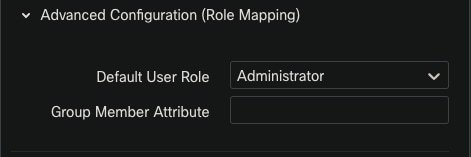

Konfigurieren Sie die Rollenzuordnung/Standardbenutzerrolle unter Erweiterte Konfiguration.

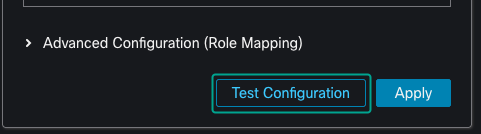

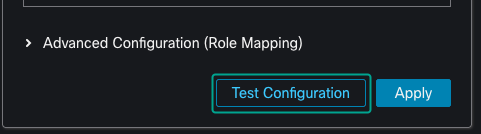

Klicken Sie zum Testen der Konfiguration auf Konfiguration testen, wie in diesem Bild dargestellt.

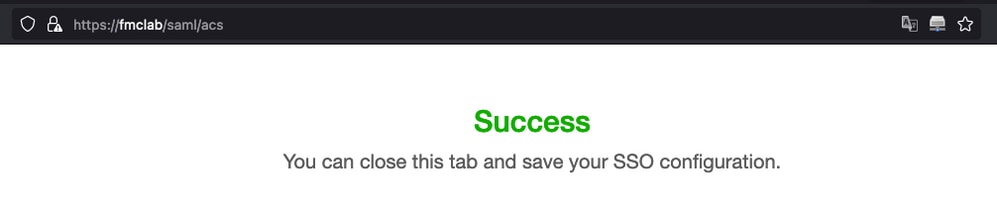

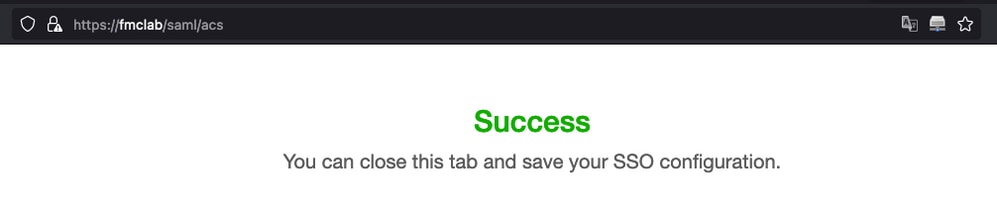

Beispiel einer erfolgreichen Testverbindung.

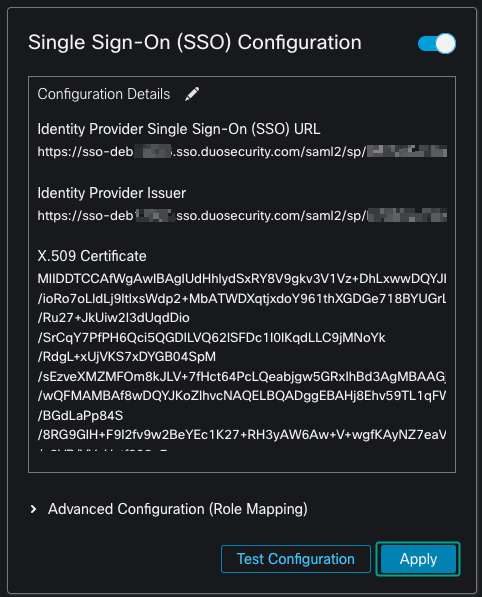

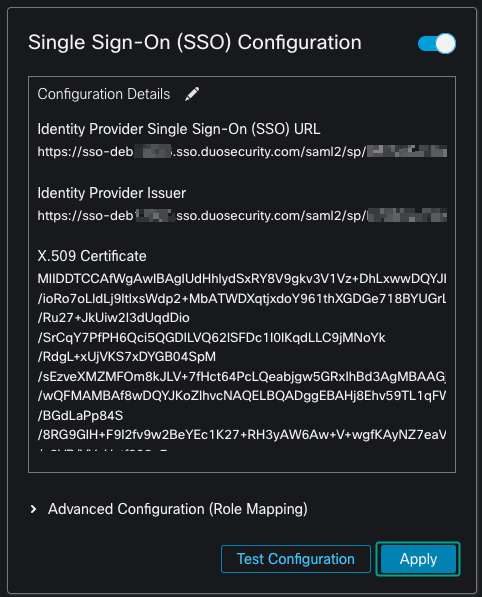

Klicken Sie auf Apply, um die Konfiguration zu speichern.

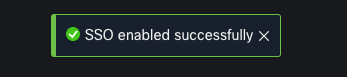

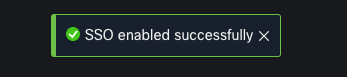

SSO wurde erfolgreich aktiviert.

Überprüfung

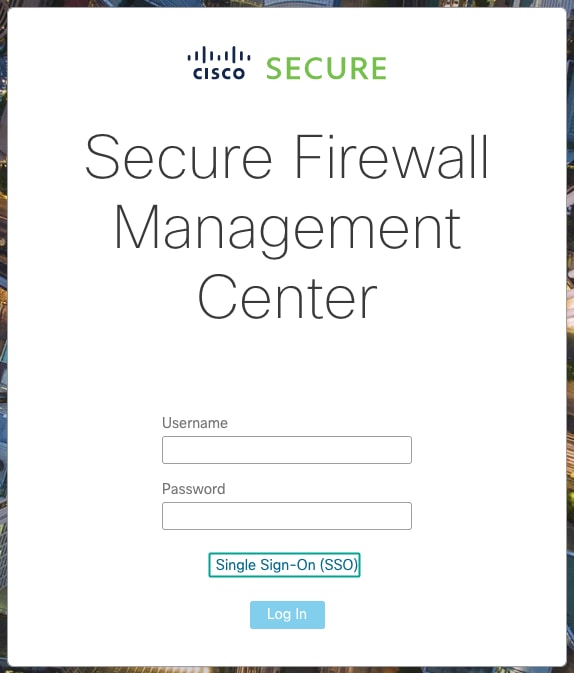

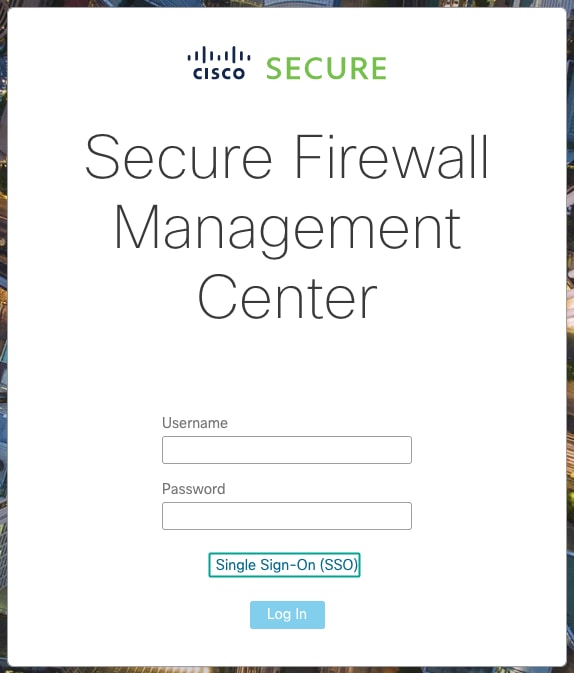

Navigieren Sie in Ihrem Browser zur FMC-URL: https://<fmc URL>. Klicken Sie auf Single Sign-On.

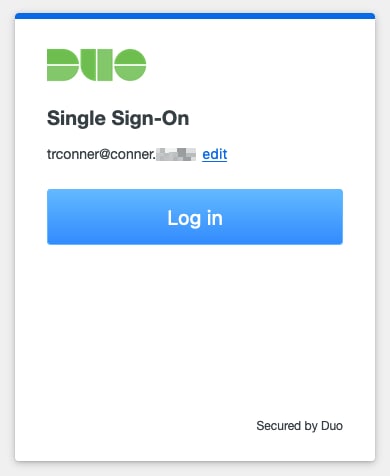

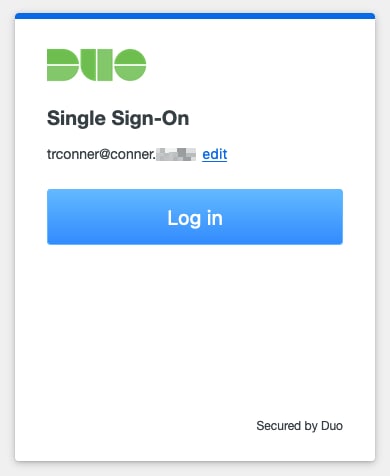

Sie werden zur Anmeldeseite für iDP (Duo) weitergeleitet. Geben Sie Ihre SSO-Anmeldeinformationen an. Klicken Sie auf Anmelden.

Wenn dies erfolgreich ist, können Sie sich anmelden und die FMC-Standardseite anzeigen.

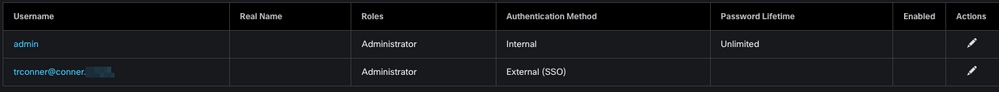

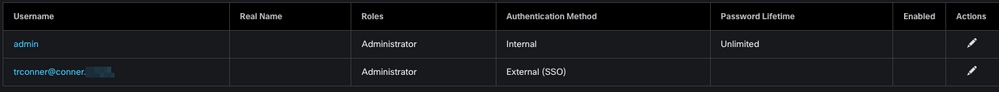

Navigieren Sie in FMC zu System > Users, um den SSO-Benutzer anzuzeigen, der der Datenbank hinzugefügt wurde.

Feedback

Feedback