Einleitung

In diesem Dokument wird die schrittweise Konfiguration eines Site-to-Site Secure Internet Gateway (SIG) VPN-Tunnels auf der Grundlage von Secure Firewall Threat Defense beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Standortübergreifende VPNs

- Umbrella-Administratorportal

- Secure Firewall Management Center (FMC)

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen.

- Umbrella-Administratorportal

- Secure Firewall Version 7.2

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Netzwerkdiagramm

Umbrella Network Tunnel-Konfiguration

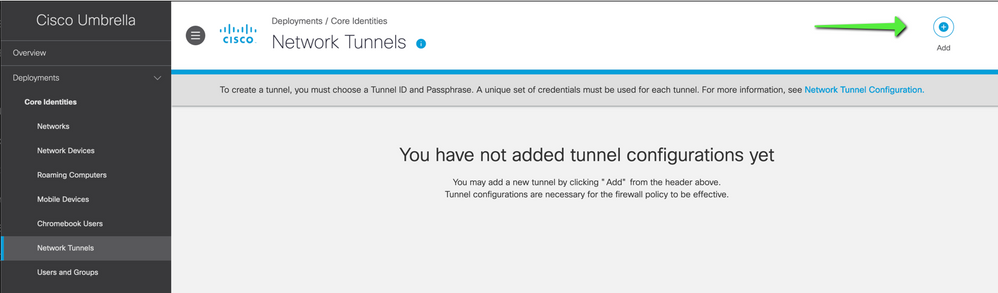

Netzwerk-Tunnel

Anmeldung bei Umbrella Dashboard:

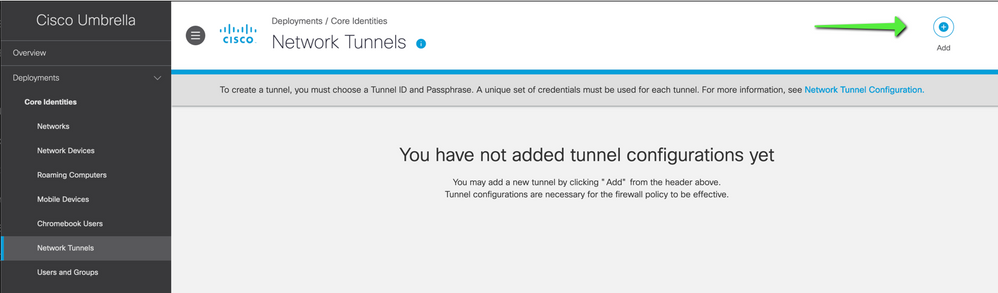

Navigieren Sie zu Deployments > Network Tunnels > Add.

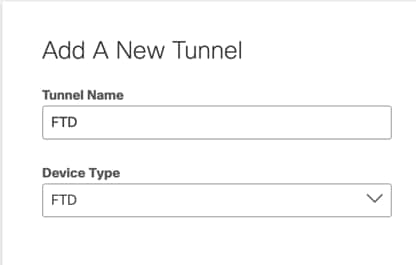

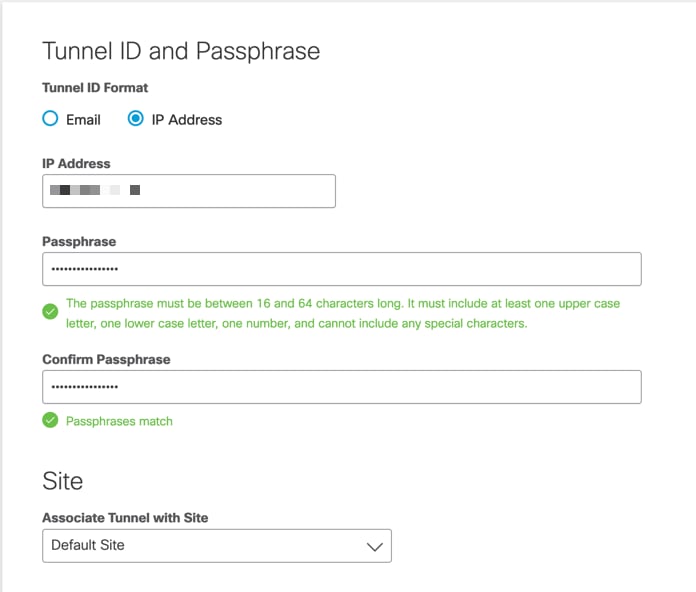

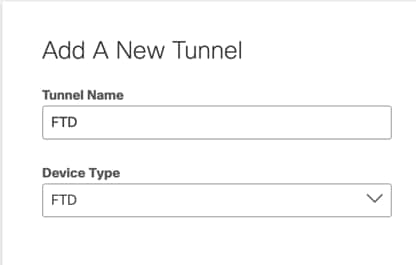

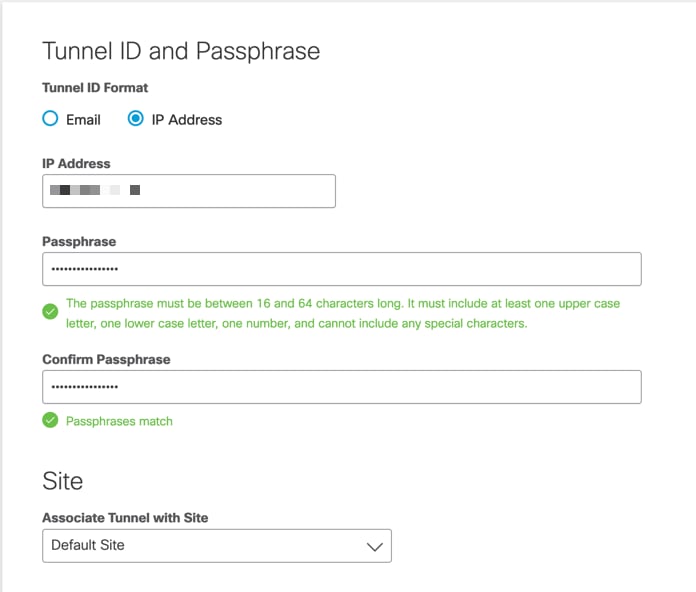

Fügen Sie einen neuen Tunnel hinzu, wählen Sie den Gerätetyp als FTD aus, und geben Sie ihm den entsprechenden Namen.

Geben Sie die öffentliche IP-Adresse des FTD zusammen mit einem sicheren vorinstallierten Schlüssel ein.

Schließen Sie den Tunnel an den entsprechenden Standort an, um Firewall- und Datenverkehrskontrollrichtlinien festzulegen.

Die Konfiguration von Umbrella Portal ist jetzt abgeschlossen.

Navigieren Sie zum Umbrella Portal, wenn der Tunnel verbunden ist, um den VPN-Status zu bestätigen.

Sichere Firewall Management Center-Konfiguration

Site-to-Site-Konfiguration

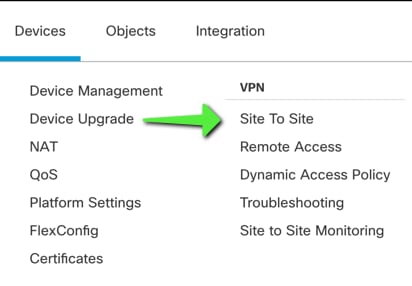

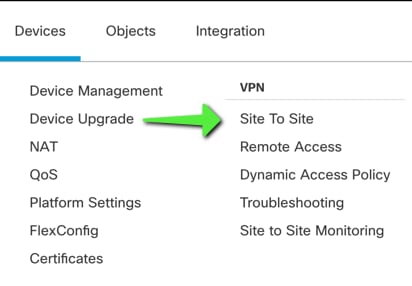

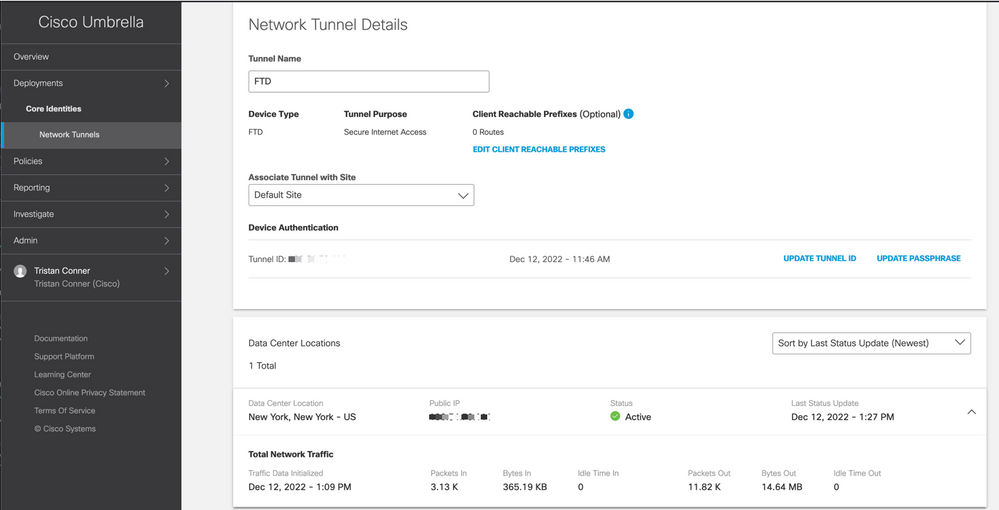

Navigieren Sie zu Devices > Site-to-Site :

Neuen Site-to-Site-Tunnel hinzufügen

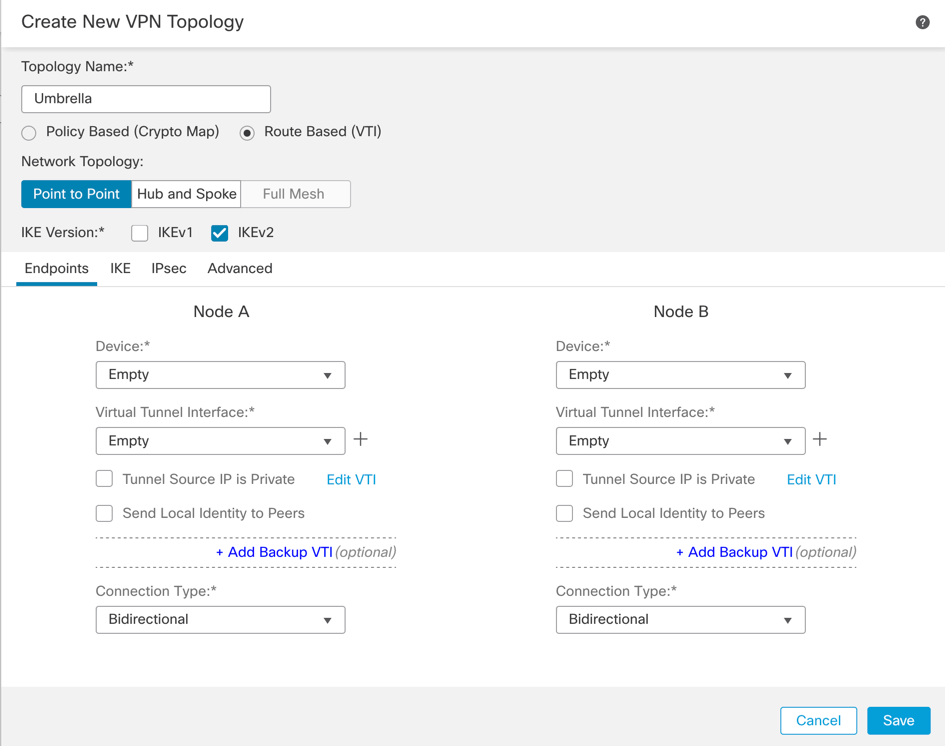

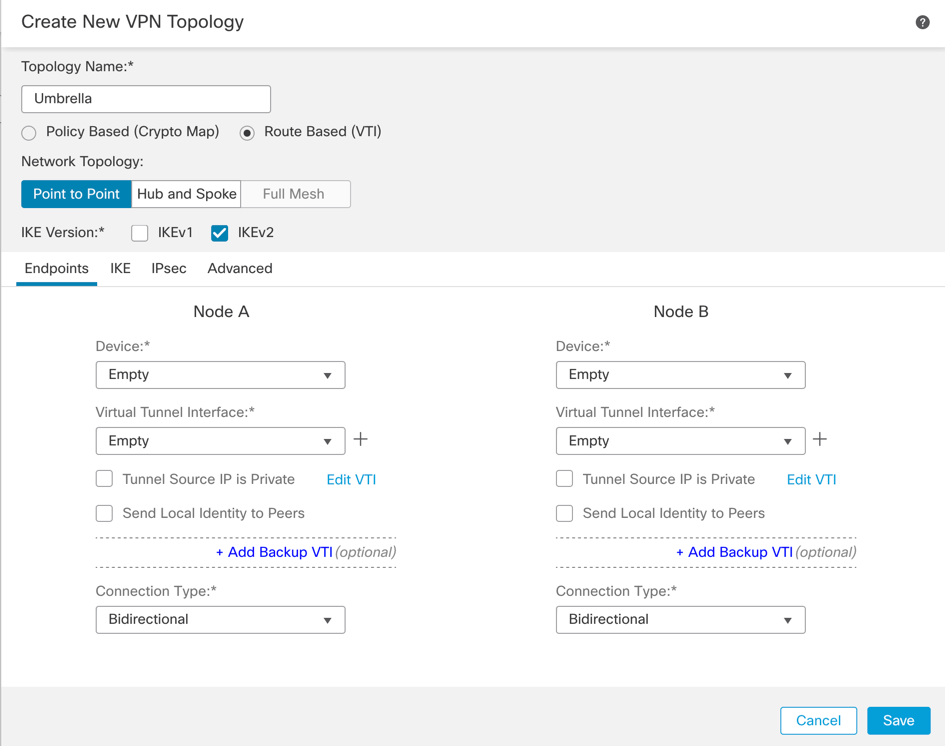

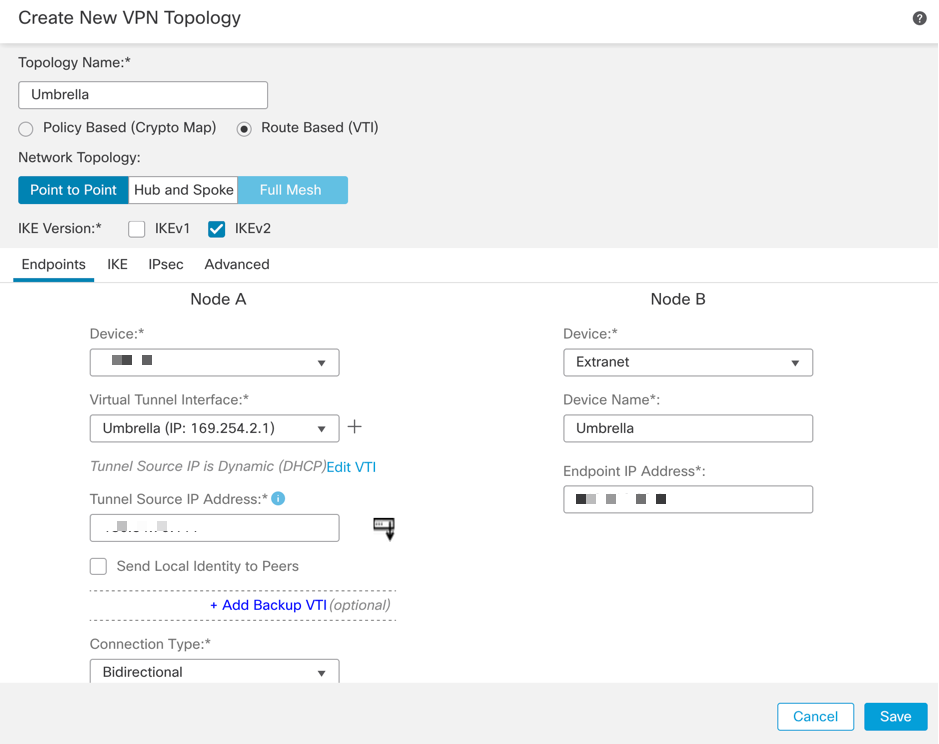

Benennen Sie die Topologie, und wählen Sie Route-Based VTI:

Neue virtuelle Tunnelschnittstelle hinzufügen

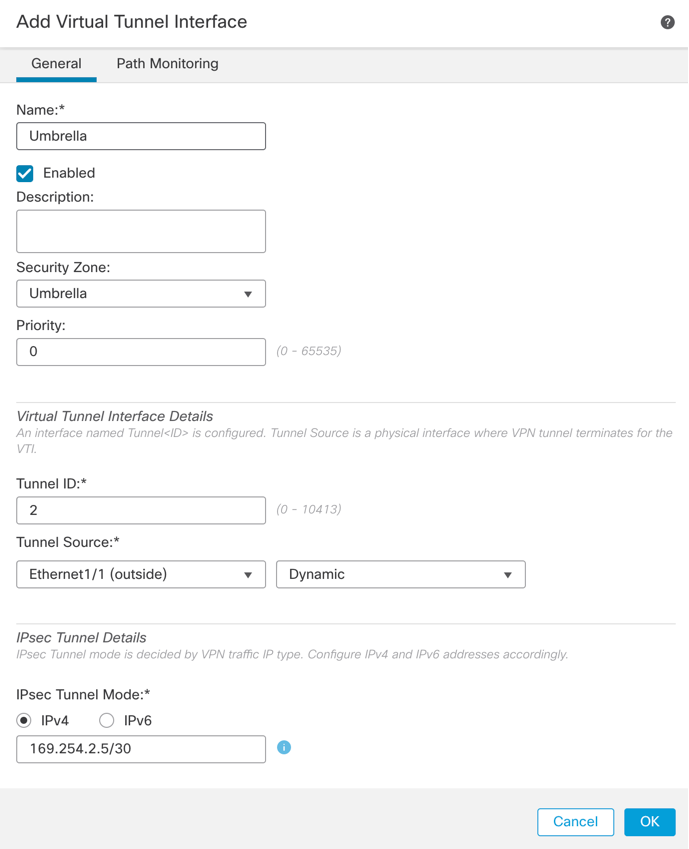

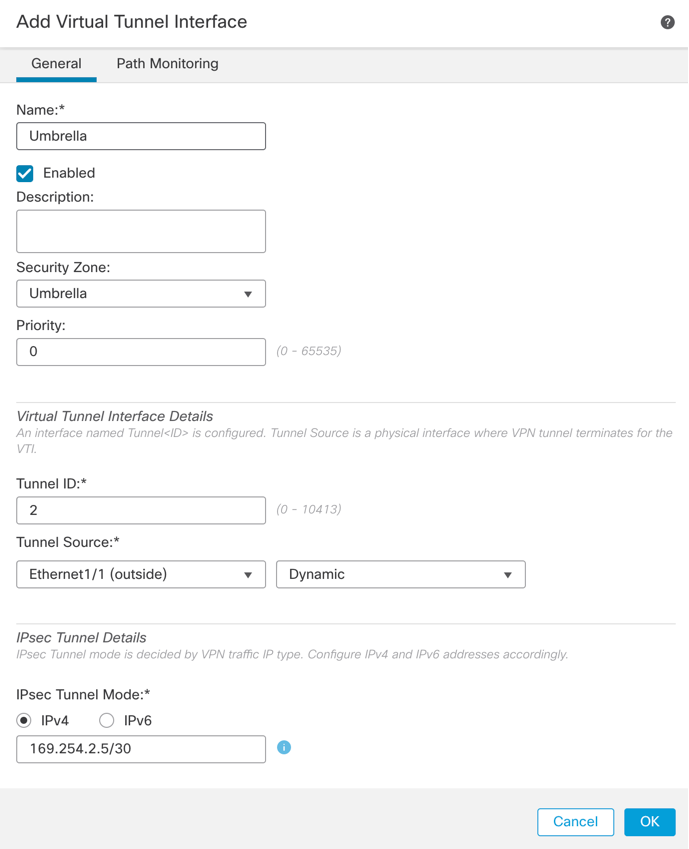

- Benennen der Tunnelschnittstelle

- Anwenden einer neuen Sicherheitszone auf die Schnittstelle

- Zuweisen einer Tunnel-ID zwischen 0 und 10413

- Tunnel-Quelle auswählen (Schnittstelle mit öffentlicher IP im Umbrella Portal definiert)

- Erstellen Sie ein nicht routbares/30-Subnetz für die Verwendung mit dem VPN. Beispiel: 169.254.72.0/30

Topologieknoten konfigurieren

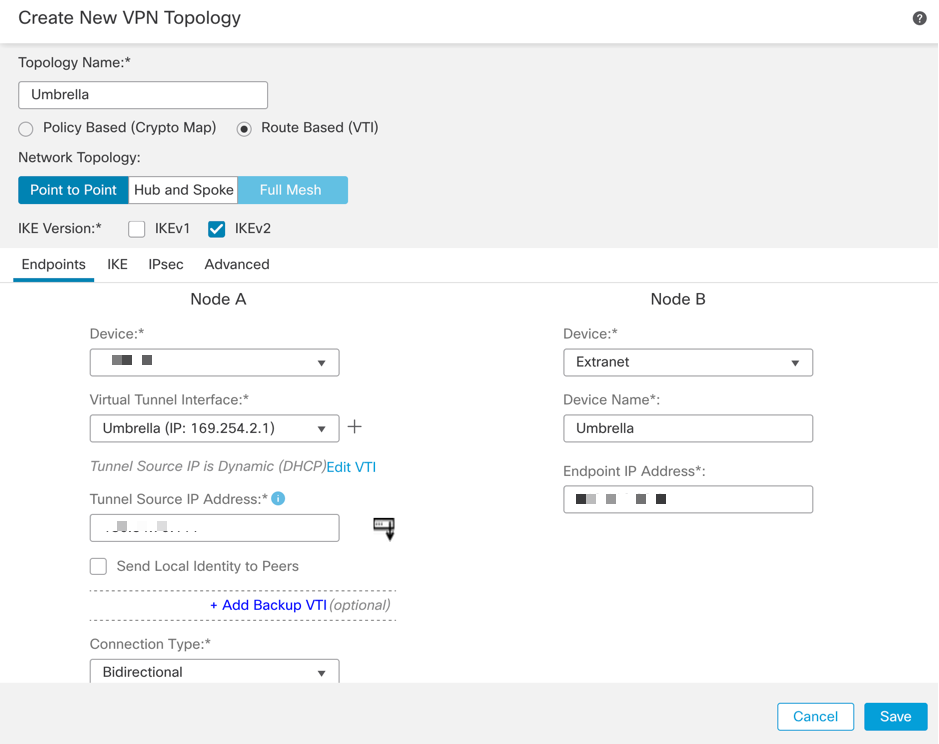

FTD Knoten A und Umbrella Extranet Knoten B zuweisen:

Endpunkt-IP-Adressen für Umbrella Data Center finden Sie hier.

Wählen Sie das Rechenzentrum aus, das dem physischen Standort des Geräts am nächsten ist.

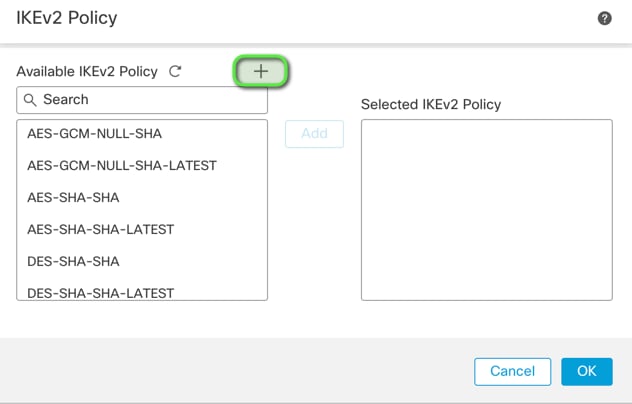

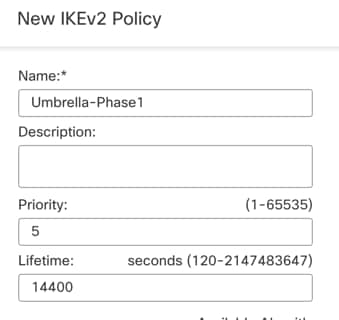

IKEv2 Phase 1-Parameter definieren:

Akzeptable Parameter für die Tunnelaushandlung finden Sie hier.

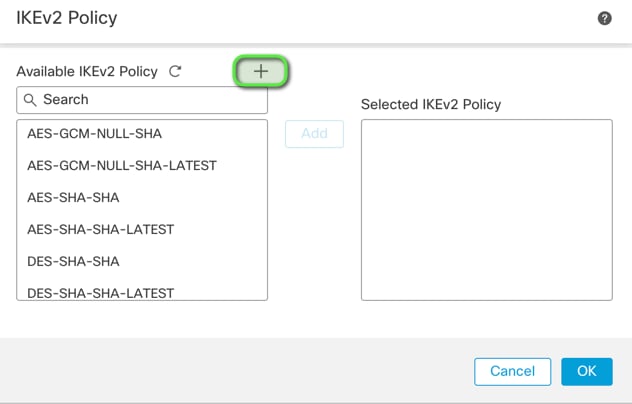

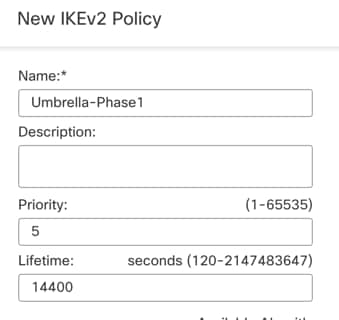

Navigieren Sie zur Registerkarte IKE, und erstellen Sie eine neue IKEv2-Richtlinie:

- Weisen Sie die entsprechende Priorität zu, um Konflikte mit den vorhandenen Richtlinien zu vermeiden.

- Die Lebensdauer von Phase 1 beträgt 14400 Sekunden.

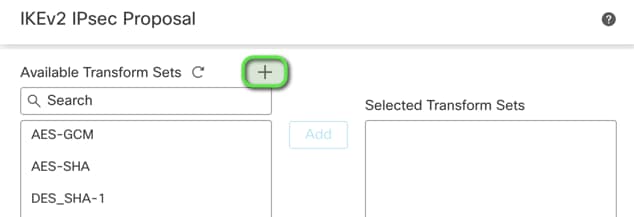

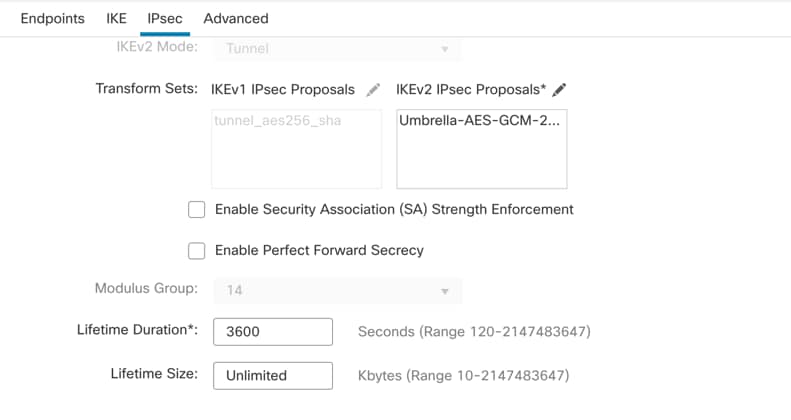

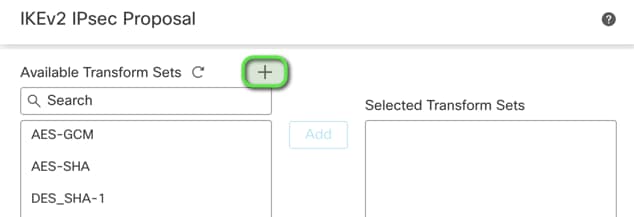

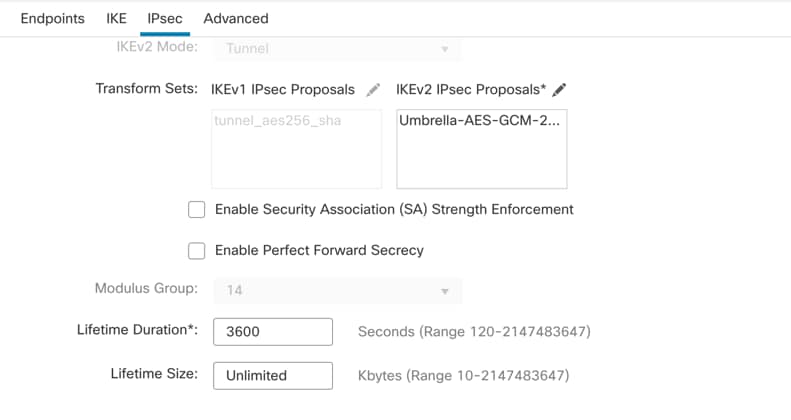

Definieren der IPsec-Phase-2-Parameter:

- Akzeptable Parameter für die Tunnelaushandlung finden Sie hier.

- Navigieren Sie zum

IPsec und ein neues IPsec-Angebot erstellen.

Stellen Sie sicher, dass die Parameter von Phase 2 mit diesen übereinstimmen:

Speichern Sie die Topologie, und stellen Sie sie auf der Firewall bereit.

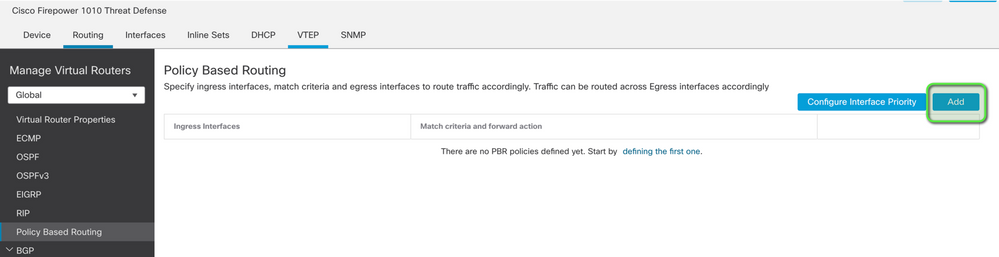

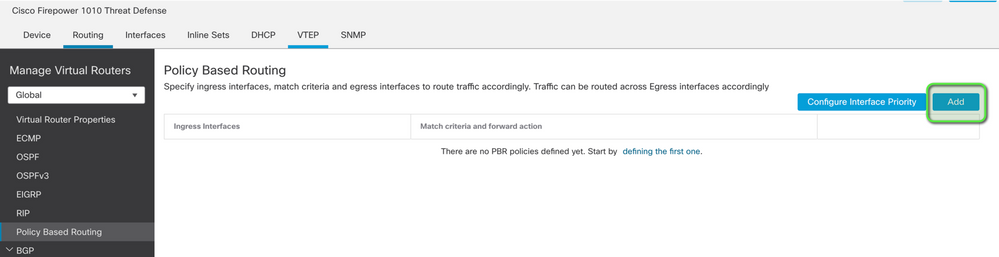

Konfigurieren von richtlinienbasiertem Routing

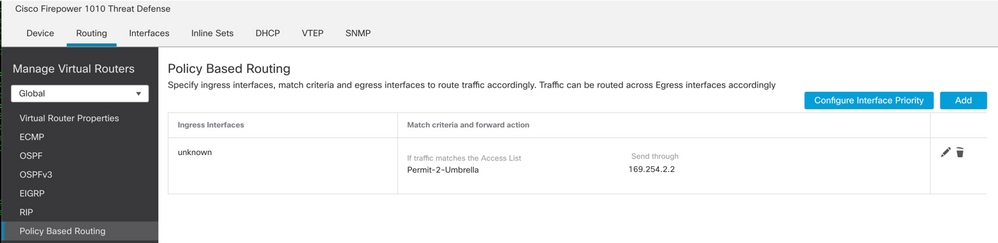

Navigieren Sie zu Devices > Device Management > Select the FTD/HA Pair > Routing > Policy Based Routing.

Neue Policy hinzufügen.

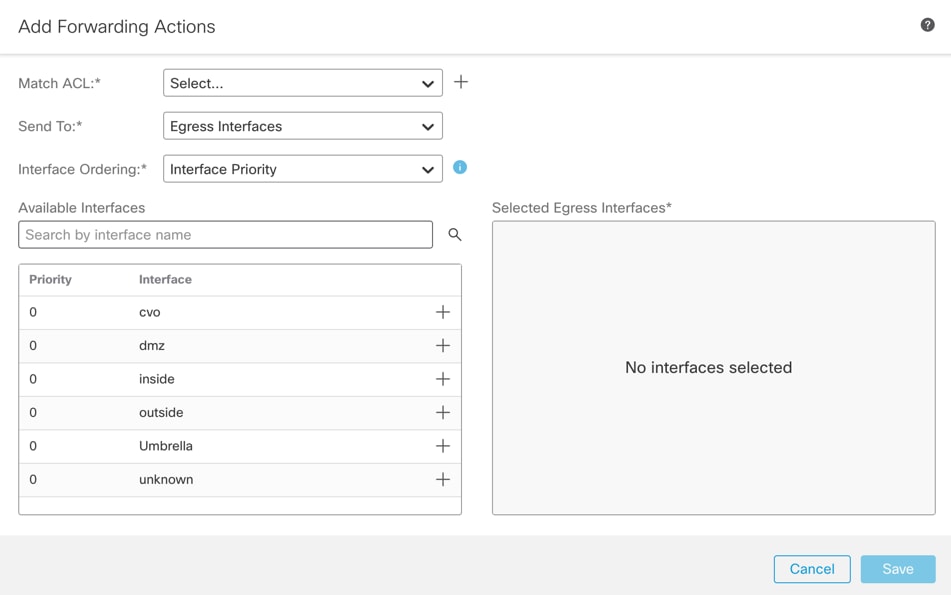

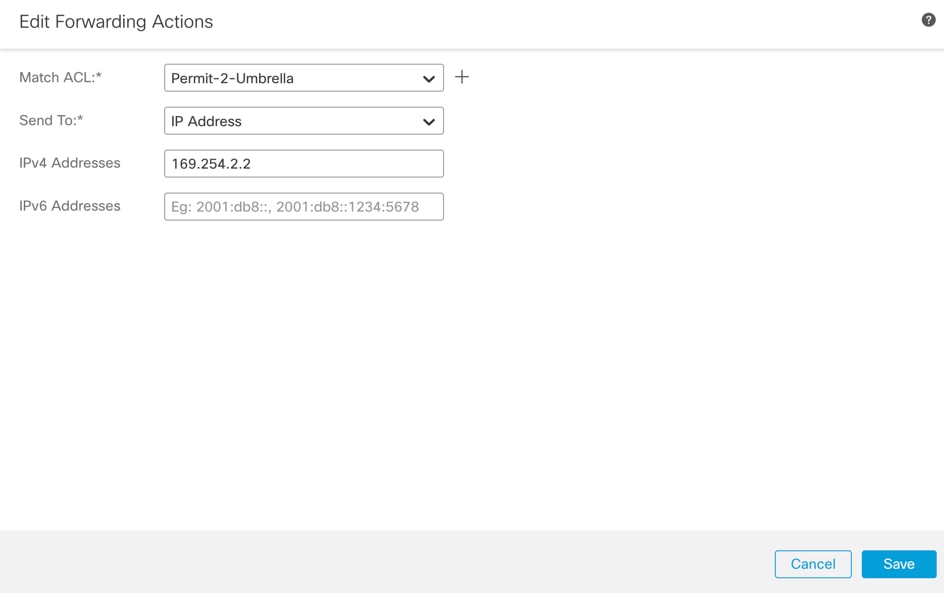

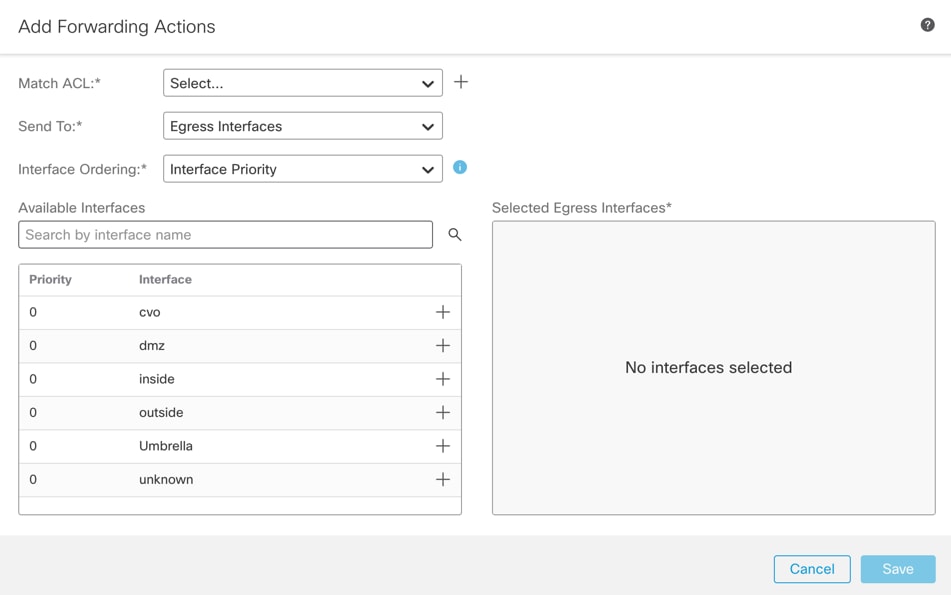

Konfigurieren Sie die Weiterleitungsaktionen:

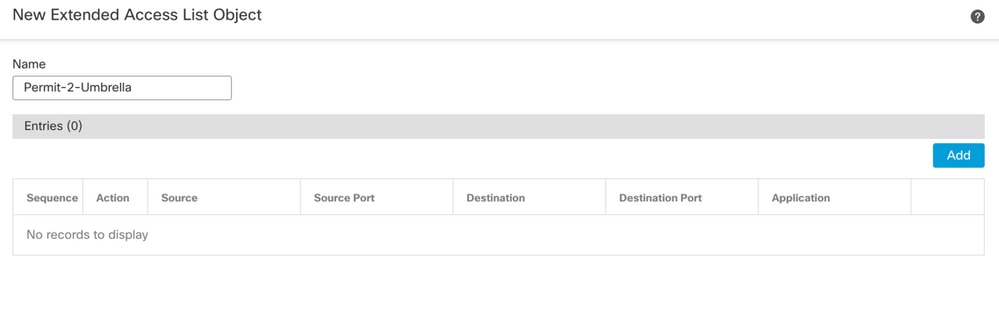

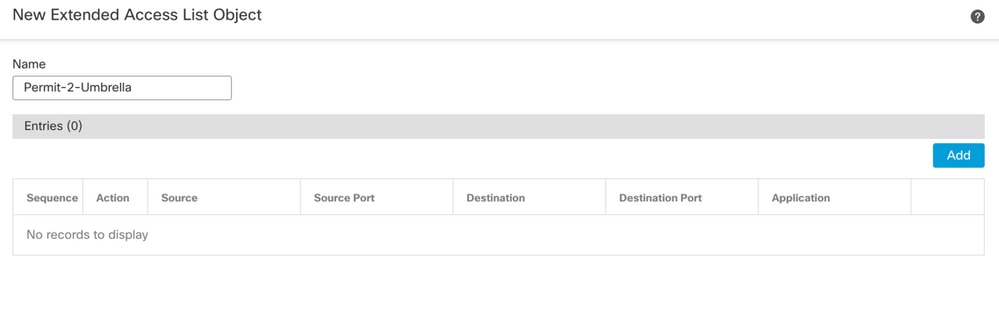

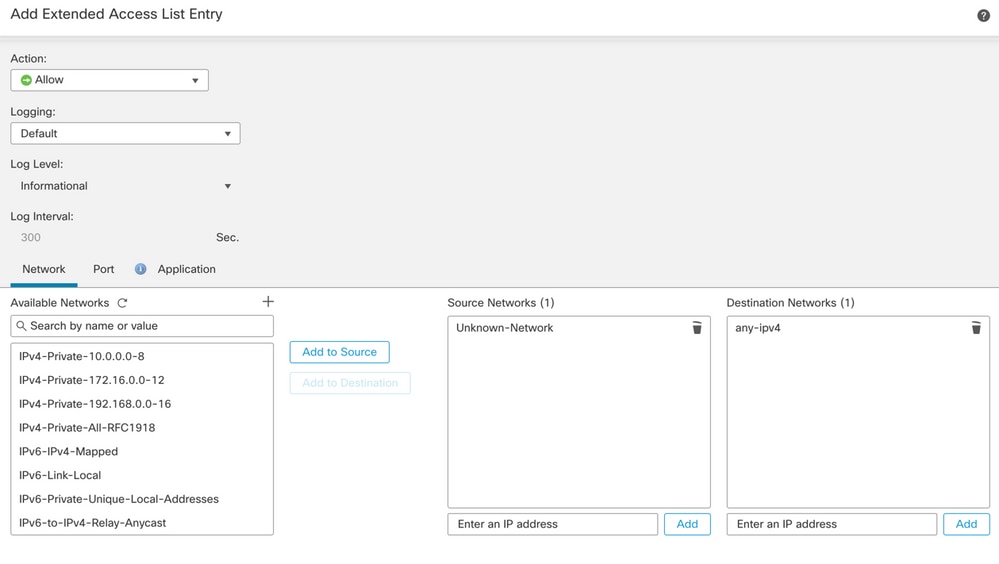

Erstellen Sie die Match ACL für den Datenverkehr, der durch den SIG-Tunnel navigieren muss:

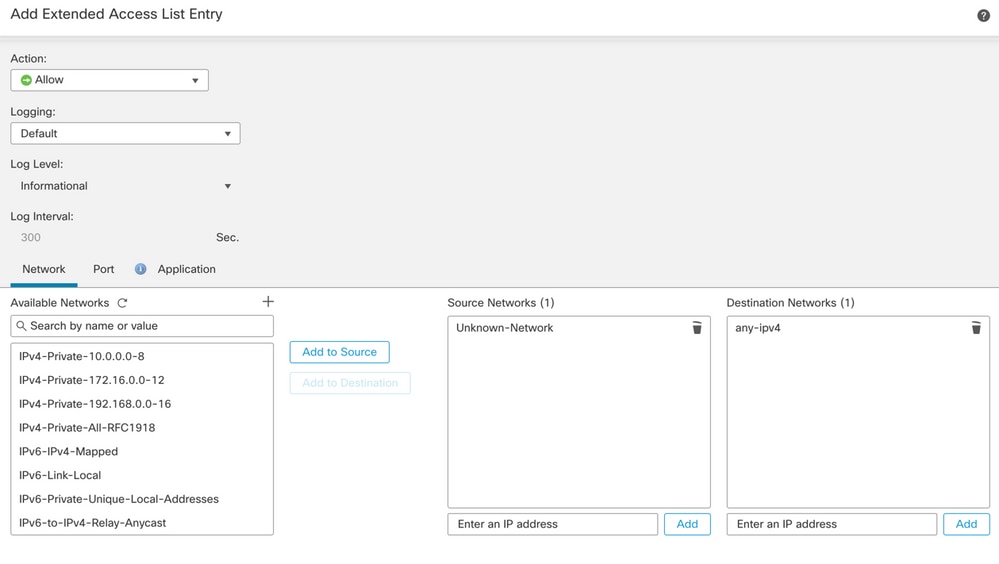

Fügen Sie Zugriffskontrolleinträge hinzu, die den Umbrella-SIG-Datenverkehr definieren:

-

- Quellnetzwerke definieren den internen Datenverkehr.

- Zielnetzwerke sind die Remote-Netzwerke, die von Umbrella überprüft werden müssen.

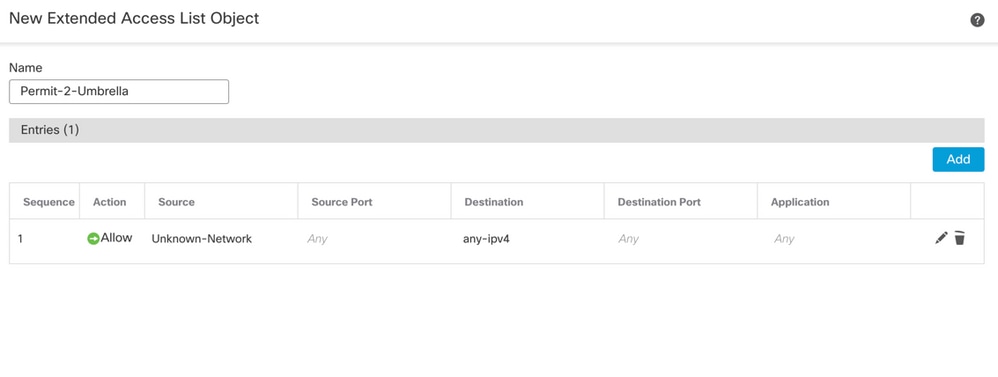

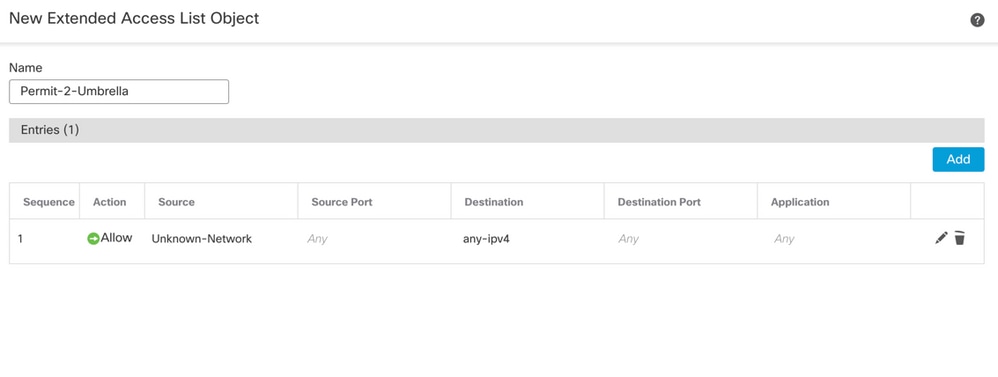

Abgeschlossene erweiterte Zugriffskontrollliste:

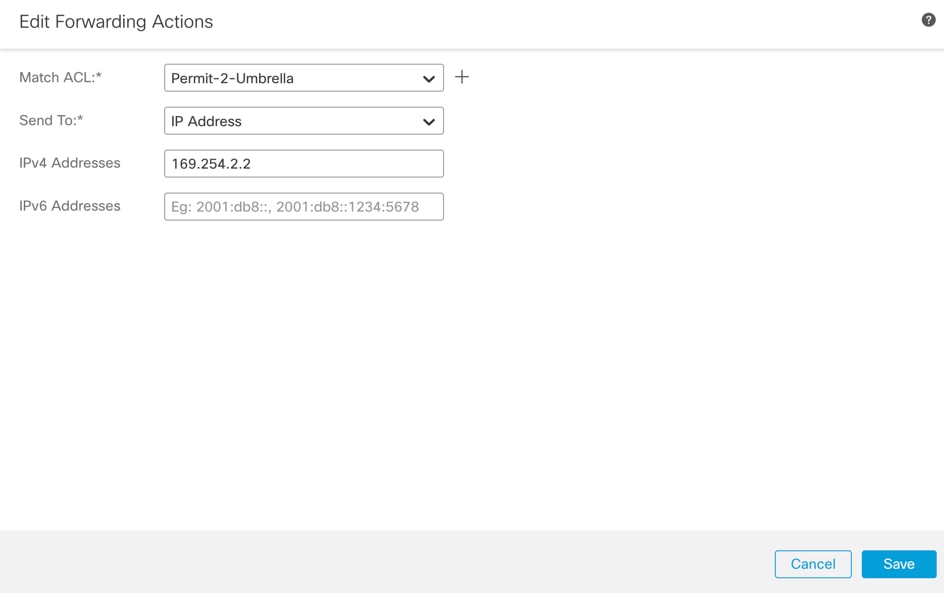

Konfigurieren Send To:

Definieren Sie Send To IPv4-Adresse als zweite verfügbare IP im /30-Subnetz.

Hinweis: Diese IP-Adresse ist in Umbrella nicht definiert. Sie wird nur für die Weiterleitung von Datenverkehr benötigt.

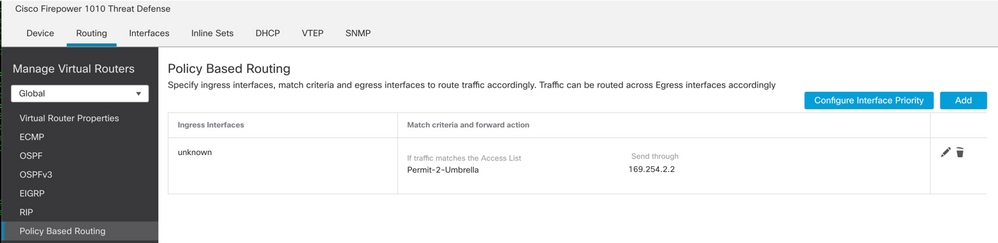

Abgeschlossener PBR:

Notieren Sie sich die Eingangsschnittstelle. Diese wird später für die Konfiguration der Zugriffskontrollrichtlinie (ACP) und der Network Address Translation (NAT) benötigt.

Speichern Sie die Konfiguration, und stellen Sie sie auf der Firewall bereit.

Konfigurieren von NAT und ACP

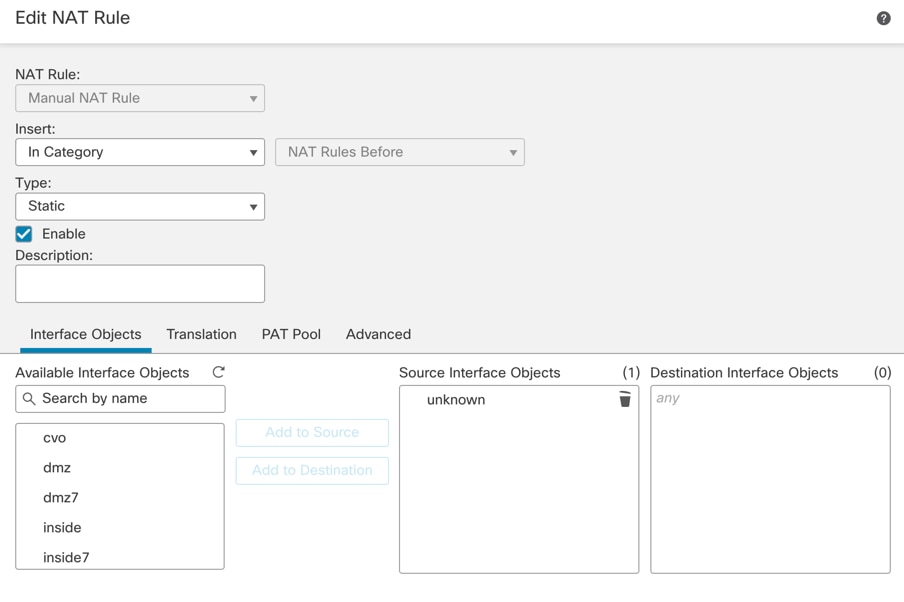

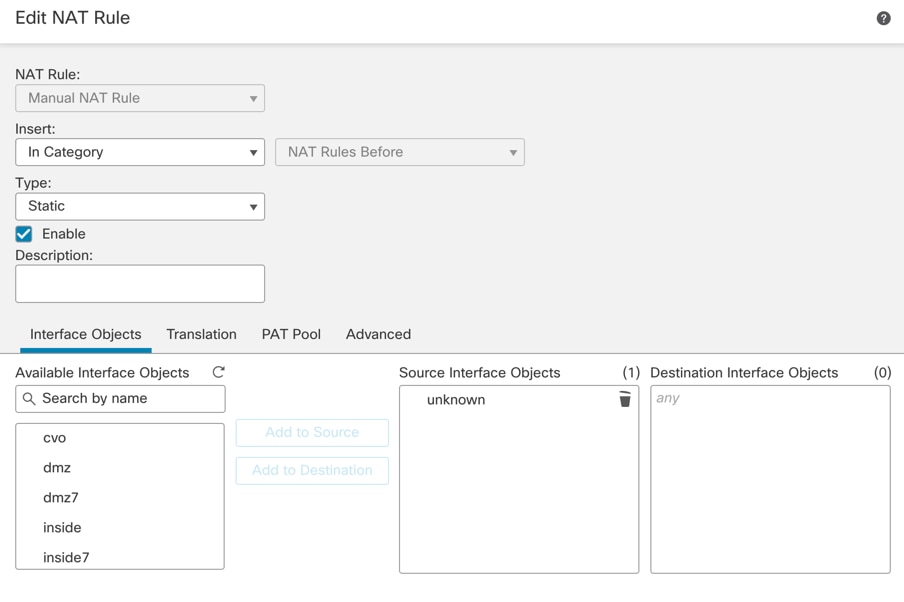

Navigieren Sie zu Devices > NAT.

Erstellen Sie eine neue manuelle NAT-Regel wie diese:

-

- Quellschnittstelle - interne geschützte Quelle.

- Zielschnittstelle - Any (Beliebig) - Diese Schnittstelle ermöglicht die Umleitung des Datenverkehrs an den VTI.

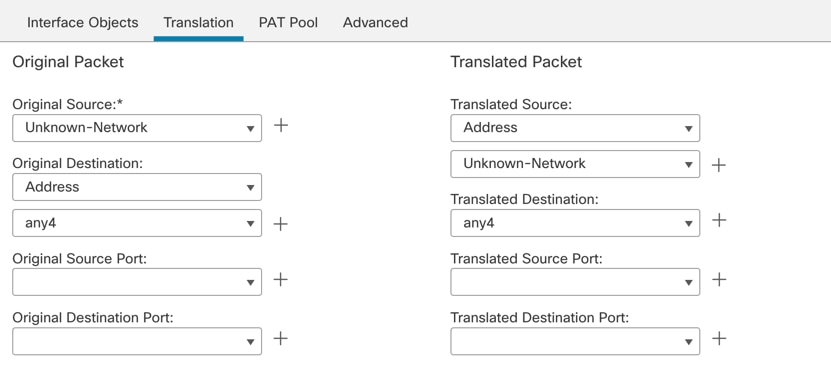

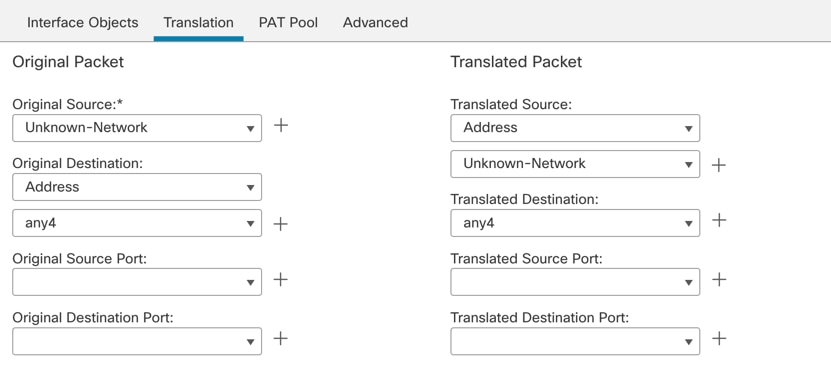

Übersetzung:

-

- Original und übersetzte Quelle - internes geschütztes Netzwerkobjekt

- Original und übersetztes Ziel - any4 - 0.0.0.0/0

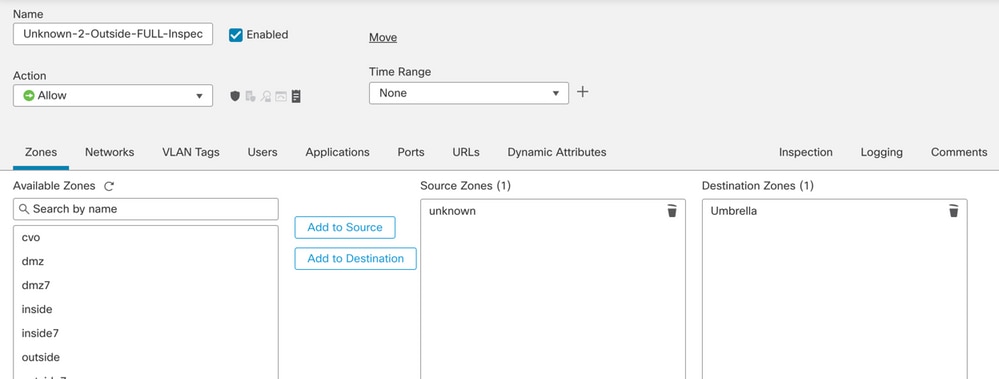

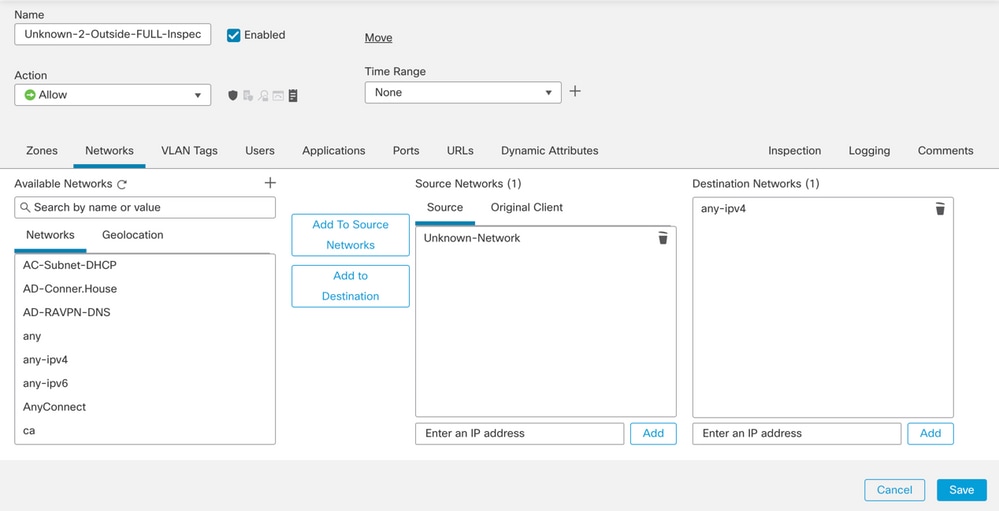

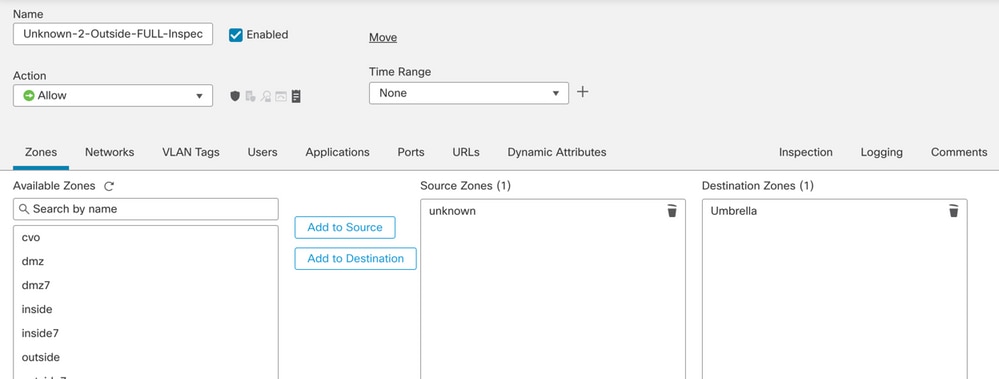

Navigieren Sie zu Policy > Access Control.

Erstellen Sie eine neue AKP-Regel wie diese:

-

- Quellzone - Interne geschützte Quelle.

- Destination Zone - VTI Zone - Ermöglicht die Umleitung des Datenverkehrs zum VTI.

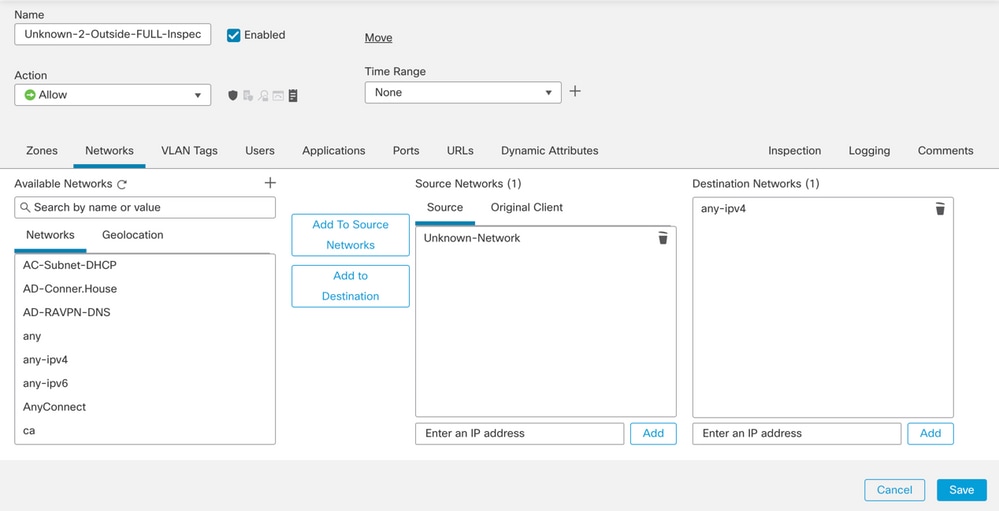

Netzwerke:

-

- Quellnetzwerke - interne geschützte Netzwerkobjekte

- Zielnetzwerke - any4 - 0.0.0.0/0

Speichern Sie die Konfiguration, und stellen Sie sie auf der Firewall bereit.

Überprüfung

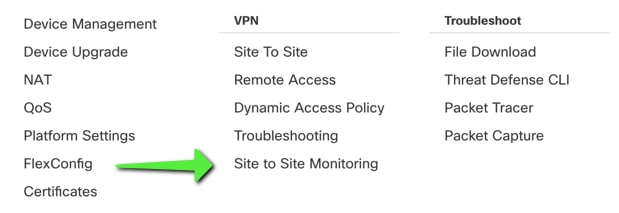

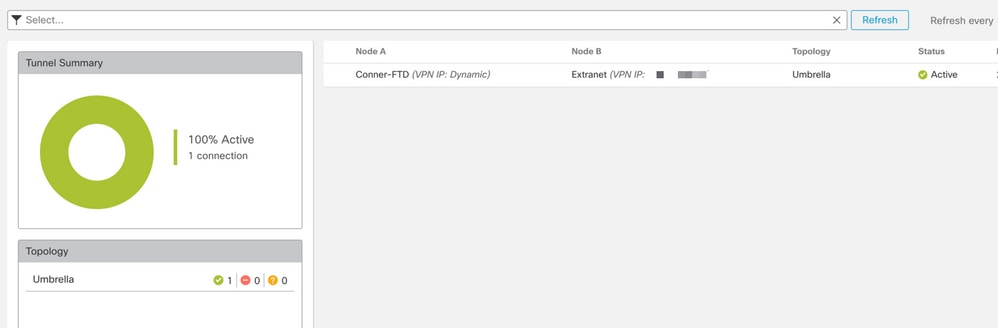

Site-to-Site-Überwachung

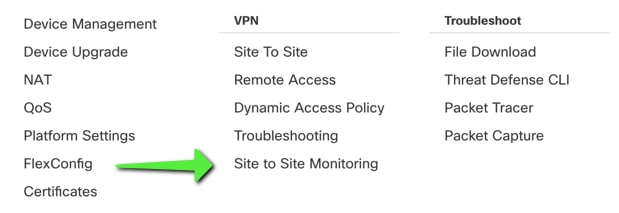

Überprüfen Sie den Tunnelstatus mit dem FMC (Secure Firewall Management Center)-Tool für die standortübergreifende Überwachung.

Navigieren Sie zu Devices > Site to Site Monitoring.

Stellen Sie sicher, dass der Tunnelstatus jetzt verbunden ist:

Wenn Sie den Mauszeiger über die Topologie bewegen, werden detailliertere Optionen angezeigt. Dies kann verwendet werden, um Pakete zu überprüfen, die in den Tunnel ein- und aus diesem heraus laufen, zusammen mit der Tunnelbetriebszeit und verschiedenen anderen Tunnelstatistiken.

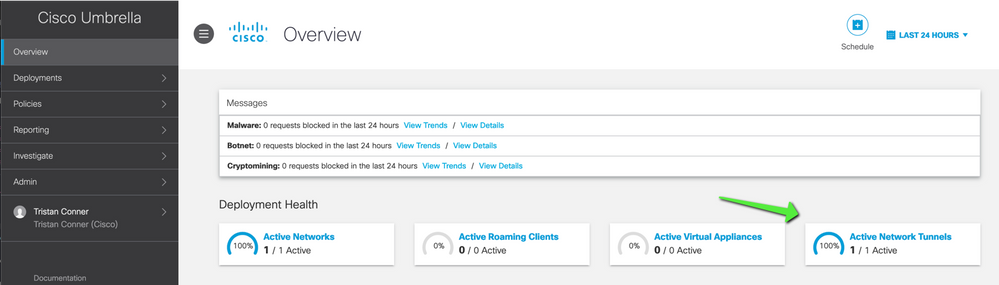

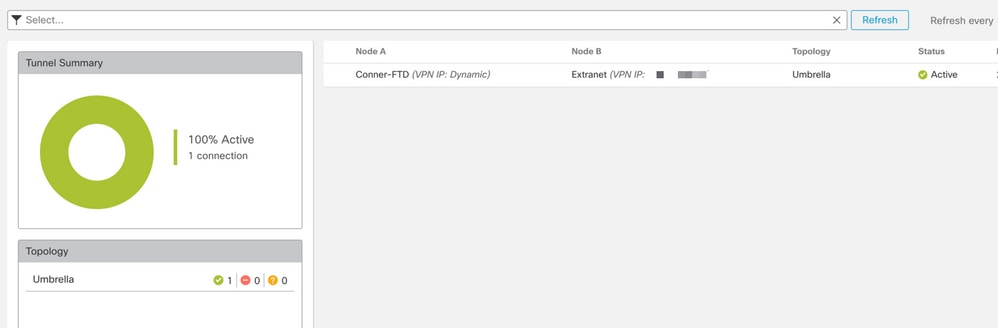

Umbrella Dashboard

Navigieren Sie im Dashboard zu Active Network Tunnels. Es muss ein blauer Ring angezeigt werden, der anzeigt, dass der Tunnel verbunden ist.

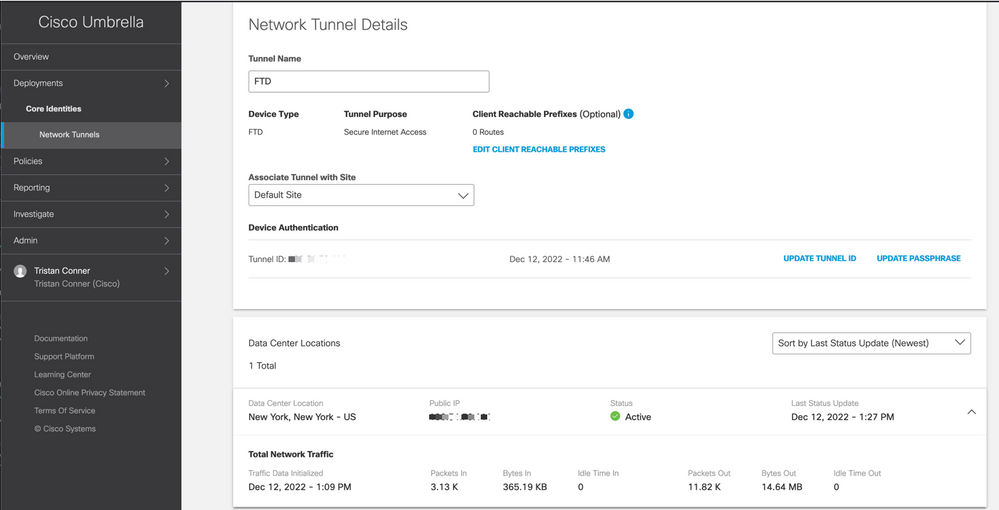

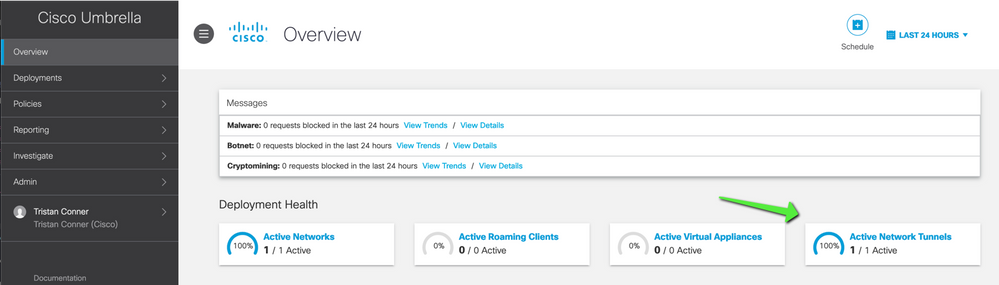

Erweitern Sie den entsprechenden Tunnel, um weitere Details zum Datenverkehr zu erhalten, der durch den Tunnel fließt:

Der Tunnel wird als aktiv angezeigt, und die Daten durchlaufen den Tunnel.

Interner Host

Führen Sie von einem internen Host, dessen Datenverkehr den Tunnel durchläuft, eine öffentliche IP-Suche in einem Webbrowser durch. Wenn die dargestellte öffentliche IP-Adresse in diese beiden Bereiche fällt, wird das Gerät jetzt durch SIG geschützt.

Firewall Threat Defense-CLI

Befehle anzeigen:

show crypto ikev2 sashow crypto ipsec sashow vpn-sessiondb l2l filter ipaddress Umbrella-DC-IP

Fehlerbehebung

Firewall Threat Defense-CLI

IKEv2-Debugs:

Debug crypto ikev2 protocol 255Debug crypto ikev2 platform 255Debug crypto ipsec 255

ISAKMP erfasst:

Mithilfe der ISAKMP-Erfassung kann ermittelt werden, was Probleme mit der Tunnelverbindung verursacht, ohne dass Debugging-Vorgänge erforderlich sind. Die empfohlene Erfassungssyntax lautet: capture name type isakmp interface FTD-Tunnel-Source match ip host FTD-Public-IP host Umbrella-DC-IP.

Feedback

Feedback