Konfigurieren eines Site-to-Site-Tunnels zwischen FTD und StrongSwan-Server

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

Dieses Dokument beschreibt die Konfiguration einer Site-to-Site IKEv2 VPN-Verbindung zwischen Cisco FTD und StrongSwan mithilfe der Zertifizierungsauthentifizierung.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Standortübergreifendes VPN

- Zertifikatsauthentifizierung (IKEv2)

- Public Key Infrastructure (PKI)

- Grundkenntnisse von StrongSwan

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco FTD mit Version 7.2.0, Build 18

- Cisco FMC mit Version 7.2.0 Build 18

- Ubuntu-Server mit Version 20.04 (Focal Fossa)

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Konfigurieren

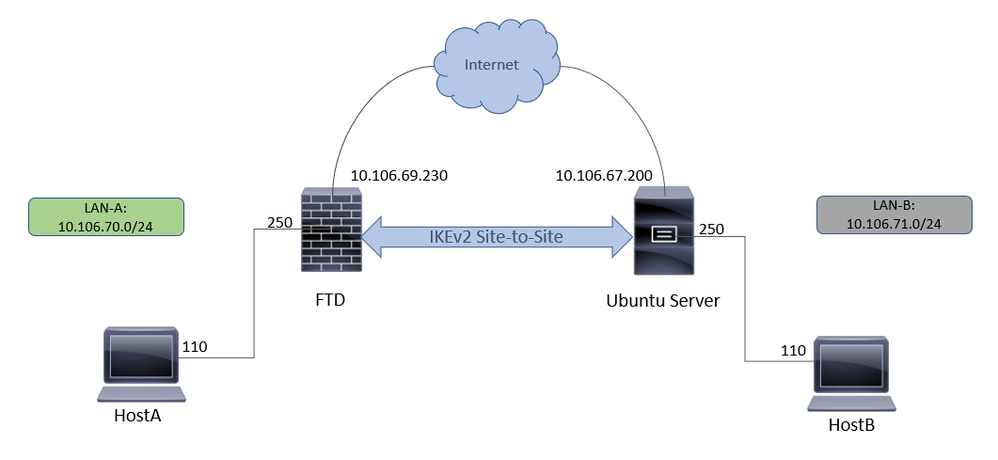

Szenario

In dieser Konfiguration möchte HOST-A in LAN-A mit HOST-B in LAN-B kommunizieren. Dieser Datenverkehr muss verschlüsselt und über einen IKEv2-Tunnel zwischen FTD und dem Ubuntu-Server mit StrongSwan gesendet werden. Beide Peers authentifizieren sich gegenseitig mithilfe der Zertifikatauthentifizierung.

Netzwerkdiagramm

FMC-Konfiguration

Erhalten eines FTD-Zertifikats

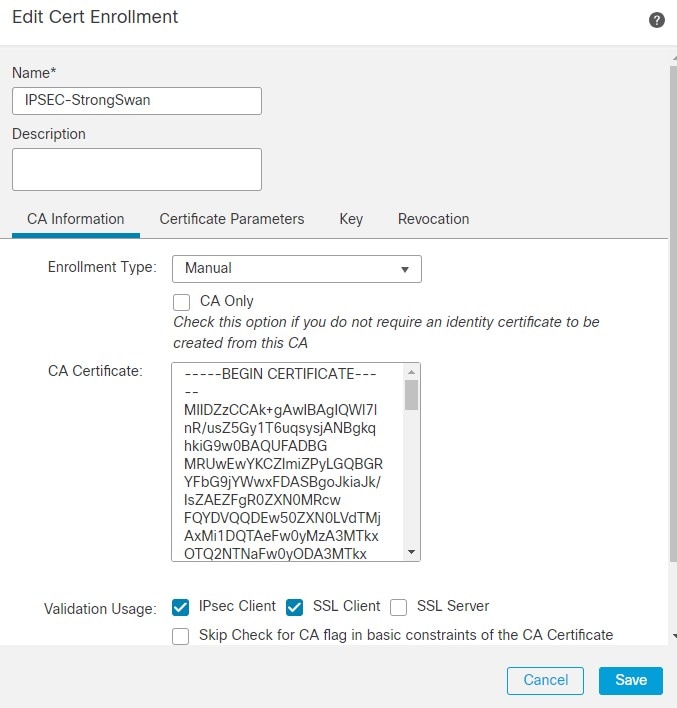

1. Navigieren Sie vom FMC zu Objects > Object Management > PKI > Cert Enrollment.

2. Klicken Sie Add Cert Enrollment.

3. Der Abschnitt "Name" ist ein Pflichtfeld. Geben Sie einen Namen für den Vertrauenspunkt an.

4. Die manuelle Zertifikatregistrierung wird verwendet. Fügen Sie auf der Registerkarte CA-Informationen das Ausstellerzertifikat ein.

Hinweis: Wenn Sie kein Ausstellerzertifikat haben, können Sie ohne dieses weiterhin eine CSR-Anfrage erstellen. Nachdem Sie Ihre CSR-Anfrage von der Zertifizierungsstelle signiert bekommen haben, bearbeiten Sie den Vertrauenspunkt wie in Schritt 1 erwähnt, und fügen Sie die Informationen zur Zertifizierungsstelle wie in Schritt 4 beschrieben ein.

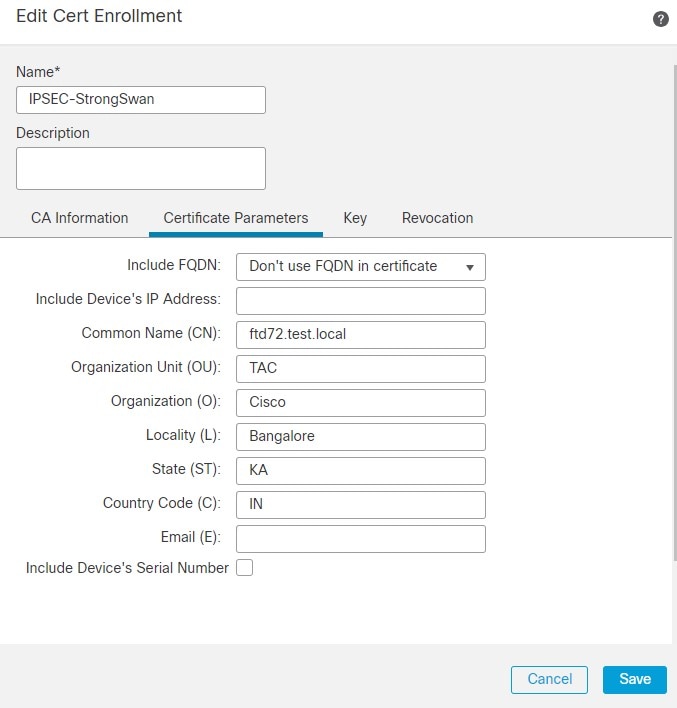

5. Geben Sie im Feld Zertifikatsparameter die Parameter gemäß der Anforderung ein.

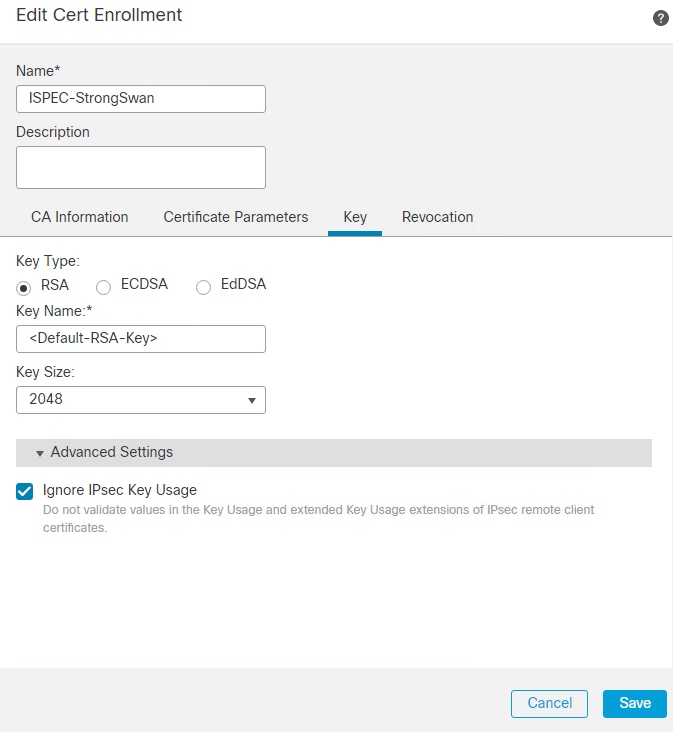

6. Im Schlüsselfeld können Sie das Standard-RSA-Tastenpaar verwenden oder ein neues erstellen, indem Sie das Feld Schlüsselname bearbeiten.

Hinweis: Wenn Sie eine Windows-Zertifizierungsstelle (Certificate Authority, CA) verwenden, lautet die Standarderweiterung für Anwendungsrichtlinien IP-Sicherheit IKE Intermediate. Wenn Sie diese Standardeinstellung verwenden, müssen Sie für das ausgewählte Objekt im Dialogfeld PKI-Zertifikatregistrierung auf der Registerkarte Schlüssel im Abschnitt Erweiterte Einstellungen die Option IPsec-Schlüsselverwendung ignorieren auswählen. Andernfalls können die Endpunkte die Site-to-Site-VPN-Verbindung nicht herstellen.

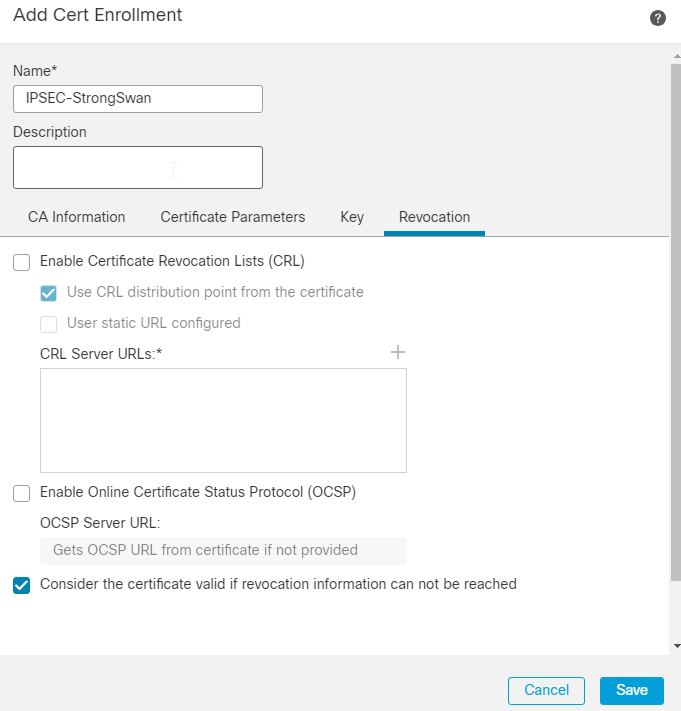

7. Aktivieren Sie im Feld "Sperrung" das Kontrollkästchen neben Consider the Certificate valid if revocation information can not be reached. Es werden keine CRL- oder OCSP-Prüfungen verwendet. Klicken Sie auf Speichern.

Hinweis: Wenn das Gerät die CRL- oder OCSP-Server über die FTD erreichen kann, können Sie die umfassende Widerrufsprüfung aktivieren, um den Status des Zertifikats zu erhalten. Das Kontrollkästchen Zertifikat als gültig ansehen, wenn die Widerrufsinformationen nicht erreicht werden können ist nur aktiviert, wenn keine Verbindung zwischen dem Zertifikatsperrlisten-Server und dem FTD-Gerät besteht. Dies ist auf dem FMC standardmäßig aktiviert.

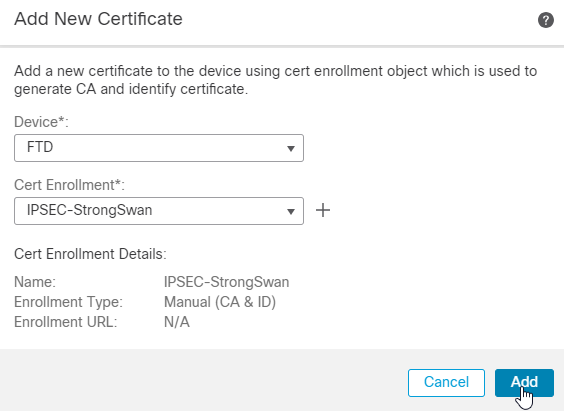

8. Navigieren Sie anschließend zu Devices > Certificates,Klicken Sie auf Add, und wählen Sie das FTD-Gerät und den von Ihnen erstellten Vertrauenspunkt aus. Klicken Sie anschließend auf Add.

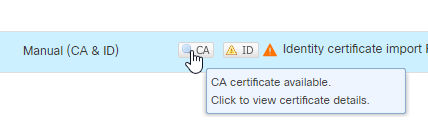

9. Sie können das Ausstellerzertifikat überprüfen, indem Sie auf das Lupensymbol klicken, das wie folgt markiert ist: CA.

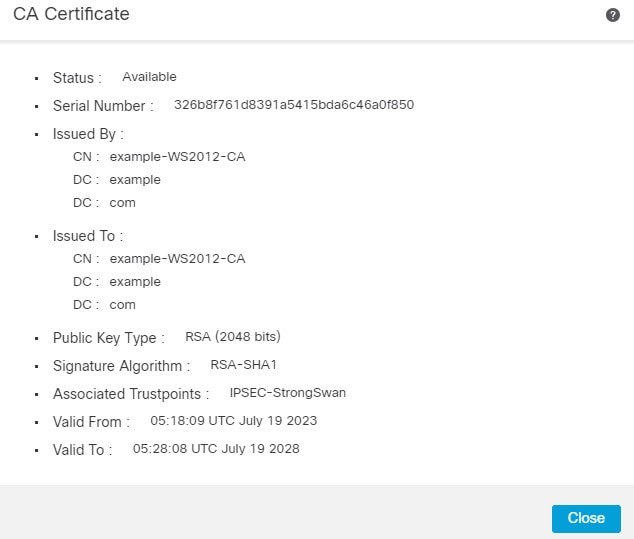

10. Sie erhalten eine ähnliche Ausgabe.

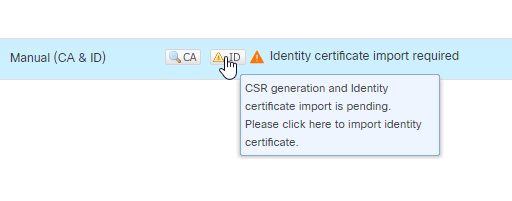

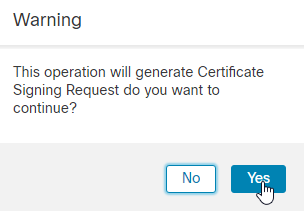

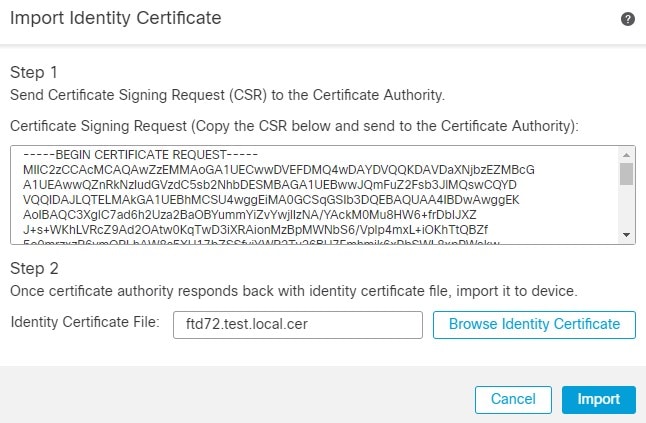

11. Klicken Sie im nächsten Schritt auf die Schaltfläche ID und Sie erhalten ein Popup, um eine CSR-Anfrage zu erstellen. Klicken Sie auf Yes.

12. Sobald Sie die Identitätszertifikatdatei wieder von der Zertifizierungsstelle haben, können Sie diese mit dem Browse Identity Certificate und klicken Import.

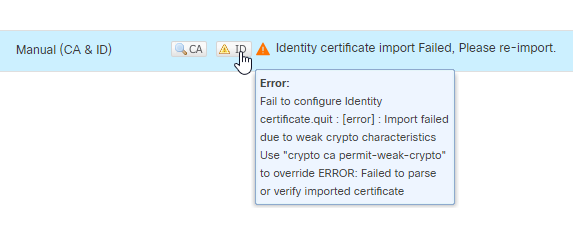

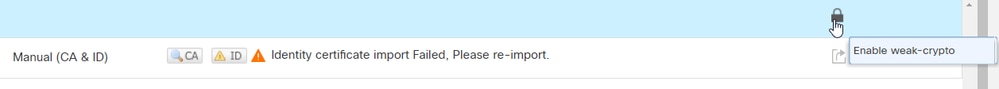

Hinweis: Wenn Sie eine Fehlermeldung bezüglich Import failed due to weak crypto characteristicsverwenden Sie die Enable weak-crypto aufrufen, klicken Sie auf Ja, um fortzufahren.

13. Wiederholen Sie die Schritte, um die CSR-Anfrage zu erstellen, und importieren Sie das Identitätszertifikat.

Es ist nicht erforderlich, die CSR-Anfrage erneut einzureichen, da nichts an dem Gerät geändert wurde. Sie können das ausgestellte Zertifikat direkt importieren, indem Sie zur Zertifizierungsstelle navigieren.

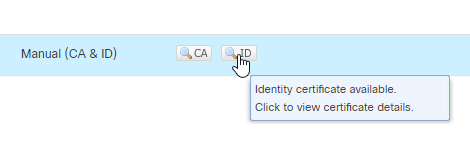

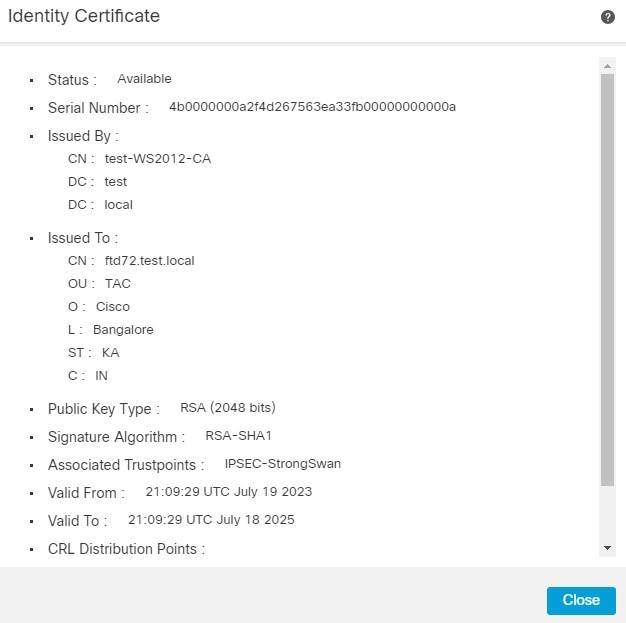

14. Sie können das Identitätszertifikat jetzt anzeigen, indem Sie auf das Lupensymbol klicken, das als ID.

15. Das Zertifikat wurde erfolgreich hinzugefügt.

VPN-Konfiguration

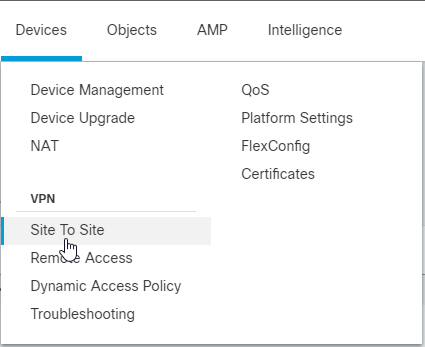

1. Navigieren Sie zu Devices > Site to Site VPN .

2. Klicken Sie Add > VPN Tunnel.

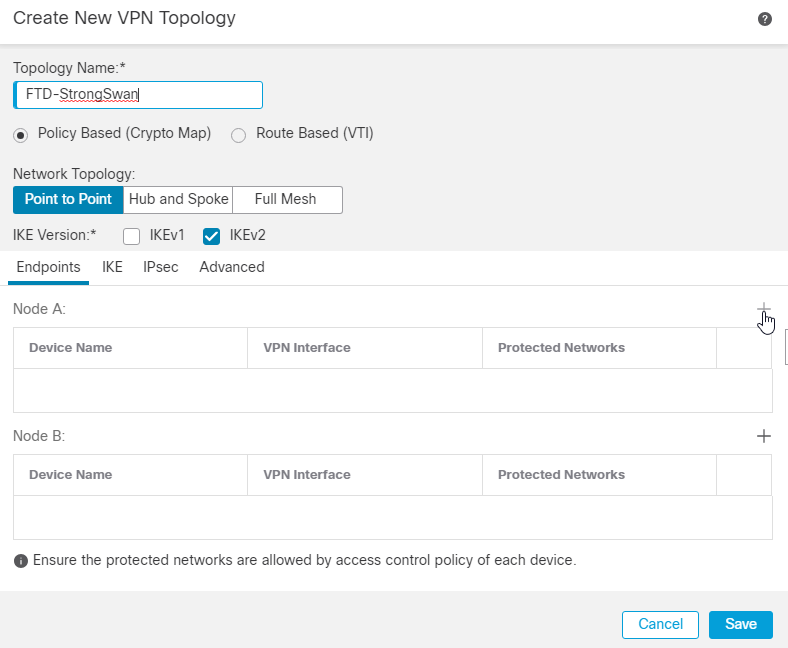

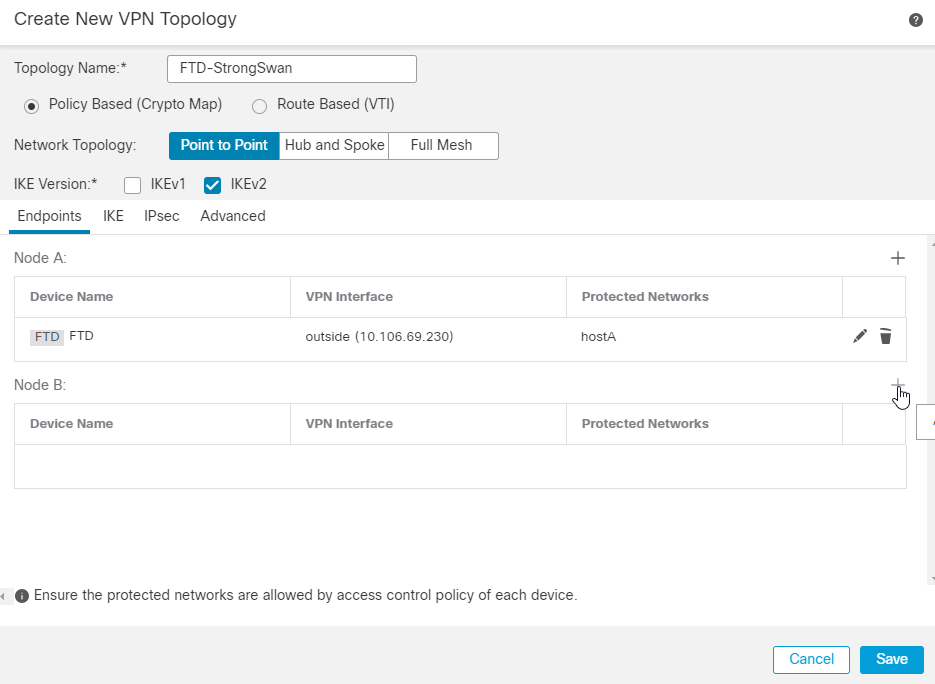

3. Geben Sie den Namen der Topologie ein. Dies ist ein Pflichtfeld. Policy based (Crypto Map), Point-to-Point Topologyund IKEv2 sind standardmäßig ausgewählt, und Sie müssen diese verwenden.

4. Klicken Sie im Abschnitt Endgeräte auf + Symbol neben Knoten A.

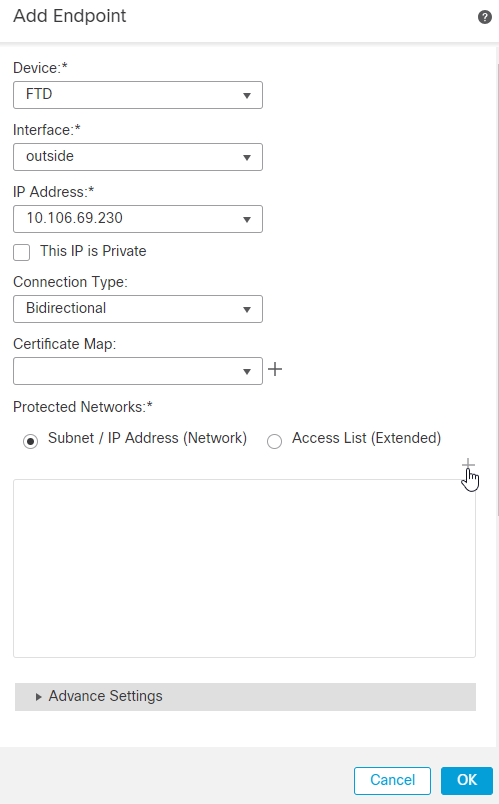

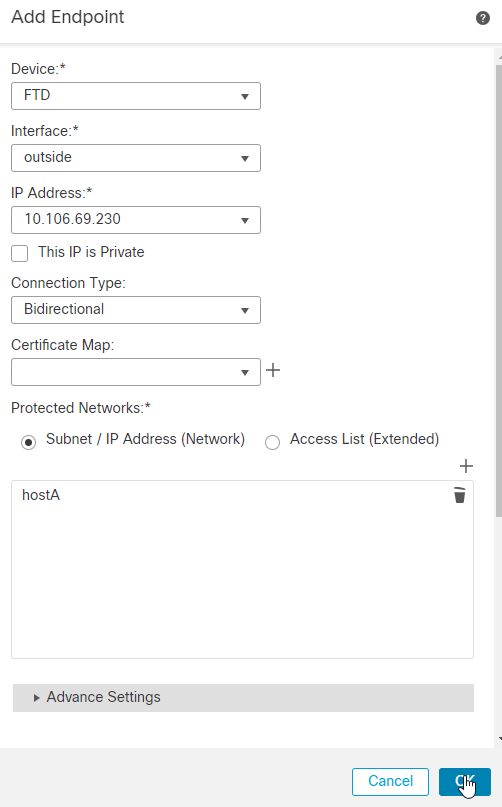

5. Wählen Sie das FTD-Gerät als Knoten A, und die VPN-Terminierungsschnittstelle ist die externe Schnittstelle.

6. Wählen Sie im Feld "Protected Networks" das Subnetz/die IP-Adresse (Netzwerk), und klicken Sie auf + Symbol.

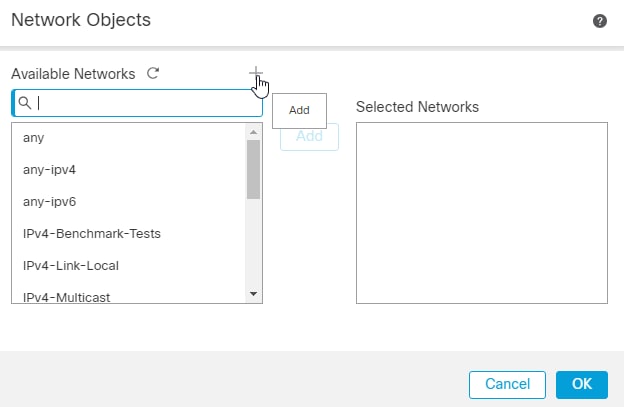

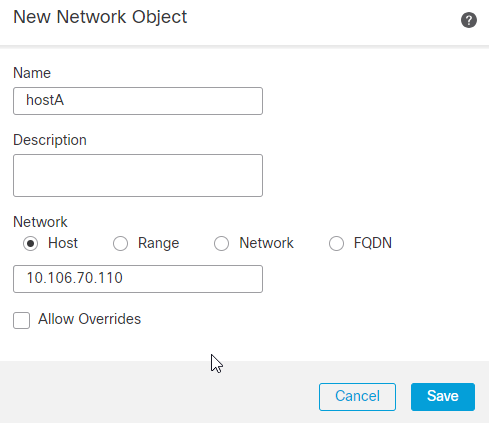

7. Klicken Sie auf das Symbol + neben Available Networks.

8. Hier werden das Netzwerk, der Host oder der Bereich der IP-Adressen hinter dem FTD definiert, die geschützt werden müssen. In diesem Fall ist es hostA, das die IP-Adresse 10.106.70.110/32 hat. Klicken Sie auf Save.

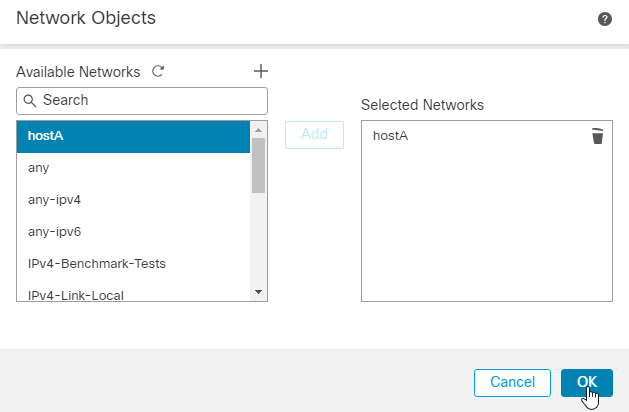

9. Stellen Sie den Beitrag bereit, der den Namen ausgewählt hat, der im vorherigen Schritt für das Netzwerkobjekt eingegeben wurde, und klicken Sie Add. Nun sehen Sie den Netzwerkobjektnamen, der in den ausgewählten Netzwerken konfiguriert wurde. Klicken Sie auf OK.

10. Sie können nun unser Netzwerkobjekt in der Liste Geschützte Netzwerke konfiguriert sehen. Klicken Sie auf OK. Der FTD-Endpunkt ist jetzt konfiguriert, und die Remote-Peer-Side-Konfiguration wird als Nächstes durchgeführt.

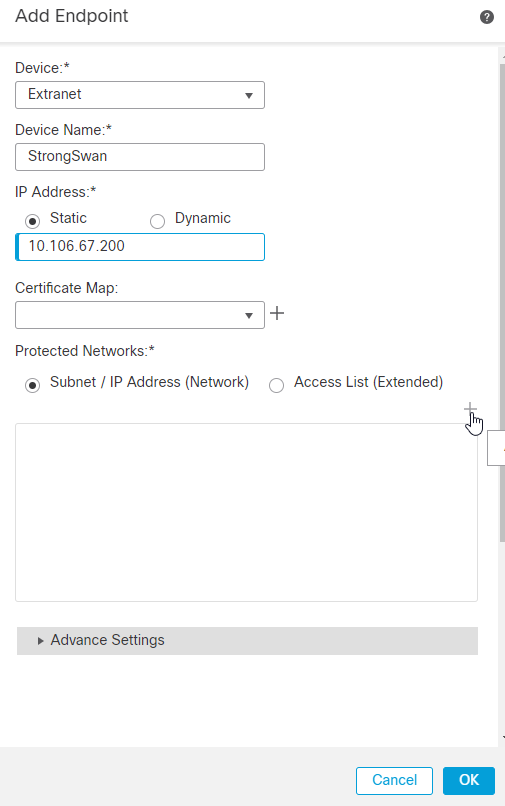

11. Führen Sie den gleichen Prozess für Knoten B durch. Klicken Sie auf + Symbol neben Knoten B.

12. Wenn das Remote-Peer-Gerät extern ist, müssen Sie das Gerät als Extranet auswählen. Fügen Sie den Gerätenamen und seine öffentlich zugängliche IP-Adresse als Peer-Adresse hinzu.

13. Wählen Sie im Feld "Protected Networks" das Subnetz/die IP-Adresse (Netzwerk) aus, und klicken Sie auf +.

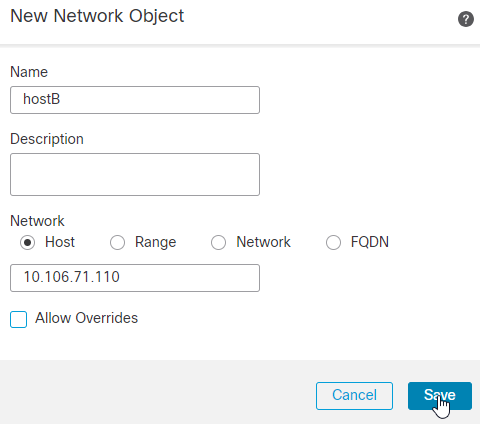

14. Klicken Sie auf + Symbol neben "Verfügbare Netzwerke".

15. Geben Sie die Host-, Netzwerk- oder IP-Bereichsadressen ein, die Sie schützen möchten und die sich hinter dem Ubuntu-Server befinden. In diesem Fall ist es hostB, der die IP-Adresse 10.106.71.110/32 hat. Klicken Sie auf Speichern.

16. Posten Sie den Namen, den Sie im vorherigen Schritt für das Netzwerkobjekt eingegeben haben, und klicken Sie auf Addwird nun der Netzwerkobjektname angezeigt, der in den ausgewählten Netzwerken konfiguriert wurde. Klicken Sie auf OK .

17. Nun sehen Sie das Netzwerkobjekt, das in der Liste Geschützte Netzwerke konfiguriert ist. Klicken Sie auf OK.

18. Nun werden die zu schützenden Endpunkte und Netzwerke konfiguriert.

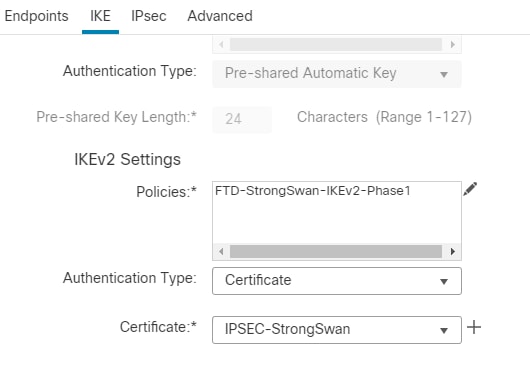

19. Fahren Sie nun im Abschnitt "Endgeräte" mit dem IKE-Abschnitt fort. Bearbeiten Sie die Richtlinien unter den IKEv2-Einstellungen, indem Sie auf das Pencil neben Richtlinien.

20. Im Abschnitt "Policies" Encryption AES, Integrity SHA1, PRF SHA1, DH Group 14 (mod 2048)und FTD-StrongSwan-IKEv2-Phase1 verwendet werden.

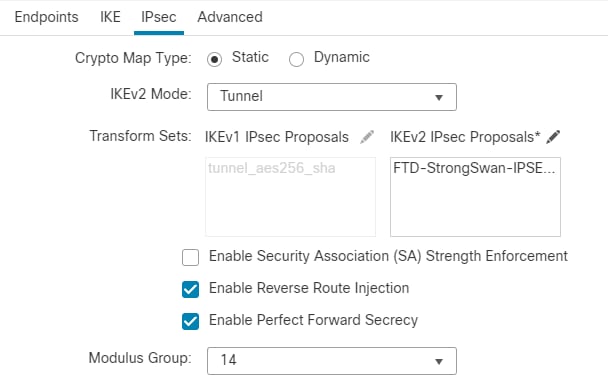

21. Belassen Sie die standardmäßige Crypto Map als statisch und den IKEv2-Modus als Tunnel. Klicken Sie unter Transform Sets (Umwandlungssätze) auf die Schaltfläche Pencil neben "Angebote". Wählen Sie in den Angeboten Encryption AES, Integrity sha-1und PFS DH group 14 (2048) als die Vorschläge in der FTD-StrongSwan-IPSec.

22. Navigieren Sie nun vom Navigationsbereich oben zu Policies > Access Control. Bearbeiten Sie den ACP für den FTD, mit dem Sie es zu tun haben.

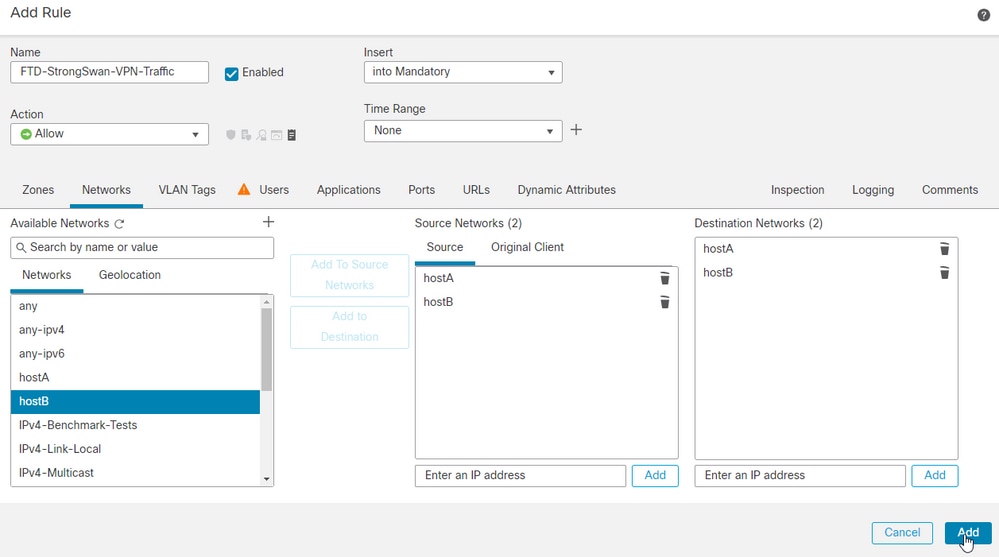

23. Klicken Sie Add Rule.

24. Die Standardregel lautet, den gesamten Datenverkehr zu blockieren, um einen bidirektionalen Datenverkehrsfluss zwischen hostA und hostB zuzulassen. Wenn Sie Zonen konfiguriert haben, wählen Sie die entsprechenden aus, und fügen Sie sie als Quelle und Ziel hinzu. Klicken Sie anschließend auf Add .

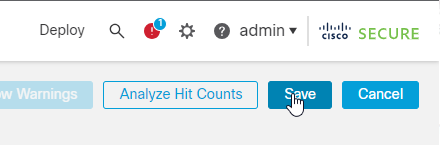

25. Klicken Sie nach dem Hinzufügen der Regel auf Save .

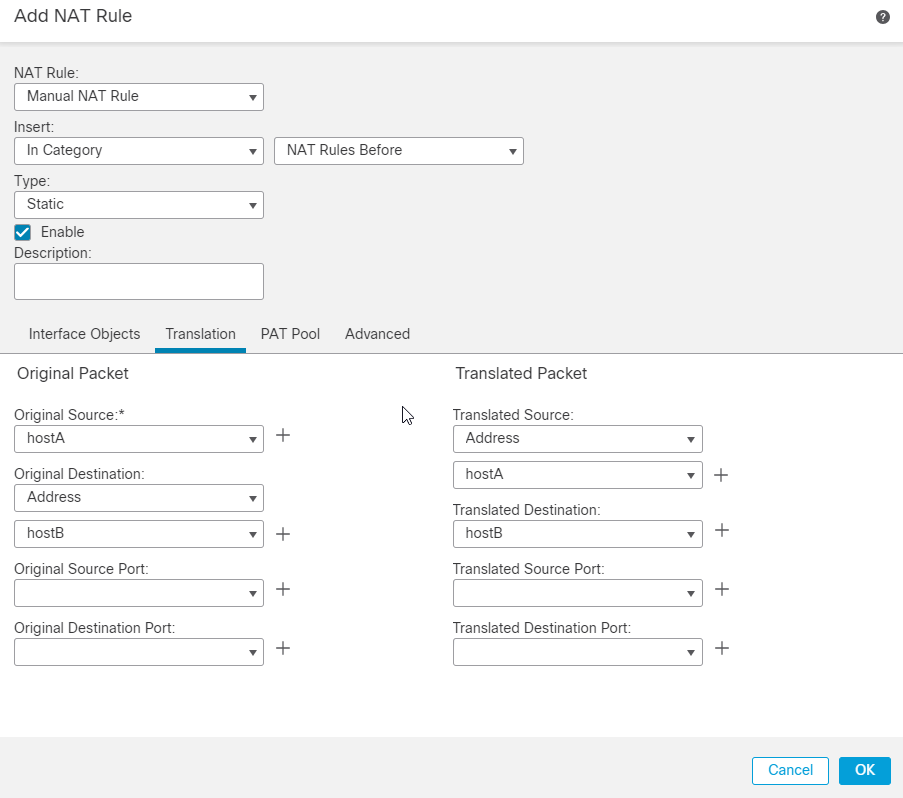

26. Schließlich müssen Sie eine No NAT-Anweisung für den VPN-Datenverkehr konfigurieren, die ausgenommen werden soll, falls auf dem FTD NAT vorhanden ist. Navigieren Sie zu Devices > NAT. Klicken Sie auf Add Rule.

27. Fügen Sie die relevanten Schnittstellenobjekte hinzu, und wählen Sie im Übersetzungsbereich die ursprüngliche und die übersetzte Quelle als VPN-geschütztes Netzwerk hinter dem FTD aus, das in diesem Fall hostA ist. Entsprechend wählen Sie für die ursprünglichen und die übersetzten Ziele das VPN-geschützte Netzwerk hinter dem Remote-Ende aus, das in diesem Fall hostB ist.

28. Überprüfen Sie im Abschnitt Advanced (Erweitert) Do not proxy ARP on Destination Interface und Perform Route Lookup for Destination Interface Kontrollkästchen, die für No NAT-Anweisungen erforderlich sind.

StrongSwan-Konfiguration

Zertifikat wird abgerufen

Alle angezeigten Befehle benötigen sudo-Berechtigungen. Wenden Sie sich an Ihren Systemadministrator, wenn Sie nicht über die Berechtigung oder den Zugriff auf sudo verfügen, um die Software zu installieren. Offizielle StrongSwan Beispielkonfigurationen finden Sie hier.

1. Starten Sie, indem Sie den Systempaketcache aktualisieren.

apt update

2. Installieren Sie StrongSwan und seine Abhängigkeiten. Weitere Informationen zu den Paketen finden Sie hier.

apt install strongswan strongswan-pki strongswan-swanctl libcharon-extra-plugins libcharon-extauth-plugins libstrongswan-extra-plugins

3. Überprüfen Sie den Status des StrongSwan-Daemons. Der Status muss "active(running)" anzeigen.

systemctl status strongswan-starter.service

4. Falls dies nicht der Fall ist, aktivieren Sie es, und starten Sie es mit diesem Befehl.

systemctl enable --now strongswan-starter.service

5. Als Nächstes verwenden Sie die strong-swan pki um den privaten Schlüssel und die CSR zu generieren. Führen Sie diesen Befehl aus, um einen privaten Schlüssel für den Server zu generieren.

pki --gen > sswan.priv.key

6. Generieren Sie CSR Anfragen für den StrongSwan Server. Sie können die --dn -Argument gemäß Ihren Anforderungen.

pki --req --in sswan.priv.key --dn "CN=sswan.test.local, O=Cisco, OU=TAC, ST=KA, C=IN" --outform pem > sswan.test.local.pem

7. Nachdem Sie die CSR-Datei von der Zertifizierungsstelle signiert haben, kopieren Sie das Ausstellerzertifikat, das Identitätszertifikat und den privaten Schlüssel in die entsprechende /etc/swanctl verzeichnis.

cp $HOME/certs/root-ca.cer /etc/swanctl/x509ca/

cp $HOME/certs/sswan.test.local.cer /etc/swanctl/x509/

cp $HOME/certs/sswan.priv.key /etc/swanctl/private/

Swanctl-Konfigurationsdatei

connections {

strongswan-ftd {

# Peer IP's

local_addrs = 10.106.67.200

remote_addrs = 10.106.69.230

local {

auth = pubkey

certs = sswan.test.local.cer

id = "sswan.test.local"

}

remote {

auth = pubkey

id = "C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local"

}

children {

hostB-hostA {

local_ts = 10.106.71.110/32

remote_ts = 10.106.70.110/32

rekey_time = 28800 # Phase-2 Lifetime

esp_proposals = aes-sha-modp2048 # Phase-2 Paramters

}

}

mobike = no

version = 2 # IKE version 2

reauth_time = 86400 # Phase-1 Lifetime

proposals = aes-sha-prfsha1-modp2048 # Phase-1 Paramters

}

}

Überprüfung

FTD

1. Überprüfen Sie die Parameter für IKEv2 Phase-1.

firepower# sh run crypto ikev2

crypto ikev2 policy 1

encryption aes

integrity sha

group 14

prf sha

lifetime seconds 86400

crypto ikev2 enable outside

2. Überprüfen Sie die Parameter für Phase 2.

firepower# sh run crypto ipsec

crypto ipsec ikev2 ipsec-proposal CSM_IP_2

protocol esp encryption aes

protocol esp integrity sha-1

3. Überprüfen Sie die Konfiguration der Crypto Map.

Hinweis: In der FTD 7.2.0-Version ist der Standardwert PFS is DH Group 14 (MOD 2048). Sie können das Gleiche überprüfen durch running sh run all crypto map.

firepower# sh run crypto map

crypto map CSM_outside_map 1 match address CSM_IPSEC_ACL_1

crypto map CSM_outside_map 1 set pfs

crypto map CSM_outside_map 1 set peer 10.106.67.200

crypto map CSM_outside_map 1 set ikev2 ipsec-proposal CSM_IP_2

crypto map CSM_outside_map 1 set trustpoint IPSEC-StrongSwan

crypto map CSM_outside_map 1 set reverse-route

crypto map CSM_outside_map interface outside

4. Überprüfen Sie die Krypto-ACL.

firepower# sh access-list CSM_IPSEC_ACL_1

access-list CSM_IPSEC_ACL_1; 1 elements; name hash: 0x1fb1fb7

access-list CSM_IPSEC_ACL_1 line 1 extended permit ip host 10.106.70.110 host 10.106.71.110 (hitcnt=37) 0xc8d25938

5. Überprüfen Sie den Tunnelstatus.

firepower# sh vpn-sessiondb det l2l

Session Type: LAN-to-LAN Detailed

Connection : 10.106.67.200

Index : 61 IP Addr : 10.106.67.200

Protocol : IKEv2 IPsec

Encryption : IKEv2: (1)AES128 IPsec: (1)AES128

Hashing : IKEv2: (1)SHA1 IPsec: (1)SHA1

Bytes Tx : 0

Bytes Rx : 0

Login Time : 12:16:25 UTC Mon Jul 17 2023

Duration : 0h:11m:30s

Tunnel Zone : 0

IKEv2 Tunnels: 1

IPsec Tunnels: 1

IKEv2:

Tunnel ID : 61.1

UDP Src Port : 500 UDP Dst Port : 500

Rem Auth Mode: rsaCertificate

Loc Auth Mode: rsaCertificate

Encryption : AES128 Hashing : SHA1

Rekey Int (T): 86400 Seconds Rekey Left(T): 85710 Seconds

PRF : SHA1 D/H Group : 14

Filter Name :

IPsec:

Tunnel ID : 61.2

Local Addr : 10.106.70.110/255.255.255.255/0/0

Remote Addr : 10.106.71.110/255.255.255.255/0/0

Encryption : AES128 Hashing : SHA1

Encapsulation: Tunnel PFS Group : 14

Rekey Int (T): 28800 Seconds Rekey Left(T): 28110 Seconds

Rekey Int (D): 4608000 K-Bytes Rekey Left(D): 4608000 K-Bytes

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Conn Time Out: 1032728 Minutes Conn TO Left : 1032714 Minutes

Bytes Tx : 600 Bytes Rx : 880

Pkts Tx : 10 Pkts Rx : 10

6. IPSEC-SA-Zähler überprüfen.

firepower# sh cry ipsec sa

interface: outside

Crypto map tag: CSM_outside_map, seq num: 1, local addr: 10.106.69.230

access-list CSM_IPSEC_ACL_1 extended permit ip host 10.106.70.110 host 10.106.71.110

Protected vrf:

local ident (addr/mask/prot/port): (10.106.70.110/255.255.255.255/0/0)

remote ident (addr/mask/prot/port): (10.106.71.110/255.255.255.255/0/0)

current_peer: 10.106.67.200

#pkts encaps: 10, #pkts encrypt: 10, #pkts digest: 10

#pkts decaps: 10, #pkts decrypt: 10, #pkts verify: 10

StrongSwan

1. Überprüfen Sie die geladenen Verbindungen. Wenn keine Verbindungen erkannt werden, führen Sie swanctl --load-all.

root@strongswan:~# swanctl --list-conn

strongswan-ftd: IKEv2, reauthentication every 86400s, no rekeying

local: 10.106.67.200

remote: 10.106.69.230

local public key authentication:

id: sswan.test.local

certs: C=IN, ST=KA, O=Cisco, OU=TAC, CN=sswan.test.local

remote public key authentication:

id: C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local

hostB-hostA: TUNNEL, rekeying every 28800s

local: 10.106.71.110/32

remote: 10.106.70.110/32

2. Überprüfen Sie den SA-Status des untergeordneten Elements.

root@strongswan:~# swanctl --list-sas

strongswan-ftd: #11, ESTABLISHED, IKEv2, 791c5a5633f9ea83_i a4e0487769c49dad_r*

local 'sswan.test.local' @ 10.106.67.200[500]

remote 'C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local' @ 10.106.69.230[500]

AES_CBC-128/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_2048

established 279s ago, reauth in 83226s

hostB-hostA: #8, reqid 6, INSTALLED, TUNNEL, ESP:AES_CBC-128/HMAC_SHA1_96

installed 279s ago, rekeying in 25753s, expires in 31401s

in cc01a2a7, 600 bytes, 10 packets, 10s ago

out 3594c049, 600 bytes, 10 packets, 10s ago

local 10.106.71.110/32

remote 10.106.70.110/32

Fehlerbehebung

FTD

debug crypto condition peer 10.106.67.200

debug crypto ikev2 platfform 127

debug crypto ikev2 protocol 127

debug crypto ipsec 127

Die Peer-ID-Validierung ist aktiviert.

==== OUTPUT OMITTED ====

IKEv2-PLAT-4: (203): Peer ID check started, received ID type: IPv4 address

IKEv2-PLAT-4: (203): Peer ID check: failed to retreive IP from SAN

IKEv2-PLAT-4: (203): Peer ID check: failed to retreive DNS name from SAN

IKEv2-PLAT-4: (203): Peer ID check: failed to retreive RFC822 name from SAN

IKEv2-PLAT-4: (203): retrieving SAN for peer ID check

IKEv2-PLAT-2: (203): Peer ID check failed

IKEv2-PROTO-2: (203): Failed to locate an item in the database

IKEv2-PROTO-7: (203): SM Trace-> SA: I_SPI=40DC7DC3A0BDF20D R_SPI=E02399BAC06E0944 (I) MsgID = 00000001 CurState: I_PROC_AUTH Event: EV_AUTH_FAIL

IKEv2-PROTO-4: (203): Verification of peer's authentication data FAILED

IKEv2-PROTO-7: (203): SM Trace-> SA: I_SPI=40DC7DC3A0BDF20D R_SPI=E02399BAC06E0944 (I) MsgID = 00000001 CurState: AUTH_DONE Event: EV_FAIL

IKEv2-PROTO-4: (203): Auth exchange failed

IKEv2-PROTO-2: (203): Auth exchange failed

IKEv2-PROTO-2: (203): Auth exchange failed

IKEv2-PROTO-7: (203): SM Trace-> SA: I_SPI=40DC7DC3A0BDF20D R_SPI=E02399BAC06E0944 (I) MsgID = 00000001 CurState: EXIT Event: EV_ABORT

IKEv2-PROTO-7: (203): SM Trace-> SA: I_SPI=40DC7DC3A0BDF20D R_SPI=E02399BAC06E0944 (I) MsgID = 00000001 CurState: EXIT Event: EV_CHK_PENDING_ABORT

IKEv2-PLAT-7: Negotiating SA request deleted

IKEv2-PLAT-7: Decrement count for outgoing negotiating

IKEv2-PROTO-7: (203): SM Trace-> SA: I_SPI=40DC7DC3A0BDF20D R_SPI=E02399BAC06E0944 (I) MsgID = 00000001 CurState: EXIT Event: EV_UPDATE_CAC_STATS

IKEv2-PROTO-4: (203): Abort exchange

IKEv2-PROTO-4: (203): Deleting SA

==== OUTPUT OMITTED ====

StrongSwan

root@strongswan:~# swanctl --log

01[NET] received packet: from 10.106.69.230[500] to 10.106.67.200[500] (574 bytes)

01[ENC] parsed IKE_SA_INIT request 0 [ SA KE No V V N(NATD_S_IP) N(NATD_D_IP) N(FRAG_SUP) V ]

01[IKE] received Cisco Delete Reason vendor ID

01[IKE] received Cisco Copyright (c) 2009 vendor ID

01[IKE] received FRAGMENTATION vendor ID

01[IKE] 10.106.69.230 is initiating an IKE_SA

01[CFG] selected proposal: IKE:AES_CBC_128/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_2048

01[IKE] sending cert request for "DC=local, DC=test, CN=test-WS2012-CA"

01[ENC] generating IKE_SA_INIT response 0 [ SA KE No N(NATD_S_IP) N(NATD_D_IP) CERTREQ N(FRAG_SUP) N(CHDLESS_SUP) N(MULT_AUTH) ]

01[NET] sending packet: from 10.106.67.200[500] to 10.106.69.230[500] (481 bytes)

06[NET] received packet: from 10.106.69.230[500] to 10.106.67.200[500] (528 bytes)

06[ENC] parsed IKE_AUTH request 1 [ EF(1/5) ]

06[ENC] received fragment #1 of 5, waiting for complete IKE message

07[NET] received packet: from 10.106.69.230[500] to 10.106.67.200[500] (528 bytes)

07[ENC] parsed IKE_AUTH request 1 [ EF(2/5) ]

07[ENC] received fragment #2 of 5, waiting for complete IKE message

12[NET] received packet: from 10.106.69.230[500] to 10.106.67.200[500] (528 bytes)

12[ENC] parsed IKE_AUTH request 1 [ EF(3/5) ]

12[ENC] received fragment #3 of 5, waiting for complete IKE message

11[NET] received packet: from 10.106.69.230[500] to 10.106.67.200[500] (528 bytes)

11[ENC] parsed IKE_AUTH request 1 [ EF(4/5) ]

11[ENC] received fragment #4 of 5, waiting for complete IKE message

09[NET] received packet: from 10.106.69.230[500] to 10.106.67.200[500] (208 bytes)

09[ENC] parsed IKE_AUTH request 1 [ EF(5/5) ]

09[ENC] received fragment #5 of 5, reassembled fragmented IKE message (2012 bytes)

09[ENC] parsed IKE_AUTH request 1 [ V IDi CERT CERTREQ AUTH SA TSi TSr N(INIT_CONTACT) N(ESP_TFC_PAD_N) N(NON_FIRST_FRAG) ]

09[IKE] received cert request for "DC=local, DC=test, CN=test-WS2012-CA"

09[IKE] received end entity cert "C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local"

09[CFG] looking for peer configs matching 10.106.67.200[%any]...10.106.69.230[C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local]

09[CFG] selected peer config 'strongswan-ftd'

09[CFG] using certificate "C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local"

09[CFG] using trusted ca certificate "DC=local, DC=test, CN=test-WS2012-CA"

09[CFG] reached self-signed root ca with a path length of 0

09[CFG] checking certificate status of "C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local"

09[CFG] fetching crl from 'ldap:///CN=test-WS2012-CA,CN=ws2012,CN=CDP,CN=Public%20Key%20Services,CN=Services,CN=Configuration,DC=test,DC=local?certificateRevocationList?base?objectClass=cRLDistributionPoint' ...

09[LIB] LDAP bind to 'ldap:///CN=test-WS2012-CA,CN=ws2012,CN=CDP,CN=Public%20Key%20Services,CN=Services,CN=Configuration,DC=test,DC=local?certificateRevocationList?base?objectClass=cRLDistributionPoint' failed: Can't contact LDAP server

09[CFG] crl fetching failed

09[CFG] certificate status is not available

09[IKE] authentication of 'C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local' with RSA signature successful

09[IKE] received ESP_TFC_PADDING_NOT_SUPPORTED, not using ESPv3 TFC padding

09[IKE] authentication of 'sswan.test.local' (myself) with RSA signature successful

09[IKE] IKE_SA strongswan-ftd[11] established between 10.106.67.200[sswan.test.local]...10.106.69.230[C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local]

09[IKE] scheduling reauthentication in 83505s

09[IKE] maximum IKE_SA lifetime 92145s

09[IKE] sending end entity cert "C=IN, ST=KA, O=Cisco, OU=TAC, CN=sswan.test.local"

09[CFG] selected proposal: ESP:AES_CBC_128/HMAC_SHA1_96/NO_EXT_SEQ

09[IKE] CHILD_SA hostB-hostA{8} established with SPIs cc01a2a7_i 3594c049_o and TS 10.106.71.110/32 === 10.106.70.110/32

09[ENC] generating IKE_AUTH response 1 [ IDr CERT AUTH SA TSi TSr N(AUTH_LFT) ]

09[ENC] splitting IKE message (1852 bytes) into 2 fragments

09[ENC] generating IKE_AUTH response 1 [ EF(1/2) ]

09[ENC] generating IKE_AUTH response 1 [ EF(2/2) ]

09[NET] sending packet: from 10.106.67.200[500] to 10.106.69.230[500] (1248 bytes)

09[NET] sending packet: from 10.106.67.200[500] to 10.106.69.230[500] (672 bytes)

12[NET] received packet: from 10.106.69.230[500] to 10.106.67.200[500] (76 bytes)

12[ENC] parsed INFORMATIONAL request 2 [ ]

12[ENC] generating INFORMATIONAL response 2 [ ]

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

28-Jul-2023 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Ishan ShrimaliCisco TAC Engineer

- Pavan GunduCisco TAC Engineer

- Srinivasulu PodaCisco TAC Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback