Konfiguration einer Bereitstellung ohne Vertrauen für den Remote-Zugriff auf einer sicheren Firewall

Download-Optionen

-

ePub (4.4 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird der Prozess der Konfiguration einer Clientless-Bereitstellung mit Zero Trust Access und Remote Access auf einer sicheren Firewall beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in den folgenden Bereichen verfügen:

- Secure Firewall Management Center (FMC)

- Grundlegendes ZTNA-Wissen

- Grundlegendes SAML-Wissen (Security Assertion Markup Language)

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf folgenden Software-Versionen:

- Secure Firewall Version 7.4.1

- FirePOWER Management Center (FMC) Version 7.4.1

- Duo als Identitätsanbieter (IdP)

- Microsoft Entra ID (ehemals Azure AD) als IdP

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Die Zero Trust Access-Funktion basiert auf den Zero Trust Network Access (ZTNA)-Prinzipien. ZTNA ist ein Sicherheitsmodell ohne Vertrauen, das implizite Vertrauenswürdigkeit ausschließt. Das Modell gewährt den Zugriff mit den geringsten Rechten, nachdem der Benutzer, der Kontext der Anforderung und das Risiko, wenn der Zugriff gewährt wird, geprüft wurden.

Derzeit gelten für ZTNA folgende Anforderungen und Einschränkungen:

- Unterstützt von Secure Firewall Version 7.4.0+, verwaltet von FMC Version 7.4.0+ (Firepower 4200-Serie)

- Unterstützt auf Secure Firewall Version 7.4.1+, verwaltet von FMC Version 7.4.1+ (alle anderen Plattformen)

-

Nur Webanwendungen (HTTPS) werden unterstützt. Szenarien, die eine Entschlüsselungsausnahme erfordern, werden nicht unterstützt.

-

Unterstützt nur SAML-IDs

-

Öffentliche DNS-Updates sind für den Remote-Zugriff erforderlich.

-

IPv6 wird nicht unterstützt. Die Szenarien NAT66, NAT64 und NAT46 werden nicht unterstützt.

-

Diese Funktion steht nur dann zur Abwehr von Bedrohungen zur Verfügung, wenn Snort 3 aktiviert ist.

-

Alle Hyperlinks in geschützten Webanwendungen müssen einen relativen Pfad aufweisen.

-

Geschützte Webanwendungen, die auf einem virtuellen Host oder hinter internen Load Balancern ausgeführt werden, müssen dieselbe externe und interne URL verwenden.

-

Nicht unterstützt auf einzelnen Modusclustern

-

Nicht unterstützt bei Anwendungen mit aktivierter strikter HTTP-Host-Header-Validierung

-

Wenn der Anwendungsserver mehrere Anwendungen hostet und Inhalte auf der Grundlage des Headers "Servername Indication (SNI)" im TLS Client Hello bereitstellt, muss die externe URL der Anwendungskonfiguration mit Null-Vertrauensstellung mit der SNI der entsprechenden Anwendung übereinstimmen.

- Wird nur im Routing-Modus unterstützt

- Smart License erforderlich (funktioniert nicht im Evaluierungsmodus)

Weitere Informationen und Einzelheiten zu Zero Trust Access in Secure Firewall finden Sie im Cisco Secure Firewall Management Center Device Configuration Guide, 7.4.

Konfigurieren

Das vorliegende Dokument behandelt eine Remote Access-Bereitstellung von ZTNA.

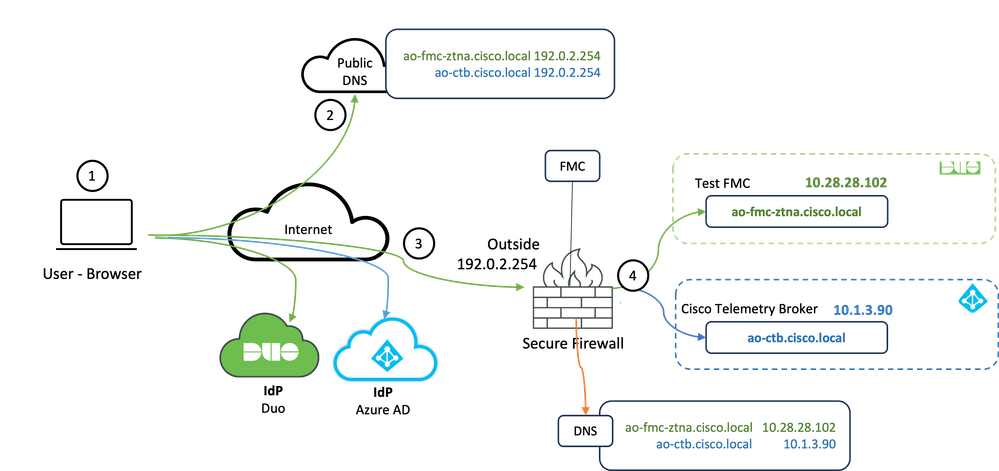

In diesem Beispielszenario benötigen Remote-Benutzer Zugriff auf die Web-Benutzeroberflächen (UI) eines Test-FMC und eines Cisco Telemetry Brokers (CTB), die hinter einer sicheren Firewall gehostet werden. Der Zugriff auf diese Anwendungen wird durch zwei verschiedene IDs gewährt: Duo und Microsoft Entra ID, wie im nächsten Diagramm gezeigt.

Netzwerkdiagramm

Topologiediagramm

Topologiediagramm

- Die Remote-Benutzer müssen auf Anwendungen zugreifen, die hinter der sicheren Firewall gehostet werden.

- Jede Anwendung muss über einen DNS-Eintrag in den öffentlichen DNS-Servern verfügen.

- Diese Anwendungsnamen müssen in die IP-Adresse der Secure Firewall Outside-Schnittstelle aufgelöst werden.

- Die Secure Firewall löst die IP-Adressen der Anwendungen auf und authentifiziert jeden Benutzer für jede Anwendung mithilfe der SAML-Authentifizierung.

Erforderliche Konfiguration

Identity Provider (IdP) und Domain Name Server (DNS)

- Die Anwendungen oder Anwendungsgruppen müssen in einem SAML Identity Provider (IdP) wie Duo, Okta oder Azure AD konfiguriert werden. In diesem Beispiel werden Duo und Microsoft Entra ID als IdPs verwendet.

- Das von den IdPs generierte Zertifikat und die Metadaten werden bei der Konfiguration der Anwendung in der sicheren Firewall verwendet.

Interne und externe DNS-Server

- Externe DNS-Server (die von Remote-Benutzern verwendet werden) müssen über den FQDN-Eintrag der Anwendungen verfügen und in die IP-Adresse der externen Schnittstelle der sicheren Firewall aufgelöst werden.

- Interne DNS-Server (die von der sicheren Firewall verwendet werden) müssen über den FQDN-Eintrag der Anwendungen verfügen und in die tatsächliche IP-Adresse der Anwendung aufgelöst werden

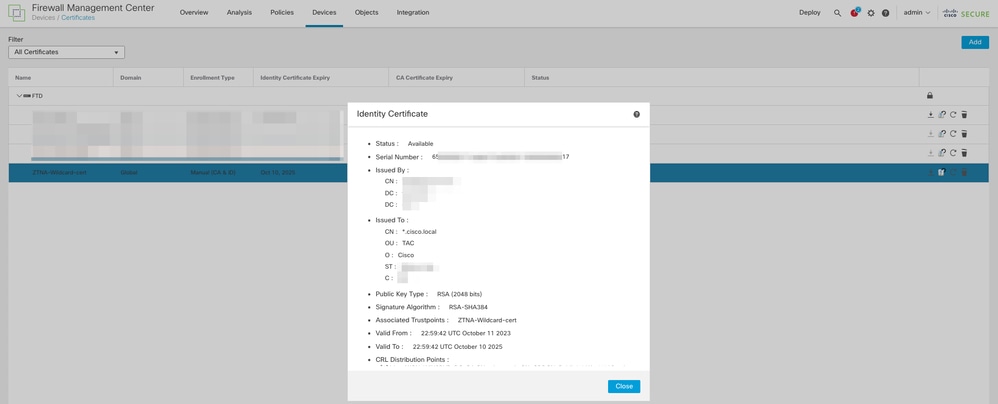

Zertifikate

Die nächsten Zertifikate sind für die ZTNA-Richtlinienkonfiguration erforderlich:

- Identitäts-/Proxy-Zertifikat: Wird von der sicheren Firewall zum Masquerade der Anwendungen verwendet. Die Secure Firewall fungiert dabei als SAML Service Provider (SP). Bei diesem Zertifikat muss es sich um ein Platzhalter- oder SAN-Zertifikat (Subject Alternative Name) handeln, das mit dem FQDN der privaten Anwendungen übereinstimmt (ein gemeinsames Zertifikat, das alle privaten Anwendungen in der Phase vor der Authentifizierung darstellt).

- IdP-Zertifikat: Das zur Authentifizierung verwendete IdP stellt ein Zertifikat für jede definierte Anwendung oder Anwendungsgruppe bereit. Dieses Zertifikat muss so konfiguriert werden, dass die sichere Firewall

Kann die Signatur der IdP bei eingehenden SAML-Assertionen überprüfen (wenn dies für eine Anwendungsgruppe definiert ist, wird dasselbe Zertifikat für die gesamte Anwendungsgruppe verwendet) - Anwendungszertifikat: Der verschlüsselte Datenverkehr vom Remote-Benutzer zur Anwendung muss von der sicheren Firewall entschlüsselt werden. Aus diesem Grund müssen die Zertifikatskette und der private Schlüssel jeder Anwendung zur sicheren Firewall hinzugefügt werden.

Allgemeine Konfigurationen

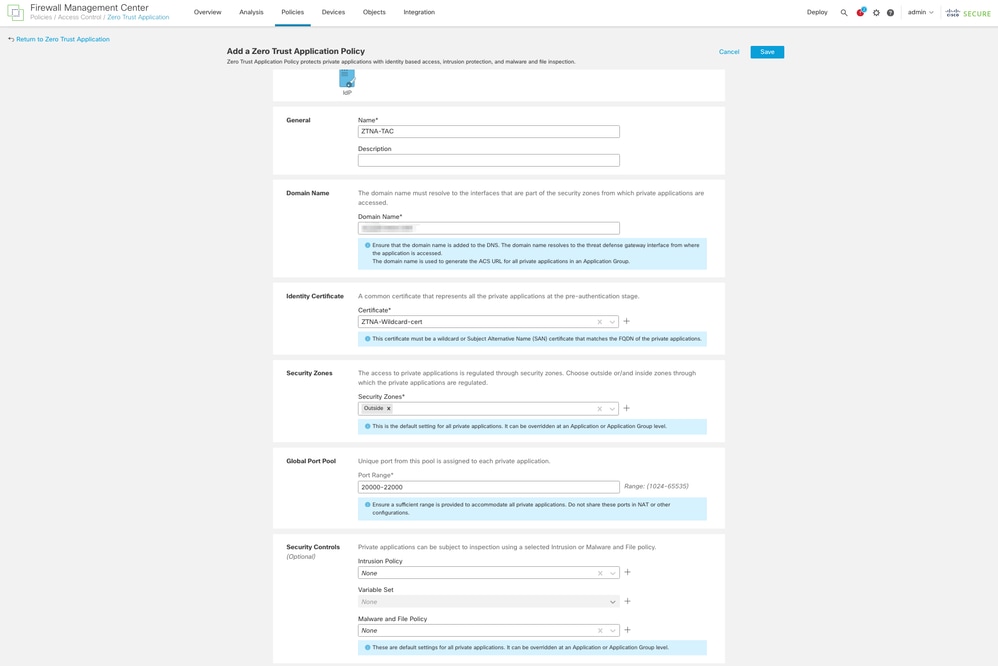

So konfigurieren Sie eine neue Anwendung ohne Vertrauenswürdigkeit:

- Navigieren Sie zu Policies > Access Control > Zero Trust Application, und klicken Sie auf Add Policy.

- Füllen Sie die erforderlichen Felder aus:

a) Allgemein: Geben Sie den Namen und die Beschreibung der Richtlinie ein.

b) Domain Name (Domänenname): Dieser Name wird dem DNS hinzugefügt und muss in die Threat Defence-Gateway-Schnittstelle aufgelöst werden, von der aus auf die Anwendungen zugegriffen wird.

Hinweis: Der Domänenname wird zum Generieren der ACS-URL für alle privaten Anwendungen in einer Anwendungsgruppe verwendet.

c) Identitätszertifikat: Dies ist ein gemeinsames Zertifikat, das alle privaten Anwendungen in der Phase vor der Authentifizierung darstellt.

Hinweis: Bei diesem Zertifikat muss es sich um ein Platzhalter- oder SAN-Zertifikat (Subject Alternative Name) handeln, das dem FQDN der privaten Anwendungen entspricht.

d) Sicherheitszonen: Wählen Sie Außen- oder/und Innenzonen aus, über die private Anwendungen reguliert werden.

e) Globaler Port-Pool: Jeder privaten Anwendung wird ein eindeutiger Port aus diesem Pool zugewiesen.

f) Sicherheitskontrollen (optional): Wählen Sie diese Option aus, wenn die privaten Anwendungen überprüft werden sollen.

In dieser Beispielkonfiguration wurden die nächsten Informationen eingegeben:

Das in diesem Fall verwendete Identitäts-/Proxyzertifikat ist ein Platzhalterzertifikat, das mit dem FQDN der privaten Anwendungen übereinstimmt:

3. Speichern Sie die Richtlinie.

4. Erstellen Sie neue Anwendungsgruppen und/oder neue Anwendungen:

- Eine Anwendung definiert eine private Web-Anwendung mit SAML-Authentifizierung, Schnittstellenzugriff, Intrusion sowie Malware- und Dateirichtlinien.

- Mit einer Anwendungsgruppe können Sie mehrere Anwendungen gruppieren und allgemeine Einstellungen wie SAML-Authentifizierung, Schnittstellenzugriff und Sicherheitssteuerungseinstellungen gemeinsam nutzen.

In diesem Beispiel werden zwei verschiedene Anwendungsgruppen und zwei verschiedene Anwendungen konfiguriert: eine für die Anwendung, die von Duo authentifiziert werden soll (Test FMC Web UI), und eine für die Anwendung, die von Microsoft Entra ID (CTB Web UI) authentifiziert werden soll.

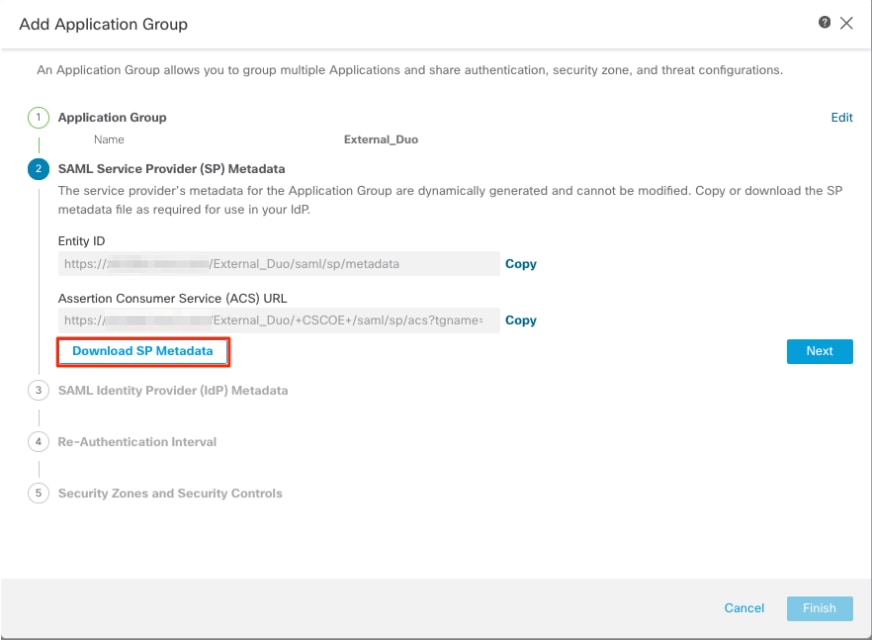

Anwendungsgruppe konfigurieren

Anwendungsgruppe 1: Verwenden von Duo als IDp

a. Geben Sie den Anwendungsgruppennamen ein, und klicken Sie auf Weiter, damit die SAML Service Provider (SP)-Metadaten angezeigt werden.

b. Sobald die SAML-SP-Metadaten angezeigt werden, wechseln Sie zur IdP, und konfigurieren Sie eine neue SAML SSO-Anwendung.

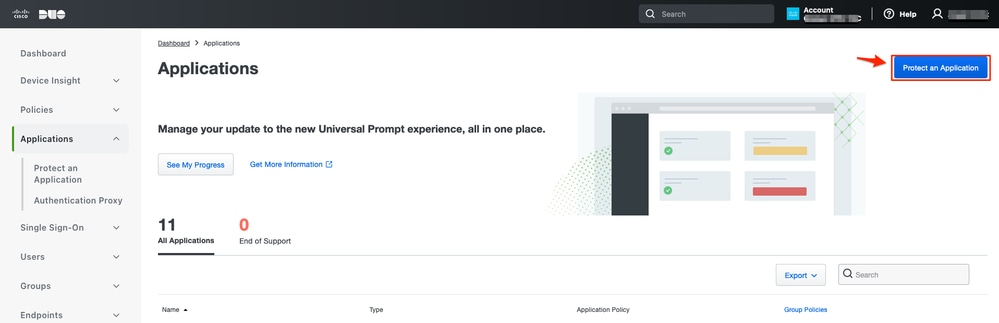

c. Melden Sie sich bei Duo an, und navigieren Sie zu Applications > Protect an Application.

d. Suchen Sie nach einem generischen SAML-Dienstanbieter, und klicken Sie auf Schützen.

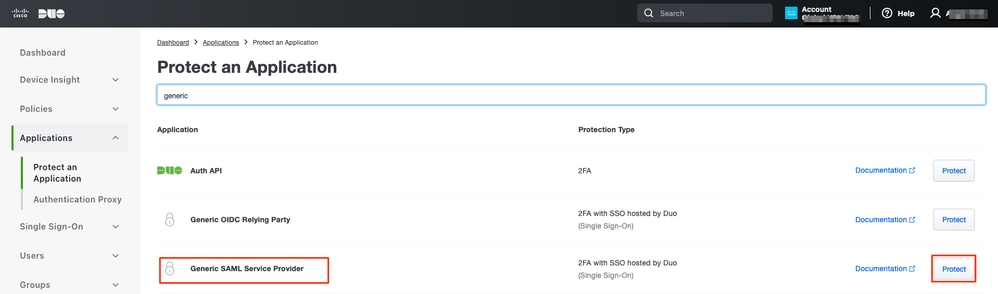

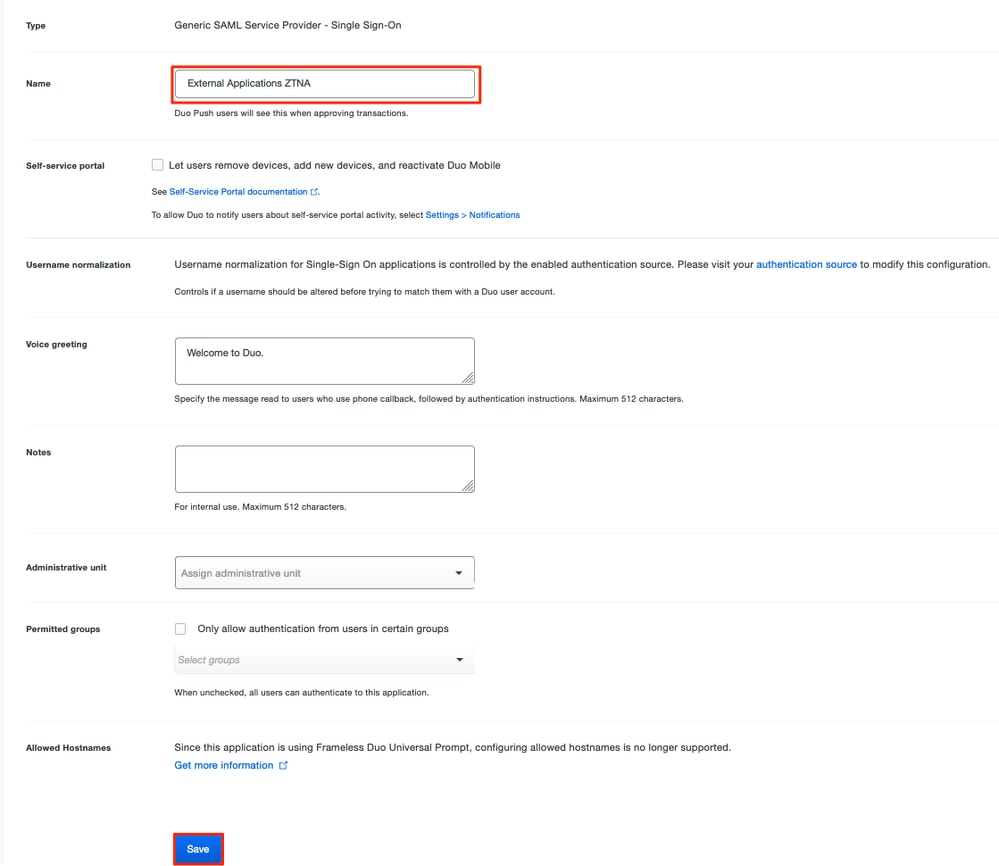

e. Laden Sie das Zertifikat und die SAML-Metadaten von der IdP herunter, wenn dies erforderlich ist, um die Konfiguration auf der sicheren Firewall fortzusetzen.

f. Geben Sie die Objektkennung und die ACS-URL (Assertion Consumer Service) aus der ZTNA-Anwendungsgruppe ein (wird in Schritt a generiert).

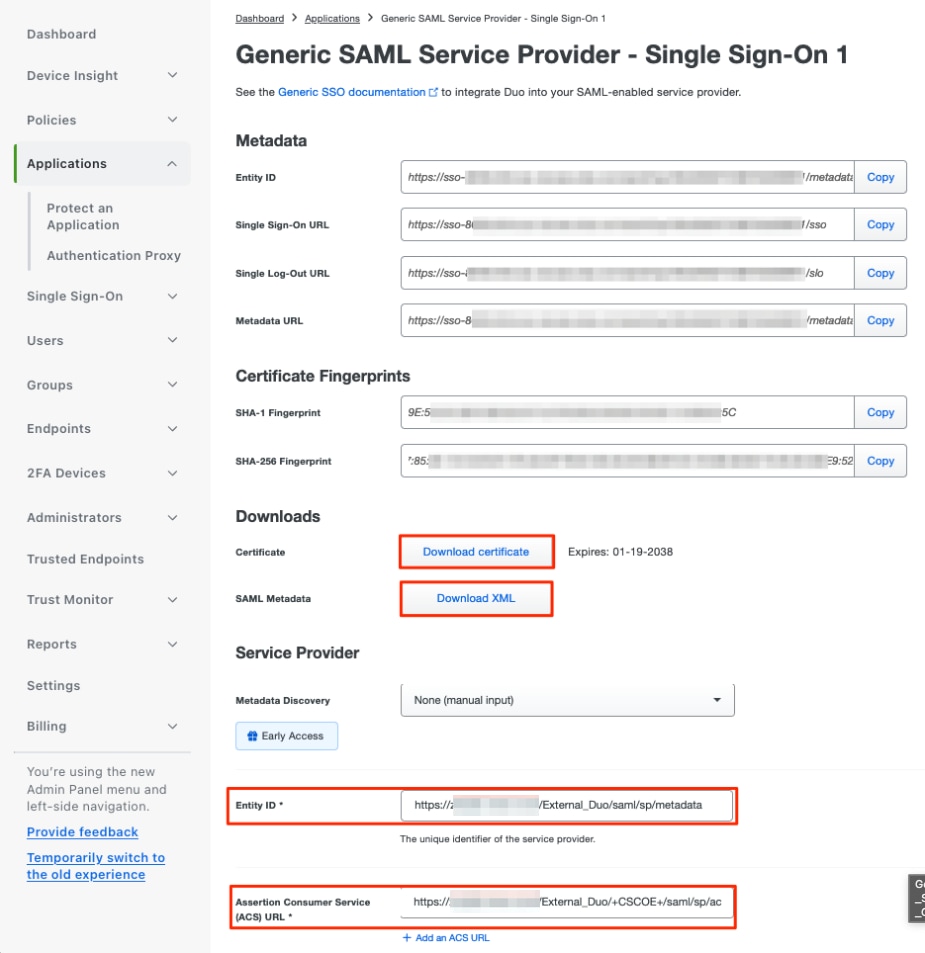

g. Bearbeiten Sie die Anwendung entsprechend Ihren spezifischen Anforderungen, und gewähren Sie nur den beabsichtigten Benutzern Zugriff auf die Anwendung. Klicken Sie dann auf Speichern.

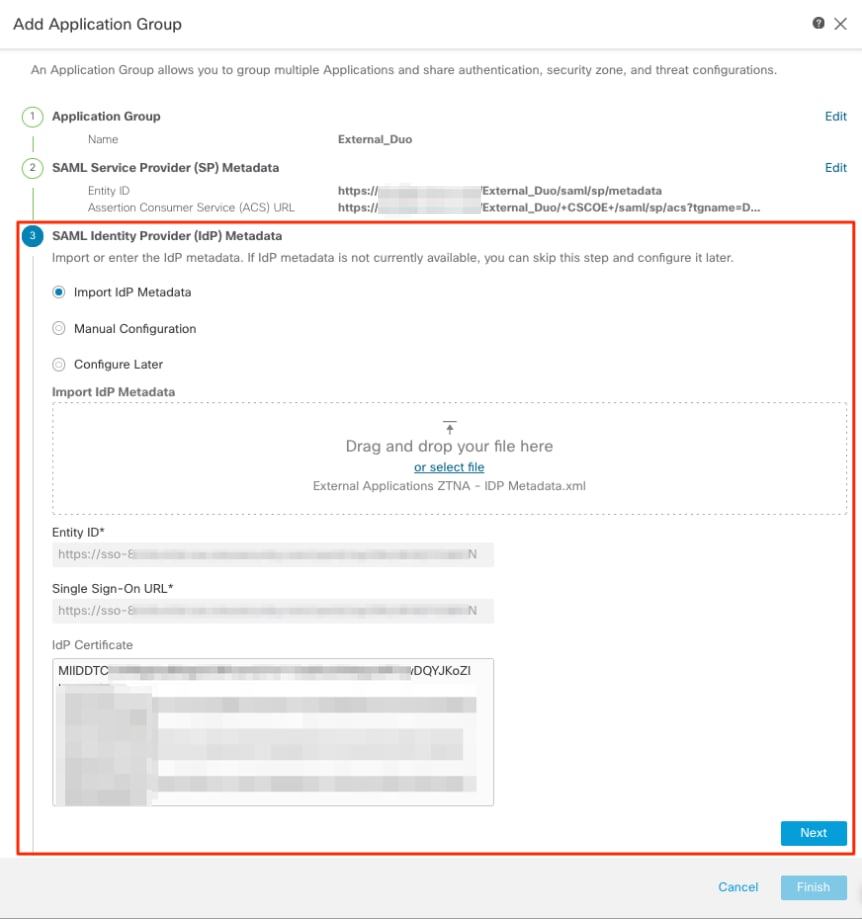

h. Navigieren Sie zurück zum FMC, und fügen Sie die SAML-IdP-Metadaten mithilfe der von der IdP heruntergeladenen Dateien zur Anwendungsgruppe hinzu.

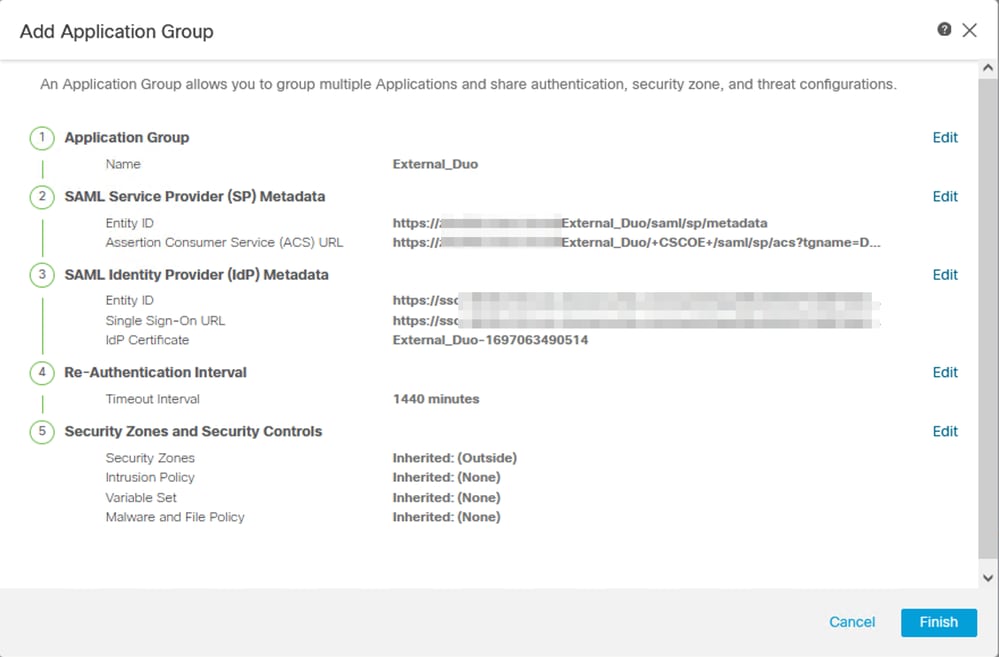

i. Klicken Sie auf Weiter, und konfigurieren Sie das Intervall für die erneute Authentifizierung und die Sicherheitskontrollen gemäß Ihren Anforderungen. Überprüfen Sie die zusammenfassende Konfiguration, und klicken Sie auf Fertig stellen.

Anwendungsgruppe 2: Microsoft Entra ID (Azure AD) als IDp verwenden

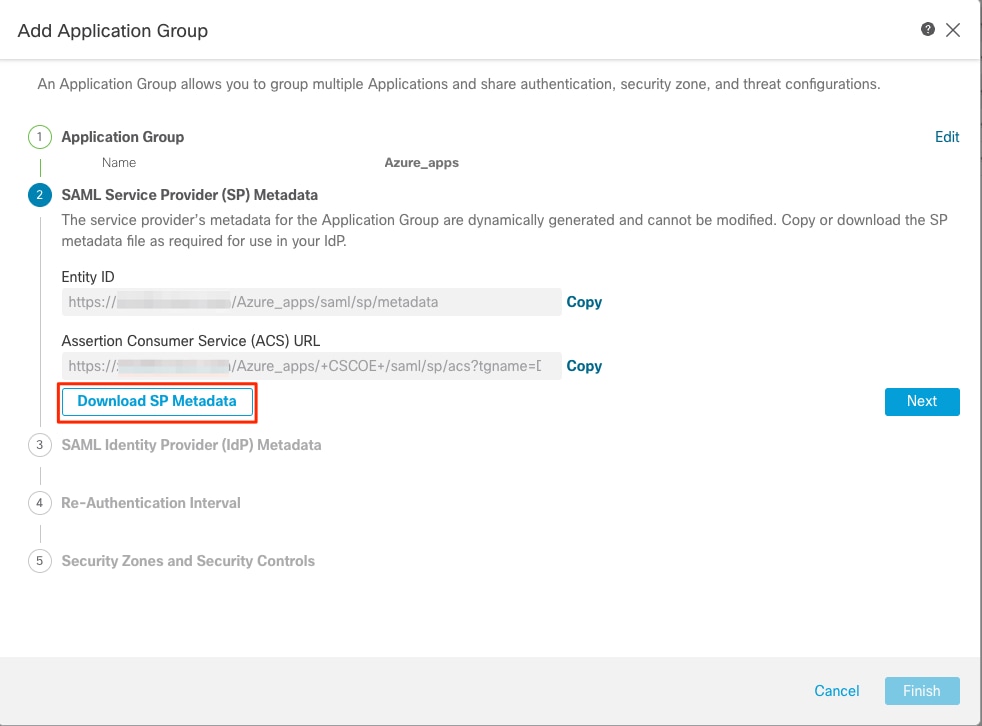

a. Geben Sie den Anwendungsgruppennamen ein, und klicken Sie auf Weiter, damit die SAML Service Provider (SP)-Metadaten angezeigt werden.

b. Sobald die SAML-SP-Metadaten angezeigt werden, wechseln Sie zur IdP, und konfigurieren Sie eine neue SAML SSO-Anwendung.

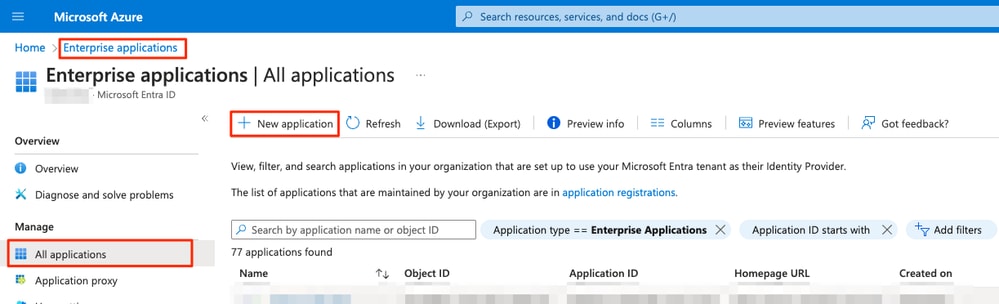

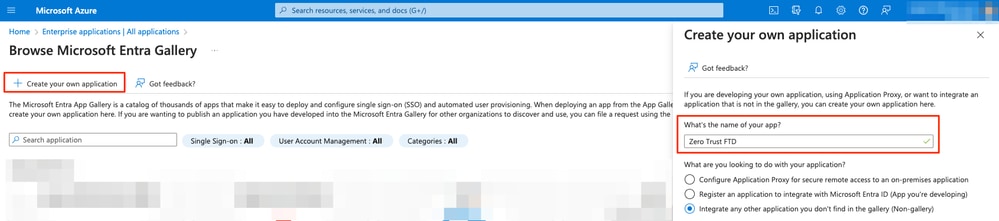

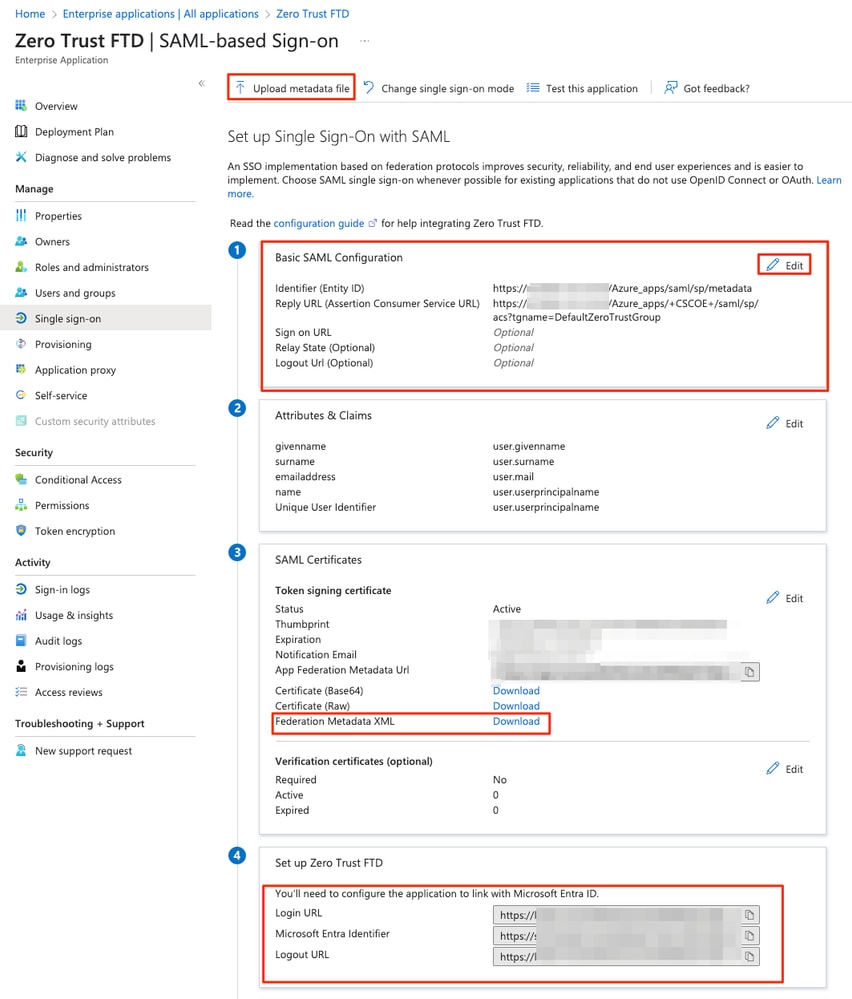

c. Melden Sie sich bei Microsoft Azure an, und navigieren Sie zu Enterprise-Anwendungen > Neue Anwendung.

d. Klicken Sie auf Eigene Anwendung erstellen > geben Sie den Namen der Anwendung ein > Erstellen

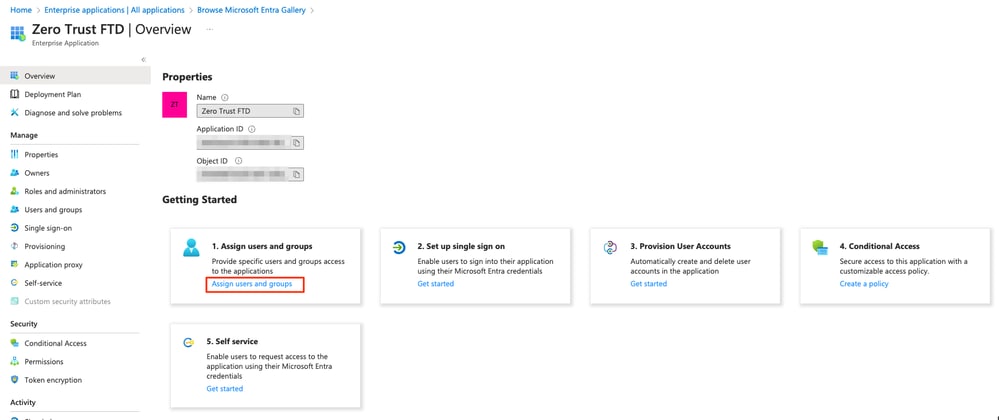

e. Öffnen Sie die Anwendung, und klicken Sie auf Benutzer und Gruppen zuweisen, um die Benutzer und/oder Gruppen zu definieren, die auf die Anwendung zugreifen dürfen.

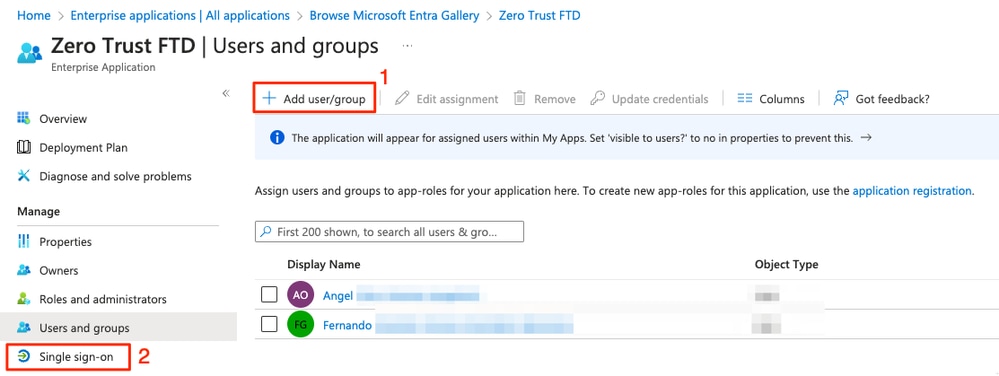

f. Klicken Sie auf Benutzer/Gruppe hinzufügen > Wählen Sie die gewünschten Benutzer/Gruppen aus > Zuweisen. Sobald die richtigen Benutzer/Gruppen zugewiesen wurden, klicken Sie auf Single Sign-on (Einmalige Anmeldung).

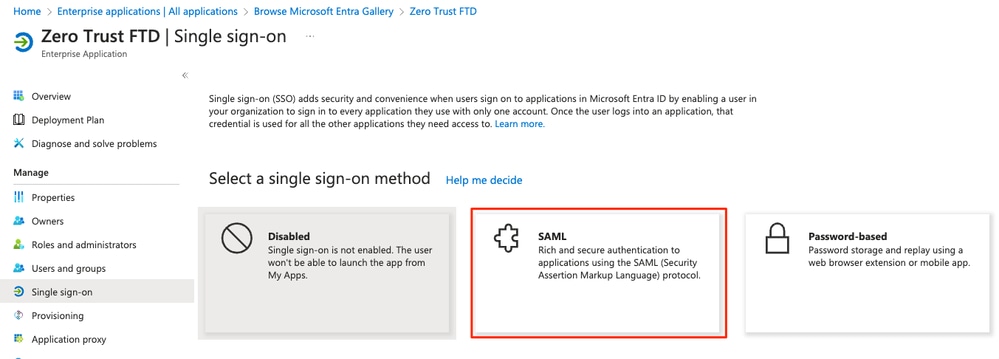

g. Klicken Sie im Abschnitt zur einmaligen Anmeldung auf SAML.

h. Klicken Sie auf Metadatendatei hochladen, und wählen Sie die vom Service Provider (Secure Firewall) heruntergeladene XML-Datei aus, oder geben Sie die Entity ID and Assertion Consumer Service (ACS) URL aus der ZTNA Application Group (generiert in Schritt a) manuell ein.

Hinweis: Stellen Sie sicher, dass Sie auch die Verbundmetadaten-XML herunterladen oder das Zertifikat einzeln herunterladen (Basis 64) und die SAML-Metadaten aus der IDp (Anmelde- und Abmelde-URLs und Microsoft Entra-IDs) kopieren, da diese erforderlich sind, um die Konfiguration auf der sicheren Firewall fortzusetzen.

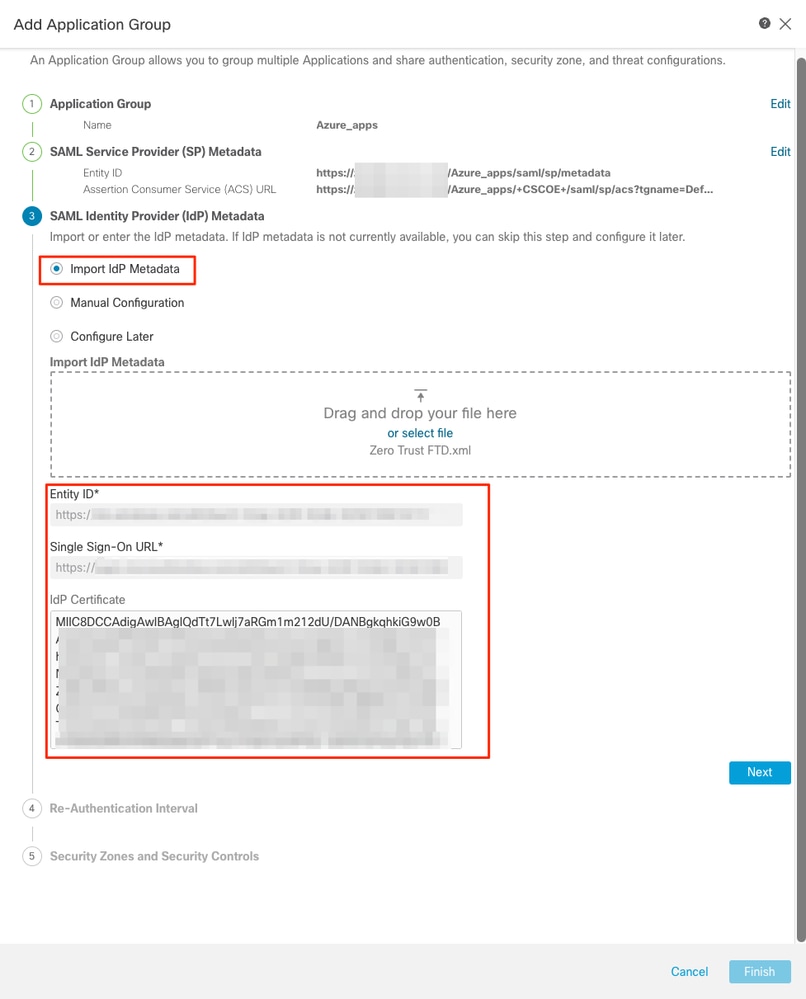

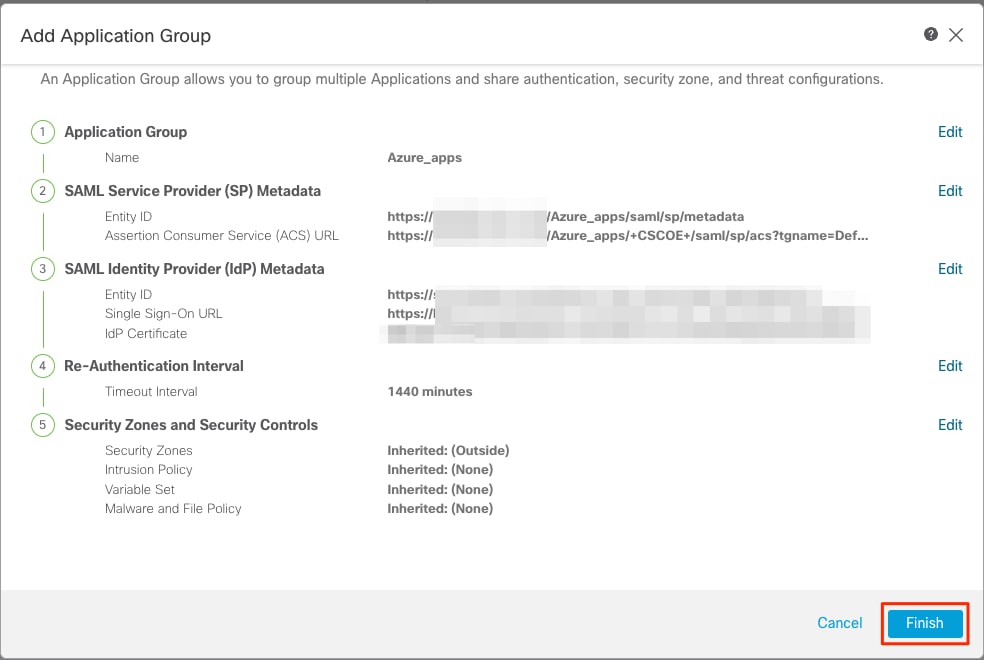

i. Navigieren Sie zurück zum FMC, und importieren Sie die SAML IdP-Metadaten in die Anwendungsgruppe 2. Verwenden Sie dabei die von der IdP heruntergeladene Metadatendatei, oder geben Sie die erforderlichen Daten manuell ein.

j. Klicken Sie auf Weiter, und konfigurieren Sie das Intervall für die erneute Authentifizierung und die Sicherheitskontrollen gemäß Ihren Anforderungen. Überprüfen Sie die zusammenfassende Konfiguration, und klicken Sie auf Fertig stellen.

Anwendungen konfigurieren

Nachdem Sie die Anwendungsgruppen erstellt haben, klicken Sie auf Anwendung hinzufügen, um die zu schützenden Anwendungen zu definieren, auf die remote zugegriffen werden soll.

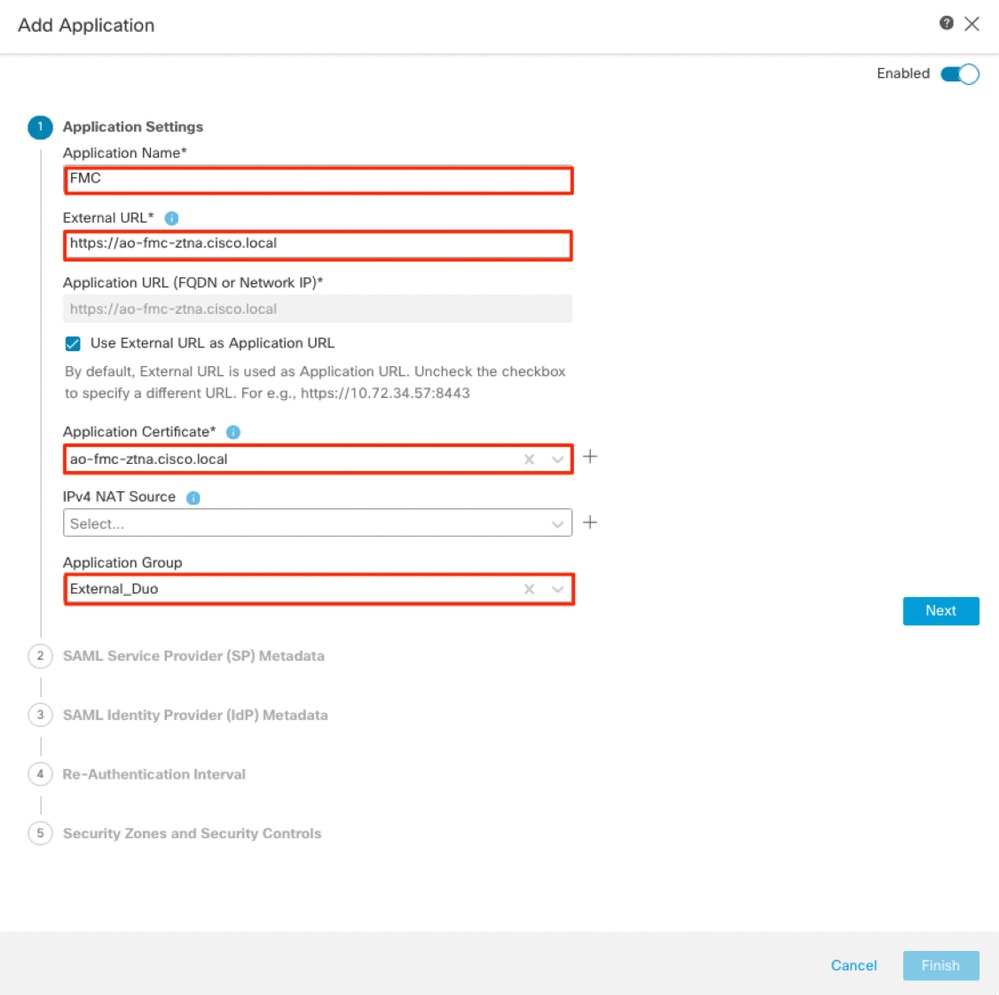

- Geben Sie die Anwendungseinstellungen ein:

a) Anwendungsname: Kennung für die konfigurierte Anwendung.

b) Externe URL: Veröffentlichte URL der Anwendung in den öffentlichen/externen DNS-Datensätzen. Dies ist die URL, die von Benutzern für den Remote-Zugriff auf die Anwendung verwendet wird.

c) Anwendungs-URL: Echter FQDN oder Netzwerk-IP der Anwendung. Dies ist die URL, die von der sicheren Firewall verwendet wird, um die Anwendung zu erreichen.

Hinweis: Standardmäßig wird die externe URL als Anwendungs-URL verwendet. Deaktivieren Sie das Kontrollkästchen, um eine andere Anwendungs-URL anzugeben.

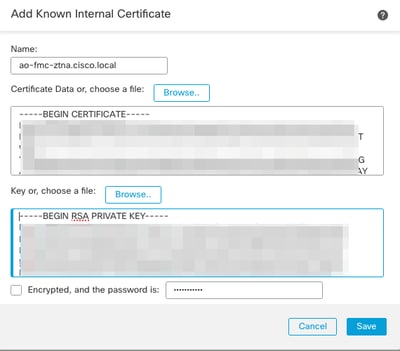

d) Anwendungszertifikat: Zertifikatskette und privater Schlüssel der Anwendung, auf die zugegriffen werden soll (hinzugefügt von FMC-Startseite > Objekte > Objektverwaltung > PKI > Interne Zertifikate)

e) IPv4 NAT-Quelle (optional): Die IP-Quelladresse des Remote-Benutzers wird in die ausgewählten Adressen umgewandelt, bevor die Pakete an die Anwendung weitergeleitet werden (nur Netzwerkobjekte/Objektgruppen vom Host- und Bereichstyp mit IPv4-Adressen werden unterstützt). Dies kann konfiguriert werden, um sicherzustellen, dass die Anwendungen über die sichere Firewall eine Route zurück zu den Remote-Benutzern haben.

f) Anwendungsgruppe (optional): Wählen Sie aus, ob diese Anwendung zu einer vorhandenen Anwendungsgruppe hinzugefügt wird, um die dafür konfigurierten Einstellungen zu verwenden.

In diesem Beispiel sind die Anwendungen, auf die mit ZTNA zugegriffen werden soll, eine Test-FMC-Webbenutzeroberfläche und die Webbenutzeroberfläche einer CTB, die sich hinter der sicheren Firewall befindet.

Die Zertifikate der Anwendungen müssen unter Objekte > Objektverwaltung > PKI > Interne Zertifikate hinzugefügt werden:

Hinweis: Fügen Sie alle Zertifikate für jede Anwendung hinzu, auf die mit ZTNA zugegriffen werden soll.

Sobald die Zertifikate als interne Zertifikate hinzugefügt wurden, fahren Sie mit der Konfiguration der übrigen Einstellungen fort.

Die für dieses Beispiel konfigurierten Anwendungseinstellungen sind:

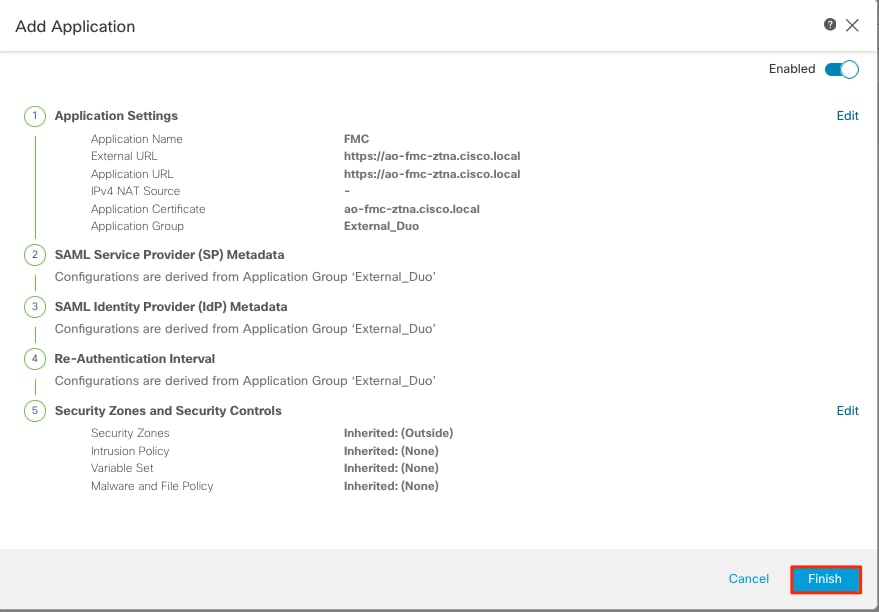

Anwendung 1: Test FMC Web UI (Mitglied der Anwendungsgruppe 1)

Wenn die Anwendung der Anwendungsgruppe 1 hinzugefügt wurde, werden die übrigen Einstellungen für diese Anwendung übernommen. Sie können die Sicherheitszonen und Sicherheitskontrollen weiterhin mit unterschiedlichen Einstellungen überschreiben.

Überprüfen Sie die konfigurierte Anwendung, und klicken Sie auf Fertig stellen.

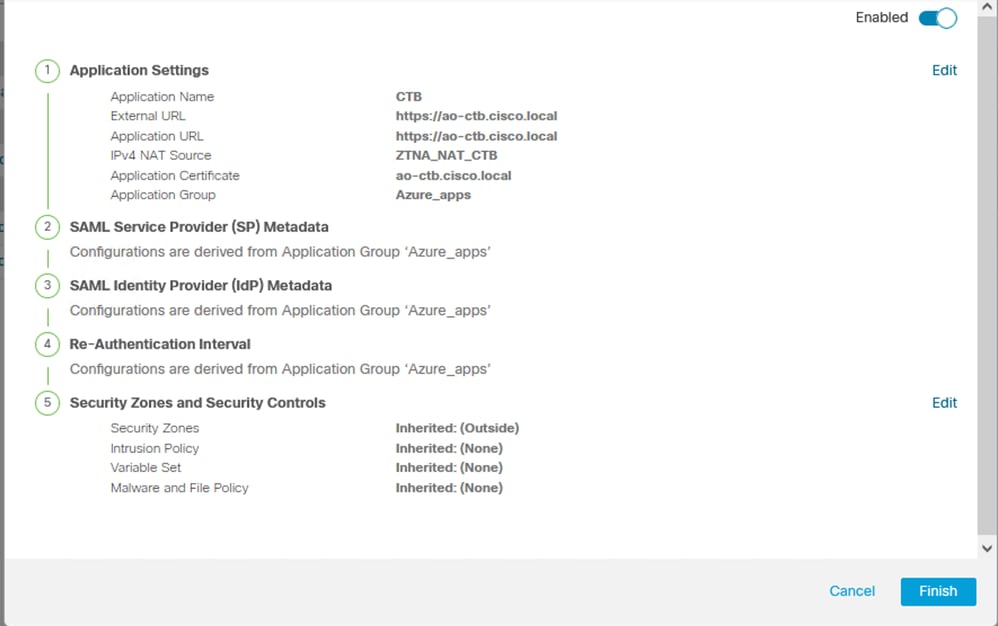

Anwendung 2: CTB-Weboberfläche (Mitglied der Anwendungsgruppe 2)

Die Konfigurationsübersicht für diese Anwendung sieht wie folgt aus:

Hinweis: Beachten Sie, dass für diese Anwendung ein Netzwerkobjekt "ZTNA_NAT_CTB" als IPv4-NAT-Quelle konfiguriert wurde. Bei dieser Konfiguration wird die Quell-IP-Adresse der Remote-Benutzer in eine IP-Adresse innerhalb des konfigurierten Objekts umgewandelt, bevor die Pakete an die Anwendung weitergeleitet werden.

Dies wurde konfiguriert, da die Standardroute der Anwendung (CTB) auf ein anderes Gateway als die sichere Firewall verweist. Der zurückkehrende Datenverkehr wurde daher nicht an die Remote-Benutzer gesendet. Mit dieser NAT-Konfiguration wurde eine statische Route in der Anwendung konfiguriert, damit das Subnetz ZTNA_NAT_CTB über die sichere Firewall erreichbar ist.

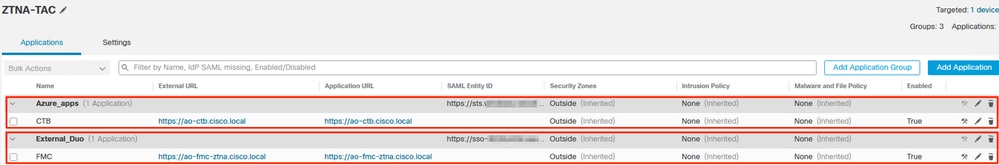

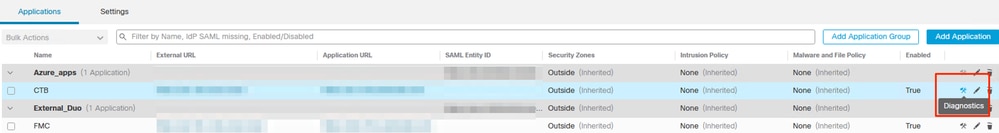

Nachdem die Anwendungen konfiguriert wurden, werden sie nun unter der entsprechenden Anwendungsgruppe angezeigt.

Speichern Sie abschließend die Änderungen, und stellen Sie die Konfiguration bereit.

Überprüfung

Nach der Konfiguration können Remote-Benutzer über die externe URL auf die Anwendungen zugreifen. Wenn sie über die entsprechende IDp zugelassen sind, haben sie Zugriff darauf.

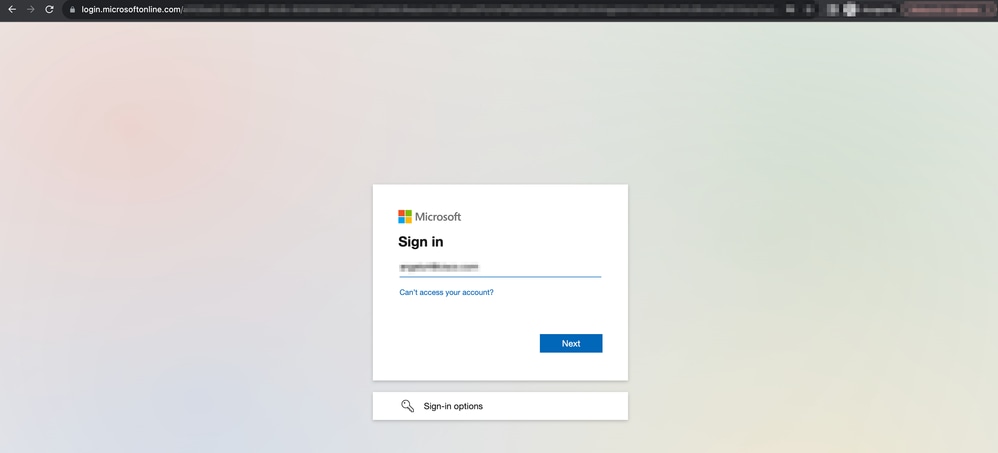

Anwendung 1

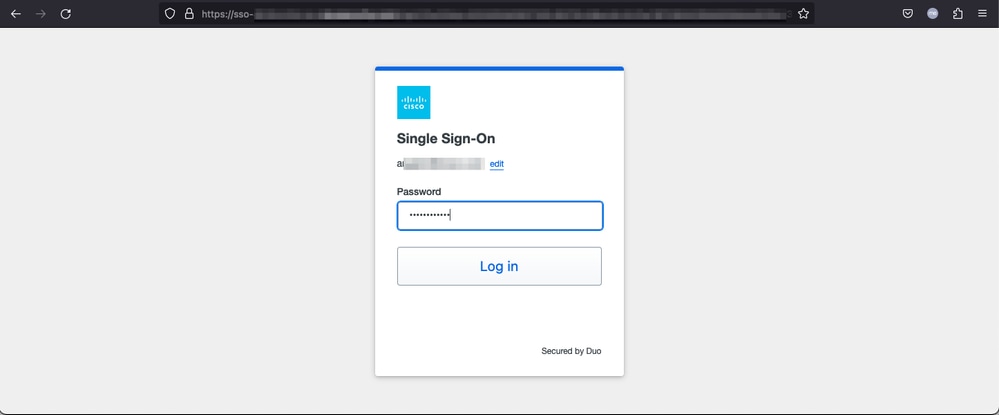

1. Der Benutzer öffnet einen Webbrowser und navigiert zur externen URL der Anwendung 1. In diesem Fall lautet die externe URL "https://ao-fmc-ztna.cisco.local/".

Hinweis: Der externe URL-Name muss in die IP-Adresse der konfigurierten Secure Firewall-Schnittstelle aufgelöst werden. In diesem Beispiel wird die IP-Adresse der externen Schnittstelle (192.0.2.254) aufgelöst.

2. Da es sich um einen neuen Zugriff handelt, wird der Benutzer zum für die Anwendung konfigurierten IdP-Anmeldeportal umgeleitet.

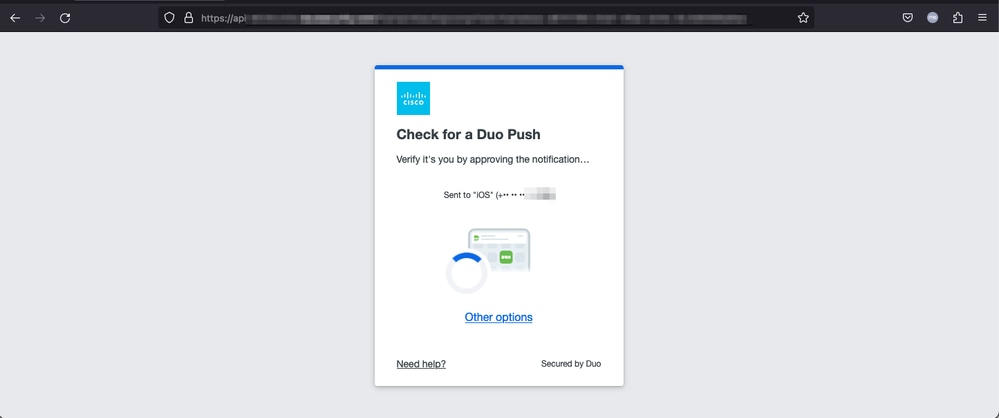

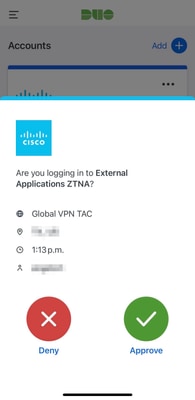

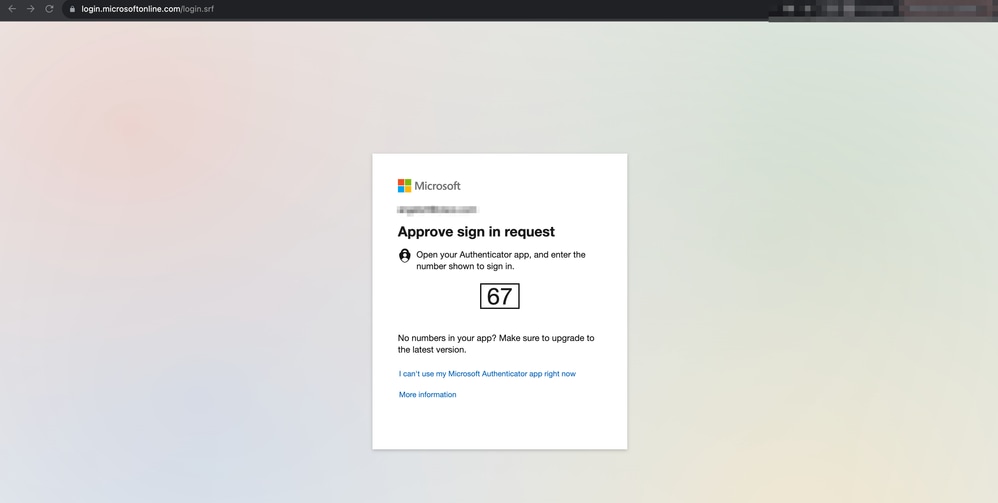

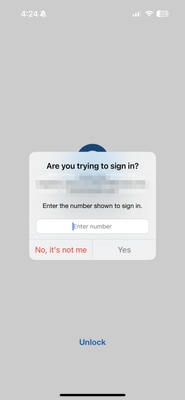

3. Dem Benutzer wird ein Push für MFA gesendet (dies hängt von der MFA-Methode ab, die für die IdP konfiguriert wurde).

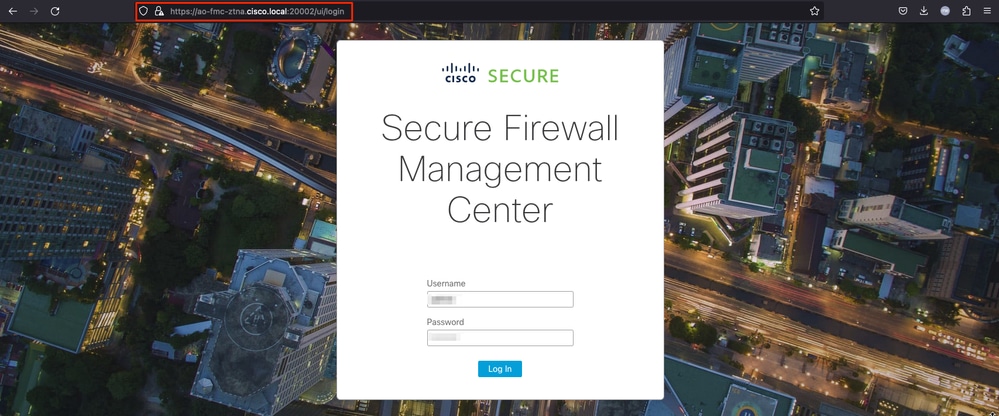

4. Sobald der Benutzer erfolgreich von der IdP authentifiziert und autorisiert wurde, erhält er Remote-Zugriff auf die in der ZTNA-Richtlinie definierte Anwendung (Test FMC Web UI).

Anwendung 2

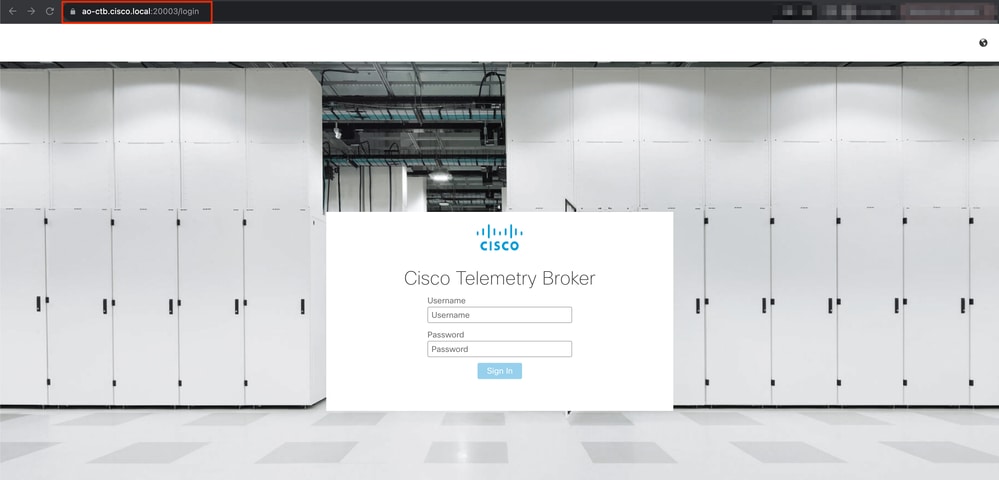

1. Die gleichen Schritte werden ausgeführt, um auf die zweite Anwendung (CTB-Web-UI) zuzugreifen, jedoch wird die Authentifizierung durch Microsoft Entra ID durchgeführt.

Der Benutzer öffnet einen Webbrowser und navigiert zur externen URL der Anwendung 2. In diesem Fall lautet die externe URL "https://ao-ctb.cisco.local/ ".

Hinweis: Der externe URL-Name muss in die IP-Adresse der konfigurierten Secure Firewall-Schnittstelle aufgelöst werden. In diesem Beispiel wird die IP-Adresse der externen Schnittstelle (192.0.2.254) aufgelöst.

2. Da es sich um einen neuen Zugriff handelt, wird der Benutzer zum für die Anwendung konfigurierten IdP-Anmeldeportal umgeleitet.

3. Dem Benutzer wird ein Push für MFA gesendet (dies hängt von der MFA-Methode ab, die für die IdP konfiguriert wurde).

4. Sobald der Benutzer erfolgreich von der IdP authentifiziert und autorisiert wurde, erhält er Remote-Zugriff auf die in der ZTNA Policy (CTB Web UI) definierte Anwendung.

Überwachung

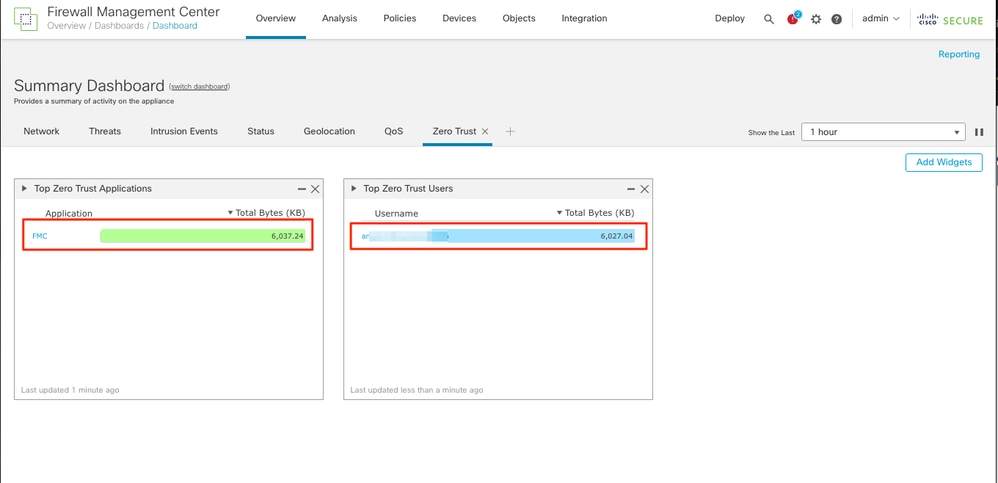

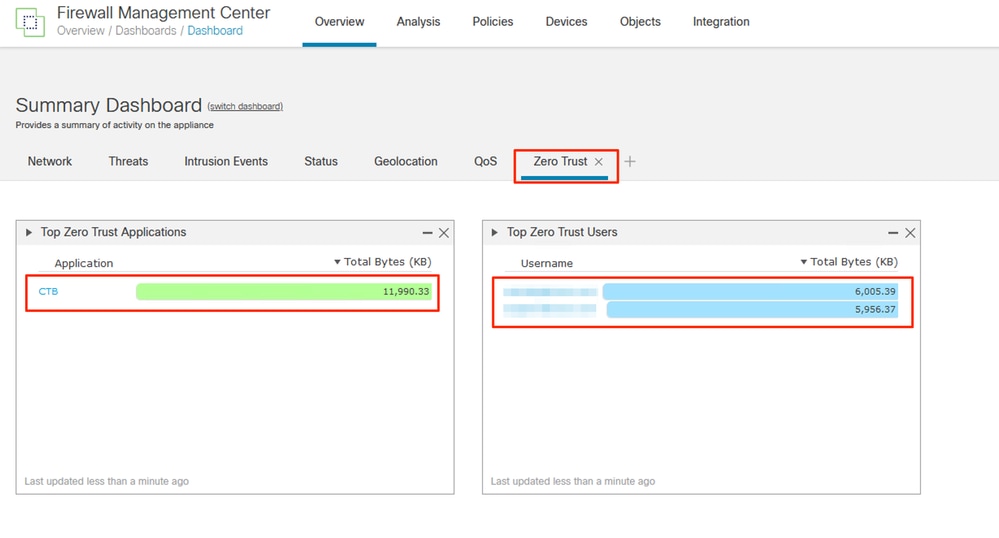

Sie können die Anwendungen und Benutzer unter FMC Overview > Dashboard > Zero Trust überwachen.

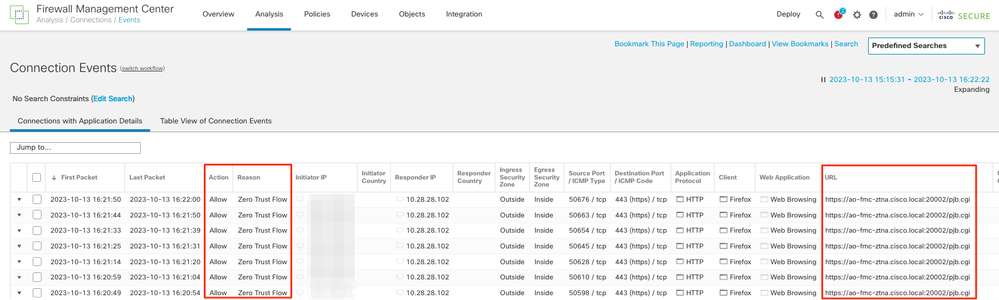

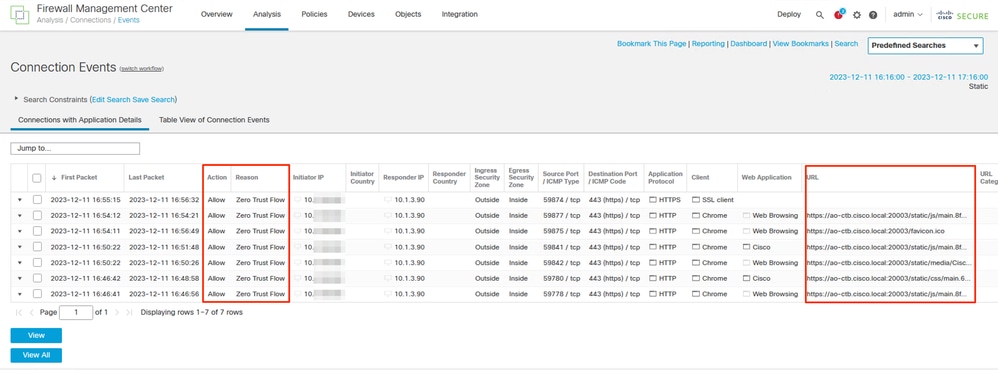

Um die Verbindungsereignisse zu untersuchen, navigieren Sie zu Analyse > Verbindungen > Ereignisse.

Außerdem stehen in der FTD-CLI Befehle zum Anzeigen und Löschen zur Verfügung, um die Konfiguration ohne Vertrauenswürdigkeit anzuzeigen und Statistiken sowie Sitzungsinformationen anzuzeigen.

firepower# show running-config zero-trust

application Show application configuration information

application-group Show application group configuration

| Output modifiers

<cr>

firepower# show zero-trust

sessions Show zero-trust sessions

statistics Show zero-trust statistics

firepower# show zero-trust sessions

application show zero-trust sessions for application

application-group show zero-trust sessions for application group

count show zero-trust sessions count

user show zero-trust sessions for user

detail show detailed info for the session

| Output modifiers

<cr>

firepower# clear zero-trust

sessions Clear all zero-trust sessions

statistics Clear all zero-trust statistics

firepower# clear zero-trust sessions

application Clear zero-trust sessions for application

user Clear zero-trust sessions for user

<cr>

Fehlerbehebung

Das FMC wurde um ein Diagnose-Tool zur Fehlerbehebung bei ZTNA-bezogenen Problemen erweitert.

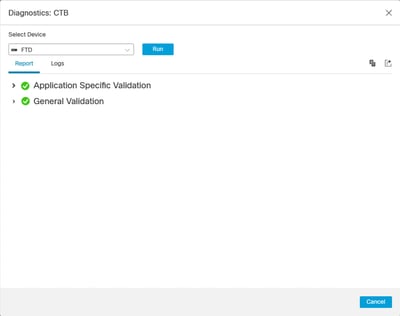

- Die Diagnosefunktion wurde entwickelt, um die Fehlerbehebung für Benutzer zu vereinfachen, indem angezeigt wird, an welchem Punkt in der Konfiguration des nicht vertrauenswürdigen Zugriffs Probleme auftreten.

- Die Diagnose ermöglicht eine Gesamtanalyse (OK oder nicht) und sammelt detaillierte Protokolle, die zur Problembehebung analysiert werden können.

Die anwendungsspezifische Diagnose dient zum Erkennen von:

- DNS-bezogene Probleme

- Fehlkonfiguration, z. B. nicht geöffneter Socket, Klassifizierungsregeln, NAT-Regeln

- Probleme bei der Richtlinie für den nicht vertrauenswürdigen Zugriff

- Schnittstellenbezogene Probleme, z. B. nicht konfigurierte Schnittstelle oder ausgefallene Schnittstelle

Generic Diagnostics zur Erkennung:

- Wenn keine Lizenz für starke Verschlüsselung aktiviert ist

- Wenn das Anwendungszertifikat ungültig ist

- Wenn die Authentifizierungsmethode in der Standardtunnelgruppe nicht für SAML initialisiert ist

- Massensynchronisierungsprobleme bei HA und Clustern

- Einblicke in Snort-Zähler zur Diagnose von Problemen, z. B. Token oder Entschlüsselung

- PAT-Pool-Erschöpfungsproblem bei der Quellübersetzung.

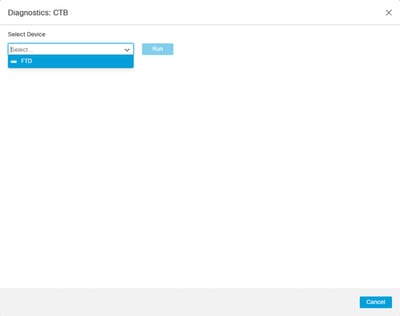

So führen Sie die Diagnose aus:

1. Navigieren Sie zum Symbol Diagnostics (Diagnose) für jede ZTNA-Anwendung.

2. Wählen Sie ein Gerät aus, und klicken Sie auf Ausführen.

3. Zeigen Sie die Ergebnisse im Bericht an.

Wenn Sie zur Fehlerbehebung mit dem Cisco Technical Assistance Center (TAC) zusammenarbeiten müssen, erfassen Sie die Ausgabe des nächsten Fehlerbehebungsberichts und zeigen Sie die folgenden Befehle an:

- show counters Protokoll Zero-Trust

- debug Zero-Trust 255

- debug webVPN-Anforderung 255

- debug webvpn response 255

- debug webvpn saml 255

Zugehörige Informationen

- Weitere Unterstützung erhalten Sie beim TAC. Ein gültiger Support-Vertrag ist erforderlich: Cisco Worldwide Support Contacts.

- Besuchen Sie auch die Cisco VPN Community hier.

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

14-Dec-2023 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Angel OrtizSecurity Technical Leader

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback