Einleitung

In diesem Dokument werden Empfehlungen für die Abwehr von Passwort-Spray-Angriffen auf Remote Access-VPN-Services in Secure Firewall beschrieben.

Hintergrundinformationen

Passwort-Spray-Angriffe sind eine Art Brute-Force-Angriff, bei dem ein Angreifer versucht, sich unbefugten Zugriff auf mehrere Benutzerkonten zu verschaffen, indem er systematisch einige häufig verwendete Passwörter für mehrere Konten ausprobiert. Erfolgreiche Passwort-Spray-Angriffe können zu unbefugtem Zugriff auf vertrauliche Informationen, Datenverletzungen und potenziellen Beeinträchtigungen der Netzwerkintegrität führen

Darüber hinaus können diese Angriffe selbst dann, wenn sie nicht erfolgreich sind, Rechenressourcen der sicheren Firewall nutzen und verhindern, dass gültige Benutzer eine Verbindung zu den Remotezugriffs-VPN-Diensten herstellen.

Beobachtetes Verhalten

Wenn Ihre sichere Firewall Ziel von Passwort-Spray-Angriffen in VPN-Diensten für den Remote-Zugriff ist, können Sie diese Angriffe durch die Überwachung von Syslogs und mithilfe spezifischer show-Befehle identifizieren. Zu den gängigsten Verhaltensweisen gehören:

Ungewöhnlich viele abgelehnte Authentifizierungsanforderungen

Das VPN-Headend Cisco Secure Firewall ASA oder FTD zeigt Symptome von Passwort-Spray-Angriffen mit einer ungewöhnlichen Anzahl von abgelehnten Authentifizierungsversuchen.

Anmerkung: Diese ungewöhnlichen Authentifizierungsversuche können entweder an die LOKALE Datenbank oder an externe Authentifizierungsserver weitergeleitet werden.

Die beste Methode, dies zu erkennen, ist der Blick auf das Syslog. Achten Sie auf eine ungewöhnliche Anzahl der nächsten ASA-Syslog-IDs:

%ASA-6-113015: AAA user authentication Rejected : reason = User was not found : local database : user = admin : user IP = x.x.x.x

%ASA-6-113005: AAA user authentication Rejected : reason = Unspecified : server = x.x.x.x : user = ***** : user IP = x.x.x.x

%ASA-6-716039: Group <DfltGrpPolicy> User <admin> IP <x.x.x.x> Authentication: rejected, Session Type: WebVPN.

Der Benutzername wird immer ausgeblendet, bis der Befehl no logging hide username auf der ASA konfiguriert ist.

Anmerkung: Dies gibt Einblicke in die Überprüfung, ob gültige Benutzer generiert oder bekannt sind, durch anstößige IPs jedoch, seien Sie vorsichtig, da Benutzernamen in den Protokollen sichtbar sein wird.

Melden Sie sich zur Überprüfung bei der ASA- oder FTD-Befehlszeilenschnittstelle (CLI) an, führen Sie den Befehl show aaa-server aus, und untersuchen Sie die Anzahl der Authentifizierungsanforderungen, die an einen der konfigurierten AAA-Server gesendet wurden, die ungewöhnlich hoch waren und abgelehnt wurden:

ciscoasa# show aaa-server

Server Group: LDAP-SERVER - - - - - >>>> Sprays against external server

Server Protocol: ldap

Server Hostname: ldap-server.example.com

Server Address: 10.10.10.10

Server port: 636

Server status: ACTIVE, Last transaction at unknown

Number of pending requests 0

Average round trip time 0ms

Number of authentication requests 2228536 - - - - - >>>> Unusual increments

Number of authorization requests 0

Number of accounting requests 0

Number of retransmissions 0

Number of accepts 1312

Number of rejects 2225363 - - - - - >>>> Unusual increments / Unusual rejection rate

Number of challenges 0

Number of malformed responses 0

Number of bad authenticators 0

Number of timeouts 1

Number of unrecognized responses 0

Empfehlungen

Berücksichtigen und wenden Sie die nächsten Empfehlungen an.

1. Aktivieren Sie die Protokollierung.

Protokollierung ist ein wichtiger Bestandteil der Cybersicherheit, bei dem Ereignisse innerhalb eines Systems aufgezeichnet werden. Das Fehlen detaillierter Protokolle hinterlässt Verständnislücken und verhindert eine klare Analyse der Angriffsmethode. Es wird empfohlen, die Protokollierung an einem Remote-Syslog-Server zu aktivieren, um die Korrelation und Überprüfung von Netzwerk- und Sicherheitsvorfällen auf verschiedenen Netzwerkgeräten zu verbessern.

Weitere Informationen zum Konfigurieren der Protokollierung finden Sie in den folgenden plattformspezifischen Leitfäden:

Cisco ASA Software:

Cisco FTD-Software:

Hinweis: Die Syslog-Meldungs-IDs, die zum Überprüfen der in diesem Dokument beschriebenen Verhaltensweisen (113015, 113005 und 716039) erforderlich sind, müssen auf Informationsebene aktiviert werden (6). Diese IDs gehören zu den Protokollierungsklassen 'auth' und 'webvpn'.

2. Konfigurieren Sie Funktionen zur Erkennung von Bedrohungen oder Härtungsmaßnahmen für das Remotezugriff-VPN.

Sie können die folgenden Konfigurationsoptionen überprüfen und anwenden, um die Auswirkungen dieser Brute-Force-Angriffe auf Ihre RAVPN-Verbindungen zu minimieren und die Wahrscheinlichkeit dafür zu verringern:

Option 1 (empfohlen): Konfigurieren Sie die Erkennung von Sicherheitsrisiken für Remotezugriff-VPN-Dienste.

Funktionen zur Erkennung von Bedrohungen für VPN-Dienste mit Remote-Zugriff tragen dazu bei, Denial-of-Service (DoS)-Angriffe von IPv4-Adressen zu verhindern, indem der Host (die IP-Adresse), der die konfigurierten Schwellenwerte überschreitet, automatisch blockiert wird, um weitere Versuche zu verhindern, bis Sie die Verknüpfung der IP-Adresse manuell entfernen. Für die folgenden Angriffstypen stehen separate Services zur Verfügung:

- Wiederholte fehlgeschlagene Authentifizierungsversuche für Remotezugriff-VPN-Dienste (Brute-Force-Angriffe durch Benutzername/Kennwort-Scanning).

- Client-Initiation-Angriffe, bei denen der Angreifer die Verbindung zu einem VPN-Headend für Remote-Zugriff wiederholt von einem einzelnen Host aus startet, jedoch nicht abschließt.

- Verbindungsversuche auf ungültige Remotezugriffs-VPN-Dienste. Das heißt, wenn Angreifer versuchen, eine Verbindung zu bestimmten integrierten Tunnelgruppen herzustellen, die ausschließlich für den internen Betrieb des Geräts bestimmt sind. Legitime Endpunkte sollten niemals versuchen, eine Verbindung zu diesen Tunnelgruppen herzustellen.

Diese Funktionen zur Erkennung von Sicherheitsrisiken werden derzeit von den nachfolgend aufgeführten Versionen der Cisco Secure Firewall unterstützt:

ASA-Software:

- Version 9.16 train -> wird von 9.16(4)67 und neueren Versionen innerhalb dieses speziellen Zuges unterstützt.

- Version 9.17 train -> wird von 9.17(1)45 und neueren Versionen innerhalb dieses Zuges unterstützt.

- Version 9.18 train -> wird von 9.18(4)40 und neueren Versionen innerhalb dieses Zuges unterstützt.

- Version 9.19 train -> wird von 9.19(1).37 und neueren Versionen innerhalb dieses Zuges unterstützt.

- Version 9.20 train -> wird von 9.20(3) und neueren Versionen innerhalb dieses Zuges unterstützt.

- Version 9.22 train -> unterstützt von 9.22(1.1) und allen neueren Versionen.

FTD-Software:

- Version 7.0 train -> wird von 7.0.6.3 und neueren Versionen innerhalb dieses Zuges unterstützt.

- Version 7.2 train -> wird von Version 7.2.9 und neueren Versionen in diesem spezifischen Zug unterstützt.

- Version 7.4 train -> wird von Version 7.4.2.1 und neueren Versionen in diesem spezifischen Zug unterstützt.

- 7.6 version train -> unterstützt von 7.6.0 und allen neueren Versionen.

Anmerkung: Diese Funktionen werden derzeit in Version 7.1 oder 7.3 nicht unterstützt.

Ausführliche Informationen und Konfigurationsanleitungen finden Sie in den folgenden Dokumenten:

Option 2: Wenden Sie Härtungsmaßnahmen für Remote Access-VPN an.

Anmerkung: Diese Maßnahmen helfen lediglich, das Risiko zu verringern, sind jedoch keine vorbeugende Maßnahme gegen DoS-Angriffe, die auf RAVPN-Dienste abzielen.

Wenn die Funktionen zur Erkennung von Sicherheitsrisiken für Remotezugriff-VPN-Dienste in Ihrer Version der sicheren Firewall nicht unterstützt werden, implementieren Sie die folgenden Sicherungsmaßnahmen, um das Risiko der Auswirkungen dieser Angriffe zu verringern:

- Deaktivieren Sie die AAA-Authentifizierung in den StandardWEBVPN- und StandardRAGroup-Verbindungsprofilen (Schritt für Schritt:ASA|FTD, verwaltet von FMC).

- Deaktivieren Sie Secure Firewall Posture (Hostscan) von der DefaultWEBVPNGroup und DefaultRAGroup (Schritt für Schritt: ASA|FTD verwaltet durch FMC).

- Deaktivieren Sie Gruppen-Aliase und aktivieren Sie Gruppen-URLs im Rest der Verbindungsprofile (Schritt für Schritt: ASA|FTD, verwaltet von FMC).

Anmerkung: Wenn Sie Unterstützung für FTD benötigen, das über das lokale Firewall Device Management (FDM) verwaltet wird, wenden Sie sich an das Technical Assistance Center (TAC).

Weitere Informationen finden Sie im Leitfaden zur Implementierung von Härtungsmaßnahmen für Secure Client AnyConnect VPN.

Zugehörige Verhaltensweisen

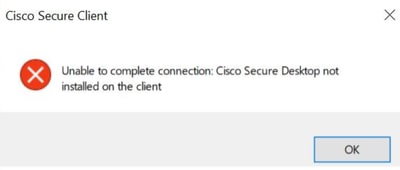

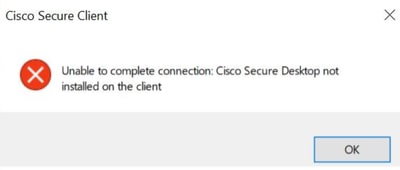

Benutzer können feststellen, dass keine VPN-Verbindungen mit dem Cisco Secure Client (AnyConnect) hergestellt werden können, wenn auf der sicheren Firewall der Firewall-Status (HostScan) aktiviert ist. Sie können gelegentlich auf eine Fehlermeldung stoßen, die besagt: "Verbindung kann nicht hergestellt werden. Cisco Secure Desktop ist nicht auf dem Client installiert.".

Dieses Verhalten ist eine Folge der erfolgreichen Ausnutzung der nachfolgend beschriebenen Schwachstelle CVE-2024-20481.

Cisco Bug-ID CSCwj45822:

Cisco ASA und FTD Software Remote Access VPN Brute Force Denial of Service Vulnerability (CVE-2024-20481)

Diese Verwundbarkeit rührt von der Erschöpfung der Ressourcen aufgrund von Passwort-Spray-Angriffen her, bei denen Angreifer zahlreiche VPN-Authentifizierungsanforderungen an das Zielgerät senden. Ein erfolgreicher Angriff kann zu einem Denial of Service (DoS) für den RAVPN-Dienst führen. Ein Schlüsselsymptom dieses Exploits ist, dass Benutzer unregelmäßig auf die Meldung "Die Verbindung kann nicht abgeschlossen werden" stoßen. Cisco Secure Desktop ist nicht auf dem Client installiert." Fehlermeldung, wenn versucht wird, eine RAVPN-Verbindung über den Cisco Secure Client herzustellen.

Um diese Schwachstelle zu beheben, muss ein Upgrade auf die im Sicherheitsgutachten aufgeführten Softwareversionen durchgeführt werden. Darüber hinaus wird empfohlen, nach dem Upgrade der sicheren Firewall auf diese Versionen Funktionen zur Erkennung von Bedrohungen für das Remote Access-VPN zu aktivieren, um diese vor DoS-Angriffen auf RAVPN-Services zu schützen.

Ausführliche Informationen finden Sie in der Sicherheitsempfehlung für Cisco ASA und FTD Software Remote Access VPN Brute Force Denial of Service Vulnerability.

Zusätzliche Informationen

Feedback

Feedback