Einleitung

In diesem Dokument wird der Prozess zum Ändern des Manager-Zugriffs auf die Firepower Threat Defense (FTD) von einer Management- zu einer Datenschnittstelle beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- FirePOWER Threat Defence

- FirePOWER Management Center

Verwendete Komponenten

- FirePOWER Management Center Virtual 7.4.1

- Firepower Threat Defense Virtual 7.2.5

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Jedes Gerät verfügt über eine dedizierte Management-Schnittstelle für die Kommunikation mit dem FMC. Sie können das Gerät optional so konfigurieren, dass es eine Datenschnittstelle für die Verwaltung anstelle der dedizierten Verwaltungsschnittstelle verwendet. Der FMC-Zugriff auf eine Datenschnittstelle ist nützlich, wenn Sie die FirePOWER-Bedrohungsabwehr von der externen Schnittstelle aus verwalten möchten oder wenn Sie kein separates Verwaltungsnetzwerk haben. Diese Änderung muss im FirePOWER Management Center (FMC) für vom FMC verwaltete FTD vorgenommen werden.

Der FMC-Zugriff über eine Datenschnittstelle hat einige Einschränkungen:

- Sie können den Manager-Zugriff nur über eine physische Datenschnittstelle aktivieren. Sie können keine Subschnittstelle oder keinen EtherChannel verwenden.

- Nur gerouteter Firewall-Modus mit gerouteter Schnittstelle.

- PPPoE wird nicht unterstützt. Wenn Ihr ISP PPPoE benötigt, müssen Sie zwischen der FirePOWER Threat Defense und dem WAN-Modem einen Router mit PPPoE-Unterstützung anordnen.

- Sie können keine separaten Schnittstellen für Management und Event Only verwenden.

Konfigurieren

Schnittstellenmigration fortsetzen

Hinweis: Es wird dringend empfohlen, über die neueste Sicherung von FTD und FMC zu verfügen, bevor Sie mit den Änderungen fortfahren.

-

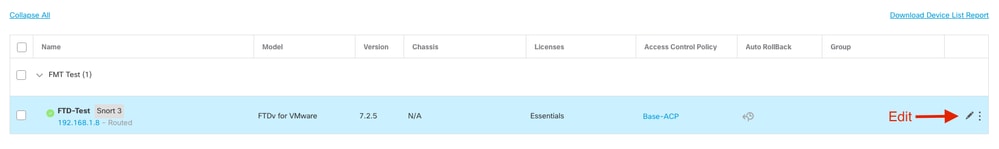

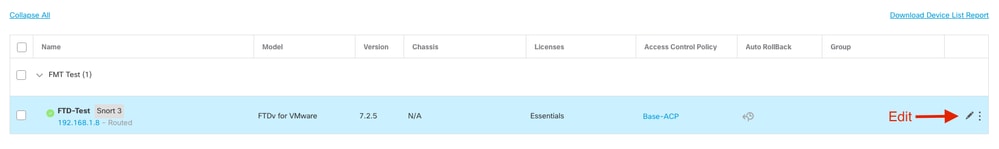

Navigieren Sie zu Geräte > Geräteverwaltung, und klicken Sie für das Gerät, das Sie ändern, auf Bearbeiten.

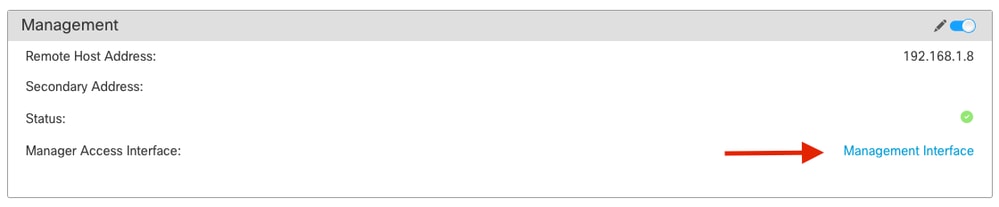

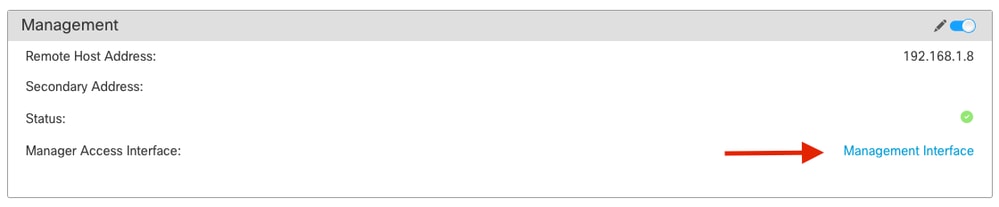

2. Gehen Sie zum Abschnitt , und klicken Sie auf den Link für Manager Access Interface.

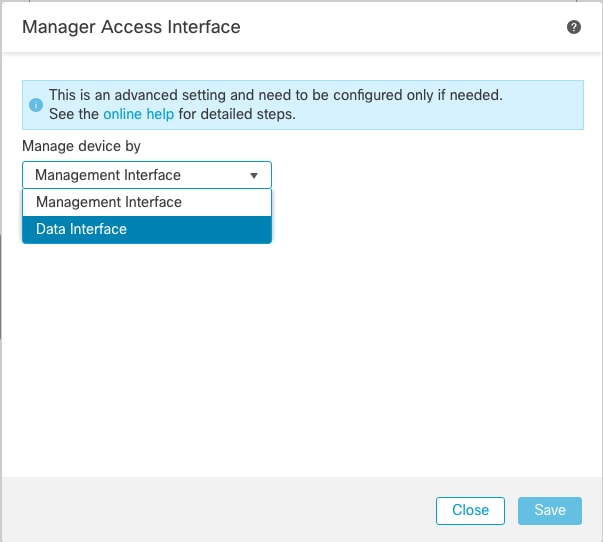

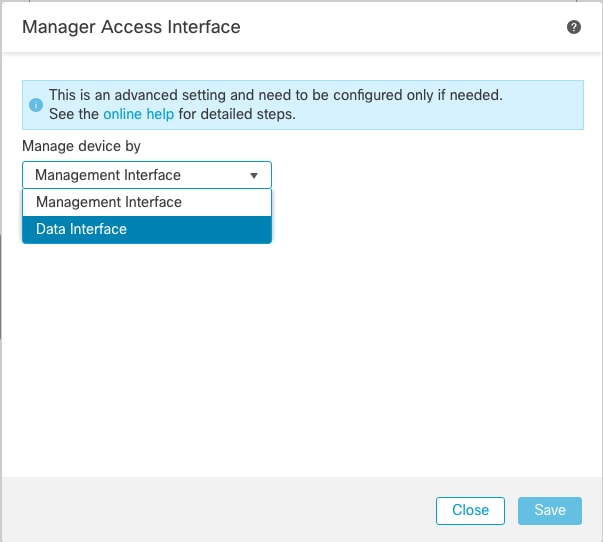

Im Feld "Manager Access Interface" (Verwaltungsschnittstelle) wird die vorhandene Verwaltungsschnittstelle angezeigt. Klicken Sie auf den Link, um den neuen Schnittstellentyp auszuwählen, d. h. die Option Datenschnittstelle in der Dropdown-Liste Gerät verwalten nach, und klicken Sie auf Speichern.

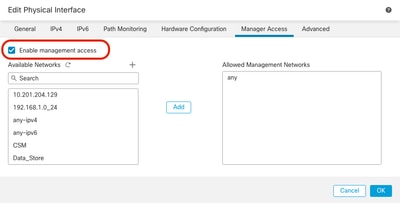

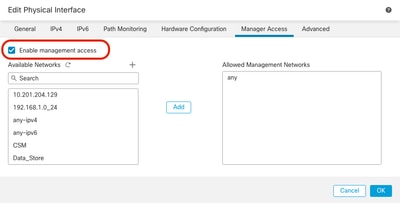

3. Sie müssen nun mit Enable management access on a data interface (Verwaltungszugriff auf einer Datenschnittstelle aktivieren) fortfahren und zu Devices (Geräte) > Device Management (Geräteverwaltung) > Interfaces (Schnittstellen) > Edit Physical Interface (Physische Schnittstelle bearbeiten) > Manager Access (Verwaltungszugriff) navigieren.

Hinweis: (Optional) Wenn Sie eine sekundäre Schnittstelle für Redundanz verwenden, aktivieren Sie den Verwaltungszugriff für die Schnittstelle, die für Redundanzzwecke verwendet wird.

(Optional) Wenn Sie DHCP für die Schnittstelle verwenden, aktivieren Sie im Dialogfeld Devices (Geräte) > Device Management (Geräteverwaltung) > DHCP > DDNS (DHCP > DDNS) den Webtyp DDNS-Methode.

(Optional) Konfigurieren Sie DNS in einer Richtlinie für Plattformeinstellungen, und wenden Sie es auf dieses Gerät an unter Geräte > Plattformeinstellungen > DNS.

4. Stellen Sie sicher, dass der Bedrohungsschutz zum Verwaltungszentrum über die Datenschnittstelle weitergeleitet werden kann. Fügen Sie ggf. eine statische Route hinzu unter Devices (Geräte)

- Klicken Sie abhängig vom hinzugefügten Typ der statischen Route auf IPv4oder IPv6.

- Wählen Sie die Schnittstelle aus, auf die diese statische Route angewendet werden soll.

- Wählen Sie in der Liste Available Network (Verfügbares Netzwerk) das Zielnetzwerk aus.

- Geben Sie im Feld Gateway or IPv6 Gateway (Gateway oder IPv6-Gateway) den Gateway-Router ein, der den nächsten Hop für diese Route darstellt, oder wählen Sie ihn aus.

(Optional) Um die Verfügbarkeit der Route zu überwachen, geben Sie den Namen eines SLA-Überwachungsobjekts (Service Level Agreement), das die Überwachungsrichtlinie definiert, in das Feld Route Tracking (Routenverfolgung) ein, oder wählen Sie diesen aus.

5. Stellen Sie Konfigurationsänderungen bereit. Die Konfigurationsänderungen werden jetzt über die aktuelle Management-Schnittstelle bereitgestellt.

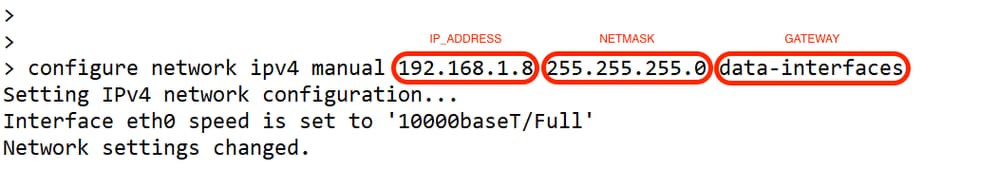

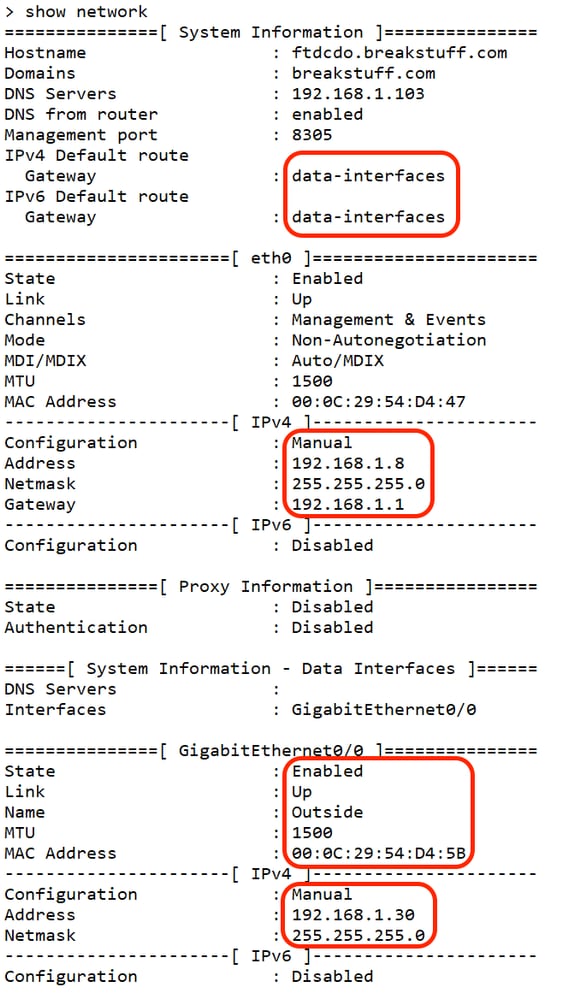

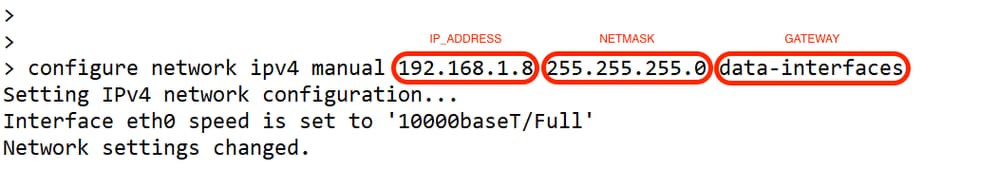

6. Legen Sie in der FTD-CLI die Management-Schnittstelle auf eine statische IP-Adresse und das Gateway auf Datenschnittstellen fest.

configure network {ipv4 | ipv6} manual ip_address netmask data-interfaces

Hinweis: Sie planen zwar nicht, die Management-Schnittstelle zu verwenden, müssen aber eine statische IP-Adresse festlegen. Beispielsweise eine private Adresse, damit Sie das Gateway auf Datenschnittstellen setzen können. Dieses Management wird verwendet, um den Management-Datenverkehr über die Schnittstelle tap_nlp an die Datenschnittstelle weiterzuleiten.

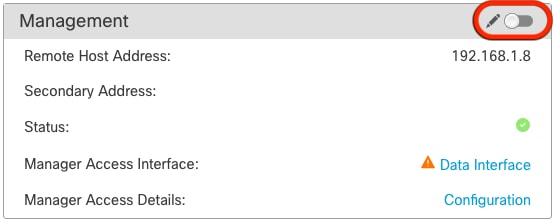

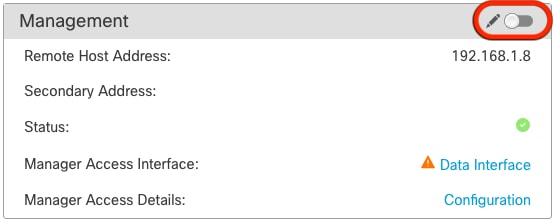

7. Deaktivieren Sie die Verwaltung im Management Center, klicken Sie auf Bearbeiten, und aktualisieren Sie die IP-Adresse des Remotehosts sowie die (optionale)sekundäre Adresse für den Schutz vor Bedrohungen in den Geräte

SSH auf Plattformeinstellungen aktivieren

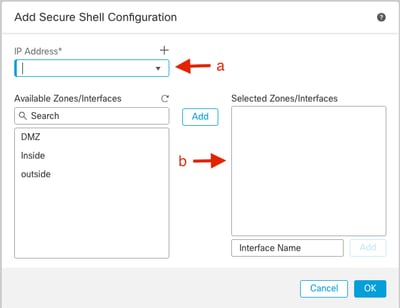

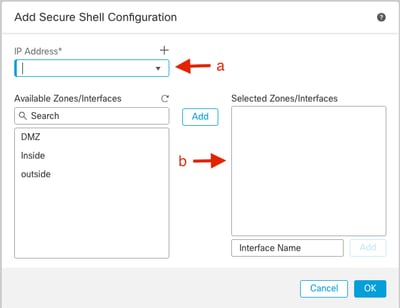

Aktivieren Sie SSH für die Datenschnittstelle in der Richtlinie für die Plattformeinstellungen, und wenden Sie es auf dieses Gerät an unter Geräte

- Die Hosts oder Netzwerke, die SSH-Verbindungen herstellen dürfen.

- Fügen Sie die Zonen hinzu, die die Schnittstellen enthalten, zu denen SSH-Verbindungen zugelassen werden sollen. Bei Schnittstellen, die sich nicht in einer Zone befinden, können Sie den Schnittstellennamen in das Feld Ausgewählte Zonen/Schnittstellen eingeben und auf Hinzufügen klicken.

- Klicken Sie auf OK. Bereitstellen der Änderungen

Hinweis: SSH ist auf den Datenschnittstellen nicht standardmäßig aktiviert. Wenn Sie die Bedrohungsabwehr mit SSH verwalten möchten, müssen Sie dies explizit zulassen.

Überprüfung

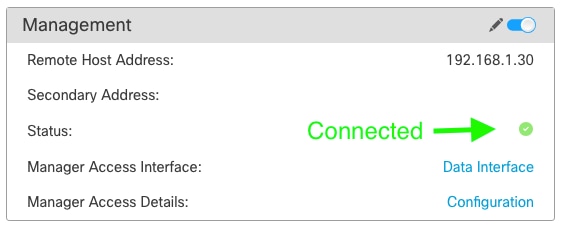

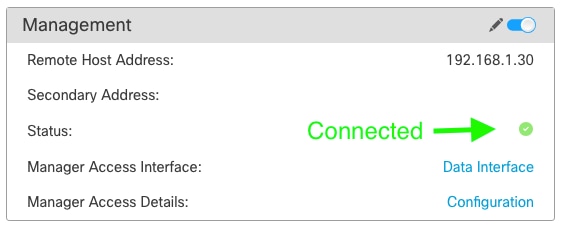

Stellen Sie sicher, dass die Managementverbindung über die Datenschnittstelle hergestellt wird.

Von der grafischen Benutzeroberfläche (GUI) des FMC überprüfen

Überprüfen Sie im Management Center den Status der Management-Verbindung auf der Devices (Geräte)

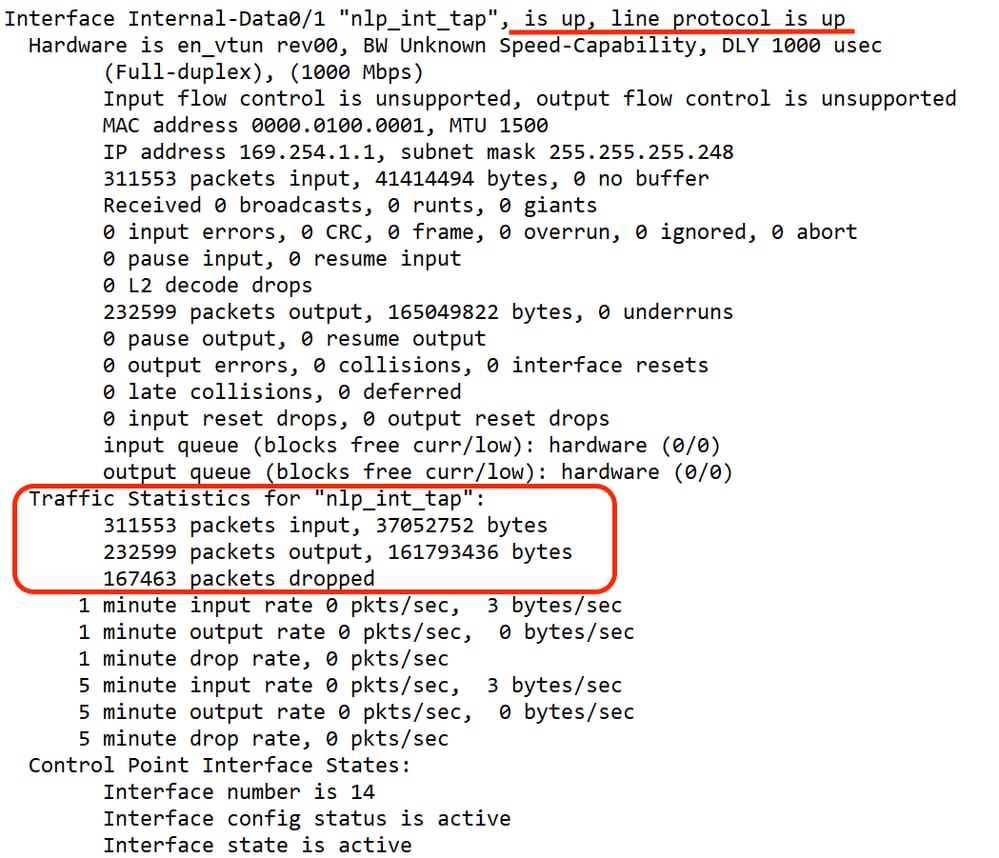

Überprüfen von der FTD-Befehlszeilenschnittstelle (CLI)

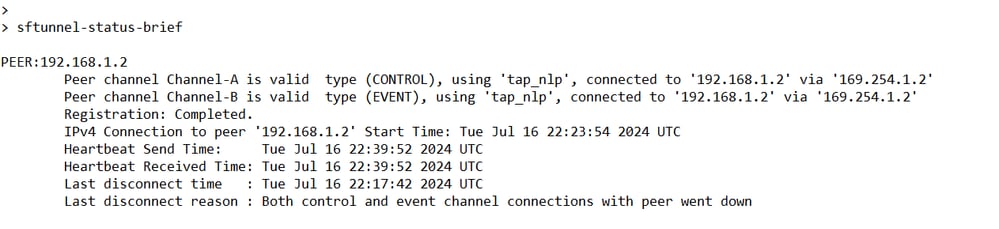

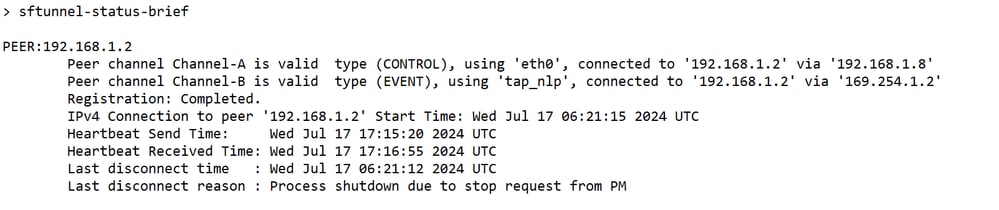

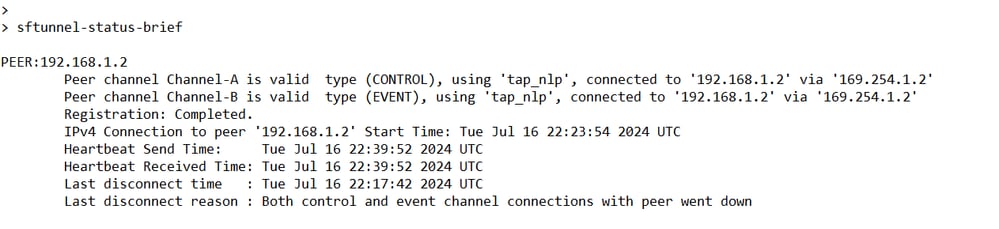

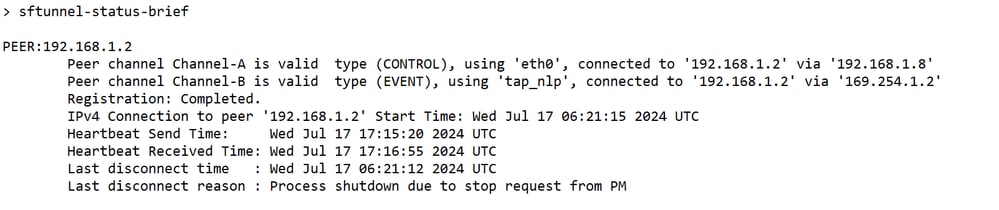

Geben Sie in der Threat DefenseCLI den Befehl ftunnel-status-brief ein, um den Management-Verbindungsstatus anzuzeigen.

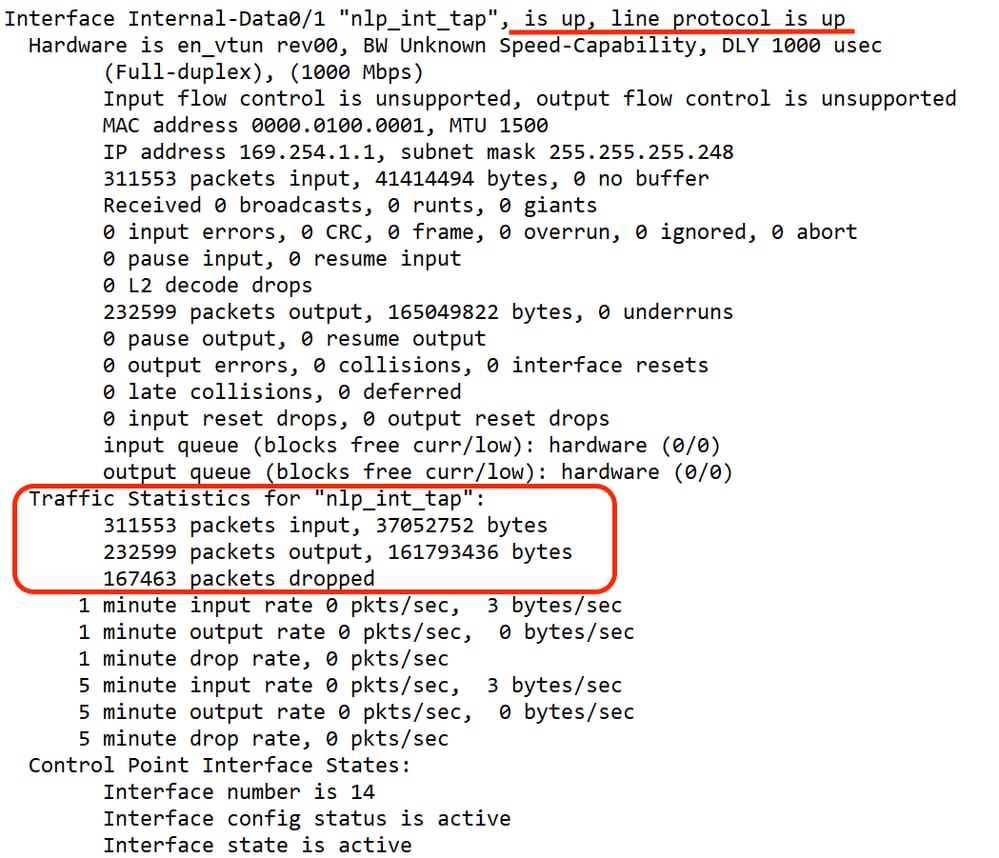

Der Status zeigt eine erfolgreiche Verbindung für eine Datenschnittstelle an und zeigt die interne Schnittstelle tap_nlp an.

Fehlerbehebung

Überprüfen Sie im Management Center den Status der Management-Verbindung auf der Devices (Geräte)

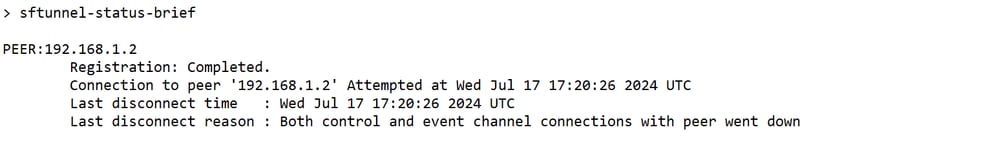

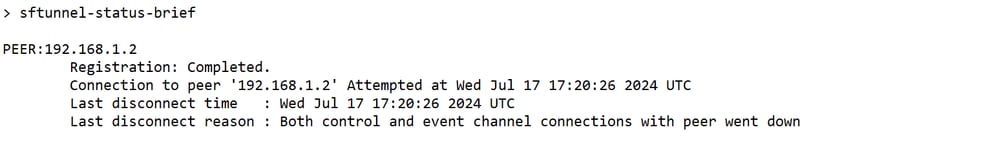

Geben Sie in der Threat DefenseCLI den Befehl ftunnel-status-brief ein, um den Management-Verbindungsstatus anzuzeigen. Sie können auch ftunnel-statustzur Anzeige vollständiger Informationen verwenden.

Management-Verbindungsstatus

Arbeitsszenario

Nicht-Arbeitsszenario

Überprüfen der Netzwerkinformationen

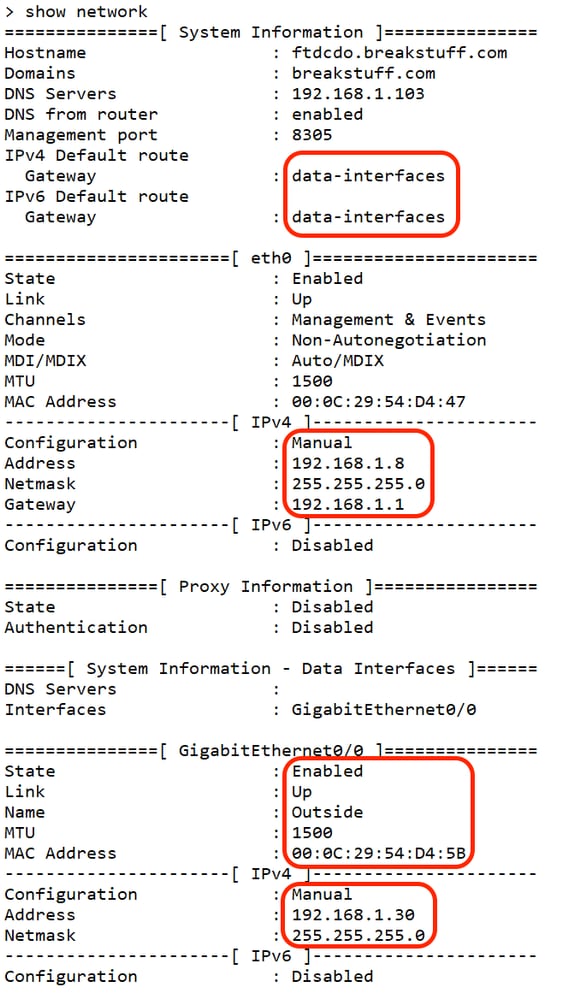

Zeigen Sie in der CLI zur Bedrohungsabwehr die Netzwerkeinstellungen der Management- und Manager-Zugriffsschnittstelle an:

> show network

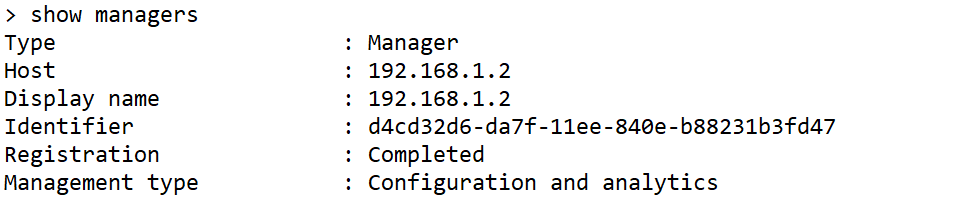

Überprüfen des Manager-Status

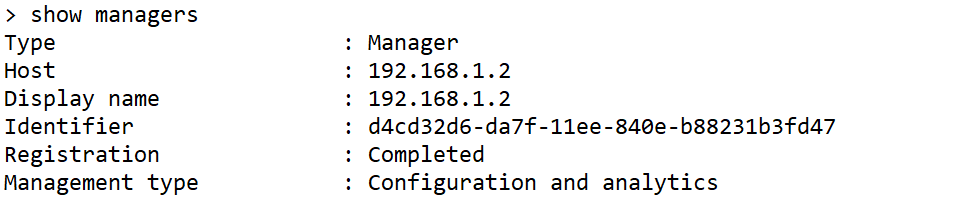

Überprüfen Sie in der Threat Defense-CLI, ob die Management Center-Registrierung abgeschlossen wurde.

> Show Manager

Hinweis: Dieser Befehl zeigt nicht den aktuellen Status der Verwaltungsverbindung an.

Netzwerkverbindungen überprüfen

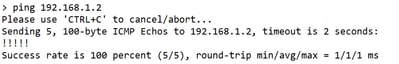

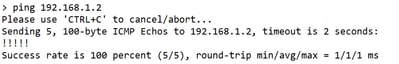

Pingen des Management Center

Verwenden Sie in der Threat DefenseCLI den Befehl, um das Management Center über die Datenschnittstellen zu pingen:

> ping fmc_ip

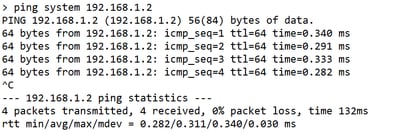

Verwenden Sie in der Threat DefenseCLI den Befehl, um das Management Center von der Management-Schnittstelle aus zu pingen, die über die Rückwandplatine zu den Datenschnittstellen routet:

> ping system fmc_ip

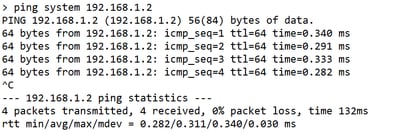

Schnittstellenstatus, Statistiken und Paketanzahl überprüfen

Informationen zur internen Backplane-Schnittstelle nlp_int_tap finden Sie in der CLI Threat Defense:

> Schnittstellendetails anzeigen

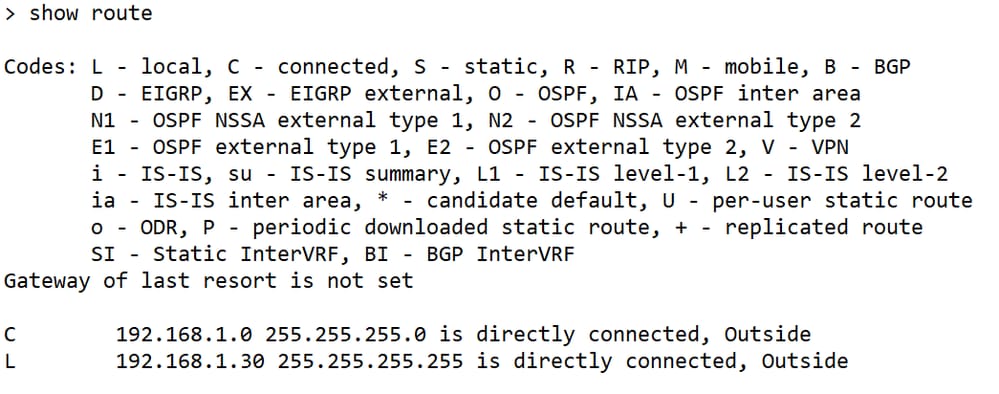

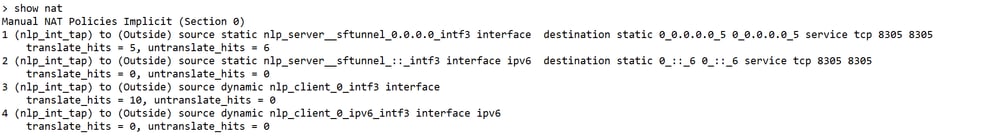

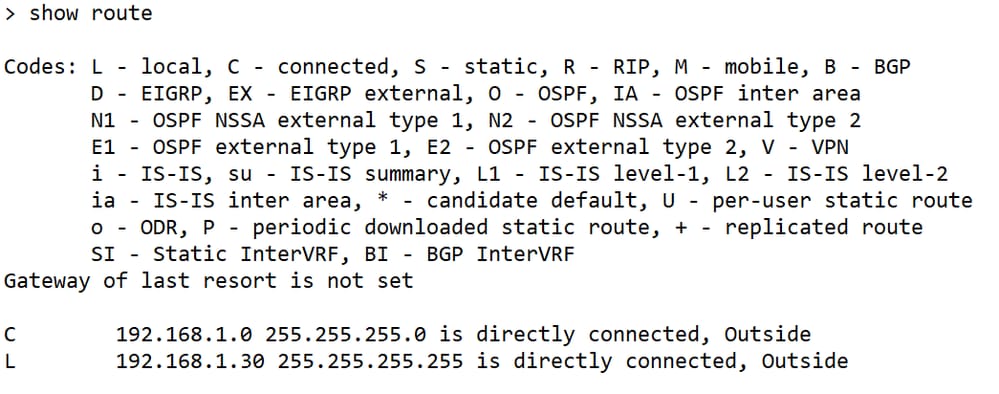

Route auf FTD validieren, um FMC zu erreichen

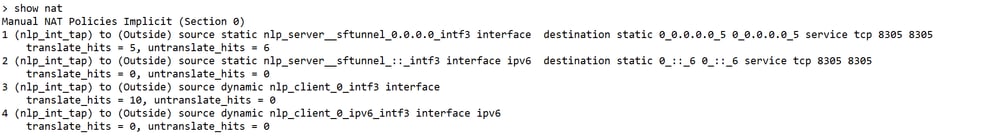

Überprüfen Sie in der Threat DefenseCLI, ob die Standardroute (S*) hinzugefügt wurde und ob interne NAT-Regeln für die Management-Schnittstelle (nlp_int_tap) vorhanden sind.

> Route anzeigen

> nat anzeigen

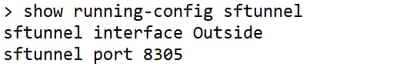

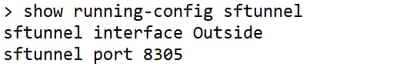

Sftunnel- und Verbindungsstatistiken überprüfen

> show running-config sftunnel

Warnung: Unterlassen Sie während des gesamten Prozesses der Änderung des Managerzugriffs das Löschen des Managers auf der FTD oder das Aufheben der Registrierung/Erzwingen des Löschens der FTD vom FMC.

Zugehörige Informationen

Feedback

Feedback