Einleitung

In diesem Dokument wird beschrieben, wie Sie feststellen können, welche Regel in Ihrer Zugriffskontrollrichtlinie auf die Anzahl der Zugriffslistenelemente erweitert wird.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Kenntnisse der FirePOWER-Technologie

- Kenntnisse bei der Konfiguration von Zugriffskontrollrichtlinien auf FMC

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco Secure Firewall Management Center (FMC)

- Cisco Firepower Threat Defense (FTD)

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Eine Zugriffskontrollregel wird mit einer oder mehreren Kombinationen dieser Parameter erstellt:

- IP-Adresse (Quelle und Ziel)

- Ports (Quelle und Ziel)

- URL (Vom System bereitgestellte Kategorien und benutzerdefinierte URLs)

- Anwendungserkennung

- VLANs

- Zonen

Basierend auf der Kombination der in der Zugriffsregel verwendeten Parameter ändert sich die Regelerweiterung auf dem Sensor. In diesem Dokument werden verschiedene Kombinationen von Regeln für das FMC und die entsprechenden Erweiterungen für die Sensoren vorgestellt.

Berechnung der Access List Element Count (ACE) mithilfe der FMC-CLI

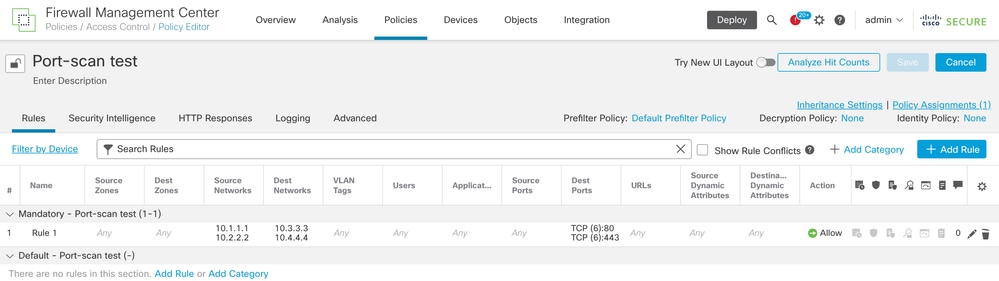

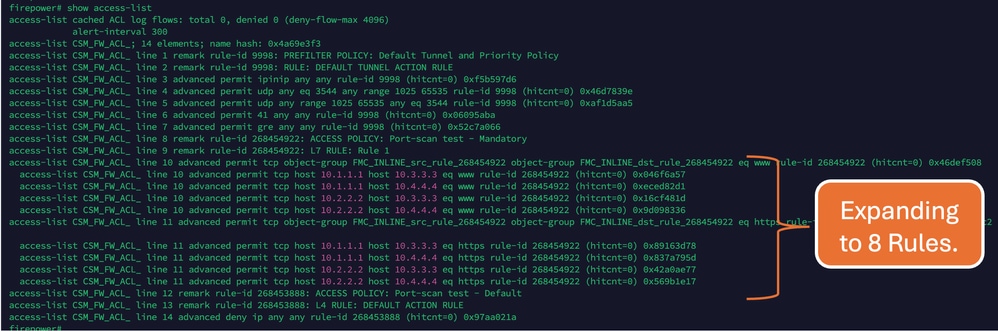

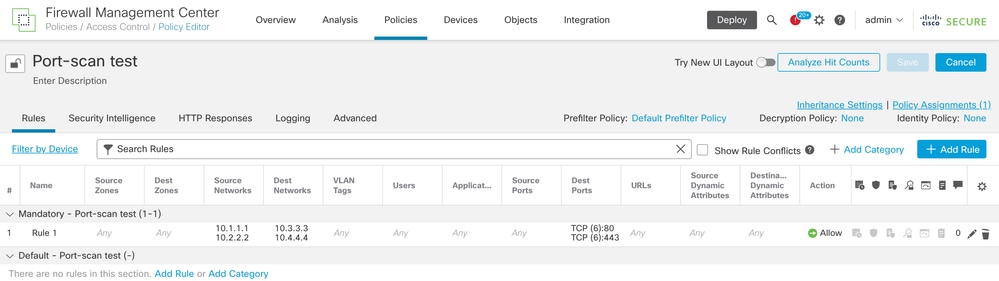

Berücksichtigen Sie die Konfiguration einer Zugriffsregel vom FMC aus, wie in der Abbildung dargestellt:

Regelkonfiguration in einer Zugriffskontrollrichtlinie

Regelkonfiguration in einer Zugriffskontrollrichtlinie

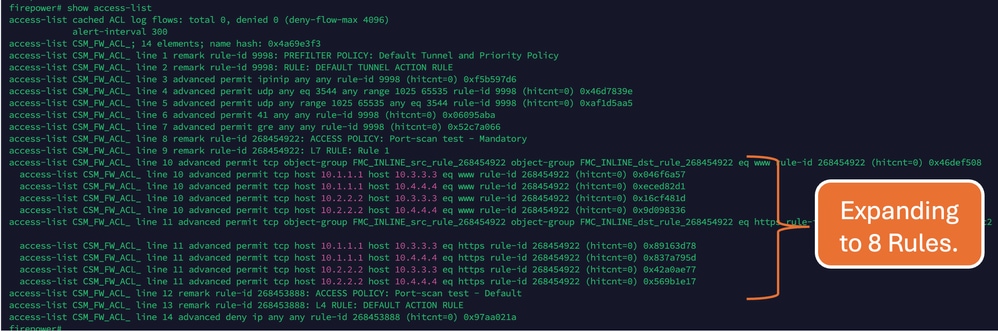

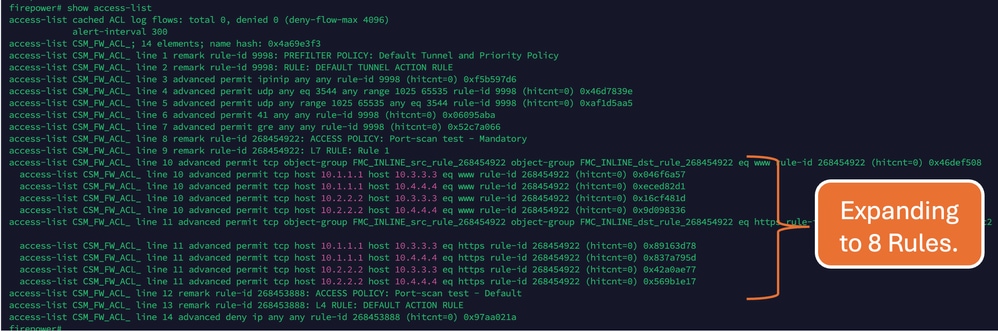

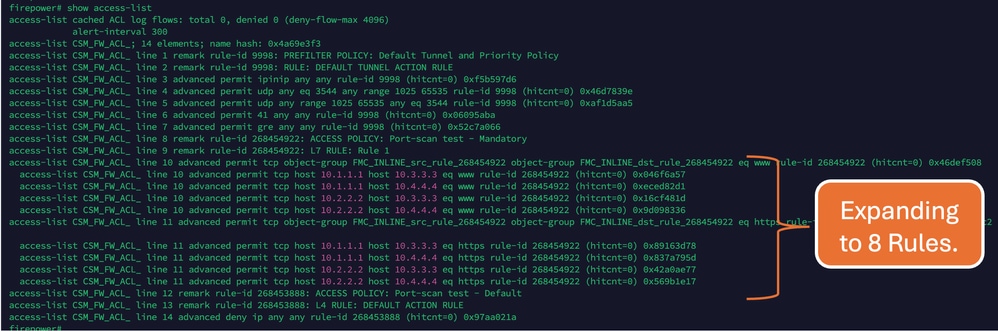

Wenn Sie diese Regel in der FTD CLI sehen, stellen Sie fest, dass diese Regel in 8 Regeln erweitert wurde.

Mit dem Befehl perl in der FMC-CLI können Sie überprüfen, welche Regel auf wie viele Zugriffslistenelemente erweitert wird:

perl /var/opt/CSCOpx/bin/access_rule_expansion_count.pl

root@firepower:/Volume/home/admin# perl /var/opt/CSCOpx/bin/access_rule_expansion_count.pl

Secure Firewall Management Center for VMware - v7.4.1 - (build 172)

Access Control Rule Expansion Computer

Enter FTD UUID or Name:

> 10.70.73.44

--------------------------------------------------------------------------------------------------------------------------

Secure Firewall Management Center for VMware - v7.4.1 - (build 172)

Access Control Rule Expansion Computer

Device:

UUID: 93cc359c-39be-11d4-9ae1-f2186cbddb11

Name: 10.70.73.44

Access Control Policy:

UUID: 005056B9-F342-0ed3-0000-292057792375

Name: Port-scan test

Description:

Intrusion Policies:

-------------------------------------------------------------------------------------------------

| UUID | NAME |

-------------------------------------------------------------------------------------------------

-------------------------------------------------------------------------------------------------

Date: 2024-Jul-17 at 06:51:55 UTC

NOTE: Computation is done on per rule basis. Count from shadow rules will not be applicable on device.

Run "Rule Conflict Detection" tool on AC Policy for specified device to detect and optimise such rules.

--------------------------------------------------------------------------------------------------------------------------

| UUID | NAME | COUNT |

--------------------------------------------------------------------------------------------------------------------------

| 005056B9-F342-0ed3-0000-000268454919 | Rule 1 | 8 |

--------------------------------------------------------------------------------------------------------------------------

| TOTAL: 8

--------------------------------------------------------------------------------------------------------------------------

| Access Rule Elements Count on FTD: 14

--------------------------------------------------------------------------------------------------------------------------

>>> My JVM PID : 19417

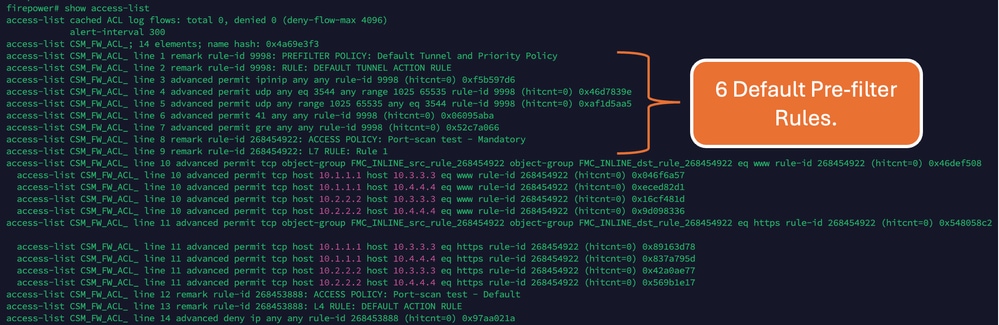

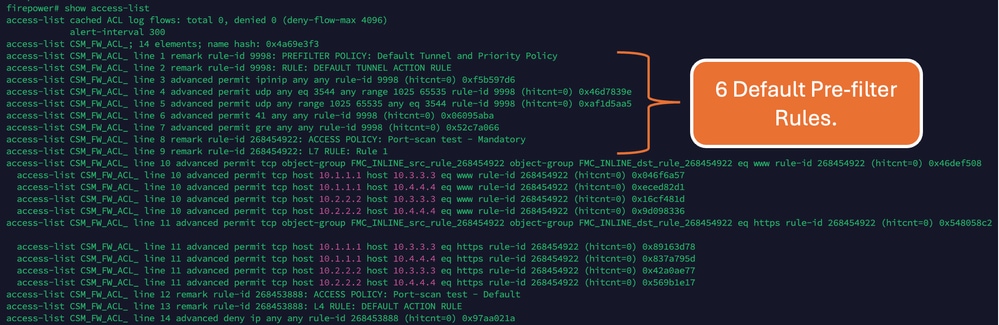

Hinweis: Access Rule Elements Count on FTD: 14 (Zugriffsregel-Elemente zählen auf FTD) Dies umfasst auch die Standardeinstellungen für FTD-Regeln (Vorfilter) und die Standardzugriffskontrollregeln.

Die Standard-Vorfilterregeln sind in der FTD-CLI zu sehen:

Auswirkungen eines hohen ACE-Werts

- Eine hohe CPU ist sichtbar.

- Der hohe Speicher ist sichtbar.

- Es kann eine langsame Geräteentwicklung beobachtet werden.

- Bereitstellungsfehler/Längere Bereitstellungszeit.

Festlegen, wann die Objektgruppensuche (OGS) aktiviert werden soll

- Die Anzahl der ACEs überschreitet den ACE-Grenzwert für das Gerät.

- Die CPU des Geräts ist nicht bereits hoch, da die Aktivierung von OGS die CPU des Geräts stärker belastet.

- Aktivieren Sie es außerhalb der Produktionszeiten.

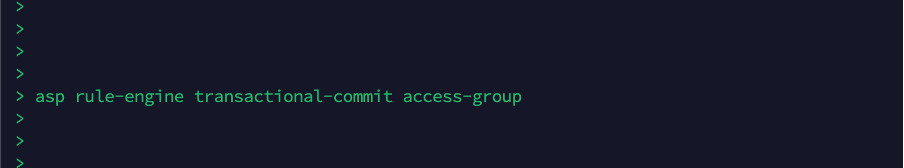

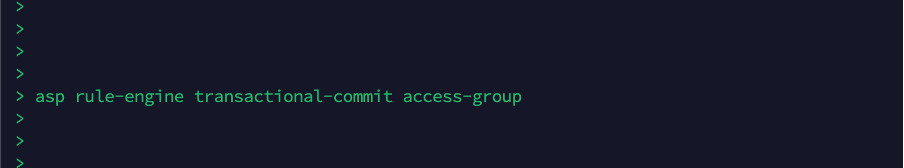

Vorsicht: Aktivieren Sie asp rule-engine transactional-commit access-group aus dem FTD CLI clish mode, bevor Sie das OGS aktivieren. Diese Funktion ist so konfiguriert, dass Datenverkehrsverluste während und unmittelbar nach der Bereitstellung bei der Aktivierung von OGS vermieden werden.

Aktivieren der Objektgruppensuche

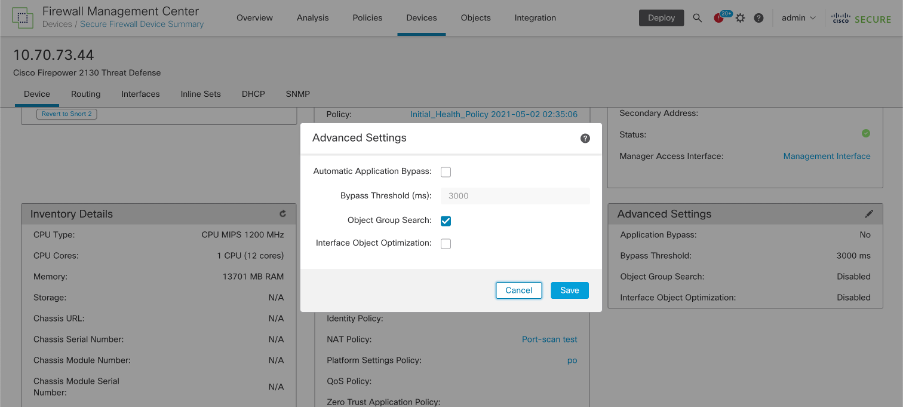

Derzeit ist OGS nicht aktiviert:

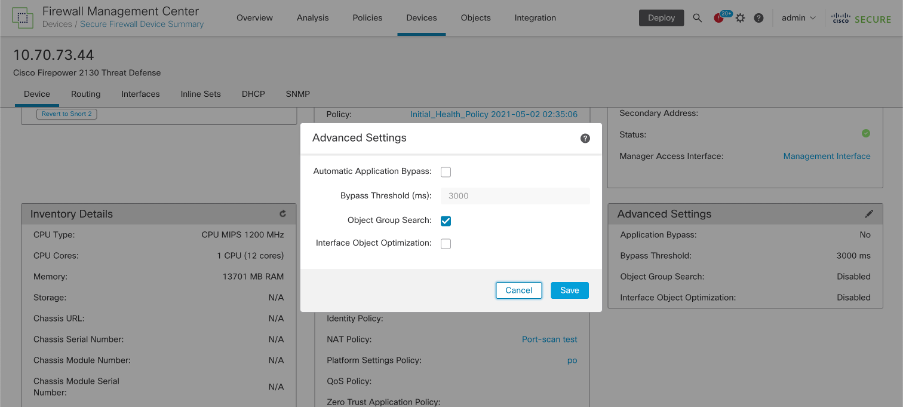

- Melden Sie sich bei FMC CLI an. Navigieren Sie zu Geräte > Geräteverwaltung > Wählen Sie das FTD-Gerät > Gerät aus. Aktivieren Sie die Objektgruppensuche in den erweiterten Einstellungen:

2. Klicken Sie auf Speichern und bereitstellen.

Überprüfung

Bevor OGS aktiviert wird:

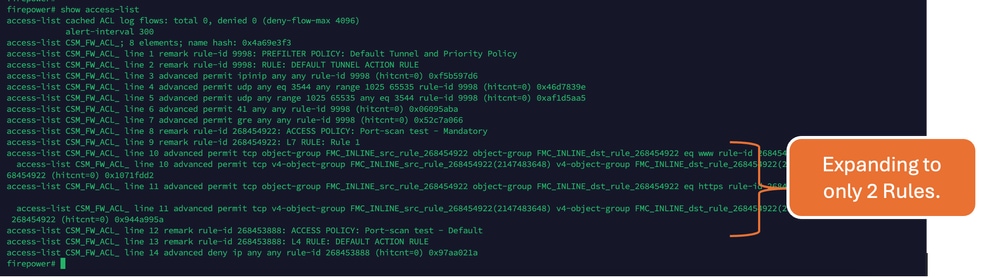

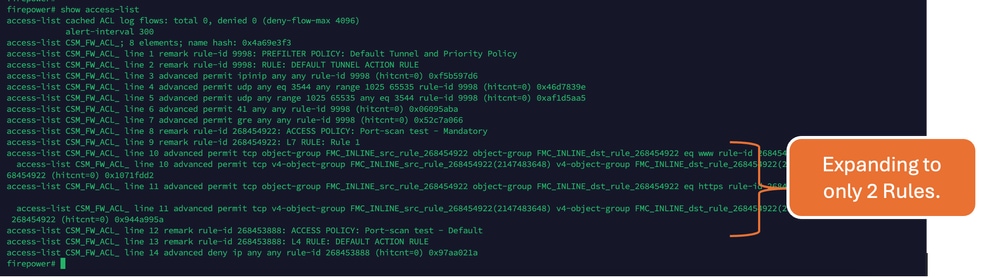

Nach Aktivierung von OGS:

Zugehörige Informationen

Weitere Informationen zur Erweiterung von Regeln in FTD finden Sie im Dokument Understanding the Rule Expansion on FirePOWER Devices (Erläuterung der Regelerweiterung auf FirePOWER-Geräten).

Weitere Informationen zur FTD-Architektur und Fehlerbehebung finden Sie unter Dissecting (FTD) Firepower Threat Defense.

Feedback

Feedback