Einleitung

In diesem Dokument werden die Schritte zum Exportieren der Kennzahlen der Secure Malware Analytics Appliance an die Prometheus-Überwachungssoftware beschrieben.

Eingereicht von Cisco TAC-Technikern.

Voraussetzungen

Cisco empfiehlt, dass Sie über Kenntnisse der Secure Malware Analytics Appliance und der Prometheus Software verfügen.

Anforderungen

- Secure Malware Analytics Appliance (ab Version 2.13)

- Prometheus Softwarelizenz

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Hintergrundinformationen

TDas auf der Appliance laufende suchbasierte Monitoring-System Riemann/Elastic wird ab Secure Malware Analytics Appliance Version 2.13 durch Prometheus-basiertes Monitoring ersetzt.

Hinweis: Der Hauptzweck dieser Integration ist die Überwachung der Statistiken Ihrer Secure Malware Analytics Appliance mithilfe der Prometheus Monitoring System Software. Dazu gehören eine Schnittstelle, Verkehrsstatistiken usw.

Konfigurieren

Schritt 1: Melden Sie sich bei der Secure Malware Analytics Appliance an, und navigieren Sie zu Operations > Metrics, um den API-Schlüssel und das Standardauthentifizierungskennwort zu finden.

Schritt 2: Prometheus Server-Software installieren: https://prometheus.io/download/

Schritt 3: Erstellen Sie eine .yml-Datei. Sie muss prometheus.yml heißen und folgende Details aufweisen:

scrape_configs:

- job_name: 'metrics'

bearer_token_file: 'token.jwt'

scheme: https

file_sd_configs:

- files:

- 'targets.json'

relabel_configs:

- source_labels: [__address__]

regex: '[^/]+(/.*)' # capture '/...' part

target_label: __metrics_path__ # change metrics path

- source_labels: [__address__]

regex: '([^/]+)/.*' # capture host:port

target_label: __address__ # change target

Schritt 4: Führen Sie den CLI-Befehl aus, um ein JWT-Token für die Authentifizierung zu generieren, wie in der Konfigurationsdatei oben angegeben:

curl -k -s -XPOST -d 'user=threatgrid&password=<TGA Password>&method=password' "https://_opadmin IP_:443/auth?method=password" | tee token.jwt

Schritt 5: Führen Sie diesen Befehl aus, um das Feld "Ablaufdatum" für das Token zu überprüfen (1 Stunde Gültigkeit).

awk -F. '{print $2}' token.jwt | base64 --decode 2>/dev/null | sed -e 's;\([^}]\)$;\1};' | jq .

Beispiel für die Befehlsausgabe unten:

{

"user": "threatgrid",

"pw_method": "password",

"addr": "

",

"exp": 1604098219,

"iat": 1604094619,

"iss": "

",

"nbf": 1604094619

}

Hinweis: Die Uhrzeit wird im Epochenformat angezeigt.

Schritt 6: Rufen Sie die Konfiguration der Services ab, und geben Sie nach der Anmeldung bei der opadmin-Schnittstelle diese Zeile über die Benutzeroberfläche ein:

https://_opadmin IP_/metrics/v1/config

Schritt 7. Nach dem Neustart des Prometheus-Dienstes wird die Konfiguration aktiviert.

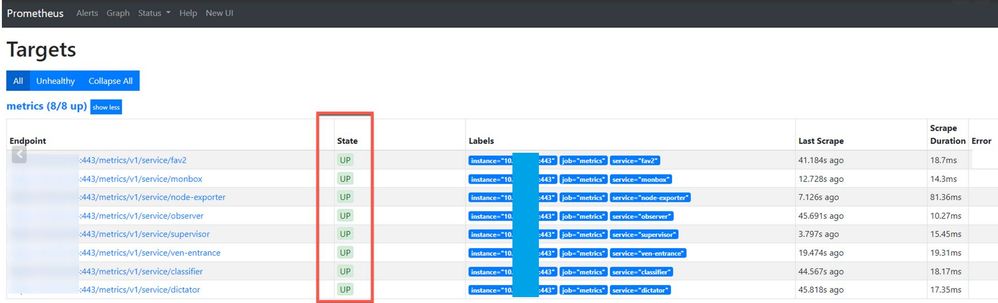

Schritt 8: Rufen Sie die Prometheus-Seite auf:

http://localhost:9090/graph

Sie können die Dienste der Secure Malware Analytics Appliance im Status "UP" sehen, wie in der Abbildung dargestellt.

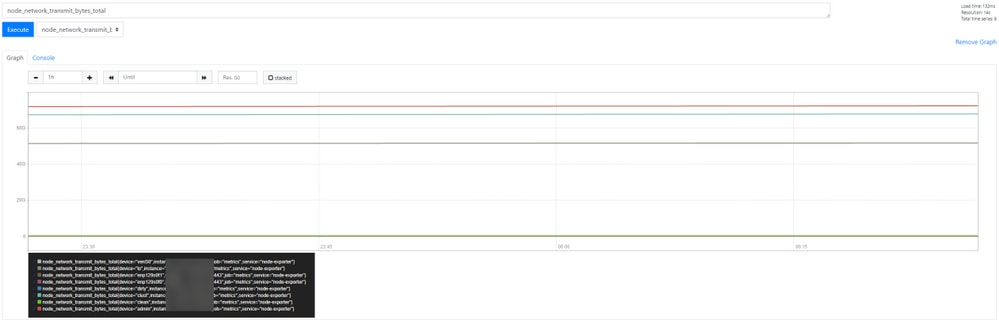

Überprüfung

Sie können sehen, dass die Daten von den Secure Malware Analytics-Appliances empfangen werden, und die Kennzahlen basierend auf Ihren eigenen Anforderungen überprüfen, wie in der Abbildung dargestellt.

Hinweis: Diese Funktion kann nur zum Erfassen bestimmter Daten verwendet werden. Die Verantwortung für das Datenflussmanagement liegt beim Prometheus-Server.

Das Cisco TAC bietet keine unterstützte Fehlerbehebung an. Für zusätzliche Funktionen können Sie sich an den Support eines Drittanbieters wenden.

Feedback

Feedback