Einleitung

In diesem Dokument werden die Schritte zur Konfiguration der Integration und zur Fehlerbehebung bei Device Insights- und Meraki-Integration beschrieben.

Voraussetzungen

Anforderungen

Es gibt keine spezifischen Anforderungen für dieses Dokument.

Verwendete Komponenten

Dieses Dokument ist nicht auf bestimmte Software- und Hardware-Versionen beschränkt.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

SecureX Device Insights bietet eine einheitliche Ansicht der Geräte in Ihrem Unternehmen, die Bestände aus integrierten Datenquellen konsolidiert. Wenn Sie mehr über die Konfiguration erfahren möchten, lesen Sie bitte die Details zum Integrationsmodul im SecureX.

Fehlerbehebung

Konnektivität überprüfen

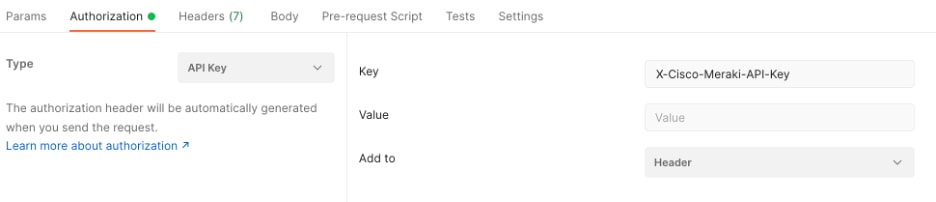

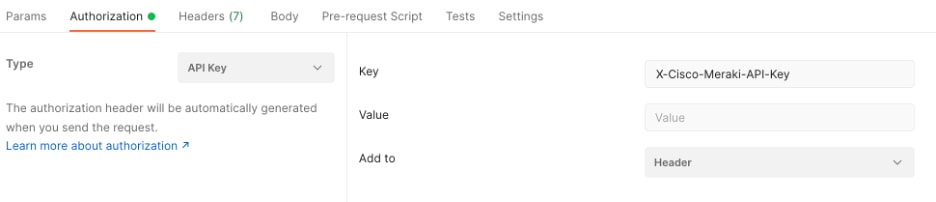

- Meraki verwendet den API-Schlüssel als Autorisierungsmethode, mit dem Schlüssel: X-Cisco-Meraki-API-Key, und dem Wert aus dem Meraki SM-Dashboard. Sie können Postman verwenden, um die Verbindung zu testen.

Rufen Sie SM-Endgeräte über den Meraki-Basisanruf an: https://api-mp.meraki.com/api/v1/networks/<SM-Netzwerk IS>/sm/devices.

Meraki API-Paginierungsdokumentation.

Falsche Netzwerk-ID

- Stellen Sie sicher, dass das Präfix N_ im Feld für die Netzwerk-ID verwendet wird.

- Es ist möglich, dass N_ nicht das richtige Präfix ist. Sie müssen es verwenden, damit die API das richtige Präfix abrufen kann.

Das Gerät wird als nicht verwaltet angezeigt.

- Verwaltet bedeutet, dass das Gerät von einem MDM verwaltet wird. Wenn das Gerät als nicht verwaltet angezeigt wird, müssen Windows-Geräte zur Access-Arbeit oder -Schule hinzugefügt und der Agent installiert werden.

- Für MacOs müssen ein Managementprofil und ein Agent installiert sein.

Falls das Problem weiterhin mit den Geräteeinsichten und der Meraki-Integration auftritt, lesen Sie den Artikel, HAR-Protokolle von der SecureX-Konsole sammeln, um HAR-Protokolle vom Browser zu sammeln, und wenden Sie sich an den TAC-Support, um eine tiefere Analyse durchzuführen.

Feedback

Feedback