Einleitung

In diesem Dokument wird beschrieben, wie AnyConnect mit LDAP-Authentifizierung auf CSM konfiguriert wird.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- CSM 4,23

- AnyConnect-Konfiguration

- SSL-Protokoll

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- CSM 4,23

- ASA 5515

- AnyConnect 4.10.6090

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Konfigurieren

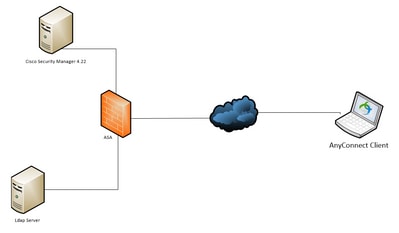

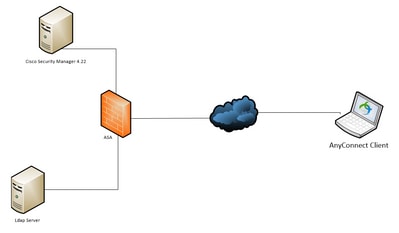

Netzwerkdiagramm

Konfigurationen

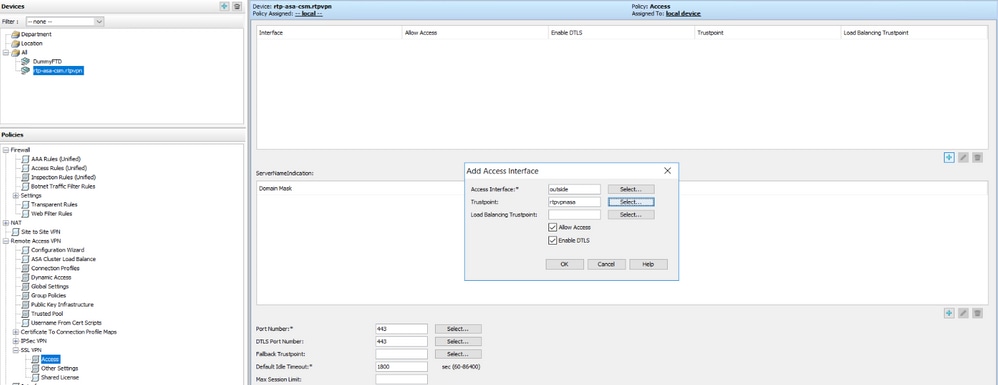

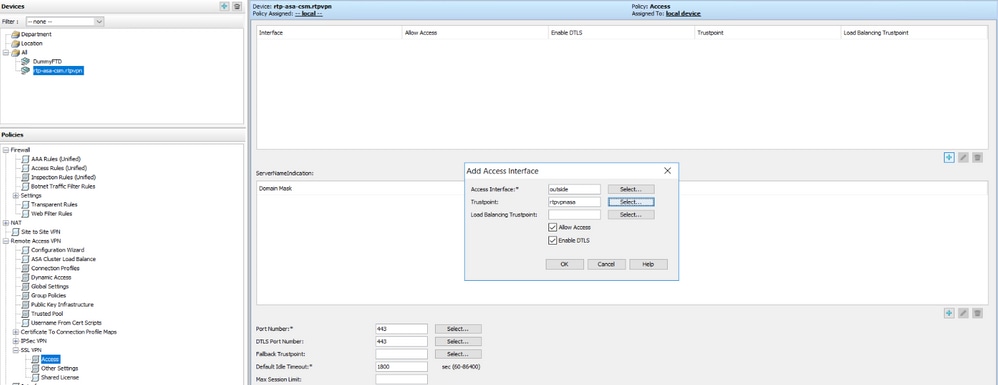

Schritt 1: Konfigurieren des SSL VPN-Zugriffs

Gehen Sie zu Richtlinien > SSL VPN > Zugriff:

Nachdem Sie die Zugriffsschnittstelle konfiguriert haben, klicken Sie auf Speichern:

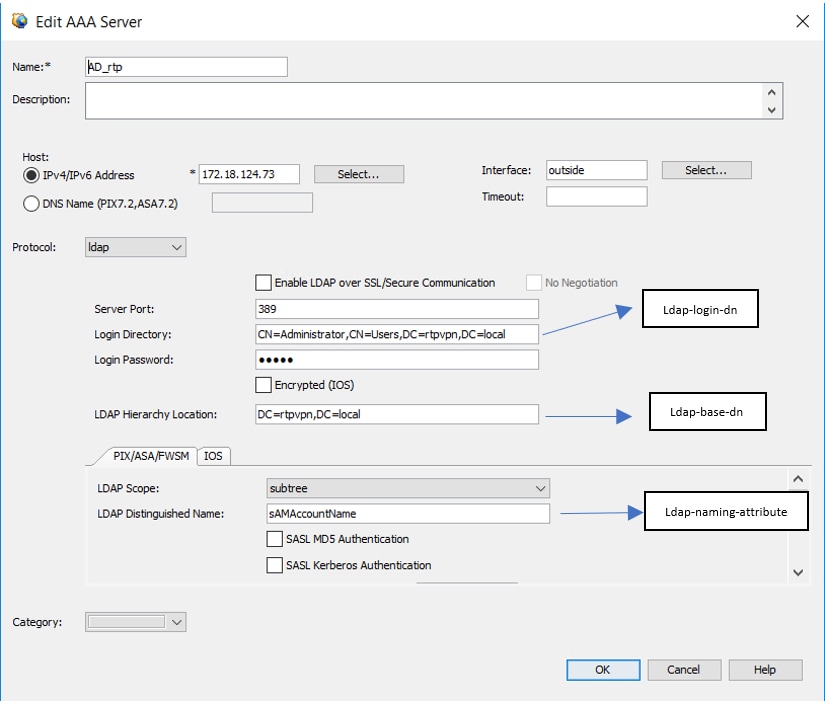

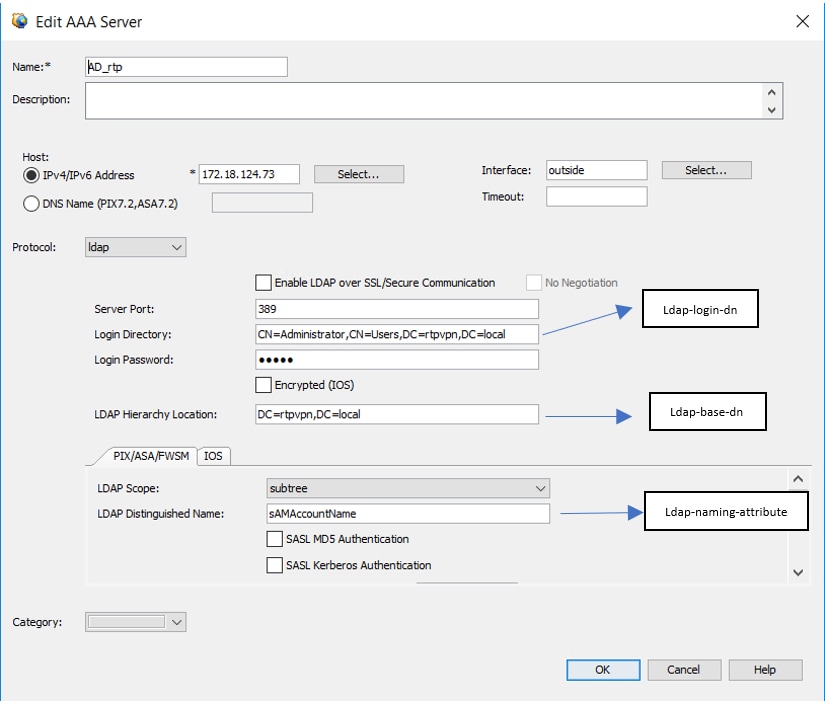

Schritt 2: Authentifizierungsserver konfigurieren

Gehen Sie zu Policy Object Manager > All Object Types > AAA Servers > Add.

Konfigurieren Sie die IP-Adresse des Servers, die Quellschnittstelle, das Anmeldeverzeichnis, das Anmeldekennwort, den LDAP-Hierarchiestandort, den LDAP-Bereich und den Distinguished Name (Distinguished Name, LDAP):

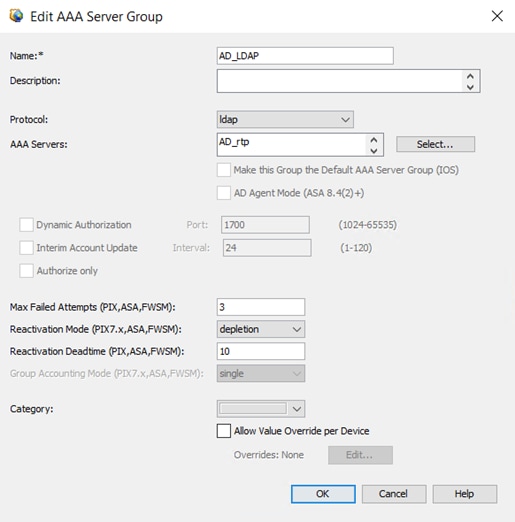

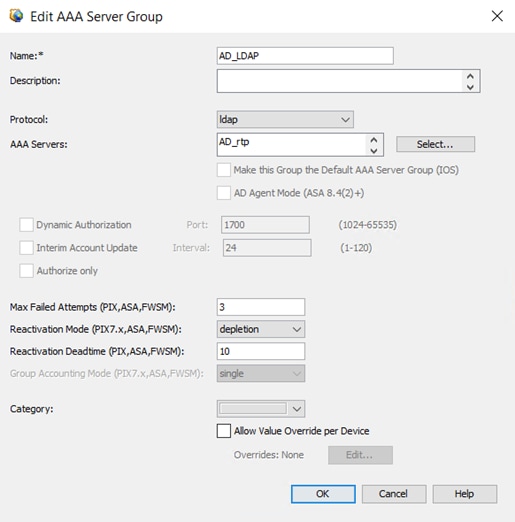

Fügen Sie nun den AAA-Server zu AAA-Servergruppen > Hinzufügen hinzu.

Schritt 3: Konfigurieren des Verbindungsprofils

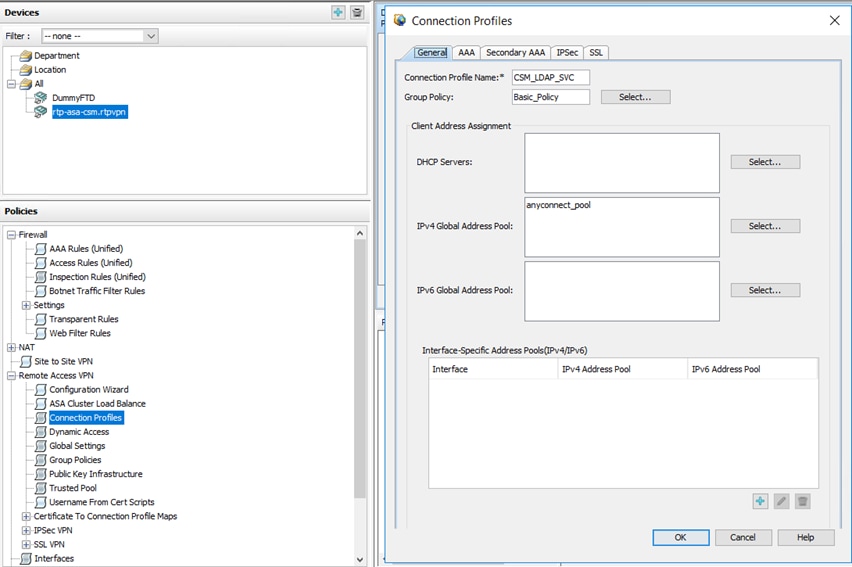

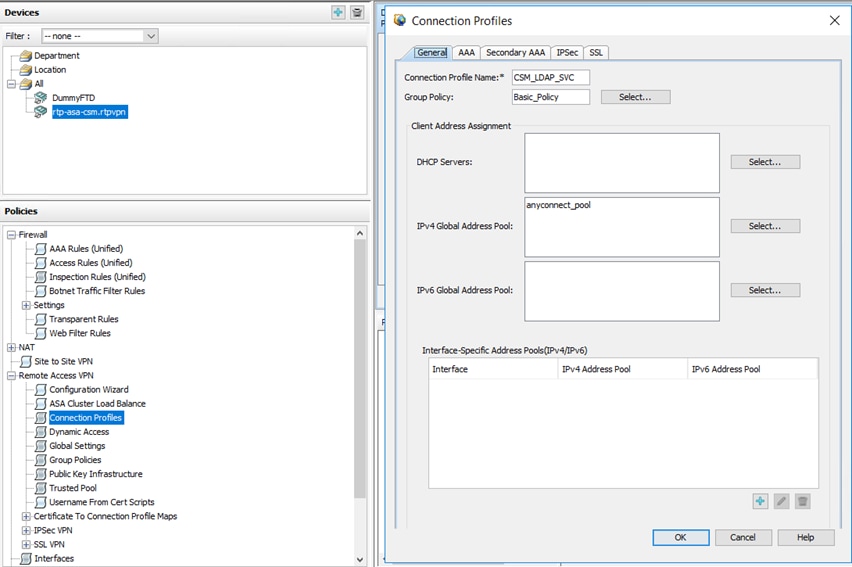

Gehen Sie zu Richtlinien > Verbindungsprofile > Hinzufügen.

Hier müssen Sie den globalen IPv4-Adresspool (AnyConnect-Pool), die Gruppenrichtlinie, AAA und Gruppenalias/URL konfigurieren:

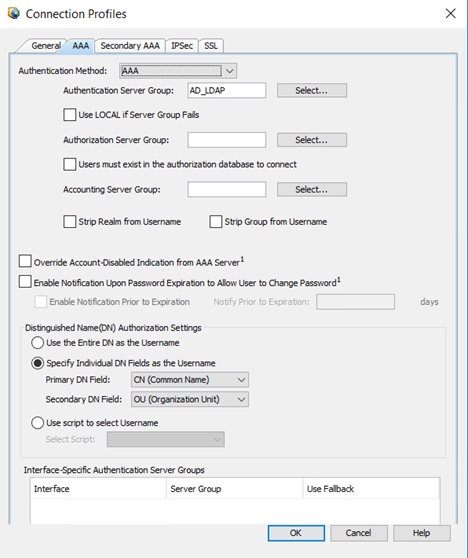

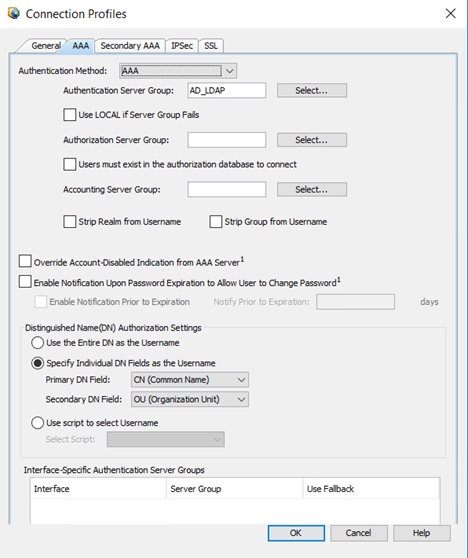

Um den AAA-Server auszuwählen, klicken Sie auf die Registerkarte AAA, und wählen Sie den in Schritt 2 erstellten Server aus:

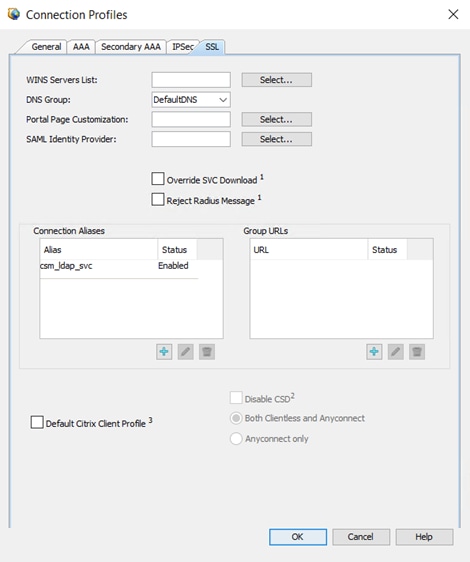

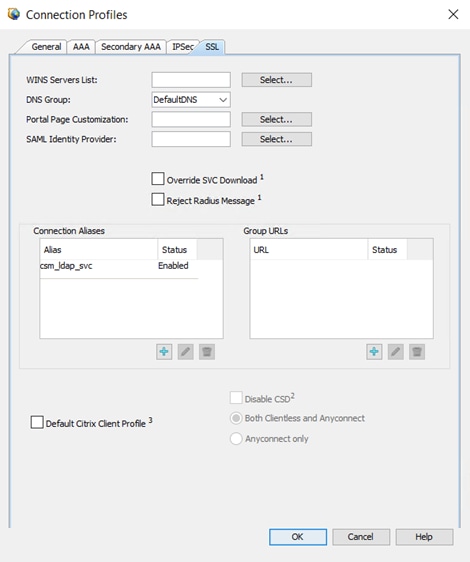

Wenn Sie im Verbindungsprofil eine Gruppen-Alias-/Gruppen-URL, einen DNS- oder WINS-Server konfigurieren möchten, wechseln Sie zur Registerkarte SSL:

Schritt 4: Bereitstellung

Klicken Sie auf das Bereitstellungssymbol .

Überprüfung

In diesem Abschnitt finden Sie Informationen, die Sie zur Verifizierung Ihrer Konfiguration verwenden können.

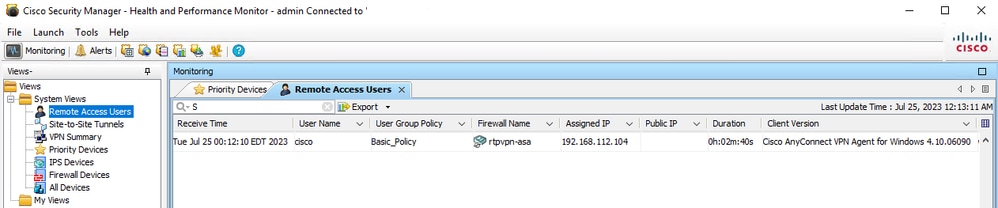

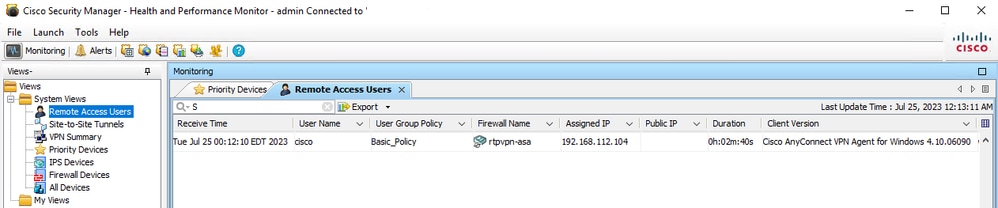

Zugriff über CSM:

Öffnen Sie die Integritäts- und Leistungsüberwachung > Tools > Device Selector > Select the ASA > Next > Select Remote Access Users

Hinweis: Der VPN-Benutzer wird basierend auf dem HPM-Aktualisierungs-Timer angezeigt.

Über CLI:

ASA#show vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : cisco Index : 23719

Assigned IP : 192.168.20.1 Public IP : 209.165.201.25

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA384

Bytes Tx : 15856 Bytes Rx : 3545

Group Policy : Basic_Policy Tunnel Group : CSM_LDAP_SVC

Login Time : 10:29:42 UTC Tue Jul 25 2023

Duration : 0h:010m:16s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0e26864905ca700064bf3396

Security Grp : none

Fehlerbehebung

Um mögliche Fehler während der LDAP-Authentifizierung oder der AnyConnect-Einrichtung zu überprüfen, können Sie die folgenden Befehle in der CLI ausführen:

debug ldap 255

debug webvpn anyconnect 255

Feedback

Feedback